- User access options with Windows Admin Center

- Gateway access roles

- Identity provider options

- Smartcard authentication

- Conditional access and multi-factor authentication

- Role-based access control

- Available roles

- Preparing for role-based access control

- Access windows with admin

- Что такое Windows Admin Center?

- Преимущества Windows Admin Center (WAC)

- Ограничения и типы развертывания

- Ну и варианты развертывания WAC, их четыре:

- Как установить Windows Admin Center

- Какие браузеры поддерживает Windows Admin Center (WAC)

- Обзор управления сервером в Windows Admin Center

User access options with Windows Admin Center

Applies To: Windows Admin Center, Windows Admin Center Preview

When deployed on Windows Server, Windows Admin Center provides a centralized point of management for your server environment. By controlling access to Windows Admin Center, you can improve the security of your management landscape.

Gateway access roles

Windows Admin Center defines two roles for access to the gateway service: gateway users and gateway administrators.

Access to the gateway does not imply access to the target servers visible by the gateway. To manage a target server, a user must connect with credentials that have administrative privileges on the target server.

Gateway users can connect to the Windows Admin Center gateway service in order to manage servers through that gateway, but they cannot change access permissions nor the authentication mechanism used to authenticate to the gateway.

Gateway administrators can configure who gets access as well as how users will authenticate to the gateway.

If there are no access groups defined in Windows Admin Center, the roles will reflect the Windows account access to the gateway server.

Identity provider options

Gateway administrators can choose either of the following:

Smartcard authentication

When using Active Directory or local machine groups as the identity provider, you can enforce smartcard authentication by requiring users who access Windows Admin Center to be a member of additional smartcard-based security groups. Configure smartcard authentication in Windows Admin Center.

Conditional access and multi-factor authentication

By requiring Azure AD authentication for the gateway, you can leverage additional security features like conditional access and multi-factor authentication provided by Azure AD. Learn more about configuring conditional access with Azure Active Directory.

Role-based access control

By default, users require full local administrator privileges on the machines they wish to manage using Windows Admin Center. This allows them to connect to the machine remotely and ensures they have sufficient permissions to view and modify system settings. However, some users may not need unrestricted access to the machine to perform their jobs. You can use role-based access control in Windows Admin Center to provide such users with limited access to the machine instead of making them full local administrators.

Role-based access control in Windows Admin Center works by configuring each managed server with a PowerShell Just Enough Administration endpoint. This endpoint defines the roles, including what aspects of the system each role is allowed to manage and which users are assigned to the role. When a user connects to the restricted endpoint, a temporary local administrator account is created to manage the system on their behalf. This ensures that even tools which do not have their own delegation model can still be managed with Windows Admin Center. The temporary account is automatically removed when the user stops managing the machine through Windows Admin Center.

When a user connects to a machine configured with role-based access control, Windows Admin Center will first check if they are a local administrator. If they are, they will receive the full Windows Admin Center experience with no restrictions. Otherwise, Windows Admin Center will check if the user belongs to any of the pre-defined roles. A user is said to have limited access if they belong to a Windows Admin Center role but are not a full administrator. Finally, if the user is neither an administrator nor a member of a role, they will be denied access to manage the machine.

Role-based access control is available for the Server Manager and Failover Cluster solutions.

Available roles

Windows Admin Center supports the following end-user roles:

| Role name | Intended use |

|---|---|

| Administrators | Allows users to use most of the features in Windows Admin Center without granting them access to Remote Desktop or PowerShell. This role is good for «jump server» scenarios where you want to limit the management entry points on a machine. |

| Readers | Allows users to view information and settings on the server, but not make changes. |

| Hyper-V Administrators | Allows users to make changes to Hyper-V virtual machines and switches, but limits other features to read-only access. |

The following built-in extensions have reduced functionality when a user connects with limited access:

- Files (no file upload or download)

- PowerShell (unavailable)

- Remote Desktop (unavailable)

- Storage Replica (unavailable)

At this time, you cannot create custom roles for your organization, but you can choose which users are granted access to each role.

Preparing for role-based access control

To leverage the temporary local accounts, each target machine needs to be configured to support role-based access control in Windows Admin Center. The configuration process involves installing PowerShell scripts and a Just Enough Administration endpoint on the machine using Desired State Configuration.

If you only have a few computers, you can easily apply the configuration individually to each computer using the role-based access control page in Windows Admin Center. When you set up role-based access control on an individual computer, local security groups are created to control access to each role. You can grant access to users or other security groups by adding them as members of the role security groups.

For an enterprise-wide deployment on multiple machines, you can download the configuration script from the gateway and distribute it to your computers using a Desired State Configuration pull server, Azure Automation, or your preferred management tooling.

Access windows with admin

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз я вам подробно описал процесс установки Windows Server 2019 Standard. После установки, я обратил ваше внимание, что компания Microsoft в момент открытия оснастки диспетчер серверов, вывело окно, в котором вам как администратору, рекомендовалось познакомиться с новым кроссплатформенным инструментом управления серверами WAC. В сегодняшней статье я хочу рассказать, как установить Windows Admin Center, мы разберем его настройку и возможности, а так же механизм работы.

Что такое Windows Admin Center?

Если вы давно работаете с программными продуктами компании Microsoft, то вы наверняка привыкли, что большинство из них лишено возможности удобного управления с любого устройства. Взять к примеру компанию VMware с ее продуктом vCenter, который управляет инфраструктурой виртуализации, она выгодно отличается от VMM, тем что кроссплатформенная, не важно с какого устройства и с какой версией операционной системы вы открываете консоль управления, вы всегда увидите один и тот же интерфейс и сможете выполнить любые доступные действия, прямо из браузера, который есть везде.

У компании Microsoft, всегда был удобный инструмент в виде оснастки «Диспетчер серверов», который она развивала, начиная с Windows Server 2003 и привела на мой взгляд к удобному виду в Windows Server 2012 R2, но всегда ей не хватало того, чтобы администратор мог ее запустить с любого устройства, например с Android, понятно что можно было установить клиента RDP, подключиться к серверу и сделать действия, но черт побери, это же не удобно, и за это Microsoft критиковали.

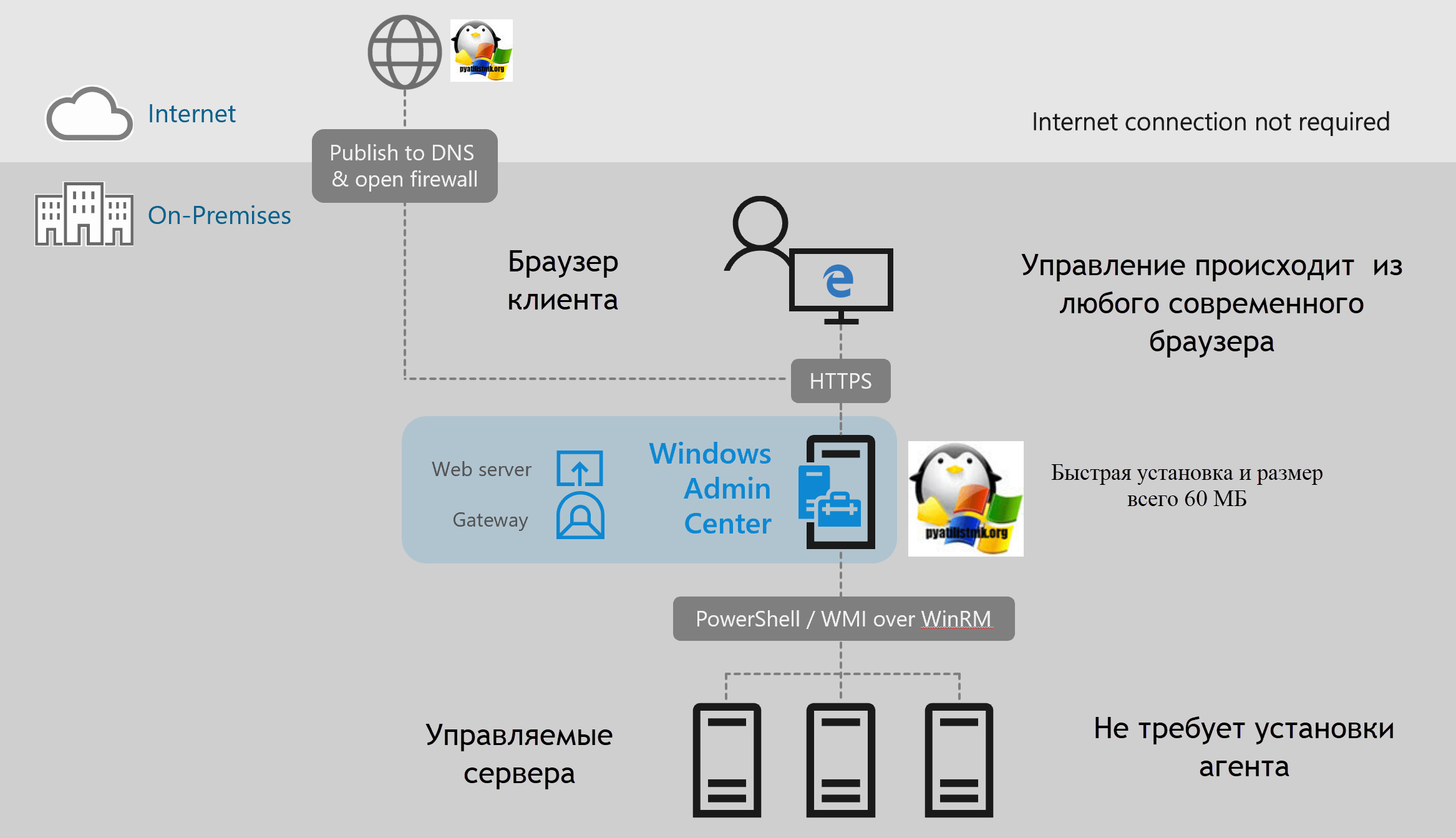

Windows Admin Center — это удобный инструмент управления серверной инфраструктурой, через браузер. Благодаря чему все управление инфраструктурой может осуществляться с любого устройства Windows, Linux, Android. По сути это связка HTML5 + PowerShell + WMI + WinRM. Так же это можно назвать реинкарнацией проекта Project Honolulu. Вот так схематически выглядит Windows Admin Center (WAC).

Преимущества Windows Admin Center (WAC)

- Не требует установки агентов на конечные сервера, которыми нужно управлять

- Для управления достаточно современного браузера

- Управление из любого устройства

- Малый размер на жестком диске

- Может быть установлен, как на сервере, так и на клиентской ОС

- Возможность удаленного управления через интернет, по защищенному каналу

- Управление локальными и облачными экземплярами Windows Server

- Удобное управление Server Core

- Легкое создание правил в брандмауэр

- Удобный просмотр установленных сертификатов

Ограничения и типы развертывания

К сожалению существует ряд ограничений, который вам не позволит разворачивать WAC на любых платформах.Вы можете управлять вот такими операционными системами:

- Windows 10 версии 1709 или более поздней версии

- Windows Server2008R2

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

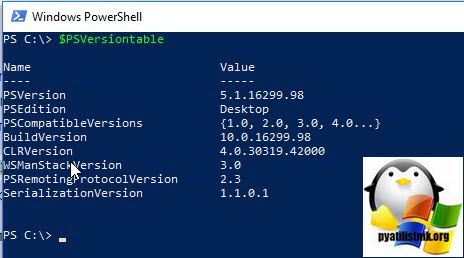

В случае старых систем, вам необходимо установить на них Windows Management Framework (WMF) версии 5.1 и старше. Данный пакет внесет в данные ОС необходимые функции PowerShell.

Выяснить текущую версию WMF можно через оболочку powerShell, введя команду $PSVersiontable

Ну и варианты развертывания WAC, их четыре:

- На локальном клиенте, тут подразумевается установка на Windows 10, с которого вы будите производить подключение к управляемым сервера

- Сервер шлюза — данный вариант развертывания Windows Admin Center подразумевает установку на сервере, для крупномасштабных сценариев

- Управляемый сервер — ставится на сам управляемый сервер для его управления или в режиме кластера, в качестве дополнительного узла.

- Отказоустойчивый кластер — ставится на нескольких узлах кластера, для обеспечения высокого уровня доступности шлюза. (Про кластерный режим читайте по ссылке https://docs.microsoft.com/ru-ru/windows-server/manage/windows-admin-center/deploy/high-availability)

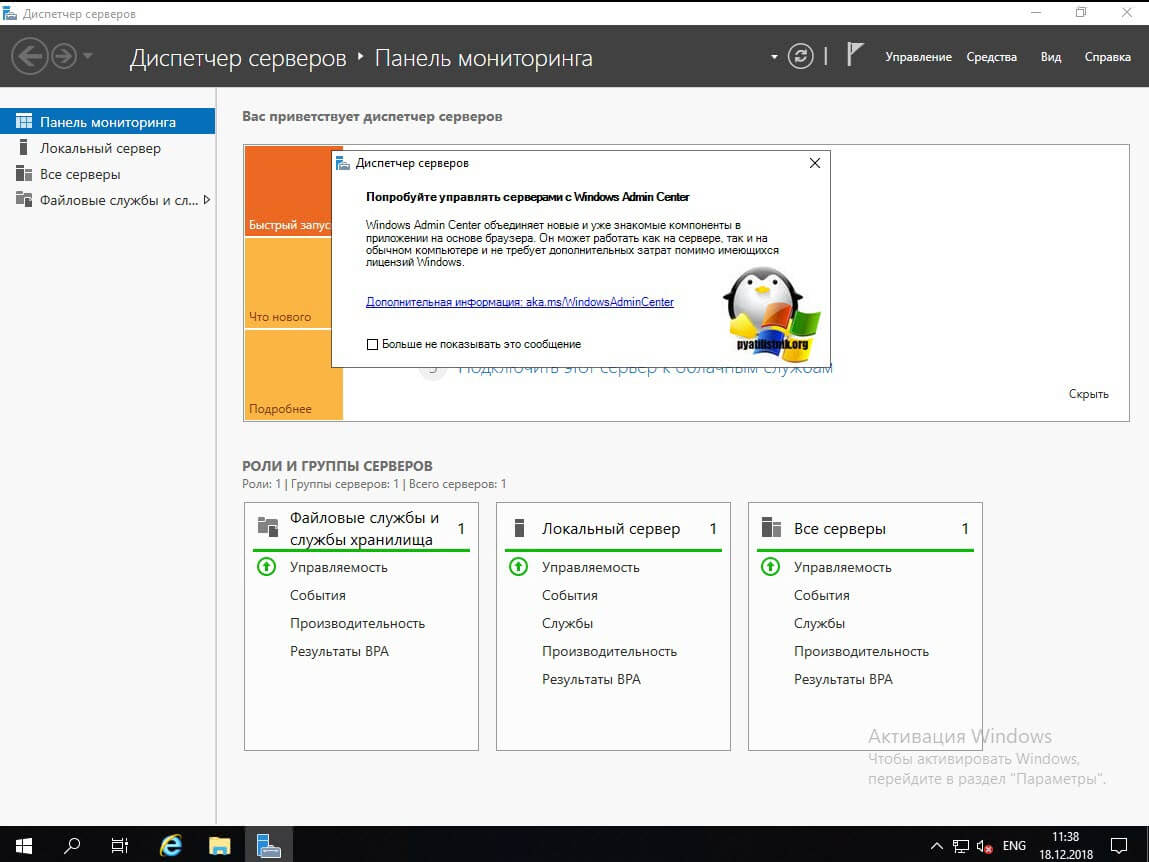

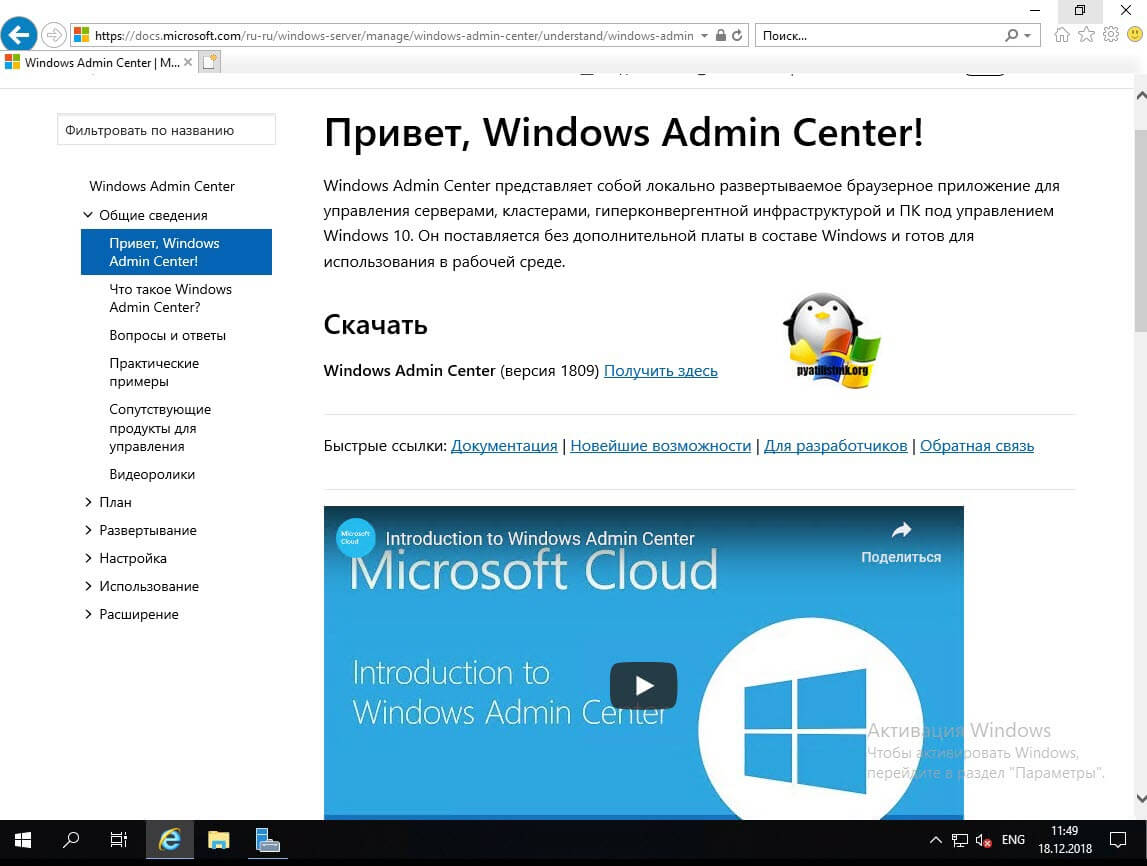

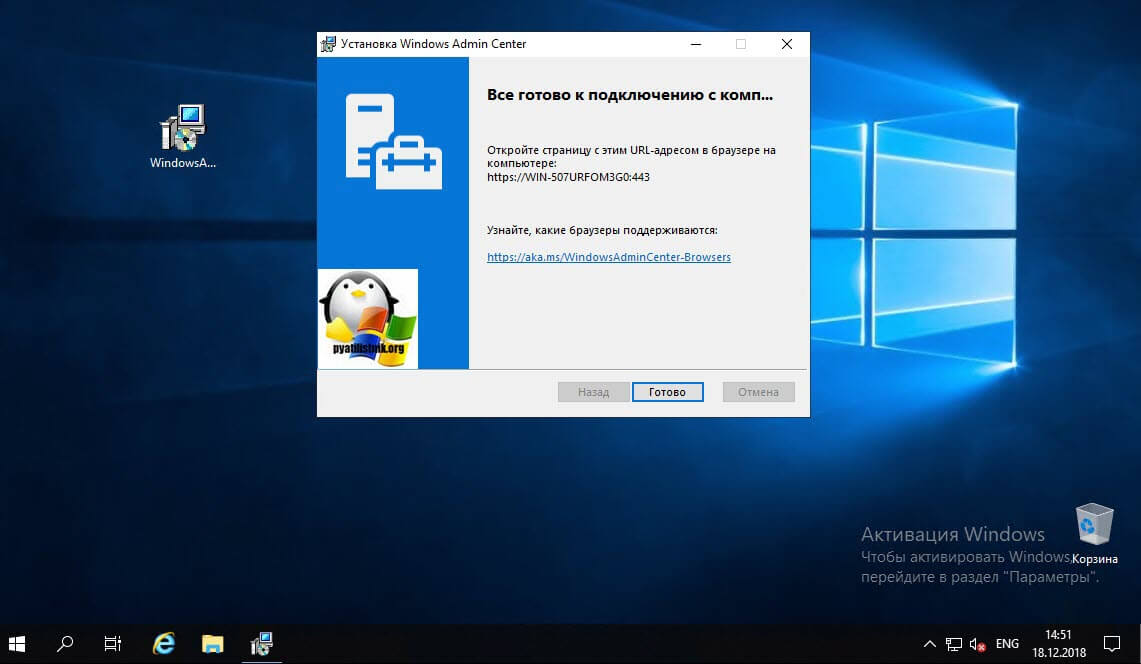

Как установить Windows Admin Center

Давайте начнем с вами инсталлировать WAC. Делать я это буду в Windows Server 2019, но никто вам не мешает, это выполнить и в Windows 10. Откройте диспетчер серверов, в нем у вас выскочит дополнительное окно «Попробуйте управлять серверами с Windows Admin Center» и будет ссылка на его скачивание.

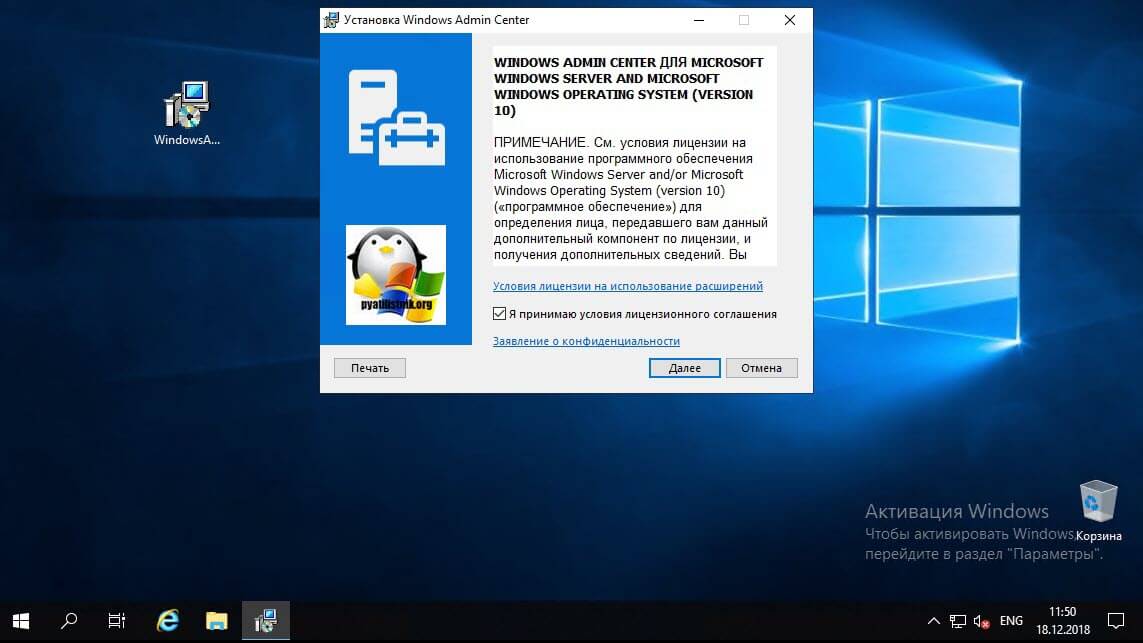

Скачанный файл WindowsAdminCenter1809 будет весить в районе 63 мб, запускаем его. У вас откроется мастер установки Windows Admin Center. На первом шаге вам необходимо принять лицензионное соглашение и нажать далее.

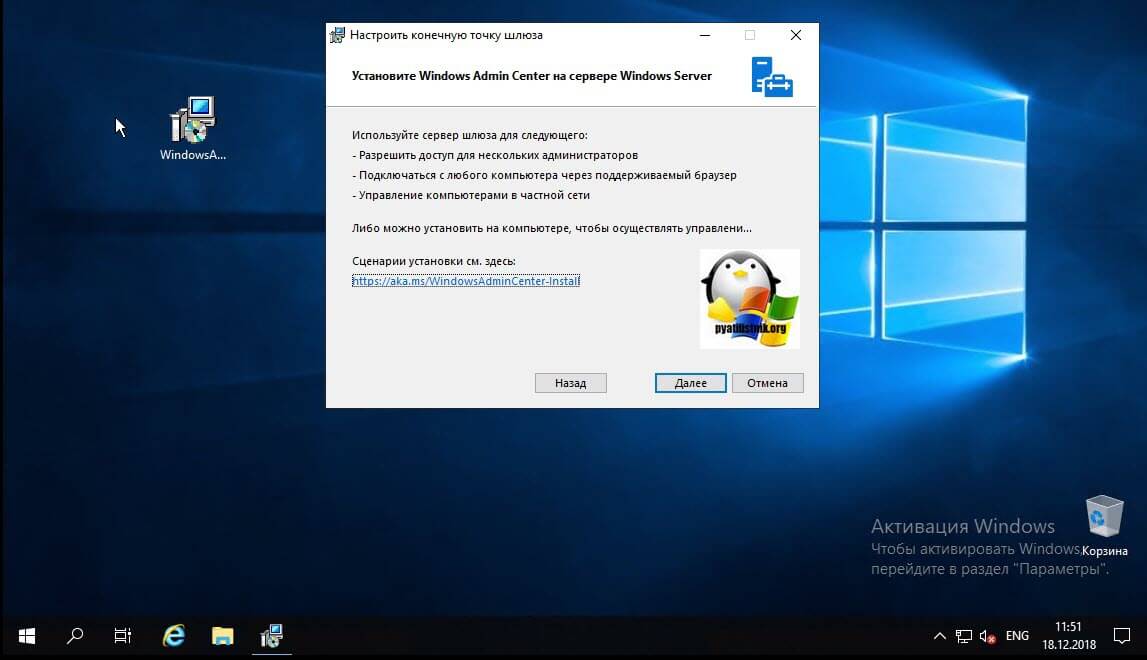

Следующее окно покажет вам варианты применения и установки, я вам их описывал выше, тут нажимаем просто «далее»

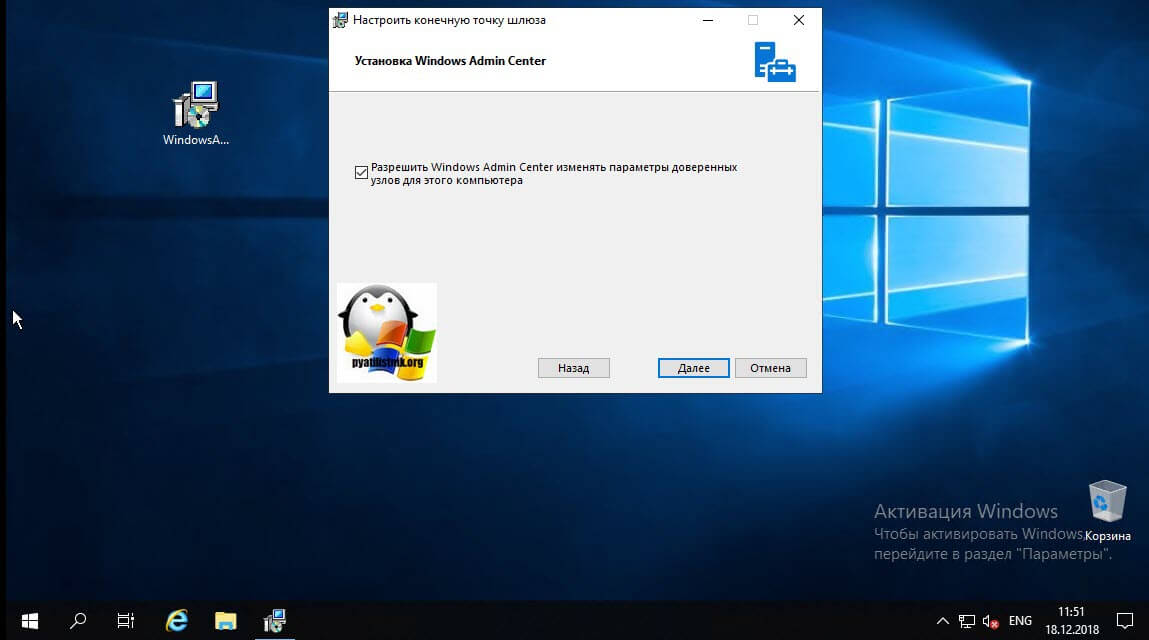

Предоставляем доступ к изменению доверенных узлов данного компьютера и далее.

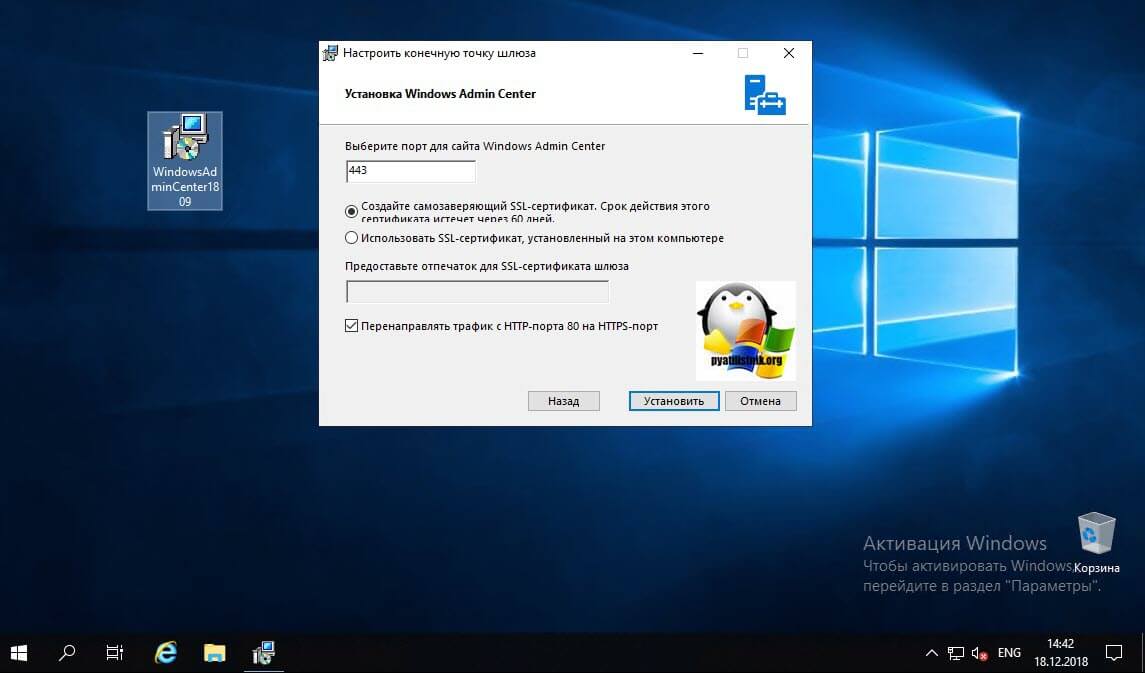

Следующим этапом установки Windows Admin Center будет выбор порта на котором будет работать данный инструмент управления, выбранный вами порт будет открыт в брандмауэре. Так же советую вам поставить галку перенаправления трафика с http на https, чтобы трафик был защищен, и если у вас планируется централизованное управление серверным парком, и за пределами вашей локальной сети, то советую вам купить себе публичный сертификат, например, от Comodo на три года за 1800 рублей.

Ну и собственно установить.

Все то же самое можно выполнить и из командной строки или скрипта:

В момент установки будет сгенерирован самоподписный сертификат сервера

Если нужно использовать свой сертификат, то команда будет вот такой:

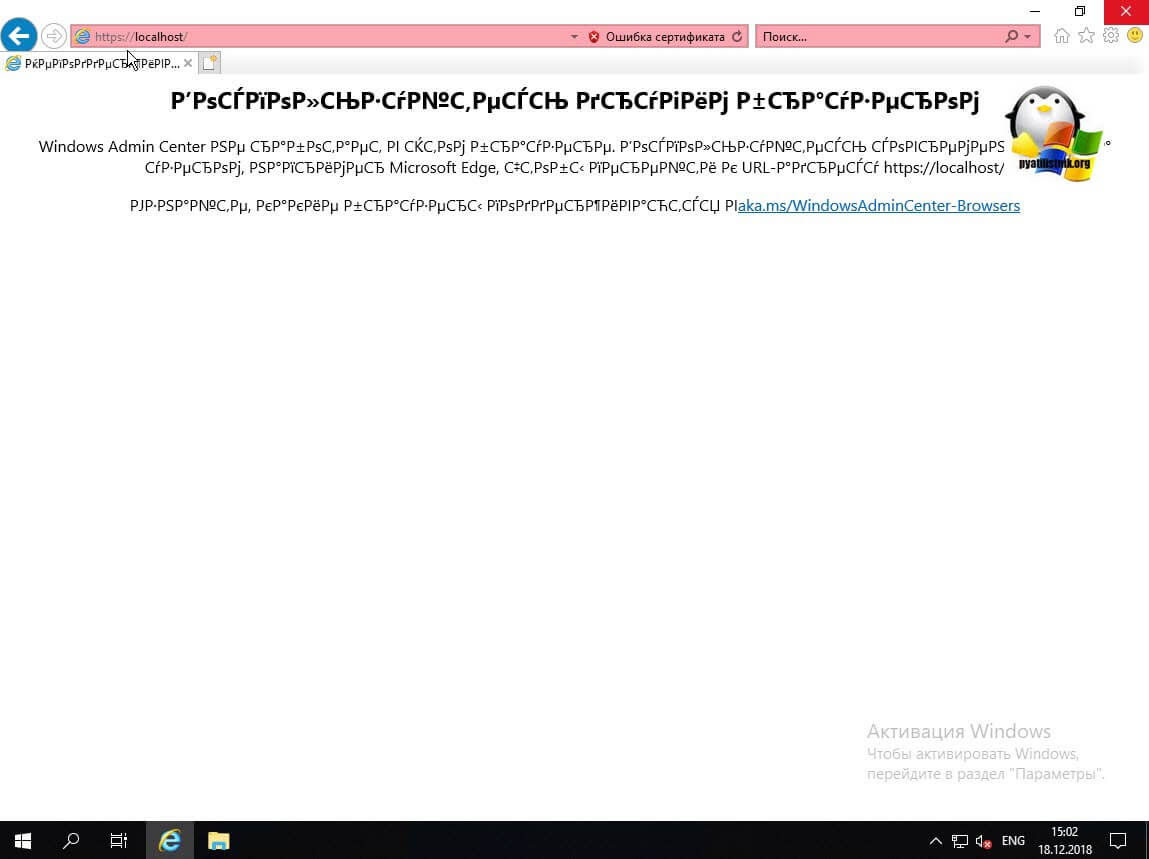

Какие браузеры поддерживает Windows Admin Center (WAC)

Если вы попытаетесь открыть адрес https://имя сервера (или localhost) в Internet Explorer, то у вас будет вот такая кракозябра, по крайней мере в русской версии и ссылка на на статью, какие браузеры подходят для управления.

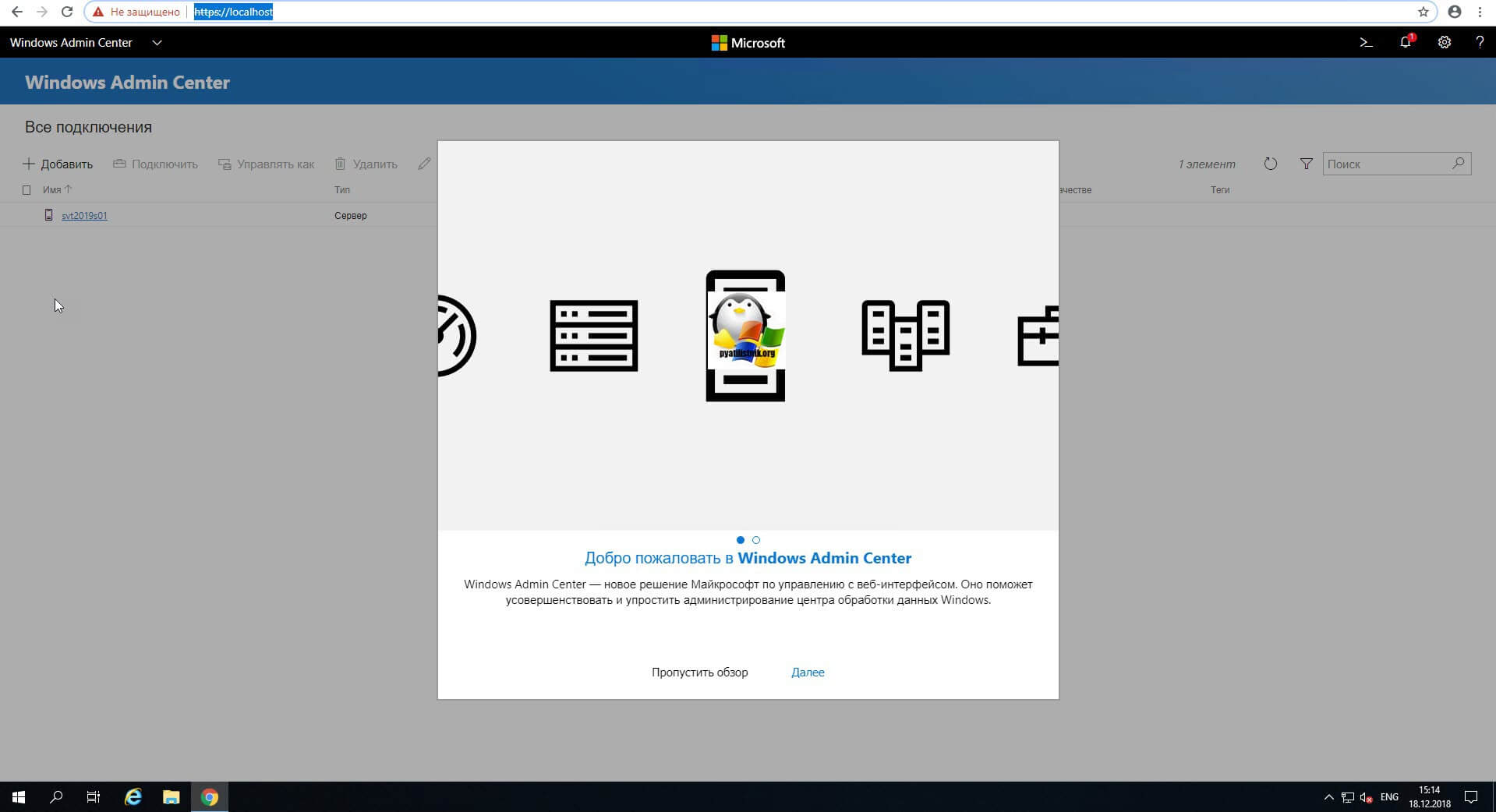

Не заморачивайтесь и ставьте Google Chrome, не зря он по статистике 2018 года самый популярный. Открываем https/localhost/ или https/fqdn-имя/ в браузере. У вас появится окно «Добро пожаловать», где вы можете ознакомиться с данным инструментом.

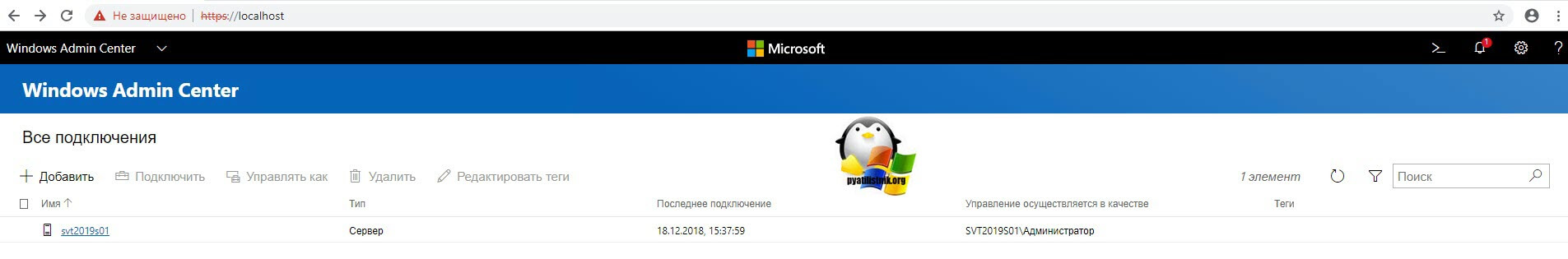

Вот так вот выглядит интерфейс Windows Admin Center. Тут у вас будет:

- Добавлен текущий сервер на котором вы его устанавливали

- Будет возможность удалить или добавить новые серверы

- Кнопка параметры

- Центр уведомлений WAC

- Просмотр сценариев PowerShell

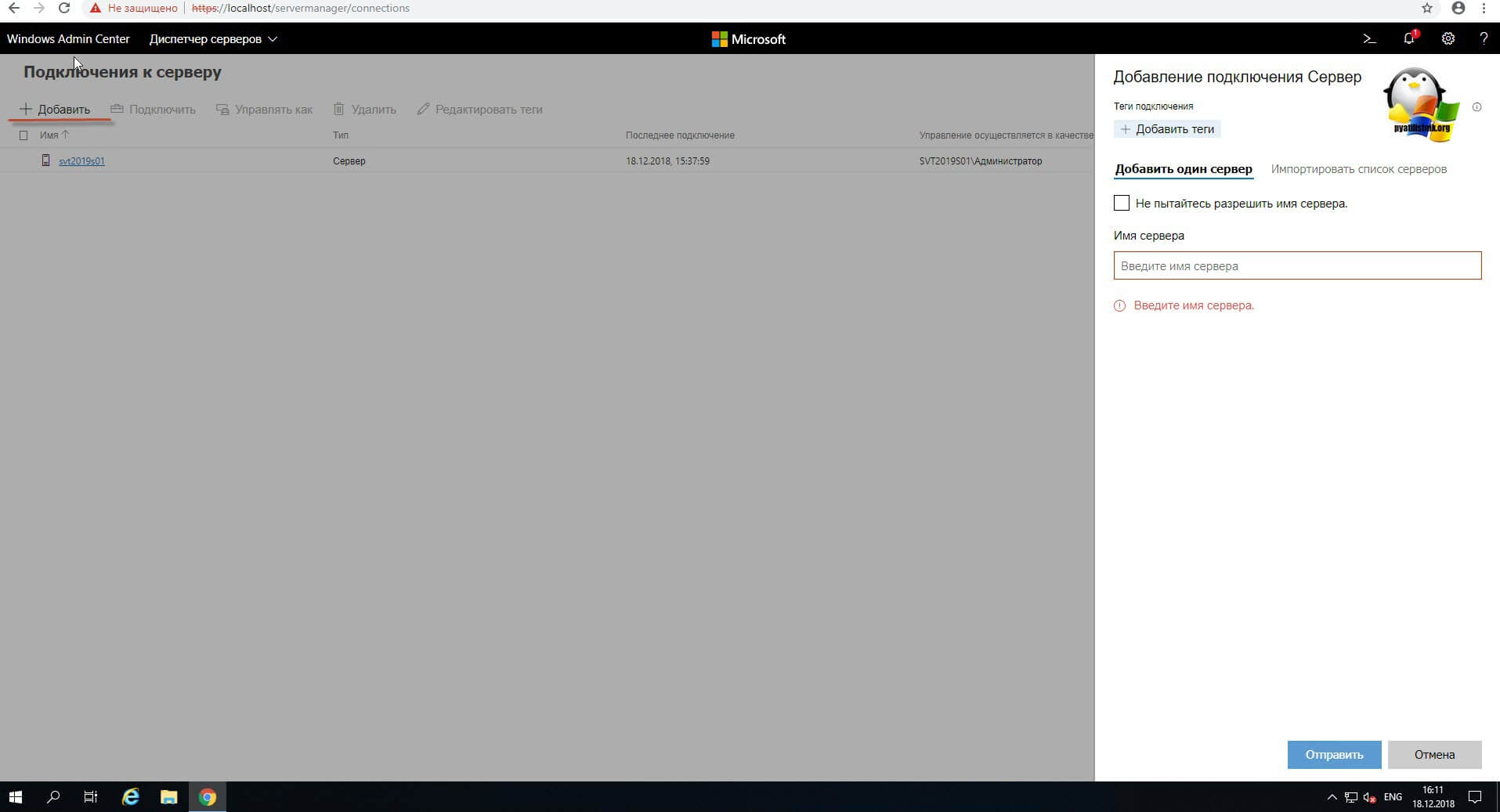

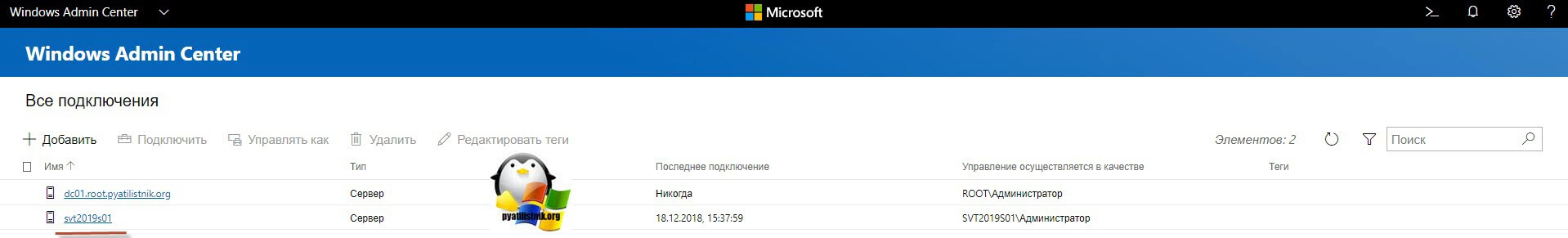

Теперь перед тем, как я буду показывать функционал Windows Admin Center, я покажу как добавлять еще сервера. Нажимаем соответствующую кнопку. Справа всплывет дополнительная панель, в которой вы можете добавить один сервер или импортировать список в txt файле.

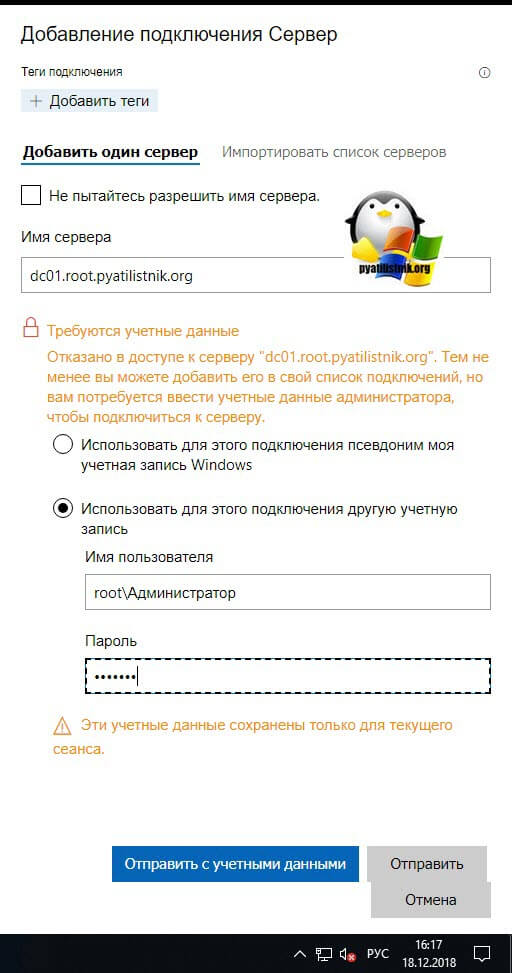

Указываете DNS-имя сервера, если он нормально определиться, то вам предложат указать какие учетные данные нужно использовать для него. тут можно выбрать:

- Использовать для этого подключения псевдоним моя учетная запись Windows, по сути это та из под которой у вас сейчас работает сессия.

- Использовать для этого подключения другую учетную запись, у которой есть права.

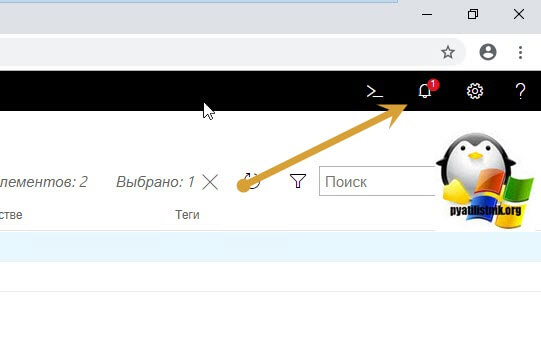

В правом углу есть кнопка оповещения, где будут выводится уведомления WAC.

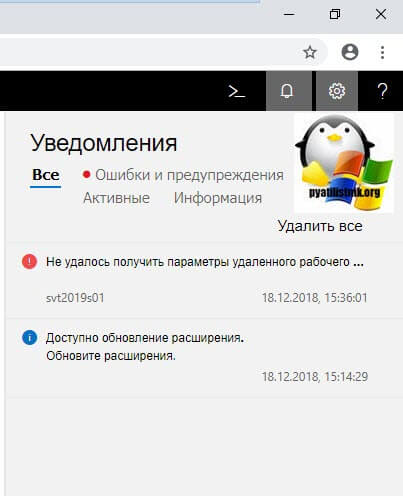

Вот пример, что я не смог подключиться к удаленному рабочему столу.

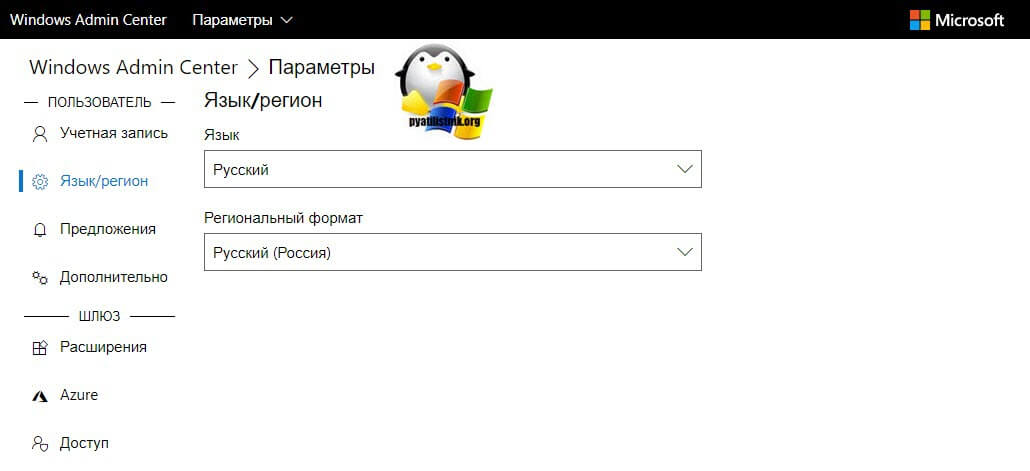

Давайте посмотрим параметры Windows Admin Center, щелкаем по шестеренке. Первым экраном у вас будет выбор языка и региона

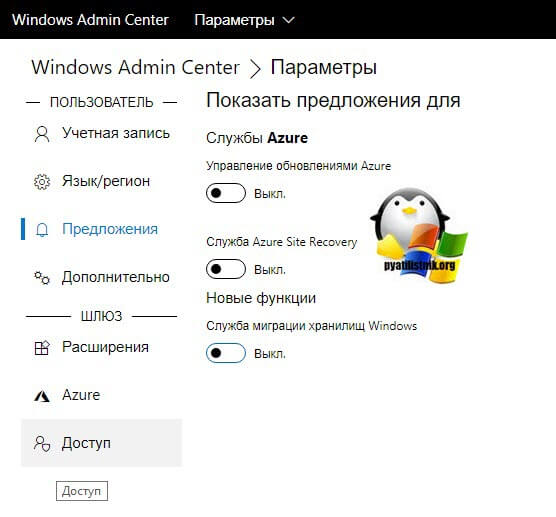

Пункт «Предложения», позволит вам включить или отключить службы для Azure:

- Управление обновлениями Azure

- Служба Azure Site Recovery

- Служба миграции хранилищ Windows

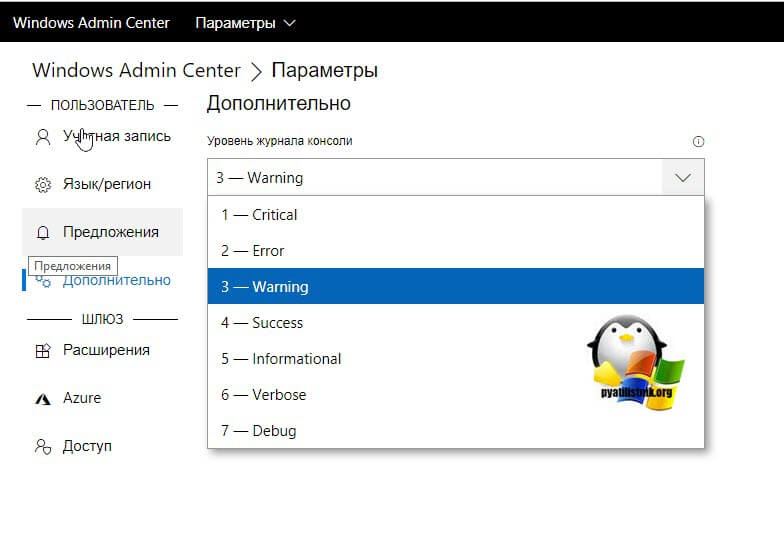

Пункт дополнительно, позволит вам указать какие минимальные по важности уведомления нужно выводить в консоль браузера.

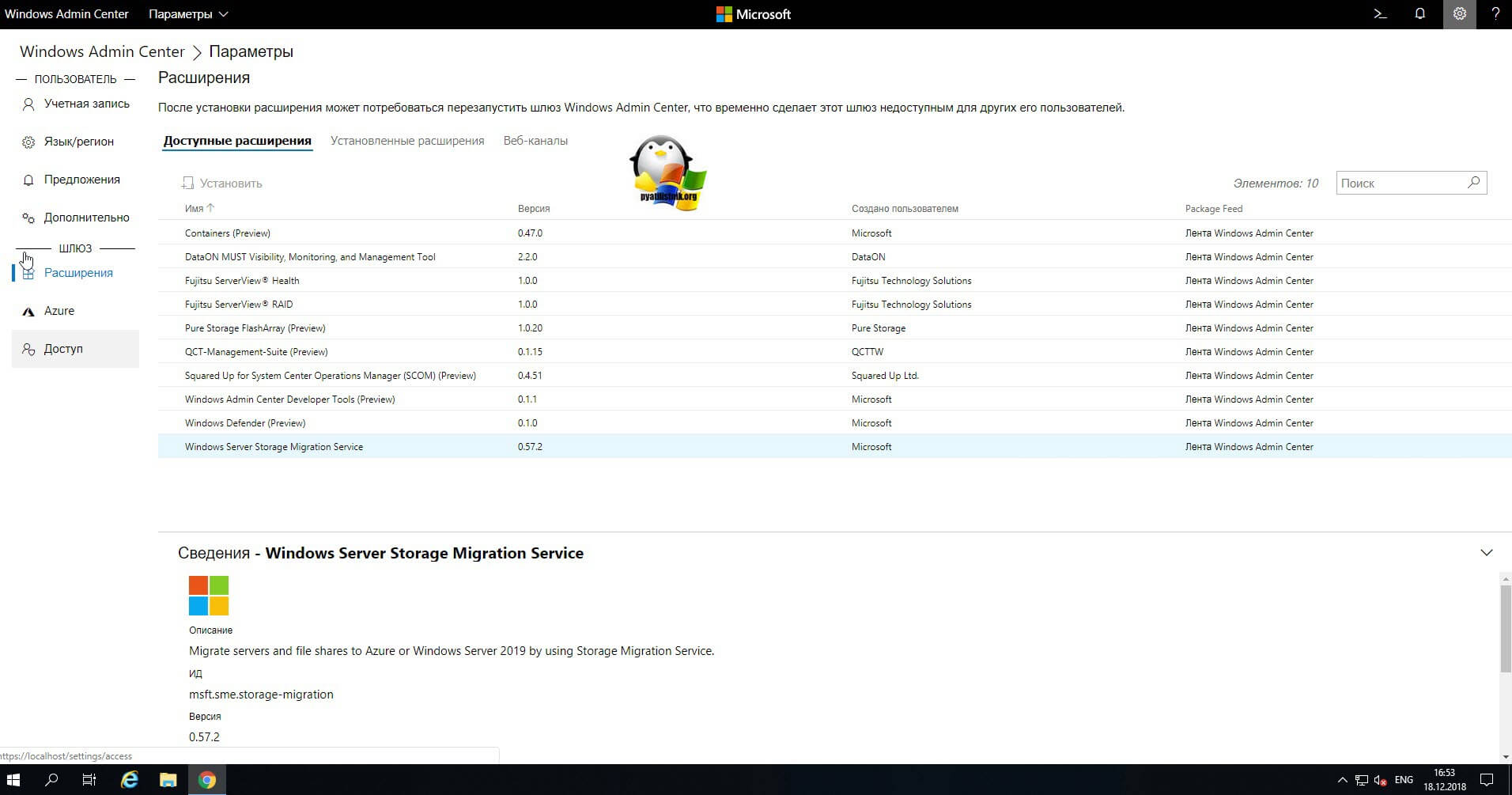

На вкладке расширения вы можете посмотреть какие у вас модули установлены и какие еще можно установить, на вкладке веб-канал, можно добавлять адреса репозиториев.

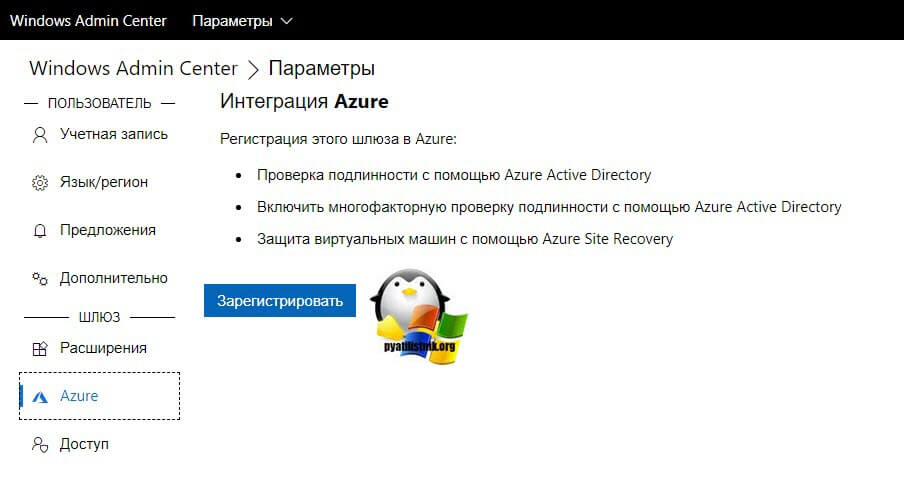

Вкладка Azure, позволит вам зарегистрировать ваш шлюз WAC в облаке Microsoft, где вы сможете:

- Проводить проверку подлинности с помощью Azure Active Directory

- Включить многофакторную проверку подлинности с помощью Azure Active Directory

- Защита виртуальных машин с помощью Azure Site Recovery

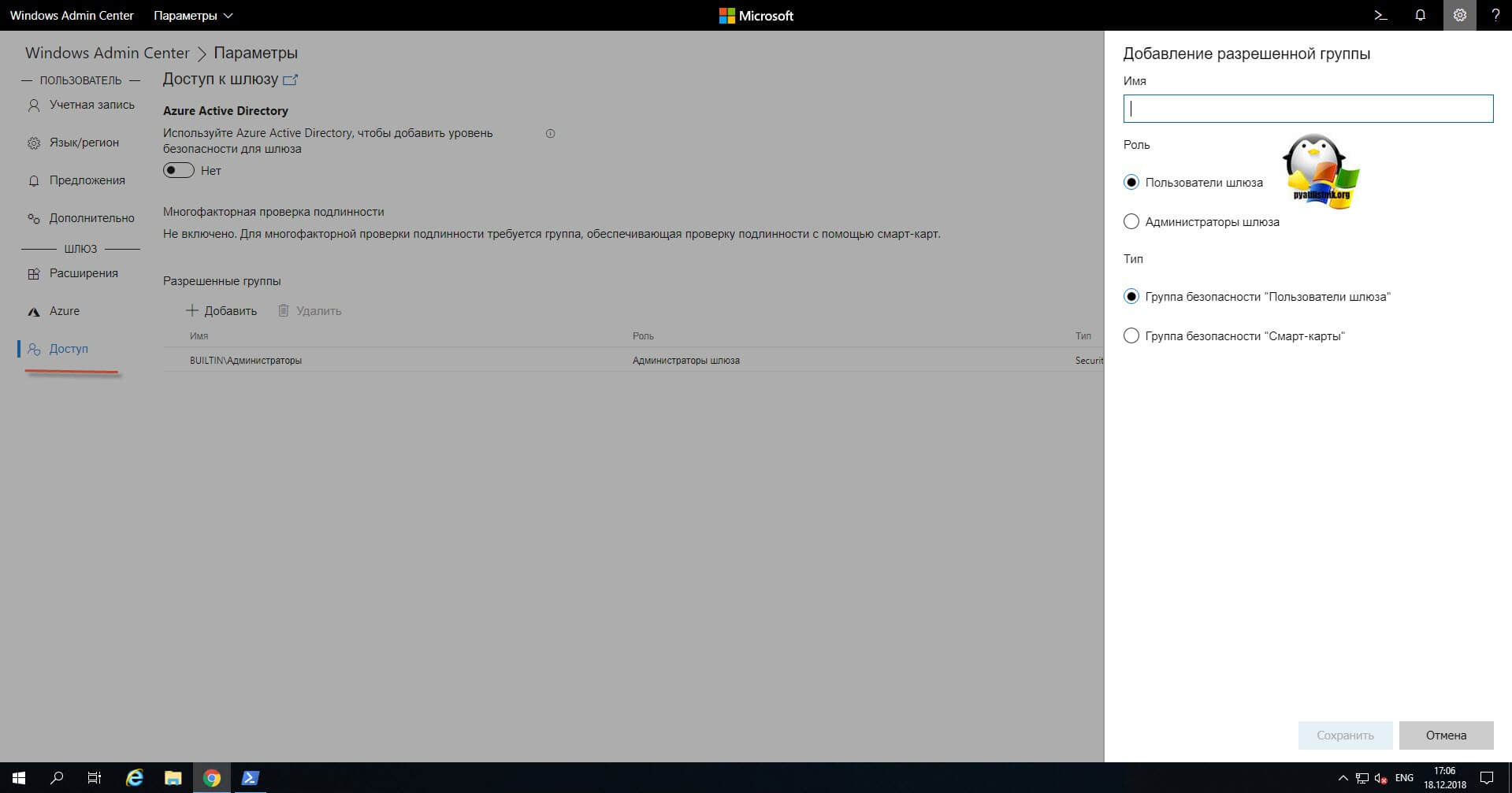

ну и вкладка «Доступ», тут вы можете предоставлять права группам.17:06 18.12.2018

Обзор управления сервером в Windows Admin Center

Переходим в корень WAC и щелкаем по нужному вам серверу.

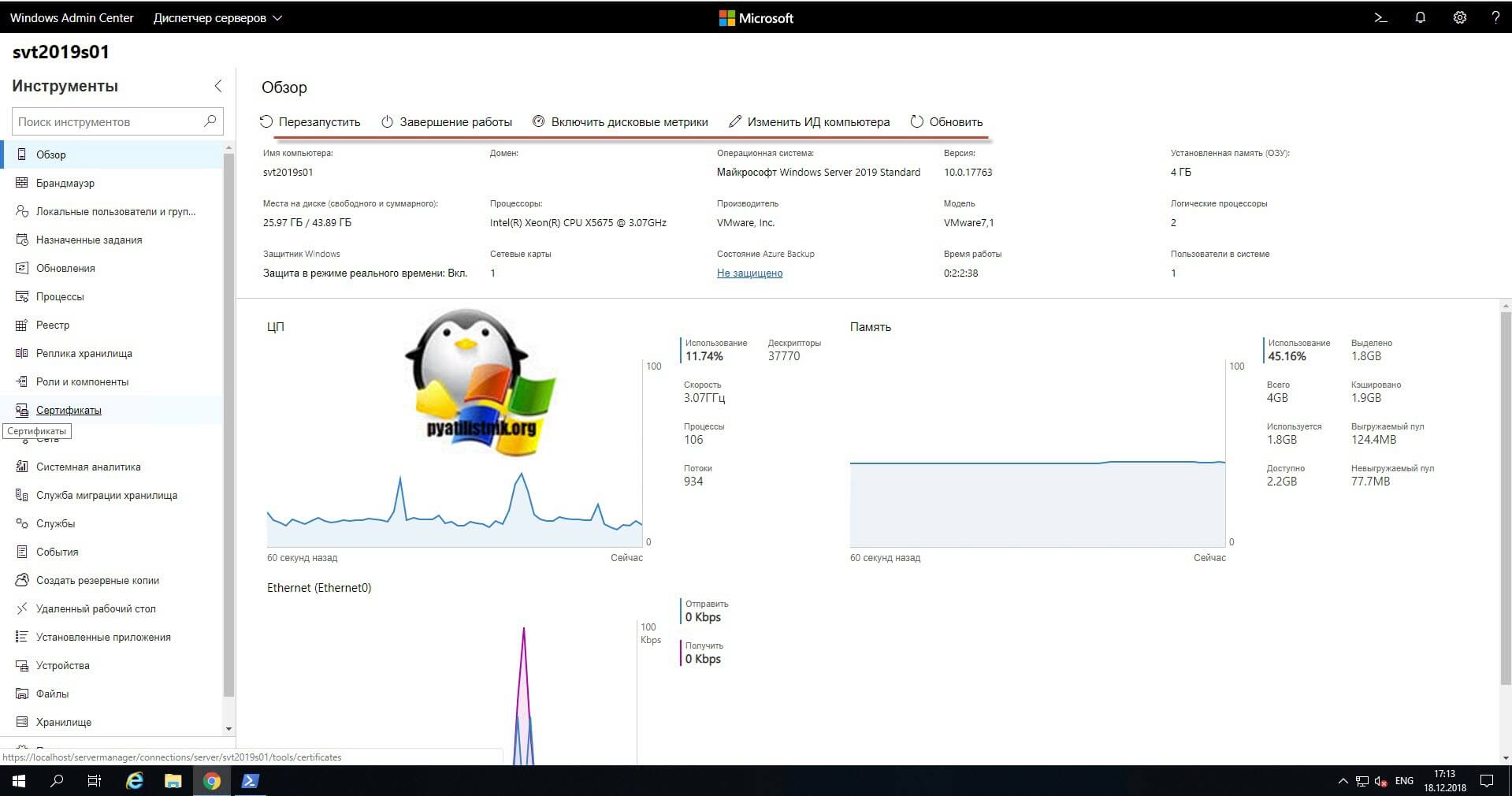

У вас начнется подключение к нужному серверу через службу winrm. Первым, что вы увидите, это будет обзорный экран с большим количеством информации по производительности. Вы увидите данные в реальном времени по сетевой нагрузке, CPU и использованию оперативной памяти.

В верхней панели вы увидите кнопки:

- Перезагрузки сервера

- Завершения работы

- Включения дисковых метрик, добавит вам график использования диска, но увеличит на него нагрузку.

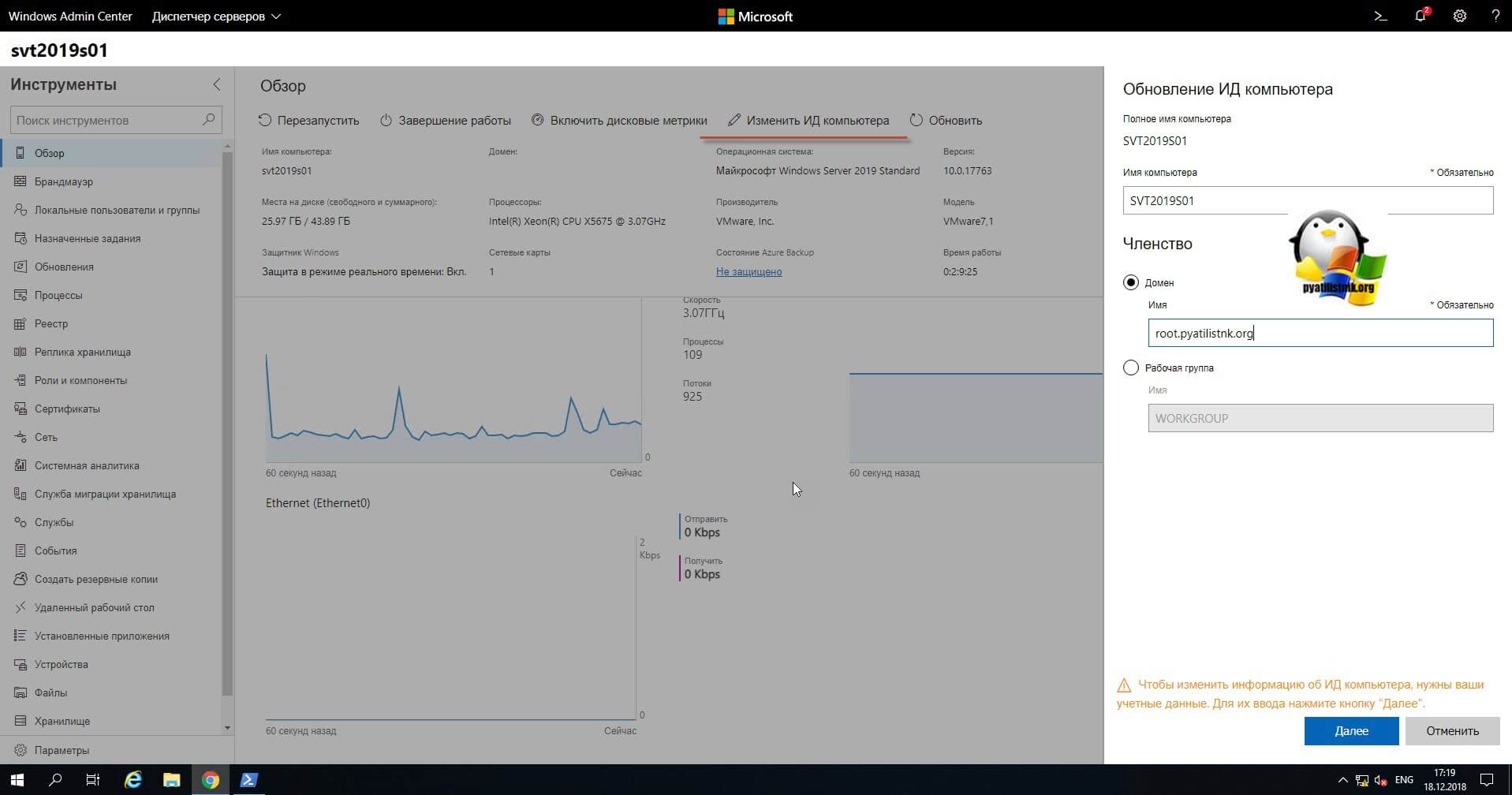

- Изменить ИД компьютера — это ввод компьютера в домен Active Directory. Указываем имя домена

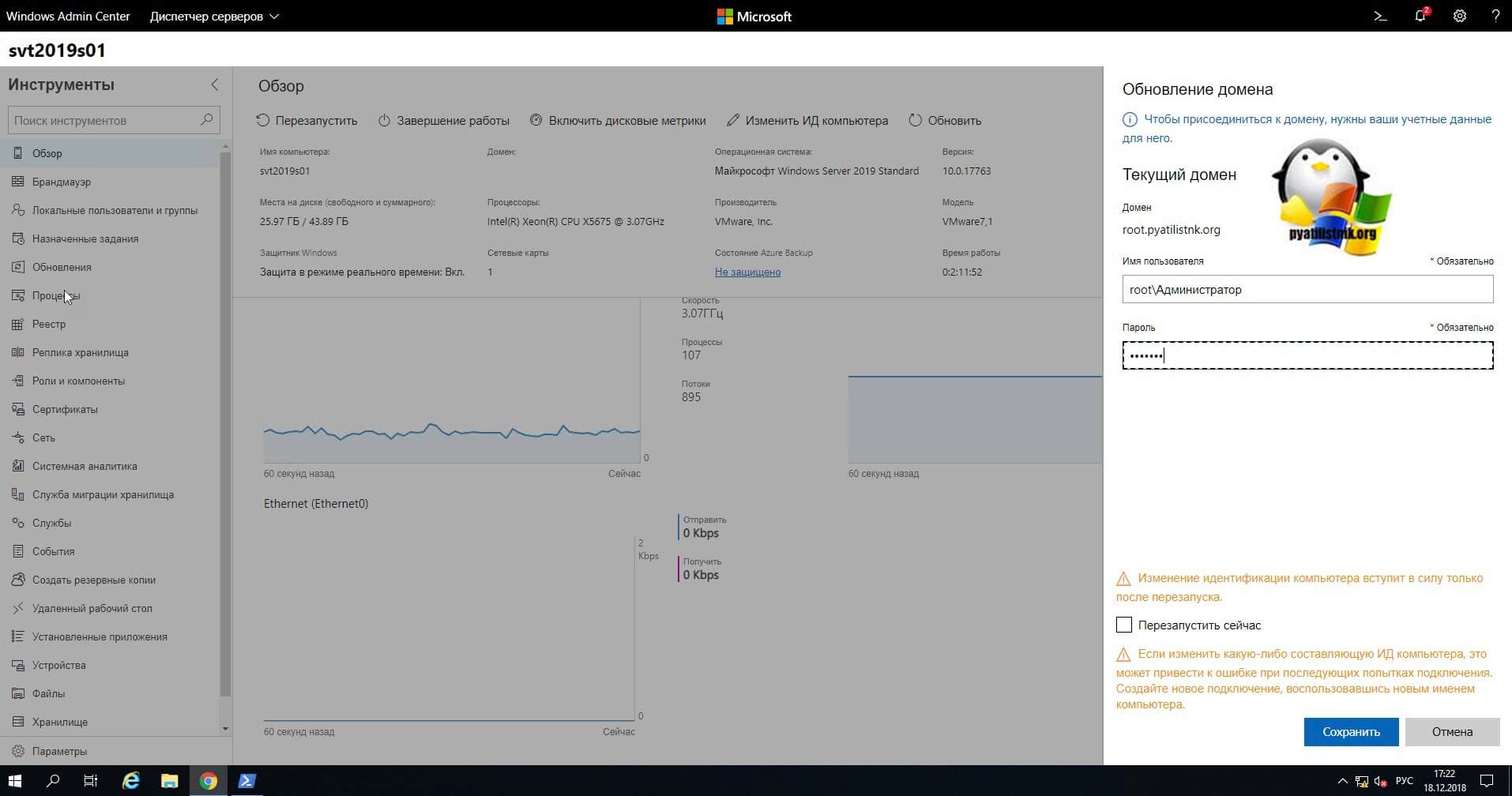

Указываем учетные данные позволяющие вам ввести сервер в домен предприятия.

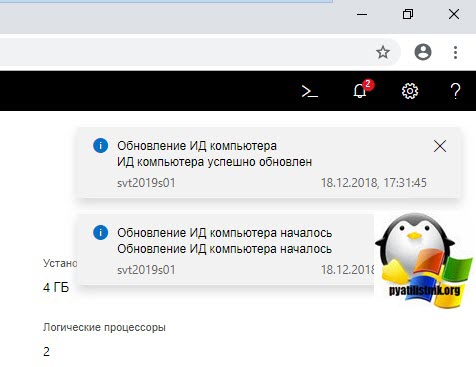

Как видим, все успешно отработало.

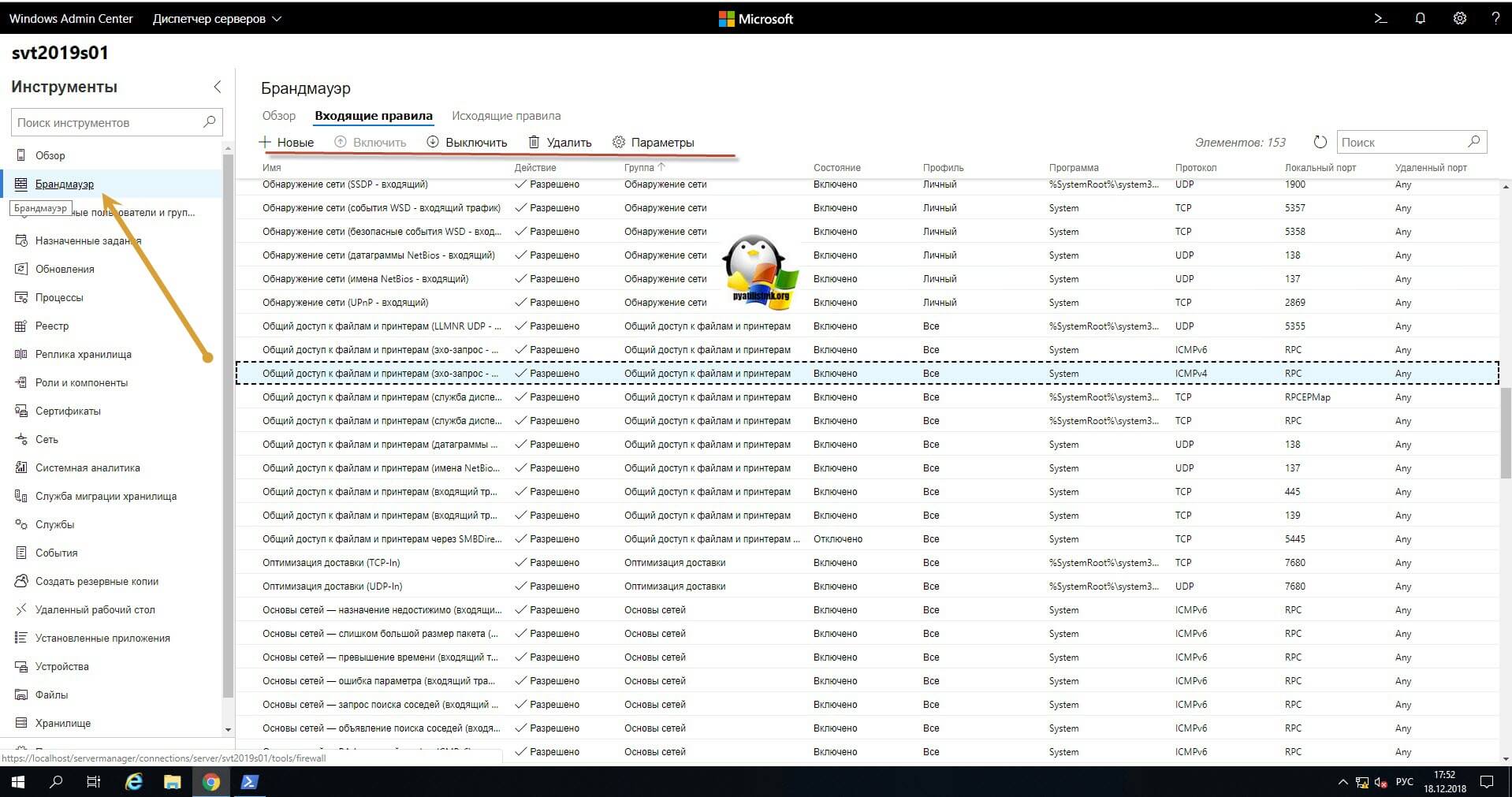

Далее переходим на вкладку «Брандмауэр», тут вы увидите состояние ваших профилей безопасности, а так же вкладки входящие и исходящие правила. Тут вы можете создавать, отключать, включать и удалять новые правила, очень удобно особенно для серверов в режиме работы Server Core.

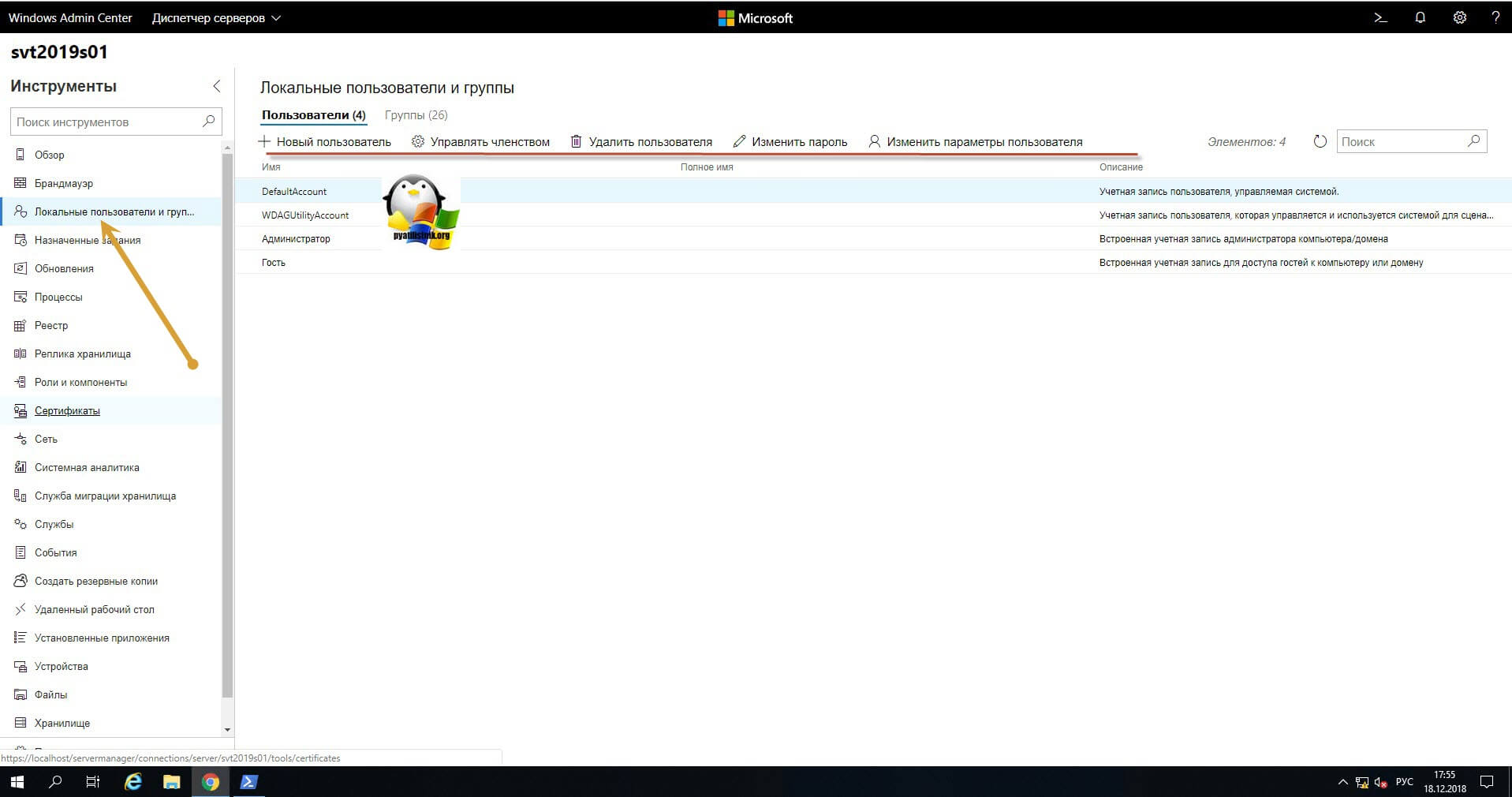

Переходим на вкладку «Локальные пользователи и группы», по сути это аналог оснастки lusrmgr.msc. В данном пункте, вы можете:

- Создать нового пользователя

- Изменить его членство в группах

- Удалить пользователя

- Изменить его пароль

- Изменить параметры пользователя

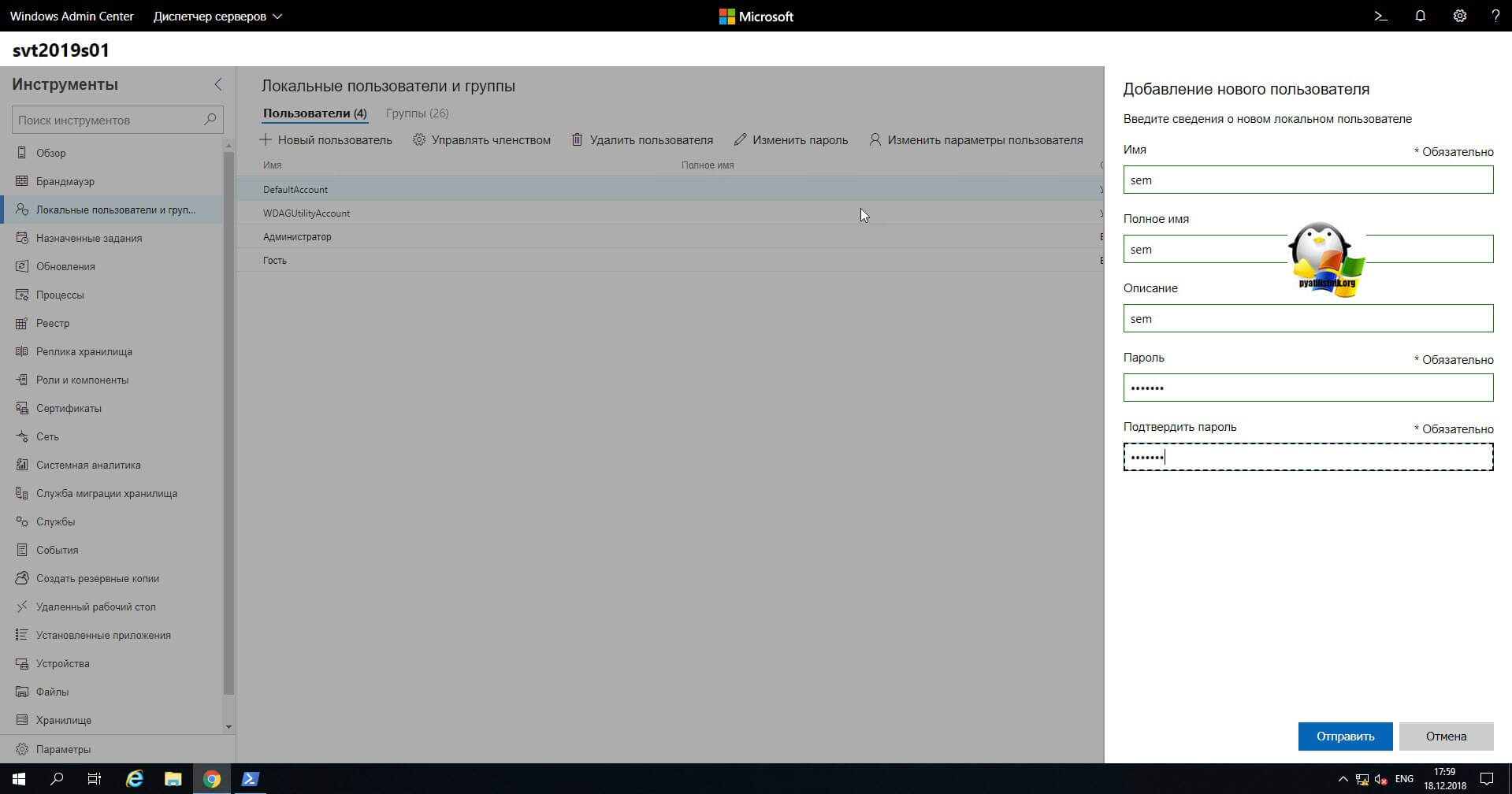

Давайте подробнее пробежимся по пунктам, создадим нового пользователя sem. Нажимаем соответствующую кнопку, у вас откроется с правой стороны окно, где нужно заполнить поля.

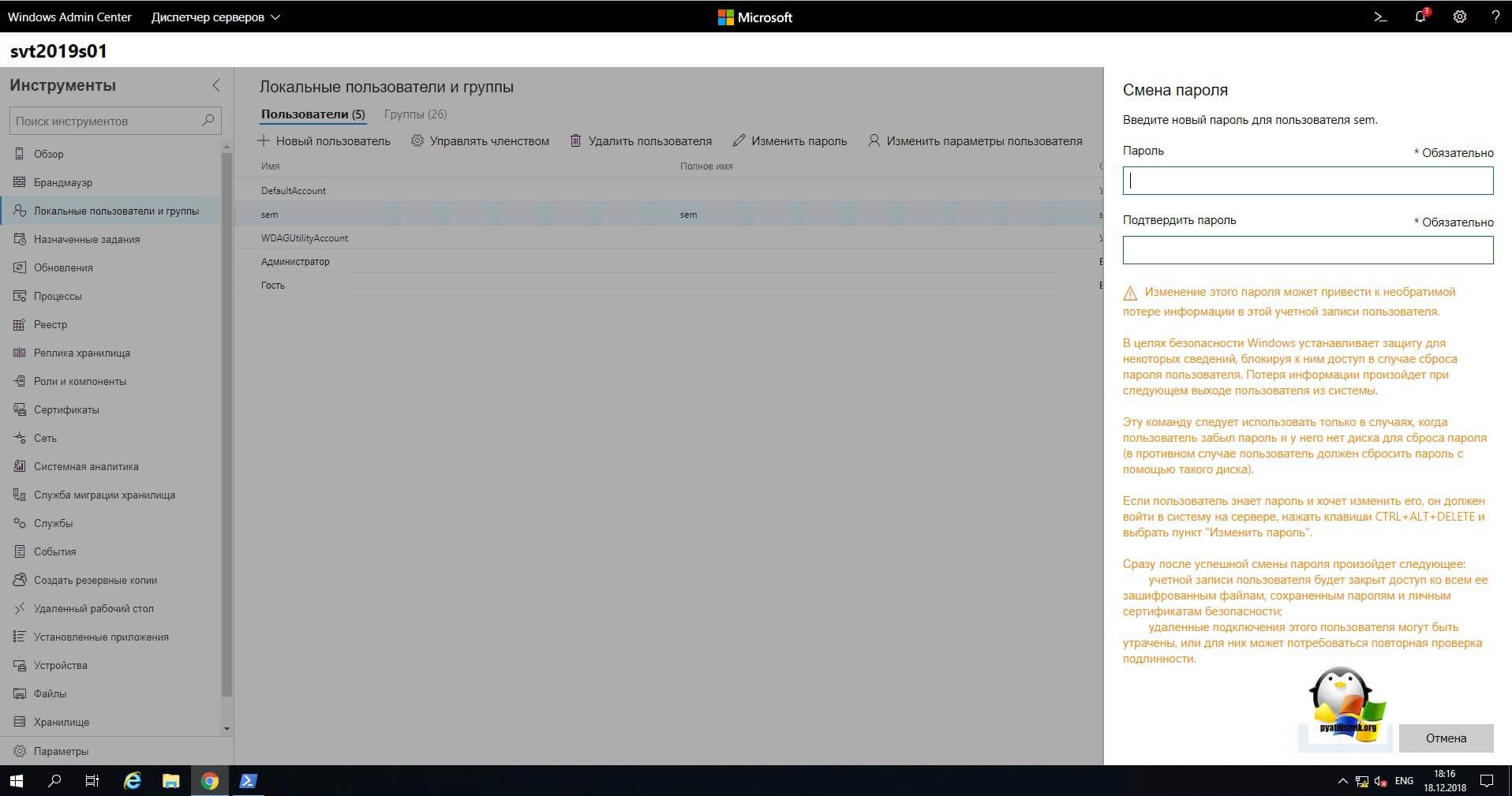

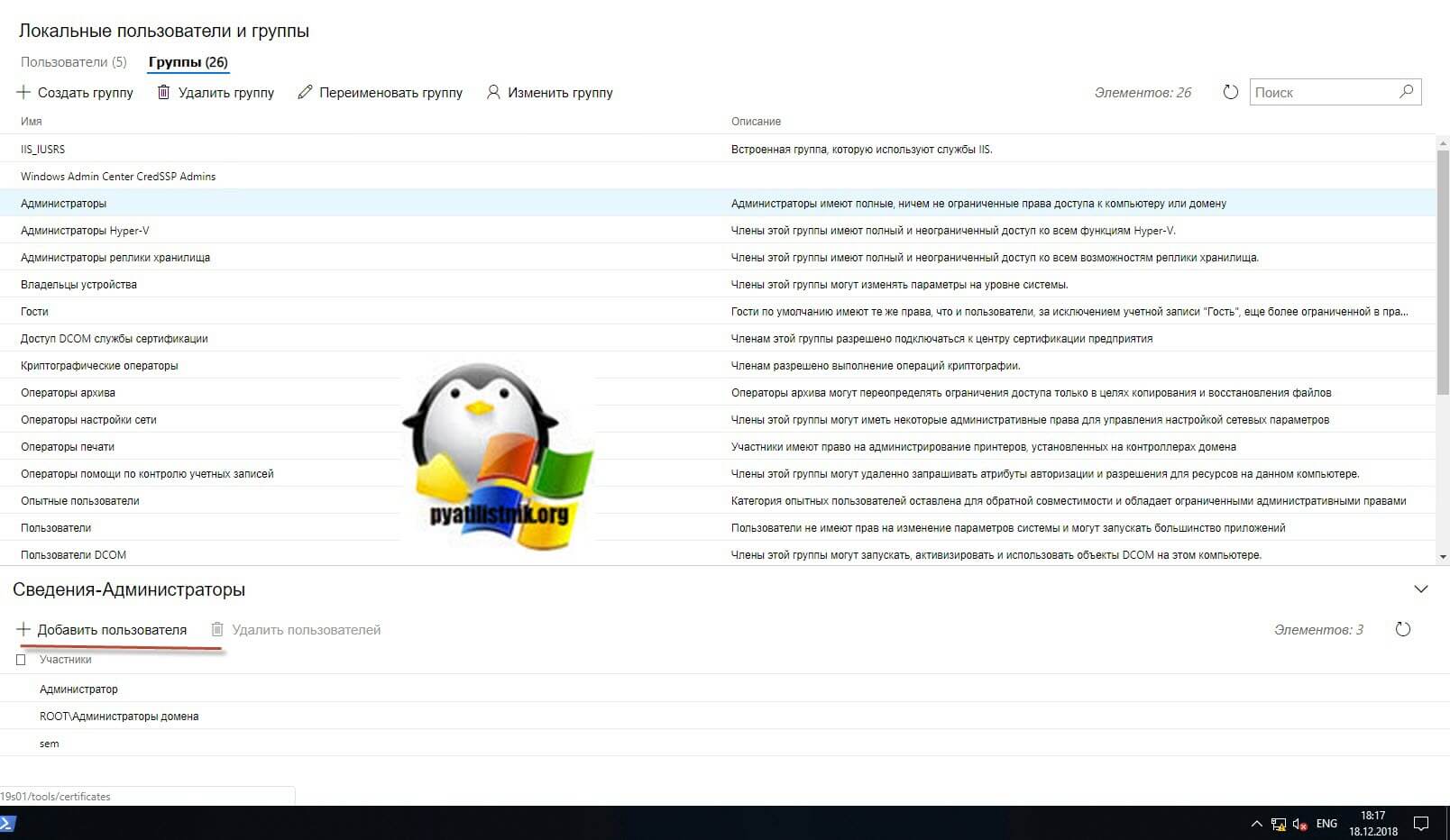

Пользователь sem готов успешно создан, сделаем его администратором, благо в Windows Admin Center это легко сделать, выбираем его и нажимаем «Управление членством». В боковой панели поставьте галки в какие группы нужно включать учетную запись. В моем примере, это Администраторы. Вот так вот выглядит смена пароля пользователя

На вкладке «Группы», вы так же можете изменять в них членство.

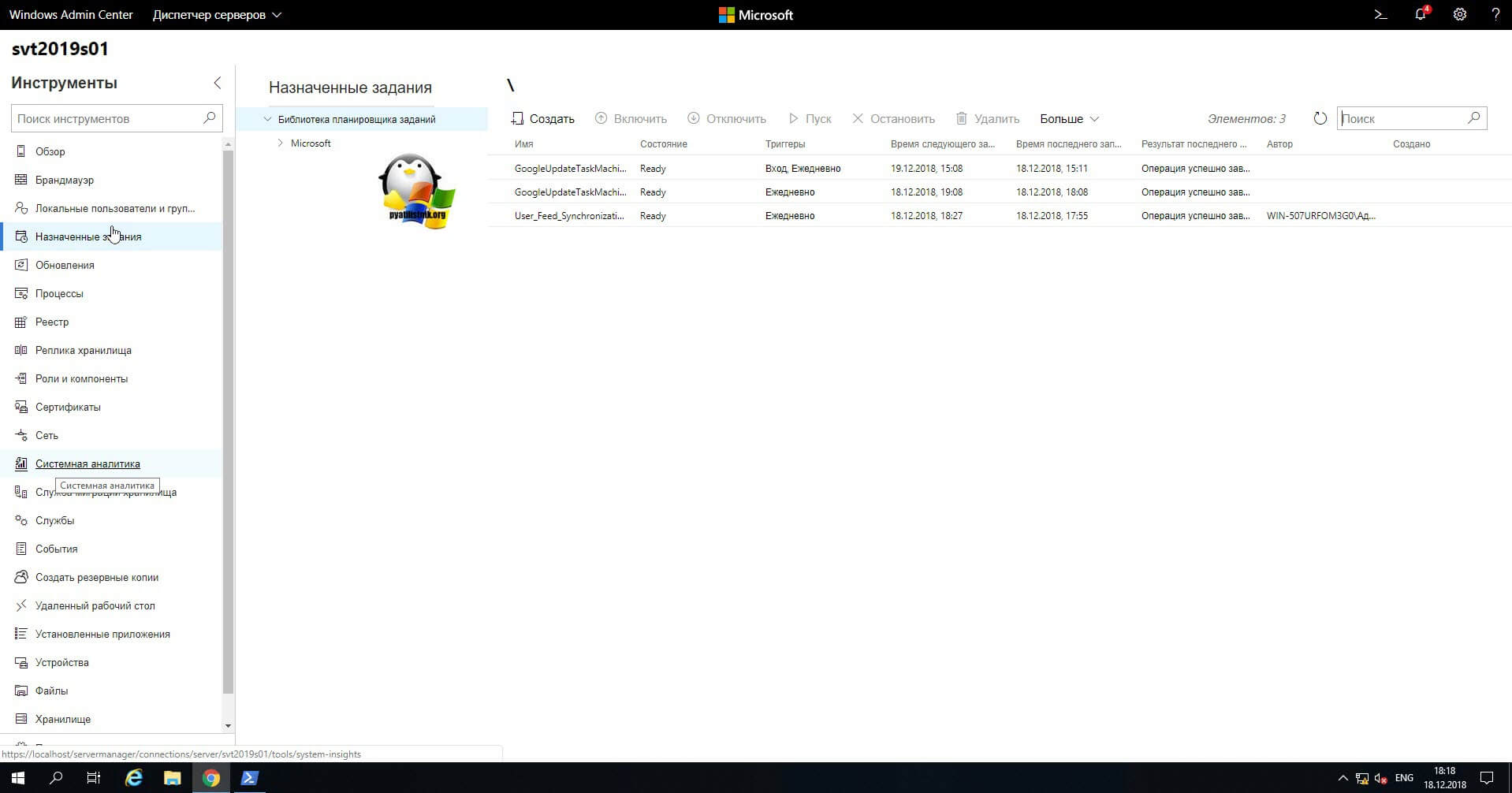

Вкладка «Назначенные задания», позволит вам посмотреть, создать, запускать и останавливать задачи в планировщике Windows

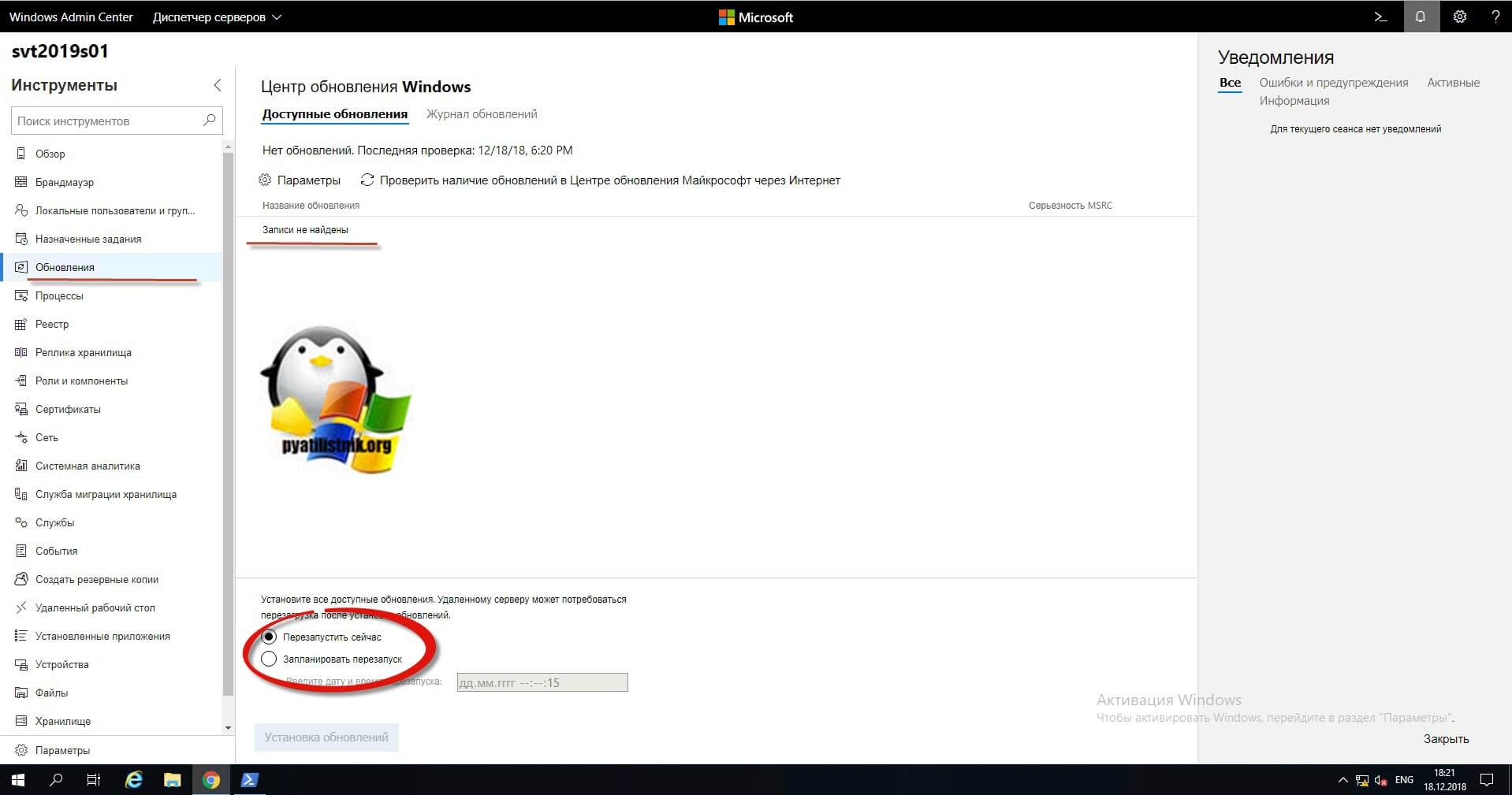

Далее в Windows Admin Center переходим на вкладку «Обновления», тут можно их найти, установить или запланировать установку.

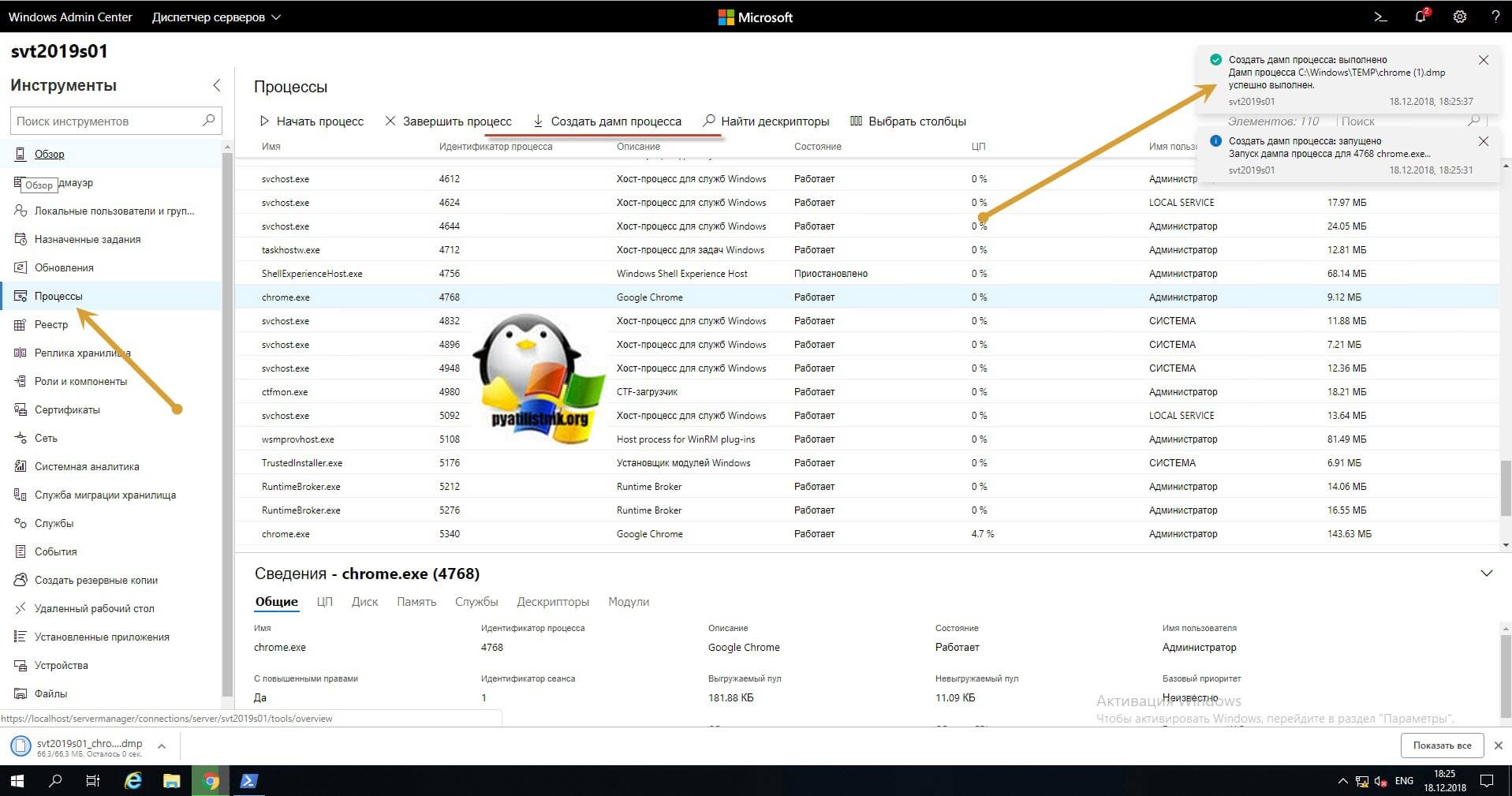

Очень классно выполнена вкладка «Процессы», по сути это продвинутый диспетчер задач. Тут вы увидите все ваши процессы, по каждому из них вы увидите подробнейшую информацию, можно одним кликом создать дамп приложения.

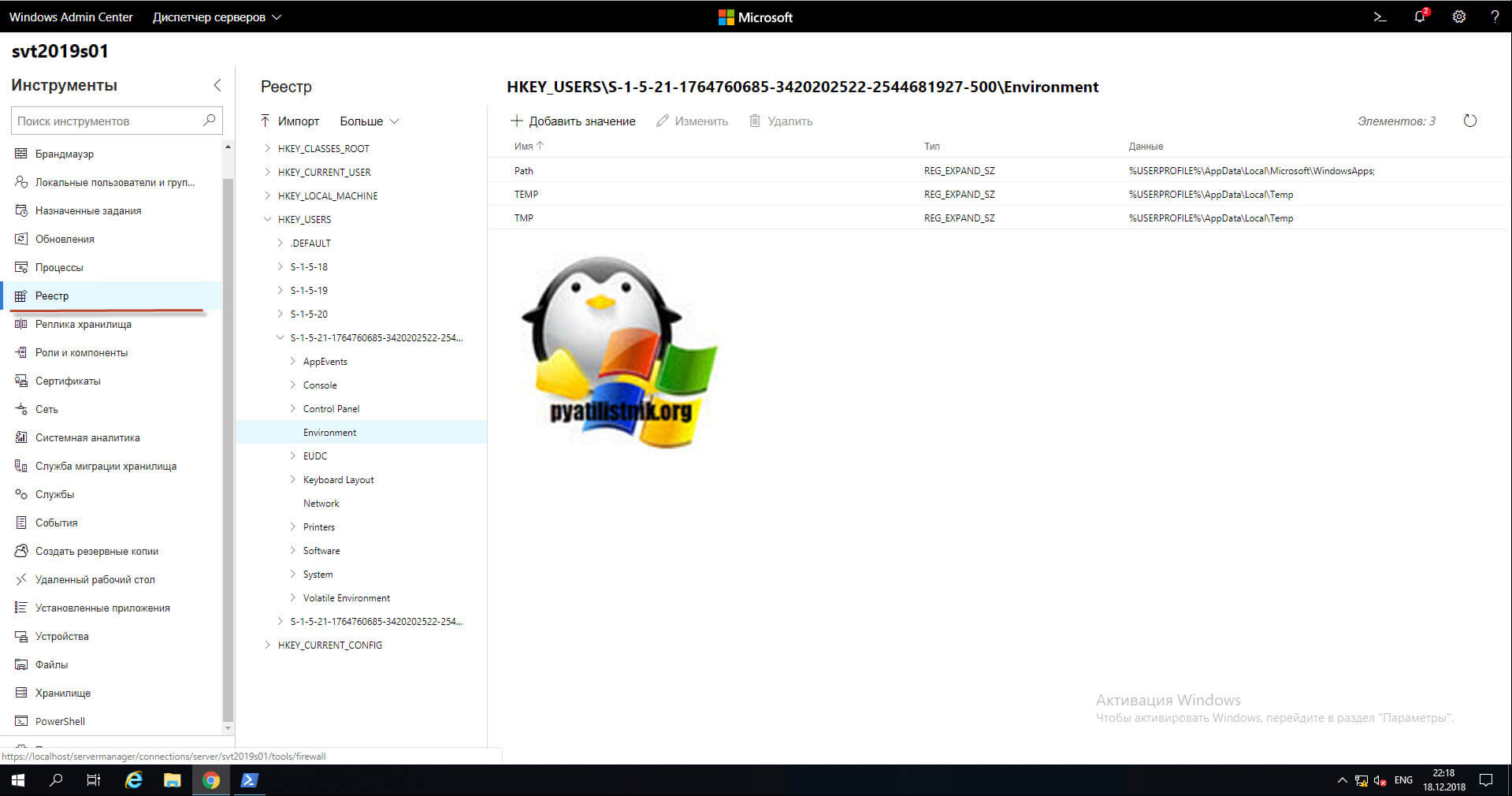

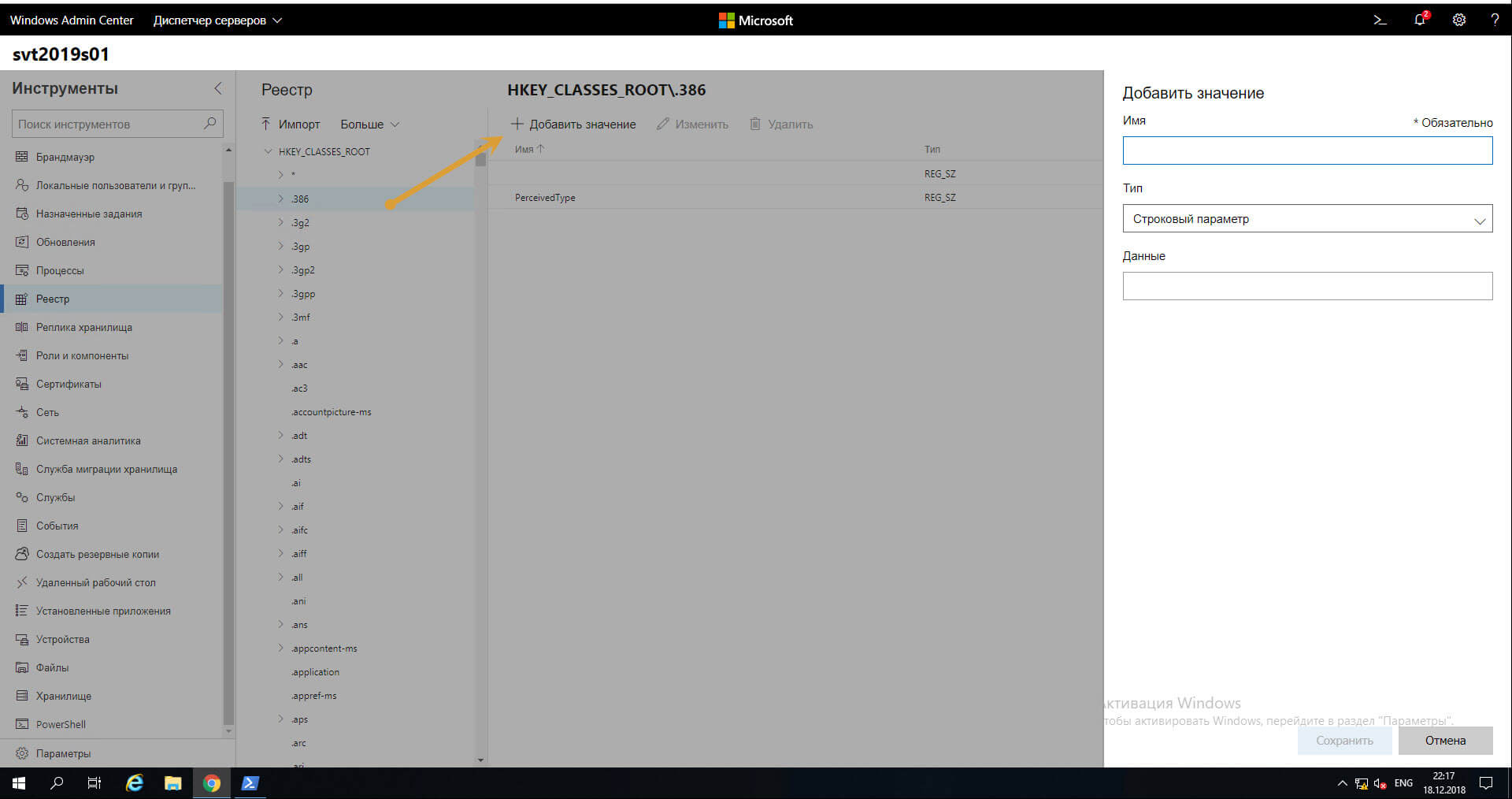

Далее идем в Windows Admin Center на вкладку реестр. Тут вы буквально в несколько кликов, можете просмотреть нужные вам ветки реестра с кличами, отредактировать их.

Вот пример добавления ключа реестра Windows, мне кажется не менее удобно, чем подключаться к сетевому реестру, вот честно для Windows Nano или Server Core, это просто малина для админа.

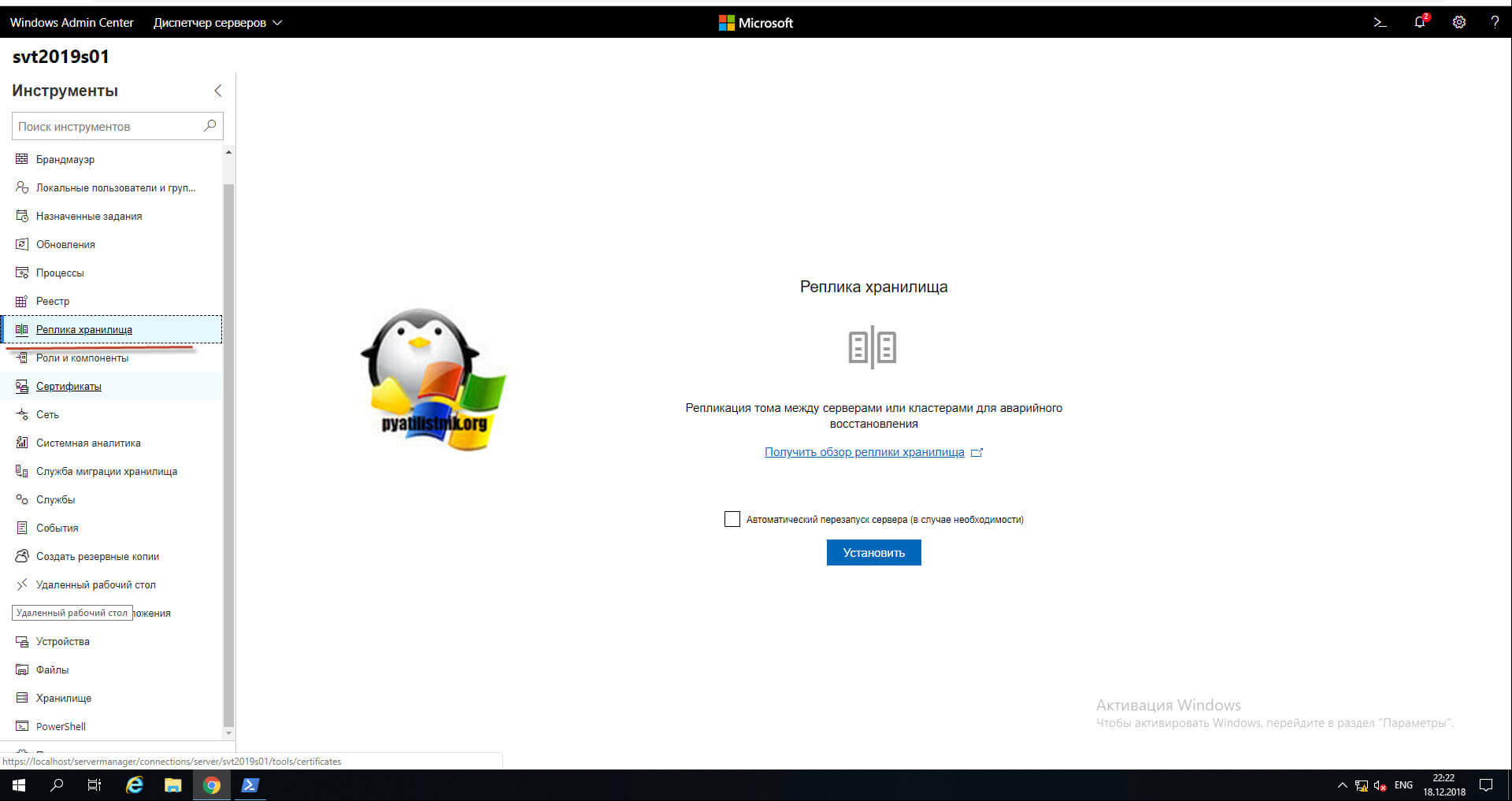

Переходим на вкладку «Репликация хранилища». Технология репликация хранилища (Storage Replica) позволяет вам защититься от катаклизмов природного происхождения, например наводнении или землетрясении, создав на двух удаленно находящихся цодах хранилища, реплицируемые в реальном времени. Данная технология появилась в предшественнике Windows Server 2016. В версии 2019 появилась ограниченная поддержка редакции Windows Server Standard. Сейчас и небольшие компании могут делать автоматическую копию (реплику) хранилища в виртуальные машины Azure, если в инфраструктуре компании нет второго удаленного датацентра.

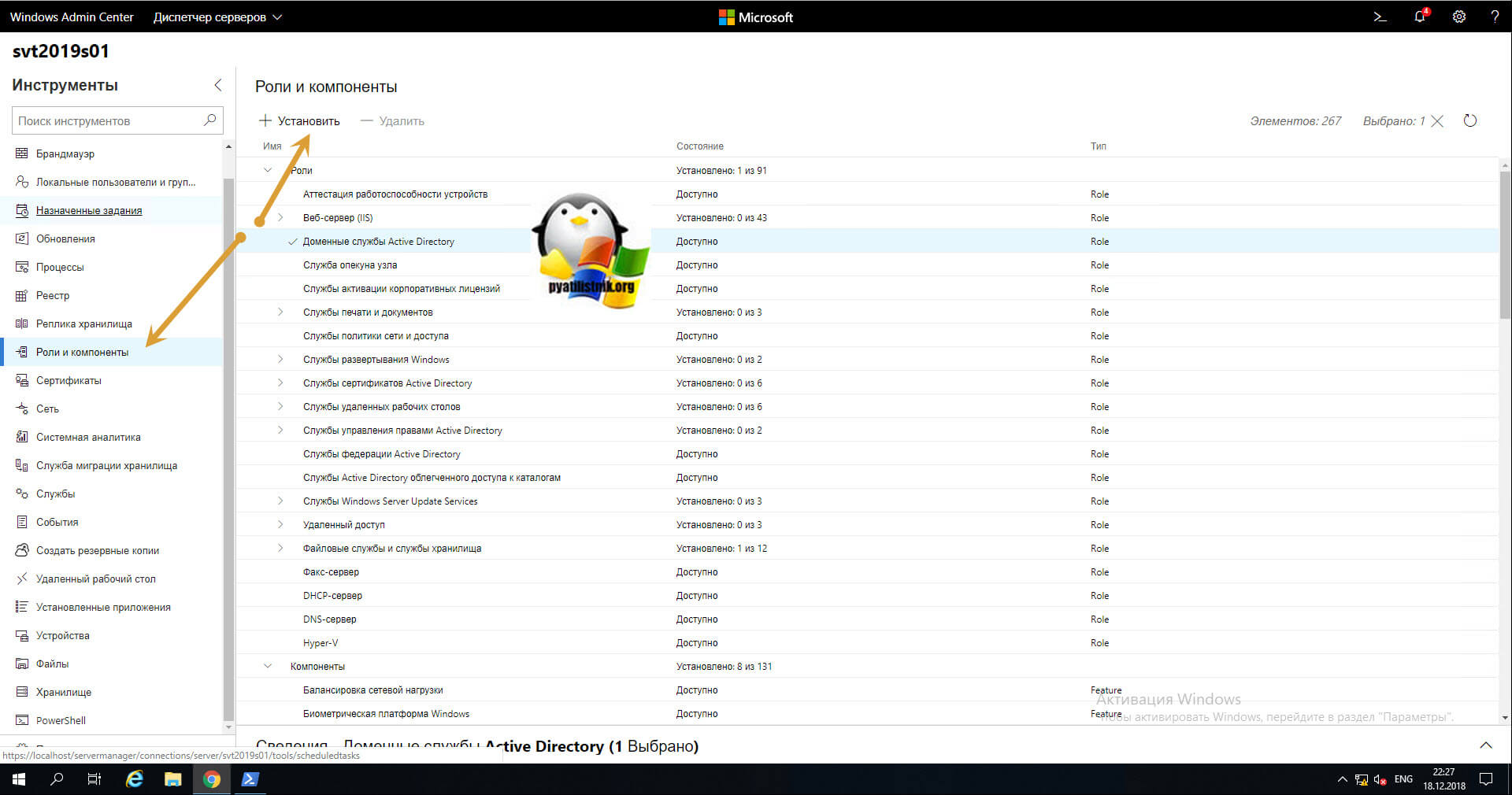

Следующим пунктом будет «Роли и компоненты», тут вам Windows Admin Center позволит посмотреть список установленных ролей, а так же даст возможность установить или удалить роль, например, «Доменные службы Active Directory»

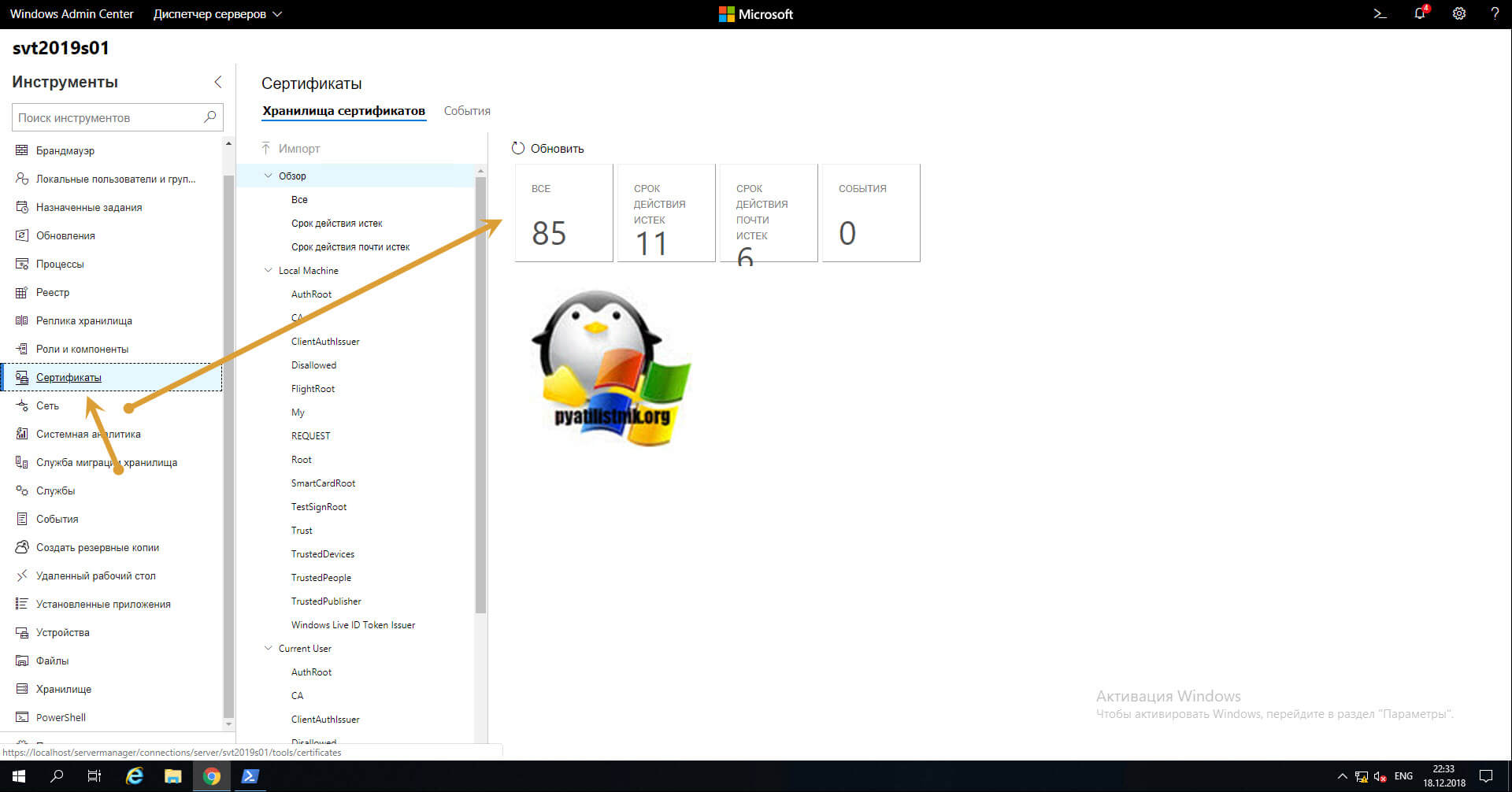

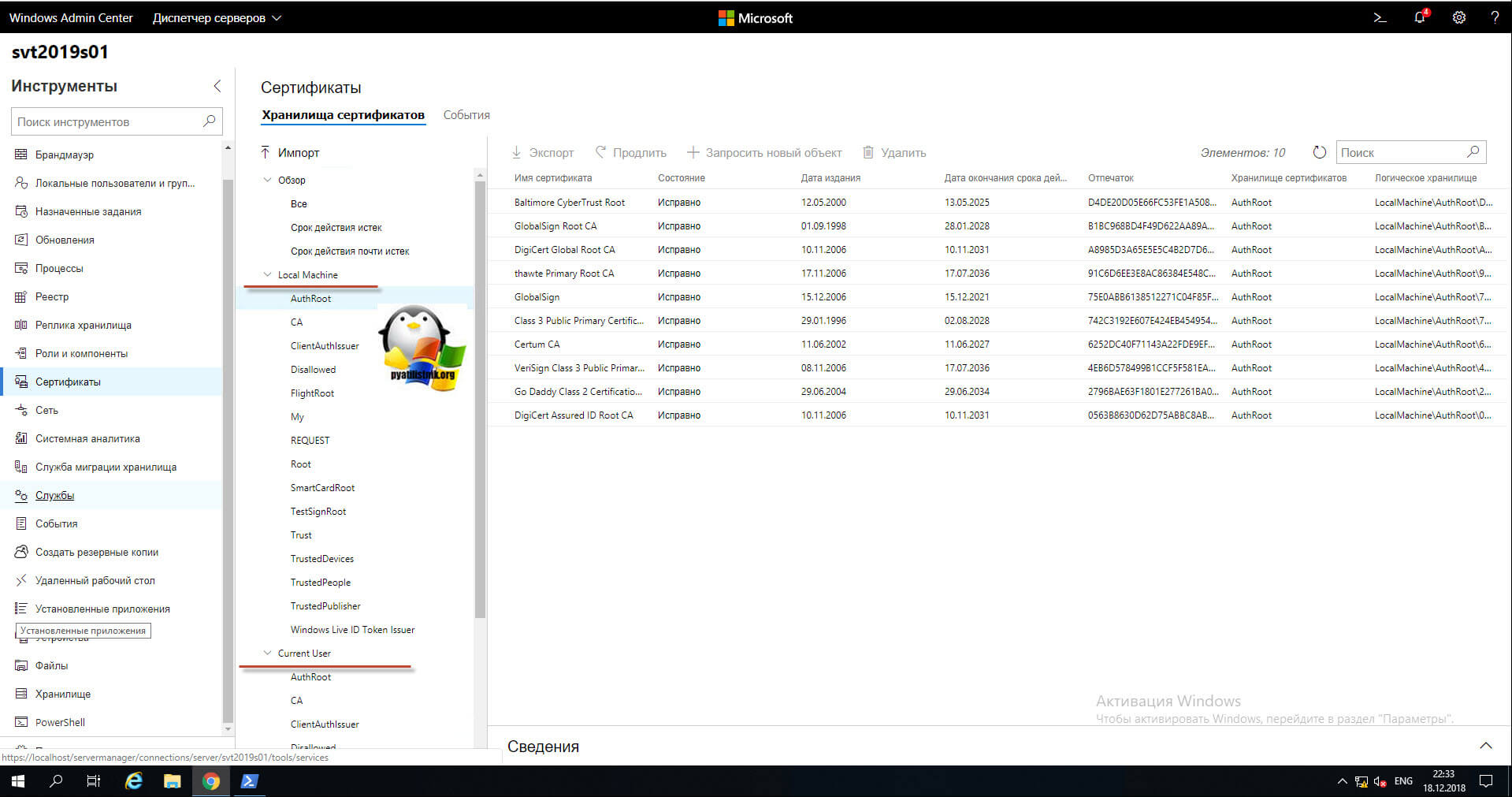

Средней удобности вкладка «Сертификаты», но зато у нее 100% улучшенная удобность в восприятии информации, мне лично понравилась такая подача. Видно общую статистику про просроченным сертификатам.

Так же доступны вести для компьютера и пользователя.

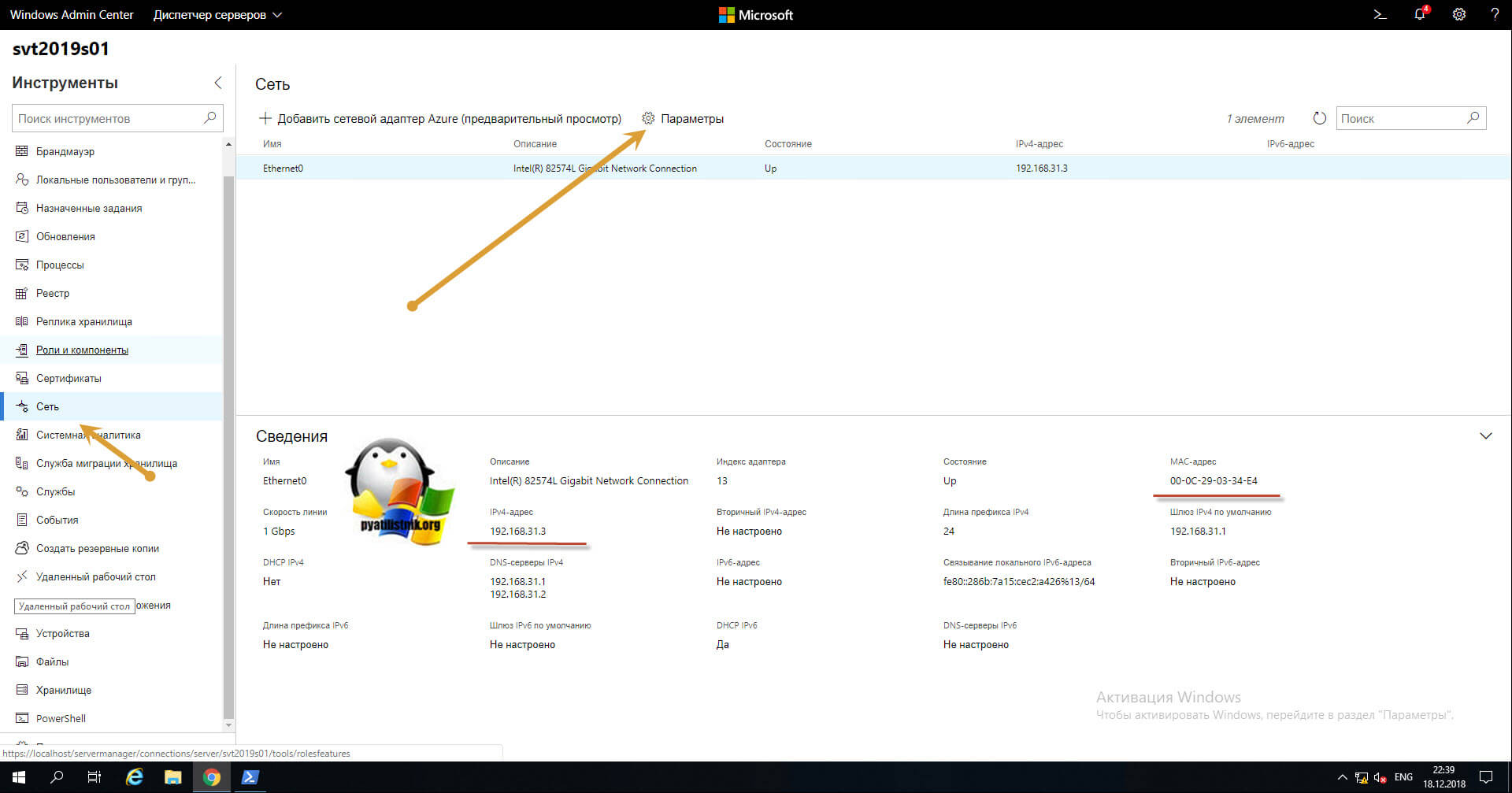

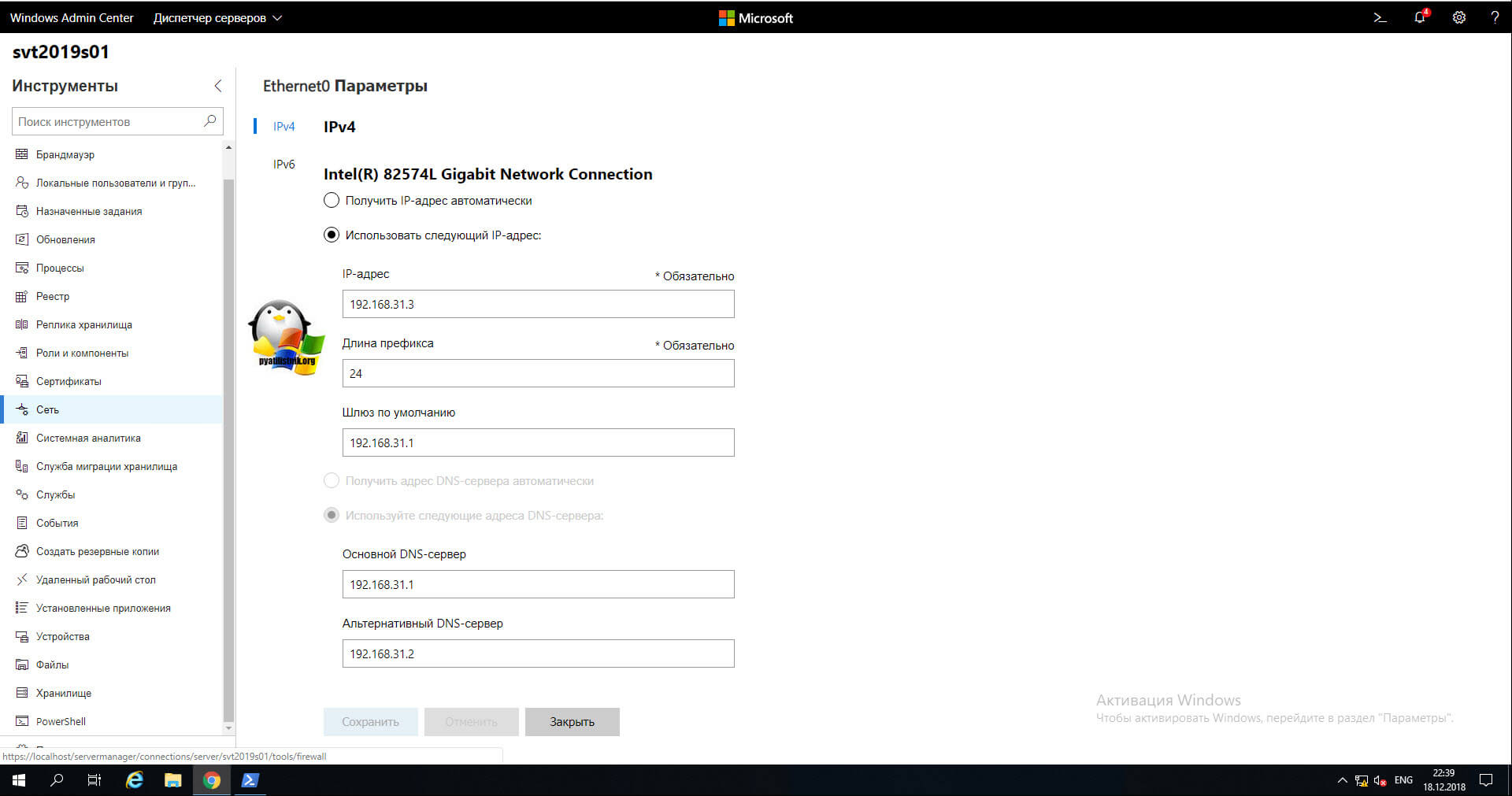

Вкладка сеть в инструменте Windows Admin Center позволяет посмотреть не только, количество сетевых интерфейсов, но и добавить адаптер Azure. Выбрав любой сетевой адаптер вы получите исчерпывающую информацию, о нем:

Перейдя в параметры сетевого интерфейса, вы легко сможете изменить адрес и другие настройки.

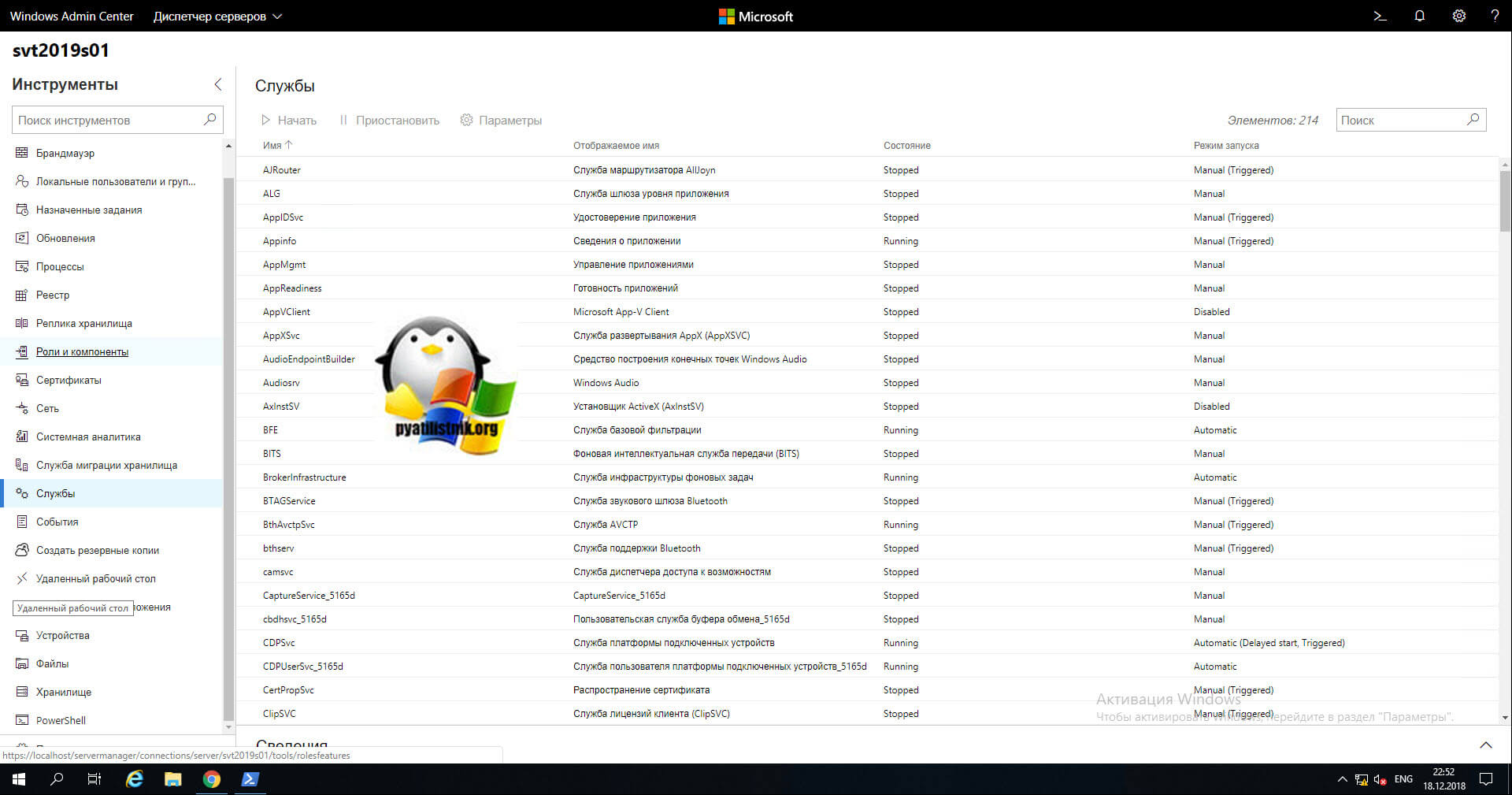

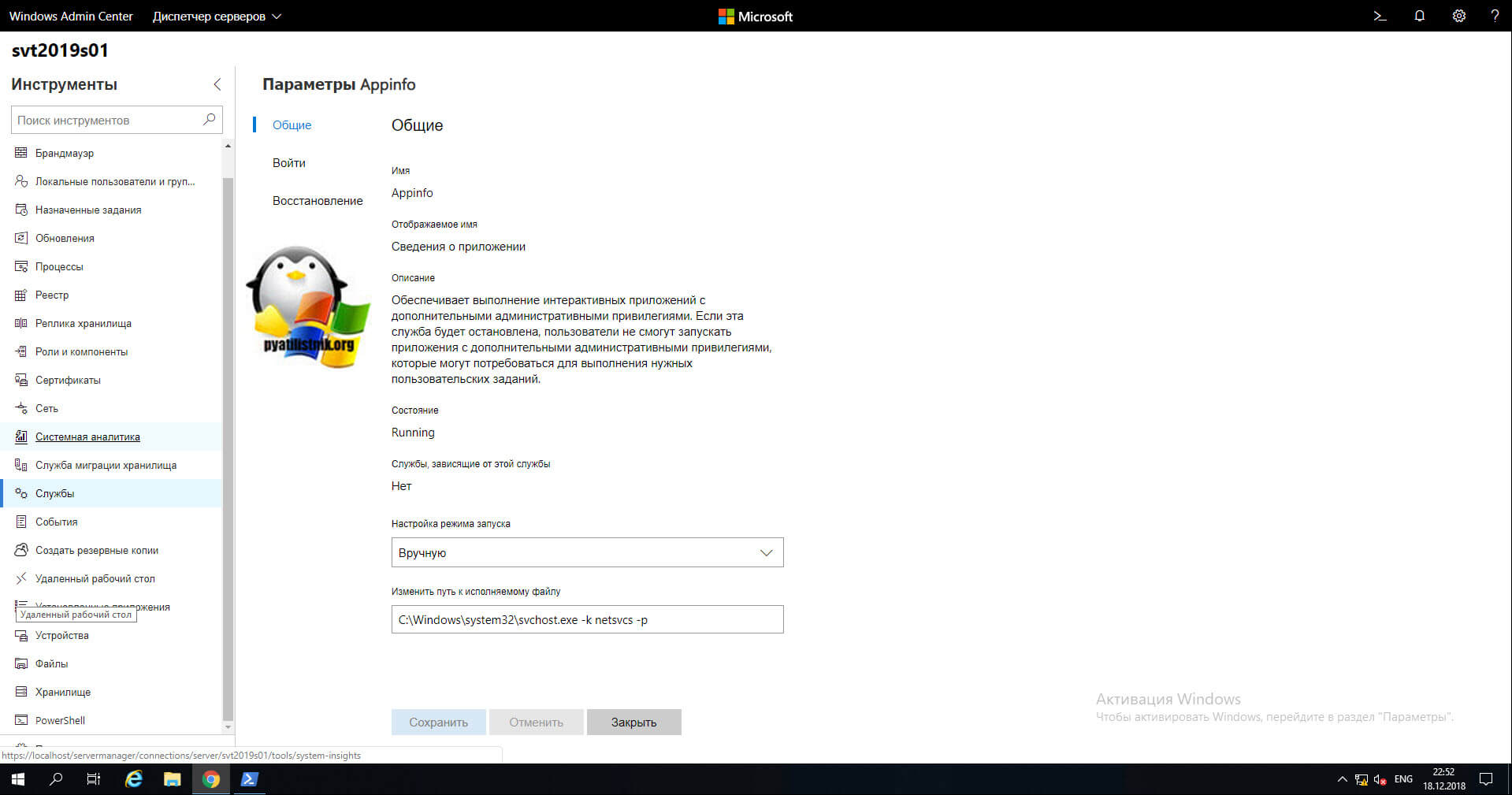

Служба миграции хранилища — позволяет мигрировать без простоя файловые ресурсы в Azure или со старых систем на Windows Server 2019. Переходим на вкладку службы. На ней вы легко можете найти нужную вам службу, посмотреть ее статус, при необходимости запустить, остановить или перезапустить.

Зайдя в параметры любой службы, вы увидите ее подробнейшее описание, статус, можете поменять тип запуска, от имени которой будет запускаться сервис и поведение при восстановлении.

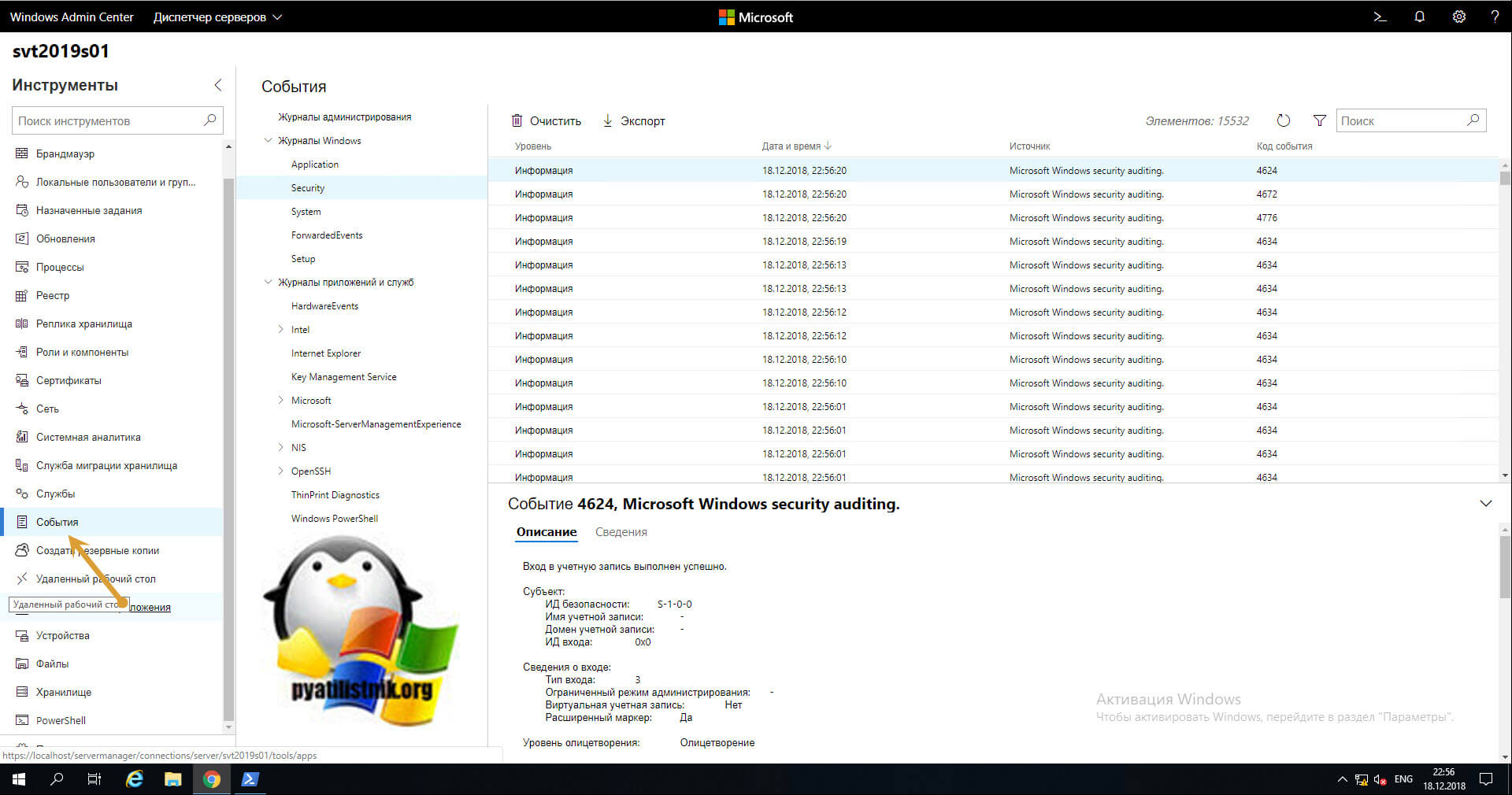

Вкладка события, содержит в себе журналы и логи Windows.

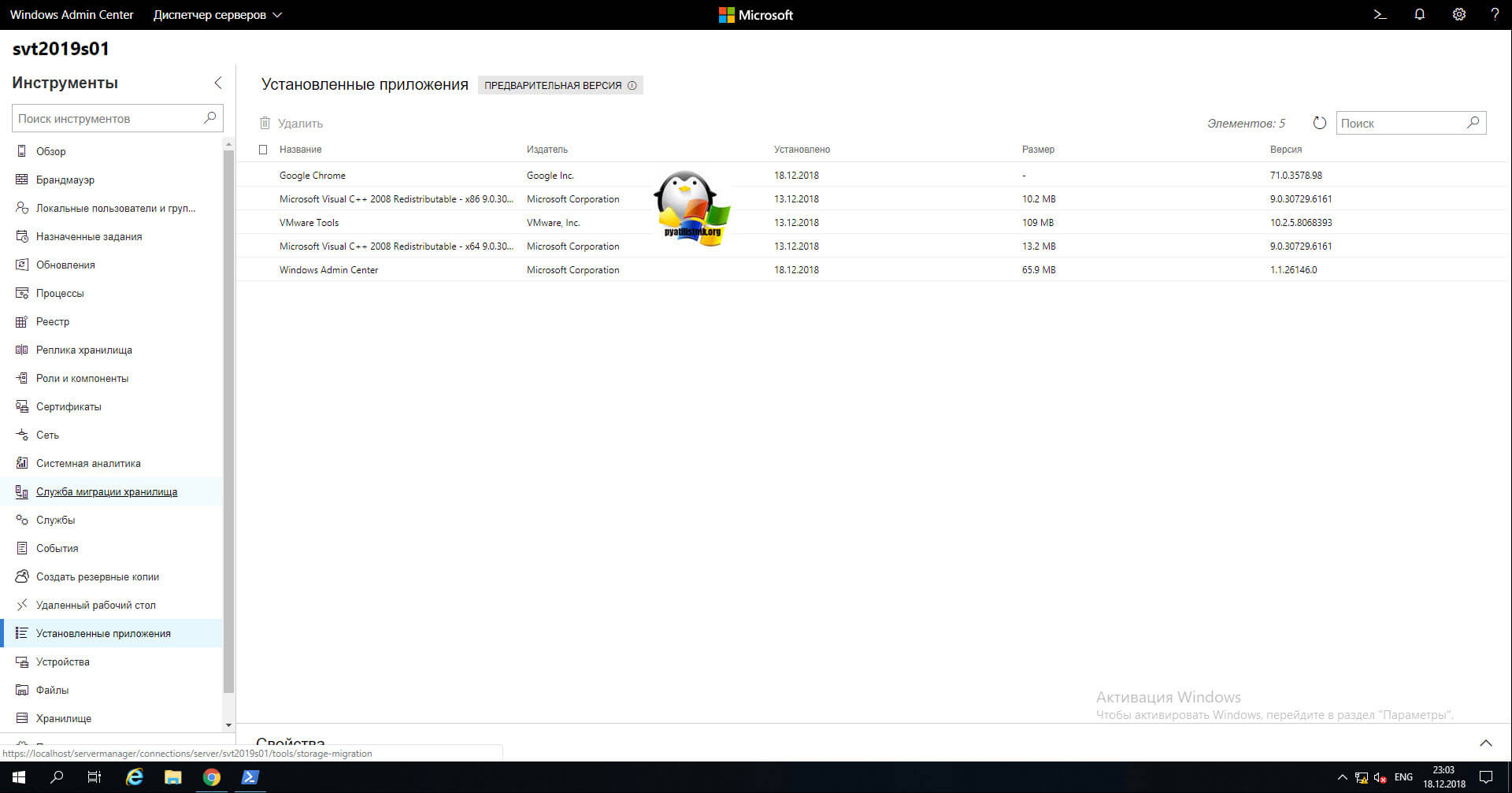

Вкладка «Создать резервную копию», так же нужна для интеграции с сервисом Azure, чтобы туда лить бэкапы. Установленные приложения, покажет вам список всех программ и утилит инсталлированных в системе, тут можно их удалить при желании.

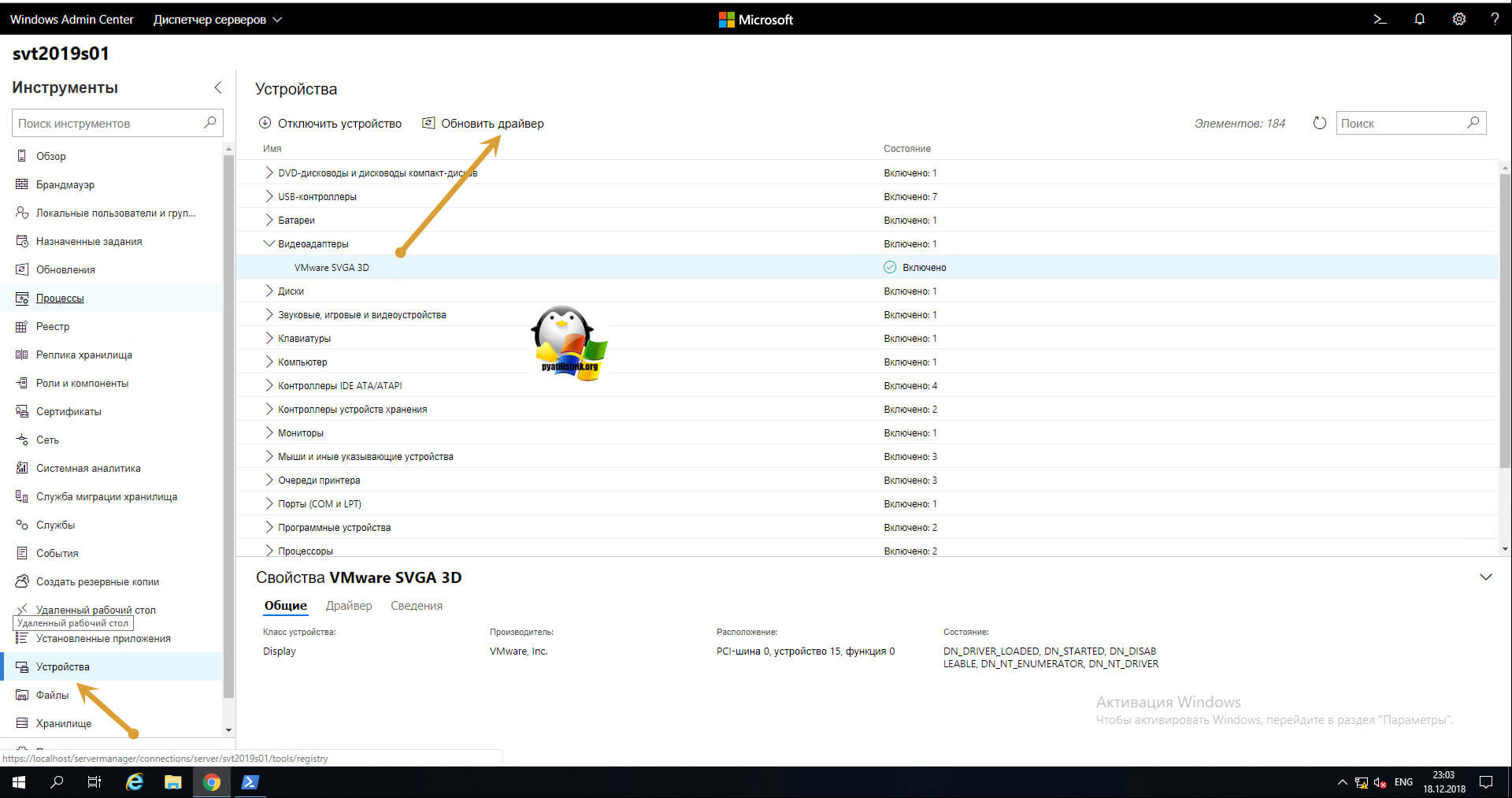

Вот так вот выглядит диспетчер устройств в Windows Admin Center, все функционально, можно отключать устройства, обновлять драйвера.

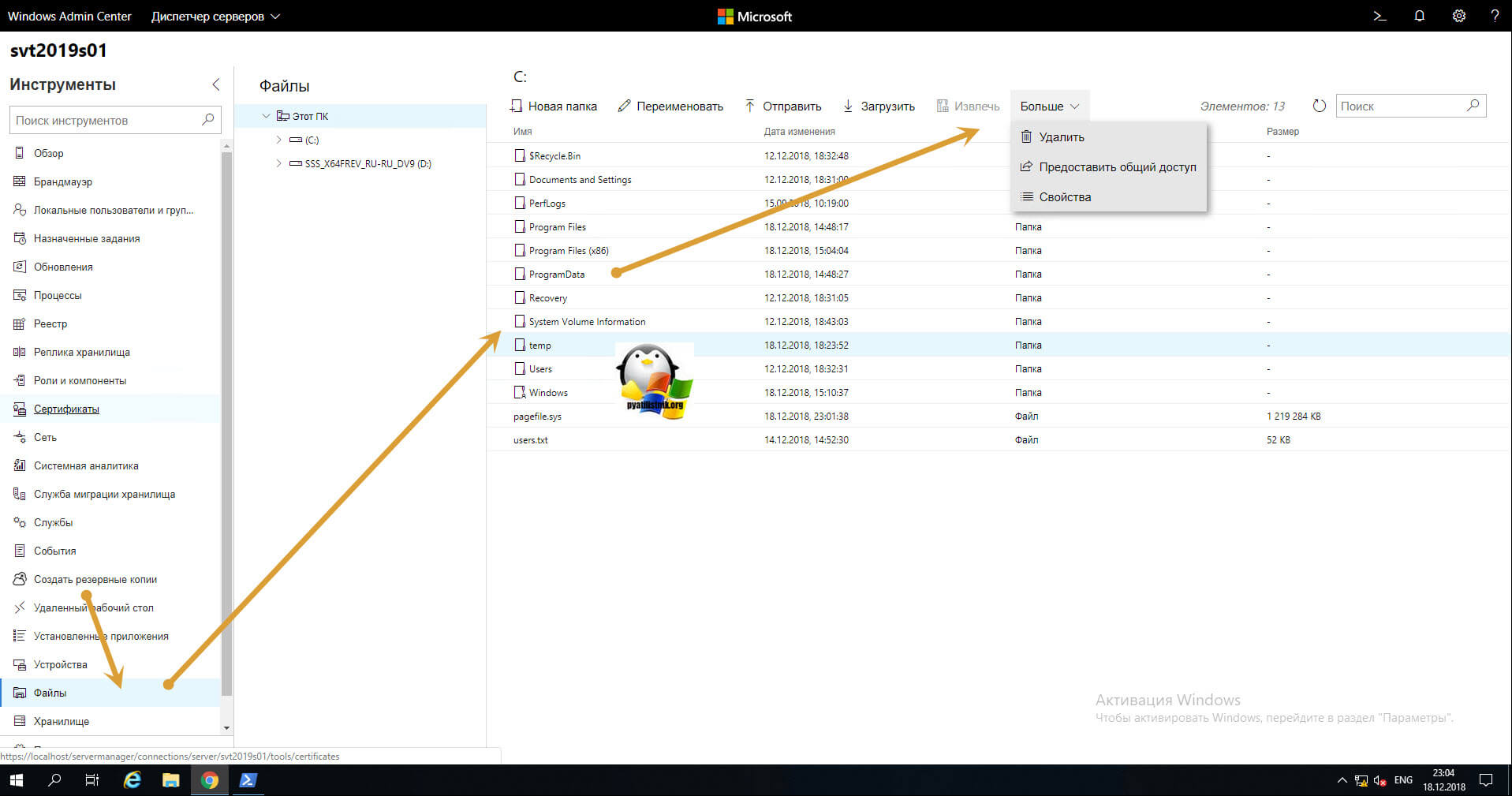

Windows Admin Center имеет и встроенный файловый менеджер, позволяющий манипулировать файлами и папками.

Вот так выглядит управление дисками и томами, тут же вы можете создавать сетевые шары.