- Введение в компьютерную криминалистику. Снятие дампа оперативной памяти, жесткого диска, восстановление файлов из системы NTFS.

- Средства сбора данных в компьютерно-технической экспертизе

- Аппаратные блокираторы записи

- Загрузочные диски для компьютерной криминалистики

- Linux дистрибутивы

- Windows загрузочные диски

Введение в компьютерную криминалистику. Снятие дампа оперативной памяти, жесткого диска, восстановление файлов из системы NTFS.

Первый шаг криминалистического анализа – сбор информации с устройства, связанного с преступлением. Это может быть взломанная система, ноутбук или сервер.

В первую очередь необходимо сохранить динамическую информацию, хранящуюся в устройстве. Информация, хранящаяся в ОЗУ, крайне полезна для криминалистической экспертизы. Существует множество инструментов, используемых в компьютерной форензике, используемых для создания дампов оперативной памяти. В данной статье мы рассмотрим FTK Imager.

FTK Imager – инструмент, который часто используется для получения дампов системы, подлежащей криминалистическому судебному анализу. FTK – это инструмент с открытым исходным кодом. Во время снятия дампа удобнее пользоваться версией Lite, сохраненной на USB-накопителе.

При загрузке FTK Imager с официального сайта требуется указать ваши данные, но валидным из них должен быть только email (на него придет ссылка на скачивание).

Скачайте и установите FTK Imager на изолированную виртуальную машину – мы будем создавать дамп ее оперативной памяти.

Почему мы будем использовать виртуальную машину? Дело в том, что на вашей хостовой машине может быть установлено и запущено много программ и утилит в фоновом режиме и вам будет сложно анализировать большой дамп.

Процесс регистрации на сайте и получения ссылки.

Чтобы сгенерировать данные в памяти, вы можете начать выполнять различные задачи на виртуальной машине, такие как создание текстового документа, поиск информации в google, чтобы эмулировать действия пользователя, и, таким образом, создать информацию, содержащую некоторые конфиденциальные данные.

После этого можно запустить FTK Imager и создать дамп оперативной памяти, как показано на рисунке ниже.

Создание дампа оперативной памяти.

Текущее состояние оперативной памяти можно сохранить в виде файла, образа или раздела диска для последующего анализа.

Создайте файл .mem – дамп оперативной памяти. Задайте ему название и откройте его. Просматривая его, вы можете найти различные артефакты. Он так же будет содержать данные, которые вы создали своими действиями ранее. На рисунке ниже показаны подобные данные – введенный в браузере емейл asm_414yahoo.com.

Также, с помощью FTK Imager можно создать образ жесткого диска для изучения артефактов, хранящихся в файловой системе. Это может быть история браузера, временные файлы, логины, хешированные пароли и многое многое другое.

Введение в анализ файлов NTFS

Главная файловая таблица (Master File Table или MFT) считается одним из самых важных файлов в файловых системах формата NTFS, так как в ней хранятся записи о физическом местонахождении всех файлов на диске и их метаданные. NTFS использует MFT в качестве базы данных для отслеживания файлов.

Мы можем использовать MFT для исследования данных и обнаружения более подробной информации о файлах, так как обнаружение артефактов файлов и их метаданных является одной из важнейших задач специалиста по компьютерной криминалистике .

Далее будет описан процесс извлечения данных с физического устройства на примере файловой системы в формате NTFS, процесс обнаружения артефактов и метаданных в MFT, а также способ восстановления данных с помощью FTK Imager.

Ниже будет показан пример использования FTK Imager версии 3.1.4.6 для поиска и восстановления изображений.

Основы использования FTK Imager

Откройте физический диск или дамп диска компьютера в FTK Imager. Содержание будет отображено в панели директорий (Evidence Tree Pane).

После щелчка мыши на корень диска, находящиеся там файлы будут отображены в панели файлов (File List Pane), среди которых можно заметить MFT.

Кликните на этот файл, чтобы отобразить содержимое в панели просмотра (Viewer Pane).

Панели FTK Imager

Поиск интересных файлов

Кликните на панель просмотра и нажмите CTRL + F для поиска. Мы будем искать изображения, поэтому для поиска используем стандартный тег “IMG”.

За короткое время FTK Imager найдет результат, который в нашем случае является изображением с именем IMG00264_20100109-1450.jpg.

Поиск артефактов файлов в MFT

Помимо формата, JPEG файл, имеет и другую информацию: каждая запись в MFT имеет заголовок (FILE0) – magic marker – сигнатуру файла. Она занимает несколько строчек перед названием файла, если отступить (CTRL + G) 80 байтов от сигнатуры файла, указатель переместится к временным меткам (MFT Timestamps) длиной 32 байта, которые содержат информацию о датах создания, модификации, изменения и чтения файла в указанном порядке. Каждая из них занимает 8 байт.

Как мы уже заметили, первой идет дата создания файла. При выделении этой последовательности байт, мы увидим ее в интерпретаторе hex значений в доступном для прочтения виде.

Смещение на 80 байтов

Сдвигаясь каждый раз на 8 байт прочитаем остальную информацию об операциях с файлом тем же образом.

Восстановление данных

Восстановим найденное изображение для последующего анализа. Один из атрибутов записи в MFT это раздел $DATA. Он начинается с hex последовательности 0 x 80 00 00 00, поэтому, чтобы переместиться к нему, воспользуемся поиском, предварительно сменив входные значения с текстовых на hex.

Перемещение к атрибуту $DATA

Следующие 4 байта в этом разделе содержат информацию о его размере, в нашем случае это 0 x 48 00 00 00. В интерпретаторе hex это значение конвертируется в 72 в десятичной системе счисления.

Следующие 2 байта содержат информацию о текущем состоянии файла.

01 00 существующий файл

00 00 удаленный файл

03 00 существующая папка

04 00 удаленная папка

Размер файла и его состояние

Изображение, которое мы собираемся восстановить, не было удалено с физического носителя.

В NTFS у атрибута DATA существует такой раздел как Data Runs. В нем содержится информация о местоположении файловых кластеров.

Для начала необходимо выяснить на каком отступе расположен раздел Data Runs в этом файле.

Для этого сместимся на 32 байта от начала раздела $DATA, в нашем случае отступом будет являться 0 x 40, что в десятичной интерпретации равно 64.

Отступ, на котором расположен раздел data runs

После смещения на 64 байта от начала раздела $DATA указатель будет расположен в начале раздела Data Runs, в котором содержится информация о первом кластере данных изображения.

В нашем случае раздел Data Runs начинается с 0 x 31 и заканчивается 0 x 0, однако, так бывает не всегда.

Раздел data runs

Следующий байт после начала раздела Data Runs содержит информацию о количестве кластеров, на которые разбиты данные изображения.

Следующие три байта содержат информацию о номере кластера.

В разделе свойств панели директорий будет отображен размер кластера.

Свойства панели директорий

94 x 4096 = 385024

И так, начальный кластер 8103083, а размер фото 385024 байт.

Теперь в панели директорий выберем наш том и после щелчка правой кнопкой мыши на панели просмотра выберем перемещение “go to sector/cluster” к кластеру 8103083.

Процесс перемещения к кластеру

В начале кластера видим заголовок JPEG файла (ÿØÿà..JFIF)

Теперь выберем необходимый размер выделения после щелчка правой кнопки мыши на панели просмотра “Set Selection Length…” равный 385024.

Выделение данных изображение

Теперь кликаем правой кнопкой мыши по выделенным данным и сохраняем. Та-дам! Наш файл:

Источник

Средства сбора данных в компьютерно-технической экспертизе

В этой статье я расскажу о некоторых особенностях различных способов создания копий (образов) носителей информации в компьютерной криминалистике (форензике). Статья будет полезна сотрудникам отделов информационной безопасности, которые реагируют на инциденты ИБ и проводят внутренние расследования. Надеюсь, что и судебные эксперты, проводящие компьютерно-техническую экспертизу (далее КТЭ), найдут в ней что-то новое.

Для начала цитата:

Автор полагает (и многие исследователи с этим согласны), что исследовать в ходе КТЭ оригинал носителя вообще нежелательно. Чтобы гарантировать неизменность информации, а также оставить возможность проведения повторной или дополнительной экспертизы, надо оставить оригинал нетронутым. А все исследования проводить с его копией. Это не только надежнее, но и удобнее, поскольку копию можно сделать на таком носителе, который лучше приспособлен для имеющихся у эксперта инструментов, надежнее, быстрее.

Н.Н. Федотов. Форензика – компьютерная криминалистика

Чтобы созданный образ был криминалистически достоверен, нужно, во первых, в процессе создания не изменить содержимого исследуемого носителя, во вторых, после извлечения образ должен побитово соответствовать исследуемому носителю. Такой образ будет содержать не только живые файлы, но и служебные данные, свободные области файловых систем и области неразмеченные файловыми системами.

Если вы, подобно слону в посудной лавке, подключите исследуемый носитель к обычной операционной системе (ОС), то произойдет необратимое: в стандартной конфигурации ОС активирует устройство сразу после обнаружения, смонтирует файловые системы и, не спрашивая вас, изменит его содержимое. Windows, например, без спроса изменяет временные метки в атрибутах файлов (в некоторых случаях), создает скрытые папки Корзины, сохраняет информацию о конфигурации.

Предотвратить изменение информации на носителе можно двумя способами: аппаратно или программно.

Аппаратные блокираторы записи

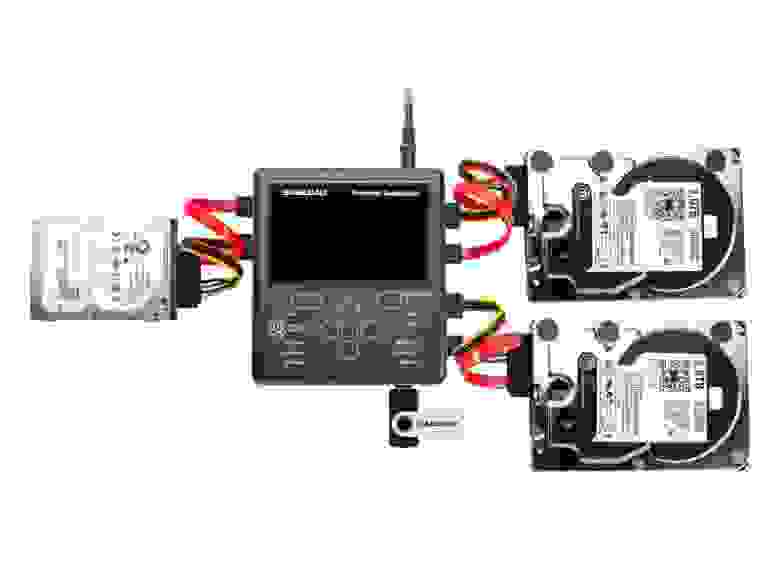

С аппаратными решениями я не работал, но приведу немного теории из интернетов. Бывают блокираторы записи (bridge), через которые исследуемые носители информации подключаются к компьютеру, а бывают дубликаторы (duplicator), которые умеют автономно создавать полные копии и образы исследуемых дисков.

Блокираторы записи перехватывают команды записи от ОС и предотвращают их передачу на носитель информации. Когда это возможно, они сообщают ОС, что устройство подключено в режиме «только чтение», иначе просто сообщают ОС об ошибках записи. Некоторые устройства используют встроенную память для кэширования записанных данных и создают для ОС видимость того, что данные на диске действительно изменились.

Аппаратные решения безусловно имеют свои плюсы, но есть у них и недостатки:

Они недешевы. Для примера, блокиратор записи T35u имеет рекомендованную розничную цену $349.00, дубликатор Tableau TD2u — $1,599.00.

Загрузочные диски для компьютерной криминалистики

Софтверизация неизбежна в компаниях с распределенной территориальной структурой (особенно, если у вас нет желания попилить половину бюджета ИТ на железяки, которые могут никогда не понадобиться). Программные решения сэкономят вам время в случае массовых инцидентов: вы можете создать столько загрузочных флешек, сколько вам нужно исследовать компьютеров, а после запустить создание образов на всех компьютерах одновременно. Осталось только определиться, что за софт должен быть на этих загрузочных флешках.

Linux дистрибутивы

Снять образ можно одним из многочисленных специализированных дистрибутивов Linux, вот некоторые из них: Rip Linux, DEFT Linux, CAINE, Paladin, Helix, Kali. В некоторых при загрузке нужно выбрать режим forensic mode (или что-то в этом духе). Часть из этих дистрибутивов уже содержат ПО для анализа образов.

Некоторые проблемы режима «только чтение» у Linux дистрибутивов описаны здесь. Но самая главная проблема Linux — относительная сложность в использовании, и, как следствие, отсутствие персонала, обладающего достаточной экспертизой. В Linux для снятия образа придется использовать командную строку (например, ftk imager под linux существует только в консольной версии), где одна опечатка может уничтожить все свидетельства (пусть эта история и оказалась вирусной рекламой, но не просто же так в нее многие поверили).

Windows загрузочные диски

Чтобы можно было доверить создание образа любому рядовому сотруднику ИТ, нужно сократить до минимума вероятность ошибки. С этим хорошо справляется специальная сборка Windows Forensic Environment (WinFE), которая имеет графический интерфейс во многом похожий на обычный Windows, при этом ограниченный только необходимыми функциями. WinFE была создана компьютерным криминалистом, работающим в Microsoft. Сборка основана на WinPE и работает по аналогии с «forensically sound» Linux дистрибутивами, которые не монтируют разделы в процессе загрузки.

Вот несколько сильных сторон WinFE:

- Можно использовать Windows-приложения для криминалистики (портативные версии)

- Большинство судебных экспертов уже используют Windows

- Бесплатно (если у вас есть лицензия на Windows)

- Относительно легко собрать и кастомизировать

- Меньше возможностей для серьезных ошибок в процессе использования

Самый простой способ собрать WinFE — утилита из проекта WinBuilder Mini-WinFE. Вам понадобятся дистрибутив Windows и ПО, которое вы захотите включить в сборку. На выходе вы получите ISO файл, который можно записать на CD или на USB (с помощью Rufus).

Основной сценарий использования WinFE:

- Создание загрузочного диска с WinFE.

- Загрузка WinFE на исследуемом компьютере.

- Снятие образа дисков исследуемого компьютера. Образы записываются на носитель с WinFE или на любой другой носитель.

Supported applications include — CloneDisk (included)

DMDE (included)

Forensic Acquisition Utilities (included)

FTK Imager (copied from local install)

HWiNFO (included)

LinuxReader (downloaded automatically)

MW Snap (included)

NT Password Edit (included)

Opera (included)

Sumatra PDF Reader (included)

WinHex (copied from local install)

X-Ways Forensics (copied from local install)

Write Protect Tool (included)

За особое поведение WinFE в процедуре подключения дисков отвечают два параметра реестра:

- HKEY_LOCAL_MACHINE\system\ControlSet001\Services\MountMgr. Параметр NoAutoMount типа DWord принимает значение 1. После этого сервис Mount-Manager не выполняет автоматического монтирование любых storage device.

- HKEY_LOCAL_MACHINE\system\ControlSet001\Services\partmgr\Parameters параметр SanPolicy принимает значение «3» или «4» в зависимости от версии Windows.

Существуют как минимум семь версий WinFE, каждая доступна в варианте 32 и 64 бита.

Каждая из версий имеет свой набор возможностей, подробное сравнение, но я рекомендую 32-битную версию Windows FE 5.x (подробности ниже).

Итак, во время загрузки WinFE не монтирует разделы, а предлагает сделать это пользователю самостоятельно с помощью специальной утилиты Write Protect Tool (WProtect.exe, автор Colin Ramsden). Как следует из названия, эта утилита предотвращает запись на диск.

Впрочем, и у WinFE были случаи непреднамеренной записи. Важно, что эти случаи хорошо изучены, относятся к старым версиям Windows

Источник