- Настройка дополнительных методов проверки подлинности для службы федерации Active Directory Configure Additional Authentication Methods for AD FS

- Корпорация Майкрософт и сторонние дополнительные методы проверки подлинности Microsoft and third-party additional authentication methods

- Пользовательский метод проверки подлинности для AD FS в Windows Server 2012 R2 Custom Authentication Method for AD FS in Windows Server 2012 R2

- DokuWiki.ru

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Содержание

- Аутентификация через Active Directory

- Настройка

- Изменение профиля пользователя и пароля

- Имена пользователей и групп

- Включение Single Sign On

- Web Server

- NTLM on IIS

- NTLM on Apache (Windows)

- NTLM on Apache (Linux)

- Kerberos on Apache (Linux)

- Browser

- Setup MS Internet Explorer

- Setup Firefox

Настройка дополнительных методов проверки подлинности для службы федерации Active Directory Configure Additional Authentication Methods for AD FS

Для многофакторной проверки подлинности (MFA) необходимо выбрать по крайней мере один дополнительный метод проверки подлинности. In order to enable multi-factor authentication (MFA), you must select at least one additional authentication method. По умолчанию в службы федерации Active Directory (AD FS) (AD FS) в Windows Server 2012 R2 можно выбрать проверку подлинности с помощью сертификата (иными словами, аутентификация на основе смарт-карт) в качестве дополнительного метода проверки подлинности. By default, in Active Directory Federation Services (AD FS) in Windows Server 2012 R2, you can select Certificate Authentication (in other words, smart card-based authentication) as an additional authentication method.

Выбирая проверку подлинности сертификата, убедитесь в том, что сертификаты смарт-карт представлены в защищенном виде и имеют требование ввода ПИН-кода. If you select Certificate Authentication, ensure that the smart card certificates have been provisioned securely and have pin requirements.

Вы знаете, что Microsoft Azure предоставляет аналогичную функциональность в облаке? Did you know that Microsoft Azure provides similar functionality in the cloud? Подробнее о решениях для удостоверений Microsoft Azure. Learn more about Microsoft Azure identity solutions.

Корпорация Майкрософт и сторонние дополнительные методы проверки подлинности Microsoft and third-party additional authentication methods

Также можно настроить и включить методы проверки подлинности Майкрософт и сторонних производителей в AD FS в Windows Server 2012 R2. You can also configure and enable Microsoft and third-party authentication methods in AD FS in Windows Server 2012 R2. После установки и регистрации в AD FS можно применить MFA в рамках глобальной политики проверки подлинности или для отдельной проверяющей стороны. Once installed and registered with AD FS, you can enforce MFA as part of the global or per-relying-party authentication policy.

Ниже приведен алфавитный список поставщиков Майкрософт и сторонних поставщиков с предложениями многофакторной проверки подлинности, которые в настоящий момент доступны для службы федерации Active Directory в Windows Server 2012 R2. Below is an alphabetical list of Microsoft and third-party providers with MFA offerings currently available for AD FS in Windows Server 2012 R2.

| Поставщик Provider | Предложение Offering | Ссылки на дополнительные сведения Link to learn more |

|---|---|---|

| аперсона aPersona | Аперсона Адаптивная многофакторная проверка подлинности для единого входа Microsoft ADFS aPersona Adaptive Multi-Factor Authentication for Microsoft ADFS SSO | Адаптер ADFS Аперсона ASM aPersona ASM ADFS Adapter |

| Циферкор Inc. Cyphercor Inc. | Многофакторная проверка подлинности Логинтк для AD FS LoginTC Multi-Factor Authentication for AD FS | Соединитель AD FS Логинтк LoginTC AD FS Connector |

| Duo Security Duo Security | Адаптер MFA для AD FS Duo MFA Adapter for AD FS | Duo для проверки подлинности AD FS Duo Authentication for AD FS |

| футурае Futurae | Набор проверки подлинности футурае для AD FS Futurae Authentication Suite for AD FS | Футурае строгая проверка подлинности Futurae Strong Authentication |

| Компания Gemalto Gemalto | Службы идентификации и безопасности компании Gemalto Gemalto Identity & Security Services | http://www.gemalto.com/identity |

| inWebo Technologies inWebo Technologies | Службы корпоративной проверки подлинности inWebo inWebo Enterprise Authentication service | Корпоративная проверка подлинности inWebo inWebo Enterprise Authentication |

| Login People Login People | API-соединитель Login People MFA для AD FS 2012 R2 (общедоступная бета-версия) Login People MFA API connector for AD FS 2012 R2 (public beta) | https://www.loginpeople.com |

| Корпорация Майкрософт. Microsoft Corp. | Многофакторная проверка подлинности Microsoft Azure Microsoft Azure MFA | Пошаговое руководство: управление рисками для уязвимых приложений с помощью дополнительной проверки подлинности Multi-Factor Authentication (см. шаг 3) Walkthrough Guide: Manage Risk with Additional Multi-Factor Authentication for Sensitive Applications (see step 3) |

| мидэйе Mideye | Поставщик проверки подлинности мидэйе для ADFS Mideye Authentication Provider for ADFS | Мидэйе двухфакторная проверка подлинности с помощью Microsoft Active Directory служба федерации Mideye two-factor authentication with Microsoft Active Directory Federation Service |

| Okta Okta | Okta MFA для службы федерации Active Directory (AD FS) Okta MFA for Active Directory Federation Services | Okta MFA для службы федерации Active Directory (AD FS) (ADFS) Okta MFA for Active Directory Federation Services (ADFS) |

| One Identity One Identity | Старлинг 2FA AD FS Starling 2FA AD FS | Адаптер AD FS 2FA Старлинг Starling 2FA AD FS Adapter |

| One Identity One Identity | AD FS защитника Defender AD FS | Адаптер AD FS защитника Defender AD FS Adapter |

| Ping Identity; Ping Identity | Адаптер Пингид MFA для AD FS PingID MFA Adapter for AD FS | Адаптер Пингид MFA для AD FS PingID MFA Adapter for AD FS |

| RSA, подразделение безопасности EMC RSA, The Security Division of EMC | Агент проверки подлинности RSA SecurID для служб федерации Microsoft Active Directory RSA SecurID Authentication Agent for Microsoft Active Directory Federation Services | Агент проверки подлинности RSA SecurID для служб федерации Microsoft Active Directory RSA SecurID Authentication Agent for Microsoft Active Directory Federation Services |

| SafeNet, Inc. SafeNet, Inc. | Агент службы проверки подлинности SafeNet (SAS) для AD FS SafeNet Authentication Service (SAS) Agent for AD FS | Служба проверки подлинности SafeNet: руководство по конфигурации агента AD FS SafeNet Authentication Service: AD FS Agent Configuration Guide |

| секуремфа SecureMFA | Поставщик OTP Секуремфа SecureMFA OTP Provider | Поставщики многофакторной идентификации ADFS ADFS Multi Factor Authentication Providers |

| Swisscom Swisscom | Служба проверки подлинности Mobile ID и службы подписей Mobile ID Authentication Service and Signature Services | Служба проверки подлинности Mobile ID Mobile ID Authentication Service |

| Symantec Symantec | Служба проверки и защиты идентификации Symantec (VIP) Symantec Validation and ID Protection Service (VIP) | Служба проверки и защиты идентификации Symantec (VIP) Symantec Validation and ID Protection Service (VIP) |

| Trusona Trusona | Важными (незащищенные паролем MFA) и Executive (основы проверки личности) Essential (passwordless MFA) and Executive (Essential + Identity Proofing) | Многофакторная идентификация трусона Trusona Multi-factor Authentication |

Пользовательский метод проверки подлинности для AD FS в Windows Server 2012 R2 Custom Authentication Method for AD FS in Windows Server 2012 R2

Теперь мы предоставляем инструкции по созданию собственного метода проверки подлинности для AD FS в Windows Server 2012 R2. We now provide instructions for building your own custom authentication method for AD FS in Windows Server 2012 R2. Дополнительные сведения см. в разделе Создание пользовательского метода проверки подлинности для AD FS в Windows Server 2012 R2. For more information, see Build a Custom Authentication Method for AD FS in Windows Server 2012 R2.

DokuWiki.ru

простой и мощный вики-движок

Инструменты пользователя

Инструменты сайта

Боковая панель

Содержание

Аутентификация через Active Directory

Это серверное расширение (backend) позволяет проводить аутентификацию пользователей с помощью Active Directory.

Аутентификация Active Directory может быть настроена через аутентификацию auth:LDAP, однако это сделать гораздо проще с помощью специально созданного расширения DokuWIki. Для взаимодействия с AD в DokuWiki используется отличная библиотека adLDAP, которая основана на работе James Van Lommel. Эта библиотека включена в установку DokuWiki, так что нет необходимости её отдельно загружать и устанавливать. И ко всему прочему эта библиотека позволяет использовать простую (Single-Sign-On) авторизацию NTLM и Kerberos. Для начала настройки необходимо включить предустановленный плагин.

Серверное расширение включено в дистрибутив DokuWiki начиная с версии rc2009-12-02 «Mulled Wine».

Также будет необходимо включить поддержку LDAP на PHP сервере. По умолчанию PHP не поддерживает LDAP. В большинстве случаев нужно просто отредактировать php.ini чтобы включить поддержку LDAP, однако надо проверить установку PHP, если на вашем сервере установлена нестандартная сборка PHP.

Настройка

Во избежании потери данных при перезаписи их менеджером настройки рекомендуется все настройки производить в файле conf/local.protected.php .

Возможно потребуется установить как минимум следующие опции:

Можно указать дополнительные параметры:

ad_username и ad_password необходимы для реализации подписки на изменения. Этот аккаунт используется для запроса информации о пользователе из AD.

Для установки прав суперпользователя можно использовать следующую конструкцию:

Любые другие настройки, указанные в $conf[‘auth’][‘ad’], напрямую передаются в библиотеку adldap. Детальное описание этих настроек можно получить в документации по adLDAP.

В комбинации с аутентификацией Single-Sign-On также можно добавить настройки домена Windows. То есть проводить аутентификацию на разных AD в зависимости от домена NTLM или Kerberos конкретного пользователя. Для этого надо использовать название домена (в нижнем регистре) как подключ в $conf[‘auth’][‘ad’] . Т.е. для того, чтобы идентифицировать всех пользователей, пришедших из домена Windows Foobar через сервер AD, отличный от сервера по умолчанию, нужно добавить следующие строчки в конфигурационный файл:

Если в организации используется система из нескольких контроллеров домена с единым родительским контроллером, может потребоваться указать порт 3268, вместо порта по умолчанию 389. В противном случае DokuWiki может не получить информации о группах пользователей дочернего домена. Самый простой способ сделать это — исправить исходники adLDAP.php, так как все вызовы к ldap_connect содержат порт в качестве отдельного аргумента функции. 5

Изменение профиля пользователя и пароля

Пользователи могут изменить их настройки (имя, почтовый адрес и пароль) используя кнопку «Профиль». Это может потребовать выделения соответствующих привилегий для пользователя, от имени которого DokuWiki работает с AD (этот пользователь указан в настройках ad_username и ad_password ). При этом изменение пароля доступно только через SSL или TLS соединение. См. раздел LDAP over SSL в документации на библиотеку adLDAP.

Также необходимо помнить, что автоматически создаваемые DokuWiki пароли не удовлетворяют политикам безопасности, использованным по умолчанию в Active Directory. В таком случае либо исправьте соответствующие политики AD, либо выключите функцию «Напомнить пароль» в DokuWiki в настройках config:disableactions.

Имена пользователей и групп

Имена пользователей и групп при экспорте автоматически преобразуются в формат DokuWiki и могут отличаться от указанных на сервере Active Directory. Пробелы заменяются символом подчёркивания, а символы \ и # удаляются.

Пример: Domain Users станет Domain_Users в DokuWiki. Если необходимо отредактировать файл с ACL вручную, нужно помнить, что правильная форма: Domain%5fUsers . Где «%5f» символ подчёркивания.

Об этом необходимо помнить, указывая имена пользователей и групп при настройке прав доступа в DokuWiki.

Включение Single Sign On

Single Sign On (SSO) обозначает, что DokuWiki будет использовать логин пользователя, под которым работает пользователь Windows без необходимости введения логина и пароля на сайте. Эта функция использует настройки сервера и читает значение из переменной окружения REMOTE_USER . При этом подсистема аутентификации через AD в DokuWiki будет использовать это имя для получения дополнительной информации, например информации о том, к каким группа пользователей относится имя.

Для того, чтобы эта функция заработала, необходимо включить настройку sso в local.protected.php и скорее всего настроить служебный аккаунт, добавив ему возможность получать информацию о пользователях AD:

Также необходимо дополнительно установить дополнительные настройки на сервере и в браузере.

Web Server

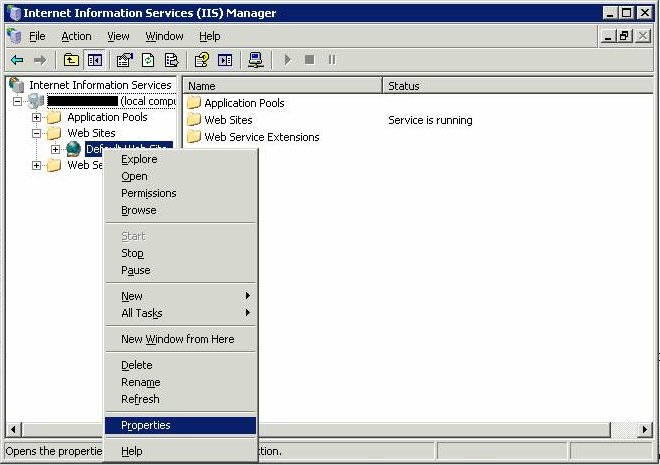

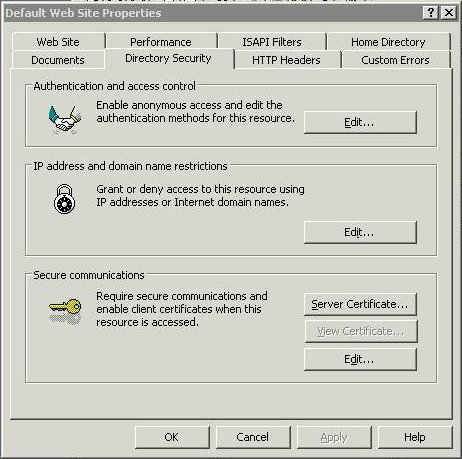

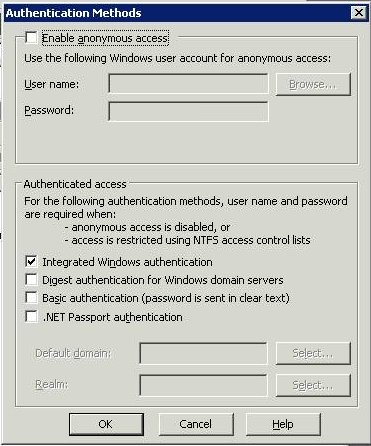

NTLM on IIS

First configure IIS to use the Windows Logon for authentication (see screenshots):

Then make sure NTLM is used as authentication protocol. This has to be done on the commandline:

Now restart IIS.

NTLM on Apache (Windows)

Download http://sourceforge.net/projects/mod-auth-sspi/ Copy the mod_auth_sspi.so file into your apache modules directory. Add into httpd.conf:

Now restart Apache

NTLM on Apache (Linux)

Ubuntu Server 11.04

Скачиваем модуль mod_ntlm для Apache.

Распаковываем архив:

Необходимо обновить систему:

Устанавливаем gcc:

Устанавливаем Apache prefork и gcc 3.4:

Линкуем компилятор gcc версии 3.4 с установленным в системе:

Далее компилируем mod_ntlm.c

Далее, в /etc/apache2/mods-available создать файл ntlm.load и добавить в него строку с загрузкой модуля:

LoadModule ntlm_module /usr/lib/apache2/modules/mod_ntlm.so

Запустить модуль

В файле /etc/apache2/httpd.conf добавляем:

Конфигурируем Apache2 /etc/apache2/apache2.conf

Перезапускаем Apache:

Примеры

Kerberos on Apache (Linux)

This setup enables an Apache Server on Linux to verify Kerberos Tickets against an Active Directory server.

Good references for Apache/Kerberos can be found at

The following examples assume your wiki to be running on dokuwiki.yourdomain.com , with your Active Directory server running at dc1.yourdomain.com ;

Note: Kerberos is case sensitive, if it is all caps — it should be!

Use the following if you’re running Windows 7/Server 2008 R2 clients because des is disabled by default on these operating systems:

RC4-HMAC is supported on Windows 2000 and higher.

Troubleshooting

Browser

Your browser needs to be setup to forward authentication info to the Webserver.

Setup MS Internet Explorer

Setup Firefox

Notice that you can use a comma separated list in this field.