- Aduc windows server 2012

- Встроенный редактор атрибутов объектов Active Directory в ADUC

- Использование Attribute Editor в консоли Active Directory Users and Computer

- Не доступна вкладка Attribute Editor через поиск Active Directory

- Active Directory Users and Computers (ADUC): Installation and Uses

- Get the Free Pen Testing Active Directory Environments EBook

- How Do I Add Active Directory Users and Computers?

- Remote Server Administration Tools (RSAT)

- Installing ADUC for Windows 10 Version 1809 and Above

- Installing ADUC for Windows 8 and Windows 10 Version 1803 and Below

- Troubleshooting RSAT Installation

- What is Active Directory Users and Computers Used For?

- ADUC for Delegating Control

- ADUC for Adding New Users to Domain

- ADUC for Adding a New Group

Aduc windows server 2012

Всем доброго времени суток, продолжаем наши уроки системного администрирования. Продолжим сегодня разбираться в основных объектах Active Directory. После того, как мы разобрались с планированием Active Directory, первое что нужно создать, это структуру организационных подразделений (OU). Делается это для того, чтобы системный администратор, мог делегировать права на отдельные группы объектов, объединенных по каким-то критериям, применять групповые политики, по тем же соображениям. Если вы организуете себе удобную иерархию, то у вас все будет в AD просто лафа, которая вам сэкономит много времени.

Я создам у себя в AD, структуру такого плана:

- На верху OU территориальной принадлежности. В моем случае это города

- Дальше это OU серверы, пользователи и компьютеры

- Дальше можно уже при необходимости делить на этажи, отделы и все такое, как вашей фантазии придет в голову.

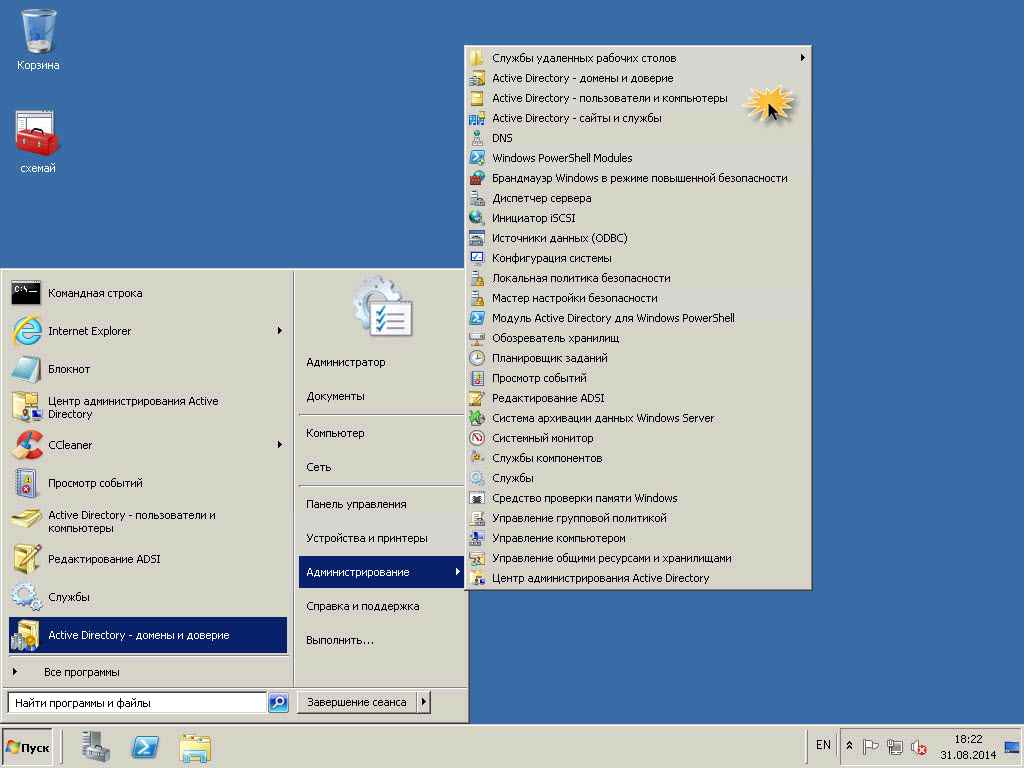

Ну собственно начнем. Открываем Пуск-Администирование-ADUC

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-01

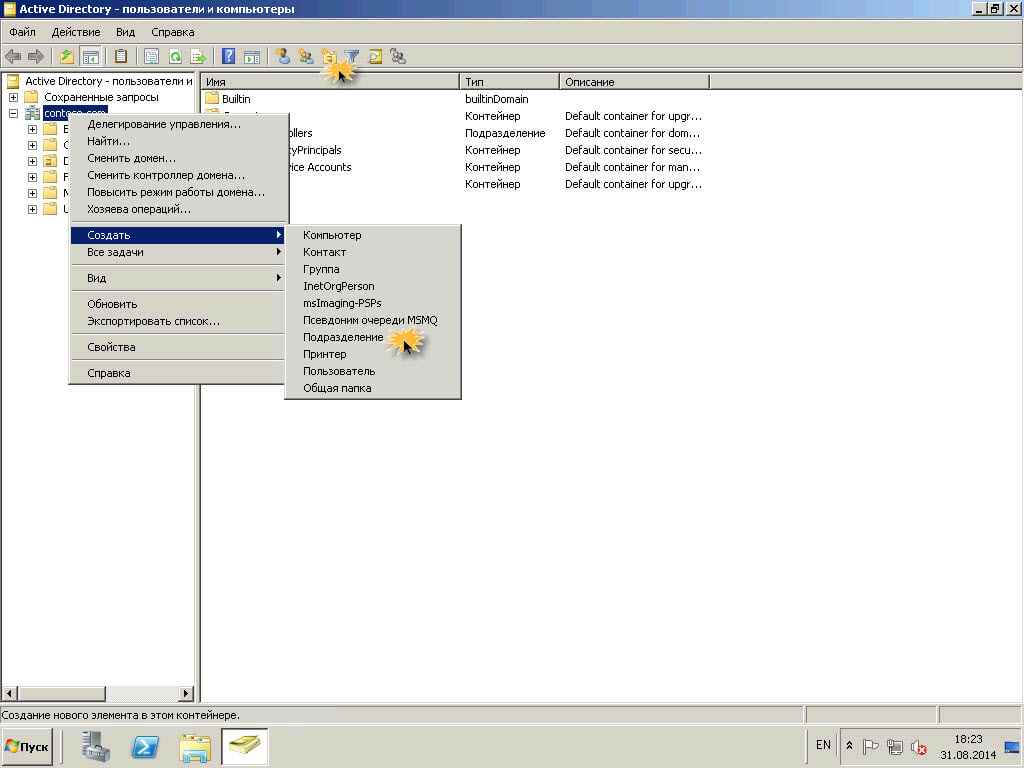

Дальше правым кликом по имени нашего домена, выбрать меню Создать-Подразделение или нажать иконку сверху.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-02

Вводим название OU, в моем случае Город. Дальше подобным образом создаем нужное вам количество OU в нужной вам иерархии.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-03

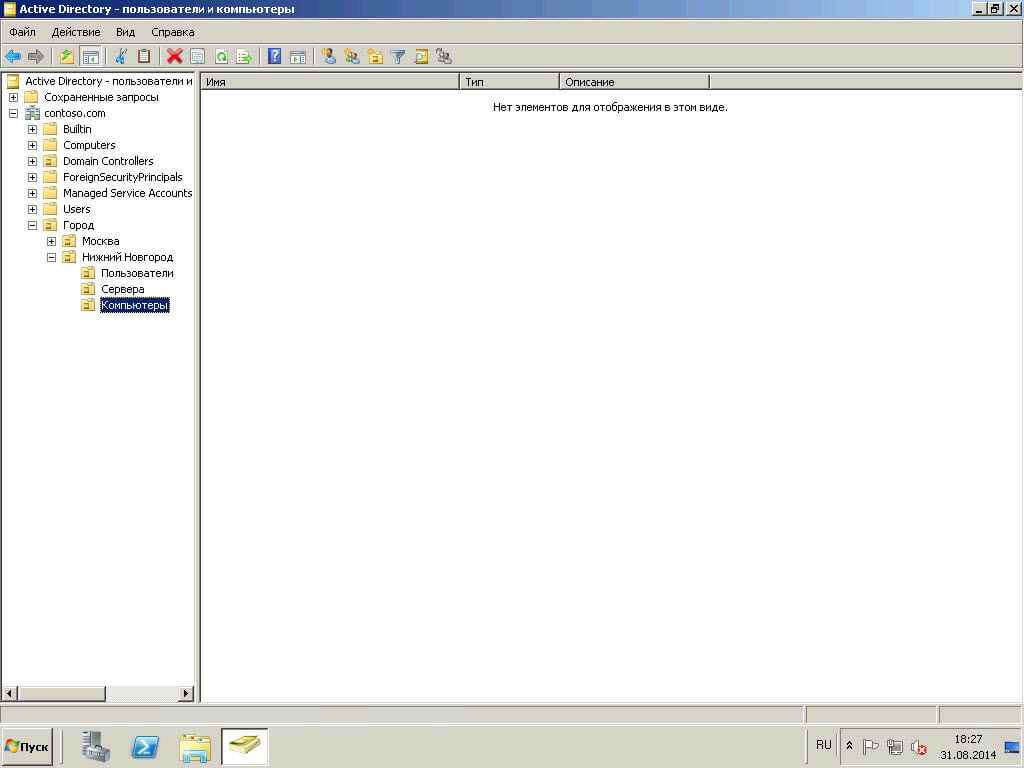

У меня это выглядит вот так. Есть несколько городов, которые содержат в себе дополнительные организационные подразделения:

- Пользователи

- Группы рассылок

- Группы

- Системные учетные записи

- Сервера

- Компьютеры

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-04

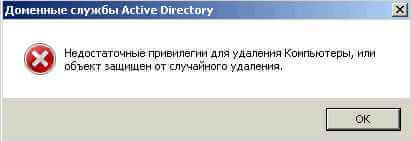

Если вы вдруг создали лишний OU или не в том месте, можете попробовать ее удалить или перенести, делается это правым кликом удалить или крестик сверху. Но увидите что от удаления OU защищен.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-05

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-06

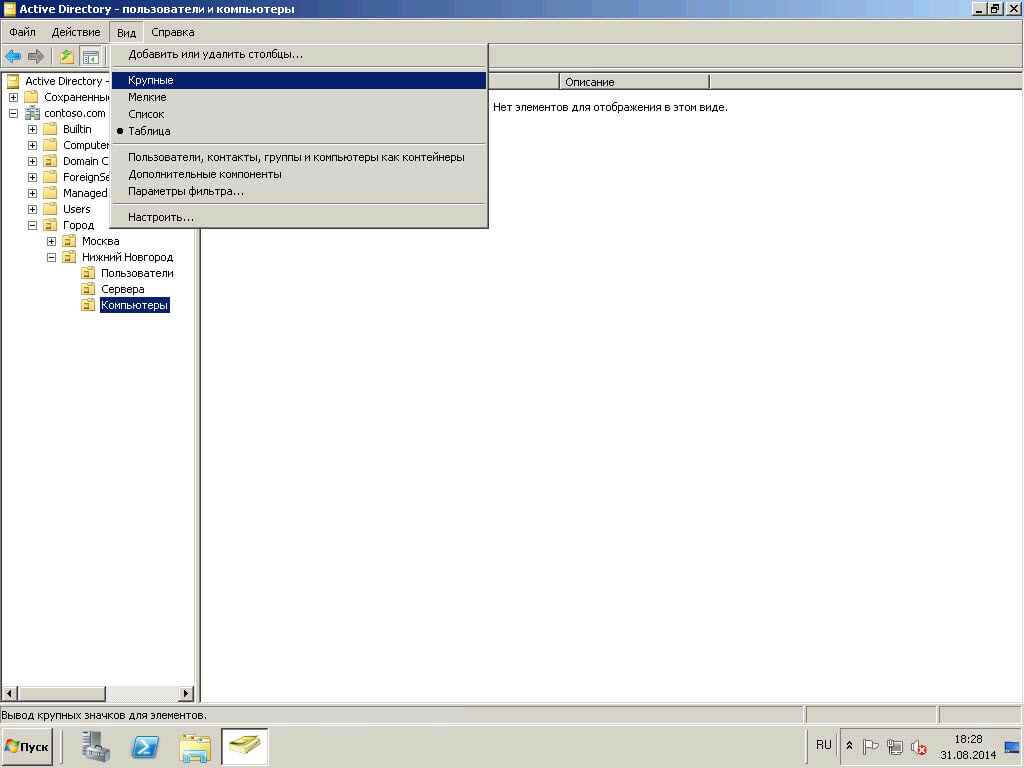

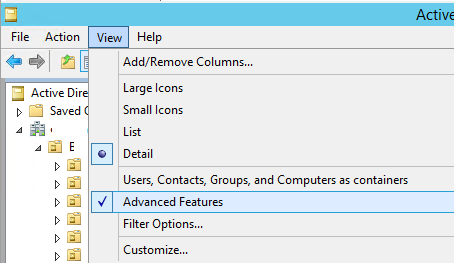

Для того чтобы, это поправить и у вас был в Active Directory порядок, идем меню «Вид-Дополнительные компоненты».

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-07

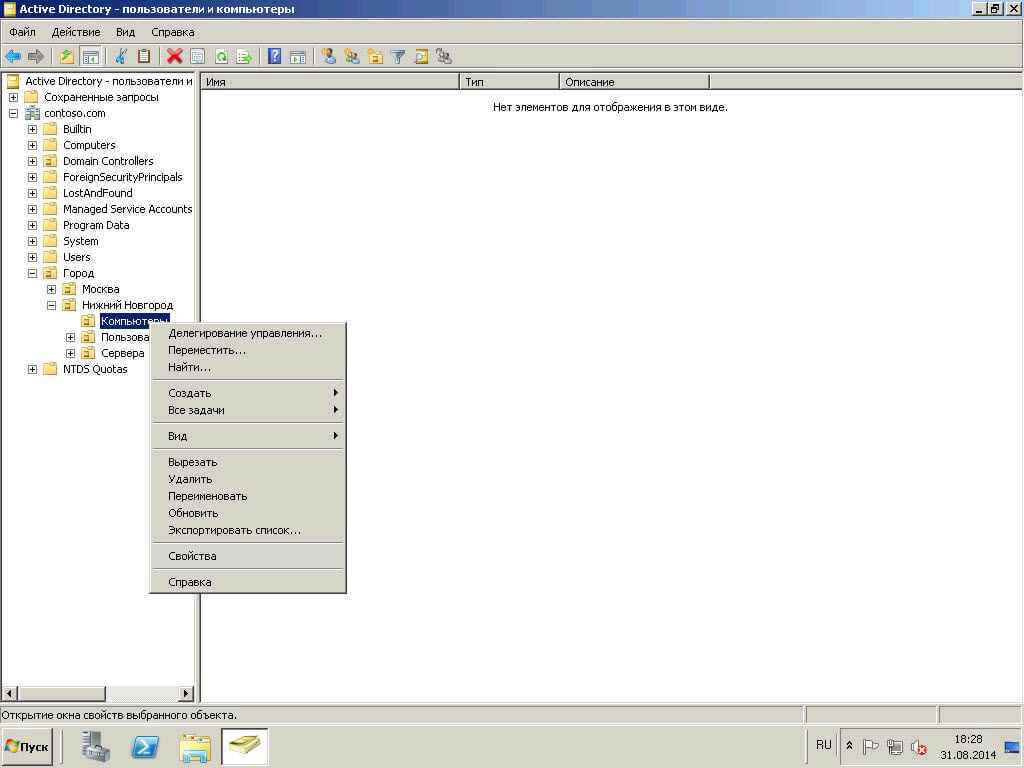

Теперь кликаем правым кликом по нужному OU и выбираем свойства.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-08

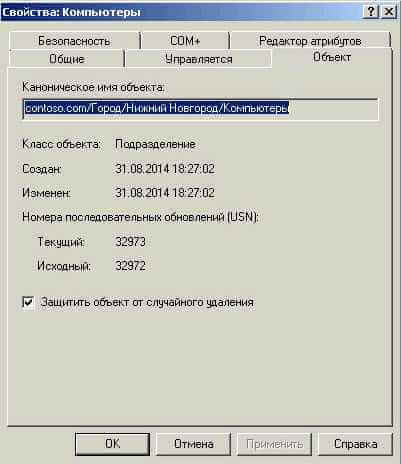

Переходим на вкладку «Объект», и видим эту галочку, которая защищает OU. Сняв ее можно проводить манипуляции, совет как сделаете, что нужно поставьте галчку обратно.

Администрирование Active Directory-1 часть. Создание контейнера при помощи оснастки ADUC.-09

Как видите компания Microsoft сделала процесс создания объектов в Active Directory, очень тривиальным, так как многие вещи, системный администратор просто делегирует, например, на отдел кадров, которые заводят учетные записи. Если остались вопросы, то пишите их в комментариях, рад буду пообщаться.

Встроенный редактор атрибутов объектов Active Directory в ADUC

Редактор атрибутов Active Directory (Attribute Editor) это встроенный графический инструмент для тонкого редактирования свойств объектов AD (пользователей, компьютеров, групп). Именно из редактора атрибута вы сможете получить и изменить значения атрибутов объектов AD, которые недоступны в свойствах объекта в консоли ADUC.

Использование Attribute Editor в консоли Active Directory Users and Computer

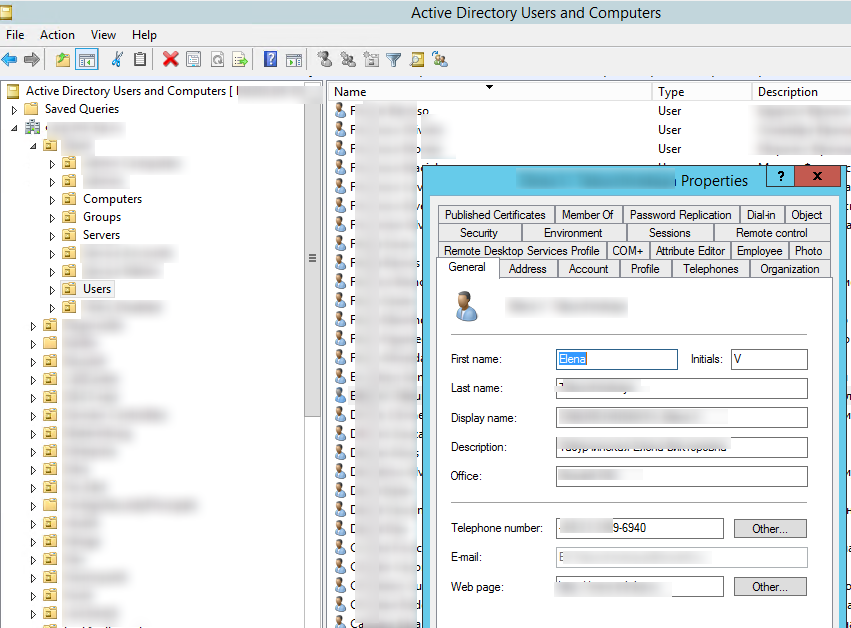

Итак, чтобы воспользоваться редактором атрибутов AD вам нужно установить оснастку dsa.msc (или ADUC — Active Directory Users and Computer).

Попробуйте открыть свойства любого пользователя в AD. Как вы видите доступны несколько вкладок с атрибутами пользователя. Основные из них:

- Общие (General) – основные свойства пользователя, которые задаются при создании учетной записи в AD (имя, фамилия, телефон, email и т.д.);

- Адрес (Address);

- Учетная запись (Account) – имя учетной записи (samAccountName, userPrincipalName). Здесь можно указать список компьютеров, на которых разрешено работать пользователю (LogonWorkstations), опции: пароль не истекает, пользователь не может сменить пароль, включена ли учетная запись и ее срок действия и т.д.;

- Профиль (Profile) – можно настроить путь к профилю пользователя (в сценариях с перемещаемыми профилями); скрипт, выполняемый при входе, домашнюю папку, сетевой диск;

- Телефоны (Telephones);

- Организация (Organization) – должность, департамент, компания пользователя, имя менеджера.

В этом окне вам доступен только базовый набор свойств пользователя, хотя в классе User в AD гораздо больше атрибутов (200+).

Чтобы отобразить расширенный редактор атрибутов, вам нужно в меню ADUC включить опцию View -> Advanced Features (Вид -> Дополнительные компоненты).

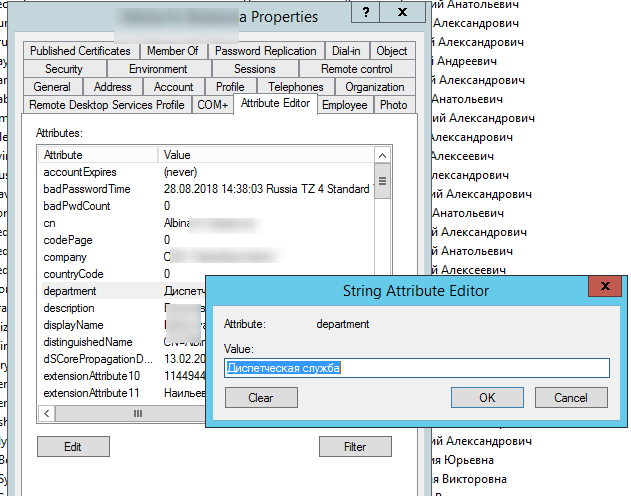

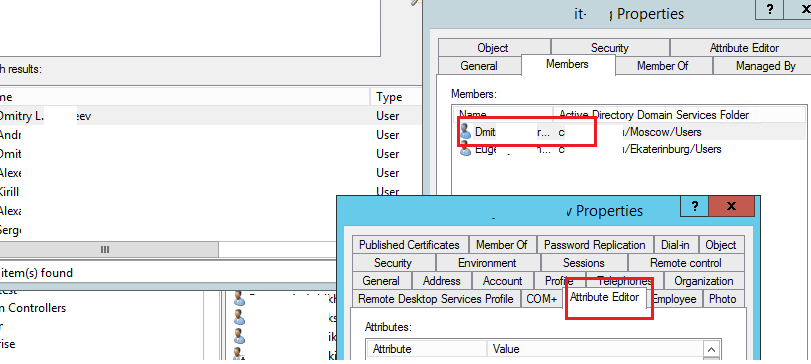

Теперь еще раз откройте свойства пользователя и обратите внимание, что появилась отдельная вкладка Attribute Editor. Если перейти на нее, перед вами откроется тот самый редактор атрибутов пользователя AD. Здесь в таблице представлен список всех атрибутов пользователя AD и их значения. Вы можете щелкнуть на любом атрибуте и изменить его значение. Например, изменив значение атрибута department, вы увидите, что сразу изменилось наименование департамента в свойствах пользователя на вкладке Organization.

Из редактора атрибутом можно скопировать значение поля distinguishedName (в формате CN=Sergey A. Ivanov,OU=Users,OU=Msk,DC=winitpro,DC=ru — уникальное имя объекта в AD), CN (Common Name), узнать дату создания учётной записи (whenCreated) и т.д.

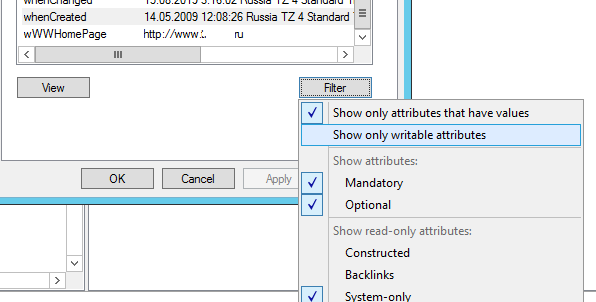

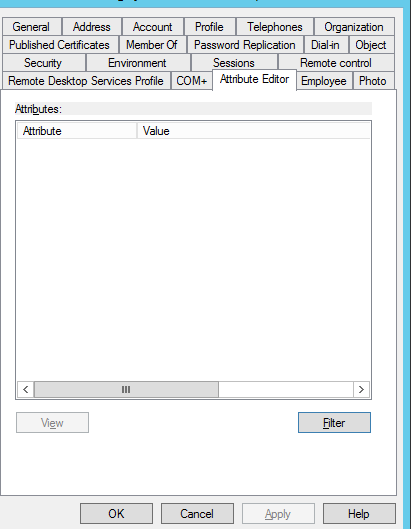

Внизу окна редактора атрибутов AD присутствует кнопка Filter. По умолчанию в окне атрибутов отображаются только непустые атрибуты (включена опция Show only attributes that have values / Отображать только атрибуты со значениями). Если вы отключите эту опцию, в коноли будуут показаны все атрибуты класса User. Также обратите внимание на опцию Show only writable attributes. Если включить ее, вам станут доступны только те атрибуты, на правку которых вам делегированы полномочия (если у вас нет полномочий на изменение атрибутов данного пользователя, список атрибутов будет пуст).

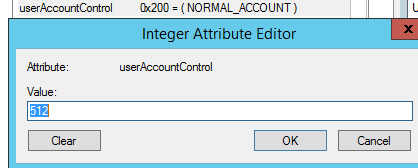

Для большинства атрибутов AD имеется встроенная функция декодирования значений. Например:

- можно найти информацию о последнем входе пользователя в домен — атрибут lastLogonTimestamp (как вы видите в консоли редактора атрибутов время отображается в нормальном виде, но если щелкнуть по нему, вы увидите, что на самом деле время хранится в виде timestamp);

- состояние учетной записи хранится в атрибуте userAccountControl. Вместо битовой маски вы видите более удобное представление. Например, 0x200 = (NORMAL_ACCOUNT) вместо цифры 512;

- однако фото пользователя в AD (атрибут thumbnailPhoto) не отображается, и хранится в бинарном виде;

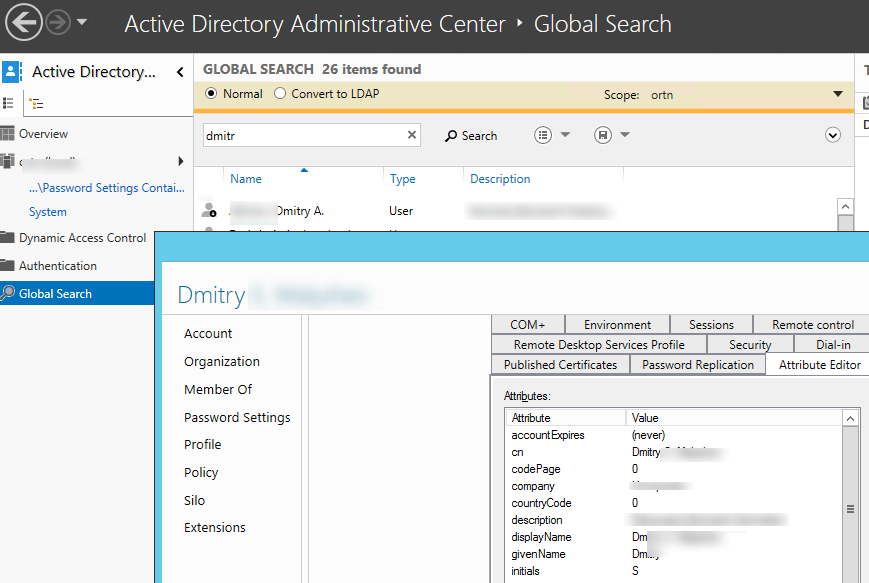

Не доступна вкладка Attribute Editor через поиск Active Directory

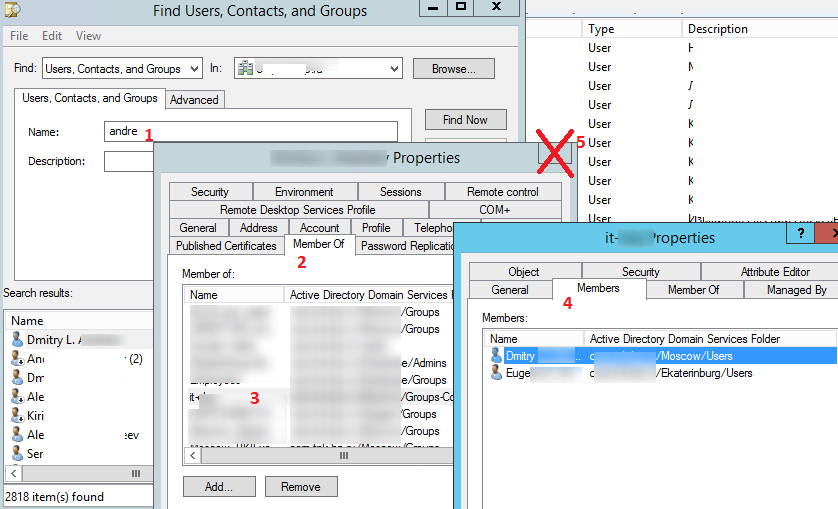

Основной недостаток редактора атрибутов AD, он не открывается в свойствах объекта, если вы нашли его через поиск (почему так сделано — я не понимаю). Для использования Attribute Editor вы должны в дереве AD развернуть контейнер (OU), в котором находится объект, найти в списке нужный объект и открыть его свойства (все это дико не удобно).

Для себя я нашел небольшой лайфхак, который все-таки позволяет открыть редактор атрибутов пользователя, найденного через поиск в консоли ADUC.

- С помощью поиска найдите нужного пользователя;

- Перейдите на вкладку со списком групп пользователя (Member of);

- Откройте одну из групп (желательно, чтобы в ней было как можно меньше пользователей);

- В свойствах группы перейдите на вкладку с членами группы (Member) и закройте (!) окно свойств пользователя;

- Теперь в списке членов группы щелкните по своему пользователю и перед вами откроется окно свойств пользователя со вкладкой Attribute Editor.

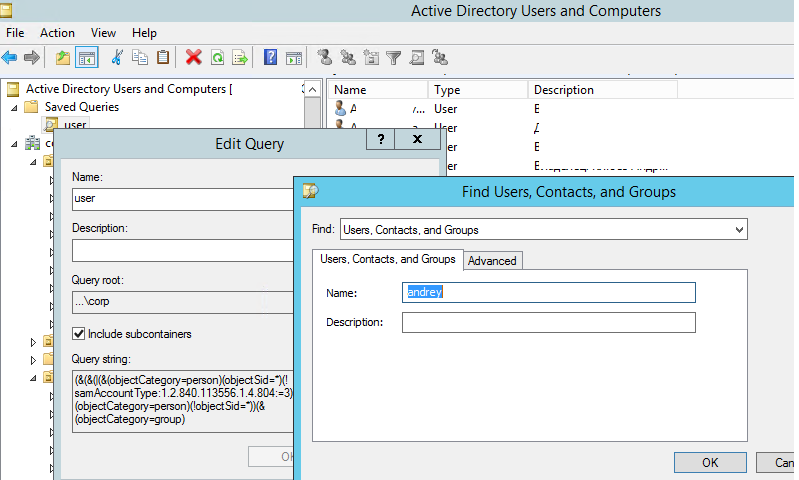

Также вы можете открыть редактор атрибутов пользователя без его ручного выбора в дереве AD через сохраненные запросы в консоли ADUC.

Либо вы можете использовать Active Directory Administrative Center, в котором вкладка редактора атрибутов пользователя (компьютера) доступна даже через поиск (вкладка Extension).

Вместо Attribute Editor для просмотра и редактирования всех атрибутов пользователей, групп и компьютеров можно использовать командлеты PowerShell:

Просмотр значений всех атрибутов объектов:

- Пользователя: Get-ADUser username -Properties *

- Компьютера: Get-ADСomputer computername -Properties *

- Группы: Get-ADGroup groupname -Properties *

Чтобы изменить атрибуты объектов в AD соответственно используются командлеты Set-ADUser , Set-ADComputer и Set-ADGroup .

Active Directory Users and Computers (ADUC): Installation and Uses

Inside Out Security Blog » Active Directory » Active Directory Users and Computers (ADUC): Installation and Uses

Active Directory Users and Computers (ADUC) is a Microsoft Management Console snap-in that you use to administer Active Directory (AD). You can manage objects (users, computers), Organizational Units (OU), and attributes of each.

ADUC is one of the many tools that you can use to administer AD, but since it has been around since Windows 2000, it is one of the most popular. Read on to see how to run and use ADUC to manage AD.

Get the Free Pen Testing Active Directory Environments EBook

How Do I Add Active Directory Users and Computers?

Some of you might have already looked for ADUC on your laptop to discover that it’s not there. It’s not part of the default installation, and how you get it installed depends on your version of Windows.

In current versions of Windows, ADUC is part of an administrative suite of tools called Remote Server Administration Tools (RSAT).

Remote Server Administration Tools (RSAT)

In an October 2018 update, Microsoft moved all of the Active Directory administration tools to a ‘feature on demand’ called RSAT. Attackers use whatever they can for privilege escalations and exfiltration. They don’t need RSAT to do major damage to your network, but it sure makes it easier! If an attacker got hold of a computer with ADUC installed, they could just change passwords and access rights at will. That would be very bad.

Anyway, if you want to access ADUC on your computer, you need to install RSAT. ADUC is not part of the default installation for any Windows version. Follow the instructions below to install:

Installing ADUC for Windows 10 Version 1809 and Above

-

- From the Start menu, select Settings > Apps.

- Click the hyperlink on the right side labeled Manage Optional Features and then click the button to Add feature.

- Select RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Click Install.

- When the installation completes, you will have a new menu item in the start menu called Windows Administrative Tools.

Installing ADUC for Windows 8 and Windows 10 Version 1803 and Below

-

- Download and install Remote Server Administrator Tools depending on your version of Windows. The link is for Windows 10, other versions are available in the Microsoft Download Center.

- Click the Start button and select Control Panel > Programs > Programs and Features > Turn Windows features on or off.

- Scroll down the list and expand Remote Server Administration Tools.

- Expand Role Administration Tools.

- Expand AD DS and AD LDS Tools.

- Check AD DS Tools, then select “OK.”

- When the install completes you will have a folder for Administrative Tools on the Start menu. ADUC should be in this list.

Troubleshooting RSAT Installation

There are two common installation issues to check if something goes sideways and you can’t get RSAT installed. First, check that you have enabled Windows Firewall. RSAT uses the Windows Update backend and thus needs Windows Firewall enabled.

Sometimes after the install, you might be missing tabs and such. Uninstall and reinstall. You might have had an older version and the update didn’t work 100%. You can also right click on ADUC in the Start menu and verify the shortcut is pointing to %SystemRoot%\system32\dsa.msc. If it doesn’t point there then you need to uninstall and reinstall for sure.

What is Active Directory Users and Computers Used For?

ADUC can cover most of your AD admin responsibilities. The most important missing task is probably managing GPOs, but you can do most everything else in ADUC.

With ADUC, you can manage the FSMO server roles, reset passwords, unlock users, change group memberships, and too many more to list. There are other tools in RSAT you can also use to manage AD.

- Active Directory Administrative Center: Allows management for the AD Trash Can (accidental deletes), password policies, and displays the PowerShell history.

- Active Directory Domains and Trusts: Lets you administer multiple domains to manage functional level, manage forest functional level, manage User Principle Names (UPN), and manage trusts between domains and forests.

- Active Directory Module for Windows PowerShell: Enables the PowerShell cmdlets to administer AD.

- Active Directory Sites and Services: Allows you to view and manage Sites and Services. You can define the topology of AD and schedule replication.

- ADSI Edit: ADSI Edit is a low-end tool to manage AD objects. AD experts don’t recommend that you use ADSI Edit, use ADUC instead.

Now let’s look at a few different use cases for ADUC.

ADUC for Delegating Control

Scenario: You are looking to limit the sysadmin team’s responsibility to manage specific domains in your network. You would like to assign two sysadmins per domain, a primary and a backup. Here is how you would do this:

- Open ADUC as Admin.

- Right click the domain and select Delegate Control.

- Click through the Wizard until you get to this screen. Add the user(s) you want to delegate administrative responsibilities to here.

- Select the user and click Next.

- Select the tasks you are delegating to this user in the next screen.

- On the next screen you get a recap, click Finish if it looks correct.

ADUC for Adding New Users to Domain

Next we will look at how to add a new user to the domain.

- Expand the tree for the domain where you want the new user, right click the User container and select New -> User.

- Fill in the blanks and click Next.

- Set a password and check the correct boxes and click Next.

- Verify the user is set up correctly in the next screen and click Finish.

ADUC for Adding a New Group

And to create a new group, follow these steps:

- Just as before, expand the domain and right click the container where you want the new Group to live, and select New -> Group.

- Fill in the blanks of the wizard, making sure to select the correct button for “Security” or “Distribution.”

- Click OK, and then find your new group and open it up, select the Members tab, and add the correct users to this group.

The more you know about the intricacies of AD the better prepared you are to defend it.

Varonis monitors and automates the tasks users perform with ADUC. Varonis provides a full audit log of any AD events (users added, logged in, group changes, GPO changes, etc.) and compares the current activity to a baseline of normalized behavior over time. Any new activity that looks like a cyberattack (brute force, ticket harvesting, privilege escalations, and more) triggers alerts that help protect your network from compromise and data breach.

Additionally, Varonis enables your data owners with the power to control who has access to their data. Varonis automates the process to request, approve, and audit data access. It’s a simple but elegant solution to a huge and increasingly important problem.

Want to see all the ways Varonis can help you manage and secure AD? Check out this on-demand webinar: 25 Key Risk Indicators to Help You Secure Active Directory.

Jeff has been working on computers since his Dad brought home an IBM PC 8086 with dual disk drives. Researching and writing about data security is his dream job.