- Documentation

- Description

- Fresh news

- Under the spotlights

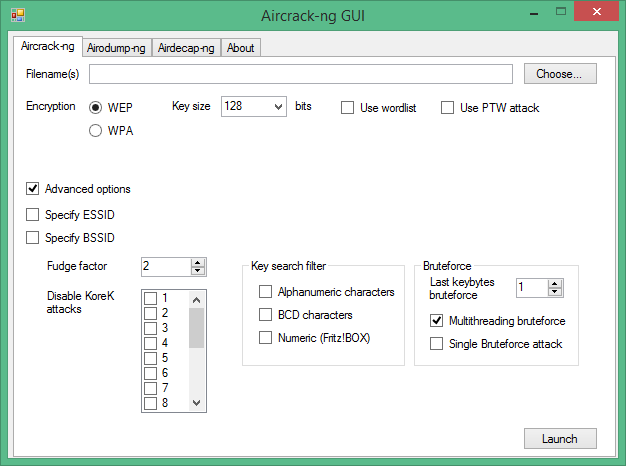

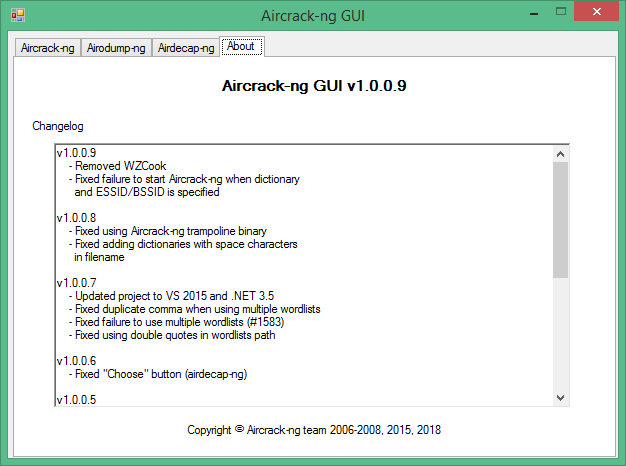

- Aircrack-GUI-M4

- Aircrack-ng 1.6.0

- Аналоги программы

- Aircrack ng для windows gui

- Подбор пароля Wi-Fi утилитой aircrack-ng

- Введение

- А где же уязвимость?

- Так как же взломать?

- Шаг 1. Определяем интерфейс

- Шаг 2. Переводим сетевой адаптер в режим мониторинга

- Шаг 3. Перехватываем трафик

- Шаг 4. Концентрируем перехват на конкретной точке доступа.

- Шаг 5. Получение handshake

- Шаг 6. Подбираем пароль

- Сколько времени это займёт?

Documentation

Description

It focuses on different areas of WiFi security:

- Monitoring: Packet capture and export of data to text files for further processing by third party tools

- Attacking: Replay attacks, deauthentication, fake access points and others via packet injection

- Testing: Checking WiFi cards and driver capabilities (capture and injection)

- Cracking: WEP and WPA PSK (WPA 1 and 2)

All tools are command line which allows for heavy scripting. A lot of GUIs have taken advantage of this feature. It works primarily Linux but also Windows, OS X, FreeBSD, OpenBSD, NetBSD, as well as Solaris and even eComStation 2.

Fresh news

This release brings a ton of improvements. Along with bug fixes and improvements for a lot of tools, we have huge improvements under the hood thanks to code cleanup, deduplication, and reorganization of the source code. We also improved our buildbot, and addedd integration tests.

The most notable changes are in Airodump-ng, it now sees WPA3 and OWE. Its rates now takes into account 802.11n/ac and aren’t limited to 54Mbit anymore. It has PMKID detection, and some basic UTF-8 among other things.

Many more details can be found in our blog post.

Fourth and last release of the year. It is smaller than the previous one but we did want to release the fixes and improvements before the holidays so it will be available for Shmoocon next month in your favorite distro. Small issues were found in 1.5 and then in 1.5.1, which is why we ended up with 1.5.2.

It brings fixes, a new feature and lots of improvements. More details in our blog post.

Under the spotlights

If you are having issues injecting or if you are receiving an error message talking about channel -1 or fixed channel in airodump-ng (top right of the screen) or aireplay-ng, kill the network managers using airmon-ng check kill before putting the wireless card in monitor mode.

Aircrack-GUI-M4

Aircrack-GUI-M4 — полнофункциональный и простой C++ / QT графический интерфейс (GUI / Front-end) для набора консольных утилит Aircrack-ng.

Aircrack-ng — набор консольных приложений предназначенный для обнаружения беспроводных сетей, перехвата передаваемого через беспроводные сети трафика, аудита WEP и WPA/WPA2-PSK ключей шифрования, работает с любыми беспроводными сетевыми адаптерами драйвер которых поддерживает режим мониторинга.

Использование набора консольных утилит Aircrack-ng требует от пользователя наличия определённых (хотя бы начальных) технических знаний и навыков работы с консолью. При использовании Aircrack-GUI-M4 проведение аудита беспроводных сетей сводится всего лишь к нажатию нескольких кнопок.

Для успешного перехвата пакетов в беспроводных сетях необходимо специальное аппаратное обеспечение, используемый Wi-Fi-адаптер должен поддерживать переключение в пассивный режим (режим мониторинга), в котором он поддерживает захват любых пакетов проходящих в беспроводных сетях, а не только обрабатывать входящий и исходящий трафик (как в активном режиме).

Aircrack-GUI-M4 для работы требует прав администратора ( root ), при запуске проверяется оборудование и собирается детальная информация о беспроводной сети назначенной для аудита/взлома (MAC-адреса точек доступа, идентификаторы, тип шифрования и пр), затем проводится захват пакетов и анализ перехваченной информации (handshake / хендшейк / захват рукопожатия *.cap файлов).

Вероятность подбора ключа с помощью Aircrack-GUI-M4 (Aircrack-ng) зависит от количества собранных пакетов, используемого в шифрования и словаря (списка слов) используемого для подбора пароля. Даже используемые «по умолчанию» ключи (содержащие буквы и цифры) практически невозможно взломать методом подбора (методом грубой силы), но теоретически подобное вполне реально, хотя на этот процесс может уйти очень много времени.

Лицензия: GNU General Public License version 3 (GNU GPL v3)

Aircrack-ng 1.6.0

Aircrack-ng представляем вашему вниманию многофункциональное программное обеспечение для windows, которое предназначено для взаимодействия с беспроводными соединениями. С помощью этой утилиты можно совершать совершенно разнообразные действия: поиск доступных соединений, оценка уровня защиты, анализ полученных данных, и многое другое.

Особенно полезна эта программа будет для тех, кто забыл пароль от своего WI-FI соединения, либо хочет получить доступ к чужим запароленным соединениям, ведь это утилита так же может, за счет встроенного инструмента aircrack, который осуществляет взлом сети. Еще одно преимущество – это русифицированный интерфейс, поэтому юзерам так же будет доступна программа на русском языке.

Пароль ко всем архивам: 1progs

Так же, с помощью этой утилиты пользователи смогут защитить свою личную беспроводную сеть, так как технология airdecap позволяет проанализировать доступное шифрование, и отыскать там наличие уязвимостей. Если таковые имеются, юзер получит соответствующее оповещение.

- Анализ шифрования;

- Взлом беспроводных соединений;

- Поиск уязвимостей сети;

- Наличие подробных характеристик сети;

Скачать бесплатно Aircrack-ng вы можете на нашем сайте, перейдя по загрузочной ссылке, которая находится на данной странице.

Битая ссылка или обновилась версия программы? Напишите об этом в комментариях, обязательно обновим!

Если не подходит пароль к архиву или после извлечения не все файлы в архиве — смотрите раздел Помощь

Аналоги программы

Похожие программы смотрите в наших подборках программ

Aircrack ng для windows gui

An aircrack-ng gui interface using python-gtk3.

Performing a bruteforce attack on WPA/WPA2 networks using aircrack-ng and iw .

To Install On Linux

- make sure aircrack-ng & xterm are installed

- Clone the repo git clone https://github.com/t-gitt/aircrack-ng-gui.git

- cd aircrack-ng-gui/

- Install the script by sudo python start.py install

- It should have added the script to /usr/bin/ and you can now run it from the terminal by sudo aircrack-ng-gui.py

- You can uninstall it through pip by pip uninstall aircrack-ng-gui

To Manually Run The Script

- make sure aircrack-ng & xterm are installed

- clone the repo

- cd aircrack-ng-gui/

- install dependencies by pip install -r requirements.txt

- run aircrack-ng-gui by sudo python aircrack-ng-gui/aircrack-ng-gui.py | make sure you are running it with python 3

Airodump-ng output files are saved in /home/$USER/.aircrack-ng-gui/

Main Window where user can choose to go to Scan, airmon-ng, and aircrack-ng windows after selecting the interface (wlp4s0)

A window to check, start or stop airmon-ng, along with starting and stopping systemd NetworkManager.service

A wifi access point scanning window. After choosing their interface, the user can scan for wifi ap using iw. Then, after choosing the target ap, they can go to airodump-ng after starting airmon-ng

Airmon-ng «with ssid chosen» Window

Very similar to Airmon-ng window, except this one pass the ssid variables «SSID, BSSID, CHANNEL» to Airodump-ng window

Airodump-ng Window | 1

To run airodump-ng (via desired terminal emulator) on the targeted SSID and output the file (with the handshake) to a desired file name. | (could be done better using STDERR and subprocess)

Airodump-ng Window | 2

After running airodump-ng, the user can use aireplay to send deauthentication packets for desired n times and a desired station to capture the handshake

After saving the handshake into a cap file, aircrack can be accessed from the main window. The user chooses a .cap file that contain the handshake and a wordlist to perform the bruteforce attack on their desired terminal emulator.

Подбор пароля Wi-Fi утилитой aircrack-ng

Данная статья написана исключительно в ознакомительных и исследовательских целях. Призываем вас соблюдать правила работы с сетями и закон, а также всегда помнить об информационной безопасности.

Введение

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

В моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

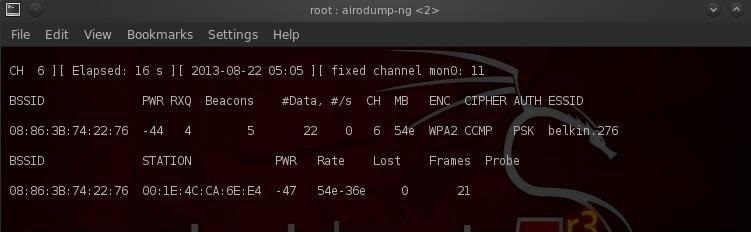

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Как вы можете видеть на скриншоте выше, мы сейчас концентрируемся на захвате данных с одной точки доступа с ESSID Belkin276 на канале 6. Терминал оставляем открытым!

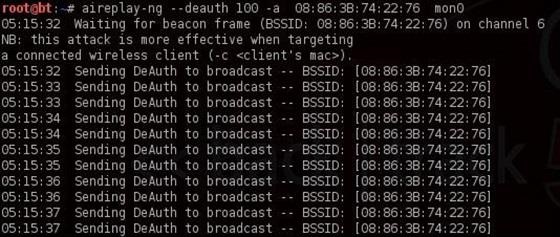

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Теперь при повторном подключении окно которое мы оставили на предыдущем шаге поймает handshake. Давайте вернемся к нашему терминалу airodump-ng и посмотрим.

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.