- Как пользоваться Aircrack-NG

- Что это за программа

- Знакомимся с интерфейсом программы

- Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

- Видео инструкция использования программы

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Airodump-ng

- Описание Airodump-ng

- Справка по Airodump-ng

- Руководство по Airodump-ng

- Интерпретация данных airodump-ng

- Примеры запуска Airodump-ng

- Установка Airodump-ng

Как пользоваться Aircrack-NG

Интернет уже давно стал привычным атрибутом нашей жизни. Через интернет мы общаемся, узнаём новости, смотрим фильмы и слушаем музыку, учимся, зарабатываем деньги и многое другое. При этом далеко не всегда Интернет может оказаться под рукой и в свободном доступе, и довольно часто при поиске свободной Wi-Fi сети нас встречают десятки закрытых и запароленных альтернатив. Ничего страшного! Существуют программы, которые при должном умении (а главное – терпении) позволяют вскрыть пароль к чужой точке доступа и наслаждаться интернетом с неё абсолютно бесплатно. В этой статье я расскажу об одной такой программе – Aircrack-NG, опишу её функционал и возможности, а также поведаю, как её использовать.

Что это за программа

Обычно под данным названием понимается набор сетевых программ, предназначенных для обнаружения, анализа, перехвата и взлома беспроводных сетей и соответствующего сетевого трафика. С помощью инструментария, представленного в данном пакете, можно взламывать протоколы безопасности WEP и WPA/WPA2-PSK, тестировать беспроводные сети на уязвимость к внешним атакам (penetration test), проводить проверку стойкости сети и так далее.

Aircrack-NG работает с большинством популярных ОС (Виндовс, Юникс, Линукс, Мак ОС), обладая также версией для мобильных платформ (Android, Symbian, iOS).

Указанный продукт представлен в двух основных вариантах:

- Консольном (для более опытных пользователей и специалистов);

- Графическом (GUI) – удобный графический формат;

При этом работа даже с более простым GUI-вариантом предполагает предварительную подготовку пользователя. Необходимо разобраться с понятийным аппаратом, уяснить специфику алгоритмов шифрования WEP, WPA и WPA2, ознакомиться с вспомогательными программами, которые помогут нам во взломе (к примеру, с комплементарным приложением CommView) и так далее. В статье я расскажу об использовании расшифровщика перехваченного трафика Aircrack-NG.

Знакомимся с интерфейсом программы

Чтобы установить программу скачайте её с официального ресурса http://download.aircrack-ng.org/aircrack-ng-1.2-rc4-win.zip, сохраните архив на жёсткий диск, распакуйте его. Для запуска 32-битной версии архива (под 32-битную ОС) перейдите в распакованный архив по адресу Папка архива\bin\32-bit\ и запустите там файл Aircrack-ng GUI.exe.

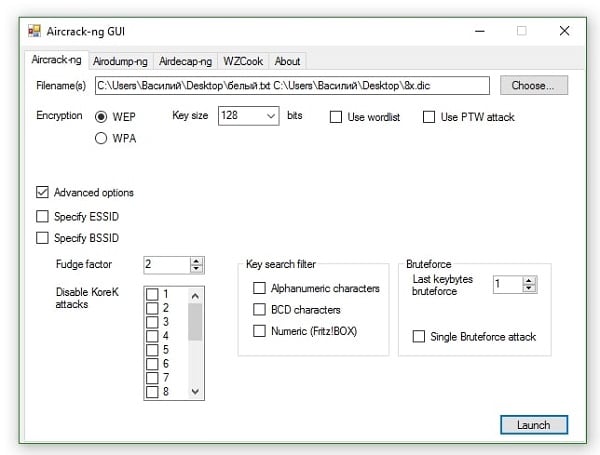

Вам откроется окно программы с пятью основными вкладками:

- «Aircrack-ng» позволяет взламывать ключи WEP и WPA путём перебора паролей в файле-словаре;

- «Airodump-ng» являет собой анализатор трафика, может помещать трафик в файлы IVS или PCAP, показывает информацию о сетях;

- «Airdecap-ng» поможет в расшифровке перехваченного трафика при заранее известном ключе;

- «WZCook» поможет в восстановлении ключей WEP, отображает PMK (Pairwise Master Key) и так далее.

- «About» расскажет нам о текущей версии приложения и специфике улучшений программы.

Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

Разберём на простом примере алгоритм взлома пароля соседской вай-фай сети, которая зашифрована протоколом WPA (ныне наиболее популярен) используя Эйркрек-НГ. Для этого выполните следующее:

- Запустите программу, перейдите в первую вкладку «Aircrack-ng»;

- В строке «Filenames» указываем путь к файлу дампа с перехваченными пакетами (данный файл можно получить, использовав, к примеру, программу «CommView for WiFi»);

- В «Encryption» (шифрование) выбираем «WPA»;

- В строке «Wordlist» указываем путь к файлу, содержащему огромную базу вариантов паролей (его можно поискать в сети);

- Ставим галочку в «Advanced option» (Дополнительные опции);

- Ставим галочку в «Specify ESSID» и указываем там имя взламываемой нами Wi-Fi сети;

- Теперь ставим галочку в «Specify BSSID», и в открывшейся строке указываем MAC-адрес сети (с ним поможет та же «CommView for WiFi», во вкладке «Узлы» которой необходимо кликнуть правой клавишей мыши на нужной нам сети и выбрать в появившемся меню «Копировать MAC-адрес»);

- Затем кликаем на кнопку «Launch» (запуск) внизу и ждём нахождения правильного пароля. В зависимости от сложности пароля время поиска может занять от нескольких минут до 5-10 часов (а то и более).

Надеюсь вы поняли как пользоваться программой, и сумели взломать точку доступа.

Видео инструкция использования программы

Как получить cab файл:

Рассмотрев вопрос о том, как работать с Aircrack-NG, обращаем внимание читателя, что полноценное использование указанного продукта, который, de facto, работает на принципах брутфорса, невозможно без дополняющих его функционал сторонних программ (уровня «CommView for WiFi»). Удачный же взлом паролей к сторонним Wi-Fi сетей требует регулярных практических упражнений, позволяющих развивать и совершенствовать свои знания, умения и навыки в выбранном деле (в данном случае, хакинге). Дорогу, как известно, осилит лишь идущий.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Airodump-ng

Описание Airodump-ng

airodump-ng — инструмент для захвата беспроводных пакетов (является одной из программ aircrack-ng). Она захватывает сырые фреймы 802.11 для использования их в aircrack-ng. Если у вас есть подключённый к компьютеру GPS ресивер, airodump-ng способна записывать координаты найденных точек доступа. Дополнительно, airodump-ng записывает в текстовый файл все детали всех увиденных точек доступа и клиентов.

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Справка по Airodump-ng

Опции:

—ivs : Сохранять только захваченные IVs

—gpsd : Использовать GPSd

—write : Префикс файла дампа

-w : то же что и —write

—beacons : Записывать все маяки (beacons) в файл дампа

—update : Показывать задержку обновления в секундах

—showack : Печатать статистику ack/cts/rts

-h : Прятать известный станции для —showack

-f : Время в миллисекундах между прыжками по каналам

—berlin : Время перед удалением ТД/клиента с экрана, когда перестали поступать пакеты (По умолчанию: 120 секунд)

-r : Читать пакеты из файла

-x : Симуляция активного сканирования

—manufacturer : Показывать производителя из списка IEEE OUI

—uptime : Отображать время работы ТД, полученное из отметки времени в маяке

—wps : Показывать информацию о WPS (если есть)

—output-format : Выводной формат. Возможные значения: pcap, ivs, csv, gps, kismet, netxml

—ignore-negative-one : Удалить сообщения, которые говорят фиксированный канал : -1

—write-interval : Интервал в секундах записи файла вывода

Опции фильтра:

—encrypt : Фильтровать ТД по методу шифрования

—netmask : Фильтровать ТД по маске

—bssid : Фильтровать точки доступа по BSSID

—essid : Фильтровать ТД по ESSID

—essid-regex : Фильтровать ТД по ESSID используя регулярные выражения

-a : Фильтровать неассоциированных клиентов

По умолчанию, airodump-ng прыгает по каналам 2.4GHz. Вы можете сделать так, что она будет захватывать на других/заданных канале(ах) используя:

—channel : Захватывать на заданных каналагх

—band : Диапазон, по которому airodump-ng должен прыгать

-C : Использовать эти частоты MHz для прыжка

—cswitch : Установить метод переключения каналов

0 : Первым пришёл — первым ушёл (по умолчанию)

2 : Прыжок на последний

-s : то же что и —cswitch

—help : Показать эту справку

Руководство по Airodump-ng

ОПЦИИ

-H, —help

Показать экран помощи.

-i, —ivs

Сохранять только IVs (полезно только для взлома). Если задана эта опция, вы должны дать префикс дампа (опция —write)

-g, —gpsd

Показывает airodump-ng, что ей следует использовать GPSd для получения координат.

-w , —write

Создавать ли файл дампа. Если эта опция не задана, то данные будут только показаны на экране. Если опция указана, то будет создан файла дампа, кроме этого файла, будет создан CSV файл с тем же именем как файл захвата.

-e, —beacons

Будет записывать все маяки (beacons) в файл cap. По умолчанию записывается только один маяк для каждой сети.

-u , —update

Задержка секунд между обновлениями дисплея (по умолчанию: 1 секунда). Полезно для медленных CPU.

—showack

Печатает статистику ACK/CTS/RTS. Помогает в отладке и вообще в оптимизации инжекта. Она показывает, сделан ли инжект, слишком ли быстрый инжект, достигнута ли ТД, фреймы — валидные зашифрованный фреймы. Позволяет выявлять «скрытые» станции, которые слишком далеки для захваты высокобитрейтных фреймов, поскольку ACK фреймы отправляются на 1Mbps.

-h

Прятать известные станции для —showack.

—berlin

Время перед удалением ТД/клиента с экрана, когда от него перестали поступать пакеты (По умолчанию: 120 секунд). Смотрите исходник airodump-ng для истории, которая стоит за этой опцией ;).

-c [, [,…]], —channel [, [,…]]

Указывает канал(ы) для прослушивания. ПО умолчанию airodump-ng прыгает по каналам 2.4GHz.

Указывает диапазон, по которому airodump-ng должен прыгать. Это может быть комбинация букв ‘a’, ‘b’ и ‘g’ (‘b’ и ‘g’ используют 2.4GHz а ‘a’ использует 5GHz). Несовместима с опцией —channel.

-s , —cswitch

Определяет способ, которым airodump-ng устанавливает каналы, когда используется более чем одна карта. Валидные значения: 0 (первым пришёл — первым ушёл, значение по умолчанию), 1 (по круговой) or 2 (прыжок на последний).

-r

Читать пакеты из файла.

-x

Симуляция активного сканирования (отправляет зондирующие запросы и парсит зондирующие ответы).

-M, —manufacturer

Показывает столбец производители с информацией полученной из списка IEEE OUI. Смотрите airodump-ng-oui-update(8)

-U, —uptime

Показать время работы ТД, полученное из времени метки маяка.

-W, —wps

Показывает колонку WPS с версией WPS, методом(ами) конфигурации, настройку заблокированности ТД, данные получаются из маяка ТД или зондирующего ответа (если есть).

—output-format

Определяет форматы для использования (разделяются запятыми). Возможные значения: pcap, ivs, csv, gps, kismet, netxml. По умолчанию значения: pcap, csv, kismet, kismet-newcore. ‘pcap’ — для записи захвата в формат pcap, ‘ivs’ — для формата ivs (в сокращении для —ivs). ‘csv’ создаст файл airodump-ng CSV, ‘kismet’ создаст файл kismet csv и ‘kismet-newcore’ создаст файл kismet netxml. ‘gps’ — это сокращение для —gps.

Эти значения могут совмещаться за исключением ivs и pcap.

-I , —write-interval

Интервал вывода файла(ов) для CSV, Kismet CSV и Kismet NetXML в секундах (минимум: 1 секунда). По умолчанию: 5 секунд. Помните, что слишком маленький интервал может замедлить airodump-ng.

—ignore-negative-one

Удаляет сообщение, которое говорит ‘fixed channel : -1’.

Опции фильтра:

-t , —encrypt

Будут показаны только сети, с заданным шифрованием. Можно указывать более одного раза: ‘-t OPN -t WPA2’

-d , —bssid

Будут показаны только сети, соответствующие заданной bssid.

-m , —netmask

Будут показаны только сети, соответствующие заданной комбинации bssid ^ netmask. Нужно указать —bssid (или -d).

-a

Будут показаны только ассоциированные клиенты.

-N, —essid

Фильтровать ТД по ESSID. Можно использовать несколько раз для поиска по ESSID.

-R, —essid-regex

Фильтровать ТД по ESSID используя регулярные выражения.

ИНТЕРАКТИВНОСТЬ

airodump-ng может принимать и интерпретировать нажатия клавиш во время работы. Следующий список описывает назначенные в настоящее время клавиши и поддерживаемые действия:

a

Выбор активных областей по кругу, есть следующие опции: ТД+станция; ТД+станция+ACK; только ТД; только станция

d

Сбросить сортировку на по умолчанию (Мощность)

i

Сортировать в обратном порядке

m

Пометить выделенную ТД, или перейти к другому цвету по кругу, если ТД уже помечена

r

(Де-)Активировать сортировку в реальном времени — применяет алгоритм сортировки каждый раз при обновлении экрана

s

Поменять колонку для сортировки на ту, которая выбрана: Впервые увидена; BSSID; Уровень мощности; Маячки; Пакеты данных; Скорость пакетов; Канал; Максимальная скорость данных; Шифрование; Самое сильное шифрование; Самая сильная аутентификация; ESSID

ПРОБЕЛ

Пауза перерисовки дисплея / Возобновление перерисовки

TAB

Включить/Отключить скроллинг по списку ТД

ВВЕРХ

Выбрать приоритет ТД, на ТД, которая отмечена в данный момент в отображаемом списке (если доступна)

ВНИЗ

Выбрать ТД после помеченной в данной момент ТД (если доступна)

Если ТД выбрана или отмечена, все соединённые станции будут также выбраны или помечены тем же цветов, как и соответствующая Точка Доступа.

ПРИМЕРЫ

Далее пример скриншота:

Интерпретация данных airodump-ng

BSSID

MAC адрес точки доступа. В клиентском отделе, BSSID «(not associated)» означает, что клиент не ассоциирован с какой-либо ТД. В этом неассоциированном состояни он ищет ТД для подключения.

PWR

Уровень сигнала, сообщённый картой. Это значение зависит от драйвера, но если сигнал повышается, значит вы приближаетесь к ТД или к станции. Если BSSID PWR равен -1, значит драйвер не поддерживает сообщение об уровне сигнала. Если PWR равен -1 для некоторых станций, значит это пакет, который пришёл с ТД клиенту, но клиентская передача вне зоны действия вашей карты. Означает, что вы слушаете только ½ связи. Если все клиенты имеют PWR -1, значит драйвер не поддерживает сообщение об уровне сигнала.

RXQ

Показывается только когда на фиксированном канале. Качество получения измеряется как процент пакетов (фреймов управления и данных) успешно полученных за последние 10 секунд. Он измеряется от всех фреймов управления и данных. Вот ключ, который позволит вам прочесть больше полезного из этой величины. Допустим вы получили 100 процентный RXQ и все 10 (ну или сколько там) приходящих маячков в секунду. Вдруг внезапно RXQ падает ниже 90, но всё ещё захватываете все отправленные маяки. Таким образом вы знаете, что ТД отправляет фреймы клиенту, но вы не можете слышать клиента или ТД, отправляющую клиенту (нужно быть ближе). Другое, что может быть, что у вас карта 11MB для наблюдения и захвата фреймов (допустим prism2.5) и у вас очень хорошая позиция к ТД. ТД настроена на 54MBit и тогда RXQ падает, следовательно вы знаете, что хотя бы один клиент подключился к ТД на скорости 54MBit.

Beacons

Количество маяков, отправленных ТД. Каждая точка доступа отправляет примерно десять маячков в секунду на самой низкой скорости (1M), поэтому они обычно набираются очень быстро.

#Data

Количество захваченных пакетов данных (если WEP, считаются только уникальные IV), включая широковещательные пакеты данных.

#/s

Количество пакетов данных в секунду, измеренное за последние 10 секунд.

CH

Номер канала (берётся из пакетов маяков). Примечание: иногда могут быть захвачены пакеты с других каналов, даже если airodump-ng не скачет, это от радиопомех.

MB

Максимальная скорость, поддерживаемая ТД. Если MB = 11, это 802.11b, если MB = 22 это 802.11b+, а более высокие скорости это 802.11g. Точка (после выше 54) означает поддержку короткой преамбулы, ‘e’ показывает, что сеть имеет включённый QoS (802.11e).

ENC

Используемый алгоритм шифрования. OPN = нет шифрования, «WEP?» = WEP или выше (недостаточно данных для выбора между WEP и WPA/WPA2), WEP (без знака вопроса) показывает статичный или динамичный WEP, и WPA или WPA2 если представлены TKIP или CCMP или MGT.

CIPHER

Обнаруженный шифр. Один из CCMP, WRAP, TKIP, WEP, WEP40, или WEP104. Не обязательно, но обычно TKIP используется с WPA, а CCMP обычно используется с WPA2. WEP40 показывается когда индекс ключа больше 0. Стандартные состояния: индекс может быть 0-3 для 40 бит и должен быть 0 для 104 бит.

AUTH

Используемый протокол аутентификации. Один из MGT (WPA/WPA2 используя отдельный сервер аутентификации), SKA (общий ключ для WEP), PSK (предварительно согласованный ключ для WPA/WPA2) или OPN (открытый для WEP).

WPS

Это показывается только при указании ключа —wps (или -W). Если ТД поддерживает WPS, первое поле колонки показывает поддерживаемую версию. Второе поле указывает на метод конфигурации WPS (может быть более чем один метод, разделённые запятой): USB = метод USB, ETHER = Ethernet, LAB = Label, DISP = Display, EXTNFC = Внешний NFC, INTNFC = Внутренний NFC, NFCINTF = Интерфейс NFC, PBC = Нажатием кнопки, KPAD = Keypad. Locked отображается когда настройка ТД заблокирована.

ESSID

Так называемый SSID, который может быть пустым, если активировано сокрытие SSID. В этом случае airodump-ng попробует восстановить SSID из зондирующих запросов ассоциирования.

STATION

MAC адрес каждой ассоциированной станции или станций в поисках ТД для подключения. Клиенты, в настоящий момент не ассоциированные с ТД, имеют BSSID «(not associated)».

Rate

Это значение отображается только при использовании одного канала. Первый номер — это последняя скорость данных от ТД (BSSID) Клиенту (СТАНЦИИ). Второй номер — это последняя скорость данных от Клиента (СТАНЦИИ) к ТД (BSSID).

Lost

Это означает потерянные пакеты, пришедшие от клиента.

Определение количества потерянных пакетов: есть поле показывающее порядок каждого неуправляющего фрейма, поэтому вы можете вычесть номер предпоследнего из номера последнего и таким образом вы узнаете, как много пакетов вы потеряли.

Packets

Количество пакетов данных отправленных клиентом.

Probes

ESSID прозондированные клиентом. Это сети, к которым клиент пытается подключиться, если он не подключён в настоящее время.

Первая часть — это найденные точки доступа. Вторая часть — это список найденных беспроводных клиентов, станций. Опираясь на мощности сигнала, можно даже физически определить местоположение данной станции.

Примеры запуска Airodump-ng

Переводим беспроводной сетевой интерфейс (wlan0) в режим монитора:

Запускаем airodump-ng для беспроводного интерфейса wlan0, кроме основной информации мы задаём отображать производителя (—manufacturer), время работы (—uptime) и информацию о WPS (—wps).

Запуск aircrack-ng при захвате данных

Для ускорения процесса взлома, запустите aircrack-ng во время запуска airodump-ng. Вы можете захватывать и взламывать в одно ио то же время. Aircrack-ng будет периодически повторно считывать захваченные данные, поэтому он всегда работает с доступными IV.

Ограничение захвата данных одной ТД

Длдя ограничения захвата данных одной ТД, которая вам интересна, используйте опцию «—bssid» и задайте MAC адрес ТД. Например

Как минимизировать дисковое пространство, используемое для захваченных данных

Для минимизации дискового пространства, используемого для захваченных данных, используйте опцию “—ivs”. Например

Тогда будут сохранены только векторы инициализации, а не полные пакеты. Это нельзя использовать, если вы пытаетесь захватить рукопожатие WPA/WPA2 или если вы хотите использовать атаку PTW на WEP.

Установка Airodump-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.