- Единый Клиент JaCarta теперь поддерживает Linux и macOS

- Читайте также

- Программное средство JaCarta OS

- Структура

- Специальный процесс JaCarta OS

- Фильтр APDU-команд

- Диспетчер APDU-команд

- Служебный апплет

- Виртуальный апплет

- Авторизационный апплет

- Блок служебных функций специального процесса

- Используемые технические средства

- Вызов и загрузка

- Входные и выходные данные

- Входные данные

- Выходные данные

Единый Клиент JaCarta теперь поддерживает Linux и macOS

Компания «Аладдин Р.Д.», ведущий российский разработчик и поставщик решений для обеспечения информационной безопасности, сообщает о выходе релиза ПК «Единый Клиент JaCarta» версии 2.12.2.

«Единый Клиент JaCarta» — это программный комплекс, предназначенный для поддержки функций строгой двухфакторной аутентификации, настройки и работы с моделями USB-токенов и смарт-карт семейств JaCarta и eToken.

В версию 2.12.2 разработчиками «Аладдин Р.Д.» была добавлена поддержка операционных систем семейств Linux и macOS, КриптоПро JCP 2.0, драйвера виртуального смарт-карт ридера JaCarta Virtual Reader и нового смарт-карт ридера JCR721, VipNet Client 4.5.1 и 4.5.2, а также реализована возможность двухфакторной аутентификации пользователя по сертификату на USB-токене или смарт-карте JaCarta PKI при входе в систему для ОС Astra Linux SE 1.5 «Смоленск» (64-бит) и Astra Linux SE 1.6 «Смоленск» (64-бит).

В текущем релизе «Единый Клиент JaCarta» также обновлён компонент АРМ УЦ для генерации запросов на сертификат, онлайн- и офлайн-режимов работы с КриптоПРО УЦ 2.0, добавлена поддержка разблокировки токенов JaCarta-2 ГОСТ с помощью специальной строки, полученной от администратора безопасности, и отключения уведомлений об истёкших сертификатах.

Кроме этого, был расширен список поддерживаемых USB-устройств (VID/PID), оптимизирован способ хранения информации в файловой системе токена JaCarta LT, повышена стабильность работы и устранены уязвимости, выявленные с помощью статического анализатора исходного кода.

Читайте также

Компании Positive Technologies и «АйТи БАСТИОН» договорились о сотрудничестве в области мониторинга информационной безопасности, в рамках которого интегрировали систему выявления инцидентов в режиме реального времени MaxPatrol SIEM c системой контроля доступа привилегированных пользователей СКДПУ НТ.

«Сегодня для выявления киберинцидентов MaxPatrol SIEM собирает сведения более чем с 300 систем. Чтобы наш продукт давал пользователям полное представление о том, что происходит в IT-инфраструктуре их компании, мы постоянно расширяем число подключенных источников событий ИТ и ИБ, — комментирует Антон Александров, руководитель отдела развития сервисного и технологического партнерства Positive Technologies. — Чтобы повысить кибербезопасность организаций, использующих СКДПУ НТ, мы решили добавить ее в список источников нашей SIEM-системы. К слову, это уже наш второй совместный проект с компанией „АйТи БАСТИОН“: ранее с СКДПУ НТ была интегрирована система глубокого анализа технологического трафика PT Industrial Security Incident Manager».

MaxPatrol SIEM дает полную видимость инфраструктуры, сведения собираются активно и пассивно. Продукт используют более чем в 300 промышленных, транспортных, финансовых компаниях, частных и государственных, в органах власти. Согласно бухгалтерской отчетности АО «Позитив Текнолоджиз», подготовленной на основе РСБУ, MaxPatrol SIEM занимает 30% рынка кибербезопасности России.

СКДПУ НТ используется для решения задач защищенного удаленного доступа к информационным системам в различных отраслях, в том числе на крупных промышленных предприятиях, в банковской сфере и в IT-департаментах различных организаций. Комплекс обеспечивает контроль подключений как внутренних, так и внешних специалистов, предоставляя подразделениям ИТ и ИБ полную информацию о действиях пользователей в инфраструктуре.

В последнее время практика удаленных подключений и удаленной работы носит массовый характер: речь идет и о небольших инсталляциях, и о системах, контролирующих свыше 15 000 целевых устройств и больше 3000 пользователей. Как следствие, количество анализируемой информации неуклонно растет. Это требует дополнительных ресурсов для мониторинга процессов и расследования возникающих инцидентов.

Подключение СКДПУ НТ в качестве одного из источников событий ИБ дает специалистам по безопасности и аналитикам возможность получать и просматривать в интерфейсе MaxPatrol SIEM данные, собранные и проанализированные системой контроля доступа привилегированных пользователей, — таким образом, оператору ИБ теперь будет доступна широкая картина инцидентов в части удаленного доступа. Это позволит компаниям реагировать на угрозы, выявляемые продуктом компании «АйТи БАСТИОН», предотвращать атаки или нелегитимные действия сотрудников и подрядчиков, а также поможет в проведении расследований.

Помимо этого, интеграция решений упрощает настройку MaxPatrol SIEM и обеспечивает быстрый старт работы для организаций, в инфраструктуру которых уже внедрен СКДПУ НТ, — преимущественно это госсектор, промышленные предприятия и банки.

«Мы позиционируем нашу систему СКДПУ НТ как дружелюбный продукт. Он достаточно легко интегрируется с различными системами, при этом давая службам ИБ и ИТ дополнительные инструменты для понимания общей картины происходящего в инфраструктуре. Интеграция с решениями Positive Technologies позволяет нам предлагать бизнесу комплексные решения и значительно экономить их финансовые и человеческие ресурсы при внедрении», — считает генеральный директор компании «АйТи БАСТИОН» Александр Новожилов.

Интеграция решений компаний Positive Technologies и «АйТи БАСТИОН» для контроля удаленного доступа позволяет:

- организовать единую точку безопасного подключения к IT-инфраструктуре с журналированием всех действий удаленных пользователей;

- осуществлять мониторинг и контроль систем ИБ и ИТ и вовремя оповещать о них специалистов по информационной безопасности, повышая уровень защищенности систем;

- повысить скорость реакции на возникающие угрозы безопасности;

- оперативно проводить анализ состояния всей инфраструктуры, включая удаленные подключения, в едином интерфейсе MaxPatrol SIEM;

- снизить затраты на внедрение и подключение нового источника информации к SIEM-системе.

Оба продукта внесены в единый реестр российского ПО, а корректность их совместной работы проверена специалистами компаний Positive Technologies и «АйТи БАСТИОН». В ходе испытаний были протестированы различные сценарии доступа, реализована генерация всех доступных событий в рамках СКДПУ НТ и проверена корректность их получения и корреляции в рамках MaxPatrol SIEM.

Источник

Программное средство JaCarta OS

Программное средство JaCarta OS (далее — JaCarta OS) USB-токена JaCarta SF/ГОСТ является собственной разработкой АО «Аладдин Р.Д.», предназначенной для

- обеспечения взаимодействия программ, выполняющихся на терминальном оборудовании (рабочей станции или персональном компьютере), к которому подключается USB-токен JaCarta SF/ГОСТ;

- управления жизненным циклом карты памяти USB-токена JaCarta SF/ГОСТ;

- управления доступом к разделам карты памяти USB-токена JaCarta SF/ГОСТ.

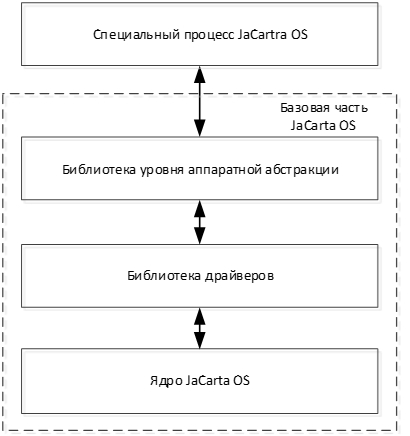

Структура

JaCarta OS USB-токена JaCarta SF/ГОСТ включает в себя следующие компоненты:

- ядро;

- библиотеку драйверов LPC Lib;

- библиотеку уровня аппаратной абстракции, включающую в себя библиотеки для управления

- USB-интерфейсом;

- микроконтроллером смарт-карты;

- периферийными устройствами;

- специальный процесс JaCarta OS.

Ядро и библиотеки драйверов и уровня аппаратной абстракции составляют базовую часть JaCarta OS. Специальный процесс JaCarta OS (App) при своей работе взаимодействует с базовой частью JaCarta OS, а именно с библиотекой уровня аппаратной абстракции.

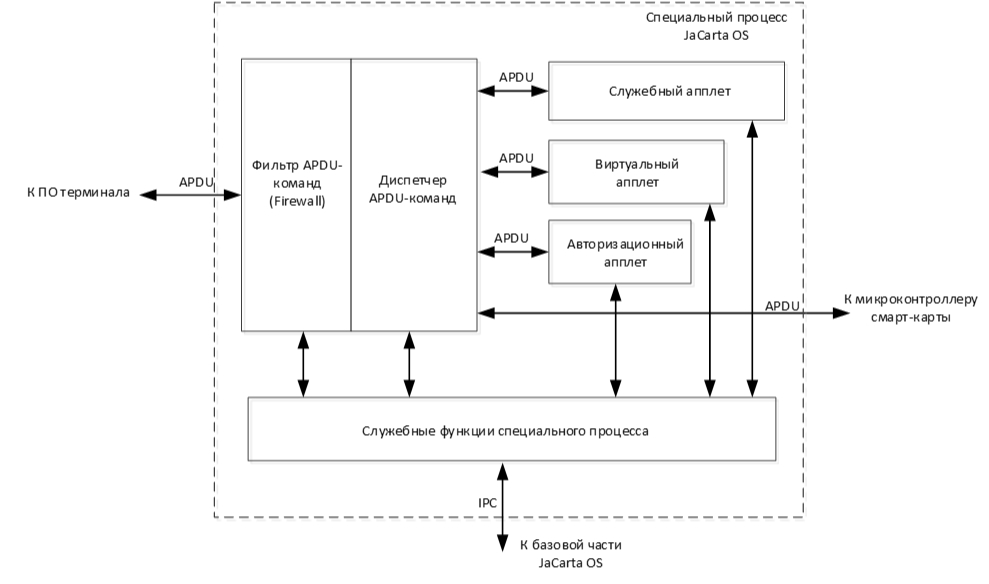

Специальный процесс JaCarta OS

Специальный процесс содержит логику реализации функционального назначения JaCarta OS.

В состав специального процесса JaCarta OS входят следующие модули:

- фильтр APDU-команд (Firewall);

- диспетчер APDU-команд;

- служебный апплет;

- виртуальный апплет;

- авторизационный апплет;

- блок служебных функций специального процесса.

Фильтр APDU-команд

Фильтр APDU-команд (Firewall) выполняет блокировку APDU-команд, не отвечающих критериям, которые задаются специальными масками.

Диспетчер APDU-команд

Диспетчер APDU-команд осуществляет маршрутизацию APDU-команд к апплету, функционирующему в рамках специального процесса JaCarta, либо в составе СКЗИ «Криптотокен 2 ЭП».

Маршрутизация APDU-команд осуществляется по принципу триггера с множеством устойчивых состояний.

Служебный апплет

Служебный апплет выполняет следующие функции:

- запись блока конфигурационных данных о USB-токене в процессе его производства;

- получение конфигурационных данных о USB-токене в процессе его эксплуатации;

- получение дополнительной служебной и эксплуатационной информации о USB-токене:

- номера версии апплета;

- размера блока конфигурационных данных;

- объёма свободной памяти ЭСППЗУ на микроконтроллере смарт-карты USB-токена;

- получение значений эксплуатационных параметров JaCarta SF/ГОСТ:

- номера этапа жизненного цикла карты памяти;

- счётчика подключений JaCarta SF/ГОСТ к порту USB;

- счётчика прерванных APDU-команд;

- счётчика невыполненных APDU-команд «Отключить скрытые разделы»;

- счётчика общего времени работы JaCarta SF/ГОСТ;

- версии JaCarta OS;

- кода последней ошибки, сохранённого в оперативной памяти JaCarta SF/ГОСТ;

- получение информации об ЭСППЗУ ведущего микроконтроллера, в частности следующих значений

- полного размера доступного ЭСППЗУ;

- текущего смещения используемой на данный момент ячейки памяти относительно начала ЭСППЗУ;

- размера ячейки хранения служебных счётчиков;

- счётчика фактов записи в текущую ячейку хранения служебных счётчиков;

- счётчика подключений JaCarta SF/ГОСТ к порту USB;

- счётчика прерванных APDU-команд;

- счётчика невыполненных APDU-команд «Отключить скрытые разделы» из состояния подключённых скрытых разделов;

- счётчика общего времени работы JaCarta SF/ГОСТ (с начала эксплуатации) в минутах;

- получение комплекса данных для аудита JaCarta SF/ГОСТ.

Приведённые выше функции реализуются в процессе обработки набора APDU-команд служебного апплета.

Виртуальный апплет

Виртуальный апплет выполняет следующие функции:

- получение серийного номера ведущего микроконтроллера;

- получение данных о виртуальном апплете, в частности:

- версии виртуального апплета;

- признак возможности инвалидации контрольной суммы векторов прерываний;

- контрольной суммы параметров виртуального апплета;

- получение сведений о конфигурации USB-токена JaCarta SF/ГОСТ, в частности

- кода последней ошибки, сохранённого в оперативной памяти;

- серийного номера смарт-карты;

- счётчика включений JaCarta SF/ГОСТ;

- версии JaCarta OS;

- поля «Служебная информация производства» (mdata);

- получение параметров загрузчика JC SF GOST Booter;

- управление прошивкой средствами загрузчика JC SF GOST Booter.

Приведённые выше функции реализуются в процессе обработки набора APDU-команд виртуального апплета.

Авторизационный апплет

Авторизационный апплет содержит основную логику поддержки карты памяти (управления её жизненными циклами), обеспечения аутентификации и авторизации пользователя для работы с картой памяти, а также защищённую запись и чтение информации с карты памяти USB-токена JaCarta SF/ГОСТ. В частности, авторизационный апплет выполняет следующие функции:

- разметку и переразметку карты памяти на разделы (открытые и скрытые разделы RW и CD-ROM);

- подключение открытых разделов на постоянной основе для записи и чтения из них (раздел RW) или только чтения (раздел CD-ROM);

- установку размеров ISO-образов для их последующей записи на карту памяти;

- получение блока служебной информации о карте памяти;

- удаление с карты памяти всех разделов и обнуление содержимого всех секторов;

- предоставление программного интерфейса для реализации протоколов аутентификации и авторизации пользователя, подключения скрытых разделов / автономного подключения скрытых разделов на карте памяти, в частности

- получения данных о карте памяти для вычисления ключей авторизации и специального преобразования скрытых разделов;

- записи мастер-ключа (массива ключей) авторизации / записи ключа (массива ключей) авторизации и передачи данных для вычисления контрольной суммы ключа специального преобразования скрытых разделов;

- активации мастер-ключа / ключа авторизации;

- генерации параметров инициализации для USB-токена пользователя;

- подготовки USB-токена пользователя к автономному подключению скрытых разделов;

- подключеня скрытых разделов RW и CD-ROM;

- выработки служебной последовательности для подключения скрытых разделов на USB-токен пользователя;

- подключения скрытых разделов RW и CD-ROM на USB-токен пользователя в автономном режиме;

- инициации протокола подключения скрытых разделов RW и CD-ROM на USB-токен пользователя;

- отключения скрытых разделов RW и CD-ROM.

Приведённые выше функции реализуются в процессе обработки набора APDU-команд авторизационного апплета.

Блок служебных функций специального процесса

Служебные функции специального процесса включают в себя:

- функции работы с микроконтроллером смарт-карты;

- функции прикладного уровня работы со смарт-картой;

- функции прикладного уровня поддержки интерфейса USB CCID;

- функции прикладного уровня поддержки интерфейса USB;

- функции поддержки работы с CD-ROM-разделами карты памяти;

- функции контроля целостности ПО JaCarta OS;

- функции вычисления контрольных сумм CRC32;

- функции прикладного уровня для специального преобразования скрытых разделов карты памяти;

- функции управления ячейкой хранения служебных счётчиков в ЭСППЗУ;

- функции хранения массива ключей авторизации в ЭСППЗУ;

- функции прикладного уровня для работы с ЭСППЗУ;

- функции эмуляции временных дисков на период записи ISO-образов в разделы CD-ROM карты памяти;

- функции работы с файловой системой;

- функции прикладного уровня поддержки светодиодного индикатора;

- функции прикладного уровня для обращения к скрытым разделам карты памяти;

- функции специального преобразования скрытых разделов карты памяти;

- функции вычисления контрольной суммы с использованием ключа специальных преобразований;

- функции вычисления контрольной суммы.

Вызов служебных функций осуществляется непосредственно из функциональных модулей (апплетов, диспетчера APDU-команд) специального процесса.

Используемые технические средства

JaCarta OS поставляется в составе USB-токена JaCarta SF/ГОСТ. Помимо указанного аппаратного обеспечения для корректного функционирования программы требуется наличие:

- микроконтроллера смарт-карты с установленными и настроенными на нём компонентами СКЗИ «Криптотокен 2 ЭП»;

- карты microSD (карты памяти).

Вызов и загрузка

Загрузка программы JaCarta OS выполняется автоматически при подаче электропитания на микроконтроллеры в составе USB-токена JaCarta SF/ГОСТ.

Входные и выходные данные

Параметры входных и выходных данных программы JaCarta OS при взаимодействии с микроконтроллером смарт-карты определяются спецификациями I2C и ISO/IEC 7816-4.

Параметры входных и выходных данных JaCarta OS при взаимодействии с ПО терминала определяются спецификациями USB, CCID и ISO/IEC 7816-4.

Входные данные

Входными данными JaCarta OS являются APDU-команды, поступающие от ПО терминала.

Выходные данные

Выходными данными JaCarta OS является информация, формируемая

- служебными функциями специального процесса;

- служебным апплетом;

- виртуальным апплетом;

- авторизационным апплетом;

Источник