- Alt-csp-cryptopro

- Содержание

- Установка [ править ]

- Запуск [ править ]

- Создание электронной подписи [ править ]

- Создание отсоединенной (detached) электронной подписи [ править ]

- Создание электронной подписи в zip контейнере [ править ]

- Создание присоединенной (attached) электронной подписи [ править ]

- Проверка электронной подписи [ править ]

- Отсоединённая подпись [ править ]

- Проверка электронной подписи в zip контейнере [ править ]

- Присоединённая подпись [ править ]

- КриптоПро

- Материал из ALT Linux Wiki

- Содержание

- О КриптоПро

- Совместимость

- Установка

- Загрузка

- Установка пакетов

- Прописывание путей к исполняемым файлам

- Проверка лицензии

- Настройка КриптоПро

- Управление ридерами

- Управление контейнерами

- Создание контейнера

- Просмотр доступных контейнеров

- Удаление контейнера

- Управление сертификатами

- Создание запроса

- Получение сертификата в УЦ и его установка

- #Автоматизация #Технологии #Процессы #ИТ #Записки #Журнал #Блог #Форум

- Установка КриптоПро на Alt Linux

- Установка КриптоПро на Alt Linux

Alt-csp-cryptopro

ALT CSP КриптоПро (Подпись и проверка ЭЦП ГОСТ) — утилита для создания и проверки электронной подписи. Возможности ALT CSP КриптоПро:

- создание отсоединённой электронной подписи;

- создание электронной подписи в zip контейнере;

- создание присоединённой электронной подписи;

- проверка электронной подписи;

- просмотр содержимого zip контейнера с документом и электронной подписью.

Содержание

Установка [ править ]

Установить пакет alt-csp-cryptopro из репозитория:

Для возможности запуска ALT CSP КриптоПро из меню LibreOffice установить пакет LibreOffice-plugin-altcsp :

Запуск [ править ]

Запустить программу можно:

- из командной строки:

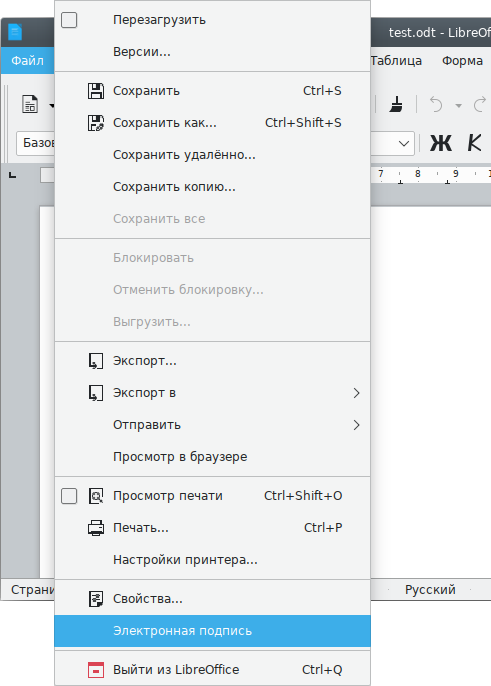

- из меню LibreOffice ( Файл ▷ Электронная подпись ):

Создание электронной подписи [ править ]

Создание отсоединенной (detached) электронной подписи [ править ]

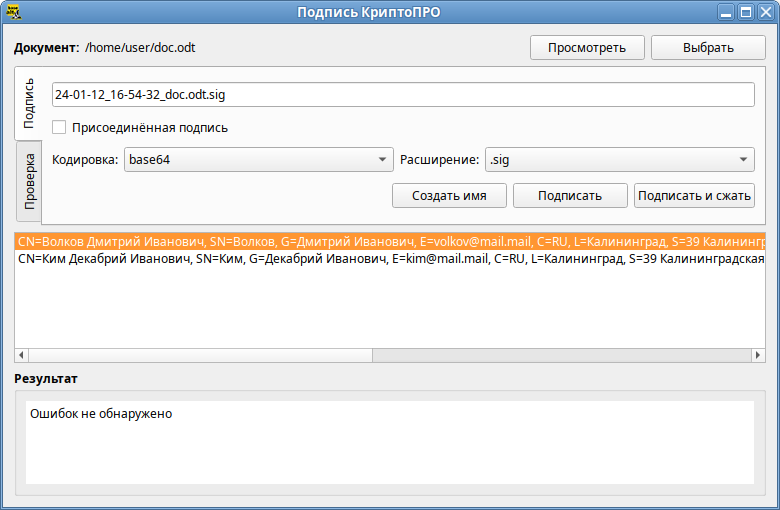

Для создания подписи следует на вкладке «Подпись», в разделе «Документ» нажать кнопку «Выбрать» и выбрать электронный документ. Нажав кнопку «Просмотреть», можно просмотреть содержимое электронного документа.

Далее следует выбрать сертификат, которым вы собираетесь подписать документ.

В выпадающем списке «Кодировка» можно выбрать кодировку подписи: base64 (по умолчанию) или DER. В выпадающем списке «Расширение» можно задать расширение для файла цифровой подписи: p7b (по умолчанию), sig или .sign.

Название файла цифровой подписи по умолчанию будет сформировано путем добавления к имени файла информации о текущей дате и времени: гг-мм-дд_чч-мм-сс_ .p7b . При необходимости это имя можно откорректировать вручную или вернуть к виду по умолчанию, нажав кнопку «Создать имя».

Для генерации электронной подписи следует нажать кнопку «Подписать».

В открывшемся окне необходимо ввести пароль на контейнер, если он был установлен, и нажать кнопку «ОК».

В результате успешного создания электронной подписи в поле «Результат» появится сообщение «Ошибок не обнаружено».

Сформированный файл подписи по умолчанию будет сохранен в тот же каталог, в котором находится файл с исходными данными.

Создание электронной подписи в zip контейнере [ править ]

ALT CSP КриптоПро позволяет объединить электронный документ и соответствующую ему электронную подпись в контейнер электронного документа ( .signed.zip ), представляющий собой zip-архив.

Для создания контейнера необходимо при создании электронной подписи нажать кнопку «Подписать и сжать».

В результате создания электронной подписи, будет сформирован контейнер с именем doc.odt.signed.zip, в который будут перемещены файл электронного документа (doc.odt) и файл электронной подписи (21-09-30_09-16-10_doc.odt.p7b).

Создание присоединенной (attached) электронной подписи [ править ]

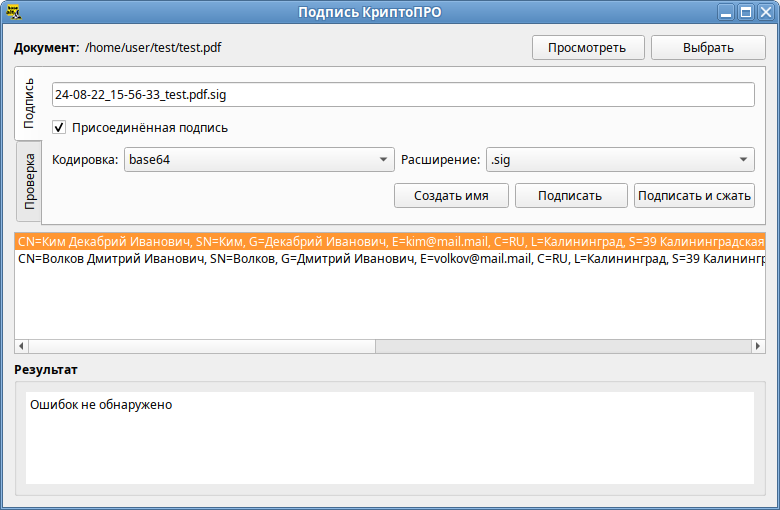

Для создания присоединенной подписи необходимо при создании электронной подписи в разделе «Подпись» установить отметку в поле «Присоединённая подпись»:

В том же каталоге, в котором хранился исходный документ, появится файл содержащий как саму электронную подпись, так и исходный документ (в данном примере 21-09-30_09-58-58_test.pdf.p7b).

Пример извлечения файла с данными из файла электронной подписи:

Проверка электронной подписи [ править ]

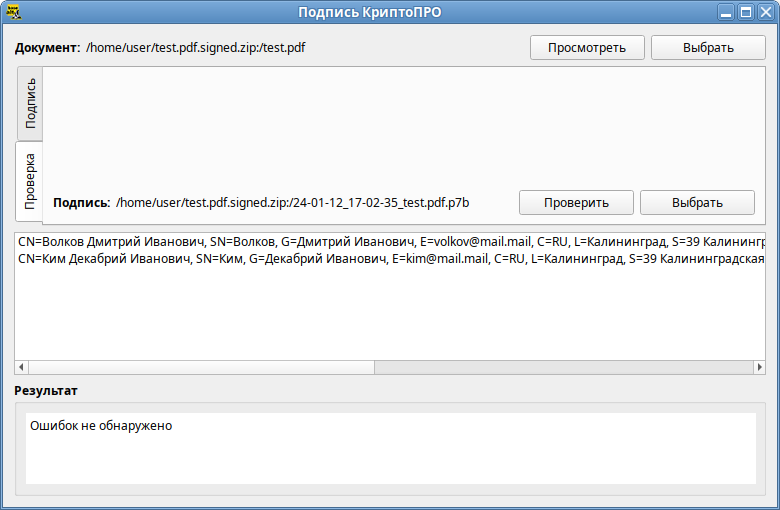

Проверка электронной подписи выполняется во вкладке «Проверка».

Отсоединённая подпись [ править ]

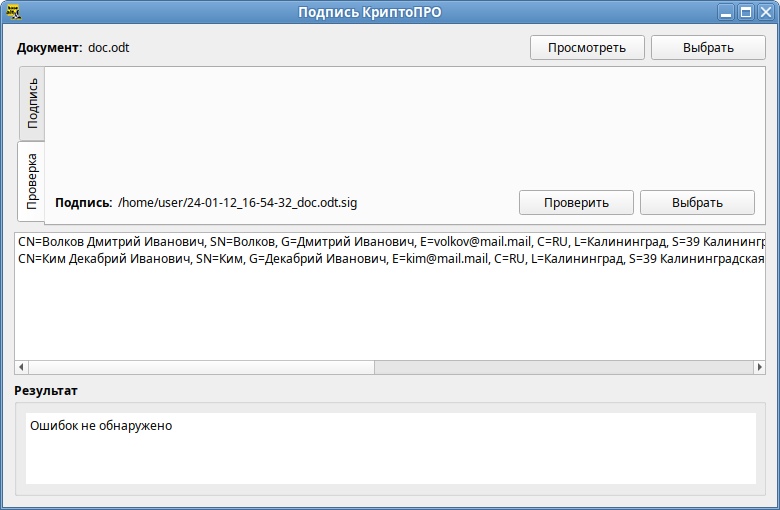

Для проверки отсоединённой электронной подписи необходимо нажать кнопку «Выбрать» и выбрать электронный документ.

Далее следует выбрать подпись, нажав кнопку «Выбрать» в секции «Подпись» и выбрать файл электронной подписи.

После появления имени подписи в секции «Подпись», нажать кнопку «Проверить»:

Проверка электронной подписи в zip контейнере [ править ]

Для проверки электронной подписи в контейнере достаточно выбрать zip-архив (документ и подпись будут выбраны автоматически) и нажать кнопку «Проверить».

Присоединённая подпись [ править ]

Для проверки присоединённой электронной подписи необходимо выбрать электронный документ и нажать кнопку «Проверить».

Источник

КриптоПро

Материал из ALT Linux Wiki

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Содержание

О КриптоПро

КриптоПро — линейка криптографических утилит (вспомогательных программ) — так называемых криптопровайдеров. Они используются во многих программах российских разработчиков для генерации ЭЦП, работы с сертификатами, организации структуры PKI и т.д.

Если читатель думает, что, установив КриптоПро, он может без проблем входить на сайты электронных торговых площадок и подписывать ЭЦП документы, то это не совсем так:

«Работать на платформах, отличных от windows, с данными площадками Вы к сожалению не сможете. Разрабатываемый Ростелекомом плагин для госуслуг не поддерживает работу с нашим криптопровайдером на linux\MacOS. Если же посмотреть в перечень ПО для работы с закрытой частью сайта закупки.гов.ру, то там требуется установка некоего компонента подписи (разраб. Ланит) и использование IE.»[1]

Совместимость

По информации разработчика, с ALT Linux совместимы следующие продукты КриптоПро:

- КриптоПро CSP

- КриптоПро JCP

- КриптоПро HSM

- КриптоПро TSP

- КриптоПро OCSP

- КриптоПро ЭЦП Browser plug-in

- КриптоПро SSF

- КриптоПро Stunnel

- Браузер КриптоПро Fox

Установка

Загрузка

Архив с программным обеспечением (КриптоПро CSP 4.0) можно загрузить после предварительной регистрации:

- linux-ia32.zip (18 МБ, для i586)

- linux-amd64.zip (18 МБ, для x86_64)

Установка пакетов

1. Распакуйте архив и перейдите в распакованную папку

2. Установите пакет cryptopro-preinstall :

Этот пакет установит все требуемое для КриптоПро (включая инфраструктуру поддержки карт Рутокен S и Рутокен ЭЦП).

Таблица 1. Описание необходимых пакетов КриптоПро.

| Пакет | Описание |

|---|---|

| Базовые пакеты: | |

| cprocsp-curl | Библиотека libcurl с реализацией шифрования по ГОСТ |

| lsb-cprocsp-base | Основной пакет КриптоПро CSP |

| lsb-cprocsp-capilite | Интерфейс CAPILite и утилиты |

| lsb-cprocsp-kc1 | Провайдер криптографической службы KC1 |

| lsb-cprocsp-rdr | Поддержка ридеров и RNG |

| Дополнительные пакеты: | |

| cprocsp-rdr-gui-gtk | Графический интерфейс для диалоговых операций |

| cprocsp-rdr-rutoken | Поддержка карт Рутокен |

| cprocsp-rdr-pcsc | Компоненты PC/SC для ридеров КриптоПро CSP |

| lsb-cprocsp-pkcs11 | Поддержка PKCS11 |

| ifd-rutokens | Конфигурация Рутокеновских карт (или можно взять pcsc-lite-rutokens из репозитория) |

3. Установите пакеты КриптоПро:

Под правами пользователя root установите базовые пакеты:

для поддержки токенов (Рутокен S и Рутокен ЭЦП):

- Можно установить пакет newt52 и запустить ./install_gui.sh в распакованном каталоге

- Для КриптоПро CSP 3.6 R2 потребуется установить пакет cprocsp-compat-altlinux-1.0.0-1.noarch.rpm

- Для установки cprocsp-rdr-gui может понадобиться libXm.so.3 ( libopenmotif3 ) и для вывода кириллицы fonts-bitmap-cyr_rfx-iso8859-5 .

- Для установки cprocsp-rdr-gui-gtk потребуется предварительно установить libpangox-compat .

- В версии 4.0.0-alt5 пакета cryptopro-preinstall добавлены подпакеты:

- cryptopro-preinstall-base для установки с cprocsp-compat-altlinux , «предоставляющим» lsb (в случае нежелательности «лишних» зависимостей вроде libqt3 ), и

- cryptopro-preinstall-full для автоустановки зависимостей cprocsp-rdr-gui .

Прописывание путей к исполняемым файлам

Чтобы каждый раз не вводить полный путь к утилитам КриптоПро:

- установите пакет cryptopro-preinstall и начните новый сеанс в консоли

Проверка лицензии

Проверить срок истечения лицензии можно командой (обратите внимание на строки Expires:):

Для установки другой лицензии выполните (под root):

Настройка КриптоПро

Управление ридерами

Ридеры (readers) — устройства размещения контейнеров (аппаратные токены, каталог для размещения файлов).

Просмотр доступных ридеров:

Ридер HDIMAGE размещается на /var/opt/cprocsp/keys/ /

Инициализация ридера HDIMAGE (под правами root):

Управление контейнерами

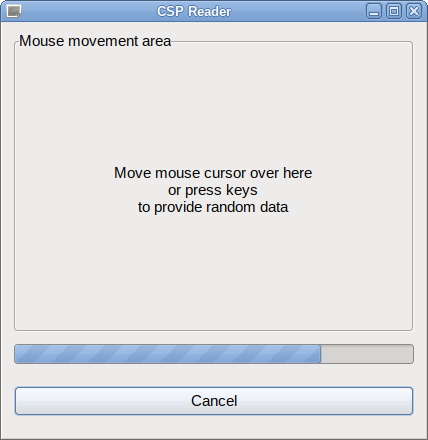

Создание контейнера

Создадим контейнер с именем «test» в локальном ридере HDIMAGE.

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где предложат двигать курсором мыши:

После показа окна будет предложено указать пароль на контейнер (можно указать пустой, тогда пароль запрашиваться не будет) и снова предложат двигать курсором мыши.

Просмотр доступных контейнеров

Локальный контейнер создан.

Удаление контейнера

Управление сертификатами

Создание запроса

Для создания запроса потребуется:

- DN (cn=Test User5,e=cas@altlinux.org)

- имя контейнера (в локальном хранилище hdimage: \\.\HDIMAGE\test )

- имя файла запроса ( test5.csr )

Таблица 2. Типы применения.

| OID | Назначение |

|---|---|

| 1.3.6.1.5.5.7.3.1 | Аутентификация сервера |

| 1.3.6.1.5.5.7.3.2 | Аутентификация клиента |

| 1.3.6.1.5.5.7.3.3 | Подписывание кода |

| 1.3.6.1.5.5.7.3.4 | Защищенная электронная почта |

| 1.3.6.1.5.5.7.3.8 | Простановка штампов времени |

| 1.3.6.1.4.1.311.10.5.1 | Цифровые права |

| 1.3.6.1.4.1.311.10.3.12 | Подписывание документа |

Получение сертификата в УЦ и его установка

Показать содержимое запроса:

- Откройте в браузере ссылку http://www.cryptopro.ru/certsrv (тестовый удостоверяющий центр КриптоПро).

- Нажмите «Отправить готовый запрос PKCS#10 или PKCS#7 в кодировке Base64».

- Вставьте в поле «Base-64-шифрованный запрос сертификата» содержимое файла test5.csr и нажмите кнопку «Выдать».

- Сохраните файл по ссылке «Загрузить цепочку сертификатов» (по умолчанию предлагается имя certnew.p7b )

Просмотреть полученный сертификат:

Установите сертификат удостоверяющего центра:

Установите сертификат клиента (введите пароль на контейнер \\.\HDIMAGE\test при запросе):

Источник

#Автоматизация #Технологии #Процессы #ИТ #Записки #Журнал #Блог #Форум

Форум для различных тем в большей части ИТ

Установка КриптоПро на Alt Linux

Установка КриптоПро на Alt Linux

Сообщение Артём Мамзиков » Пн сен 02, 2019 14:15 #1

Что делает данный скрипт

Обновление firefox до версии 52.9

Установка КриптоПРО 4.0.9963 включая все требуемое для криптопро (поддержки карт Рутокен S и Рутокен ЭЦП).

Установка базовых пакетов КриптоПро

Установка пакетов поддержки токенов

!Перезапускаем терминал возможно нужно перезапустить вручную

!Активируем КриптоПРО ввести ключ в кавычки

Запуск сервиса pcscd

Ставим плагин КриптоПро ЭЦП Browser plug-in Cades

В Мозилле в настройках дополнений («Главное меню» – «Инструменты» – «Дополнения») во вкладке Плагины у CryptoPro CAdEs plugin выбрать опцию «Всегда включать».

Ставим плагин IFCPlugin 3.0.6.0 для госуслуг

Правим ifc.cfg

pluma /etc/ifc.cfg

и добавляем в него перед последней скобкой

, < name = "CryptoPro CSP5";

alias = «cprocsp5»;

type = «pkcs11»;

alg = «gost2001»;

model = «CPPKCS 3»;

lib_linux = «/opt/cprocsp/lib/amd64/libcppkcs11.so»;

>,

< name = "CryptoPro CSP5 2012 256";

alias = «cprocsp5_2012_256»;

type = «pkcs11»;

alg = «gost2012_256»;

model = «CPPKCS 3»;

lib_linux = «/opt/cprocsp/lib/amd64/libcppkcs11.so»;

>,

< name = "CryptoPro CSP5 2012 512";

alias = «cprocsp5_2012_512»;

type = «pkcs11»;

alg = «gost2012_512»;

model = «CPPKCS 3»;

lib_linux = «/opt/cprocsp/lib/amd64/libcppkcs11.so»;

>

Добавим сайты в список доверенных

Для этого в адрес строке браузера прописать полный путь к данному файлу — /etc/opt/cprocsp/trusted_sites.html

Добавить адреса (по ip-адресу (http://192.168.2ХХ.Х:8080/) и по имени -сервера (https://www.gosuslugi.ru/)) в доверенные (ввести адрес и нажать кнопку +, затем «Сохранить»):

Данный пункт нужно выполнить вручную в скрипте он пропускается.

Установка личных сертификатов

!Скопировать сертификат в папку

!Узнать имя токена командой csptest -keyset -enum_cont -fqcn -verifyc -uniq

!Установка сертификата выполняется от обычного пользователя следующей командой

certmgr -inst -cont ‘\\.\Aktiv Co. Rutoken S 00 00\SCARD\rutoken_37855d89\0A00\906c’ -file /home/quest/cart/G.cer -pin 12345678

где \\.\Aktiv Co. Rutoken S 00 00\SCARD\rutoken_37855d89\0A00\906c – уникальное имя рутокена

/home/quest/cart/G.cer – полный путь к файлу сертификата. Если сертификата нет не указываем путь , сертификат возьмется из контейнера

12345678 – пароль на рутокен

Сообщение терминала [ErrorCode: 0x00000000] свидетельствует о том, что установка сертификата прошла успешно (ошибок нет)

Установка всех корневых и промежуточных сертификатов и СОС (под root) командой

certmgr -inst -store uRoot -file /home/guest/cert/Root.cer

где /home/guest/cert/Root.cer — путь к файлу корневого сертификата

Установка сертификата промежуточный центр сертификации:

certmgr -inst -store uCA -file /home/guest/cert/CA.cer

где /home/guest/cert/CA.cer – путь к файлу сертификата промежуточного центра сертификации

Установка списка отозванных сертификатов:

certmgr -inst -store uCA -file /home/guest/cert/uc_tensor-2017.crl –crl

где /home/guest/cert/uc_tensor-2017.crl – пусть к файлу списка отозванных сертификатов

Просмотр установленных личных сертификатов крманду запустить от обычного пользователя certmgr -list -store uMy

Проверить работоспособность плагина на демо-странице официального сайта КриптоПро:

https://www.cryptopro.ru/sites/default/ . imple.html

Все операции делаем из под терминала юзера под пользователем (не по SSH) если нужно от root su можно из ssh

Проверка лицензии на ПО Крипто Про

cpconfig -license -view

Установка УЦ Корневой

certmgr -inst -file certne_ucw.cer -store uRoot

certmgr -inst -all -file cert.p7b -store uRoot

Корневые сертификаты для всех пользователей ставятся в хранилище машины — т.е. с параметром -store mRoot.

Например: # certmgr -inst -store mRoot -file /tmp/cert.cer

Установка промежуточных сертификатов

certmgr -inst -store uCa -file /home/guset/sred.cer — промежуточный

certmgr -inst -store uCa -file /home/guset/sos.crl -crl -отозвонный

Установка Личного Сертификата с рутокена

csptest -keyset -enum_cont -fqcn -verifyc -uniq — просмотр носителей ключей

certmgr -inst -cont ‘\\.\Aktiv Co. Rutoken S 00 00\SCARD\rutoken_37855d89\0A00\906c’

или

certmgr -inst -cont ‘\\.\Aktiv Co. Rutoken S 00 00\SCARD\rutoken_37855d89\0A00\906c’ -file /home/quest/cart/G.cer -pin 12345678

certmgr -inst -cont ‘\\.\Aktiv Co. Rutoken S 00 00\SCARD\rutoken_37855d89\0A00\906c’ -pin 12345678

Проверки цепочки она же выгрузка сертификата

cryptcp -copycert -dn «CN=Иванов» -df tt.cer — по фамилии выгрузка сертификата в текущую директорию

Установка сертификата другие пользователи

certmgr -inst -store uAddressBook -file /home/guset/иванов.cer

Установка отозванного сертификата

certmgr -inst -store uCA -file /home/guest/cert/uc_tensor-2017.crl –crl

Добавление сертификата, без привязки к ключам (только проверка ЭЦП):

certmgr -inst -file cert.cer

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище uMy:

certmgr -inst -file cert.cer -store uMy -cont ‘\\.\HDIMAGE\test’

Запись сертификата клиента в контейнер:

cryptcp -instcert -provtype 80 -cont ‘\\.\HDIMAGE\test’ -ku -askpin cert.cer

Проверки цепочки

cryptcp -copycert -dn «CN=Иванов» -df tt.cer — по фамилии выгрузка сертификата в текущую директорию

Просмотр установленных сертификатов

certmgr -list -store uRoot — Корневых

certmgr -list -store uCa — Промежуточных

certmgr -list -store uMy — Личных

certmgr -list -store uAddressBook — Другие пользователи

Удаление сертификатов

certmgr -delete -dn «SN=Фамилия» — Удаление из личных сертификатов

certmgr -delete -store uCa -dn «SN=Фамилия» из других пользователей

Удалить все сертификаты из хранилища КриптоПро:

certmgr -delete -all

certmgr -delete -store uRoot

certmgr -delete -dn «INN=0000000000000» -store uRoot -удаление доверенных

Удалить все сертификаты установленные в хранилище машины: от su

certmgr -delete -store mRoot

Основные опции:

uMy — сертификат попадет в пользовательское хранилище

-provtype — указать тип криптопровайдера (по умолчанию 75);

-provname — указать имя криптопровайдера;

-cont — задать имя ключевого контейнера (по умолчанию выбор из списка);

-ku — использовать контейнер пользователя (CURRENT_USER);

-km — использовать контейнер компьютера (LOCAL_MACHINE);

-dm — установка в хранилище компьютера (LOCAL_MACHINE);

-du — установка в хранилище пользователя (CURRENT_USER);

AddressBook — Другие пользователи

-askpin — запросить пароль ключевого контейнера из с консоли;

— имя файла, содержащего сертификат.

Авторизуемся в терминале под пользователем root:

su

Вводим пароль суперпользователя.

Переходим в каталог, в который распакован архив. В нашем случае это «linux-amd64».

cd linux-amd64

Перед началом работы с рутокеном необходимо запустить службу pcscd командой (под root):

service pcscd start

КриптоПро установлена. Перезапускаем терминал. Подключаем рутокен с ЭЦП, проверяем просмотр доступных контейнеров:

csptest -keyset -enum_cont -fqcn -verifyc -uniq

Должен отобразить контейнер с рутокена (уникальное имя контейнера выделено):

Устанавливаем сертификат. Предварительно скопировать сертификат на компьютер. Под обычным пользователем!

Берем уникальное название контейнера после черты | и вставляем в следующую команду (импорт сертификата с токена в личное хранилище ТЕКУЩЕГО пользователя):

certmgr -inst -cont ‘\\.\Aktiv Co. Rutoken S 00 00\SCARD\rutoken_37855d89\0A00\906c’ -file /home/quest/cart/G.cer -pin 12345678

где

\\.\Aktiv Co. Rutoken S 00 00\SCARD\rutoken_37855d89\0A00\906c – уникальное имя рутокена (см. п. 12.8)

/home/quest/cart/G.cer – полный путь к файлу сертификата.

12345678 – пароль на рутокен

Вводим пароль суперпользователя.

Далее выполняем следующие команды:

Установка корневой сертификат:

certmgr -inst -store uRoot -file /home/guest/cert/Root.cer

где

/home/guest/cert/Root.cer — путь к файлу корневого сертификата

Для просмотра списка установленных личных сертификатов выполнить команду. Данное действие выполняется под обычным пользователем!

certmgr -list -store uMy

Установить расширение КриптоПро ЭЦП Browser plug-in

Скачиваем архив с расширением с официального сайта КриптоПро:

https://www.cryptopro.ru/products/cades/plugin

https://www.cryptopro.ru/sites/default/ . latest.xpi

файл для установки вручную firefox_cryptopro_extension_latest.xpi

Если это дополнение не может быть установлено так как оно по видимому повреждено, проблемма в проверке сертификатов расширения сделать следующее в адресную строку ввести

about:config принять риск

найти сроку xpinstall.signatures.required

сделать параметр false

пробуем снова поставить расширение должно поставится

Распаковываем скачанный на предыдущем шаге архив ( cades_linux_amd64.tar.gz):

tar –xvzf linux-amd64-4.0

Вводим пароль суперпользователя.

Устанавливаем следующие два пакета из распакованного архива «cprocsp-pki-2.0.0-amd64-cades.rpm и «cprocsp-pki-2.0.0-amd64-plugin.rpm»:

apt-get install ./cprocsp-pki-2.0.0-amd64-cades.rpm ./cprocsp-pki-2.0.0-amd64-plugin.rpm

где ./cprocsp-pki-2.0.0-amd64-cades.rpm и ./cprocsp-pki-2.0.0-amd64-plugin.rpm – пути к файлам устанавливаемых пакетов.

Плагин установлен.

Если плагин CryptoPro CAdES NPAPI Browser Plug-in не отобразился в разделе плагины то выполнить команды

cp /opt/cprocsp/lib/amd64/libcades.so.2.0.0 /usr/lib/mozilla/plugins/libcades.so

cp /opt/cprocsp/lib/amd64/libcppcades.so.2.0.0 /usr/lib/mozilla/plugins/libcppcades.so

cp /opt/cprocsp/lib/amd64/libnpcades.so.2.0.0 /usr/lib/mozilla/plugins/libnpcades.so

cp /opt/cprocsp/lib/amd64/libocspcli.so.2.0.0 /usr/lib/mozilla/plugins/libocspcli.so

cp /opt/cprocsp/lib/amd64/libxmlsec-mscrypto.so.2.0.0 /usr/lib/mozilla/plugins/libxmlsec-mscrypto.so

cp /opt/cprocsp/lib/amd64/libxmlsec.so.2.0.0 /usr/lib/mozilla/plugins/libxmlsec.so

В Мозилле в настройках дополнений ( «Главное меню» – «Инструменты» – «Дополнения») во вкладке Плагины у CryptoPro CAdEs plugin выбрать опцию «Всегда включать».

Установить расширение CryptoPro Extension for CAdEs Browser Plugin для браузера Mozilla Firefox.

Для этого на странице плагина официального сайта КриптоПро (https://www.cryptopro.ru/products/cades/plugin) перейти по ссылке «Расширение для браузера»:

Начнется процесс установки расширения для браузера.

В настройках дополнений браузера ( «Главное меню» – «Инструменты» – «Дополнения») во вкладке Расширения у CryptoPro Extension for CAdEs Browser Plugin выбрать опцию «Всегда включать».

Открыть в браузере следующий файл /etc/opt/cprocsp/trusted_sites.html. Для этого в адрес строке браузера прописать полный путь к данному файлу — /etc/opt/cprocsp/trusted_sites.html

Добавить адреса например госуслуг (по ip-адресу ( http://192.168.ХХХ.ХХХ:8080) и по имени ( https://www.gosuslugi.ru)) в доверенные (ввести адрес и нажать кнопку +, затем «Сохранить»):

Проверить работоспособность плагина на демо-странице официального сайта КриптоПро:

https://www.cryptopro.ru/sites/default/ . imple.html

Если плагин определился а ЭП ЭЦП нет долго думал но написал что нет ЭЦП отсутствуют, так же если вы подписываете файл а он долго думает

быстрее всего не хватает Корневых доверенных Сертификатов или Промежуточных сертификатов в цепочке сертификации ( в данном случае плагин работать не будет CAdEs)

Команды выполнятся от пользователя

Для проверки можно скопировать персональный сертификат в файл:

cryptcp -copycert -dn «SN=Иванов» -df tt.cer

если все хорошо

Цепочки сертификатов проверены.

Копирование сертификатов завершено.

[ErrorCode: 0x00000000]

Из вывода следует, что все сертификаты есть в цепочке сертификатов.

Если же команда возвращает «Цепочка сертификатов не проверена для следующего сертификата:» или другую ошибку:

$ cryptcp -copycert -dn E=user@test.ru -df personal.cer

не удалось проверить цепочку сертификатов

Do you want to use this certificate ([Y]es, [N]o, [C]ancel)?

(нажмите C и Enter, чтобы выйти).

Можно запустить вышеуказанную команду с отладкой цепочки:

CP_PRINT_CHAIN_DETAIL=1 cryptcp -copycert -dn E=user@test.ru -df personal.cer

———— Error chain ————

Chain status:IS_UNTRUSTED_ROOT

Revocation reason:unspecified

Subject:’E=ca@skbkontur.ru, C=ru, L=:0B5@8=1C@3, O= �$ �!▒ ▒>=BC@�, CN=uc skb kontur (root)’

Cert status:IS_UNTRUSTED_ROOT

.

То есть нам надо установить сертификат УЦ с CN=uc skb kontur (root):

$ certmgr -inst -store uRoot -file kontur-root-2015.crt

После этого:

cryptcp -copycert -dn E=user@test.ru -df personal.cer

Certificate chains are checked.

Certificate’s been copied.

[ReturnCode: 0]

Всё в порядке и сертификат виден в плагине Cades.

Установка Корневого доверенного сертификата

certmgr -inst -store uRoot -file /home/user/CryptoPro/Root1.cer

Установка промежуточного сертификата

certmgr -inst -store uCA -file /home/user/CryptoPro/Ser1.cer

Просмотр

certmgr -list -store uRoot

certmgr -list -store uMy

Вход в ЕСИА

Для аутентификации через ЕСИА (https://esia.gosuslugi.ru/) потребуется установить плагин IFCPlugin (работает только с версией КриптоПро CSP 4.0R4).

На данные момент корректно ЕСИА работает только с плагином версии 3.0.0.0

Скачать актуальную версию плагина можно на этой странице https://ds-plugin.gosuslugi.ru/plugin/upload/Index.spr

Авторизуемся в терминале под пользователем root:

su

Вводим пароль суперпользователя.

Устанавливаем скачанный выше пакет rpm.

apt-get install ./ IFCPlugin-x86_64.rpm

где ./ IFCPlugin-x86_64.rpm – полный путь до файла установки плагина.

ВНИМАНИЕ! При наличии хотя бы одного контейнера КриптоПро с ГОСТ-2012 плагин ЕСИА перестаёт работать.

1. Удаляем Firefox который стоит в системе

apt-get remove —purge firefox -y

2. Ставим Firefox 52.9

3. КриптоПРО 4.0.9963

apt-get install cryptopro-preinstall -y

cd «/mnt/docs/Переход/Софт/CryptoPro/linux-amd64/»

apt-get install ./cprocsp-curl-64-4.0.9963-5.x86_64.rpm ./lsb-cprocsp-base-4.0.9963-5.noarch.rpm ./lsb-cprocsp-capilite-64-4.0.9963-5.x86_64.rpm ./lsb-cprocsp-kc1-64-4.0.9963-5.x86_64.rpm ./lsb-cprocsp-rdr-64-4.0.9963-5.x86_64.rpm

apt-get install ./cprocsp-rdr-gui-gtk-64-4.0.9963-5.x86_64.rpm ./cprocsp-rdr-rutoken-64-4.0.9963-5.x86_64.rpm ./cprocsp-rdr-pcsc-64-4.0.9963-5.x86_64.rpm ./lsb-cprocsp-pkcs11-64-4.0.9963-5.x86_64.rpm pcsc-lite-rutokens pcsc-lite-ccid

4. Перезапускаем терминал

5. Активируем КриптоПРО

cpconfig -license -set «»

6. Запускаем сервис

service pcscd start

7. Подключаем токен и ставим ключ в систему

csptest -keyset -enum_cont -fqcn -verifyc -uniq

certmgr -inst -cont ‘\\.\Aktiv Co. Rutoken S 00 00\SCARD\rutoken_37857434\0A00\8F0D’ -file /mnt/docs/certs/lua-2019-2020.cer -store uMy -pin 12345678

certmgr -list -store uMy

Проверяем чтобы PrivateKey Link = Yes

8. Ставим корневые серты под юзером!

9. Ставим Cades Plugin

cd «/mnt/docs/Переход/Софт/cades_linux_amd64»

apt-get install ./cprocsp-pki-2.0.0-amd64-cades.rpm ./cprocsp-pki-2.0.0-amd64-plugin.rpm

10. Ставим IFCPlugin 3.0.6.0

cd «/mnt/docs/Переход/Софт/IFCPlugin 3.0.7.0»

apt-get install IFCPlugin-x86_64.rpm

11. Правим ifc.cfg

и добавляем в него перед последней скобкой

,

< name = "CryptoPro CSP5";

alias = «cprocsp5»;

type = «pkcs11»;

alg = «gost2001»;

model = «CPPKCS 3»;

lib_linux = «/opt/cprocsp/lib/amd64/libcppkcs11.so»;

>,

< name = "CryptoPro CSP5 2012 256";

alias = «cprocsp5_2012_256»;

type = «pkcs11»;

alg = «gost2012_256»;

model = «CPPKCS 3»;

lib_linux = «/opt/cprocsp/lib/amd64/libcppkcs11.so»;

>,

< name = "CryptoPro CSP5 2012 512";

alias = «cprocsp5_2012_512»;

type = «pkcs11»;

alg = «gost2012_512»;

model = «CPPKCS 3»;

lib_linux = «/opt/cprocsp/lib/amd64/libcppkcs11.so»;

>

$ certmgr -list -store uRoot

-bash: certmgr: команда не найдена

# find . -name certmgr не найдено

# csptest -keyset -enum_cont -fqcn -verifyc -uniq

bash: csptest: команда не найдена

Сперва я думал слетели переменные но после того как я проверил папку с файлом

/opt/cprocsp/bin/amd64/там оказались такие файлы

certmgr.corrupted — certmgr поврежден (сперва было подумал что слетела лицензия)

Проверил по всему пк с корня find . -name corrupted

нашел поврежденные файлы в 3х папках

Далее нужно было переустанавливать крипто про но я сделал проще пока вроде все норм подтянул 3 папки с другова компа и закинул где сломалось вроде все норм работает

find . -name *.corrupted посмотрел что вылетело /opt/cprocsp/ 3 папки lib bin sbin

Данная проблема возникла когда на alt linux 7 я сделал крон на автозапуск демона он видимо запустил задачу проверка диска.

Диск я проверил smartmontools критических значений не обнаружил оставил пока все так.

Источник