- Как ввести компьютер с ОС АЛЬТ в домен Active Directory и сделать так, чтобы Linux-администратору было удобно с ним работать

- Компьютер подготовлен к вводу в домен, у него есть все необходимые данные.

- Появляется запрос на подтверждение полномочий пользователя на ввод в домен компьютера.

- Появляется сообщение об успешном вводе в домен.

- Проверка успешного ввода в домен.

- Как еще можно быстро и просто включить компьютер в домен?

- Ограничение №1. Сопоставление доменных групп безопасности с локальными

- Ограничение №2. Подключение сетевых ресурсов

- Расчёт стоимости

- Домен/Windows

- Содержание

- Настройка на сервере [ править ]

- Права доступа [ править ]

- Настройка на клиенте [ править ]

- Вход в ALT-домен систем на Windows 7/8 [ править ]

- Ввод в домен на базе Windows 2003

- Содержание

- Ввод в домен на базе Win 2003 рабочей станции под управлением Simply Linux [ править ]

- Задача [ править ]

- Дано [ править ]

- Устанавливаем необходимые пакеты [ править ]

- Настраиваем сетевое соединение [ править ]

- Настраиваем сервисы самбы [ править ]

- Настраиваем синхронизацию времени с нашим контроллером домена [ править ]

- Настраиваем службу аутентификации для получения билетов Kerberos [ править ]

- Вводим в домен [ править ]

- Добавляем пользователей с административными привилегиям (sudo) [ править ]

- Настраиваем автомонтирование сетевых ресурсов [ править ]

- Библиография [ править ]

- Примечание [ править ]

- KDesktop [ править ]

- Доступ к локальным группам [ править ]

- Переустановка [ править ]

- Смена имени хоста [ править ]

- Два IP-адреса [ править ]

- Дополнения [ править ]

- Настройка LightDM [ править ]

Как ввести компьютер с ОС АЛЬТ в домен Active Directory и сделать так, чтобы Linux-администратору было удобно с ним работать

После установки ОС АЛЬТ в действующую ИТ-инфраструктуру или в тестовую среду, соответствующую продуктивной, ИТ-специалисты часто сталкиваются с вопросом: как ввести компьютер в домен службы каталогов. В основном, в Active Directory от Microsoft.

Чтобы избежать проблем с вводом в домен, системному администратору необходимо убедиться, что служба синхронизации времени работает. И время на рабочей станции соответствует времени на домен-контроллере. Также на рабочей станции должны быть указаны правильные DNS-серверы, в которых присутствуют корректные SRV-записи, указывающие на работающий домен-контроллер.

В ОС АЛЬТ компьютер можно ввести в домен с помощью графического интерфейса. Для этого необходимо установить пакет task-auth-ad-sssd. Операция по вводу в домен рабочей стации через графический интерфейс достаточна проста, нужно лишь правильно указать следующие пункты:

- тип домена (ALT Linux, Active Directory, FreeIPA);

- правильное название домена;

- правильное имя рабочей группы;

- имя компьютера.

Если подготовка к вводу в домен была выполнена без ошибок, то процесс ввода компьютера в домен выглядит так:

Компьютер подготовлен к вводу в домен, у него есть все необходимые данные.

Появляется запрос на подтверждение полномочий пользователя на ввод в домен компьютера.

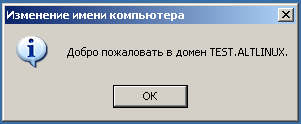

Появляется сообщение об успешном вводе в домен.

Проверка успешного ввода в домен.

- net ads info –выводит информацию о домене, в котором состоит компьютер

- net ads testjoin– выводит информацию о проверки связи с доменом

Однако, трудности, все же бывают. Например:

- Использование зарезервированного домена .local. Для успешного подключения в домен с суффиксом суффикс .local необходимо отключить на рабочей станции службу и сокет avahi—daemon.

- «Невозможно найтиKDCуказанного домена». Компьютер, на котором установлена ОС АЛЬТ (клиент), не может достучаться до домен-контроллера на Windows. Нужно проверить работу DNS-сервиса, убедиться, что с клиента корректно разрешаются имя домен-контроллера, сам домен, а также необходимые SRV-записи. После этого компьютер без проблем попадает в домен.

Как еще можно быстро и просто включить компьютер в домен?

Разработать модуль включения компьютеров в домен и настройки авторизации пользователей в системе централизованного управления конфигурациями и инфраструктурой на базе Puppet, как это сделали мы. Модуль позволяет включать в домен компьютеры, которые объединены общим логическим признаком (например, «новые рабочие станции»).

Для использования модуля достаточно указать название домена и его тип (например, Active Directory). После включения компьютера в среду «новые рабочие станции», на нем автоматически применятся настройки, позволяющие ввести его в домен одной командой. Ввод команды обусловлен требованиями по информационной безопасности (передается пароль учетной записи, обладающей правами на ввод в домен).

Однако, для того, чтобы отечественное ПО в данном случае работало действительно хорошо, нужно снять два самых частых ограничения при работе компьютера с ОС АЛЬТ в домене Active Directory.

Ограничение №1. Сопоставление доменных групп безопасности с локальными

Ситуация. Администратору нужно выполнить настройки для сопоставления доменных групп безопасности с локальными группами. Чтобы у группы безопасности администраторов рабочих станций, применяемых к Windows-клиентам, были одновременно и права администратора и в ОС АЛЬТ. К примеру, если администратор входит в группу «Администраторы домена», он не будет добавлен в группу wheel. При этом выполнять настройки по сопоставлению нужно на каждом компьютере, вручную. Потому что групповые политики по добавлению группы безопасности из Active Directory в локальную группу на компьютере с ОС АЛЬТ не применяются.

Как снять ограничение. Использовать систему централизованного управления конфигурациями и инфраструктурой – например, на базе Puppet. С ее помощью можно распространить нужное состояние и параметры на любое количество компьютеров – в автоматизированном режиме.

Если добавляется доменная группа администратора рабочих станций, то система управления конфигурациями позволяет «раскатать» ее сразу на десятки, сотни или даже тысячи компьютеров. И администраторы рабочих станций на доменных рабочих станциях с ОС Windows, без проблем становятся еще и администраторами на компьютерах с ОС АЛЬТ. Не надо подключаться к каждому компьютеру, вводить последовательность команд вручную. Отпадает и необходимость в создании «костыльных» скриптов, которые полуавтоматизируют процесс, обладая при этом существенными недостатками (например, нет журналирования событий). Нужно просто описать, какое состояние рабочей станции необходимо получить. И дождаться результата. Группа компьютеров будет получать указанную администратором конфигурацию с серверов системы управления конфигурациями.

Ограничение №2. Подключение сетевых ресурсов

Ситуация. При организации файлового сервиса в Windows-инфраструктуре зачастую используются пространства DFS (Distributed File System). И публикация файловых ресурсов. При этом у многих системных администраторов возникает вопрос: «Как и под каким пользователем правильно подключить предоставляемый пользователю сетевой ресурс»?

Казалось бы, для подключения сетевого ресурса можно использовать пользователя, который в данный момент работает за компьютером, или выделить отдельного, Но это не совсем корректно. Потому что за одним и тем же компьютером могут работать разные доменные пользователи, тогда прав на запись информации у них не будет. Или пароль отдельного пользователя будет храниться в файловой системе в открытом виде. В этом случае могут быть предоставлены некорректные права, дающие доступ к файлам для всех. Что небезопасно.

Как снять ограничение. Можно подключать сетевые ресурсы с помощью модуля PAM (Pluggable Authentication Modules) – pam_mount. Использование этого метода позволяет подключать сетевой ресурс от имени активного доменного пользователя с назначенными ему правами, вводя при этом пароль только раз – при входе в систему. К примеру, так мы подключаем сетевой ресурс «Консультант Плюс» на сервере Windows.

Мы подключаем его под доменным пользователем, который авторизовался на рабочей станции, и запуск «Консультанта» проходит без проблем. Для организации доступа к DFS-пространствам: при успешном входе пользователя сетевой ресурс автоматически подключается. Пользователь обладает всеми теми же правами, что и в случае подключения ресурса с Windows-клиента.

И снова – при десятках, сотнях и тысячах компьютеров подключить вручную сетевые ресурсы нереально. Начинают требоваться «костыли» или же трудозатраты становятся непомерными. Поэтому мы и тут используем разработанную нами централизованную систему управления конфигурациями и инфраструктурой на базе Puppet. Мы написали для нее модуль, помогающий автоматизировано, с минимальными затратами сил и времени, подключать сетевые ресурсы. При добавлении нового сетевого ресурса, достаточно будет объявить его в распространяемой конфигурации. Эта информация приходит на указанную администратором группу компьютеров. А пользователи видят сетевой ресурс на рабочих столах своих компьютеров — при следующем входе в систему.

Расчёт стоимости

Чтобы предложить вашей компании все возможные решения, а также сделать ориентировочную бюджетную оценку импортозамещающего проекта, специалистам ALP Group необходимо проанализировать текущую архитектуру ее ИТ-сервисов. Анализ проводится на основании заполненных опросных листов, разработанных нашим Центром компетенции по импортозамещению и Open Source.

Точная стоимость импортозамещающего проекта зависит от плотности ИТ-сервисов в компании, количества и типа ИС. Ее можно правильно рассчитать только после ряда специализированных предпроектных обследований (инфраструктурные сервисы, функционал АРМ, АИС и др.).

Оставьте свои контактные данные, пожалуйста.

Наши специалисты обязательно свяжутся с вами, чтобы переслать и помочь заполнить опросные листы, уточнить всю информацию и предоставить расчет.

Источник

Домен/Windows

Использование домена для аутентификации компьютеров с Windows. ALT-домен можно использовать для следующих возможностей:

- аутентификация пользователей для входа в систему;

- предоставление файловых ресурсов (общего ресурса и домашней папки с сервера) без ввода дополнительного пароля;

Примечание: в конфигурации по умолчанию не предусмотрена работа с профилями.

Возможность ввода Windows в ALT-домен появилась с alterator-net-domain-0.4-alt13[1] и ldap-user-tools-0.8.1-alt1[2] .

Содержание

Настройка на сервере [ править ]

Создайте домен в модуле «Домен». При показе состояния домена в этом модуле показывается рабочая группа:

В скобках показывается установленное имя домена для Windows.

Права доступа [ править ]

- Для того, чтобы завести пользователей в домен под Windows требуются права администратора домена. Эти права имеют пользователи, входящие в группу admins в модуле «Группы».

- Для пользователей, входящих в группу Domain Users (или группу users в LDAP) имеется доступ на диски

- S: общая папка на сервере (ресурс share )

- Z: (домашняя папка пользователя на сервере с создаваемым подкаталогом profile ).

По умолчанию в эту группу добавляются все новые пользователи.

Настройка на клиенте [ править ]

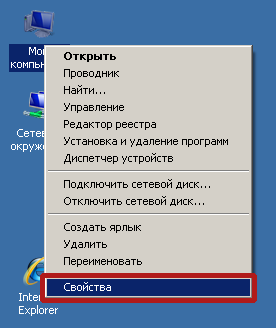

1. Нажмите правой кнопкой мыши по значку «Мой компьютер» и выберите пункт «Свойства» (быстро этот можно сделать, нажав Win+Pause ).

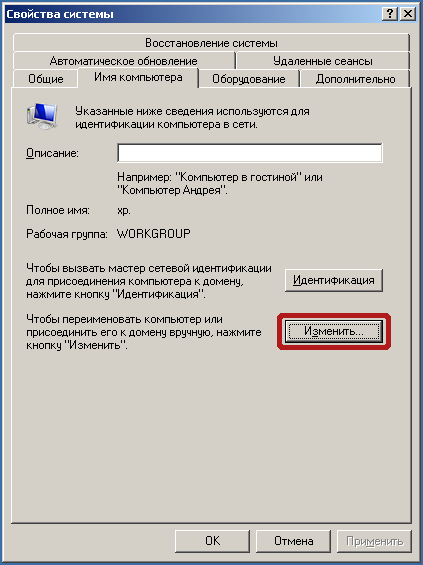

2. В появившемся окне перейдите на вкладку «Имя компьютера» и нажмите кнопку «Изменить…»

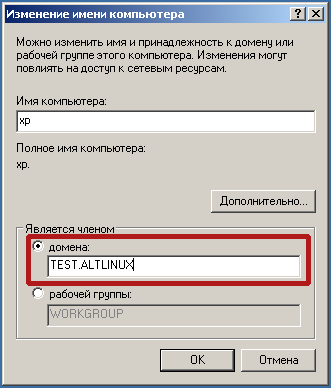

3. В окне «Изменение имени компьютера» установите переключатель на пункт Является членом домена и введите имя домена (точное имя домена можно посмотреть у пункта Samba в разделе «Домен» Центра управления сервера ALT Linux). Затем нажмите кнопку «OK» .

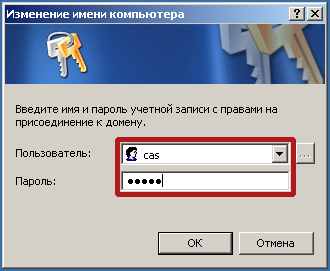

4. Для ввода компьютера в домен потребуется указать имя и пароль пользователя, имеющего права вводить в домен. На сервере это пользователи группы admins . Введите имя в поле «Пользователь» и пароль этого пользователя в поле «Пароль». Затем нажмите кнопку «OK» .

5. При указании правильных данных появится диалоговое окно, подтверждающее регистрацию компьютера в домене.

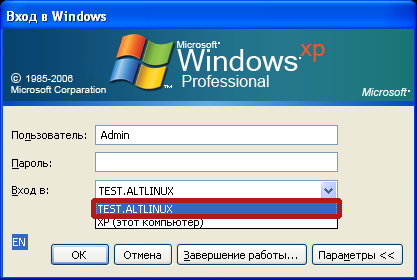

7. В окне входа нажмите кнопку «Параметры >>»

8. В выпадающем списке «Вход в» выберите свой домен.

9. Введите имя зарегистрированного на сервере пользователя в поле «Пользователь» и пароль этого пользователя в поле «Пароль». Затем нажмите кнопку «OK» .

При указании правильного имени пользователя и пароля вы войдёте в систему и можете работать.

Вход в ALT-домен систем на Windows 7/8 [ править ]

Для входа в ALT-домен компьютеров под управлением Windows 7/8 запустите regedit , найдите раздел параметров LanManWorkstation и добавьте два параметра (DWORD 32бита):

Внимание! Перезагрузите Windows или перезапустите службу LanmanWorkstation после добавления этих параметров.

Если вы изменяли параметры Netlogon, проверьте, чтобы было установлено

После этого можно зарегистрироваться штатным способом.

Для снижения времени входа на Windows 7 рекомендуется поправить параметры:

Источник

Ввод в домен на базе Windows 2003

|

| Эта статья протухла. Её нужно существенно доработать или удалить |

Содержание

Ввод в домен на базе Win 2003 рабочей станции под управлением Simply Linux [ править ]

Задача [ править ]

Ввести в домен на базе Winows Server 2003 машину под управлением Simply Linux.

Дано [ править ]

- Windows Server 2003;

- Simply Linux (обновленный до бранча 5.1);

- Права администратора домена OFFICE.DOMEN.LOCAL (имя вашего домена).

Устанавливаем необходимые пакеты [ править ]

Настраиваем сетевое соединение [ править ]

Необходимо добиться резолва имен ваших машин в сети. Например, имя контроллера домена — DC3.OFFICE.DOMEN.LOCAL, а его ip-адрес — 192.168.10.11. Он же является DNS- и WINS-сервером в сети.

Проверяем его доступность по ip-адресу:

Проверяем его доступность по имени узла:

Для того, чтобы узел отвечал по имени, необходимо указать домен поиска OFFICE.DOMEN.LOCAL. В Центре Управления Системой это указывается в настройках сетевого интерфейса в поле Домены поиска. Не забываем нажать Применить.

Проверяем его доступность по имени узла:

В файл /etc/hosts добавляем запись о нашей машине:

По имени DC3 узел отвечает, но вот если попробовать его пинговать, указав полное имя домена DC3.OFFICE.DOMEN.LOCAL — получим ошибку:

И соответственно в домен машину мы ввести не сможем. Ищем файл /etc/nsswitch.conf, в нем строку с hosts:

У по умолчанию она имеет вид:

И приводим ее к такому виду:

Сохраняем изменения и проверяем:

Настраиваем сервисы самбы [ править ]

Теперь необходимо включить в автозапуск необходимые службы. Выполним следующие команды от рута:

Смотрим, на каких уровнях запускается самба, если ничего не задано — включаем нужные уровни:

Делаем то же самое для winbind:

Запускаем сервис самба:

Чтобы сервис swat запускался автоматически: в файле /etc/xinetd.d/swat меняем значение disable с yes на no и перезапускаем службу:

Запускаем swat в браузере: http://localhost:901 (либо же правим /etc/samba/smb.conf соотвественно)

Во вкладке GLOBALS ставим следующие значения:

Подтверждаем изменения нажав кнопку commit changes наверху страницы. И последние значения настраиваем, переключившись в режим advanced view (сложный):

Снова подтверждаем изменения (сохранить изменения). Далее во вкладке STATUS запускаем или перезапускаем службы, Restart All (замечу что winbindd на этом этапе еще не работает).

Настраиваем синхронизацию времени с нашим контроллером домена [ править ]

Проверяем уровни запуска службы:

Добавляем в конфигурационный файл /etc/ntpd.conf запись о сервере времени для синхронизации, все остальное комментируем:

Запускаем синхронизацию времени:

И только после этого запускаем службу:

Настраиваем службу аутентификации для получения билетов Kerberos [ править ]

Для того что бы Kerberos производил аутентификацию на контролере домена, а не на локальной машине, правим /etc/krb5.conf. Приводим его к виду (обратите внимание на регистр, где заглавными, так и должно быть):

NB: При отсутствии параметра admin_server, у пользователя будет отсутствовать возможность сменить свой пароль средствами Kerberos —solo 14:03, 2 ноября 2012 (MSK)

Пробуем получить билет авторизации:

где admin — имя доменного админа, а OFFICE.DOMEN.LOCAL — имя вашего домена (именно заглавными).

Если все прошло хорошо, в ответ на этот запрос вы ответа не получите.

Проверяем наличие билета командой klist, вывод должен быть примерно такой:

Правим /etc/nsswitch.conf примерно до такого вида:

Чтобы изменения в конфиге /etc/nsswitch.conf вступили в силу без перезагрузки, нужно от рута дать команду:

Вводим в домен [ править ]

Для ввода в домен необходимо дать команду:

где admin — имя доменного админа, а admin’s password — пароль доменного админа.

NB: Для корректного ввода в домен может потребоваться предварительный останов демонов smb и winbind —solo 14:12, 2 ноября 2012 (MSK)

Проверить, что мы вошли в домен можно командой wbinfo -u (велика вероятность, что она отработает только после перезагрузки компьютера):

Для того, чтобы в нашу систему можно было логиниться под доменными аккаунтами и авторизация шла через winbind, необходимо оставить /etc/pam.d/gdm или /etc/pam.d/lightdm в прежнем виде:

(Для KDE4 это файл /etc/pam.d/kde4)

А /etc/pam.d/system-auth-winbind к виду (если его нет, то создать):

И /etc/pam.d/system-auth-use_first_pass-winbind к виду(если его нет, то создать):

Не забываем переключить авторизацию на winbind

(Внимание! Восле такой манипуляции на KDesktop 6 пропадает возможность залогиниться вообще, поэтому я решил сделать обход — см.Примечание —Tora-bora 19:02, 19 октября 2012 (MSD))

С такими конфигами будет работать авторизация из gdm, gnome-screensaver, ssh.

Перезагружаемся и можем логинится как локальными пользователями системы, так и доменными. Но стоить помнить один ньюанс. Если логин вашего локального пользователя совпадает с доменным, то будет попытка входа только локальным пользователем.

Добавляем пользователей с административными привилегиям (sudo) [ править ]

Разрешаем всем вызывать sudo:

Разрешаем группе администраторов LinuxAdmins (должна быть создана) повышать свои привилегии без запроса пароля:

Настраиваем автомонтирование сетевых ресурсов [ править ]

Устанавливаем smbnetfs, samba, samba-client, fuse-smb.

Создаем /etc/fuse.conf и добавляем запись:

Добавляем в /etc/modules запись:

Копируем /usr/share/doc/smbnetfs/smbnetfs.conf в /home/%username%/.smb/

Копируем /etc/samba/smb.conf в /home/%username%/.smb/

Добавляем пользователя в группу fuse.

Создаем в домашнем каталоге каталог (например) /home/%username%/net

Создаем скрипт запуска в удобном для нас месте (например) /home/%username%/.smb/net со следующим содержанием:

Делаем скрипт исполняемым и помещаем в автозапуск, например в .bash_profile.

Библиография [ править ]

Инструкция составлена с применением следующих ресурсов:

Примечание [ править ]

KDesktop [ править ]

На KDesktop мне не удалось настроить вход в домен AD используя

Взамен этого можно сделать некоторые ручные манипуляции

- делаем ссылку system-auth указывающую на system-auth-winbind

- делаем ссылку system-auth-use_first_pass указывающую на system-auth-use_first_pass-winbind

- файл /etc/pam.d/kde4 приводим к виду:

- файл /etc/pam.d/kde4-kscreensaver приводим к виду:

Доступ к локальным группам [ править ]

Чтобы все доменные пользователи были включены в определенные локальные группы (могли переключаться в root, запускать VirtualBOX и проч.) нужно добавить в /etc/security/group.conf

- первая звездочка — «все сервисы», они же — пути авторизации (например, xdm, kdm, su, ssh и т.д. и т.п.)

- вторая звездочка — «все tty».

- третья звездочка — «все пользователи». Тут можно сделать вышеупомянутое перечисление, через запятую.

- четвертое поле — это время. Здесь — «круглосуточно»

- пятое поле — в какие, собственно группы надо включить пользователя.

И включить строку

в конф. файл входа в систему( для KDE это /etc/pam.d/kde4)

Переустановка [ править ]

После переустановки системы (при сохранении раздела /home) необходимо выставить владельца домашнего каталога доменного пользователя (владелец меняется)

Смена имени хоста [ править ]

Если нужно сменить имя хоста, править HOSTNAME в файле /etc/sysconfig/network

Два IP-адреса [ править ]

Замечены проблемы со входом доменного пользователя при наличии двух IP-адресов. На этапе первого входа пользователя лучше от второго IP временно отказаться.

Дополнения [ править ]

- В случае появления ошибки ERROR_DNS_GSS_ERROR, удалите пакет hostname-hook-hosts и удалите из /etc/hosts строку определения

Настройка LightDM [ править ]

В /etc/lightdm/lightdm.conf раскомментируйте строку в группе [SeatDefaults] :

Это позволит вводить имя пользователя вручную, а не прокручивать огромный список доступных доменныx пользователей.

Также полезно выключить выбор языка. В файле /etc/lightdm/lightdm-gtk-greeter.conf в группе [greeter] укажите

В новых версиях lightdm-gtk-greeter можно указать кнопки явно:

Источник