- Настройка sudo в Linux

- Как работает sudo?

- Настройка sudo в Linux

- Основные параметры

- Настройка пользователей sudo

- Выводы

- Expert Users

- Заставить sudo спрашивать пароль каждый раз

- Полностью отключить запоминание пароля

- Никогда не спрашивать пароль sudo

- Разрешить только определенные команды sudo

- Еще один способ получения прав на запуск sudo

- Alt linux sudoers file

- пУОПЧЩ БДНЙОЙУФТЙТПЧБОЙС

- зЕПТЗЙКљлХТСЮЙК, дНЙФТЙКљмЕЧЙО

- рПМШЪПЧБФЕМШ root

- рТБЧБ БДНЙОЙУФТБФПТБ

- юФП РТПЙУИПДЙФ Ч УЙУФЕНЕ?

Настройка sudo в Linux

Команда sudo играет очень важное значение для управления правами доступа в операционной системе Linux. Благодаря этой небольшой команде вы можете давать полномочия на выполнение тех или иных действий от имени администратора другим пользователям, при этом не давая им сам пароль суперпользователя. Также вам не нужно сидеть всегда под учетной записью суперпользователя чтобы иногда выполнять административные действия.

Казалось бы, такая небольшая команда, с минимумом возможностей и максимально простым использованием, но на самом деле она может намного больше. В этой статье мы рассмотрим как выполняется настройка sudo в linux для контроля доступа к функциям системы и возможностей пользователя.

Как работает sudo?

Перед тем, как переходить к настройке доступа к утилите sudo давайте рассмотрим как она работает. В Linux есть два способа получить права администратора. Вы можете переключиться на пользователя root с помощью команды su или можете передать в параметре нужную команду утилите sudo, которая выполнит ее с правами администратора. Причем второй способ предпочтительнее, потому что вы не забудете что используете права root и не наделаете ничего лишнего.

Имя команды означает substitute user do или super user do. Утилита позволяет запускать программы от имени другого пользователя, но чаще всего от имени корневого. Утилита была разработана еще в 1980 году Бобом Когшелом и Клиффом Спенсером. За это время сменилось много разработчиков и было добавлено много функций.

Работает sudo благодаря флагу доступа SUID. Если этот флаг установлен для программы, то она выполняется не от имени того пользователя который ее запустил, а от имени владельца, учитывая что файл sudo принадлежит, то утилита выполняется от имени root. Затем она читает свои настройки, запрашивает пароль пользователя и решает можно ли ему разрешать выполнение команд от имени администратора. Если да, то выполняется переданная в параметре команда.

Теперь, когда вы знаете теорию, давайте рассмотрим как настроить sudo в Linux.

Настройка sudo в Linux

Все настройки sudo находятся в файле /etc/sudoers. Здесь можно настроить очень много параметров, начиная от кому будет позволено выполнять команды от имени суперпользователя и заканчивая ограничением набора доступных команд.

Чтобы открыть файл для редактирования наберите такую команду от имени суперпользователя:

Вы также можете указать текстовый редактор, в котором вы хотите редактировать файл настройки:

Дальше мы рассмотрим самые интересные настройки, которые вы можете задать в этом файле. Но сначала давайте рассмотрим основной синтаксис файла. Он состоит из двух типов строк, это псевдонимы, которые позволяют создавать списки пользователей и флагов, а также сами правила, которые задают как будет вести себя команда sudo. Синтаксис алиасов выглядит вот так:

тип имя_алиаса = элемент1, элемент2, элемент3

Тип указывает какого типа нужно создать алис, имя — имя, которое будет использовано, а список элементов — те элементы, которые будут подразумеваться при обращении к этому имени.

Описание разрешений для пользователей имеет немного другой синтаксис:

пользователь хост = (другой_пользователь:группа) команды

Пользователь указывает пользователя или группу, для которых мы создаем правило, хост — компьютер, для которого будет действовать это правило. Другой пользователь — под видом какого пользователя первый может выполнять команды, и последнее — разрешенные команды. Вместо любого из параметров может использоваться алиас. А теперь настройка sudo в Debian и других дистрибутивах.

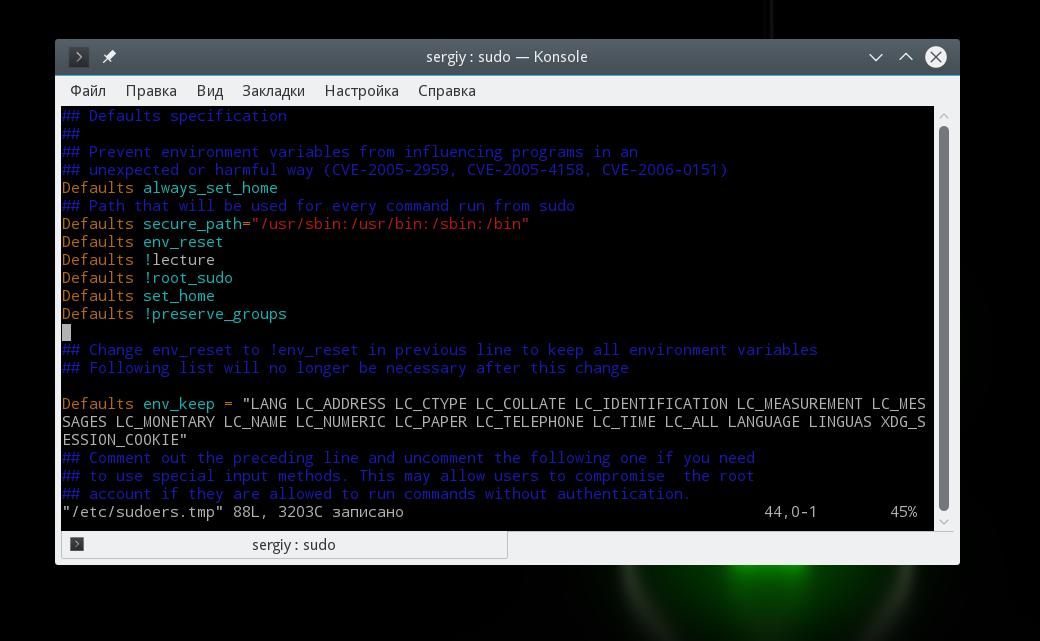

Основные параметры

Алиас Defaults позволяет задать стандартные параметры для работы утилиты, их мы и рассмотрим в этом разделе. Начинается такой алиас со слова Defaults, дальше идет имя флага. Если перед именем есть символ !, это значит, что флаг нужно включить, в обратном случае выключить:

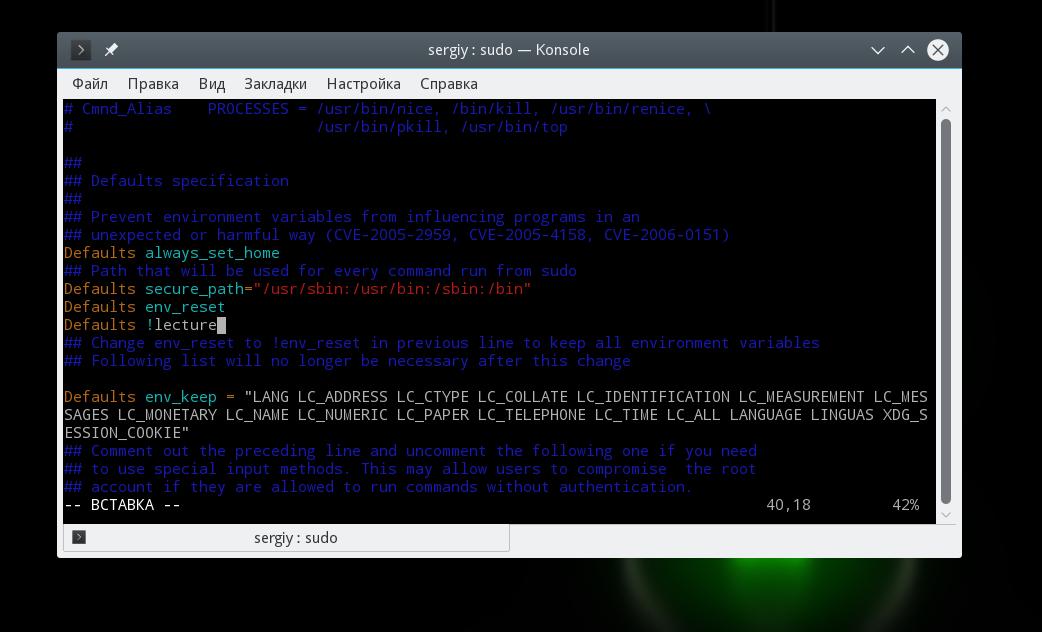

Отключаем введение при первом использовании:

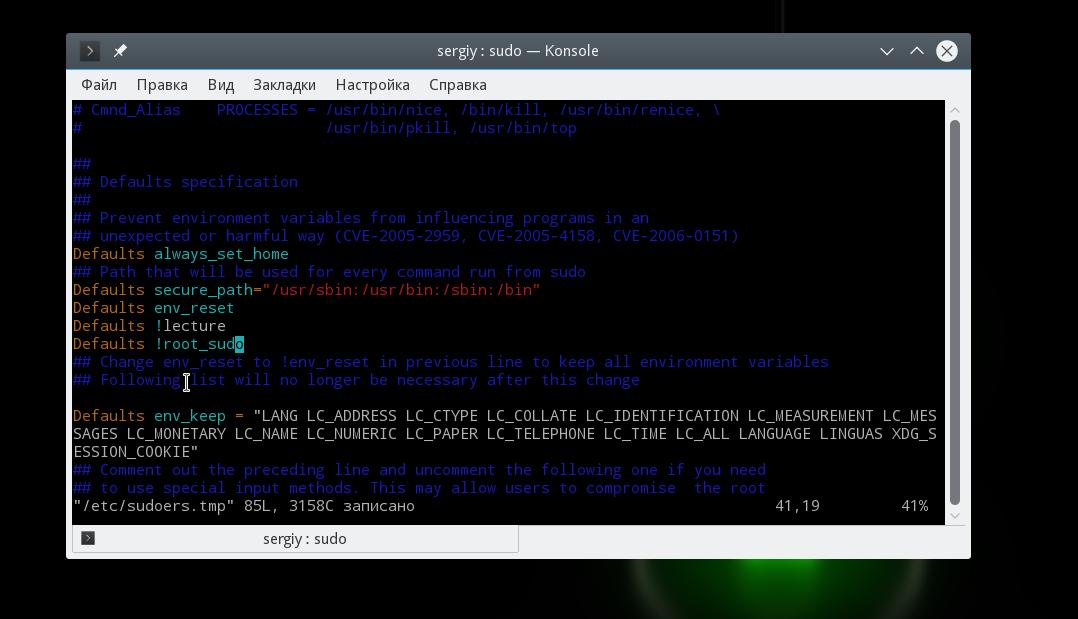

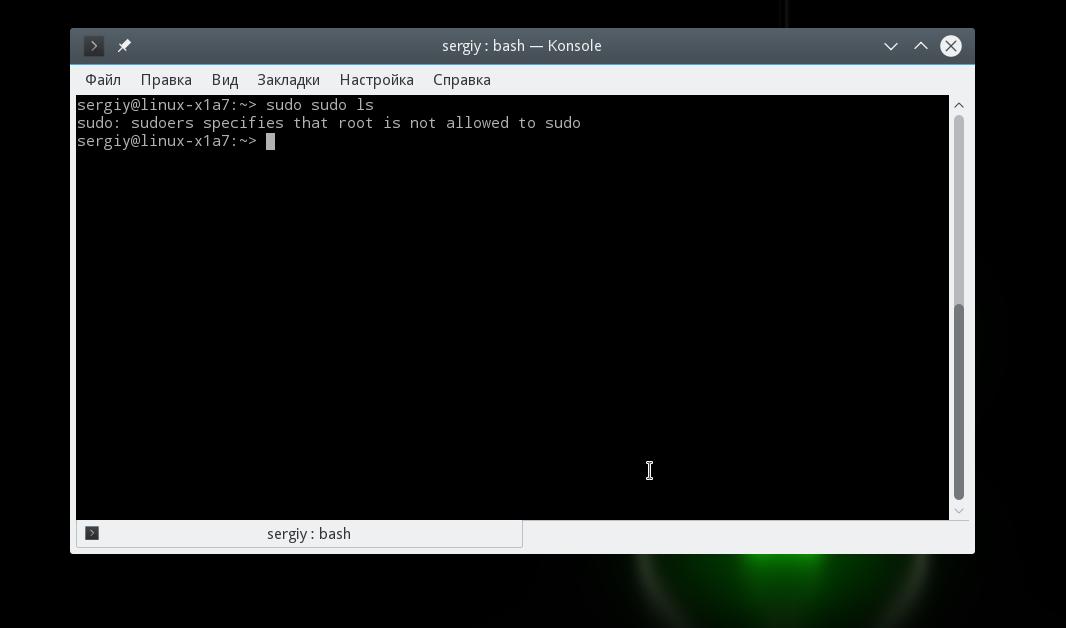

Суперпользователь не может выполнять sudo:

Теперь если вы попытаетесь выполнить sudo sudo ничего не сработает:

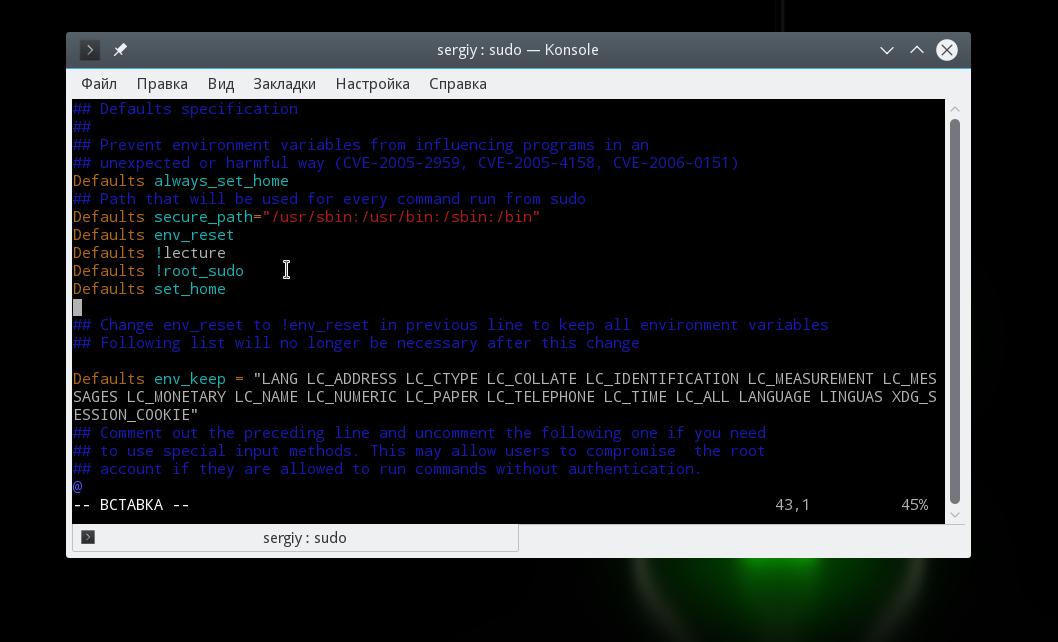

Изменять домашнюю директорию для целевого пользователя, по умолчанию остается папка текущего пользователя в качестве домашней директории:

Сохранять список групп текущего пользователя:

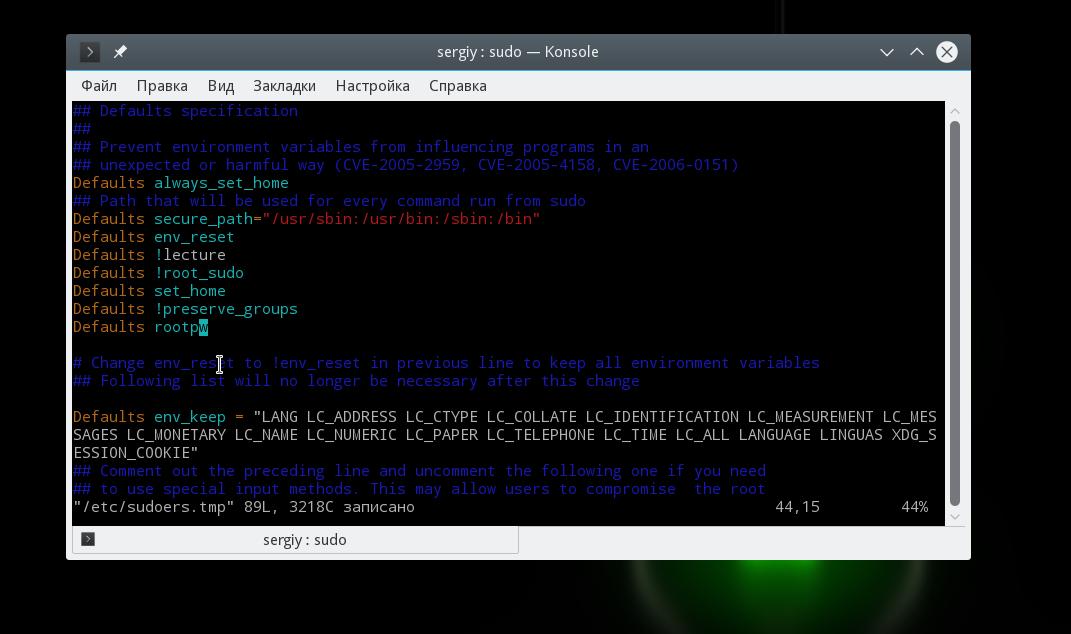

Запрашивать пароль суперпользователя вместо пароля пользователя:

Дальше рассмотрим переменные, которым можно задать значения чтобы установить нужные настройки:

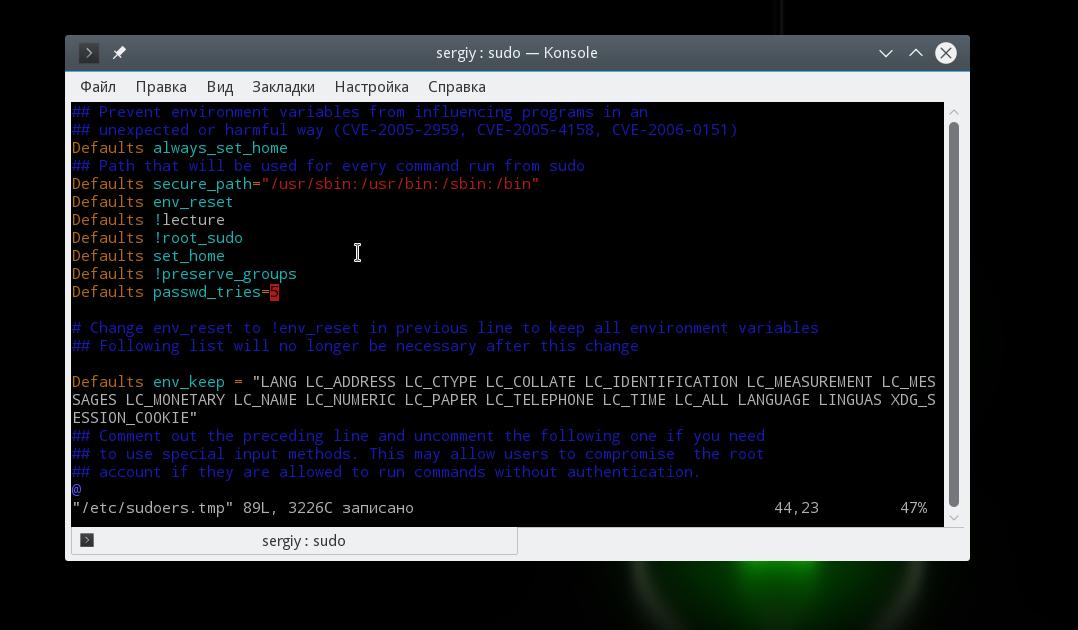

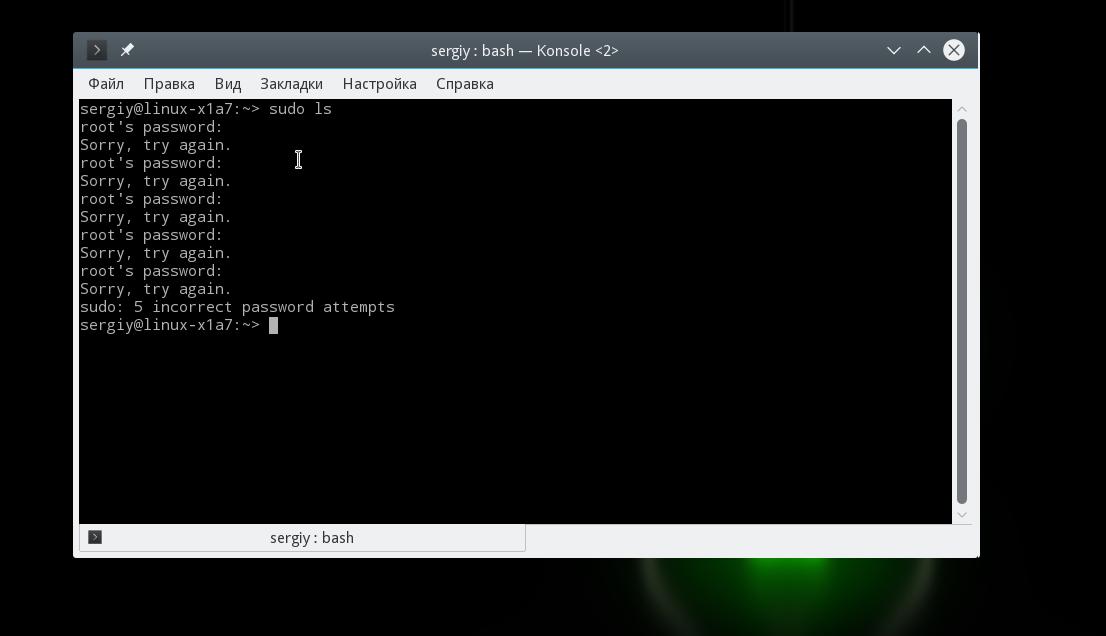

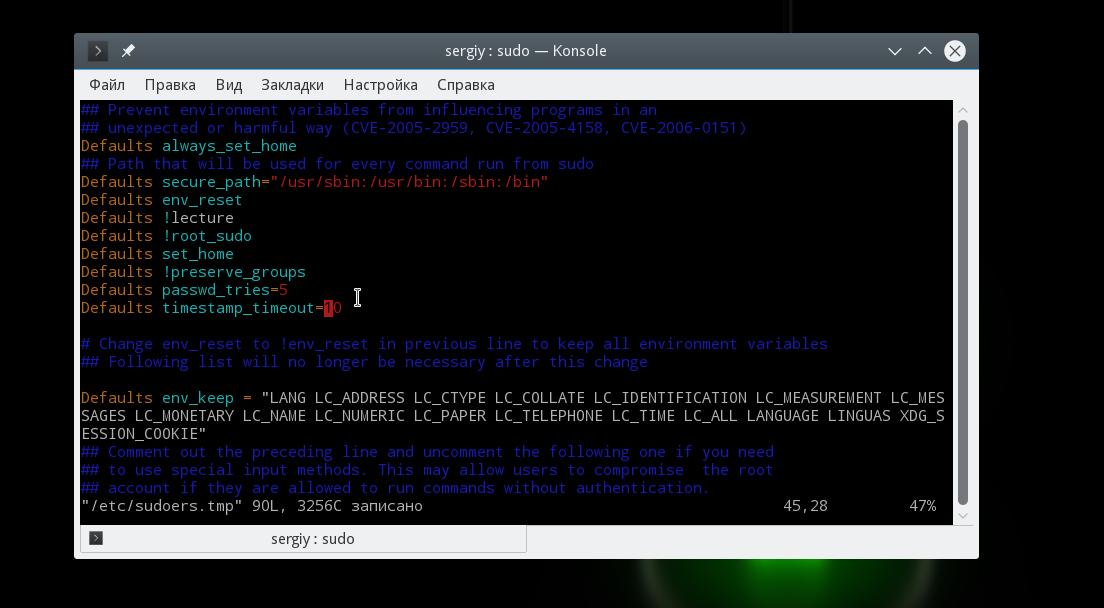

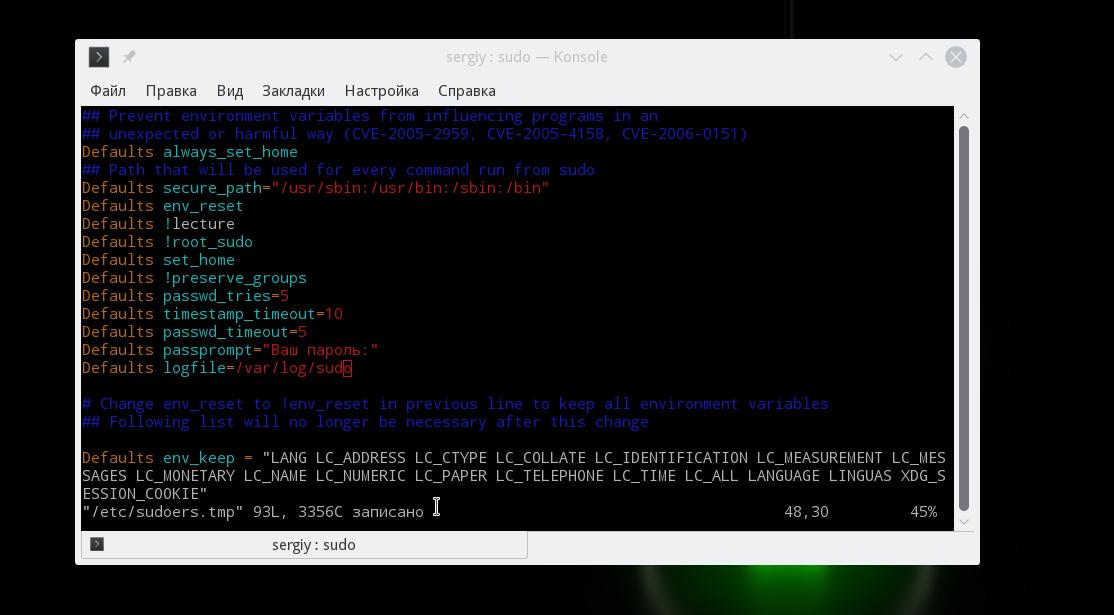

Задать количество попыток ввода пароля перед тем, как sudo прекратит работу, по умолчанию — 3:

Количество минут, которое пройдет перед тем, как sudo будет спрашивать пароль снова, по умолчанию 5. Если установить значение в 0, то пароль будет спрашиваться всегда, независимо от того как давно вы использовали утилиту:

Следующий параметр задает количество минут, пока sudo будет ожидать повторного ввода пароля при неправильном вводе:

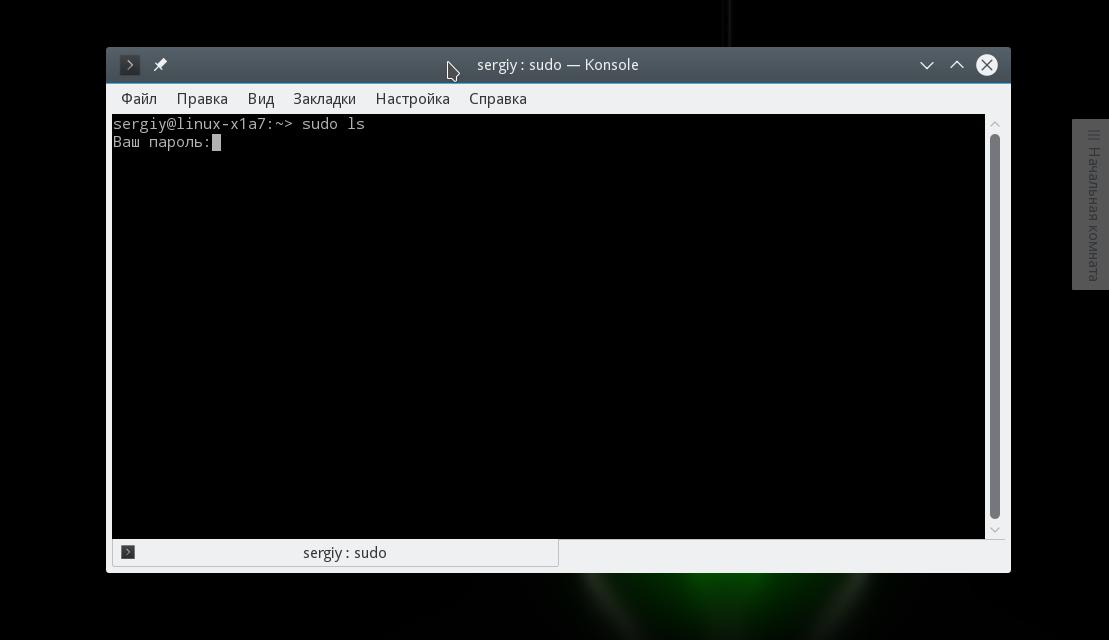

Вы можете изменить сообщение, которое будет выводится при запросе пароля:

Defaults passprompt=»Ваш пароль:»

Можно указать другого пользователя, не root, от которого будут выполняться все команды, для этого используйте:

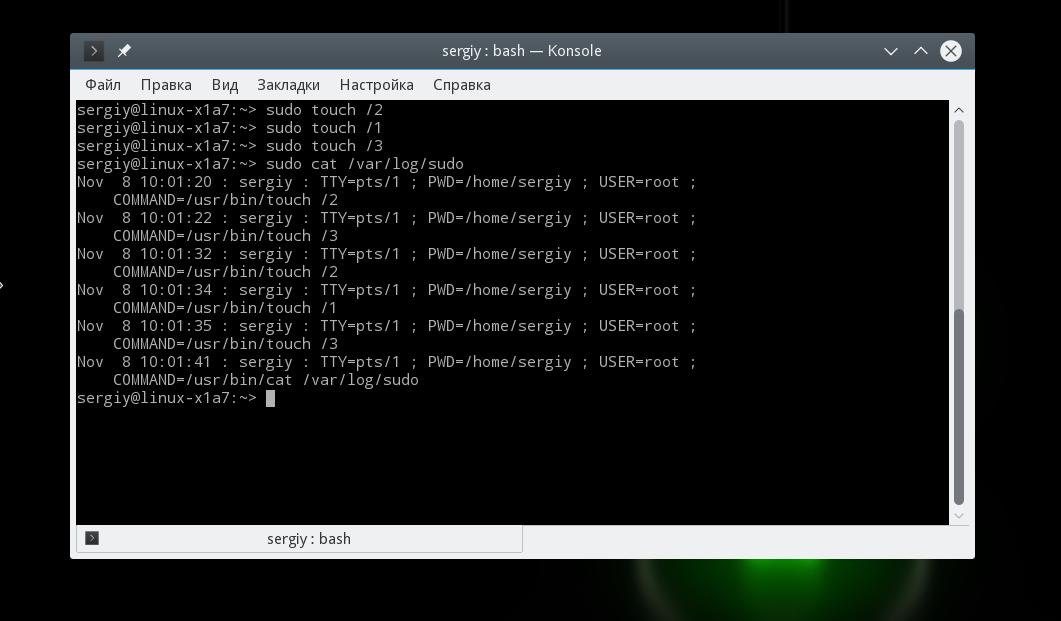

Вы можете записывать в лог все попытки подключения к sudo:

Затем пробуем проверить работу лога:

sudo cat /var/log/sudo

Это были все самые интересные параметры настройки работы sudo, которые могут вам понадобиться, дальше мы рассмотрим как задать права доступа sudo для пользователей.

Настройка пользователей sudo

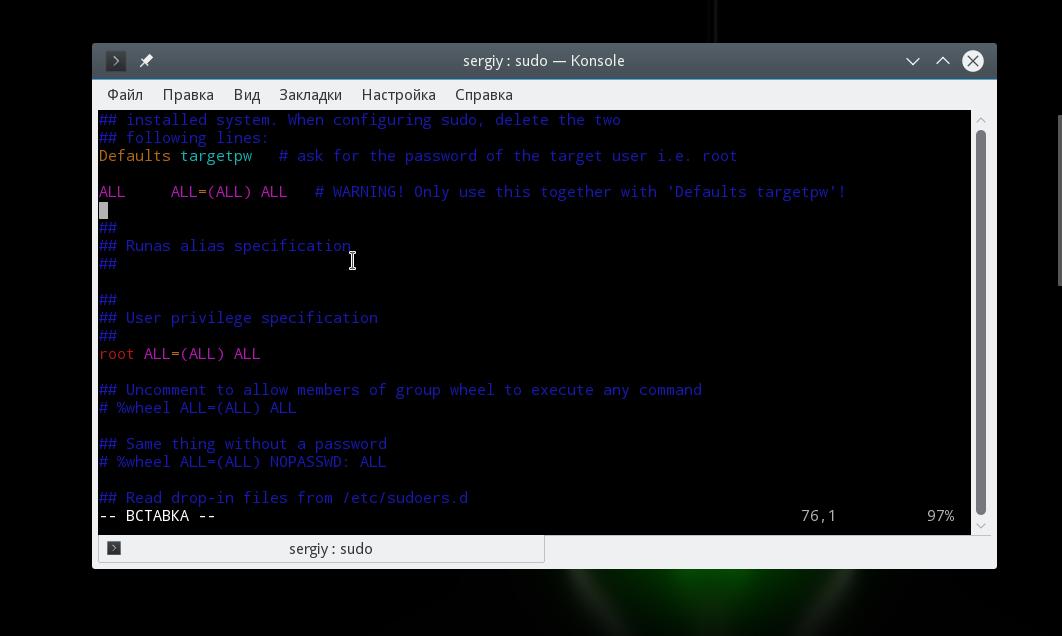

Мы уже рассматривали выше синтаксис настройки действий для пользователей, здесь все сложнее чем с псевдонимами, но разобраться можно. Например, разрешим любому пользователю использовать sudo, от любого хоста и выполнять любые команды:

ALL ALL = (ALL) ALL

Такая команда очень небезопасна, она разрешает всем и все. Первое ALL — разрешить всем пользователям, второе ALL — для всех хостов, третье ALL — разрешить вход под любым пользователем и четвертое — разрешить выполнять любою команду. Но куда более часто используется другая конструкция:

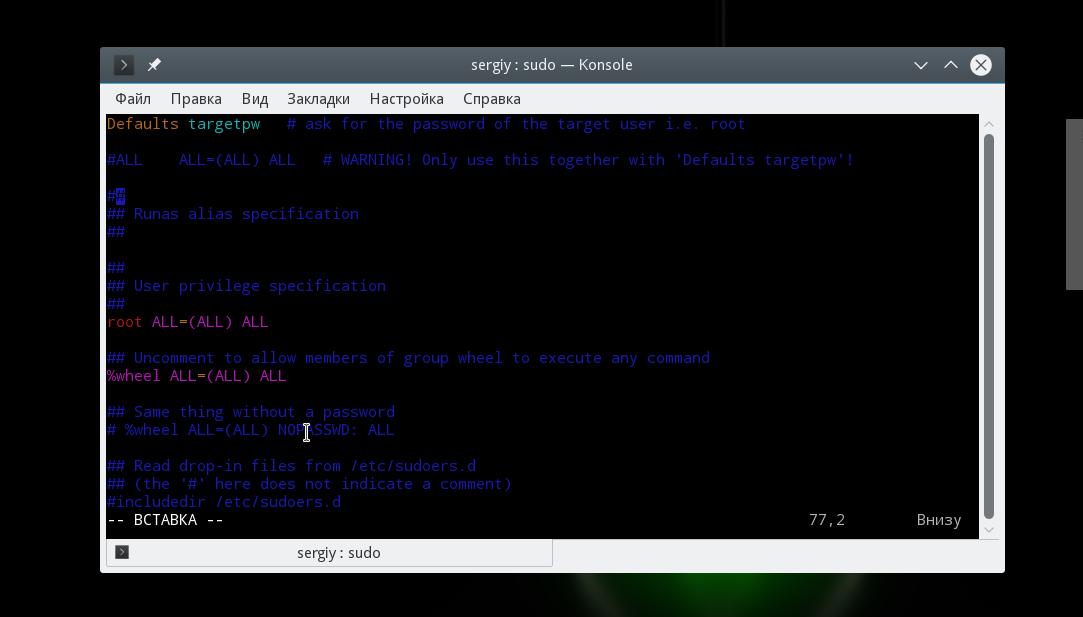

%wheel ALL = (ALL) ALL

Означает то же самое, что и предыдущее, только здесь мы разрешаем использовать sudo не всем пользователям, а только тем, которые состоят в группе wheel.

%wheel ALL = (root) ALL

Тут мы уже ограничили возможный выбор пользователей только пользователем root. Также можно указать группу пользователя, от имени которого он может выполнять команды:

%wheel ALL = (root:admins) ALL

Это значит что можно выполнить команду от имени root или другого пользователя из группы admins. Еще мы можем указать команды, которые может выполнять пользователь. Например:

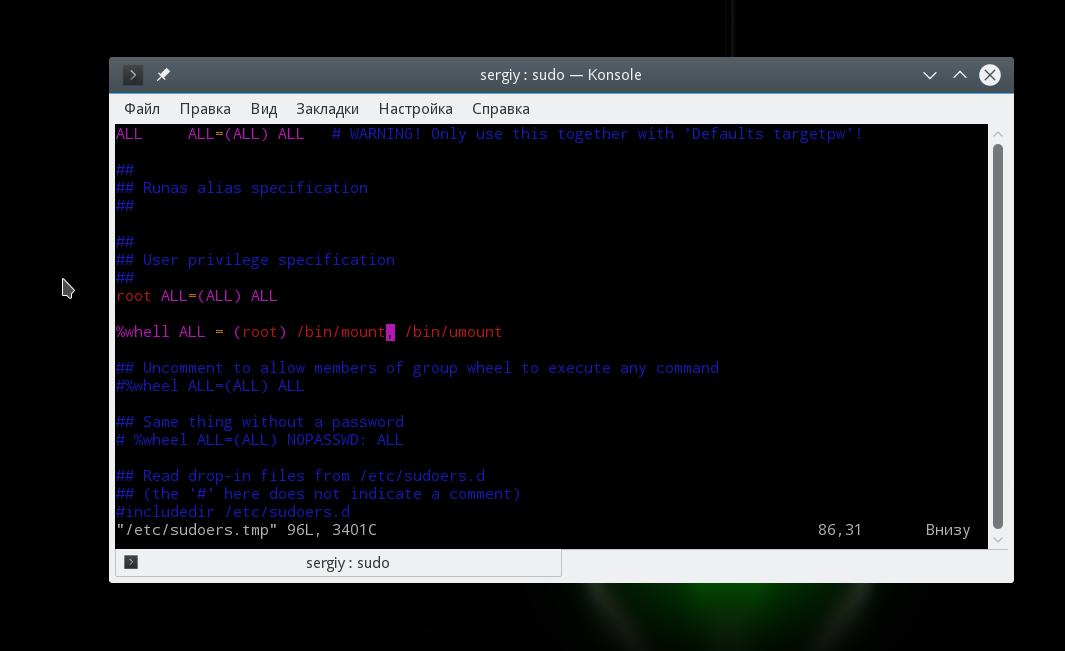

%wheel ALL = (root) /bin/mount, /bin/umount

Пользователь может выполнять только команды mount и umount от имени суперпользователя. Теперь сделаем еще интереснее, пользователь может выполнять mount и umount без пароля, а все остальные команды с паролем:

%wheel ALL = (root) ALL

%wheel ALL = (root) NOPASSWD: /bin/mount, /bin/umount

Также можно ограничивать пользователям по хостах, например, разрешаем использование sudo только из host1:

%wheel host1 = (root) ALL

Осталось еще рассмотреть как применять псевдонимы. Псевдонимы могут быть таких типов:

- User_Alias — псевдоним пользователей, которые будут использовать sudo;

- Runas_Alias — псевдоним пользователей, от имени которых будут выполняться команды;

- Host_Alias — псевдоним хоста;

- Cmnd_Alias — псевдоним команд;

Например, создадим четыре псевдонима и применим их в нашем правиле:

User_Alias Users = user1,user2,user3

Runas_Alias Admins = root,admin

Host_Alias Hosts = host1,host2

Cmd_Alias Cmds = /bin/mount,/bin/umount

Далее применяем все это в правиле:

Users Hosts = (Admins) Cmds

Это значит, что пользователи из списка Users смогут выполнять команды Cmds от имени пользователей Amdins на хостах Hosts.

Еще осталось сказать несколько слов о флагах. Флаг NOPASSWD говорит, что не нужно запрашивать пароль при выполнении этого правила. Например, разрешить всем пользователям выполнять команду mount с sudo без пароля:

ALL ALL = (root) NOPASSWD: /bin/mount

Также можно запретить выполнять именно эту команду вообще с помощью флага NOEXEC:

ALL ALL = (root) NOEXEC /bin/mount

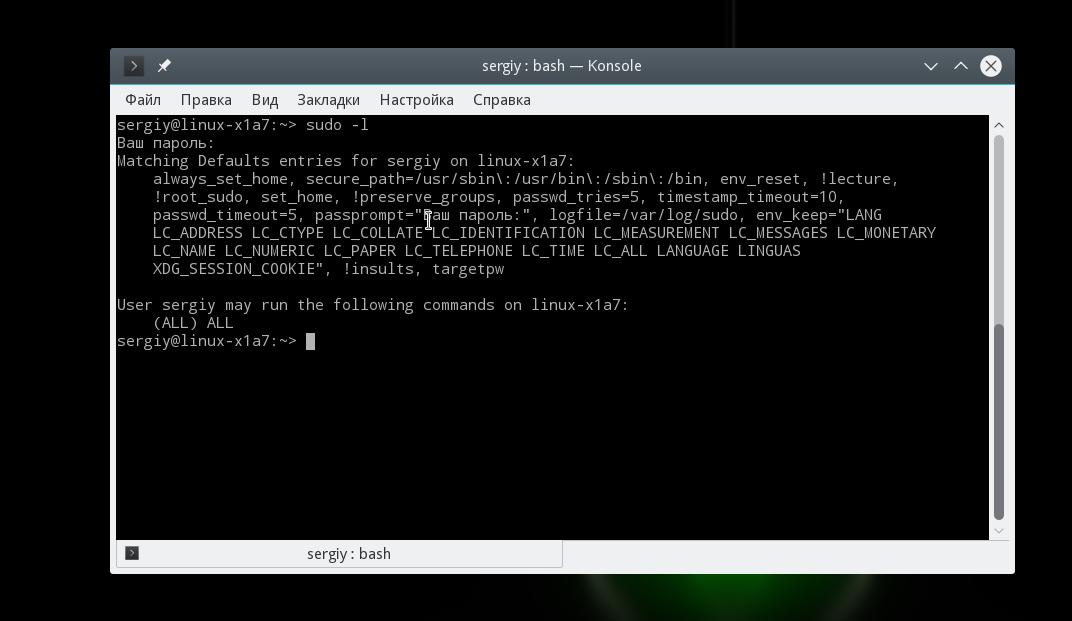

Вы можете проверить правильно ли была проведена настройка файла /etc/sudoers и посмотреть все созданные правила с помощью команды:

Здесь отображены все установленные флаги и настройки, а также полномочия данного пользователя.

Выводы

В этой статье мы рассмотрели как выполняется настройка sudo в linux. Как видите, несмотря на то, что это очень простая утилита, она скрывает очень много полезных настроек, которые можно использовать в своей системе. Если у вас остались вопросы, спрашивайте в комментариях!

Источник

Expert Users

Одним из самых важных моментов при изучении любой системы является то, как получить права суперпользователя. Как делать то, что не могут обычные смертные? Как раз для этого и существует команда sudo. С помощью нее вы можете делать в системе все что угодно – запускать любые приложения, читать любые файлы и т.д. Но для этого у вас должны быть права на пользование этой командой.

Существует два способа добавления пользователя в sudoers. Рассмотрим первый, наиболее популярный. А именно, с помощью sudoers файла, который находится по адресу /etc/sudoers.

1. Войдите под рутом. Введите команду su и пароль рута:

2. Откройте на редактирование sudoers файл (я использую vi, вы можете любой другой редактор):

3. Добавьте строчку, которая выделена жирным, заменив sergey на имя вашего пользователя:

4. Сохрание sudoers файл, выйдите из-под рута.

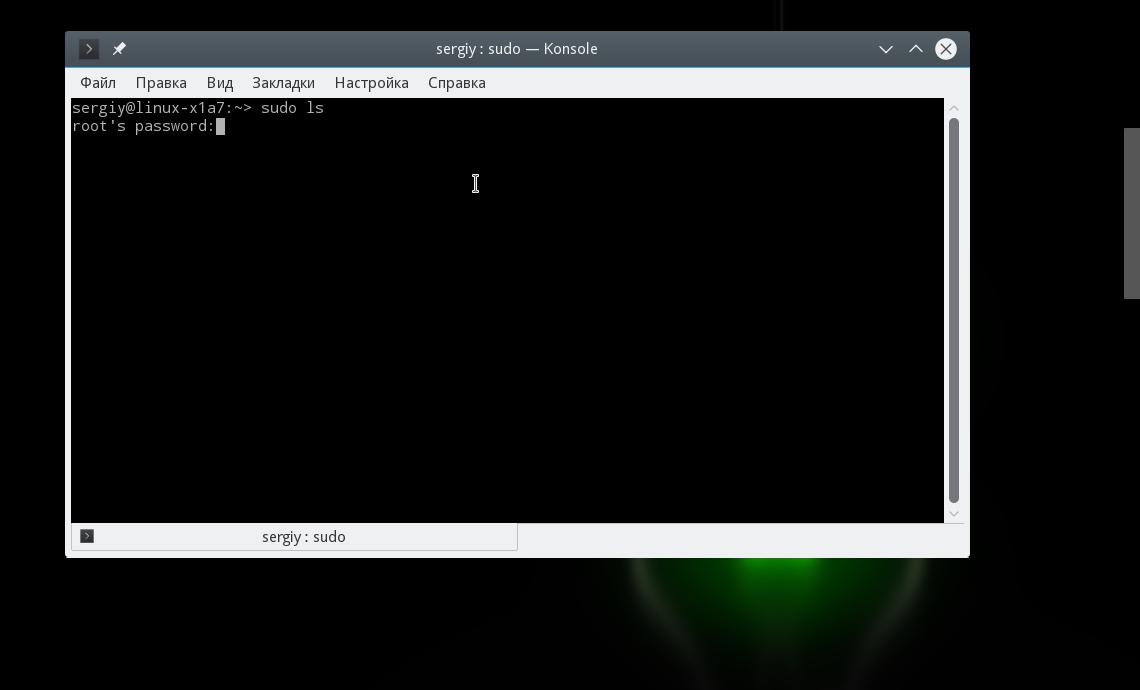

Теперь вы можете использовать команду sudo, например:

Далее введя пароль своего пользователя, вы открываете файл как бы из под рута, т.е. на выполнение этой команды вам дают супер привилегии.

Теперь давайте рассмотрим различные полезные функции команды sudo.

Заставить sudo спрашивать пароль каждый раз

По умолчанию, при запуске sudo ваш пароль запоминается на 15 минут. И если в течение этого времени вы вводите sudo еще раз, то пароль не спрашивается. Но иногда бывает полезно отключать эту функцию. Например, вы запускаете какую-то команду для друга и хотите чтобы сразу после этого sudo забыл введенный пароль. Для этого используйте параметр -k:

Полностью отключить запоминание пароля

Для этого вы можете открыть /etc/sudoers и добавить туда параметр timestamp_timeout=0:

Также вы можете менять время запоминания пароля sudo, указывая timestamp_timeout, например timestamp_timeout=5, что соответствует 5 минутам.

Никогда не спрашивать пароль sudo

Для этого откройте файл /etc/sudoers и измените строчку для нужного пользователя, добавив параметр NOPASSWD:

Теперь при вводе команды sudo пользователем sergey пароль не будет спрашиваться никогда.

Разрешить только определенные команды sudo

Для этого откройте sudoers файл и измените строчку для конкретного пользователя, перечисляя через запятую команды, которые он может запускать:

Еще один способ получения прав на запуск sudo

В начале статьи я написал, что существует два способа добавления пользователя в sudoers. Первый мы уже рассмотрели – это редактирование sudoers файла и добавления туда строчек для разных пользователей. Второй способ – вы можете просто добавить вашего пользователя в группу sudo, для этого вам понадобятся права рута:

Однако, “групповые” изменения вступят в силу только после перезагрузки, либо после повторного входа в систему.

В заключение, для закрепления материала предлагаю посмотреть данное видео.

Источник

Alt linux sudoers file

уТЕДЙ РПМШЪПЧБФЕМЕК ПРЕТБГЙПООПК УЙУФЕНЩ РП ЛТБКОЕК НЕТЕ ПДЙО ДПМЦЕО ЪБВПФЙФШУС П ЕЈ ТБВПФПУРПУПВОПУФЙ, ПВОПЧМСФШ РТПЗТБННОПЕ ПВЕУРЕЮЕОЙЕ, РПДЛМАЮБФШ Й ОБУФТБЙЧБФШ ОПЧПЕ ПВПТХДПЧБОЙЕ, ОЕ ЪБВЩЧБФШ П ВЕЪПРБУОПУФЙ. еУМЙ ЦЕ ЧЩљ— ЕДЙОУФЧЕООЩК РПМШЪПЧБФЕМШ ПРЕТБГЙПООПК УЙУФЕНЩљ— ЧУЕ ЬФЙ ЪБДБЮЙ МПЦБФУС ОБ ЧБУ. ч ALT Linux 2.4 Master НОПЗЙЕ БДНЙОЙУФТБФЙЧОЩЕ РТПГЕДХТЩ БЧФПНБФЙЪЙТПЧБОЩ, Й ЧБН НПЦЕФ ОЕ РПОБДПВЙФШУС ПВТБЭБФШУС Л НБФЕТЙБМБН ЬФПЗП ТБЪДЕМБ. пДОБЛП НЩ ТЕЛПНЕОДХЕН Ч МАВПН УМХЮБЕ ПЪОБЛПНЙФШУС У ПУОПЧБНЙ БДНЙОЙУФТЙТПЧБОЙС Й УЙУФЕНПК ХУФБОПЧЛЙ Й ХДБМЕОЙС РТПЗТБНН: ЬФЙ ЪОБОЙС НПЗХФ ПЛБЪБФШУС ОЕПВИПДЙНЩНЙ РТЙ ТЕЫЕОЙЙ РПЧУЕДОЕЧОЩИ РПМШЪПЧБФЕМШУЛЙИ ЪБДБЮ Й, ЧПЪНПЦОП, РПНПЗХФ УДЕМБФШ ЧБЫХ ТБВПФХ У ALT Linux 2.4 Master ВПМЕЕ ЬЖЖЕЛФЙЧОПК.

пУОПЧЩ БДНЙОЙУФТЙТПЧБОЙС

зЕПТЗЙКљлХТСЮЙК, дНЙФТЙКљмЕЧЙО

рПМШЪПЧБФЕМШ root

уЙУФЕНБ Linux ДЕМБЕФ ТБЪМЙЮЙС НЕЦДХ РПМШЪПЧБФЕМСНЙ. фП, ЛБЛ ПОЙ НПЗХФ ЧПЪДЕКУФЧПЧБФШ ДТХЗ ОБ ДТХЗБ Й ОБ УЙУФЕНХ, ЮЈФЛП ПРТЕДЕМЕОП. рТБЧБ ДПУФХРБ (permissions) Л ЖБКМБН ХУФТПЕОЩ ФБЛ, ЮФП ТСДПЧПК РПМШЪПЧБФЕМШ ОЕ УНПЦЕФ УФЕТЕФШ ЙМЙ ЙЪНЕОЙФШ ЖБКМЩ Ч ЛБФБМПЗЕ, ОБРТЙНЕТ, /bin ЙМЙ /usr/bin. вПМШЫЙОУФЧП РПМШЪПЧБФЕМЕК ЪБЭЙЭБАФ УПВУФЧЕООЩЕ ЖБКМЩ, ХУФБОБЧМЙЧБС УППФЧЕФУФЧХАЭЙЕ РТБЧБ ДПУФХРБ, ФБЛ ЮФП ДТХЗЙЕ РПМШЪПЧБФЕМЙ МЙВП ОЕ ЙНЕАФ ДПУФХРБ Л ЬФЙН ЖБКМБН, МЙВП ОЕ НПЗХФ ЙЪНЕОЙФШ (ЙМЙ УФЕТЕФШ) ЙИ. дЕКУФЧЙФЕМШОП, ОЙЛФП ОЕ УДЕМБЕФ ПФЛТЩФПК, ОБРТЙНЕТ, УЧПА РЕТЕРЙУЛХ РП ЬМЕЛФТПООПК РПЮФЕ. х ЛБЦДПЗП ЪБТЕЗЙУФТЙТПЧБООПЗП Ч УЙУФЕНЕ РПМШЪПЧБФЕМС ЕУФШ ЙНС Й УППФЧЕФУФЧХАЭЙК ЛБФБМПЗ (ДПНБЫОЙК ЛБФБМПЗ) У ДБООЩН ЙНЕОЕН [5] . лТПНЕ ФПЗП, УЙУФЕНБ ЪБЧПДЙФ УРЕГЙБМШОЩЕ ЙНЕОБ РПМШЪПЧБФЕМЕК, Х ЛПФПТЩИ ЙНЕАФУС ПУПВЩЕ РТЙЧЙМЕЗЙЙ. оБЙВПМЕЕ ЧБЦЕО РПМШЪПЧБФЕМШ root, Ч ЛБЮЕУФЧЕ ЛПФПТПЗП Ч УЙУФЕНЕ ТБВПФБЕФ УЙУФЕНОЩК БДНЙОЙУФТБФПТ. ч ВПМШЫЙОУФЧЕ УМХЮБЕЧ НЕЦДХ ЬФЙНЙ РПОСФЙСНЙ (РПМШЪПЧБФЕМШ root Й ЮЕМПЧЕЛ, ЙУРПМОСАЭЙК ЖХОЛГЙЙ УЙУФЕНОПЗП БДНЙОЙУФТБФПТБ) ОЕ ДЕМБЕФУС ТБЪМЙЮЙК.

оБ ДЕКУФЧЙС РПМШЪПЧБФЕМС root ОЕФ ОЙЛБЛЙИ ПЗТБОЙЮЕОЙК. пО НПЦЕФ ЮЙФБФШ, ЙЪНЕОСФШ ЙМЙ ХДБМСФШ МАВПК ЖБКМ УЙУФЕНЩ, ЙЪНЕОСФШ РТБЧБ ДПУФХРБ Й РТЙОБДМЕЦОПУФШ (ownership) МАВПЗП ЖБКМБ, ЪБРХУЛБФШ МАВЩЕ УРЕГЙБМШОЩЕ РТПЗТБННЩ. оБРТЙНЕТ, ФЕ, ЛПФПТЩЕ УПЪДБАФ ТБЪДЕМЩ ОБ ЦЈУФЛПН ДЙУЛЕ ЙМЙ УПЪДБАФ ЖБКМПЧЩЕ УЙУФЕНЩ. пУОПЧОБС ЙДЕС УПУФПЙФ Ч ФПН, ЮФП МЙГП, ПФЧЕФУФЧЕООПЕ ЪБ ЖХОЛГЙПОЙТПЧБОЙЕ ПРЕТБГЙПООПК УЙУФЕНЩ, ЧИПДЙФ Ч УЙУФЕНХ ЛБЛ РПМШЪПЧБФЕМШ root Й ЧЩРПМОСЕФ ДЕКУФЧЙС, ЛПФПТЩЕ ОЕ НПЦЕФ ЧЩРПМОЙФШ ТСДПЧПК РПМШЪПЧБФЕМШ. рПУЛПМШЛХ РПМШЪПЧБФЕМА root ТБЪТЕЫЕОП ДЕМБФШ ЧУЕ, ПЫЙВЛБ Ч ЕЗП ДЕКУФЧЙСИ НПЦЕФ ЙНЕФШ ЛБФБУФТПЖЙЮЕУЛЙЕ РПУМЕДУФЧЙС.

еУМЙ ПВЩЮОЩК РПМШЪПЧБФЕМШ РП ОЕБЛЛХТБФОПУФЙ ЧДТХЗ РПРТПВХЕФ ХДБМЙФШ ЧУЕ ЖБКМЩ Ч ЛБФБМПЗЕ /etc, ФП УЙУФЕНБ ОЕ РПЪЧПМЙФ ЕНХ ЬФП УДЕМБФШ. пДОБЛП ЕУМЙ ФП ЦЕ УБНПЕ РПРТПВХЕФ УДЕМБФШ РПМШЪПЧБФЕМШ root, ФП УЙУФЕНБ ДБЦЕ ОЕ ЧЩДБУФ ОЙЛБЛПЗП РТЕДХРТЕЦДЕОЙС. фБЛЙН ПВТБЪПН, ТБВПФБС Ч ЛБЮЕУФЧЕ РПМШЪПЧБФЕМС root, МЕЗЛП ТБЪТХЫЙФШ ПРЕТБГЙПООХА УЙУФЕНХ. оБЙМХЮЫЙК УРПУПВ РТЕДХРТЕДЙФШ РПДПВОЩЕ РПУМЕДУФЧЙС ЪБЛМАЮБЕФУС Ч УМЕДХАЭЕН.

вЩФШ ПЮЕОШ ЧОЙНБФЕМШОЩН, ЪБРХУЛБС ЛПНБОДХ, ЛПФПТБС ЙНЕЕФ ОЕПВТБФЙНЩЕ РПУМЕДУФЧЙС. еУМЙ РТЕДРПМБЗБЕФУС ЧЩЮЙУФЙФШ ЮБУФШ ЖБКМПЧ ЙЪ ЛБФБМПЗБ, УМЕДХЕФ РЕТЕЮЙФБФШ ЧУА ЛПНБОДХ Й ХВЕДЙФШУС, ЮФП Ч ОЕК ЧУЕ РТБЧЙМШОП.

йУРПМШЪПЧБФШ ПФМЙЮБАЭЕЕУС ПФ ДТХЗЙИ РТЙЗМБЫЕОЙЕ (prompt) ДМС РПМШЪПЧБФЕМС root. ч ЖБКМБИ .bashrc ЙМЙ .login ДМС РПМШЪПЧБФЕМС root ДПМЦЕО ВЩФШ ПРТЕДЕМЈО УРЕГЙЖЙЮЕУЛЙК ЧЙД РТЙЗМБЫЕОЙС ЛПНБОДОПК ПВПМПЮЛЙ, ПФМЙЮБАЭЙКУС ПФ РТЙЗМБЫЕОЙС ДМС ПУФБМШОЩИ РПМШЪПЧБФЕМЕК. чП НОПЗЙИ УМХЮБСИ ДМС РПМШЪПЧБФЕМС root ЙУРПМШЪХЕФУС Ч ЛБЮЕУФЧЕ РТЙЗМБЫЕОЙС УЙНЧПМ #, Б ДМС ДТХЗЙИ РПМШЪПЧБФЕМЕКљ— УЙНЧПМ $.

чИПДЙФШ Ч УЙУФЕНХ ЛБЛ РПМШЪПЧБФЕМШ root УМЕДХЕФ ФПМШЛП ФПЗДБ, ЛПЗДБ ЬФП БВУПМАФОП ОЕПВИПДЙНП. рПУМЕ ПЛПОЮБОЙС ТБВПФЩ Ч ЛБЮЕУФЧЕ РПМШЪПЧБФЕМС root УМЕДХЕФ ЧЩКФЙ ЙЪ УЙУФЕНЩ. юЕН ТЕЦЕ ДМС ТБВПФЩ ЙУРПМШЪХЕФУС root, ФЕН НЕОШЫЕ ЧЕТПСФОПУФШ УМХЮБКОП РПЧТЕДЙФШ УЙУФЕНХ Й УРХФБФШ РТБЧБ РПМШЪПЧБФЕМС root У РТБЧБНЙ ДТХЗЙИ РПМШЪПЧБФЕМЕК.

тБВПФХ Ч ЛБЮЕУФЧЕ РПМШЪПЧБФЕМС root УМЕДХЕФ ЧПУРТЙОЙНБФШ ЛБЛ ЧТЕНЕООПЕ ПВМБДБОЙЕ УЧПЕПВТБЪОПК ЧПМЫЕВОПК РБМПЮЛПК, ЛПФПТБС ДБЈФ НПЗХЭЕУФЧП, Й ЬФП НПЗХЭЕУФЧП НПЦЕФ ЧЩЪЧБФШ ПЗТПНОЩЕ ТБЪТХЫЕОЙС. пЮЕОШ РПМЕЪОП ЧОЙНБФЕМШОП УМЕДЙФШ ЪБ ФЕН, ЛБЛЙЕ ЛМБЧЙЫЙ ОБЦЙНБАФ Ч ЬФП ЧТЕНС УПВУФЧЕООЩЕ РБМШГЩ. иПФС ПВМБДБОЙЕ ЧПМЫЕВОПК РБМПЮЛПК ДБЈФ ПУПВЩЕ ПЭХЭЕОЙС, ЦЕМБФЕМШОП ВТБФШ ЕЈ Ч ТХЛЙ РПТЕЦЕ.

рТБЧБ БДНЙОЙУФТБФПТБ

чУСЛБС ВХДОЙЮОБС ТБВПФБ РПД Linux, ОЕ СЧМСАЭБСУС УЙУФЕНОЩН БДНЙОЙУФТЙТПЧБОЙЕН, НПЦЕФ Й ДПМЦОБ ЧЩРПМОСФШУС ОЕРТЙЧЙМЕЗЙТПЧБООЩНЙ РПМШЪПЧБФЕМСНЙ. ьФПНХ РТБЧЙМХ ОЕПВИПДЙНП УМЕДПЧБФШ ДМС ФПЗП, ЮФПВЩ ЧЕТПСФОПУФШ РТЙЧЕДЕОЙС УЙУФЕНЩ Ч ОЕТБВПЮЕЕ УПУФПСОЙЕ ЙЪ-ЪБ ЧБЫЕК УМХЮБКОПК ПЫЙВЛЙ ЙМЙ ЧПЪНПЦОЩИ ПЫЙВПЛ Ч ЙУРПМШЪХЕНЩИ ЧБНЙ РТПЗТБННБИ ВЩМБ УЧЕДЕОБ Л НЙОЙНХНХ.

л УПЦБМЕОЙА, ОЕНБМБС ЮБУФШ РТПЗТБННОПЗП ПВЕУРЕЮЕОЙС ОБРЙУБОБ ВЕЪЗТБНПФОП У ФПЮЛЙ ЪТЕОЙС ВЕЪПРБУОПУФЙ. ъБРХУЛБС ФБЛЙЕ РТПЗТБННЩ ОЕРТЙЧЙМЕЗЙТПЧБООЩН РПМШЪПЧБФЕМЕН, ЧЩ ФЕН УБНЩН БЧФПНБФЙЮЕУЛЙ ХНЕОШЫБЕФЕ ТЙУЛ РПЧТЕЦДЕОЙС УЙУФЕНЩ ПФ УВПС Й ХУМПЦОСЕФЕ РТПГЕДХТХ ЧФПТЦЕОЙС Ч ЧБЫХ УЙУФЕНХ РПФЕОГЙБМШОЩИ ЧЪМПНЭЙЛПЧ.

бДНЙОЙУФТБФЙЧОЩЕ ЪБДБЮЙ ФТЕВХАФ РТЙЧЙМЕЗЙК РПМШЪПЧБФЕМС root. уМЕДХЕФ ХЮЙФЩЧБФШ, ЮФП ОБУФТПКЛЙ ДМС РПМШЪПЧБФЕМС root ПРТЕДЕМСАФУС УРЕГЙЖЙЛПК ЕЗП ЪБДБЮ, Б РПФПНХ ОЕ РТЙУРПУПВМЕОЩ ДМС РПЧУЕДОЕЧОПК ТБВПФЩ Й МЙЫШ ПЗТБОЙЮЕООП МПЛБМЙЪПЧБОЩ.

sudo љ— ЬФП РТПЗТБННБ, ТБЪТБВПФБООБС Ч РПНПЭШ УЙУФЕНОПНХ БДНЙОЙУФТБФПТХ Й РПЪЧПМСАЭБС ДЕМЕЗЙТПЧБФШ ФЕ ЙМЙ ЙОЩЕ РТЙЧЙМЕЗЙТПЧБООЩЕ ТЕУХТУЩ РПМШЪПЧБФЕМСН У ЧЕДЕОЙЕН РТПФПЛПМБ ТБВПФЩ. пУОПЧОБС ЙДЕСљ— ДБФШ РПМШЪПЧБФЕМСН ЛБЛ НПЦОП НЕОШЫЕ РТБЧ, ОП РТЙ ЬФПН ТПЧОП УФПМШЛП, УЛПМШЛП ОЕПВИПДЙНП ДМС ТЕЫЕОЙС РПУФБЧМЕООЩИ ЪБДБЮ.

лПНБОДБ sudo РТЕДПУФБЧМСЕФ ЧПЪНПЦОПУФШ РПМШЪПЧБФЕМСН ЧЩРПМОСФШ ЛПНБОДЩ ПФ ЙНЕОЙ root МЙВП ДТХЗЙИ РПМШЪПЧБФЕМЕК. рТБЧЙМБ, ЙУРПМШЪХЕНЩЕ sudo ДМС РТЙОСФЙС ТЕЫЕОЙС П РТЕДПУФБЧМЕОЙЙ ДПУФХРБ, ОБИПДСФУС Ч ЖБКМЕ /etc/sudoers; СЪЩЛ ЙИ ОБРЙУБОЙС Й РТЙНЕТЩ ЙУРПМШЪПЧБОЙС РПДТПВОП ЙЪМПЦЕОЩ Ч sudoers (5) . лТПНЕ ФПЗП, РТЙНЕТ РТБЧЙМ, РТЕДПУФБЧМСАЭЙИ ОЕРТЙЧЙМЕЗЙТПЧБООЩН РПМШЪПЧБФЕМСН ЧПЪНПЦОПУФШ ХУФБОБЧМЙЧБФШ, ПВОПЧМСФШ Й ХДБМСФШ РБЛЕФЩ Ч УЙУФЕНЕ [6] , РТЙЧЕДЈО Ч ЖБКМЕ /usr/share/doc/sudo- /rpm.sudoers.

дМС ТЕДБЛФЙТПЧБОЙС ЖБКМБ /etc/sudoers УМЕДХЕФ ЙУРПМШЪПЧБФШ РТПЗТБННХ visudo , ЛПФПТБС РТПЧЕТСЕФ УЙОФБЛУЙУ Й ФЕН УБНЩН РПЪЧПМСЕФ ЙЪВЕЦБФШ ПЫЙВПЛ Ч РТБЧЙМБИ.

ч ВПМШЫЙОУФЧЕ УМХЮБЕЧ ЗТБНПФОБС ОБУФТПКЛБ sudo ДЕМБЕФ ТБВПФХ ПФ ЙНЕОЙ УХРЕТРПМШЪПЧБФЕМС ОЕОХЦОПК.

юФП РТПЙУИПДЙФ Ч УЙУФЕНЕ?

юЕМПЧЕЛХ, ПФЧЕЮБАЭЕНХ ЪБ ТБВПФПУРПУПВОПУФШ УЙУФЕНЩ, ПЮЕОШ ЧБЦОП ЧУЕЗДБ ПФЮЈФМЙЧП РТЕДУФБЧМСФШ, ЮФП У ОЕА ФЧПТЙФУС. фЕПТЕФЙЮЕУЛЙ, ОЙЛБЛПЕ РТПЙУЫЕУФЧЙЕ ОЕ ДПМЦОП ХУЛПМШЪОХФШ ПФ ЕЗП ЧОЙНБОЙС. пДОБЛП ЛПНРШАФЕТОЩЕ УЙУФЕНЩ УФПМШ УМПЦОЩ, ЮФП ПФУМЕЦЙЧБФШ ЧУЕ УПВЩФЙС Ч ОЙИљ— ЧЩЫЕ ЮЕМПЧЕЮЕУЛЙИ ЧПЪНПЦОПУФЕК. дМС ФПЗП, ЮФПВЩ ДПЧЕУФЙ РПФПЛ УМХЦЕВОПК ЙОЖПТНБГЙЙ ДП ТБЪХНОПЗП ПВЯЈНБ, ЕЈ ОБДП РТПУЕСФШ (ЧЩЛЙОХФШ ОЕЪОБЮБЭЙЕ ДБООЩЕ), ЛМБУУЙЖЙГЙТПЧБФШ (ТБЪДЕМЙФШ ОБ ОЕУЛПМШЛП ЗТХРР УППВТБЪОП ФЕНБФЙЛЕ) Й ЦХТОБМЙЪЙТПЧБФШ (УПИТБОЙФШ Ч ДПУФХРОПН ЧЙДЕ ДМС ДБМШОЕКЫЕЗП БОБМЙЪБ).

ч Linux ЬФБ ЪБДБЮБ ТЕЫБЕФУС У РПНПЭША НЕИБОЙЪНБ ГЕОФТБМЙЪПЧБООПК ЦХТОБМЙЪБГЙЙ, ЛПФПТЩК ТЕБМЙЪПЧБО ДЕНПОПН (УЙУФЕНОПК УМХЦВПК) syslogd . чУЕ ЮБУФЙ УЙУФЕНЩ (ЧЛМАЮБС СДТП Й УЙУФЕНОЩЕ УМХЦВЩ) ТБРПТФХАФ syslogd П РТПЙУИПДСЭЙИ Ч ОЙИ УПВЩФЙСИ. ч ЬФПФ ТБРПТФ ЧЛМАЮБЕФУС ЙНС УМХЦВЩ, ЛБФЕЗПТЙС (facility) Й ЧБЦОПУФШ (priority) РТПЙЪПЫЕДЫЕЗП УПВЩФЙС. дЕНПО, УППВТБЪОП ОБУФТПКЛБН, ЛМБУУЙЖЙГЙТХЕФ ЧУЕ ЬФЙ ТБРПТФЩ Ч ОЕУЛПМШЛП ЧЩИПДОЩИ РПФПЛПЧ. лМБУУЙЖЙЛБГЙС Й ПФУЕЧ ДБООЩИ ЧУСЛПЗП ЧЩИПДОПЗП РПФПЛБ РТПЙУИПДЙФ ФБЛ: ДМС ЛБЦДПК ЛБФЕЗПТЙЙ УПВЩФЙК ПРТЕДЕМСЕФУС ОБЙНЕОШЫБС ЧБЦОПУФШ, ЛПФПТПК УПВЩФЙЕ ДПМЦОП ПВМБДБФШ, ЮФПВЩ РПРБУФШ Ч ЬФПФ ЧЩИПДОПК РПФПЛ. оБРТЙНЕТ, МЕЗЛП ПРТЕДЕМЙФШ РПФПЛ « ПЫЙВЛЙ », Ч ЛПФПТЩК ВХДХФ РПРБДБФШ ФПМШЛП ЧБЦОЩЕ ТБРПТФЩ МАВЩИ ЛБФЕЗПТЙК, ЙМЙ РПФПЛ « ВЕЪПРБУОПУФШ », Ч ЛПФПТЩК ВХДХФ РПРБДБФШ ЧУЕ ТБРПТФЩ ЛБФЕЗПТЙЙ « ВЕЪПРБУОПУФШ » Й ФЕ ТБРПТФЩ ДТХЗЙИ ЛБФЕЗПТЙК, ЧБЦОПУФШ ЛПФПТЩИ ЪБУФБЧМСЕФ РПДПЪТЕЧБФШ ХЗТПЪХ ВЕЪПРБУОПУФЙ УЙУФЕНЩ (ОБРТЙНЕТ, ТБРПТФ ЛБФЕЗПТЙЙ « ДЕНПО » ПВ БЧБТЙКОПН ЪБЧЕТЫЕОЙЙ ТБВПФЩ УЙУФЕНОПК УМХЦВЩ).

зМБЧОПЕ НЕУФП ИТБОЕОЙС ХЦЕ ЛМБУУЙЖЙГЙТПЧБООПЗП syslogd РПФПЛБ УПВЩФЙКљ— УЙУФЕНОЩК ЦХТОБМ (Ф.љО. log-ЖБКМ). уЙУФЕНОЩК ЦХТОБМљ— ФЕЛУФПЧЩК ЖБКМ, УПДЕТЦБЭЙК ТБРПТФЩ ПДОПЗП РПФПЛБ. пВЩЮОП syslogd ИТБОЙФ УЙУФЕНОЩЕ ЦХТОБМЩ Ч ЛБФБМПЗЕ /var/log Й ЕЗП РПДЛБФБМПЗБИ. йНЕООП Ч УЙУФЕНОЩЕ ЦХТОБМЩ, РТЕЦДЕ ЧУЕЗП Ч /var/log/messages, /var/log/maillog Й /var/log/dmesg, ОЕПВИПДЙНП ЪБЗМСДЩЧБФШ БДНЙОЙУФТБФПТХ, ЛПФПТЩК ИПЮЕФ ЪОБФШ ЮФП РТПЙУИПДЙФ Ч УЙУФЕНЕ. рПФПЛ ТБРПТФПЧ П ЧБЦОЩИ УПВЩФЙСИ syslogd ОБРТБЧМСЕФ Й ОБ УЙУФЕНОХА ЛПОУПМШљ— ЧЩДЕМЕООПЕ ФЕТНЙОБМШОПЕ ХУФТПКУФЧП. ч ALT Linux ТПМШ УЙУФЕНОПК ЛПОУПМЙ ЧЩРПМОСЕФ 12-С ЧЙТФХБМШОБС ЛПОУПМШ , ДПУФХРОБС РП УПЮЕФБОЙА ЛМБЧЙЫ Alt — F12 ЙМЙ Alt — Ctrl — F12 . уФПЙФ ЪБНЕФЙФШ, ЮФП ОЕЛПФПТЩЕ УМХЦВЩ (ОБРТЙНЕТ, WWW-УЕТЧЕТ apache ) УБНПУФПСФЕМШОП , Ч ПВИПД syslogd , ЧЕДХФ ЦХТОБМЙЪБГЙА УЧПЙИ УПВЩФЙК, РПЬФПНХ ЙОЖПТНБГЙА П ЛПМЙЮЕУФЧЕ Й НЕУФПРПМПЦЕОЙЙ ЙИ ЦХТОБМПЧ НПЦОП РПЮЕТРОХФШ ЙЪ ЙИ ЖБКМПЧ ОБУФТПЕЛ (ПВЩЮОП, ФЕН ОЕ НЕОЕЕ, ЦХТОБМЩ ИТБОСФУС Ч /var/log).

оПЧЩЕ ТБРПТФЩ, РПУФХРБАЭЙЕ Ч УЙУФЕНОЩК ЦХТОБМ, ОБЙВПМЕЕ БЛФХБМШОЩ, Б РТЕДЩДХЭЙЕ, РП НЕТЕ ЙИ ХУФБТЕЧБОЙС, ЬФХ БЛФХБМШОПУФШ ХФТБЮЙЧБАФ. еУМЙ УБНЩЕ УФБТЩЕ ДБООЩЕ Ч ЦХТОБМЕ ОЕ ХДБМСФШ, ЖБКМПЧБС УЙУФЕНБ, ТБОП ЙМЙ РПЪДОП, ПЛБЦЕФУС РЕТЕРПМОЕООПК. ч Linux ПТЗБОЙЪПЧБО НЕИБОЙЪН ХУФБТЕЧБОЙС ЦХТОБМПЧ, ЛПФПТЩН ЪБОЙНБЕФУС УМХЦВБ logrotate . ъБРХУЛБСУШ ТБЪ Ч ДЕОШ, logrotate РТПЧЕТСЕФ, ЛБЛЙЕ ЙЪ ЖБКМПЧ УМЕДХЕФ РТЙЪОБФШ ХУФБТЕЧЫЙНЙ. жБКМ ПВЯСЧМСЕФУС ХУФБТЕЧЫЙН ТБЪ Ч ПРТЕДЕМЈООЩК РТПНЕЦХФПЛ ЧТЕНЕОЙ (ОБРТЙНЕТ, ТБЪ Ч ОЕДЕМА), ЙМЙ ЕУМЙ ПО ДПУФЙЗ ПРТЕДЕМЈООПЗП ТБЪНЕТБ.

рТПГЕДХТБ ХУФБТЕЧБОЙС ФБЛПЧБ. дМС ЛБЦДПЗП ЦХТОБМБ, ЛБЛ, ОБРТЙНЕТ, ДМС /var/log/syslog/alert, logrotate ДЕТЦЙФ Ч ФПН ЦЕ ЛБФБМПЗЕ ПЮЕТЕДШ ХУФБТЕЧЫЙИ ЛПРЙК љ— ЖБКМЩ У ЙНЕОБНЙ ПФ alert.0.bz2 (РТЕДЩДХЭБС ЛПРЙС) ДП alert.4.bz2 (УБНБС УФБТБС ЛПРЙС). пЮЕТЕДШ alert Ч ОБЫЕН РТЙНЕТЕ УПУФПЙФ ЙЪ РСФЙ ХРБЛПЧБООЩИ У РПНПЭША bzip2 ЖБКМПЧ. ч НПНЕОФ ХУФБТЕЧБОЙС alert.3.bz2 РЕТЕЙНЕОПЧЩЧБЕФУС Ч alert.4.bz2 (УФБТЩЕ ДБООЩЕ ФЕТСАФУС), ЛПРЙС У ОПНЕТПН 2 РТЕЧТБЭБЕФУС Ч ФТЕФША, РЕТЧБСљ— ЧП ЧФПТХА, ОХМЕЧБС Ч РЕТЧХА. оБЛПОЕГ, УБН ЦХТОБМ ХРБЛПЧЩЧБЕФУС Й РЕТЕЙНЕОПЧЩЧБЕФУС Ч alert.0.bz2, Б ОБ ЕЗП НЕЮФЕ ЪБЧПДЙФУС ОПЧЩКљ— РХУФПК. фБЛЙН ПВТБЪПН, БДНЙОЙУФТБФПТ ЧУЕЗДБ ЙНЕЕФ ДПУФХР Л УЧЕЦЕНХ ЦХТОБМХ Й Л ОЕУЛПМШЛЙН ЕЗП ЛПРЙСН ЪБ ПРТЕДЕМЈООПЕ ЧТЕНС.

оЕЛПФПТЩЕ ЖБКМЩ Ч /var/logљ— ОЕФЕЛУФПЧЩЕ, ПОЙ ОЕ СЧМСАФУС РПМОПГЕООЩНЙ ЦХТОБМБНЙ, Б РТЕДУФБЧМСАФУС УПВПК « УЧБМЛХ УПВЩФЙК » ДМС УМХЦВ БЧФПТЙЪБГЙЙ Й ХЮЈФБ. фЕЛУФПЧХА ЙОЖПТНБГЙА П ЧИПДЕ РПМШЪПЧБФЕМЕК Ч УЙУФЕНХ Й ЧЩИПДЕ ПФФХДБ НПЦОП РПМХЮЙФШ РП ЛПНБОДЕ last , Б ХЪОБФШ П ФЕИ, ЛФП Ч ДБООЩК НПНЕОФ РПМШЪХЕФУС УЙУФЕНПК РПНПЗХФ ЛПНБОДЩ w Й who .

нОПЦЕУФЧП ЧБЦОПК ЙОЖПТНБГЙЙ НПЦЕФ ДБФШ БОБМЙЪ ЪБЗТХЦЕООПУФЙ УЙУФЕНЩљ— Ч РМБОЕ РТПГЕУУПТОПЗП ЧТЕНЕОЙ Й РПФТЕВМЕОЙС ПРЕТБФЙЧОПК РБНСФЙ ( ps , top , vmstat ), Ч РМБОЕ ЙУРПМШЪПЧБОЙС ДЙУЛПЧПЗП РТПУФТБОУФЧБ ( du , df , lsof ) Й Ч РМБОЕ ТБВПФЩ УЕФЕЧЩИ ХУФТПКУФЧ ( netstat ).

[5] ч БОЗМЙКУЛПН СЪЩЛЕ ЙУРПМШЪХЕФУС УМПЧП account, ЛПФПТПЕ ПВПЪОБЮБЕФ ТЕУХТУ, ЧЛМАЮБАЭЙК ЙНС Й ДПНБЫОЙК ЛБФБМПЗ (home directory) ДМС ЬФПЗП ЙНЕОЙ.

[6] рПМШЪПЧБФЕМЙ РТЙ ЬФПН ДПМЦОЩ ЧИПДЙФШ Ч ЗТХРРХ rpm. рПДТПВОЕЕ П ЗТХРРБИ РПМШЪПЧБФЕМЕК УН. ТБЪДЕМ хРТБЧМЕОЙЕ РПМШЪПЧБФЕМСНЙ Ч ДБООПК ЗМБЧЕ.

Источник