- Linux-дистрибутивы для анонимной работы в интернете — что нового?

- Безопасность — это анонимность

- Obscurix

- Усиление ядра

- Прозрачный прокси Tor

- Отличия Obscurix от Tails

- Отличия Obscurix от Whonix

- На правах рекламы

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- 15 лучших дистрибутивов Linux, ориентированных на анонимность и безопасность

- Qubes OS

- TAILS: The Amnesic Incognito Live System

Linux-дистрибутивы для анонимной работы в интернете — что нового?

Самый известный из секьюрных дистрибутивов — Tails, он выпускается с 2009 года. Там всё привычно и знакомо: вставил флэшку, загрузился, поработал, почистил RAM за собой. При этом периодически появляются альтернативные решения, такие как Whonix, Qubes OS или совсем новый дистрибутив Obscurix.

Личная безопасность — не та сфера, где следят за модой. Это не какое-то хобби, мобильная разработка или дизайн, здесь речь о сохранении жизни и свободы. Нововведения — не дань эстетике или комфорту, а попытка обеспечить ещё более надёжную защиту.

Безопасность — это анонимность

В контексте операционных систем часто говорят о некоторых специфических характеристиках «безопасных» систем:

- грамотное разделение привилегий;

- мандатный контроль;

- изоляция процессов;

- … и многое-многое другое.

Безопасность программных процессов — это немного иная тема. Там проблему рассматривают под другим углом, интересным в первую очередь военным, государственным и корпоративным клиентам, которые защищают коммерческие тайны, шпионят за сотрудниками, борются с утечками информации и тому подобное — обычно для дележа власти и/или денег. Забавно, что слежку за сотрудниками компании или гражданами государства часто устанавливают для их же блага: мол, так они «чувствуют себя более защищёнными».

Мы же здесь говорим о личной безопасности человека, что в принципе невозможно без гарантий анонимности. Это совсем другое. Как обсуждалось ранее, в современном мире личная безопасность напрямую зависит от анонимности, иначе никто не гарантирует вам свободу после комментариев в телеграме или финансовых транзакций. Любые действия в интернете могут быть наказуемы после принятия новых законов, имеющих обратную силу. Сейчас такое время, а дальше будет ещё хуже.

Другими словами, личная защита намного важнее, чем корпоративные, военные или национальные интересы какого-то государства. Всё-таки физическая безопасность касается конкретных живых организмов, а корпорации и государства — это абстрактные сущности, изобретённые относительно недавно, то есть они вторичны.

Именно в таком контексте безопасность рассматривают разработчики большинства защищённых дистрибутивов. В первую очередь они думают о безопасности человека, то есть о приватности, анонимности, защите от эксплоитов, слежки, деанонимизации, о надёжном шифровании.

Obscurix

Obscurix (Obscure *nix) — относительно новый проект. Операционная система пока в альфе, от неё пока не стоит ожидать стабильности.

Это «живая», загружаемая с внешнего носителя операционка на базе Arch Linux, сконфигурированная с прицелом конкретно на приватность и анонимность (исходный код, образ ISO для загрузочной флэшки). Как и положено, весь трафик безопасно направляется через Tor. Поддерживаются сети анонимайзеров I2P и Freenet (но они не выстраиваются в цепочку).

Встроенный файрвол сконфигурирован через iptables и блокирует весь входящий трафик, разрешая только исходящие соединения по Tor, I2P или Freenet (правила iptables). NetworkManager.service вообще не запускается без iptables.

Разрешениями приложений управляет линуксовый модуль AppArmor, для изоляции используются Bubblewrap и Xpra.

Исходный код Obscurix открыт, из него можно собрать такой же образ, который доступен для скачивания. В комплекте с дистрибутивом поставляются только опенсорсные программы. Единственные проприетарные фрагменты — обновления микрокода для процессоров AMD и Intel (пакеты amd-ucode и intel-ucode ), и они здесь только из вынужденной необходимости: это единственная защита от аппаратных уязвимостей типа Meltdown и Spectre.

В операционной системе установлен часовой пояс UTC, его лучше не менять, чтобы не выделять себя из общей массы пользователей. Аналогичная маскировка рекомендуется во всех сценариях поведения в интернете. Как известно, фингерпринтинг «анонимных» пользователей осуществляют по косвенным битам информации, таким как список установленных расширений, список шрифтов в операционной системе, скорость рендеринга графики (указывает на аппаратную конфигурацию компьютера), особенности набора текста на клавиатуре и т. д.

- IRC-клиент Hexchat с настройками приватности, без автостарта;

- VLC, сбор метаданных отключён;

- Thunderbird с отключёнными функциями типа Javascript, чатов, SVG для уменьшения поверхности атаки; без телеметрии и Google Safebrowsing; с защитой от фингерпринтинга, плагином enigmail для шифрования почты;

- вьюер Evince с отключёнными опциями evince-previewer и evince-thumbnailer ;

- файл-менеджер Thunar без thunar-volman , предпросмотра и закладки для сети;

- Pacman: изоляция потоков, только зеркала HTTPS;

- GnuPG в усиленной конфигурации Джейкоба Эпплбаума;

- Gedit, Eog, Electrum, Keepassxc.

Для безопасности в системе отключены все необычные протоколы и файловые системы, модули веб-камеры и динамика, Bluetooth, Firewire, Thunderbolt. Блокируются все беспроводные устройства (кроме WiFi), отключён своп.

Синхронизация времени критична для анонимности. Но протокол NTP чрезвычайно уязвим, не зашифрован, не работает через Tor и выдаёт локальное время в таймстампах. Поэтому автор написал скрипт Secure Time Synchronization для более безопасной синхронизации времени.

Для сбора дополнительной энтропии в ГСЧ установлены библиотека jitterentropy и демон haveged.

Все потенциальные идентификаторы в системе обфусцированы, MAC-адреса спуфятся при загрузке, интервалы между нажатиями клавиш на клавиатуре обфусцируются с помощью инструмента kloak.

Obscurix не поддерживает VPN по причинам безопасности. При использовании Tor довольно сомнительно, что VPN обеспечивает дополнительную защиту, а не наоборот. На этот счёт ведутся дискуссии. Хотя если Tor блокируется средствами DPI на уровне провайдера, то VPN действительно помогает скрыть трафик и запустить Tor.

Усиление ядра

Защищённые дистрибутивы старательно укрепляются с точки зрения информационной защиты. В Obscurix используется hardened_malloc, специальные настройки для укрепления ядра, а некоторые защитные параметры передаются ядру через загрузчик. К примеру, вот специфические параметры выполнения ядра, которые устанавливаются утилитой sysctl :

- kernel.dmesg_restrict=1 ограничивает логи ядра только для рута, не позволяя злоумышленнику собрать информацию о системе

- kernel.kptr_restrict=2 скрывает символы ядра в /proc/kallsyms , чтобы эту информацию злоумышленник тоже не смог использовать для атаки

- kernel.unprivileged_bpf_disabled=1 ограничивает работу JIT-компилятора BPF только для рута, предотвращая многие возможные атаки на JIT-компилятор типа распыления кучи

- net.core.bpf_jit_harden=2 тоже защищает JIT-компилятор от некоторых атак

- kernel.yama.ptrace_scope=2 устанавливает ограничение на использование системного вызова ptrace() только для рута: этот вызов используется для проверки и модификации запущенных процессов, что очень опасно

- kernel.kexec_load_disabled=1 отключает kexec, который используется для изменений в ядре без перезагрузки

- net.ipv4.tcp_syncookies=1 включает SYN cookie — технику противодействия атакам SYN flood (тип DoS-атак)

- net.ipv4.tcp_rfc1337=1 предотвращает атаки типа TIME-WAIT Assassination

- net.ipv4.conf.default.rp_filter=1 и net.ipv4.conf.all.rp_filter=1 предотвращают определённые методы IP-спуфинга.

- net.ipv4.conf.all.accept_redirects=0

net.ipv4.conf.default.accept_redirects=0

net.ipv4.conf.all.secure_redirects=0

net.ipv4.conf.default.secure_redirects=0

net.ipv6.conf.all.accept_redirects=0

net.ipv6.conf.default.accept_redirects=0

отключает приём ICMP-редиректов

Этот список даёт представление, что векторов атаки очень много. Усиление ядра никогда не будет лишним.

Прозрачный прокси Tor

В защищённых дистрибутивах абсолютно весь трафик идёт через сеть анонимайзеров. Ни один пакет «случайно» не отправится по открытым каналам, так что в этом отношении можно чувствовать себя спокойно.

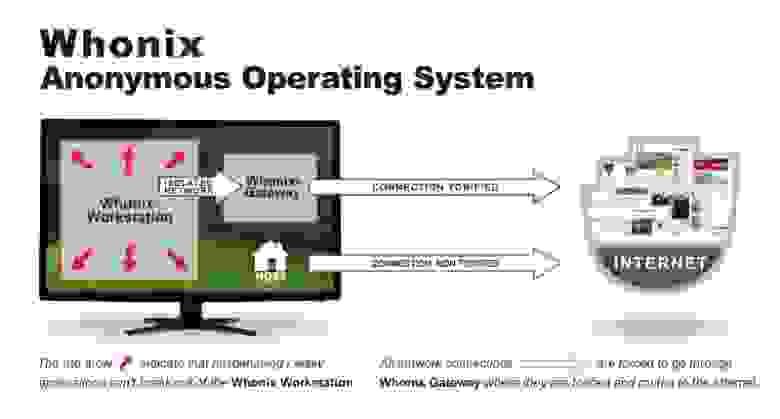

В Whonix работает встроенный гейт Whonix Gateway, в других приватных дистрибутивах схожий механизм.

В Obscurix обычный демон Tor отключён, а системный демон Tor открывает SocksPort на 9150, чтобы предотвратить ситуацию, когда Tor работает через Tor.

Отличия Obscurix от Tails

Obscurix похожа на Tails, но сделана на базе дистрибутива Arch, а не Debian. Отсюда и вытекают основные отличия — более тщательное усиление ядра, песочницы и аллокатора памяти, более свежие версии программ и др.

Кроме того, Obscurix не модифицирует Tor Browser, как это делают разработчики Tails, так что отпечаток браузера ничем не будет отличаться от стандартного, то есть не выдаст пользователя специального дистрибутива Linux.

Ещё одно отличие в поддержке нескольких сетей для анонимизации: кроме Tor, поддерживаются I2P и Freenet. Также поддерживаются неанонимные сети Zeronet, IPFS, cjdns для шифрования и децентрализации.

В отличие от Tails, в Obscurix отсутствует небезопасный браузер Unsafe Browser, допускающий прямое подключение в обход Tor. Таким образом, после эксплуатации какой-нибудь другой уязвимости злоумышленник может легко узнать реальный IP-адрес жертвы. Кстати, в последних версиях Tails он уже запрещён по умолчанию.

Отличия Obscurix от Whonix

Дистрибутив Whonix появился несколько лет назад, это уже реальный практический инструмент, в то время как Obscurix пока на стадии эксперимента.

Главное отличие в том, что Whonix разработан для виртуальной машины. В то же время Obscurix и Tails загружаются с флэшки в RAM и не оставляют после себя следов для компьютерной экспертизы. В случае с Whonix/VM теоретически появляются дополнительные уровни абстракции. С другой стороны, Whonix удобнее, ведь виртуальную машину можно запустить под любой ОС, включая Windows и MacOS, в любом менеджере ОС.

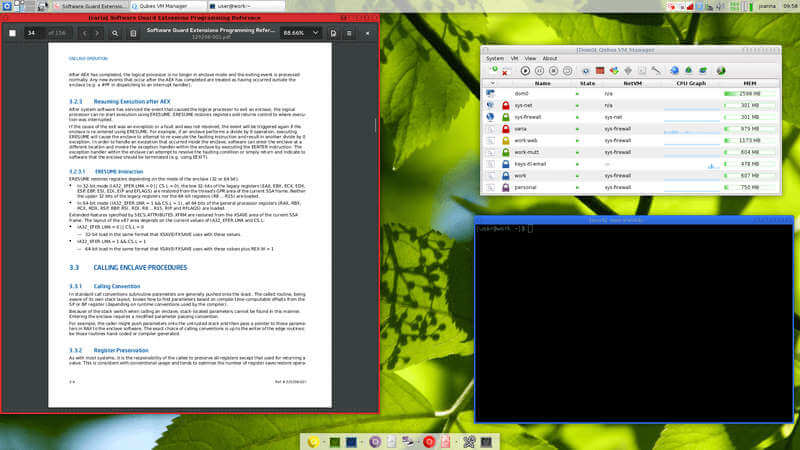

Whonix часто используют в связке с Qubes OS. Этот десктопный дистрибутив за качественную изоляцию VM похвалил сам Эдвард Сноуден.

На схеме далее представлен дизайн Qubes OS с установкой Whonix. Разные цвета модулей соответствуют разным уровням доверия: от чёрного (максимальное доверие) до опасного красного (USB, сетевой стек).

По сравнению с традиционными «живыми» дистрибутивами это более продвинутый подход. В связке Qubes-Whonix получается как бы двойная защита: специальный защищённый Linux-дистрибутив внутри другого специального дистрибутива с качественной изоляцией процессов. Но всё-таки загружаемые/живые дистрибутивы формально безопаснее, потому что не оставляют никаких следов на хосте (amnesiac) и даже очищают оперативную память на выходе.

С другой стороны, хотя та же Qubes OS не считается ‘amnesiac’, но здесь полнодисковое шифрование по умолчанию. То есть по факту всё равно не остаётся никаких следов, а удобства больше.

В общем, старая добрая Tails уже не одинока в арсенале свободного человека.

На правах рекламы

VDSina предлагает VDS в аренду под любые задачи, огромный выбор операционных систем для автоматической установки, есть возможность установить любую ОС с собственного ISO, удобная панель управления собственной разработки и посуточная оплата тарифа, который вы можете создать индивидуально под свои задачи.

Источник

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

15 лучших дистрибутивов Linux, ориентированных на анонимность и безопасность

Полезная ретроспектива для администратора

Быть анонимным в Интернете — это не то же самое, что безопасное использование Интернета, однако, и первое и второе предполагают сохранение конфиденциальности себя и своих данных вдали от посторонних глаз, которые могут воспользоваться уязвимостями системы, чтобы нанести ущерб.

Мини — курс по виртуализации

Знакомство с VMware vSphere 7 и технологией виртуализации в авторском мини — курсе от Михаила Якобсена

Поэтому разработчики взяли на себя задачу создавать специализированные дистрибутивы, содержащие множество инструментов, позволяющих пользователям одновременно работать в режиме онлайн и то же время сохранять конфиденциальность.

Общим фактором почти во всех дистрибутивах Linux, ориентированных на конфиденциальность, являются их связь с Tor, учитывая, что многие из них поставляются со встроенной сетевой службой Tor для обеспечения должного уровня анонимности.

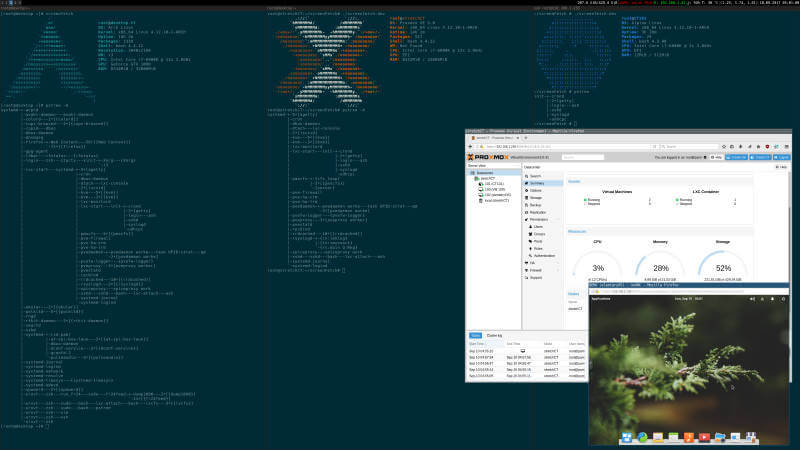

Qubes OS

Qubes OS — это ориентированный на безопасность дистрибутив на основе Fedora, который обеспечивает безопасность путем разделения на части. Это происходит путем запуска каждого экземпляра запущенных программ в изолированной виртуальной среде и последующего удаления всех его данных при закрытии программы.

ОС Qubes использует диспетчер пакетов RPM и может работать с любой рабочей средой по вашему выбору, не требуя больших ресурсов компьютера.

TAILS: The Amnesic Incognito Live System

Tails — это дистрибутив Debian, разработанный для защиты личности пользователей в Интернете и обеспечения их анонимности. Tails построен так, чтобы передавать весь входящий и исходящий трафик через сеть Tor, блокируя все отслеживаемые соединения.

Он использует Gnome в качестве среды рабочего стола по умолчанию и, может быть удобно запущен с live DVD/USB, сохраняя все свои данные в оперативной памяти. Он поставляется с инструментами с открытым исходным кодом, которые специально предназначены для особых целей конфиденциальности, например, таких как подмена MAC-адреса и маскировка окон.

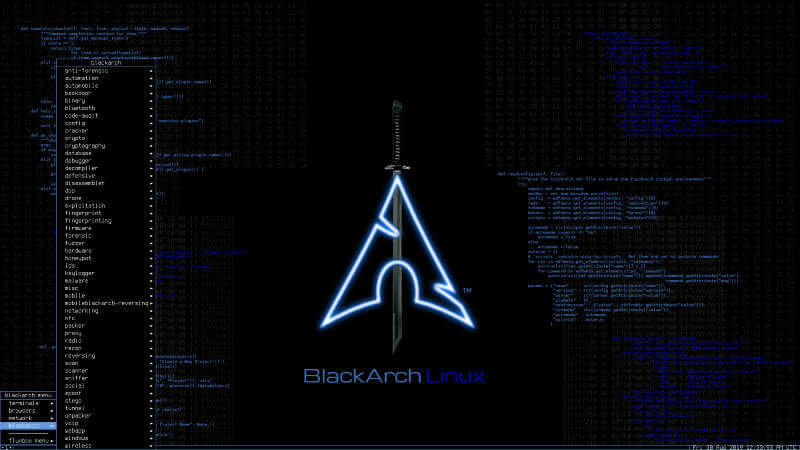

BlackArch Linux

BlackArch Linux — это легковесный дистрибутив на основе Arch Linux, предназначенный для тестировщиков на проникновение, экспертов по безопасности и исследователей безопасности. Он предлагает пользователям все функции, которые может предложить Arch Linux, в сочетании с кучей инструментов кибербезопасности, насчитывающих более 2000, которые можно установить, как по отдельности, так и группами.

По сравнению с другими дистрибутивами в этом списке, BlackArch Linux — относительно новый проект, но он может выделиться как надежная ОС в сообществе экспертов по безопасности. Он поставляется с возможностью выбора пользователем любой из этих сред рабочего стола: Awesome, Blackbox, Fluxbox или spectrwm, и, как и ожидалось, он доступен в виде живого образа DVD и может быть запущен с флешки.

Kali Linux

Kali Linux (ранее BackTrack) — это бесплатный расширенный дистрибутив Linux для тестирования на проникновение, разработанный для экспертов по безопасности, этического взлома, оценки сетевой безопасности и цифровой криминалистики.

Он сконструирован для бесперебойной работы как на 32-, так и на 64-битных архитектурах, и сразу же поставляется с набором инструментов для тестирования на проникновение, которые делают его одним из самых привлекательных дистрибутивов для пользователей, заботящихся о безопасности.

JonDo/Tor-Secure-Live-DVD

JonDo Live-DVD — это более или менее коммерческое решение для анонимности, которое работает аналогично Tor, учитывая тот факт, что оно также направляет свои пакеты через специальные «смешанные серверы» под названием JonDonym (как узлы в случае Tor), каждый раз заново зашифровывая траффик. Это жизнеспособная альтернатива TAILS, особенно если вы ищете что-то с менее ограниченным пользовательским интерфейсом.

Дистрибутив основан на Debian, а также включает в себя набор инструментов для обеспечения конфиденциальности и другие часто используемых приложений.

Whonix

Если вы ищете что-то немного другое, Whonix использует совершенно иной подход, нежели упомянутый выше, поскольку он не является живой системой, а вместо этого работает в виртуальной машине — в частности, в Virtualbox — где он изолирован от вашей основной ОС, чтобы минимизировать риск утечки DNS или проникновения вредоносных программ (с привилегиями root).

Whonix состоит из двух частей: первая — это «Whonix Gateway», который действует как шлюз Tor, а другая — «Whonix Workstation» — изолированная сеть, которая маршрутизирует все свои соединения через Tor-шлюз.

Этот дистрибутив на основе Debian использует две виртуальные машины, что делает его относительно ресурсоемким, поэтому время от времени вы будете испытывать задержки, если ваше оборудование не находится на высоком уровне.

Discreete Linux

Discreete Linux, ранее UPR или Ubuntu Privacy Remix, представляет собой дистрибутив Linux на основе Debian, разработанный для обеспечения защиты пользователей от троянского наблюдения за счет полной изоляции его рабочей среды от местоположений с личными данными. Он распространяется в виде live CD, который нельзя установить на жесткий диск, и сеть намеренно отключена во время его работы.

Discreete Linux является одним из уникальных дистрибутивов в этом списке и, очевидно, не предназначен для повседневных вычислительных задач, таких как обработка текстов и игры. Его исходный код редко обновляется, учитывая небольшую потребность в обновлениях и исправлениях, но он поставляется с рабочей средой Gnome для легкой навигации.

IprediaOS

IprediaOS — это дистрибутив Linux на базе Fedora, созданный для анонимного просмотра веб-страниц, электронной почты и обмена файлами, который предлагает пользователям стабильность, скорость и вычислительную мощность. Будучи операционной системой, заботящейся о безопасности, IprediaOS разработана с минималистской философией, позволяющей поставлять только жизненно важные приложения, а также автоматически и прозрачно шифровать и анонимизировать весь проходящий через нее трафик, используя анонимную сеть I2P.

Функции, которые предоставляет IprediaOS, включают I2P Router, анонимный IRC-клиент, анонимный BitTorrent-клиент, анонимный браузера, поиск eepSites (i2p-сайтов), анонимный почтовый клиент и LXDE.

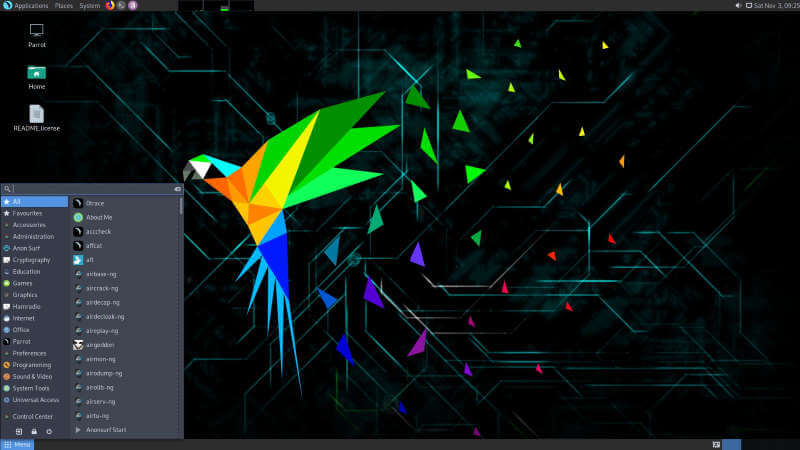

Parrot Security OS

Parrot Security OS — еще один дистрибутив на основе Debian, предназначенный для тестирования на проникновение, этического взлома и обеспечения анонимности в Интернете. Он содержит надежную и портативную лабораторию для экспертов в области цифровой криминалистики, которая включает в себя не только программное обеспечение для обратного проектирования, криптографии и конфиденциальности, но также для разработки программного обеспечения и анонимного серфинга в Интернете.

Он распространяется в виде роллинг-релиза, которая поставляется только с основными приложениями, такими как Tor Browser, OnionShare, Parrot Terminal и MATE, в качестве среды рабочего стола по умолчанию.

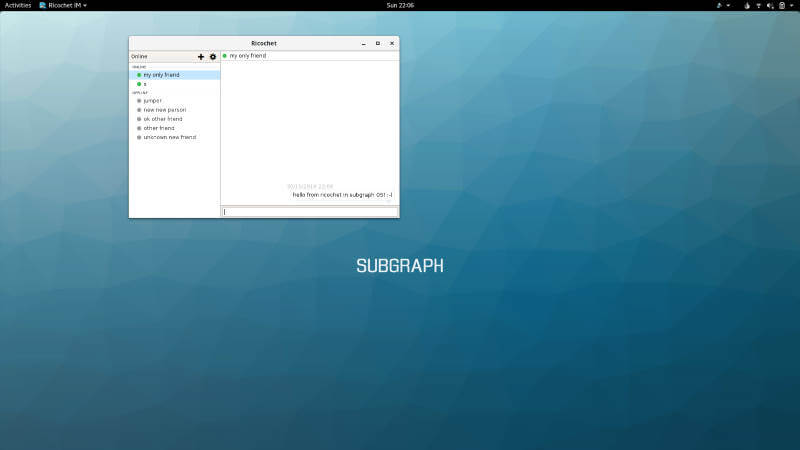

Subgraph OS

Subgraph OS — это легковестный дистрибутив на основе Debian, разработанный, чтобы быть невосприимчивым к наблюдению и помехам со стороны злоумышленников в любой сети, независимо от уровня их сложности. Он создан для использования усиленного ядра Linux в сочетании с фаерволом приложений, чтобы блокировать доступ определенных программ к сети, и он заставляет весь интернет-трафик проходить через сеть Tor.

Предназначенная как защищенная от атак вычислительная платформа, цель Subgraph OS состоит в том, чтобы предоставить простую в использовании ОС со специальными инструментами конфиденциальности без ущерба для удобства использования.

Heads OS

Heads — это еще один бесплатный дистрибутив Linux с открытым исходным кодом, созданный с целью соблюдения конфиденциальности и свободы пользователей и обеспечения их безопасности и анонимности в Интернете.

Он был разработан, чтобы стать ответом на некоторые «сомнительные» решения Tails, такие как использование системного и несвободного программного обеспечения. То есть все приложения в Heads являются бесплатными и с открытым исходным кодом, и он не использует systemd в качестве системы инициализации.

Alpine Linux

Alpine Linux — это легковесный (можно поставить даже на Raspberry Pi), ориентированный на безопасность дистрибутив Linux с открытым исходным кодом, разработанный для обеспечения эффективности ресурсов, безопасности и простоты на основе BusyBox и musl libc.

Он активно разрабатывался с момента его первого выпуска в августе 2005 года и с тех пор стал одним из самых рекомендуемых образов для работы с образами Docker (про который можно прочитать тут).

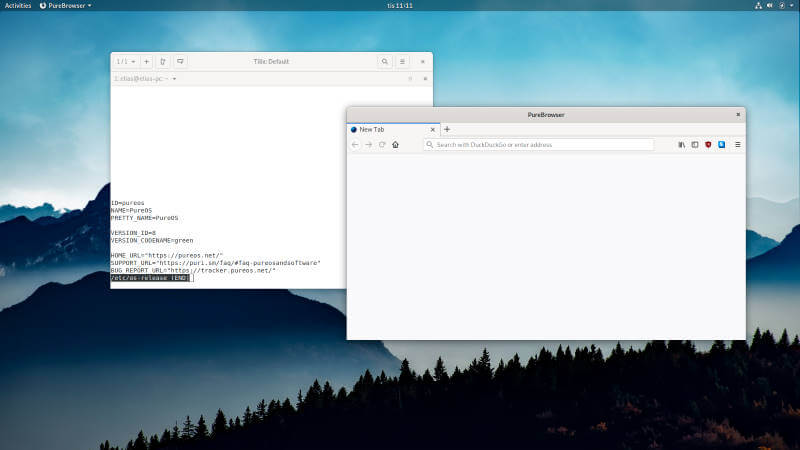

PureOS

PureOS — это удобный для пользователя дистрибутив на основе Debian, созданный компанией Purism, которая занимается разработкой компьютеров и смартфонов Liberem, уделяя особое внимание конфиденциальности и безопасности пользователей.

Он предназначен для того, чтобы предоставить пользователям полный контроль над их вычислительной системой с полной настраиваемостью, привлекательной анимацией и минимальным объемом занимаемого пространства. Он поставляется с GNOME в качестве среды рабочего стола по умолчанию.

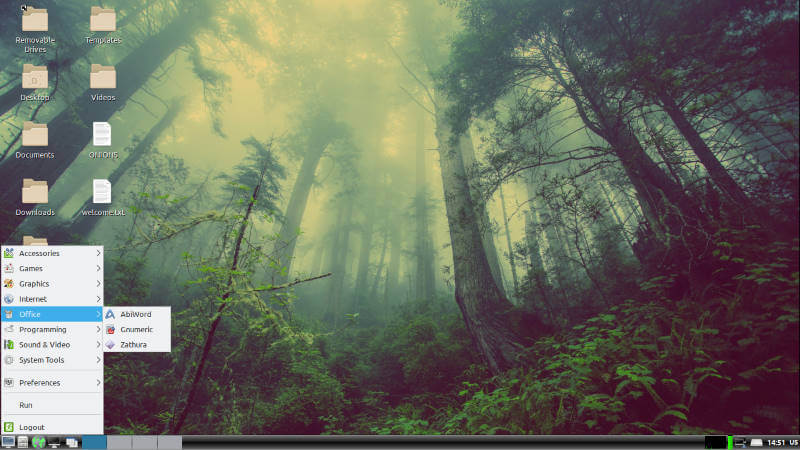

Linux Kodachi

Linux Kodachi — снова легковесный дистрибутив Linux, разработанный для работы с флешкой или DVD. Сразу же, он фильтрует весь сетевой трафик через виртуальную прокси-сеть и сеть Tor, чтобы скрыть местоположение своего пользователя, и делает все возможное, чтобы удалить любые следы своей деятельности, когда он будет использован.

Он основан на Xubuntu 18.04, поставляется с настольной средой XFCE и несколькими встроенными технологиями, которые позволяют пользователям оставаться анонимными в сети, а также защищают свои данные от попадания в нежелательные руки.

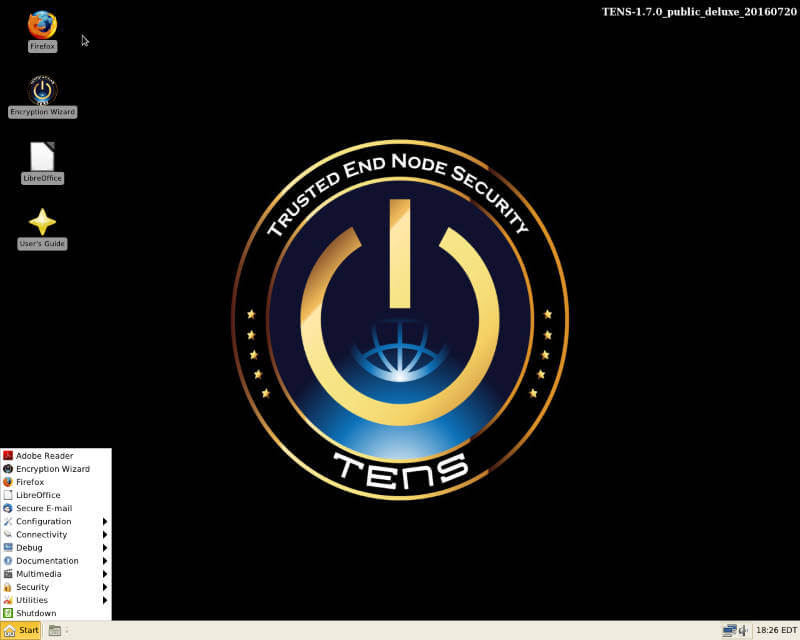

TENS (ранее Lightweight Portable Security или LPS) расшифровывается как Trusted End Node Security, и это программа, которая загружает базовую ОС Linux с портативного устройства хранения без монтирования каких-либо данных на локальный диск.

TENS не требует никаких привилегий администратора для запуска, никакого контакта с локальным жестким диском, ни установки, среди некоторых других расширенных функций безопасности.

Мини — курс по виртуализации

Знакомство с VMware vSphere 7 и технологией виртуализации в авторском мини — курсе от Михаила Якобсена

Источник