- Анонимный запрос

- Безопасные браузеры и приватность

- Защищенные браузеры

- Режим «инкогнито»

- Три совета

- 6 лучших браузеров для безопасного и приватного серфинга

- Firefox

- Brave

- Safari

- Microsoft Edge

- DuckDuckGo Privacy Browser

- Tor Browser

- Linux-дистрибутивы для анонимной работы в интернете — что нового?

- Безопасность — это анонимность

- Obscurix

- Усиление ядра

- Прозрачный прокси Tor

- Отличия Obscurix от Tails

- Отличия Obscurix от Whonix

- На правах рекламы

Анонимный запрос

Безопасные браузеры и приватность

У анонимности в интернете много задач (подключиться к удаленному серверу, заниматься анонимным парсингом), и здесь мы поговорим о самом востребованной — об анонимном сёрфинге. Проще говоря, как пользоваться браузером, не оставляя цифрового следа.

В большинстве случаев браузер выбирается исходя из удобства и скорости работы, но в последнее время растет запрос на безопасность . Как и растет количество пользователей у браузеров, которые имеют репутацию защищенных. Самый известный и востребованный из них — Tor: браузер и сеть, которая реализована «луковичным способом».

Защищенные браузеры

В марте браузер Tor запустил кампанию по увеличению количества пользователей, использующих расширение Snowflake.

Snowflake превращает браузер пользователя в прокси-сервер и позволяет получить доступ к сети Tor из регионов, где она блокируется.

С февраля другой конфиденциальный браузер — Brave начал поддерживать технологию IPFS. Это децентрализованное хранилище или файловая система, устроенная по принципу торрент-трекера. Узлы делятся друг с другом файлами, которые хранят у себя на диске и далее делятся этими файлами с другими узлами, распространяя их по сети, что позволяет получить к ним доступ независимо от цензуры, даже если кто-то отключится.

«Интеграция открытой сети IPFS — важный шаг по созданию более прозрачного, децентрализованного и надежного Интернета», — написал технический директор и сооснователь Bravо Брайан Бонди.

Tor и Brave имеет репутацию защищенных браузеров, следом за ними — Waterfall, Pale Moon и Iriduim.

Разница между защищенным и незащищенным браузером — желание его разработчиков защитить пользователя от слежки. Если сам браузер настроен на передачу информации, то ничего не поможет, но даже в случае с защищенными браузерами все не так однозначно.

Сам Tor как сеть представляет из себя распределенную сеть узлов и шифрует трафик так, что обычным способом через контроль (DPI — глубокий разбор пакетов) на стороне провайдера не было видно, куда зашел абонент.

«Есть масса способов деанонимизации пользователя с Tor. Например, если он одновременно на своем компьютере держит запущенным другой браузер, или же если пользователь регулярно не чистит cookies», — рассказал руководитель отдела ИТ-разработчика программного обеспечения компании «Рексофт» Евгений Черток.

C помощью режима Tor пользователи Bravо могут получить доступ к onion-сайтам в приватном окне, но, как оказалось, что при использовании этого режима данные сайтов .onion остаются в DNS-трафике обозревателя. Об этом сообщил независимый исследователь, работающий в сфере информационной безопасности, который пожелал остаться анонимным.

Еще одной пристанью анонимности в глазах пользователя является наличие в браузере VPN. Оно может быть реализовано как в виде плагина или расширения или, как в случае с Opera, в виде полноценного встроенного VPN-клиента.

Однако полноценным такой встроенный VPN будет лишь при условии, что реализован он корректно – через виртуальный сетевой адаптер, упомянул эксперт по защите данных «Доктор Веб» Александр Горячев.

При детальном рассмотрении VPN в Opera работает также, как и сторонние расширения, которые можно установить в браузере.

«По сути VPN Opera представляет собой HTTP-прокси. Он выполняет роль посредника между пользователем и целевым сервером и использует идентификатор устройства при отправке запроса на прокси-сервер. Такой VPN не поддерживает WebRTC, а значит сайты могут узнать ваш реальный IP-адрес», — рассказал председатель совета фонда «Цифровая долина Сочи» Антон Немкин.

Встроенный VPN — это небольшая заявка на приватность (для вашего провайдера и системного администратора будет видно только подключение к прокси-серверу), но об анонимности говорить рано,

«Точно такой же провайдер есть и у владельца серверов VPN и он может видеть все сайты на которые вы заходили», — подытожил digital-маркетолог продакт-агентства Kit Global Сергей Пархоменко.

Режим «инкогнито»

В целом очевидно, что браузер не должен отдавать много информации серверу и рекламным трекерам — лишь самую необходимую достаточную для сёрфинга в сети, поэтому режим инкогнито сразу можно отбросить как способ сокрытия своих действий.

«Режим инкогнито можно использовать разве что для самоуспокоения. Следы в логах на локальной машине вы, конечно, не оставите, но цифровой след никуда не денется, о чем браузер вас, кстати, уведомляет », — рассказал председатель совета фонда «Цифровая долина Сочи» Антон Немкин.

В режиме инкогнито не сохраняются только cookies и история посещений, при этом если системный администратор посмотрит логи подключений, то легко увидит все сайты на которые вы заходили.

Так что более правильно сейчас использовать шифрование трафика с помощью VPN вместе с шифрованными запросами к DNS, добавляет Евгений Черток.

Три совета

1. Браузер должен поддерживать все современные технологии интернета, поскольку устаревшие технологии зачастую несут в себе серьезные риски безопасности и являются ненадежными. Поэтому его версия должна быть в актуальном состоянии.

«Это важно еще и потому, что в самых свежих версиях разработчики стараются закрыть все известные уязвимости. Соответственно, для поддержания безопасности на высоком уровне следует устанавливать все доступные обновления», — Александр Горячев.

2. Браузерные VPN и «режим инкогнито» могут быть полезными, но надо понимать, для чего именно.

«Они заточены под бытовые задачи. Посмотреть фильм на зарубежном сервисе — да, анонимный серфинг — нет», — Антон Немкин.

3. «Немножко анонимным» быть нельзя, но с браузерами получается именно так. Компании охотно используют «приватность» как синоним безопасности и в качестве маркетингового хода.

«Когда-то по поводу инкогнито-мода Гугл сказал , что «приватный» не означает «невидимый» и мне кажется, что это исчерпывающе описывает ситуацию с анонимностью и приватностью в интернете», — Антон Немкин.

Источник

6 лучших браузеров для безопасного и приватного серфинга

Практически каждый сайт в Интернете в той или иной степени отслеживает пользовательское поведение. Обычно для этого используются файлы куки — небольшие блоки данных, которые запоминают ваши предпочтения. Однако, некоторые веб-ресурсы идут еще дальше и не стесняются использовать рекламные трекеры, сторонние куки и механизмы снятия цифровых профилей.

Сторонние файлы cookie — это файлы cookie, которые вставляются другими компаниями, такими как Google, Facebook или рекламными компаниями. Они используются, чтобы следить за вами сразу при посещении разных сайтов, создавая уникальный профиль, который можно использовать для показа рекламы. Эти файлы cookie отслеживают даже местоположение вашего устройства.

Цифровые отпечатки — относительно новая угроза конфиденциальности в сети, позволяющая компаниям узнавать данные вашей активности. Это может быть версия браузера, тип, операционная система, часовой пояс, местоположение, плагины, шрифты и многое другое. Цифровые профили содержат так много данных, что их можно использовать для идентификации одного конкретного пользователя.

Что со всем этим делать? Можно пути по сложному пути и создать свой собственный блокировщик отслеживания на базе платы Raspberry Pi. Вы также можете установить браузерные расширения, такие как Decentraleyes, AdGuard Антибаннер, uBlock Origin или DuckDuckGo. Но первым делам следует выбрать браузер, в который уже встроены надежные функции защиты конфиденциальности.

Firefox

На протяжении многих лет Firefox зарекомендовал себя как альтернатива Google Chrome, ориентированная на конфиденциальность. И каждый год Mozilla улучшает данный аспект браузера. Обычно смена браузера бывает очень болезненной для пользователей, но Firefox может стать отличной отправной точкой.

Прежде всего, Firefox — это быстрый и многофункциональный браузер с собственной экосистемой надстроек, расширений и параметров персонализации. В Firefox есть специальная функция «Улучшенная защита от отслеживания», которая блокирует рекламные трекеры и трекеры социальных сетей, межсайтовые отслеживающие куки, сборщиков цифровых отпечатков. По умолчанию Firefox будет делать это только в приватных окнах. Перейдите в Настройки > Приватность и Защита и переключитесь в режим защиты Строгая, чтобы защита применялась во всех окнах браузера. Предусмотрен также отдельный режим Персональная, который позволяет детально настраивать блокировку.

Brave

Brave — это браузер со встроенными функциями конфиденциальности. По умолчанию, он блокирует средства отслеживания рекламы, межсайтовые куки-файлы и фингерпринтинг. В Brave поддерживается режим защиты «Агрессивный» для блокировки трекеров и рекламы и режим «Строгий» для блокировки сборщиков цифровых отпечатков. Brave построен на кодовой базе Chromium, а это значит, что вы сможете установить в браузер любимые расширения Chrome.

В целом, Brave — это очень быстрый и функциональный браузер. Разработчики используют много нестандартных подходов. Например, браузер пытается продвигать собственную криптовалюту, которая используется для оплаты веб-сайтов. На стартовой странице также отображается информация, посвященная криптовалюте. К счастью, никто вас не обязывает пользоваться этими функциями, вы их можете просто отключить.

Safari

Если вы используете Mac, iPhone или iPad, то Safari — хорошая отправная точка, когда речь идет о конфиденциальности в Интернете. У Apple есть собственный интеллектуальная система Intelligent Tracking Prevention, которая использует технологии машинного обучения для блокировки межсайтового отслеживания. Эта функция включена в браузере по умолчанию. Блокировка не будет строгой, потому что приоритет отдается функциональности веб-сайта, а не блокировке конфиденциальности. Safari не будет блокировать трекеры, если это нарушит работу сайта.

Safari также генерирует отчет о конфиденциальности, чтобы сообщить вам, сколько трекеров было заблокировано. Таким образом, функции конфиденциальности Safari не являются полностью безопасными и далеки от агрессивных.

Microsoft Edge

Вам нравится Google Chrome, но хотите браузер с большим уклоном в сторону конфиденциальности? Тогда Microsoft Edge — ваш выбор. Microsoft проделала большую работу для создания быстрого и безопасного браузера на основе Chromium.

Edge поставляется с функцией «Защита от отслеживания», которая имеет три уровня блокировки: Базовая, Уравновешенная и Строгая. В режиме «Строгая» блокируется большинство средств отслеживания со всех сайтов. В данном режиме рекламные объявления будут наименее персонализированными. Перейдите в Настройки > Конфиденциальность, поиск и службы > Защита от отслеживания и переключитесь в режим Строгая.

Microsoft продолжает разрабатывать и другие функции повышения уровня приватности в Edge. Новый режим Super Duper Security Mode позволяет отключить JIT-компиляцию JavaScript, которая может использоваться для извлечения данных с веб-страниц в режиме реального времени.

DuckDuckGo Privacy Browser

Если вам нужен приватный мобильный браузер для iPhone или Android, вам подойдет Privacy Browser от DuckDuckGo.

Это очень простой и быстрый браузер, который блокирует отслеживание ваших действий и заставляет сайты использовать зашифрованные соединения. Вы можете повысить уровень конфиденциальности, используя приватную поисковую систему DuckDuckGo.

Tor Browser

Хотите действительно анонимного серфинга и полной блокировки отслеживания? Тогда ваш выбор — Tor Browser. Это специализированный браузер, ориентированный на конфиденциальность, который направляет весь трафик через множество различных серверов по всему миру, поддерживаемых добровольцами. Это делает Tor Browser медленным браузером для повседневного использования, но у него есть огромный неоспоримый плюс: процесс маршрутизации и перенаправления очищает все рекламные трекеры, сторонние файлы cookie и даже предотвращает снятие цифровых отпечатков и отслеживание. Tor Browser доступен для Windows, macOS, Linux и Android.

Источник

Linux-дистрибутивы для анонимной работы в интернете — что нового?

Самый известный из секьюрных дистрибутивов — Tails, он выпускается с 2009 года. Там всё привычно и знакомо: вставил флэшку, загрузился, поработал, почистил RAM за собой. При этом периодически появляются альтернативные решения, такие как Whonix, Qubes OS или совсем новый дистрибутив Obscurix.

Личная безопасность — не та сфера, где следят за модой. Это не какое-то хобби, мобильная разработка или дизайн, здесь речь о сохранении жизни и свободы. Нововведения — не дань эстетике или комфорту, а попытка обеспечить ещё более надёжную защиту.

Безопасность — это анонимность

В контексте операционных систем часто говорят о некоторых специфических характеристиках «безопасных» систем:

- грамотное разделение привилегий;

- мандатный контроль;

- изоляция процессов;

- … и многое-многое другое.

Безопасность программных процессов — это немного иная тема. Там проблему рассматривают под другим углом, интересным в первую очередь военным, государственным и корпоративным клиентам, которые защищают коммерческие тайны, шпионят за сотрудниками, борются с утечками информации и тому подобное — обычно для дележа власти и/или денег. Забавно, что слежку за сотрудниками компании или гражданами государства часто устанавливают для их же блага: мол, так они «чувствуют себя более защищёнными».

Мы же здесь говорим о личной безопасности человека, что в принципе невозможно без гарантий анонимности. Это совсем другое. Как обсуждалось ранее, в современном мире личная безопасность напрямую зависит от анонимности, иначе никто не гарантирует вам свободу после комментариев в телеграме или финансовых транзакций. Любые действия в интернете могут быть наказуемы после принятия новых законов, имеющих обратную силу. Сейчас такое время, а дальше будет ещё хуже.

Другими словами, личная защита намного важнее, чем корпоративные, военные или национальные интересы какого-то государства. Всё-таки физическая безопасность касается конкретных живых организмов, а корпорации и государства — это абстрактные сущности, изобретённые относительно недавно, то есть они вторичны.

Именно в таком контексте безопасность рассматривают разработчики большинства защищённых дистрибутивов. В первую очередь они думают о безопасности человека, то есть о приватности, анонимности, защите от эксплоитов, слежки, деанонимизации, о надёжном шифровании.

Obscurix

Obscurix (Obscure *nix) — относительно новый проект. Операционная система пока в альфе, от неё пока не стоит ожидать стабильности.

Это «живая», загружаемая с внешнего носителя операционка на базе Arch Linux, сконфигурированная с прицелом конкретно на приватность и анонимность (исходный код, образ ISO для загрузочной флэшки). Как и положено, весь трафик безопасно направляется через Tor. Поддерживаются сети анонимайзеров I2P и Freenet (но они не выстраиваются в цепочку).

Встроенный файрвол сконфигурирован через iptables и блокирует весь входящий трафик, разрешая только исходящие соединения по Tor, I2P или Freenet (правила iptables). NetworkManager.service вообще не запускается без iptables.

Разрешениями приложений управляет линуксовый модуль AppArmor, для изоляции используются Bubblewrap и Xpra.

Исходный код Obscurix открыт, из него можно собрать такой же образ, который доступен для скачивания. В комплекте с дистрибутивом поставляются только опенсорсные программы. Единственные проприетарные фрагменты — обновления микрокода для процессоров AMD и Intel (пакеты amd-ucode и intel-ucode ), и они здесь только из вынужденной необходимости: это единственная защита от аппаратных уязвимостей типа Meltdown и Spectre.

В операционной системе установлен часовой пояс UTC, его лучше не менять, чтобы не выделять себя из общей массы пользователей. Аналогичная маскировка рекомендуется во всех сценариях поведения в интернете. Как известно, фингерпринтинг «анонимных» пользователей осуществляют по косвенным битам информации, таким как список установленных расширений, список шрифтов в операционной системе, скорость рендеринга графики (указывает на аппаратную конфигурацию компьютера), особенности набора текста на клавиатуре и т. д.

- IRC-клиент Hexchat с настройками приватности, без автостарта;

- VLC, сбор метаданных отключён;

- Thunderbird с отключёнными функциями типа Javascript, чатов, SVG для уменьшения поверхности атаки; без телеметрии и Google Safebrowsing; с защитой от фингерпринтинга, плагином enigmail для шифрования почты;

- вьюер Evince с отключёнными опциями evince-previewer и evince-thumbnailer ;

- файл-менеджер Thunar без thunar-volman , предпросмотра и закладки для сети;

- Pacman: изоляция потоков, только зеркала HTTPS;

- GnuPG в усиленной конфигурации Джейкоба Эпплбаума;

- Gedit, Eog, Electrum, Keepassxc.

Для безопасности в системе отключены все необычные протоколы и файловые системы, модули веб-камеры и динамика, Bluetooth, Firewire, Thunderbolt. Блокируются все беспроводные устройства (кроме WiFi), отключён своп.

Синхронизация времени критична для анонимности. Но протокол NTP чрезвычайно уязвим, не зашифрован, не работает через Tor и выдаёт локальное время в таймстампах. Поэтому автор написал скрипт Secure Time Synchronization для более безопасной синхронизации времени.

Для сбора дополнительной энтропии в ГСЧ установлены библиотека jitterentropy и демон haveged.

Все потенциальные идентификаторы в системе обфусцированы, MAC-адреса спуфятся при загрузке, интервалы между нажатиями клавиш на клавиатуре обфусцируются с помощью инструмента kloak.

Obscurix не поддерживает VPN по причинам безопасности. При использовании Tor довольно сомнительно, что VPN обеспечивает дополнительную защиту, а не наоборот. На этот счёт ведутся дискуссии. Хотя если Tor блокируется средствами DPI на уровне провайдера, то VPN действительно помогает скрыть трафик и запустить Tor.

Усиление ядра

Защищённые дистрибутивы старательно укрепляются с точки зрения информационной защиты. В Obscurix используется hardened_malloc, специальные настройки для укрепления ядра, а некоторые защитные параметры передаются ядру через загрузчик. К примеру, вот специфические параметры выполнения ядра, которые устанавливаются утилитой sysctl :

- kernel.dmesg_restrict=1 ограничивает логи ядра только для рута, не позволяя злоумышленнику собрать информацию о системе

- kernel.kptr_restrict=2 скрывает символы ядра в /proc/kallsyms , чтобы эту информацию злоумышленник тоже не смог использовать для атаки

- kernel.unprivileged_bpf_disabled=1 ограничивает работу JIT-компилятора BPF только для рута, предотвращая многие возможные атаки на JIT-компилятор типа распыления кучи

- net.core.bpf_jit_harden=2 тоже защищает JIT-компилятор от некоторых атак

- kernel.yama.ptrace_scope=2 устанавливает ограничение на использование системного вызова ptrace() только для рута: этот вызов используется для проверки и модификации запущенных процессов, что очень опасно

- kernel.kexec_load_disabled=1 отключает kexec, который используется для изменений в ядре без перезагрузки

- net.ipv4.tcp_syncookies=1 включает SYN cookie — технику противодействия атакам SYN flood (тип DoS-атак)

- net.ipv4.tcp_rfc1337=1 предотвращает атаки типа TIME-WAIT Assassination

- net.ipv4.conf.default.rp_filter=1 и net.ipv4.conf.all.rp_filter=1 предотвращают определённые методы IP-спуфинга.

- net.ipv4.conf.all.accept_redirects=0

net.ipv4.conf.default.accept_redirects=0

net.ipv4.conf.all.secure_redirects=0

net.ipv4.conf.default.secure_redirects=0

net.ipv6.conf.all.accept_redirects=0

net.ipv6.conf.default.accept_redirects=0

отключает приём ICMP-редиректов

Этот список даёт представление, что векторов атаки очень много. Усиление ядра никогда не будет лишним.

Прозрачный прокси Tor

В защищённых дистрибутивах абсолютно весь трафик идёт через сеть анонимайзеров. Ни один пакет «случайно» не отправится по открытым каналам, так что в этом отношении можно чувствовать себя спокойно.

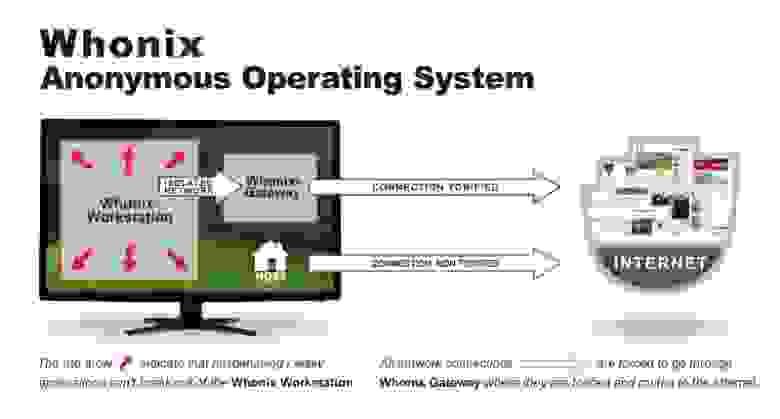

В Whonix работает встроенный гейт Whonix Gateway, в других приватных дистрибутивах схожий механизм.

В Obscurix обычный демон Tor отключён, а системный демон Tor открывает SocksPort на 9150, чтобы предотвратить ситуацию, когда Tor работает через Tor.

Отличия Obscurix от Tails

Obscurix похожа на Tails, но сделана на базе дистрибутива Arch, а не Debian. Отсюда и вытекают основные отличия — более тщательное усиление ядра, песочницы и аллокатора памяти, более свежие версии программ и др.

Кроме того, Obscurix не модифицирует Tor Browser, как это делают разработчики Tails, так что отпечаток браузера ничем не будет отличаться от стандартного, то есть не выдаст пользователя специального дистрибутива Linux.

Ещё одно отличие в поддержке нескольких сетей для анонимизации: кроме Tor, поддерживаются I2P и Freenet. Также поддерживаются неанонимные сети Zeronet, IPFS, cjdns для шифрования и децентрализации.

В отличие от Tails, в Obscurix отсутствует небезопасный браузер Unsafe Browser, допускающий прямое подключение в обход Tor. Таким образом, после эксплуатации какой-нибудь другой уязвимости злоумышленник может легко узнать реальный IP-адрес жертвы. Кстати, в последних версиях Tails он уже запрещён по умолчанию.

Отличия Obscurix от Whonix

Дистрибутив Whonix появился несколько лет назад, это уже реальный практический инструмент, в то время как Obscurix пока на стадии эксперимента.

Главное отличие в том, что Whonix разработан для виртуальной машины. В то же время Obscurix и Tails загружаются с флэшки в RAM и не оставляют после себя следов для компьютерной экспертизы. В случае с Whonix/VM теоретически появляются дополнительные уровни абстракции. С другой стороны, Whonix удобнее, ведь виртуальную машину можно запустить под любой ОС, включая Windows и MacOS, в любом менеджере ОС.

Whonix часто используют в связке с Qubes OS. Этот десктопный дистрибутив за качественную изоляцию VM похвалил сам Эдвард Сноуден.

На схеме далее представлен дизайн Qubes OS с установкой Whonix. Разные цвета модулей соответствуют разным уровням доверия: от чёрного (максимальное доверие) до опасного красного (USB, сетевой стек).

По сравнению с традиционными «живыми» дистрибутивами это более продвинутый подход. В связке Qubes-Whonix получается как бы двойная защита: специальный защищённый Linux-дистрибутив внутри другого специального дистрибутива с качественной изоляцией процессов. Но всё-таки загружаемые/живые дистрибутивы формально безопаснее, потому что не оставляют никаких следов на хосте (amnesiac) и даже очищают оперативную память на выходе.

С другой стороны, хотя та же Qubes OS не считается ‘amnesiac’, но здесь полнодисковое шифрование по умолчанию. То есть по факту всё равно не остаётся никаких следов, а удобства больше.

В общем, старая добрая Tails уже не одинока в арсенале свободного человека.

На правах рекламы

VDSina предлагает VDS в аренду под любые задачи, огромный выбор операционных систем для автоматической установки, есть возможность установить любую ОС с собственного ISO, удобная панель управления собственной разработки и посуточная оплата тарифа, который вы можете создать индивидуально под свои задачи.

Источник