- 10 Most Secure Linux Distros For Complete Privacy & Anonymity | 2017 Edition

- 10 Best And Most Secure Linux Distributions

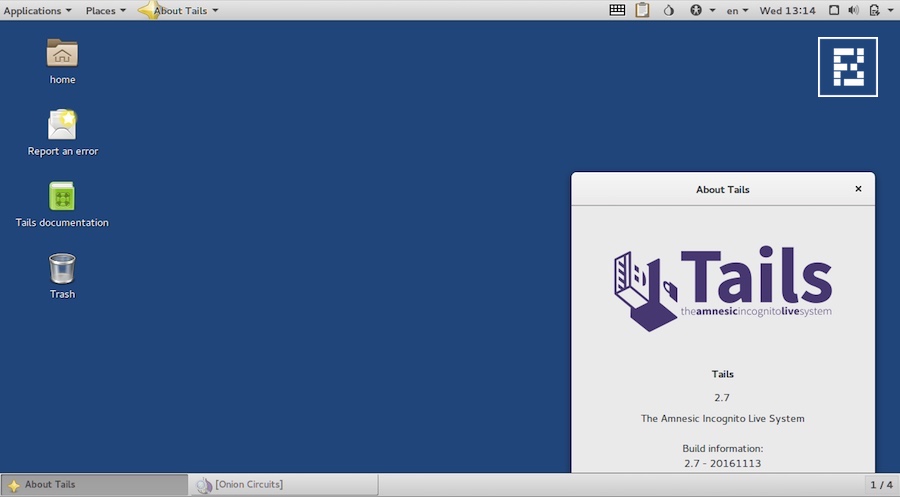

- 1. Tails

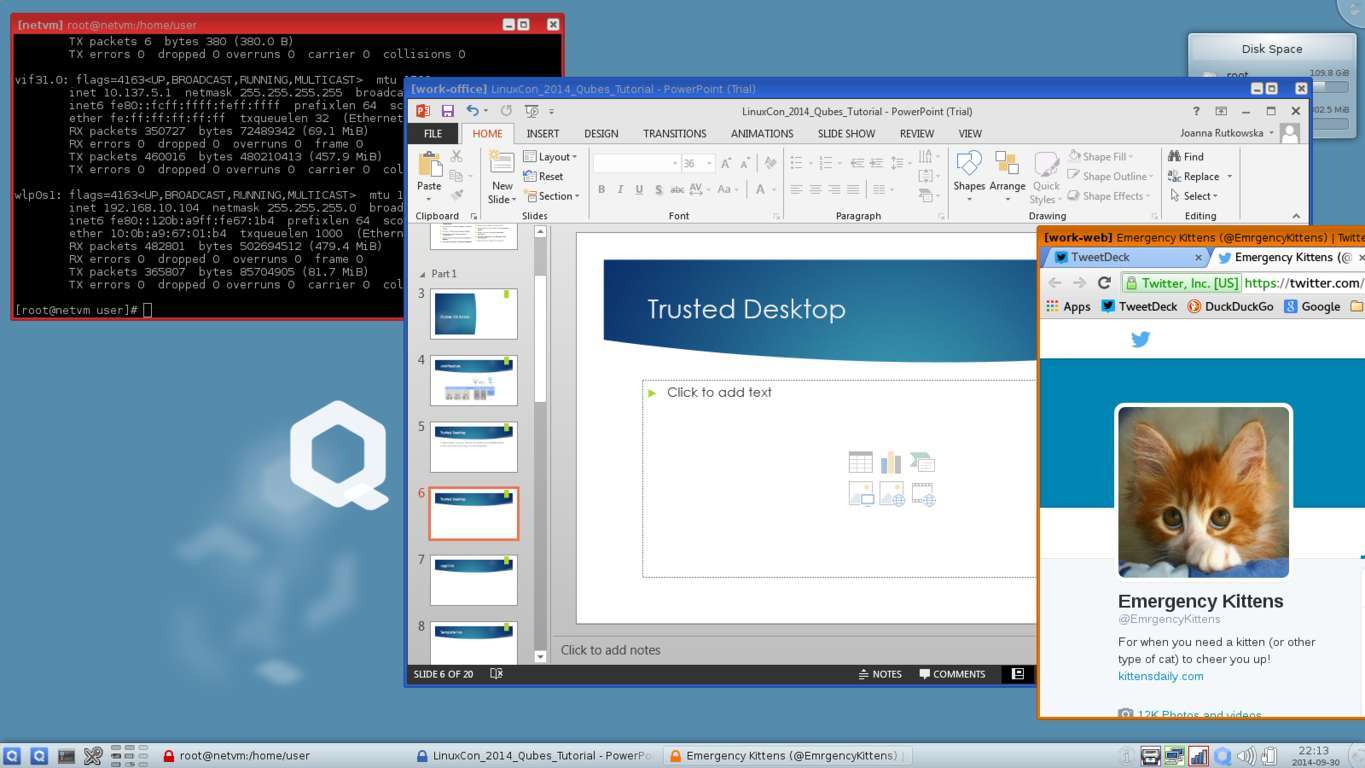

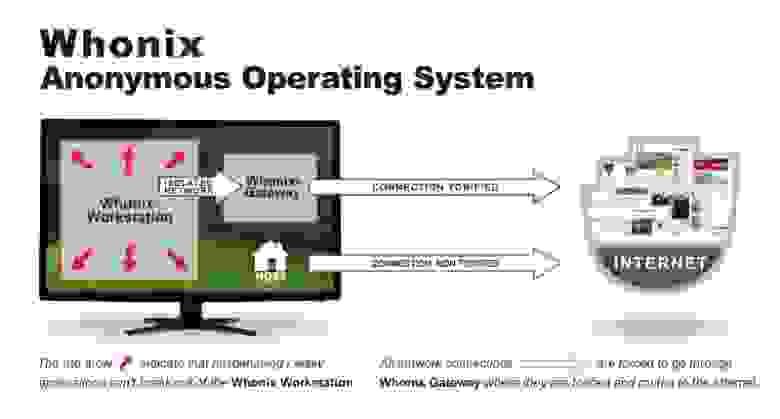

- 2. Whonix

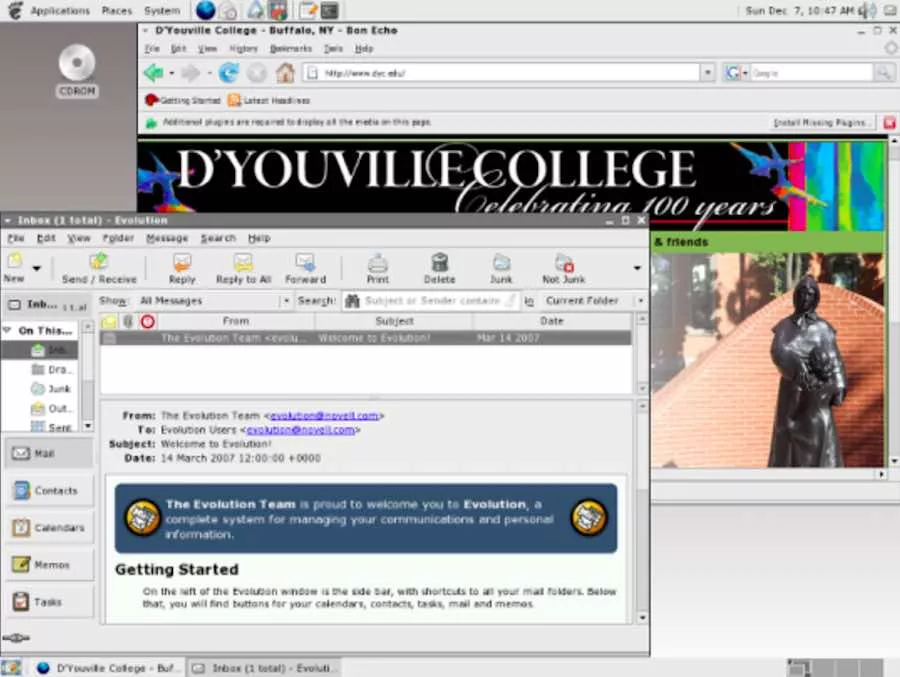

- 3. Qubes OS

- 4. Subgraph OS

- 5. Discreete Linux

- 6. Kodachi

- 7. TENS

- 8. Tin Hat

- 9. IprediaOS

- 10. Alpine Linux

- Notable Mentions

- Linux-дистрибутивы для анонимной работы в интернете — что нового?

- Безопасность — это анонимность

- Obscurix

- Усиление ядра

- Прозрачный прокси Tor

- Отличия Obscurix от Tails

- Отличия Obscurix от Whonix

- На правах рекламы

10 Most Secure Linux Distros For Complete Privacy & Anonymity | 2017 Edition

Short Bytes: One of the most compelling reasons to use Linux is its ability to deliver a secure computing experience. There are some specialized secure Linux distros for security that add extra layers and make sure that you complete your work anonymously and privately. Some of the popular secure Linux distros for 2017 are Tails, Whoix, Kodachi, etc.

W hy should I use a privacy-focused Linux distribution?

While Linux and macOS are considered more secure as compared to Windows operating system, there are some specialized Linux distros that cater to the needs of security enthusiasts. By using technologies like TOR, sandboxing, firewalls, etc., anonymous Linux distros deliver extra layers of security.

However, due to tons of choices available in the open source world of Linux, often, inexperienced users get confused and choose the wrong operating system. To fulfill that needs, we keep publishing different lists of best Linux distros from time to time. Before going ahead and taking a look at the most secure Linux distros, don’t forget to check out our other popular articles:

10 Best And Most Secure Linux Distributions

1. Tails

For many of us, Tails is the default choice while looking for a Linux for security solution. Tails, or The Amnesic Incognito Live System, is a Debian-based Linux distribution that’s one of the most secure operating systems you’ll ever get. Tails, an open source distribution, was first released about 8 years ago. With the help of redirecting all the web traffic through Tor, Tails achieves privacy through anonymity.

As Tails stores everything in RAM and avoids the usage of the hard disk, it erases everything once it’s shut down. Moreover, Tails is also suitable for general usage, thanks to the default GNOME desktop environment.

2. Whonix

Just like Tails, Whonix secure Linux distro is also based on Debian GNU/Linux. This private operating system consists of two virtual machines. While one VM is a “Tor Gateway” running Debian, other one is a “Workstation.” Please note that Whonix is installed on a user-provided host OS that could be Linux, Windows, macOS, or Qubes OS. By utilizing Tor’s open and distributed relay network, Whonix defeats the network surveillance possibilities.

This Linux for security purposes does its best to hide the real IP address of the user. Also, many pre-installed applications are stream-isolated in Whonix and they use a dedicated Tor SocksPort for extra security.

3. Qubes OS

Qubes OS, which is also called the world’s most secure operating system, is a security-oriented system which performs virtualization by Xen hypervisor. For those who don’t know, a hypervisor mimics the hardware and allows running multiple virtual machines. The user environment for Qubes OS could be Fedora, Debian, Whoix, and Windows. Just like Tails Linux for security, Qubes OS too has been approved by NSA whistleblower Edward Snowden.

In Qubes, the isolation is performed by turning hardware controllers into functional domains. It also separates your digital life in different levels of trust, for e.g., work domain, shopping domain, random domain, etc. All these domains are run in different virtual machines. With this technique, one exploit doesn’t allow the attacker to take over the entire computer.

4. Subgraph OS

Subgraph OS is a Debian-based secure Linux distro that promises to provide anonymous digital experience and hardening features. Also approved by Edward Snowden, Subgraph OS has been designed to avert different malware attacks. Subgraph OS is still in Alpha stage but it’s capable of being a secure communication platform along with providing a familiar user interface.

As expected, Subgraph OS runs in a sandboxed environment that runs applications like web browser, email client with in-built encryption, LibreOffice, PDF viewer, video player, Hexchat, etc. It includes a hardened kernel with grsecurity/PaX patch for strong security protection to all processes. This anonymous Linux distro’s most custom code is written in Go, which is a memory safe language. It also includes an application firewall that makes sure that user is protected from unexpected outbound connections.

5. Discreete Linux

Just like many other entries on this list, Discreete Linux is a free software project that can be used by anyone who wishes to lead an anonymous digital life. Some of you might be knowing this secure Linux distro as Ubuntu Privacy Remix. Well, now it’s based on Debian and it has got a new name too. It promises to save the users against the trojan-powered surveillance attacks. It’s currently in beta stage.

Discreete Linux calls itself suitable for people who don’t have deeper knowledge of computing but they regard internet security as their primary concern. With the help of encryption and isolated environment, Discreete Linux prepares a secure work environment. The kernel modules on this anonymous Linux distro can only be installed if they are digitally signed by the developer team. Moreover, it doesn’t even support internal hard drives or network hardware. Instead, it stores all its data inside the RAM or an external thumb drive.

6. Kodachi

Kodachi Linux is a security-focused operating system based on Debian GNU/Linux. It aims to provide a secure computing experience. To install Kodachi and get it up and running is simple and you don’t need to invest time or effort. Kodachi Linux for security gives you the option to boot from the PC hardware or go with the external USB drive option for extra security.

By running a Kodachi system with active VPN connection, TOR, and DNScrypt service ensures a good level of privacy. All the connections to the internet are forced to pass through the previously mentioned services. The entire operating system runs from your volatile RAM memory, so after shutting down no trace of activity is left. Kodachi Linux also ships with latest privacy tools for emails, encryption, and instant messaging. The Xfce desktop environment makes it even more useful on older machines.

7. TENS

TENS Linux for security stands for Trusted End Node Security. It was previously known as LPS, or Lightweight Portable Security. Before telling you more about TENS Linux, let me mention that it’s distributed and developed by the United States Department of Defense. So, if you can make peace with that, let’s take a look at its great features.

Based on Arch Linux, TENS secure Linux OS can run on any Intel-powered machine. As it only boots in RAM, it serves as a secure end node for the users. It comes loaded with Encryption Wizard, which is a simple and strong encryption software for protection of sensitive information. TENS Linux also supports CAC and PIV access nodes that are used on American government websites. Overall, it has a minimal set of applications to ensure lesser chances of infection and better performance.

8. Tin Hat

Derived from the hardened Gentoo, Tin Hat Linux is a secure operating system that wishes to deliver a fast and secure Linux experience. For complete security, Tin Hat Linux lives entirely in RAM and doesn’t mount any file system directly from boot device, thus, avoiding any chance of leaving any data behind. As expected, you can boot it from a CD or USB flash drive.

Please note that before you start working with Tin Hat Linux for security and anonymity, you should have a knowledge of how Gentoo Linux works. You can run it both on 32-bit and 64-bit hardware architectures. The desktop environment is built around GNOME, which you’ll surely find familiar. Many applications like Firefox, email client, LibreOffice, and video player are shipped pre-installed on Tin Hat Linux.

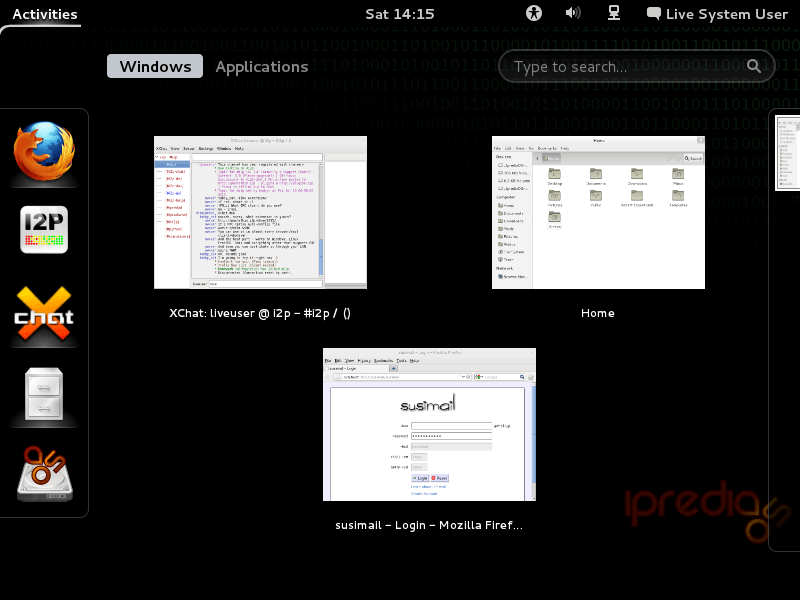

9. IprediaOS

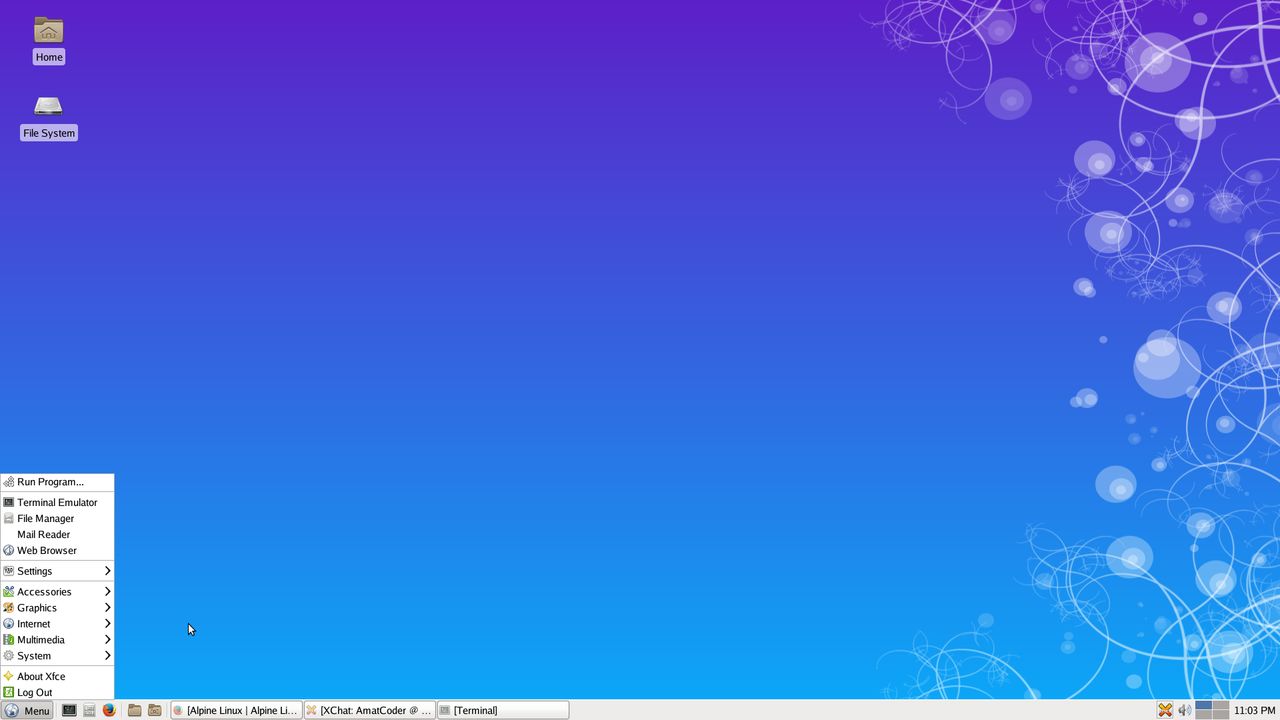

10. Alpine Linux

This secure Linux for privacy, uses its own package management system, apk-tools. It can be installed as a run-from-RAM OS. Built around musl libc and busybox, Alpine Linux’s kernel is patched with an unofficial port of grsecurity/Pax. Also, all userland binaries are compiled as Position Independent Executables (PIE).

Notable Mentions

Apart from the above-mentioned security focused Linux distros for 2017, there are many other options as well, and that’s the beauty of Linux. Some of the notable mentions that I’d love to elaborate in future updates of this article are listed below:

- Tor-ramdisk

- JonDo Live CD

- CoreOS

Which secure Linux distribution is your preferred choice? Tell us your views in comments below.

Источник

Linux-дистрибутивы для анонимной работы в интернете — что нового?

Самый известный из секьюрных дистрибутивов — Tails, он выпускается с 2009 года. Там всё привычно и знакомо: вставил флэшку, загрузился, поработал, почистил RAM за собой. При этом периодически появляются альтернативные решения, такие как Whonix, Qubes OS или совсем новый дистрибутив Obscurix.

Личная безопасность — не та сфера, где следят за модой. Это не какое-то хобби, мобильная разработка или дизайн, здесь речь о сохранении жизни и свободы. Нововведения — не дань эстетике или комфорту, а попытка обеспечить ещё более надёжную защиту.

Безопасность — это анонимность

В контексте операционных систем часто говорят о некоторых специфических характеристиках «безопасных» систем:

- грамотное разделение привилегий;

- мандатный контроль;

- изоляция процессов;

- … и многое-многое другое.

Безопасность программных процессов — это немного иная тема. Там проблему рассматривают под другим углом, интересным в первую очередь военным, государственным и корпоративным клиентам, которые защищают коммерческие тайны, шпионят за сотрудниками, борются с утечками информации и тому подобное — обычно для дележа власти и/или денег. Забавно, что слежку за сотрудниками компании или гражданами государства часто устанавливают для их же блага: мол, так они «чувствуют себя более защищёнными».

Мы же здесь говорим о личной безопасности человека, что в принципе невозможно без гарантий анонимности. Это совсем другое. Как обсуждалось ранее, в современном мире личная безопасность напрямую зависит от анонимности, иначе никто не гарантирует вам свободу после комментариев в телеграме или финансовых транзакций. Любые действия в интернете могут быть наказуемы после принятия новых законов, имеющих обратную силу. Сейчас такое время, а дальше будет ещё хуже.

Другими словами, личная защита намного важнее, чем корпоративные, военные или национальные интересы какого-то государства. Всё-таки физическая безопасность касается конкретных живых организмов, а корпорации и государства — это абстрактные сущности, изобретённые относительно недавно, то есть они вторичны.

Именно в таком контексте безопасность рассматривают разработчики большинства защищённых дистрибутивов. В первую очередь они думают о безопасности человека, то есть о приватности, анонимности, защите от эксплоитов, слежки, деанонимизации, о надёжном шифровании.

Obscurix

Obscurix (Obscure *nix) — относительно новый проект. Операционная система пока в альфе, от неё пока не стоит ожидать стабильности.

Это «живая», загружаемая с внешнего носителя операционка на базе Arch Linux, сконфигурированная с прицелом конкретно на приватность и анонимность (исходный код, образ ISO для загрузочной флэшки). Как и положено, весь трафик безопасно направляется через Tor. Поддерживаются сети анонимайзеров I2P и Freenet (но они не выстраиваются в цепочку).

Встроенный файрвол сконфигурирован через iptables и блокирует весь входящий трафик, разрешая только исходящие соединения по Tor, I2P или Freenet (правила iptables). NetworkManager.service вообще не запускается без iptables.

Разрешениями приложений управляет линуксовый модуль AppArmor, для изоляции используются Bubblewrap и Xpra.

Исходный код Obscurix открыт, из него можно собрать такой же образ, который доступен для скачивания. В комплекте с дистрибутивом поставляются только опенсорсные программы. Единственные проприетарные фрагменты — обновления микрокода для процессоров AMD и Intel (пакеты amd-ucode и intel-ucode ), и они здесь только из вынужденной необходимости: это единственная защита от аппаратных уязвимостей типа Meltdown и Spectre.

В операционной системе установлен часовой пояс UTC, его лучше не менять, чтобы не выделять себя из общей массы пользователей. Аналогичная маскировка рекомендуется во всех сценариях поведения в интернете. Как известно, фингерпринтинг «анонимных» пользователей осуществляют по косвенным битам информации, таким как список установленных расширений, список шрифтов в операционной системе, скорость рендеринга графики (указывает на аппаратную конфигурацию компьютера), особенности набора текста на клавиатуре и т. д.

- IRC-клиент Hexchat с настройками приватности, без автостарта;

- VLC, сбор метаданных отключён;

- Thunderbird с отключёнными функциями типа Javascript, чатов, SVG для уменьшения поверхности атаки; без телеметрии и Google Safebrowsing; с защитой от фингерпринтинга, плагином enigmail для шифрования почты;

- вьюер Evince с отключёнными опциями evince-previewer и evince-thumbnailer ;

- файл-менеджер Thunar без thunar-volman , предпросмотра и закладки для сети;

- Pacman: изоляция потоков, только зеркала HTTPS;

- GnuPG в усиленной конфигурации Джейкоба Эпплбаума;

- Gedit, Eog, Electrum, Keepassxc.

Для безопасности в системе отключены все необычные протоколы и файловые системы, модули веб-камеры и динамика, Bluetooth, Firewire, Thunderbolt. Блокируются все беспроводные устройства (кроме WiFi), отключён своп.

Синхронизация времени критична для анонимности. Но протокол NTP чрезвычайно уязвим, не зашифрован, не работает через Tor и выдаёт локальное время в таймстампах. Поэтому автор написал скрипт Secure Time Synchronization для более безопасной синхронизации времени.

Для сбора дополнительной энтропии в ГСЧ установлены библиотека jitterentropy и демон haveged.

Все потенциальные идентификаторы в системе обфусцированы, MAC-адреса спуфятся при загрузке, интервалы между нажатиями клавиш на клавиатуре обфусцируются с помощью инструмента kloak.

Obscurix не поддерживает VPN по причинам безопасности. При использовании Tor довольно сомнительно, что VPN обеспечивает дополнительную защиту, а не наоборот. На этот счёт ведутся дискуссии. Хотя если Tor блокируется средствами DPI на уровне провайдера, то VPN действительно помогает скрыть трафик и запустить Tor.

Усиление ядра

Защищённые дистрибутивы старательно укрепляются с точки зрения информационной защиты. В Obscurix используется hardened_malloc, специальные настройки для укрепления ядра, а некоторые защитные параметры передаются ядру через загрузчик. К примеру, вот специфические параметры выполнения ядра, которые устанавливаются утилитой sysctl :

- kernel.dmesg_restrict=1 ограничивает логи ядра только для рута, не позволяя злоумышленнику собрать информацию о системе

- kernel.kptr_restrict=2 скрывает символы ядра в /proc/kallsyms , чтобы эту информацию злоумышленник тоже не смог использовать для атаки

- kernel.unprivileged_bpf_disabled=1 ограничивает работу JIT-компилятора BPF только для рута, предотвращая многие возможные атаки на JIT-компилятор типа распыления кучи

- net.core.bpf_jit_harden=2 тоже защищает JIT-компилятор от некоторых атак

- kernel.yama.ptrace_scope=2 устанавливает ограничение на использование системного вызова ptrace() только для рута: этот вызов используется для проверки и модификации запущенных процессов, что очень опасно

- kernel.kexec_load_disabled=1 отключает kexec, который используется для изменений в ядре без перезагрузки

- net.ipv4.tcp_syncookies=1 включает SYN cookie — технику противодействия атакам SYN flood (тип DoS-атак)

- net.ipv4.tcp_rfc1337=1 предотвращает атаки типа TIME-WAIT Assassination

- net.ipv4.conf.default.rp_filter=1 и net.ipv4.conf.all.rp_filter=1 предотвращают определённые методы IP-спуфинга.

- net.ipv4.conf.all.accept_redirects=0

net.ipv4.conf.default.accept_redirects=0

net.ipv4.conf.all.secure_redirects=0

net.ipv4.conf.default.secure_redirects=0

net.ipv6.conf.all.accept_redirects=0

net.ipv6.conf.default.accept_redirects=0

отключает приём ICMP-редиректов

Этот список даёт представление, что векторов атаки очень много. Усиление ядра никогда не будет лишним.

Прозрачный прокси Tor

В защищённых дистрибутивах абсолютно весь трафик идёт через сеть анонимайзеров. Ни один пакет «случайно» не отправится по открытым каналам, так что в этом отношении можно чувствовать себя спокойно.

В Whonix работает встроенный гейт Whonix Gateway, в других приватных дистрибутивах схожий механизм.

В Obscurix обычный демон Tor отключён, а системный демон Tor открывает SocksPort на 9150, чтобы предотвратить ситуацию, когда Tor работает через Tor.

Отличия Obscurix от Tails

Obscurix похожа на Tails, но сделана на базе дистрибутива Arch, а не Debian. Отсюда и вытекают основные отличия — более тщательное усиление ядра, песочницы и аллокатора памяти, более свежие версии программ и др.

Кроме того, Obscurix не модифицирует Tor Browser, как это делают разработчики Tails, так что отпечаток браузера ничем не будет отличаться от стандартного, то есть не выдаст пользователя специального дистрибутива Linux.

Ещё одно отличие в поддержке нескольких сетей для анонимизации: кроме Tor, поддерживаются I2P и Freenet. Также поддерживаются неанонимные сети Zeronet, IPFS, cjdns для шифрования и децентрализации.

В отличие от Tails, в Obscurix отсутствует небезопасный браузер Unsafe Browser, допускающий прямое подключение в обход Tor. Таким образом, после эксплуатации какой-нибудь другой уязвимости злоумышленник может легко узнать реальный IP-адрес жертвы. Кстати, в последних версиях Tails он уже запрещён по умолчанию.

Отличия Obscurix от Whonix

Дистрибутив Whonix появился несколько лет назад, это уже реальный практический инструмент, в то время как Obscurix пока на стадии эксперимента.

Главное отличие в том, что Whonix разработан для виртуальной машины. В то же время Obscurix и Tails загружаются с флэшки в RAM и не оставляют после себя следов для компьютерной экспертизы. В случае с Whonix/VM теоретически появляются дополнительные уровни абстракции. С другой стороны, Whonix удобнее, ведь виртуальную машину можно запустить под любой ОС, включая Windows и MacOS, в любом менеджере ОС.

Whonix часто используют в связке с Qubes OS. Этот десктопный дистрибутив за качественную изоляцию VM похвалил сам Эдвард Сноуден.

На схеме далее представлен дизайн Qubes OS с установкой Whonix. Разные цвета модулей соответствуют разным уровням доверия: от чёрного (максимальное доверие) до опасного красного (USB, сетевой стек).

По сравнению с традиционными «живыми» дистрибутивами это более продвинутый подход. В связке Qubes-Whonix получается как бы двойная защита: специальный защищённый Linux-дистрибутив внутри другого специального дистрибутива с качественной изоляцией процессов. Но всё-таки загружаемые/живые дистрибутивы формально безопаснее, потому что не оставляют никаких следов на хосте (amnesiac) и даже очищают оперативную память на выходе.

С другой стороны, хотя та же Qubes OS не считается ‘amnesiac’, но здесь полнодисковое шифрование по умолчанию. То есть по факту всё равно не остаётся никаких следов, а удобства больше.

В общем, старая добрая Tails уже не одинока в арсенале свободного человека.

На правах рекламы

VDSina предлагает VDS в аренду под любые задачи, огромный выбор операционных систем для автоматической установки, есть возможность установить любую ОС с собственного ISO, удобная панель управления собственной разработки и посуточная оплата тарифа, который вы можете создать индивидуально под свои задачи.

Источник