Group Managed Service Accounts в Windows Server 2012

Технология управляемых служебных записей (Managed Service Accounts – MSA) впервые была представлена в Windows Server 2008 R2 и предназначена для автоматического управления (смены) паролей служебных (сервисных) учетных записей. Благодаря использованию механизма Managed Service Accounts можно существенно снизить риск компрометации системных учетных записей, из-под которых запущены системные службы(не секрет, что существует большое количество утилит, позволяющих извлечь пароли локальных пользователей из LSASS).

Для учетных записей MSA генерируется пароль длиной 240 символов, из которых половина – английские буквы, другая половина – служебные символы. Пароль такой учетной записи меняется автоматически (по-умолчанию каждые 30 дней) и не хранится на локальной системе

Основным недостатком MSA является возможность использования подобной служебной записи только на одном компьютере. Это означает, что служебные учетные записи MSA не могут работать с кластерными и NLB службами (веб-фермы), которые работают одновременно на нескольких серверах и используют одну учетную запись и пароль.

Для преодоления указанного недостатка Microsoft в Windows Server 2012 добавила функционал групповых управляемых учетных записей служб (gMSA — Group Managed Service Accounts). Такие учетные записи можно одновременно использовать на нескольких серверах, чтобы все экземпляры службы использовали одну и ту же учетную запись, например в службе балансировки нагрузки (NLB), кластерных службах и т.п.

Требования gMSA :

Чтобы воспользоваться возможностями gMSA, нужно, чтобы инфраструктура соответствовала следующим требованиям:

- Уровень схемы AD — Windows Server 2012 (как ее обновить описано здесь).

- Контроллер домена Windows Server 2012 (и выше) со службой Microsoft Key Distribution Service (служба распространения ключей) – именно это служба отвечает за генерацию паролей

- PowerShell модуль для управления Active Directory

- В качестве клиентов могут использоваться Windows Server 2012/2012 R2 и Windows 8/8.1

- Служба, использующая gMSA должна быть совместима с этим типом аккаунтов (должно быть указано в документации). На данный момент gMSA поддерживают: SQL Server 2008 R2 SP1, 2012;IIS; AD LDS; Exchange 2010/2013

Создаем KDS ключ

Прежде, чем приступить к созданию учетной записи gMSA, необходимо выполнить разовую операцию по созданию корневого ключа KDS (KDS root key). Для этого на контроллере домена с правами администратора выполните команду (служба Microsoft Key Distribution Services должна быть установлена и включена):

В этом случае ключ будет создан и доступен через 10 часов, после окончания репликации.

Проверим, что корневой ключ KDS создался успешно:

Создаем учетную запись gMSA

Создадим новую учетную запись gMSA командой:

Где, gmsa1 – имя создаваемой учетной записи gMSA

dc1.winitpro.ru – имя DNS сервера

gmsa1Group – группа Active Directory, в которую включены все системы, которые будут использовать эту групповую учетную запись (группа должна быть создана предварительно)

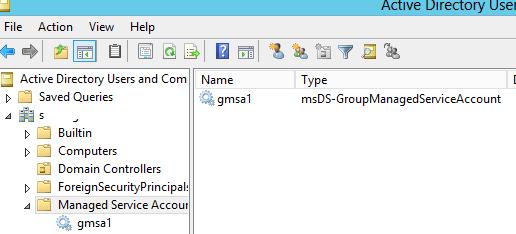

После выполнения команды нужно открыть консоль ADUC (Active Directory Users and Computers) и проверить, что в контейнере (OU) Managed Service Accounts появилась советующая учетная запись (по умолчанию этот контейнер не отображается, чтобы его увидеть, нужно в меню View оснастки включить опцию Advanced Features)

Установка gMSA на сервере

Подключим модуль Powershell для поддержки среды Active Directory:

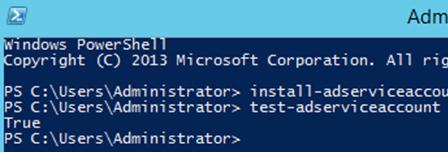

Далее нам нужно установить управляемую учетную запись на сервера, на которых она будет использоваться (из-под этой учетки в дальнейшем будет запущен некий сервис). В первую очередь нужно проверить, что этому серверу разрешено получать пароль учетной записи gMSA из Active Directory. Для этого его учетная запись должна состоять в указанной при создании доменной группе (в нашем случае gmsa1Group). Установим запись gmsa1 на данном сервере:

Проверить, что учетная групповая сервисная запись установлена корректно можно так (для Windows PowerShell 4.0):

Если команда вернет True – все настроено правильно.

Далее в свойствах службы укажем, что она будет запускаться их под учетной записи gMSA. Для этого на вкладке Log on нужно выбрать This account и указать имя сервисной учетной записи. В конце имени обязательно указывается символ $, пароль указывать не нужно. После сохранения изменений службу нужно перезапустить.

Сервисной учетной записи автоматически будут предоставлены права «Log On As a Service».

«Тонкая» настройка gMSA

Периодичность смены пароля можно изменить (по умолчанию 30 дней):

Учетную запись gMSA можно использовать и в задачах планировщика. Тонкий нюанс в том, что задание можно настроить только через PowerShell.

Аргумент «-LogonType Password» означает, что пароль для этой gMSA учетной записи будет получен с контроллера домена.

Установка и настройка Windows Server Update Services на Windows Server 2012 R2

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить и настроить роль Windows Server Update Services на Windows Server 2012 R2.

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2012 R2.

Подробно о том, как установить Windows Server 2012 R2, вы можете прочитать в моем руководстве “Установка Windows Server 2012 R2”.

Узнать о том, как установить Active Directory Domain Services на Windows Server 2012 R2, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2012 R2”.

Перед началом установки роли Windows Server Update Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес в настройках сетевого подключения. Кроме того сервер необходимо добавить в домен.

В моем руководстве “Базовая настройка Windows Server 2012 R2” вы можете прочитать о том, как произвести базовые настройки Windows Server 2012 R2 и добавить сервер в домен.

Обратите внимание, перед установкой обновлений на промышленные сервера необходимо протестировать установку обновлений на тестовых серверах.

Переходим на будущий сервер обновлений и заходим в систему под учетной записью с правами администратора.

Первым делом необходимо продумать, в какую папку будут загружаться обновления. Для хранения загруженных обновлений лучше всего использовать папку на отдельном локальном диске. Объем свободного места на выделенном диске должен быть не меньше 10 Gb.

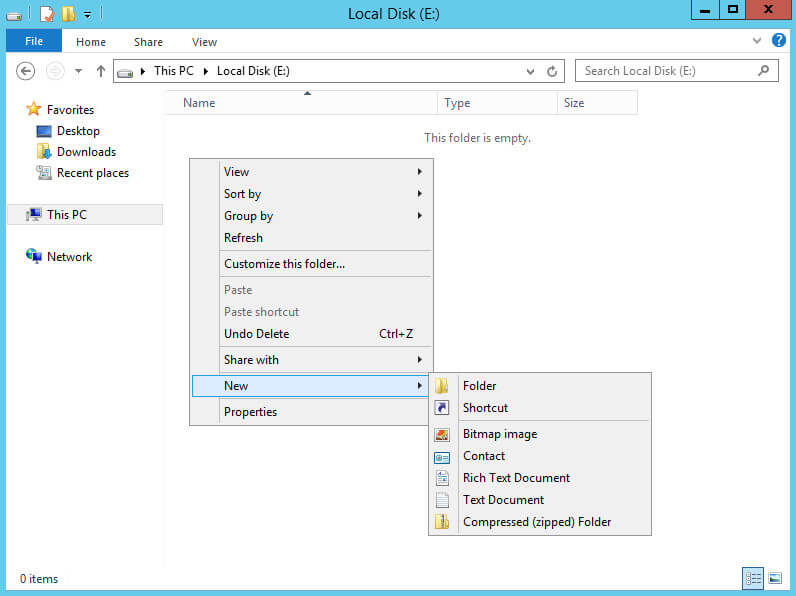

Создадим новую папку для обновлений.

Переходим на дополнительный локальный диск и нажимаем правой кнопкой мыши на свободном месте, в открывшемся меню выбираем “New”, затем “Folder”.

Указываем имя для новой папки и нажимаем на кнопку “Enter”.

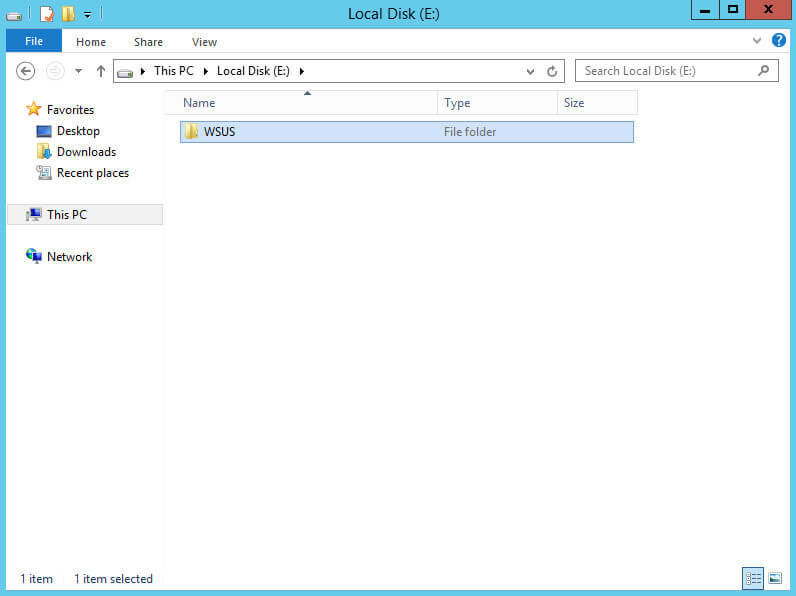

Новая папка для обновлений готова.

Теперь можно приступить к установке роли “Windows Server Update Services”.

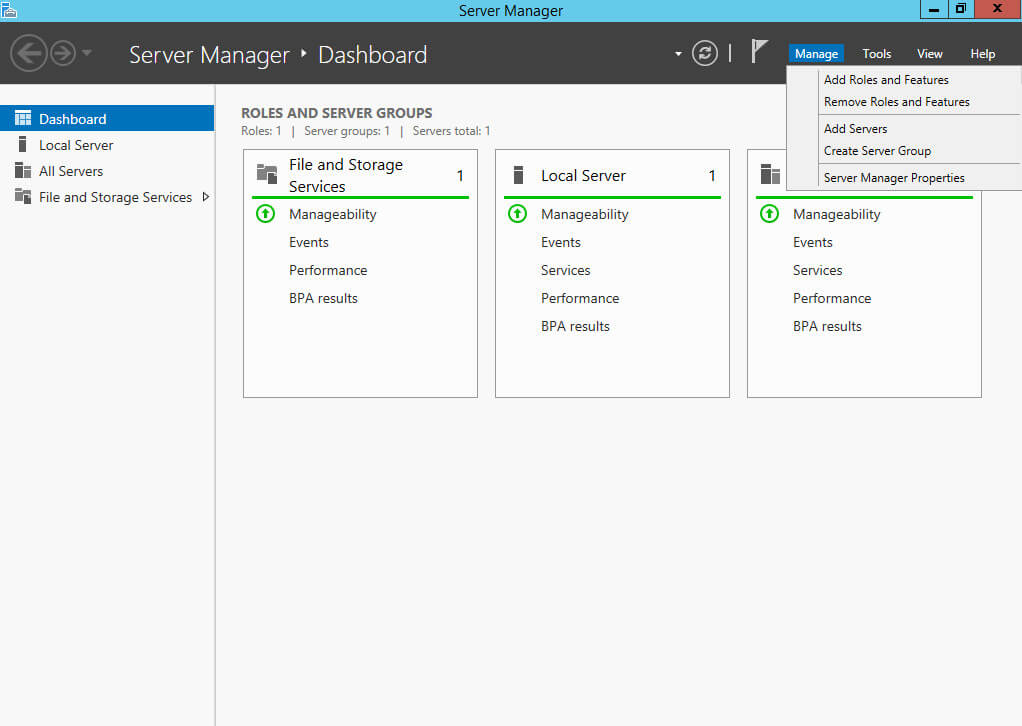

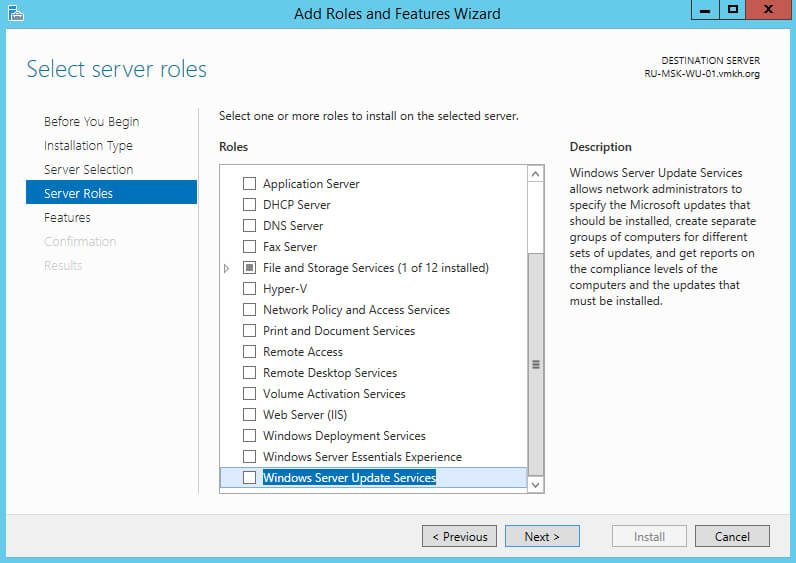

Открываем “Server Manager”, нажимаем на кнопку “Manage” в правом верхнем углу экрана и выбираем “Add Roles and Features”.

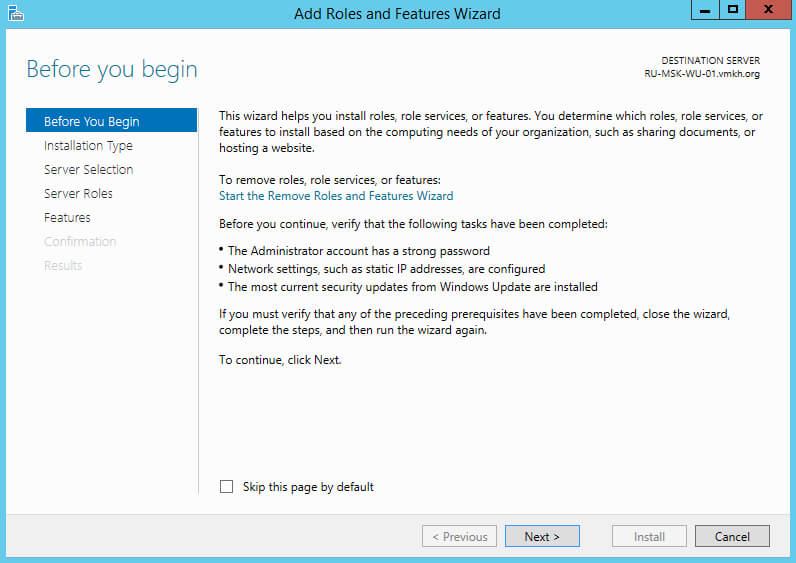

Нажимаем на кнопку “Next”.

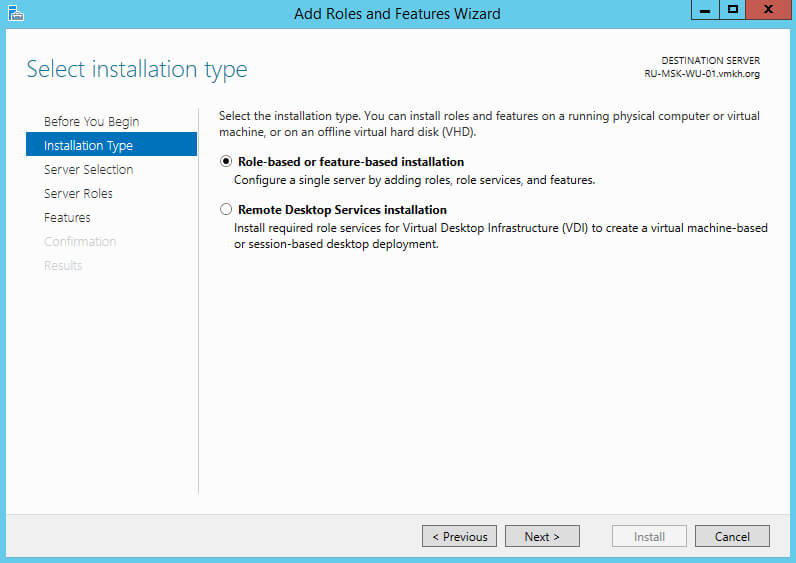

Выбираем тип установки “Role-based or feature-based installation” и нажимаем на кнопку “Next”.

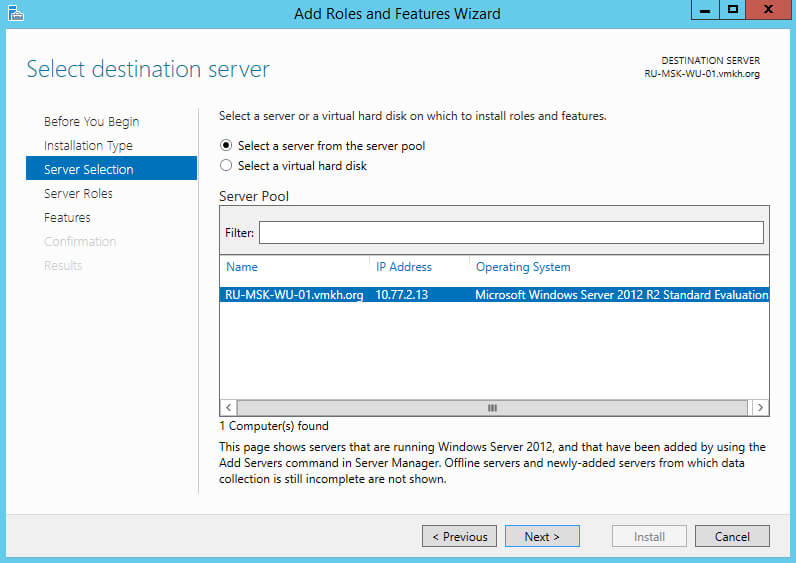

Далее выбираем сервер, на который будет производиться установка роли.

Нажимаем на кнопку “Next”.

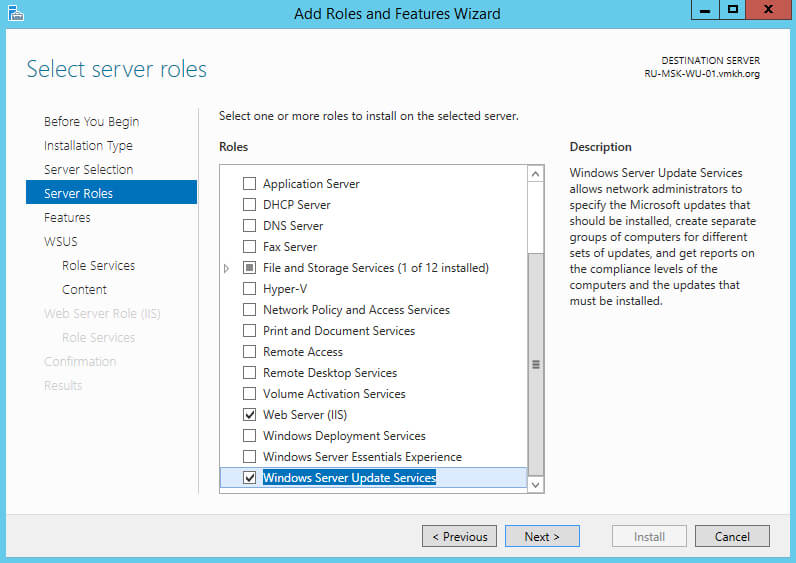

Выбираем роль “Windows Server Update Services”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Windows Server Update Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

Нажимаем на кнопку “Next”.

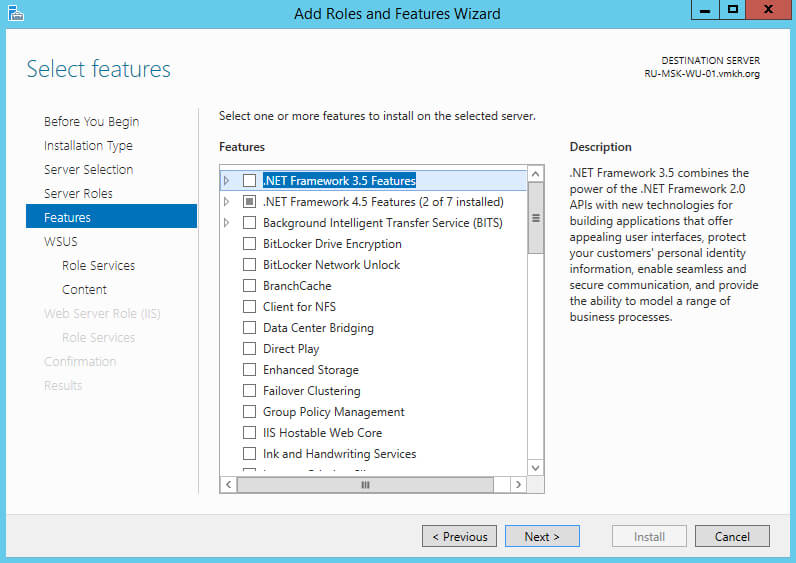

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

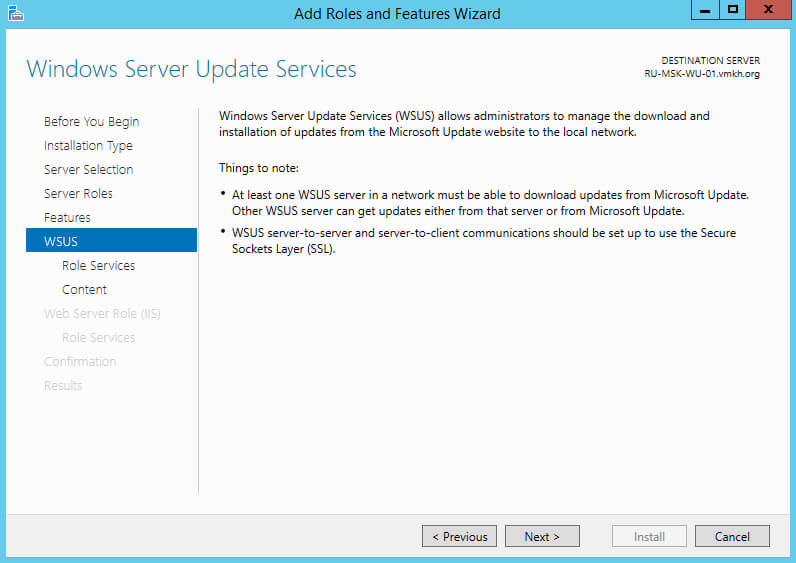

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли “Windows Server Update Services”.

Нажимаем на кнопку “Next”.

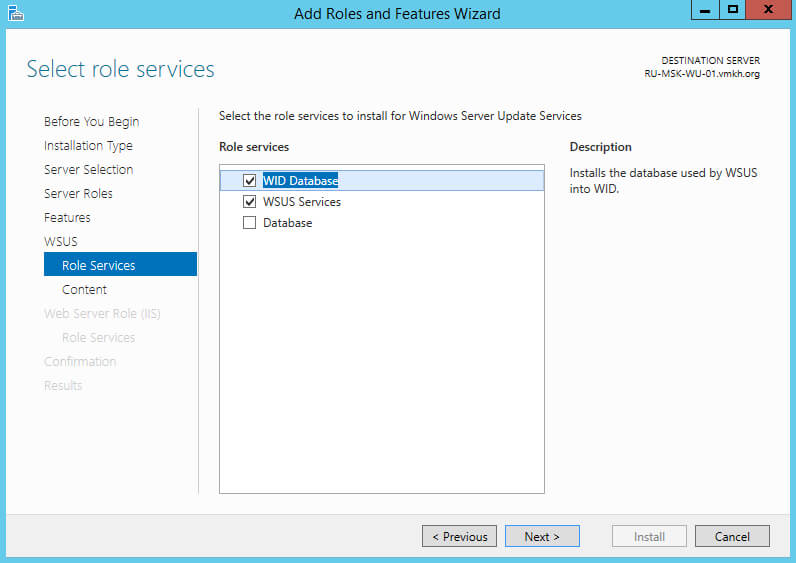

Теперь необходимо выбрать, где служба обновлений будет хранить свои служебные данные. Для этого можно использовать SQL Server или хранить данные во внутренней базе данных Windows (WID — Windows Internal Database). WID не имеет ограничения на размер базы данных и не требует дополнительной лицензии для использования.

В данном руководстве для хранения данных будет использоваться Windows Internal Database.

Выбираем “WID Database” и “WSUS Services”.

Нажимаем на кнопку “Next”.

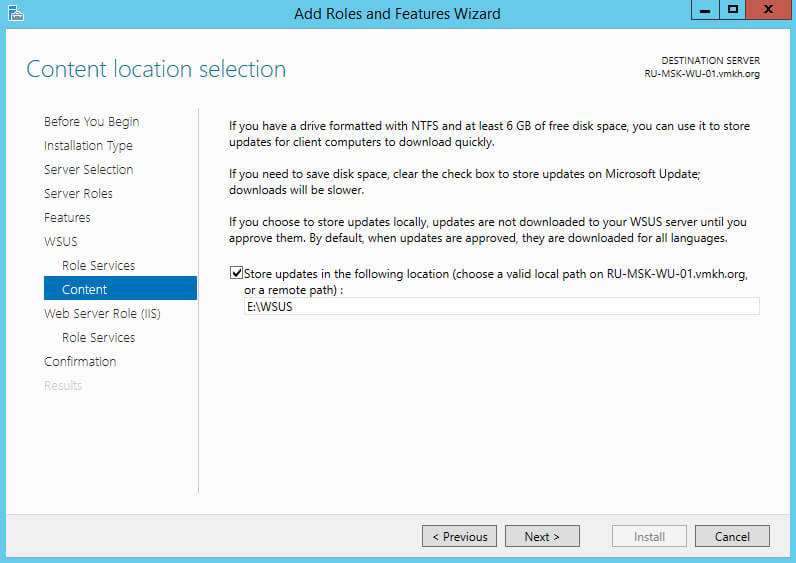

Указываем путь к ранее созданной папке, где планируется хранить загруженные обновления.

Нажимаем на кнопку “Next”.

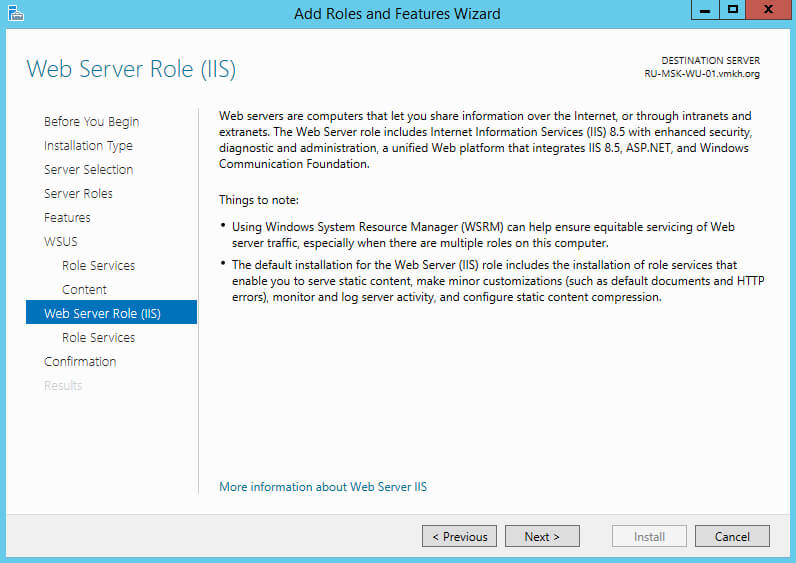

На следующем этапе “Мастер установки ролей” предупредит, что для работы роли “Windows Server Update Services” будет дополнительно установлена роль веб-сервера “Internet Information Services”.

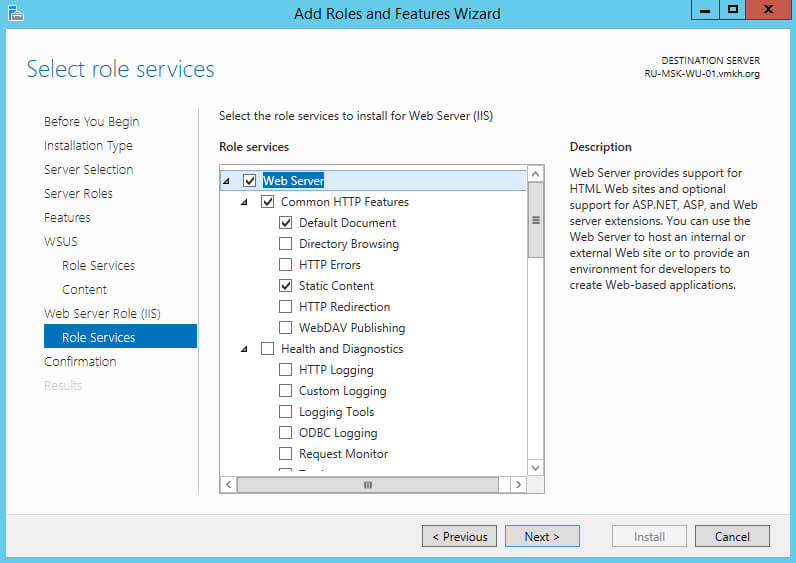

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

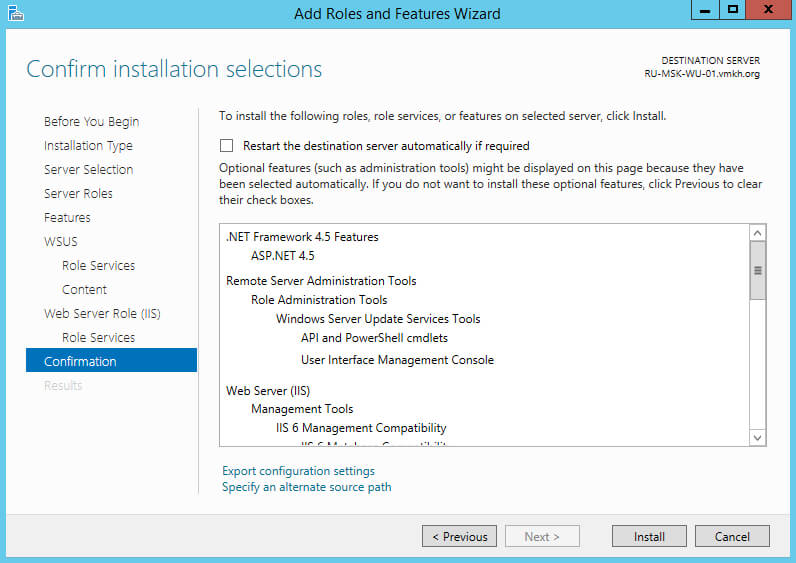

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

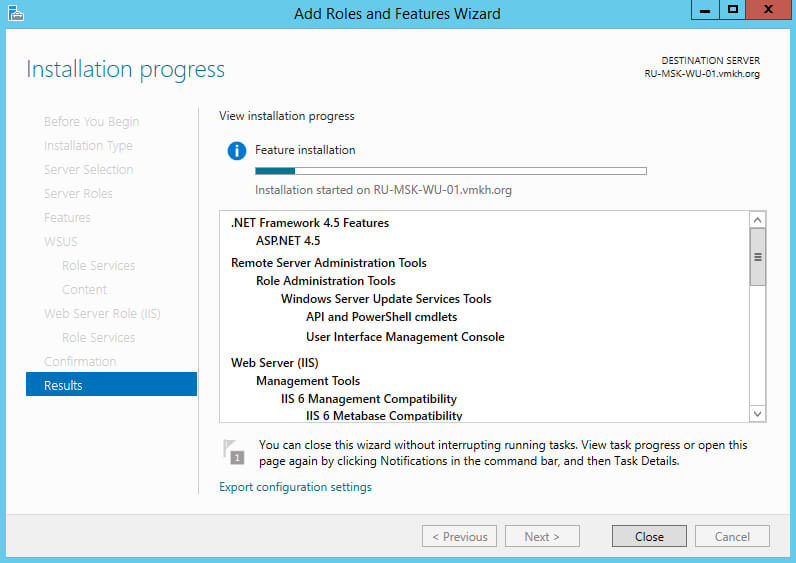

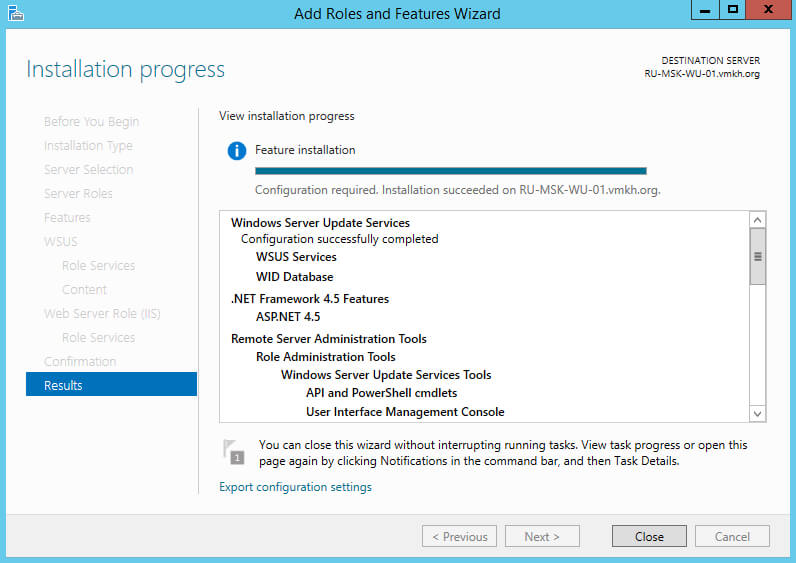

Началась установка выбранной роли и необходимых для нее компонентов.

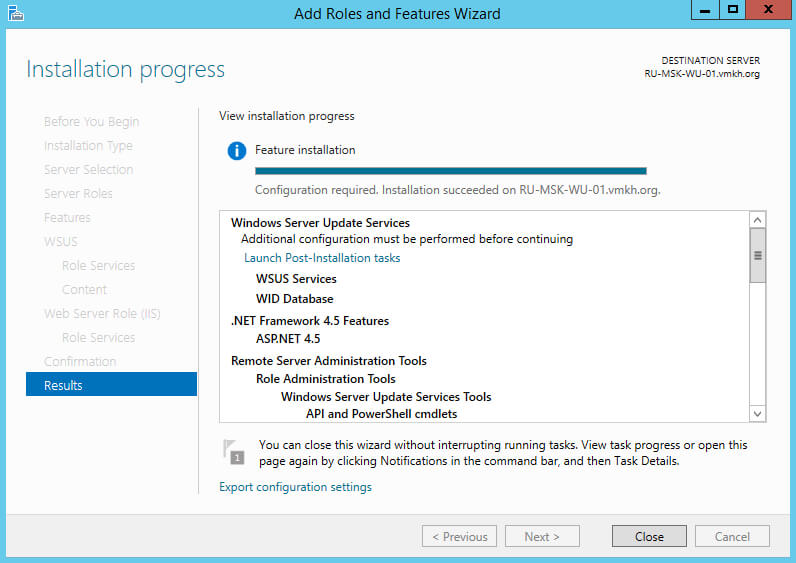

Установка роли “Windows Server Update Services” завершена.

Теперь нажимаем на кнопку “Launch Post-Installation tasks”, для того чтобы “Мастер установки ролей” запустил задачи по первичной настройке новой роли.

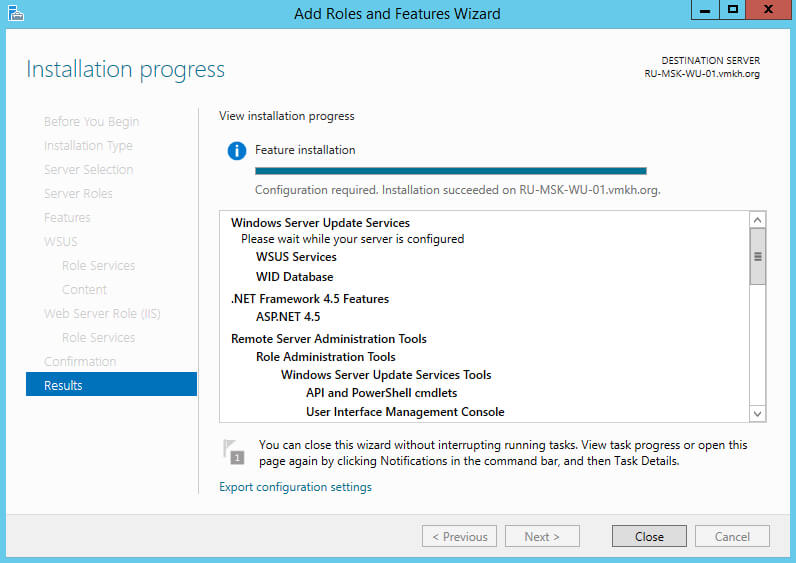

Начался процесс выполнения задач по первичной настройке новой роли.

Процесс выполнения задач по первичной настройке новой роли завершен.

Нажимаем на кнопку “Close”.

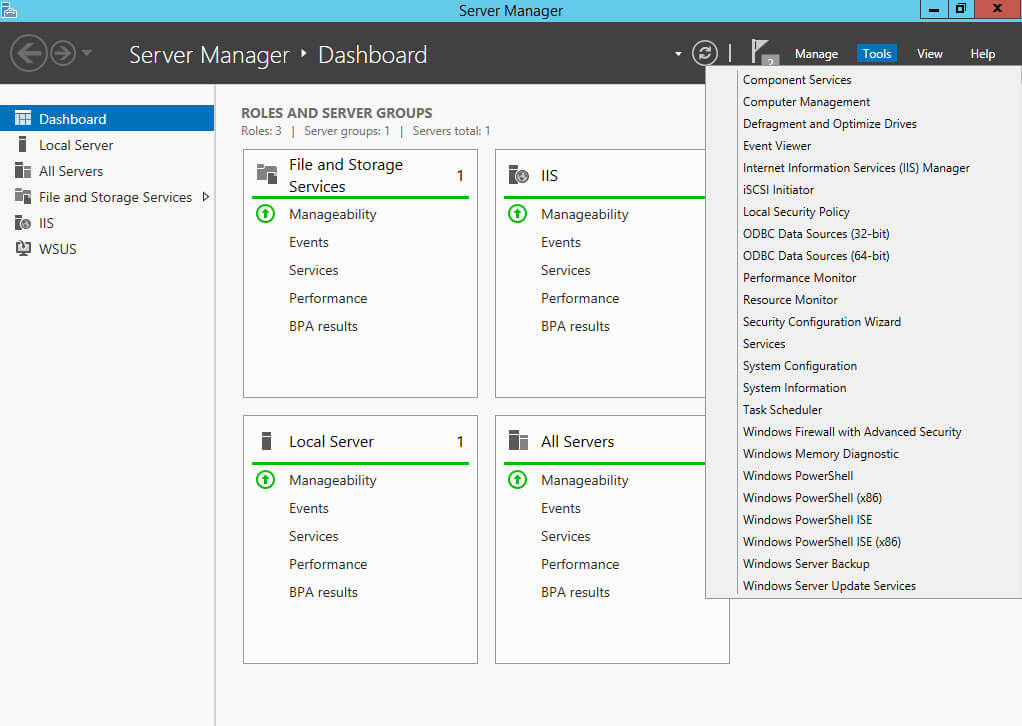

Теперь необходимо произвести базовую настройку роли Windows Server Update Services.

Возвращаемся в “Server Manager”, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Windows Server Update Services”.

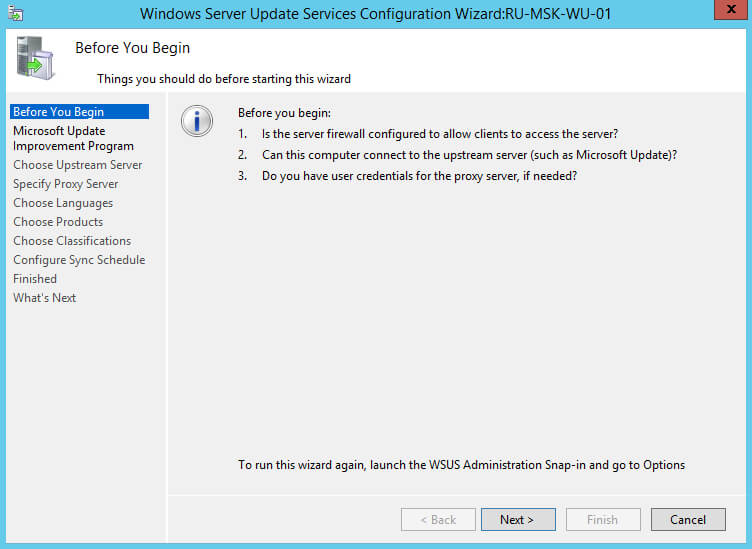

Нажимаем на кнопку “Next”.

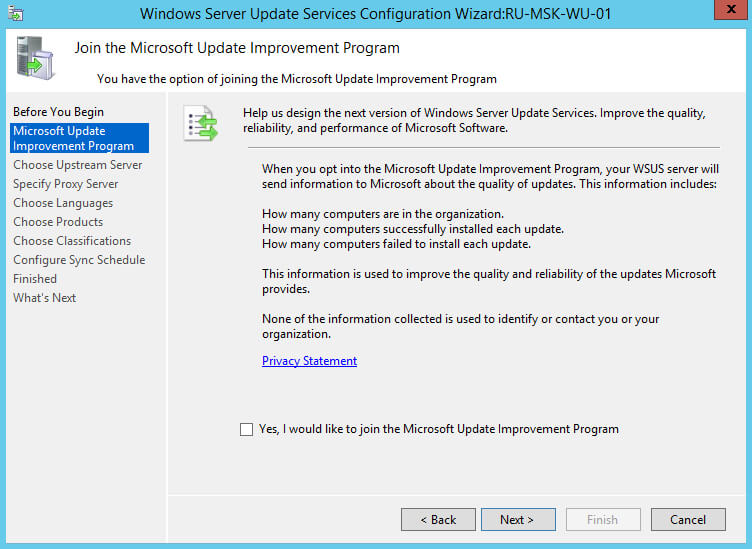

Далее предлагается принять участие в программе по улучшению качества.

Снимаем галочку “Yes, I would like to join the Microsoft Update Improvement Program” и нажимаем на кнопку “Next”.

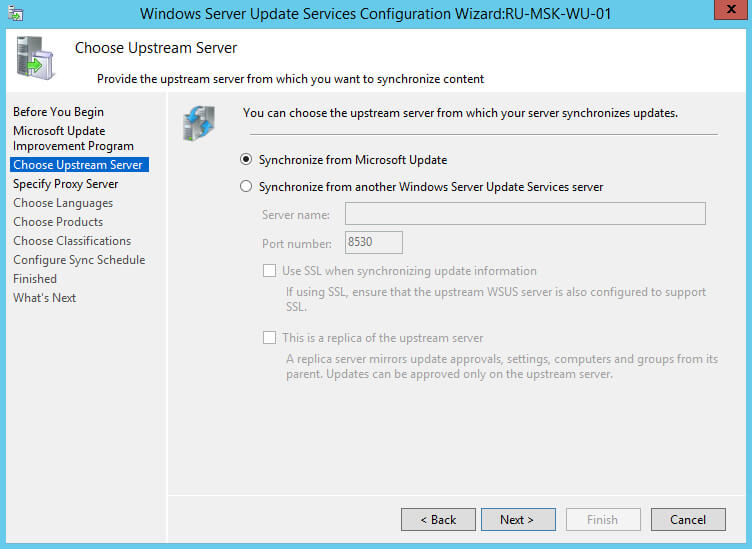

Теперь необходимо выбрать источник, откуда ваш сервер будет загружать обновления для дальнейшего распространения их в локальной сети. Для этого можно использовать сервера компании Microsoft или загружать обновления с другого сервера с ролью Windows Server Update Services в вашей локальной сети.

В данном руководстве сервер будет загружать обновления через Интернет с серверов компании Microsoft.

Выбираем “Synchronize from Microsoft Update” и нажимаем на кнопку “Next”.

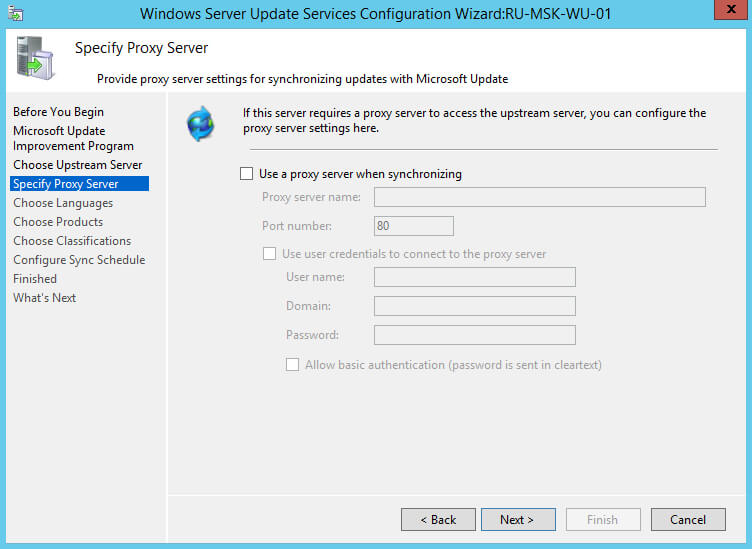

Далее можно указать настройки для подключения к сети Интернет через прокси-сервер.

В данном руководстве прокси-сервер не используется.

Нажимаем на кнопку “Next”.

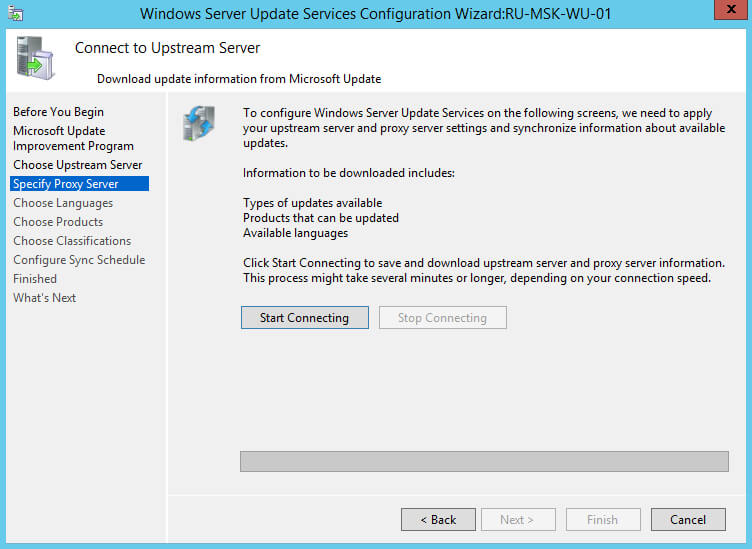

Теперь необходимо подключиться к источнику с обновлениями, чтобы получить сведения о доступных обновлениях.

Нажимаем на кнопку “Start Connecting”.

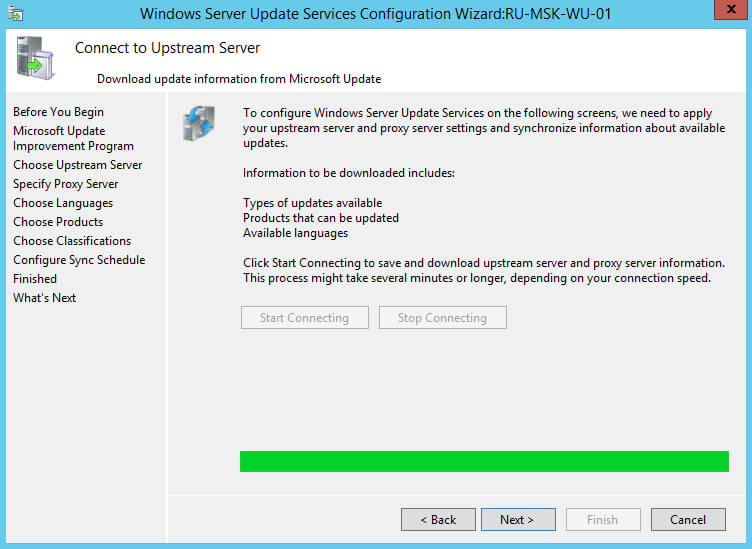

Процесс подключения к источнику с обновлениями завершен.

Нажимаем на кнопку “Next”.

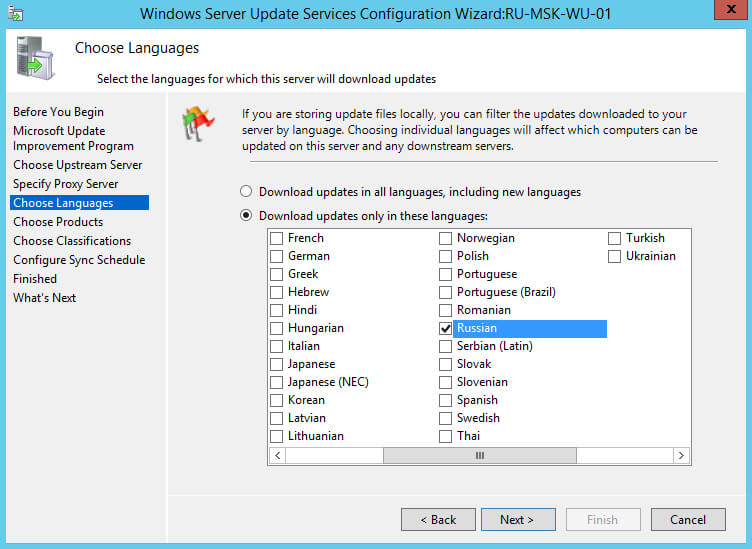

Далее необходимо выбрать, для каких языков нужно загружать обновления.

Выбираем нужные языки и нажимаем на кнопку “Next”.

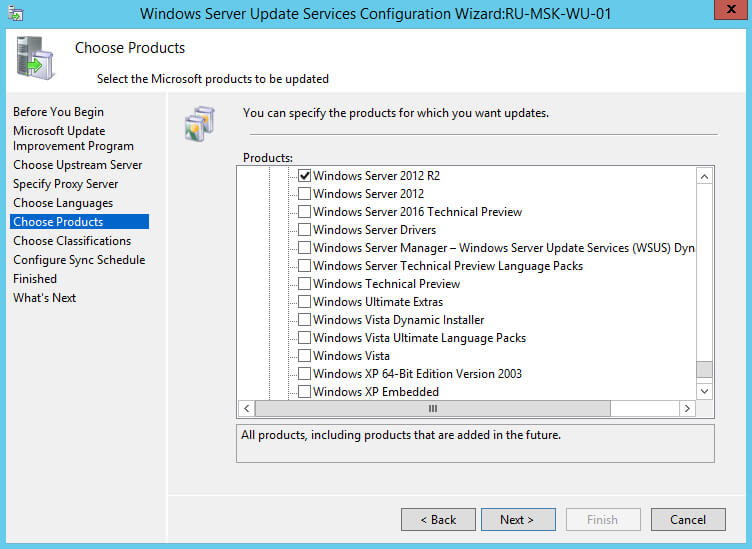

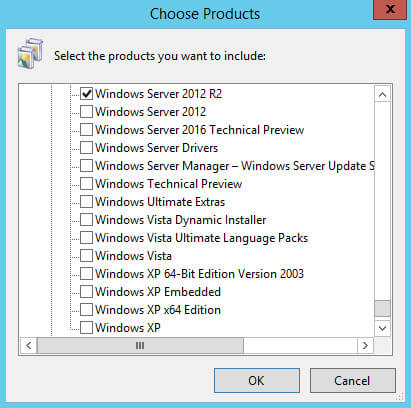

Теперь необходимо выбрать, для каких продуктов нужно загружать обновления.

В данном руководстве будут устанавливаться обновления для операционной системы Windows Server 2012 R2.

Выбираем, для каких продуктов планируется устанавливать обновления, и нажимаем на кнопку “Next”.

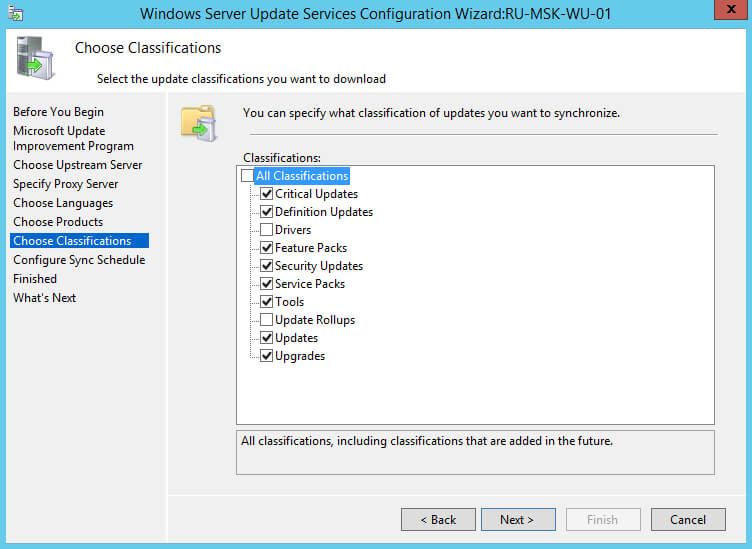

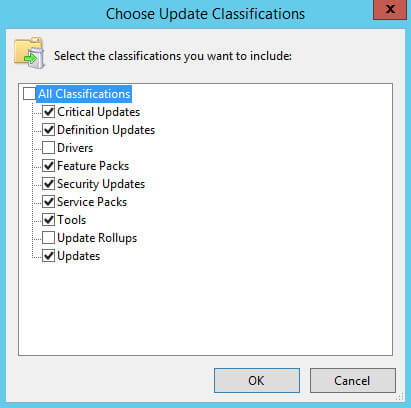

Далее необходимо выбрать нужные обновления по классификации.

Выбираем все классификации кроме “Drivers” и “Update Rollups”.

Обратите внимание, обновления, которые относятся к классификациям “Drivers” и “Update Rollups”, не рекомендуется устанавливать, используя сервер обновлений, чтобы иметь возможность полностью контролировать процесс установки и, таким образом, минимизировать получение ошибок в ходе обновления.

Нажимаем на кнопку “Next”.

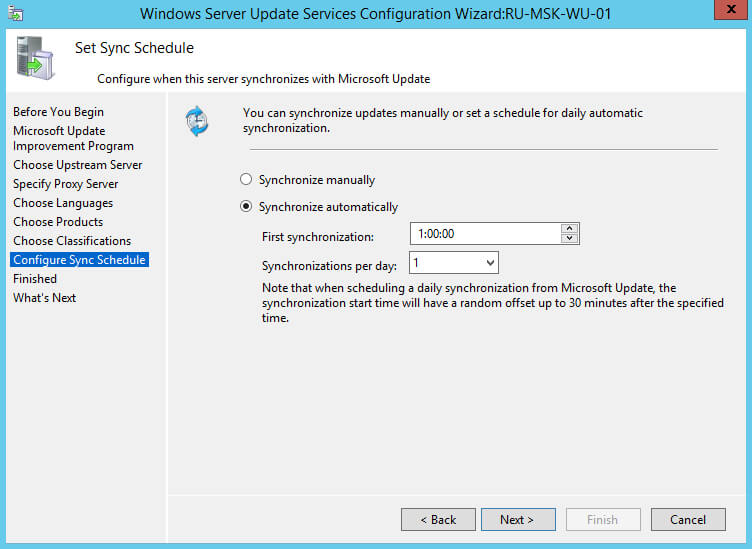

Теперь необходимо выбрать расписание, по которому ваш сервер будет загружать обновления для дальнейшего распространения их в локальной сети.

В данном руководстве сервер будет загружать обновления каждый день автоматически.

Выбираем “Synchronize automatically” и указываем удобное для вас время загрузки обновлений на ваш сервер.

Нажимаем на кнопку “Next”.

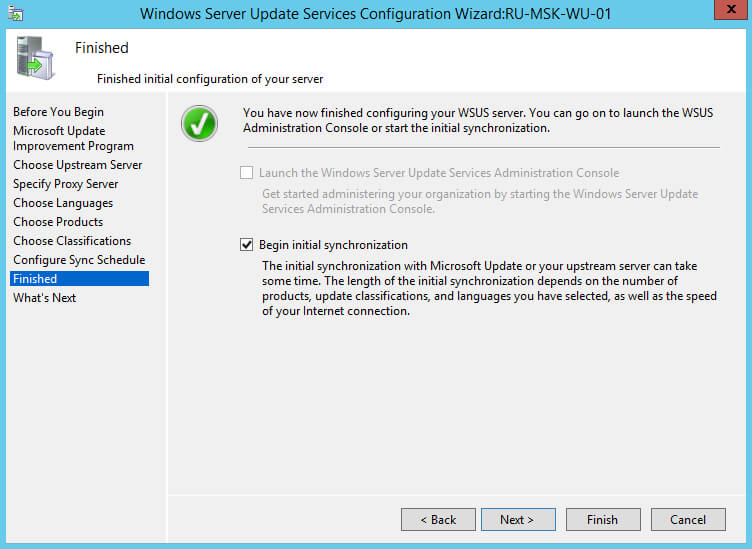

Теперь можно запустить процесс первоначальной синхронизации с серверами компании Microsoft.

Ставим галочку на пункте “Begin initial synchronization” и нажимаем на кнопку “Next”.

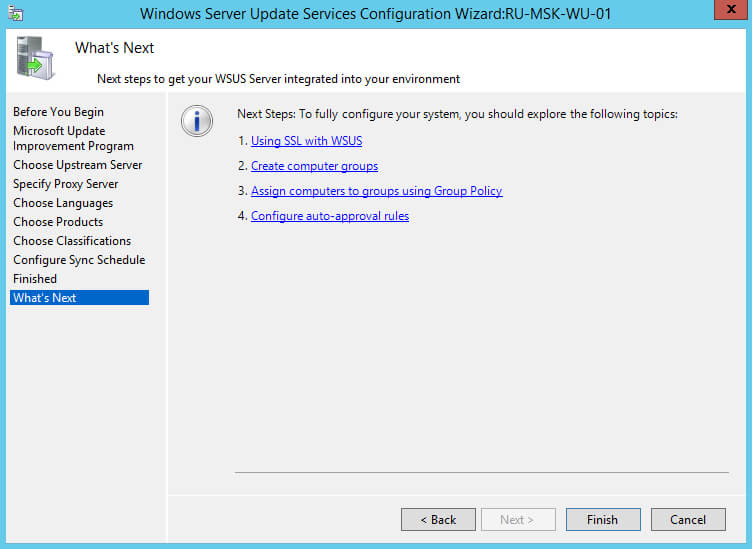

Далее буду даны рекомендации по дальнейшей настройке роли Windows Server Update Services.

Нажимаем на кнопку “Finish”.

Базовая настройка роли Windows Server Update Services произведена.

Теперь необходимо создать групповую политику, которая распространит информацию о вашем сервере обновлений на компьютеры для последующей загрузки обновлений с вашего сервера.

В данном руководстве будет рассматриваться единая групповая политика для серверов и рабочих станций.

Обратите внимание, в промышленной среде рекомендуется использовать индивидуальные групповые политики для каждого типа компьютеров.

Переходим на контроллер домена и заходим в систему под учетной записью с правами администратора домена.

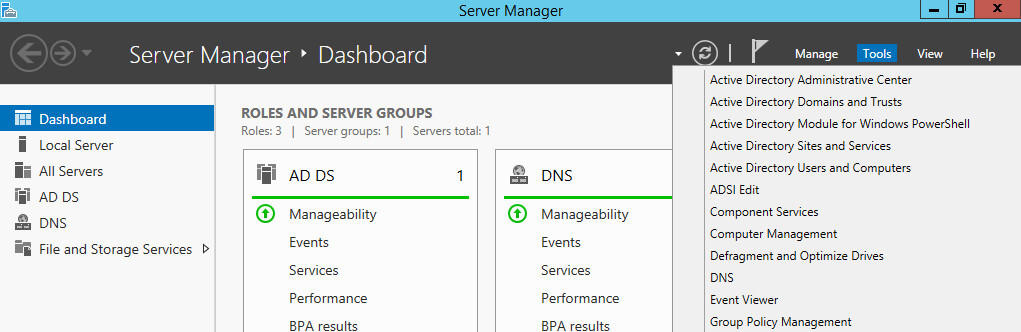

Открываем “Server Manager”, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Group Policy Management”.

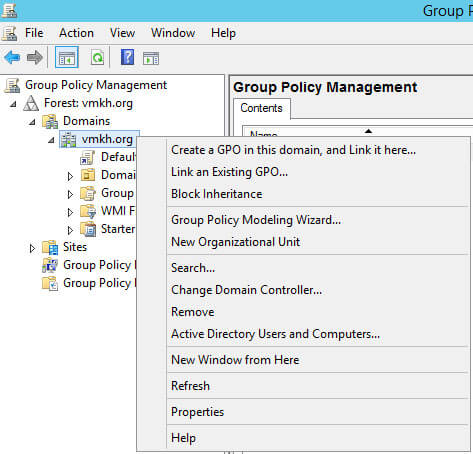

Нажимаем правой кнопкой мыши на имя домена и выбираем “Create a GPO in this domain, and Link it here”.

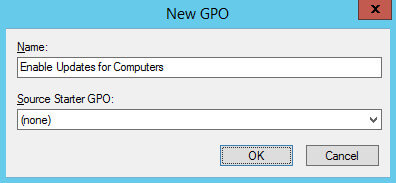

Указываем имя для новой групповой политики и нажимаем на кнопку “OK”.

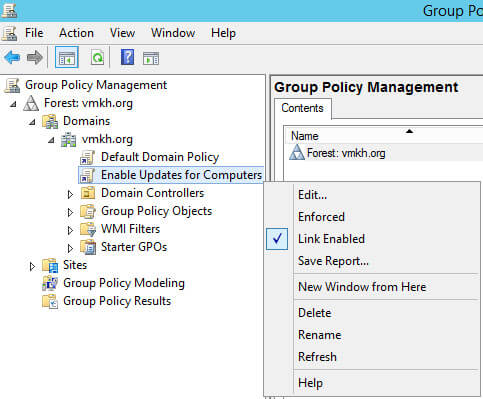

Далее нажимаем на новую политику правой кнопкой мыши и выбираем “Edit”.

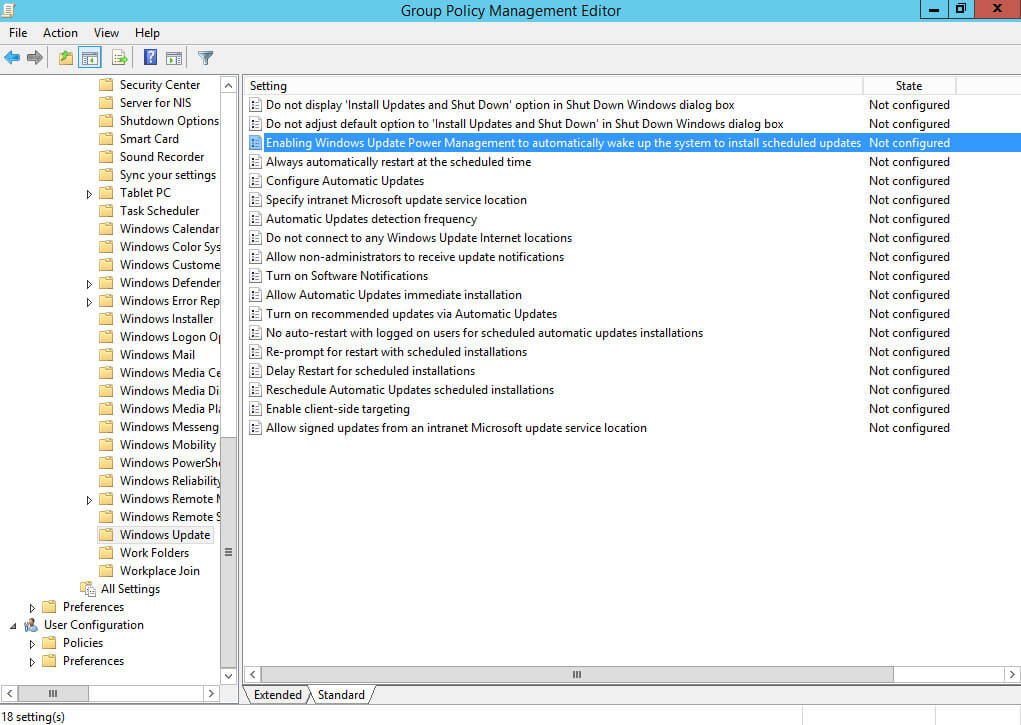

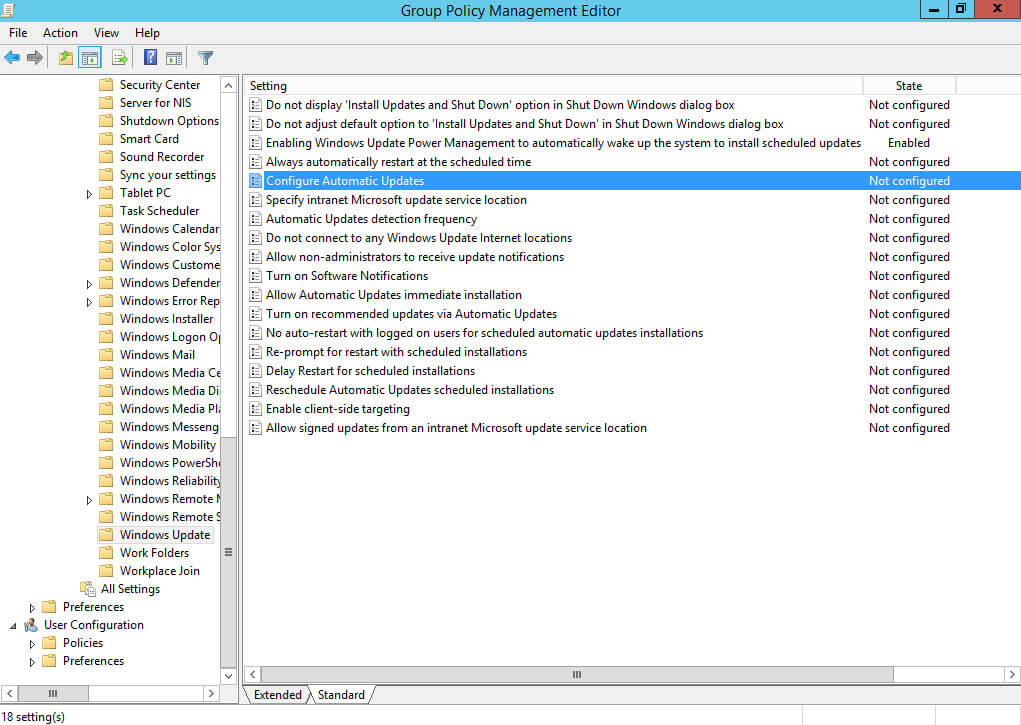

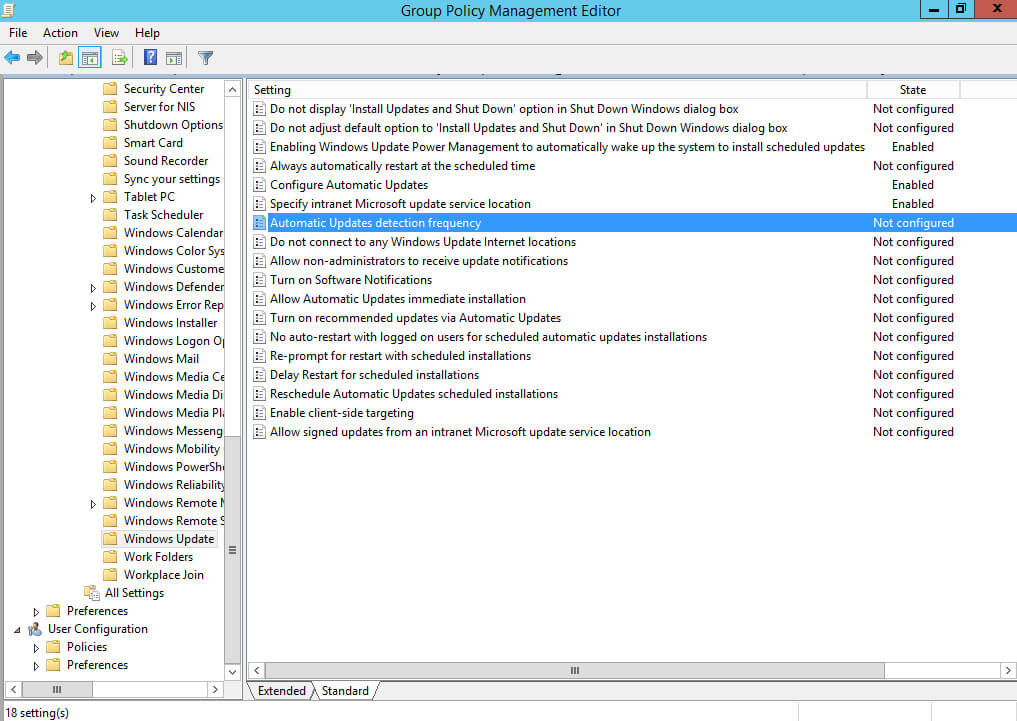

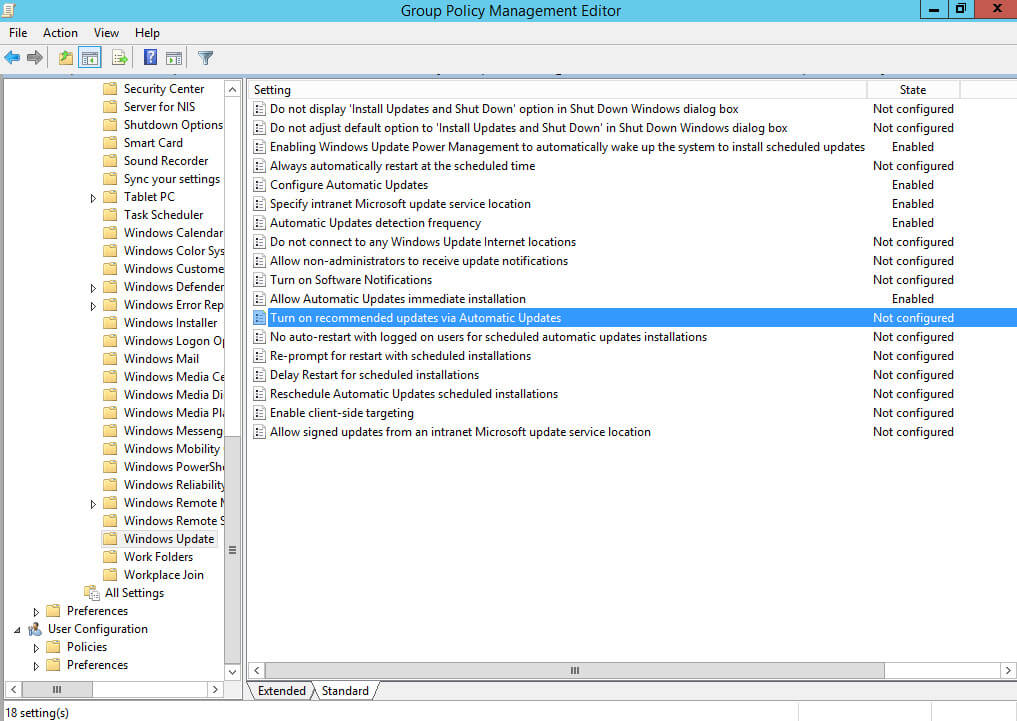

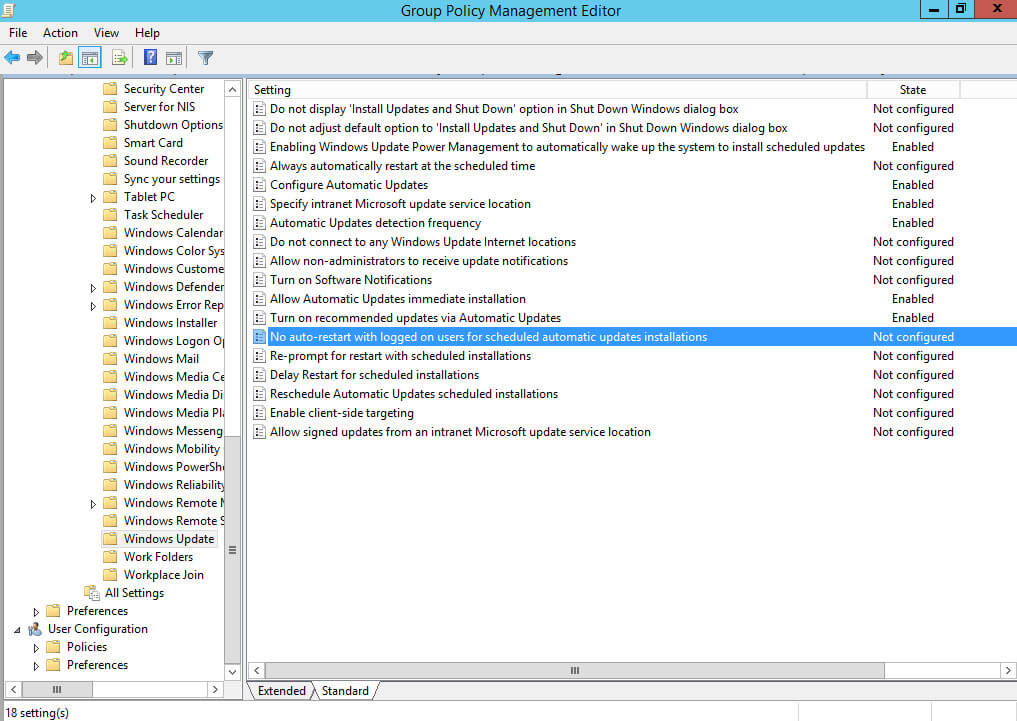

В редакторе групповой политики переходим в раздел “Computer Configuration”, затем в подраздел “Policies”, далее находим раздел “Administrative Templates” и выбираем “Windows Components”, затем “Windows Update”.

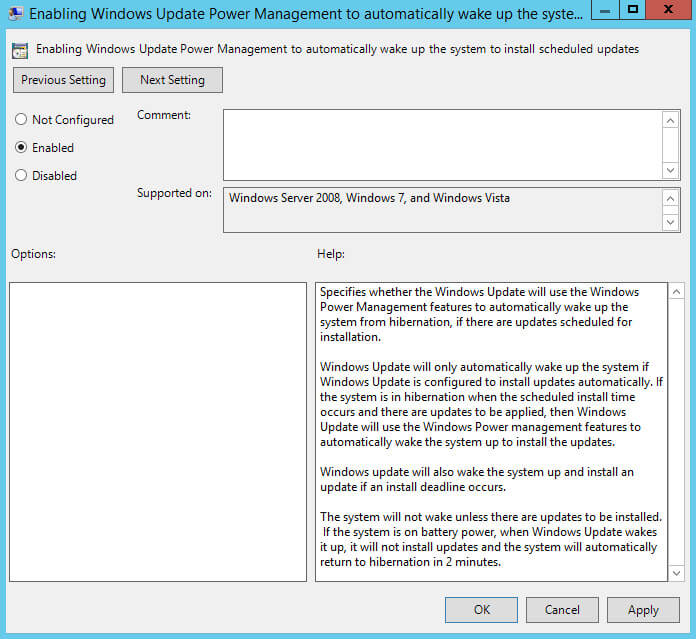

Далее нажимаем два раза левой кнопкой мыши на пункт “Enabling Windows Update Power Management to automatically wake up the system to install scheduled updates”.

Данная настройка позволяет выводить систему из режима сна для установки обновлений.

Обратите внимание, если групповая политика рассчитана только для серверов, то эту настройку можно не применять.

Нажимаем на кнопку “OK”.

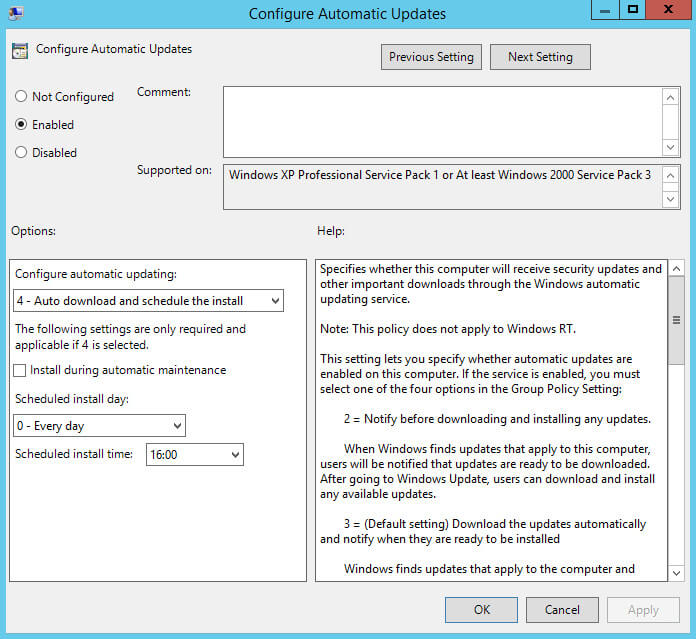

Далее нажимаем два раза левой кнопкой мыши на пункт “Configure Automatic Updates”.

Данная настройка позволяет выбрать параметры установки обновлений и расписание, по которому они будут устанавливаться.

В данном руководстве обновления будут автоматически загружаться и устанавливаться каждый день в четыре часа вечера на все компьютеры.

Обратите внимание, в промышленной среде для важных серверов не рекомендуется использовать автоматическую установку обновлений, чтобы иметь возможность полностью контролировать процесс установки и, таким образом, минимизировать получение ошибок в ходе обновления.

В разделе “Configure automatic updating” выбираем “Auto download and schedule the install”.

В разделе “Scheduled install day” выбираем удобное расписание для установки обновлений”.

Нажимаем на кнопку “OK”.

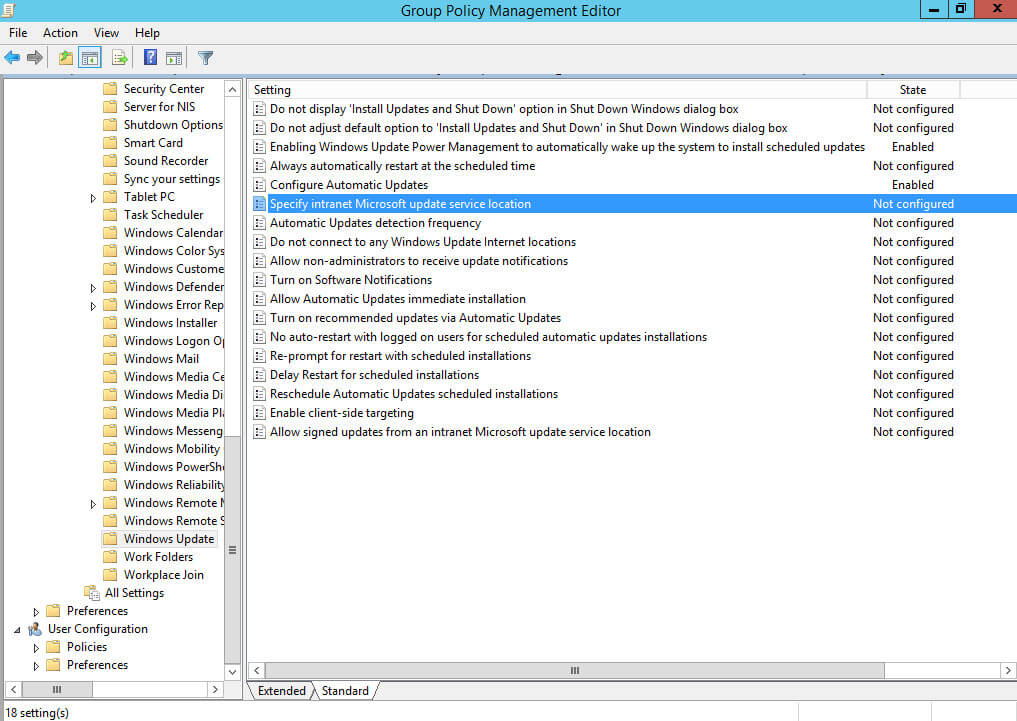

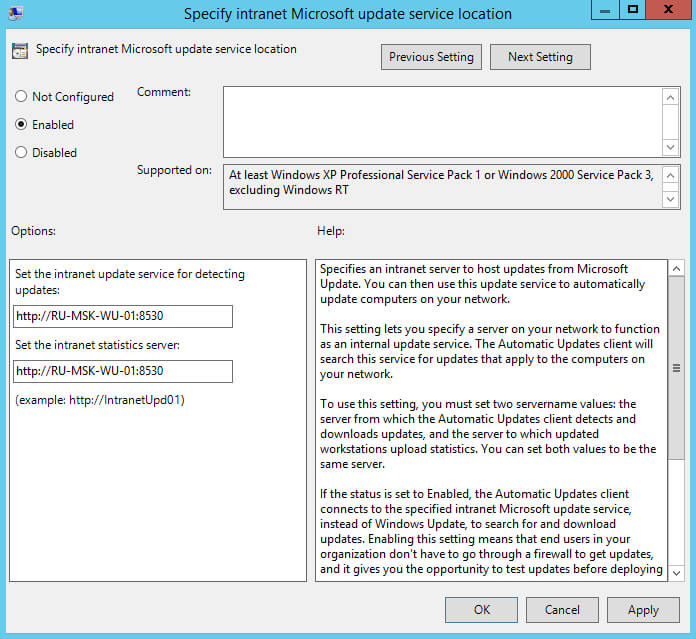

Далее нажимаем два раза левой кнопкой мыши на пункт “Specify intranet Microsoft update service location”.

Данная настройка позволяет указать адрес вашего сервера обновлений.

В поле “Set the intranet update service for detecting updates” указываем адрес, по которому ваш сервер обновлений доступен в локальной сети по протоколу HTTP, и порт 8530.

В поле “Set the intranet statistics server” указываем адрес, по которому ваш сервер обновлений доступен в локальной сети по протоколу HTTP, и порт 8530.

Нажимаем на кнопку “OK”.

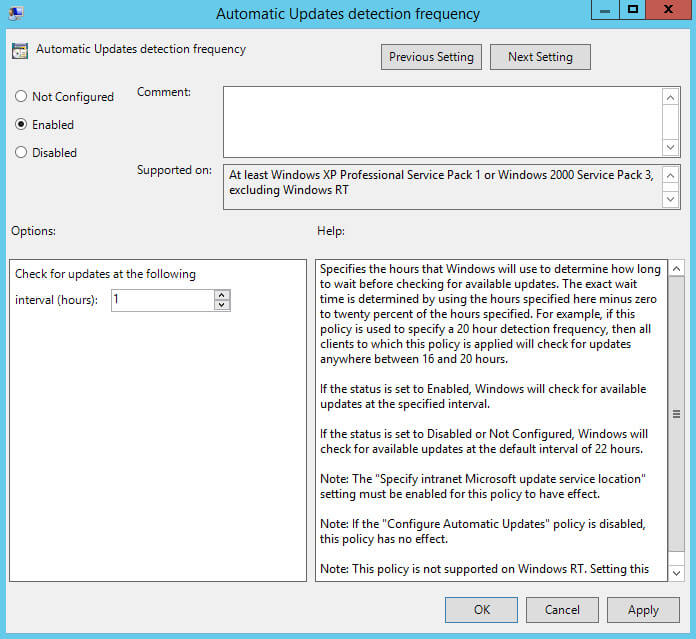

Далее нажимаем два раза левой кнопкой мыши на пункт “Automatic Updates detection frequency”.

Данная настройка позволяет установить интервал проверки на наличие новых обновлений на вашем сервере обновлений.

В данном руководстве проверка на наличие новых обновлений будет проводиться один раз в час.

В поле “Interval (hours)” указываем удобный интервал для установки обновлений.

Нажимаем на кнопку “OK”.

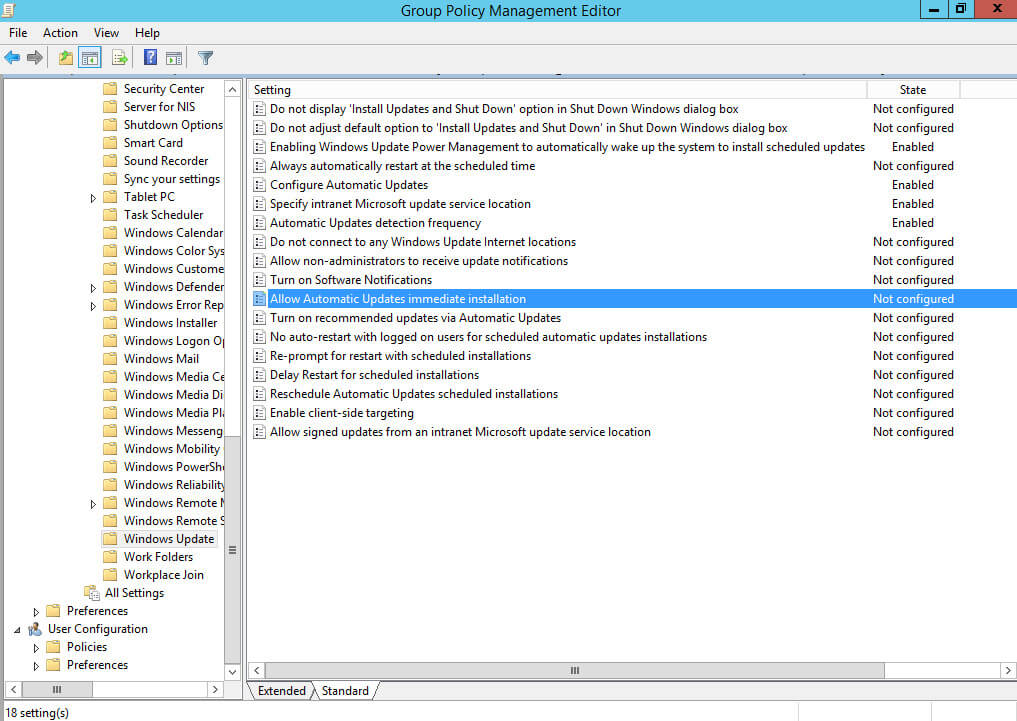

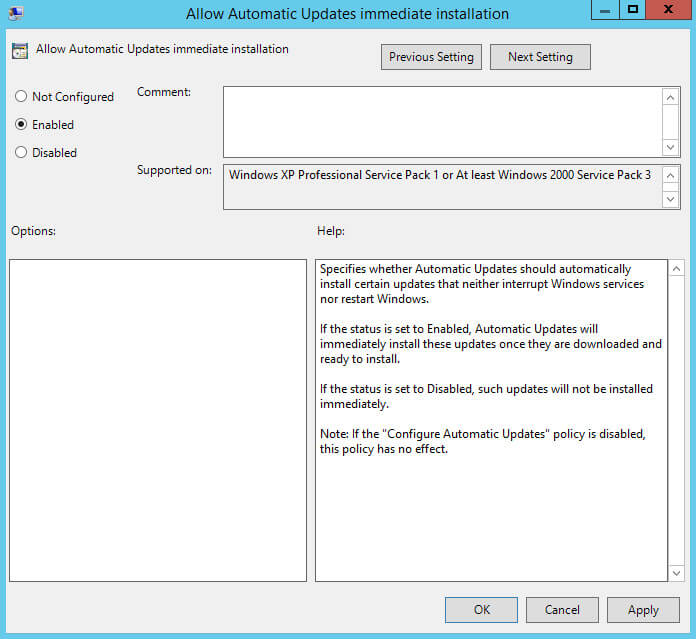

Далее нажимаем два раза левой кнопкой мыши на пункт “Allow Automatic Updates immediate installation”.

Данная настройка позволяет немедленно начать установку обновлений, после того как они будут загружены и подготовлены к установке на целевых компьютерах.

Нажимаем на кнопку “OK”.

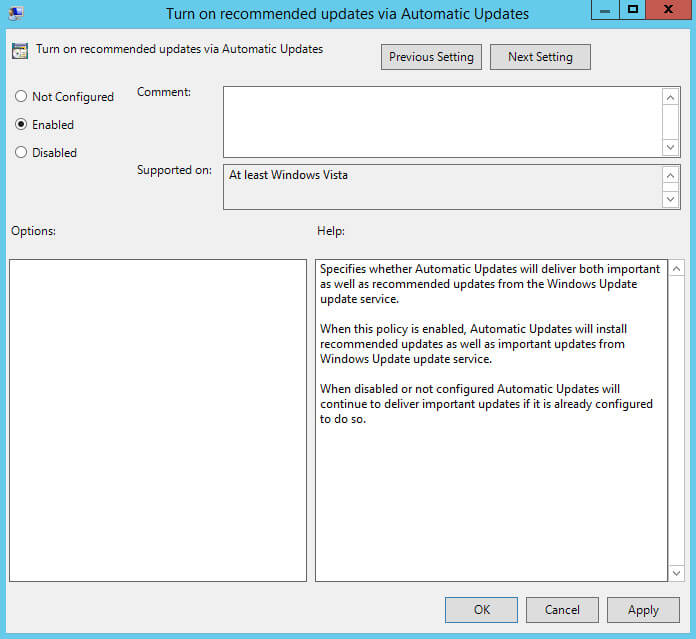

Далее нажимаем два раза левой кнопкой мыши на пункт “Turn on recommended updates via Automatic Updates”.

Данная настройка позволяет устанавливать на компьютеры не только важные обновления, но и рекомендуемые.

Нажимаем на кнопку “OK”.

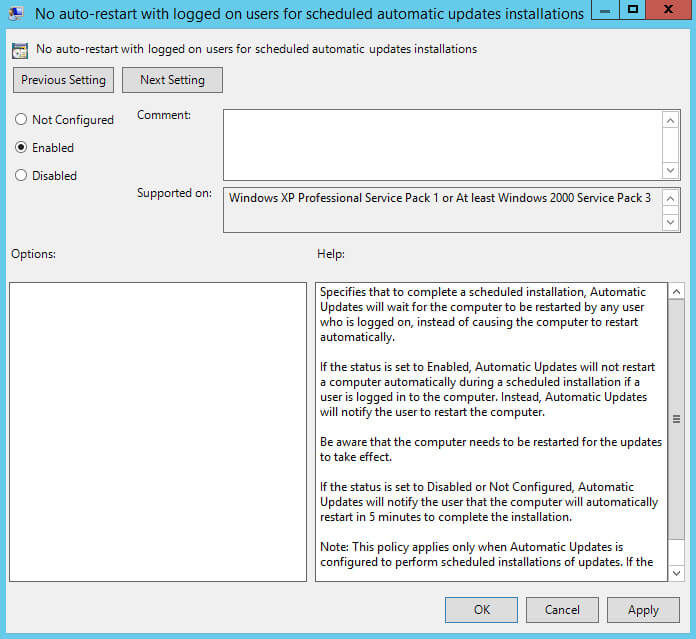

Далее нажимаем два раза левой кнопкой мыши на пункт “No auto-restart with logged on users for scheduled automatic updates installation”.

Данная настройка позволяет запретить автоматическую перезагрузку компьютера, если на него вошел пользователь.

Нажимаем на кнопку “OK”.

Теперь проверим применение групповой политики.

Для этого необходимо запустить обновление групповых политик на компьютере, который попадает под действие новой групповой политики и на который требуется установить обновления.

В данном руководстве в качестве компьютера, на который будут устанавливаться обновления, используется сервер на базе операционной системы Windows Server 2012 R2, который выполняет роль контроллера домена.

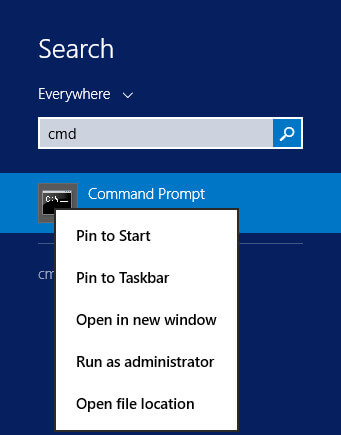

Нажимаем “Start”, указываем в строке поиска “cmd”, затем нажимаем правой кнопкой мыши на “Command Prompt” и выбираем “Run as administrator”.

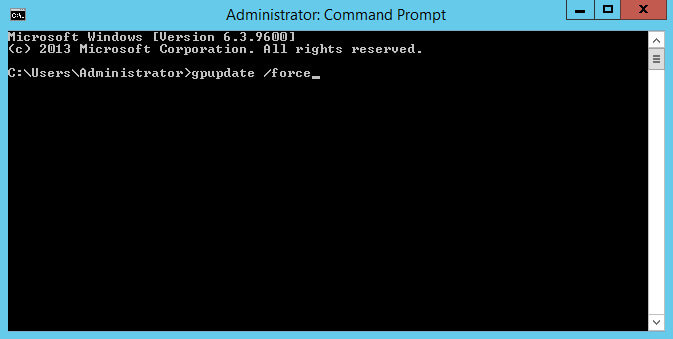

Ускорим применение новой политики на сервер с помощью команды:

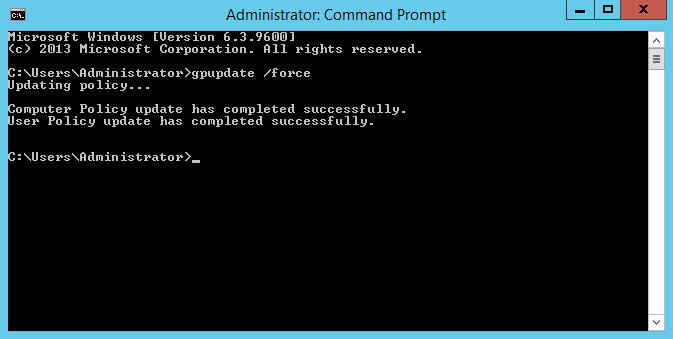

Обновления групповых политик успешно завершено.

Теперь проверим, что сервер получил необходимые настройки для загрузки обновлений с сервера, на котором установлена роль Windows Server Update Services.

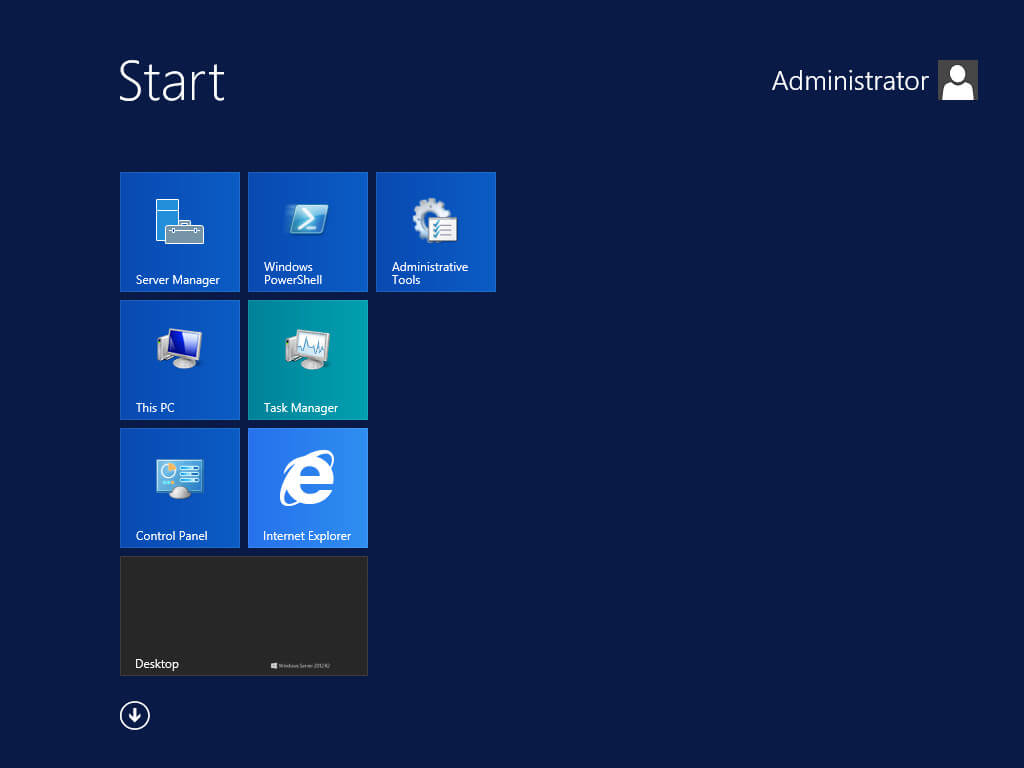

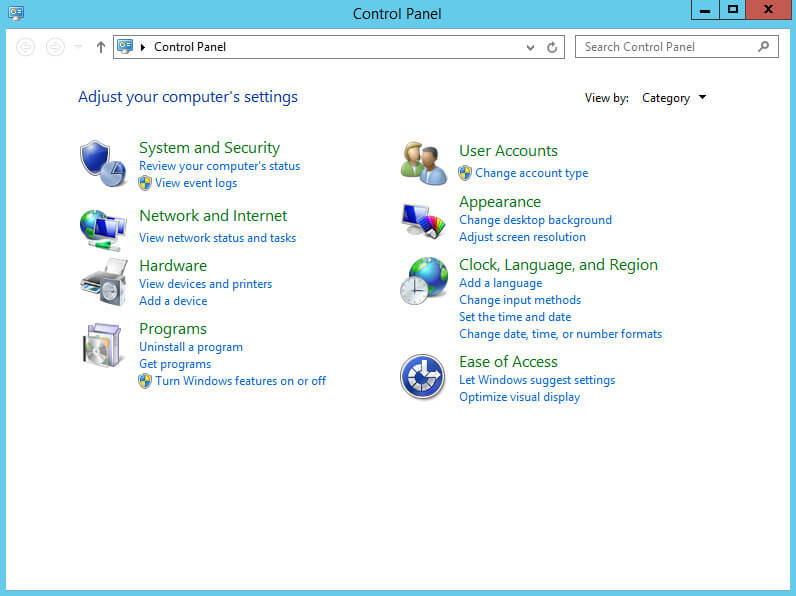

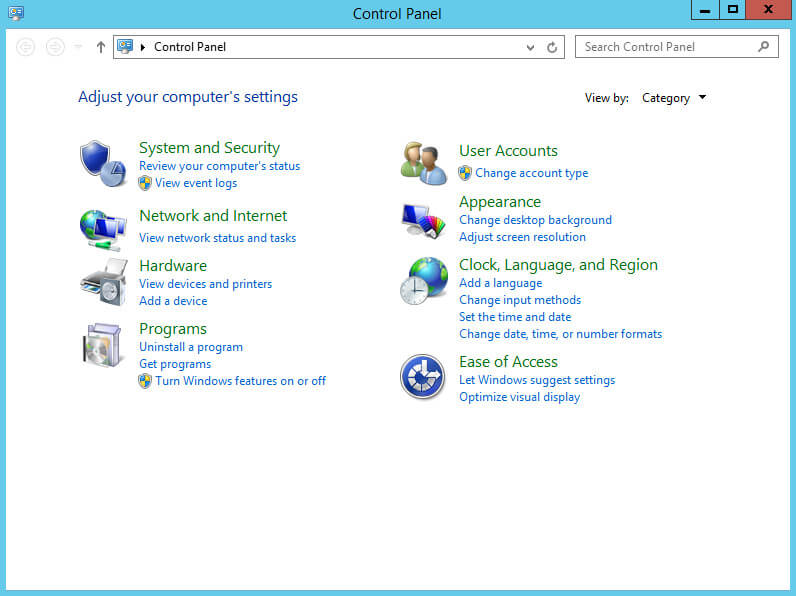

Переходим в меню “Start” и нажимаем кнопку “Control Panel”.

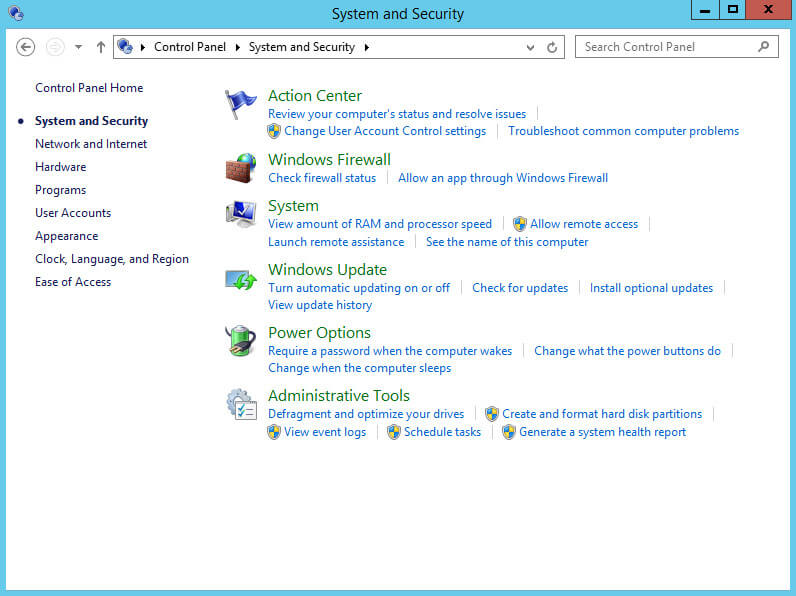

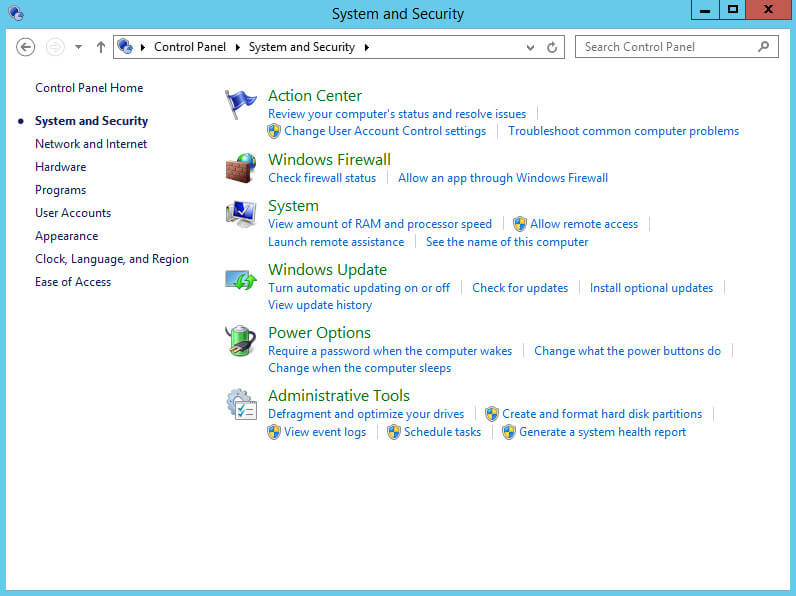

Далее переходим в раздел “System and Security”.

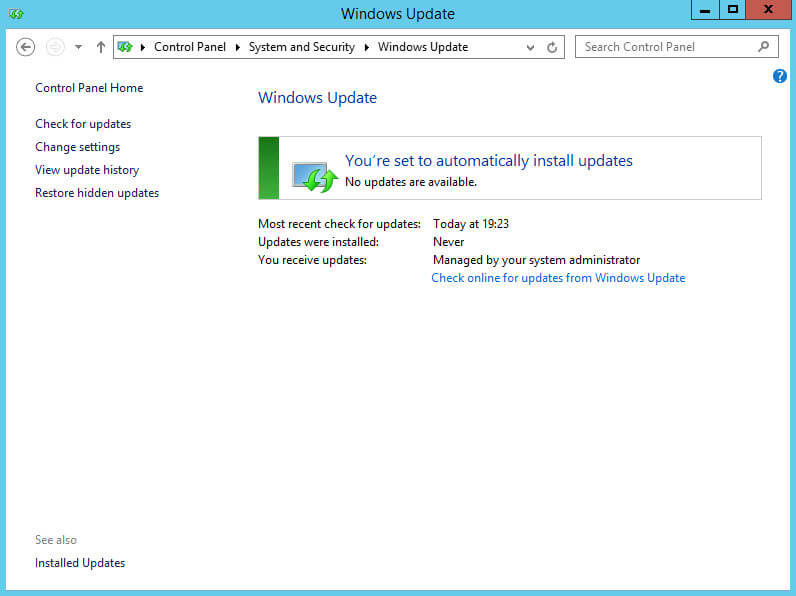

Выбираем раздел “Windows Update”.

Если вы все сделали правильно, то в разделе “Windows Update” в пункте “You receive updates” должно отображаться “Managed by your system administrator”.

Теперь необходимо создать новую группу компьютеров, разрешить установку определенных обновлений на эту группу и добавить в эту группу компьютеры, на которые планируется устанавливать обновления.

Возвращаемся на сервер, на котором установлена роль Windows Server Update Services.

Заходим в систему под учетной записью с правами администратора.

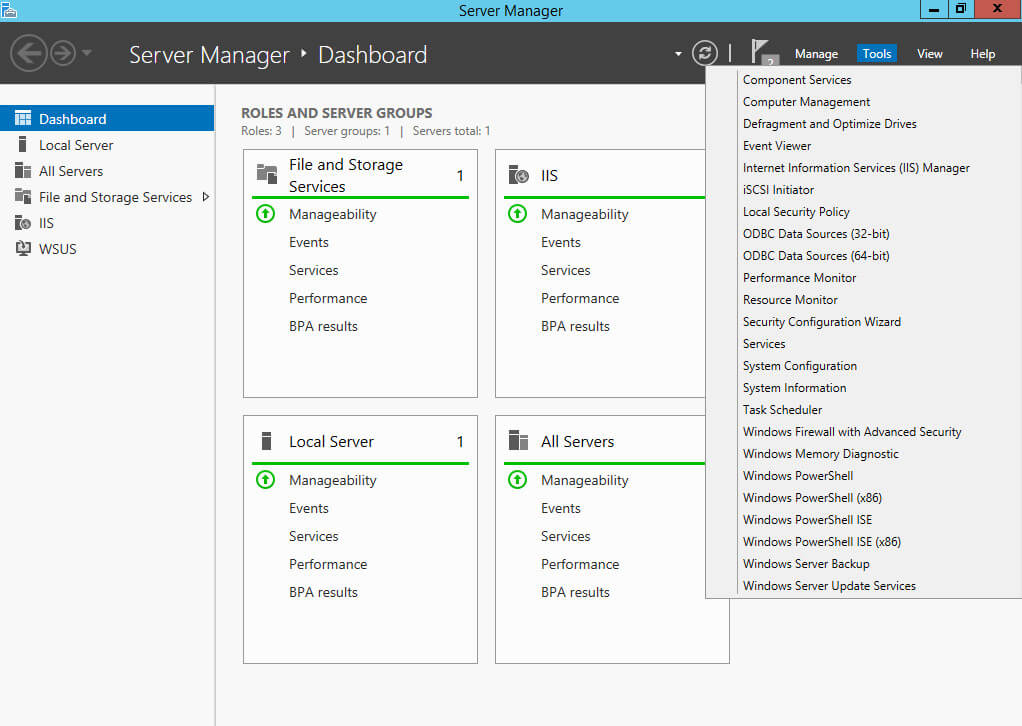

Открываем “Server Manager”, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Windows Server Update Services”.

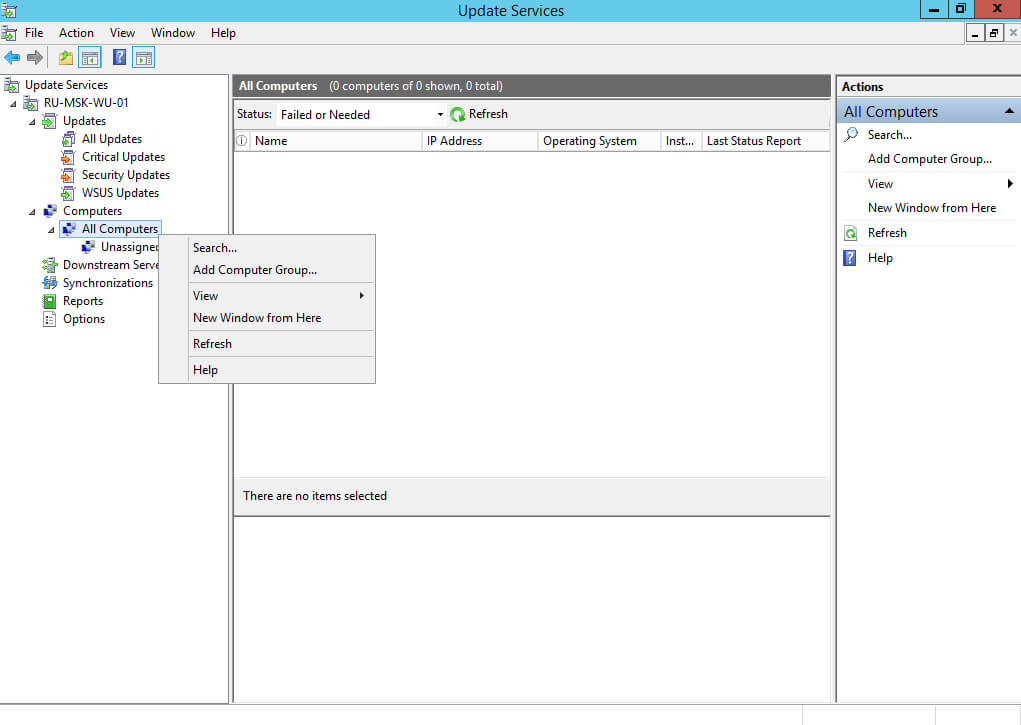

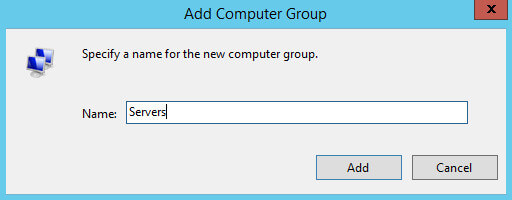

Переходим в раздел “Computers” и нажимаем правой кнопкой мыши на подраздел “All Computers”. В открывшемся меню выбираем “Add Computer Group”.

В данном руководстве будет использоваться группа “Servers”, куда будут добавляться сервера, на которые требуется установить обновления.

Указываем имя для новой группы компьютеров и нажимаем на кнопку “Add”.

Теперь в новую группу необходимо добавить компьютеры, на которые требуется установить обновления.

В данном руководстве в качестве компьютера, куда будут устанавливаться обновления, используется сервер, который выполняет роль контроллера домена.

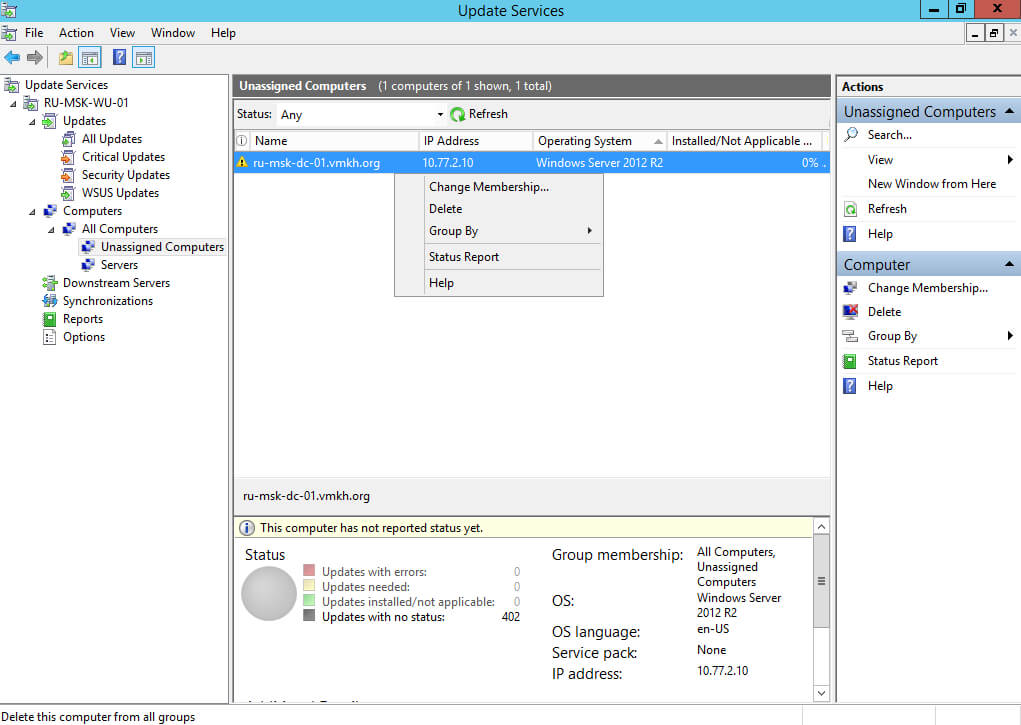

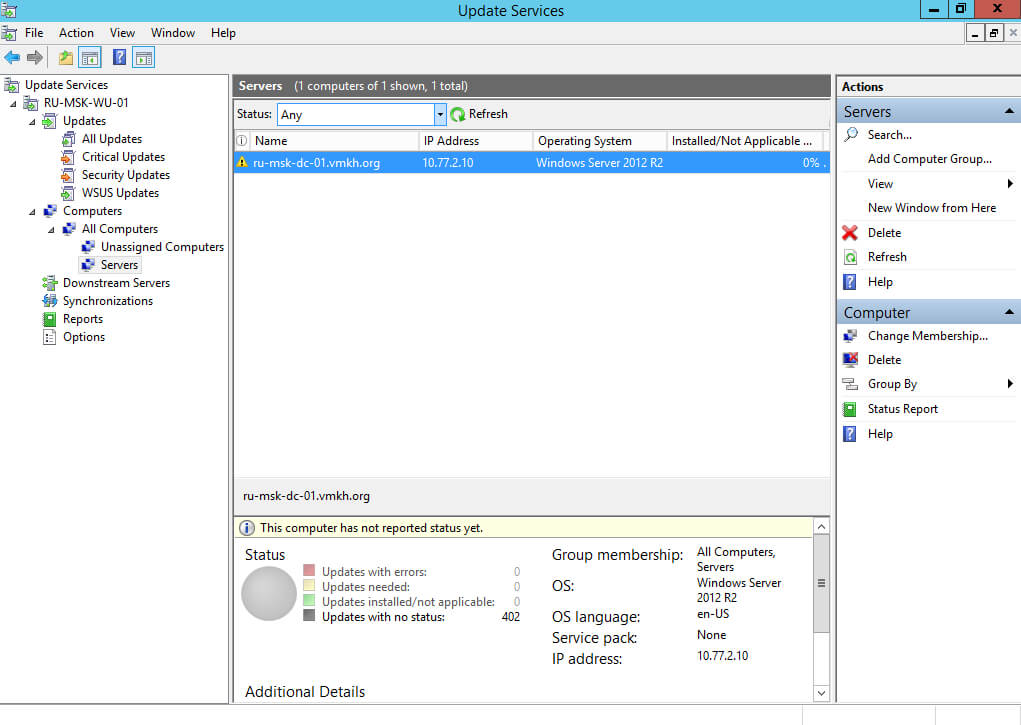

Переходим в раздел “Computers”, затем в подраздел “Unassigned Computers”. В меню “Status” выбираем “Any” и нажимаем на кнопку “Refresh”.

В этом подразделе появляются все компьютеры, на которые распространилась информация о вашем сервере обновлений.

Нажимаем правой кнопкой мыши на компьютер, на который требуется установить обновления, и в открывшемся меню выбираем “Change Membership”.

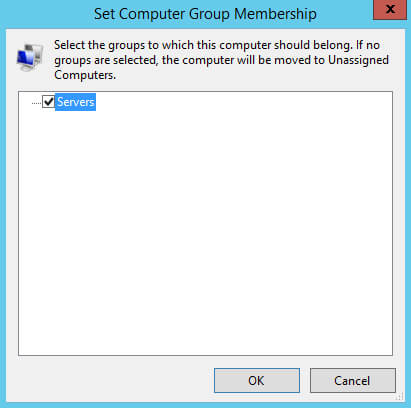

Указываем группу компьютеров, в которую необходимо добавить компьютер и нажимаем на кнопку “OK”.

Переходим в раздел “Computers”, затем в подраздел “Servers”. В меню “Status” выбираем “Any” и нажимаем на кнопку “Refresh”.

Компьютер успешно добавлен в группу “Servers”.

Теперь необходимо разрешить установку обновлений на новую группу компьютеров.

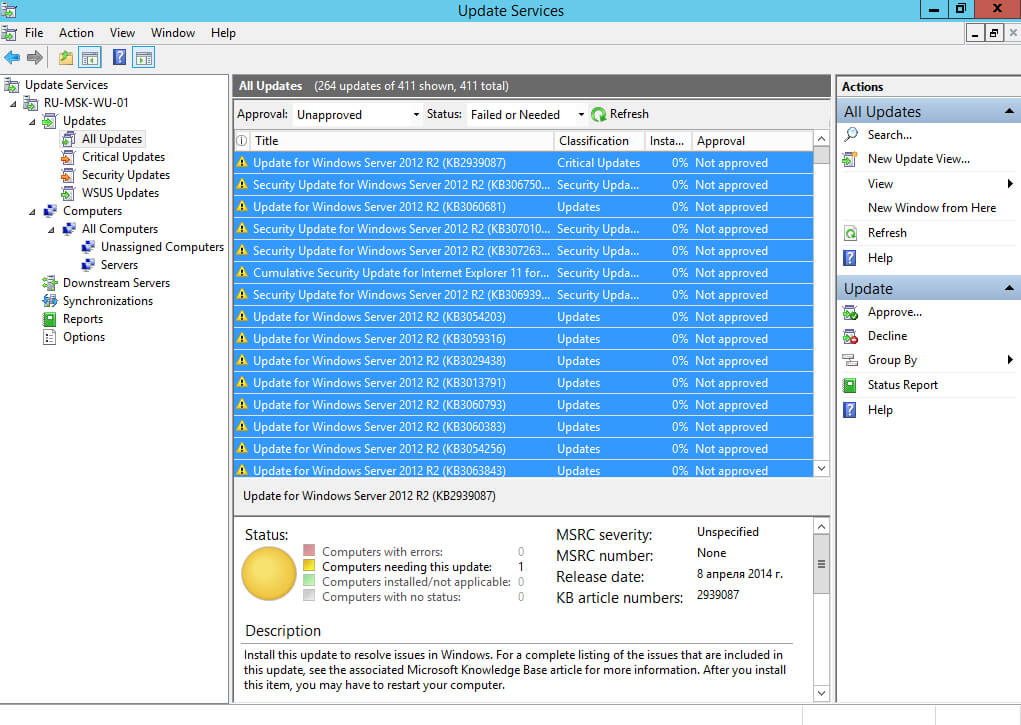

В разделе “Updates” переходим в подраздел “All Updates” и в правой части экрана выбираем необходимые для установки обновления.

В данном руководстве будут разрешены все обновления для операционной системы Windows Server 2012 R2.

Выбираем обновления, которые необходимо разрешить для установки, и нажимаем на кнопку “Approve”.

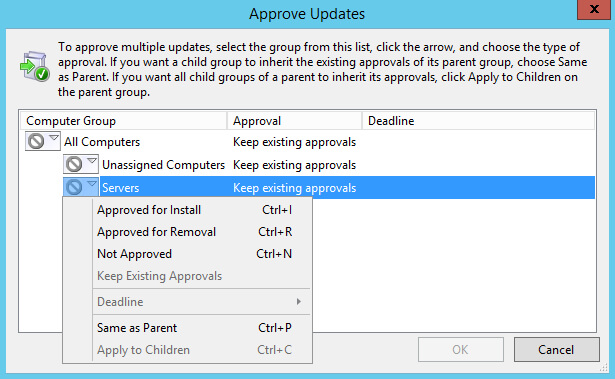

Теперь нужно выбрать группу компьютеров, на которую нужно разрешить установку выбранных обновлений.

Выбираем “Servers”, и в открывшемся меню выбираем “Approved for Install”.

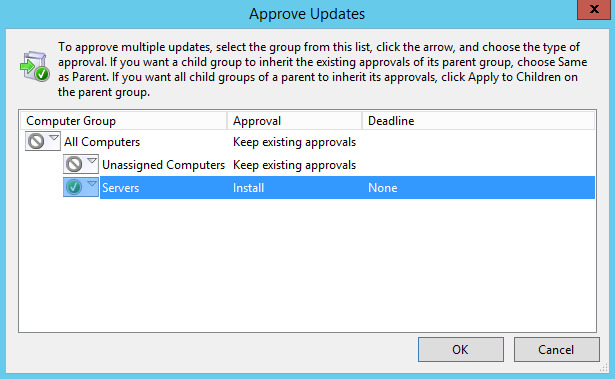

Все готово к разрешению на установку выбранных обновлений на группу “Servers”.

Нажимаем на кнопку “OK”.

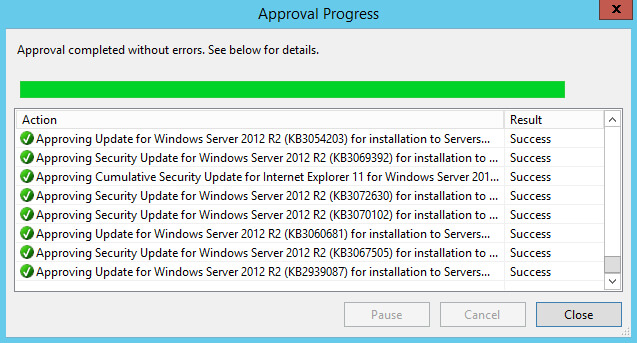

Обновления успешно разрешены для установки на выбранную группу компьютеров.

Нажимаем на кнопку “Close”.

Теперь необходимо подождать, и через некоторое время на указанную группу компьютеров будут загружены и установлены только те обновления, которые были разрешены.

Теперь можно создать правило для автоматического разрешения новых обновлений.

Обратите внимание, в промышленной среде для важных серверов не рекомендуется использовать правила для автоматического разрешения обновлений, чтобы иметь возможность полностью контролировать процесс установки и, таким образом, минимизировать получение ошибок в ходе обновления.

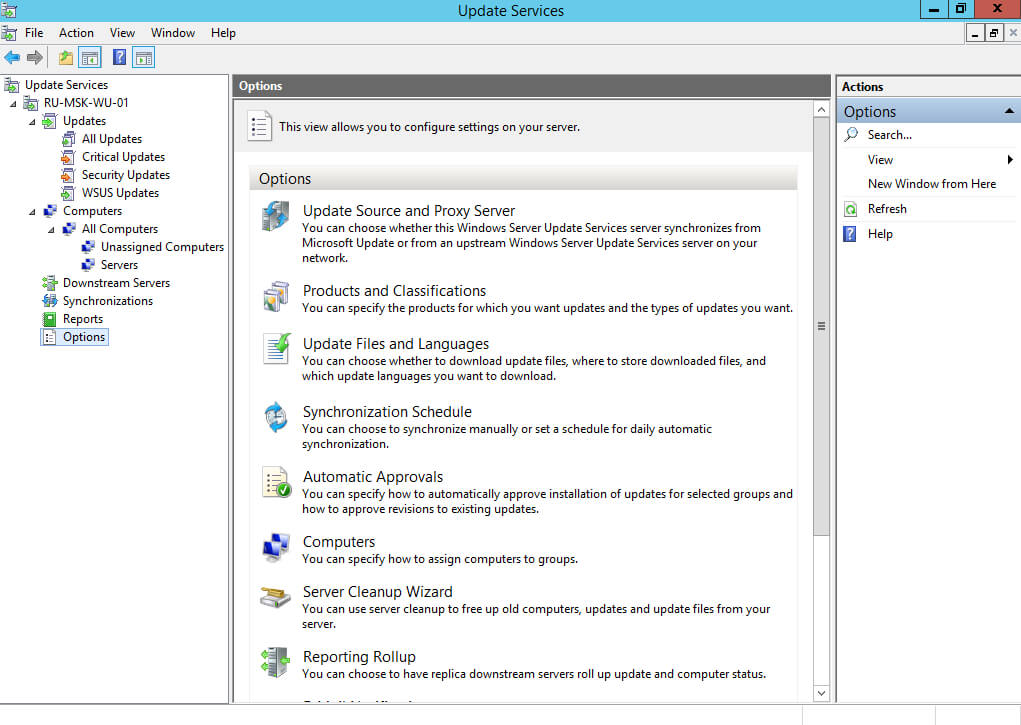

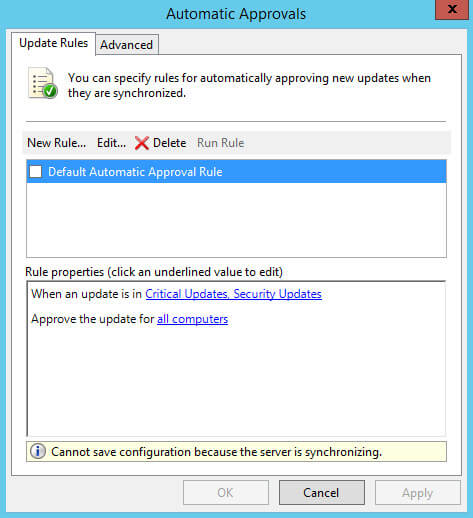

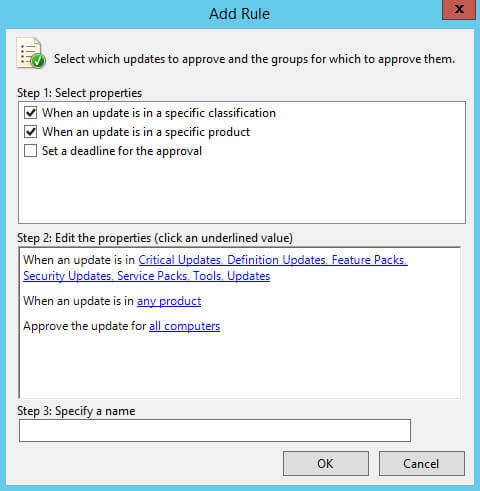

В разделе “Options” выбираем “Automatic Approvals”.

Нажимаем на кнопку “New Rule”.

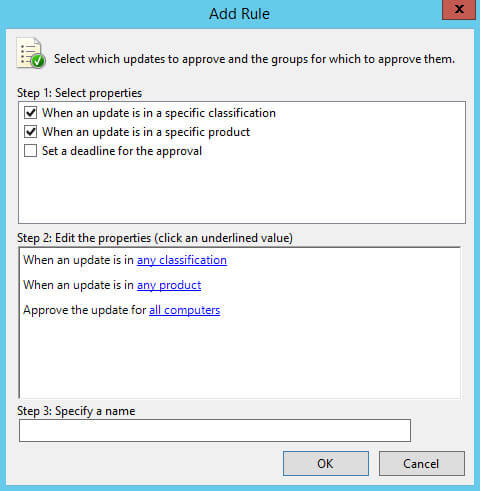

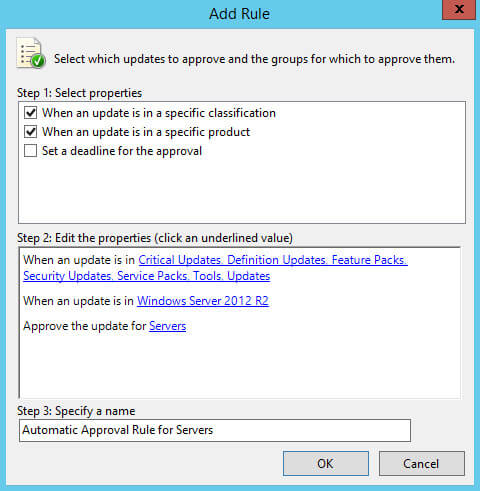

В разделе “Step 1: Select properties” ставим галочку на пункте “When an update is in a specific classification”, чтобы указать для каких классификаций обновления будут разрешаться автоматически.

Затем ставим галочку на пункте “When an update is in a specific product”, чтобы указать для каких продуктов обновления будут разрешаться автоматически.

В разделе “Step 2: Edit the properties” выбираем “Any classification”.

Далее необходимо выбрать нужные обновления по классификации.

Выбираем все классификации кроме “Drivers” и “Update Rollups”.

Обратите внимание, обновления, которые относятся к классификациям “Drivers” и “Update Rollups”, не рекомендуется устанавливать, используя сервер обновлений, чтобы иметь возможность полностью контролировать процесс установки и, таким образом, минимизировать получение ошибок в ходе обновления.

Нажимаем на кнопку “OK”.

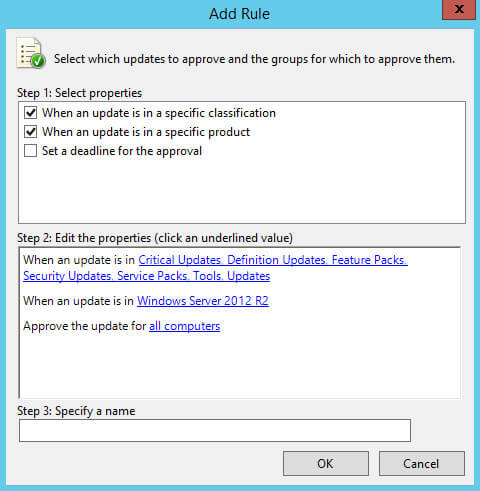

Теперь необходимо выбрать для каких продуктов нужно автоматически разрешать обновления.

В разделе “Step 2: Edit the properties” выбираем “Any product”.

В данном руководстве будут автоматически разрешаться обновления для операционной системы Windows Server 2012 R2.

Выбираем продукты, на которые планируется устанавливать обновления, и нажимаем на кнопку “OK”.

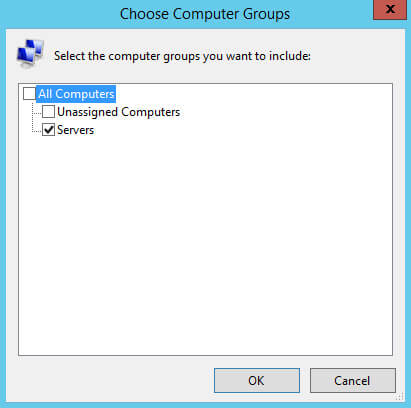

Теперь необходимо выбрать для какой группы компьютеров необходимо автоматически разрешать обновления.

В разделе “Step 2: Edit the properties” выбираем “All computers”.

В данном руководстве в качестве группы, на которую необходимо автоматически разрешать обновления, используется группа “Servers”.

Выбираем группу компьютеров, для которой необходимо автоматически разрешать обновления, и нажимаем на кнопку “OK”.

Теперь необходимо указать имя для нового правила.

В разделе “Step 3: Specify a name” указываем имя для нового правила и нажимаем на кнопку “OK”.

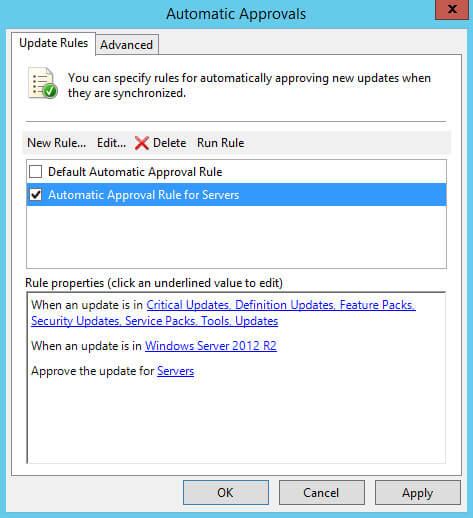

Создание правила для автоматического разрешения новых обновлений завершено.

Ставим галочку на новом правиле и нажимаем на кнопку “OK”.

Теперь проверим, установились ли обновления.

Через день возвращаемся на компьютер, на котором должны были установиться обновления.

В данном руководстве в качестве компьютера, на который устанавливались обновления, использовался контроллер домена.

Заходим в систему под учетной записью с правами администратора домена и переходим в меню “Start”.

Теперь переходим в раздел “System and Security”.

Выбираем раздел “Windows Update”.

Обновления успешно установились на сервер.

Чтобы завершить установку обновлений необходимо перезагрузить сервер.