Архитектура подсистем безопасности windows

Введение. Значение информации в развитии общества все более увеличивается. Роль информационной компоненты в любом производстве с течением времени возрастает. В последнее столетие появилось много таких отраслей производства, которые почти на 100% состоят из одной информации, например, дизайн, создание программного обеспечения, реклама [1].

Информация играет большую роль не только в производственных процессах, но и является основой деятельности управленческих организаций, страховых обществ, банков, организаций социальной сферы и т.д. Во многих из перечисленных случаев информация представляет большой интерес для криминальных элементов. Все преступления начинаются с утечки информации [2].

Таким образом, организации, заинтересованные в сохранении информации заботятся об информационной безопасности. Приходится грамотно выбирать меры и средства обеспечения защиты информации от умышленного разрушения, кражи, несанкционированного доступа, несанкционированного чтения и копирования. Поэтому проблема защиты информации является актуальной и обуславливает необходимость углубленного анализа защиты информации и комплексной организации методов и механизмов защиты. В корпорации Microsoft разработаны подсистемы для защиты информации при работе с операционной системой Windows (ОС Windows), однако многие ее пользователи даже не подозревают о наличии подсистем, защищающих их информацию и, особенно, персональные данные. Информирование и популяризации среди пользователей ОС Windows возможностей защиты в рамках вуза позволит частично внести вклад в ответах на технологические и информационные вызовы современному обществу и образованию [3]

Цель работы: проанализировать подсистемы защиты современной операционной системы Windows, охарактеризовать их и определить степень их применения пользователями.

Исходя из цели исследования, определяются следующие задачи:

— сравнить характеристики операционных систем;

— определить проблемы защиты информации на ОС Windows;

— провести сравнительный анализ подсистем защиты ОС Windows;

— выявить достоинства и недостатки подсистем защиты ОС Windows;

— провести анкетирование студентов на знание подсистем защиты ОС Windows.

Результаты. Для сравнения характеристик были взяты три наиболее известные операционные системы: Microsoft Windows, Linux, Mac OS [4, 5, 6].

Определим и охарактеризуем критерии для сравнения операционных систем:

1. Защищенность от вирусов – защищенность информации пользователей от хищения, повреждения и скачивания. Считается, что Windows это ОС наиболее уязвимая. Все продукты семейства Linux имеют очень мало изъянов. Mac OS наиболее безопасная ОС.

2. Удобство в использовании – простота и доступность в использовании операционной системы. Интерфейс Windows понятен. Работа за компьютером не вызывает сложностей. На Linux любой может подобрать интерфейс, исходя из рекомендаций других пользователей, с учетом своих знаний и вкусов. MacOS тоже удобная и простая система, в ней учитываются все мелочи.

3. Сложность установки ОС. Как показывает практика, поставить Windows может даже начинающий пользователь компьютера. Минус – придется искать некоторые программы для полноценной работы системы. Linux. Процесс установки десктопной версии мало отличается от вышеописанного. Процесс установки Mac OS можно сравнить с аналогичной операцией у Windows.

4. Стабильность – устойчивость к сбоям операционной системы. Устаревшие версии Windows часто выходили из строя. На современных вариантах ОС такого нет. Linux, пожалуй, самая стабильная система из всех троих. Mac OS. Сбои случаются примерно с той же периодичностью, что и у Windows.

5. Поддержка ПО – поддержка сторонних программных обеспечений. Так как ОС Windows самая распространенная, то и ПО чаще всего пишется именно под нее. Для Linux с каждым годом появляется огромное количество программ, совместимых с этой системой, и практически все они бесплатные. Для Mac OS программ достаточное количество. Минус – устанавливать их можно только из AppStore.

6. Популярность – распространенность среди пользователей. Самой распространенной остается ОС Windows, ее по разным оценкам используют около 85% пользователей, на втором месте MacOS и на третьем Linux.

7. Цена – стоимость операционной системы. ОС Windows может позволить большинство пользователей, средняя цена 5 тысяч рублей. Linux полностью бесплатная система. MacOS входит в стоимость компьютерной техники от Apple, но цена довольно высока.

Рассмотрим подробнее операционную систему Windows, т.к. в данной ОС наименьшая защищенность от вирусов и наибольшая популярность среди пользователей [6].

Проблемой данной исследовательской работы является малоизвестность большинства подсистем безопасности операционной системы Windows, а также недостаточная защищенность персональных данных пользователей этими подсистемами.

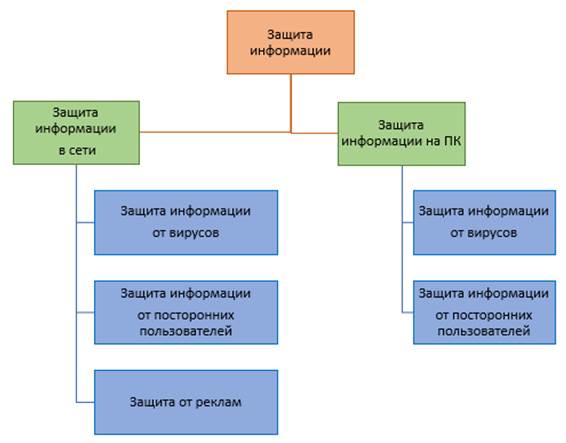

Для наглядного восприятия проблемы было построено «Древо проблем» (Рисунок 1). Из рисунка 1 видно, что подсистемы операционной системы Windows решают две главные проблемы:

— защита информации в сети;

— защита информации на персональных компьютерах.

Информацию в сети необходимо защищать от трех источников проблем:

На персональном компьютере так же представляют собой угрозу посторонние пользователи (злоумышленники) и вирусы.

Рисунок 1 – Древо проблем

Для решения данных проблем компания Microsoft создала несколько подсистем Windows, таких как:

1. центр безопасности Windows,

2. защитник Windows,

3. родительский контроль,

4. брандмауэр Windows,

5. пароль администратора.

Охарактеризуем каждую подсистему:

– центр безопасности Windows представляет собой комплекс программного обеспечения по защите компьютера от сетевых атак, организации регулярного обновления Windows и мониторинг состояния установленного антивирусного ПО;

— защитник Windows (антивирусная программа), созданный для того, чтобы удалять, помещать в карантин или предотвращать появление spyware-модулей (шпионских программ) в операционных системах Microsoft Windows;

— родительский контроль позволяет настроить параметры родительского контроля, включая доступ к веб-сайтам, временные ограничения для устройств, а также указать приложения, которые можно просматривать и приобретать;

— брандмауэр Windows создан, чтобы оградить ваше устройство от хакеров и вредоносных программ в локальных сетях и в Интернете;

— пароль администратора — это идентификация и аутентификация пользователя [7].

Для защиты информации на персональном компьютере используются следующие подсистемы: пароль администратора, родительский контроль, центр безопасности, защитник Windows.

Для защиты информации в сети используются следующие подсистемы: защитник Windows, брандмауэр Windows [7, 8].

Анкетирование. Нами было проведено анкетирование студентов на знание подсистем защиты операционной системы Windows. Опрос на тему «Проблемы защиты информации в ОС Windows» создан в Google формах, доступ к нему находиться по ссылке: https://docs.google.com/forms/d/14pvBjmgugF79kCtHT8bc985lbloj2mwSkEJcLT0Xw9Y/edit. В анкете имеется 9 вопросов:

1. Какую операционную систему вы используете?

2. Почему вы выбрали эту операционную систему?

3. Оцените по 10 бальной шкале защиту ОС Windows?

4. Сталкивались ли вы с проблемой защиты информации на ОС Windows?

5. Для чего нужен брандмауэр Windows?

6. Для чего нужен родительский контроль в ОС Windows?

7. От чего защищает «защитник Windows»?

8. Какие подсистемы защиты в ОС Windowsвы используете?

9. Какой по вашему мнению не хватает защиты для полной безопасности информации в ОС Windows?

Опрос проводился нами в течении недели, в результате опроса выявлено, что большинство студентов на компьютерах и ноутбуках используют ОС Windows. Они выбрали ОС Windows потому что, считают ее наиболее удобной и простой в использовании.

56% из опрошенных студентов сталкивались с проблемой защиты в ОС Windows, соответственно 44% – не сталкивались.

С функциями брандмауэра Windows знакомы 67% студентов, соответственно 33% не знают для чего он нужен.

Каждый из опрошенных имеет представление о родительском контроле ОС Windows и его использовании.

О подсистеме «Защитник Windows» и его функционале знают лишь половина студентов.

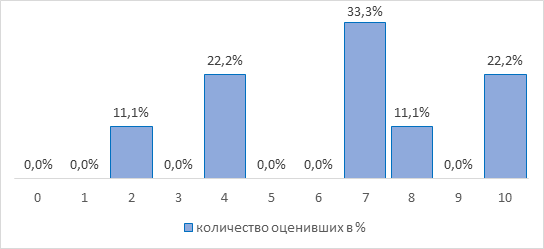

Результаты оценки защиты ОС Windows по 10 бальной шкале представлены в виде диаграммы на рисунке 2.

Рисунок 2 – Результаты оценки защиты ОС Windows по 10 бальной шкале

Из диаграммы видно, что не всех пользователей операционной системы Windows устраивает защита информации. В то же время мы выяснили, что при этом студенты не знают и не используют полные возможности подсистем защиты ОС Windows.

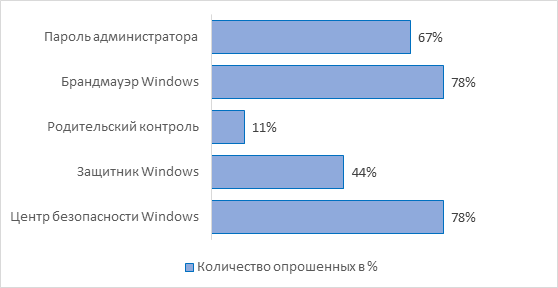

Количество студентов, пользующихся подсистемами защиты ОС Windows представлено в виде диаграммы на рисунке 3.

Рисунок 3 – Популярность подсистемы ОС Windows среди опрошенных

На диаграмме видно, что большинство студентов используют подсистемы такие как: «Центр безопасности Windows», «Брандмауэр Windows», «Пароль администратора», а подсистемы защиты «Родительский контроль» и «Защитник Windows» – намного реже.

На вопрос «Какой, по вашему мнению, защиты не хватает на ОС Windows» 50 % студентов затруднились ответить, 45 % отметили, что защита достаточно хорошая и в дополнительных программах не нуждается и около 5% ответили, что нужно встроенное антивирусное программное обеспечение.

Таким образом, после проведения опроса студентов было выявлено, что большинство студентов используют ОС Windows, знают основные подсистемы защиты информации и используют большинство из них.

Заключение. В ходе выполнения исследования была достигнута поставленная цель (проанализированы подсистемы защиты современной операционной системы Windows и дано краткое их описание) и решены задачи:

— выполнено качественное сравнение характеристик популярных операционных систем;

— определены проблемы защиты информации на ОС Windows;

— проведен анализ подсистем защиты ОС Windows;

— проведено анкетирование студентов на знание подсистем защиты ОС Windows.

В первой части данной работы проведен сравнительный анализ наиболее известных операционных систем таких как, Linux, Windows, Mac OS.

Во второй части построено древо проблем и определенны две основные проблемы защиты информации на ОС Windows: защита информации в сети; защита информации на персональных компьютерах.

Приведено краткое описание основных подсистемы защиты ОС Windows.

В третьей части было проведено анкетирование студентов на знание и использование подсистем защиты ОС Windows и представлены результаты опроса.

Подсистема безопасности защищенных версий

ОС Windows

К защищенным версиям ОС Windows относятся Windows NT/2000/XP Professional. В состав этих ОС входит подсистема безопасности, архитектура которой представлена на рис. 27.

Ядром подсистемы безопасности является локальная служба безопасности (Local Security Authority, LSA), размещающаяся в файле lsass.exe.

После загрузки ОС автоматически запускается процесс входа (winlogon.exe), который остается активным до перезагрузки ОС или выключения питания компьютера. Аварийное завершение процесса входа приводит к аварийному завершению работы ОС. Этим обеспечивается практическая невозможность подмены процесса входа при функционировании системы.

После нажатия пользователем комбинации клавиш Ctrl+Alt+Delete процесс входа обращается к провайдеру аутентификации (динамически компонуемой библиотеке функций, DLL) для приема от пользователя его логического имени (ID) и аутентифицирующей информации (Р). Стандартный провайдер аутентификации размещается в файле msgina.dll и в качестве аутентифицирующей информации использует пароли пользователей.

|

Рис. 27. Архитектура подсистемы безопасности

защищенных версий Windows

Возможно использование других провайдеров аутентификации (например, считывающих ключевую информацию со смарт-карт). В этом случае необходимо, чтобы интерфейс к предоставляемым провайдером аутентификации функциям соответствовал определениям, содержащимся в файле winwlx.h (входит в состав любой системы программирования на языке С++ для Windows).

Путь к используемому провайдеру аутентификации должен быть записан в соответствующем разделе реестра.

Введенное пользователем логическое имя и пароль передаются процессом ввода в службу LSA, которая обращается к пакету аутентификации (библиотеке функций) для подтверждения подлинности пользователя. Если пользователь зарегистрирован на локальном компьютере, то пакет аутентификации вычисляет хеш-значение пароля H (P) и обращается к диспетчеру учетных записей (Security Account Manager, SAM) для проверки правильности введенного пароля и возможности для пользователя с введенным логическим именем начать работу в системе (не истек ли срок действия пароля, не заблокирована ли учетная запись пользователя и т.п.). Пакет аутентификации является заменяемым компонентом подсистемы безопасности (стандартный пакет аутентификации размещается в файле msvl_0.dll).

Диспетчер учетных записей обращается к базе данных учетных записей (базе данных SAM) для извлечения информации из учетной записи пользователя с введенным логическим именем. База данных учетных записей содержится в разделе реестра HKEY_LOCAL_MACHINE\SAM (а также в файле Windows\System32\Config\SAM). К базе данных SAM не может быть получен доступ для чтения или изменения с помощью штатных средств ОС даже администратором. Для ее редактирования предназначены специальные функции из набора Windows API и специальное системное приложение (в Windows XP – функция «Администрирование» панели управления).

Пароль пользователя в базе данных SAM хранится в виде двух хеш-значений, каждое из которых имеет длину 128 бит. Первое хеш-значение пароля пользователя вычисляется по алгоритму Windows NT. Второе хеш-значение пароля пользователя вычисляется по алгоритму LAN Manager.

Если проверка подтвердила подлинность пользователя и отсутствие препятствий для начала его работы в КС, то пакет аутентификации получает от SAM уникальный идентификатор безопасности пользователя SID (security identifier), который затем передается в LSA.

Идентификатор безопасности представляет собой структуру переменной длины, которая однозначно определяет пользователя или группу и сохраняется в регистрационной базе данных.

Получив идентификатор безопасности пользователя, локальная служба безопасности LSA создает для него маркер доступа АТ (access token), который идентифицирует пользователя во всех его действиях с объектами КС.

В маркере доступа содержится следующая информация:

идентификаторы безопасности его групп;

идентификаторы безопасности пользователя и его первичной группы, которые будут использованы при создании пользователем новых объектов в КС;

дискреционный список контроля доступа по умолчанию для вновь создаваемого объекта;

источник выдачи маркера доступа и т.д.

Полномочия (привилегии) пользователя и группы назначаются администратором КС и представляют собой права субъектов на выполнение действий, относящихся к системе в целом, а не к отдельным ее объектам.

Перечислим наиболее важные привилегии, которые могут быть назначены пользователям и группам:

завершение работы системы;

изменение системного времени;

архивирование файлов и каталогов;

восстановление файлов и каталогов;

управление аудитом и журналом безопасности;

смена владельцев файлов или иных объектов и т.д.

Созданный LSA маркер доступа АТ передается процессу входа, который с помощью провайдера аутентификации завершает процесс авторизации пользователя в КС, запуская процесс его инициализации (userinit.exe) и передавая ему АТ. Процесс инициализации на основе содержащегося в АТ идентификатора безопасности пользователя загружает из реестра Windows его профиль и загружает программную оболочку – проводник Windows (explorer.exe), передавая ему маркер доступа пользователя. После этого процесс инициализации завершает свою работу.

Концепция рабочего стола пользователя (desktop) в защищенных версиях Windows отличается от аналогичного понятия в открытых версиях этой операционной системы. Рабочий стол в защищенных версиях Windows представляет собой совокупность окон, одновременно видимых на экране. Только процессы, окна которых расположены на одном рабочем столе, могут взаимодействовать между собой, используя средства графического интерфейса пользователя Windows (GUI).

Процесс входа (winlogon), получающий от пользователя имя и пароль, выполняется на отдельном рабочем столе (рабочем столе аутентификации). Никакой другой процесс, в том числе и программная закладка, внедренная нарушителем для перехвата паролей, не имеет доступа к этому рабочему столу.

Переключение экрана компьютера с одного рабочего стола на другой производится при нажатии комбинации клавиш Ctrl+Alt+Delete. В защищенных версиях Windows эта комбинация обрабатывается иначе – сообщение о нажатии данной комбинации клавиш посылается только процессу входа, который остается активным до перезагрузки ОС или выключения питания. Для всех других процессов (в частности, для всех прикладных программ, запущенных пользователем) нажатие этой комбинации клавиш совершенно незаметно.

Защита рассматриваемых версий ОС Windows от программных закладок такого рода может считаться весьма надежной.

Для управления списками пользователей и групп в КС, назначения им полномочий, определения параметров политики безопасности в ОС Windows 2000/XP администратором используются функции «Администрирование» и «Локальная политика безопасности» панели управления, а в ОС Windows NT для этого предназначалась системная программа «Диспетчер пользователей» (User Manager).

С помощью данных функций и программ можно изменить свойства учетной записи пользователя или свойства и состав группы пользователей.

В параметрах локальной политики безопасности определены две группы параметров учетных записей – параметры политики паролей и параметры политики блокировки учетных записей. Параметры политики паролей позволяют усилить парольную аутентификацию.

К параметрам политики блокировки учетной записи относятся:

пороговое значение блокировки (максимальное число ошибок входа в систему);

длительность блокировки учетной записи;

интервал времени, через который происходит сброс счетчика блокировок.