- Помогите отключить Firewall

- Re: Помогите отключить Firewall

- Re: Помогите отключить Firewall

- Re: Помогите отключить Firewall

- Re: Re: Помогите отключить Firewall

- Re: Помогите отключить Firewall

- Re: Re: Помогите отключить Firewall

- Операционные системы Astra Linux

- Операционные системы Astra Linux

- Операционные системы Astra Linux

- Настройка фаервола ufw

Помогите отключить Firewall

Всем привет. Выхожу в инет (у меня RedHat), но не могу ничего смотреть (я использую командную строку и браузер Lynx) Грешу на Firewall, у меня стоит наивысшая защита но с помощью lokkit или setup, я этот Firewall отключить не могу.

Re: Помогите отключить Firewall

>Всем привет. Выхожу в инет (у меня RedHat), но не могу ничего >смотреть (я использую командную строку и браузер Lynx) Грешу на >Firewall, у меня стоит наивысшая защита но с помощью lokkit или >setup, я этот Firewall отключить не могу.

Firewall блокирует только входящие соединения, при таких настройках, так что он ничем не должен помешать, я сам спокойно хожу в инет с такими настройками.

Но на всякий случай сделай от рута команду iptables -L и выложи результаты сюда.

Re: Помогите отключить Firewall

От рута для полного снесения fierwall:

service iptables stop

При следующем старте системы всё станет по прежнему, если захочешь отключить навсегда:

chkconfig —level 345 iptables off

Re: Помогите отключить Firewall

Установи linuxconf и там либо в процессах выключи firewall либо ваще удали его Или еще можно использовать утилиту ntsysv

Re: Re: Помогите отключить Firewall

>От рута для полного снесения fierwall: > >service iptables stop > >При следующем старте системы всё станет по прежнему, если захочешь >отключить навсегда: > >chkconfig —level 345 iptables off

А потом выложи сюда свой айпишник. Тебя все равно сломают, а так это сделают добрые люди вроде меня.

Re: Помогите отключить Firewall

Ох и злые же пошли «админы»!

Ответ: из командной строки lokkit. Там всё поймёшь. Но проблема, думаю, не в этом.

Re: Re: Помогите отключить Firewall

Как вариант: iptables -F iptables -P INPUT ACCEPT iptables -P OUTPUT ACCEPT iptables -P FORWARD ACCEPT

Файерволл после этого работать будет в режиме «сито». :)))

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Настройка фаервола ufw

Думаю будет лишним объянять, что безопасность крайне важна, когда мы поднимаем собственный сервер.

Необходимо быть уверенным , что только авторизованные пользователи могут получить доступ к нашему серверу, конфигурации и службам.

В Ubuntu есть брандмауэр, который предварительно загружен в системе.

До этого я уже упоминал его в статье OpenVas на Ubuntu, а также в статье про ModSecurity Nginx.

Он называется UFW (Ubuntu-firewall).

Несмотря на то, что UFW – довольно простенький брандмауэр, это удобно для пользователя, выполняет фильтрацию трафика и имеет хорошую документацию.

Немного основных знаний Linux должно быть достаточно, чтобы сконфигурировать этот брандмауэр самостоятельно.

Установка UFW

Заметьте, что UFW обычно устанавлен по умолчанию в Ubuntu.

Но если что, мы можем установить его сами.

Чтобы установить UFW, выполните следующую команду:

Если мы запускаем веб-сервер, мы, очевидно, хотим, чтобы пользователи этого грешного мира были в состоянии получить доступ к нашему веб-сайту [веб-сайтам].

Поэтому мы должны удостовериться, что порт TCP по умолчанию для сети открыт:

Запрет соединений

Если мы хотим запретить доступ по определенному порту, используем команду:

Например, давайте лишим прав доступа к нашему дефолтному порт MySQL.

UFW также поддерживает упрощенный синтаксис для наиболее распространенных сервисных портов.

Настоятельно рекомендовано ограничить доступ по порту SSH (по умолчанию, это – порт 22) отовсюду кроме наших IP-адресов, которые являются доверенными [пример: офис или дом].

Предоставление доступа доверенным IP-адресам

Как правило, мы должны были бы предоставить доступ только к публично открытым портам, таким как порт 80.

Доступ ко всем другим портам должен быть запрещен или ограничен.

Мы можем добавить свой IP-адрес дома/офиса в белый список (предпочтительно, он, как предполагается, статический IP-адресс) для доступа к нашему серверу через SSH или FTP к примеру.

Давайте также предоставим доступ к порту MySQL.

Уже ситуация получше. Идем дальше 🙂

Активация UFW

Прежде, чем активировать (или рестартонуть) UFW, мы должны удостовериться, что по порту SSH можно получить соединения от нашего IP-адреса.

Чтобы запустить/включить наш брандмауэр UFW, используем следующую команду:

Вы увидите следующее:

Нажимаем “y” и вдогонку Enter, чтобы запустить фаервол.

Брандмауэр активен и включен.

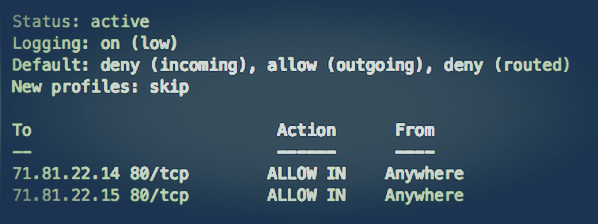

Проверка состояния UFW

Можно посмотреть на все наши правила:

Вывод будет следующим:

Используйте “многословный” параметр, чтобы увидеть более подробный отчет о состоянии:

Чтобы отключить (остановить):

Если мы хотим перезагрузить UFW (перезагрузить правила), управляйте следующим:

Чтобы перезапустить UFW, Вы должны будете отключить его сначала, и затем позволить его снова.

Удаление правил

Чтобы управлять нашими правилами UFW мы должны уметь выводить их список.

Мы можете сделать это, согласовав статус UFW с параметром numbered.

Мы увидим вывод, подобный следующему:

Включение поддержки IPv6

Если вы используете IPv6 на своем VPS, вы должны быть уверены, что поддержка IPv6 включена в UFW.

Для этого откройте файл конфигурации в текстовом редакторе:

После того как открыли, удостоверьтесь, что в параметре IPV6 установлена опция “yes”:

После внесения этого изменения сохраните файл.

Затем перезапустите UFW, отключая и повторно включая его:

Сброс настроек UFW

Если необходимо сбросить настройки на дефолтные, можно выполнить:

Заключение

В целом, UFW в состоянии защитить наш VPS от наиболее распространенных попыток взлома.

Конечно, наши меры по безопасности должны быть более серьезными, чем просто использование UFW.

Если вам нужно больше примеров использования UFW, Вы можете обратиться к UFW – Community Help Wiki.

Источник