- Вы используете устаревшую версию браузера. Обновите Ваш браузер для надежной и безопасной работы.

- ALD Pro — оптимальный выбор для импортозамещения в любых организациях

- Ключевые преимущества

- функциональные возможности ALD PRO

- Лицензионное соглашение

- Техническая поддержка

- Операционные системы Astra Linux

- Лекция №12

- 1. Формирование корпоративного уровня сетевой инфраструктуры ОССН. Единое пространство пользователей

- 2. Служба ALD. Администрирование доменной сетевой инфраструктуры ОССН

Вы используете устаревшую версию браузера.

Обновите Ваш браузер для надежной и безопасной работы.

ИНОВАЦИОННОЕ РЕШЕНИЕ ДЛЯ ЦЕНТРАЛИЗОВАННОГО УПРАВЛЕНИЯ И АВТОМАТИЗАЦИИ LINUX-ПОДОБНЫХ СИСТЕМ

Программный комплекс ALD Pro на базе ОС Astra Linux предназначен для централизованного управления объектами организаций различного масштаба

ALD Pro — оптимальный выбор для импортозамещения в любых организациях

Свободное от санкционных рисков ПО со всей ключевой функциональностью зарубежных систем для централизованного управления объектами

Возможность комфортной поэтапной миграции

Ключевые преимущества

функциональные

возможности ALD PRO

Простая установка и настройка контроллера домена

Миграция данных из MS Active Directory

Создание иерархии подразделений

Удаленная установка ОС

Автоматизированная установка ПО на клиенты

Управление подразделениями, компьютерами и пользователями

Управление групповыми политиками

Инвентаризация, отчетность и мониторинг

Сбор и хранение событий безопасности

Лицензионное соглашение

Условия лицензирования продукта соответствуют требованиям действующего законодательства РФ и международных правовых актов.

Правообладатель ALD Pro — ООО «РусБИТех-Астра» (ГК Astra Linux).

Заказчикам доступны как бессрочные лицензии, так и «срочные» — на 1, 2 или 3 года.

Для серверов и рабочих станций необходимо приобретать отдельные лицензии.

Техническая поддержка

В лицензию на ALD Pro по умолчанию входит «Стандартный» пакет услуг технической поддержки.

Для бессрочных лицензий он действует 1 год, для «срочных» — в течение всего срока действия лицензии. При этом мы готовы предложить вам намного больше: пакет «Привилегированный» с максимальным набором возможностей: персонализированным сервисом 24х7, ускоренным решением вопросов и расширенным спектром услуг.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Лекция №12

Использование службы ALD ОССН Astra Linux для защиты информации.

1. Формирование корпоративного уровня сетевой инфраструктуры ОССН. Единое пространство пользователей

1. Формирование корпоративного уровня сетевой инфраструктуры ОССН. Единое пространство пользователей

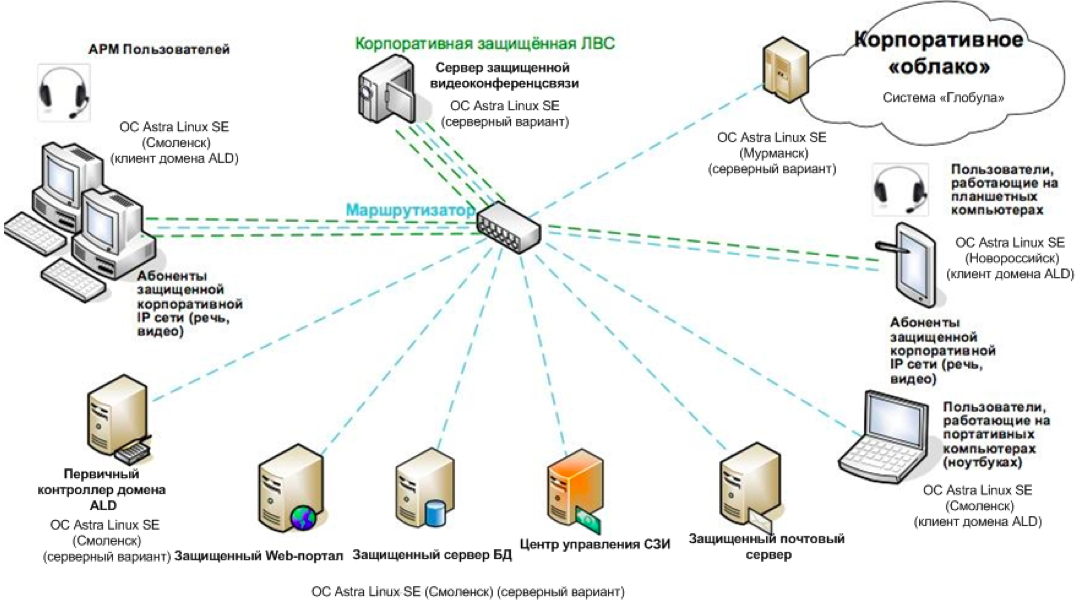

Рисунок 1. Вариант реализации корпоративной ЗЛВС для мультисервисной системы связи на базе ОССН Astra Linux Special Edition (релизы Смоленск, Мурманск, Новороссийск).

На рис. 1 представлен вариант реализации корпоративной ЗЛВС для мультисервисной системы связи на базе ОССН. При этом рабочие станции пользователей ЗЛВС являются клиентами доменной сетевой инфраструктуры, координируемой первичным контроллером домена (Primary Domain Controller

PDC) под управлением ОССН.

Текущий релиз ОССН поддерживает доменную сетевую инфраструктуру, основанную на технологии Active Directory (AD), которая является совместимой с технологией Microsoft Directory Service и базируется на реализации следующих протоколов:

- OpenLDAP — реализация протокола прикладного уровня LDAP (Lightweight Directory Access Protocol) с открытым исходным кодом, обеспечивающего механизм «I&А» (Identification and Authentication), а также поиск, добавление, изменение и удаление записей в единый каталог сетевых объектов;

- Samba — реализация протокола прикладного уровня SMB/CIFS (Server Message Block/Common Internet File System) с открытым исходным кодом, обеспечивающего удалённый доступ к сетевым ресурсам (файлам, принтерам), а также реализацию механизма IPC (Inter-Process Communication) для удалённого выполнения приложений;

- Kerberos — протокол взаимной аутентификации хостов перед установлением соединения между ними, реализующий механизм единого входа (Single Sign-On — SSO).

Определение из Википедии:

Kerberos /kɛərbərəs/ — сетевой протокол аутентификации, который предлагает механизм взаимной аутентификации клиента и сервера перед установлением связи между ними, причём в протоколе учтён тот факт, что начальный обмен информацией между клиентом и сервером происходит в незащищенной среде, а передаваемые пакеты могут быть перехвачены и модифицированы.

Благодаря поддержке указанных протоколов в рамках корпоративного уровня сетевой инфраструктуры ОССН зарегистрированные пользователи получают возможность:

- централизованного хранения данных своих учётных записей и информации о их пользовательском окружении;

- монтирования для учётных записей пользователей их домашних каталогов, расположенных на PDC, в состав локальной файловой системы хоста;

- сквозной аутентификации на хостах, входящих в состав доменной сетевой инфраструктуры.

Совокупность указанных возможностей обеспечивает формирование для пользователя хоста на основе ОССН, включённого в доменную сетевую инфраструктуру, его ЕПП.

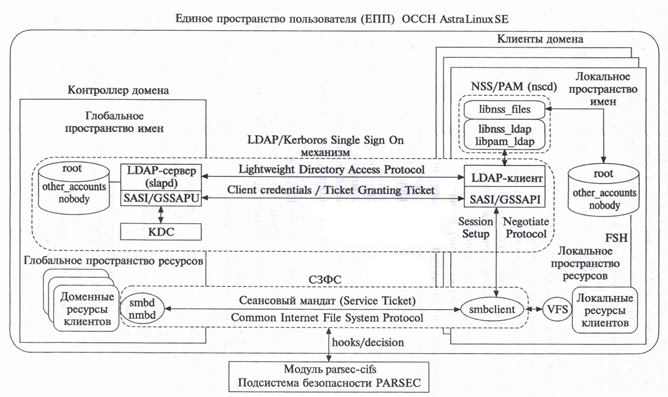

В общем виде схема организации ЕПП показана на рис. 2, при этом её логическими составляющими являются:

- множество клиентов домена;

- контроллер (контроллеры) домена.

В рамках клиента домена ЕПП реализует:

- локальное пространство имён — локальные базы данных учетных записей пользователей, имеющих возможность регистрации на клиенте домена;

локальное пространство ресурсов — локальные файловые сущности и устройства, доступ к которым процессы от имени зарегистрированных учётных записей пользователей имеют в соответствии с политикой безопасности, определённой на клиенте домена.

Рисунок 2. Схема организации ЕПП домена на основе ОССН.

В рамках контроллера домена ЕПП реализует:

- глобальное пространство имён — базу данных учётных записей пользователей, имеющих возможность регистрации в доменной сетевой инфраструктуре;

- глобальное пространство ресурсов — удалённые файловые сущности и устройства, располагаемые на контроллере домена и/или специально сконфигурированных клиентах домена — файловых серверах, доступ к которым процессы от имени зарегистрированных учётных записей пользователей имеют в соответствии с политикой безопасности, определённой в доменной сетевой инфраструктуре.

Реализацию политики безопасности в рамках доменной сетевой инфраструктуры выполняет LSM-модуль parsec-cifs подсистемы безопасности PARSEC, который инициализируется на контроллере и клиентах домена в процессе инсталляции на них ОССН в ролях контроллера и клиента домена соответственно. По своим функциональным возможностям модуль parsec-cifs идентичен модулю parsec, функционирующему в случае применения ОССН на компьютерах, не входящих в состав доменной сетевой инфраструктуры.

Единое пространство имён доменной сетевой инфраструктуры формируется из локального и глобального пространств имён, расположенных соответственно на клиенте и контроллере домена. При этом в пределах единого пространства имён пользователь домена получает возможность как локальной регистрации на конкретном клиенте домена, так и централизованной регистрации на контроллере домена. В зависимости от вида регистрации процессы от имени учётной записи пользователя получают доступ к локальным ресурсам или ресурсам узлов домена в соответствии с локальной политикой безопасности или политикой безопасности домена.

В ОССН локальное и глобальное пространства имён (систем учётных записей пользователей и групп пользователей) функционируют параллельно. Для их различения выполнено разграничение диапазонов UID: значения UID меньшие 2500 относятся к локальному пространству имён, а значения UID больше либо равные 2500 к глобальному пространству имён.

Механизм «I&А» (Identification and Authentication), в пределах локального пространства имён на клиенте домена под управлением ОССН реализуется с использованием архитектуры РАМ, особенности использования которой рассмотрены в предыдущей лекции. Реализация этого механизма в рамках глобального пространства имён в домене на базе ОССН основана на инфраструктуре LDAP (хранение и администрирование учётных записей пользователей домена), функционирующей совместно с протоколом Kerberos.

База данных учётных записей глобального пространства имён реализована в виде «Дерева директорий информации» (Directory Information Tree — DIT). Подобная модель хранения данных основана на записях, содержащих наборы атрибутов, различающиеся по «Отличительному имени» (Distinguished Name — DN), которые используются для реализации однозначности при обращении к записи. Каждый из атрибутов записи относится к конкретному типу и имеет одно или несколько значений. Типы обычно представлены строковыми переменными.

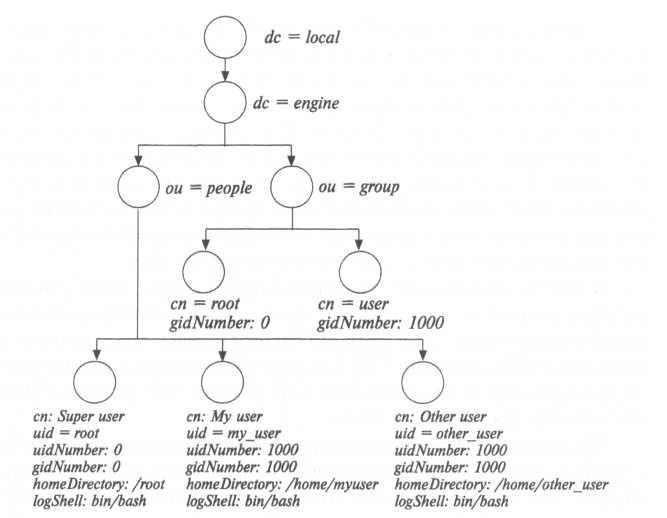

DIT глобального пространства имён контроллера домена на базе ОССН разделено на две DN-ветви: ou = People и ои = Group) которые свою очередь имеют дочерние DN-ветви, имеющие тип сп и содержащие атрибуты учётных записей самих пользователей домена, групп пользователей домена и их теневых паролей. В общем DIT ресурсе контроллера домена указанные DN-ветви включены в DN-ветви dc = engine и dс = local. В графическом виде общее DIT контроллера домена на базе ОССН показано на рис. 3.

Рис. 3. Структура DIT-дерева, реализующего глобальное пространство пользователей домена на базе ОССН

Таблица. Расшифровка названий атрибутов ГПП ОССН.

| Атрибут | Англоязычное название | Русскоязычное название | Value\Значение |

| DN | Distinguished Name | Отличительное (уникальное) имя | CN=Сергей Петрович Иванов,OU=Компания,DC=domain,DC=com |

| DC | Domain Component | Компонент(класс) доменного имени. | DC=domain,DC=com |

| OU | Organizational Unit | Подразделение | Компания |

| CN | Common Name | Общее имя | Сергей Петрович Иванов |

Рисунок 4. Дополнительные атрибуты DIT-дерева, определяющие информационные сервисы для реализации МРОСЛ ДП-модели

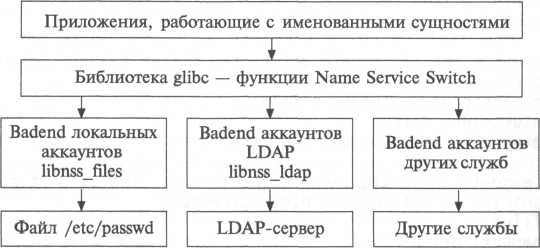

Рисунок. 5. Схема реализации технологии NSS на клиенте домена под управлением ОССН.

Функции библиотеки glibc, реализующие технологию NSS на клиенте домена под управлением ОССН, вызывают два backend:

• libnss_file — модуль, обеспечивающий идентификацию локальных учётных записей пользователей и групп пользователей с использованием конфигурационных файлов /etc/passwd, /etc/group, /etc/shadow, /etc/gshadow (авторизация при этом выполняется соответствующим РАМ-модулем);

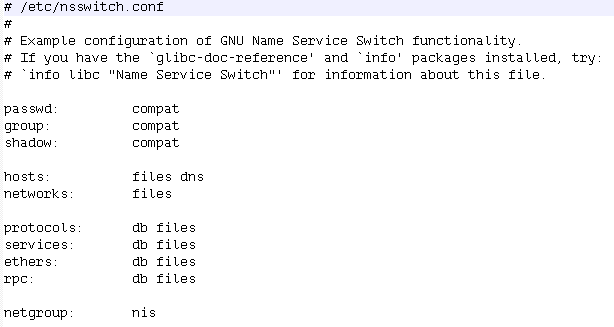

Рисунок 6. Пример конфигурационного файла NSS на клиенте домена

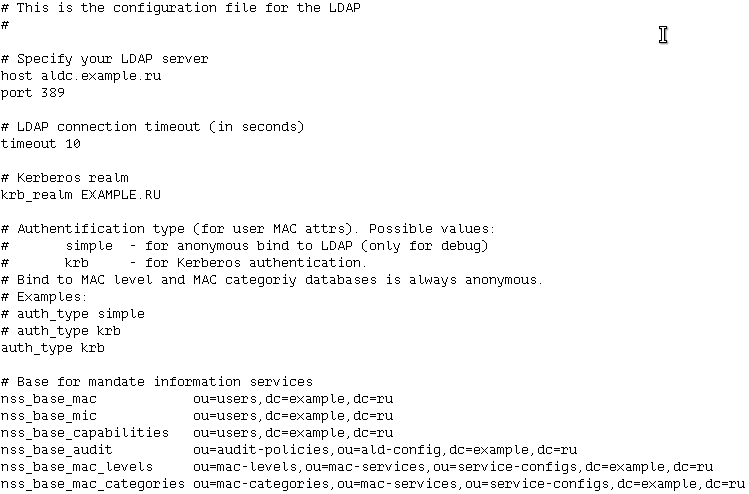

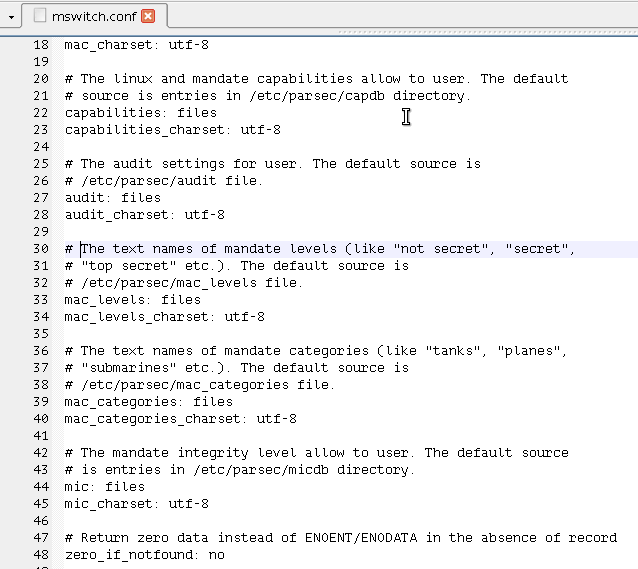

Кроме имён и идентификаторов учётных записей пользователей и групп пользователей технология NSS позволяет определять имена и идентификаторы протоколов, номера портов сервисов, IP-адреса и имена хостов, а также другие данные. В частности, применительно к МРОСЛ ДП-модели технология NSS позволяет определять источники данных для задания мандатных уровней конфиденциальности и целостности, для этого используется конфигурационный файл /etc/parsec/mswitch.conf подсистемы безопасности PARSEC (рис. 7).

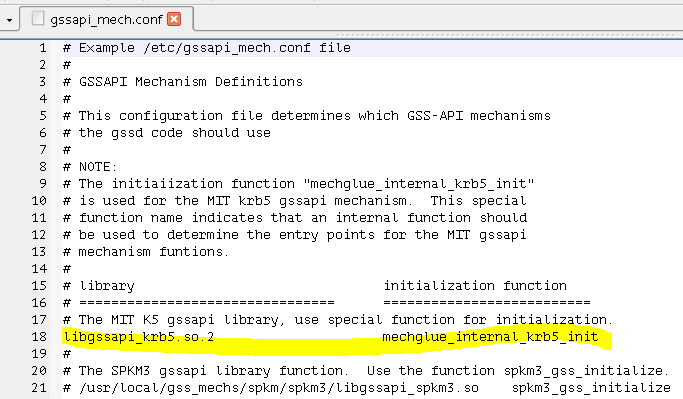

Для сквозной аутентификации пользователей домена на базе ОССН применяется протокол Kerberos. В рамках доменной инфраструктуры, основанной на применении OpenLDAP (представлена демоном slapd) и протокола Kerberos, механизм единого входа реализуется с использованием технологии SASL (Simple Authentication and Security Layer). В частности, для версии MIT Kerberos 5, используемой в ОССН, в рамках технологии SASL применён механизм GSSAPI (The Kerberos Version 5 Generic Security Service Application Program Interface Mechanism). Таким образом, модель механизма единого входа в ОССН именуется LDAP based on Kerberos (SASL/GSSAPI).

Рисунок 7. Конфигурационный файл для определения источников данных на клиенте домена.

Рис. 8. Конфигурационный файл механизма Kerberos 5 GSSAPI.

Конфигурационным файлом механизма GSSAPI является файл

/etc/gssapi-mech.conf, с котором определяется функция инициализации механизма при вызове библиотеки Kerberos 5 GSSAPI (рис. 8). При этом общим конфигурационным файлом реализации протокола MIT Kerberos 5 является файл /etc/krd5.conf, конфигурация KDC задаётся в файле /etc/krb5kdc/kdc.conf.

Организация механизма «I&А» в пределах глобального пространства имён ЕПП, реализуемого в ОССН, обеспечивает возможность пользователям доменной сетевой инфраструктуры на базе ОССН получать доступ к глобальному пространству ресурсов, поддержка которого возложена на модифицированную реализацию пакета программ Samba, именуемую сетевая защищённая файловая система (СЗФС). СЗФС может функционировать как в составе контроллера домена (выполняющего при этом дополнительные функции файл-сервера), так и в составе клиентов домена, реализующих функции файл-сервера для предоставления доступа к собственным разделяемым ресурсам. Поскольку СЗФС является модификацией пакета программ Samba, она состоит из следующих компонент:

- серверного набора программ: демоны smbd и nmbd;

- клиентского приложения: smbclient;

- набора утилит администрирования: testparam и smbstatus;

- конфигурационных файлов: /etc/smbnetfs.conf и /etc/samba/smb.conf.

Дополнительно для администрирования СЗФС имеется графическая утилита «Общие папки (Samba)» (fly-admin-samba), расположенная в меню «Настройки» главного пользовательского меню.

Базовыми компонентами СЗФС являются демоны smbd и nmbd, а также клиентское приложение smbclient. Демон smbd реализует функции сервиса сетевой печати и разделения файлов для клиентских приложений smbclient, функционирующих в рамках доменной сетевой инфраструктуры на базе ОССН, а также клиентских приложений, функционирующих под управлением ОС семейства Microsoft Windows. Конфигурация демона smbd в ОССН задаётся в файле /etc/samba/smb.conf. Демон nmbd по умолчанию реализует функции сервиса имён протокола NetBIOS, а также может использоваться для запроса других сервисных служб имён.

2. Служба ALD. Администрирование доменной сетевой инфраструктуры ОССН

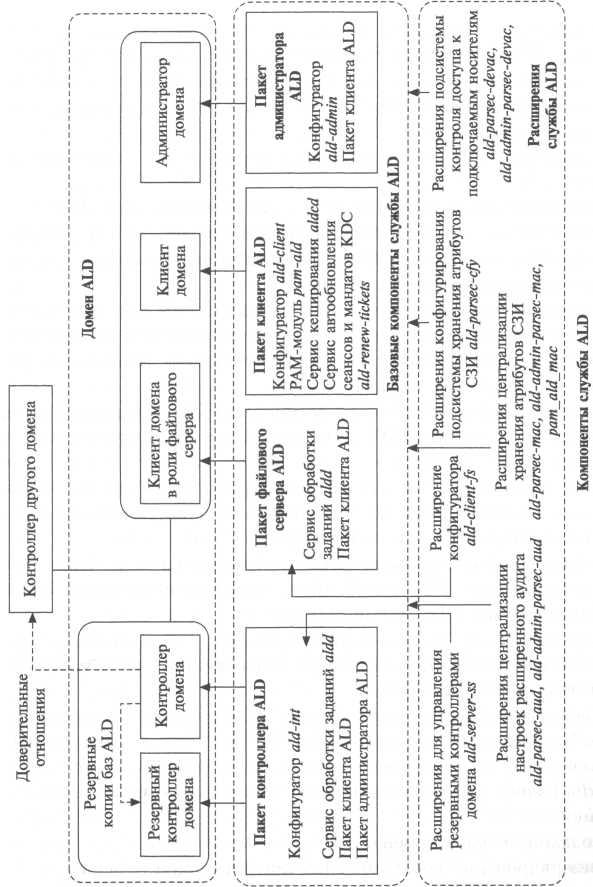

Рассмотренные компоненты доменной сетевой инфраструктуры ОССН требуют конфигурирования в процессе её установки на хосты, реализующие контроллеры и клиенты домена, а также администрирования в процессе эксплуатации домена. Для этого в ОССН имеется служба ALD, схема которой показана на рис. 9.

Таким образом, служба ALD состоит из следующих компонент.

Базовые компоненты, представленные пакетами программ конфигурирования:

- контроллера ALD;

- клиента ALD;

- хоста, выполняющего функции узла администрирования ALD (может располагаться на одном контроллере ALD или одном из клиентов ALD);

- клиента ALD, реализующего функции файл-сервера (может также располагаться на контроллере ALD.

- Так как ряд функций базовых компонентов являются обязательными для различных ролей хостов домена ALD, указанные пакеты собираются в кумулятивные пакеты. Например, кумулятивный пакет контроллера домена ALD — ald-server-dc содержит в своём составе пакеты клиента и администратора ALD.

- Расширения службы ALD, предназначенные для обеспечения большей функциональности базовых компонентов службы ALD за счёт подключения дополнительных функций, например, следующих:

- организация и администрирование резервных контроллеров домена ALD и установление междоменных отношений доверия;

- централизованное хранение настроек аудита и ОССН в целом;

конфигурирование подсистемы управления доступом к подключаемым носителям.

- Наименование пакета расширения отражает его назначение, например:

- ald-client-… — расширение клиентской части домена ALD;

- ald-admin-… — расширение администрирования домена ALD;

- ald-server-… — расширение для организации хранения настроек на контроллере домена ALD.

- Рисунок 9. Схема службы ALD.

Администрирование домена ALD выполняется пользователями, обладающими соответствующими полномочиями. В зависимости от назначенных привилегий администраторов домена ALD можно разделить на следующие группы:

- корневой администратор (имя admin/admin) — основной администратор домена ALD, обладающий всеми полномочиями по управлению доменом;

- администраторы — пользователи с привилегией admin, обладающие полномочиями по управлению конфигурацией домена и учётными записями пользователей домена;

- ограниченные администраторы — пользователи с привилегиями hosts-add или all-hosts-add, обладающие полномочиями по добавлению хостов в состав домена;

- пользователи утилит администрирования — пользователи с привилегией a dm-user, обладающие полномочиями по запуску утилит администрирования.

Базовый администратор домена ALD, используя набор программ базовых компонентов службы ALD, а также их расширений и графическую утилиту «Управление политикой безопасности» (.fly-admin-smc) рабочего стола Fly, может выполнять следующие операции:

- создание нового домена;

- резервирование/восстановление конфигурации домена;

- контроль целостности конфигурации домена;

- добавление/удаление хостов в состав хостов домена;

- управление учётными записями пользователей домена;

- управление учётными записями сетевых служб домена;

- управление параметрами ОССН, в первую очередь соответствующих МРОСЛ ДП-модели.

В общем случае методику конфигурирования доменной сетевой инфраструктуры на базе ОССН с использованием службы ALD можно разделить на следующие этапы.

- Настройка сетевого соединения на контроллере домена и хостах рабочих станций пользователей.

- Настройка именования сервера и клиентов ALD.

- Конфигурирование и запуск сервера ALD на хосте, реализующем функции контроллера домена.

- Запуск клиентов ALD на хостах рабочих станций.

На первом этапе учитывается, что способ сетевого соединения контроллера и клиентов домена ALD зависит от типа адресации, используемой в сетевом сегменте. Статическая адресация целесообразна при небольшом числе хостов, входящих в состав домена ALD. При этом сетевой интерфейс каждого хоста, входящего в домен ALD, конфигурируется индивидуально. Динамическая адресация целесообразна при значительном числе хостов, входящих в состав домена ALD или их большой территориальной удалённости. В этом случае на контроллере ALD (или на другом специально выделенном хосте) конфигурируется и запускается сервер динамической сетевой адресации DHCP (Dynamic Host Configuration Protocol).

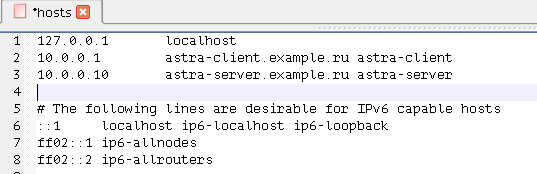

На втором этапе для функционирования домена ALD обеспечивается настройка сетевых имён таким образом, чтобы сетевое имя хоста разрешалось, в первую очередь, как полное имя (например, astra-server.example.ru). При этом команда hostname должна возвращать короткое сетевое имя хоста (например, astra-server).

При небольшом количестве хостов, входящих в домен ALD, такую настройку, как правило, выполняют вручную, конфигурируя файл /etc/hosts (рис. 10). В случае большого количества хостов в составе домена ALD на контроллере домена (или на специально выделенном хосте) конфигурируют службу доменных имён DNS (Domain Name Service).

На третьем этапе конфигурируют серверную и клиентскую части домена ALD, реализованные в виде одного демона aldd:

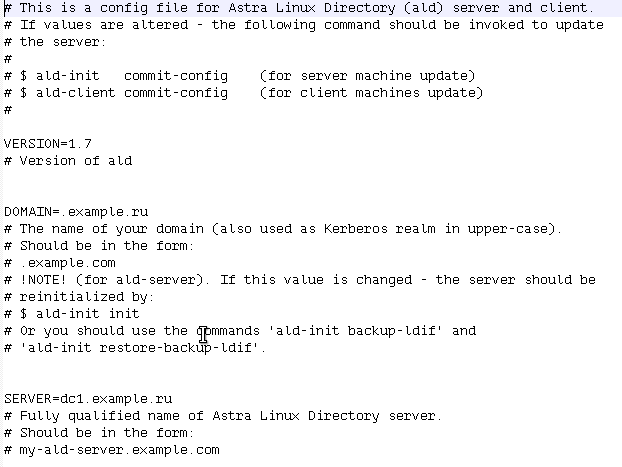

- редактируя файл конфигурации /etc/aid/aid.conf (рис. 11);

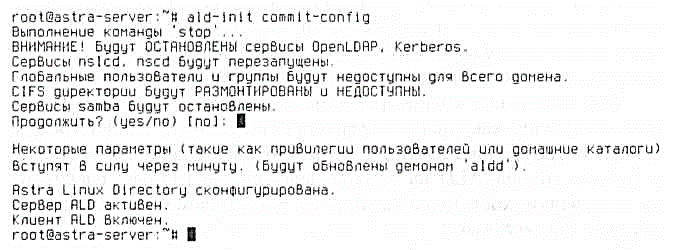

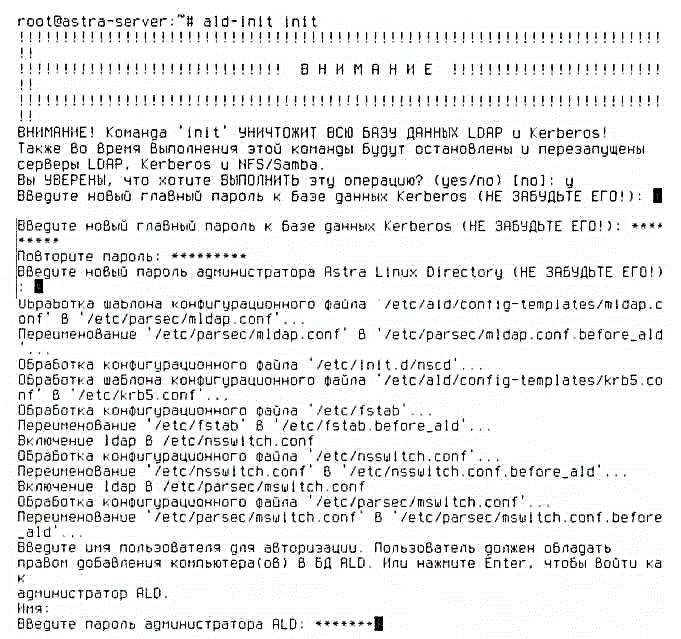

- запуская или повторно инициализируя демон a ldd с помощью команд ald-init (на контроллере ALD) и aid-client (на клиенте ALD) (рис. 3.46);

- конфигурирования параметры пароля базового администратора ALD для реализации сквозной аутентификации на контроллере ALD (рис. 3.47).

Рис. 10. Пример конфигурирования файла /etc/hosts на хосте, реализующем функции контроллера домена.

Рис. 11. Пример конфигурирования файла /etc/ald/ald.conf на хосте, реализующем функции контроллера домена

Рис. 12. Пример выполнения команды ald-init с параметром commit-config на хосте, реализующем функции контроллера домена

Эти действия осуществляются путём редактирования параметров файла /etc/aid/ald.conf (при этом в большинстве случаев для всех этих параметров используются значения по умолчанию). Обязательной модификации подлежит параметр SERVER, в качестве значения которого указывается выбранное на втором этапе имя сервера (в примере на рис. 11 это dc1.example.ru).

Рис. 13. Пример выполнения команды ald-init с параметром init на хосте, реализующем функции контроллера домена

На четвёртом этапе базовый администратор домена с использование команды

ald-admin или графическую утилиты «Управление политикой безопасности» (рис. 14, 15) создаёт или редактирует учётные записи пользователей домена, управляет компьютерами домена, а также политиками безопасности на активном сервере ALD.

После настройки и запуска сервера ALD и клиентов домена администратор ALD может выполнять следующие функции:

- создание и/или администрирование учётных записей пользователей ALD;

- создание и/или администрирование групп пользователей ALD;

- добавление и удаление хостов рабочих станций в/из состава домена;

- резервирование/восстановление учётной информации баз данных домена;

- конфигурирование привилегий и параметров безопасности ОССН для учётных записей пользователей и групп пользователей домена;

- конфигурирование политик паролей Kerberos;

- администрирование доступа к съёмным устройствам;

- администрирование учётных записей сетевых служб (сервисов) домена;

- контроль целостности (аудит) конфигурации домена.

Источник

1. Формирование корпоративного уровня сетевой инфраструктуры ОССН. Единое пространство пользователей

1. Формирование корпоративного уровня сетевой инфраструктуры ОССН. Единое пространство пользователей локальное пространство ресурсов — локальные файловые сущности и устройства, доступ к которым процессы от имени зарегистрированных учётных записей пользователей имеют в соответствии с политикой безопасности, определённой на клиенте домена.

локальное пространство ресурсов — локальные файловые сущности и устройства, доступ к которым процессы от имени зарегистрированных учётных записей пользователей имеют в соответствии с политикой безопасности, определённой на клиенте домена.

конфигурирование подсистемы управления доступом к подключаемым носителям.

конфигурирование подсистемы управления доступом к подключаемым носителям. Рис. 10. Пример конфигурирования файла /etc/hosts на хосте, реализующем функции контроллера домена.

Рис. 10. Пример конфигурирования файла /etc/hosts на хосте, реализующем функции контроллера домена.