- Astra Linux политика учетных записей

- Как настроить политику учетных записей

- Astra linux пользователь заблокирован

- Как заблокировать и разблокировать пользователя в Linux

- 3 способа блокировки и разблокировки учетных записей пользователей в Linux

- Способ 1: блокировка и разблокировка пользователей с помощью команды passwd

- А как насчет входа через SSH?

- Способ 2: блокировка и разблокировка пользователей с помощью команды usermod

- Способ 3: блокировка и разблокировка пользователей с помощью команды chage

- Операционные системы Astra Linux

- Операционные системы Astra Linux

Astra Linux политика учетных записей

Astra Linux не плохая альтернатива от отечественных разработчиков. Если вам необходимо заменить Windows, на неё стоит обязательно обратить внимание. Сам пользовался, ставил в качестве рабочих станции. В обоих случаях показала себя не плохо. Поэтому решил написать несколько статей, небольших инструкций так сказать, по работе с данной ОС. Сегодня рассмотрим политику безопасности.

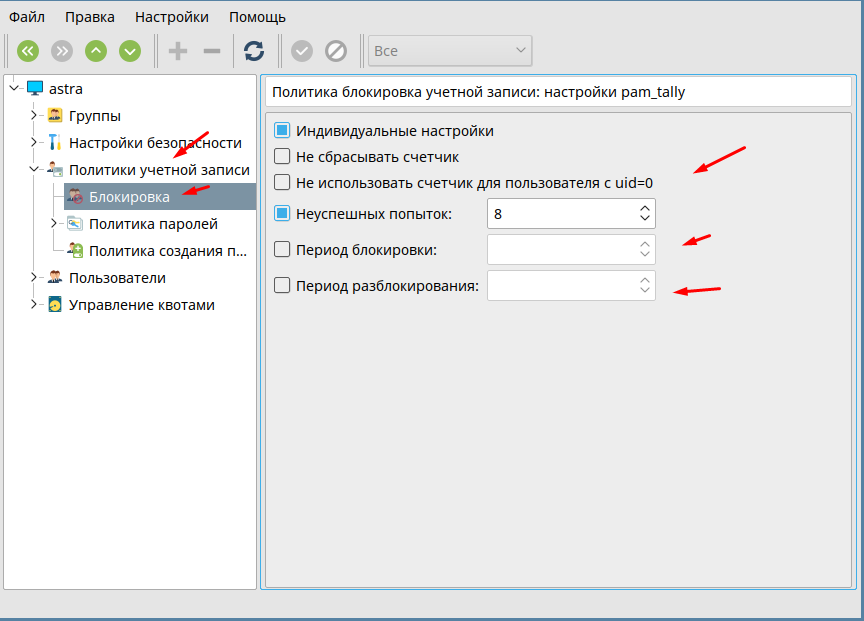

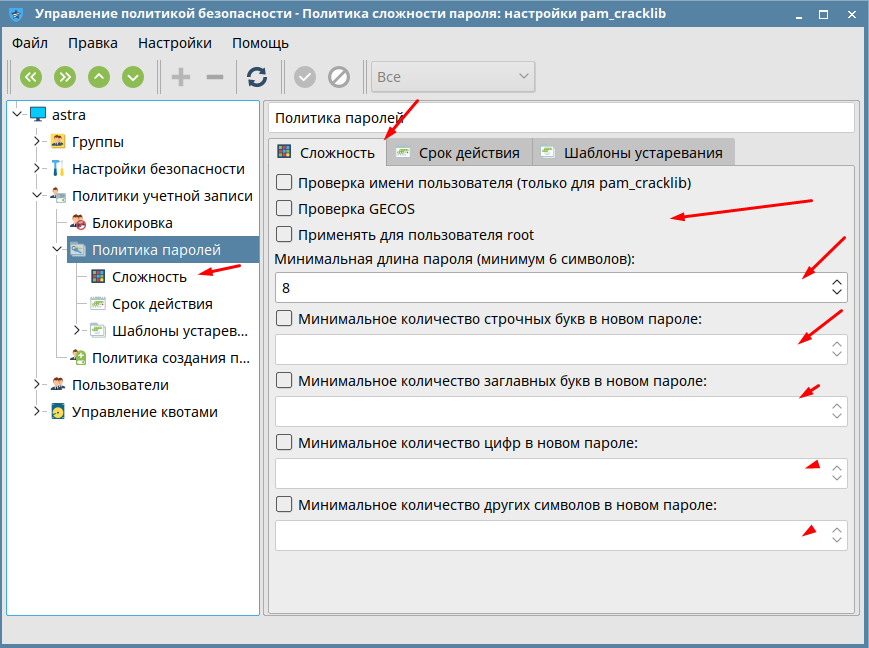

По умолчанию в Astra Linux полита настроена не достаточно строго. Например, пароль должен содержать не менее 8 символов, причем можно использовать только цифры. Также только после 8 неуспешных попыток ввода пароля учетная запись заблокируется. В наше время политика должна быть настроена намного строже.

Системный администратор помни безопасность превыше всего!

Как настроить политику учетных записей

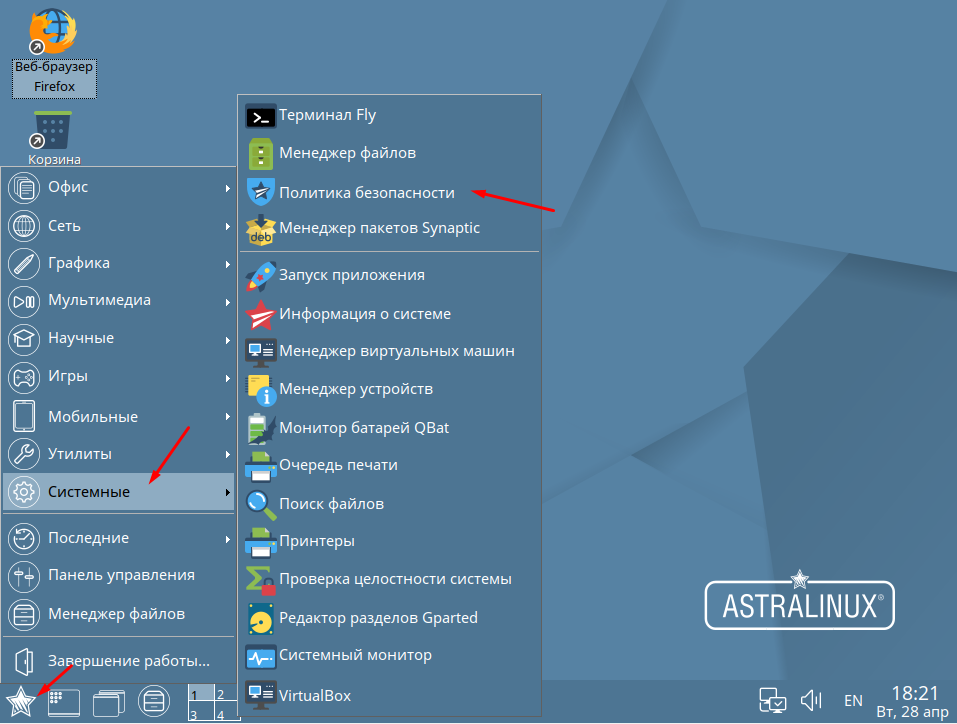

Для того чтобы изменить параметры блокировки, а так же сложность и срок действия паролей необходимо зайти в «Политику безопасности».

Тут нас интересует раздел «Политики учетной записи». Начнем с пункта «Блокировка». Советую изменить количество попыток на 3. Также выставить период блокировки минимум 15 минут.

Дальше открываем раздел «Политика паролей» и переходим во вкладку «Сложность». Минимальные требования к паролям это минимум 6 символов содержащие буквы в разных регистрах и цифры.

Админ ни когда не используй простые пароли тиап Qwe123, Qaz123 и тому подобные.

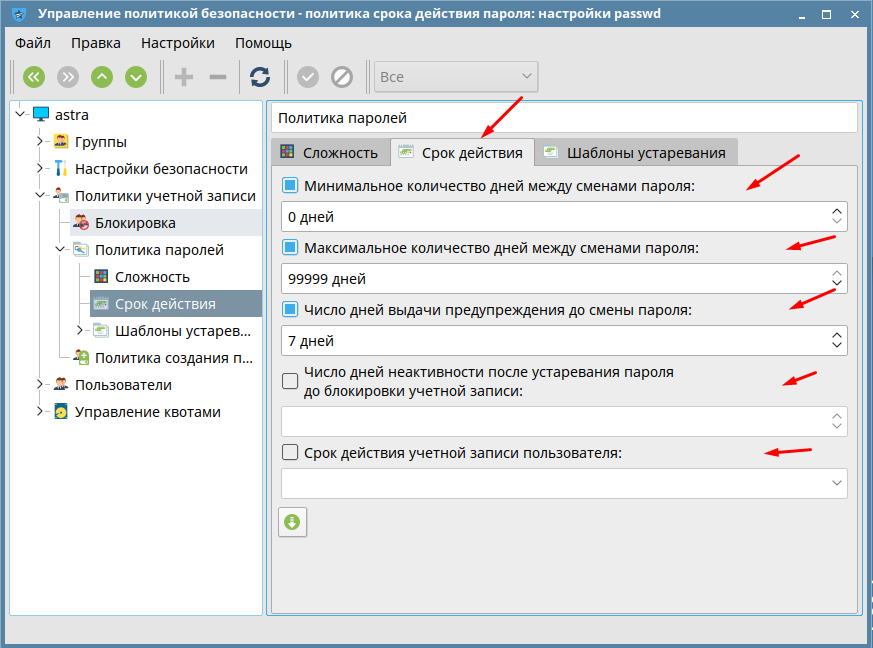

Пароли должны обновляться хотя бы один раз в месяц.

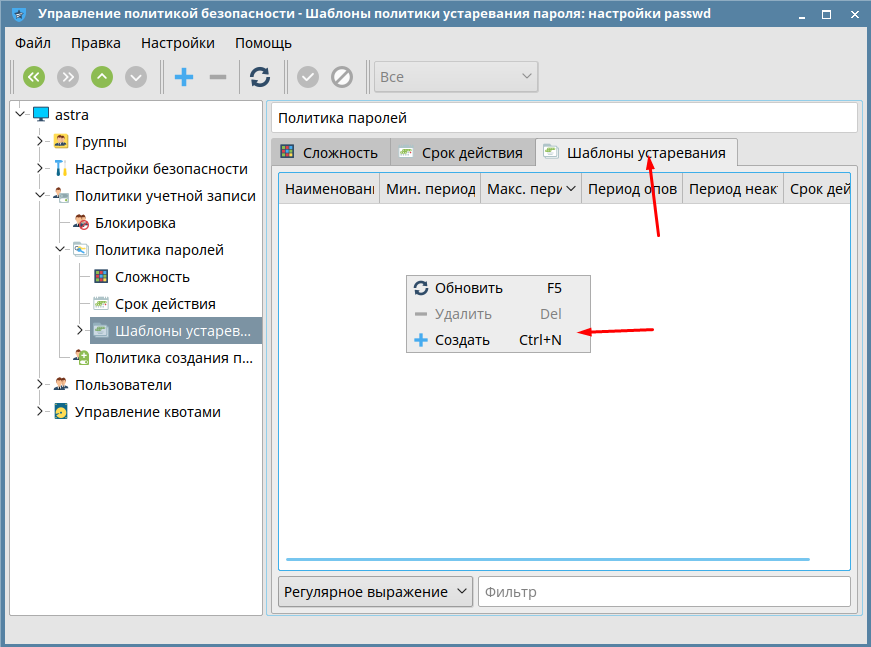

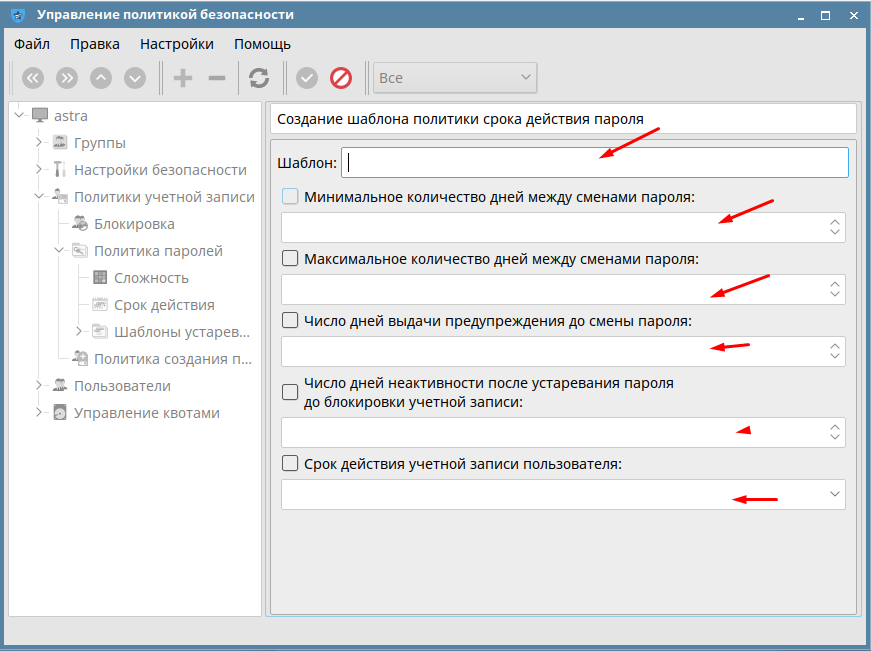

На следующей вкладке можно создать шаблоны устаревания.

Вводим имя шаблона и заполняем остальные поля.

Большинство системных администраторов не уделяют особое внимания политикам безопасности. Особенно это касается начинающих, которые делают всем одинаковые пароли Qwe123 без ограничения срока. Потом плачут, как так взломали пароль, зашифровали диск украли важную инфу и требуют выкуп.

Всего этого можно очень легко избежать если соблюдать минимальные требования безопасности, в 2020 году это очень актуальна. Так как очень много злоумышленников появилось. Которые без особого труда подберут пароль.

Системный администратор помни пароли должны быть сложными, желательно быть сгенерированными автоматически и меняться раз в месяц!

Безопасность должна стоять на первом месте!

Источник

Astra linux пользователь заблокирован

В дистрибутиве Astra Linux 1.6 Смоленск сделана новая настройка подсистемы распределения прав доступа пользователей. Теперь в момент установки дистрибутива невозможно задать пароль root. Вместо этого предлагается создать обычного unix-пользователя с именем, отличным от root (и имя admin тоже, как выяснилось, использовать нельзя). И этому первому созданному unix-пользователю будут даны привелегии root.

Однако, чтобы воспользоваться привелегиями root, такой пользователь должен предварять команды администратора командой sudo. Это может повлиять на уже написанные скрипты автоматизации, которые подразумевают классическое использование пользователя root.

Поэтому, после установки дистрибутива Astra Linux 1.6 Смоленск, нужно уметь восстановить стандартную схему работы root. А говоря простым языком- восстановить пользователя root и задать ему пароль. О том, как это делать, написано в документе «Рекомендации по установке и настройке Astra Linux 1.6». Ниже дана выдержка из этого документа.

Установка пароля и прав для пользователя root

Установка пароля для пользователя root

В ходе установки Astra Linux 1.6 не определяется пароль для пользователя root. Для определения пароля пользователю root откройте графический терминал и выполните следующие команды:

Появится строка ввода пароля для root – введите пароль (пароль вводится вслепую, никаких символов не высвечивается). После ввода пароля и нажа-тия клавиши Enter появится строка повторного ввода пароля – повторите ввод пароля.

Восстановление прав пользователя root

Изначально в Astra Linux 1.6 пользователь root не имеет полный набор прав (например, он не может создавать каталоги в корне («/») или ставить пакеты). Для восстановления прав пользователя root выполните следующие действия:

1. Зарегистрируйтесь пользователем, созданным при установке системы

2. Нажмите Пуск –> Панель управления . Слева выберите раздел Безопасность , а справа Политика безопасности .

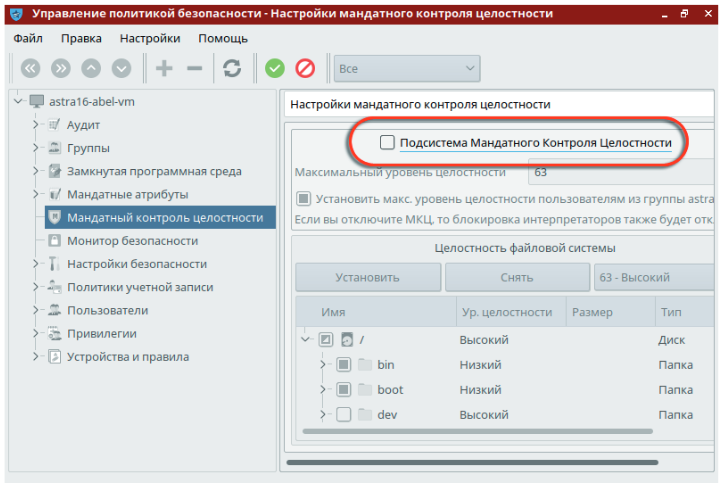

3. В открывшемся окне Управление политикой безопасности выберите слева пункт Мандатный контроль целостности и снимите «галочку» с настройки Подсистема Мандатного Контроля Целостности .

4. Подтвердите изменения, нажав на кнопку с зеленой галкой.

5. Дождитесь применения изменений.

6. Откажитесь от перезагрузки, она будет выполнена чуть позже.

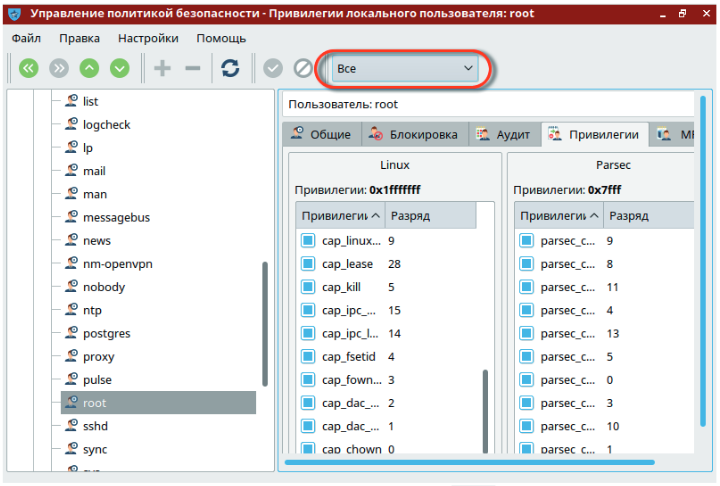

7. В окне Управление политикой безопасности выберите слева пункт Пользователи .

8. На панели инструментов в верхней части окна справа поменяйте пере-ключатель с положения Обычные на Все .

9. В левой части разверните список Пользователи и выберите значение root .

10. В правой части окна выберите вкладку Привилегии и включите все привилегии, установив все «галочки» в обоих столбцах Linux и Parsec .

11. Подтвердите изменения, нажав на кнопку с зеленой галкой.

12. Выполните перезагрузку системы.

Полная версия документации прикреплена к записи.

Источник

Как заблокировать и разблокировать пользователя в Linux

Главное меню » Операционная система Linux » Как заблокировать и разблокировать пользователя в Linux

3 способа блокировки и разблокировки учетных записей пользователей в Linux

Может быть несколько причин, по которым вы хотите отключить пользователя в вашей многопользовательской среде Linux. Возможно, сотрудник покинул организацию и вместо того, чтобы полностью удалить пользователя, заблокирует учетную запись для архивных целей.

В этой статье мы покажем вам три способа блокировки пользователя в командной строке Linux. Мы также расскажем, как разблокировать пользователя.

Способ 1: блокировка и разблокировка пользователей с помощью команды passwd

Команда passwd в Linux работает с паролями учетной записи пользователя. Вы также можете использовать эту команду для блокировки учетной записи пользователя.

Команда в основном работает с файлом /etc/passwd. Вы можете вручную изменить этот файл, но мы не советуем этого делать.

Чтобы заблокировать пользователя с помощью команды passwd, вы можете использовать опцию -l или –lock следующим образом:

Проверьте статус пользователя с помощью команды passwd

Вы можете узнать, заблокирован или разблокирован пользователь, используя опцию -S или –status команды passwd.

passwd -S user_name

Посмотрите на второе поле в выводе. Вот что это значит:

– P или PS: пароль установлен (пользователь разблокирован)

– L или LK: пользователь заблокирован

– N или NP: пароль не требуется пользователю

Вот пример вывода команды passwd:

standard P 10/14/2019 0 99999 7 -1

Чтобы разблокировать пользователя с помощью команды passwd, вы можете использовать опцию -u или –unlock:

В Ubuntu вы увидите такой вывод как для блокировки, так и для разблокировки пользователя:

А как насчет входа через SSH?

Существует серьезная проблема с блокировкой пользователей таким способом. Поскольку он работает только с файлом /etc/passwd, заблокированный пользователь все равно сможет войти через ключи SSH (если установлен вход через ключ SSH). Мы покажем вам, как с этим бороться в следующем разделе.

Способ 2: блокировка и разблокировка пользователей с помощью команды usermod

Вы также можете использовать команду usermod. Команда в основном используется для изменения учетных записей пользователей в Linux. Вы также можете изменить состояние пользователя, заблокировав или разблокировав его с помощью usermod.

Чтобы заблокировать пользователя, вы можете использовать опцию -L следующим образом:

Чтобы разблокировать пользователя, вы можете использовать опцию -U:

Как проверить, заблокирован ли пользователь или нет? Команда usermod также работает с файлом /etc/passwd, поэтому вы можете использовать команду passwd -S user_name для проверки статуса пользователя.

Но usermod также работает с файлом /etc/passwd, так что заблокированный пользователь все еще может войти в систему через ключи SSH, верно? Верно. Но есть способы преодоления этой проблемы.

Например, вы можете изменить оболочку пользователя на nologin, и это не позволит пользователю войти в оболочку.

Другой метод заключается в блокировке пользователя и предоставлении даты истечения в прошлом. Что он делает, так это то, что он отключает учетную запись в прошлую дату, а затем блокирует ее.

Убедитесь, что прошедшая дата находится между 1970-01-02 и текущей датой.

Вы можете отменить это с помощью этой команды:

Существует аналогичный способ блокировки пользователя в Linux с помощью команды chage. Давайте посмотрим на это в следующем разделе.

Способ 3: блокировка и разблокировка пользователей с помощью команды chage

Команда chage используется для изменения информации об истечении срока действия пароля пользователя. Его можно использовать для автоматической блокировки неактивного пользователя после определенного количества дней бездействия.

По сути, то, что вы сделали с помощью команды usermod в предыдущем разделе, может быть достигнуто с помощью команды chage:

По сути, вы установили дату истечения срока действия 1970-01-02. Вы можете увидеть детали, как это:

Вы можете удалить дату истечения срока действия и, таким образом, разблокировать пользователя следующим образом:

Как всегда, есть разные способы выполнить задачу в командной строке Linux. Мы показали здесь три способа блокировки и разблокировки пользователей в Linux. Вы знаете лучший способ или у вас есть рекомендации по блокировке пользователей? Поделитесь в разделе комментариев.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник