5 инструментов для мониторинга сети в Linux

Мониторинг трафика в вашей сети — вещь не менее важная, нежели данные и компьютеры, которые вы хотите защитить. Понимание того, как решать основные сетевые проблемы, защитит вас от пустой траты времени и денег. Каждый дистрибутив Linux включает в себя набор консольных инструментов, которые могут помочь вам определить, в чем заключается проблема. Необходимо отметить, что также существует масса других инструментов с открытым исходным кодом, позволяющих избежать надоедливых сетевых проблем.

В данной статье мы посмотрим, что можно использовать из консольных инструментов и другого свободно распространяемого ПО. Знание нескольких простых команд и того, в каких случаях их использовать, поможет вам в будущем стать специалистом в области сетевой диагностики. Мы будем использовать для тестов Ubuntu 10.04, но все тестируемое так же хорошо работает и на других дистрибутивах.

Старый добрый Ping

Если вы не любите пользоваться командной строкой Linux из терминала, то вы спокойно можете здесь остановиться и перейти дальше к остальным приложениям. Но, на самом деле, в командной строке нет абсолютно ничего страшного, тем более если использовать ее для диагностики сетевых проблем. Большинство команд просто показывают информацию, которая может помочь вам понять, что происходит. Однако некоторые команды требуют прав суперпользователя или, как минимум, возможности выполнить команду sudo .

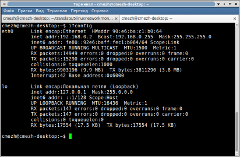

Первая и важнейшая команда — ifconfig . Выполнение этой команды отобразит информацию о всех известных системе сетевых устройствах. На примере выше вы видите eth0 и lo. Первое соответствует сетевой карте Ethernet (с назначенным адресом 192.168.0.2), второе же — так называемая локальная петля или loopback-соединение. Данная команда также показывает MAC-адрес устройства (HWaddr) и статистику трафика. Эта команда должна быть первой, если у вас возникли проблемы с сетью, чтобы посмотреть, насколько верен IP-адрес и учитывается ли трафик или ошибки передачи данных.

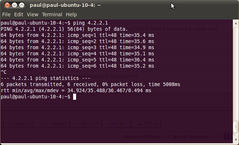

Команда ping — вторая используемая после ifconfig для того, чтобы понять, имеет ли ваш компьютер связь с внешним миром. Выполнение запроса ping в направлении любого известного вам сетевого адреса (например, 4.2.2.1) моментально покажет, соединены вы с сетью или нет. Также оно покажет время выполнения запроса. Обычно время выполнения при типе соединения DSL должно быть около 50 миллисекунд.

После этих двух команд можно попробовать выполнить команду route . Она отобразит список IP адресов, включающий конечный адрес (Destination) и адрес шлюза (Gateway), назначенных одному из устройств, а также дополнительную информацию, например, колонку Flags. В этой колонке будет написана буква G в строке, связанной со шлюзом по умолчанию. Вы можете использовать этот адрес в команде ping , чтобы установить, соединен ли ваш компьютер со шлюзом.

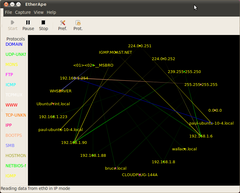

EtherApe

EtherApe может быть установлена из Центра приложений Ubuntu. Данная программа использует библиотеки GNOME и libpcap для отображения визуальной карты всего сетевого трафика, проходящего через выбранный интерфейс. После установки значок EtherApe появится в меню Приложения / Система. Однако, когда мы ее запустили таким образом, мы не смогли открыть ни одного сетевого устройства, поскольку для этого необходимы права суперпользователя. Поэтому мы запустили EtherApe из командной строки, используя sudo :

Когда вы запустили программу, она должна начать строить графическое отображение трафика, проходящего через основной Ethernet-интерфейс. Вы можете выбрать другое устройство, если ваш компьютер имеет несколько сетевых карт, через меню Capture / Interfaces. EtherApe также может отображать данные из сохраненного pcap-файла и отображать трафик определенного протокола.

Nmap — широко используемый сетевой сканер, предназначенный для использования в целях безопасности, впервые выпущенный в 1997 году. Он использует множество специальных пакетов для проверки сети с самыми различными целями, включая создание карты IP адресов, определения установленной на удаленном компьютере операционной системы и выяснения диапазона портов по указанному IP-адресу. Одна из основных функций — так называемый ping sweep , то есть серия ping-запросов с целью выяснения, с какими адресами компьютеры соединены с сетью. Делается это следующим образом:

$ nmap -sP 192.168.0.1-255

Также существует ряд графических приложений, доступных в Центре приложений Ubuntu, которые используют nmap как основу и отображают результаты в более «дружелюбном» режиме. Примеры таких приложений — NmapSI4, использующий интерфейс Qt4, и Zenmap.

Tcpdump

Захват сетевого трафика для его дальнейшего анализа — первостепенная функция tcpdump . Захват пакета осуществляется посредством libpcap, а уже конечное отображение и анализ совершается tcpdump. Необработанная информация Ethernet-пакетов записывается в файл pcap для дальнейшего их исследования. Этот же формат используется и другими инструментами анализа пакетов, такими как, например, Wireshark.

Команда запуска tcpdump для захвата базового трафика может быть следующей:

$ sudo tcpdump nS

Команда sudo необходима для получения доступа к основному Ethernet-устройству. Данная команда отобразит основную информацию, включающую время, адрес отправления и адрес назначения, а также тип пакета. Tcpdump будет продолжать работать и отображать информацию в терминале до тех пор, пока вы не нажмете Ctrl-C. Tcpdump — самый лучший и быстрый спосою записи сетевого трафика в файл. Команда для этой цели может быть следующей:

$ sudo tcpdump s w pktfile.pcap

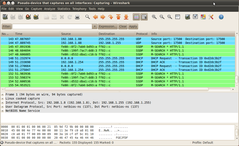

Wireshark

Wireshark, ранее известный как Ethereal, стал выбором многих, если не большинства, профессионалов в области сетевого администрирования. (Пользователи Ubuntu 10.04 найдут Wireshark в Центре приложений Ubuntu в разделе «Интернет».) Как это было и с другими инструментами, мы запустили Wireshark из командной строки, используя sudo , чтобы увидеть доступные Ethernet-устройства. После запуска слева в главном окне можно будет увидеть список доступных интерфейсов. После выбора необходимого физического или виртуального устройства, вы попадете на страницу, где будут отображаться сетевые пакеты.

Wireshark предоставляет очень богатую информацию о захваченном трафике, а также позволяет использовать инструменты для фильтрации/отображения пакетов по любым критериям. На сайте Wireshark имеются ссылки на видео с инструкциями по использованию программы, которые помогут вам в ней быстро освоиться.

Заключение

Linux — идеальная платформа для изучения методов решения сетевых проблем. Она предлагает огромное число как консольных, так и графических приложений для анализа и визуализации вашего сетевого трафика.

На сайте «Путеводитель по программному обеспечению для Linux» вы найдете краткие описания и ссылки на сайты разработчиков как упомянутых в данной статье, так и других программ для мониторинга и администрирования сетей.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

ARP сканирование локальной сети Linux

Иногда возникает необходимость узнать какие устройства подключены к локальной сети Linux. Это может понадобиться если вы хотите подключиться к одному из компьютеров и не помните его адрес или хотите убедиться в безопасности вашей сети и найти все скрытые устройства.

Самый надежный способ обнаружить все подключенные к сети Linux устройства, в том числе и скрытые — это ARP сканирование локальной сети. В этой статье мы рассмотрим как его выполнить и какие утилиты для этого нужны.

Как выполнить ARP сканирование локальной сети?

Как вы знаете, у всех компьютеров в сети есть IP адреса. Никогда не задавались вопросом, как сеть определяет, какому компьютеру принадлежит тот или иной адрес? Ведь сети бывают разные, проводные, беспроводные, ppp и т д. И в каждой из этих сетей аппаратный адрес компьютера имеет свой формат, зависящий от конструктивных особенностей сети, а IP адреса одни и те же.

Все очень просто. Для преобразования физических адресов, в ip адреса используется протокол ARP (Address Resolution Protocol), так и расшифровывается — протокол разрешения адресов. Когда компьютеру нужно обратиться к другому компьютеру в локальной сети, он отправляет специальный запрос в котором буквально спрашивает «У кого IP адрес 192.168.1.4», компьютер с таким ip адресом отправляет ответ «У меня, я 11:22:33:44:55», в ответе он передает свой физический адрес в этой сети. Дальше этот адрес заносится в специальную таблицу. но это уже тонкости реализации и они выходят за рамки нашей статьи. Сегодня мы поговорим как самому выполнить ARP сканирование локальной сети linux и найти все подключенные устройства.

Формат сообщений ARP — простой. Сообщение содержит либо запрос с IP адресом, либо ответ. Размер сообщения зависит от используемого сетевого протокола IPv4 или IPv6, типа оборудования сети и т д. Типы и размеры адресов определяются в заголовке сообщения. Заголовок завершается кодом сообщения. Код 1 для запроса и 2 для ответа.

Тело сообщения состоит из четырех адресов, аппаратные и сетевые адреса отправителя и получателя.

Если в вашей сети есть устройства, которые не отвечают на любые запросы, такие как Ping, HTTP, HTTPS и т д, то их можно найти послав ARP запрос. Это могут быть различные фаерволы и маршрутизаторы, в том числе маршрутизаторы компании Cisco, такое поведение заложено их протоколом. В таком случае ARP сканирование сети Linux будет единственным способом найти такое устройство.

Утилита ARP Scan

ARP Scan или еще называемый MAC Scanner — это очень быстрый инструмент для сканирования локальной сети Linux с помощью ARP. Утилита показывает все IPv4 адреса устройств в вашей сети. Поскольку ARP не использует маршрутизацию, то такой вид сканирования работает только в локальной сети.

ARP Scan находит все активные устройства, даже если у них включен брандмауэр. Компьютеры не могут скрыться от ARP также как они скрываются от ping. Но ARP сканирование не подходит для поиска компьютеров за пределами локальной сети, в таких ситуациях используйте ping сканирование.

Установка ARP Scan

Этот arp сканер сети доступен для следующих операционных систем:

- Debian, поставляется по умолчанию;

- Ubuntu, можно установить с репозитория Universe;

- Fedora, официальные репозитории начиная с версии 6;

- RedHat — доступна начиная с версии 5;

- Gentoo, официальные репозитории;

- ArchLinux — официальные репозитории Pacman.

Для установки в Ubuntu выполните:

sudo apt install arp-scan

Сканирование сети

ARP Scan позволяет находить активные компьютеры как в проводных сетях ethernet, так и в беспроводных Wifi сетях. Также есть возможность работать с Token Ring и FDDI. Не поддерживаются последовательные соединения PPP и SLIP, поскольку в них не используется ARP. Программу нужно запускать с правами суперпользователя.

Но сначала надо узнать сетевой интерфейс, который используется для подключения к сети. Для этого можно воспользоваться программой ip:

В данном случае, это enp24s0. Самый простой способ выполнить ARP сканирование и обнаружить все подключенные к локальной сети компьютеры — запустить программу со следующими параметрами:

sudo arp-scan —interface=enp24s0 —localnet

Здесь параметр —interface, задает интерфейс для сканирования, а —localnet, говорит, что нужно использовать все возможные IP адреса для текущей сети.

Первый параметр можно опустить, тогда программа будет искать все узлы для интерфейса с меньшим номером в системе. В нашем примере имя интерфейса — enp24s0.

Вместо параметра —localnet, можно указать маску сети:

sudo arp-scan —interface=enp24s0 10.0.1.0/24

ARP сканирование можно использовать, даже если у вашего интерфейса нет IP адреса. Тогда в качестве исходящего адреса будет использован 0.0.0.0. Правда, на такие запросы могут ответить не все системы. Тогда ARP сканер сети не так эффективен.

ARP спуфинг и ARP прокси

Поскольку в ARP нет поддержки аутентификации, ARP ответ на запрос может отправить любая машина, даже не та которой он был адресован. Иногда такое поведение используется в архитектуре сети — ARP прокси или маршрутизатор предает свой IP адрес вместо адреса запрашиваемой машины. Но также может использоваться для перехвата данных, отправляемых компьютером. Хакер может использовать ARP чтобы выполнить атаку «Человек посередине» или «Отказ в обслуживании» на других пользователей сети. Для защиты от таких атак существует специальное программное обеспечение.

Выводы

ARP Scan это простой, но очень мощный инструмент, с помощью которого можно выполнять сканирование ip адресов в локальной сети linux. Те, кто знаком с Cisco маршрутизаторами и коммутаторами, знают что найти такие устройства можно только с помощью ARP. Это полезный инструмент, возможно, когда-то вам он пригодится.

Источник