- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Fluxion

- Описание Fluxion

- Справка и руководство по Fluxion

- Примеры запуска Fluxion

- Установка Fluxion

- Как взломать пароль от WiFi соседа с ноутбука? Fluxion Kali Linux

- Установка Fluxion

- Перехват Handshake

- Создание фейковой точки

- Попытка подключения

- Как защититься от Fluxion?

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Fluxion

Описание Fluxion

Fluxion — это римейк linset от vk496 с меньшим количеством багов и большим количеством функций. Скрипт пытается получить пароль (ключ WPA/WPA2) от целевой точки доступа Wi-Fi, используя при этом социальную инженерию (фишинг). Она совместима с последним релизом Kali (Rolling).

Авторы: Cyberfee, l3op, dlinkproto, vk496, MPX4132

Справка и руководство по Fluxion

Управление осуществляется из текстового (диалогового) интерфейса, но также имеются опции для автоматизации.

Как она работает

- Сканирует в поисках целевой сети.

- Запускает атаку Handshake Snooper.

- Захватывает рукопожатие (необходимо для верификации пароля).

- Запускает атаку Captive Portal.

- Поднимает мошенническую (фальшивую) ТД, которая притворяется оригинальной точкой доступа.

- Запускает DNS сервер, перенаправляющий все запросы на хост атакующего, где запущен captive portal (перехватывающий портал).

- Запускает веб-сервер, на котором размещён перехватывающий портал, с запросом к пользователю ввести его WPA/WPA2 ключ.

- Запускает глушилку, деаутентифицирующую всех клиентов от оригинальной ТД, заманивая их в мошенническую ТД.

- Все попытки аутентификации на перехватывающем портале проверяются по ранее захваченному рукопожатию.

- Как только введён верный ключ, атака автоматически завершиться.

- Ключ будет записан и клиентам будет позволено подсоединиться к целевой точке доступа.

Рекомендуется использовать в Kali Linux, также необходима внешняя Wi-Fi карта.

Примеры запуска Fluxion

Программу нужно запускать с правами root:

а далее следовать подсказкам текстового интерфейса.

Установка Fluxion

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Как взломать пароль от WiFi соседа с ноутбука? Fluxion Kali Linux

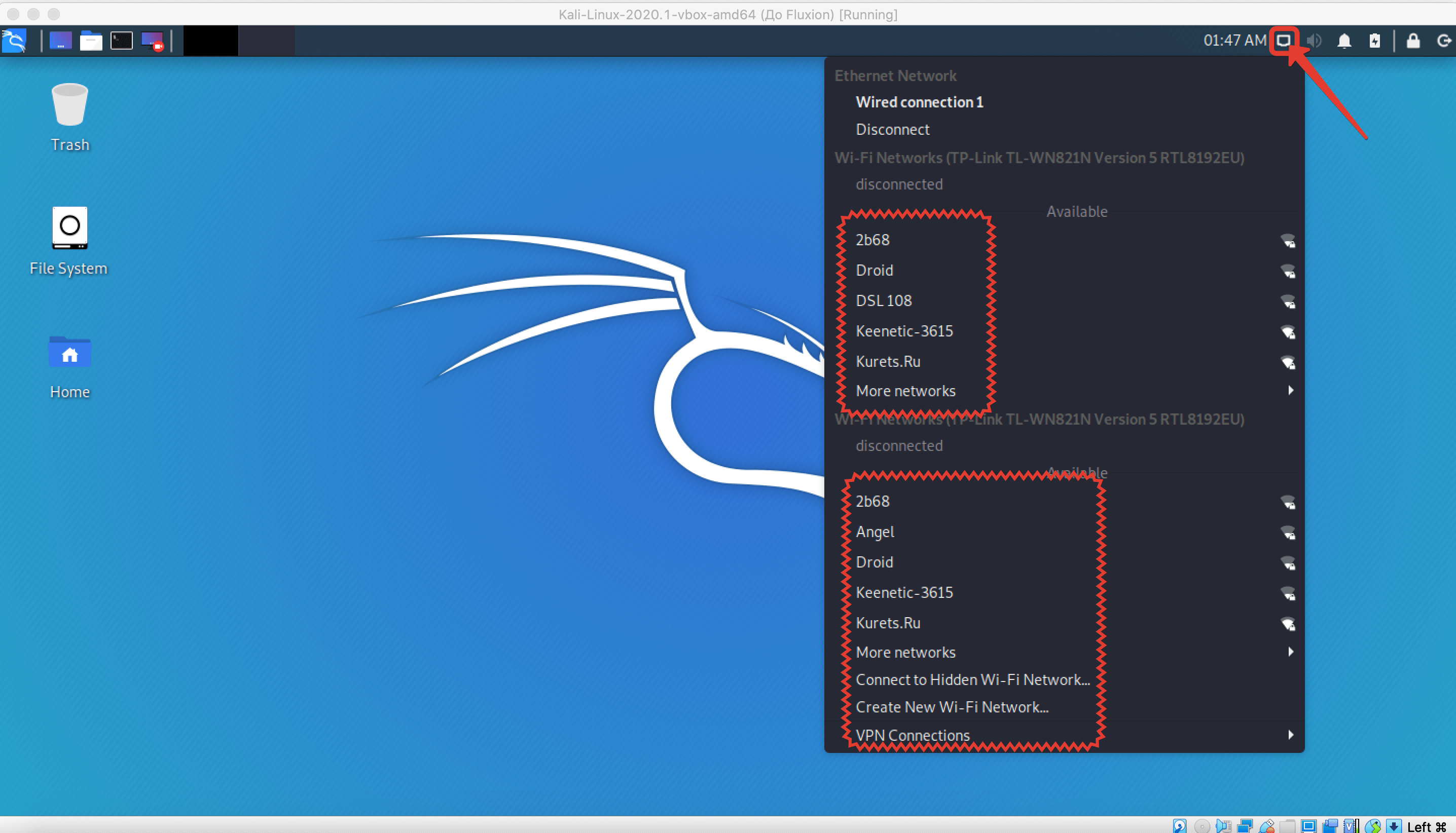

Как и в прошлом выпуске, нам понадобится ноутбук с Kali’шкой, две USB-шные Wi-Fi сетевухи, в моём случае это TP-Link’овские WN821, которые можно купить за пятихатку в любом DNS’е и устройство способное выступить в качестве жертвы. Я для этих целей обычно использую планшет.

Естественно, все действия в данном видео я демонстрирую исключительно в образовательных целях. Никак иначе. В качестве точки для тестового взлома используется мой домашний роутер. Вам же я крайне не рекомендую повторять аналогичные махинации на своём, и уж не дай боже на чужом оборудовании.

Разве что в целях практического исследования. Скажем для диплома или курсовой работы по информационной безопасности. Но и в этом случае будьте предельно внимательны и осторожны, дабы не зацепить точки посторонних людей. Ведь любой взлом с целью получения информации, наказуем согласно законодательству РФ.

В общем всех начинающих хацкеров о последствиях я предупредил. Остальные же могут просто насладиться роликом в развлекательных целях и сделать соответствующие выводы. В конце видео я дам несколько советов, которые помогут вам защититься от подобного взлома. Погнали.

Установка Fluxion

Шаг 1. Перво-наперво нам нужно убедиться, что наши Wi-F iадаптеры воткнуты в комп и корректно отображаются в системе. Обе сетевухи на месте. Идём дальше.

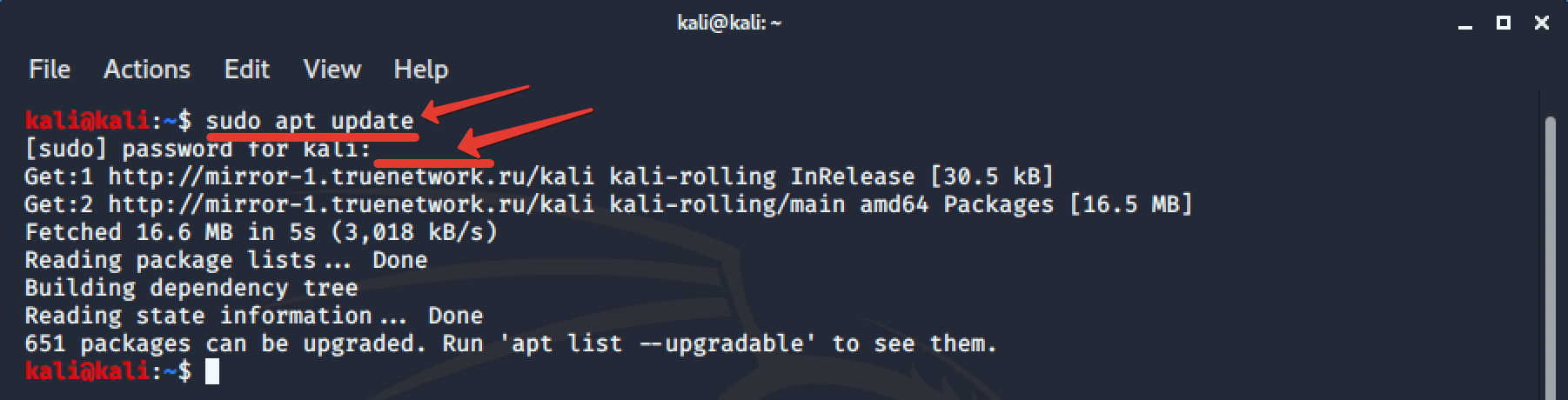

Шаг 2. Открываем терминал и вводим команду «sudo apt update» для обновления списка пакетов из репозитория. Все команды я, как обычно, приложу в описании к этому ролику.

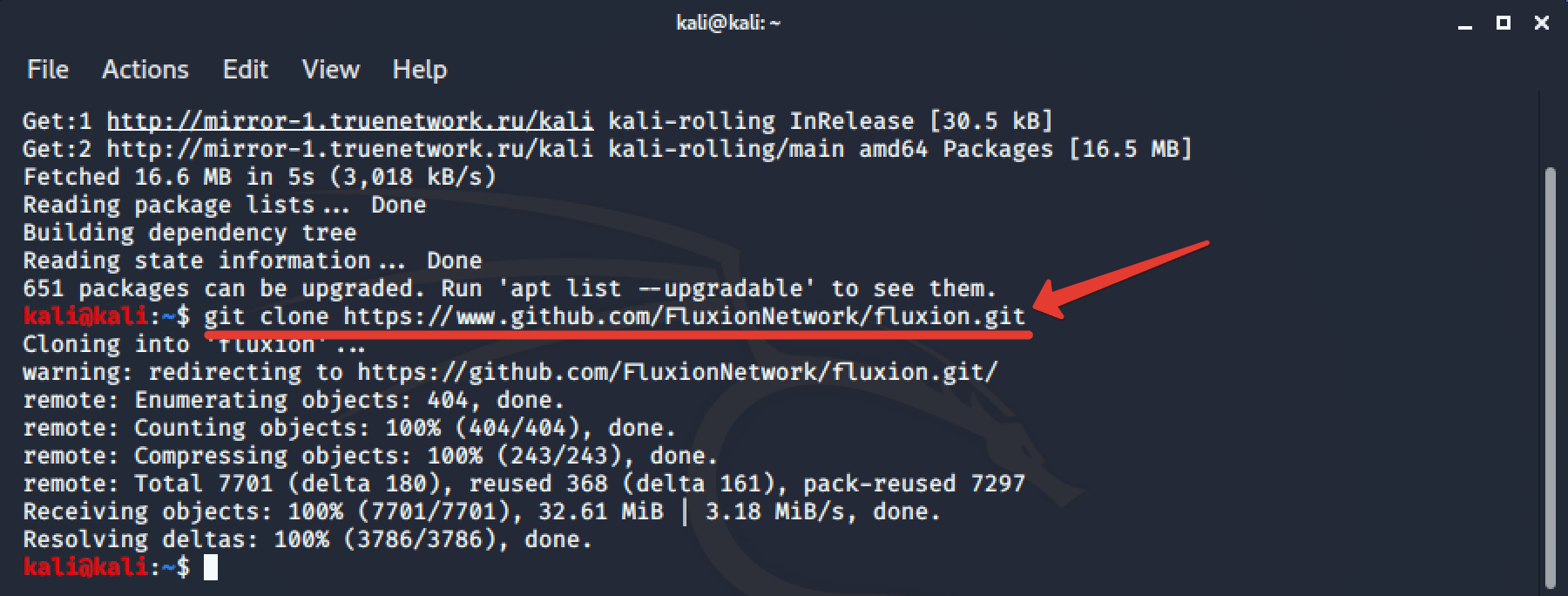

Шаг 3. Следующим шагом копируем программу Fluxion с GitHub’а.

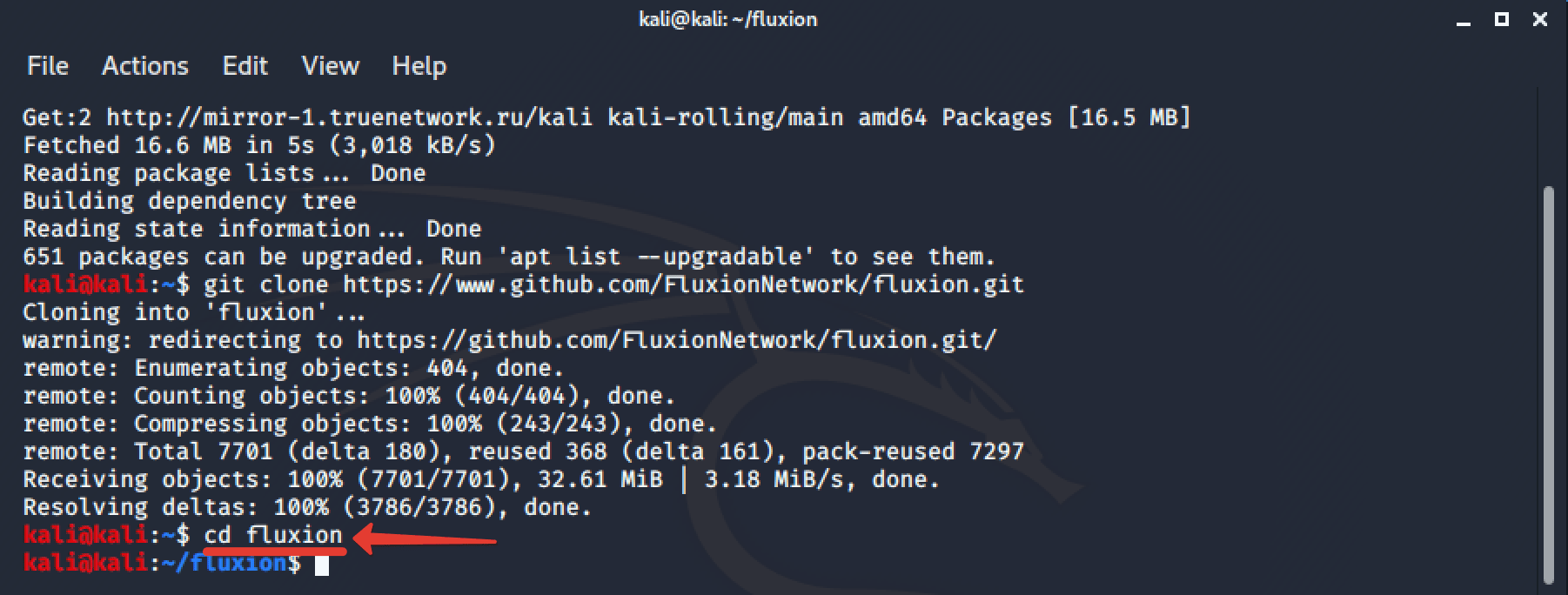

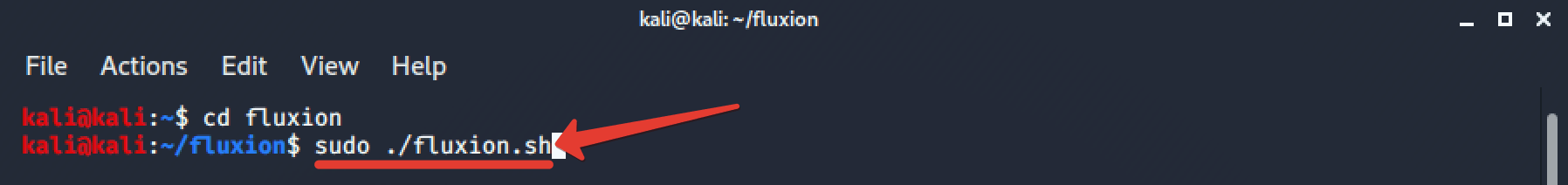

Шаг 4. После загрузки переходим в каталог Fluxion.

Шаг 5. И запускаем данную утилиту.

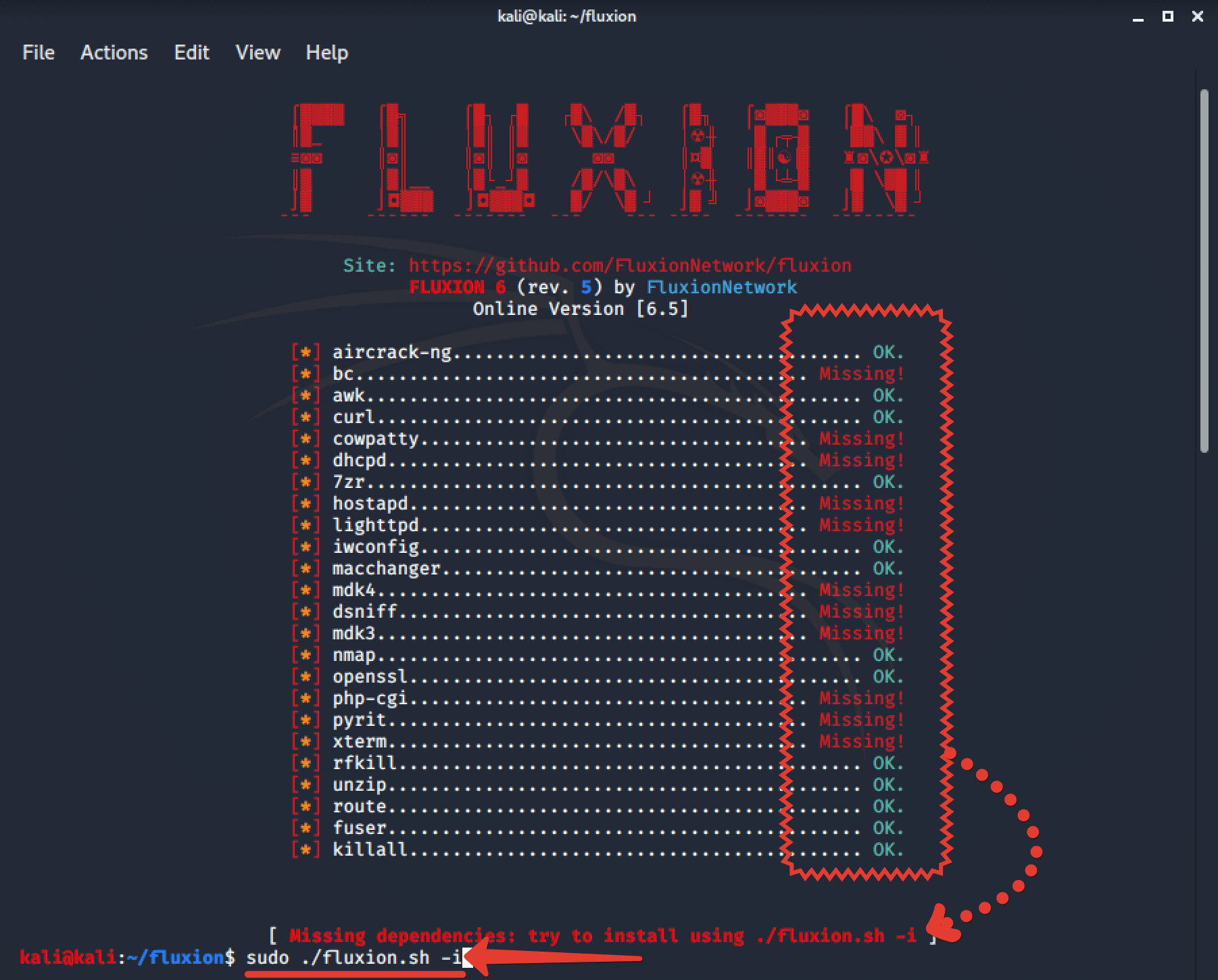

Шаг 6. В первом окне флюха производит опрос системы на наличие необходимых для корректной работы компонентов и, если чего-то нахватает, предлагает доустановить их. Сделать это можно точно такой же командой, что мы использовали ранее для её запуска, но добавив атрибут -i.

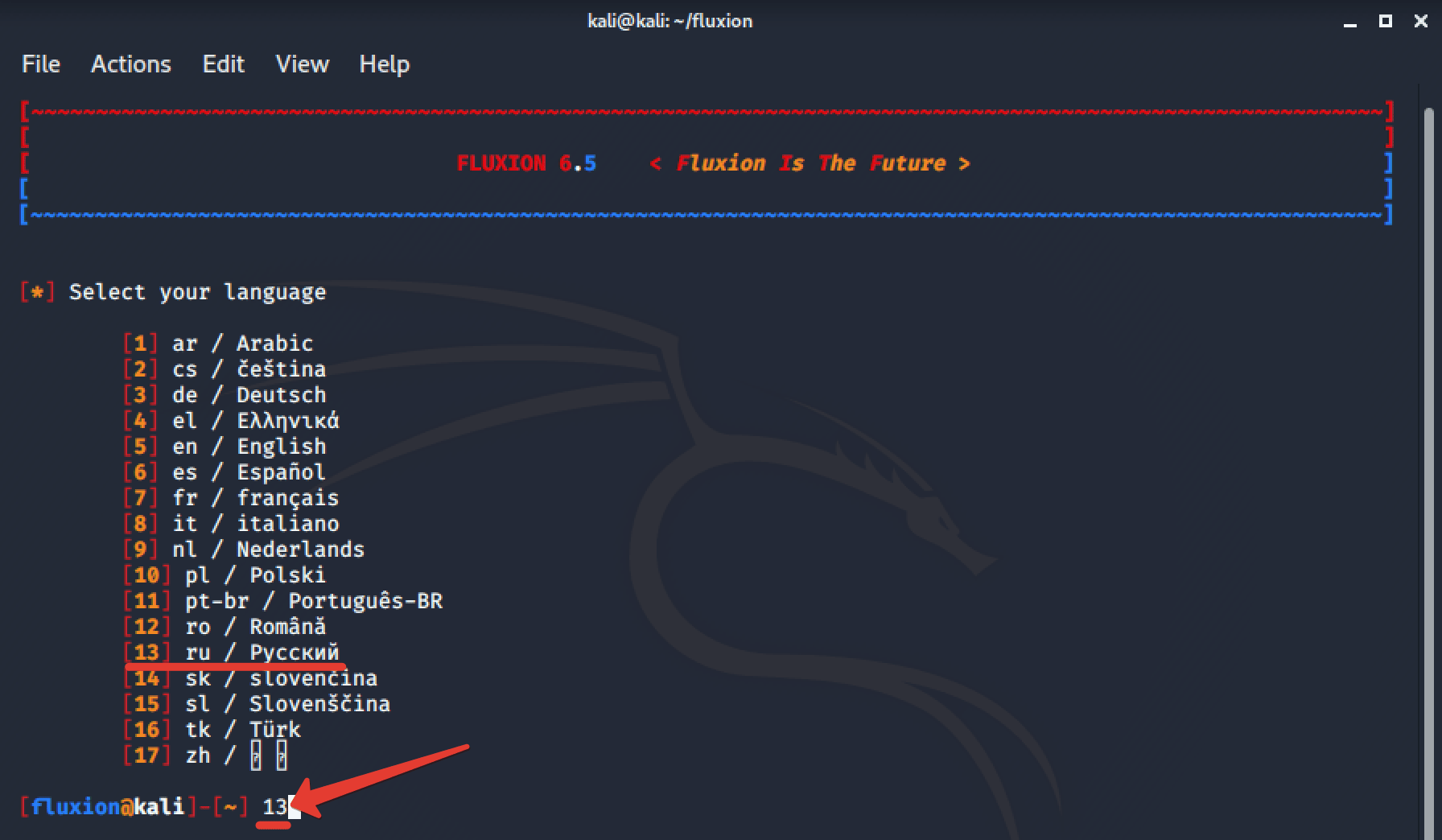

Шаг 7. В качестве языка выбираем русский.

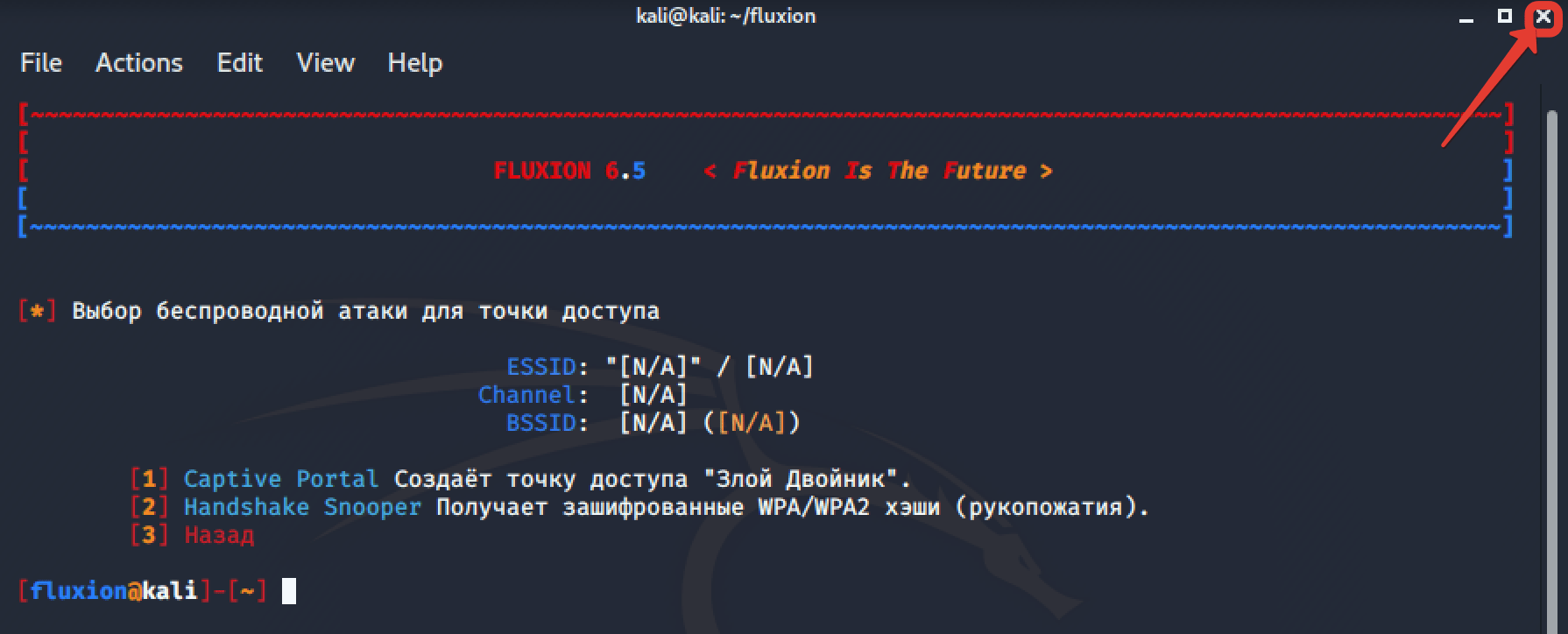

Шаг 8. И временно закрываем окно с программой. Нужно ещё кое-что донастроить в Kali’шке, прежде чем мы приступим к реальным делам.

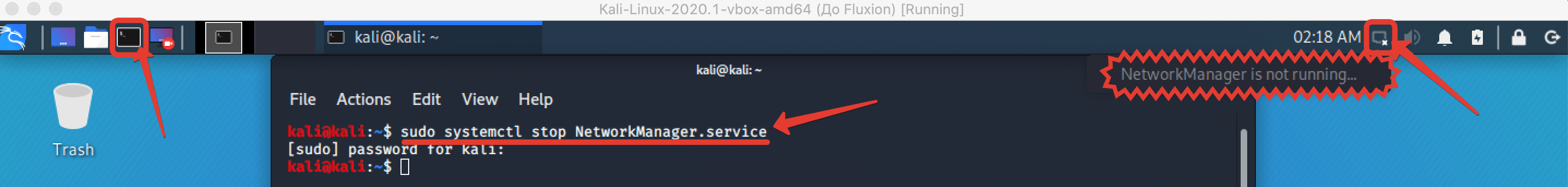

Шаг 9. Если конкретнее. То нужно вырубить встроенный нетворк менеджер. Сработала команда или нет, можно легко проверить кликнув по значку сетки. Видите, служба отвалилась.

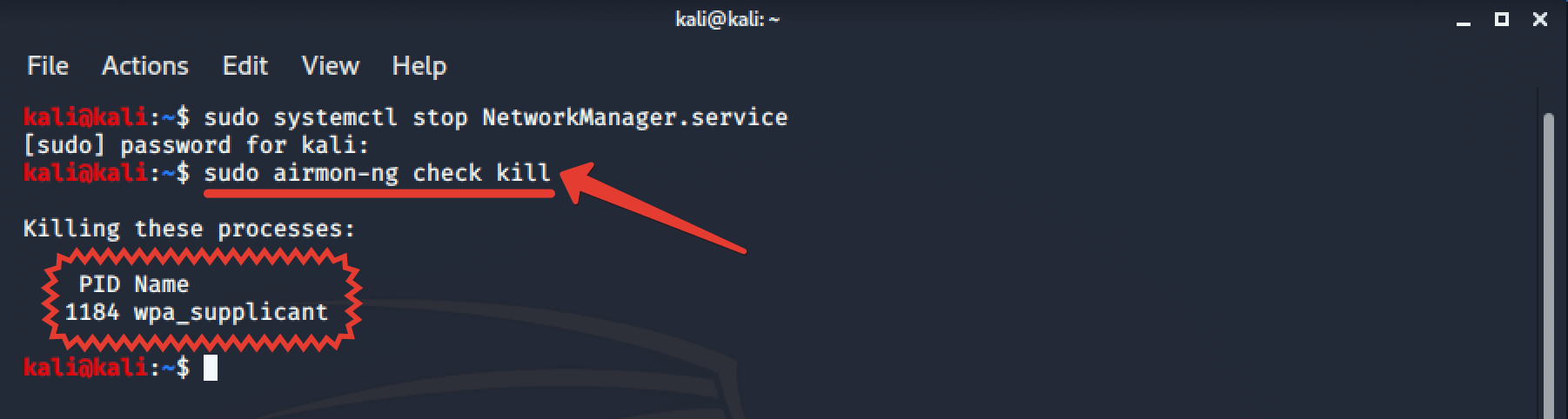

Шаг 10. И на всякий случай пройдёмся по процессам, которые могут вмешиваться в работу wi-fi карточек. Если такое запущены, то убьём их.

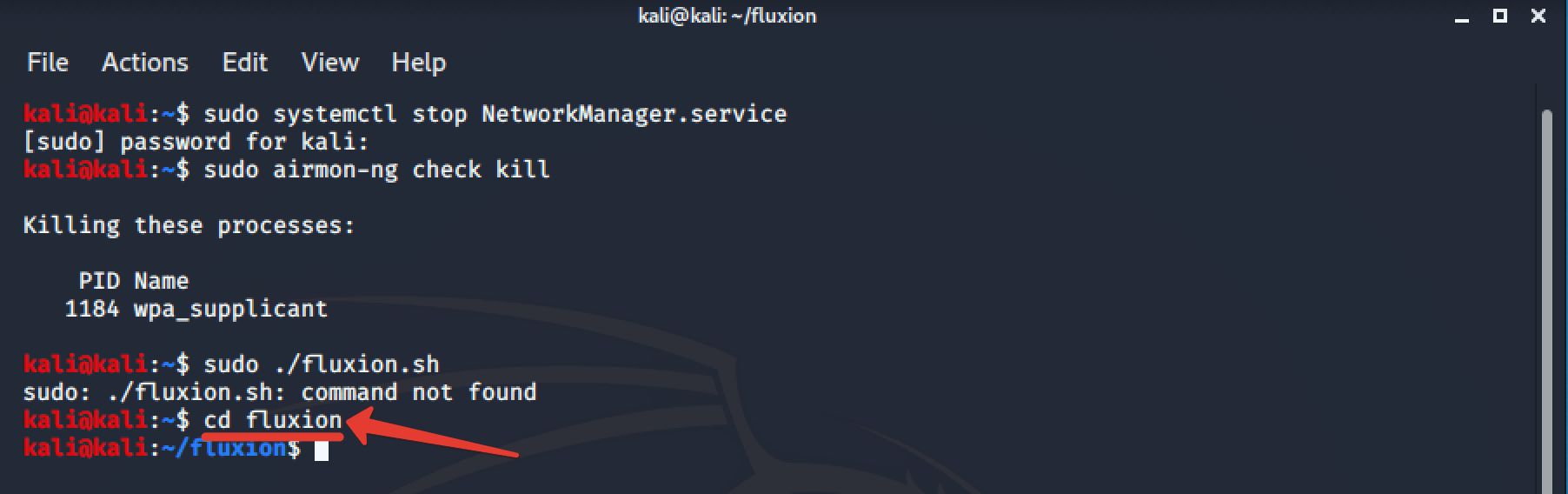

Шаг 11. Окей. Можем снова вернуться к Флюхе. Заходим в папку.

Шаг 12. И запускаем скриптец.

Перехват Handshake

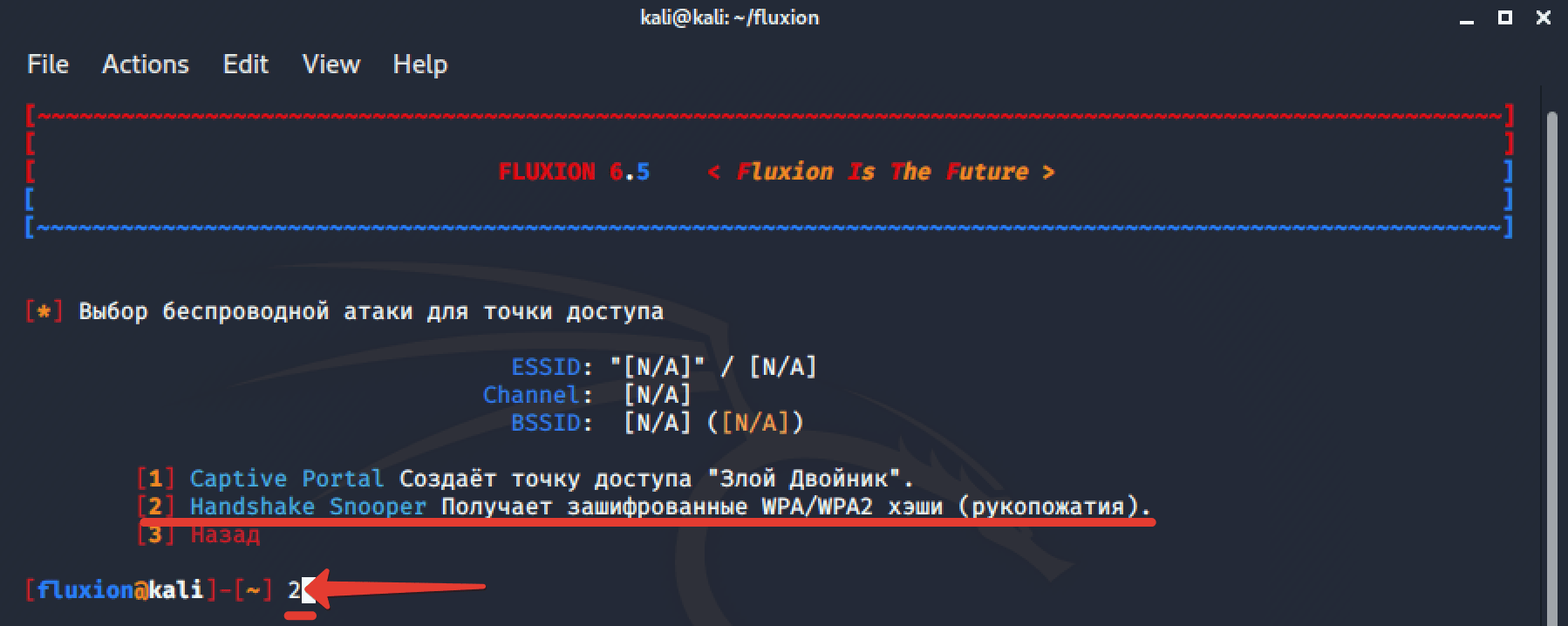

Шаг 13. Нас приветствует основное окно. Тут на выбор есть 2 варианта. Первый это – создать фейковую точку. Это дело мы создадим чуть позже. А второй – получить хендшейк или как его ещё называют рукопожатие. По сути, хэнд – это информация, которая передаётся в момент подключения любого устройства, обладающего валидным паролем к беспроводной сети.

Т.е. если мы перехватим данную инфу, то её будет вполне достаточно для того, чтобы проверить корректность пароля, который будет вводить жертва на нашей фейковой страничке. В принципе, это то, чего так не хватает тому же WifiPhisher’у. Жмём «2».

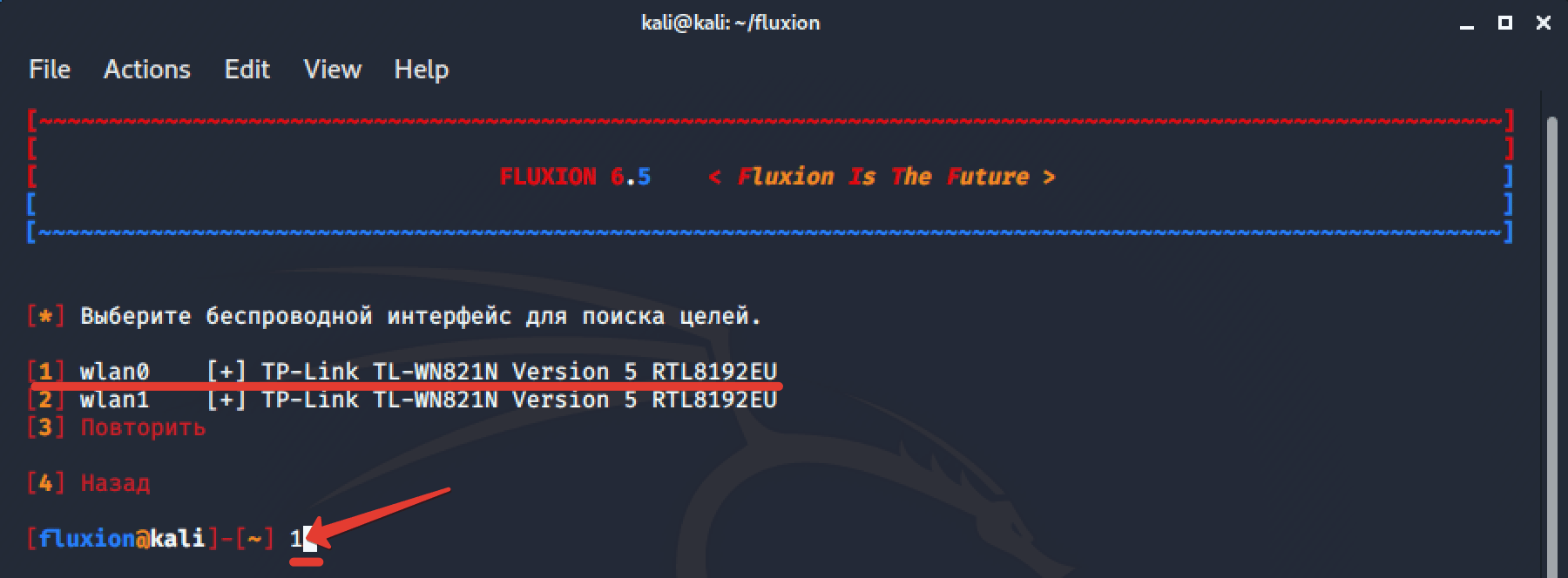

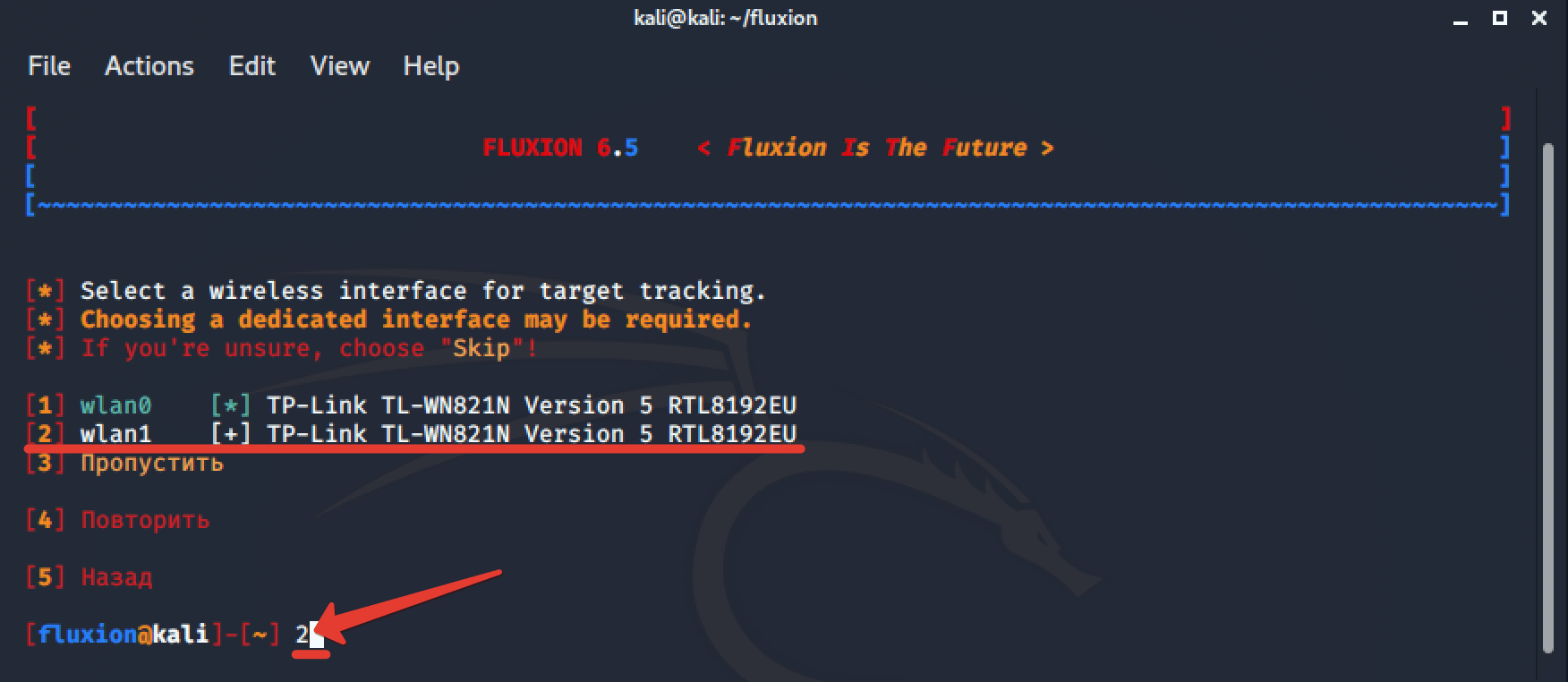

Шаг 14. Выбираем адаптер для поиска сеток. Не мудрствуя лукаво, выберу wlan0.

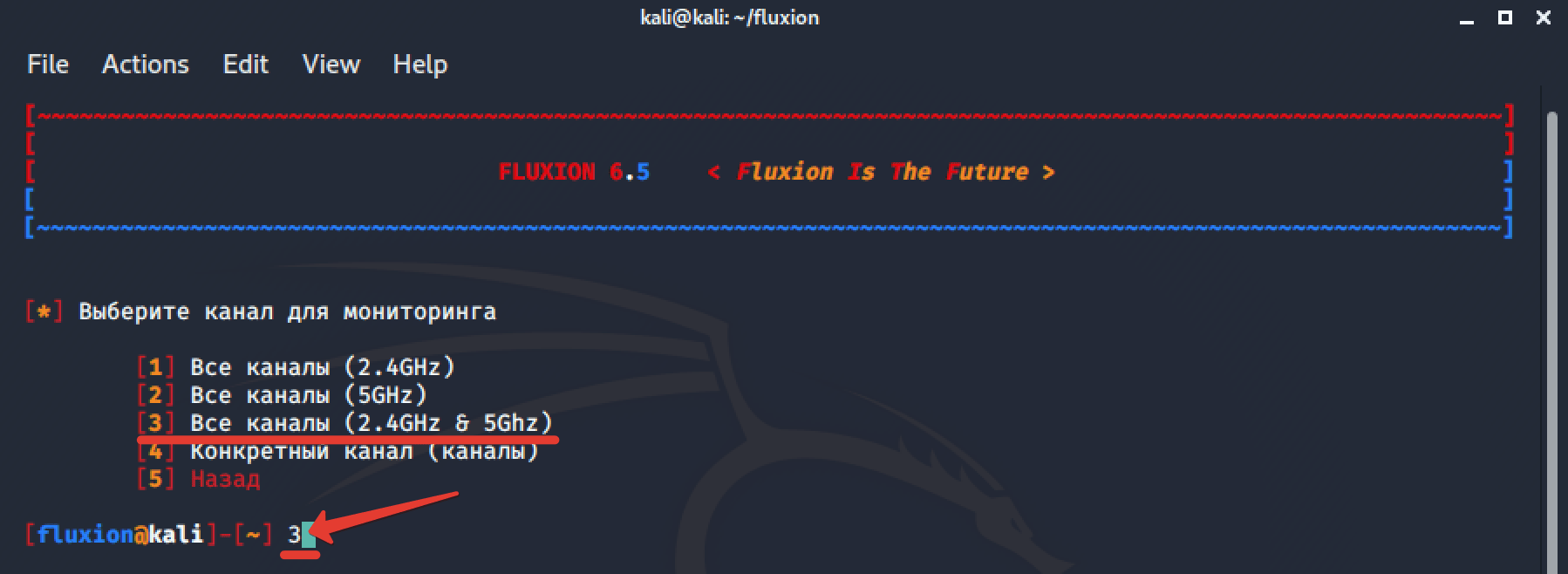

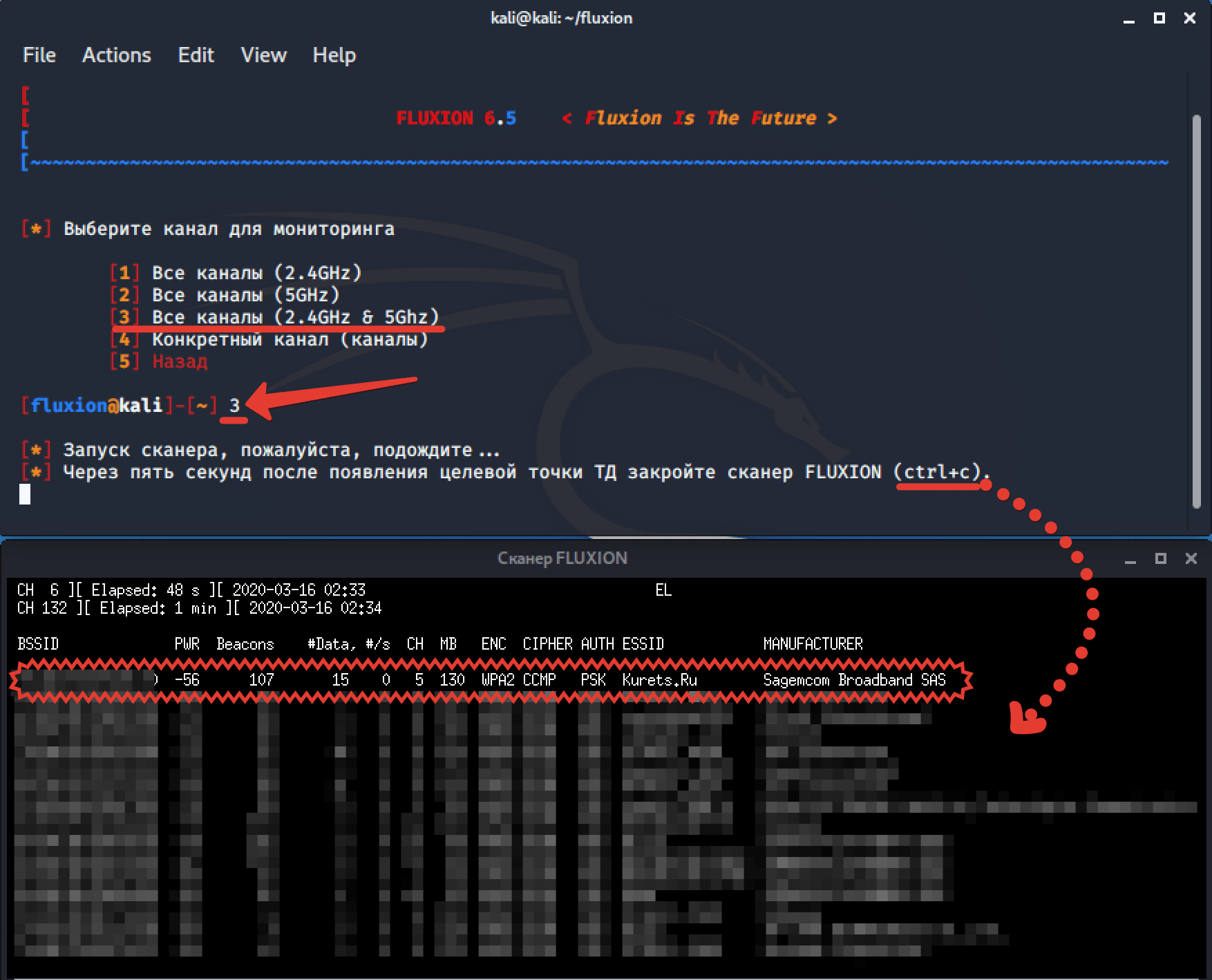

Шаг 15. Тут в зависимости от возможностей «свистка» указываете диапазоны. У меня ловит только 2,4. Но притворюсь, что могу сканить и 5ки.

Шаг 16. Дожидаемся пока в появившемся окне появится нужная сетка и закрываем сканер комбинацией клавиш CTRL+C. Главное не промахнитесь и не нажмите это в основном окне флюхи.

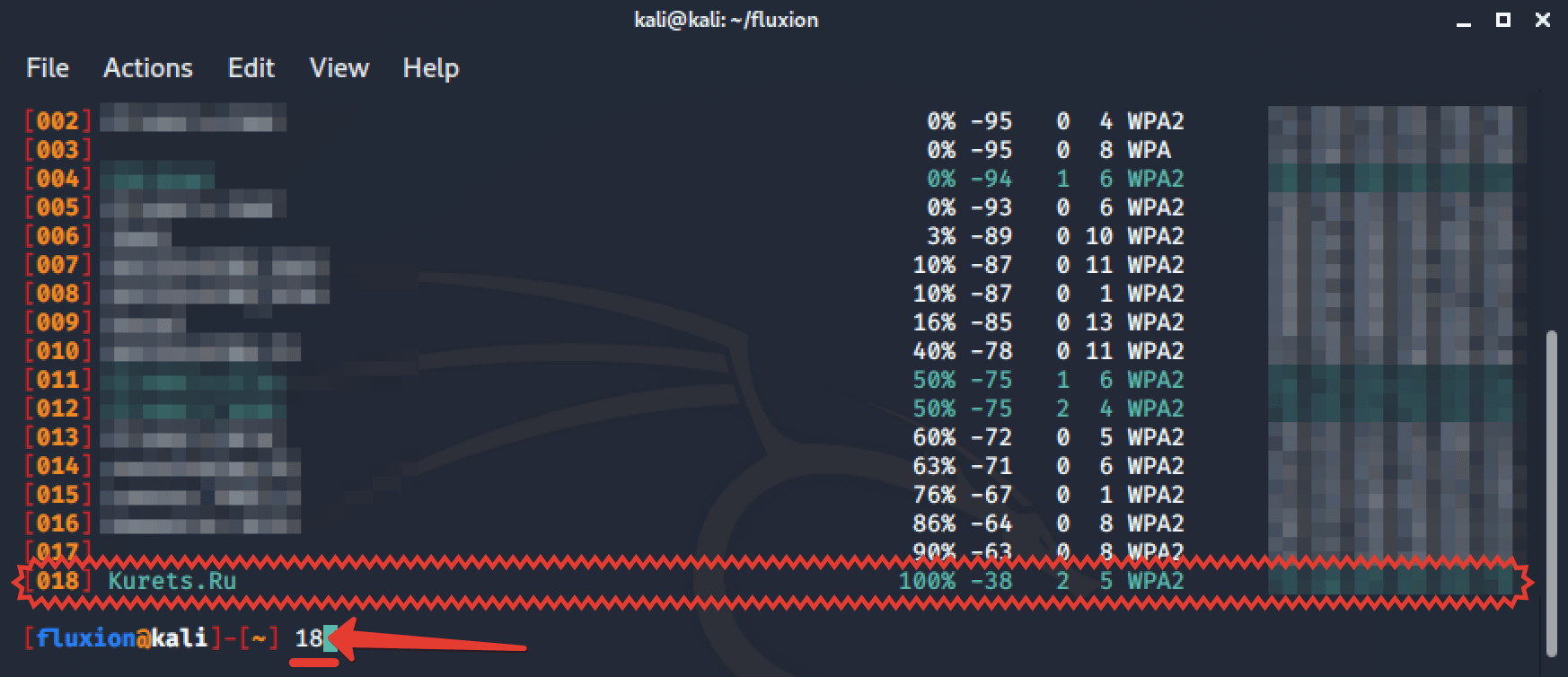

Шаг 17. Пишем номер нужной сети. Только без нулей перед числом.

Шаг 18. Выбираем адаптер для атаки. Раз нулевой я уже использовал. Укажу первый.

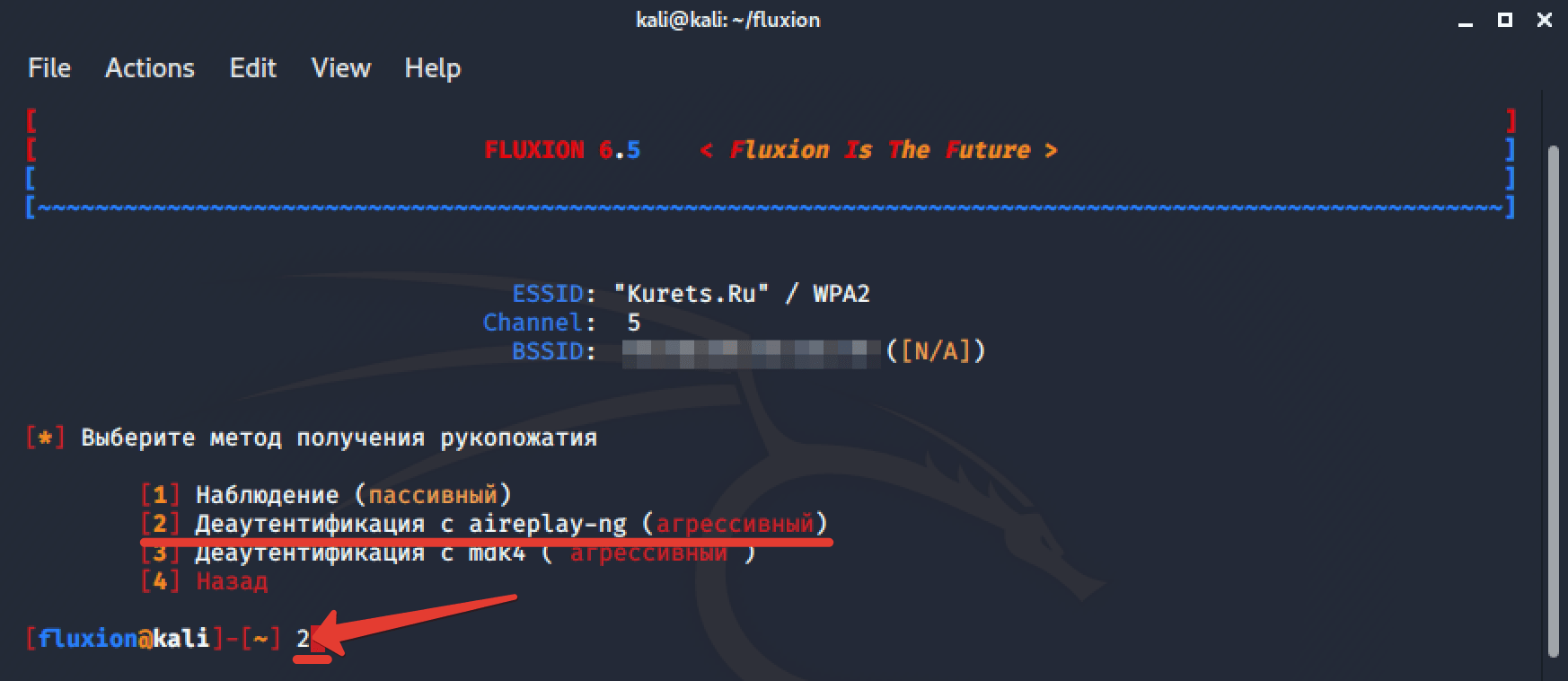

Шаг 19. Метод получения хенда. Тут два пути. Долгий и быстрый. Долгий подходит, когда вам не к спеху и вы можете подождать часок другой, пока один из пользователей отконнектится от точки, а затем вновь залогинится. В реальной практике злоумышленники применяют именно этот метод, т.к. он позволяет остаться невидимым для различного рода систем обнаружения вторжения и мониторинга.

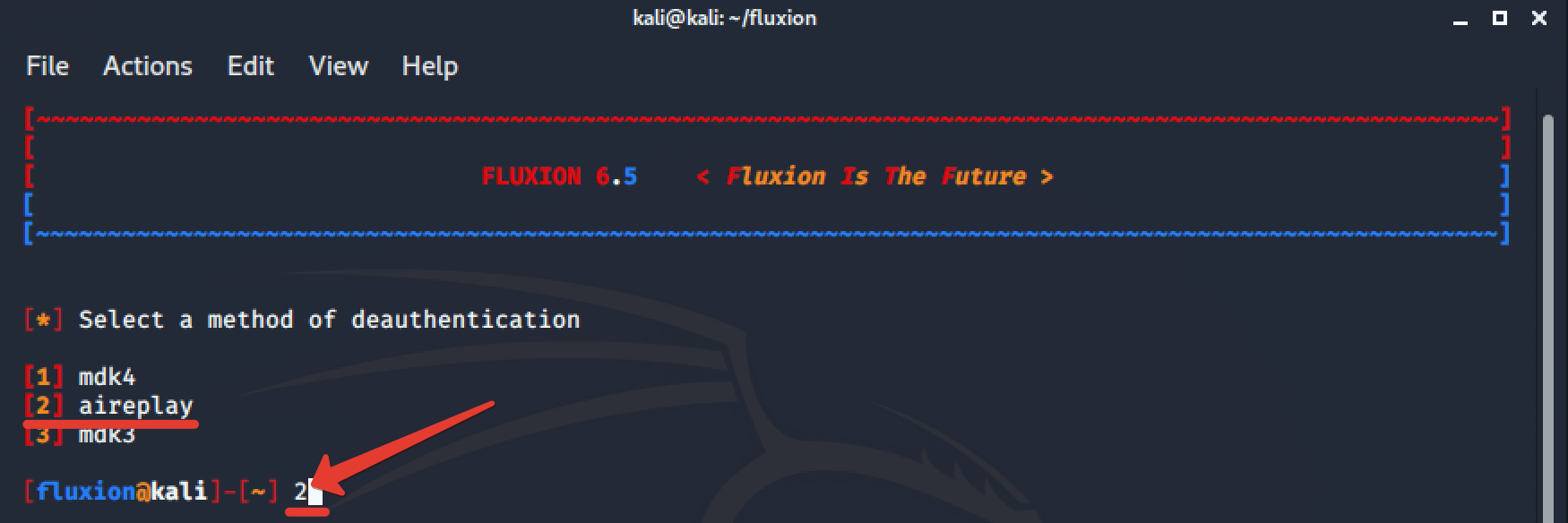

Мне же больше нравится вариант с агрессивной деаутентификацией. В этом случае клиентские устройства будут насильно откинуты от роутера и затем автоматически переподключатся. В этот то момент мы как раз и поймаем нужный хендшейк. Выберем вариант с aireplay.

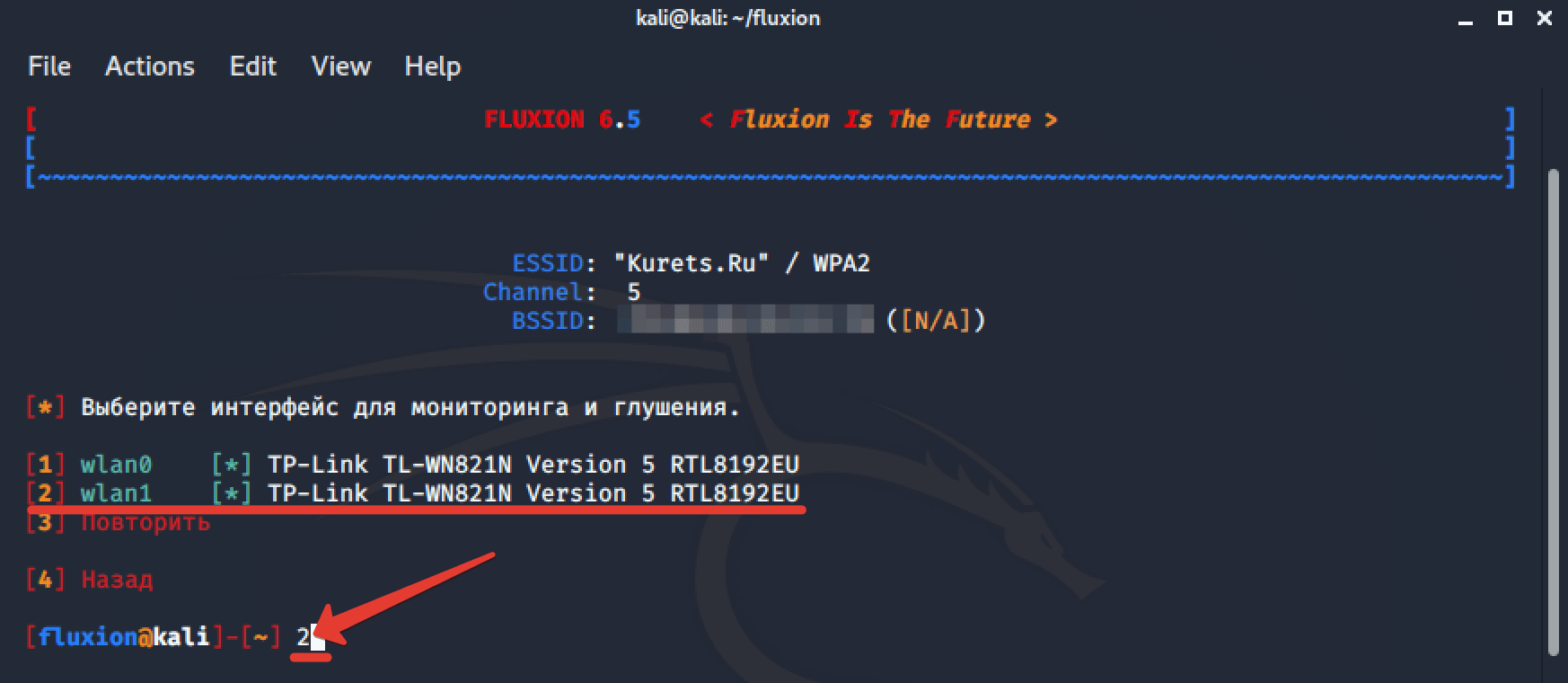

Шаг 20. Интерфейс тот же, что и ранее.

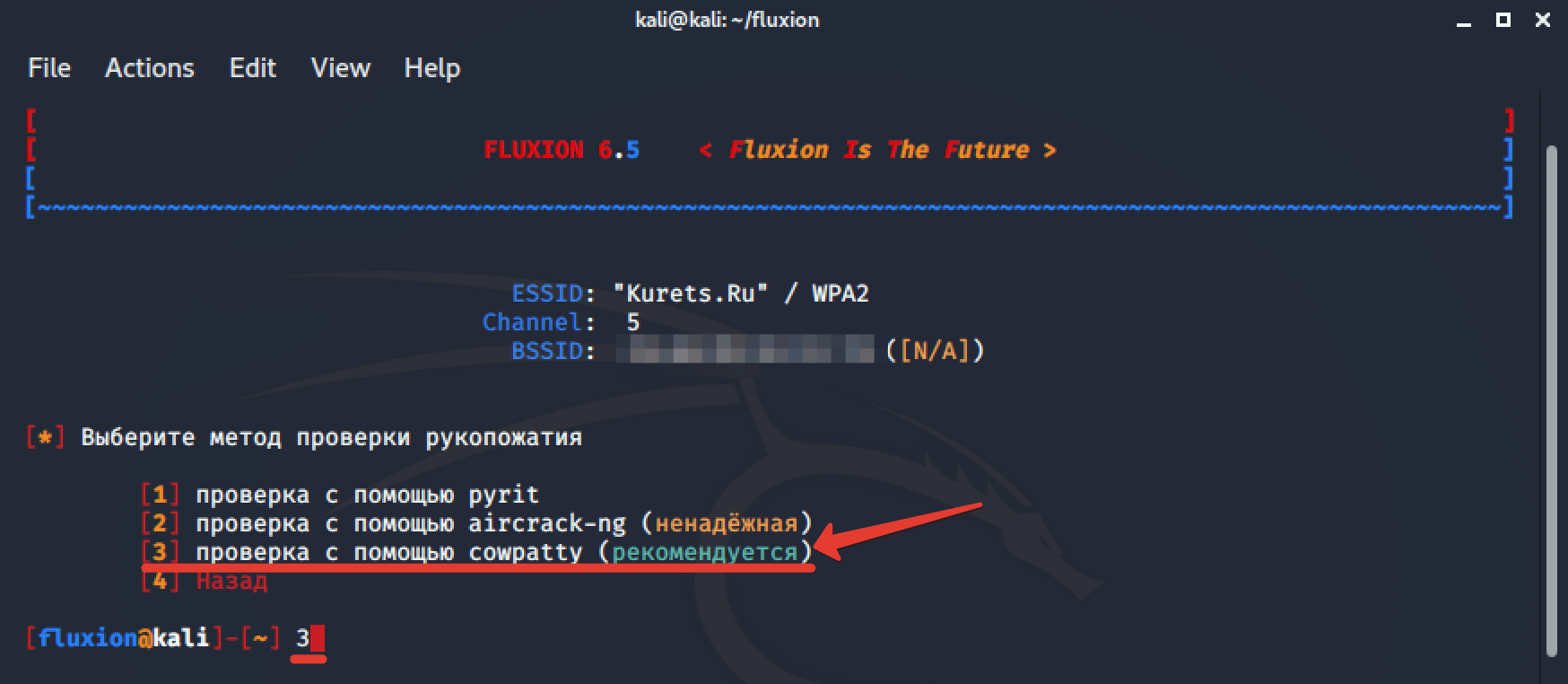

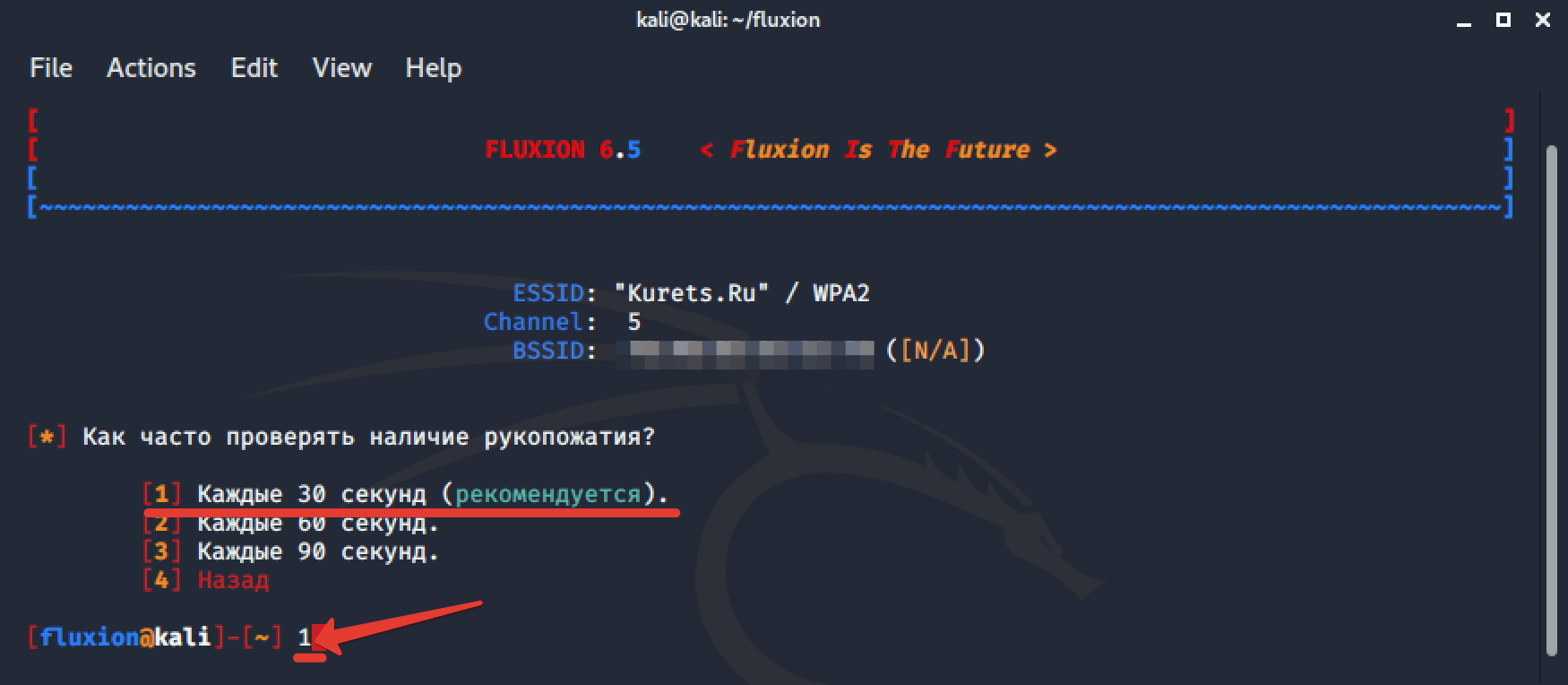

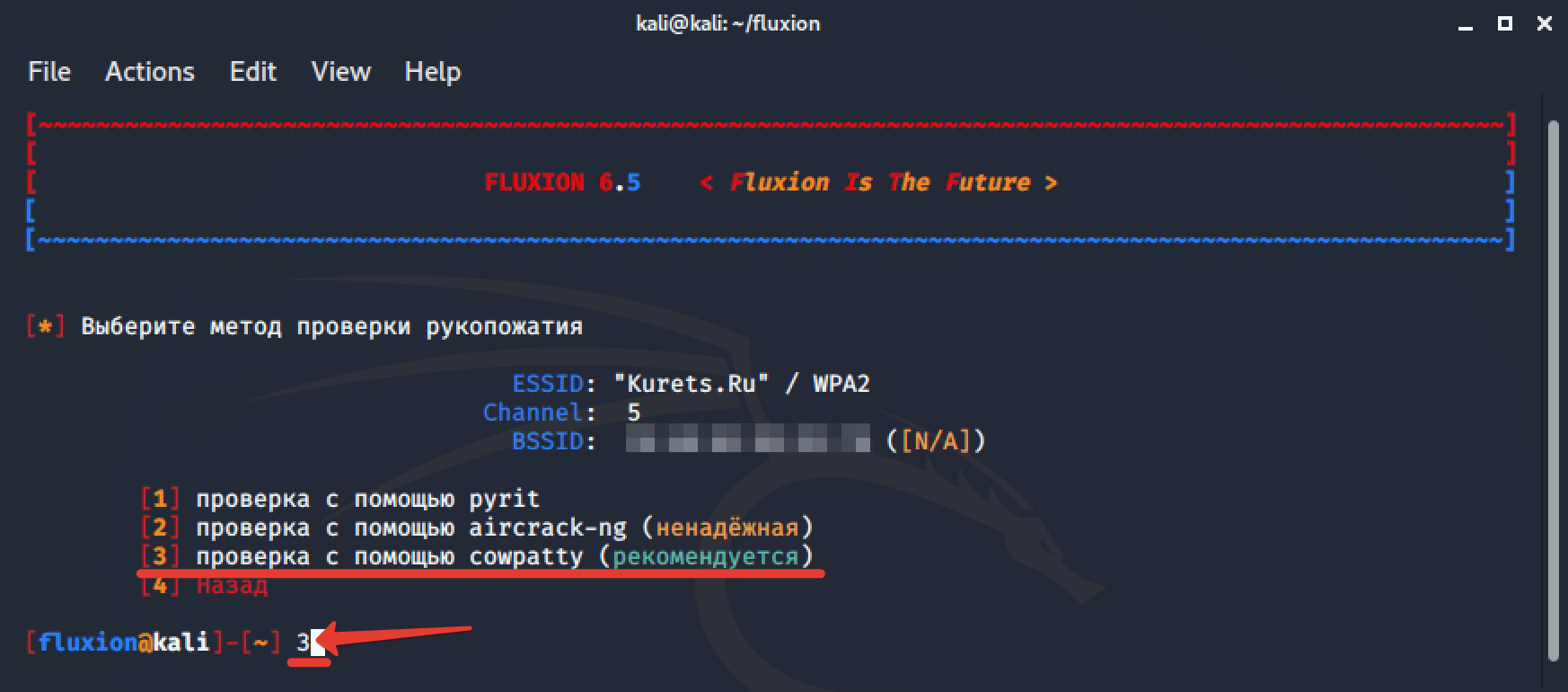

Шаг 21. Метод проверки cowpatty. Остальные работают через раз.

Шаг 22. Каждые 30 секунд. Нечего зря время терять.

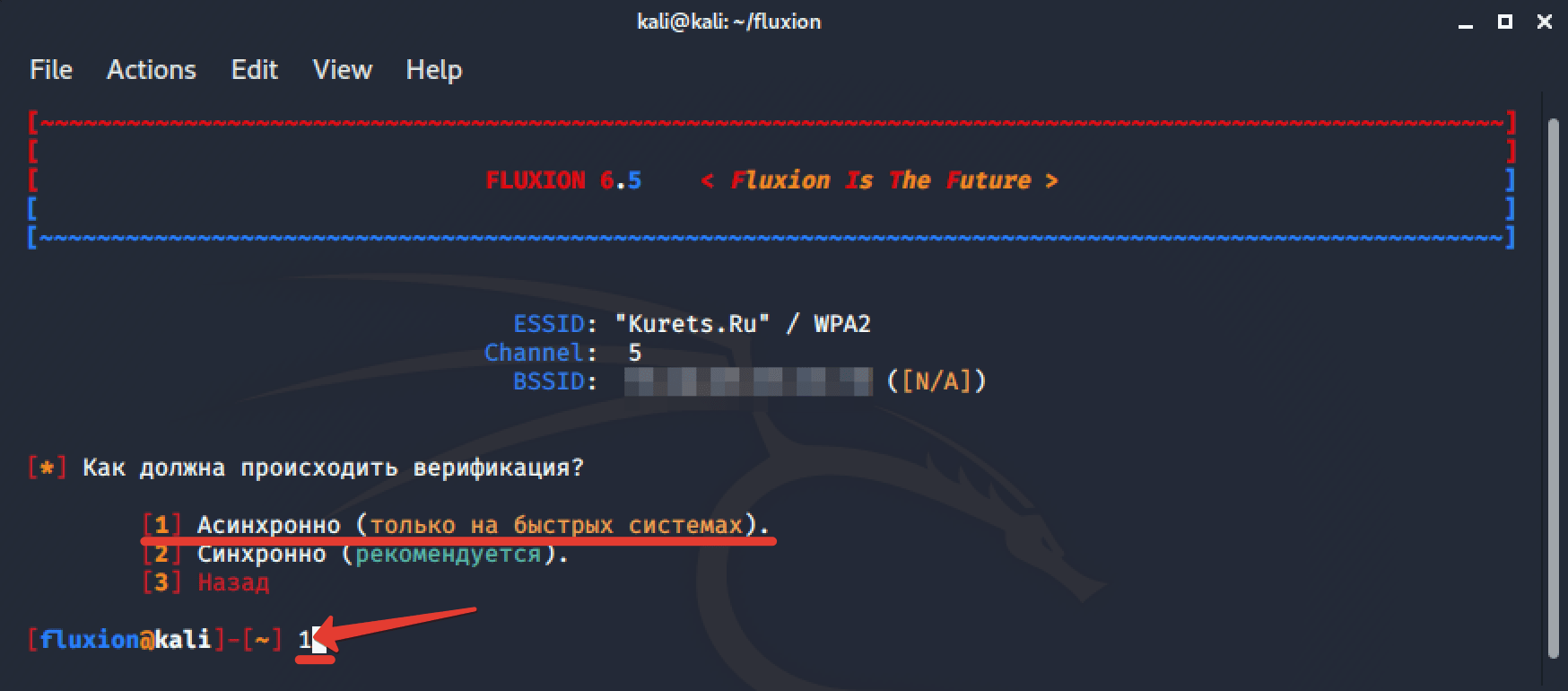

Шаг 23. Верификация — асинхронно. Т.е. пока возможные пакеты проверяются, процесс сканирования не останавливается.

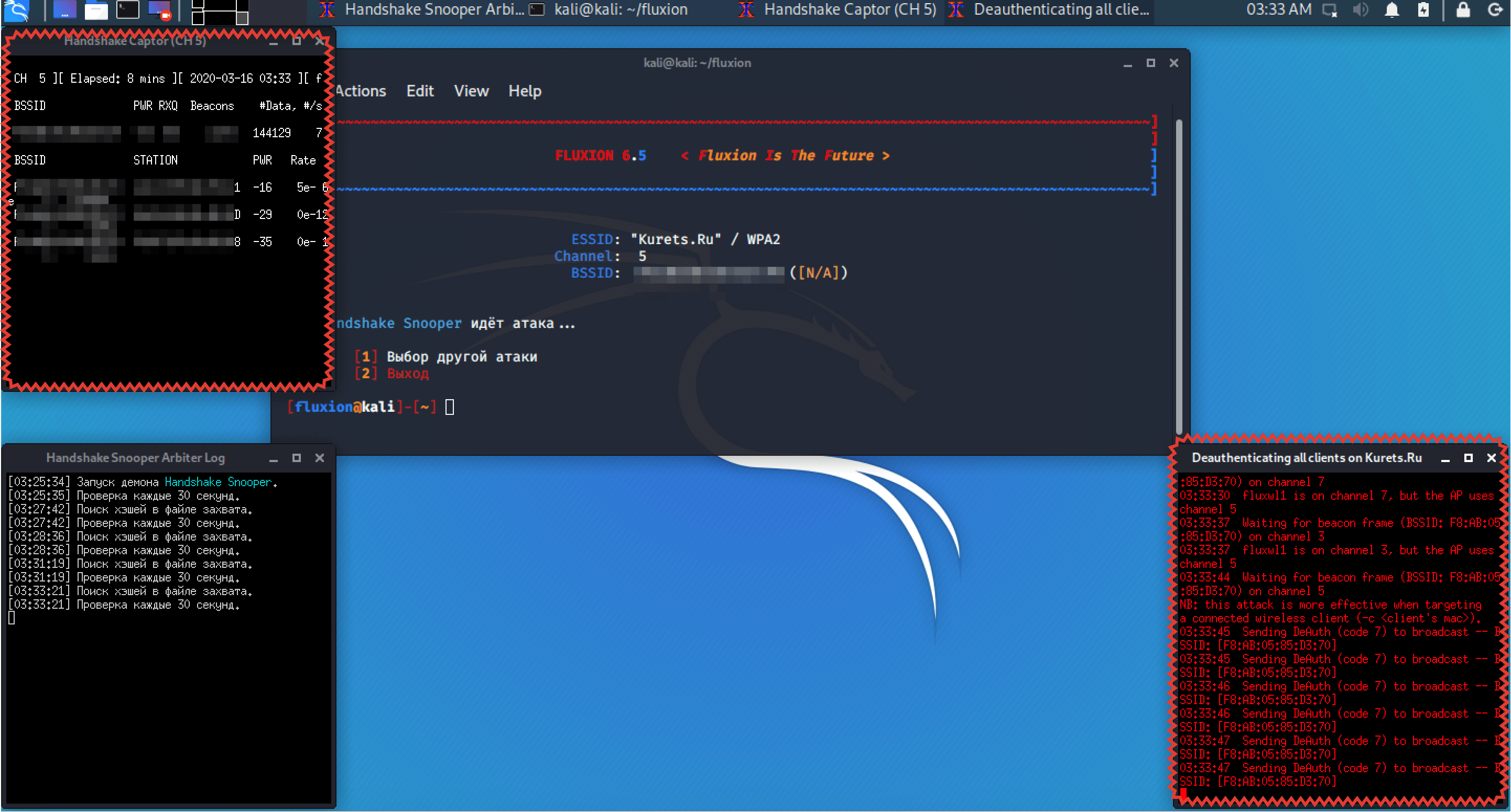

Шаг 24. Понеслась. Ловись рыбка большая и маленькая.

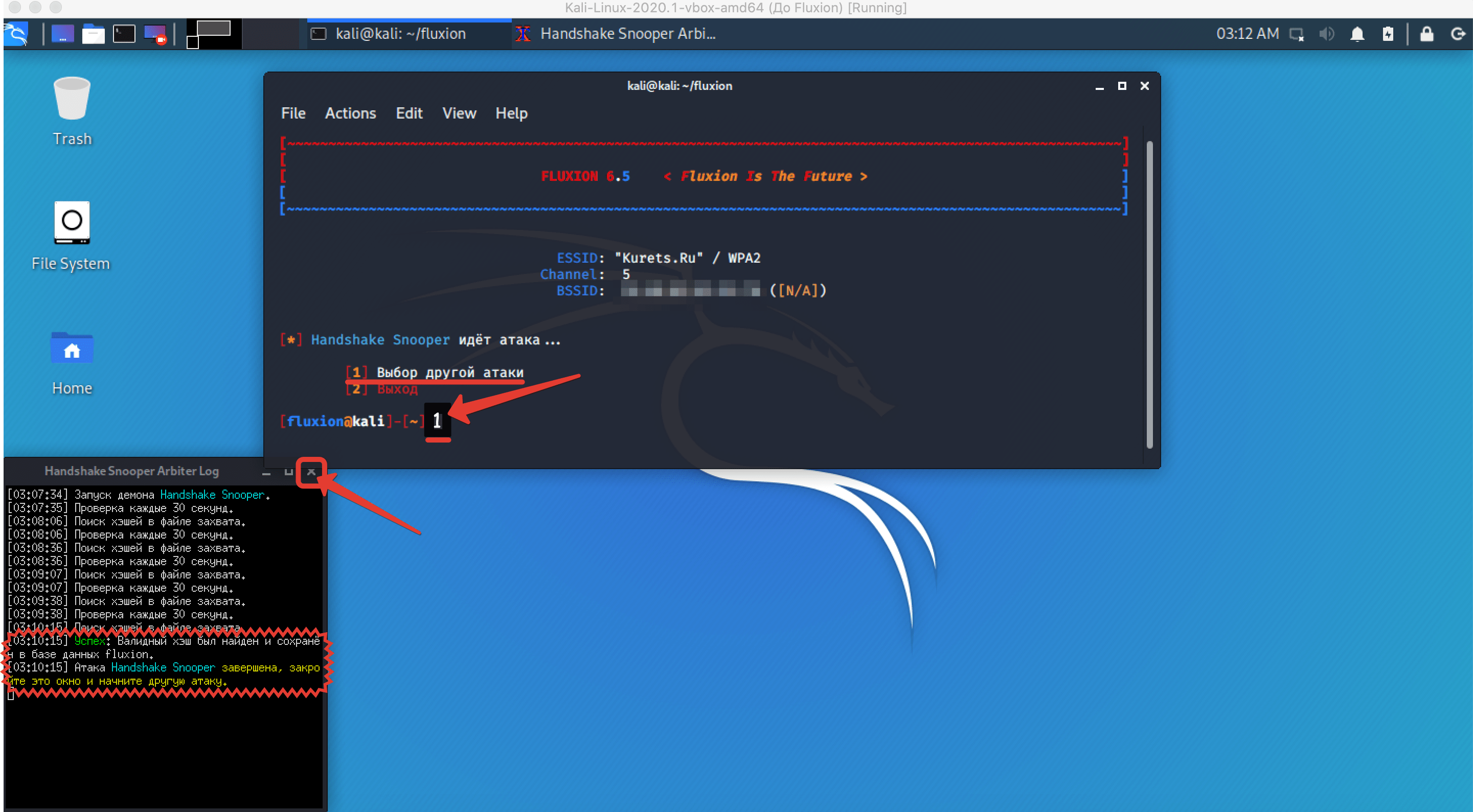

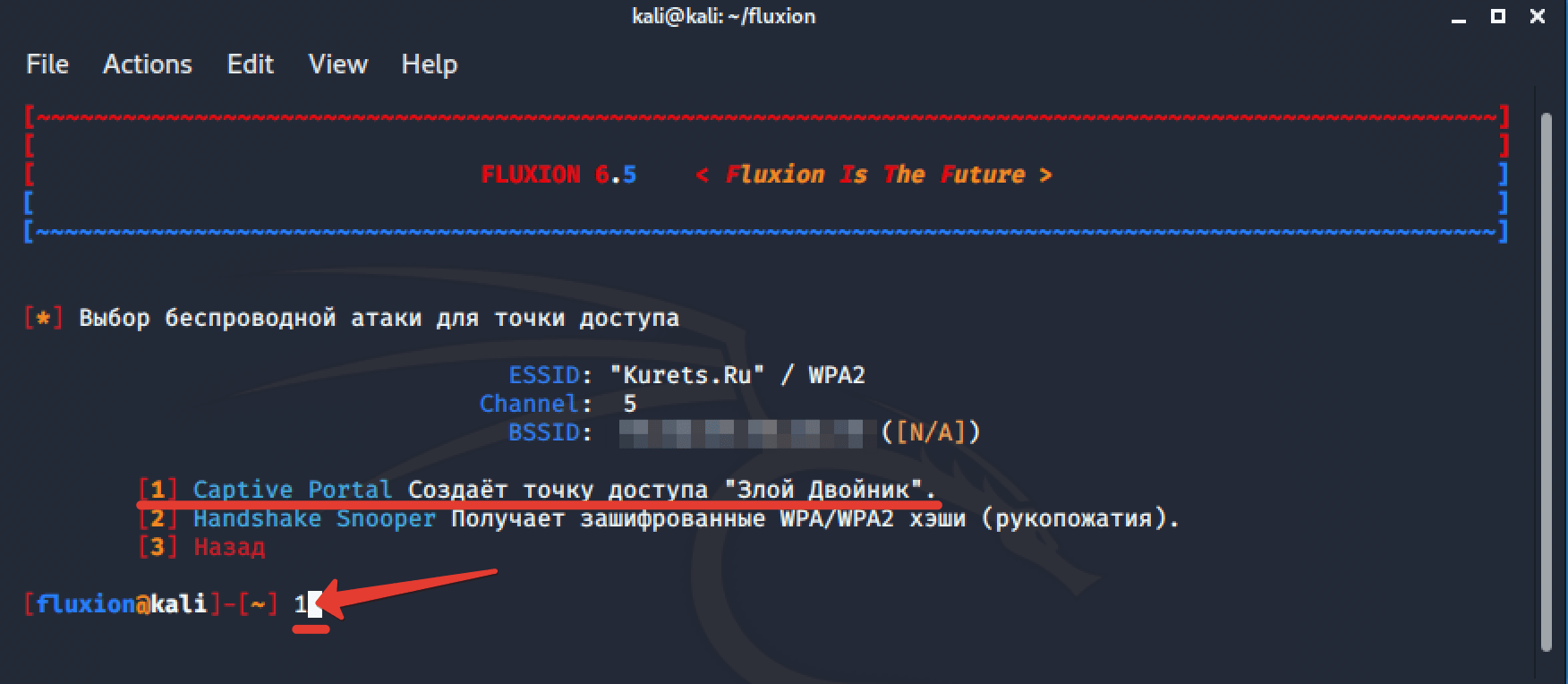

Шаг 25. Через некоторое время все мои устройства, включая ноут отвалились от сетки, но тут же подключились обратно. Хендшейк перехвачен. Закрываем окно Snooper’а и в главное окне переходим к другой атаке набрав 1.

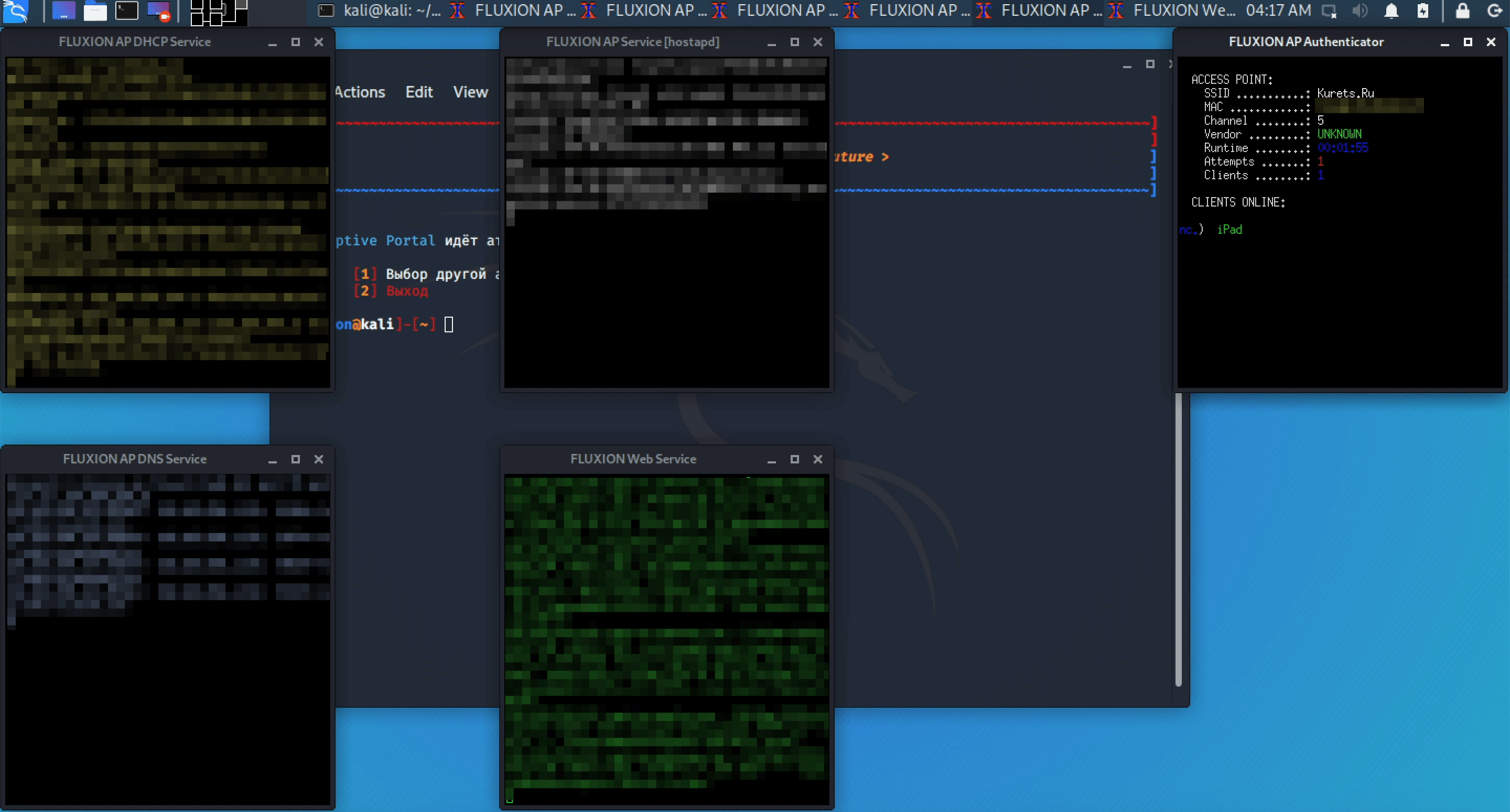

Создание фейковой точки

Шаг 26. Создать злого двойника.

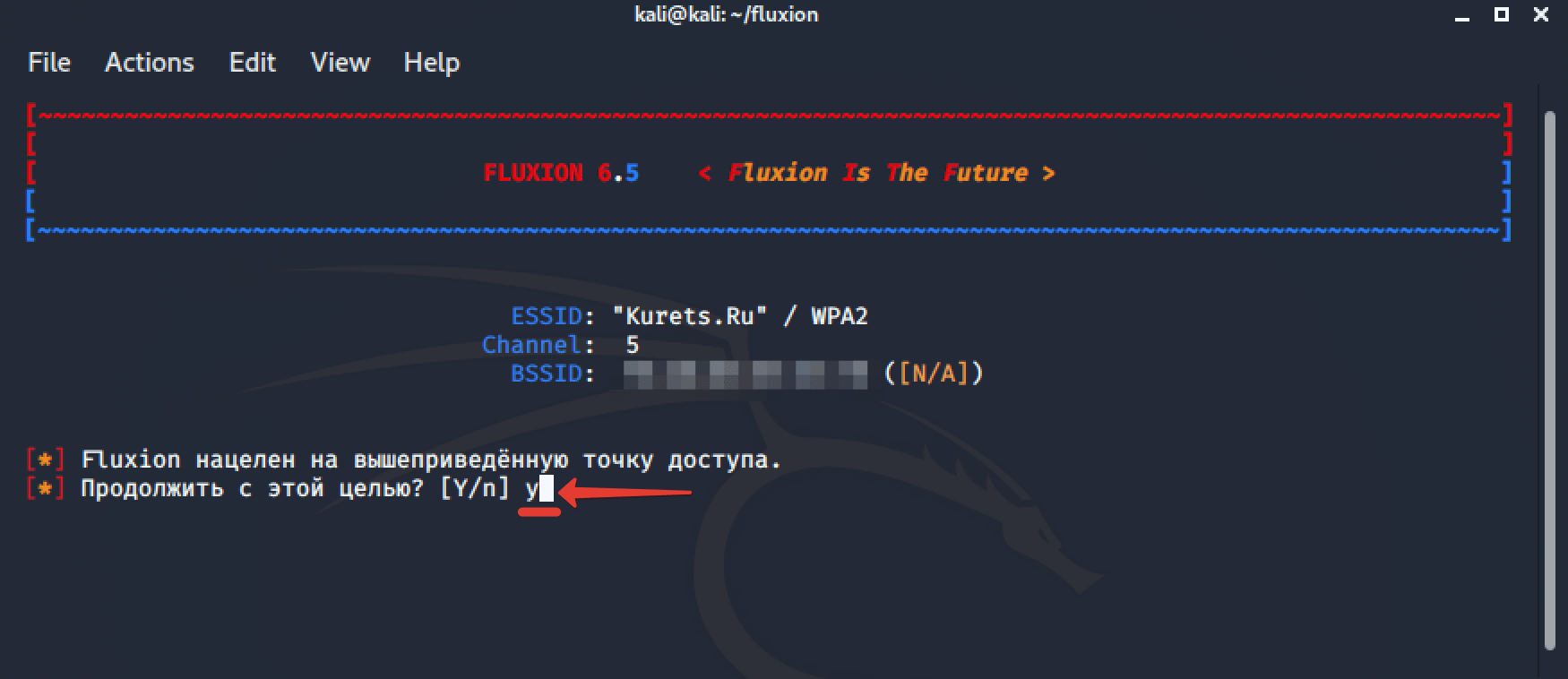

Шаг 27. Для точки доступа, указанной выше.

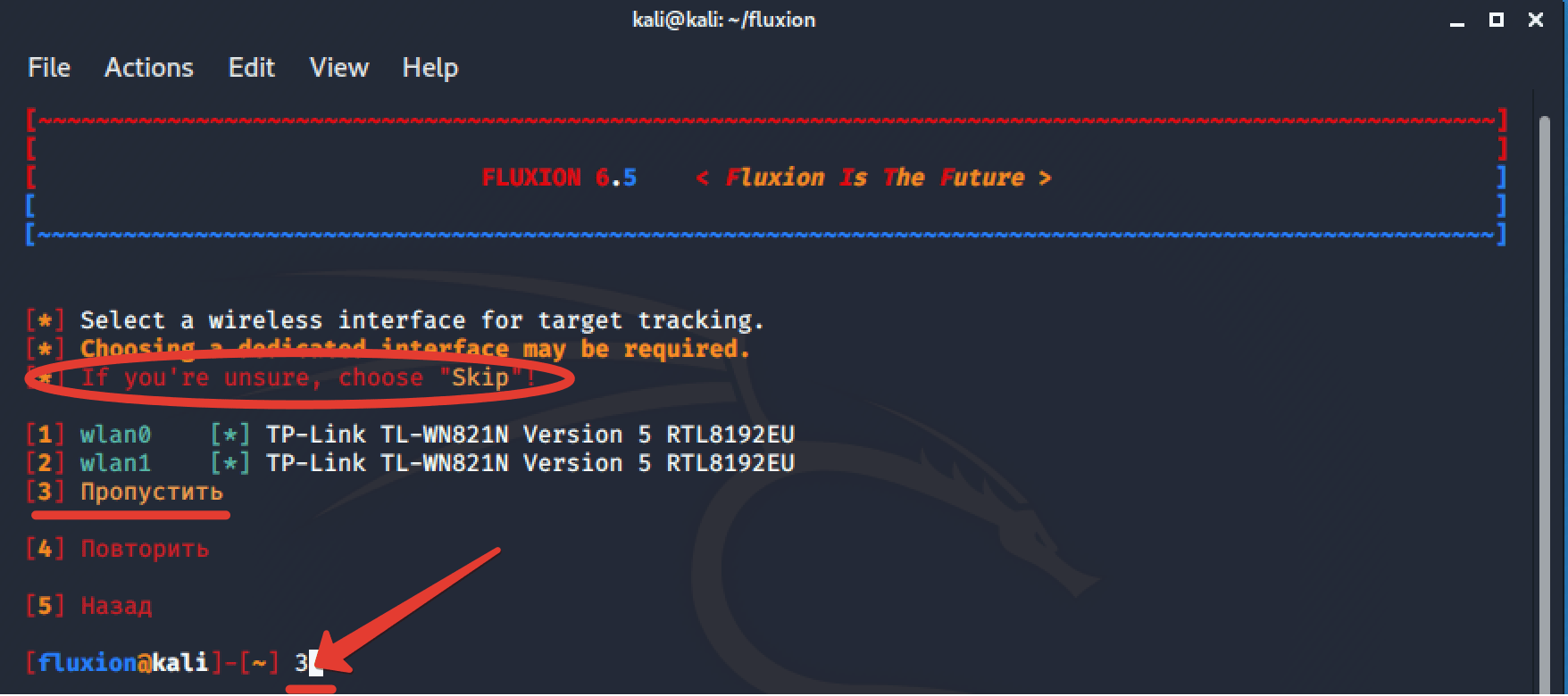

Шаг 28. Пропустить

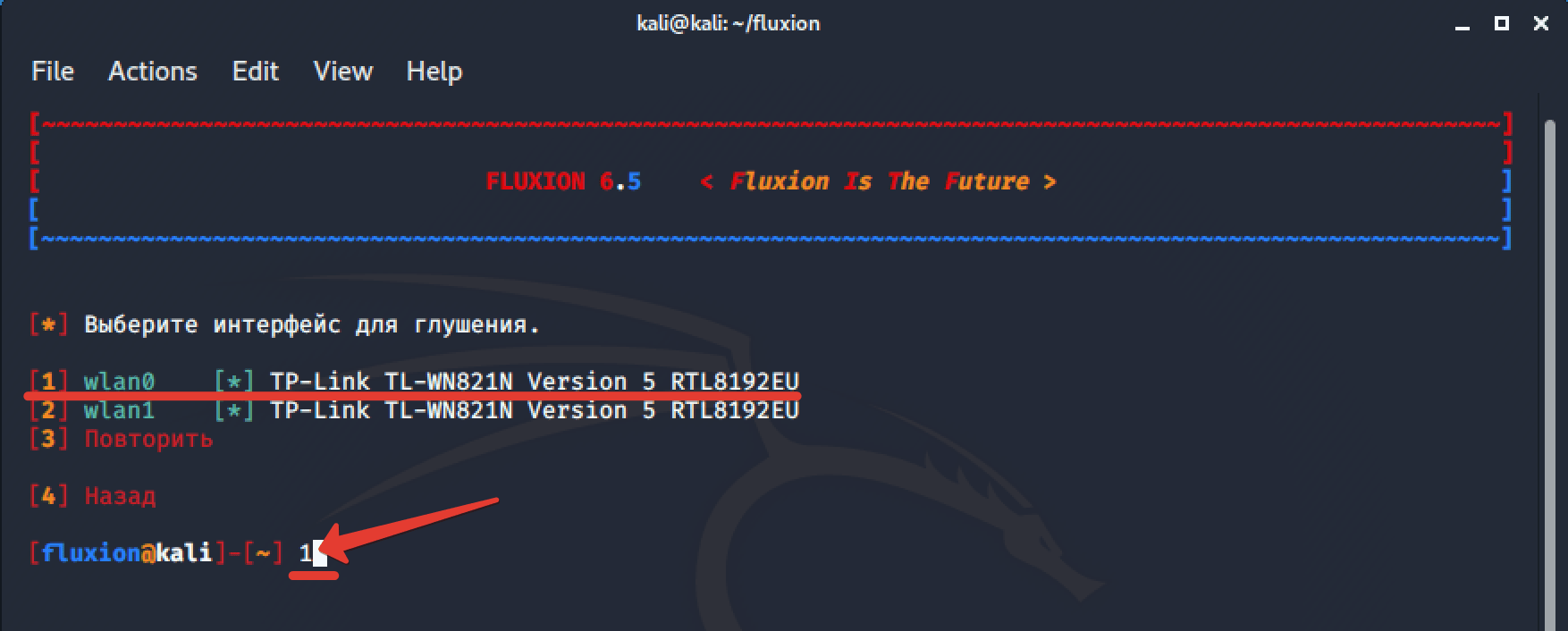

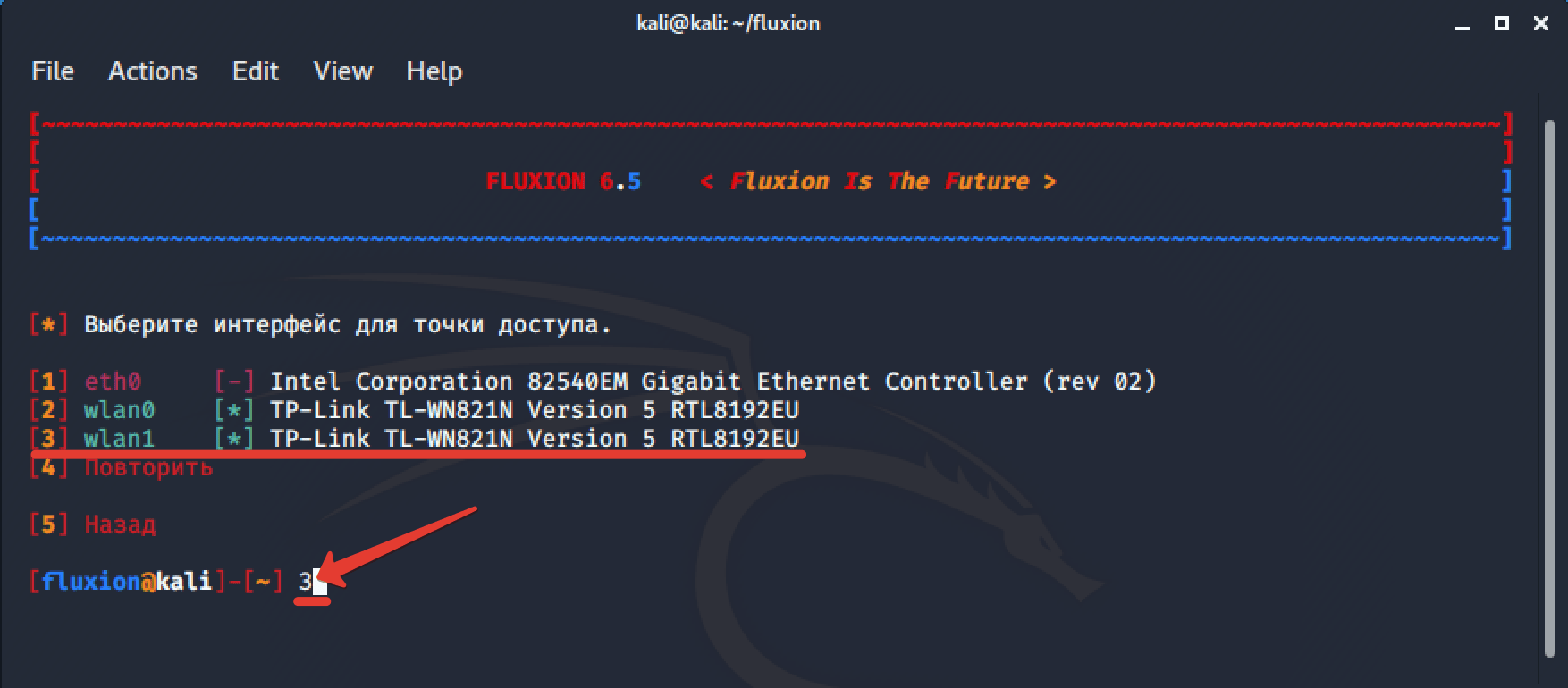

Шаг 29. Для глушения выберу wlan0.

Шаг 30. А для создания новой фейковой точки wlan1.

Шаг 31. Глушить будем также с помощью aireplay’я.

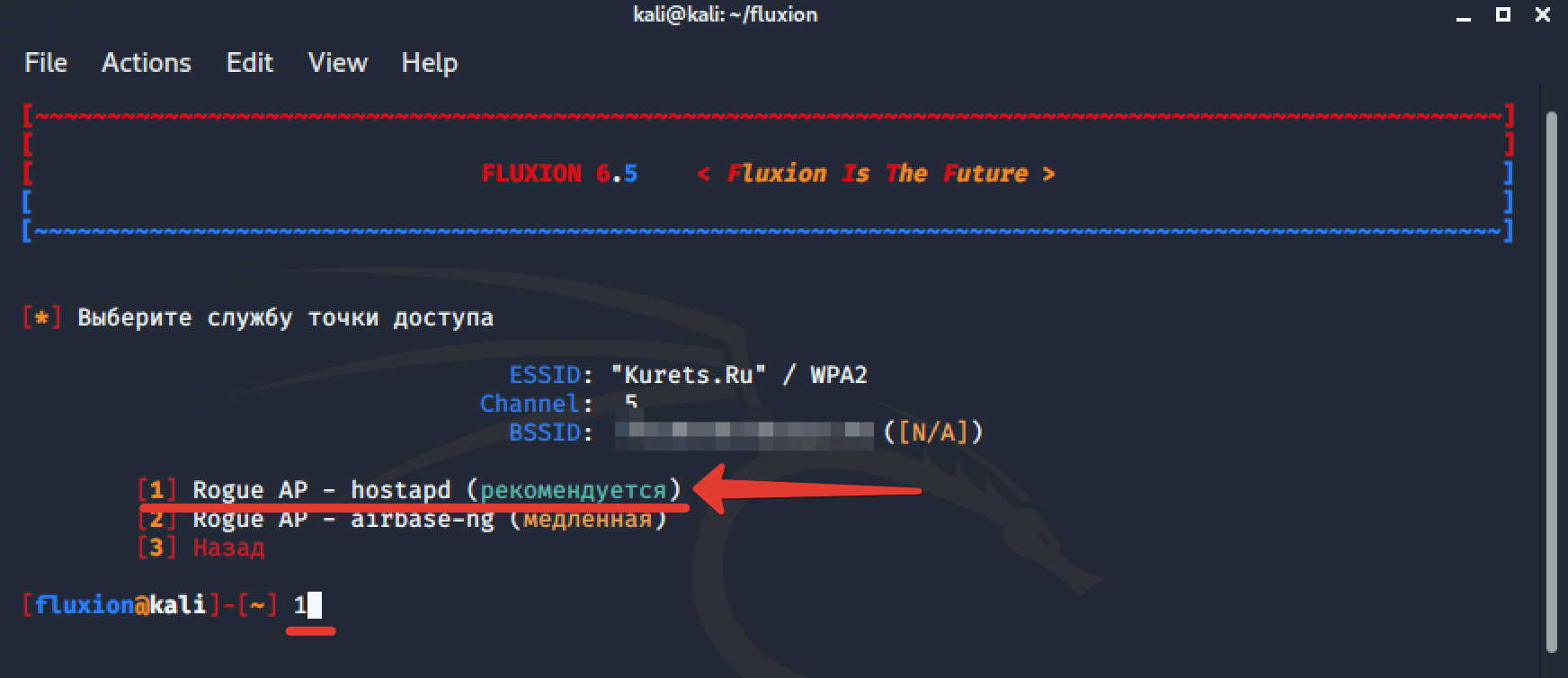

Шаг 32. Точка hostapd. Доверимся рекомендации разработчиков.

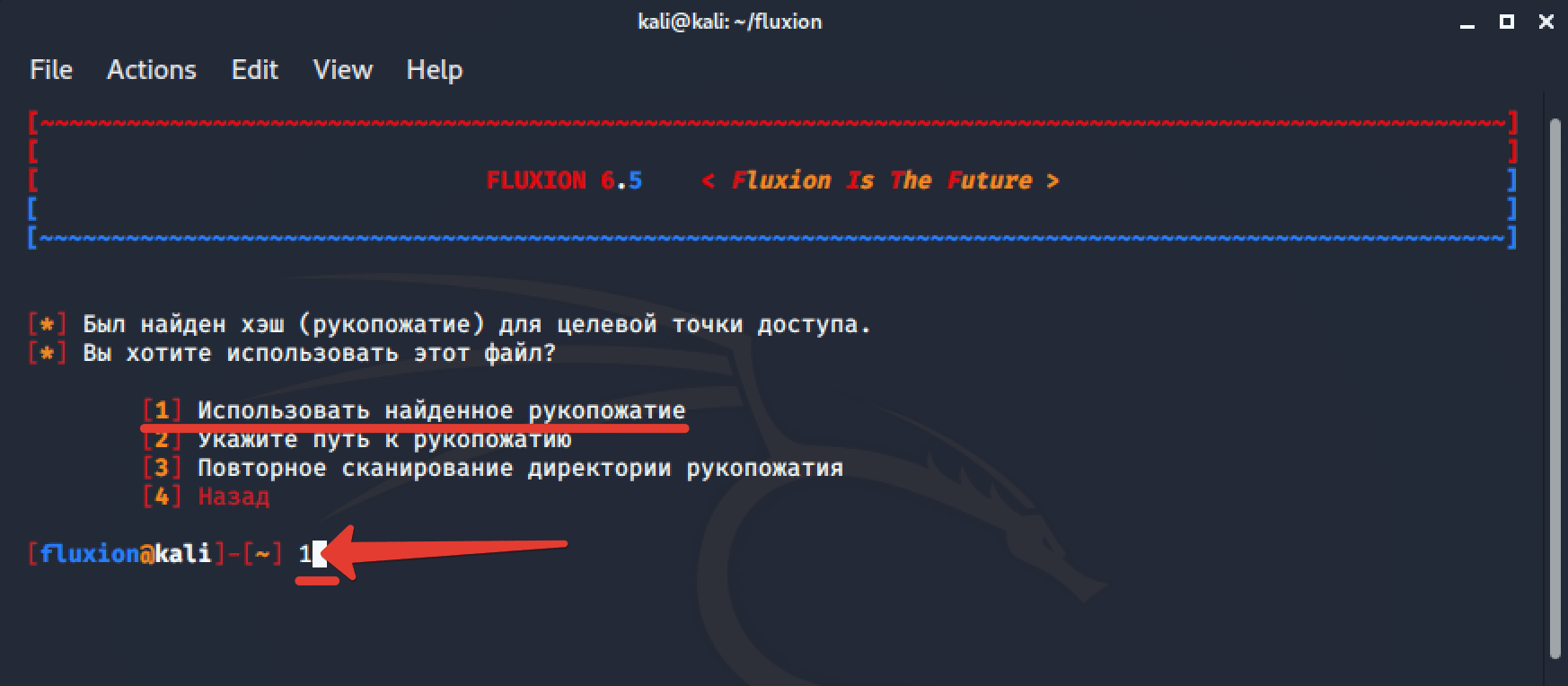

Шаг 33. Используем файл с полученным ранее хендшейком для целевой точки.

Шаг 34. И установим проверку cowpatty. Она ещё ни разу не подводила.

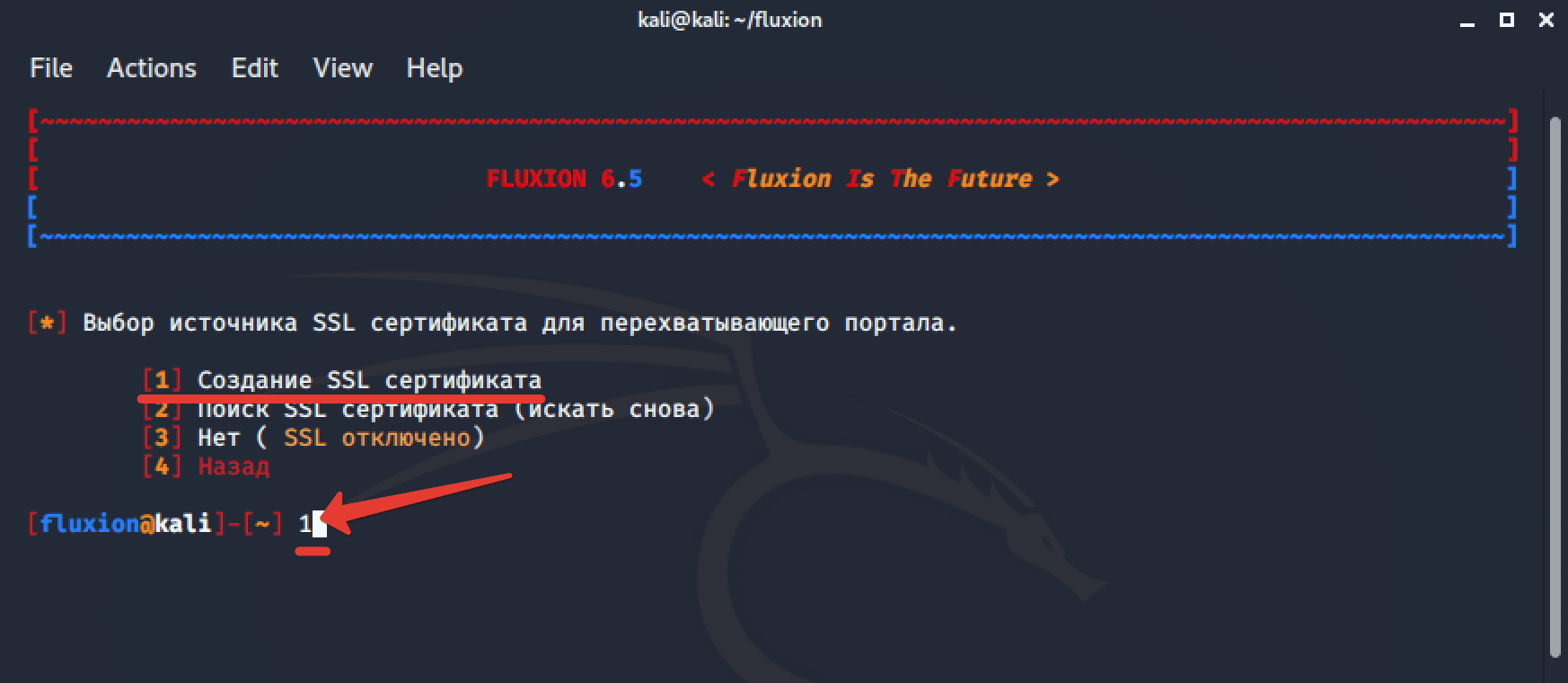

Шаг 35. Кстати, ещё одной фишкой Fluxionявляется возможность присвоения фейковой страничке SSL’евского сертификата. Он конечно не пройдёт проверку и окажется ненадёжным, но тем не менее, неопытный юзверь скорее всего поведётся.

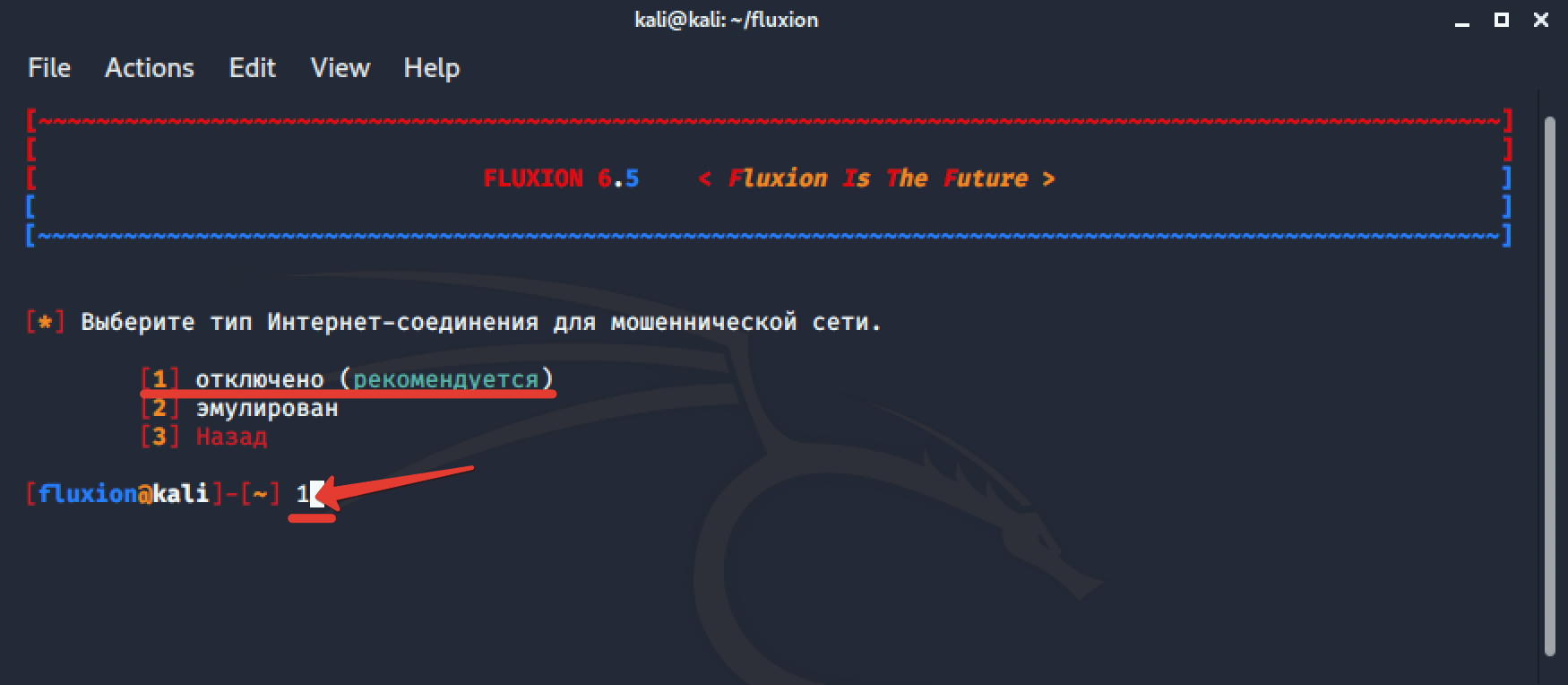

Шаг 36. Эмулировать подключение к интернету не будем. Пусть жертва получит инет только после того, как отдаст пароль.

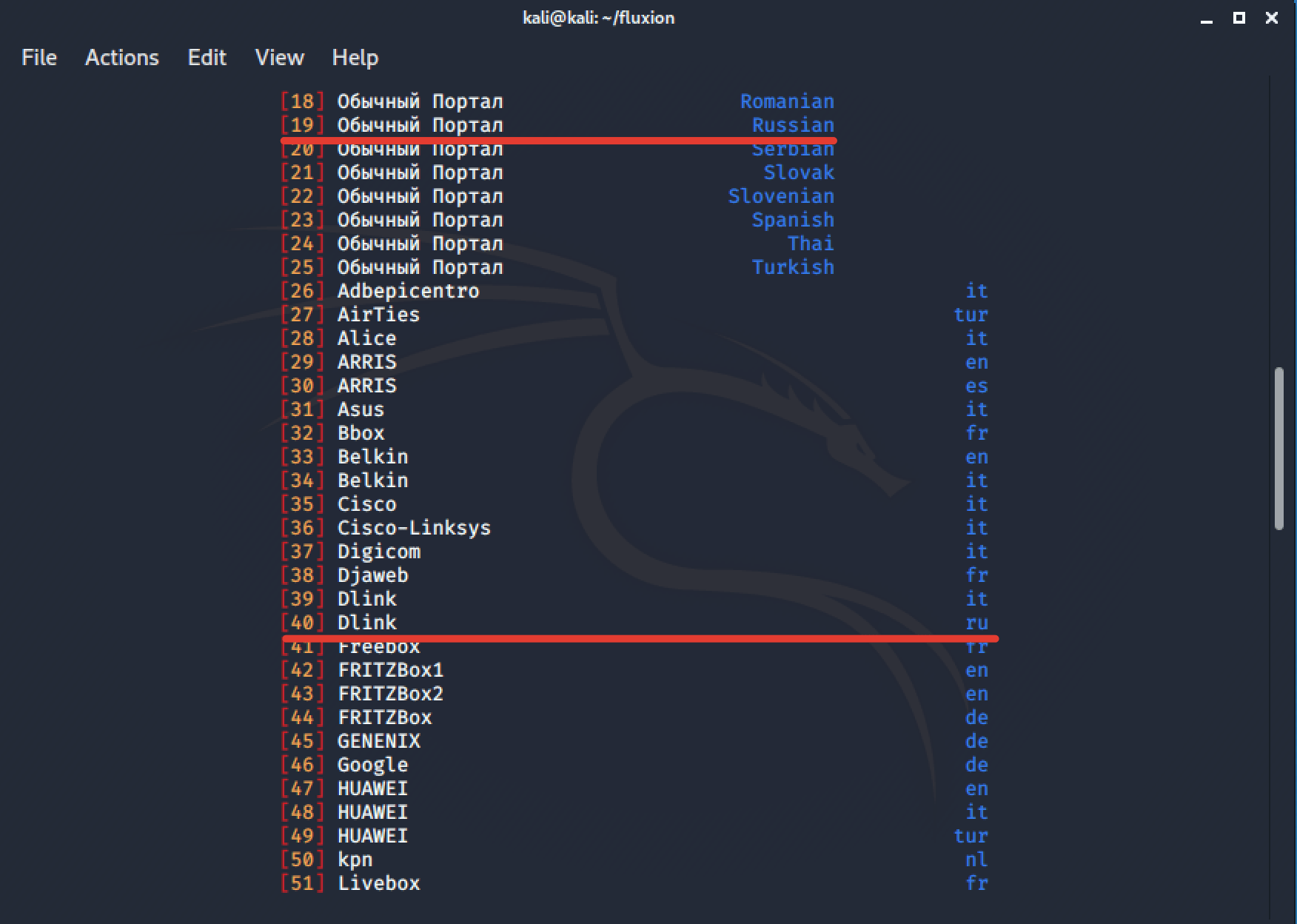

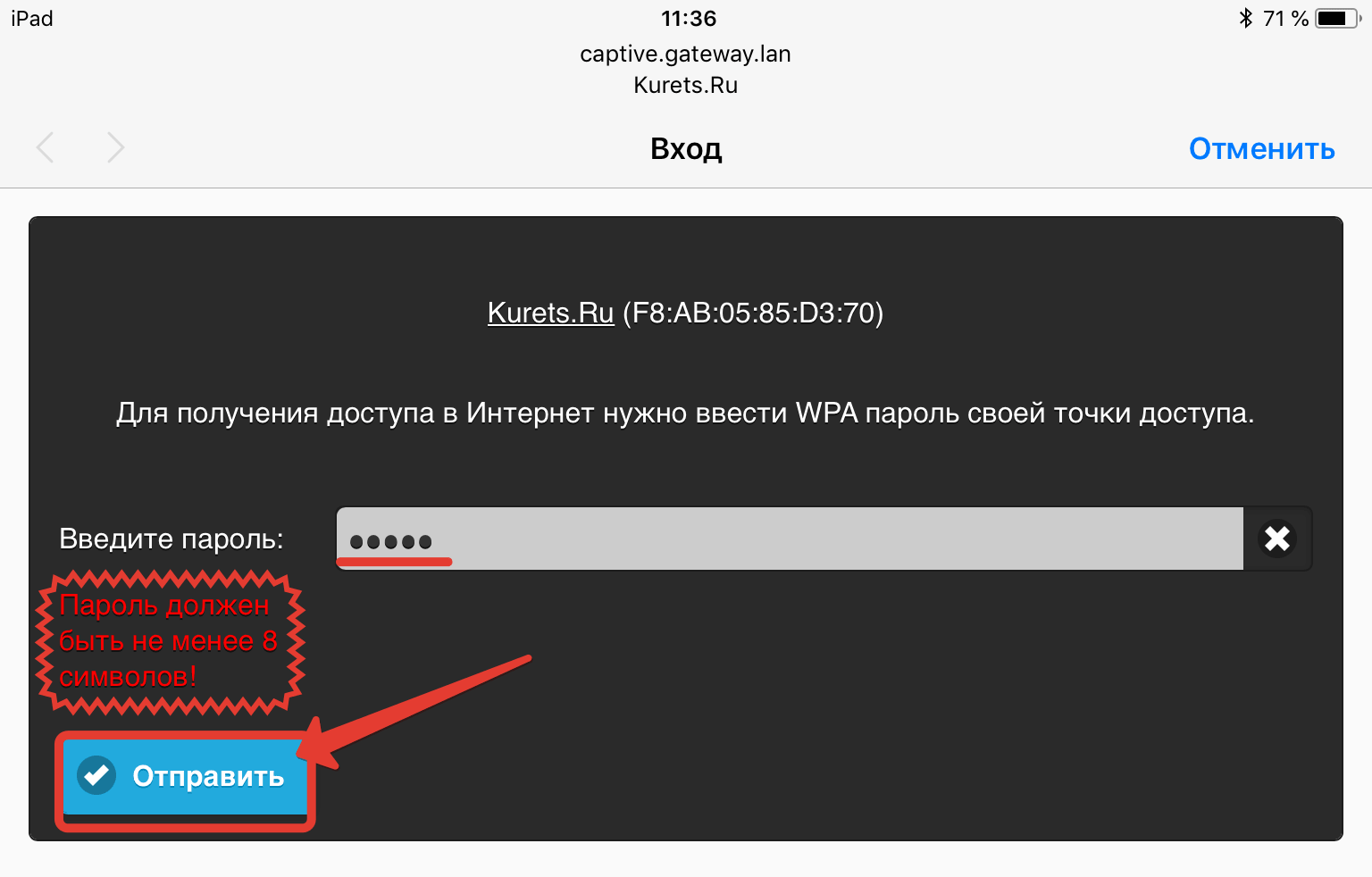

Шаг 37. И вот он, финальный шаг. В качестве интерфейса страницы у нас всего 2 русскоязычных варианта. Первый – такой же закос под D-Link, как и в Wifiphisher, а второй – стилизованное деликатное требование выдать пароль, чтоб инет заработал. Выберу его.

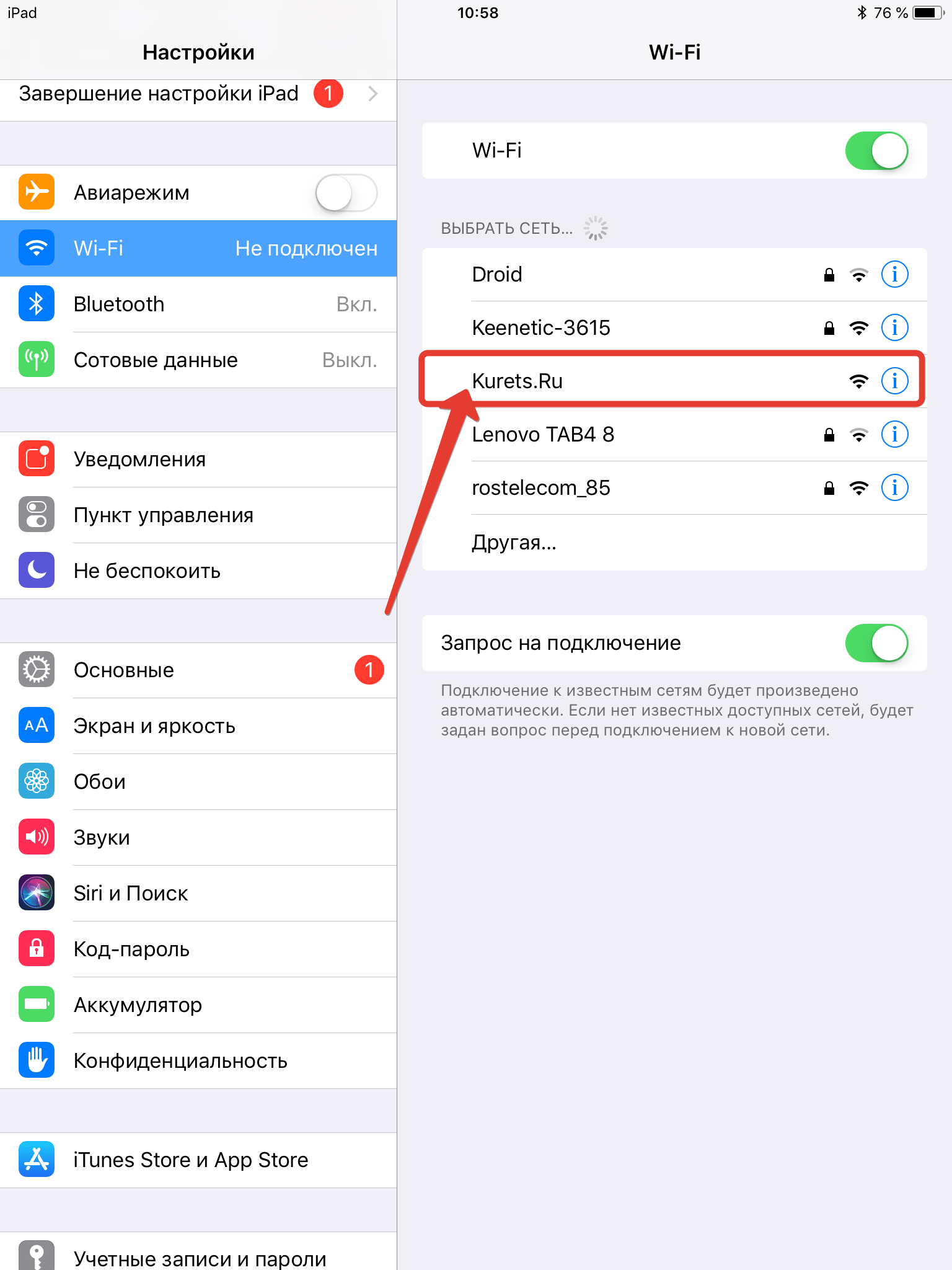

Попытка подключения

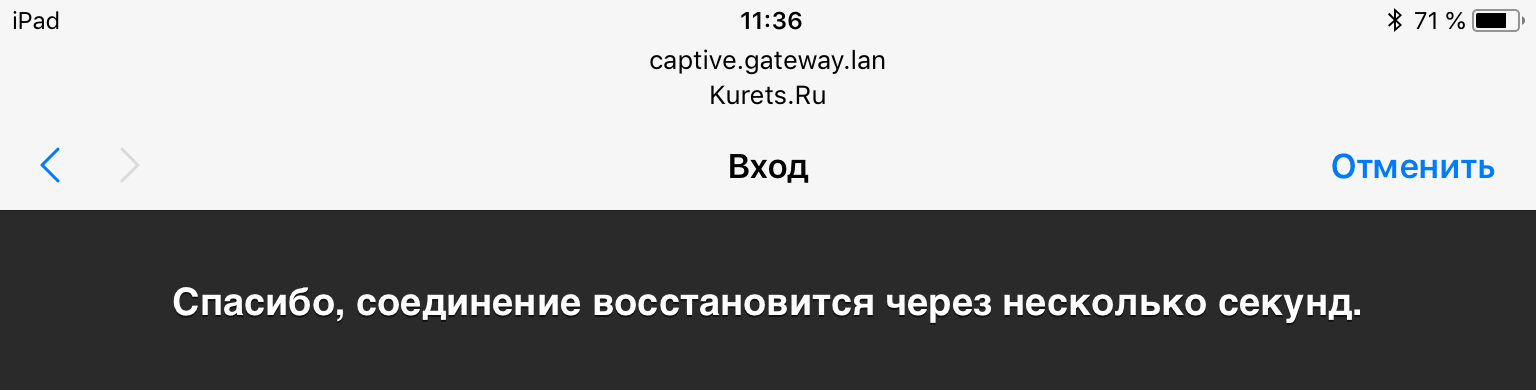

Шаг 38. Открываю планшет и вижу, что основная точка канула в лету, а вместо неё появилась новая. Что ж, отлично. Глушилка работает.

Шаг 39. Подключаюсь и на открывшейся странице пытаюсь обмануть злоумышленника введя 12345. Не выходит. Пароль слишком короткий.

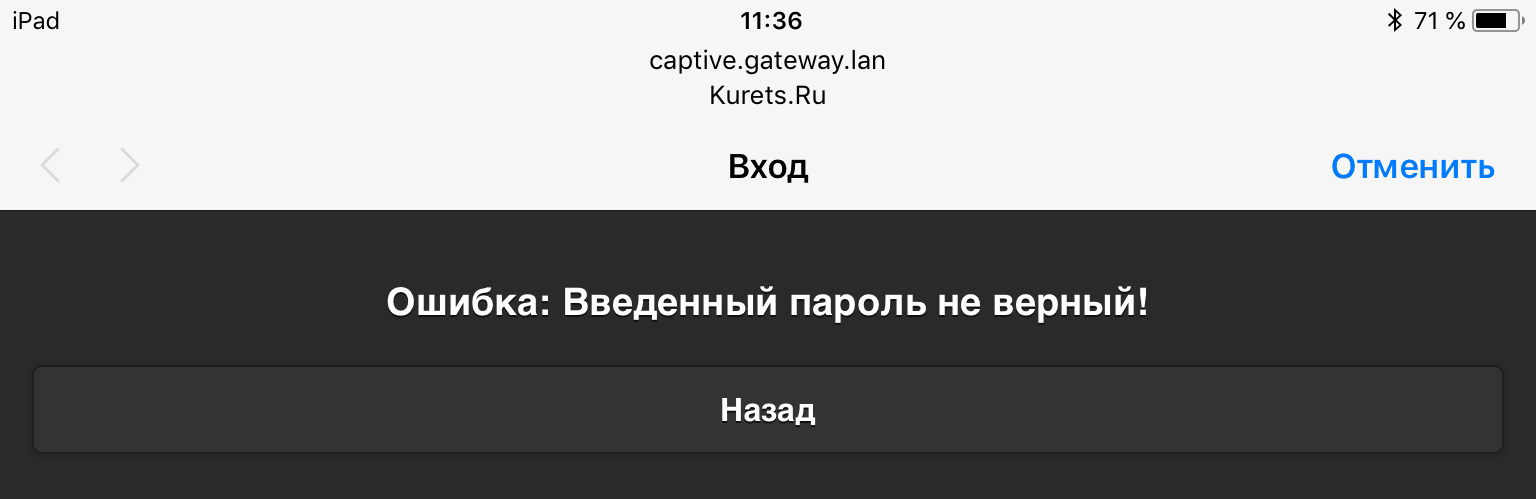

Окей. Увеличим до восьми символов. Опять шиш. Теперь он пишет, что пасс неверный.

Собственно, ничего не остаётся, кроме как ввести реальный пароль и попробовать подключиться. Парольчик схватился. Значит хендшейк совпал.

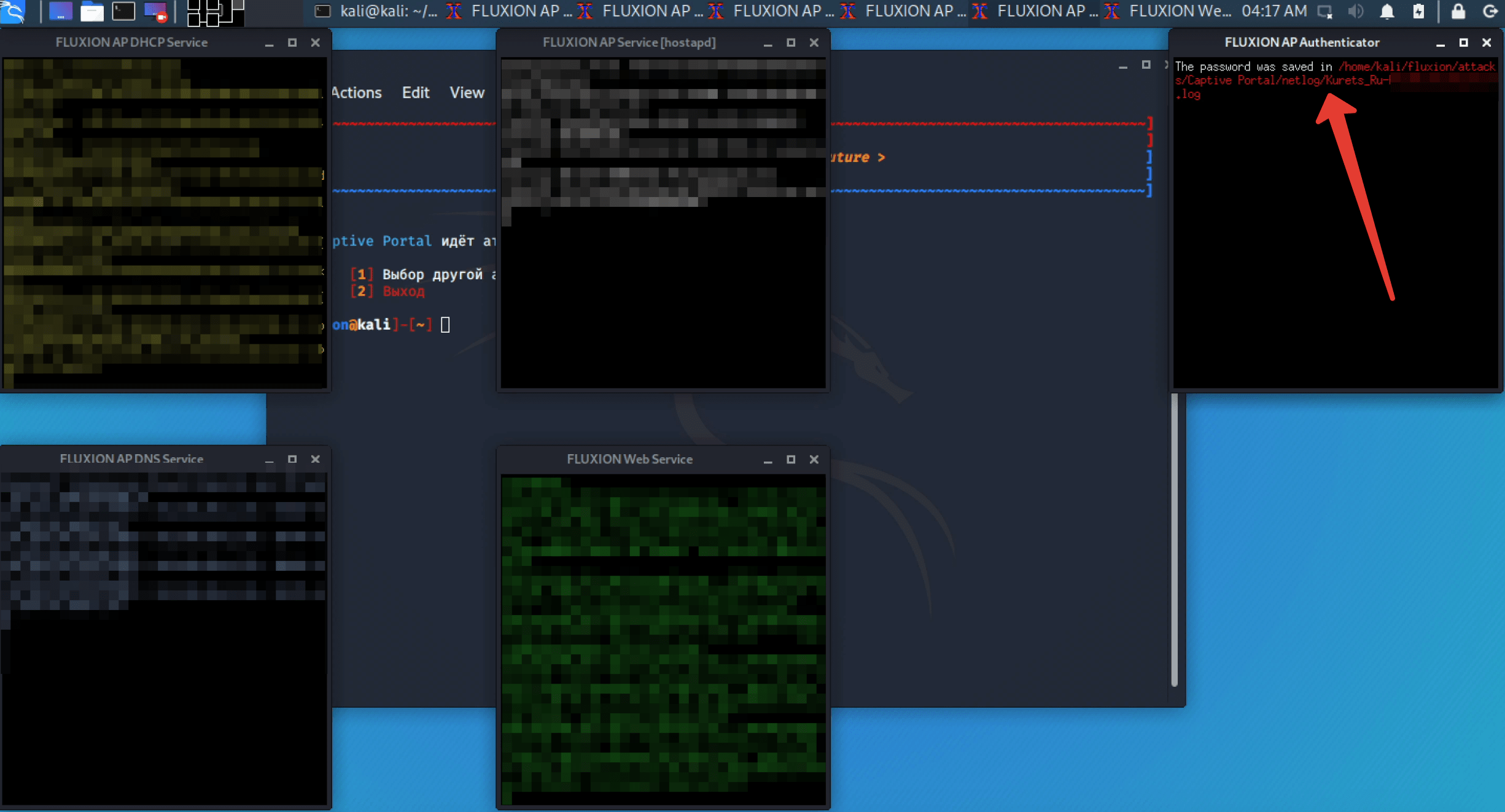

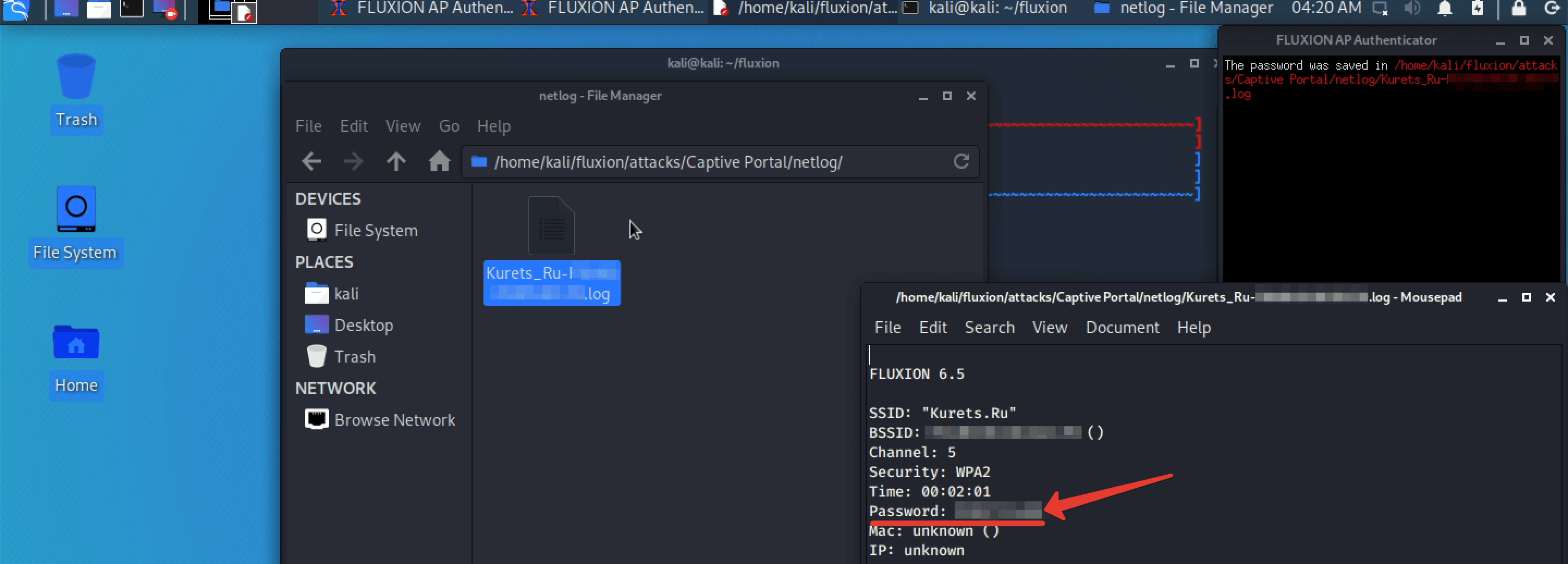

Шаг 40. Тем временем на ноуте в правом окне уже отображается путь к файлу в котором сохранился пароль от моей точки.

Шаг 41. Переходим по указанному пути. Открываем лог и видим долгожданный пароль.

Крутяк, да? А всё благодаря дуэту Fluxion и Kali. И защититься от такого метода взлома гораздо сложнее, нежели от того же Wifiphisher’а. Ведь тут, за счёт вытягивая заранее инфы из хендшейка мы проверяем пароль на валидность то тех пор, пока он в итоге не совпадёт с нужным.

Даже если вы будете постоянно перезагружать роутер, злоумышленник будет гасить вашу точку и подменять её левой постепенно сводя вас с ума и вынуждая выдать заметную комбинацию.

Как защититься от Fluxion?

В качестве рекомендации могу посоветовать, во-первых, скрыть SSID своей точки, чтобы она не появлялась в общем списке. Во-вторых, если роутер позволяет, то перевести его в режим 5Ггц для раздачи Wi-Fi. Ну а если уж совсем параноите, то вот самый лучший, но, откровенно говоря, не очень удобный вариант.

Выключаете на роутере вафлю, переводите все домашние компьютеры и ноутбуки на проводной вариант подключения, а с мобильных устройств пользуетесь 4G. Выходит дороже, неудобнее, но при этом намного безопаснее. И главное, не спонсируете халявный инет мамкиным хакерам.

По основной теме, пожалуй, закончили. Если хотите научиться работать с Linux’ом не тупо повторяя команды из роликов на ютубе, а осознанно разбираться в принципах работы данной ОС, то можете ознакомиться с моим новым обучающим курсом «Администрирование Linux с нуля».

В нём мы разбираем серверную линуху по болтикам и учимся настраивать серьёзные системные службы. Напоминаю, что материал всё ещё доступен с 50% скидкой по предзаказу. Если интересно – ссылка со всеми подробностями находится в описании к ролику.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

С вами был Денис Курец, сегодня мы рассмотрели ещё один рабочий способ практического взлома со стороны злоумышленников и узнали, как от него защититься. Если понравилось видео по теме KaliLinuxи информационной безопасности, то обязательно дайте мне об этом знать.

Наберём 50 лайков и я выпущу ролик в котором во всех подробностях изложу, как злоумышленники могут откидывать ваши отдельные устройства от Wi-Fiсети. Так что подпишитесь и поставьте колокольчик, чтобы не пропустить годноту.

На сим всё. Разрешите откланяться. Удачи, успеха. Берегите себя и свои сети. В том числе и беспроводные. Не пренебрегайте элементарными правилами безопасности и будет вам счастье. До новых встреч. Всем пока.

Источник