- Применение базовой политики аудита к файлу или папке Apply a basic audit policy on a file or folder

- Как включить аудит доступа к файлам Windows в картинках

- Запускаем редактор групповых политик

- Настраиваем политику

- Настраиваем аудит для файлов и папок

- Аудит доступа к файлам и папкам в Windows Server 2008 R2

- Включаем аудит на объекты файловой системы в Windows Server 2008 R2

- Выбор файлов и папок, доступ к которым будет фиксироваться

- Scenario: File Access Auditing Scenario: File Access Auditing

- Содержание сценария In this scenario

- Роли и компоненты, входящие в этот сценарий Roles and features included in this scenario

Применение базовой политики аудита к файлу или папке Apply a basic audit policy on a file or folder

Область применения Applies to

Политики аудита можно применять к отдельным файлам и папок на компьютере, задав тип разрешения для записи успешных попыток доступа или неудачных попыток доступа в журнале безопасности. You can apply audit policies to individual files and folders on your computer by setting the permission type to record successful access attempts or failed access attempts in the security log.

Для выполнения этой процедуры необходимо войти в систему в качестве члена встроенной группы администраторов или иметь права на управление аудитом и журналом безопасности. To complete this procedure, you must be signed in as a member of the built-in Administrators group or have Manage auditing and security log rights.

Применение или изменение параметров политики аудита для локального файла или папки To apply or modify auditing policy settings for a local file or folder

Выберите и удерживайте (или щелкните правой кнопкой мыши) **** файл или папку, для аудита, выберите «Свойства», а затем выберите вкладку «Безопасность». Select and hold (or right-click) the file or folder that you want to audit, select Properties, and then select the Security tab.

Выберите «Дополнительные». Select Advanced.

В диалоговом окне «Дополнительные **** параметры безопасности» выберите вкладку «Аудит» и выберите «Продолжить». In the Advanced Security Settings dialog box, select the Auditing tab, and then select Continue.

Выполните одно из следующих действий. Do one of the following:

- Чтобы настроить аудит для нового пользователя или группы, выберите «Добавить». To set up auditing for a new user or group, select Add. Select Select a principal, type the name of the user or group that you want, and then select OK. Select Select a principal, type the name of the user or group that you want, and then select OK.

- Чтобы удалить аудит для существующей группы или пользователя, выберите группу или имя пользователя, выберите «Удалить», ****»ОК» и пропустите остальную часть этой процедуры. To remove auditing for an existing group or user, select the group or user name, select Remove, select OK, and then skip the rest of this procedure.

- Чтобы просмотреть или изменить аудит для существующей группы или пользователя, выберите ее имя и выберите «Изменить». To view or change auditing for an existing group or user, select its name, and then select Edit.

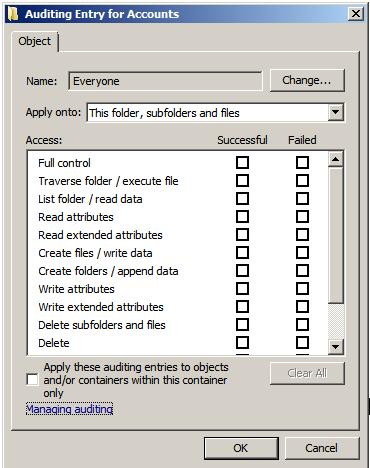

В поле «Тип» указать действия, которые необходимо проверить, выбрав соответствующие флажки: In the Type box, indicate what actions you want to audit by selecting the appropriate check boxes:

- Для аудита успешных событий выберите «Успешно». To audit successful events, select Success.

- Для аудита событий сбоя выберите «Сбой». To audit failure events, select Fail.

- Для аудита всех событий выберите «Все». To audit all events, select All.

В поле «Применяется к» выберите объекты, к которым будет применяться аудит событий. In the Applies to box, select the object(s) to which the audit of events will apply. К ним можно отнести следующие. These include:

- Только эта папка This folder only

- Эта папка, вложенные папки и файлы This folder, subfolders and files

- Эта папка и вложенные папки This folder and subfolders

- Эта папка и файлы This folder and files

- Только в папки и файлы Subfolders and files only

- Только в подкаченики Subfolders only

- Только файлы Files only

По умолчанию для аудита выбраны следующие базовые разрешения: By default, the selected Basic Permissions to audit are the following:

- Чтение и выполнение Read and execute

- Список содержимого папки List folder contents

- Read Read

- Кроме того, с помощью выбранного сочетания аудита можно выбрать любое сочетание следующих разрешений: Additionally, with your selected audit combination, you can select any combination of the following permissions:

- Полный контроль Full control

- Изменение Modify

- Write Write

Перед тем как настроить аудит файлов и папок, необходимо включить аудит доступа к объектам. Before you set up auditing for files and folders, you must enable object access auditing. Для этого определите параметры политики аудита для категории событий доступа к объектам. To do this, define auditing policy settings for the object access event category. Если не включить аудит доступа к объекту, при настройках аудита файлов и папок вы получите сообщение об ошибке, и никакие файлы и папки не будут проверяться. If you don’t enable object access auditing, you’ll receive an error message when you set up auditing for files and folders, and no files or folders will be audited.

Как включить аудит доступа к файлам Windows в картинках

Запускаем редактор групповых политик

Для этого в Windows 10 или Server 2012 R2 кликаем правой кнопкой мыши по Пуск и нажимаем Панель управления:

В более ранних версиях Windows кликаем по Пуск и выбираем Панель управления:

Теперь открываем Система и безопасность:

И выбираем Локальная политика безопасности:

* Совет: редактор групповых политик можно открыть через командную строку командой gpedit.msc.

* Нюанс: в доменной среде с сервером Active Directory необходимо открывать групповые политики на стороне контроллера домена и применять их к серверам или компьютерам компании.

Настраиваем политику

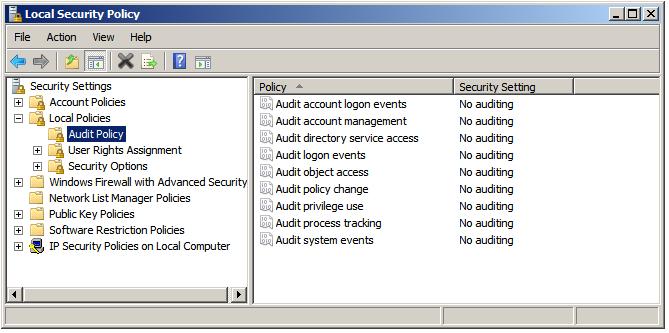

Раскрываем Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Политика аудита:

В окне справа кликаем дважды по Аудит доступа к объектам:

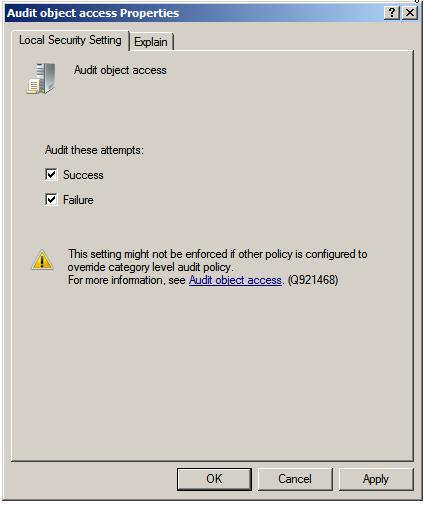

В открывшемся окне ставим галочки на Успех и Отказ:

Нажимаем OK и закрываем редактор управления групповыми политиками.

Настраиваем аудит для файлов и папок

Кликаем правой кнопкой мыши по папке, для которой нужно настроить аудит и выбираем Свойства:

Переходим на вкладку Безопасность:

Нажимаем по Дополнительно:

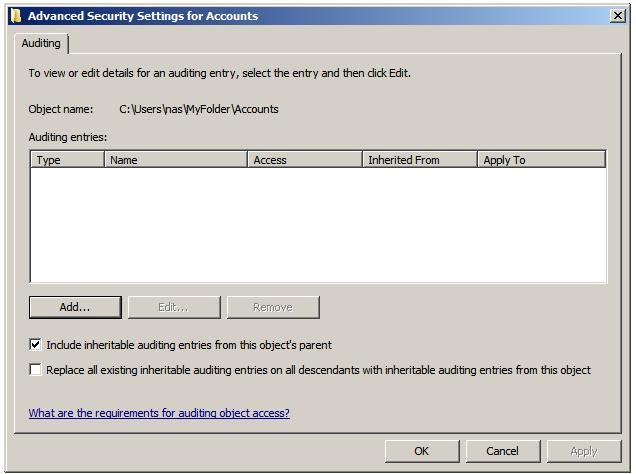

В открывшемся окне переходим на вкладку Аудит и нажимаем Продолжить:

Кликаем по Выберите субьект:

и выбираем учетную запись или группу пользователей, для которых необходимо установить аудит, например, все:

Нажимаем OK и выставляем галочки напротив действий, для которых система будет протоколировать события:

Аудит доступа к файлам и папкам в Windows Server 2008 R2

Для ведения аудита доступа к файлам и папкам в Windows Server 2008 R2, необходимо включить функцию аудита, а также указать папки и файлы, доступ к которым необходимо фиксировать. После настройки аудита, в журнале сервера будет содержаться информация о доступе и других событиях на выбранные файлы и папки. Стоит заметить, что аудит доступа к файлам и папкам может вестись только на томах с файловой системой NTFS.

Включаем аудит на объекты файловой системы в Windows Server 2008 R2

Аудит доступа на файлы и папки включается и отключается при помощи групповых политик: доменный политик для домена Active Directory либо локальных политик безопасности для отдельно стоящих серверов. Чтобы включить аудит на отдельном сервере, необходимо открыть консоль управления локальный политик Start -> All Programs -> Administrative Tools -> Local Security Policy. В консоли локальной политики нужно развернуть дерево локальный политик (Local Policies) и выбрать элемент Audit Policy.

В правой панели нужно выбрать элемент Audit Object Access и в появившемся окне указать какие типы событий доступа к файлам и папкам нужно фиксировать (успешный/ неудачный доступ):

После выбора необходимой настройки нужно нажать OK.

Выбор файлов и папок, доступ к которым будет фиксироваться

После того, как активирован аудит доступа к файлам и папкам, необходимо выбрать конкретные объекты файловой системы, аудит доступа к которым будет вестись. Так же как и разрешения NTFS, настройки аудита по-умолчанию наследуются на все дочерние объекты (если не настроено иначе). Точно так же, как при назначении прав доступа на файлы и папки, наследование настроек аудита может быть включено как для всех, так и только для выбранных объектов.

Чтобы настроить аудит для конкретной папки/файла, необходимо щелкнуть по нему правой кнопкой мыши и выбрать пункт Свойства (Properties). В окне свойств нужно перейти на вкладку Безопасность (Security) и нажать кнопку Advanced. В окне расширенных настроек безопасности (Advanced Security Settings) перейдем на вкладку Аудит (Auditing). Настройка аудита, естественно, требует прав администратора. На данном этапе в окне аудита будет отображен список пользователей и групп, для которых включен аудит на данный ресурс:

Чтобы добавить пользователей или группы, доступ которых к данному объекту будет фиксироваться, необходимо нажать кнопку Add… и указать имена этих пользователей/групп (либо указать Everyone – для аудита доступа всех пользователей):

Далее нужно указать конкретные настройки аудита (такие события, как доступ, запись, удаление, создание файлов и папок и т.д.). После чего нажимаем OK.

Сразу после применения данных настроек в системном журнале Security (найти его можно в оснастке Computer Management -> Events Viewer), при каждом доступе к объектам, для которых включен аудит, будут появляться соответствующие записи.

Альтернативно события можно просмотреть и отфильтровать с помощью командлета PowerShell — Get-EventLog Например, чтобы вывести все события с eventid 4660, выполним комманду:

UPD от 06.08.2012 (Благодарим комментатора Roman).

В Windows 2008/Windows 7 для управления аудитом появилась специальная утилита auditpol. Полный список типов объектов, на который можно включить аудит можно увидеть при помощи команды:

Как вы видите эти объекты разделены на 9 категорий:

- System

- Logon/Logoff

- Object Access

- Privilege Use

- Detailed Tracking

- Policy Change

- Account Management

- DS Access

- Account Logon

И каждая из них, соответственно, делиться на подкатегории. Например, категория аудита Object Access включает в себя подкатегорию File System и чтобы включить аудит для объектов файловой системы на компьютере выполним команду:

Отключается он соответственно командой:

Т.е. если отключить аудит ненужных подкатегорий, можно существенно сократить объем журнала и количества ненужных событий.

После того, как активирован аудит доступа к файлам и папкам, нужно указать конкретные объекты которые будем контролировать (в свойствах файлов и папок). Имейте в виду, что по-умолчанию настройки аудита наследуются на все дочерние объекты (если не указано иное ).

Все собранные события можно сохранять во внешнюю БД для ведения истории. Пример реализации системы: Простая система аудита удаления файлов и папок для Windows Server.

Scenario: File Access Auditing Scenario: File Access Auditing

Область применения. Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies To: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Аудит безопасности является одним из самых мощных инструментов, помогающих поддерживать безопасность на предприятии. Security Auditing is one of the most powerful tools to help maintain the security of an enterprise. Одна из основных целей аудита безопасности — обеспечение соответствия нормативным требованиям. One of the key goals of security audits is regulatory compliance. Согласно отраслевым стандартам, таким как закон Сарбейнса — Оксли, акт о передаче и защите данных учреждений здравоохранения HIPAA и стандарт индустрии платежных карт (PCI), предприятия должны следовать строгому набору правил в области безопасности и конфиденциальности данных. Industry standards such as Sarbanes Oxley, Health Insurance Portability and Accountability Act (HIPAA), and Payment Card Industry (PCI) require enterprises to follow a strict set of rules related to data security and privacy. Аудит безопасности помогает установить наличие политик безопасности и обеспечить соответствие требованиям указанных стандартов. Security audits help establish the presence of such policies and prove compliance with these standards. Кроме того, аудиты безопасности помогают обнаруживать аномальное поведение, выявлять и устранять недостатки в политиках безопасности, а также предотвращать безответственное поведение путем ведения протокола действий пользователей, который может быть использован при криминалистическом анализе. Additionally, security audits help detect anomalous behavior, identify and mitigate gaps in security policies, and deter irresponsible behavior by creating a trail of user activity that can be used for forensic analysis.

Требования политики аудита обычно распространяются на следующие уровни. Audit policy requirements are typically driven at the following levels:

Информационная безопасность. Information security. Журналы аудита доступа к файлам часто используются для ретроспективного анализа и обнаружения вторжений. File access audit trails are often used for forensic analysis and intrusion detection. Возможность получения интересующих данных о доступе к ценной информации позволяет организациям сократить время реакции и повысить точность расследования. Being able to get targeted events about access to high-value information lets organizations considerably improve their response time and investigation accuracy.

Политика организации. Organizational policy. Например, организации, регулируемые стандартами PCI, могут иметь централизованную политику по обеспечению контроля доступа ко всем файлам, содержащим информацию о кредитных картах и персональные данные (PII). For example, organizations regulated by PCI standards could have a central policy to monitor access to all files that are marked as containing credit card information and personally identifiable information (PII).

Политика отделов. Departmental policy. Например, финансовый отдел может потребовать, чтобы возможность изменения определенных финансовых документов (например, ежеквартального отчета о доходах) была доступна только финансовому отделу. Таким образом, финансовый отдел сможет отслеживать другие попытки изменения этих документов. For example, the finance department may require that the ability to modify certain finance documents (such as a quarterly earnings report) be restricted to the finance department, and thus the department would want to monitor all other attempts to change these documents.

Бизнес-политика. Business policy. Например, владельцы предприятия могут отслеживать все несанкционированные попытки просмотра данных о проектах. For example, business owners may want to monitor all unauthorized attempts to view data that belongs to their projects.

Кроме того, отдел по наблюдению за выполнением нормативных требований может отслеживать все изменения в централизованных политиках авторизации и элементах политики, например атрибутах пользователя, компьютера и ресурсов. Additionally, the compliance department may want to monitor all changes to central authorization policies and policy constructs such as user, computer, and resource attributes.

Одним из самых важных факторов, которые необходимо учитывать при аудите безопасности является стоимость сбора, хранения и анализа событий аудита. One of the biggest considerations of security audits is the cost of collecting, storing, and analyzing audit events. Если политики аудита слишком обширные, то количество событий аудита, сведения о которых собираются, растет и, следовательно, увеличиваются затраты. If the audit policies are too broad, the volume of audit events collected rises, and this increases costs. Если политики аудита слишком ограниченные, то существует риск пропустить важные события. If the audit policies are too narrow, you risk missing important events.

Windows Server 2012 позволяет создавать политики аудита с помощью заявок и свойств ресурсов. With Windows Server 2012 , you can author audit policies by using claims and resource properties. Это способствует созданию более полных, целенаправленных и удобных в управлении политик аудита. This leads to richer, more targeted, and easier-to-manage audit policies. В результате можно решать задачи, которые прежде было невозможно или слишком сложно решить. It enables scenarios that, until now, were impossible or too difficult to perform. Ниже приведены примеры политик аудита, которые может создать администратор. The following are examples of audit policies that administrators can author:

Проверять каждого, не имеющего разрешения от системы безопасности высокого уровня и пытающегося получить доступ к важному для предприятия документу (HBI). Audit everyone who does not have a high-security clearance and tries to access an HBI document. Например, Audit | Everyone | All-Access | Resource.BusinessImpact=HBI AND User.SecurityClearance!=High. For example, Audit | Everyone | All-Access | Resource.BusinessImpact=HBI AND User.SecurityClearance!=High.

Аудит всех поставщиков, пытающихся получить доступ к документам по проектам, над которыми они не работают. Audit all vendors when they try to access documents that are related to projects that they are not working on. Например, Audit | Everyone | All-Access | User.EmploymentStatus=Vendor AND User.Project Not_AnyOf Resource.Project. For example, Audit | Everyone | All-Access | User.EmploymentStatus=Vendor AND User.Project Not_AnyOf Resource.Project.

Эти политики помогают контролировать объем событий аудита и ограничить их до наиболее релевантных данных или пользователей. These policies help regulate the volume of audit events and limit them to only the most relevant data or users.

После того как администраторы создали и применили политики аудита, им нужно выбрать значимую информацию из собранных событий аудита. After administrators have created and applied the audit policies, the next consideration for them is gleaning meaningful information from the audit events that they collected. События аудита на основе выражений помогают сократить объем аудита. Expression-based audit events help reduce the volume of audits. Однако пользователям требуется способ запросить эти события для осмысленной информации и задать такие вопросы, как «кто получает доступ к моим данным HBI?». However, users need a way to query these events for meaningful information and ask questions such as, «Who is accessing my HBI data?» или «произошла несанкционированная попытка доступа к конфиденциальным данным?» or «Was there an unauthorized attempt to access sensitive data?»

Windows Server 2012 расширяет существующие события доступа к данным с помощью утверждений пользователей, компьютеров и ресурсов. Windows Server 2012 enhances existing data access events with user, computer, and resource claims. Эти события создаются для каждого сервера. These events are generated on a per-server basis. Для обеспечения полного обзора событий по всей организации корпорация Майкрософт работает со своими партнерами по созданию средств сбора и анализа событий. Пример такого средства — службы Audit Collection Services, расположенные в System Center Operation Manager. To provide a full view of events across the organization, Microsoft is working with partners to provide event collection and analysis tools, such as the Audit Collection Services in System Center Operation Manager .

На Рис. 4 приведен обзор централизованной политики аудита. Figure 4 shows an overview of a central audit policy.

Рис. 4 События централизованной политики аудита Figure 4 Central auditing experiences

Настройка и использование аудита безопасности включает в себя следующее: Setting up and consuming security audits typically involves the following general steps:

Определение правильной совокупности данных и пользователей для наблюдения Identify the correct set of data and users to monitor

Создание и применение подходящих политик аудита Create and apply appropriate audit policies

Сбор и анализ событий аудита Collect and analyze audit events

Управление созданными политиками и наблюдение за ними Manage and monitor the policies that were created

Содержание сценария In this scenario

Следующие разделы содержат дополнительную информацию по этому сценарию: The following topics provide additional guidance for this scenario:

Роли и компоненты, входящие в этот сценарий Roles and features included in this scenario

В следующей таблице перечислены роли и компоненты, являющиеся частью данного сценария, и описано, как они поддерживают его. The following table lists the roles and features that are part of this scenario and describes how they support it.