- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WiFi-autopwner

- Описание WiFi-autopwner

- Справка по WiFi-autopwner

- Руководство по WiFi-autopwner

- Примеры запуска WiFi-autopwner

- Установка WiFi-autopwner

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WiFite

- Описание WiFite

- Справка по WiFite

- Руководство по WiFite

- Примеры запуска WiFite

- Установка WiFite

- Установка в Linux

- Скриншоты WiFite

- Особенности работы с WiFite v2.00

- Невидимый гость: вскрываем беспроводную сеть компании с Kali Linux и Raspberry Pi

- Тестирование

- Рекомендации для снижения возможности компрометации беспроводной сети

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WiFi-autopwner

Описание WiFi-autopwner

WiFi-autopwner — это ассистент выполнения атак на Wi-Fi сети и в сборе информации.

- переводить беспроводной интерфейс в различные режимы и усиливать мощность передачи Wi-Fi адаптера

- выполнять атаки на WPS используя встроенное исправление для ошибки Reaver «Errors: WARNING: Failed to associate with»

- выполнять автоматизированные атаки Pixie Dust на все ТД с WPS

- выполнять атака с наиболее вероятными ПИНами на одну или сразу все ТД

- получать WPA-PSK пароль при известном WPS PIN

- захватывать рукопожатия всех или отдельных ТД с запуском последующего брут-форса

- делать поиск по базе 3WIFI всех точек доступа в диапазоне досягаемости

- показывать все Точки Доступа и Клиенты в округе

- выполнять базовое исследование локальной сети, сканируя хосты с помощью Nmap и автоматически проверяя роутер на уязвимости с помощью RouterSploit

- обходить Captive Portal (используется улучшенный скрипт hack-captive-portals)

- выполнять автоматизированные атаки WEP на все ТД

- искать открытые ТД

- подключаться к Точкам Доступа

- создавать Точку Доступа

- выполнять автоматический аудит Wi-Fi сетей с использованием перечисленных атак

Автор: Alexey Miloserdov

Справка по WiFi-autopwner

Управление программой выполняется из текстового меню. Доступны следующие действия и атаки:

Руководство по WiFi-autopwner

Страница man отсутствует.

Примеры запуска WiFi-autopwner

Запуск атаки с наиболее вероятными ПИНами на все ТД с WPS

Эта атака требует Интернет подключение для загрузки ПИНов. Это интернет подключение может быть доступно по проводу или по второму Wi-Fi адаптеру.

Перейдите в папку с программой и запустите её:

Переходим к выбору сетевых интерфейсов и выбираем один из них:

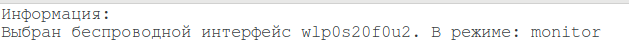

Переводим интерфейс в режим монитора:

Запускаем атаку:

Дожидаемся завершения атаки:

Взломанные пароли выводятся на экран сохраняются в файл all_wifi_passwords.txt:

Установка WiFi-autopwner

Программа представляет собой Bash скрипт, который должен работать в любом дистрибутиве Linux, если установлены необходимые зависимости. Не все зависимости являются строго обязательными — если вы пользуетесь не всеми функциями скрипта, то некоторые из зависимостей вам не понадобятся. Полный список программ, которые использует во время своей работы WiFi-autopwner:

Установка в Kali Linux

Если вы хотите использовать для взлома паролей Hashcat, то вам нужно установить необходимые драйвера. Например, если у вас видеокарта nVidia, то установка драйверов и программы как это показано в статье «Взлом с CUDA GPU в Kali Linux в облаке и на ПК».

Если вам нужна функция создания беспроводной точки доступа, то установите программу create_ap:

Создание ТД нужно для усиления и расшаривания сигнала Wi-Fi другой Точки Доступа, а также для сниффинга и других атак с использованием сетей Wi-Fi.

Установка в BlackArch

Если вы хотите использовать для взлома паролей Hashcat, то вам нужно установить необходимые драйвера. Например, если у вас видеокарта nVidia, то установка драйверов и программы выполняется следующим образом:

Если вам нужна функция автоматического захвата рукопожатий, то необходима программа Besside-ng, которая по умолчанию отсутствует в пакете aircrack-ng из репозиториев BlackArch. Для решения этой проблемы можно установить aircrack-ng из исходного кода следующим образом:

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WiFite

Описание WiFite

Инструмент автоматизированной беспроводной атаки.

Wifite работает только на Linux.

Wifite был создан для использования с дистрибутивами на тестирование на проникновение, такими как Kali Linux, Pentoo, BackBox; любыми дистрибутивами Linux с пропатченным для инжекта беспроводными драйверами. По видимому, также работает на Ubuntu, Debian и Fedora.

Wifite должна быть запущена от рута. Это требуется набором программ, который она использует. Запуск загруженных скриптов от рута — это плохая идея. Я рекомендую использовать загрузочный Kali Linux Live CD, загрузочную флешку USB (для тестирования на проникновение) или виртуальную машину. Помните, что виртуальные машины не могут напрямую иметь доступ к железу, поэтому требуется беспроводной USB адаптер.

Wifite предполагает, что у вас есть беспроводная карта и подходящие драйверы, пропатченные для инжекта и неразборчивого режима/режима наблюдения.

Инструмент может атаковать множество зашифрованных сетей WEP, WPA и WPS подряд. Этот инструмент настраивается до автоматизма всего лишь несколькими аргументами. Цель Wifite — быть инструментом беспроводного аудита по принципу «установил и забыл».

- сортирует цели по сигналу (в dB); первыми взламывает самые близкие точки доступа

- автоматически деаутентифицирует клиентов скрытых сетей для раскрытия их SSID

- набор фильтров для точного указания, что именно атаковать (wep/wpa/обе, выше определённой силы сигнала, каналы и т.д.)

- гибкие настройки (таймауты, пакеты в секунду, другое)

- функции «анонимности»: смена MAC на случайный адрес перед атакой, затем обратная смена, когда атака завершена

- все захваченные рукопожатия WPA копируются в текущую директорию wifite.py

- умная деаутентификация WPA; циклы между деаутентификацией всех клиентов и широковещательной

- остановка любого взлома по Ctrl+C с опциями для продолжения, переход к следующей цели, пропуск взлома или выход

- отображение общей информации по сессии при выходе; показ всех взломанных ключей

- все пароли сохраняются в cracked.txt

Автор: derv merkler

Справка по WiFite

Руководство по WiFite

Страница man отсутствует.

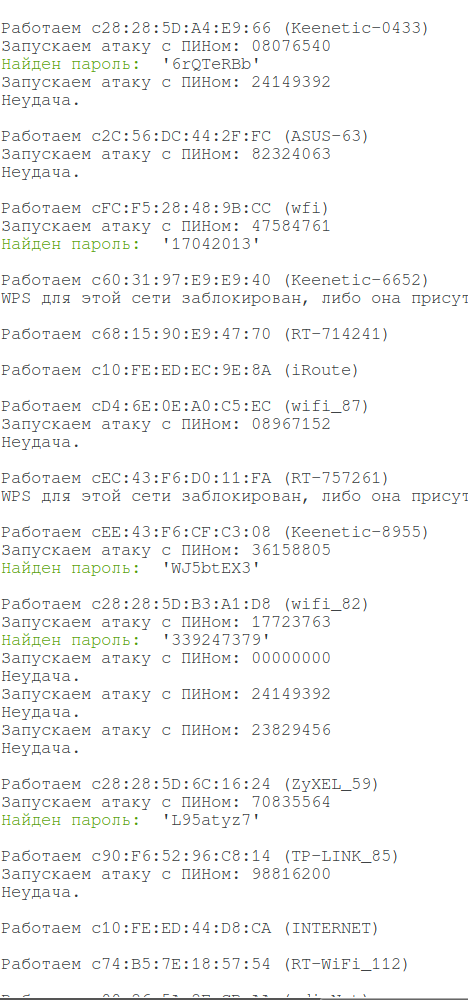

Примеры запуска WiFite

Атаковать точки доступа с мощностью более 50 dB (-pow 50), используя атаку WPS (-wps):

Установка WiFite

Программа предустановлена в Kali Linux, дополнительно установите программы:

Установка в Linux

- Python. Wifite — это скрипт на Python и для запуска требуется Python, программа совместима с версиями python2 и python3.

- iwconfig: Для определения, находятся ли беспроводные интерфейсы уже в режиме монитора.

- ifconfig: Для запуска/остановки беспроводных устройств

- Набор aircrack-ng. Используются конкретно следующие программы:

- airmon-ng: Для перечисления и включения Режима Мониторар на беспроводных интерфейсах.

- aircrack-ng: Для взлома WEP .cap файлов и захваченных WPA рукопожатий.

- aireplay-ng: Для деаутентификации Точек Доступа, повторного вопроизведения файлов захвата, различных WEP аттак.

- airodump-ng: Для сканирования целей и генерации файлов захвата.

- packetforge-ng: Для подделки файлов захвата.

Необязательные, но рекомендуемые зависимости:

- Reaver, предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Reaver включает сканер «walsh» (или «wash») для выявления точек доступа с включённым WPS. Wifite использует Reaver сканирования и для атаки на роутеры с включённым WPS.

- Pyrit, взломщик ключей WPA PSK, используя графический процессор. Wifite использует Pyrit (если нашла) для выявления хендшейков. В будущем Wifite может получить опцию взламывать хендшейки WPA с помощью Pyrit.

- tshark. Поставляется в связке с Wireshark, программным обеспечением для сниффинга пакетов.

- coWPAtty, взломщик ключей WPA PSK. Wifite использует cowpatty (если нашла) для выявления рукопожатий.

- Pixiewps, это инструмент, написанный на C, он используется для оффлайн брутфорса пина WPS посредством эксплуатирования низкой или несуществующий энтропии некоторых точек доступа (атака pixie dust).

После установки зависимостей, установка самой WiFite очень проста:

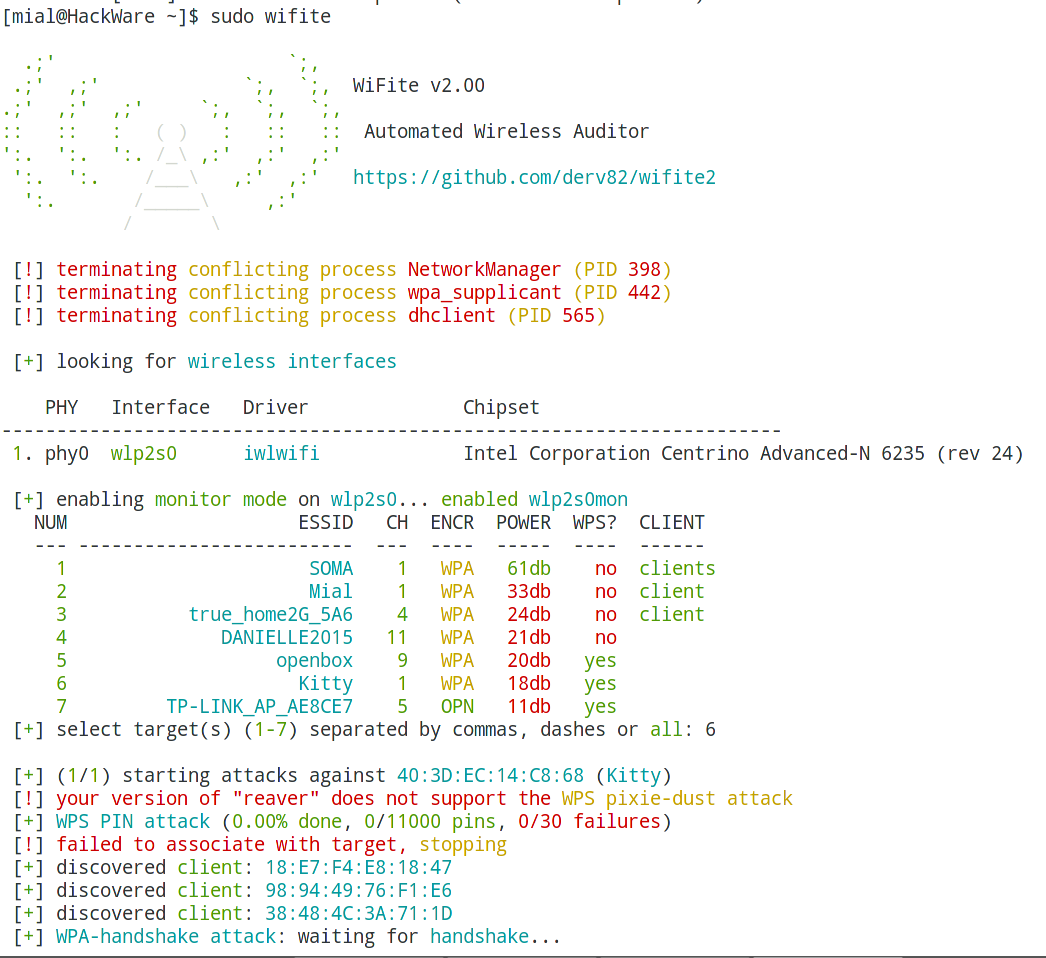

Скриншоты WiFite

Особенности работы с WiFite v2.00

Где WiFite сохраняет захваченные рукопожатия?

WiFite предыдущих версий сохраняла их в текущую рабочую директорию. В Kali Linux это обычно /root/

WiFite v2.00 сохраняет рукопожатия в директорию hs, которая находится внутри директории с установленной программой, например: /usr/share/wifite/hs/

Это можно поменять опцией —hs-dir, после которой укажите желаемую директорию для сохранения рукопожатий.

[!] cowpatty: .cap file does not contain a valid handshake

Если у вас постоянно возникает ошибка

то она связана с тем, что WiFite v2.00 проверяет валидность рукопожатия сразу в четырёх программах, и программа cowpatty даже для верных рукопожатий пишет, что они недействительны. Для отключения проверки рукопожатия с помощью cowpatty в WiFite v2.00, найдите файл Handshake.py

Откройте его для редактирования:

и закомментируйте их, чтобы получилось так:

Быстрое завершение с key unknown

Если WiFite v2.00 получает рукопожатие, но быстро завершает свою работу с сообщением:

То для того, чтобы она начала взламывать полученное рукопожатие, а не просто прекращала работу, нужно указать путь до словаря с опцией —dict.

Источник

Невидимый гость: вскрываем беспроводную сеть компании с Kali Linux и Raspberry Pi

Сегодня рассмотрим, как относительно незаметно протестировать безопасность беспроводной сети компании. В качестве основы будет использоваться Raspberry Pi, который поддерживает установку Kali Linux. Установка дистрибутива довольно проста:

- Загрузить официальный образ с сайта kali.org;

- Записать его на SD-диск с помощью Win32image для Windows и Gparted для Linux;

- Запустить Raspberry Pi с установленной в него SD-картой.

После установки, по желанию, можно обновить пакеты, если они будут доступны. Но для полноценной работы больше не требуется никаких действий. Требуемый размер карты памяти — 8Гб и выше. Чтобы система нормально функционировала, желательно использовать больший объем.

Статья носит информационный характер. Не нарушайте законодательство.

Теперь, когда система готова к работе, осталось только настроить запуск программ при старте системы, т.к. предполагается, что Raspberry Pi будет установлена непосредственно в радиусе действия нужной точки доступа для автономного сбора данных авторизации Wi-Fi. Для работы с WPA2-Personal есть множество инструментов с различной степенью интерактивности, но нестареющей классикой все же является набор aircrack-ng. В его состав входят различные вспомогательные модули, которые позволяют полноценно провести тестирование беспроводных сетей от переключения интерфейса в режим монитора до перебора пароля. В нашем случае необходимо только перехватить хендшейки Wi-Fi и сохранить их для последующего анализа.

Сделать это можно с помощью планировщика заданий crontab. Соответствующие строчки нужно добавить для запуска скриптов wifi.sh и eaphammer.sh:

Wifi.sh будет переводить беспроводной интерфейс в режим монитора и запускать инструмент airodump-ng с сохранением найденных хендшейков WPA2-Personal в файл для дальнейшего анализа.

В команде запуска airodump-ng необходимо обязательно указать параметры беспроводного интерфейса и файл, в который будут сохраняться полученные рукопожатия (данные, которые передаются во время подключения пользователя к точке доступа), используя ключ -w. Дополнительно рекомендуется указывать BSSID (MAC-адрес точки доступа) с помощью ключа —bssid и канал, на котором она работает, используя -с. Это не обязательно, но если указать, то перехватываться будут только нужные данные.

Второй скрипт будет запускать инструмент eaphammer, предназначенный для перехвата учетных данных при использовании протокола WPA2-Enterprise.

Инструмент работает по принципу «злого двойника», поэтому в параметрах запуска инструмента обязательно указывать:

- -i — название сетевого интерфейса. Если одновременно запускается несколько инструментов, использующих беспроводную сеть, то необходимо добавить дополнительные интерфейсы;

- —essid — имя точки доступа;

- —channel — канал, на котором работает точка доступа;

- —auth — метод аутентификации;

- —creds — сбор учетных записей.

Также для проведения атаки необходимо сгенерировать сертификат, выполнив команду ./eaphammer —cert-wizard. В интерактивном меню можно указать абсолютно любую информацию, это не будет влиять на качество атаки.

Сохраняем настройки, и в дальнейшем скрипты будут запускаться вместе со стартом системы.

Тестирование

Для проведения тестирования необходимо любым удобным способом расположить Raspberry Pi в радиусе действия точки доступа так, чтобы его никто не заметил, пока будут собираться данные. Установке для работы необходимо обеспечить 5V и 2-2.5A питания. Исключив возможность использовать адаптер для подключения к розетке, необходимо подумать об аккумуляторе типа powerbank’а для обеспечения бесперебойной работы на весь срок тестирования.

В завершение остается только забрать установку и проанализировать полученные данные. При использовании eaphammer данные будут в виде хендшейка записываться в папку loot, которая находится там же, где и сам инструмент, но лучше перестраховаться и добавить в скрипте запуска инструмента перенаправление вывода для записи в какой-нибудь файл. Тогда анализ будет заключаться только в поиске учетных данных в выходном файле.

Если удалось перехватить данные для подключения к WPA2-Personal, то останется только попытаться подобрать пароль по словарю. Выполнить перебор можно разными инструментами:

- с помощью Aircrack-ng;

- инструментом Pyrit, который позволяет использовать при переборе мощности видеокарты;

- CowPatty — предоставляет перебор с помощью радужных таблиц.

А также с помощью довольно популярных инструментов для перебора:

- John The Ripperи Hashсat — они также имеют поддержку перебора по радужным таблицам и использование мощностей не только CPU, но и GPU.

Радужные таблицы — это специально рассчитанные хеши, которые используются для очень быстрого восстановления паролей. Они представляют собой базы данных, в которых паролю соответствует заранее вычисленный хеш. Если говорить про Wi-Fi, то вычисление радужных таблиц занимает столько же времени, сколько и обычный перебор пароля, но вот поиск пароля по уже созданной радужной таблице будет составлять считанные секунды. Поэтому, если необходимо проверить только одно рукопожатие для точки доступа, то разницы между перебором паролей и составлением радужных таблиц не будет. Использование радужных таблиц имеет смысл только при проверке двух и более рукопожатий, поскольку проверка нескольких рукопожатий по радужным таблицам занимает по времени столько же, сколько и проверка одного. Также стоит отметить и существенный минус радужных таблиц — они занимают много места, намного больше, чем обычный словарь с паролями.

Если же сравнивать производительность инструментов, позволяющих использовать мощности CPU и GPU при переборе, то разница между, например, Aircrack-ng и Hashсat будет довольно существенна. Даже если сравнивать режимы перебора с использованием мощностей CPU и GPU по отдельности при переборе через Hashсat, то в первом случае, используя, например, CPU Xeon E5450 скорость будет

3500 PMK/s, а при использовании GPU, например, GTX 1050Ti скорость возрастет до

Исходя из того, что перехвачено всего одно рукопожатие, то целесообразнее будет перебирать пароль с помощью Aircrack-ng. Так как изначально указывался только номер канала, для которого захватывались рукопожатия, то и при чтении дампа будет указан работающий на этом канале список точек доступа, а также информация о том, был ли для какой-то из них получен хендшейк.

Выбираем интересующую сеть «PTT», и начинается процесс перебора. В Интернете есть множество различных ресурсов, где можно подобрать интересующий словарь, например, тут или тут.

Помимо открытых ресурсов, есть и специализированные инструменты для генерации собственных словарей. Одним из таких является Crunch, который в использовании довольно прост:

- 89 — минимальная и максимальная длина паролей в словаре;

- 1234567890 — используемые символы. Допускается использовать как цифры, так и буквы, и специальные символы;

- -o — файл, в который будут записаны все варианты.

В результате пароль оказался «password».

Рекомендации для снижения возможности компрометации беспроводной сети

- при использовании WPA2-Personal рекомендуемая длина пароля должна быть больше, чем минимально требуемые 8 символов, к тому же использование словарных паролей значительно сокращает время их подбора. По данным на 2020 год, одними из самых популярных 8-символьных паролей все еще являются «12345678» и «password»;

- в компаниях с небольшим количеством пользователей можно дополнительно организовать фильтрацию на основе MAC-адреса устройства. Но данный метод может быть лишь одним из дополнительных элементов защиты, поскольку злоумышленник, начав процесс мониторинга беспроводной сети, в любом случае увидит MAC-адреса пользователей, которые подключены к точке доступа. Дальнейшее изменение собственного MAC-адреса при подключении останется лишь делом техники. К тому же, с увеличением количества клиентов «белый список» также будет увеличиваться, что не всегда бывает удобно для администратора;

- разделение сети на гостевую и корпоративную. Гостевая сеть может иметь доступ только в сеть Интернет. Корпоративная может иметь доступ к локальной сети. Используйте сегментирование (VLAN) для разных сетей;

- изолирование пользователей беспроводной сети друг от друга с целью предотвращения злоумышленником взаимодействия с другими клиентами точки доступа;

- если есть возможность использовать WPA2-Enterprise, то рекомендуется использовать его, дополнительно обеспечив подключение с помощью сертификатов безопасности;

- использование средств обнаружения вторжений в беспроводные сети (WIPS). Они предназначены для мониторинга беспроводной активности и определения/предотвращения попыток внутренних и внешних сетевых вторжений. Основывая свой анализ на канальном и физическом уровнях сетевой модели OSI, WIPS позволяет организациям успешно идентифицировать и защищать свои сети от несанкционированных точек доступа, атак на беспроводные сети и атак типа “отказ в обслуживании”.

- использование протоколов IEEE с повышенной безопасностью (например, 802.11w-2009), позволяющих блокировать попытки диссоциации/деаунтефикации и т.д.

Источник