- Настраиваем резервное копирование контроллеров домена Active Directory

- Нужно ли бэкапить Active Directory?

- Как проверить дату последнего бэкапа контроллера домена Active Directory?

- Бэкап контроллера домена AD с помощью Windows Server Backup

- Резервное копирование Active Directory с помощью PowerShell

- Блокнот ночного сисадмина

- вторник, 21 июля 2015 г.

- Резервное копирование и восстановление Active Directory на Windows Server 2012

Настраиваем резервное копирование контроллеров домена Active Directory

В этой статье мы поговорим об особенностях резервного копирования контроллеров домена Active Directory, рассмотрим, как настроить автоматическое резервное копирование AD с помощью PowerShell и встроенных средств Windows Server.

Нужно ли бэкапить Active Directory?

Не раз слышал от знакомых администраторов мысль, что если у тебя несколько (5, 10 и т.д.) территориально разнесенных контроллеров домена Active Directory, то бэкапать AD вообще не нужно, т.к. при нескольких DC вы уже обеспечили высокую отказоустойчивость домена. Ведь в такой схеме вероятность одновременного выхода из строя всех DC стремится к 0, а если один контроллер домена упал, то быстрее развернуть новый DC на площадке, а старый удалить с помощью ntdsutil.

Однако в своей практике я встречался с различными сценариями, когда все контроллеры домена оказались повреждёнными: в одном случае все контроллеры домена (а их было более 20 штук в разных городах) оказались зашифрованными из-за перехвата пароля домена шифровальщиком через утилиту mimikatz (для предотвращения таких схем см. статьи “Защита Windows от mimikatz” и “Защита привилегированных групп администраторов”), в другом случае домен положила репликация поврежденного файла NTDS.DIT.

В общем, бэкапить AD можно и нужно. Как минимум вы должны регулярно создавать резервные копии ключевых контроллеров доменов, владельцев ролей FSMO (Flexible single-master operations). Вы можете получить список контролеров домена с ролями FSMO командой:

netdom query fsmo

Как проверить дату последнего бэкапа контроллера домена Active Directory?

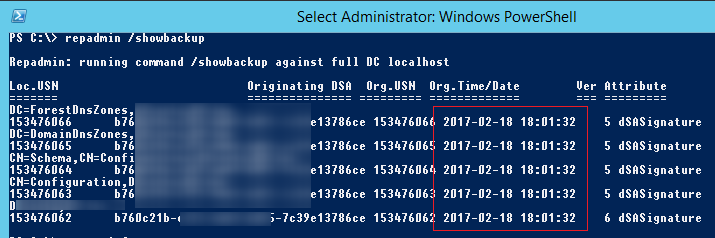

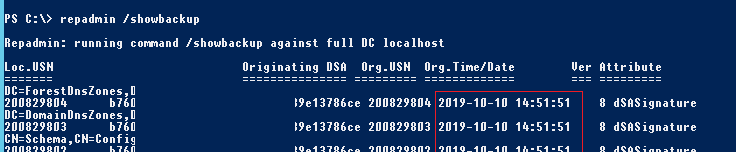

Вы можете проверить, когда создавалась резервная копия текущего контроллера домена Active Directory с помощью утилиты repadmin:

В данном примере видно, что последний раз бэкап DC и разделов AD выполнялся 2017-02-18 18:01:32 (скорее всего он не делался с момента развертывания контроллера домена).

Вы можете получить статус по резервному копированию всех DC в домене командой:

Бэкап контроллера домена AD с помощью Windows Server Backup

Если у вас нет специального ПО для резервного копирования, вы можете использовать для создания резервных копий встроенный Windows Server Backup (этот компонент пришел на замену NTBackup). Вы можете настроить автоматическое задание резервного копирования в графическом интерфейсе Windows Server Backup, но у него будут ряд ограничений. Основной недостаток – новая резервная копия сервера всегда будет перезаписывать старую.

При создании резервной копии контроллера домена через WSB, вы создаете резервную копию Состояния системы (System State). В System State попадает база Active Directory (NTDS.DIT), объекты групповых политик, содержимое каталога SYSVOL, реестр, метаданные IIS, база AD CS, и другие системные файлы и ресурсы. Резервная копия создается через службу теневого копирования VSS.

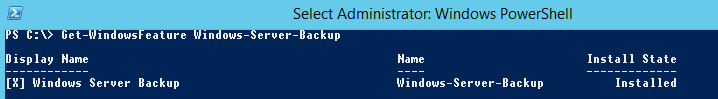

Вы можете проверить, установлен ли компонент Windows Server Backup с помощью PowerShell командлета Get-WindowsFeature:

Если компонент WSB отсутствует, его можно установить с помощью PowerShell:

Add-Windowsfeature Windows-Server-Backup –Includeallsubfeature

Или установите его из Server Manager -> Features.

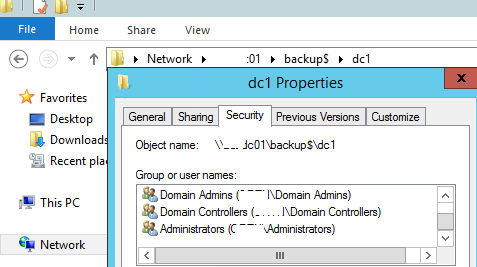

Я буду сохранять бэкап данного контроллера домена AD в сетевую папку на отдельном выделенном сервере для резевного копирования. Например, путь к каталогу будет таким \\srvbak1\backup\dc01. Настроим NTFS разрешения на этой папке: предоставьте права чтения-записи в этот каталог только для Domain Admins и Domain Controllers.

Резервное копирование Active Directory с помощью PowerShell

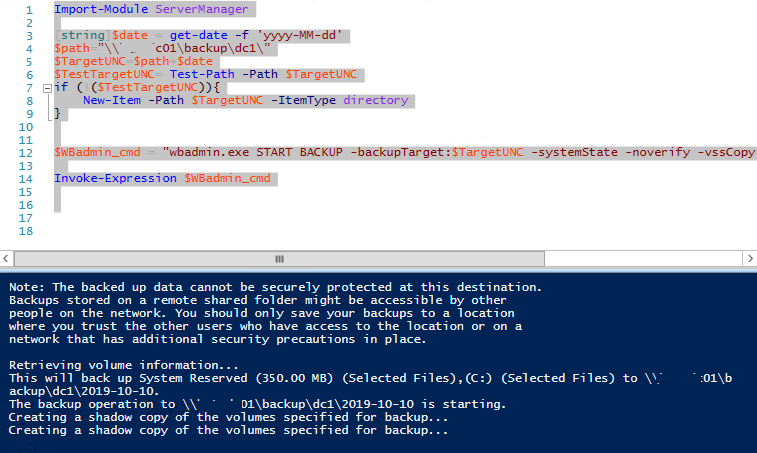

Попробуем создать бэкап контроллера домена с помощью PowerShell. Для хранения нескольких уровней копий AD мы будем хранить каждый бэкап в отдельном каталоге с датой создания копии в качестве имени папки.

Import-Module ServerManager

[string]$date = get-date -f ‘yyyy-MM-dd’

$path=”\\srvbak1\backup\dc1\”

$TargetUNC=$path+$date

$TestTargetUNC= Test-Path -Path $TargetUNC

if (!($TestTargetUNC))<

New-Item -Path $TargetUNC -ItemType directory

>

$WBadmin_cmd = «wbadmin.exe START BACKUP -backupTarget:$TargetUNC -systemState -noverify -vssCopy -quiet»

Invoke-Expression $WBadmin_cmd

Запустите данный скрипт. Должна появится консоль wbadmin с информацией о процессе создании резервной (теневой) копии диска:

Я открыл журнал ошибок WSB — C:\Windows\Logs\WindowsServerBackup\Backup_Error-10-10-2019_08-30-24.log.

В файле содержится одна ошибка:

Забегая вперед, скажу, что проблема оказалась в некорректном пути в одном из драйверов VMWware Tools.

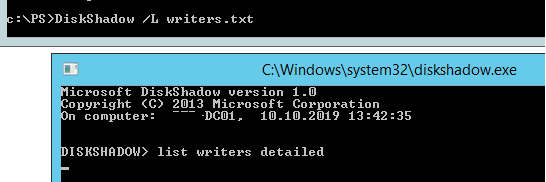

Чтобы исправить эту ошибку, откройте командную строку с правами администратора и выполните:

DiskShadow /L writers.txt

list writers detailed

После формирование списка наберите quit и откройте файл «C:\Windows\System32\writers.txt». Найдите в нем строку, содержащую “windows\\”.

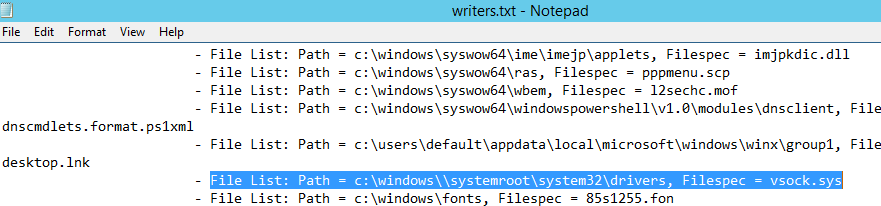

В моем случае найденная строка выглядит так:

Как вы видите, используется неверный путь к драйверу VSOCK.SYS.

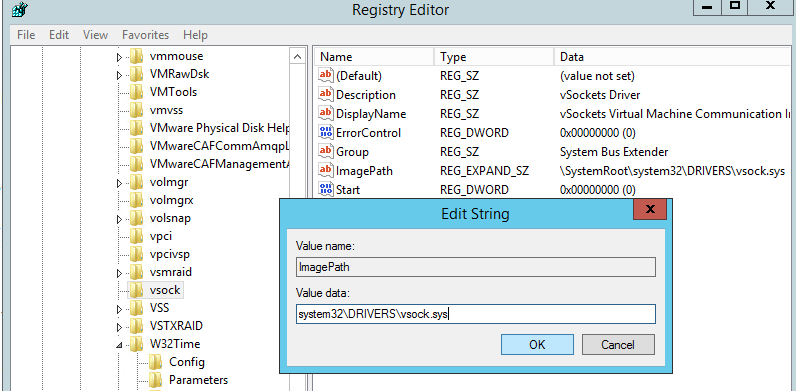

Чтобы исправить путь, откройте редактор реестра и перейдите в раздел HKLM\SYSTEM\CurrentControlSet\Services\vsock.

Измените значение ImagePath с

\systemroot\system32\DRIVERS\vsock.sys

на

System32\DRIVERS\vsock.sys

Запустите скрипт бэкапа еще раз.

Если бэкап выполнен успешно, в логе появятся сообщения:

Проверим даты последнего бэкапа на DC:

Теперь тут указано, что последний раз бэкап контроллера домена выполнялся сегодня.

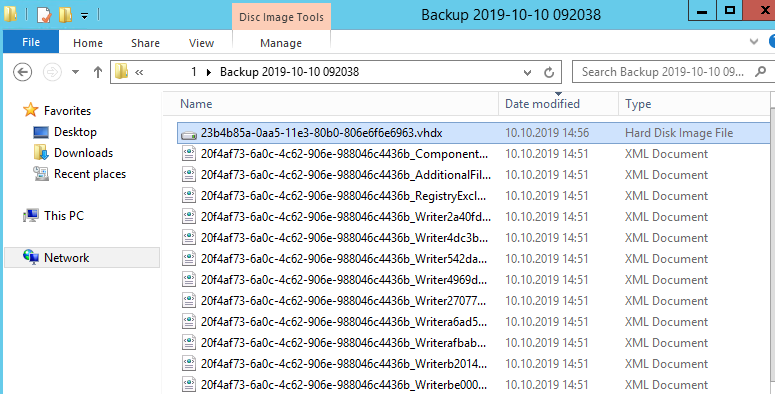

На сервере резевного копирования размер каталога с резервной копией контроллера домена занимает около 9 Гб. По сути на выходе вы получили vhdx файл, который можно использовать для восстановления ОС через WSB, или вы можете вручную смонтировать vhdx файл и скопировать из него нужные файлы или папки.

$WBadmin_cmd = «wbadmin start backup -backuptarget:$path -include:C:\Windows\NTDS\ntds.dit -quiet»

Invoke-Expression $WBadmin_cmd

Размер такого бэкапа будет составлять всего 50-500 Мб в зависимости от размера базы AD.

Для автоматического выполнения бэкапа, нужно на DC создать скрипт c:\ps\backup_ad.ps1. Этот скрипт нужно запускать по расписанию через Task Sheduler. Вы можете создать задание планировщика из графического интерфейса или из PowerShell. Главное требование — задание должно запускать от имени SYSTEM с включенной опцией Run with highest privileges. Для ежедневного бэкапа контролера домена AD создайте следующее задание:

$Trigger= New-ScheduledTaskTrigger -At 01:00am -Daily

$User= «NT AUTHORITY\SYSTEM»

$Action= New-ScheduledTaskAction -Execute «PowerShell.exe» -Argument «c:\ps\backup_ad.ps1»

Register-ScheduledTask -TaskName «StartupScript_PS» -Trigger $Trigger -User $User -Action $Action -RunLevel Highest –Force

Итак, мы настроили резевное копирование состояния AD, а в следующей статье мы поговорим о способах восстановления AD из имеющейся резервной копии контроллера домена.

Блокнот ночного сисадмина

вторник, 21 июля 2015 г.

Резервное копирование и восстановление Active Directory на Windows Server 2012

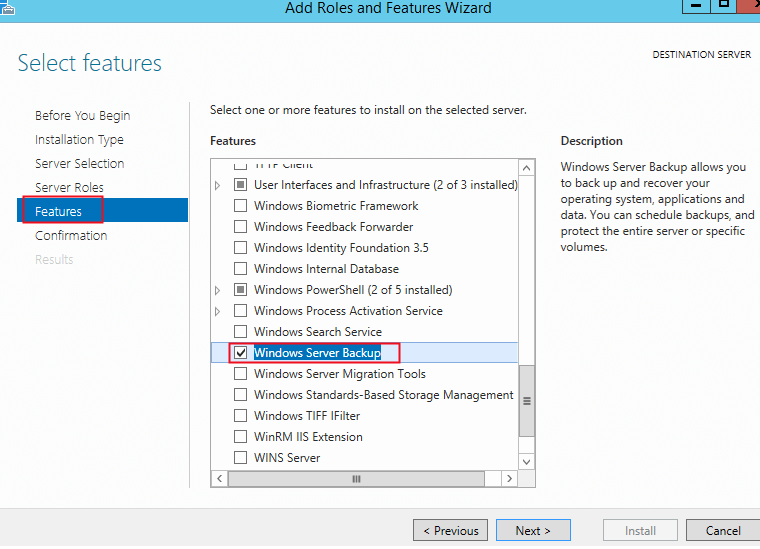

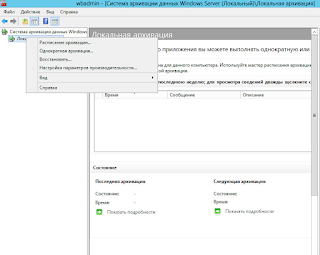

Для выполнения резервного копирования сервера на Windows 2012 вполне достаточно встроенного компонента «Система архивации данных Windows Server«. Сначала добавьте сервис через «Мастер добавления ролей и компонентов«.

Далее можно приступать непосредственно к настройке бэкапа:

1. Откройте консоль «Система архивации данных Windows Server» и запустите мастер «Расписание архивации. «.

2. На первом шаге просто нажмите «Далее«.

3. В конфигурации архивации выберите «Настраиваемый«.

4. Установите галочку напротив «Состояния системы«. Этого будет вполне достаточно для восстановления.

5. Задайте расписание архивации.

6. Местом назначения удобнее и надежнее всего сделать удалённую сетевую папку, например второй контроллер домена, а его в свою очередь бэкапить на первый.

7. Далее укажите точный путь к сетевой папке.

8. Перед завершением мастера ещё раз проверьте корректность всех настроек и нажмите «Готово«.

9. Созданное задание по архивированию можно будет найти в планировщике заданий по пути: «Библиотека планировщика заданий -> Microsoft -> Windows -> Backup«.

10. Также не забудьте прописать пользователя, под которым будет запускаться архивирование состояния системы, в групповую политику «Default Domain Controller Policy -> Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя -> Вход в качестве пакетного задания«.

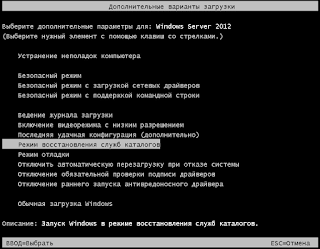

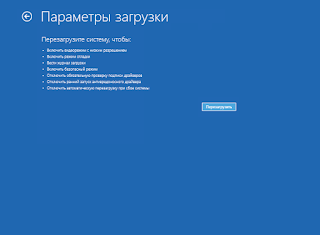

Восстановление Active Directory обязательно выполняется в режиме DSRM («Directory Services Restore Mode» — «Режим восстановления служб каталогов«). Для включения данного режима нажмите «F8» перед стартом ОС, чтобы появились дополнительные варианты загрузки.

Другой вариант попасть в DSRM: выполнить команду «shutdown -r -o -t 0» для загрузки ОС в режим диагностики и там уже указать системе предложить дополнительные варианты загрузки.

И последний способ: использовать «msconfig«, чтобы указать параметры загрузки (в нашем случае выбираем «Безопасный режим -> Восстановление Active Directory«). Необходимо добавить, что это единственный способ загрузиться в режиме DSRM без наличия роли контроллера домена у сервера.

Рассмотрим два сценария восстановления:

Первый, когда выходит из строя аппаратная часть, и необходимо её полностью заменить. При этом понадобится предварительно установить на новый сервер чистую ОС той же версии, с тем же сервис паком, которая была на контроллере. Желательно, чтобы совпадали и версии браузера IE. Также нужно заранее добавить компонент «Система архивации данных Windows Server«.

Последовательность действий такая:

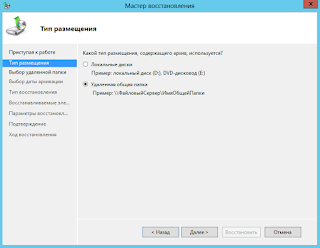

1. Находясь в режиме DSRM, откройте консоль «Система архивации данных Windows Server» и запустите мастер «Восстановить. «.

2. Укажите, что архив находится в другом расположении.

3. Далее выберите удалённую общую папку.

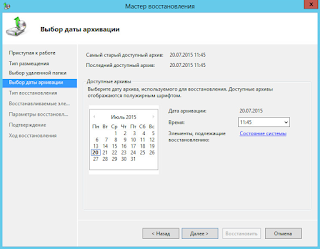

4. Выберите нужный архив.

5. Укажите, что хотите восстановить состояние системы.

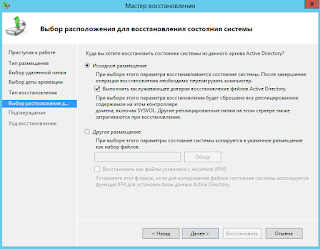

6. Выберите «Исходное размещение» для восстановления и обязательно установите галочку «Выполнить заслуживающее доверия восстановление файлов Active Directory«.

7. После сделанных настроек запускаем восстановление, соглашаясь со всеми предупреждениями системы.

8. По окончании сервер необходимо будет перезагрузить. Все изменения в Active Directory, сделанные после резервного копирования, будут автоматически реплицированы с других контроллеров домена.

По второму сценарию необходимо восстановить случайно удалённые объекты Active Directory: пользователи, группы и т.п. При этом функционал корзины не используется в домене. В этом случае действуем полностью по первому сценарию, за исключением перезагрузки сервера после восстановления. Перед тем как это сделать, запустите консоль «cmd» с повышенными привилегиями и выполните следующие команды:

ntdsutil -> Activate Instance NTDS -> authoritative restore -> Restore subtree «пусть_к_объекту»