Bad pdf kali linux

Bad-PDF create malicious PDF file to steal NTLM(NTLMv1/NTLMv2) Hashes from windows machines, it utilize vulnerability disclosed by checkpoint team to create the malicious PDF file. Bad-Pdf reads the NTLM hashes using Responder listener.

This method work on all PDF readers(Any version) most of the EDR/Endpoint solution fail to detect this attack.

Adobe has released a security update(APSB18-09)to address this vulnerability and CVE-2018-4993 is assigned for this vulnerability.

All the code provided on this repository is for educational/research purposes only. Any actions and/or activities related to the material contained within this repository is solely your responsibility. The misuse of the code in this repository can result in criminal charges brought against the persons in question. Author will not be held responsible in the event any criminal charges be brought against any individuals misusing the code in this repository to break the law.

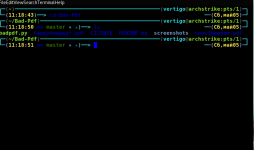

Run Bad-PDF in Kali linux:

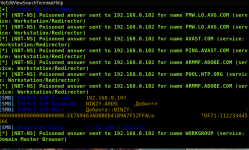

Responder waiting for NTLM hash:

Run generated Bad-PDF file on a windows machine and get NTLM hash: 🙂

* Vendor patches are not available for this vulnerability

Microsoft issued an optional security enhancement [0] late last year that provides customers with the ability to disable NTLM SSO authentication as a method for public resources.

Disable external SMB access in firewall to prevent NTLM hash leak to internet

Источник

Статья Bad-PDF . Атака с помощью вредоносного pdf-файла

Добрый день,Уважаемые Друзья,Форумчане,Читатели.

А также те,кто всегда измеряет пульс информационной безопасности.

Разберём сегодня одну из атак , с помощью генерирования вредоносного pdf-файла.

Нам в этом поможет лёгкий инструмент Bad-Pdf

Автор этого инструмента deepzec.

Это новинка ,которая к сожалению опубликована в пабликах.

У меня на Windows-машине , AvG обновлённый , не сработал .

В представлении задач,не нуждается , т.е. генерируется , очередной вредоносный pdf-файл ,который не все антивирусы пока идентифицируют.

Это плохо,потому что , жалею о том , что был вынужден сделать обзор не в закрытом секторе форума.

В задачи входит кража даных NTLM (NTLMv1 / NTLMv2) , а также хэши с оконных машин.

Идём в директорию , видим наш файл. (перед этим , нас попросят указать Ip -атакующей машины (простите,что оговорился вначале) , название файла и интерфейс)

Администрация Форума и автор обзора предупреждают о запрете использования рассматриваемого метода в незаконных целях.

Вся информация предоставлена исключительно для ознакомления и изучения проблем ИБ.

Но,что есть,то есть по-факту,и я вам продемонстрирую как это работает,раз пошла такая песня.

Должен вам признаться,что понервничал немного при этом.

Дело в том ,что я планировал сгенерировать файл на Arch Strike,а затем поиметь самого себя с Kali Linux.

Но,не тут -то было.На kali у меня интерфейс eth0,а на Arch enp0s3 ,и вот эта штуковина,выбивает ошибку при ненадлежащем интерфейсе.

Утилита требует реального интерфейса и запускает в конце прослушиватель,хотя и не просит конкретного порта.

Могу успокоить атакующих пентестеров,что можно генерировать повтор,когда уже файл есть такой,ничего не изменится и можно работать.

Актуально это для всех пока версий pdf.

Мне пришлось изгаляться,чтобы показать профит вам,как он выглядит.

От глобальной сети,перевёл атаку в локалку,но сами понимаете,что в глобальной сети,это работает.

Я выбрал жертвой самого себя.Сгенерировал вредоносный файл pdf ,якобы собираюсь поздравить с праздником некую организацию.

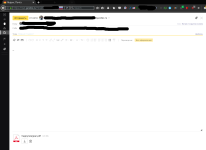

Сотрудник этой мнимой организации получает письмо. (вы видите покорного слугу при этом ,который через yandex почту получает послание).

С электрухой в руках -это я ,сдаю себя ,можно сказать вам,с потрохами))

Открывает файл , и атакующий получает данные мгновенно.

Для любителей покопаться во внутренностях,публикую скрин части сгенерированного вредоносного файла.

У меня на этом всё,желаю искренне,всем отличного настроения. Благодарю за внимание и прочтение.

До новых встреч,спасибо,что Вы с нами.

Источник

Статья Bad-PDF . Атака с помощью вредоносного pdf-файла

Добрый день,Уважаемые Друзья,Форумчане,Читатели.

А также те,кто всегда измеряет пульс информационной безопасности.

Разберём сегодня одну из атак , с помощью генерирования вредоносного pdf-файла.

Нам в этом поможет лёгкий инструмент Bad-Pdf

Автор этого инструмента deepzec.

Это новинка ,которая к сожалению опубликована в пабликах.

У меня на Windows-машине , AvG обновлённый , не сработал .

В представлении задач,не нуждается , т.е. генерируется , очередной вредоносный pdf-файл ,который не все антивирусы пока идентифицируют.

Это плохо,потому что , жалею о том , что был вынужден сделать обзор не в закрытом секторе форума.

В задачи входит кража даных NTLM (NTLMv1 / NTLMv2) , а также хэши с оконных машин.

Идём в директорию , видим наш файл. (перед этим , нас попросят указать Ip -атакующей машины (простите,что оговорился вначале) , название файла и интерфейс)

Администрация Форума и автор обзора предупреждают о запрете использования рассматриваемого метода в незаконных целях.

Вся информация предоставлена исключительно для ознакомления и изучения проблем ИБ.

Но,что есть,то есть по-факту,и я вам продемонстрирую как это работает,раз пошла такая песня.

Должен вам признаться,что понервничал немного при этом.

Дело в том ,что я планировал сгенерировать файл на Arch Strike,а затем поиметь самого себя с Kali Linux.

Но,не тут -то было.На kali у меня интерфейс eth0,а на Arch enp0s3 ,и вот эта штуковина,выбивает ошибку при ненадлежащем интерфейсе.

Утилита требует реального интерфейса и запускает в конце прослушиватель,хотя и не просит конкретного порта.

Могу успокоить атакующих пентестеров,что можно генерировать повтор,когда уже файл есть такой,ничего не изменится и можно работать.

Актуально это для всех пока версий pdf.

Мне пришлось изгаляться,чтобы показать профит вам,как он выглядит.

От глобальной сети,перевёл атаку в локалку,но сами понимаете,что в глобальной сети,это работает.

Я выбрал жертвой самого себя.Сгенерировал вредоносный файл pdf ,якобы собираюсь поздравить с праздником некую организацию.

Сотрудник этой мнимой организации получает письмо. (вы видите покорного слугу при этом ,который через yandex почту получает послание).

С электрухой в руках -это я ,сдаю себя ,можно сказать вам,с потрохами))

Открывает файл , и атакующий получает данные мгновенно.

Для любителей покопаться во внутренностях,публикую скрин части сгенерированного вредоносного файла.

У меня на этом всё,желаю искренне,всем отличного настроения. Благодарю за внимание и прочтение.

До новых встреч,спасибо,что Вы с нами.

Vertigo

- Сообщения 1 307

- Реакции 3 940

n01n02h

Vertigo

Lex mea est Vulgate Linux

ghostphisher

местный

Все отлично! Лови +

Тем, у кого ошибка полезет

/bin/sh: 1: -I: not found

нужно при вопросе программы указать путь респондера вот такой

/usr/sbin/responder

программа по дефолту такой дает /usr/bin/responder

Интерфейс надо прописать тоже руками, иначе будет ошибка =)

Win 7 Ultima — все отлично

Win 10 Корп и Энтер — ( одна живая другая на ВМ ) — не сработали

New member

Для начала, поблагодарю ТС за статью, т.к. давно ждал её.

В пентесте я начинающий, можно сказать, что очень мало знаний, всвязи с чем, прошу помощи в тестировании Bad-PDF ИРЛ.

Может быть вопросы уже были, но в поиске не нашел.

Тестировал с атакующей Kali на WM в локалке на второй тестируемой машине с Win 10. При отправке с мэйла ya—>ya файл pdf был пропущен AV и успешно открыт на тестируемой Win 10. В терминале с работающим badpdf.py пришли Хэши Windows NTLMv2.

Далее, у меня засада.

1. Как удалить эксплоит с атакующей Kali на WM, если там по ошибке изначально открыл файл bad.pdf? Или он так не работает attacker—>attacker ?

2. Как удалить дистанционно (но есть и физдоступ, канеш) эксплоит с атакуемой машины на Win 10 ?

3. Как, где и быстрее можно расшифровать Хэши Windows 10 NTLMv2 ? Это главное на данном этапе.

4. Для тестирования ИРЛ на работе, хочу отправить сотрудникам Письмо_от_руководства.pdf . Тест будет проходить НЕ в локалке (провайдеры будут разные).

Как лучше и где склеить реальное письмо.pdf и экспоит bad.pdf (он создался пустым файлом pdf) — в единый файл test.pdf , чтобы это выглядело, как минимум незаметно для тестируемых?

Жду пинки и дельные советы.

Учиться хочу и пытаюсь. В теме — меньше месяца.

зы: в питоне, кали, етц. — ну полный ламер. Считайте — виндузятник, соскакивающий на линукс.

nikos

Member

nikos

erlan1749

Добрый день,Уважаемые Друзья,Форумчане,Читатели.

А также те,кто всегда измеряет пульс информационной безопасности.

Разберём сегодня одну из атак , с помощью генерирования вредоносного pdf-файла.

Нам в этом поможет лёгкий инструмент Bad-Pdf

Автор этого инструмента deepzec.

Это новинка ,которая к сожалению опубликована в пабликах.

У меня на Windows-машине , AvG обновлённый , не сработал .

В представлении задач,не нуждается , т.е. генерируется , очередной вредоносный pdf-файл ,который не все антивирусы пока идентифицируют.

Это плохо,потому что , жалею о том , что был вынужден сделать обзор не в закрытом секторе форума.

В задачи входит кража даных NTLM (NTLMv1 / NTLMv2) , а также хэши с оконных машин.

Идём в директорию , видим наш файл. (перед этим , нас попросят указать Ip -атакующей машины (простите,что оговорился вначале) , название файла и интерфейс)

Посмотреть вложение 18228

Администрация Форума и автор обзора предупреждают о запрете использования рассматриваемого метода в незаконных целях.

Вся информация предоставлена исключительно для ознакомления и изучения проблем ИБ.

Но,что есть,то есть по-факту,и я вам продемонстрирую как это работает,раз пошла такая песня.

Должен вам признаться,что понервничал немного при этом.

Дело в том ,что я планировал сгенерировать файл на Arch Strike,а затем поиметь самого себя с Kali Linux.

Но,не тут -то было.На kali у меня интерфейс eth0,а на Arch enp0s3 ,и вот эта штуковина,выбивает ошибку при ненадлежащем интерфейсе.

Утилита требует реального интерфейса и запускает в конце прослушиватель,хотя и не просит конкретного порта.

Могу успокоить атакующих пентестеров,что можно генерировать повтор,когда уже файл есть такой,ничего не изменится и можно работать.

Актуально это для всех пока версий pdf.

Мне пришлось изгаляться,чтобы показать профит вам,как он выглядит.

От глобальной сети,перевёл атаку в локалку,но сами понимаете,что в глобальной сети,это работает.

Я выбрал жертвой самого себя.Сгенерировал вредоносный файл pdf ,якобы собираюсь поздравить с праздником некую организацию.

Посмотреть вложение 18229

Сотрудник этой мнимой организации получает письмо. (вы видите покорного слугу при этом ,который через yandex почту получает послание).

С электрухой в руках -это я ,сдаю себя ,можно сказать вам,с потрохами))

Открывает файл , и атакующий получает данные мгновенно.

Для любителей покопаться во внутренностях,публикую скрин части сгенерированного вредоносного файла.

Посмотреть вложение 18231

У меня на этом всё,желаю искренне,всем отличного настроения. Благодарю за внимание и прочтение.

До новых встреч,спасибо,что Вы с нами.

Vertigo

Lex mea est Vulgate Linux

Vertigo

Lex mea est Vulgate Linux

1.2)Дистанционно? Почему-то на ум сразу пришёл Intercepter-NG ,в нём ,если не ошибаюсь много функций по работе с тем же SMB.

Как-то сомнительно это выглядит.Если атака идёт на серьёзную организацию,то службы безопасности,как правило знают вот эти методы.

Их же немного,и они логично будут ждать попытки аутентификации со стороны сторонней машины,чтобы понять географию атакующего,а если повезёт,

то какие-то данные узнать и о нём в ответ.Письмишко-то Ваше,скорее всего скопируют,зафиксируют и сохранят для расследования инцидента.

В серьёзных конторах,о подозрительных письмах обученный персонал сразу докладывает администраторам.

В иных случаях,письмо откроют,полюбуются на каракули и удалят, скорее всего в корзину.

При полном захвате машины,Вам удалить файл никакого труда не составит.

3) Зачем ? Если так интересно ,пробуйте. MD4 и MD5 -такие алгоритмы там применяются .

Инструменты ,которые работают с этими алгоритмами,подойдут.Если пароли сложные,то это потеря времени.

У данного метода есть ещё небольшая хитрость-обратите внимание на легковесность генерируемого файла.

Что используется в обходе лимитированного объёма полученного почтового отправления.

У Вас есть деидентинфикация пользователя.

И в некоторых случаях , применяется обычный подбор запроса с проксированием.

Если Вы посмотрите как формируются хэши в этих случаях,то конечной целью после

16-ти байтовых значений,формирования дальнейшей последовательности по 8-ми байтовым значениям,

(Client Challenge) и последующего их объединения в blob ,вычисления NTLMv2-hash, с обработкой применением алгоритма HMAC-MD5,

получения снова последовательности в 16 байт-всё ради NTLMv2 Response,т.е. готового результата,который мы перехватываем таким образом.

Вообще ,такая атака опасна для корпоративной машины,которая введена в домен.

Атакующий ,перехватив SMB-пакеты аутентификации,имеет несколько далее возможностей для развития атаки.

Одна из них-это подмена сервера,которая начинается c вывода из цепочки атакуемого сервера с применением DDOS-атаки,

присваиванием данных выведенного из строя сервера.

Для получения VPN-аутентификации,Skype,Outloock,другим сервисам ,

тоже в случае завладения паролем из хэша это может быть использовано.

Но это в случае скорее всего ,привязки к Microsoft-аккаунту.

Также здесь может быть использована атака за счёт подмены пакетов аутентификации,которая применима в случае некорректных политик безопасности в настройках.

Один из комплекса методов защиты — это в разделе администрирования Windows,в локальных политиках и настройках безопасности установить параметр,

чтобы отправка ответа была только NTLMv2 и отказывать в отправке NTLM и LM.

По-прежнему в комплект защиты входит и ограничение доступа к портам 137,139,445 для всех ,практически ,диапазонов адресов.

Источник