- ИТ-услуги для бизнеса

- 1. Межсетевой экран (файрвол, брэндмауэр)

- 2. Виртуальные частные сети (VPN)

- 3. Системы обнаружения и предотвращения вторжений (IDS, IPS)

- 4. Антивирусная защита

- 5. Белые списки

- 6. Фильтрация спама

- 7. Поддержка ПО в актуальном состоянии

- 8. Физическая безопасность

- Как настроить в корпоративной сети расширенную защиту следующего поколения

- Рекомендации по уровню безопасности ИТ-структуры компании

- Атаки на корпоративные серверы

- Риск заражения неизвестным шифровальщиком подключенных сетевых дисков

- Режим

- Исключения

- Использование сети

- Конфиденциальность

- Поведение расширенной защиты против вредоносных и неизвестных объектов

- Заключение

ИТ-услуги для бизнеса

Несколько наиболее важных шагов построения базовой защиты сети предприятия

Способы защиты информации на предприятии, также как и способы ее добычи, постоянно меняются. Регулярно появляются новые предложения от компаний, предоставляющих услуги по защите информации. Панацеи конечно нет, но есть несколько базовых шагов построения защиты информационной системы предприятия, на которые вам обязательно нужно обратить внимание.

Многим наверняка знакома концепция глубокой защиты от взлома информационной сети. Основная ее идея состоит в том, чтобы использовать несколько уровней обороны. Это позволит, как минимум, минимизировать ущерб, связанный с возможным нарушением периметра безопасности вашей информационной системы.

Далее рассмотрим общие аспекты компьютерной безопасности, а также создадим некий чеклист, служащий в качестве основы для построения базовой защиты информационной системы предприятия.

1. Межсетевой экран (файрвол, брэндмауэр)

Брандмауэр или файрвол — это первая линия обороны, которая встречает непрошенных гостей.

По уровню контроля доступа выделяют следующие типы брэндмауэра:

- В простейшем случае фильтрация сетевых пакетов происходит согласно установленных правил, т.е. на основе адресов источника и назначения сетевых пакетов, номеров сетевых портов;

- Брэндмауэр, работающий на сеансовом уровне (stateful). Он отслеживает активные соединения и отбрасывает поддельные пакеты, нарушающие спецификации TCP/IP;

- Файрвол, работающий на прикладном уровне. Производит фильтрацию на основе анализа данных приложения, передаваемых внутри пакета.

Повышенное внимание к сетевой безопасности и развитие электронной коммерции привело к тому, что все большее число пользователей используют для своей защиты шифрование соединений (SSL, VPN). Это достаточно сильно затрудняет анализ трафика проходящего через межсетевые экраны. Как можно догадаться, теми же технологиями пользуются разработчики вредоносного программного обеспечения. Вирусы, использующие шифрование трафика, стали практически не отличимы от легального трафика пользователей.

2. Виртуальные частные сети (VPN)

Ситуации, когда сотруднику необходим доступ к ресурсам компании из общественных мест (Wi-Fi в аэропорту или гостинице) или из дома (домашнюю сеть сотрудников не контролируют ваши администраторы), особенно опасны для корпоративной информации. Для их защиты просто необходимо использовать шифрованные туннели VPN. Ни о каком доступе к удаленному рабочему столу (RDP) напрямую без шифрования не может быть и речи. Это же касается использования стороннего ПО: Teamviewer, Aammy Admin и т.д. для доступа к рабочей сети. Трафик через эти программы шифруется, но проходит через неподконтрольные вам сервера разработчиков этого ПО.

К недостаткам VPN можно отнести относительную сложность развертывания, дополнительные расходы на ключи аутентификации и увеличение пропускной способности интернет канала. Ключи аутентификации также могут быть скомпрометированы. Украденные мобильные устройства компании или сотрудников (ноутбуки, планшеты, смартфоны) с предварительно настроенными параметрами подключения VPN могут стать потенциальной дырой для несанкционированного доступа к ресурсам компании.

3. Системы обнаружения и предотвращения вторжений (IDS, IPS)

Система обнаружения вторжений (IDS — англ.: Intrusion Detection System) — программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему (сеть), либо несанкционированного управления такой системой. В простейшем случае такая система помогает обнаружить сканирование сетевых портов вашей системы или попытки войти на сервер. В первом случае это указывает на первоначальную разведку злоумышленником, а во втором попытки взлома вашего сервера. Также можно обнаружить атаки, направленные на повышение привилегий в системе, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения. Продвинутые сетевые коммутаторы позволяют подключить систему обнаружения вторжений, используя зеркалирование портов, или через ответвители трафика.

Система предотвращения вторжений (IPS — англ.: Intrusion Prevention System) -программная или аппаратная система обеспечения безопасности, активно блокирующая вторжения по мере их обнаружения. В случае обнаружения вторжения, подозрительный сетевой трафик может быть автоматически перекрыт, а уведомление об этом немедленно отправлено администратору.

4. Антивирусная защита

Антивирусное программное обеспечение является основным рубежом защиты для большинства современных предприятий. По данным исследовательской компании Gartner, объем рынка антивирусного ПО по итогам 2012 года составил $19,14 млрд. Основные потребители — сегмент среднего и малого бизнеса.

Прежде всего антивирусная защита нацелена на клиентские устройства и рабочие станции. Бизнес-версии антивирусов включают функции централизованного управления для передачи обновлений антивирусных баз клиентские устройства, а также возможность централизованной настройки политики безопасности. В ассортименте антивирусных компаний присутствуют специализированные решения для серверов.

Учитывая то, что большинство заражений вредоносным ПО происходит в результате действий пользователя, антивирусные пакеты предлагают комплексные варианты защиты. Например, защиту программ электронной почты, чатов, проверку посещаемых пользователями сайтов. Кроме того, антивирусные пакеты все чаще включают в себя программный брандмауэр, механизмы проактивной защиты, а также механизмы фильтрации спама.

5. Белые списки

Что из себя представляют «белые списки»? Существуют два основных подхода к информационной безопасности. Первый подход предполагает, что в операционной системе по умолчанию разрешен запуск любых приложений, если они ранее не внесены в «черный список». Второй подход, напротив, предполагает, что разрешен запуск только тех программ, которые заранее были внесены в «белый список», а все остальные программы по умолчанию блокируются. Второй подход к безопасности конечно более предпочтителен в корпоративном мире. Белые списки можно создать, как с помощью встроенных средств операционной системы, так и с помощью стороннего ПО. Антивирусное ПО часто предлагает данную функцию в своем составе. Большинство антивирусных приложений, предлагающих фильтрацию по белому списку, позволяют провести первоначальную настройку очень быстро, с минимальным вниманием со стороны пользователя.

Тем не менее, могут возникнуть ситуации, в которых зависимости файлов программы из белого списка не были правильно определены вами или антивирусным ПО. Это приведет к сбоям приложения или к неправильной его установке. Кроме того, белые списки бессильны против атак, использующих уязвимости обработки документов программами из белого списка. Также следует обратить внимание на самое слабое звено в любой защите: сами сотрудники в спешке могут проигнорировать предупреждение антивирусного ПО и добавить в белый список вредоносное программное обеспечение.

6. Фильтрация спама

Спам рассылки часто применяются для проведения фишинг атак, использующихся для внедрения троянца или другого вредоноса в корпоративную сеть. Пользователи, которые ежедневно обрабатывают большое количество электронной почты, более восприимчивы к фишинг-сообщениям. Поэтому задача ИТ-отдела компании — отфильтровать максимальное количество спама из общего потока электронной почты.

Основные способы фильтрации спама:

- Специализированные поставщики сервисов фильтрации спама;

- ПО для фильтрации спама на собственных почтовых серверах;

- Специализированные хардварные решения, развернутые в корпоративном дата-центре.

7. Поддержка ПО в актуальном состоянии

Своевременное обновление программного обеспечения и применение актуальных заплаток безопасности — важный элемент защиты корпоративной сети от несанкционированного доступа. Производители ПО, как правило, не предоставляют полную информацию о новой найденной дыре в безопасности. Однако злоумышленникам хватает и общего описания уязвимости, чтобы буквально за пару часов после публикации описания новой дыры и заплатки к ней, написать программное обеспечение для эксплуатации этой уязвимости.

На самом деле это достаточно большая проблема для предприятий малого и среднего бизнеса, поскольку обычно используется широкий спектр программных продуктов разных производителей. Часто обновлениям всего парка ПО не уделяется должного внимания, а это практически открытое окно в системе безопасности предприятия. В настоящее время большое количество ПО самостоятельно обновляется с серверов производителя и это снимает часть проблемы. Почему часть? Потому что сервера производителя могут быть взломаны и, под видом легальных обновлений, вы получите свежее вредоносное ПО. А также и сами производители порой выпускают обновления, нарушающие нормальную работу своего ПО. На критически важных участках бизнеса это недопустимо. Для предотвращения подобных инцидентов все получаемые обновления, во-первых, должны быть применены сразу после их выпуска, во-вторых, перед применением они обязательно должны быть тщательно протестированы.

8. Физическая безопасность

Физическая безопасность корпоративной сети является одним из важнейших факторов, который сложно переоценить. Имея физический доступ к сетевому устройству злоумышленник, в большинстве случаев, легко получит доступ к вашей сети. Например, если есть физический доступ к коммутатору и в сети не производится фильтрация МАС-адресов. Хотя и фильтрация MAC в этом случае вас не спасет. Еще одной проблемой является кража или небрежное отношение к жестким дискам после замены в сервере или другом устройстве. Учитывая то, что найденные там пароли могут быть расшифрованы, серверные шкафы и комнаты или ящики с оборудованием должны быть всегда надежно ограждены от проникновения посторонних.

Мы затронули лишь некоторые из наиболее распространенных аспектов безопасности. Важно также обратить внимание на обучение пользователей, периодический независимый аудит информационной безопасности, создание и соблюдение надежной политики информационной безопасности.

Обратите внимание на то, что защита корпоративной сети является достаточно сложной темой, которая постоянно меняется. Вы должны быть уверены, что компания не зависит всего лишь от одного-двух рубежей защиты. Всегда старайтесь следить за актуальной информацией и свежими решениями на рынке информационной безопасности.

Воспользуйтесь надежной защитой корпоративной сети в рамкам услуги «обслуживание компьютеров организаций» в Новосибирске.

Как настроить в корпоративной сети расширенную защиту следующего поколения

В последнее время мы все чаще говорим о решениях безопасности «следующего поколения», способные обеспечивать расширенную защиту корпоративных сетей от неизвестных угроз, APT, шифровальщиков, направленных атак и прочих угроз нулевого дня. Насколько сложно настраивается такая защита и почему она так необходима? Рассмотрим на примере Adaptive Defense 360.

В одной из наших статей мы уже рассматривали вопросы эффективности решений информационной безопасности следующего поколения. Действительно, в эпоху более продвинутых угроз и атак, которые зачастую уже не используют даже какие-либо вредоносные программы, требуются новые аналитические возможности, основанные на искусственном интеллекте и глубоком мониторинге не только всех активных процессов как таковых, но и взаимосвязях между ними. Это позволяет добиться более глубокого и тщательного анализа с учетом контекста всего процесса атаки. Такой контекстуальный анализ, помимо всего прочего, позволяет понять: данная операция осуществляется самим пользователем или все же она инициирована каким-либо процессом под видом пользователя.

Поэтому мы в Panda Security считаем, что современные тенденции развития вредоносных программ и атак требуют применения в корпоративных сетях новых решений, сочетающих в себе не только традиционные технологии защиты, но и новые технологии расширенной защиты, обнаружения неизвестных угроз/атак и реагирования на них. Именно по этой причине 1,5 года назад на рынок было выпущено первое и единственное облачное SaaS-решение Adaptive Defense 360 класса EPP+EDR.

Итак, для чего и каким же образом настраивается эта расширенная защита?

Рекомендации по уровню безопасности ИТ-структуры компании

Наши пользователи часто спрашивают нас, требуется ли устанавливать расширенную защиту на все устройства в их ИТ-инфраструктуре, включая серверы и компьютеры в подсетях и удаленных офисах. Основываясь на нашем опыте и анализе многочисленных реальных атак на организации любых типов, размеров и сфер деятельности, мы можем ответить однозначно: Да, причем это не только необходимо, но и обязательно.

Все конечные точки и серверы в корпоративной сети или подсети, также как и мобильные устройства, находятся на прицеле у кибер-преступников, которые рассматривают их как цель и средства для достижения других целей в атакуемой компании. Настоятельно рекомендуем, чтобы компании применяли максимальную защиту для каждой конечной точки (ПК, ноутбук или сервер) в своей корпоративной сети, включая все подсети и удаленные офисы. Это лучший способ предотвратить серьезный финансовый и репутационный ущерб, избежать взлома систем и защитить компанию от любых других инцидентов, которые негативным образом могут повлиять на работу компании.

Такая рекомендация основана на нашем опыте и знании мотивов кибер-преступников, первой задачей которых является поиск наиболее уязвимого устройства, которое можно было бы использовать для доступа к другим компьютерам и серверам. После установки в сети, их «творения» скрытно начинают осуществлять поиск слабого звена компании для доступа к рабочим станциям и серверам – реальным целям многих атак. Для этого они способны осуществить бесчисленное количество итераций и скрытых действий, чтобы выполнить свои вредоносные действия и скомпрометировать требуемый сервер.

Единственный способ защитить все устройства – это тщательный мониторинг и контроль каждого действия, предпринимаемого на всех рабочих станциях и серверах, классифицируя каждый запущенный процесс и выявляя все взаимосвязи с другими процессами, включая легитимные процессы, которые могут помочь хакерам взламывать корпоративные приложения, системы и осуществлять кражу/порчу информации.

Ниже приведем некоторые примеры реальных атак, которые наглядно иллюстрируют, почему непосредственная защита всех сетевых ресурсов, включая серверы, офисные и удаленные рабочие станции, — это единственная эффективная защита от кибер-атак и, что особенно важно, неизвестных угроз.

Атаки на корпоративные серверы

Каждый сервер в корпоративной сети – это желанная цель для каждого кибер-преступника в силу различных причин:

• Они имеют открытые порты и устанавливают соединения.

• Часто отсутствует постоянный мониторинг активности сервера. Т.е. как правило, контролируется только его производительность.

• Серверы не всегда имеют все установленные патчи и не всегда, оказывается, полноценно защищены в силу того, чтобы исключить проблемы, вызванные вопросами производительности, простоев в работе и пр.

• Они имеют огромное количество запущенных процессов, а потому более чувствительны к имеющимся уязвимостям, которые могут быть использованы хакерами.

Семейство решений с функциями расширенной защиты Adaptive Defense предоставляет возможность «из первых рук» наблюдать за техниками, используемыми кибер-преступниками для компрометации различных типов внутренних серверов, даже тех, которые не «смотрят» в Интернет.

Важно иметь в виду, что хакеры обычно не запускают прямой атаки на свою цель, а подбираются к ней постепенно и весьма тонко. Вот почему мы наблюдаем рост числа атак, которые не используют какие-либо вредоносные программы. Что хакеры делают – так это пытаются приблизиться к своей цели, не вызывая подозрений, делая различные отвлекающие маневры и побочные движения. В большинстве случаев целью является именно серверы, т.к. они как правило являются теми ИТ-активами, где содержится наибольший объем конфиденциальной информации, и они могут использоваться преступниками для запуска атак на другие компьютеры внутри сети или за ее пределами.

Ниже мы расскажем о наиболее распространенных атаках на серверы, которые мы видели в лаборатории PandaLabs за последнее время и которые блокировались решением Adaptive Defense.

Атаки на серверы баз данных SQL/MySQL

Вообще говоря, первое, что Вы заметите при таком типе атаки – это аномалия во входящем трафике к серверу с БД. Используется хакерами для поиска и использования уязвимостей на сервере БД (который не всегда «пропатчен» из-за опасений в простое и т.д.). Как только найдена требуемая уязвимость, хакеры заставляют сервер генерировать вредоносные файлы на жестком диске и запускать их для того, чтобы получить полный контроль над системой. Благодаря расширенной защите в Adaptive Defense, мы видим, как хакеры создают пользователей со специфическими профилями для удаленного доступа к серверам и используют последних в качестве стартовых площадок для кибер-атак на другие сетевые ресурсы.

Атаки через удаленное подключение к рабочему столу (RDP)

Это распространенный способ атаки на корпоративные серверы, и он стал очень популярен за последний год в целях распространения шифровальщиков. Он заключается в том, чтобы получить доступ к целевому компьютеру через Интернет для того, чтобы можно было удаленно им управлять. Как только кибер-преступники находят сервер с включенным Remote Desktop Protocol, они запускают против него атаку типа brute-force для подбора регистрационных данных (имя пользователя и пароль). В антивирусной лаборатории PandaLabs за последние месяцы обнаружили множество примеров подобных атак, например:

Атаки на доменные и файловые серверы

Независимо от метода, используемого хакером для проникновения в корпоративную сеть, хорошо известно, что одна из главных целей любого вторжения – это получение пользователя, который может использоваться для выполнения определенных действий внутри ИТ-структуры. Это делает серверы управления доменом первичной целью хакеров, т.к. такие серверы хранят учетные записи администратора домена (требуемые для выполнения этих самых «определенных» действий) и имеют доступ ко всем компьютерам в домене.

Анализ постоянных угроз повышенной сложности (APT) в PandaLabs показал, что использование серверов управления доменами – это распространенная практика для запуска атак в сети. Например, один из клиентов Adaptive Defense использовал традиционную антивирусную защиту (не Panda) на своих серверах, в то время как на рабочих станциях в домене поверх этой защиты еще была настроена наша расширенная защита. В какой-то момент на рабочих станциях стала срабатывать расширенная защита, т.к. она начала идентифицировать и блокировать атаки на них. Расследование показало, что данные атаки были совершены с корпоративных серверов – на самом деле, они были взломаны.

Риск заражения неизвестным шифровальщиком подключенных сетевых дисков

Сетевые диски часто используются для совместного доступа к информации с различных компьютеров, но также представляют серьезную опасность заражения.

Если компьютер с подключенными сетевыми дисками был заражен шифровальщиком, то действия этой вредоносной программы не ограничатся только лишь зараженным компьютером, но они будут распространены и на совместные ресурсы сетевых дисков. Чтобы снизить этот риск, организациям рекомендуется внедрять ограничительные меры контроля доступа, удаляя права на запись в сети везде, где это возможно.

Для обеспечения надлежащей защиты каждого компьютера в сети мы рекомендуем устанавливать решения с функциями расширенной защиты Adaptive Defense или Adaptive Defense 360 на каждый компьютер.

Одна из наиболее распространенных ошибок заключается в том, что расширенной защиты достаточно для защиты только тех компьютеров, которые содержат общие ресурсы, при этом оставляя остальные компьютеры без расширенной защиты. Однако при таком сценарии, если незащищенный компьютер был заражен шифровальщиком, то этот зловред будет пытаться зашифровать все документы, которые он найдет на доступных дисках в системе, включая сетевые диски.

Для того чтобы удаленно зашифровать содержимое сетевых дисков, шифровальщик использует удаленные вызовы процедур (RPC). С точки зрения компьютера, на котором физически находятся эти сетевые диски, речь идет о вполне легитимной операции, выполняемой легитимными процессами операционной системы (доступ и изменение файлов с данными). Т.е. легитимное поведение не будет ассоциироваться с вредоносными действиями.

Однако на самом деле запускается вредоносный процесс на том компьютере, откуда идет атака. Поэтому она должна быть идентифицирована и остановлена именно там. Вот почему необходимо, чтобы расширенная защита была внедрена на каждом компьютере.

Пример настройки расширенной защиты в Adaptive Defense 360

Как мы уже говорили, Adaptive Defense 360 – это облачное SaaS-решение информационной безопасности с функциями расширенной защиты. Ранее мы уже рассказывали о том, что представляет собой данный продукт, как можно быстро его внедрить, как интегрировать его с собственной или сторонней SIEM-системой. А в данной статье на примере этого продукта давайте посмотрим, насколько трудоемко настраивать расширенную защиту от неизвестных угроз.

Скажем сразу, т.к. функции расширенной защиты в максимальной степени автоматизированы, то настройка занимает достаточно мало времени.

Вы можете параллельно делать аналогичные действия в демо-консоли Panda Adaptive Defense 360 (для работы потребуется только браузер – желательно Chrome или Firefox, ничего устанавливать не требуется):

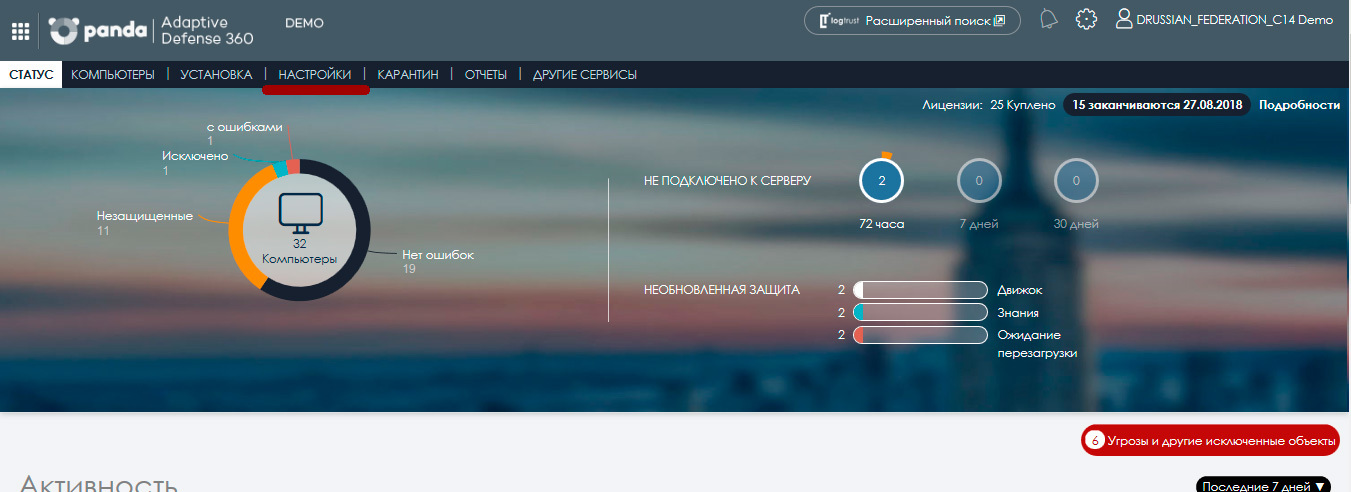

Итак, войдя в консоль Panda Cloud, нажмите на кнопку с продуктом Panda Adaptive Defense 360 и перейдите в консоль управления, после чего в основном меню выберите раздел Настройки:

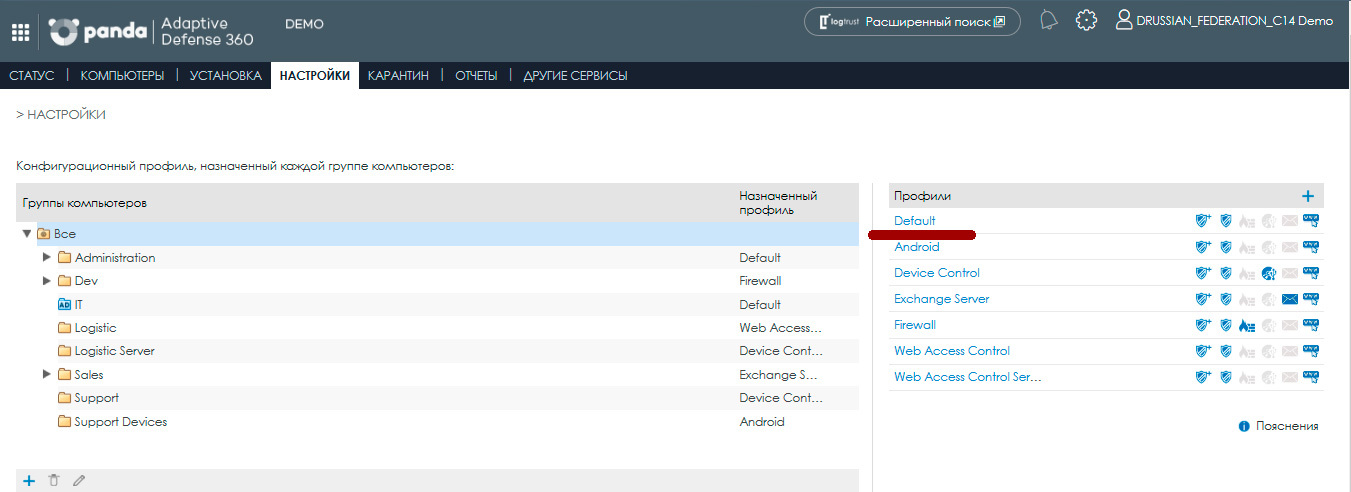

В данном разделе слева представлены группы компьютеров, а справа – профили безопасности. Управление расширенной защитой осуществляется на основе профилей. Поэтому необходимо выбрать требуемый профиль, в котором нужно ее настроить. Например, возьмем профиль Default:

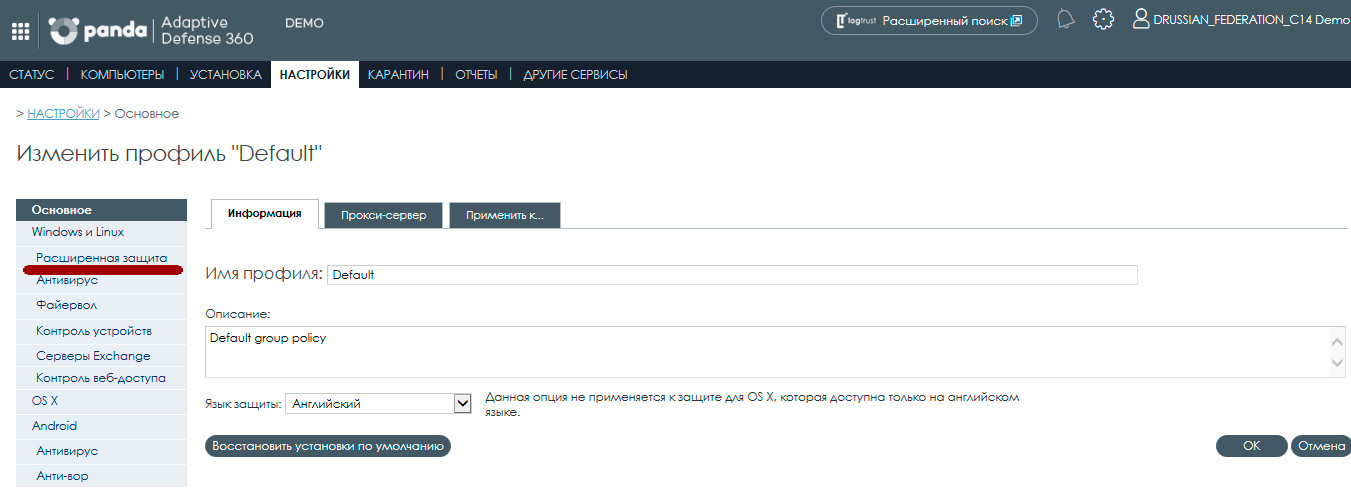

В открывшемся профиле в меню слева выберем раздел Расширенная защита:

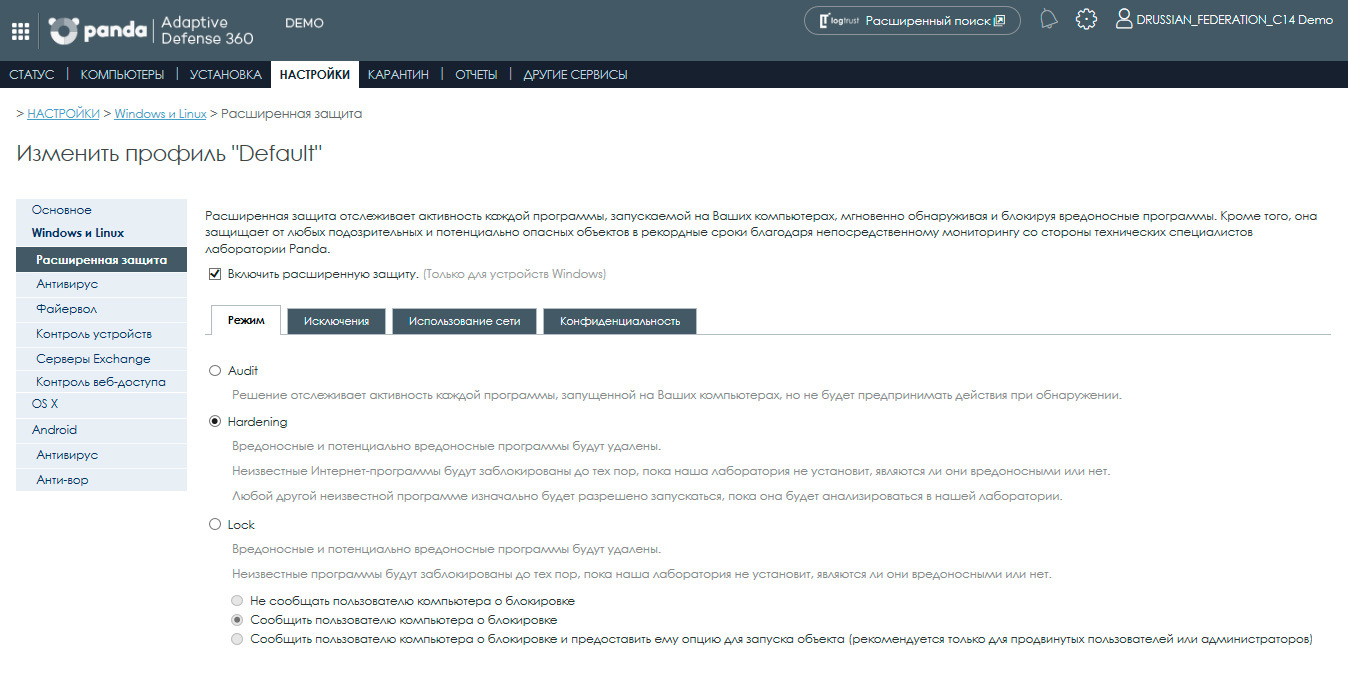

В результате этого откроется страница с настройками расширенной защиты:

Чтобы включить расширенную защиту для данного профиля, поставьте галочку у опции Включить расширенную защиту. Обращаем Ваше внимание на то, что в настоящий момент данный функционал предлагается только для устройств с Windows.

После этого Вам станут доступны опции настройки, разделенные на четыре закладки: Режим, Исключения, Использование сети и Конфиденциальность. Рассмотрим их подробнее.

Режим

Расширенная защита позволяет Вам установить различные режимы безопасности для блокировки неизвестных вредоносных программ и защитить компьютеры от современных угроз и постоянных угроз повышенной сложности.

Данный режим предназначен только лишь для мониторинга неизвестных угроз. В таком режиме работы решение ничего не блокирует, а только лишь отслеживает все запущенные процессы и взаимосвязи между ними и предоставляет результаты мониторинга в виде экспертной информации. Кстати, данный режим рекомендуется использовать в первые 2-3 недели с момента внедрения Adaptive Defense, чтобы решение могло «познакомиться» с используемым в компании ПО и адаптироваться под его специфику.

В данном режиме решение разрешает запуск неклассифицированных программ, которые уже установлены на компьютерах пользователей. При этом решение будет отслеживать все процессы, порожденные такими программами, чтобы предотвратить вредоносные и подозрительные из них, а также каждая из таких программ примерно в течение суток будет проанализирована в антивирусной лаборатории PandaLabs для классификации.

Также в данном режиме решение будет блокировать все неизвестные программы, которые поступают на компьютер из внешних источников (Интернет, электронная почта, флэшки и пр.), до тех пор, пока оно не будет классифицировано. В свою очередь, программы, классифицированные как вредоносные, будут перемещены в централизованный карантин.

Данный режим позволяет заблокировать запуск всех неизвестных (неклассифицированных в PandaLabs) программ до тех пор, пока они не будут классифицированы. Этот режим имеет достаточно серьезные ограничения на использование неизвестного ПО, однако в подавляющем большинстве случаев каждая такая неизвестная программа будет классифицирована в течение суток. Кроме того, администратор всегда имеет возможность сделать исключение из блокировки для каждой конкретной неизвестной программы.

При выборе данного режима можно настроить следующие опции:

• Не сообщать пользователю компьютера о блокировке – локальный агент не будет показывать какие-либо уведомления при блокировке неизвестной программы;

• Сообщить пользователю компьютера о блокировке – в этом случае каждый раз при блокировке неизвестной программы конечные пользователи увидят сообщение, объясняющее причину блокировки;

• Сообщить пользователю компьютера о блокировке и предоставить ему опцию для запуска объекта – в этом случае конечному пользователю в течение 1 минуты показывается сообщение, где он может выбрать вариант запуска заблокированной программы под свою ответственность. Такие исключения являются постоянными до тех пор, пока администратор не изменит конфигурацию в консоли управления.

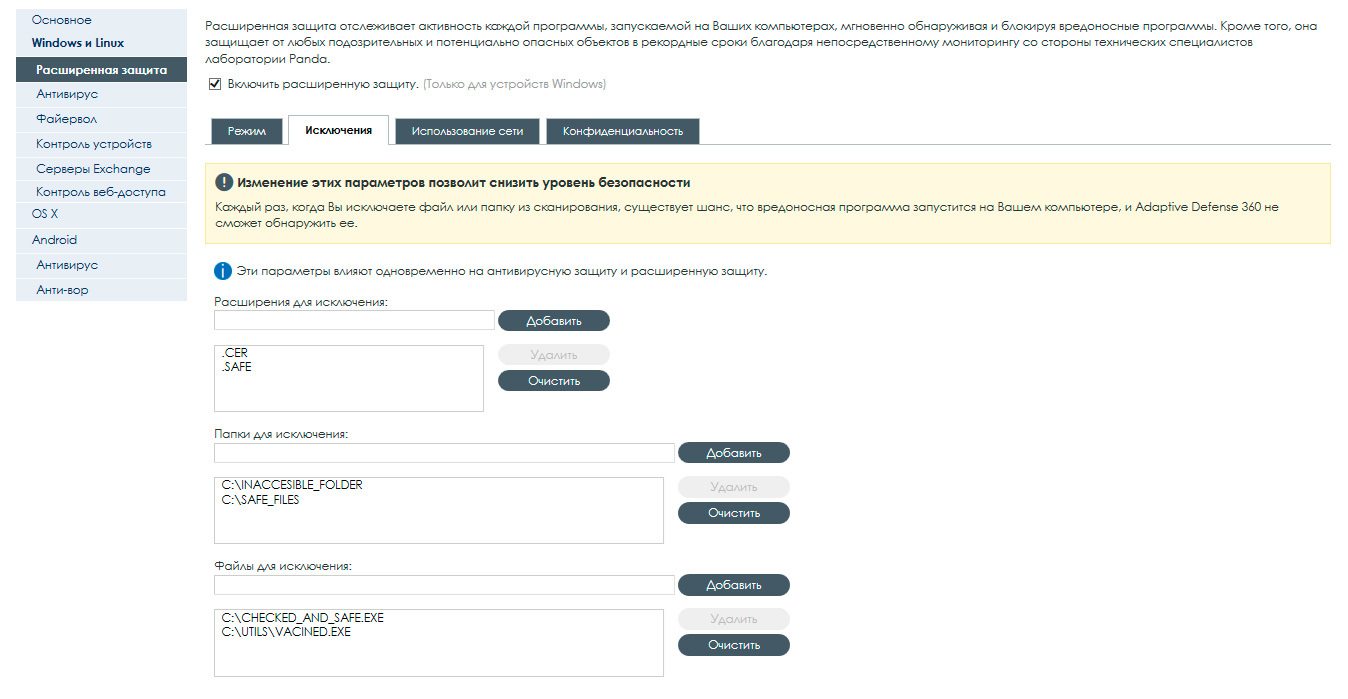

Исключения

На данной закладке можно настроить объекты на компьютерах, которые не будут проверяться решением Adaptive Defense. При этом обратите внимание, что данные настройки будут актуальны как для расширенной защиты, так и для антивирусной защиты тоже.

На этой закладке Вы можете указать расширения, папки или файлы, которые необходимо исключить из контроля.

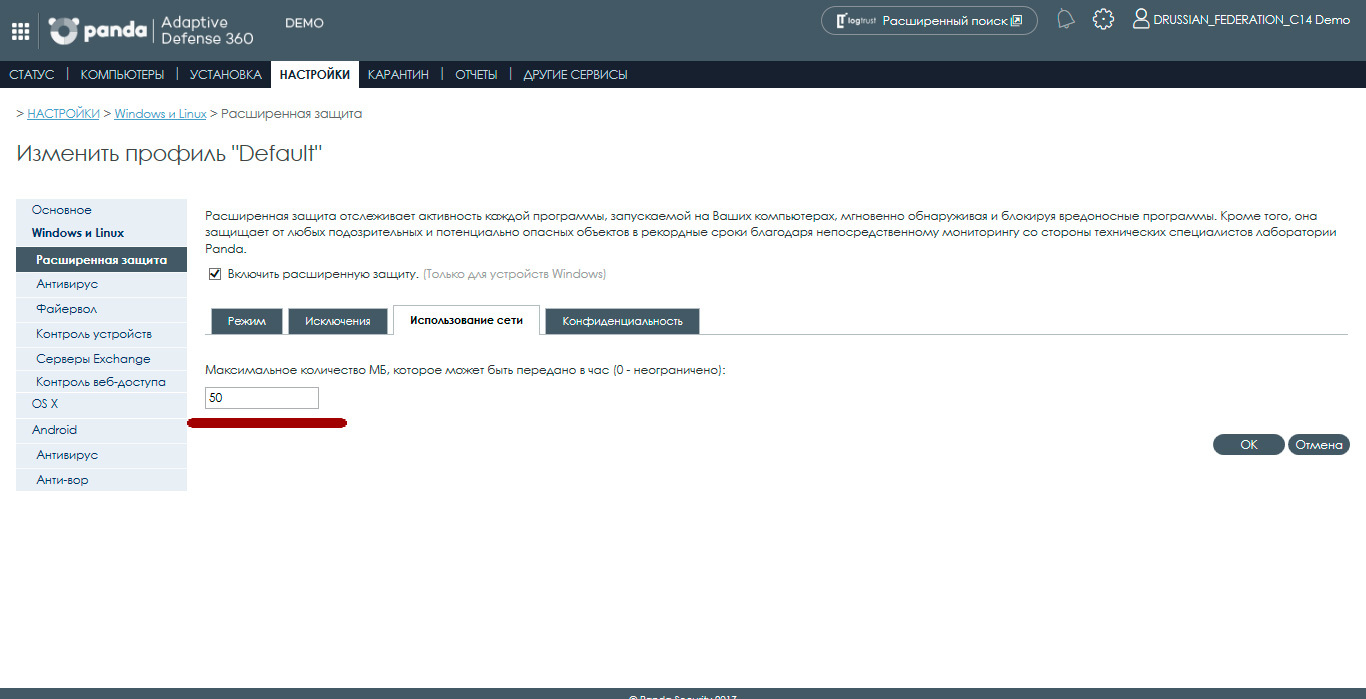

Использование сети

Каждый неклассифицированный в PandaLabs исполняемый файл, который пытается запуститься на компьютере пользователя, отправляется агентом на наш сервер для тщательного анализа. Данная функция настроена таким образом, чтобы не оказывать влияния на производительность компьютерной сети. В связи с этим по умолчанию опция Максимальное количество МБ, которое может быть передано в час имеет значение 50 МБ.

Вы можете указать у данной опции требуемое значение в МБ или поставить значение 0, если Вы не хотите ограничивать объем передаваемых файлов.

Неизвестные файлы отправляются только единожды среди всех пользователей в мире, использующие Adaptive Defense, поэтому если данный неизвестный файл уже отправлялся агентом какого-либо пользователя, то с компьютера другого пользователя он уже отправляться не будет. Кроме того в решении используются специальные механизмы, которые позволяют оптимизировать использование сетевых ресурсов и максимально снизить нагрузку на корпоративную сеть.

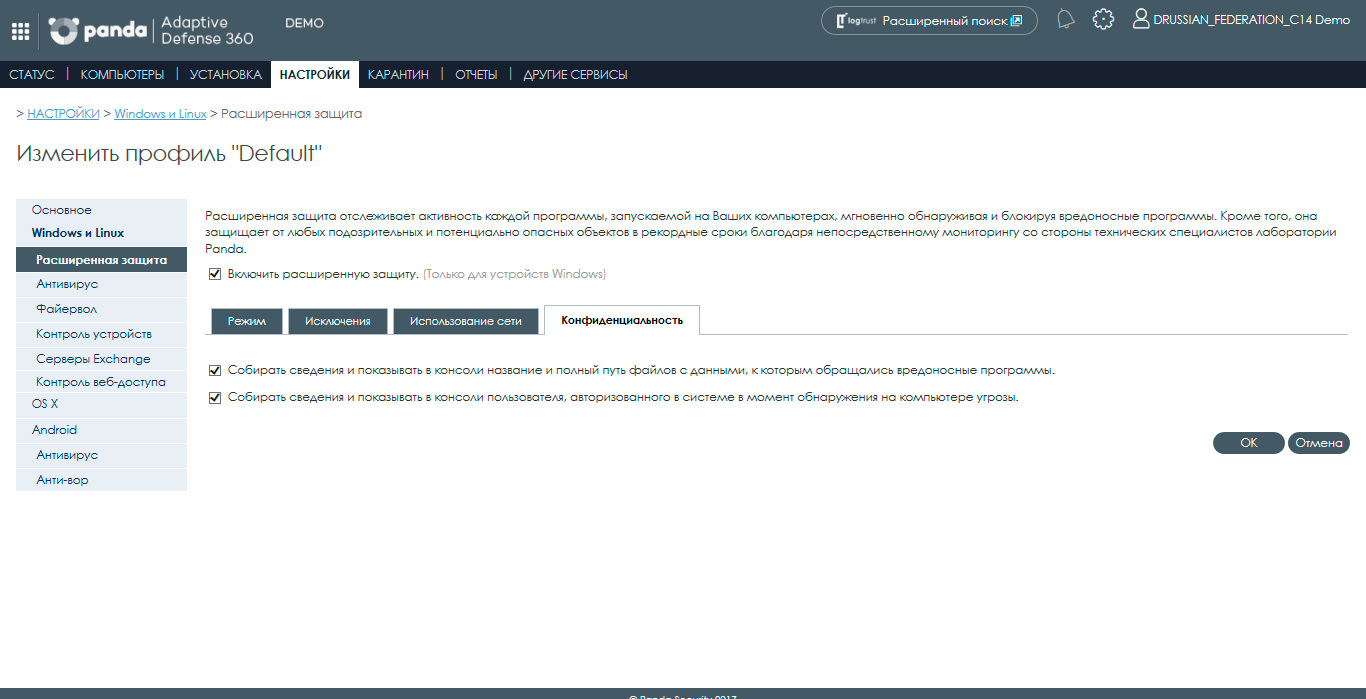

Конфиденциальность

На данной закладке Вы можете настроить несколько опций конфиденциальности:

• Если выбрать первую опцию, то решение будет собирать и показывать администратору в консоли управления (и отчетах) название и полный путь файлов с данными, к которым обращались вредоносные программы / процессы

• Если выбрать вторую опцию, то администратор сможет увидеть в консоли управления (и отчетах) данные по пользователю, который был авторизован в системе в момент обнаружения угрозы на компьютере

После того как Вы настроили все требуемые параметры расширенной защиты, нажмите кнопку ОК.

На этом настройка расширенной защиты в данном профиле закончена. Примерно через 15 минут все настройки будут синхронизированы и вступят в силу. С этого момента на тех компьютерах, которые принадлежат данного профилю, расширенная защита будет работать в соответствии с Вашими настройками.

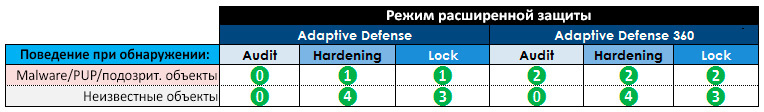

Поведение расширенной защиты против вредоносных и неизвестных объектов

После того как Вы настроили опции расширенной защиты, давайте посмотрим, как будет вести себя решение в зависимости от сценария. В таблице ниже представлен номер сценария для Adaptive Defense и Adaptive Defense 360 в зависимости от режима работы и характеристики обнаруженного объекта, а ниже под таблицей уже представлены подробные описания каждого сценария.

Adaptive Defense – это упрощенная версия продукта без перманентной защиты. Она содержит только модуль расширенной защиты. Данная версия может работать параллельно с любым текущим корпоративным антивирусом, предоставляя дополнительный уровень защиты от неизвестных угроз.

Adaptive Defense 360 – это полная версия продукта, которая помимо расширенной защиты содержит также и все модули перманентной защиты (антивирус, файервол, контроль устройств, URL-фильтрация, защита Exchange и т.д.).

• Никаких действий не предпринимается (лечение, удаление, блокировка, …)

• На компьютере конечного пользователя не показывается никаких всплывающих окон

• Активность вредоносных программ и ПНП регистрируется и показывается в консоли управления (панели Вредоносные программы и Потенциально нежелательные программы)

• Активность подозрительных и неизвестных объектов не регистрируется и не показывается в консоли управления (панель Заблокированные неклассифицированные объекты)

• Если в разделе Параметры включены и настроены почтовые уведомления, то они будут отправляться в случае обнаружения вредоносных программ

• На компьютере конечного пользователя показывается всплывающее окно с сообщением

• Активность вредоносных программ и ПНП регистрируется и показывается в консоли управления (панели Вредоносные программы и Потенциально нежелательные программы)

• Активность подозрительных и неизвестных объектов регистрируется и показывается в консоли управления (панель Заблокированные неклассифицированные объекты).

После того как эти объекты будут классифицированы, они будут регистрироваться и показываться в соответствующей панели (Вредоносные программы или Потенциально нежелательные программы), за исключением случаев, когда эти объекты в конечном итоге будут классифицированы в качестве невредоносных программ (goodware). После этого данные объекты не будут больше регистрироваться в панели Заблокированные неклассифицированные объекты

• Если в разделе Параметры включены и настроены почтовые уведомления, то они будут отправляться в случае обнаружения вредоносных программ и подозрительных объектов. Но они не будут отправляться в случае с ПНП.

• Блокировка и отправка на карантин, лечение или удаление

• На компьютере конечного пользователя показывается всплывающее окно с сообщением

• Активность вредоносных программ и ПНП регистрируется и показывается в консоли управления (панели Вредоносные программы и Потенциально нежелательные программы)

• Активность подозрительных и неизвестных объектов регистрируется и показывается в консоли управления (панель Заблокированные неклассифицированные объекты).

После того как эти объекты будут классифицированы, они будут регистрироваться и показываться в соответствующей панели (Вредоносные программы или Потенциально нежелательные программы), за исключением случаев, когда эти объекты в конечном итоге будут классифицированы в качестве невредоносных программ (goodware). После этого данные объекты не будут больше регистрироваться в панели Заблокированные неклассифицированные объекты

• Если в разделе Параметры включены и настроены почтовые уведомления, то они будут отправляться в случае обнаружения вредоносных программ и подозрительных объектов. Но они не будут отправляться в случае с ПНП.

• Блокировка всех неизвестных объектов

• На компьютере конечного пользователя показывается всплывающее окно с сообщением

• Заблокированные неизвестные объекты регистрируются и показываются в консоли управления (панель Заблокированные неклассифицированные объекты). После того как эти объекты будут классифицированы, они будут регистрироваться и показываться в соответствующей панели (Вредоносные программы или Потенциально нежелательные программы), за исключением случаев, когда эти объекты в конечном итоге будут классифицированы в качестве невредоносных программ (goodware). После этого данные объекты не будут больше регистрироваться в панели Заблокированные неклассифицированные объекты

• Никакие почтовые уведомления не отправляются в случае обнаружений неизвестных объектов

• Блокировка всех неизвестных объектов, которые соответствует логике правил, установленных для режима работы расширенной защиты Hardening

• На компьютере конечного пользователя показывается всплывающее окно с сообщением

• Заблокированные неизвестные объекты регистрируются и показываются в консоли управления (панель Заблокированные неклассифицированные объекты). После того как эти объекты будут классифицированы, они будут регистрироваться и показываться в соответствующей панели (Вредоносные программы или Потенциально нежелательные программы), за исключением случаев, когда эти объекты в конечном итоге будут классифицированы в качестве невредоносных программ (goodware). После этого данные объекты не будут больше регистрироваться в панели Заблокированные неклассифицированные объекты

• Никакие почтовые уведомления не отправляются в случае обнаружений неизвестных объектов

Заключение

Adaptive Defense 360 предлагает автоматизированную расширенную защиту от неизвестных угроз, APT, направленных атак, шифровальщиков и других угроз нулевого дня. Данная защита, используя всю мощь облачных больших данных и искусственного интеллекта, позволяет анализировать каждый процесс непосредственно в контексте всего «большого процесса», что позволяет более точно понимать его характер и конечные цели. А это, в свою очередь, позволяет более точно классифицировать каждое приложение и процесс, обеспечивая высокий уровень защиты от неизвестных угроз.

Как видите, расширенная защита настраивается очень быстро и просто, для чего не требуется каких-либо специализированных знаний.

Демо-консоль Adaptive Defense 360

Для знакомства с консолью управления достаточно только обычного браузера (рекомендуется Chrome или Firefox) и немного свободного времени.

Триал-лицензии Adaptive Defense 360

Вы можете зарегистрировать бесплатные полнофункциональные лицензии сроком на 1 месяц