- Установка и настройка шифрования BitLocker в Windows10

- Функция шифрования в Windows 10

- Нужен ли ключ TPM для BitLocker?

- Аппаратное или программное шифрование

- Что делать, если мой компьютер несовместим с BitLocker

- Поиск ключа восстановления BitLocker в Windows 10

- Где найти ключ восстановления BitLocker?

- Что такое ключ восстановления BitLocker?

- Почему система Windows запрашивает ключ восстановления BitLocker?

- Как функция BitLocker активируется на моем устройстве?

- Шифрование BitLocker в Windows 10 Домашняя

- Включение шифрования BitLocker в домашней редакции Windows

- BitLocker Anywhere

- M3 BitLocker Loader

- Дополнительная информация

Установка и настройка шифрования BitLocker в Windows10

Если на компьютере установлен Windows 10 Pro или Enterprise, то сможете использовать функцию BitLocker, которая шифрует данные на жестком диске. Узнаем подробнее, как ее настроить.

Функция шифрования в Windows 10

Одной из дополнительных функций, которые получаете с установкой версии Windows 10 Pro, в отличие от Home, является BitLocker. Она позволяет шифровать данные на жестком диске так, чтобы никто не смог получить к ним доступ без ввода пароля.

Если кто-то извлечет диск из вашего компьютера и попытается получить доступ к нему на другом, содержимое будет нечитаемым. Это полезный инструмент, чтобы уберечь личные данные от сторонних глаз, но есть недостатки и требования, которые должны знать перед активацией функции:

- BitLocker снижает производительность, особенно при использовании программного шифрования.

- Если забудете пароль, то не сможете получить доступ к своим файлам.

- Для лучшей защиты используется ключ запуска TPM.

- Следует также знать, что существует альтернатива BitLocker: SSD с полным шифрованием диска. Содержимое шифруется автоматически.

Как правило, шифрование не активировано по умолчанию, поэтому может потребоваться скачать программное обеспечение производителя (например, Samsung Magician). При установке программа может запросить форматирование диска, тогда нужно сохранить на другой носитель данные, а если этот системный раздел С, то и переустановить Windows.

Нужен ли ключ TPM для BitLocker?

Ключ не обязателен, BitLocker будет использовать программный метод, который не так безопасен.

Программный режим снижает производительность чтения и записи. При аппаратном шифровании нужно подключать USB устройство с ключом и вводить пароль при каждой загрузке компьютера. При использовании ключа нужно, чтобы BIOS поддерживал загрузку с USB устройств.

Чтобы проверить соответствует ли ваш компьютер требованиям BitLocker в Windows 10 версии 1803 и выше – откройте Центр безопасности Защитника Windows, выберите вкладку Безопасность устройства.

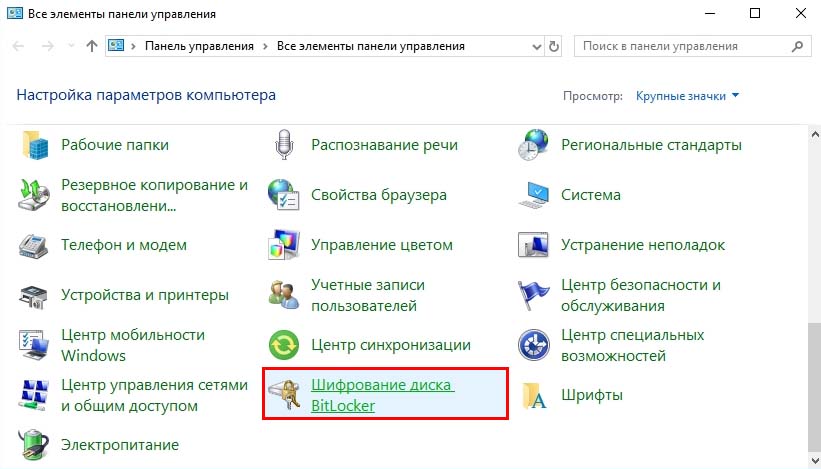

Чтоб включить защиту откройте Панель управления и перейдите в раздел Шифрование диска BitLocker.

Выберите диск из списка, на котором хранится личная информация и кликните на ссылку «Включить BitLocker».

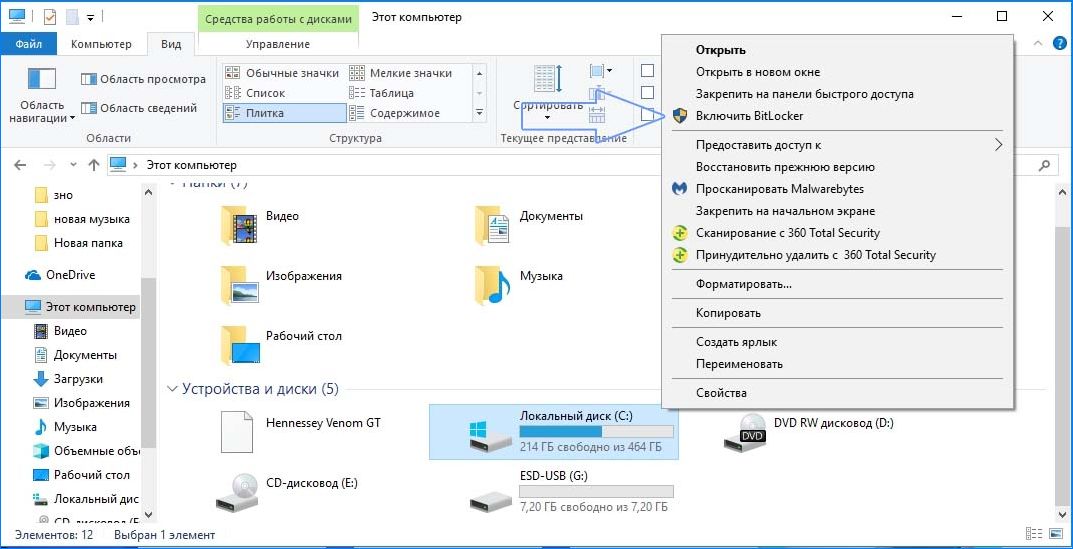

Еще способ включить шифрование – открыть Проводник, перейти на вкладку «Этот компьютер» и кликнуть правой кнопкой мыши на любом жестком диске.

После следуйте инструкциям на экране, чтобы настроить дисковую защиту.

Если диск уже достаточно заполнен, процесс займет много времени

После активации защиты появится значок замка на диске в Проводнике.

Аппаратное или программное шифрование

Функция поддерживает оба метода. Если включить аппаратное шифрование TPM, то можно зашифровать весь диск.

Когда решили зашифровать том (то есть один или несколько разделов), воспользуйтесь программным шифрованием. Можно использовать программный метод, если компьютер не соответствует требованиям BitLocker.

Что делать, если мой компьютер несовместим с BitLocker

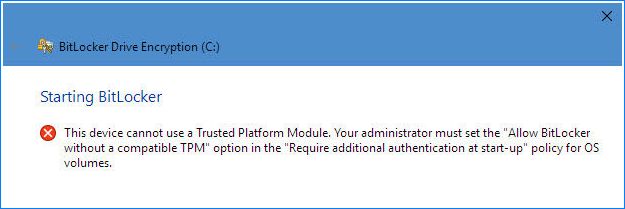

Если вместо запуска мастера установки на экране видите уведомление, подобное приведенному ниже, то его можно обойти.

Уведомление не обязательно означает, что оборудование несовместимо. Может быть не включены соответствующие параметры в BIOS. Откройте Bios / UEFI найдите параметр TPM, и убедитесь, что включен.

Если компьютер собран на материнской плате AMD, то параметр находится в разделе PSP. Это Платформа Безопасности Процессора, интегрированная в сам процессорный чип, например, Ryzen, который имеет модуль безопасности вместо TPM.

Обратите внимание, в январе 2018 было обнаружено, что AMD PSP имеет брешь в безопасности, поэтому обновления микрокода (доставляются через обновления безопасности Windows) отключены. В этом случае не сможете использовать аппаратный режим.

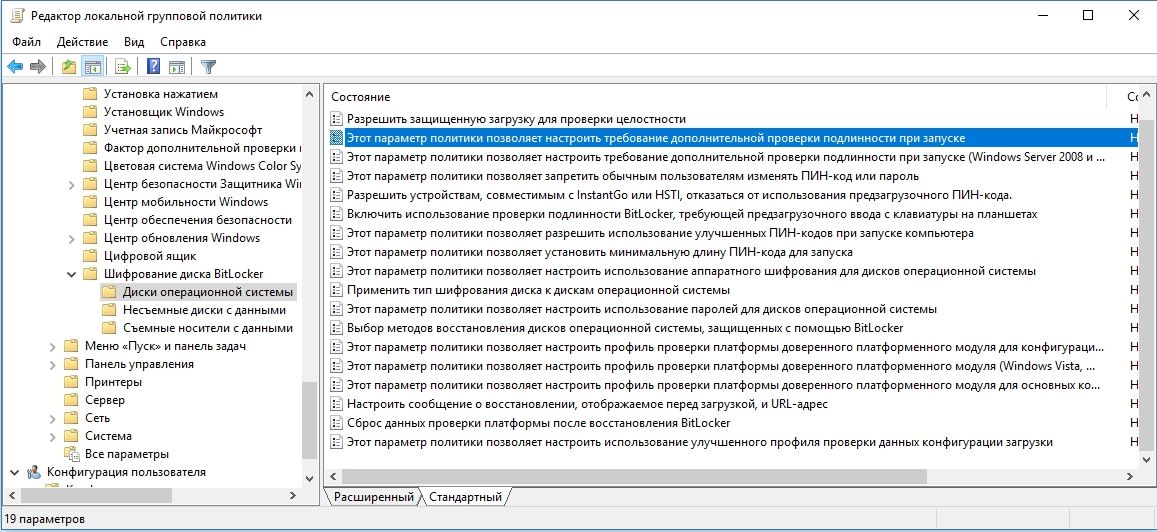

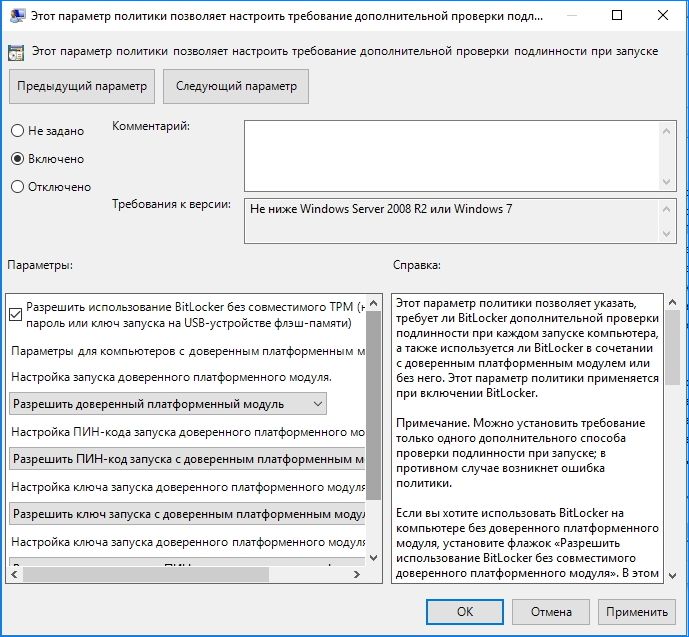

При активации программного режима, при котором снижается производительность чтения / записи, воспользуйтесь редактором локальных групповых политик.

Нажмите сочетание клавиш Windows+R, введите команду gpedit.msc.

В левой панели перейдите по пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

В правой части окна кликните дважды на пункте «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». В открывшемся окне установите значение «Включить» и отметьте «Разрешить использование BitLocker без совместимого TPM».

Поиск ключа восстановления BitLocker в Windows 10

Если система запрашивает у вас ключ восстановления BitLocker, следующие инструкции помогут вам найти его и понять, почему ключ был запрошен.

Где найти ключ восстановления BitLocker?

Перед активацией защиты функция BitLocker обеспечивает безопасное создание резервной копии ключа восстановления. Ключ восстановления может находиться в нескольких местах, в зависимости от того, какой параметр был выбран при активации BitLocker.

В учетной записи Майкрософт выполните Вход в учетную запись Майкрософт на другом устройстве, чтобы найти ключ восстановления.

Если вы используете современное устройство, поддерживающее автоматическое шифрование устройств, ключ восстановления, скорее всего, будет находиться в вашей учетной записи Майкрософт. Дополнительные сведения см. в разделе Шифрование устройства в Windows 10.

Если устройство настроил другой пользователь или защита BitLocker была активирована другим пользователем, ключ восстановления может находиться в учетной записи Майкрософт этого пользователя.

Для сохраненного распечатки: Ключ восстановления может находиться на распечатке, сохраненном при активации BitLocker. Проверьте свои важные документы, относящиеся к компьютеру.

На USB-накопителе: Подсоедините USB-накопитель к заблокированному компьютеру и следуйте инструкциям. Если ключ сохранен на устройстве флэш-памяти как текстовый файл, прочтите этот файл на другом компьютере.

В учетной записи Azure Active Directory: Если ваше устройство было зарегистрировано в Организации с помощью рабочей или учебной учетной записи электронной почты, ваш ключ восстановления может храниться в учетной записи Azure AD , связанной с вашим устройством. Возможно, вы сможете получить к ключу доступ самостоятельно либо вам может потребоваться обратиться к системному администратору.

Удержание системного администратора. Если устройство подключено к домену (обычно это рабочее или учебное устройство), обратитесь к системному администратору для ключа восстановления.

Что такое ключ восстановления BitLocker?

Ключ восстановления BitLocker — это уникальный 48-значный цифровой пароль, который можно использовать для разблокировки системы, если функция BitLocker не может другим способом точно определить, что попытка доступа к системному диску была санкционированной. Этот ключ может храниться в учетной записи Майкрософт, на распечатке, в сохраненном файле или в организации, управляющей устройством. Запрос ключа восстановления в таких случаях является критически важным условием защиты, при выполнении которого функция BitLocker сможет предоставить вам доступ к вашим данным.

Почему система Windows запрашивает ключ восстановления BitLocker?

BitLocker — это технология шифрования Windows, которая защищает данные от несанкционированного доступа путем шифрования диска и отображения запроса на прохождение одного или нескольких этапов проверки подлинности, прежде чем BitLocker сможет разблокировать устройство. Она включается как при обычном использовании Windows, так и при попытке несанкционированного доступа. При обнаружении небезопасного состояния, которым может быть попытка несанкционированного доступа к данным, система Windows запрашивает ключ восстановления BitLocker. Этот дополнительный шаг представляет собой меру безопасности, призванную обеспечить безопасность ваших данных. Внесение изменений определенного характера в оборудование, встроенное ПО и программное обеспечение может приводить к возникновению состояний, которые функция BitLocker не может отличить от возможной атаки. В таких случаях функция BitLocker может требовать прохождение дополнительной проверки безопасности в виде предоставления ключа восстановления, даже если пользователь является авторизованным владельцем устройства. Это позволяет системе защиты абсолютно точно убедиться в том, что попытка разблокировки устройства выполняется полномочным пользователем.

Как функция BitLocker активируется на моем устройстве?

Есть три стандартных способа активировать защиту BitLocker на вашем устройстве.

Ваше устройство является современным устройством, которое отвечает определенным требованиям для автоматического включения шифрования устройств. В этом случае ключ восстановления BitLocker автоматически сохраняется в учетной записи Майкрософт , прежде чем будет активирована защита.

Владелец или Администратор устройства активировал защиту BitLocker (также называемую шифрованием устройств на некоторых устройствах) с помощью приложения «Параметры» или панели управления: В этом случае пользователь активирует BitLocker либо выберет место для сохранения ключа, либо (в случае шифрования устройства), которое оно автоматически сохранит в учетной записи Майкрософт.

Рабочая или учебная организация, управляющая вашим устройством (в настоящее время или в прошлом), активировала защиту BitLocker на вашем устройстве: В этом случае у Организации может быть ключ восстановления BitLocker.

Защита BitLocker всегда активируется пользователем (или от его имени), у которого есть полные права доступа к вашему устройству на уровне администратора независимо от того, кто является этим пользователем — вы, другой человек или организация, управляющая вашим устройством. В ходе настройки функции BitLocker автоматически создается ключ восстановления во время активации защиты.

Если вам не удается найти запрашиваемый ключ восстановления BitLocker и вы не можете отменить внесенные в конфигурацию изменения, которые могли стать причиной запроса ключа, необходимо выполнить сброс устройства с помощью одного из параметров восстановления Windows 10. Сброс устройства приведет к удалению всех файлов.

Шифрование BitLocker в Windows 10 Домашняя

Примечание: домашняя редакция ОС вполне умеет подключать, читать и записывать диски, зашифрованные BitLocker: если вы зашифруете диск на другом компьютере с Pro/Enterprise редакцией системы или создадите там зашифрованный виртуальный диск, а затем перенесете его в Windows 10 Домашняя, с ним можно будет работать без каких-либо проблем, однако включить шифрование на незашифрованном или отключить на зашифрованном диске в этой версии нельзя.

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Дополнительная информация

Несмотря на то, что встроенными средствами системы Windows 10 Домашняя включить BitLocker не получится, способ обойтись без платных программ всё-таки есть, при условии, что вы готовы потратить время и вам не требуется шифрование системного раздела диска:

- Устанавливаем Windows 10 Pro (образ можно взять с официального сайта Майкрософт, активация не потребуется) в виртуальную машину, например, VirtualBox (это обходится нам полностью бесплатно).

- Подключаем к виртуальной машине физический диск или раздел (это возможно, сам я на эту тему инструкций пока не писал), флешку или поддерживаемый Windows виртуальный диск vhd (который можно создать средствами ОС, см. Как создать виртуальный жесткий диск).

- Шифруем его средствами Windows 10 Pro в виртуальной машине, размонтируем, пользуемся в домашней редакции ОС, установленной на компьютере.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

10.07.2019 в 13:07

Вот почитайте (ссылка) как Dell автоматически включает шифрование битлокером, включая и на домашних редакциях, а пользователи потом удивляются откуда оно взялось. Там есть ссылка и на документ Майкрософт.

11.07.2019 в 14:15

Здравствуйте.

Там на домашней не битлокер, а device encryption, это другое (не написал еще про это, найти можно в параметрах — система) и сейчас на многих ноутбуках/планшетах с 10-кой оно включено, не только Dell.

12.07.2019 в 17:03

Система в управлении дисками пользователю сообщает, что зашифровано BitLocker. Когда в через панель управления заходишь в Шифрование диска BitLocker имеется возможность сохранить ключ в текстовый файл, а в нем первой строкой записано «Ключ восстановления шифрования диска BitLocker. Так что с точки зрения пользователя разницы не наблюдаю. Разъяснения по этому поводу приветствуются. Кстати, с программами создания резервных копий могут быть проблемы, они такие диски по секторам копировать будут и не обязательно сообщат пользователю почему так долго и места требуется много.

13.07.2019 в 11:07

Вы правы, да, и там и там BitLocker, хоть и реализация слегка отличающаяся. Документ официальный на тему: docs.microsoft.com/ru-ru/windows/security/information-protection/bitlocker/bitlocker-device-encryption-overview-windows-10

Интересующий нас раздел — «Шифрование устройства BitLocker»

07.08.2020 в 07:51

Добрый день, вы пишите, что программой BitLocker Anywhere можно зашифровать диск, а потом уже работать без этой программы. Подскажите, как именно работать без этой программы, то есть чем расшифровывать? Несистемный диск, Windows 10 Home.

07.08.2020 в 15:26

Здравствуйте.

Windows 10 (даже домашняя) умеет работать с разделами, зашифрованными Bitlocker. Т.е. создать такой раздел не может, а подключить его, читать/записывать — это умеет.