- BitLocker: развертывание в Windows Server 2012 и более поздних версиях BitLocker: How to deploy on Windows Server 2012 and later

- Установка BitLocker Installing BitLocker

- Установка BitLocker с помощью диспетчера серверов To install BitLocker using Server Manager

- Установка BitLocker с помощью Windows PowerShell To install BitLocker using Windows PowerShell

- Использование модуля servermanager для установки BitLocker Using the servermanager module to install BitLocker

- Использование модуля dism для установки BitLocker Using the dism module to install BitLocker

- Практическое использование BitLocker

BitLocker: развертывание в Windows Server 2012 и более поздних версиях BitLocker: How to deploy on Windows Server 2012 and later

Применимо к: WindowsServer 2012, WindowsServer 2012 R2, WindowsServer 2016, WindowsServer 2019 Applies to: WindowsServer 2012, WindowsServer 2012 R2, WindowsServer 2016, WindowsServer 2019

В этом разделе для ИТ-специалистов объясняется, как развернуть BitLocker в Windows Server 2012 и более поздних версиях. This topic for the IT professional explains how to deploy BitLocker on Windows Server 2012 and later. Для всех выпусков Windows Server BitLocker можно установить с помощью диспетчера серверов или Windows PowerShell управления. For all Windows Server editions, BitLocker can be installed using Server Manager or Windows PowerShell cmdlets. Для установки BitLocker требуются права администратора на сервере. BitLocker requires administrator privileges on the server to install.

Установка BitLocker Installing BitLocker

Установка BitLocker с помощью диспетчера серверов To install BitLocker using Server Manager

Откройте диспетчер серверов, выбрав значок диспетчера серверов или заверив servermanager.exe. Open Server Manager by selecting the Server Manager icon or running servermanager.exe.

Выберите «Управление» на панели навигации диспетчера серверов и выберите «Добавление ролей и компонентов», чтобы запустить мастер добавления ролей и компонентов. Select Manage from the Server Manager Navigation bar and select Add Roles and Features to start the Add Roles and Features Wizard.

Открыв мастер добавления ролей и компонентов, выберите «Далее» в области «Перед началом работы» (если она показана). **** With the Add Roles and Features Wizard open, select Next at the Before you begin pane (if shown).

Выберите установку на основе ролей **** или компонентов на **** области типов установки в области «Мастер добавления ролей и компонентов» и выберите «Далее», чтобы продолжить. Select Role-based or feature-based installation on the Installation type pane of the Add Roles and Features Wizard pane and select Next to continue.

Выберите параметр «Выбрать сервер из пула серверов» в области выбора сервера и подтвердит сервер для установки функции BitLocker. **** Select the Select a server from the server pool option in the Server Selection pane and confirm the server for the BitLocker feature install.

Роли и функции сервера устанавливаются с помощью того же мастера в диспетчере серверов. Server roles and features install using the same wizard in Server Manager. Выберите «Далее» в области **** ролей сервера мастера добавления ролей и компонентов, чтобы перейти к области компонентов. **** Select Next on the Server Roles pane of the Add Roles and Features wizard to proceed to the Features pane.

В области «Функции» мастера добавления **** ролей и компонентов в области «Функции» в области «Шифрование диска BitLocker» в поле «Шифрование диска BitLocker» вобласти «Добавление ролей и компонентов». Select the check box next to BitLocker Drive Encryption within the Features pane of the Add Roles and Features Wizard. Мастер покажет дополнительные функции управления, доступные для BitLocker. The wizard will show the additional management features available for BitLocker. Если вы не хотите устанавливать эти функции, отключайте параметр «Включить средства управления» и выберите **** «Добавить функции». If you do not want to install these features, deselect the Include management tools option and select Add Features. После выбора дополнительных функций выберите «Далее», чтобы перейти к мастеру. Once optional features selection is complete, select Next to proceed in the wizard.

Примечание. Функция расширенного хранилища является обязательной функцией для включения BitLocker. Note: The Enhanced Storage feature is a required feature for enabling BitLocker. Эта функция обеспечивает поддержку зашифрованных жестких дисков в системах с поддержкой. This feature enables support for Encrypted Hard Drives on capable systems.

Выберите «Установить» в области **** подтверждения мастера добавления ролей и компонентов, чтобы начать установку компонентов BitLocker. Select Install on the Confirmation pane of the Add Roles and Features Wizard to begin BitLocker feature installation. Для работы функции BitLocker требуется перезагрузка. The BitLocker feature requires a restart to complete. Автоматический выбор перезапуска конечного сервера **** при необходимости в области подтверждения при принудительном перезапуске компьютера после завершения установки. **** Selecting the Restart the destination server automatically if required option in the Confirmation pane will force a restart of the computer after installation is complete.

Если автоматически перезапустить сервер назначения, если не выбран **** необходимый, в **** области результатов мастера добавления ролей и компонентов будет отображаться успешность или сбой установки компонентов BitLocker. **** If the Restart the destination server automatically if required check box is not selected, the Results pane of the Add Roles and Features Wizard will display the success or failure of the BitLocker feature installation. При необходимости в тексте результатов будет отображаться уведомление о дополнительных действиях, необходимых для завершения установки функций, таких как перезагрузка компьютера. If required, a notification of additional action necessary to complete the feature installation, such as the restart of the computer, will be displayed in the results text.

Установка BitLocker с помощью Windows PowerShell To install BitLocker using Windows PowerShell

Windows PowerShell предоставляет администраторам еще один вариант установки функций BitLocker. Windows PowerShell offers administrators another option for BitLocker feature installation. Windows PowerShell установки компонентов с помощью модуля или модуля; однако модули и модули не всегда совместно используют четность servermanager dism имен servermanager dism компонентов. Windows PowerShell installs features using the servermanager or dism module; however, the servermanager and dism modules do not always share feature name parity. Поэтому рекомендуется перед установкой подтвердить имя функции или роли. Because of this, it is advisable to confirm the feature or role name prior to installation.

Примечание. Чтобы завершить установку BitLocker, необходимо перезапустить сервер. Note: You must restart the server to complete the installation of BitLocker.

Использование модуля servermanager для установки BitLocker Using the servermanager module to install BitLocker

Модуль Windows PowerShell может использовать либо функцию servermanager BitLocker, либо для Install-WindowsFeature Add-WindowsFeature ее установки. The servermanager Windows PowerShell module can use either the Install-WindowsFeature or Add-WindowsFeature to install the BitLocker feature. Этот Add-WindowsFeature cmdlet является просто загной для Install-WindowsFeature . The Add-WindowsFeature cmdlet is merely a stub to the Install-WindowsFeature . В этом примере используется Install-WindowsFeature этот cmdlet. This example uses the Install-WindowsFeature cmdlet. Имя функции BitLocker в servermanager модуле : BitLocker . The feature name for BitLocker in the servermanager module is BitLocker .

По умолчанию установка компонентов в Windows PowerShell не включает необязательные подуправления или средства управления в процессе установки. By default, installation of features in Windows PowerShell does not include optional sub-features or management tools as part of the install process. Это можно увидеть с помощью -WhatIf параметра в Windows PowerShell. This can be seen using the -WhatIf option in Windows PowerShell.

Результаты этой команды показывают, что только функция шифрования диска BitLocker устанавливается с помощью этой команды. The results of this command show that only the BitLocker Drive Encryption feature installs using this command.

Чтобы узнать, что будет установлено с помощью функции BitLocker, включая все доступные средства управления и под функции, используйте следующую команду: To see what would be installed with the BitLocker feature including all available management tools and sub-features, use the following command:

В результате этой команды отображается следующий список всех средств администрирования для BitLocker, которые будут установлены вместе с этой функцией, включая средства для использования с доменными службами Active Directory (AD DS) и службами Active Directory облегченного использования каталогов (AD LDS). The result of this command displays the following list of all the administration tools for BitLocker that would be installed along with the feature, including tools for use with Active Directory Domain Services (AD DS) and Active Directory Lightweight Directory Services (AD LDS).

- Шифрование диска BitLocker BitLocker Drive Encryption

- Средства шифрования диска BitLocker BitLocker Drive Encryption Tools

- Средства администрирования шифрования диска BitLocker BitLocker Drive Encryption Administration Utilities

- Средство просмотра пароля восстановления BitLocker BitLocker Recovery Password Viewer

- Средства управления Snap-Ins и Command-Line AD DS AD DS Snap-Ins and Command-Line Tools

- Средства AD DS AD DS Tools

- AD DS и средства AD LDS AD DS and AD LDS Tools

Чтобы завершить полную установку функции BitLocker со всеми доступными функциями и после завершения перезагрузки сервера, выполните ную команду: The command to complete a full installation of the BitLocker feature with all available features and then rebooting the server at completion is:

Важно! Установка функции BitLocker с помощью Windows PowerShell не устанавливает функцию расширенного хранилища. Important: Installing the BitLocker feature using Windows PowerShell does not install the Enhanced Storage feature. Администраторам, желающим поддерживать зашифрованные жесткие диски в своей среде, потребуется отдельно установить функцию расширенного хранилища. Administrators wishing to support Encrypted Hard Drives in their environment will need to install the Enhanced Storage feature separately.

Использование модуля dism для установки BitLocker Using the dism module to install BitLocker

Модуль dism Windows PowerShell использует Enable-WindowsOptionalFeature командлет для установки компонентов. The dism Windows PowerShell module uses the Enable-WindowsOptionalFeature cmdlet to install features. Имя функции BitLocker для BitLocker: BitLocker . The BitLocker feature name for BitLocker is BitLocker . Модуль dism не поддерживает поддиаными знаками при поиске имен функций. The dism module does not support wildcards when searching for feature names. Чтобы получить список имен функций dism для модуля, используйте Get-WindowsOptionalFeatures командлет. To list feature names for the dism module, use the Get-WindowsOptionalFeatures cmdlet. Следующая команда перечислит все дополнительные функции в оперативной (запущенной) операционной системе. The following command will list all of the optional features in an online (running) operating system.

Из этих выходных данных видно, что существует три связанных с BitLocker дополнительных имена дополнительных функций: BitLocker, BitLocker-Utilities и BitLocker-NetworkUnlock. From this output, we can see that there are three BitLocker related optional feature names: BitLocker, BitLocker-Utilities and BitLocker-NetworkUnlock. Для установки функции BitLocker требуются только функции BitLocker BitLocker-Utilities и BitLocker-Utilities. To install the BitLocker feature, the BitLocker and BitLocker-Utilities features are the only required items.

Чтобы установить BitLocker с помощью dism модуля, используйте следующую команду: To install BitLocker using the dism module, use the following command:

Эта команда запросит у пользователя перезагрузку. This command will prompt the user for a reboot. Этот Enable-WindowsOptionalFeature не поддерживает принудительной перезагрузки компьютера. The Enable-WindowsOptionalFeature cmdlet does not offer support for forcing a reboot of the computer. Эта команда не включает установку средств управления для BitLocker. This command does not include installation of the management tools for BitLocker. Для полной установки BitLocker и всех доступных средств управления используйте следующую команду: For a complete installation of BitLocker and all available management tools, use the following command:

Практическое использование BitLocker

Start – Control Panel – Administrative Tools – Server Manager – Features – Add Features – находим

- BitLocker Drive Encryption

Нажимаем Next – Install – Close – Yes (Do you want to restart now?) и перезагружаем систему для активации изменений .

Для работы с технологией BitLocker система должна быть оборудована необходимым модулем – TPM ( Trusted Platform Module ). Поясню, как я понимаю это из всего прочитанного:

Это микросхема, дающая компьютеру дополнительные средства безопасности, например возможность шифрования дисков BitLocker. Доверенный платформенный модуль встроен в некоторые современные модели компьютеров. Активировать его в системе можно посредством BIOS , для этого нужно сделать следующее:

Boot the computer. DEL into the BIOS

Move to the Peripherals — Trusted Computing menu item that now appears.

Switch the TPM SUPPORT menu item from Disabled to Enable

Save settings and restart

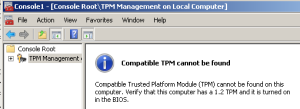

А после уже, будучи находясь в системе проверяем, что модуль видится:

C:\Users\Administrator>manage-bde -tpm -turnon

BitLocker Drive Encryption: Configuration Tool version 6.1.7600

Copyright (C) Microsoft Corporation. All rights reserved.

ERROR: A compatible Trusted Platform Module (TPM) was not detected.

Ошибка. Не обнаружен совместимый доверенный платформенный модуль.

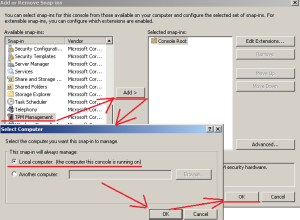

Win + R -> mmc.exe – File – Add or Remove Snap-ins – находим оснастку : TPM Management и нажимаем

В результате запустится оснастка управления модулем TPM – где будет уже наглядно понятно, поддерживается ли модуль TPM или нет – у меня нет:

Действия, представленные выше могут отличаться от Ваших, поэтому советую проверить сопровождающую информацию по Вашей материнской плате.

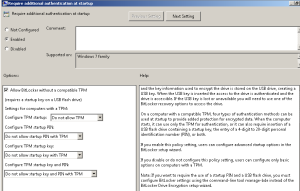

Если же система не оборудована данным модулем TPM , то перед началом шифрования необходимо разрешить использовать BitLocker без совместимого ТРМ. Делается это через оснастку: gpedit . msc

Запускаем: Win + R -> gpedit . msc

Далее в редакторе «Локальных групповых политик» на «Компьютер» вносим следующие изменения:

Local Computer Policy -> Computer Configuration -> Administrative Templates – Windows Components – BitLocker Drive Encryption

Следует привести параметры к виду:

Operating System Drives: Requirce additional authentication at startup – Enable

Также нужно позаботиться о наличии, USB флэш-накопителя с которого при запуске будет считываться ключ шифрования. Если устройство недоступно (не работает), необходимо воспользоваться одним из способов восстановления BitLocker. После активации данной политики уже можно шифровать свои жесткие диски.

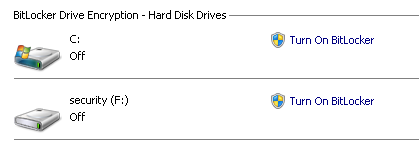

Сейчас я покажу все пошаговое:

Переходим в «Панель управления» ( Control Panel ) – View by : Small icons и запускаем модуль «Шифрования диска BitLocker » ( BitLocker Drive Encryption ) и указываем тот диск, который предстоит шифровать. Это будет логический диск F: — нажимаем “Turn On BitLocker”

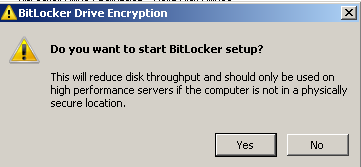

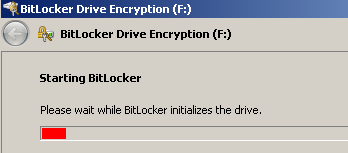

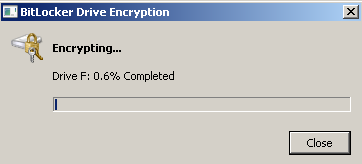

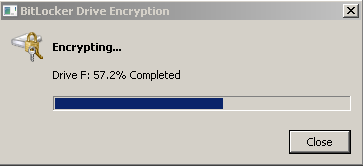

После того как вы указали на необходимость шифрования конкретного диска, BitLocker проведет его инициализацию.

Ожидаем, советую обратить внимание на то, что в период, когда вы будете шифровать диск, производительность сервера снизится.

Все тоже самое можно сделать через командную строку так:

manage-bde -protectors -add c: -recoverykey z:

where c: is the bitlocked system drive and z: is the plugged in USB pendrive.

You may check the status again to see if the new protector is shown in the list.

The recovery key will be saved to the pendrive as a hidden file.

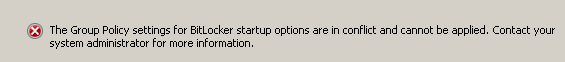

, но у меня процесс подвис, далее при внимательном чтении ошибок выяснил, что не нужно было включать данную политику – выключил ее, переведя в положение Not Configured . Проделываю шаги снова:

Переходим в «Панель управления» ( Control Panel ) – View by : Small icons и запускаем модуль «Шифрования диска BitLocker » ( BitLocker Drive Encryption ) и указываем тот диск, который предстоит шифровать. Это будет логический диск F: — нажимаем “Turn On BitLocker”

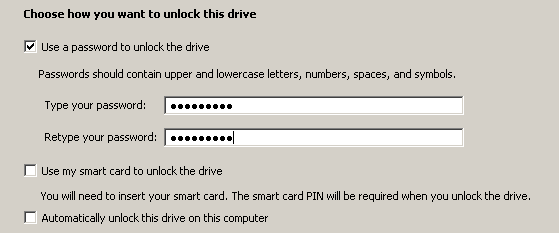

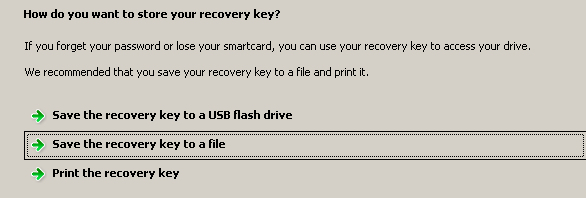

Нажимаю Next -> далее сохраняю ключ восстановления, к примеру в файл:

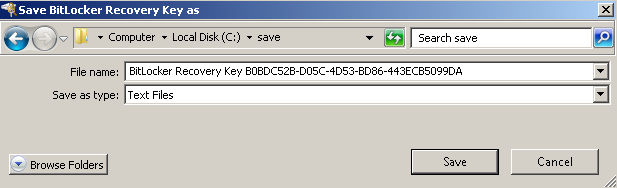

Через проводник указываю местоположение (в корень диска нельзя, должен быть создан или уже иметь место быть каталог) удобное мне: — и нажимаю Save

Пример содержимого данного файла: (BitLocker Recovery Key B0BDC52B-D05C-4D53-BD86-443ECB5099DA.txt)

BitLocker Drive Encryption Recovery Key

The recovery key is used to recover the data on a BitLocker protected drive.

To verify that this is the correct recovery key compare the identification with what is presented on the recovery screen.

Recovery key identification: B0BDC52B-D05C-4D

Full recovery key identification: B0BDC52B-D05C-4D53-BD86-443ECB5099DA

BitLocker Recovery Key:

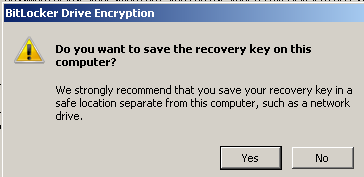

На вопрос «Do you want to save the recovery key on this computer?» — отвечаю Yes

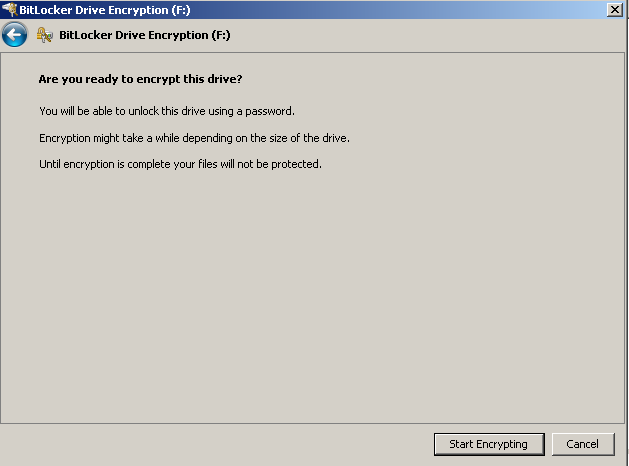

А после Next – запускаем процесс шифрования диска

Процесс все еще идет:

Ожидаем, советую обратить внимание на то, что в период, когда вы будете шифровать диск, производительность сервера/рабочей станции снизится.

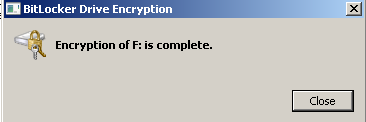

Так выглядит информационное окно о завершении процесса шифрования:

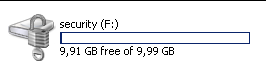

После завершения значок логического диска в «Моем компьютере» примет вид:

Это значит что диск зашифрован и все файлы помещаемые на него шифруются, чтобы его отключить нужно сделать так:

C:\Users\Administrator>manage-bde -lock F: -ForceDismount

BitLocker Drive Encryption: Configuration Tool version 6.1.7600

Copyright (C) Microsoft Corporation. All rights reserved.

Volume F: is now locked

И значок в «Мой компьютер» примет вид:

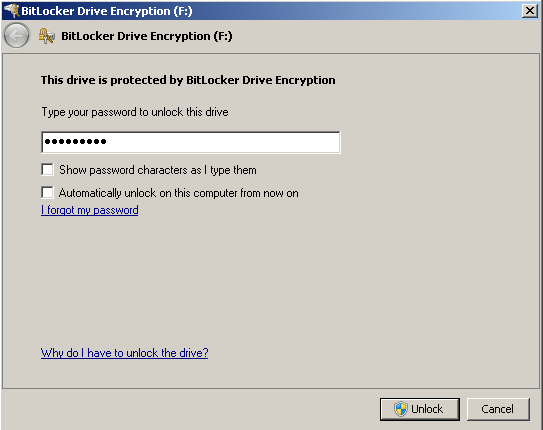

Теперь чтобы подключить зашифрованный логический диск нужно сделать:

Либо щелкнуть по нему и указать пароль и нажать Unlock

Либо через командную строку :

C:\Users\Administrator>manage-bde -unlock F: -password

BitLocker Drive Encryption: Configuration Tool version 6.1.7600

Copyright (C) Microsoft Corporation. All rights reserved.

Enter the password to unlock this volume : , в примере данной заметки пароль: 7 12 mbddr @

The password successfully unlocked volume F:.

Отлично все работает.

Данной заметкой я показал лишь малую часть использования технологии BitLocker на рабочем месте и как можно просто оставлять свои данные доступ к которым следует ограничить. Пусть Ваш доменный пароль изменен, на Вашей системе авторизовались, но доступ к данным закрыт. Но также ко всем относящемуся к Windows технологиям следует относится с некоторой долей осторожности, ведь все новое и внедренное и не опробованное многочисленными экспериментами не может служить 100% гарантией, что в один прекрасный момент из-за какого либо обновления Вы потеряете доступ к Вашим зашифрованным данным и уже не сможете восстановить доступ. Я же для себя просто разбирал, что есть технологию BitLocker и как ее можно использовать в повседневности. Даже подумывал на всякий случай обыграть такую сценку: чтобы делал сотрудник желающий со злым умыслом получить доступ к моим наработкам и заметкам , если столкнется; вход в систему закрыт утилитой syskey, а диски внутри закрыты уже технологией BitLocker. Но это так мысли вслух. На этом я пока прощаюсь, до новых встреч — с уважением автор блога — Олло Александр.