- Методы блокировки и разблокировки диска в средстве BitLocker Drive Encryption

- Пароль BitLocker

- Смарт-карта BitLocker

- Автоматическая разблокировка BitLocker

- Не удается включить автоматическую разблокировку BitLocker на диске («недопустимая функция»)

- 1 ответов

- BitLocker: включение сетевой разблокировки BitLocker: How to enable Network Unlock

- Основные требования к сетевой разблокировки Network Unlock core requirements

- Последовательность сетевой разблокировки Network Unlock sequence

- Настройка сетевой разблокировки Configure Network Unlock

- Установка роли сервера WDS Install the WDS server role

- Подтверждение работы службы WDS Confirm the WDS service is running

- Установка функции сетевой разблокировки Install the Network Unlock feature

- Создание шаблона сертификата для сетевой разблокировки Create the certificate template for Network Unlock

- Создание сертификата сетевой разблокировки Create the Network Unlock certificate

- Развертывание закрытого ключа и сертификата на сервере WDS Deploy the private key and certificate to the WDS server

- Настройка параметров групповой политики для сетевой разблокировки Configure Group Policy settings for Network Unlock

- Файлы конфигурации политики подсети на сервере WDS (необязательно) Subnet policy configuration files on the WDS server (optional)

- Отключение сетевой разблокировки Turn off Network Unlock

- Обновление сертификатов сетевой разблокировки Update Network Unlock certificates

- Устранение неполадок сетевой разблокировки Troubleshoot Network Unlock

- Настройка параметров групповой политики сетевой разблокировки в более ранних версиях Configure Network Unlock Group Policy settings on earlier versions

Методы блокировки и разблокировки диска в средстве BitLocker Drive Encryption

Для шифрования несъемного диска данных с помощью средства BitLocker Drive Encryption или для шифрования съемного диска с помощью средства BitLocker To Go можно выбрать метод разблокировки диска.

Выбор метода зависит от типа диска, который шифруется, от нужной степени гибкости и от установленных организацией требований (например, если выполняется шифрование дисков на рабочем компьютере).

Примечание: Возможность шифрования дисков с помощью BitLocker Drive Encryption доступна только в выпусках Windows 7 Ultimate и Enterprise.

Пароль BitLocker

Пароль – это строка символов, который используется для доступа к информации на компьютере. Дополнительные сведения о паролях, см. Советы по созданию надежных паролей и парольных фраз.

Пароль можно использовать для разблокировки несъемных дисков с данными (например, внутренних жестких дисков) и съемных дисков (например, внешних жестких дисков и USB флэш-памяти).

Пароли позволяют пользоваться зашифрованным диском и на домашнем, и на рабочем компьютерах или пользоваться диском совместно с другими пользователями.

Средство чтения BitLocker To Go позволяет разблокировать зашифрованные диски на компьютерах, работающих под управлением Windows Vista или Windows XP. Чтобы пользоваться средством чтения BitLocker To Go, необходимо отформатировать диск с помощью файловой системы FAT, а для шифрования диска нужно использовать пароль.

Изменить пароль можно на панели управления средства BitLocker Drive Encryption.

Смарт-карта BitLocker

Смарт-карта – это маленькая пластиковая карточка с компьютерной микросхемой. Смарт-карты обычно выдают отделы информационных технологий в крупных компаниях.

Для использования смарт-карты требуется устройство для чтения смарт-карт, установленное на компьютере или подключенное к нему; это устройство может считывать сохраненную на смарт-карте информацию.

Смарт-карты используют преимущественно в рабочей среде.

Обязательное требование – использование сертификата BitLocker предоставляет системный администратор. Если есть несколько сертификатов, необходимо выбрать один.

Смарт-карты нельзя использовать вместе с устройством чтения BitLocker To Go, позволяющий разблокировать диски на компьютере под управлением Windows Vista или Windows XP.

Чтобы разблокировать диск, нужно вставить смарт-карту и ввести её PIN-код.

Примечание: Во время шифрования диска с помощью смарт-карты на диске создается средство IRM-защиты на основе сертификата. Это средство защиты содержит определенную незашифрованную информацию, необходимую для разблокирования диска. В конкретных случаях, когда используется средство IRM-защиты на основе сертификата, открытый ключ и отпечаток сертификата, который использовался для шифрования диска, сохраняются незашифрованными в метаданных средства защиты. Этими сведениями можно воспользоваться, чтобы отыскать центр сертификации, который использовался для создания сертификата, а затем попытаться извлечь определенные личные сведения.

Автоматическая разблокировка BitLocker

Во время шифрования съемных дисков данных можно выбрать автоматическая разблокировка диска, когда выполняется вход в Windows.

Съемные диски данных можно настроить на автоматическое разблокирование после того, как они зашифрованы, щелкнув правой кнопкой мыши диска в папке «Компьютер» и выбрав пункт Управление BitLocker.

Примечание: Для автоматической разблокировки дисков данных диск, на котором установлена Windows, должен быть зашифрован с помощью средства BitLocker.

Не удается включить автоматическую разблокировку BitLocker на диске («недопустимая функция»)

Я просто обновить мой компьютер до Windows 10, выполнив чистую установку после форматирования загрузочного диска. Мой загрузочный диск-это SSD, и все мои файлы находятся на жестком диске, который я не стирал. Все тома зашифрованы с помощью BitLocker. Это три тома, не включая мой загрузочный том, и пароли довольно длинные, поэтому мне нравится включать автоматическую разблокировку, поэтому мне не нужно вводить их каждый раз, когда я загружаю свой компьютер.

обычно это хорошо работает. И он сделал для моего E: и F: приводы. Но для моего диска D: — самого важного, где хранится большинство моих файлов-это не сработает. Когда я пытаюсь включить его в Панели управления, он дает мне окно сообщения о том, «недопустимая функция», которая не особенно полезна. Пытаюсь сделать это из командной строки ( manage-bde -autounlock -enable D: ) дает мне то же сообщение, только он также говорит, что код ошибки 0x80070001.

Я не знаю, актуально ли это, но мой диск D: — это динамический том, который не относится ни к одному из моих других приводы. На самом деле он не будет монтировать, когда я впервые установил Windows 10; он сказал В Управлении дисками, что это был «иностранный», и я должен был добавить его к моей конфигурации. После этого, однако, он работал нормально, за исключением проблемы, упомянутой выше.

кто-нибудь знает как я могу это исправить? Я думал о том, чтобы сделать обходной путь, где я установил сценарий запуска, чтобы разблокировать диск с ключом восстановления, но он принимает это только в виде a .Файл BEK, который я не знаю, как экспортировать. Если бы кто-то мог сказать мне, как экспортировать этот файл, это было бы полезно, но я бы предпочел способ получить нормальную автоматическую разблокировку для работы.

1 ответов

мне удалось выяснить, как это исправить. Он не использует встроенную функцию автоматической разблокировки, как я надеялся (скорее скрипт, который разблокирует с помощью a .Файл BEK, как я уже упоминал), но, похоже, он работает так же хорошо.

во-первых, вам нужно создать .Файл BEK, который может разблокировать диск. Это команда, которую я использовал:

заменить d: С какой диск, который вы хотите автоматически разблокировать. Выходные данные будут выглядеть примерно так (Обратите внимание на » внешний ключевой файл name»):

теперь нужно создать скрипт разблокировки диска. Просто создайте пакетный файл в корневом каталоге со следующей строкой:

опять же, заменить d: С правильной буквой диска. Заменить [external key filename] С именем файла, которое вы получили ранее.

наконец, вы должны сказать Windows, чтобы запустить этот сценарий при запуске, прежде чем войти. (Или, по крайней мере, мне нужно было его запустить, потому что там мой рабочий стол и т. д. хранятся.) Вот как вы делаете это:

Нажмите Win+R и вводим gpedit.msc . (Это только в Pro, но так BitLocker, так что это не проблема здесь.)

слева выберите Конфигурация компьютера > Параметры Windows > сценарии (запуск/выключение)

дважды щелкните «Startup» справа

Нажмите Кнопку «Добавить. «и выберите пакетный файл, созданный ранее.

нажмите OK и закройте редактор групповой политики.

теперь вы можете перезагрузить компьютер, чтобы проверить его. Вы должны увидеть ваш диск автоматически разблокирован!

BitLocker: включение сетевой разблокировки BitLocker: How to enable Network Unlock

Область применения Applies to

В этой статье для ИТ-специалистов описывается работа сетевой разблокировки BitLocker и ее настройка. This article for IT professionals describes how BitLocker Network Unlock works and how to configure it.

Сетовая разблокировка была представлена в Windows 8 и Windows Server 2012 в качестве варианта защиты BitLocker для томов операционной системы. Network Unlock was introduced in Windows 8 and Windows Server 2012 as a BitLocker protector option for operating system volumes. Сетовая разблокировка помогает управлять рабочими столами и серверами с поддержкой BitLocker в среде домена путем автоматической разблокировки томов операционной системы при перезагрузке системы и под подключением к проводной корпоративной сети. Network Unlock helps you manage BitLocker-enabled desktops and servers in a domain environment by automatically unlocking operating system volumes when the system is rebooted and is connected to a wired corporate network. Для этой функции требуется, чтобы клиентское оборудование реализовало драйвер DHCP в его микропрограмме UEFI. This feature requires the client hardware to have a DHCP driver implemented in its UEFI firmware.

Без сетевой разблокировки томам операционной системы, в которые используются системы защиты TPM и PIN-кодов, требуется ПИН-код при перезагрузке или возобновлении работы компьютера после гибернации (например, по сети «Вывод на экран»). Without Network Unlock, operating system volumes that use TPM+PIN protectors require a PIN when a computer reboots or resumes after hibernation (for example, by Wake on LAN). Для предприятий эта настройка может затруднить установку исправлений программного обеспечения на автоматических настольных компьютерах и серверах с удаленным администрированием. For enterprises, this setup can make software patches difficult to roll out to unattended desktops and remotely administered servers.

Сетовая разблокировка позволяет системам с поддержкой BitLocker, которые используют TPM+PIN и отвечают требованиям к оборудованию для загрузки в Windows без вмешательства пользователя. Network Unlock allows BitLocker-enabled systems that use TPM+PIN and that meet the hardware requirements to boot into Windows without user intervention. Сетовая разблокировка работает как TPM+StartupKey при загрузке. Network Unlock works like the TPM+StartupKey at boot. Но StartupKey не требуется читать с USB-носители. But the StartupKey doesn’t need to be read from USB media. Вместо этого ключ сетевой разблокировки состоит из ключа, который хранится в TPM, и зашифрованного сетевого ключа, который отправляется на сервер. Instead, the key for Network Unlock is composed from a key that’s stored in the TPM and an encrypted network key that’s sent to the server. Он расшифровываются и возвращаются клиенту в безопасном сеансе. It’s decrypted and returned to the client in a secure session.

Основные требования к сетевой разблокировки Network Unlock core requirements

Для автоматической разблокировки систем, присоединимой к домену, для сетевой разблокировки требуются следующие обязательные конфигурации оборудования и программного обеспечения: Network Unlock requires the following mandatory hardware and software configurations before it can automatically unlock domain-joined systems:

- Необходимо использовать по крайней мере Windows 8 Windows Server 2012. You must be running at least Windows 8 or Windows Server 2012.

- Любой поддерживаемой операционной системой, использующей драйверы DHCP UEFI, может быть клиент сетевой разблокировки. Any supported operating system that uses UEFI DHCP drivers can be a Network Unlock client.

- Клиенты сетевой разблокировки должны иметь микросхему TPM (доверенный платформнный модуль) и по крайней мере одну защиту TPM. Network Unlock clients must have a TPM (trusted platform module) chip and at least one TPM protector.

- Необходимо иметь сервер с ролью служб развертывания Windows (WDS) в любой поддерживаемой операционной системе сервера. You must have a server running the Windows Deployment Services (WDS) role on any supported server operating system.

- Необязательный элемент сетевой разблокировки BitLocker можно установить в любой поддерживаемой операционной системе сервера. The BitLocker Network Unlock optional feature can be installed on any supported server operating system.

- Необходимо иметь DHCP-сервер отдельно от сервера WDS. You must have a DHCP server, separate from the WDS server.

- Необходимо правильно настроить сопряжение открытых и закрытых ключей. You must have a properly configured public/private key pairing.

- Необходимо настроить параметры групповой политики сетевой разблокировки. Network Unlock Group Policy settings must be configured.

Сетевой стек должен быть включен для использования функции сетевой разблокировки. The network stack must be enabled to use the Network Unlock feature. Производители оборудования доставляют свои продукты в различных состояниях и с различными меню BIOS. Equipment manufacturers deliver their products in various states and with different BIOS menus. Поэтому перед запуском компьютера необходимо подтвердить, что сетевой стек включен в BIOS. So confirm that the network stack has been enabled in the BIOS before you start the computer.

Для правильной поддержки DHCP в UEFI система на основе UEFI должна быть в режиме нативных и не должна иметь включенный модуль поддержки совместимости (CSM). To properly support DHCP within UEFI, the UEFI-based system should be in native mode and shouldn’t have a compatibility support module (CSM) enabled.

На компьютерах, на Windows 8 и более поздних, первый сетевой адаптер на компьютере (как правило, адаптер подкатки) должен быть настроен для поддержки DHCP. On computers that run Windows 8 and later, the first network adapter on the computer, usually the onboard adapter, must be configured to support DHCP. Этот адаптер необходимо использовать для сетевой разблокировки. This adapter must be used for Network Unlock.

Используйте эту конфигурацию, особенно если у вас несколько адаптеров и вы хотите настроить один из них без DHCP, например для протокола управления выключением света. Use this configuration especially when you have multiple adapters and you want to configure one without DHCP, such as for a lights-out management protocol. Конфигурация необходима, так как сетовая разблокировка прекращает суммирование адаптеров при достижении адаптером с портом DHCP, который по какой-либо причине не сбой. The configuration is necessary because Network Unlock stops enumerating adapters when it reaches an adapter that has a DHCP port that has failed for any reason. Поэтому если первый из них не поддерживает DHCP, не подключается к сети или по какой-либо причине не сообщает о доступности порта DHCP, сбой сетевой разблокировки. So if the first enumerated adapter doesn’t support DHCP, isn’t plugged into the network, or fails to report availability of the DHCP port for any reason, then Network Unlock will fail.

В поддерживаемых версиях Windows Server 2012 и более поздних версий компонент сервера сетевой разблокировки устанавливается как компонент Windows. On supported versions of Windows Server 2012 and later, the Network Unlock server component installs as a Windows feature. Он использует диспетчер сервера или Windows PowerShell управления. It uses Server Manager or Windows PowerShell cmdlets. В диспетчере серверов имя функции — «Сетовая разблокировка BitLocker». In Server Manager, the feature name is BitLocker Network Unlock. В Windows PowerShell имя функции — BitLocker-NetworkUnlock. In Windows PowerShell, the feature name is BitLocker-NetworkUnlock. Эта функция является основным требованием. This feature is a core requirement.

Для сетевой разблокировки требуется WDS в среде, где будет использоваться эта функция. Network Unlock requires WDS in the environment where the feature will be used. Настройка установки WDS не требуется. Configuration of the WDS installation isn’t required. Однако служба WDS должна быть запущена на сервере. But the WDS service must be running on the server.

Сетевой ключ хранится на системном диске вместе с ключом сеанса AES 256. The network key is stored on the system drive along with an AES 256 session key. Он шифруется с помощью 2048-битного открытого ключа RSA сертификата сервера разблокировки. It’s encrypted with the 2048-bit RSA public key of the unlock server’s certificate. Сетевой ключ расшифровываются с помощью поставщика в поддерживаемой версии Windows Server под управлением WDS. The network key is decrypted with the help of a provider on a supported version of Windows Server that’s running WDS. Сетевой ключ возвращается в зашифрованном виде с помощью соответствующего ключа сеанса. The network key is returned encrypted with its corresponding session key.

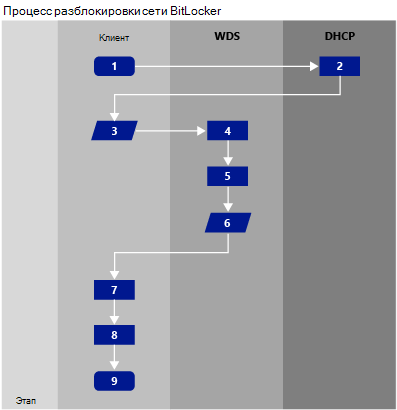

Последовательность сетевой разблокировки Network Unlock sequence

Последовательность разблокировки начинается на стороне клиента, когда диспетчер загрузки Windows обнаруживает наличие системы защиты сетевой разблокировки. The unlock sequence starts on the client side, when the Windows boot manager detects the existence of the Network Unlock protector. Он использует драйвер DHCP в UEFI для получения IP-адреса для IPv4. It uses the DHCP driver in UEFI to get an IP address for IPv4. Затем он транслирует запрос DHCP от поставщика, содержащий сетевой ключ и ключ сеанса для ответа, зашифрованный сертификатом сетевой разблокировки сервера, как описано выше. Then it broadcasts a vendor-specific DHCP request that contains the network key and a session key for the reply, all encrypted by the server’s Network Unlock certificate, as described earlier. Поставщик сетевой разблокировки на поддерживаемом сервере WDS распознает запрос от поставщика, расшифровывает его с помощью закрытого ключа RSA и возвращает сетевой ключ, зашифрованный с помощью ключа сеанса, с помощью собственного ответа DHCP от поставщика. The Network Unlock provider on the supported WDS server recognizes the vendor-specific request, decrypts it with the RSA private key, and returns the network key encrypted with the session key via its own vendor-specific DHCP reply.

На стороне сервера роль сервера WDS имеет дополнительный подключаемый компонент, например поставщик PXE (среда предварительной перезагрузки). On the server side, the WDS server role has an optional plug-in component, like a PXE (preboot execution environment) provider. Подключаемый модуль обрабатывает входящие запросы сетевой разблокировки. The plug-in component handles the incoming Network Unlock requests. Поставщик также может быть настроен с ограничениями подсети. The provider can also be configured with subnet restrictions. Эти ограничения требуют, чтобы IP-адрес, указанный клиентом в запросе сетевой разблокировки, был принадлежит разрешенной подсети, чтобы разблокировать сетевой ключ для клиента. These restrictions require the IP address that’s provided by the client in the Network Unlock request to belong to a permitted subnet in order to release the network key to the client. Если поставщик сетевой разблокировки недоступен, BitLocker передается на следующую доступную защиту для разблокировки диска. If the Network Unlock provider is unavailable, then BitLocker fails over to the next available protector to unlock the drive. Поэтому в типичной конфигурации для разблокировки диска представлен стандартный экран разблокировки TPM и PIN-кода. So in a typical configuration, the standard TPM+PIN unlock screen is presented to unlock the drive.

Для настройки на стороне сервера для сетевой разблокировки требуется подготовка 2048-битной пары открытых и закрытых ключей RSA в виде сертификата X.509. The server-side configuration to enable Network Unlock requires provisioning a 2048-bit RSA public/private key pair in the form of an X.509 certificate. Конфигурация также требует распространения сертификата открытого ключа клиентам. The configuration also requires the public key certificate to be distributed to the clients.

Управление и развертывание этого сертификата с помощью редактора групповой политики непосредственно на контроллере домена, который имеет функциональный уровень домена не ниже Windows Server 2012. Manage and deploy this certificate through the Group Policy editor directly on a domain controller that has a domain functional level of at least Windows Server 2012. Этот сертификат является общедоступным ключом, который шифрует промежуточный сетевой ключ. This certificate is the public key that encrypts the intermediate network key. Промежуточный сетевой ключ — это один из двух секретов, необходимых для разблокировки диска; другой секрет хранится в TPM. The intermediate network key is one of the two secrets that are required to unlock the drive; the other secret is stored in the TPM.

Процесс сетевой разблокировки следует следующим этапам: The Network Unlock process follows these phases:

- Диспетчер загрузки Windows обнаруживает защиту сетевой разблокировки в конфигурации BitLocker. The Windows boot manager detects a Network Unlock protector in the BitLocker configuration.

- Клиентский компьютер использует драйвер DHCP в UEFI для получения действительного IP-адреса IPv4. The client computer uses its DHCP driver in the UEFI to get a valid IPv4 IP address.

- Клиентский компьютер транслируется по запросу DHCP от поставщика, который содержит: The client computer broadcasts a vendor-specific DHCP request that contains:

- Сетевой ключ (256-битный промежуточный ключ), зашифрованный 2048-битным общедоступным ключом RSA сертификата сетевой разблокировки с сервера WDS. A network key (a 256-bit intermediate key) that’s encrypted by the 2048-bit RSA public key of the Network Unlock certificate from the WDS server.

- Ключ сеанса AES-256 для ответа. An AES-256 session key for the reply.

- Поставщик сетевой разблокировки на сервере WDS распознает запрос конкретного поставщика. The Network Unlock provider on the WDS server recognizes the vendor-specific request.

- Поставщик расшифровывать запрос с помощью закрытого ключа RSA сертификата сетевой разблокировки BitLocker сервера WDS. The provider decrypts the request by using the WDS server’s BitLocker Network Unlock certificate RSA private key.

- Поставщик WDS возвращает сетевой ключ, зашифрованный с помощью ключа сеанса, используя собственный ответ DHCP от поставщика на клиентский компьютер. The WDS provider returns the network key encrypted with the session key by using its own vendor-specific DHCP reply to the client computer. Этот ключ является промежуточным ключом. This key is an intermediate key.

- Возвращенный промежуточный ключ совмещается с другим локальным 256-битным промежуточным ключом. The returned intermediate key is combined with another local 256-bit intermediate key. Этот ключ может быть расшифровываться только TPM. This key can be decrypted only by the TPM.

- Этот комбинированный ключ используется для создания ключа AES-256, который разблокирует том. This combined key is used to create an AES-256 key that unlocks the volume.

- Windows продолжает последовательность загрузки. Windows continues the boot sequence.

Настройка сетевой разблокировки Configure Network Unlock

Следующие действия позволяют администратору настроить сетевую разблокировку в домене, где функциональный уровень не ниже Windows Server 2012. The following steps allow an administrator to configure Network Unlock in a domain where the functional level is at least Windows Server 2012.

Установка роли сервера WDS Install the WDS server role

Функция сетевой разблокировки BitLocker устанавливает роль WDS, если она еще не установлена. The BitLocker Network Unlock feature installs the WDS role if it’s not already installed. Если вы хотите установить его отдельно перед установкой сетевой разблокировки BitLocker, используйте диспетчер сервера или Windows PowerShell. If you want to install it separately before you install BitLocker Network Unlock, use Server Manager or Windows PowerShell. Чтобы установить роль в диспетчере серверов, выберите роль служб развертывания Windows. To install the role in Server Manager, select the Windows Deployment Services role.

Чтобы установить роль с помощью Windows PowerShell, используйте следующую команду: To install the role by using Windows PowerShell, use the following command:

Настройте сервер WDS таким образом, чтобы он связывался с DHCP (и при желании доменными службами Active Directory) и клиентский компьютер. Configure the WDS server so that it can communicate with DHCP (and optionally Active Directory Domain Services) and the client computer. Используйте средство управления WDS. wdsmgmt.msc Use the WDS management tool, wdsmgmt.msc . Это средство запускает мастер настройки служб развертывания Windows. This tool starts the Windows Deployment Services Configuration Wizard.

Подтверждение работы службы WDS Confirm the WDS service is running

Чтобы подтвердить работу службы WDS, используйте консоль управления службами или Windows PowerShell. To confirm the WDS service is running, use the Services Management console or Windows PowerShell. Чтобы подтвердить, что служба запущена в консоли управления службами, откройте консоль с помощью services.msc . To confirm the service is running in the Services Management console, open the console by using services.msc . Затем проверьте состояние службы WDS. Then check the status of the WDS service.

Чтобы подтвердить работу службы с помощью Windows PowerShell, используйте следующую команду: To confirm the service is running by using Windows PowerShell, use the following command:

Установка функции сетевой разблокировки Install the Network Unlock feature

Чтобы установить функцию сетевой разблокировки, используйте диспетчер сервера или Windows PowerShell. To install the Network Unlock feature, use Server Manager or Windows PowerShell. Чтобы установить эту функцию в консоли диспетчера серверов, выберите сетевую разблокировку BitLocker. To install the feature in the Server Manager console, select BitLocker Network Unlock.

Чтобы установить эту функцию с помощью Windows PowerShell, используйте следующую команду: To install the feature by using Windows PowerShell, use the following command:

Создание шаблона сертификата для сетевой разблокировки Create the certificate template for Network Unlock

Правильно настроенный центра сертификации служб Active Directory может использовать шаблон сертификата для создания и выдачи сертификатов сетевой разблокировки. A properly configured Active Directory Services Certification Authority can use the certificate template to create and issue Network Unlock certificates. Чтобы создать шаблон сертификата: To create a certificate template:

Откройте оснастку шаблона сертификата ( certtmpl.msc ). Open the certificate template snap-in ( certtmpl.msc ).

Найдите шаблон пользователя. Locate the user template. Щелкните правой кнопкой мыши имя шаблона и выберите «Дубликат шаблона». Right-click the template name, and then select Duplicate Template.

На вкладке «Совместимость» измените поля получателей сертификата и сертификации на Windows Server 2012 и Windows 8соответственно. **** **** On the Compatibility tab, change the Certification Authority and Certificate recipient fields to Windows Server 2012 and Windows 8, respectively. Убедитесь, что выбрана отобрать итоговые изменения. Ensure Show resulting changes is selected.

Выберите вкладку «Общие» шаблона. Select the General tab of the template. Отображаемая имя шаблона и имя шаблона должны четко определять, что шаблон будет использоваться для сетевой разблокировки. The Template display name and Template name should clearly identify that the template will be used for Network Unlock. Clear the check box for Publish certificate in Active Directory. Clear the check box for Publish certificate in Active Directory.

Выберите вкладку «Обработка запросов». В выпадаемом меню «Цель» выберите «Шифрование». Select the Request Handling tab. In the Purpose drop-down menu, select Encryption. Убедитесь, что выбран параметр «Разрешить экспортировать закрытый ключ». Ensure the Allow private key to be exported option is selected.

Выберите вкладку «Криптография». Установите минимальный размер ключа 2048. Select the Cryptography tab. Set the Minimum key size to 2048. (Для этого шаблона можно использовать любого поставщика шифрования Microsoft, который поддерживает RSA. (For this template, you can use any Microsoft cryptographic provider that supports RSA. Но для простоты и обеспечения совместимости мы рекомендуем использовать microsoft Software Key Storage Provider.) But for simplicity and forward compatibility, we recommend using Microsoft Software Key Storage Provider.)

Select Requests must use one of the following providers. Select Requests must use one of the following providers. Затем очищайте все параметры, кроме выбранного поставщика шифрования, например поставщика хранилища ключей программного обеспечения Корпорации Майкрософт. Then clear all options except for your selected cryptography provider, such as the Microsoft Software Key Storage Provider.

Выберите вкладку «Имя субъекта». Выберите «Поставка» в запросе. Select the Subject Name tab. Select Supply in the request. Если появится диалоговое окно шаблонов сертификатов, выберите «ОК». If the certificate templates dialog box appears, select OK.

Выберите вкладку «Требования к выдаче». Затем выберите утверждение диспетчера сертификатов ЦС и действительный существующий сертификат. Select the Issuance Requirements tab. Then select both CA certificate manager approval and Valid existing certificate.

Выберите вкладку «Расширения». Затем выберите «Изменить политики > приложений». Select the Extensions tab. Then select Application Policies > Edit.

В диалоговом окне «Изменение **** расширения политик приложений» выберите «Проверка подлинности клиента», «Шифрованиефайловой системы» и «Безопасная электронная почта». In the Edit Application Policies Extension dialog box, select Client Authentication, Encrypting File System, and Secure Email. Затем выберите «Удалить». Then choose Remove.

В диалоговом окне «Изменение расширения политик приложений» выберите «Добавить». In the Edit Application Policies Extension dialog box, select Add.

В диалоговом окне «Добавление политики приложений» выберите «Новый» In the Add Application Policy dialog box, select New. В диалоговом окне «Новая политика приложений» введите **** следующие сведения в предоставленное пространство и выберите «ОК», чтобы создать политику приложения сетевой разблокировки BitLocker. In the New Application Policy dialog box, enter the following information in the space provided, and then select OK to create the BitLocker Network Unlock application policy.

- Name: BitLocker Network UnlockName: BitLocker Network Unlock

- Идентификатор объекта:1.3.6.1.4.1.311.67.1.1Object Identifier: 1.3.6.1.4.1.311.67.1.1

Выберите только что созданную политику приложения сетевой разблокировки BitLocker, а затем выберите «ОК». Select the newly created BitLocker Network Unlock application policy, and then select OK.

Открыв вкладку «Расширения», **** выберите «Изменить расширение использования ключей», а затем выберите «Разрешить обмен ключами только с шифрованием ключей (шифрование ключей)». With the Extensions tab still open, select Edit Key Usage Extension, and then select Allow key exchange only with key encryption (key encipherment). Затем выберите «Сделать это расширение критически важным». Then select Make this extension critical.

Выберите вкладку «Безопасность». Подтвердим, что группе администраторов домена предоставлено разрешение на регистрацию. Select the Security tab. Confirm that the Domain Admins group has been granted Enroll permission.

Выберите «ОК», чтобы завершить настройку шаблона. Select OK to complete configuration of the template.

Чтобы добавить шаблон сетевой разблокировки в сертификатный орган, откройте оснастку «Сертификатный орган» ( certsrv.msc ). To add the Network Unlock template to the certificate authority, open the certificate authority snap-in ( certsrv.msc ). Щелкните правой кнопкой мыши шаблонысертификатов и выберите «Новый», «Шаблон сертификата» для выдачи. Right-click Certificate Templates, and then choose New, Certificate Template to issue. Выберите ранее созданный сертификат сетевой разблокировки BitLocker. Select the previously created BitLocker Network Unlock certificate.

После добавления шаблона сетевой разблокировки в сертификатный орган этот сертификат можно использовать для настройки сетевой разблокировки BitLocker. After you add the Network Unlock template to the certificate authority, you can use this certificate to configure BitLocker Network Unlock.

Создание сертификата сетевой разблокировки Create the Network Unlock certificate

Сетовая разблокировка может использовать импортируемые сертификаты из существующей инфраструктуры открытых ключей (PKI). Network Unlock can use imported certificates from an existing public key infrastructure (PKI). Кроме того, он может использовать самозаверя сертификат. Or it can use a self-signed certificate.

Чтобы зарегистрировать сертификат из существующего органа сертификации, с: To enroll a certificate from an existing certificate authority:

На сервере WDS откройте диспетчер сертификатов с помощью certmgr.msc . On the WDS server, open Certificate Manager by using certmgr.msc .

В области «Сертификаты — Текущий пользователь» щелкните правой кнопкой мыши «Личные» Under Certificates — Current User, right-click Personal.

Выберите «Все задачи > запрашивают новый сертификат». Select All Tasks > Request New Certificate.

Когда откроется мастер регистрации сертификатов, выберите «Далее». When the Certificate Enrollment wizard opens, select Next.

Выберите политику регистрации Active Directory. Select Active Directory Enrollment Policy.

Выберите шаблон сертификата, созданный для сетевой разблокировки на контроллере домена. Choose the certificate template that was created for Network Unlock on the domain controller. Затем выберите «Регистрация». Then select Enroll.

При запросе дополнительных сведений выберите «Имя субъекта» и в качестве значения имени. When you’re prompted for more information, select Subject Name and provide a friendly name value. Ваше имя должно включать сведения о домене или подразделении для сертификата. Your friendly name should include information for the domain or organizational unit for the certificate. Вот пример: сертификат сетевой разблокировки BitLocker для домена Contoso. Here’s an example: BitLocker Network Unlock Certificate for Contoso domain.

Создайте сертификат. Create the certificate. Убедитесь, что сертификат отображается в личной папке. Ensure the certificate appears in the Personal folder.

Экспорт сертификата открытого ключа для сетевой разблокировки: Export the public key certificate for Network Unlock:

- Создайте CER-файл, щелкнув правой кнопкой мыши ранее созданный сертификат и выбрав «Экспорт всех >задач». Create a .cer file by right-clicking the previously created certificate and choosing All Tasks >Export.

- Выберите «Нет», не экспортировать закрытый ключ. Select No, do not export the private key.

- Выберите двоичный файл X.509в кодированном der коде, а затем завершите экспорт сертификата в файл. Select DER encoded binary X.509, and then finish exporting the certificate to a file.

- Придать файлу имя, например BitLocker-NetworkUnlock.cer. Give the file a name, such as BitLocker-NetworkUnlock.cer.

Экспортировать открытый ключ с закрытым ключом для сетевой разблокировки: Export the public key with a private key for Network Unlock:

- Создайте PFX-файл, щелкнув правой кнопкой мыши ранее созданный сертификат. Create a .pfx file by right-clicking the previously created certificate. Затем выберите «Экспорт всех >задач». Then choose All Tasks >Export.

- Выберите Да, экспортировать закрытый ключ. Select Yes, export the private key.

- Выполните действия, чтобы создать PFX-файл. Complete the steps to create the .pfx file.

Чтобы создать самозаверяетный сертификат, используйте его в Windows PowerShell New-SelfSignedCertificate или certreq используйте. To create a self-signed certificate, either use the New-SelfSignedCertificate cmdlet in Windows PowerShell or use certreq .

Вот пример Windows PowerShell: Here’s a Windows PowerShell example:

Вот certreq пример: Here’s a certreq example:

Создайте текстовый файл с расширением INF. Create a text file that has an .inf extension. Например, ** notepad.exeBitLocker-NetworkUnlock.inf. For example, notepad.exe BitLocker-NetworkUnlock.inf.

Добавьте в ранее созданный файл следующее содержимое: Add the following contents to the previously created file:

Откройте командную подсказку с повышенными повышенными уровнями и certreq используйте средство для создания нового сертификата. Open an elevated command prompt and use the certreq tool to create a new certificate. Используйте следующую команду, указав полный путь к созданному ранее файлу. Use the following command, specifying the full path to the file that you created previously. Также укажите имя файла. Also specify the file name.

Убедитесь, что предыдущая команда правильно создала сертификат, подтвердив наличие CER-файла. Verify the previous command properly created the certificate by confirming the .cer file exists.

Запуск сертификатов — локальный компьютер путем certlm.msc запуска. Launch Certificates — Local Machine by running certlm.msc .

Создайте PFX-файл, открыв путь «Сертификаты — локальный компьютер\Личный\Сертификаты» в области навигации. Create a .pfx file by opening the Certificates – Local Computer\Personal\Certificates path in the navigation pane. Щелкните правой кнопкой мыши ранее импортируемый сертификат и выберите «Экспорт всех > задач». Right-click the previously imported certificate, and then select All Tasks > Export. Выполните действия, чтобы создать PFX-файл. Follow through the steps to create the .pfx file.

Развертывание закрытого ключа и сертификата на сервере WDS Deploy the private key and certificate to the WDS server

Теперь, когда вы создали сертификат и ключ, развернем их в инфраструктуру для правильной разблокировки систем. Now that you’ve created the certificate and key, deploy them to the infrastructure to properly unlock systems. Чтобы развернуть сертификаты: To deploy the certificates:

- На сервере WDS откройте новую консоль управления (MMC) и добавьте оснастку сертификатов. On the WDS server, open a new Microsoft Management Console (MMC), and then add the certificates snap-in. Когда вам будет предложено, выберите учетную запись компьютера и локальный компьютер. When you’re prompted, select the computer account and local computer.

- Щелкните правой кнопкой мыши сертификаты (локальный компьютер) — разблокировка сети шифрования диска BitLocker и выберите «Импорт всех >задач». Right-click Certificates (Local Computer) — BitLocker Drive Encryption Network Unlock, and then choose All Tasks >Import.

- В диалоговом окне «Импортируемый файл» выберите созданный ранее PFX-файл. In the File to Import dialog box, choose the .pfx file that you created previously.

- Введите пароль, который использовался для создания PFX-файла, и завершите действия. Enter the password that you used to create the .pfx file, and finish the steps.

Настройка параметров групповой политики для сетевой разблокировки Configure Group Policy settings for Network Unlock

Вы развернули сертификат и ключ на сервере WDS для сетевой разблокировки. You’ve now deployed the certificate and key to the WDS server for Network Unlock. На заключительном этапе вы будете использовать параметры групповой политики для развертывания сертификата открытого ключа на компьютерах, которые вы хотите разблокировать с помощью ключа сетевой разблокировки. In the final step, you’ll use Group Policy settings to deploy the public key certificate to computers that you want to be able to unlock by using the Network Unlock key. Найдите параметры групповой политики для BitLocker в \Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker с помощью редактора локальных групповых политик или MMC. Find Group Policy settings for BitLocker in \Computer Configuration\Administrative Templates\Windows Components\BitLocker Drive Encryption by using the Local Group Policy Editor or the MMC.

Чтобы включить параметр групповой политики, необходимый для настройки сетевой разблокировки: To enable the Group Policy setting that’s required to configure Network Unlock:

- Откройте консоль управления групповыми политиками ( gpmc.msc ). Open Group Policy Management Console ( gpmc.msc ).

- В этой политике необходимо включить дополнительнуюпроверку подлинности при запуске, а затем выбрать «Требовать ПИН-код запуска с помощью TPM» или «Разрешить запуск ПИН-кода с помощью TPM». Enable the policy Require additional authentication at startup, and then select Require startup PIN with TPM or Allow startup PIN with TPM.

- Включите BitLocker с защитой TPM+PIN на всех компьютерах, которые присоединились к домену. Turn on BitLocker with TPM+PIN protectors on all domain-joined computers.

Чтобы развернуть необходимый параметр групповой политики: To deploy the required Group Policy setting:

Параметры групповой политики позволяют разблокировать сеть при запуске и добавить сертификат сетевой разблокировки были представлены в Windows Server 2012. **** The Group Policy settings Allow network unlock at startup and Add Network Unlock Certificate were introduced in Windows Server 2012.

Скопируйте CER-файл, созданный для сетевой разблокировки, на контроллер домена. Copy the .cer file that you created for Network Unlock to the domain controller.

На контроллере домена откройте консоль управления групповыми политиками ( gpmc.msc ). On the domain controller, open Group Policy Management Console ( gpmc.msc ).

Создайте новый объект групповой политики или измените существующий объект, чтобы разрешить разблокировку сети при запуске. Create a new Group Policy Object or modify an existing object to enable the Allow network unlock at startup setting.

Развернем общедоступный сертификат на клиентах: Deploy the public certificate to clients:

- В консоли управления групповыми политиками перейдите к параметрам конфигурации компьютера\Policies\Windows Settings\Security Settings\Public Key Policies\BitLocker Drive Encryption Network Unlock Certificate. In Group Policy Management Console, go to Computer Configuration\Policies\Windows Settings\Security Settings\Public Key Policies\BitLocker Drive Encryption Network Unlock Certificate.

- Щелкните папку правой кнопкой мыши и выберите «Добавить сертификат сетевой разблокировки». Right-click the folder, and then choose Add Network Unlock Certificate.

- Следуйте этим шагам и импортируете CER-файл, скопированные ранее. Follow the steps and import the .cer file that you copied earlier.

Одновременно может быть доступен только один сертификат сетевой разблокировки. Only one network unlock certificate can be available at a time. Если вам нужен новый сертификат, удалите текущий сертификат перед развертыванием нового. If you need a new certificate, delete the current certificate before you deploy a new one. Сертификат сетевой разблокировки находится в ключе HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE_NKP на клиентском компьютере. The Network Unlock certificate is located in the HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE_NKP key on the client computer.

Перезагружает клиенты после развертывания групповой политики. Reboot the clients after you deploy the Group Policy.

Защита сети (на основе сертификатов) добавляется только после перезагрузки, при которой политика включена и в хранилище FVE_NKP действительный сертификат. The Network (Certificate Based) protector is added only after a reboot where the policy is enabled and a valid certificate is present in the FVE_NKP store.

Файлы конфигурации политики подсети на сервере WDS (необязательно) Subnet policy configuration files on the WDS server (optional)

По умолчанию сервер разблокирует клиенты с правильным сертификатом сетевой разблокировки и допустимые системы защиты сетевой разблокировки, которые имеют проводной доступ к серверу WDS с поддержкой сетевой разблокировки через DHCP. By default, the server unlocks clients that have the correct Network Unlock certificate and valid Network Unlock protectors that have wired access to a Network Unlock-enabled WDS server via DHCP. Вы можете создать файл конфигурации политики подсети на сервере WDS, чтобы ограничить подсети, которые клиенты сетевой разблокировки могут использовать для разблокировки. You can create a subnet policy configuration file on the WDS server to limit the subnets that Network Unlock clients can use for unlocking.

Файл конфигурации, называемыйbde-network-unlock.ini, должен быть расположен в том же каталоге, что и библиотека динамической компоновки поставщика сетевой разблокировки (*%windir%\System32\Nkpprov.dll). * The configuration file, called bde-network-unlock.ini, must be located in the same directory as the Network Unlock provider dynamic-link library (%windir%\System32\Nkpprov.dll). Файл конфигурации применяется к реализациям DHCP IPv6 и IPv4. The configuration file applies to both IPv6 and IPv4 DHCP implementations. Если политика конфигурации подсети повреждена, поставщик перестает отвечать на запросы. If the subnet configuration policy becomes corrupted, then the provider fails and stops responding to requests.

Файл конфигурации политики подсети должен использовать [SUBNETS] раздел для определения определенных подсетей. The subnet policy configuration file must use a [SUBNETS] section to identify the specific subnets. Затем можно использовать именуемую подсеть для указания ограничений в поднастраиваниях сертификата. You can then use the named subnets to specify restrictions in certificate subsections.

Подсети определяются как простые пары «имя-значение» в общем формате INI. Subnets are defined as simple name-value pairs, in the common INI format. В этом формате каждая подсеть имеет собственную строку. In this format, each subnet has its own line. Имя находится слева от знака «равно». The name is on the left of the equals sign. Подсеть справа от знака равного CIDR (CIDR). The subnet on the right of the equals sign is a Classless Interdomain Routing (CIDR) address or range. Ключевое ENABLED слово не может быть для имен подсети. The keyword ENABLED is disallowed for subnet names.

Далее [SUBNETS] следующую часть раздела для каждого сертификата сетевой разблокировки. Following the [SUBNETS] section are sections for each Network Unlock certificate. Сертификат идентифицирован отпечатком сертификата, который форматирован без пробелов. A certificate is identified by the certificate thumbprint, which is formatted without any spaces. В этих разделах определяются клиенты подсети, которые можно разблокировать с помощью этого сертификата. These sections define subnet clients that you can unlock by using that certificate.

При указании отпечатка сертификата не включайте пробелы. When you specify the certificate thumbprint, don’t include spaces. Отпечатки с пробелами не распознаются как допустимые. Thumbprints that include spaces aren’t recognized as valid. Пробелы приводят к сбойу конфигурации подсети. The spaces will cause the subnet configuration to fail.

Каждый раздел сертификата определяет ограничения подсети, обозначая разрешенный список разрешенных подсетей. Each certificate section defines subnet restrictions by denoting the allowed list of permitted subnets. Если в разделе сертификата указаны какие-либо подсети, для этого сертификата разрешено использовать только эти подсети. If any subnets are listed in a certificate section, then only those subnets are permitted for that certificate. Если в разделе сертификата нет подсети, для этого сертификата разрешены все подсети. If no subnet is listed in a certificate section, then all subnets are permitted for that certificate. Если у сертификата нет раздела в файле конфигурации политики подсети, к этому сертификату не применяются ограничения разблокировки подсети. If a certificate has no section in the subnet policy configuration file, then no subnet unlocking restrictions are applied for that certificate.

Поэтому для применения ограничений к каждому сертификату необходимо добавить раздел сертификата для каждого сертификата сетевой разблокировки на сервере. So to apply restrictions to every certificate, you must add a certificate section for every Network Unlock certificate on the server. Также необходимо добавить явный набор списков разрешаний для каждого раздела сертификата. And you must add an explicit allow list set for each certificate section.

Создайте списки подсети, построив имя подсети из раздела в собственной строке под заголком [SUBNETS] раздела сертификата. Create subnet lists by putting the name of a subnet from the [SUBNETS] section on its own line below the certificate section header. Затем сервер разблокирует клиенты с этим сертификатом только в подсетях, указанных в списке. Then, the server will unlock clients that have this certificate only on the subnets that the list specifies.

Для устранения неполадок можно быстро исключить подсеть, не удаляя ее из раздела. To troubleshoot, you can quickly exclude a subnet without deleting it from the section. Просто закомментив его, используя предоплаплавную замееть. Just comment it out by using a prepended semicolon.

Чтобы полностью отменить использование сертификата, добавьте строку DISABLED в список подсети. To disallow the use of a certificate altogether, add a DISABLED line to its subnet list.

Отключение сетевой разблокировки Turn off Network Unlock

Чтобы отключить сервер разблокировки, можно отменить регистрацию поставщика PXE на сервере WDS или удалить его. To turn off the unlock server, you can unregister the PXE provider from the WDS server or uninstall it altogether. Однако чтобы клиенты не могли создавать системы защиты сетевой разблокировки, необходимо отключить ее при запуске групповой политики. However, to stop clients from creating Network Unlock protectors, you should disable the Allow Network Unlock at startup Group Policy setting. При отключите этот параметр политики на клиентских компьютерах, все системы защиты ключа сетевой разблокировки на компьютере удаляются. When you disable this policy setting on client computers, any Network Unlock key protectors on the computer are deleted. Кроме того, вы можете удалить политику сертификата сетевой разблокировки BitLocker на контроллере домена, чтобы выполнить ту же задачу для всего домена. Alternatively, you can delete the BitLocker Network Unlock certificate policy on the domain controller to accomplish the same task for an entire domain.

Удаление FVE_NKP сертификата, которое содержит сертификат сетевой разблокировки и ключ на сервере WDS, также фактически отключит возможность сервера отвечать на запросы разблокировки для этого сертификата. Removing the FVE_NKP certificate store that contains the Network Unlock certificate and key on the WDS server will also effectively disable the server’s ability to respond to unlock requests for that certificate. Однако это условие рассматривается как ошибка. However, this condition is seen as an error. Это не поддерживаемый или рекомендуемый метод отключения сервера сетевой разблокировки. It’s not a supported or recommended method for turning off the Network Unlock server.

Обновление сертификатов сетевой разблокировки Update Network Unlock certificates

Чтобы обновить сертификаты, которые используются сетевой разблокировки, администраторам необходимо импортировать или создать новый сертификат для сервера. To update the certificates that Network Unlock uses, administrators need to import or generate the new certificate for the server. Затем необходимо обновить параметр групповой политики сертификатов сетевой разблокировки на контроллере домена. Then they must update the Network Unlock certificate Group Policy setting on the domain controller.

Серверам, которые не получают объект групповой политики (GPO), потребуется ПИН-код при загрузке. Servers that don’t receive the Group Policy Object (GPO) will require a PIN when they boot. В таких случаях выясните, почему сервер не получил GPO для обновления сертификата. In such cases, find out why the server didn’t receive the GPO to update the certificate.

Устранение неполадок сетевой разблокировки Troubleshoot Network Unlock

Для устранения неполадок сетевой разблокировки начните с проверки среды. To troubleshoot Network Unlock problems, begin by verifying the environment. Часто причиной сбоя является небольшая проблема конфигурации. Often, a small configuration issue is the root cause of the failure. Проверьте эти элементы: Verify these items:

Клиентское оборудование основано на UEFI и использует микропрограммы версии 2.3.1, а микропрограмма UEFI находится в режиме нативных и не имеет модуля поддержки совместимости (CSM) для режима BIOS. Client hardware is based on UEFI and uses firmware version 2.3.1, and the UEFI firmware is in native mode and has no compatibility support module (CSM) for BIOS mode enabled. Проверьте эту конфигурацию, убедившись, что во **** микропрограмме **** нет включенного параметра, такого как устаревший режим или режим совместимости, и что оно не выглядит как BIOS-режим. Verify this configuration by ensuring that the firmware has no enabled option such as Legacy mode or Compatibility mode and that the firmware doesn’t appear to be in a BIOS-like mode.

Устанавливаются и запущены все необходимые роли и службы. All required roles and services are installed and started.

Общедоступные и частные сертификаты опубликованы и находятся в соответствующих контейнерах сертификатов. Public and private certificates have been published and are in the proper certificate containers. Проверьте наличие сертификата сетевой разблокировки с помощью консоли* управления (MMC.exe) *на сервере WDS. Verify the presence of the Network Unlock certificate by using Microsoft Management Console (MMC.exe) on the WDS server. Необходимо включить оснастки сертификатов для локального компьютера. The certificate snap-ins for the local computer should be enabled. Проверьте сертификат клиента, проверив ключ реестра HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE_NKP на клиентском компьютере. Verify the client certificate by checking the registry key HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE_NKP on the client computer.

Групповая политика для сетевой разблокировки включена и связана с соответствующими доменами. Group Policy for Network Unlock is enabled and linked to the appropriate domains.

Групповая политика правильно достигает клиентов. Group Policy is reaching the clients properly. Проверьте эту функциональность с помощью GPRESULT.exe или RSOP.msc. Verify this functionality by using the GPRESULT.exe utility or the RSOP.msc utility.

После того как политика была применена, клиенты были перезагружались. The clients were rebooted after the policy was applied.

На клиенте указана защита сети (на основе сертификатов). The Network (Certificate Based) protector is listed on the client. Проверьте, нет ли этой защиты с помощью Windows PowerShell manage-bde или других. Check for this protector by using either manage-bde or Windows PowerShell cmdlets. Например, следующая команда перечисляет ключевые системы защиты, которые в настоящее время настроены на диске C на локальном компьютере. For example, the following command lists the key protectors that are currently configured on drive C on the local computer.

Используйте выходные данные журнала отладки WDS, чтобы определить, используется ли правильный отпечаток сертификата для manage-bde сетевой разблокировки. Use the output of manage-bde along with the WDS debug log to determine whether the proper certificate thumbprint is being used for Network Unlock.

Соберете следующие файлы для устранения неполадок сетевой разблокировки BitLocker. Gather the following files to troubleshoot BitLocker Network Unlock.

Журналы событий Windows. The Windows event logs. В частности, получите журналы событий BitLocker и журнал Microsoft-Windows-Deployment-Services-Diagnostics-Debug. Specifically, get the BitLocker event logs and the Microsoft-Windows-Deployment-Services-Diagnostics-Debug log.

Ведение журнала отлаки по умолчанию отключено для роли сервера WDS, поэтому перед извлечением необходимо включить его. Debug logging is turned off by default for the WDS server role, so you need to enable it before you can retrieve it. Используйте один из следующих двух методов, чтобы включить ведение журнала отлаки WDS. Use either of the following two methods to turn on WDS debug logging.

Запустите командную подсказку с повышенными повышенными уровнями и запустите следующую команду: Start an elevated command prompt, and then run the following command:

Откройте просмотр событий на сервере WDS: Open Event Viewer on the WDS server:

Файл конфигурации подсети DHCP (если он существует). The DHCP subnet configuration file (if one exists).

Вывод состояния BitLocker на томе. The output of the BitLocker status on the volume. Соберем эти выходные данные в текстовый файл с помощью manage-bde -status . Gather this output into a text file by using manage-bde -status . Или в Windows PowerShell используйте Get-BitLockerVolume . Or in Windows PowerShell, use Get-BitLockerVolume .

Захват сетевого монитора на сервере, на котором размещена роль WDS, отфильтрованный по IP-адресу клиента. The Network Monitor capture on the server that hosts the WDS role, filtered by client IP address.

Настройка параметров групповой политики сетевой разблокировки в более ранних версиях Configure Network Unlock Group Policy settings on earlier versions

Сетовая разблокировка и соответствующие параметры групповой политики были представлены в Windows Server 2012. Network Unlock and the accompanying Group Policy settings were introduced in Windows Server 2012. Однако их можно развернуть с помощью операционных систем, работающих под Windows Server 2008 R2 и Windows Server 2008. But you can deploy them by using operating systems that run Windows Server 2008 R2 and Windows Server 2008.

Ваша система должна соответствовать этим требованиям: Your system must meet these requirements:

- Сервер, на котором размещены WDS, должен работать под управлением серверной операционной системы, указанной в списке «Применимо к» в начале этой статьи. The server that hosts WDS must be running a server operating system that’s designated in the «Applies to» list at the beginning of this article.

- Клиентские компьютеры должны работать под управлением клиентской операционной системы, указанной в списке «Применимо к» в начале этой статьи. Client computers must be running a client operating system that’s designated in the «Applies to» list at the beginning of this article.

Выполните следующие действия, чтобы настроить сетевую разблокировку в этих старых системах. Follow these steps to configure Network Unlock on these older systems.

Настройте параметры реестра для сетевой разблокировки: Configure registry settings for Network Unlock:

Примените параметры реестра, заверив следующий сценарий (предполагается, что файл сертификата сетевой разблокировки называется certutil BitLocker-NetworkUnlock.cer) на каждом компьютере с клиентской операционной системой, указанной в списке «Применимо к» в начале этой статьи. Apply the registry settings by running the following certutil script (assuming your Network Unlock certificate file is called BitLocker-NetworkUnlock.cer) on each computer that runs a client operating system that’s designated in the «Applies to» list at the beginning of this article.

Настройка защиты TPM на клиентах. Set up a TPM protector on the clients.

Перезагружайте клиенты, чтобы добавить защиту сети (на основе сертификатов). Reboot the clients to add the Network (Certificate Based) protector.