- Внезапная блокировка компьютера

- Ответы (4)

- Как изменить время ожидания блокировки Windows 10

- Интерактивный вход в систему: предел простоя компьютера Interactive logon: Machine inactivity limit

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Внезапная блокировка компьютера

Ответы (4)

Проверьте не включена ли автоматическая блокировка экрана в параметрах экранной заставки. Нажмите сочетание WIN+R и в диалоге «Выполнить» введите control desk.cpl,,@screensaver. В результате откроется окно «Параметры экранной заставки». При наличии отметки напротив «Начинать с экрана входа в систему» экран будет блокироваться через установленный интервал даже при отключенной заставке.

25 польз. нашли этот ответ полезным

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв.

Проверьте не включена ли автоматическая блокировка экрана в параметрах экранной заставки. Нажмите сочетание WIN+R и в диалоге «Выполнить» введите control desk.cpl,,@screensaver. В результате откроется окно «Параметры экранной заставки». При наличии отметки напротив «Начинать с экрана входа в систему» экран будет блокироваться через установленный интервал даже при отключенной заставке.

Нет, заставка у меня не включена — я давно ею не пользуюсь, а с момента установки Windows 10 — вообще ни разу. Хотя и проверил настройки, но нет, все, как у Вас — заставка отключена. К тому же я говорю, что появляется экран блокировки, нет никакой заставки. Компьютер просто блокируется, как если бы было нажато Win+L.

7 польз. нашли этот ответ полезным

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв.

4 польз. нашли этот ответ полезным

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв.

В данном случае определяющее значение имеет не включенная заставка, а наличие отметки напротив «Начинать с экрана входа в систему». Разница состоит в том, что при включенной заставке и наличии отметки напротив «Начинать с экрана входа в систему» через установленный интервал времени при бездействии пользователя появляется заставка и после того, как вы нажали клавишу или задействовали мышь, вместо заставки появляется экран блокировки. Если же заставка отключена, но есть отметка напротив «Начинать с экрана входа в систему», то при бездействии пользователя через установленное время появляется только экран блокировки. У вас есть отметка «Начинать с экрана входа в систему»?

Я же говорю, что отметка эта не стоит у меня. И экран блокировки появляется даже когда компьютером пользуются. Если бы это наблюдалось только во время бездействия, стал бы я писать сюда?

Итак, внимательно прочтите эти пункты, а то вы не поняли меня:

1. Отметки «Начинать с экрана входа в систему» не поставлено

2. Экран блокировки внезапно появляется НЕ ТОЛЬКО во время бездействия, НО И ТОГДА, КОГДА КОМПЬЮТЕРОМ ПОЛЬЗУЮТСЯ

Как изменить время ожидания блокировки Windows 10

В Windows 10 нет явной опции, которая открывала бы прямой доступ к настройкам тайм-аута блокировки системы. Можете сколько угодно копаться в «Параметрах» или в панели управления, но вы не найдете там ничего, что позволило бы изменить время ожидания перед блокировкой Windows. Обойти это ограничение можно путем использования экранной заставки, при активации которой Windows 10 будет автоматически блокироваться.

Это простой и действенный способ, но у него есть один значимый недостаток. Экранная заставка может блокировать выполнение ряда сценариев, связанных с параметрами электропитания. Поэтому гораздо более безопасным и эффективным способом изменения времени блокировки Windows станет настройка реестра.

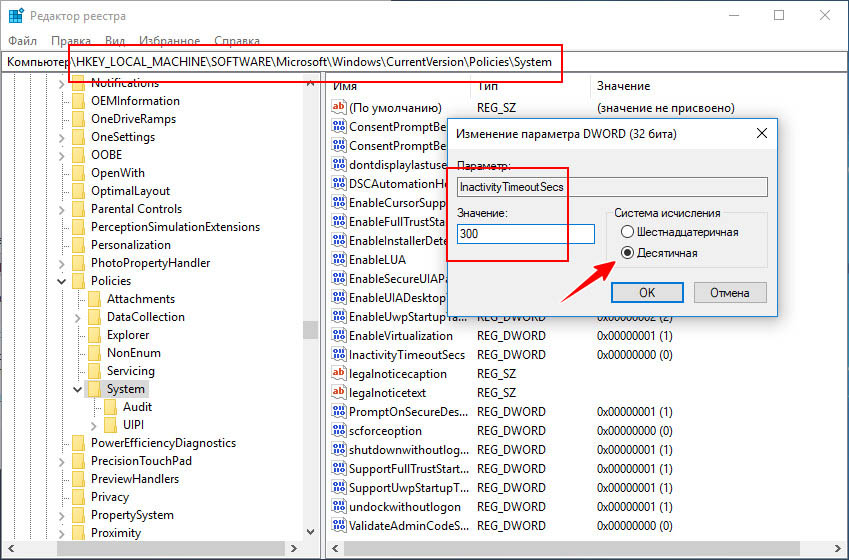

Запустите командой regedit редактор реестра и перейдите к следующему разделу:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

В правой колонке вам нужно отыскать параметр InactivityTimeoutSecs, как раз отвечающий за время ожидания до блокировки.

Вполне возможно, что этого параметра у вас не будет, в этом случае его нужно создать с помощью контекстного меню, вызываемого кликом правой кнопкой мыши. Тип он должен иметь DWORD . В качестве значения параметра установите время в секундах, предварительно выбрав десятичную систему счисления.

Чтобы настройки вступили в силу, потребуется перезагрузить компьютер.

Отныне Windows 10 станет автоматически блокироваться по истечении времени, указанного вами в реестре.

Изменить его значение вы можете в любое время.

Твик никак не повлияет на отключения экрана при бездействии, но при активации заставки Windows 10 станет блокироваться по-прежнему в независимости от установленного вами тайм-аута.

Интерактивный вход в систему: предел простоя компьютера Interactive logon: Machine inactivity limit

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, **** управление и вопросы безопасности для интерактивного локала: параметр политики безопасности ограничения неактивности компьютера. Describes the best practices, location, values, management, and security considerations for the Interactive logon: Machine inactivity limit security policy setting.

Справочные материалы Reference

Начиная с Windows Server 2012 и Windows 8, Windows обнаруживает неактивность ввода пользователем сеанса входа (входа) с помощью параметра политики безопасности «Интерактивный вход: ограничение неактивности компьютера». Beginning with Windows Server 2012 and Windows 8, Windows detects user-input inactivity of a sign-in (logon) session by using the security policy setting Interactive logon: Machine inactivity limit. Если время неактивности превышает ограничение на неактивность, заданной этой политикой, сеанс пользователя блокируется с помощью службы сохранения экрана (режим сохранения экрана должен быть активен на конечном компьютере). If the amount of inactive time exceeds the inactivity limit set by this policy, then the user’s session locks by invoking the screen saver (screen saver should be active on the destination machine). Вы можете активировать режим сохранения экрана, включив конфигурацию пользователя групповой политики\Административные шаблоны\Панель управления\Персонализация\Включить режим сохранения экрана. You can activate the screen saver by enabling the Group Policy User Configuration\Administrative Templates\Control Panel\Personalization\Enable screen saver. Этот параметр политики позволяет управлять временем блокировки с помощью групповой политики. This policy setting allows you to control the locking time by using Group Policy.

Если **** настроен параметр политики безопасности «Интерактивный учет в режиме неактивности: ограничение простоя компьютера», устройство блокируется не только в том случае, если время неактивности превышает ограничение на неактивность, но и при активации экрана или при отключлении дисплея из-за параметров питания. If the Interactive logon: Machine inactivity limit security policy setting is configured, the device locks not only when inactive time exceeds the inactivity limit, but also when the screensaver activates or when the display turns off because of power settings.

Возможные значения Possible values

Автоматическая блокировка устройства устанавливается в течение секунд бездействия, которое может варьироваться от нуля (0) до 599 940 секунд (166,65 часов). The automatic lock of the device is set in elapsed seconds of inactivity, which can range from zero (0) to 599,940 seconds (166.65 hours).

Если **** компьютер будет заблокирован после того, как будет установлено значение 0 (0) или не будет иметь значения (пусто), параметр политики будет отключен, а сеанс вход пользователя никогда не будет заблокирован после бездействия. If Machine will be locked after is set to zero (0) or has no value (blank), the policy setting is disabled and a user sign-in session is never locked after any inactivity.

Рекомендации Best practices

Установите время бездействия пользователя в зависимости от требований к использованию и расположению устройства. Set the time for elapsed user-input inactivity based on the device’s usage and location requirements. Например, если устройство или устройство находится в открытой области, может потребоваться, чтобы устройство автоматически блоклось после короткого периода бездействия, чтобы предотвратить несанкционированный доступ. For example, if the device or device is in a public area, you might want to have the device automatically lock after a short period of inactivity to prevent unauthorized access. Однако если устройство используется отдельным лицом или группой доверенных лиц, например в ограниченной производственной области, автоматическое блокировка устройства может помешать производительности. However, if the device is used by an individual or group of trusted individuals, such as in a restricted manufacturing area, automatically locking the device might hinder productivity.

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Конфигурация компьютера\Политики\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности (при создании и связывание групповой политики на сервере) Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Security Options (While creating and linking group policy on server)

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Отключено Disabled |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Отключено Disabled |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Перезагрузка необходима, чтобы изменения этой политики стали эффективными при их локальном экономии или распространении с помощью групповой политики. Restart is required for changes to this policy to become effective when they are saved locally or distributed through Group Policy.

Групповая политика Group Policy

Так как этот параметр политики был введен в Windows Server 2012 и Windows 8, его можно установить только локально на тех компьютерах, где этот параметр политики содержится, но его можно установить и распространять с помощью групповой политики на любой компьютер под управлением операционной системы Windows, который поддерживает групповую политику. Because this policy setting was introduced in Windows Server 2012 and Windows 8, it can only be set locally on those computers that contain this policy setting, but it can be set and distributed through Group Policy to any computer running the Windows operating system that supports Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Этот параметр политики помогает предотвратить несанкционированный доступ к устройствам, которые находятся под вашим контролем, когда текущий пользователь, который в данный момент выходит из системы, не блокая компьютер намеренно. This policy setting helps you prevent unauthorized access to devices under your control when the currently signed-in user leaves without deliberately locking the desktop. В версиях, более ранних, чем Windows Server 2012 и Windows 8, механизм блокировки рабочего стола был установлен на отдельных компьютерах в личных настройках на панели управления. In versions earlier than Windows Server 2012 and Windows 8, the desktop-locking mechanism was set on individual computers in Personalization in Control Panel.

Противодействие Countermeasure

Задав время неактивности ввода пользователем с помощью параметра интерактивного входа в политику безопасности: ограничение неактивности компьютера в зависимости от требований к использованию и расположению устройства. Set the time for elapsed user-input inactivity time by using the security policy setting Interactive logon: Machine inactivity limit based on the device’s usage and location requirements.

Возможное влияние Potential impact

Этот параметр политики безопасности может ограничить несанкционированный доступ к незащищиированным компьютерам; однако это требование должно быть сбалансировано с требованиями к производительности, предъявляемыми предполагаемым пользователем. This security policy setting can limit unauthorized access to unsecured computers; however, that requirement must be balanced with the productivity requirements of the intended user.