- Kali Linux — Sniffing & Spoofing

- Burpsuite

- mitmproxy

- Wireshark

- sslstrip

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- BlueHydra

- Описание BlueHydra

- Справка по BlueHydra

- Руководство по BlueHydra

- Примеры запуска BlueHydra

- Установка BlueHydra

- Скриншоты BlueHydra

- Решение проблем

- Инструкции по BlueHydra

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Bluelog

- Описание Bluelog

- Справка по Bluelog

- Руководство по Bluelog

- Примеры запуска Bluelog

- Установка Bluelog

- Скриншоты Bluelog

- Инструкции по Bluelog

Kali Linux — Sniffing & Spoofing

The basic concept of sniffing tools is as simple as wiretapping and Kali Linux has some popular tools for this purpose. In this chapter, we will learn about the sniffing and spoofing tools available in Kali.

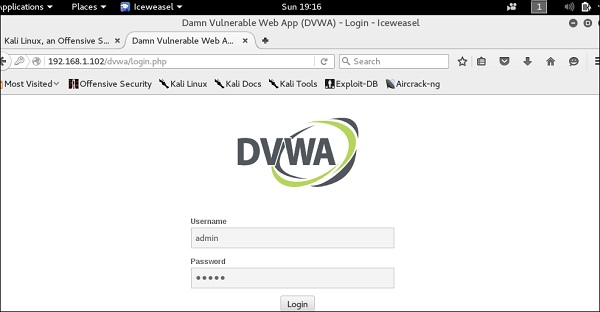

Burpsuite

Burpsuite can be used as a sniffing tool between your browser and the webservers to find the parameters that the web application uses.

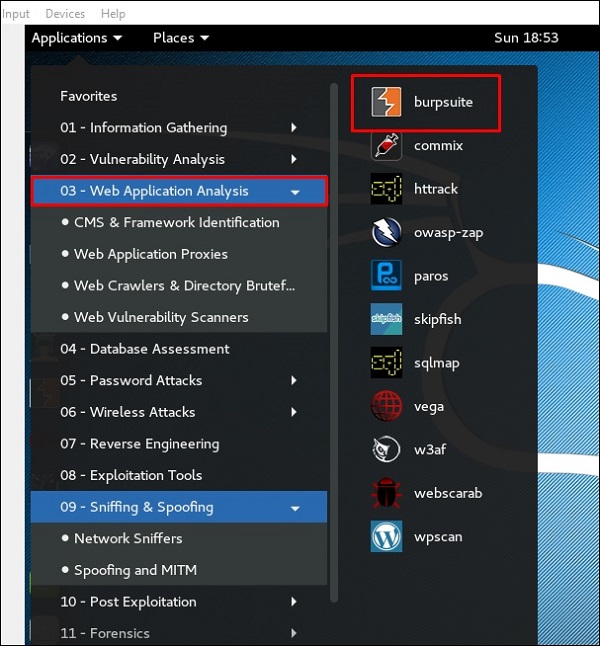

To open Burpsuite, go to Applications → Web Application Analysis → burpsuite.

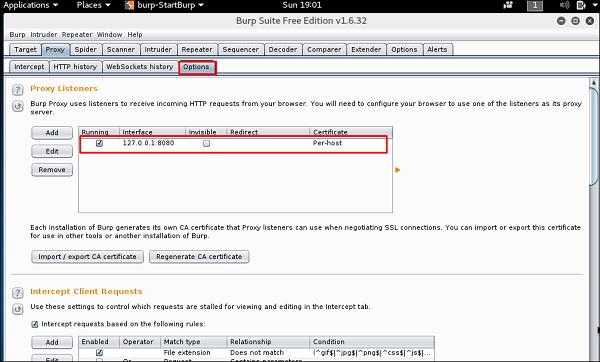

To make the setup of sniffing, we configure burpsuite to behave as a proxy. To do this, go to Options as shown in the following screenshot. Check the box as shown.

In this case, the proxy IP will be 127.0.0.1 with port 8080.

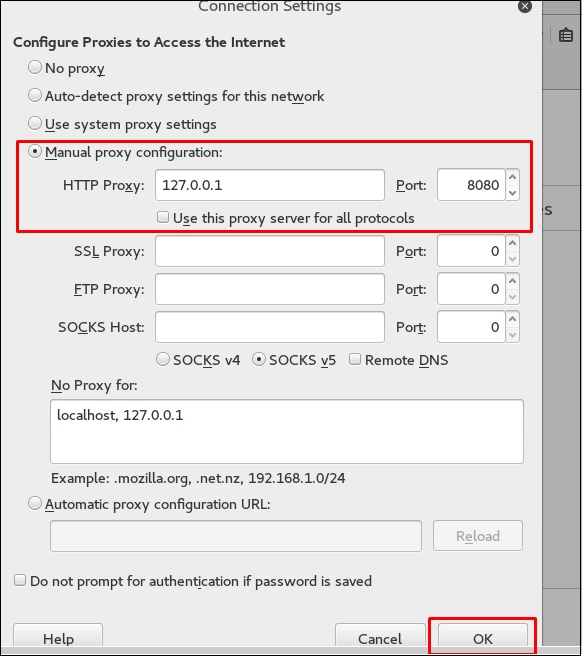

Then configure the browser proxy which is the IP of burpsuite machine and the port.

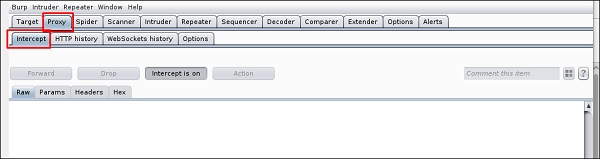

To start interception, go to Proxy → Intercept → click “Intercept is on”.

Continue to navigate on the webpage that you want to find the parameter to test for vulnerabilities.

In this case, it is metasploitable machine with IP 192.168.1.102

Go to “HTTP History”. In the following screenshot, the line marked in red arrow shows the last request. In Raw and the hidden parameter such as the Session ID and other parameter such as user name and password has been underlined in red.

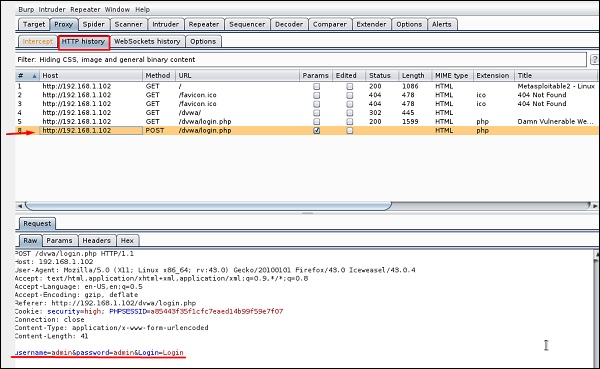

mitmproxy

mitmproxy is an SSL-capable man-in-the-middle HTTP proxy. It provides a console interface that allows traffic flows to be inspected and edited on the fly.

To open it, go to the terminal and type “mitmproxy -parameter” and for getting help on commands, type “mitmproxy –h”.

To start the mitmproxy, type “mitmproxy –p portnumber”. In this case, it is “mitmproxy –p 80”.

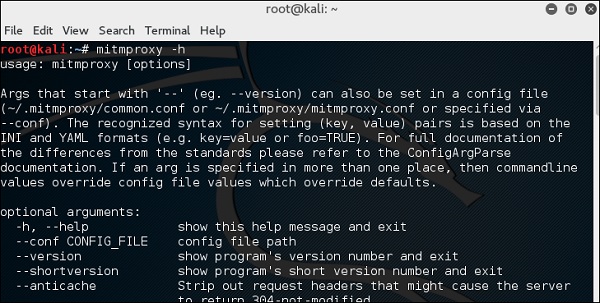

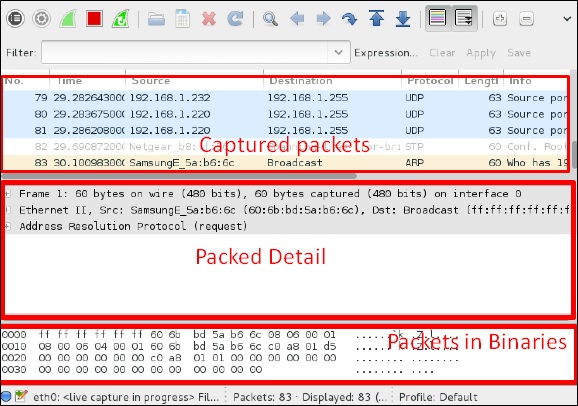

Wireshark

Wireshark is one of the best data packet analyzers. It analyzes deeply the packets in frame level. You can get more information on Wireshark from their official webpage: https://www.wireshark.org/. In Kali, it is found using the following path — Applications → Sniffing & Spoofing → wireshark.

Once you click wireshark, the following GUI opens up.

Click “Start” and the packet capturing will start as shown in the following screenshot.

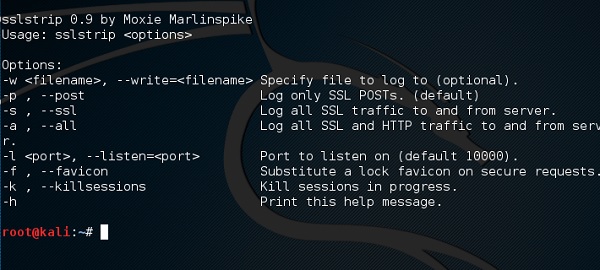

sslstrip

sslstrip is a MITM attack that forces a victim’s browser to communicate in plain-text over HTTP, and the proxies modifies the content from an HTTPS server. To do this, sslstrip is «stripping» https:// URLs and turning them into http:// URLs.

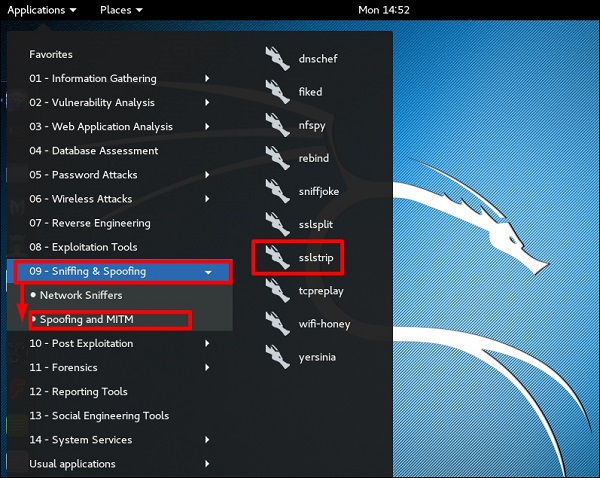

To open it, go to Applications → 09-Sniffing & Spoofing → Spoofing and MITM → sslstrip.

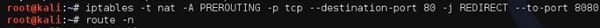

To set it up, write to forward all the 80 port communication to 8080.

Then, start the sslstrip command for the port needed.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

BlueHydra

Описание BlueHydra

BlueHydra – это служба по обнаружению Bluetooth устройств, сделанная поверх библиотеки bluez. Где возможно, BlueHydra использует ubertooth и пытается проследить как классические, так и Bluetooth с низким энергопотреблением в течение продолжительного времени.

Справка по BlueHydra

Руководство по BlueHydra

Страница man отсутствует.

Рекомендуемое оборудование

BlueHydra должна функционировать с большинством внутренних bluetooth карт, но рекомендуется использовать адаптер Sena UD100 .

Дополнительно вы можете использовать оборудование Ubertooth One для выявления активных устройств в режиме видимости.

Примечание: использование Ubertooth One не является заменой для обычного bluetooth адаптера.

Опции настройки

Конфигурационный файл размещён в корне директории службы (где лежит файл README), он называется blue_hydra.yml

Можно настроить следующие опции:

- log_level: уровень информации по умолчанию, можно настроить большую вербальность, установив значение на debug. Если установить значение на false, то ни логи, ни rssi не будут создаваться.

- bt_device: определяет устройство для использования в качестве главного bluetooth интерфейса, по умолчанию это hci0

- info_scan_rate: скорость в секундах, на которой запускается информационное сканирование, по умолчанию установлена на 60

- status_sync_rate: скорость в секундах, на которой синхронизируется статус устройства с Pulse

- btmon_log: true|false, если установлено на true, то будет записывать в журнал фильтруемый вывод btmon

- btmon_rawlog: true|false, если установлен на true, будет записывать в журнал не фильтруемый вывод btmon

- file: если указать путь до файла, будет считываться этот файл, а не живое взаимодействие с устройством

- rssi_log: true|false, если установлена, будет записывать в логи сериализованные значения RSSI

- aggressive_rssi: true|false, если установлена, будет агрессивно отправлять RSSI на Pulse

Примеры запуска BlueHydra

Запуск сканирования Bluetooth устройств.

Установка BlueHydra

Установка в Kali Linux

Установка в BlackArch

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты BlueHydra

Это утилита командной строки.

Решение проблем

Parser thread «\xC3» on US-ASCII

Если у вас появилась ошибка вроде Parser Thread «\xC3» на US-ASCII, она может быть связана с неверной настройки кодировки в вашей системе.

На Debian-подобных дистрибутивах это можно разрешить установкой кодировки локали следующим образом:

Инструкции по BlueHydra

Ссылки на инструкции будут добавлены позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Bluelog

Описание Bluelog

Bluelog – это сканер Bluetooth, работающий на Linux, с опциональным режимом демона и веб-интерфейсом, он предназначен для исследований и мониторинга трафика. Подразумевается, что он должен запускаться на длительные периоды времени в одном месте для определения, как много обнаруживаемых Bluetooth устройств в окрестности.

Поскольку Bluelog предназначена для запуска без присмотра, она не имеет пользовательского интерфейса и не требует каких-либо действий пользователя после запуска. Она обладает полностью настраиваемым форматом лог файла, а также может вести лог в syslog для централизованной регистрации сетевой активности.

Bluelog является лёгкой и портативной (ей требуется только BlueZ) и хорошо работает на x86, MIPS и ARM архитектурах. Bluelog включена в Kali Linux и другие дистрибутивы и репозитории.

Bluelog Live

Bluelog Live генерирует постоянно обновляемые статичные HTML страницы, которые содержат информацию об обнаруженных устройствах и их соответствующую информацию. Их можно просматривать в любом веб-браузере.

Технически, Live режим является отдельным от главного инструмента Bluelog программным обеспечением. Он состоит из простых статичных HTML страниц и CGI модуля, которых загружает файлы логов из Bluelog.

Bluelog НЕ является веб-сервером. Она просто генерирует HTML файлы, которые должен обслуживать HTTP демон по вашему выбору (Apache, lighttpd и т.п.). Следовательно, перед тем, как вы попытаетесь запустить Bluelog Live, убедитесь, что ваш веб-сервер уже должным образом настроен. На самом деле, Bluelog во время работы совершенно не знает о статусе Live страниц, он просто выкачивает данные и надеется на лучшее.

Программа должна работать с разными Bluetooth устройствами, как встроенными, так и USB. Чем мощнее ваше устройство, тем больше данных вы получите. Хорошим выбором является Sena UD100 .

Автор: Tom Nardi «MS3FGX»

Справка по Bluelog

Руководство по Bluelog

Основные опции

-i

Эта опция говорит Bluelog, каким Bluetooth устройством вы хотите сканировать. Вы можете использовать как имя HCI устройства (например, hci2) или MAC локального адаптера. Если вы укажите не существующее устройство, Bluelog вернётся к автоопределению для поиска рабочих устройств.

-o

Это (опциональное) имя файла для файла записи журнала. Имя файла по умолчанию имеет формат «bluelog-YYYY-MM-DD-HHMM.log», этот файл размещается в текущей рабочей директории.

-v

Используйте эту опцию для переключения отображения обнаруженных устройств на консоли. Вербальный вывод также будет содержать информацию о классе устройства и временные метки. По умолчанию отключено.

-q

Отключение несущественного вывода в терминал. В нормальном режиме это означает, что вы увидите только время старта сканирования и сообщение, указывающее на надлежащую остановку. Когда используется режим демона (-d), вывода в терминал не будет вовсе. Исключениями для этой опции являются только критические ошибки, по очевидным причнам.

-d

Эта опция демаонизует Bluelog, т. е. программа будет запущена в фоне. Всё равно будет показано стандартное сообщение и о запуске, но после этого вы больше не увидите какую-либо информацию в терминале от Bluelog.

-k

Если в фоне работает экземпляр Bluelog, опция -k может использоваться для его остановки.

Опции ведения журнала

-n

Используйте эту опцию для включения отображения имён для обнаруженных устройств. Поиск имён устройств занимает дополнительное время во время сканирования, и иногда терпит неудачу. Следовательно, без получения имён устройств, Bluelog может сканировать быстрее и точнее. По умолчанию отключено.

-m

Эта опция, если она включена в сборке, выполняет поиск производителя обнаруженного устройства из базы MAC OUI. Эти производители устройств будут записаны в стандартный журнал, а также в Bluelog Live. Для работы этой функции нужно, чтобы база данных производителей была установлена.

-c

Эта опция включает запись в файл журнала сырых классов устройств. Включение этой опции отключает опцию -f. По умолчанию отключена.

-f

Эта опция берёт класс устройства и интерпретирует его в более понятный для человека формат. Она скажет вам, какого класса это устройство, а также основные его возможности. Например, класс «0x7a020c» будет отображён как «Smart Phone,(Net Capture Obex Audio Phone)». Включение этой опции отключает опцию -c. По умолчанию отключена.

-t

Используйте эту опцию для включения отображения временных меток в файл журнала для начала, окончания сканирования и для каждого нового найденного устройства. По умолчанию отключена.

-x

Используйте эту опцию для включения обфускации MAC адреса. С включением этой опции Bluelog будет отображать часть обнаруженного MAC, который несёт информацию о производителе, но будет блокировать часть MAC, которая идентифицирует устройство. По умолчанию отключена.

-e

Используйте эту опцию для включения кодирования MAC адрес в CRC32. С включение этой опции обнаруживаемые MAC адреса никогда не будут записываться на диск, а будут иметь уникальные ID сгенерированные для них. Это предотвращает вмешательство в частную жизнь во время таких действий, как мониторинг трафика в Bluetooth.

Опции вывода

-l

Эта опция переключает Bluelog в режим Live, который использует автоматически обновляемую веб-страницу для показа результатов, а не консоль и обычные лог файлы.

-b

Судя по всему, эта опция больше не актуальна, т. к. она формировала лог в формате для выгрузки его на онлайн-сервис, который больше не существует.

Продвинутые опции

-r

Эта опция устанавливает, как много попыток должна предпринять Bluelog для получения имени устройства. По различным причинам (плохое соединение, занятость устройства и т. д.) устройства не всегда своевременно отвечают на запрос имени. Это приводит к заполнению логов или отображения Live безымянными устройствами. По умолчанию, Bluelog сделает 3 попытки для получения имени устройства, используя эту опцию вы можете снизить это число (быстрее, но меньше точности) или повысить (медленнее, но возможно более точно).

-a

Эта опция включает «режим амнезии», который заставляет Bluelog после установленного количества времени забыть, что она видела конкретное устройство, которое задаётся в минутах. Когда Bluelog встретит устройство, которое оно забыло благодаря этой опции, она снова напечатает информацию о нём в журнале так, будто бы увидела его в первый раз. Значение ноль заставит Bluelog постоянно записывать в журнал устройство так быстро как возможно (конкретная скорость зависит от платформы, на которой запущена Bluelog).

-w

Это экспериментальная опция, которая позволяет регулировать, как долго Bluelog даёт команду BlueZ сканировать. В целом, более короткое время сканирования позволяет Bluelog быстрее обрабатывать входящие данные, но требует больше вычислительной мощности. Более длинное время сканирование в теории должно лучше работать на устройствах с низким энергопотреблением.

Не рекомендуется трогать эту настройку, если вы не знаете, что делаете. В настоящее время принимается диапазон от 4 до 30 секунд.

-s

Используйте эту опцию для переключения в режим только syslog. Это отключает стандартный файл журнала и вместо этого записывает новые устройства в файл системного журнала. По умолчанию — отключено.

Режим syslog не может быть скомбинирован только с режимом Live, все остальные опции ведения журнала можно комбинировать с этой опцией.

Примеры запуска Bluelog

Начать сканирование с включённым вербальным режимом, отображением временных меток и именами устройств, вывод в файл по умолчанию «devices.log»:

Установка Bluelog

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Bluelog

Это утилита командной строки.

Инструкции по Bluelog

Ссылки на инструкции будут добавлены позже.

Источник