- Блог did5.ru

- Подключение по RDP только с определенных IP-адресов с помощью Брандмауэра Windows 7

- Настройка Брандмауэра Windows 7

- Lipricons

- Страницы

- суббота, 11 февраля 2012 г.

- Разрешение подключение по RDP в брандмауэре Windows Server 2008

- Изменение прослушиваемого порта для RDP в ОС Windows 10

- Содержание

- Изменение прослушиваемого порта для RDP в реестре операционной системы Microsoft Windows 10

- Открытие прослушиваемого порта для RDP в брандмауэре Windows

- Первый способ (через графический интерфейс)

- Второй способ (с использованием командной строки)

- Подключение к удаленному компьютеру с указанием нового порта

Блог did5.ru

Про АйТи и около айтишные темы

Подключение по RDP только с определенных IP-адресов с помощью Брандмауэра Windows 7

Настройка Брандмауэра Windows 7

Первое, что я сделал это пробросил нестандартный RDP порт во внутреннюю сеть, чтобы исключить лишнее внимание школоты и кул-хацкеров от стандартного порта RDP 3389. Т.е. получилось, что порт 1465 на моем внешнем домашнем ip прокидывается на порт 3389 внутреннего ip адреса локальной сети, который принадлежит серверу. Как это сделать на Apple Time Capsule рассказывать не буду, т.к. в интернете есть куча инструкций. Проверил подключение по RDP из интернета — работает, значит можно переходить к настройке Брандмауэра Windows 7.

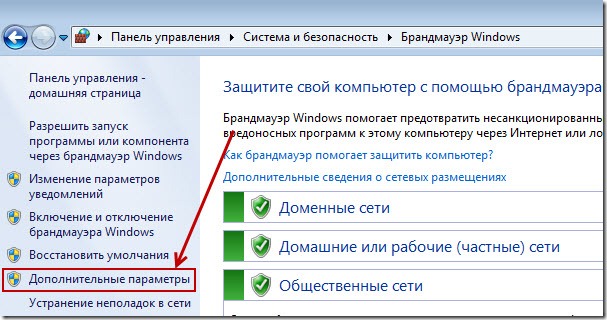

В панели управления Брандмауэра Windows (Панель управления –> Система и безопасность –> Брандмауэр Windows) нужно перейти в меню Дополнительные параметры

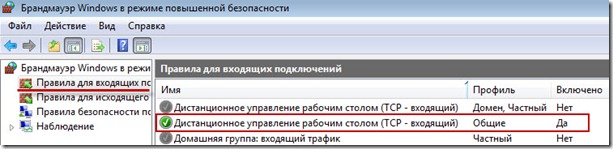

Выбрать правила для входящих подключений и найти правило — Дистанционное управление рабочим столом (TCP — входящий). Этих правила там два, т.к. для каждого профиля свое правило. В зависимости от того, какой профиль Брандмауэра применяется к нашему сетевому подключению, то правило и нужно настраивать. В моем случае это профиль Общие.

В свойствах данного правила есть вкладка Область, на которой задаются адреса или диапазоны адресов, с которых можно будет подключаться по RDP. Если на компьютере несколько сетевых адаптеров и они задействованы, то можно указать, что подключаться можно будет только на один из них. Для этого есть раздел Локальный IP-адрес, в котором нужно указать один из IP-адресов этого ПК. Если на ПК только одна сетевая карта, то можно оставить список без ограничений — Любой IP-адрес.

Чтобы отфильтровать внешние подключения по IP-адресам, нужно в список Удаленный IP-адрес прописать все IP-адреса, диапазоны адресов и подсети, с которых будет разрешено подключение к этому компьютеру по RDP. На скриншоте у меня указан внешний рабочий IP-адрес (вымышленный) и домашняя подсеть. Т.е. я смогу подключиться с работы и со всех домашних компьютеров.

И последний очень важный этап — это проверка. Обязательно нужно убедиться, что с IP-адресов не из списка точно нет доступа.

Задача решена, доступ из интернета ограничен. Конечно, только настройками брандмауэра ограничиваться не стоит, еще нужно использовать достаточно сложные пароли, разрешить подключаться только одному пользователю без прав администратора и т.д.

Нашли опечатку в тексте? Пожалуйста, выделите ее и нажмите Ctrl+Enter! Спасибо!

Хотите поблагодарить автора за эту заметку? Вы можете это сделать!

Lipricons

Страницы

суббота, 11 февраля 2012 г.

Разрешение подключение по RDP в брандмауэре Windows Server 2008

Если вы относитесь к той небольшой части админов, которые заботятся о безопасности и не выключают брандмауэр на сервера, то вам придется выполнить эти операции по «пробиванию дырки» во встроенном брандмауре для RDP.

Перво-наперво проверяем, что удаленной управление вообще включено.

Мой компьютер — Свойства — Дополнительный параметры системы

Там смотрим на закладке удаленный доступ. Лучше галку поставить «Разрешено подключаться только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети». Это более безопасное решение. Однако, если вы используете операционную систему с который будете подключаться меньше чем Windows Vista, то вам будет необходимо обновить RDP-клиент до версии 6.1. Ни каких проблем с этом обновление быть не должно — достаточно скачать только один файл с сервера Microsoft.

Под кнопкой Выбрать пользователей скрывается возможность выбрать кому можно подключаться к сервере.

Теперь идем настраивать дырку в брандмауэре Windows.

Пуск — Панель управления — Система и безопасность — Брандмауэр Windows

Слева Дополнительные параметры

В открывшемся окне Правила для входящих подключений

Ищем Дистанционное управление рабочим столом (TCP — входящий).

Ставим галку Включено, действие = Разрешить подключения.

На закладке область ограничиваем ip с которых можно подключиться к серверу. Ставим там, например, ip админской машины или на крайний случай диапазон ip локальной сети.

Изменение прослушиваемого порта для RDP в ОС Windows 10

Содержание

- Настройка удаленного доступа (можно посмотреть в статье Штатное средство «Подключение к удаленному рабочему столу» в ОС Windows 10)

- Изменение прослушиваемого порта для RDP в реестре операционной системы Microsoft Windows 10

- Открытие прослушиваемого порта для RDP в брандмауэре Windows

- Через графический интерфейс

- Через командную строку

- Подключение к удаленному компьютеру с указанием нового порта

Изменение прослушиваемого порта для RDP в реестре операционной системы Microsoft Windows 10

- Запустить редактор реестра от имени администратора

- в окне Выполнить ввести regedit

- перейти в раздел реестра

Рис.1 Изменение порта для RDP в редакторе реестра

- Выбрать параметр PortNumber

- Переключиться в десятичный формат (изначально указан порт 3389), задать порт, например, 50000

Рис.2 Изменение порта для RDP в редакторе реестра

При указании порта, следует обратить внимание на то, что есть несколько категорий портов, которые отличаются друг от друга по номерам и использованию:

- 0 — 1023 – системные известные порты (в основном задействованы операционной системой)

- 1024 — 49151 – зарегистрированные и используемые порты

- 49152 — 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями для решения различных задач.

- Закрыть редактор реестра.

Изменения вступят в силу после перезагрузки.

Открытие прослушиваемого порта для RDP в брандмауэре Windows

Первый способ (через графический интерфейс)

- Открыть Брандмауэр Защитника Windows. Для того, чтобы открыть окно брандмауэра можно воспользоваться одним из следующих вариантов:

- Открыть Параметры > Обновление и безопасность > Защитник Windows > открыть Центр безопасности Защитника Windows > Брандмауэр и безопасность сети

- Открыть Панель управления (категория Мелкие значки) > Брандмауэр Защитника Windows

- Открыть > Центр управления сетями и общим доступом > Брандмауэр Windows

- В окне Выполнить ввести команду firewall.cpl

- В окне поиска ввести: Брандмауэр Windows

- Выбрать Дополнительные параметры

Рис.3 Запуск дополнительных параметров в брандмауэре Защитника Windows

Рис.4 Запуск дополнительных параметров в брандмауэре Защитника Windows

- В разделе правил выбрать Правила для входящий подключений

- В меню Действия выбрать Создать правило

Рис.5 Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- В открывшемся мастере создания правила для нового входящего подключения установить радиокнопку Для порта

Рис.6 Создание правила для входящий подключений

- В следующем диалоговом окне оставить по умолчанию радиокнопку Протокол TCP и в поле Определенные локальные порты указать порт, который будет использоваться, в данном примере 50000

Рис.7 Создание правила для входящий подключений

- На следующем шаге мастера необходимо выбрать тип действия, которое описывает правило. В данном случае нужно разрешить подключение с использованием указанного порта. Оставить радиокнопку по умолчанию Разрешить подключение и нажать кнопку Далее.

Рис.8 Создание правила для входящий подключений

- На следующем этапе мастера необходимо указать область действия правила, в зависимости от того, какой сетевой профиль используется и нажать кнопку Далее.

Рис.9 Создание правила для входящий подключений

- Создать имя для правила (рекомендуется создавать смысловые имена для правил, чтобы их легко впоследствии идентифицировать). Например, указать имя — Правило для порта 50000, описание — Открытие порта прослушивания 50000 для RDP и нажать кнопку Готово.

Рис.10 Создание правила для входящий подключений

- Открыть свойства созданного правила

Рис.11 Редактирование правила

- В окне Свойства перейти на вкладку Программы и службы

- Выбрать раздел Службы и нажать кнопку Параметры

Рис.12 Редактирование правила

- Установить радиокнопку Применить к службе, выбрать Службы удаленных рабочих столов и нажать ОК.

Рис.13 Редактирование правила

- Нажать кнопку ОК в окне свойств и закрыть настройки брандмауэра.

- Перезагрузить операционную систему, чтобы изменения вступили в силу.

Второй способ (с использованием командной строки)

- Запустить командную строку от имени администратора

Для выполнения настройки брандмауэра Windows с помощью командной строки, необходимо использовать команду Netsh. Утилита Netsh является мощным инструментом для администраторов Windows.

Команды утилиты Netsh для брандмауэра Windows в режиме повышенной безопасности предоставляют командной строке альтернативные возможности управления брандмауэром. При помощи команд Netsh можно настраивать и просматривать правила, исключения и конфигурацию брандмауэра.

Просмотреть справочную информацию по команде netsh можно введя в окне командной строки netsh /?

- Ввести следующую команду

add rule — добавить правило. Параметр Add предназначен для создания правил входящих и исходящих подключений.

name=ИмяПравила. При помощи данного параметра можно указать имя нового правила для входящего или исходящего подключения.

dir . При помощи данного параметра можно указать, будет ли правило создаваться для входящего или исходящего трафика. У этого параметра может быть два значения:

- in – правило создается только для входящего трафика. В оснастке Монитор брандмауэра Защитника Windows в режиме повышенной безопасности его можно найти в узле Правила для входящих подключений.

- out – правило создается только для исходящего трафика. В оснастке Монитор брандмауэра Защитника Windows в режиме повышенной безопасности его можно найти в узле Правила для исходящих подключений.

action = . Данный параметр позволяет указать действие, которое будет выполнять сетевой фильтр с пакетами, которые указаны в текущем правиле. Этот параметр эквивалентен странице Действия мастера создания правила нового входящего (исходящего) подключения оснастки Монитор брандмауэра Защитника Windows в режиме повышенной безопасности. Для этого параметра существуют три параметра:

- allow – разрешает сетевые пакеты, которые отвечают всем условиям в правиле брандмауэра.

- bypass – разрешает подключения с проверкой подлинности с помощью IPSec.

- block – запрещает любой сетевой пакет, который отвечает условиям правила брандмауэра.

Рис.14 Создание правила в командной строке

- Перезагрузить операционную систему, чтобы изменения вступили в силу.

Подключение к удаленному компьютеру с указанием нового порта

- Запустить средство Подключение к удаленному столу

- В открывшемся окне Подключение к удаленному столу ввести IP адрес удаленного компьютера и порт через двоеточие, например, 192.168.213.135:50000

Рис.15 Подключение к удаленному рабочему столу

Не удалось подключиться к удаленному рабочему столу (Remote Desktop) на рабочей станции с Windows 7 Russian. При первом осмотре все настройки на этой рабочей станции выполнены корректно: сетевое подключение определяется как доменная сеть, имя станции извне корректно разрешается в IP-адрес, удаленный доступ включен и разрешение на подключение удаленного рабочего стола в брандмауэре Windows настроено через групповые политики.

Разрешение в брандмауэре Windows

Поскольку при отключении брандмауэра удаленный рабочий стол подключался, то пришлось заглянуть в ПускАдминистрированиеБрандмауэр Windows в режиме повышенной безопасности . Оказалась очень интересная ситуация — на рабочей станции через групповые политики установлен запрет на подключение удаленного рабочего стола:

Правило блокировки подключения

Свойства правила блокировки

но групповые политики в разделе Computer ConfigurationPoliciesAdministrative TemplatesNetworkNetwork ConnectionsWindows FirewallDomain Profile настроены на разрешение доступа:

Свойства групповой политики

Здесь 192.168.1.100 — IP-адрес удаленной станции для административных приключений.

После внимательного осмотра единственной настраиваемой строки заметил, что после запятой стоит пробел. Тем самым я натолкнулся на особенность этой политики, описанную в статье TechNet. Поэтому требуется удалить пробелы и проверить правильность написания слова localsubnet , конкретных IP-адресов и адресов подсетей.

После вызова gpudate правила входящих подключений стали выглядеть ожидаемым образом: