- Управление групповой политикой Защитник Windows брандмауэра Group Policy Management of Windows Defender Firewall

- Настройка правил брандмауэра Windows групповыми политиками

- Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- Включаем Windows Firewall с помощью GPO

- Создаем правило файервола с помощью групповой политики

- Проверка политик брандмаэера Windows на клиентах

- Импорт / экспорт правил Брандмауэра Windows в GPO

- Доменные и локальные правила брандмауэра

- Несколько советов об управлении брандмауэром Windows через GPO

- Настройка брандмауэра Windows на предприятиях малого бизнеса при помощи групповой политики

- Введение

- Включение исключений для портов

Управление групповой политикой Защитник Windows брандмауэра Group Policy Management of Windows Defender Firewall

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Чтобы открыть GPO для Защитник Windows брандмауэра: To open a GPO to Windows Defender Firewall:

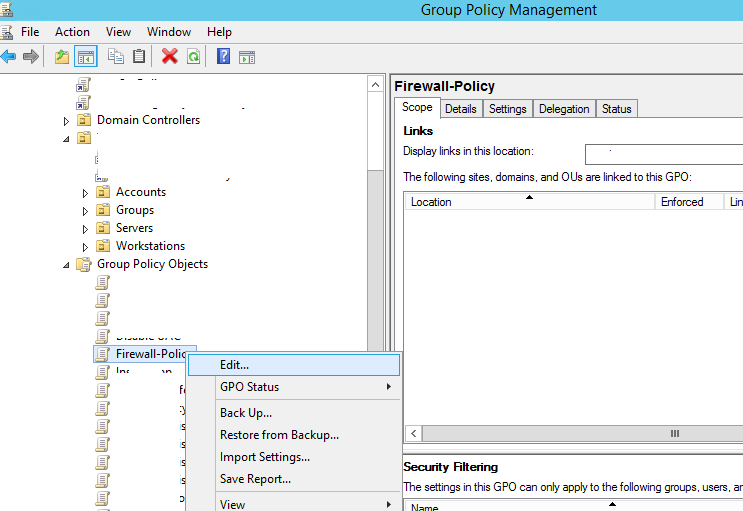

Откройте консоль управления групповыми политиками. Open the Group Policy Management console.

В области навигации разместите «Лес: имя»,«Домены», «Имя домена», «Объекты групповой политики», щелкните правой кнопкой мыши объект групповой политики, который нужно изменить, и выберите ****»Изменить». **** ** **** In the navigation pane, expand Forest: YourForestName, expand Domains, expand YourDomainName, expand Group Policy Objects, right-click the GPO you want to modify, and then click Edit.

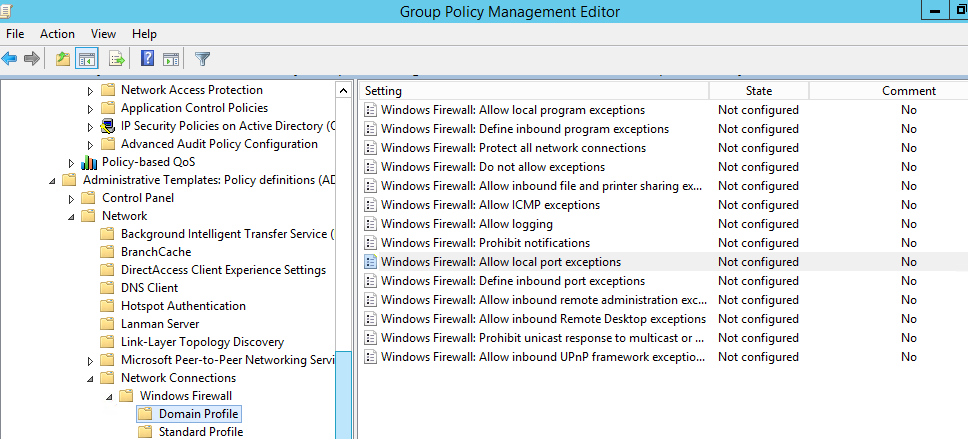

В области навигации редактора объектов групповой **** политики перейдите к сетевому подключению конфигурации компьютера административных шаблонов сети Защитник Windows > **** > **** > **** > брандмауэра. In the navigation pane of the Group Policy Object Editor, navigate to Computer Configuration > Administrative Templates > Network > Network Connections > Windows Defender Firewall.

Настройка правил брандмауэра Windows групповыми политиками

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall – эта секция GPO использовалась для настройки правил брандмауэра для ОС Vista / Windows Server 2008 и ниже. Если у вас в домене нет компьютеров со старыми ОС, для настройки файервола используется следующая секция.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security – это актуальный раздел для настройки Брандмауэра Windows в современных версиях ОС и по интерфейсу он напоминает интерфейс локальной консоли управления Брандмауэра.

Включаем Windows Firewall с помощью GPO

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены(Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

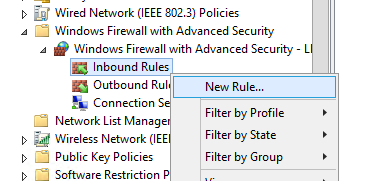

Создаем правило файервола с помощью групповой политики

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

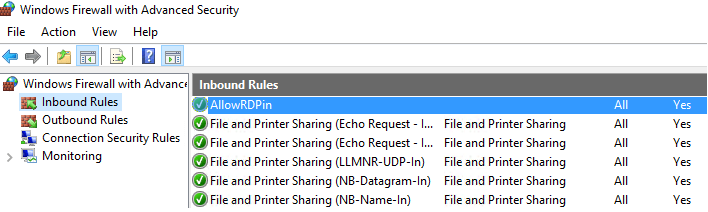

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На ПК пользователя откройте Панель управления\Система и безопасность\Брандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции. Затем встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Настройка брандмауэра Windows на предприятиях малого бизнеса при помощи групповой политики

Опубликовано 12 сентября 2004 | Обновлено 21/07/2006

На этой странице

Введение

В этом документе разъяснена методика настройки функциональных возможностей брандмауэра Windows на компьютерах с установленной ОС Microsoft® Windows® XP Professional с пакетом обновления 2 (SP2) в средах малых и средних предприятий. В среде могут присутствовать доменные контроллеры под управлением Microsoft Windows Small Business Server 2003, Microsoft Windows Server™ 2003 или Microsoft Windows 2000 Server.

Наиболее эффективным способом управления настройками брандмауэра Windows на предприятии является использование службы каталогов Active Directory® и настройка параметров брандмауэра Windows в разделе «Групповая политика». Служба каталогов Active Directory и групповая политика позволяют централизованно определять настройки брандмауэра Windows и применить все эти настройки ко всем клиентским компьютерам под управлением Windows XP SP2.

ОС Windows XP SP2 содержит новые шаблоны администрирования для объектов групповой политики (GPO), что позволяет повысить уровень безопасности как для клиентского компьютера, так и для домена, в том числе и для функциональных возможностей брандмауэра Windows. Чтобы применить эти шаблоны, возможно, придется установить исправления, выбор которых зависит от операционной системы используемого сервера или рабочей станции домена.

После применения этих шаблонов в любые изменения групповой политики будут включены настройки брандмауэра Windows. Изменения групповой политики отправляются всем членам домена, их также можно запросить с компьютера, который принадлежит домену, с помощью программы GPUpdate.

Чтобы настроить брандмауэр Windows, следует использовать редактор объектов групповой политики от лица члена группы «Администраторы домена» или групп создателей или владельцев групповой политики.

В следующей таблице приведены настройки брандмауэра Windows по умолчанию.

Таблица 1. Параметры брандмауэра Windows по умолчанию

| Параметр | Конфигурация по умолчанию | Изменить, если |

|---|---|---|

| Настройки сетевых подключений | Все подключения | Защита брандмауэра Windows больше не требуется для конкретного сетевого подключения, либо требуются индивидуальные настройки для каждого сетевого подключения. |

| Программные исключения | Только удаленная поддержка | Необходимо получать удаленные подключения от других программ и служб для этого компьютера. |

| Исключения для портов | Отсутствуют | Требуется получить подключения от другого компьютера, который использует особые порты этого компьютера. |

| Исключения ICMP | Отсутствуют | Требуется, чтобы компьютер был включен, а протокол TCP/IP правильно настроен. |

| Уведомления | Включены | Больше не получать уведомлений при неудачных попытках других компьютеров установить подключение к данному компьютеру. |

| Ведение журнала | Отключено | Требуется вести запись подключений или попыток подключений к этому компьютеру. |

| Не разрешать исключения | Отключено | Стало известно, что в компьютере обнаружена уязвимость, либо требуется использовать компьютер в менее безопасной среде, например в зале ожидания аэропорта. |

Чтобы настроить брандмауэр Windows, необходимо выполнить следующие действия: — Установить исправления для GPO рабочих станций администрирования и для сервера под управлением ОС Windows Small Business Server 2003. — Создать и обновить GPO. — Настроить параметры брандмауэра Windows с помощью групповой политики. — Применить заданные настройки при помощи GPUpdate. — Удостовериться, что настройки брандмауэра Windows применены. Чтобы обеспечить безопасность этого компьютера от червей и других видов вредоносного программного кода, и при этом разрешить подключения как к Интернету, так и из Интернета, следует выполнить действия, описанные в этом документе. Специалисты Майкрософт настоятельно рекомендуют провести проверку любых параметров брандмауэра Windows в тестовой среде перед тем, как развернуть их в производственной среде компании. Это необходимо во избежание простоев и потери производительности. Определения терминов безопасности см. в — [глоссарии терминов, связанных с безопасностью Microsoft](http://go.microsoft.com/fwlink/?linkid=35468) на веб-узле Microsoft по адресу http://go.microsoft.com/fwlink/?LinkId=35468. #### Цель настоящего документа по обеспечению безопасности При выполнении шагов, описанных в этом документе, пользователи организуют защиту клиентских компьютеров под управлением ОС Windows XP Professional от несанкционированных пользователей и вредоносного программного обеспечения за счет использования брандмауэра. В качестве дополнения выполнение этих действий откроет расширенные возможности управления безопасностью за счет использования службы каталогов Active Directory. [](#mainsection)[К началу страницы](#mainsection) ### Прежде чем приступить к работе **Внимание!** Указания, приведенные в данном документе, разработаны с учетом конфигурации меню **Пуск**, принятой по умолчанию. Если ранее вносились изменения в меню «Пуск», то предпринимаемые действия по изменению настроек могут различаться. ОС Windows XP с пакетом обновления 2 (SP2) может использоваться на клиентских компьютерах, принадлежащих домену службы каталогов Active Directory, доменные котроллеры которого созданы под управлением следующих ОС: — Windows Server 2003; — Windows Small Business Server 2003; — Windows 2000 Server SP4 или более поздний. В большинстве сетей аппаратный межсетевой брандмауэр, прокси-сервер, а также другие системы для обеспечения безопасности могут обеспечивать некоторый уровень защищенности при действиях из Интернета по отношению к компьютерам сети. Если в сетевых подключениях компьютера на сервере отсутствует локальный программный брандмауэр, например брандмауэр Windows, то компьютер такого пользователя уязвим для вредоносного программного обеспечения, которое может потенциально загружаться с других компьютеров при подключении к этой сети. Также при использовании компьютера вне основной сети, например при использовании ноутбука дома, а также при подключении к сети в аэропорте или гостинице, компьютер может быть уязвимым. Перед установкой исправлений убедитесь, что была сделана резервная копия данных компьютера, в том числе системного реестра. Для получения дополнительных сведений о создании резервной копии реестра см. следующие материалы: — База знаний Майкрософт, статья 322756, «[Создание резервной копии, изменение и восстановление системного реестра операционных систем Windows XP и Windows Server 2003](http://go.microsoft.com/fwlink/?linkid=36365)», на веб-узле справки и поддержки Майкрософт по адресу http://go.microsoft.com/fwlink/?linkid=36365. [](#mainsection)[К началу страницы](#mainsection) ### Установка исправлений на рабочие станции администрирования и сервер под управлением Windows Small Business Server 2003 Если управление настройками GPO происходит на более ранних версиях ОС или ОС с более ранними пакетами обновлений (например, Windows XP с пакетом обновлений SP1 или Windows Server 2003), то необходимо установить исправление ([KB842933](http://go.microsoft.com/fwlink/?linkid=35474)), что поможет корректному отображению параметров политик в редакторе групповой политики. Если используется ОС Small Business Server 2003, то необходимо установить дополнительное исправление ([KB872769](http://go.microsoft.com/fwlink/?linkid=35477)). По умолчанию брандмауэр Windows в ОС Small Business Server 2003 отключен. Это исправление позволяет устранить данный вопрос. **Примечание.** Указанные исправления не включены в программу Microsoft Update и должны устанавливаться отдельно. Эти исправления необходимо применить на всех компьютерах сети по отдельности. Исправление KB842933 применимо к следующему: — Microsoft Windows Server 2003, Web Edition — Microsoft Windows Server 2003, Standard Edition (32-разрядная версия x86) — Выпуск Microsoft Windows Server 2003, Enterprise Edition (32-разрядная версия x86) — Microsoft Windows Server 2003, Enterprise Edition для систем с технологией Itanium — Microsoft Windows XP Professional SP1 — Microsoft Windows Small Business Server 2003 Premium Edition — Выпуск Microsoft Windows Small Business Server 2003 Standard Edition — Microsoft Windows 2000 Advanced Server — Microsoft Windows 2000 Server — Microsoft Windows 2000 Professional Edition Исправление KB872769 применимо к следующим ОС: — Выпуск Microsoft Windows Small Business Server 2003 Standard Edition — Microsoft Windows Small Business Server 2003 Premium Edition Для получения дополнительных сведений о том, как получить эти исправления, см. следующее: — Статья в базе знаний Майкрософт [842933](http://go.microsoft.com/fwlink/?linkid=35474) на веб-узле справки и поддержки Майкрософт по адресу: http://go.microsoft.com/fwlink/?linkid=35474. — Статья в базе знаний Майкрософт [872769](http://go.microsoft.com/fwlink/?linkid=35477) на веб-узле справки и поддержки Майкрософт по адресу: http://go.microsoft.com/fwlink/?linkid=35477. Для получения дополнительных сведений о загрузке файлов поддержки Майкрософт см. в статье: — [о том, как получить файлы поддержки Майкрософт с помощью оперативных служб](http://support.microsoft.com/kb/119591) на веб-узле справки и поддержки Майкрософт по адресу http://support.microsoft.com/kb/119591. #### Требования для выполнения этой задачи Для выполнения этой задачи потребуется следующее: — **Учетные данные**. Необходимо выполнить вход на клиентский компьютер в качестве члена группы администраторов домена, либо группы безопасности «Локальные администраторы». — **Сервис**. Свойства требуемого загруженного исправления для операционной системы описаны в статьях базы знаний Майкрософт 842933 и 872769. #### Как устанавливать исправления **Чтобы установить исправление 842933 для ОС Windows Small Business Server 2003,** **Windows 2000 Server SP4 или более поздней** **,** **Windows XP SP1,** **или Windows Server 2003** 1. На рабочем столе щелкните **Пуск**, затем **Выполнить**, затем введите путь и имя файла загруженного исправления, затем щелкните **OK**. 2. В окне **Мастер установки KB842933**, щелкните **Далее**. 3. На странице **Лицензионное соглашение** просмотрите его условия. Чтобы продолжить, щелкните **Я согласен**, затем щелкните **Далее**. 4. В окне **Завершение работы мастера установки обновления KB842933** щелкните **Готово**, чтобы закончить установку исправления, затем перезапустите компьютер. 5. Повторите шаги с 1 до 4 для всех компьютеров сети (серверы и рабочие станции управления). **Установка исправления 872769 для ОС Windows Small Business Server 2003** 1. На рабочем столе Windows щелкните **Пуск**, затем **Выполнить** и введите путь и имя файла загруженного обновления 872769, затем щелкните **OK**. 2. В окне **Мастер установки KB872769** щелкните **Далее**. 3. На странице **Лицензионное соглашение** просмотрите его условия. Чтобы продолжить, щелкните **Я согласен**, затем щелкните **Далее**. 4. В окне **Завершение работы мастера установки обновления KB872769** щелкните **Завершить**, чтобы закончить установку исправления, затем перезапустите компьютер. [](#mainsection)[К началу страницы](#mainsection) ### Создание и обновление объекта групповой политики В пакете обновления Windows XP SP2 содержатся дополнительные параметры шаблонов администрирования. Чтобы настроить эти новые параметры, необходимо обновить каждый GPO новыми шаблонами администрирования Windows XP SP2. Если отказаться от обновления GPO, то настройки брандмауэра Windows не будут доступны. На компьютере под управлением Windows XP SP2 можно увидеть консоль управления Microsoft (MMC) с установленной оснасткой редактора объектов групповой политики, который предназначен для обновлений GPO путем простого открытия одной из уже существующих GPO. После обновления GPO можно настраивать параметры сетевой защиты для компьютеров под управлением ОС Windows XP SP2. В следующем обучающем примере создается новая GPO, в которой будут сразу указаны параметры такой обновленной сетевой защиты. #### Требования для выполнения этой задачи Для выполнения этой задачи потребуется следующее: — **Учетные данные**. Потребуется выполнить вход в компьютер под управлением ОС Windows XP SP2, который является клиентом домена службы каталогов Active Directory, при этом потребуется использовать учетную запись, которая принадлежит группе «Администраторы домена» или группам создателей или владельцев групповой политики. — **Сервис**. Консоль управления (MMC) с установленным редактором объектов групповой политики. #### Создание и обновление объектов групповой политики **Обновление объектов групповой политики с помощью новых шаблонов администрирования Windows XP SP2** 1. На рабочем столе компьютера с Windows XP SP2 щелкните **Пуск**, затем **Выполнить**, затем введите **mmc** и щелкните **OK**. 2. В меню **Консоль** щелкните **Добавить или удалить оснастку**. 3. Во вкладке **Изолированные** щелкните **Добавить**. 4. В списке **Доступные изолированные оснастки** найдите и щелкните **Редактор объектов групповой политики**, затем щелкните **Добавить**. 5. В диалоговом окне **Выбор объектов групповой политики** щелкните **Обзор**. 6. В диалоговом окне **Просмотр объектов груповых политик** (показанном на экранном снимке) щелкните **Создать новый объект групповой политики** и присвойте имя для GPO **Проверочная политика для клиентских брандмауэров Windows**. .gif) 7. Щелкните **OK**, затем щелкните **Готово**, чтобы закрыть мастер групповой политики и применить новый шаблон администрирования для выбранного GPO. 8. В диалоговом окне **Добавление отдельного модуля** щелкните **Закрыть**. 9. В диалоговом окне **Добавить или удалить оснастку** щелкните **OK**. 10. Закройте консоль MMC, щелкнув **Файл**, затем щелкнув **Выход**. Не сохраняйте изменения настроек консоли. **Примечание.** Хотя не происходит сохранения изменений консоли, при выполнении этого действия происходит импортирование шаблонов администрирования из Windows XP SP2 в GPO. Эти шаблоны необходимо импортировать в каждый заданный объект GPO. 11. Повторите вышеуказанные шаги для каждого объекта GPO, который используется для применения групповой политики для компьютеров с ОС Windows XP SP2. Чтобы обновить объекты GPO для сетевых сред при помощи службы каталогов Active Directory и Windows XP SP2, специалисты корпорации Майкрософт рекомендуют использование консоли управления группами, которая доступна для бесплатной загрузки. Дополнительные сведения см. в статье, — [посвященной управлению предприятием при помощи консоли групповой политики](http://go.microsoft.com/fwlink/?linkid=35479) и расположенной на веб-узле Microsoft Windows Server 2003 по адресу http://go.microsoft.com/fwlink/?linkID=35479. [](#mainsection)[К началу страницы](#mainsection) ### Настройка параметров брандмауэра Windows при помощи групповой политики Существует два набора изменяемых настроек брандмауэра Windows: — **Профиль домена**. Эти параметры используются для компьютеров, подключенных в сеть, содержащую доменные контроллеры, к которым принадлежат сетевые компьютеры. — **Стандартный профиль**. Эти настройки используются компьютером при отсутствии подключения к сети, например при поездке с ноутбуком. Если не настраивать параметры стандартного профиля, то настройки по умолчанию не изменятся. Специалисты корпорации Майкрософт рекомендуют настроить как доменные, так и стандартные параметры профилей, а также включить брандмауэр Windows в обоих профилях. Единственным исключением является ситуация, когда используется серверный брандмауэр сторонних производителей (локальный программный брандмауэр). Специалисты корпорации Майкрософт рекомендуют отключить брандмауэр Windows, если уже используется серверный межсетевой экран сторонних производителей. Стандартные настройки профиля обычно накладывают большие ограничения, чем профиль домена, поскольку стандартные настройки профиля не включают приложения и службы, которые используются в среде управляемого домена. В объекте GPO как доменный, так и стандартный профиль содержат одни и те же настройки параметров брандмауэра Windows. ОС Windows XP SP2 позволяет сети определить действительные настройки профиля. **Примечание.** Дополнительные сведения об определении сетевых настроек см. в статье, [посвященной ходу определения сетевых настроек для сетевых параметров групповой политики,](http://go.microsoft.com/fwlink/?linkid=35480) на веб-узле Microsoft TechNet по адресу: http://go.microsoft.com/fwlink/?linkid=35480. В этом разделе описаны возможные настройки брандмауэра Windows для GPO, а также рекомендуемые настройки для среды SMB. Здесь также описаны способы настройки четырех главных типов настроек GPO. #### Требования для выполнения этой задачи Для выполнения этой задачи потребуется следующее: — **Учетные данные**. Потребуется выполнить вход в компьютер под управлением ОС Windows XP SP2, который является клиентом домена службы каталогов Active Directory, при этом потребуется использовать учетную запись, которая принадлежит группе «Администраторы домена» или группам создателей или владельцев групповой политики. — **Сервис**. Консоль управления (MMC) с установленным редактором объектов групповой политики. **Примечание.** Чтобы открыть объект GPO, следует использовать либо консоль MMC в сочетании с оснасткой редактора объектов групповой политики, либо консоль «Active Directory — пользователи и компьютеры». Чтобы использовать консоль «Active Directory — пользователи и компьютеры» на клиентском компьютере с ОС Windows XP, необходимо сначала запустить файл Aadminpak.msi с диска Windows Server 2003. #### Настройка параметров брандмауэра Windows при помощи групповой политики Чтобы изменить настройки брандмауэра Windows в соответствующих объектах GPO, используйте модуль групповой политики. После выполнения следующих пошаговых действий для настройки параметров брандмауэра Windows подождите, пока выполняется применение этих параметров на клиентских компьютерах в ходе стандартных циклов обновления, либо используйте средство GPUpdate на клиентских компьютерах. По умолчанию эти циклы обновления составляют 90 минут с допустимыми отклонениями в 30 минут. В ходе следующего обновления групповой политики в настройки компьютера будут загружены новые настройки брандмауэра Windows, которые будут применены на компьютерах под управлением Windows XP SP2. **Метод настройки параметров брандмауэра Windows при помощи групповой политики.** 1. На рабочем столе компьютера с Windows XP SP2 щелкните **Пуск**, затем **Выполнить**, затем введите **mmc** и щелкните **OK**. 2. В меню **Консоль** щелкните **Добавить или удалить оснастку**. 3. Во вкладке **Изолированные** щелкните **Добавить**. 4. В списке **Доступные изолированные оснастки** найдите и щелкните **Редактор объектов групповой политики**, затем щелкните **Добавить**. 5. В диалоговом окне **Выбор объектов групповой политики** щелкните **Обзор**. 6. Выберите **Проверочный объект политики для клиентских брандмауэров Windows** и щелкните **OK**, затем щелкните **Завершить**. 7. Щелкните **Закрыть**, чтобы закрыть диалоговое окно **Добавить изолированную оснастку**, затем в диалоговом окне **Добавить или удалить оснастку** щелкните **OK**. 8. В консольном дереве редактора объекта групповой политики откройте **Конфигурация компьютера**,**Шаблоны администрирвания**,**Сетевое окружение**, **Сетевые подключения**, затем **Брандмауэр Windows** (как показано на экранном снимке). .gif) 9. Выберите либо **Профиль домена** (показан на экаранном снимке) или **Стандартный профиль**. .gif) В следующей таблице приведены рекомендуемые настройки групповой политики брандмауэра Windows для доменного и стандартного профилей. **Таблица 2. Рекомендуемые настройки брандмауэра Windows.**

- Дважды щелкните каждую настройку, указанную в таблице 2, щелкните Включено, Отключено или Не настроено, затем щелкните OK.

Включение исключений для портов

Включение исключений для портов

В разделе настроек Профиль домена или в разделе настроек Стандартный профиль дважды щелкните Брандмауэр Windows: Определить исключения портов. Отобразится следующее диалоговое окно.

Выберите Включено, затем щелкните Показать. Появится диалоговое окно Вывод содержания (см. экранный снимок).

Щелкните Добавить, при этом отобразится диалоговое окно Добавление элемента. Введите сведения о порте, который требуется заблокировать или использовать. Синтаксис ввода таков:

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

.gif)

.gif)