- Настройка брандмауэра для доменов и доверия Active Directory

- Дополнительные сведения

- Windows Server 2008 и более поздние версии

- Active Directory

- Справка

- Брандмауэр windows server 2016 настройка

- Настройка безопасности RDP Windows Server 2016

- Смена стандартного порта Remote Desktop Protocol

- Блокируем учетные записи с пустым паролем

- Настраиваем политику блокировки

- Настройка службы шлюза служб терминалов

- Используем протокол SSL/TLS для защиты RDP

Настройка брандмауэра для доменов и доверия Active Directory

В этой статье описывается настройка брандмауэра для доменов и доверия Active Directory.

Исходная версия продукта: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 Standard, Windows Server 2012 Standard

Исходный номер КБ: 179442

Не все порты, перечисленные в таблицах, требуются во всех сценариях. Например, если брандмауэр разделяет члены и DCS, вам не нужно открывать порты FRS или DFSR. Кроме того, если вы знаете, что ни один клиент не использует LDAP с SSL/TLS, вам не нужно открывать порты 636 и 3269.

Дополнительные сведения

Оба контроллера домена находятся в одном лесу или оба контроллера домена находятся в отдельном лесу. Кроме того, отношения доверия в лесу являются отношениями доверия Windows Server 2003 или более поздней версии.

| Клиентские порты | Порт сервера | Служба |

|---|---|---|

| 1024-65535/TCP | 135/TCP | RPC Endpoint Mapper |

| 1024-65535/TCP | 1024-65535/TCP | RPC для LSA, SAM, NetLogon (*) |

| 1024-65535/TCP/UDP | 389/TCP/UDP | LDAP |

| 1024-65535/TCP | 636/TCP | LDAP SSL |

| 1024-65535/TCP | 3268/TCP | LDAP GC |

| 1024-65535/TCP | 3269/TCP | LDAP GC SSL |

| 53,1024-65535/TCP/UDP | 53/TCP/UDP | DNS |

| 1024-65535/TCP/UDP | 88/TCP/UDP | Kerberos; |

| 1024-65535/TCP | 445/TCP | SMB |

| 1024-65535/TCP | 1024-65535/TCP | FRS RPC (*) |

Порты NETBIOS, указанные для Windows NT также необходимы для Windows 2000 и Windows Server 2003, когда настроены отношения доверия к доменам, которые поддерживают только связь на основе NETBIOS. Примерами являются Windows NT операционные системы или сторонние контроллеры домена, основанные на S s.

Дополнительные сведения о том, как определить порты сервера RPC, используемые службами RPC LSA, см. в:

- Ограничение трафика RPC Active Directory определенным портом.

- Раздел «Контроллеры домена» и «Active Directory» в обзоре службы и требованиях к сетевым портам для Windows.

Windows Server 2008 и более поздние версии

Более новые версии Windows Server 2008 повысили динамический диапазон портов клиентов для исходяющих подключений. Новый порт запуска по умолчанию — 49152, а конечный порт по умолчанию — 65535. Поэтому необходимо увеличить диапазон портов RPC в брандмауэрах. Это изменение было внося в соответствии с рекомендациями IANA. Это отличается от домена смешанного режима, состоящего из контроллеров домена Windows Server 2003, серверных контроллеров домена Windows 2000 или устаревших клиентов, где динамический диапазон портов по умолчанию — от 1025 до 5000.

Дополнительные сведения о динамическом изменении диапазона портов в Windows Server 2012 и Windows Server 2012 R2 см. в:

- Динамический диапазон портов по умолчанию для TCP/IP изменился.

- Динамические порты в Windows Server.

| Клиентские порты | Порт сервера | Служба |

|---|---|---|

| 49152 -65535/UDP | 123/UDP | W32Time |

| 49152 -65535/TCP | 135/TCP | RPC Endpoint Mapper |

| 49152 -65535/TCP | 464/TCP/UDP | Смена пароля Kerberos |

| 49152 -65535/TCP | 49152-65535/TCP | RPC для LSA, SAM, NetLogon (*) |

| 49152 -65535/TCP/UDP | 389/TCP/UDP | LDAP |

| 49152 -65535/TCP | 636/TCP | LDAP SSL |

| 49152 -65535/TCP | 3268/TCP | LDAP GC |

| 49152 -65535/TCP | 3269/TCP | LDAP GC SSL |

| 53, 49152 -65535/TCP/UDP | 53/TCP/UDP | DNS |

| 49152 -65535/TCP | 49152 -65535/TCP | FRS RPC (*) |

| 49152 -65535/TCP/UDP | 88/TCP/UDP | Kerberos; |

| 49152 -65535/TCP/UDP | 445/TCP | SMB (**) |

| 49152 -65535/TCP | 49152-65535/TCP | RPC DFSR (*) |

Порты NETBIOS, указанные для Windows NT также необходимы для Windows 2000 и Server 2003, если настроены отношения доверия к доменам, которые поддерживают только связь на основе NETBIOS. Примерами являются Windows NT операционные системы или сторонние контроллеры домена, основанные на S s.

(*) Сведения о том, как определить порты сервера RPC, используемые службами RPC LSA, см. в:

- Ограничение трафика RPC Active Directory определенным портом.

- Раздел «Контроллеры домена» и «Active Directory» в обзоре службы и требованиях к сетевым портам для Windows.

(**) Для работы доверия этот порт не требуется, он используется только для создания доверия.

Внешнее доверие 123/UDP необходимо, только если вы вручную настроили службу времени Windows для синхронизации с сервером через внешнее доверие.

Active Directory

В Windows 2000 и Windows XP протокол ICMP должен быть разрешен через брандмауэр от клиентов к контроллерам домена, чтобы клиент групповой политики Active Directory правильно функционировал через брандмауэр. ICMP используется для определения того, является ли ссылка медленной или быстрой.

В Windows Server 2008 и более поздних версиях служба информирования о расположении сети предоставляет оценку пропускной способности на основе трафика с другими станциями в сети. Трафик для оценки не создается.

Перенаправление Windows также использует сообщения ICMP Ping, чтобы убедиться, что IP-адрес сервера разрешен службой DNS перед подключением и когда сервер расположен с помощью DFS. Чтобы свести к минимуму трафик ICMP, можно использовать следующее правило брандмауэра:

В отличие от TCP-протокола и уровня протокола UDP, ICMP не имеет номера порта. Это связано с тем, что ICMP напрямую находится на уровне IP.

По умолчанию DNS-серверы Windows Server 2003 и Windows 2000 Server используют эфемерные клиентские порты при запросе других DNS-серверов. Однако это поведение может быть изменено определенным параметром реестра. Или можно установить доверие через туннель PPTP. Это ограничивает количество портов, которые необходимо открыть брандмауэру. Для PPTP необходимо включить следующие порты.

| Порты клиента | Порт сервера | Протокол |

|---|---|---|

| 1024-65535/TCP | 1723/TCP | PPTP |

Кроме того, необходимо включить ПРОТОКОЛ IP 47 (GRE).

При добавлении разрешений к ресурсу в доверяемом домене для пользователей в доверенном домене существуют некоторые различия между поведением Windows 2000 и Windows NT 4.0. Если компьютер не может отобразить список пользователей удаленного домена, рассмотрите следующее поведение:

- Windows NT 4.0 пытается разрешить вручную введите имена, обратившись в PDC для домена удаленного пользователя (UDP 138). В случае сбоя связи компьютер Windows NT на основе 4.0 получает собственный PDC-канал, а затем запросит разрешение имени.

- Windows 2000 и Windows Server 2003 также пытаются связаться с PDC удаленного пользователя для разрешения проблемы по UDP 138. Однако они не используют собственные PDC. Убедитесь, что все серверы-члены на основе Windows 2000 и Windows Server 2003, которые будут предоставлять доступ к ресурсам, подключены к удаленному PDC с помощью UDP 138.

Справка

Обзор службы и требования к сетевым портам для Windows — это ценный ресурс, который включает в себя необходимые сетевые порты, протоколы и службы, используемые клиентской и серверной операционными системами Майкрософт, серверными программами и их подкомпонентами в системе Microsoft Windows Server. Администраторы и специалисты службы поддержки могут использовать эту статью в качестве карты для определения портов и протоколов, необходимых операционным системам и программам Майкрософт для сетевого подключения в сегментной сети.

Не следует использовать сведения о портах в обзоре службы и требования к сетевым портам для Windows для настройки брандмауэра Windows. Дополнительные сведения о настройке брандмауэра Windows см. в подсети Брандмауэр Windows с расширенными настройками безопасности.

Брандмауэр windows server 2016 настройка

Для создания правила, открывающего порт UDP 43010, проделайте следующие шаги:

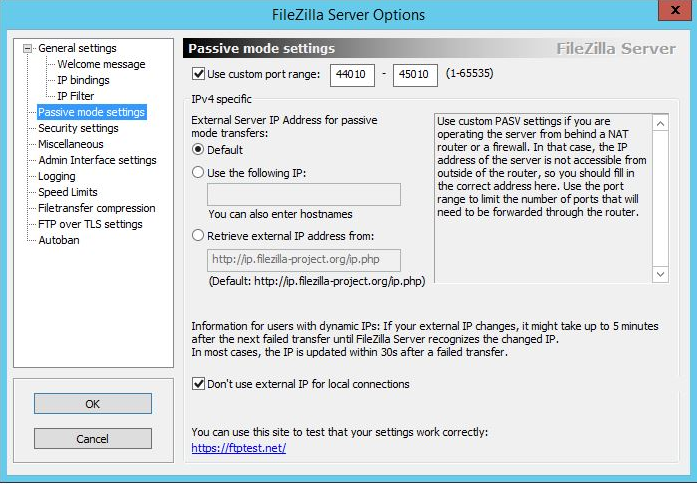

Шаг 1: Для доступа к настройкам FileZilla выберите Старт – Все программы – FileZilla Server — FileZilla Server Interface . В окне FileZilla Server Interface выберите меню Edit – Settings . В открывшемся окне FileZilla Server Options перейдите на вкладку Passive mode settings и отметьте флажком пункт Use custom port range , где пропишите диапазон портов 44010-45010 (Рисунок 325). Нажмите кнопку ОК.

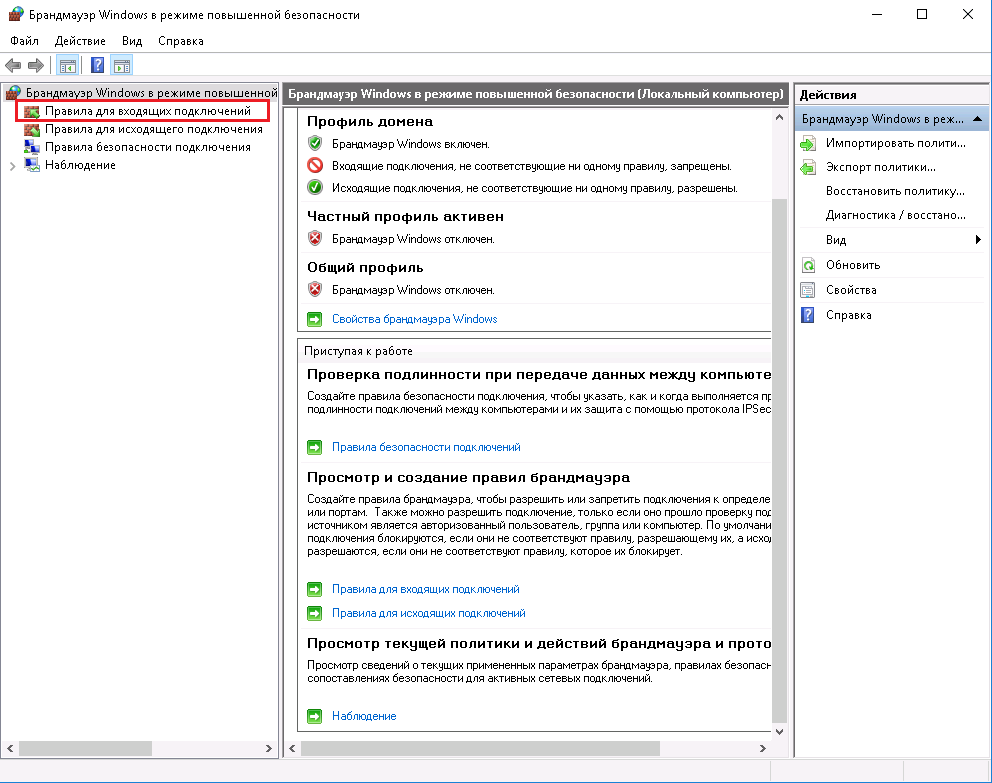

Шаг 2: Для доступа к настройкам Брандмауэра Windows выберите Старт – Панель управления – Система и безопасность – Брандмауэр Windows – Дополнительные параметры . В окне Брандмауэра Windows в области слева выберите Правила для входящих подключений (Рисунок 326).

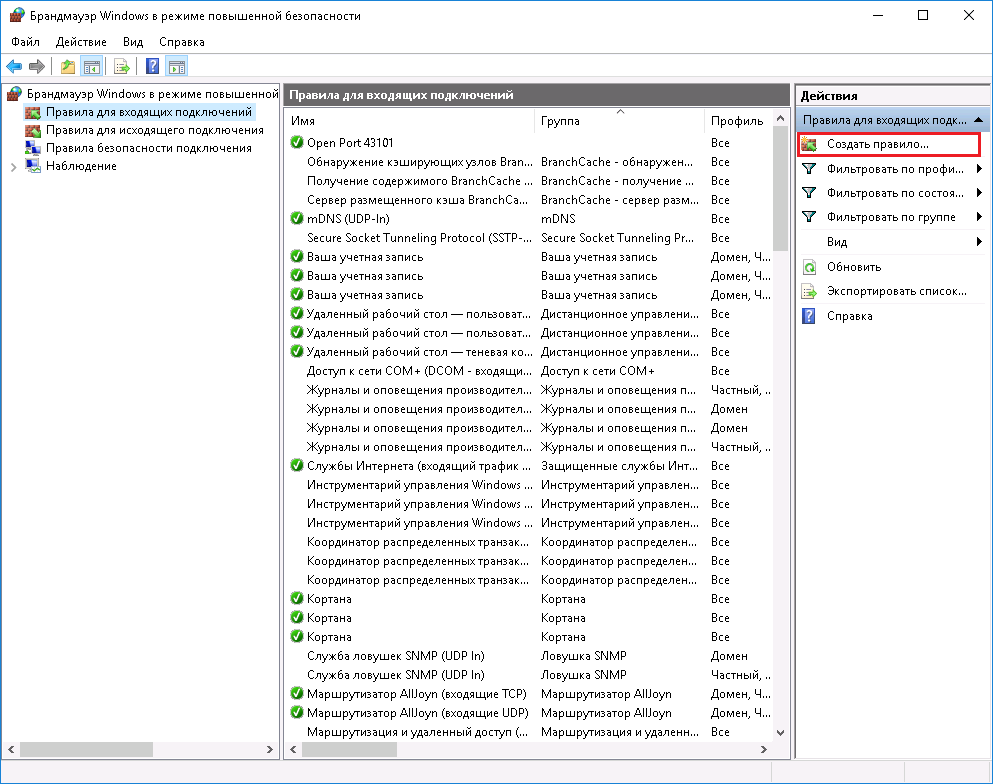

Шаг 3: В области Действия (справа) выберите Создать правило (Рисунок 327).

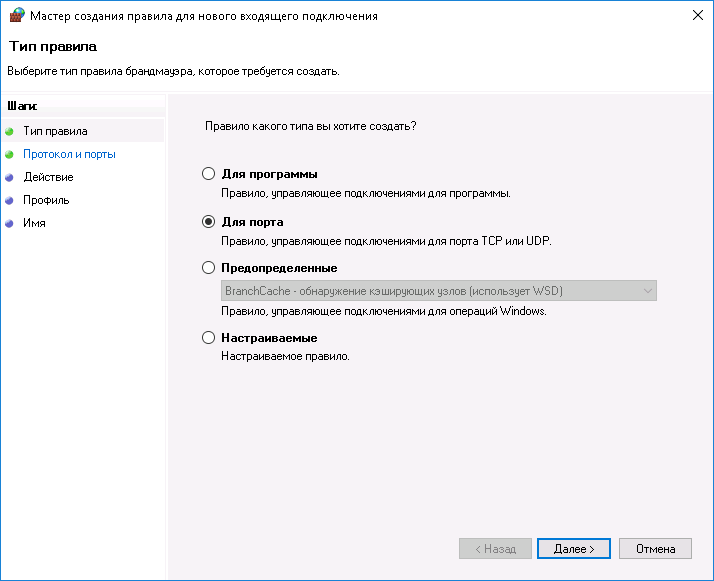

Шаг 4: В первом окне Мастера создания правил выберите тип правила – Для порта (Рисунок 328). Нажмите кнопку Далее .

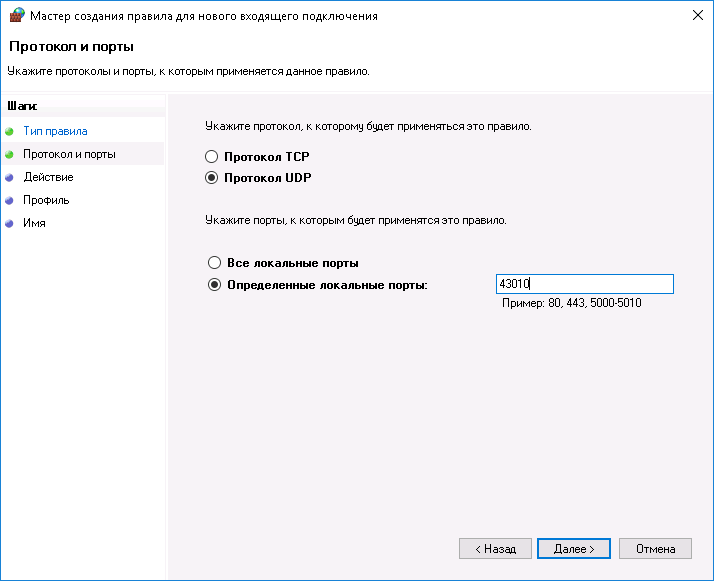

Шаг 5: В следующем окне поставьте переключатель в положение Протокол UDP и ниже пропишите номер порта, к которому будет применяться созданное правило (43010) (Рисунок 329). Нажмите кнопку Далее .

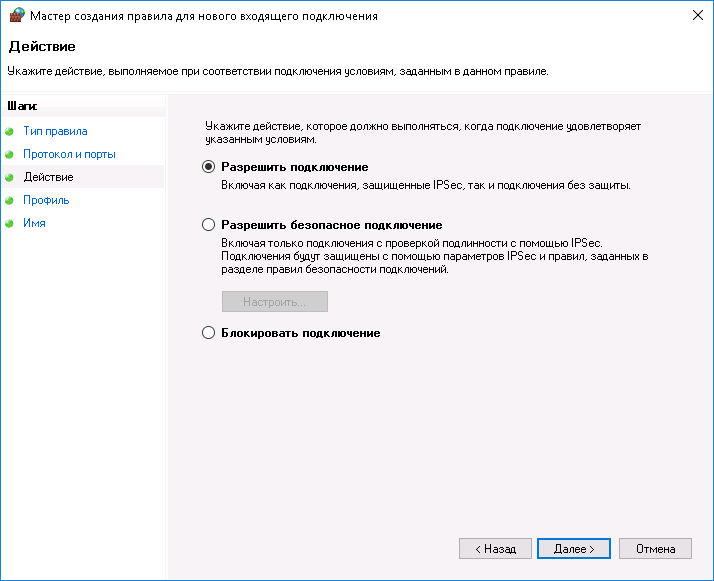

Шаг 6: В окне Действие разрешите подключение по указанным ранее параметрам поставив переключатель в положение Разрешить подключение (Рисунок 330). Нажмите кнопку Далее .

Шаг 7: В окне Профиль оставьте значения по умолчанию без изменений (Рисунок 331). Нажмите кнопку Далее .

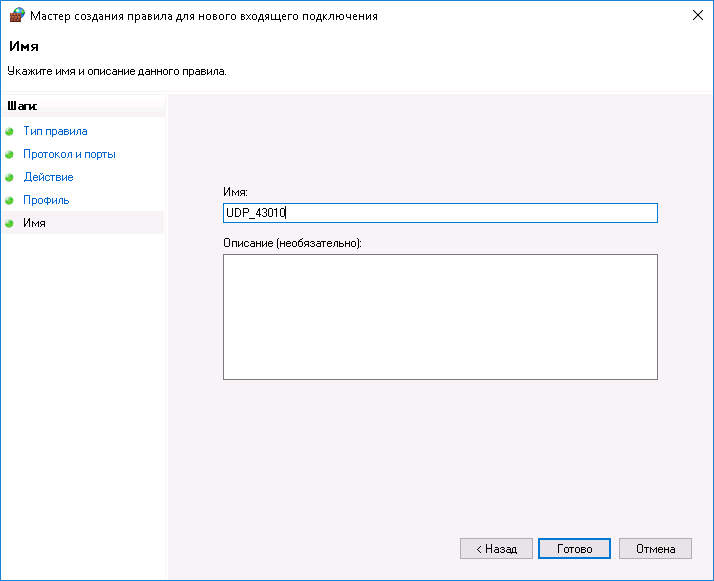

Шаг 8: В последнем окне мастера укажите имя создаваемого правила (например, UDP_43010) и нажмите кнопку Готово (Рисунок 332).

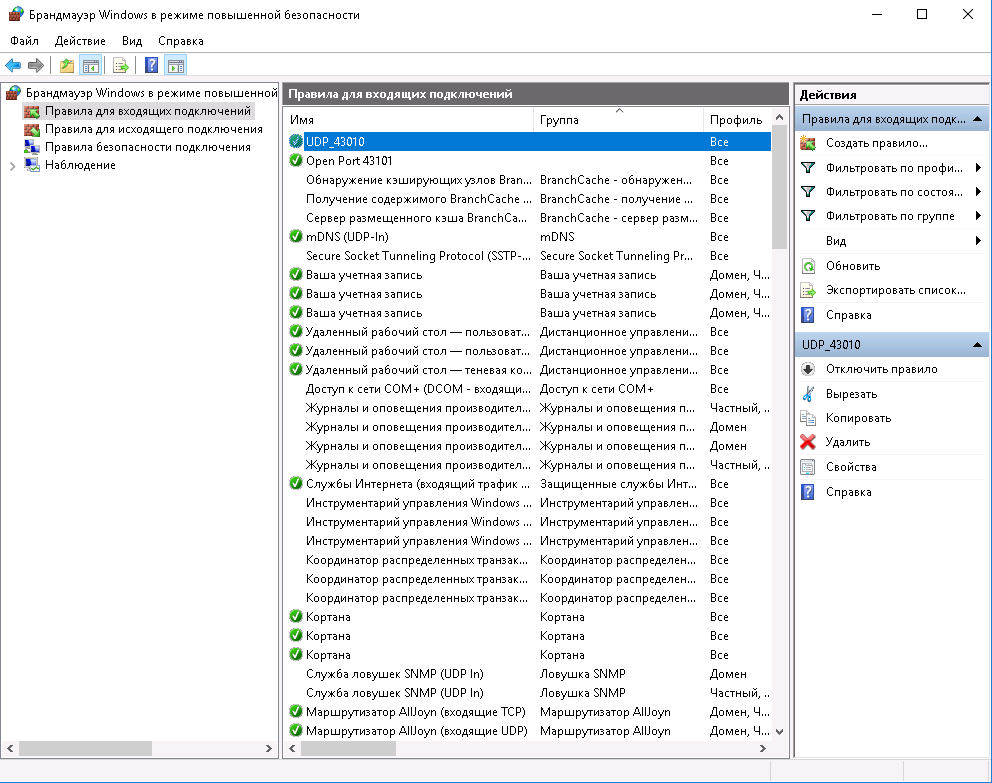

Шаг 9: Созданное правило появится в таблице Правила для входящих подключений (Рисунок 333). Двойной щелчок левой кнопкой мыши на правиле открывает окно Свойства для задания дополнительных параметров (Рисунок 334).

Шаг 10: Для задания номера удалённого порта в окне Свойства перейдите на вкладку Протоколы и порты и в области Удаленный порт пропишите его номер (43011) (Рисунок 334). Нажмите кнопку Применить .

Настройка безопасности RDP Windows Server 2016

Ранее мы рассказывали, как настроить сервер терминалов, а сегодня поговорим о его защите. Далее будут рассмотрены пять мер, позволяющих существенно повысить безопасность RDP в Windows 2016. В статье предполагается, что сервер терминалов уже прошел предварительную настройку и работает. Все скриншоты соответствуют Windows Server 2016.

Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов ( ports).

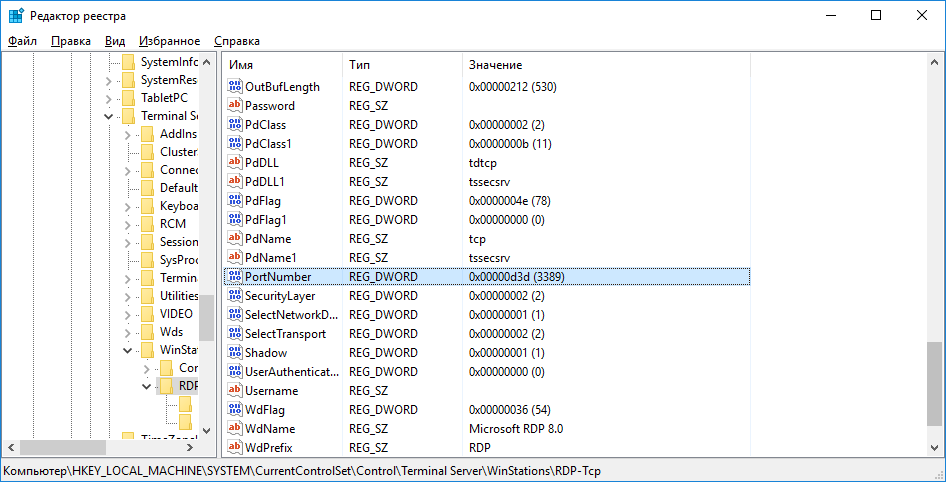

Настройку порта можно осуществить с помощью реестра —

Рис. 1. Смена порта RDP в Windows Server 2016 с помощью редактора реестра

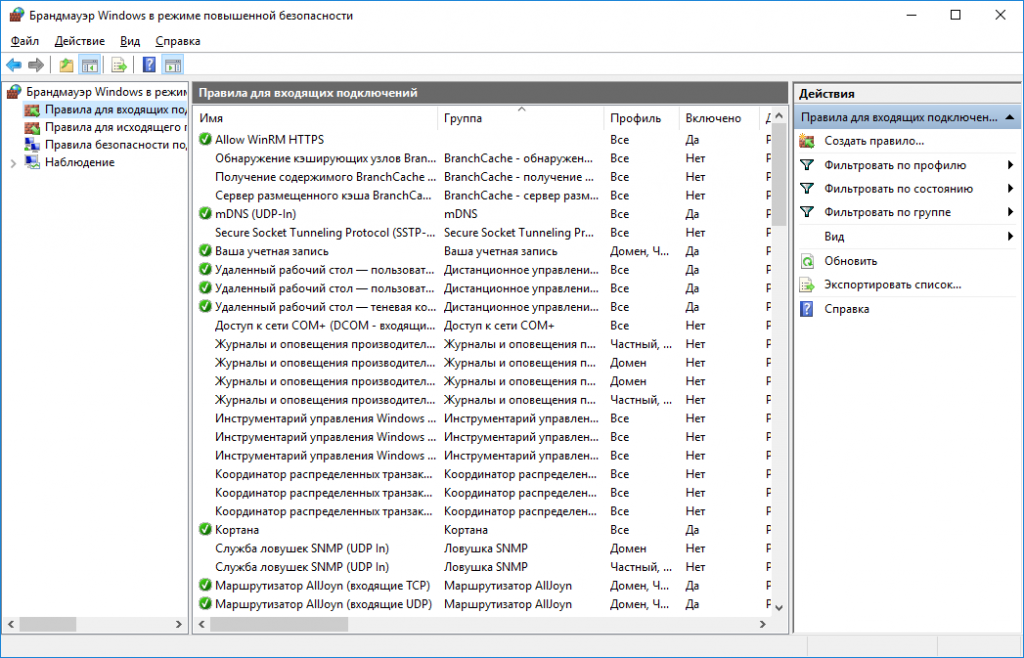

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

Рис. 2. Правила для входящих подключений

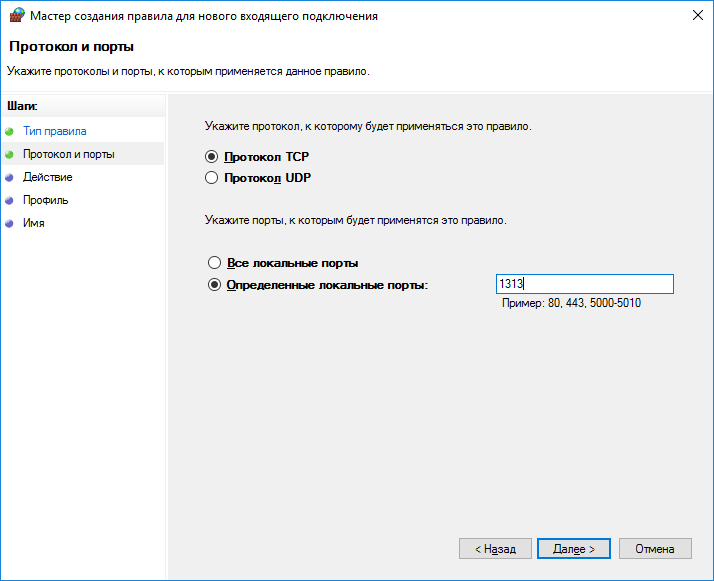

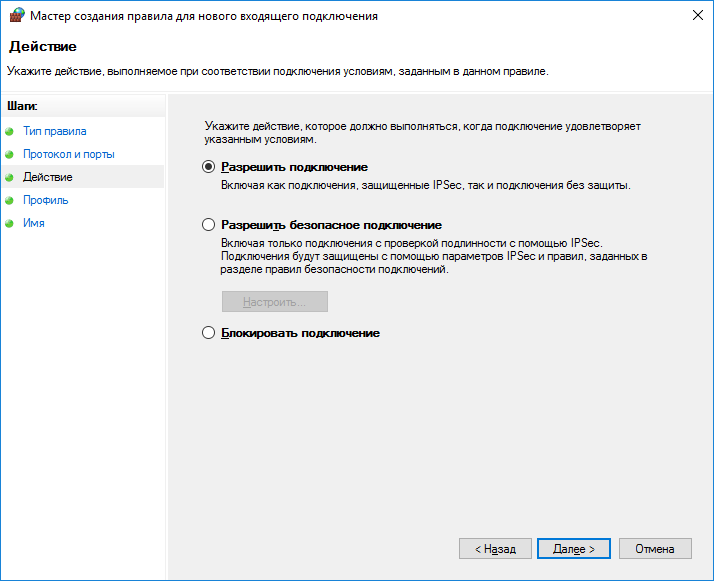

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра (рис. 3). В следующем окне мастера нужно выбрать Разрешить подключение (рис. 4).

Рис. 3. Задаем новый порт

Рис. 4. Разрешаем подключение

Собственно, на этом настройка безопасности RDP завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках Windows Server 2016 указать новый порт: : порт.

Блокируем учетные записи с пустым паролем

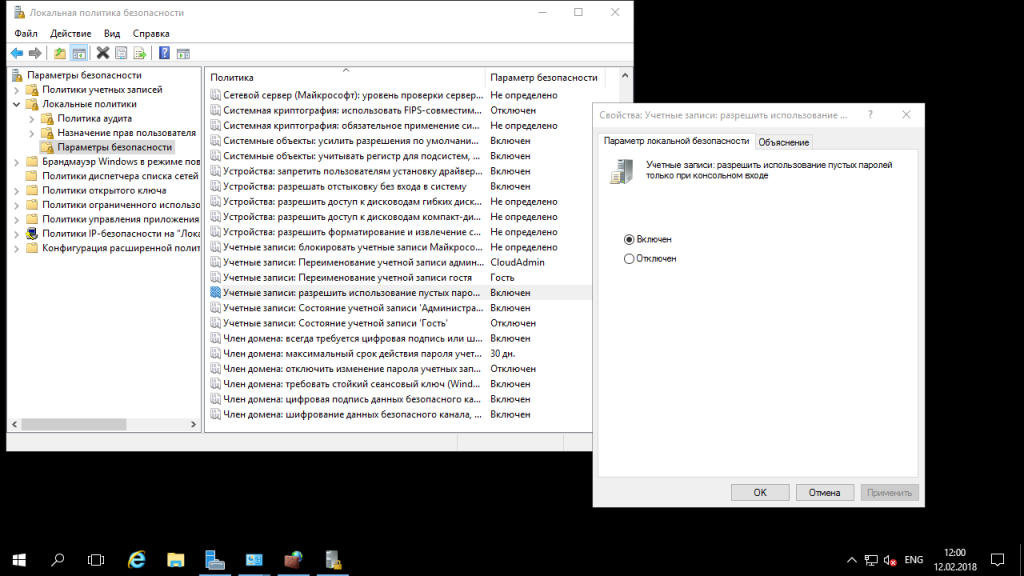

Усилить RDP безопасность можно, запретив windows server подключаться учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи: разрешить использование пустых паролей только при консольном входе»:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел Локальные политики, Параметры безопасности

- Дважды щелкните на нужной нам политике и убедитесь, что для нее задано значение Включен (рис. 5).

Рис. 5. Включение политики безопасности в Windows 2016 RDP «Учетные записи: разрешить использование пустых паролей только при консольном входе»

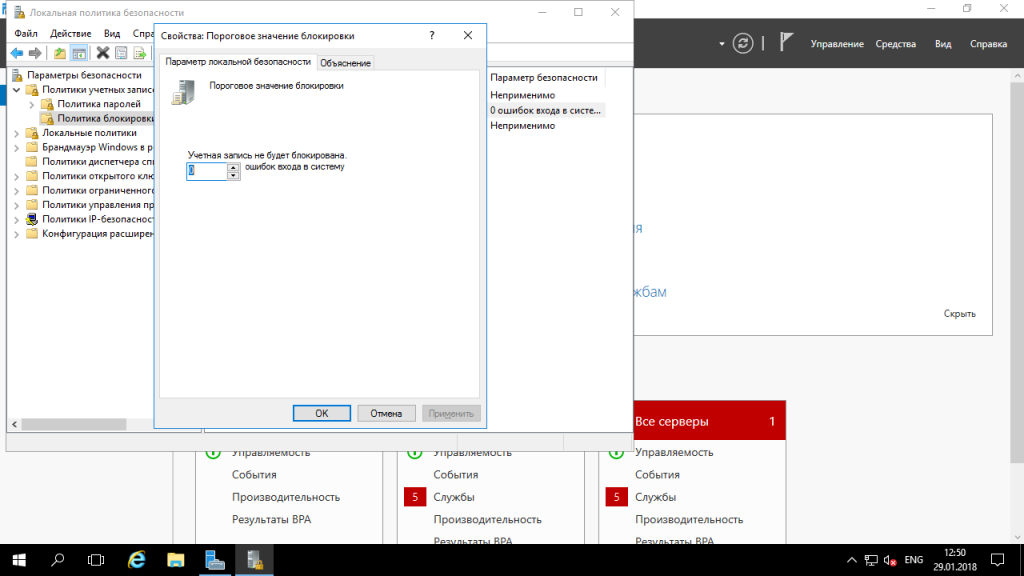

Настраиваем политику блокировки

Основная проблема в том, что по умолчанию (даже 2016!) не защищен от брутфорса, поэтому безопасность RDP в Windows 2016 пребывает не на очень высоком уровне. При наличии сервиса, в частности, FTP, вас могут брутфорсить, пока не получат доступ к системе, перебирая огромное множество логинов и паролей. Именно поэтому необходима настройка временной блокировки пользователя после нескольких неудачных попыток.

Необходимый набор правил и настроек называется Политика блокировки учетной записи (Account Lockout Policy). Пока вы еще не закрыли окно Локальная политика безопасности, перейдите в раздел Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

Рис. 6. Настройка политики блокировки учетной записи

Настройка службы шлюза служб терминалов

Служба «Шлюз TS (служб удаленных рабочих столов)» Windows Server 2016 разрешает сторонним пользователям реализовывать удаленное подключение к терминальным серверам и другим машинам частной сети с активированным протоколом удаленного рабочего стола. Служба обеспечивает RDP безопасность подключений за счет использования протокола HTTPS/SSL, что позволяет не заниматься настройкой VPN для шифрования трафика.

Служба позволяет контролировать доступ к машинам, устанавливая правила авторизации и требования к удаленным пользователям. Администратор сможет контролировать пользователей, которые могут подключаться к внутренним сетевым ресурсам, сетевые ресурсы, к которым могут подключаться пользователи, определять, должны ли клиентские компьютеры быть членами групп Active Directory и др.

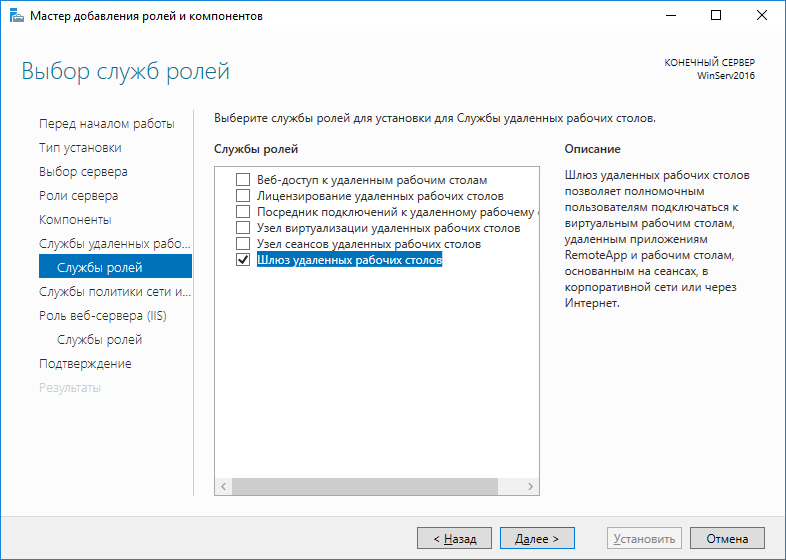

Порядок действий для установки службы «Шлюз ТS»:

- Откройте Диспетчер серверов и на главной его странице нажмите ссылку Добавить роли и компоненты

- Нажмите Далее, а затем выберите Установка ролей или компонентов.

- Выберите ваш сервер из пула серверов

- Выберите Службы удаленных рабочих столов и нажмите Далее несколько раз, пока не достигнете страницы Выбор служб ролей

- Выберите службы ролей Шлюз удаленных рабочих столов (рис. 7)

- Нажмите кнопку Добавить компоненты

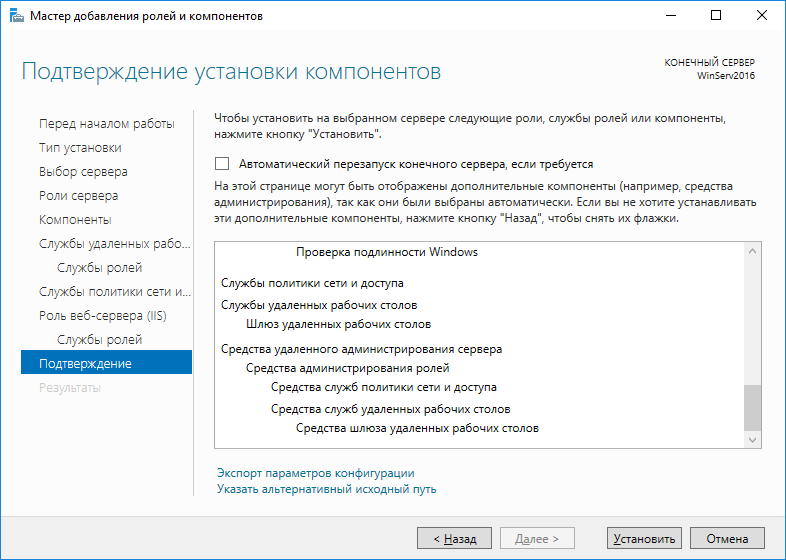

- Нажимайте Далее для завершения процедуры установки. Когда все будет готово для установки выбранных компонентов, нажмите кнопку Установить (рис. 8).

Рис. 7. Установка службы ролей

Рис. 8. Все готово для установки

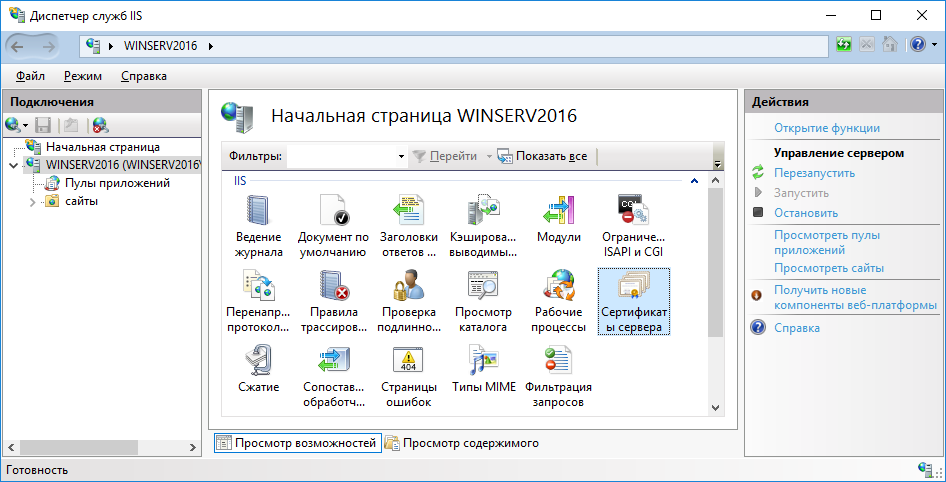

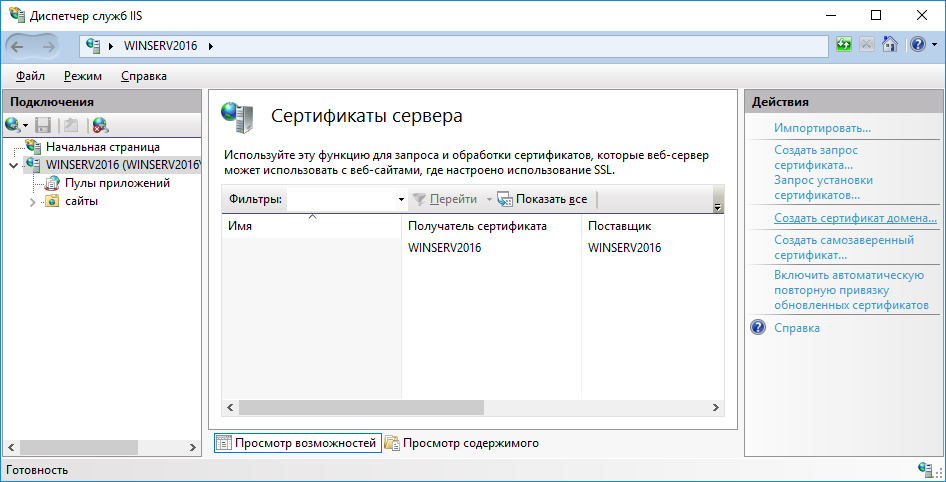

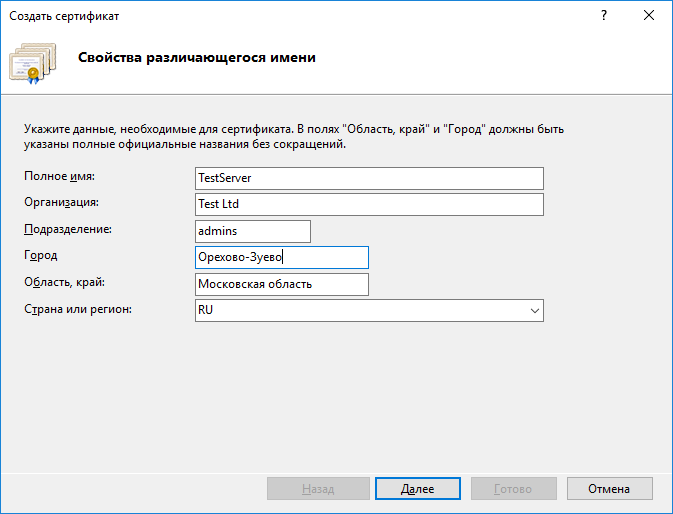

Далее нужно создать сертификат для шлюза служб удаленных рабочих столов. Запустите Диспетчер служб IIS, выберите пункт Сертификаты сервера. На панели справа выберите Создать сертификат домена. Введите необходимые сведения (рис. 11).

Рис. 9. Диспетчер служб IIS

Рис. 10. Выберите Создать сертификат домена

Рис. 11. Информация о сертификате

Далее нужно выбрать центр сертификации, который подпишет сертификат, и нажать кнопку Готово. Сертификат появится в списке сертификатов.

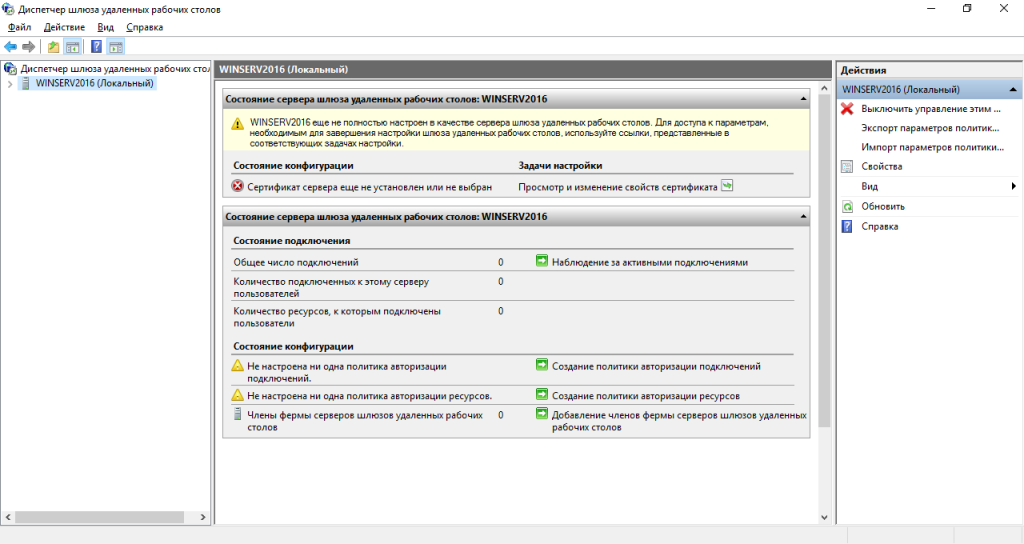

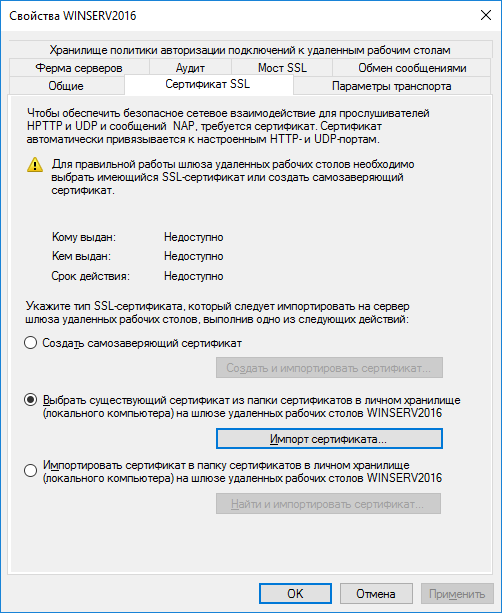

Следующий шаг — настройка шлюза TS на использование сертификата. Вернитесь к Диспетчеру серверов и, используя меню Средства, запустите Диспетчер шлюза удаленных рабочих столов. Обратите внимание, что есть одна ошибка — Сертификат сервера еще не установлен или не выбран. Собственно, все, что остается сделать — нажать ссылку рядом Просмотр и изменение свойств сертификата и выбрать ранее созданный сертификат, нажав кнопку Импорт сертификата (рис. 13). В этом окне также можно создать самозаверяющийся сертификат.

Рис. 12. Диспетчер шлюза удаленных рабочих столов

Рис. 13. Выбор сертификата SSL

Используем протокол SSL/TLS для защиты RDP

Если соединение с реализовывается не через VPN, для обеспечения защиты подключений рекомендуется активировать SSL/ соединения.