- Настройка правил брандмауэра Windows групповыми политиками

- Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- Включаем Windows Firewall с помощью GPO

- Создаем правило файервола с помощью групповой политики

- Проверка политик брандмаэера Windows на клиентах

- Импорт / экспорт правил Брандмауэра Windows в GPO

- Доменные и локальные правила брандмауэра

- Несколько советов об управлении брандмауэром Windows через GPO

- Создание правил брандмауэра Windows в Intune Create Windows Firewall rules in Intune

- Компоненты правила брандмауэра Firewall rule components

- Приложение Application

- Протокол Protocol

- Локальные порты Local ports

- Удаленные порты Remote ports

- Локальные адреса Local addresses

- Удаленные адреса Remote addresses

- Edge traversal (UI coming soon) Edge traversal (UI coming soon)

- Авторизованные пользователи Authorized users

Настройка правил брандмауэра Windows групповыми политиками

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

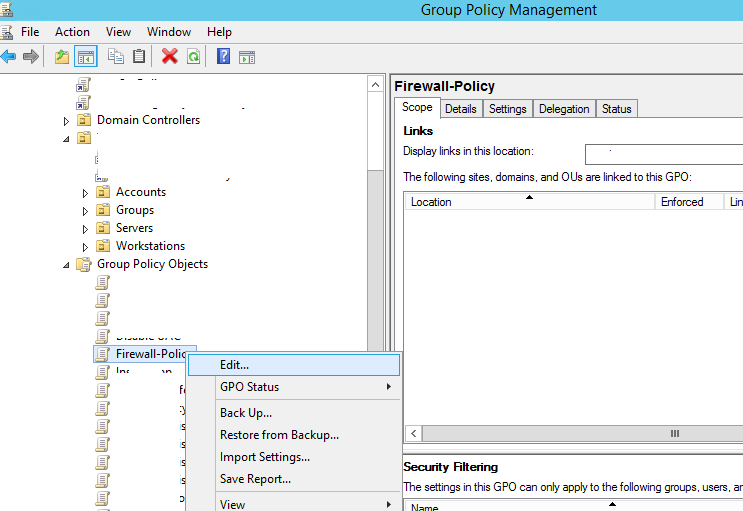

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

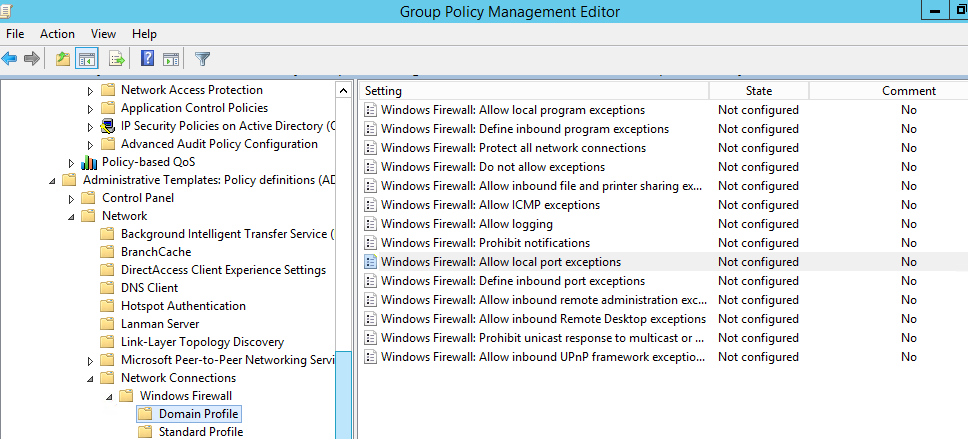

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall – эта секция GPO использовалась для настройки правил брандмауэра для ОС Vista / Windows Server 2008 и ниже. Если у вас в домене нет компьютеров со старыми ОС, для настройки файервола используется следующая секция.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security – это актуальный раздел для настройки Брандмауэра Windows в современных версиях ОС и по интерфейсу он напоминает интерфейс локальной консоли управления Брандмауэра.

Включаем Windows Firewall с помощью GPO

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены(Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

Создаем правило файервола с помощью групповой политики

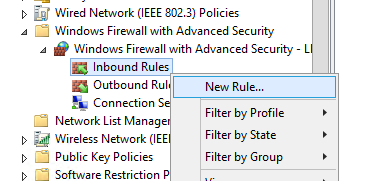

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

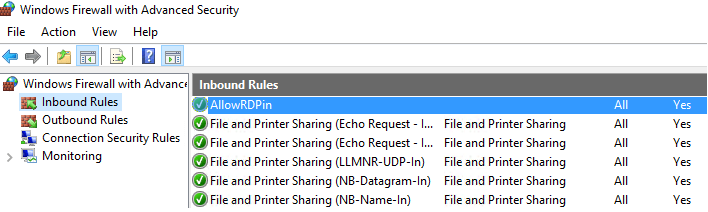

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На ПК пользователя откройте Панель управления\Система и безопасность\Брандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции. Затем встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Создание правил брандмауэра Windows в Intune Create Windows Firewall rules in Intune

Относится к: Applies to

Эта информация относится к предварительному продукту, который может быть существенно изменен до его коммерческого выпуска. This information relates to prereleased product which may be substantially modified before it’s commercially released. Майкрософт не дает никаких гарантий, явных или подразумеваемых, в отношении предоставленной здесь информации. Microsoft makes no warranties, express or implied, with respect to the information provided here.

Чтобы начать работу, откройте конфигурацию устройств в Intune, а затем создайте новый профиль. To get started, open Device Configuration in Intune, then create a new profile. В качестве платформы выберите Windows 10, а в качестве типа профиля — endpoint Protection. Choose Windows 10 as the platform, and Endpoint Protection as the profile type. Выберите Защитник Windows брандмауэра. Select Windows Defender Firewall.

Один профиль защиты конечной точки может содержать не более 150 правил брандмауэра. A single Endpoint Protection profile may contain up to a maximum of 150 firewall rules. Если для клиентского устройства требуется более 150 правил, ему должно быть назначено несколько профилей. If a client device requires more than 150 rules, then multiple profiles must be assigned to it.

Компоненты правила брандмауэра Firewall rule components

Конфигурации правил брандмауэра в Intune используют CSP Windows 10 для брандмауэра. The firewall rule configurations in Intune use the Windows 10 CSP for Firewall. Дополнительные сведения см. в cSP Брандмауэра. For more information, see Firewall CSP.

Приложение Application

Управление подключениями для приложения или программы. Control connections for an app or program. Приложения и программы могут быть указаны как путь файла, имя семейства пакетов, так и короткое имя службы Windows. Apps and programs can be specified either file path, package family name, or Windows service short name.

Путь файла приложения — это его расположение на клиентских устройствах. The file path of an app is its location on the client device. Например, C:\Windows\System\Notepad.exe. For example, C:\Windows\System\Notepad.exe. Подробнее Learn more

Имена семей пакетов можно получить, запуская команду Get-AppxPackage powerShell. Package family names can be retrieved by running the Get-AppxPackage command from PowerShell. Подробнее Learn more

Короткие имена служб Windows используются в тех случаях, когда служба, а не приложение отправляет или получает трафик. Windows service short names are used in cases when a service, not an application, is sending or receiving traffic. По умолчанию ia All. Default ia All.

Протокол Protocol

Выберите протокол для этого правила порта. Select the protocol for this port rule. Протоколы транспортного слоя TCP и UDP позволяют указать порты или диапазоны портов. Transport layer protocols—TCP and UDP—allow you to specify ports or port ranges. Для пользовательских протоколов введите число от 0 до 255, представляющее протокол IP. For custom protocols, enter a number between 0 and 255 representing the IP protocol.

По умолчанию — any. Default is Any.

Локальные порты Local ports

Запятая разделила список диапазонов. Comma separated list of ranges. Например, 100-120 200 300-320. For example, 100-120,200,300-320. По умолчанию это все. Default is All.

Удаленные порты Remote ports

Запятая разделила список диапазонов. Comma separated list of ranges. Например, 100-120 200 300-320. For example, 100-120,200,300-320. По умолчанию это все. Default is All.

Локальные адреса Local addresses

Запятая разделила список локальных адресов, охваченных правилом. Comma separated list of local addresses covered by the rule. Допустимые маркеры: Valid tokens include:

- * указывает любой локальный адрес. * indicates any local address. Если она присутствует, это должен быть единственный включенный маркер. If present, this must be the only token included.

- Подсеть можно указать с помощью маски подсети или сетевой префикс. A subnet can be specified using either the subnet mask or network prefix notation. Если не указана ни маска подсети, ни сетевой префикс, значение по умолчанию подсети равно 255.255.255.255. If neither a subnet mask nor a network prefix is specified, the subnet mask default is 255.255.255.255.

- Допустимый адрес IPv6. A valid IPv6 address.

- Диапазон адресов IPv4 в формате «начните адрес-адрес» без пробелов. An IPv4 address range in the format of «start address-end address» with no spaces included.

- Диапазон адресов IPv6 в формате «начните адрес-адрес» без пробелов. An IPv6 address range in the format of «start address-end address» with no spaces included. По умолчанию — любой адрес. Default is Any address.

Удаленные адреса Remote addresses

Список разделенных маркеров запятой с указанием удаленных адресов, охваченных правилом. List of comma separated tokens specifying the remote addresses covered by the rule. Маркеры являются нечувствительными. Tokens are case insensitive. Допустимые маркеры: Valid tokens include:

- * указывает любой удаленный адрес. * indicates any remote address. Если она присутствует, это должен быть единственный включенный маркер. If present, this must be the only token included.

- Defaultgateway Defaultgateway

- DHCP DHCP

- DNS DNS

- WINS WINS

- Интрасеть (поддерживается в Windows версии 1809+) Intranet (supported on Windows versions 1809+)

- RmtIntranet (поддерживается в Windows версии 1809+) RmtIntranet (supported on Windows versions 1809+)

- Интернет (поддерживается в Windows версии 1809+) Internet (supported on Windows versions 1809+)

- Ply2Renders (поддерживается в Windows версии 1809+) Ply2Renders (supported on Windows versions 1809+)

- LocalSubnet указывает любой локальный адрес в локальной подсети. LocalSubnet indicates any local address on the local subnet.

- Подсеть можно указать с помощью маски подсети или сетевой префикс. A subnet can be specified using either the subnet mask or network prefix notation. Если не задана ни подсетевая маска, ни сетевой префикс, подсетевая маска по умолчанию имеет значение 255.255.255.255.255. If neither a subnet mask not a network prefix is specified, the subnet mask defaults to 255.255.255.255.

- Допустимый адрес IPv6. A valid IPv6 address.

- Диапазон адресов IPv4 в формате «начните адрес-адрес» без пробелов. An IPv4 address range in the format of «start address-end address» with no spaces included.

- Диапазон адресов IPv6 в формате «начните адрес-адрес» без пробелов. An IPv6 address range in the format of «start address-end address» with no spaces included.

По умолчанию — любой адрес. Default is Any address.

Edge traversal (UI coming soon) Edge traversal (UI coming soon)

Указывает, включен ли обход края для этого правила или отключен. Indicates whether edge traversal is enabled or disabled for this rule. Параметр EdgeTraversal указывает на то, что определенному входящего трафика разрешено туннель через NATs и другие устройства края с помощью технологии туннеля Teredo. The EdgeTraversal setting indicates that specific inbound traffic is allowed to tunnel through NATs and other edge devices using the Teredo tunneling technology. Чтобы этот параметр работал правильно, приложение или служба с правилом входящего брандмауэра должны поддерживать IPv6. In order for this setting to work correctly, the application or service with the inbound firewall rule needs to support IPv6. Основное применение этого параметра позволяет слушателям на хосте быть глобально адресируемыми с помощью адреса Teredo IPv6. The primary application of this setting allows listeners on the host to be globally addressable through a Teredo IPv6 address. В новых правилах свойство EdgeTraversal отключено по умолчанию. New rules have the EdgeTraversal property disabled by default. Этот параметр можно настроить только с помощью Intune Graph в это время. This setting can only be configured via Intune Graph at this time.

Авторизованные пользователи Authorized users

Указывает список авторизованного локального пользователя для этого правила. Specifies the list of authorized local users for this rule. Список авторизованного пользователя не может быть указан, если авторизованные правила ориентированы на службу Windows. A list of authorized users cannot be specified if the rule being authored is targeting a Windows service. По умолчанию это все пользователи. Default is all users.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>