- Системные требования

- Сертифицированные программы-криптопровайдеры (CSP)

- Требования к компьютеру для установки программ-криптопровайдеров

- Браузеры, поддерживающие шифрование по ГОСТ

- Таблица совместимости

- Браузер с гост шифрованием для mac os

- Скачать

- Требования к системе

- Проверка работоспособности

- Принцип работы

- Chromium-gost

- Квалифицированная электронная подпись под macOS

- Что нужно для работы с КЭП под macOS:

- Устанавливаем и настраиваем КЭП под macOS

- 1. Устанавливаем КриптоПро CSP

- 2. Устанавливаем драйверы Рутокен

- 3. Устанавливаем сертификаты

- 3.1. Удаляем все старые ГОСТовские сертификаты

- 3.2. Устанавливаем корневые сертификаты

- 3.3. Скачиваем сертификаты удостоверяющего центра

- 3.4. Устанавливаем сертификат с Рутокен

- 3.5. Конфигурируем CryptoPro для работы ссертификатами ГОСТ Р 34.10-2012

- 4. Устанавливаем специальный браузер Chromium-GOST

- 5. Устанавливаем расширения для браузера

- 5.1 КриптоПро ЭЦП Browser plug-in

- 5.2. Плагин для Госуслуг

- 5.3. Настраиваем плагин для Госуслуг

- 5.4. Активируем расширения

- 5.5. Настраиваем расширение КриптоПро ЭЦП Browser plug-in

- 6. Проверяем что все работает

- 6.1. Заходим на тестовую страницу КриптоПро

- 6.2. Заходим в Личный Кабинет на nalog.ru

- 6.3. Заходим на Госуслуги

- 7. Что делать если перестало работать

- Смена PIN-кода контейнера

- 1. Выясняем название контейнера КЭП

- 2. Смена PIN командой из terminal

- Подпись файлов в macOS

- 1. Выясняем хэш сертификата КЭП

- 2. Подпись файла командой из terminal

- 3. Установка Apple Automator Script

Системные требования

Для работы через систему доступа SSLGOST необходимо иметь на компьютере:

- Сертифицированную программу-криптопровайдер

- Браузер, поддерживающий шифрование по ГОСТ

Сертифицированные программы-криптопровайдеры (CSP)

- КриптоПРО CSP (подойдет и бесплатная версия — по лицензионному соглашению программы (пункт 8.с) ей можно пользоваться и после истечения демонстрационного периода без покупки и ввода ключа)

- ViPNet CSP (бесплатная). После установки ее необходимо зарегистрировать согласно инструкции. Позволяет также проверять и создавать запрос на электронную подпись.

Если одна из этих программ у вас уже установлена, просто перепроверьте ее версию по таблице совместимости и обновите на более новую, если это необходимо.

Требования к компьютеру для установки программ-криптопровайдеров

- Процессор — Intel Core 2 Duo или другой схожий по производительности x86-совместимый процессор с количеством ядер 2 и более.

- Объем оперативной памяти — не менее 512 Мбайт.

- Свободное место на жестком диске — не менее 100 Мбайт.

Браузеры, поддерживающие шифрование по ГОСТ

К сожалению, не все браузеры поддерживают шифрование по ГОСТ. Выбирать следует из этих:

- Internet Explorer 8 (и выше) — Edge из Windows 10 не подойдет (оба этих браузера обычно есть в Windows 10)

- Яндекс-Браузер — подойдет корпоративная версия, работает только с КриптоПРО

- Внимание! С Яндекс Браузером не работает СЭД и СЭД Тезис

- Chromium GOST — специальная версия Google Chrome от КриптоПРО с поддержкой ГОСТ

Также пользователи сообщали о поддержке браузером Спутник (редакция «С поддержкой отечественного шифрования» — скачивается по ссылке «Другие варианты загрузки»), но нами она не тестировалась.

Таблица совместимости

Таблица совместимости различных операционных систем, браузеров и программ-криптопровайдеров составлена по результатам тестирования. Есть вероятность того, что будет работать в другой комбинации.

Зеленым отмечены рекомендуемые пары для каждой из операционных систем. КриптоПРО выбирается только по причине того, что не требует регистрации, а Internet Explorer — потому, что есть везде.

Версии КриптоПРО 5 не тестировались, поэтому не упоминаются.

Windows XP x86:

- Chomium GOST + КриптоПРО CSP 4 или ViPNet CSP 4.0

Windows Vista x64/x86

- Internet Explorer 8 и выше +КриптоПРО CSP 4 или ViPNet CSP 4.0 и выше

- Chromium GOST + ViPNet CSP 4.0 и выше или КриптоПРО CSP 4

Windows 7 x64/x86

- Internet Explorer 9 и выше +КриптоПРО CSP 4 или ViPNet CSP 4.2

- Chromium GOST + ViPNet CSP 4.0 и выше или КриптоПРО CSP 4

Windows 10 x64/x86

- Internet Explorer 11 (не путать с Edge — в ОС обычно 2 браузера есть) + КриптоПРО CSP 4 (версия ViPNet CSP 4.2.5 работает, но не сертифицирована)

- Chromium GOST + ViPNet CSP 4.0 и выше или КриптоПРО CSP 4

Ubuntu 19/04

- Chromium GOST (deb-пакет из репозитория на github) + КриптоПРО CSP 4

Источник

Браузер с гост шифрованием для mac os

Браузер chromium-gost — веб-браузер с открытым исходным кодом на основе Chromium с поддержкой криптографических алгоритмов ГОСТ (в соответствии с методическими рекомендациями ТК 26) при установке защищённых соединений через интерфейс msspi.

Основной задачей проекта является техническая демонстрация возможности встраивания ГОСТ в браузер с открытым исходным кодом Chromium. Данное технологическое решение может помочь разработчикам адаптировать браузер при встраивании поддержки ГОСТ.

Компания КриптоПро не является правообладателем браузера chromium-gost и не отвечает за его функционирование и поддержку на регулярной основе, продукт развивает и поддерживает сообщество разработчиков на безвозмездной и добровольной основе, среди которых важную роль составляют специалисты КриптоПро.

Скачать

Браузер chromium-gost доступен для операционных систем Windows, Linux и MacOS.

Ссылки для скачивания актуальных сборок и основная ветка разработки:

https://github.com/deemru/chromium-gost/releases/latest

Требования к системе

Для работы с алгоритмами ГОСТ требуется наличие в системе криптопровайдера, поддерживающего работу с российской криптографией.

В качестве криптопровайдера мы рекомендуем использовать КриптоПро CSP. Для работы с защищёнными соединениями не требуется покупка лицензии КриптоПро CSP, кроме того КриптоПро CSP имеет ознакомительный период с работой всех функций программы, включая работу с долговременными ключами и подписями на их основе. Для скачивания КриптоПро CSP достаточно пройти простую процедуру регистрации на сайте.

Проверка работоспособности

Если соответствующий криптопровайдер установлен в системе, то проверить работоспособность браузера chromium-gost, можно перейдя по ссылке на сервис для разработчиков https://gost.cryptopro.ru

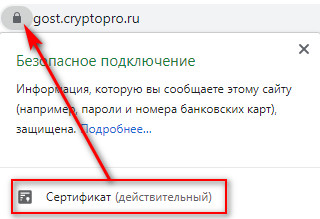

Сертификат сайта должен выглядеть следующим образом, что подтверждает установку защищённого соединения по алгоритмам ГОСТ:

Альтернативный вариант проверки — через панель разработчика:

— Находясь в браузере, нажмите F12, откроется панель разработчика браузера

— Перейдите на вкладку Security

— Находясь на вкладке Security, обновите страницу (1 — на картинке ниже)

— Перейдите на появившуюся закладку https://gost.cryptopro.ru/ (2 — на картинке ниже)

— Проверьте данные соединения и сертификата (3 — на картинке ниже)

Если у вас показывается другой сертификат (примеры ниже), то попробуйте переустановить криптопровайдер и перезапустить браузер chromium-gost.

Или в альтернативном варианте проверки — если соединение не по ГОСТ:

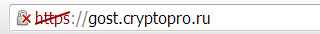

Если у вас по какой-то причине не установлены корневые сертификаты (перечёркнут https, как на картинке ниже),

мы рекомендуем переустановить криптопровайдер, воспользовавшись универсальным установщиком КриптоПро CSP с автоматической установкой необходимых корневых сертификатов.

Принцип работы

Оригинальная реализация Chromium при установке защищённых соединений использует библиотеку BoringSSL, которая не поддерживает криптографические алгоритмы ГОСТ. Для обеспечения работы ГОСТ-алгоритмов используется интерфейс msspi, который может поддерживать соответствующие алгоритмы, используя установленный в систему криптопровайдер.

При запуске браузера определяется наличие технической возможности работы криптографических алгоритмов ГОСТ через интерфейс msspi. В случае успеха при установке очередного защищённого соединения помимо оригинальных идентификаторов алгоритмов в пакете будут отправлены идентификаторы алгоритмов ГОСТ.

Если сайт поддерживает работу по ГОСТ, он может отреагировать на наличие этих идентификаторов предложением работы на ГОСТ-алгоритмах. Тогда защищённое соединение в рамках BoringSSL установлено не будет, так как BoringSSL не поддерживает ГОСТ, но поступит сигнал о соответствующей ошибке.

В случае возникновения подобного сигнала для данного сайта происходит переключение в режим работы интерфейса msspi. Если защищённое соединение успешно устанавливается через интерфейс msspi, сайт отмечается поддерживающим алгоритмы ГОСТ и все последующие с ним соединения будут использовать интерфейс msspi.

Для пользователя данный алгоритм работы остаётся прозрачен, так как Chromium автоматически устанавливает повторное соединение через интерфейс msspi.

Источник

Chromium-gost

- Сообщений: 1

- Спасибо получено: 1

Chromium-gost — веб-браузер с открытым исходным кодом на основе Chromium с поддержкой криптографических алгоритмов ГОСТ при установке защищённых соединений через интерфейс msspi

Скачать

chromium-gost доступен для операционных систем Windows, Linux и MacOS.

https://github.com/deemru/chromium-gost/releases

Принцип работы

Оригинальная реализация Chromium при установке защищённых соединений использует библиотеку BoringSSL, которая не поддерживает криптографические алгоритмы ГОСТ. Для обеспечения работы ГОСТ-алгоритмов используется интерфейс msspi, который может поддерживать соответствующие алгоритмы, используя установленный в систему криптопровайдер.

При запуске браузера определяется наличие технической возможности работы криптографических алгоритмов ГОСТ через интерфейс msspi. В случае успеха, при установке очередного защищённого соединения помимо оригинальных идентификаторов алгоритмов в пакете будут отправлены идентификаторы алгоритмов ГОСТ.

Если сайт поддерживает работу по ГОСТ, он может отреагировать на наличие этих идентификаторов предложением работы на ГОСТ-алгоритмах. Тогда защищённое соединение в рамках BoringSSL установлено не будет, так как BoringSSL не поддерживает ГОСТ, но поступит сигнал о соответствующей ошибке.

В случае возникновения подобного сигнала для данного сайта происходит переключение в режим работы интерфейса msspi. Если защищённое соединение успешно устанавливается через интерфейс msspi, сайт отмечается поддерживающим алгоритмы ГОСТ и все последующие с ним соединения будут использовать интерфейс msspi.

Для пользователя данный алгоритм работы остаётся прозрачен, так как Chromium автоматически устанавливает повторное соединение через интерфейс msspi.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Источник

Квалифицированная электронная подпись под macOS

FYI. Статья написана в далеком 2019 году, но актуальна и на февраль 2021.

Каждый предприниматель и руководитель ООО пользуется электронной подписью. Помимо КЭП для ЕГАИС и облачных КЭП для сдачи отчетности, выдаваемых банками и бухгалтерскими сервисами, особый интерес представляют универсальные УКЭП на защищенных токенах. Такие сертификаты позволяют только логиниться на гос.порталы и подписывать любые документы, делая их юридически значимыми.

Благодаря сертификату КЭП на USB-токене можно удаленно заключить договор с контрагентом или дистанционным сотрудником, направить документы в суд; зарегистрировать онлайн-кассу, урегулировать задолженность по налогам и подать декларацию в личном кабинете на nalog.ru; узнать о задолженностях и предстоящих проверках на Госуслугах.

Представленный ниже мануал поможет работать с КЭП под macOS – без изучения форумов КриптоПро и установки виртуальной машины с Windows.

Что нужно для работы с КЭП под macOS:

Устанавливаем и настраиваем КЭП под macOS

- Устанавливаем КриптоПро CSP

- Устанавливаем драйверы Рутокен

- Устанавливаем сертификаты

3.1. Удаляем все старые ГОСТовские сертификаты

3.2. Устанавливаем корневые сертификаты

3.3. Скачиваем сертификаты удостоверяющего центра

3.4. Устанавливаем сертификат с Рутокен - Устанавливаем специальный браузер Chromium-GOST

- Устанавливаем расширения для браузера

5.1 КриптоПро ЭЦП Browser plug-in

5.2. Плагин для Госуслуг

5.3. Настраиваем плагин для Госуслуг

5.4. Активируем расширения

5.5. Настраиваем расширение КриптоПро ЭЦП Browser plug-in - Проверяем что все работает

6.1. Заходим на тестовую страницу КриптоПро

6.2. Заходим в Личный Кабинет на nalog.ru

6.3. Заходим на Госуслуги - Что делать если перестало работать

Смена PIN-кода контейнера

- Выясняем название контейнера КЭП

- Смена PIN командой из terminal

Подпись файлов в macOS

- Выясняем хэш сертификата КЭП

- Подпись файла командой из terminal

- Установка Apple Automator Script

Проверить подпись на документе

Вся информация ниже получена из авторитетных источников (КриптоПро #1, #2 и #3, Рутокен, Корус-Консалтинг, УФО Минкомсвязи), а скачивать ПО предлагается с доверенных сайтов. Автор является независимым консультантом и не связан ни с одной из упомянутых компаний. Следуя данной инструкции, всю ответственность за любые действия и последствия вы принимаете на себя.

Что нужно для работы с КЭП под macOS:

Поддержка eToken и JaCarta в связке с КриптоПро под macOS под вопросом. Носитель Рутокен Lite – оптимальный выбор, стоит недорого, шустро работает и позволяет хранить до 15 ключей.

Криптопровайдеры VipNet, Signal-COM и ЛИССИ в macOS не поддерживаются. Преобразовать контейнеры никак не получится. КриптоПро – оптимальный выбор, стоимость сертификата в себестоимости от 500= руб. Можно выпустить сертификат с встроенной лицензией на КриптоПро CSP, это удобно и выгодно. Если лицензия не зашита, то необходимо купить и активировать полноценную лицензию на КриптоПро CSP.

Обычно открытый сертификат хранится в контейнере закрытого ключа, но это нужно уточнить при выпуске КЭП и попросить сделать как нужно. Если не получается, то импортировать открытый ключ в закрытый контейнер можно самостоятельно средствами КриптоПро CSP под Windows.

Устанавливаем и настраиваем КЭП под macOS

- все загружаемые файлы скачиваются в каталог по-умолчанию:

/Downloads/;

1. Устанавливаем КриптоПро CSP

Регистрируемся на сайте КриптоПро и со страницы загрузок скачиваем и устанавливаем версию КриптоПро CSP 4.0 R4 для macOS – скачать.

2. Устанавливаем драйверы Рутокен

На сайте написано что это опционально, но лучше поставить. Со страницы загрузок на сайте Рутокен скачиваем и устанавливаем Модуль поддержки Связки Ключей (KeyChain) – скачать.

Далее подключаем usb-токен, запускаем terminal и выполняем команду:

В ответе должно быть:

Aktiv Rutoken…

Card present…

[ErrorCode: 0x00000000]

3. Устанавливаем сертификаты

3.1. Удаляем все старые ГОСТовские сертификаты

Если ранее были попытки запустить КЭП под macOS, то необходимо почистить все ранее установленные сертификаты. Данные команды в terminal удалят только сертификаты КриптоПро и не затронут обычные сертификаты из Keychain в macOS.

В ответе каждой команды должно быть:

No certificate matching the criteria

3.2. Устанавливаем корневые сертификаты

Корневые сертификаты являются общими для всех КЭП, выданных любым удостоверяющим центром. Скачиваем со страницы загрузок УФО Минкомсвязи:

Устанавливаем командами в terminal:

Каждая команда должна возвращать:

3.3. Скачиваем сертификаты удостоверяющего центра

Далее нужно установить сертификаты удостоверяющего центра, в котором вы выпускали КЭП. Обычно корневые сертификаты каждого УЦ находятся на его сайте в разделе загрузок.

Альтернативно, сертификаты любого УЦ можно скачать с сайта УФО Минкомсвязи. Для этого в форме поиска нужно найти УЦ по названию, перейти на страницу с сертификатами и скачать все действующие сертификаты – то есть те, у которых в поле ‘Действует’ вторая дата еще не наступила. Скачивать по ссылке из поля ‘Отпечаток’.

На примере УЦ Корус-Консалтинг: нужно скачать 4 сертификата со страницы загрузок:

Скачанные сертификаты УЦ устанавливаем командами из terminal:

/Downloads/ идут имена скачанных файлов, для каждого УЦ они будут свои.

Каждая команда должна возвращать:

3.4. Устанавливаем сертификат с Рутокен

Команда в terminal:

Команда должна вернуть:

3.5. Конфигурируем CryptoPro для работы ссертификатами ГОСТ Р 34.10-2012

Для корректной работы на nalog.ru с сертификатами, выдаваемыми с 2019 года, инструкция на сайте CryptoPro рекомендует:

Команды в terminal:

Команды ничего не возвращают.

4. Устанавливаем специальный браузер Chromium-GOST

Для работы с гос.порталами потребуется специальная сборка браузера сhromium – Chromium-GOST скачать.

Исходный код проекта открыт, ссылка на репозиторий на GitHub приводится на сайте КриптоПро. По опыту, другие браузеры CryptoFox и Яндекс.Браузер для работы с гос.порталами под macOS не годятся.

Скачиваем, устанавливаем копированием или drag&drop в каталог Applications. После установки принудительно закрываем Chromium-Gost командой из terminal и пока не открываем (работаем из Safari):

5. Устанавливаем расширения для браузера

5.1 КриптоПро ЭЦП Browser plug-in

Со страницы загрузок на сайте КриптоПро скачиваем и устанавливаем КриптоПро ЭЦП Browser plug-in версия 2.0 для пользователей – скачать.

5.2. Плагин для Госуслуг

Со страницы загрузок на портале Госуслуг скачиваем и устанавливаем Плагин для работы с порталом государственных услуг (версия для macOS) – скачать.

5.3. Настраиваем плагин для Госуслуг

Скачиваем корректный конфигурационный файл для расширения Госуслуг для поддержки macOS и новых ЭЦП в стандарте ГОСТ2012 – скачать.

Выполняем команды в terminal:

5.4. Активируем расширения

Запускаем браузер Chromium-Gost и в адресной строке набираем:

Включаем оба установленных расширения:

- CryptoPro Extension for CAdES Browser Plug-in

- Расширение для плагина Госуслуг

5.5. Настраиваем расширение КриптоПро ЭЦП Browser plug-in

В адресной строке Chromium-Gost набираем:

На появившейся странице в список доверенных узлов по-очереди добавляем сайты:

Жмем “Сохранить”. Должна появиться зеленая плашка:

Список доверенных узлов успешно сохранен.

6. Проверяем что все работает

6.1. Заходим на тестовую страницу КриптоПро

В адресной строке Chromium-Gost набираем:

Должно выводиться “Плагин загружен”, а в списке ниже присутствовать ваш сертификат.

Выбираем сертификат из списка и жмем “Подписать”. Будет запрошен PIN-код сертификата. В итоге должно отобразиться

6.2. Заходим в Личный Кабинет на nalog.ru

По ссылкам с сайта nalog.ru зайти может не получиться, т.к. не будут пройдены проверки. Заходить нужно по прямым ссылкам:

6.3. Заходим на Госуслуги

При авторизации выбираем «Вход с помощью электронной подписи». В появившемся списке «Выбор сертификата ключа проверки электронной подписи» будут отображены все сертификаты, включая корневые и УЦ, нужно выбрать ваш с usb-токена и ввести PIN.

7. Что делать если перестало работать

Переподключаем usb-токен и проверяем что он виден с помощью команды в terminal:

Очищаем кеш браузера за все время, для чего в адресной строке Chromium-Gost набираем:

Переустанавливаем сертификат КЭП с помощью команды в terminal:

Смена PIN-кода контейнера

Пользовательский PIN-код на Рутокен по-умолчанию 12345678, и оставлять его в таком виде никак нельзя. Требования к PIN-коду Рутокен: 16 символов max., может содержать латинские буквы и цифры.

1. Выясняем название контейнера КЭП

На usb-токене и в других хранилищах может храниться несколько сертификатов, и нужно выбрать правильный. При вставленном usb-токене получаем список всех контейнеров в системе командой в terminal:

Команда должна вывести минимум 1 контейнер и вернуть

Нужный нам контейнер имеет вид

Если таких контейнеров выводится несколько – значит значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение XXXXXXXX после слэша нужно скопировать и подставить в команду ниже.

2. Смена PIN командой из terminal

где XXXXXXXX – название контейнера, полученное на шаге 1 (обязательно в кавычках).

Появится диалог КриптоПро с запросом старого PIN-кода для доступа к сертификату, затем еще один диалог для ввода нового PIN-кода. Готово.

Подпись файлов в macOS

В macOS файлы можно подписывать в ПО КриптоАрм (стоимость лицензии 2500= руб.), или несложной командой через terminal – бесплатно.

1. Выясняем хэш сертификата КЭП

На токене и в других хранилищах может быть несколько сертификатов. Нужно однозначно идентифицировать тот, которым будем впредь подписывать документы. Делается один раз.

Токен должен быть вставлен. Получаем список сертификатов в хранилищах командой из terminal:

Команда должна вывести минимум 1 сертификат вида:

Certmgr 1.1 © «Crypto-Pro», 2007-2018.

program for managing certificates, CRLs and stores

= = = = = = = = = = = = = = = = = = = =

1——-

Issuer: E=help@esphere.ru,… CN=ООО КОРУС Консалтинг СНГ…

Subject: E=sergzah@gmail.com,… CN=Захаров Сергей Анатольевич…

Serial: 0x0000000000000000000000000000000000

SHA1 Hash: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

.

Container: SCARD\rutoken_lt_00000000\0000\0000

…

= = = = = = = = = = = = = = = = = = = =

[ErrorCode: 0x00000000]

У нужного нам сертификата в параметре Container должно быть значение вида SCARD\rutoken. . Если сертификатов с такими значениями несколько, то значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение параметра SHA1 Hash (40 символов) нужно скопировать и подставить в команду ниже.

2. Подпись файла командой из terminal

В terminal переходим в каталог с файлом для подписания и выполняем команду:

где ХХХХ. – хэш сертификата, полученный на шаге 1, а FILE – имя файла для подписания (со всеми расширениями, но без пути).

Команда должна вернуть:

Signed message is created.

[ErrorCode: 0x00000000]

Будет создан файл электронной подписи с расширением *.sgn – это отсоединенная подпись в формате CMS с кодировкой DER.

3. Установка Apple Automator Script

Чтобы каждый раз не работать с терминалом, можно один раз установить Automator Script, с помощью которого подписывать документы можно будет из контекстного меню Finder. Для этого скачиваем архив – скачать.

- Распаковываем архив ‘Sign with CryptoPro.zip’

- Запускаем Automator

- Находим и открываем распакованный файл ‘Sign with CryptoPro.workflow’

- В блоке Run Shell Script меняем текст ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ на значение параметра SHA1 Hash сертификата КЭП, полученное выше.

- Сохраняем скрипт: ⌘Command + S

- Запускаем файл ‘Sign with CryptoPro.workflow’ и подтверждаем установку.

- Идем в System Preferences —> Extensions —> Finder и проверяем, что Sign with CryptoPro quick action отмечено.

- В Finder вызываем контекстное меню любого файла, и в разделе Quick Actions и/или Services выбрать пункт Sign with CryptoPro

- В появившемся диалоге КриптоПро ввести PIN-код пользователя от КЭП

- В текущем каталоге появится файл с расширением *.sgn – отсоединенная подпись в формате CMS с кодировкой DER.

Окно Apple Automator:

System Preferences:

Источник