- Брутфорс для Wi-Fi: как быстро взломать Wi-Fi со сложным WPA паролем

- Схема и разбор аутентификации

- Реализация Брутфорса для WiFi

- Итоги и выводы

- Подборка бесплатных программ для взлома WIFI

- Netstumbler

- Vistumbler

- inSSIDer

- Kismet

- Aircrack-ng

- Technitium

- void11

- Asleap

- WifiZoo

- CommView for WiFi

- Wireless Security Auditor

- WirelessKeyView

- Дистрибутивы для wardriving’а:

Брутфорс для Wi-Fi: как быстро взломать Wi-Fi со сложным WPA паролем

Статья и наш портал WiFiGid не призывают пользователей взламывать ЧУЖИЕ Wi-Fi сети. Материал написан автором для повышения знаний в сфере личной информационной безопасности домашней сети и безопасности W-Fi сетей в целом. Все описанное разрешено применять исключительно в своих локальных сетях. Несогласным с этим рекомендуем сразу же закрыть материал. Не забывайте, что применение этой информации на незаконном поле может повлечь за собой уголовное преследование. Давайте жить дружно и помогать друг другу защищаться от злодеев!

Привет всем! С самого начала давайте коротенько расскажем, что же такое Bruteforce WiFi. Это не простой брут перебор известных паролей, как это делается чаще всего. Конечно, есть вероятность таким образом взломать систему, но может пройти уйму времени, а в итоге взломщик не получит ничего.

Сегодня в статье мы рассмотрим одну уязвимость, которая существует ещё со времен создания роутеров, а именно WPS. WPS – это более простое подключение к роутеру. Очень часто производители маршрутизаторов включают данную функцию для того, чтобы обычный пользователь как можно быстрее и проще подключился к интернет-центру и настроил его.

Для подключения обычно используется отдельная сессия. А при запросе нужно ввести PIN код. Именно PIN код, а не пароль. Все дело в том, что PIN состоит из 8 цифр. Как вы начинаете понимать, такое соединение и правда можно взломать, так как у нас есть ограниченное количество переборов. Если говорить точнее, то их 100 000 000.

Сто миллионов это очень много, но пугаться не стоит. Все дело в том, что последняя циферка данного кода является всего лишь контрольной суммой, которая проверяет правильность введенного кода. Поэтому нам теперь надо перебрать всего лишь 10 миллионов. Тоже большая цифра, но на деле понадобится всего 11000 вариантов, и я сейчас докажу это.

Дело в том, что WPS аутентификация происходит в два этапа. То есть сначала отсылается первый пакет, а потом второй, то есть по 4 цифры.

ВНИМАНИЕ! Статья была написана только с целью ознакомления. В качестве примера была взломана своя сеть. Во многих странах взлом вай-фай – уголовно наказуемое занятие.

Схема и разбор аутентификации

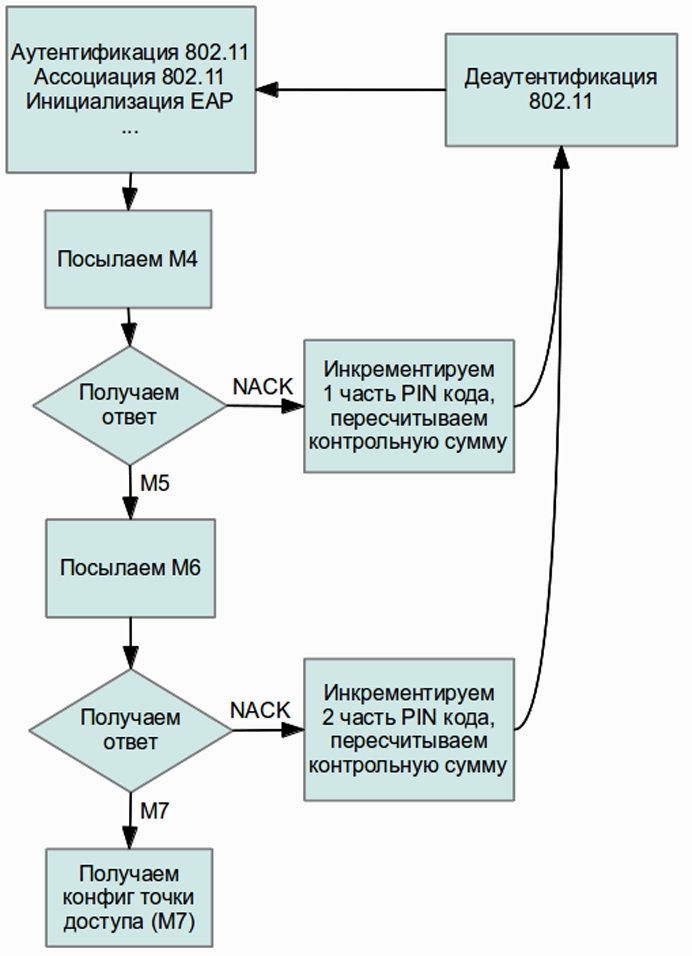

И так для начала давайте взглянем на картинку ниже. Смотрите мы генерируем PIN, но перебор идёт только в первой части M4. После отправки первой части, если он не правильный мы отправляем его повторно. Если он правильный, то мы получаем положительный ответ и уже начинаем перебирать вторую часть M6, пока не получим положительный ответ.

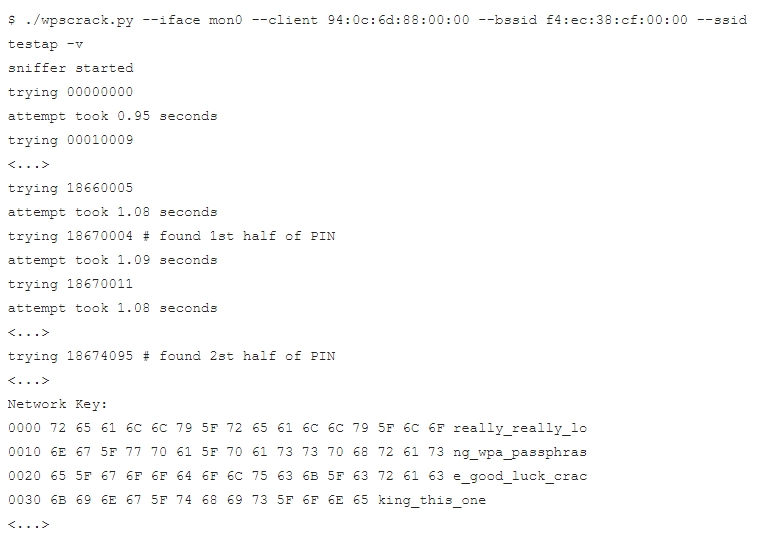

Для реализации мы будем использовать операционную систему Linux. Вообще можете забыть про Windows, так как там нет ни одной нормальной программы для взлома. Сейчас я приведу скриншот примерного взлома.

Всё как я и говорил ранее. Сначала идёт перебор первой части, потом перебор второй. В самом конце система нам показывает полный пароль от беспроводной сети. Проблем как раз в том, что пользователи, настраивая свою точку доступа забывают отключать WPS. Вообще можно, конечно, не отключать эту функцию, а деактивировать аутентификацию с помощью пароля, оставив подключение с помощью нажатия кнопки ВПС.

Реализация Брутфорса для WiFi

- В первую очередь нам нужна Linux, да не простая и золотая. В общем самый оптимальный вариант это BackTrack. В данной паке зашиты все необходимые программы, а также специальные драйвера. Скачать можно на официальном сайте – backtrack-linux.org . При этом можно не устанавливать систему отдельно или как вторую ОС. А просто сделать загрузочный диск с виртуальной машиной. Дистрибутив также можно найти на том же сайте;

- Запускаем систему и командную строку. Вводим данные для входа:

- Логин: root;

- Пароль: toor;

- Вписываем команду:

- Теперь нам нужно обновить программу Reaver, для этого понадобится интернет. Если у вас интернет идёт не от шлюза, а напрямую от провайдера по кабелю, то его надо будет ещё настроить. Если интернет идёт от роутера, то все в порядке – пляшем дальше. Прописываем команду для установки:

apt-get update

apt-get install reaver

svn checkout reaver-wps.googlecode.com/svn/trunk reaver-wps

cd ./reaver-wps/src/

./configure

make

make install

ПРИМЕЧАНИЕ! Можете, конечно, попробовать пользоваться уже установленной версией, но лучше все же ее обновить, командами сверху.

- Теперь нам нужно проверить, что беспроводной модуль работает правильно, а к нему подключились драйвера из коробки:

- Чаще всего подключение обозначатся как wlan0. Если вы подключались ранее к беспроводной сети, чтобы скачать reaver, то лучше отключиться от вашего Wi-Fi. Теперь нужно чтобы модуль был включен в режим поиска сетей. Он теперь будет ловить пакеты от всех беспроводных сетей:

- Должно создаться новое подключение mon0. Если у вас создалось, что-то другое, то далее вместо mon0 используйте свое название подключения. Теперь надо узнать MAC-адрес нужной точки доступа:

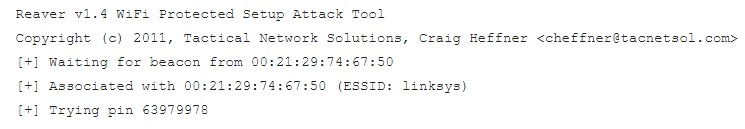

- Теперь вы должны будете увидеть список сетей. Обращаться мы будем к точке доступа именно по MAC-адресу. Поэтому далее вводим команду для запуска программы:

- Вместо MAC-адреса, который указан у меня, вы должны выбрать из списка сетей любой из первых и просто заменить её.

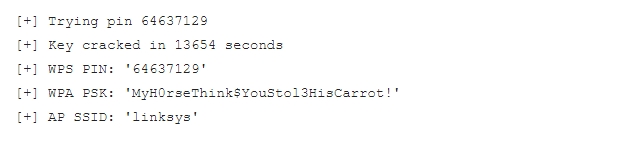

Теперь просто надо ждать и наблюдать. Система начнет перебор сначала M4, а потом M6. В самом конце мы увидим полную информацию по точке доступа, а также нужный нам ключ WPA PSK, по которому мы сможем подключиться. Перебор шёл примерно 3 с половиной часа. Но у меня слабый комп, так что возможно у вас получится сделать это куда быстрее.

Итоги и выводы

Статья в первую очередь была создана в ознакомительных целях. Защититься от данного способа взлома очень легко – просто заходим в настройки роутера и отключаем функцию WPS. Взламывал я именно свой маршрутизатор, так как вообще против чего-то противозаконного. Но как видите – у меня удалось это сделать несмотря на то, что пароль – очень сложный и длинный.

Подборка бесплатных программ для взлома WIFI

Сегодня мы предоставляем вашему вниманию набор бесплатных программ с помощью которых вы можете взломать WIFI сеть. Либо проверить свою WIFI точку доступа на стойкость к взломам.

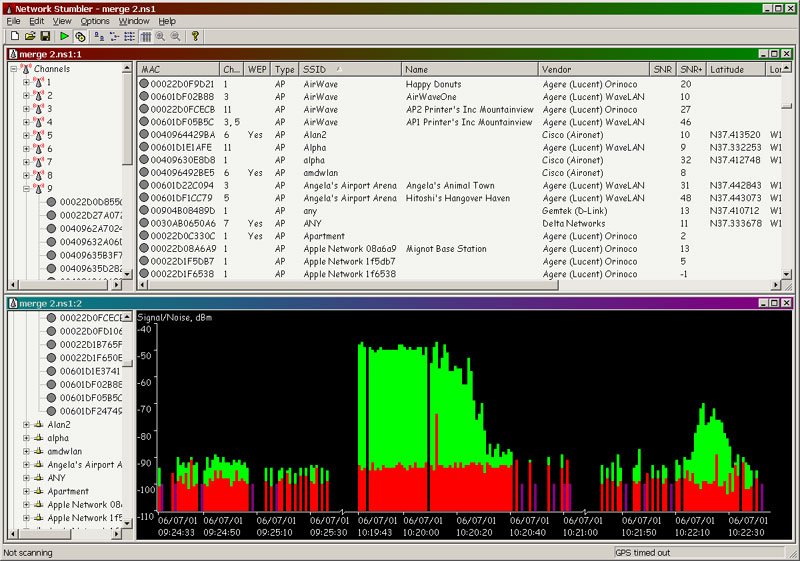

Netstumbler

Определенно один из самых известных и лучших инструментов для вардрайвинга. У стемблера всего одна задача — обнаружить в эфире точки доступа, считать SSID и записать полученную информацию в логфайл вместе с координатами, если к программе подключен приемник GPS. После удачного вардрайвинга, информацию о найденных AP-шках месте с данными о месторасположениями можно экспортировать в log-файл, преобразовать его с помощью многочисленных конверторов в понятный Google’у формат KML и за пару секунд отобразить все точки доступа на карте с помощью Google Maps или декстопной программы Google Earth.

Для поиска живых точек доступа Netstumbler использует приемы активного сканирования, т.е. не просто прослушивает эфир, но и каждую секунду отправляет специальные фреймы. Надо сказать, что специфические LC/SNAP-фреймы, сгенерированные стемблером, легко распознаются современными IDS-системами. К тому же активное сканирование не поможет тебе в поиске спрятанных (hidden) точек доступа, впрочем сама подборка информации не фонтан.

Например, Netstumbler может распознать лишь факт использования шифрования сети, не уточняя какойименно механизм используется. Вдобавок, программа наотрез отказывается работать под Vista’ой и вряд ли когда-нибудь это делать захочет. В результате, получаем отличную программу, если нужно просканировать эфир на наличие точек доступа и записать их координаты, но только под виндой и без надежды получить какую-либо еще ценную информацию.

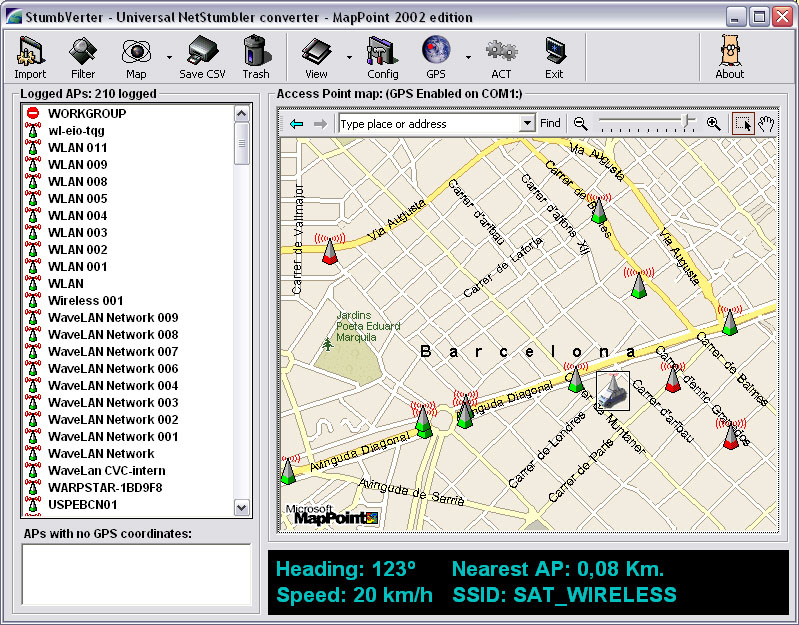

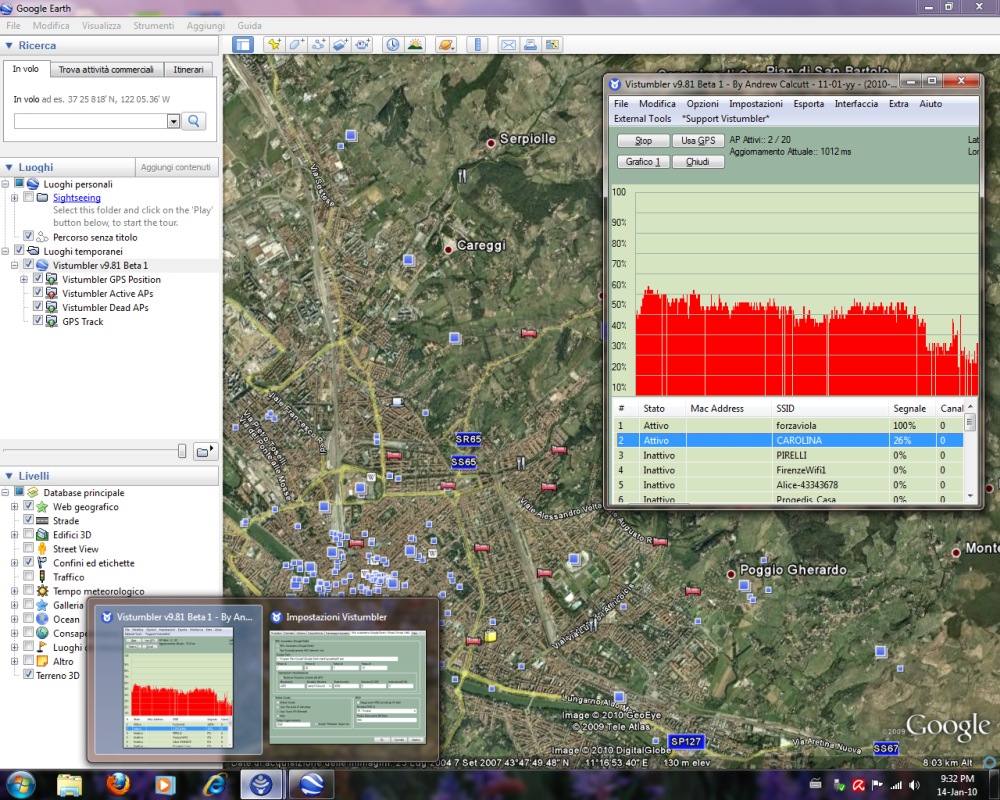

Vistumbler

Ну хорошо, а как быть если на ноуте/нетбуке стоит Vista или Win7? По правде говоря, возможность активного сканирования точек доступа есть в самой системе. Это делается с помощью консольной утилиты netsh:

Однако умелец Andrew Calcutt быстро сварганил GUI-интерфейс, в котором вывод команды приводится в опрятный вид и объединяется с информации расположении обнаруженных AP-шек, считывая ее с текущими координатами GPS.

Под никсами, кстати, существуют аналогичные утилиты, которые парсят вывод команды iwlist. Забавно, что Vistumbler написан с помощью тулзы для автоматизации различных действий AutoIt, позволяющая разработать приложения даже тем людям, которые о программировании толком никогда и не слышали. При этом Vistumbler не просто работает, а работает отменно, отображая помимо уровня сигнала MAC-адрес вендора, используемую систему шифрования, и прочие параметры.

Данные о расположении найденных точек можно «на лету» экспортировать в KML формат и в реальном времени отслеживать их появления на карте через Google Earth. Для вардрайверов полезной также окажется функция, с помощью которой уровень сигнала обозначается с помощью различных звуковых файлов. Справедливости ради, стоит сказать, что в Netstumbler‘е также можно было провернуть подобный трюк, но лишь при помощи внешних скриптов.

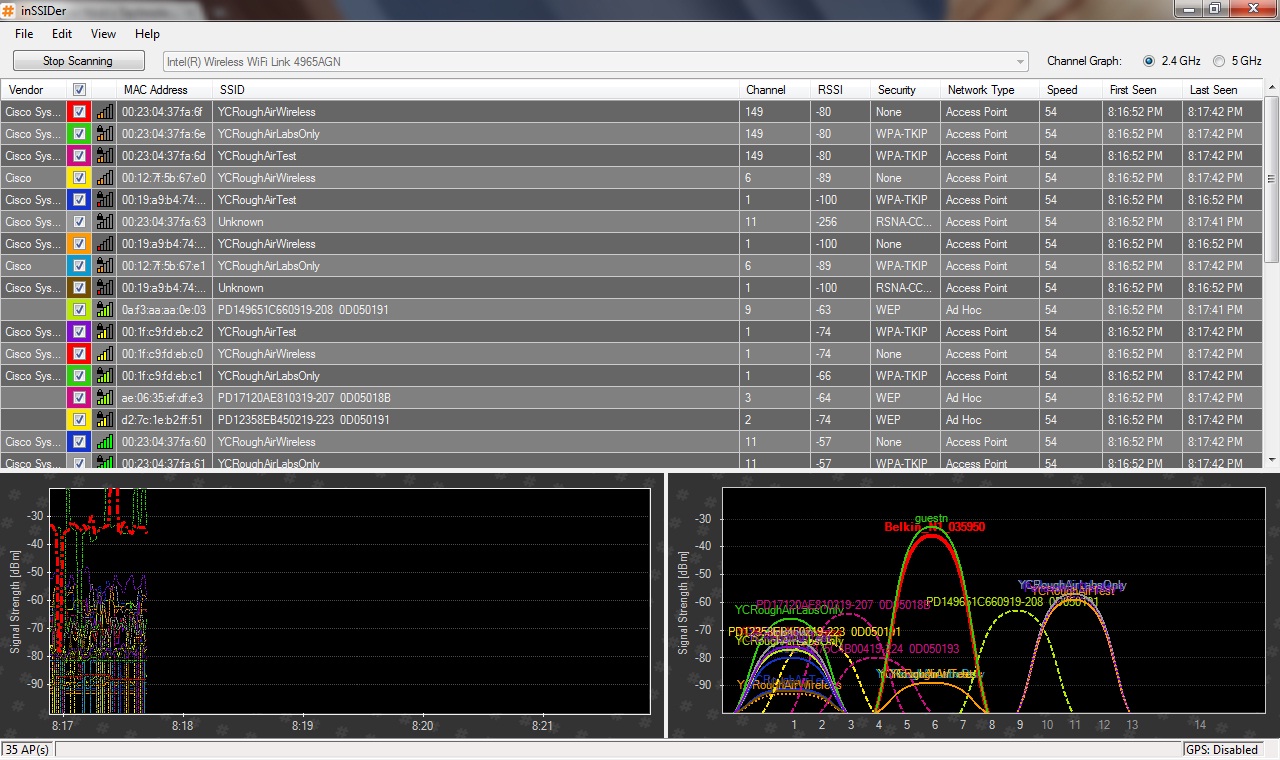

inSSIDer

Расстроенный тем фактом, что Netstumbler не развивался несколько лет и не работает Вистой и даже 64-битной XP, Charles Putney решил написать свою собственную утилиту для поиска Wi-fi сетей, после чего опубликовал исходники на известном портале The Code Project. Идею подхватил Norman Rasmussen, после чего на свет появилась новая версия inSSIDer‘а, построенная на базе Native Wi-Fi API. Инсайдер подобно Netstumbler использует активные методы сканирования, а всю найденную о точках доступа информацию отображает в табличке, сдабривая данные красивыми графиками уровня сигнала. Тулза очень простая — ничего лишнего, но я нередко использую именно ее для поиска Wi-Fi спотов и определения используемой ими защиты.

Kismet

А это уже полноценное никсовое приложение для поиска беспроводных сетей, снифинга, и даже обнаружения вторжений. Kismet кардинально отличается от Netstumbler и подобных ему тулз тем, что для определения беспроводныхсетей применяет пассивное сканирование (ничего не вещая в эфир). Причем используемые методики позволяют определить некоторую информацию о клиентах, подключенных в сети, а также найти скрытые (non-beaconing) сети, правда, только в том случае если в них есть некоторая активность. Kismet автоматическим может определить используемые диапазоны IP адресов, перехватывая TCP, UDP, ARP и DHCP пакеты, дампить трафик в формат для Wireshark/TCPDump, и даже определять примерное расстояние до точки доступа (работа с GPS, разумеется, поддерживается).

Примечательно, что после более чем 5 лет разработки, создатели вот-вот порадуют нас совершенно новым релизом. В частности, в конце мая вышла Kismet-2009-05-RC1, в которой был кардинально переработан интерфейс (по-прежнему используется ncurse), переделаны конфигурационные файлы, добавлены новые опции для фильтрации данных и новая система предупреждений, оптимизирована загрузка процессора, проработана система плагинов. Что касается порта для винды, то он есть, но реализован компанией CACE и, увы, работает только со специальными Wi-Fi адаптерами Cace AirPcap.

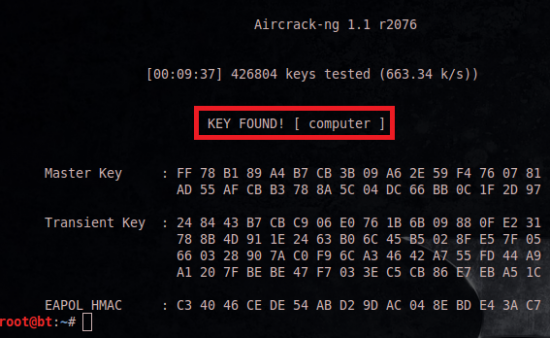

Aircrack-ng

Aircrack-ng — полноценный программный комплекс для взлома 802.11 WEP (Wired Equivalent Privacy) Encryption и WPA/WPA2-PSK ключей для WiFi-сетей. Сам набор состоит из нескольких утилит и включает airodump (снифер для сетей 802.11), aireplay (тулза для инжекции Wi-Fi фреймов), aircrack (взлом WEP и брутфорс WPA-PSK), а также airdecap (декодирование перехваченных WEP/WPA файлов). В общем случае для взлома WEP необходимо определенное количество перехваченных пакетов: как только будет захвачено нужное количество фреймов, aircrack-ng будет готова провести статическую атаку на WEP-ключ. Сейчас Aircrack-ng поддерживает три способа для «восстановления» ключа:

- первый метод через PTW атаку: основное преимущество заключается в небольшом количестве перехваченных пакетов, необходимых для взлома WEP-ключа. Но метод работает только с arp-пакетами, и это, естественно, большой недостаток;

- второй вариант — через FMS / KoreK атаки. Метод включает в себя различные статические воздействия (FMS, KoreK, Brute force) для поиска WEP ключа и требует больше пакетов, чем в случае PTW атаки;

- третий вариант – это подбор с использованием словаря (word list), используется, в основном, для взлома WPA/WPA2 ключей.

Полноценная версия Aircrack-ng существует только для Linux, хотя на официальном сайте доступна «недоверсия» для ивнды. Разработчики честно предупреждают, что для ее работы нужно самому доработать DLL конкретно для своего Wi-Fi адаптера.

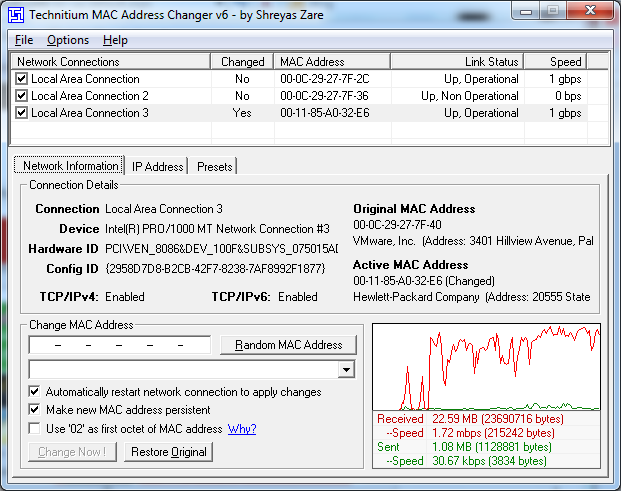

Technitium

Что удивительно, но фильтрация по MAC-адресам по-прежнему остается достаточно часто используемой защитой. Впрочем, огранить доступ от случайных зевак она действительно сможет, а от вардрайверов… ну, пускай ребята балуются :). Подключиться к таким AP в этом случае могут только клиенты, которые занесены в список доверенных машин. Обойти же подобную защиту проще простого — нужно лишь сменить MAC-адрес своего беспроводного адаптера на доверенный.

Подходящий MAC легко определить все той же утилитой Airodump, перехватив пару пакетов. Изменить MAC-адрес под никсами поможет утилита macchanger. Что касается винды, то и тут существует немало программ, в том числе платная SMAC и бесплатная Technitium. Обе требуют лишь выбрать сетевой адаптер и указать для него желаемый MAC-адрес. Убедись в том, что адрес успешно сменился (команда ipconfig /all в консоле) и попробуй установить соединение. К сожалению, с первого раза ты можешь легко обломаться, поскольку авторизированный клиент может быть уже подключен к сети. Выселить его оттуда поможет все та же программа Void1 и деаутентифационные пакеты.

void11

Void11 используется для деаутентификации беспроводных клиентов от точки доступа, или, проще говоря, для принудительно отключения клиентов от точки доступа. После такого отключения беспроводной клиент будет автоматически пытаться подключиться к точке доступа (повторить ассоциацию). А при каждом повторном подключении будет создаваться трафик, который нужен для подбора ключа. К тому же, можно отключить клиента, занять его MAC-адрес и таким образом обойти фильтрацию по MAC-адресам. К сожалению, средства Windows это не позволяют, зато подобный фокус легко реализуем под никсами с помощью этой утилиты:

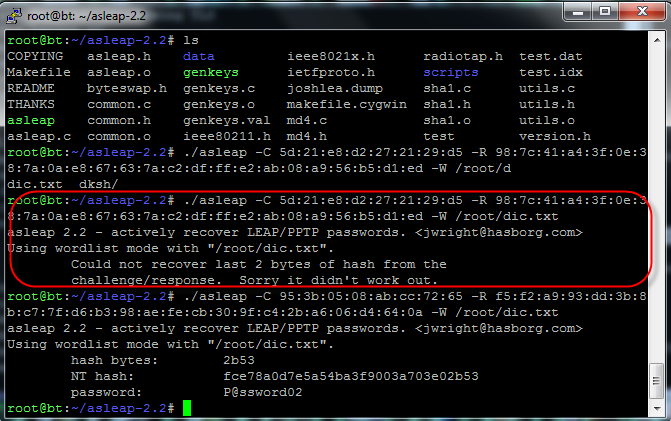

Asleap

Если в ходе сканирования, твой стамблер в колонке Vendor (производитель оборудования) покажет слово CISCO, не лишнем будет вспомнить о протоколе авторизации LEAP (Lightweight Extensible Authentication Protocol), разработанный как раз-таки циско. Проверить догадки об используемом в сети протоколе может помочь снифер, который должен показать пакеты REQUEST, EAP-CISCO Wireless (LEAP). Главная особенность LEAP состоит в том, что для авторизации нужен не только пароль, но и имя пользователя! По умолчанию в Windows этот протокол не поддерживается, поэтому для работы потребуется установить специальный клиент —

Aironet Client Utilities. А есть ли смысл его устанавливать? Конечно! Несмотря на продуманность протокола, даже в нем обнаружили уязвимости, позволяющие легко подобрать пароль с помощью перехваченных пакетов LEAP-авторизации. Первым это пронюхал Joshua Wright — разработчик утилиты ASLEAP. Эта утилита перехватывает сетевые пакеты при повторном коннекте клиента, после чего брутит пароли для идентификации. Утилита работает нативно под Linux’ом, однако на официальном сайте есть версия программы и под винду (правда, не самого последнего билда)

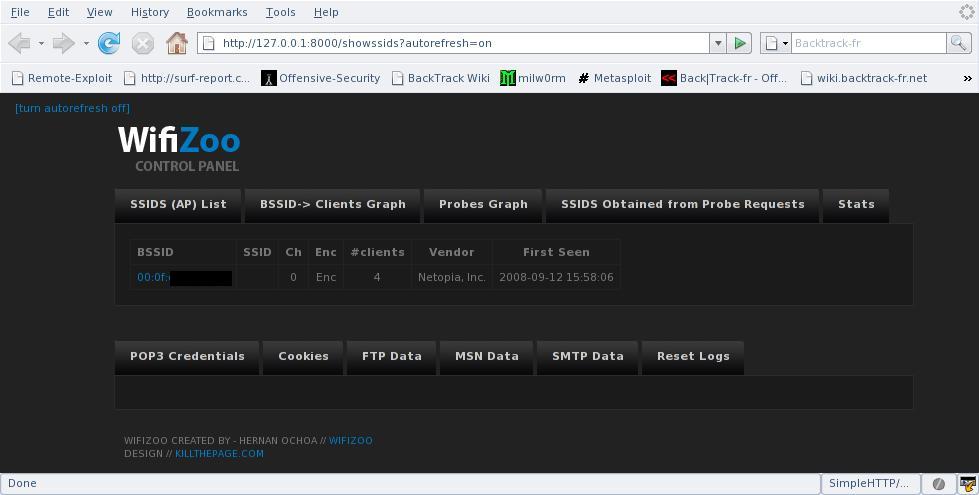

WifiZoo

Раз воспользовавшись утилитой WifiZoo, понимаешь, насколько просто перехватывается различная информация в открытых Wi-Fi сетях. Сама задача утилиты — пассивно собирать различную информацию из сети. Написанная на Python’е (в основе лежит, кстати говоря, лежит программа Scapy), тулза позволяет извлечь из эфира массу полезной для вардрайвера инфы и представить ее в виде красивых графиков. Это не только данные о точках доступа (SSID), но и информация об использующих их клиентах (с указанием адресов отправки и назначения), а также (и это самое вкусное) самая разная инфа, передаваемая в открытом виде по сети: пароли для незащищенных протоколов (pop3/ftp/telnet), почтовый трафик, http кукисы и данные для авторизации, и т.д.

Единственный недостаток WifiZoo заключается в отсутствии режима Channel hopping, в результате прога может прослушивать беспроводной интерфейс, но не может прыгать с канала на канал. Этот недостаток с лихвой компенсируется предварительно запущенным Kismet‘ом. Перехваченные данные утилита бережливо складывает в папку logs/, указывая в названии файлов источник данных (ssids.log, cookies.log, httpauth.log и т.д.). А для большего удобства в комплекте идет GUI-интерфейс, реализованный в виде веб-сервера, который по умолчанию поднимается на 127.0.0.1:8000.

CommView for WiFi

Специальная версия известного виндового снифера CommView, созданная для захвата и анализа сетевых пакетов в беспроводных сетях 802.11a/b/g/n. Утилита получает информацию от беспроводного сетевого адаптера и сразу декодирует анализируемые данные, отображая их в удобном для переваривания виде. В случае необходимости, пакеты можно дешифровать с использованием пользовательских ключей WEP или WPA-PSK и декодировать вплоть до самого низкого уровня с полным анализом распространенных протоколов (сейчас поддерживается более 70).

Более того — можно полностью воссоздать TCP-сессию, и посмотреть, к примеру, HTTP-трафик со всеми запросами и соответственно интересной инфой, вроде данных для авторизации. Весь перехваченный трафик может быть сохранен в файл для последующего анализа. Что особенно радует — так это гибкая система фильтров, которая позволяет отбрасывать ненужные пакеты и перехватывать только то, что нужно. А настраиваемые предупреждения позволяют сообщать пользователю о важных событиях, таких как подозрительные пакеты, высокая загрузка сети или неизвестные адреса. Словом, отличная программа для винды за исключением одного момента — она платная.

Wireless Security Auditor

Еще одна платная, но очень любопытная разработка. Wireless Security Auditor позволяет проверить надежность (да, теперь это так называется! WPA/WPA2, но используя современные методики для вычислений с помощью графическихпроцессоров. В дополнение к режиму, когда восстановление производится средствами только центрального процессора, WSA использует технологию, которая в процессе восстановления ключа задействует графические акселераторы.

Тут надо сказать, что сама программа не перехватывает трафик из беспроводной сети, а имеет дело только дампом сетевых сообщений (поддерживаются форматы TCPDUMP, CommView, PSPR), т.е. работает в связке со снифером. Важно, что для ускорения вычислений подойдет вовсе не любая карта, а только топовые модели ускорителей: NVIDIA (GeForce 8, 9, 200 и выше) или ATI (RADEON HD 3000 Series и выше). EWSA поддерживает атаки по словарю и поддерживает режима мутации пароля (например, слово password заменяет на p@ssword и т.д.)

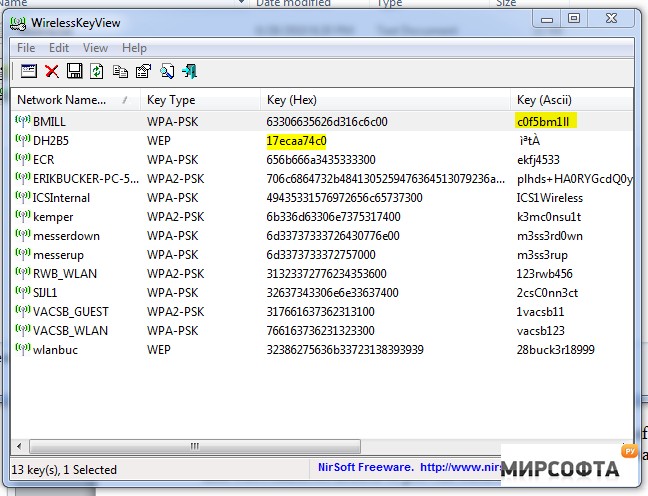

WirelessKeyView

Уже сам не раз сталкивался с ситуацией, когда тупо забываешь ключ от собственной точки доступа. Кажется, это была строчка из Лермонтова? Черт, или Пушкина? Не помню. Моментально освежить память помогает утилита WirelessKeyView, которая вытаскивает из реестра сохраненные в системе WEP/WPA ключи. Приятно, что WirelessKeyView работает как сервисом Wireless Zero Configuration в WinXP, так и WLAN AutoConfig, которым пользуются юзеры Висты.

Дистрибутивы для wardriving’а:

Slitaz Aircrack-ng Distribution: