- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- BruteSpray

- Описание BruteSpray

- Справка по BruteSpray

- Руководство по BruteSpray

- Примеры запуска BruteSpray

- Установка BruteSpray

- Скриншоты BruteSpray

- Инструкции по BruteSpray

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- patator

- Описание patator

- Особенности patator

- Справка по patator

- Ключевые слова, действия и условия, сбои

- 5 утилит для брутфорса учетных записей FTP сервера

- Введение

- Метод 1: Ncrack

- Метод 2: Medusa

- Метод 3: Hydra

- Метод 4: Patator

- Метод 5: Metasploit

- Как защититься от брутфорса FTP сервера

- Заключение

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

BruteSpray

Описание BruteSpray

BruteSpray принимает результаты сканирования nmap GNMAP/XML и, задействуя Medusa, автоматически брут-форсит службы, используя словари со стандартными логинами и паролями. BruteSpray даже может найти нестандартные порты используя внутри Nmap опцию -sV.

Автор: Shane Young/@x90skysn3k && Jacob Robles/@shellfail

Справка по BruteSpray

Руководство по BruteSpray

Страница man отсутствует.

Примеры запуска BruteSpray

Начните с выполнения сканирования программой nmap с указанием опции -oG nmap.gnmap или -oX nmap.xml.

Использование результата сканирования из файла (—file nmap.gnmap) для брут-форса по указанному словарю имён пользователей (-U /usr/share/wordlist/user.txt) и паролей (-P /usr/share/wordlist/pass.txt), запускать перебор в пять потоков (—threads 5) одновременно в отношении пяти хостов (—hosts 5):

Использование результата сканирования из файла (—file nmap.gnmap) для брут-форса только указанных служб (ftp,ssh,telnet), запускать перебор в пять потоков (—threads 5) одновременно в отношении пяти хостов (—hosts 5):

Использование результата сканирования из файла (—file nmap.gnmap) для брут-форса только по одному имени пользователя (-u admin) и одному паролю (-p password), запускать перебор в пять потоков (—threads 5) одновременно в отношении пяти хостов (—hosts 5):

Использование результата сканирования из файла (—file nmap.gnmap) для брут-форса, запускать перебор в пять потоков (—threads 5) одновременно в отношении пяти хостов (—hosts 5) при этом продолжать перебор после удачно подобранных учётных данных (-c):

Использование результата сканирования из файла XML вывода Nmap (—file nmap.xml) для брут-форса, запускать перебор в пять потоков (—threads 5) одновременно в отношении пяти хостов (—hosts 5):

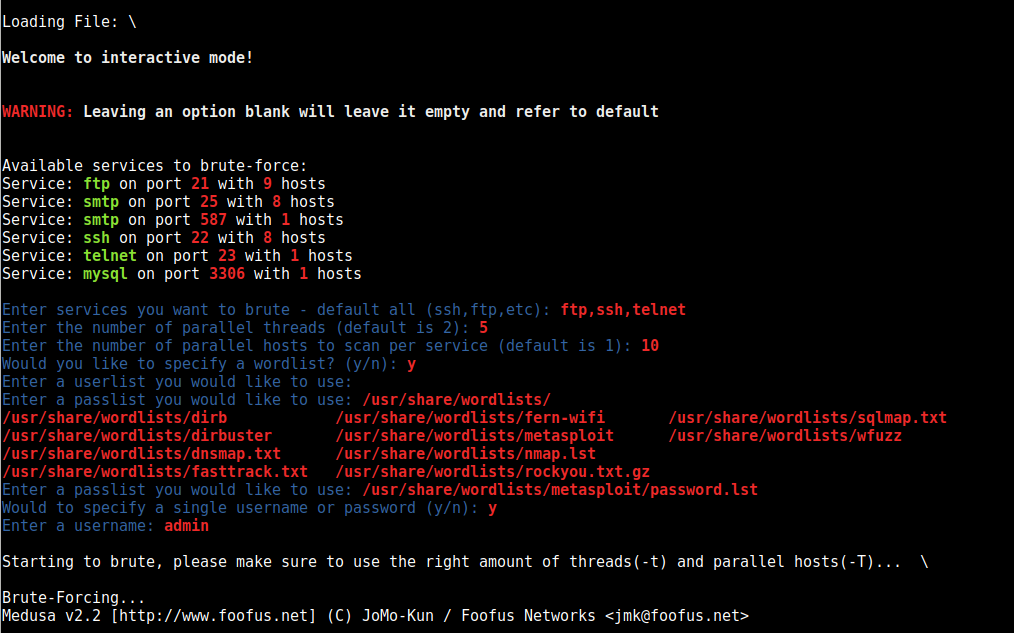

Использование результата сканирования из файла XML вывода Nmap (—file nmap.xml) для брут-форса, при этом запустить программу в интерактивном режиме (-i):

Интерактивный режим, брут-форс только службы FTP:

Установка BruteSpray

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты BruteSpray

Инструкции по BruteSpray

Ссылки на инструкции будут добавлены позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

patator

Описание patator

Patator – это многоцелевой брут-форсер, с модульным дизайном и гибким использованием.

Patator был написан из-за неудовлетворённости от работы с Hydra, Medusa, Ncrack, модулями Metasploit и скриптами NSE Nmap, которые применяются для атак по угадыванию паролей. Автор patator выбрал другой подход, чтобы не создавать ещё один инструмент по брутфорсу, который бы повторял те же самые недостатки. Patator — это многопоточный инструмент, написанный на Python, который стремиться быть более надёжным и гибким, чем его коллеги предшественники.

Неудовлетворённость существующими программами была вызвана следующими их недостатками:

- они не работают или работают ненадёжно (несколько раз в прошлом они выдавали ложноотрицательные результаты)

- они недостаточно гибкие (как сделать перебор по всем спискам слов, подставить любой параметр модуля)

- у них отсутствуют полезные функции (отображение прогресса или пауза во время выполнения)

Patator — это НЕ дружелюбный для новичков инструмент. Чтобы грамотно его использовать нужно изучить доступные примеры.

В настоящее время поддерживаются следующие модули:

- ftp_login : Брут-форс FTP

- ssh_login : Брут-форс SSH

- telnet_login : Брут-форс Telnet

- smtp_login : Брут-форс SMTP

- smtp_vrfy : Перечисление валидных пользователей с использованием SMTP VRFY

- smtp_rcpt : Перечисление валидных пользователей с использованием SMTP RCPT TO

- finger_lookup : Перечисление валидных пользователей с использованием Finger

- http_fuzz : Брут-форс HTTP

- ajp_fuzz : Брут-форс AJP

- pop_login : Брут-форс POP3

- pop_passd : Брут-форс poppassd (http://netwinsite.com/poppassd/)

- imap_login : Брут-форс IMAP4

- ldap_login : Брут-форс LDAP

- smb_login : Брут-форс SMB

- smb_lookupsid : Брут-форс SMB SID-lookup

- rlogin_login : Брут-форс rlogin

- vmauthd_login : Брут-форс демона аутентификации VMware

- mssql_login : Брут-форс MSSQL

- oracle_login : Брут-форс Oracle

- mysql_login : Брут-форс MySQL

- mysql_query : Брут-форс запросов MySQL

- rdp_login : Брут-форс RDP (NLA)

- pgsql_login : Брут-форс PostgreSQL

- vnc_login : Брут-форс VNC

- dns_forward : Прямой поиск DNS

- dns_reverse : Обратный поиск DNS

- snmp_login : Брут-форс SNMP v1/2/3

- ike_enum : Перечисление преобразований IKE

- unzip_pass : Брутфорс паролей зашифрованных файлов ZIP

- keystore_pass : Брутфорс паролей файлов хранилища ключей Java

- sqlcipher_pass : Брутфорс паролей баз данных SQL с шифрованием Cipher

- umbraco_crack : Взлом хешей паролей Umbraco HMAC-SHA1

- tcp_fuzz : Фаззинг TCP служб

- dummy_test : Модуль тестирования

Модули, которые будут реализованы в будущем:

- rdp_login с/без NLA

Особенности patator

- Нет ложных срабатываний, поскольку в своих решениях, игнорировать ли результат, программа основывается на:

- коде статуса ответа

- размере ответа

- совпадении строки или резулярного выражение в ответе

- …смотрите —help

- модульный дизайн

- не ограничена сетевыми модулями (например, есть модуль unzip_pass)

- не ограничена брут-форсингом (например, есть удалённое тестирование эксплойтов или зондирование уязвимой версии)

- интерактивное выполнение

- показ прогресса во время выполнения (нажмите Enter)

- пауза/возобновление выполнения (нажмите p)

- увеличить/уменьшить вербальность

- добавить новые действия и условия во время работы программы (например, для исключения большего типа ответов из показа)

- …нажмите h, чтобы увидеть все доступные интерактивные команды

- Использование постоянных соединений (например, будет протестировано несколько паролей до разъединения с сервером)

- Многопоточность

- Гибкий пользовательский ввод

- Могут быть подставлены любые параметры:

- используйте ключевое слово FILE для перебора файлов

- используйте ключевое слово COMBO для перебора по комбинированным файлам

- используйте ключевое слово NET для перебора каждого хоста сети, подсети

- используйте ключевое слово RANGE для перебора шестнадцатеричных, десятичных или алфавитных диапазонов

- используйте ключевое слово PROG для перебора вывода внешних программ

- Может быть сделан перебор по объединённым спискам слов в любом порядке

- Сохраните каждый ответ (во время запроса) в отдельные файлы журналов для дальнейшего изучения

Автор: Sebastien MACKE

Справка по patator

Информация об использовании:

Есть глобальные опции и опции модулей:

Все опции модулей поддерживают подстановку:

Ключевые слова (FILE, COMBO, NET, …) играют роль заполнителей. Они служат индикатором типов списков слов и показывают, куда нужно подставить вместо них настоящие слова для тестирования.

Каждое ключевое слово имеет номер для того, чтобы:

- соответствовать должному списку слов

- и показать в каком порядке делать перебор по всем словарям

Например, это будет классический порядок:

А ведь было бы более разумно:

Доступные интерактивные команды

Ключевые слова, действия и условия, сбои

Ключевые слова

Брут-форс списка хостов с файлом, содержащим комбинированные записи (каждая строка => login:password).

Сканирование подсети просто чтобы собрать баннеры версий.

Подстановка параметров, полученных перебором диапазона величин.

Подстановка параметров, полученных перебором вывода внешней программы.

Действия и условия

Используйте опцию -x для указания действия во время получения ожидаемого результата. Например:

Чтобы игнорировать ответы с кодом статуса 200 И размером в заданном диапазоне.

Чтобы игнорировать ответы с кодом статуса 500 ИЛИ содержащем «Internal error».

Помните, что условия объединяются логическим И внутри одной опции -x, если использовано несколько опций -x, то они объединяются логическим ИЛИ.

Сбои

Во время выполнения могут случаться сбои (фейлы), к примеру, такие как таймаут соединения TCP. По определению, сбой — это исключение, которое модуль не ожидал и, как результат, исключение перехватывается вышестоящим контроллером. Такие исключения или сбои не сообщаются немедленно пользователю, контроллер будет пробовать ещё 4 раза (смотрите —max-retries) перед сообщение пользователю о сбое в работе с уровнем журналирования «FAIL«.

Источник

5 утилит для брутфорса учетных записей FTP сервера

В этой статье мы рассмотрели методы брутфорса учетных записей FTP серверов при помощи утилит Ncrack, Medusa, Hydra, Patator и Metasploit

Зачастую хакеры находят полезную информацию в самых обычных местах, как, например, на FTP серверах. Иногда получается еще более удачный расклад, когда доступен анонимный вход (то есть залогиниться может любой желающий), но в большинстве случаев требуется рабочая учетная запись. Существует несколько методов прямого перебора этих аккаунтов с целью последующего получения доступа к FTP серверу.

Введение

Протокол FTP (File Transfer Protocol) представляет собой сетевой протокол, используемый для передачи файлов по модели клиент-сервер, когда пользователь подключается к серверу при помощи клиента. Аутентификация осуществляется при помощи имени пользователя и пароля, обычно передаваемых в виде обычного текста. Однако могут быть доступны логины и для анонимного входа.

Обычно FTP сервер использует порт 21, но может быть сконфигурирован на нестандартный порт. Подобные сервера часто используется веб-разработчиками и могут быть обнаружены в крупных организациях, где передача файлов является неотъемлемой частью.

Прежде, чем мы начнем, запустим простейшее сканирование целевого сервера при помощи Nmap, чтобы убедиться в наличие службы FTP. В качестве цели будет использоваться тестовая среда Metasploitable 2, а в качестве рабочей машины — Kali Linux.

Прекрасно. Служба FTP работает и доступна для подключения

Далее создаем два текстовых файлов. В первом будет список имен пользователей, во втором – пароли. В реальной ситуации этот перечень был бы намного больше, но в демонстрационном примере с целью ускорить процесс будет использоваться небольшой список.

Создайте текстовый файл в вашем любимом редакторе и добавьте несколько наиболее распространенных имен пользователей.

Метод 1: Ncrack

Ncrack — первая утилита, которую мы будем использовать. В терминале введите команду ncrack без параметров для получения справочной информации и доступные опции.

Как видно из листинга выше, доступно множество опций, но мы затронем лишь самые основы.

Мы будем использовать флаг –U с целью указания файла с именами пользователей и флаг —P для файла с паролями. Затем укажите целевой IP адрес с префиксом ftp://.

В результате удалось обнаружить рабочие учетные записи user и ftp. Повторяющееся имя user говорит о доступности анонимного входа для этого пользователя, когда подойдет любой пароль.

Мы также можем указать номер порта в явном виде, что полезно, если служба работает на нестандартном порту. Флаг –v позволяет вывести более подробную информацию во время сканирования.

Метод 2: Medusa

Для просмотра доступных опций введите в терминале команду medusa:

Перед запуском перебора нужно выяснить, какие модули доступны, при помощи флага –d.

Для запуска брутфорса используются следующие опции:

Флаг –h позволяет указать хост.

Флаг –U позволяет указать перечень имен пользователей.

Флаг –P позволяет указать перечень паролей.

Флаг –M позволяет указать используемый модуль.

После запуска команды с вышеуказанными опциями получаем следующие результаты:

В результате обнаружено две рабочие учетные записи.

Метод 3: Hydra

Как и в двух предыдущих слуаях, вначале запускаем команду hydra для ознакомления с синтаксисом и доступными опциями:

При помощи флага –h можно получить чуть больше опций и примеры использования:

Флаг –L позволяет указать перечень имен пользователей, флаг –P – перечень паролей. Как и в случае с Ncrack указываем префикс службы (ftp://) и целевой IP адрес.

Если служба работает на нестандартном порту, используем флаг –s для указания порта:

После завершения перебора выводятся рабочие логины и пароли.

Метод 4: Patator

Следующая используемая нами утилита – Patator. В терминале вводим команду patator для просмотра доступных модулей:

По результатам выведенного перечня понятно, что утилита умеет многое, но поскольку нас интересует только FTP, используем следующую команду для просмотра справочной информации о модуле ftp_login:

В результате выводятся настройки модуля, глобальные опции и примеры использования. Patator чуть более сложен по сравнению с предыдущими утилитами, но в то же время намного более гибкий.

Нам нужно установить переменные для файлов с именами пользователей и паролями. Назначаем параметру user файл FILE0, параметру password — FILE1. Затем каждому числу присваиваем соответствующие файлы. Также не забудьте указать хост.

В результате обнаружено несколько рабочих учетных записей.

Кроме того, мы можем указать флаг –x, чтобы не выводить сообщения о некорректных учетных записях:

В итоге выходные данные выводятся в более читабельном виде.

Метод 5: Metasploit

Metasploit – последняя утилита в нашем списке. Вначале в терминале вводим команду msfconsole, а затем ищем нужным нам модуль:

Поскольку нам нужен модуль ftp_login, вводим следующую команду:

Далее вводим команду options для просмотра текущих настроек:

Сначала указываем целевой IP-адрес:

Затем файл с перечнем имен пользователей:

Теперь, когда всё готово для перебора, вводим команду run:

В результате выводятся все пары имен пользователей и паролей, участвующие в переборе, и в итоге мы получаем две рабочие учетные записи.

Как защититься от брутфорса FTP сервера

Если у вас используется FTP, весьма вероятно, что ежедневно вы будете сталкиваться со множеством попыток перебора в том числе при помощи вышеуказанных утилит. Тем не менее, вы можете предпринять несколько шагов для снижения риска от угроз подобного рода.

Самый простой способ – вообще не использовать FTP, если нет необходимости. Второй шаг (если использовать FTP всё же нужно) – указать нестандартный порт, что позволит защититься от подавляющего большинства атак, связанных с автоматизированным брутфорсом.

Третий шаг – использование сервисов навроде Fail2ban вместе корректно настроенными правилами фаервола. И последнее – использовать сильные пароли, устойчивые ко взлому.

Заключение

В этой статье мы рассмотрели методы брутфорса учетных записей FTP серверов при помощи утилит Ncrack, Medusa, Hydra, Patator и Metasploit, а также методы предотвращения угроз подобного рода. FTP может выглядеть «скучной» целью, но в связи с распространенностью следует знать, какими методами могут воспользоваться злоумышленники.

Источник