- Взлом камер: векторы атак, инструменты поиска уязвимостей и защита от слежки

- Бесплатный сыр

- Пароли

- Переадресация портов

- Шифрование

- Процедура взлома

- Неочевидные последствия

- Защита камер от взлома

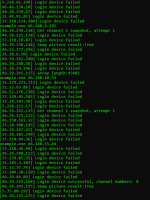

- Soft Скрипт для брута камер с бешеной скоростью [Dahua-Brute]

- Взлом камер видеонаблюдения на практике

- Если ты не параноик, это ещё не значит, что за тобой не следят

- Получение RTSP URI потока

- Запись RTSP-потока в файл

- Трансляция RTSP-потока из файла

- Защита камер видеонаблюдения от взлома

Взлом камер: векторы атак, инструменты поиска уязвимостей и защита от слежки

Камеры видеонаблюдения стали частью Интернета вещей и, как другие устройства с беспрепятственным доступом к сети, попали в фокус интереса хакеров. Миллионы IP-камер разных производителей открыты для злоумышленников.

Производители камер могут экономить на работе программистов и железе – покупатели получают дешевые устройства с ограниченными вычислительными ресурсами и огромными дырами в механизмах безопасности.

Прошивки массово-потребительских noname устройств не выдерживают никакой критики. Часто они никем не обновляются и не становятся защищеннее после смены дефолтного пароля. Более того, сам производитель может заложить бэкдор.

Далее рассмотрим основные направления атак на системы видеонаблюдения.

Бесплатный сыр

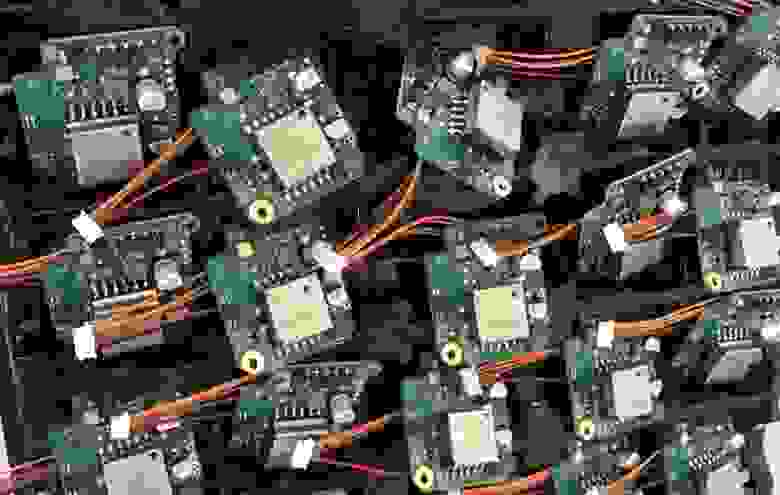

«5MP пинхол объектив камера модуль для видеонаблюдения камера pinhole модуль от фабрики»

С точки зрения потребителя рынок сложен нелогично. При «копеечной» стоимости самих модулей IP-камер, на выходе получаем стоимость простейших устройств близкую к 100 долларам.

Основная стоимость формируется на уровне выше железа. Главное – вычислительные ресурсы, прошивка и возможность поддерживать все «фишки» прошивки сколь угодно долго. Камера должна проработать годы на одинаково высоком уровне защиты.

Соль в том, что производитель embedded-оборудования, который стремится на всём экономить, с высокой вероятностью оставляет такие уязвимости в прошивке и железе, что даже доступ по «голому» протоколу ONVIF со сложным паролем не защищает от злоумышленника.

Отсутствие автоматического обновления – приговор всей системе безопасности. Обычный пользователь не следит за новостями в IT-сфере и не пойдет вручную скачивать новую прошивку для своей камеры, купленной на Aliexpress по распродаже.

Один из самых впечатляющих примеров эксплуатации особенностей дешевых камер связан с эксплойтом Heartbleed OpenSSL – это неприятное сочетание уязвимости Heartbleed со спецификой встраиваемых устройств, которые могут не обновляться вообще никогда.

В результате камеры используются для шпионажа и, что случается гораздо чаще, становятся частью ботнетов. Так взлом камер Xiongmai привёл к мощнейшей DDOS-атаке не сайты Netflix, Google, Spotify и Twitter.

Пароли

Женщина на видео приобрела камеру в магазине уцененных товаров. Она хотела использовать устройство, чтобы следить за своим щенком. Через некоторое время камера начала разговаривать с хозяйкой и самостоятельно вращаться. А случилось то, что часто случается с дешевыми китайскими камерами, у которых прямой открытый доступ к видеопотоку предоставлен даже на сайте производителя.

На первый взгляд, пароли к камерам могут показаться слишком очевидной мерой безопасности для обсуждения, однако десятки тысяч камер и видеорегистраторов регулярно компрометируют из-за использования заданных по умолчанию паролей.

Хакерская группировка Lizard Squad взломала тысячи камер видеонаблюдения, воспользовавшись простой заводской учетной записью, одинаковой для всех камер. Устройства взламывали банальным брутфорсом (хотя, возможно, подглядели логин и пароль у самого производителя).

В идеале производители должны назначать уникальный, длинный и не очевидный пароль для каждой камеры. Такой дотошный процесс требует времени для настройки и сложен в администрировании. Поэтому многие интеграторы используют один пароль для всех камер.

Текучка кадров или смена ролей пользователей помогает создавать неожиданные дыры в безопасности предприятий. Если в системе отсутствует продуманный механизм разграничения прав доступа для различных сотрудников, групп камер и объектов, мы получаем потенциальную уязвимость вроде «чеховского ружья» – обязательно выстрелит.

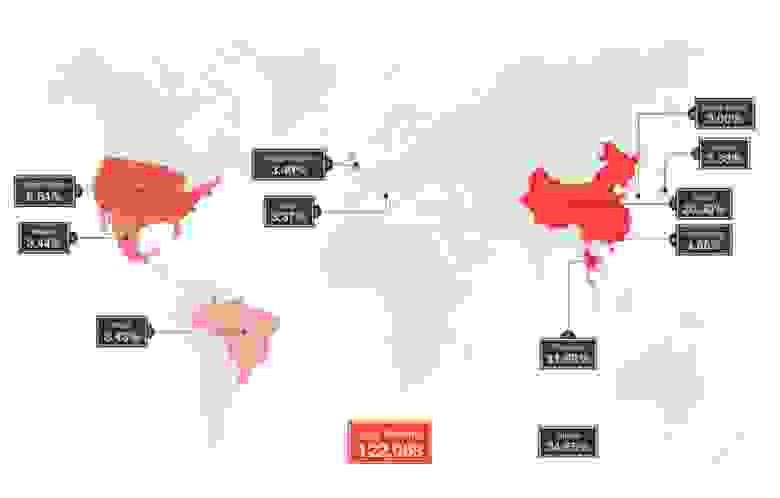

Переадресация портов

Количество камер, зараженных через 81 TCP-порт (данные Shodan)

Термин «переадресация портов» иногда заменяют на аналогичные: «проброс портов», «перенаправление портов» или «трансляция портов». Открывают порт на роутере, чтобы, к примеру, подключиться из Интернета к домашней камере.

Большинство традиционных систем наблюдения, включая DVR, NVR и VMS, сегодня подключены к Интернету для удаленного доступа или функционируют в локалке, которая, в свою очередь, подключена к глобальной сети.

Проброс портов позволяет получить настраиваемый доступ к камере в вашей локальной сети, но также открывает окно возможностей для взлома. Если применить запрос определенного типа, поисковик Shodan покажет около 50 000 уязвимых устройств, свободно «болтающихся» в сети.

Открытая для Интернета система требует, как минимум, IDS / IPS для дополнительной защиты. В идеале, поместите систему видеонаблюдения в физически отдельную сеть или используйте VLAN.

Шифрование

Аргентинский исследователь по безопасности Эсекьель Фернандес опубликовал уязвимость, которая позволяет легко извлекать нешифрованное видео из локальных дисков различных DVR.

Фернандес обнаружил, что можно получить доступ к панели управления определенных видеорегистраторов с помощью короткого эксплойта:

$> curl «http: //

Мы встречали удивительно много камер, DVR, NVR, VMS, которые не шифровали канал даже по SSL. Использование таких устройств грозит проблемами похуже, чем полный отказ от https. В Ivideon используем TLS-шифрование не только для видео в облаке, но и для потоков с камер.

Помимо небезопасных соединений, те же риски конфиденциальности грозят при хранении нешифрованного видео на диске или в облаке. Для действительно безопасной системы видео должно быть зашифровано как при хранении на диске, так и при передаче в облако или локальное хранилище.

Процедура взлома

Перебор для самых маленьких

Программное обеспечение для управления видеопотоком часто взаимодействует с различными потенциально уязвимыми компонентами операционной системы. Например, многие VMS используют Microsoft Access. Таким образом к нешифрованному видео можно подобраться через «дыры» в ОС.

Поскольку камеры уязвимы со всех сторон, выбор целей для атаки необычайно широк, большая часть противоправных действий не требует специальных знаний или особых навыков.

Почти любой, кто хочет нелегально посмотреть трансляцию с камеры, может легко сделать это. Поэтому неудивительно, что подключением к незащищенным камерам часто занимаются неквалифицированные хакеры просто ради развлечения.

Для брутфорса можно использовать программы BIG HIT SPAYASICAM и SquardCam, вместе с инструментами тестирования на проникновение masscan и RouterScan. Иногда даже не нужно пользоваться сканерами безопасности – сайты Insecam и IP-Scan облегчают задачу, помогая находить камеры в Интернете.

Значительно упрощает взлом доступ к RTSP-ссылке камеры. А желаемые ссылки можно получить тут или тут. Для удалённого просмотра и управления видеорегистраторами и камерами широко используются официальные приложения от производителей оборудования – SmartPSS и IVMS-4200.

Неочевидные последствия

Информация об открытых камерах или камерах с известными паролями широко распространена на имиджбордах и в соцсетях. Ролики со взломанных камер на YouTube набирают сотни тысяч просмотров.

У скомпрометированных камер существует несколько неочевидных способов использования. Среди них – криптовалютный майнинг. Сотрудники подразделения IBM X-Force обнаружили вариант трояна ELF Linux/Mirai, который оснащён модулем для майнинга биткоинов. Зловред ищет и заражает уязвимые устройства на Linux, включая DVR и камеры видеонаблюдения.

Более серьезные последствия могут возникнуть из-за использования уязвимых устройств в качестве промежуточных точек для атак на сторонние инфраструктуры, которые могут быть запущены для сокрытия следов судебной экспертизы, фальсификации данных или выполнения постоянного отказа в обслуживании (denial of service).

И последнее, о чем нужно знать при использовании камер – сам производитель может оставить для себя бэкдор с неизвестной целью. Так, специалисты по безопасности из компании Risk Based Security обнаружили уязвимость в камерах видеонаблюдения китайского производителя Zhuhai RaySharp Technology.

Прошивка изделий, производимых в RaySharp, представляет собой Linux-систему с CGI-скриптами, формирующими веб-интерфейс. Оказалось, что пароль 519070 открывает доступ к просмотру изображений и системным настройкам всех камер. Впрочем, подобные прошивки с небезопасным подключения к бэкэнду, встречаются часто.

Защита камер от взлома

Внутри одного из дата-центров Google

Облачные сервисы видеонаблюдения не подвержены уязвимостям систем предыдущего поколения. Для облачного решения без переадресации портов настройка межсетевого экрана обычно не требуется. Для подключения к облаку Ivideon подходит любое интернет-соединение и не требуется статический IP-адрес.

Для всех устройств c сервисом Ivideon пароль генерируется случайным образом при подключении камер в личном кабинете. Для некоторых моделей камер, например, Nobelic, можно создать собственный пароль в личном кабинете пользователя Ivideon.

Мы не храним пароли пользователей, так что получить к ним доступ нельзя. Мы не храним централизованно видеоархивы. Они распределены между многими машинами в разных дата-центрах.

Доступ к мобильному приложению защищен пин-кодом, а в будущем появится биометрическая защита.

Также облачный сервис автоматически отправляет исправления и обновления безопасности через Интернет на любое локальное устройство пользователя. От конечного пользователя не требуется никаких дополнительных действий для мониторинга безопасности.

В Ivideon многие функции (за исключением облачного архива и модулей видеоаналитки) и все обновления безопасности для всех клиентов предоставляются бесплатно.

Надеемся, что эти простые правила будут использоваться во всех облачных сервисах видеонаблюдения.

Источник

Soft Скрипт для брута камер с бешеной скоростью [Dahua-Brute]

Здравствуйте, что-ли. Решил поделиться скриптом и рассказать о нем, немного. Возможно некоторые слышали об этом скрипте, но большинство даже не знают о его существовании.

Вначале расскажу, то что знаю о скрипте Dahua Brute:

• Скрипт продавали за 300-600 рублей, если верить интернету .

• Скрипт написан на Python и конечно же для его работы нужен установленный Python.

• Скрипт брутит камеры расположенные на порту 37777 .

Знания об этом скрипте у меня скромные, но не в этом суть.

Сказал, что не буду рассказывать как брутить камеры, но все же расскажу про некоторые нюансы при работе с этим скриптом, чтобы не возникали вопросы:

• Для работы скрипта нужен установленный Python 3

• Сканировать нужно порты 37777 , после чего добавить их в ‘ ips.txt ‘ (Порты приписывать не нужно)

• Словарь можно дополнить по желанию, но содержимое не рекомендуется удалять , так как это стандартные логины-пароли камер на портах 37777.

• Взломанные камеры находятся в Snapshots, название скриншота это и есть данные для входа.

• Настройка многопоточности скрипта:

Start_Dahua_Brute_Pass++.py — открываем любым текстовым редактором и ищем строчку:

if lineNumber % 15 == 0: — меняем число 15, экспериментируйте с числом, но не переусердствуйте (Я выставил 500)

Сканировал порты с помощью программы KPortScan3 (Закинул в папку со скриптом), работает шустро. И если мне память не изменяет, то я сканировал и брутил Москву меньше одного дня, но могу ошибаться. (Или из-за скорости программы или из-за того что мало камер на порту 37777). В итоге вышло 2.760 скриншотов (До сих пор валяются).

Если вдруг кто-то хочет проверить работоспособность программы, но не хочет сканировать порты, то приложил файл с результатом Москвы (moscow.port37777.txt)

Ссылка — всё о чем говорил закинул в папку. Программы сканируйте сами, но у меня всё в порядке и запускать программы на виртуальной машине нету резона, скорость будет маленькой. Плюс приложил программу для подключения к камерам в папке exes находится, там же текстовый документы ссылкой на инструкции по пользованию этой программой.

Всем пока, что-ли. И не забывайте предохраняться

Работа скрипта:

Источник

Взлом камер видеонаблюдения на практике

Поклонники фильма «Одиннадцать друзей Оушена» наверняка узнали кадр, который мы выбрали для иллюстрации этой статьи. Момент, когда крутые парни умело подменили аналоговый сигнал камер видеонаблюдения казино, засел в умы многих. Некоторые даже пытаются проворачивать подобное в реальной жизни.

Технологии изменились, сейчас аналогу предпочитают IP-камеры, способы взлома которых подробно будут рассмотрены далее.

Если ты не параноик, это ещё не значит, что за тобой не следят

Большинство людей, которые занимаются взломом, делают это ради развлечения или чтобы получить кусочек известности в интернете. Они используют известные всем «дыры» в системах обеспечения камер и выкладывают, на их взгляд, веселые видео на популярных интернет-ресурсах. YouTube просто кишит подобными видеороликами.

Мы же рассмотрим более серьезные последствия уязвимости, а именно когда взломщик никак не выдает себя и свое проникновение в систему. Такая атака обычно тщательно планируется заранее, за неделю, а то и за месяц до самого взлома.

Как и в нашем примере про «Одиннадцать друзей Оушена», речь пойдет о подмене потока в системах видеонаблюдения, только не аналогового, а цифрового сигнала, а именно RTSP-потока.

Так как вся информация в данной статье носит информационный характер и в первую очередь направлена на ликвидирование ошибок безопасности при построении системы видеонаблюдения, мы не рекомендуем использовать уязвимость, которая рассматривается далее. Именно поэтому взлом самой сети видеонаблюдения будет рассматриваться только поверхностно и описанные способы предполагают открытый доступ к сети предприятия или частного лица. Помните, что несанкционированный доступ к данным может преследоваться по закону.

Опыт нашей компании показывает, что тема очень актуальна, так как на этапе пусконаладки системы видеонаблюдения многие люди подключают камеры в свою систему по RTSP-ссылкам. Либо чтобы сэкономить время, либо по незнанию, либо от уверенности, что так и надо, многие даже не задумываются о том, чтобы сменить пароли или посмотреть, какие настройки безопасности поддерживает их камера.

К слову, RTSP (Real Time Streaming Protocol) — это протокол, который позволяет управлять потоковым видео в режиме реального времени. Нам надо знать о нем только то, что с помощью RTSP-ссылки мы будем забирать видеопоток с камеры.

Мы добрались, наконец, до практики, а именно к плану, по которому мы будем действовать:

1. Получение RTSP-ссылки для камеры, поток с которой мы хотим подменить.

2. Подготовка видеофайла для последующей трансляции.

3. Трансляция записанного файла.

4. Защита от вторичной подмены потока.

Получение RTSP URI потока

Для подмены сигнала с камеры сначала нужно найти видеопоток, который нам нужен. Для этого потребуется ссылка на него по протоколу RTSP. Камера обычно передает несколько изображений (с высоким и низким разрешением). Первый используется для записи, а второй – для трансляции на экранах видеонаблюдения. Минимальное разрешение (чаще всего 320 на 240 пикселей) позволяет снизить нагрузку на оборудование. Для каждого потока RTSP ссылка зачастую отличается одной цифрой в ключе.

У разных камер могут быть разные RTSP-ссылки, но общий вид примерно следующий:

rtsp://[логин: пароль@]ip-адрес:RTSP-порт[/ключ].

- логин и пароль — те, что используются для доступа к камере (их может и не быть);

- если в ссылке указывается логин и пароль, то после них указывается символ @ для разделения авторизации и IP-адреса;

- RTSP-порт, по которому передаются команды управления потоковым видео, по умолчанию имеет значение 554;

- ключ — уникальная часть RTSP-ссылки, которая может меняться в зависимости от производителя и модели камеры, например:

/?user=admin&password=admin&channel=номер_канала&stream=номер_потока.sdp

/play1.sdp — вместо «1» указывается номер потока;

/live/ch00_0 00 — номер канала, 0 — номер потока;

/channel1 — вместо «1» указывается номер потока.

Как узнать RTSP-ссылку, не имея доступа к камере? Несколько простых способов:

1. Найти ссылку на сайте производителя камеры.

2. Поискать в интернете сайты, где приведены ссылки для разных моделей камер, пример таких сайтов тут и тут.

3. Скачать на сайте производителя руководство по эксплуатации и найти нужную информацию там.

Для случаев, когда ни один из простых способов не помог, существует немного более сложный. Здесь как минимум будет нужен доступ в сеть, где находится камера. Так как большинство современных камер поддерживает ONVIF, мы можем узнать RTSP-ссылку именно с помощью данного протокола.

Для этого нужно отправлять множественные запросы без авторизации или с авторизацией, стоящей на предполагаемой камере по умолчанию, например «admin:admin» или «admin:12345». К слову, на практике встречались камеры, у которых был выставлен и фильтр допустимых IP-адресов, и нестандартные логин и пароль, но из-за ошибок в прошивке при обращении по протоколу ONVIF ни авторизация, ни фильтр не проверялись.

Как получить желаемую ссылку на оба потока с камеры по протоколу ONVIF?

Запись RTSP-потока в файл

Когда мы получили нужные rtsp-ссылки, нужно записать видео, транслируемое ими, длительностью в несколько часов. Не стоит забывать о том, что в современных системах используется двухпоточность, поэтому нужно записывать одновременно оба потока.

Записать видеопоток по RTSP-протоколу можно с помощью различного программного обеспечения. Рассмотрим наиболее популярные из них: ffmpeg, gstreamer и vlc.

Запись в файл началась.

Трансляция RTSP-потока из файла

Пришло время начать транслировать записанный файл в формате RTSP. Для этого воспользуемся все теми же программами, рассмотренными в разделе выше.

1. Для трансляции видеопотока с камеры с помощью ffmpeg необходимо использовать ffserver. Его описание можно найти здесь. Для того чтобы задать параметры трансляции, необходимо заполнить файл ffserver.conf.

2. Теперь воспользуемся vlc-медиаплеером. Несмотря на то что это самый простой способ, к сожалению, vlc может транслировать поток только по протоколу UDP.

3. Наконец, с помощью gst-server.

Записанный файл транслируем в формате RTSP, после чего решаем задачу по выводу камеры из строя. Ниже несколько вариантов, которые различаются в зависимости от объекта, который мы хотим атаковать. На самом деле способов намного больше, рассмотрим только самые основные. Первое, что нам необходимо, — это попасть в нужную нам сеть.

Если объект большой территориально, то зачастую есть возможность подойти к некоторым камерам физически и даже попробовать найти коммутационное оборудование, к которому подключена камера.

Если объект небольшой, то можно попробовать войти в сеть через wi-fi и просканировать ее с помощью nmap, например.

Также, если к камере есть физический доступ, можно с помощью одноплатника произвести взлом в несколько этапов:

1) включить запись wireshark;

2) кратковременно отключить провод от камеры и подключить его в одноплатник;

3) вернуть кабель на место;

4) изучить полученные логи.

Или если есть доступ в сеть, можно воспользоваться классическим методом подмены:

– с помощью arpspoof встать между камерой и сервером;

– с помощью ip_forward переадресовывать запросы с сервера видеонаблюдения на IP-камеру, и наоборот;

– с помощью iptables переадресовывать все запросы по RTSP-порту на сервер видеонаблюдения не с камеры, а с нашей машины.

Защита камер видеонаблюдения от взлома

Чтобы защититься от подмены потока по процедуре, описанной выше, можно использовать несколько способов:

1. Интегрирование камер

Наибольшую защиту дает интеграция камеры в программный продукт. Проверить, интегрирована ли ваша камера с системой видеонаблюдения «Линия», можно тут.

Если вашей камеры или производителя не оказалось в списке, можно обратиться в техническую поддержку с просьбой интегрировать используемую вами модель IP-камеры.

2. Обновление прошивки

Необходимо постоянно поддерживать прошивку камер в актуальном состоянии, так как с помощью обновлений разработчики исправляют различные уязвимости и тем самым повышают стабильность работы камер.

3. Смена стандартных логинов и паролей

Первое, что сделает злоумышленник, — это попробует использовать стандартный логин и пароль камеры. Они указаны в инструкциях по эксплуатации, так что найти их не составит труда. Поэтому всегда используйте уникальные логин и пароль.

4. Включение обязательной авторизации

Данная функция присутствует во многих современных камерах, но, к сожалению, не все пользователи о ней знают. Если отключить эту опцию, то камера не будет запрашивать авторизацию при подключении к ней, что сделает ее уязвимой для взлома. Стоит отметить, что встречаются камеры с двойной авторизацией для http-доступа и для доступа по протоколу ONVIF. Также в некоторых камерах существует отдельная настройка для запроса авторизации при подключении по прямой RTSP-ссылке.

5. Фильтр IP-адреса

Если камера поддерживает функцию так называемого белого списка, то лучше ей не пренебрегать. С ее помощью определяется IP-адрес, с которого можно подключаться к камере. Это должен быть адрес сервера, к которому подключается камера и, если необходимо, второй IP-адрес рабочего места, с которого производится настройка. Но это не самый надежный метод, так как злоумышленник при подмене устройства может использовать тот же IP-адрес. Поэтому лучше всего использовать данную опцию вместе с остальными рекомендациями.

6. Защита сети

Необходимо правильно настраивать коммутирующее оборудование. Сейчас большинство коммутаторов поддерживают защиту от arp spoofing — обязательно используйте это.

7. Разделение сети

На данный пункт стоит обратить особое внимание, так как это играет большую роль в безопасности вашей системы. Разделение сети предприятия и сети видеонаблюдения обезопасит вас от злоумышленников или даже от собственных сотрудников, которые имеют доступ в общую сеть и хотят вас взломать.

8. Включение OSD-меню

Необходимо включать OSD-меню с текущим временем и датой на камере, чтобы всегда можно было проверить актуальность изображения. Это хороший способ защиты именно от замены видеоряда, так как OSD накладывается на все видео, идущее с определенной камеры. Даже когда злоумышленник запишет RTSP-поток, подмена будет заметна благодаря данным, которые все равно останутся на видеокадрах.

К сожалению, многие злоумышленники научились быстро отыскивать и пользоваться в своих интересах уязвимостями в системах IP-видеонаблюдения. Чтобы обезопасить сеть, обязательно нужно ознакомиться со способами защиты, описанными в данной статье. Уделите достаточное количество времени пусконаладке системы и в особенности корректной настройке всех ее компонентов. Так вы сможете обеспечить сети максимальную безопасность от взломов.

В заключение предлагаем вам поделиться в комментариях, как бы вы подошли к защите своей сети видеонаблюдения от взлома? Какие методы атак вы считаете наиболее опасными?

Источник