- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Работающие способы взлома Wi-Fi в 2021

- Возможно ли сейчас взломать Wi-Fi?

- Что нужно для взлома Wi-Fi

- Необходимые команды

- Поиск уже взломанных беспроводных Точек Доступа

- Pixie Dust без режима монитора

- Быстрый брут-форс пароля

- Взлом WPS по наиболее вероятным пинам

- Открытые сети. Обход перехватывающих порталов

- Беспроводные адаптеры для взлома Wi-Fi

- Связанные статьи:

- Рекомендуется Вам:

- 6 комментариев to Работающие способы взлома Wi-Fi в 2021

- Брутфорс для Wi-Fi: как быстро взломать Wi-Fi со сложным WPA паролем

- Схема и разбор аутентификации

- Реализация Брутфорса для WiFi

- Итоги и выводы

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Работающие способы взлома Wi-Fi в 2021

Возможно ли сейчас взломать Wi-Fi?

Раньше мне под статьями об аудите безопасности Wi-Fi сетей оставляли комментарии в духе «что вы тут фигнёй занимаетесь, вы не подберёте пароль и за тысячу лет». И вроде бы это правильное утверждение, но если мне просто нужен доступ в Интернет, то практика в разных городах и даже разных странах показывает один и тот же результат: ВСЕГДА можно получить пароль от Wi-Fi.

За нас два фактора:

1. Нам не нужно взламывать определённую сеть Wi-Fi или все сети. Нам достаточно найти одну слабую Точку Доступа с приемлемым уровнем сигнала

2. Имеется несколько весьма эффективных способов, и если применить все, то практически наверняка удастся найти Wi-Fi сеть, которая поддастся

Причём делая это, я поймал себя на мысли, что не использую собственную онлайн книгу «Взлом Wi-Fi сетей с Kali Linux и BlackArch», в реальности, я применяю несколько методов, а в книгу заглядываю только в качестве подсказки для длинных команд, например, для hashcat. В общем, вначале я захотел сделать выписку команд, которые я не могу запомнить, чтобы было что-то вроде шпаргалки. Но затем появилась идея собрать все самые эффективные методики, которые в совокупности всегда приносят мне результат.

Это будет шпаргалкой и для меня и для новичков, поскольку большинство методов довольно простые и практически все являются быстрыми.

То есть, с одной стороны, в этой статье не будет никаких новых методов, которые раньше бы не рассматривались на HackWare.ru, но, с другой стороны, здесь будет что-то вроде стратегии, когда сочетая наименее затратные по времени и самые эффективных способы, можно быстро добиться успеха в получении Интернет-доступа в новом месте.

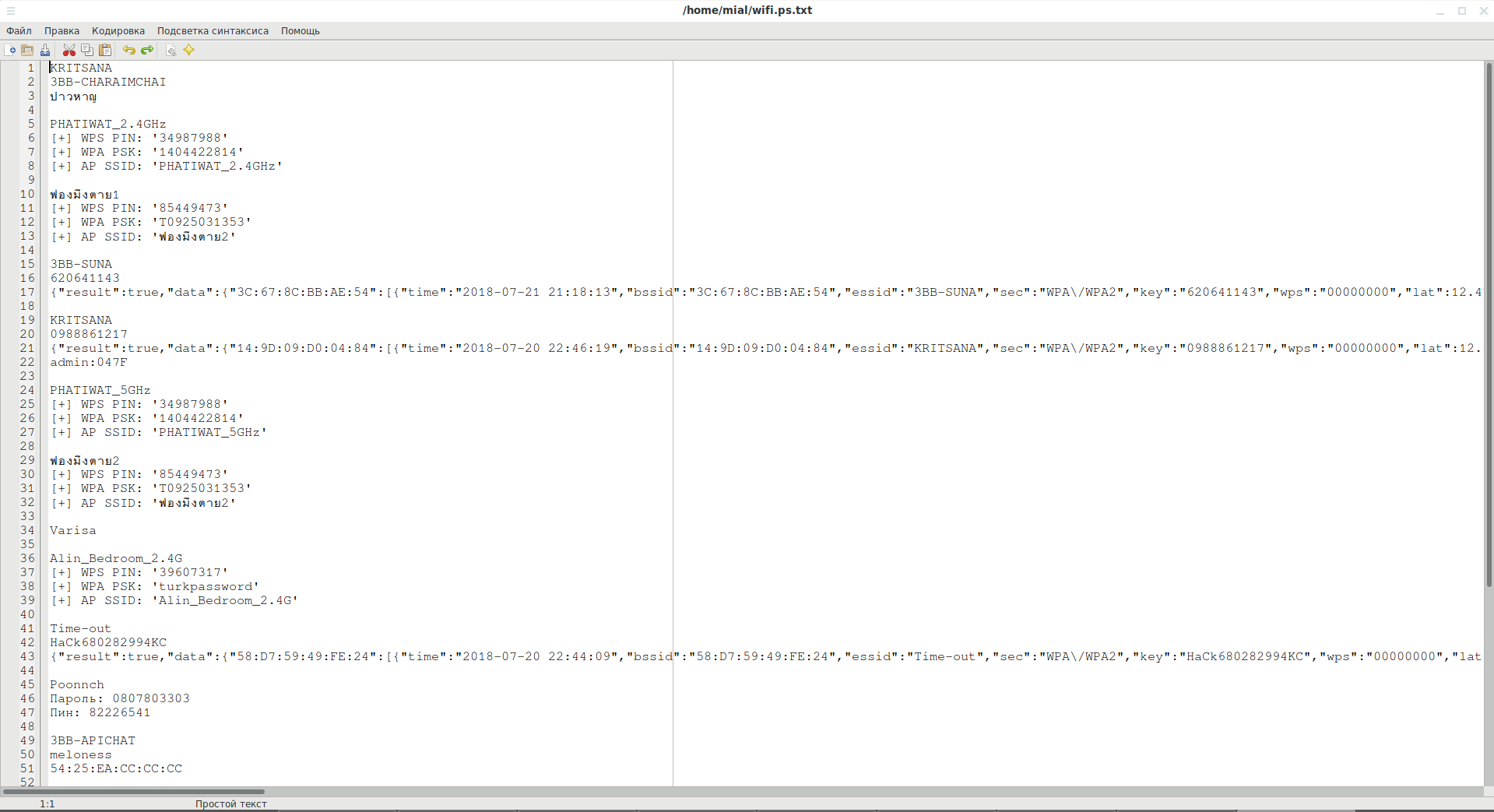

Вот пример собранных паролей в моём предыдущем месте жительства (азиатская глубинка с трёхэтажными домами):

Что нужно для взлома Wi-Fi

1. Нужно достаточное количество беспроводных сетей. Если вы живёте на краю села и у вас в пределах досягаемости одна Wi-Fi сеть, которую то видно, то невидно, что шансов не особо много.

Чем больше сетей в округе, тем лучше.

2. Нет каких-то особых требований к железу, причём для некоторых атак подойдут даже Wi-Fi адаптеры, которые не поддерживают режим монитора. Тем не менее я крайне настоятельно рекомендую адаптеры с внешней антенной, причём если антенна съёмная, то лучше купить ещё одну побольше. ИМХО, половина «скилов» взломщика Wi-Fi в большой антенне…

Необходимые команды

Дальше я буду только говорить «адаптер в режиме монитора» или «адаптер в управляемом режиме», эти команды я не буду дублировать.

Чтобы посмотреть имена беспроводных интерфейсов и их текущий режим:

Для перевода Wi-Fi карты в режим монитора:

Если для атаки не нужно Интернет-подключение (а для некоторых оно нужно), то лучше остановить процессы, которые могут помешать (при выполнении первой команды пропадёт Интернет-подключение):

Возврат в управляемый режим:

Или просто отключите и подключите Wi-Fi адаптер — по умолчанию он включается всегда в управляемом режиме.

Если вы остановили NetworkManager, то для его запуска выполните:

Поиск уже взломанных беспроводных Точек Доступа

Это самый простой метод, он не требует беспроводного режима, но требует Интернет-подключения.

После окончания сканирования, когда происходит проверка увиденных ТД по базе данных, Wi-Fi адаптер (выполнявший сканирование) уже не используется. То есть пока проходит проверка, можно перейти к следующей атаке.

Если у вас есть другой, не гостевой аккаунт 3WiFi, то в самом скрипте замените API и уберите строку

В этом случае скрипт не будет делать пауз между проверками.

В Windows для просмотра BSSID вы можете использовать программу Router Scan by Stas’M, а затем искать по 3WiFi. Подробности смотрите в статье «Сервис 3WiFi: пароли от точек доступа Wi-Fi». Если не ошибаюсь, Router Scan может в автоматическом режиме проверять увиденные им Точки Доступа по базе данных 3WiFi.

Pixie Dust без режима монитора

Про программу OneShot мне написал в комментарии автор актуального мода — с тех пор это самая любимая моя программа, я её запускаю даже чаще, чем свой собственный скрипт WiFi-autopwner.

Эта программа может получать пароли только от ТД с включённым WPS, зато не нужен режим монитора. При атаке Pixie Dust пароль можно получить в считанные секунды. Подробную инструкцию смотрите в статье «Как взломать Wi-Fi обычным адаптером без режима монитора».

Быстрый брут-форс пароля

К сожалению, точек доступа с включённым WPS не особо много. Тем не менее мы ещё вернёмся к ним. Сейчас мы рассмотрим классический вариант захвата рукопожатия и взлома пароля. Его быстрота заключается в следующем:

- выполняется автоматический захват рукопожатий для всех Точек Доступа в пределах досягаемости

- запускается два вида брут-форса с Hashcat: по словарю и по маске в восемь цифр. Опыт показывает, довольно много ТД поддаются. У этого способа тоже хорошее соотношение затрат времени к получаемому результату

Переводим беспроводной интерфейс в режим монитора.

Запускаем команду для сбора рукопожатий:

Все рукопожатия будут сохранены в файл wpa.cap.

Если вы собираетесь взламывать их все, то можно все разом конвертировать в формат hashcat с помощью cap2hccapx:

Если вам нужны только хеш определённой Точки Доступа, то в качестве фильтра используйте имя сети (ESSID). К примеру, меня интересует только рукопожатие Wi-Fi сети netis56 и я хочу сохранить его в файл netis56.hccapx:

Если хотите файл wpa.cap разбить на отдельные рукопожатия, то используйте скрипт из статьи «Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями», а затем также конвертируйте их программой cap2hccapx.

Для атаки по словарю я использую словарь rockyou, очищенный вариант можно скачать по этой ссылке.

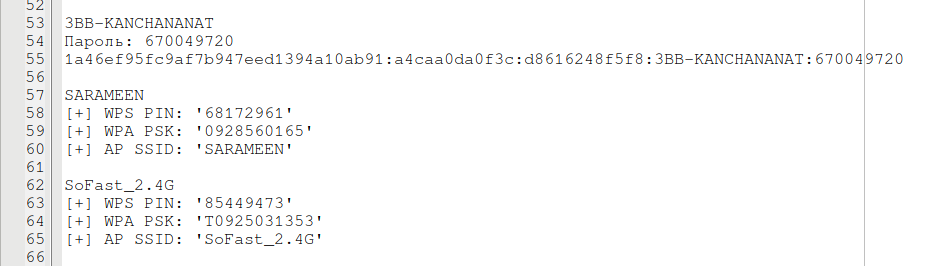

Пример удачного взлома по словарю (время взлома 9 секунд):

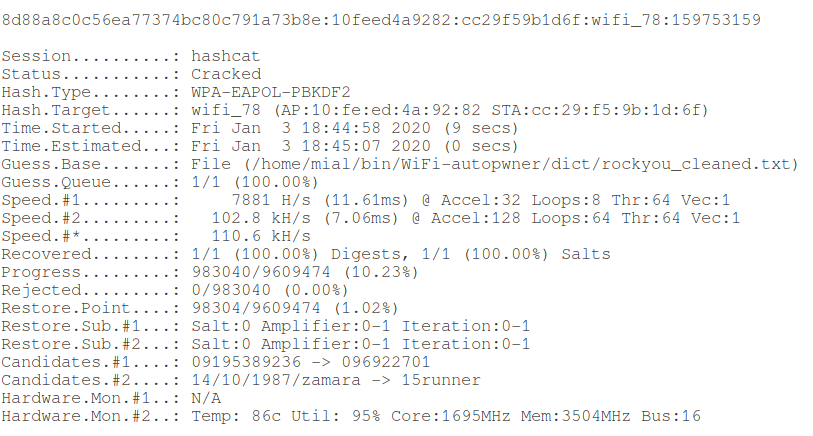

Ещё один пример удачного взлома по словарю (время взлома 13 секунд):

Моя команда для запуска:

В этой команде обязательные опции:

- ‘ХЕШ.hccapx’ — ваш файл hccapx с одним или более хешей

- /ПУТЬ/ДО/rockyou_cleaned.txt — путь до словаря

- -m 2500 — указан тип взламываемого хеша

- -a 0 — тип атаки: атака по словарю. Можно пропустить, т. к. подразумевается по умолчанию

- -D 1,2 — означает использовать и центральный процессор и видеокарту для взлома пароля. Если не указать, скорее всего будет выбрана только видеокарта

- —force — означает игнорировать предупреждения. У меня без этой опции не задействуется центральный процессор для взлома паролей. Будьте осторожны с этой опцией

- —hwmon-temp-abort=100 — это максимальная температура, при которой брут-форс будет принудительно прерван. У меня такой климат, что днём в комнате всегда больше +30℃, к тому же, я запускаю брут-форс на ноутбуке (не рекомендую это делать на ноутбуке. ), поэтому в моих условиях дефолтный барьер в +90℃ достигается очень быстро и перебор останавливается. Этой опцией, установленной на температуру выше дефолтных 90, можно реально сжечь свой комп/видеокарту/лэптоп. Используйте исключительно на свой страх и риск — Я ВАС ПРЕДУПРЕДИЛ. Хотя на практике у меня температура доходит до 94-96 и затем видеокарта сбрасывает частоты — видимо, у неё тоже есть свой лимит.

Для запуска атаки по маске:

Из нового в этой команде:

- ?d?d?d?d?d?d?d?d — маска, означает восемь цифр, на моём железе перебирается примерно минут за 20. Для создания маски в больше количество цифр, добавляйте ?d.

- -a 3 — означает атаку по маске.

Кроме паролей в 8 цифр, также распространены пароли в 9-11 цифр (последние чаще всего являются номерами телефонов, поэтому можно указывать маску как 89?d?d?d?d?d?d?d?d?d), но каждая дополнительная цифра увеличивает время перебора в 10 раз.

Взлом WPS по наиболее вероятным пинам

Кроме уже рассмотренной атаке Pixie Dust, есть ещё одна очень интересная атака на Точки Доступа с включённым WPS. Дело в том, что для некоторых моделей роутеров пины генерируются по определённым алгоритмам, например, исходя из MAC адреса роутера или его серийного номера. Зная эти данные можно сгенерировать один или несколько пинов, которые с высокой долей вероятности подойдут для беспроводной Точки доступа.

Такая атака реализована в WiFi-autopwner (описание здесь) — в этом скрипте требуется Интернет-подключение для запроса ПИНов онлайн, но зато реализован фикс для адаптеров на чипсете Ralink (таких большинство).

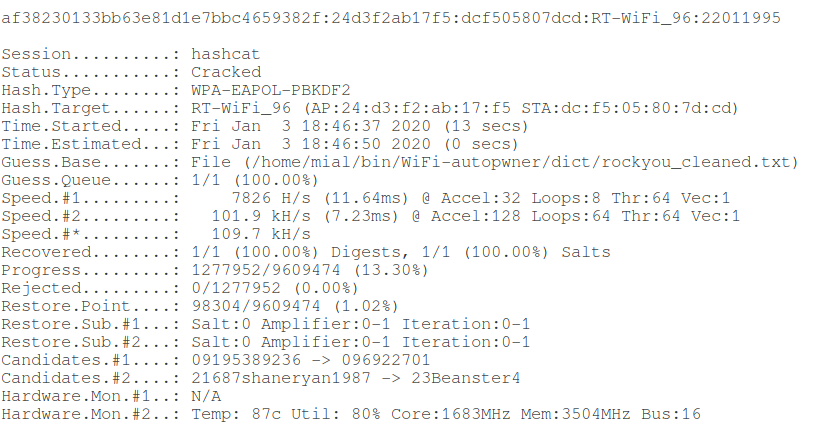

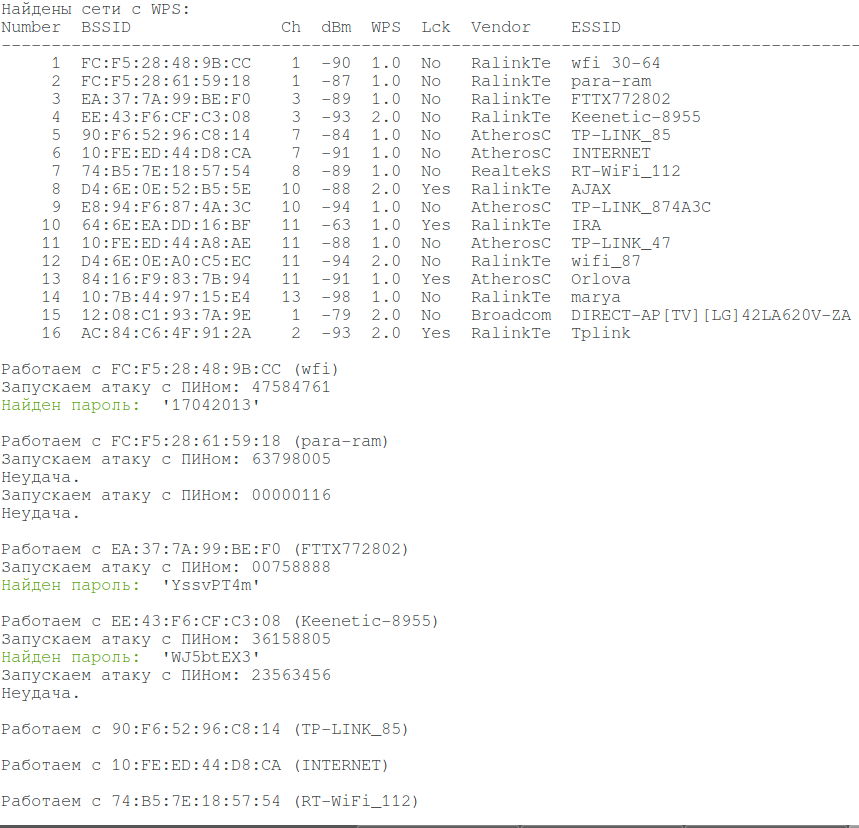

Пример очень быстро взломанных Wi-Fi сетей этим методом:

Ещё аналогичная атака реализована в airgeddon. Но в этой программе WPS атаки не работают с адаптерами на чипсетах Ralink. В этой программе нужно использовать, например, Alfa AWUS036NHA (чипсет Atheros). Лучше всего с антенной Alfa ARS-N19. Именно такую связку используя и я.

Открытые сети. Обход перехватывающих порталов

Нормальные открытые сети мне не встречались уже очень давно. Но перехватывающих порталов хватает.

Для совсем продвинутых пользователей смотрите статью «Обход перехватывающего портала с помощью OpenVPN».

Беспроводные адаптеры для взлома Wi-Fi

Хорошим вариантом для начинающих является Alfa AWUS036NHA с антенной Alfa ARS-N19. Это в целом очень хороший Wi-Fi адаптер для взлома беспроводных сетей, в том числе для атаки на WPS. Минус этой карты в том, что она довольно старенькая и не поддерживает современные протоколы.

Для поддержки современных протоколов можно выбрать Alfa с внешними антеннами из этого списка.

Связанные статьи:

- WiFi-autopwner 2: инструкция по использованию и обзор новых функций (84.8%)

- Автоматическая проверка всех Точек Доступа по базе 3WiFi (79.2%)

- Как быстро узнать пароль от Wi-Fi рядом (без режима монитора) (79.2%)

- WiFi-autopwner: скрипт для автоматического поиска и аудита Wi-Fi сетей с низкой безопасностью (78.7%)

- Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд (78.7%)

- Инструкция по использованию Fluxion 4 (RANDOM — 57.8%)

Рекомендуется Вам:

6 комментариев to Работающие способы взлома Wi-Fi в 2021

Спасобо огромное за вклад в русскоязычное комьюнити.

Есть Олег Купреев, он на

https://github.com/0x90?tab=repositories

коллекционирует репозитории, очень впечатляющий список и как себя описывает

802.11 pwner, embedded devices hacker and just another security guy.

Может Вы уже в курсе или почерпнете что-нибудь.

Спасибо за статью!

А что если завтра hackware попадет в черный список роскомнадзора.

Читал что хакерские каналы ютуб уже стал прикрывать.

Это будет печалька, но не сказать что прям горе (для меня) — займусь чем-нибудь другим.

Можно было бы, конечно, аргументировать, что «хакерство» это когда воруют деньги через Интернет или грабят банкоматы, а статьи об уязвимостях это «информационная безопасность», но грань, конечно, тонкая и всё может быть…

Email и имя оставлять необязательно — можно писать анонимно. Но если указать email, то: 1) получите уведомление об ответе; 2) после хотя бы одного утверждённого комментария все остальные комментарии публикуются сразу (хотя всё равно модерируются).

Cкрипт Oneshot ещё хорош тем что его можно запускать на смартфоне с андроидом нужны только рут права и линукс в chroot.

Иногда нужно словить pmkid, а адаптера с монитор модом нет под рукой, можно словить pmkid на смартфоне (нужны рут права) вот общая инструкция:

Как известно, для атаки требуются следующие данные:

1) PMKID;

2) BSSID целевой точки;

3) MAC-адрес клиента (в данном случае MAC-адрес Wi-Fi моего смартфона);

4) ESSID целевой точки.

Данные под номерами 2, 3 и 4 мы знаем, а PMKID вытаскиваем вручную из файла захвата Tcpdump с помощью WireShark

После этого всего мы составляем текстовый файл вида:

* * *

и сохраняем его как file.16800. Этот файл уже можно ломать с помощью Hashcat

Брутфорс для Wi-Fi: как быстро взломать Wi-Fi со сложным WPA паролем

Статья и наш портал WiFiGid не призывают пользователей взламывать ЧУЖИЕ Wi-Fi сети. Материал написан автором для повышения знаний в сфере личной информационной безопасности домашней сети и безопасности W-Fi сетей в целом. Все описанное разрешено применять исключительно в своих локальных сетях. Несогласным с этим рекомендуем сразу же закрыть материал. Не забывайте, что применение этой информации на незаконном поле может повлечь за собой уголовное преследование. Давайте жить дружно и помогать друг другу защищаться от злодеев!

Привет всем! С самого начала давайте коротенько расскажем, что же такое Bruteforce WiFi. Это не простой брут перебор известных паролей, как это делается чаще всего. Конечно, есть вероятность таким образом взломать систему, но может пройти уйму времени, а в итоге взломщик не получит ничего.

Сегодня в статье мы рассмотрим одну уязвимость, которая существует ещё со времен создания роутеров, а именно WPS. WPS – это более простое подключение к роутеру. Очень часто производители маршрутизаторов включают данную функцию для того, чтобы обычный пользователь как можно быстрее и проще подключился к интернет-центру и настроил его.

Для подключения обычно используется отдельная сессия. А при запросе нужно ввести PIN код. Именно PIN код, а не пароль. Все дело в том, что PIN состоит из 8 цифр. Как вы начинаете понимать, такое соединение и правда можно взломать, так как у нас есть ограниченное количество переборов. Если говорить точнее, то их 100 000 000.

Сто миллионов это очень много, но пугаться не стоит. Все дело в том, что последняя циферка данного кода является всего лишь контрольной суммой, которая проверяет правильность введенного кода. Поэтому нам теперь надо перебрать всего лишь 10 миллионов. Тоже большая цифра, но на деле понадобится всего 11000 вариантов, и я сейчас докажу это.

Дело в том, что WPS аутентификация происходит в два этапа. То есть сначала отсылается первый пакет, а потом второй, то есть по 4 цифры.

ВНИМАНИЕ! Статья была написана только с целью ознакомления. В качестве примера была взломана своя сеть. Во многих странах взлом вай-фай – уголовно наказуемое занятие.

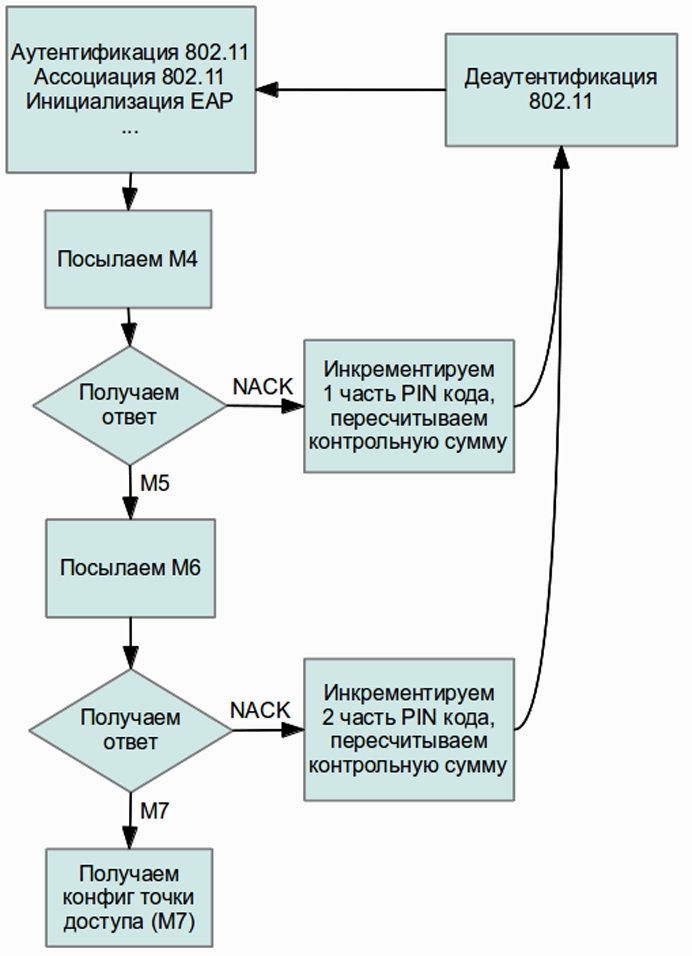

Схема и разбор аутентификации

И так для начала давайте взглянем на картинку ниже. Смотрите мы генерируем PIN, но перебор идёт только в первой части M4. После отправки первой части, если он не правильный мы отправляем его повторно. Если он правильный, то мы получаем положительный ответ и уже начинаем перебирать вторую часть M6, пока не получим положительный ответ.

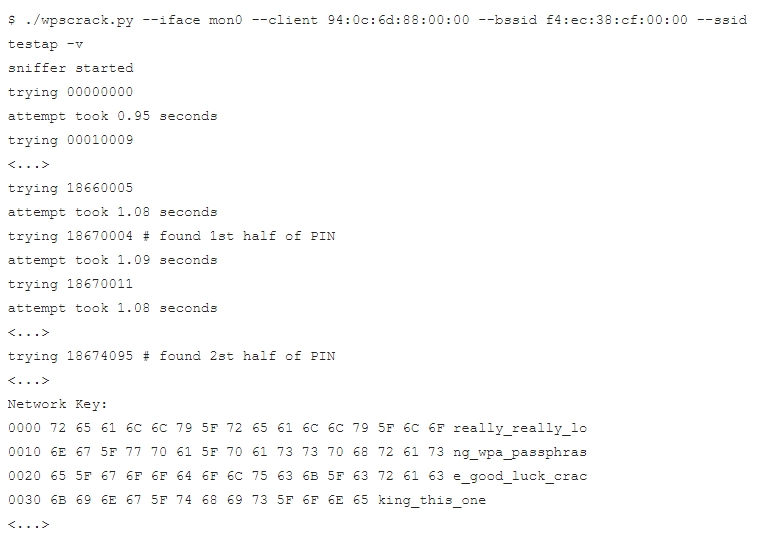

Для реализации мы будем использовать операционную систему Linux. Вообще можете забыть про Windows, так как там нет ни одной нормальной программы для взлома. Сейчас я приведу скриншот примерного взлома.

Всё как я и говорил ранее. Сначала идёт перебор первой части, потом перебор второй. В самом конце система нам показывает полный пароль от беспроводной сети. Проблем как раз в том, что пользователи, настраивая свою точку доступа забывают отключать WPS. Вообще можно, конечно, не отключать эту функцию, а деактивировать аутентификацию с помощью пароля, оставив подключение с помощью нажатия кнопки ВПС.

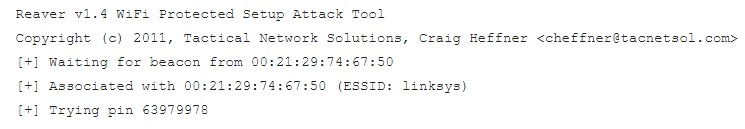

Реализация Брутфорса для WiFi

- В первую очередь нам нужна Linux, да не простая и золотая. В общем самый оптимальный вариант это BackTrack. В данной паке зашиты все необходимые программы, а также специальные драйвера. Скачать можно на официальном сайте – backtrack-linux.org . При этом можно не устанавливать систему отдельно или как вторую ОС. А просто сделать загрузочный диск с виртуальной машиной. Дистрибутив также можно найти на том же сайте;

- Запускаем систему и командную строку. Вводим данные для входа:

- Логин: root;

- Пароль: toor;

- Вписываем команду:

- Теперь нам нужно обновить программу Reaver, для этого понадобится интернет. Если у вас интернет идёт не от шлюза, а напрямую от провайдера по кабелю, то его надо будет ещё настроить. Если интернет идёт от роутера, то все в порядке – пляшем дальше. Прописываем команду для установки:

apt-get update

apt-get install reaver

svn checkout reaver-wps.googlecode.com/svn/trunk reaver-wps

cd ./reaver-wps/src/

./configure

make

make install

ПРИМЕЧАНИЕ! Можете, конечно, попробовать пользоваться уже установленной версией, но лучше все же ее обновить, командами сверху.

- Теперь нам нужно проверить, что беспроводной модуль работает правильно, а к нему подключились драйвера из коробки:

- Чаще всего подключение обозначатся как wlan0. Если вы подключались ранее к беспроводной сети, чтобы скачать reaver, то лучше отключиться от вашего Wi-Fi. Теперь нужно чтобы модуль был включен в режим поиска сетей. Он теперь будет ловить пакеты от всех беспроводных сетей:

- Должно создаться новое подключение mon0. Если у вас создалось, что-то другое, то далее вместо mon0 используйте свое название подключения. Теперь надо узнать MAC-адрес нужной точки доступа:

- Теперь вы должны будете увидеть список сетей. Обращаться мы будем к точке доступа именно по MAC-адресу. Поэтому далее вводим команду для запуска программы:

- Вместо MAC-адреса, который указан у меня, вы должны выбрать из списка сетей любой из первых и просто заменить её.

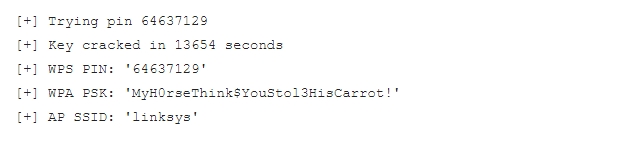

Теперь просто надо ждать и наблюдать. Система начнет перебор сначала M4, а потом M6. В самом конце мы увидим полную информацию по точке доступа, а также нужный нам ключ WPA PSK, по которому мы сможем подключиться. Перебор шёл примерно 3 с половиной часа. Но у меня слабый комп, так что возможно у вас получится сделать это куда быстрее.

Итоги и выводы

Статья в первую очередь была создана в ознакомительных целях. Защититься от данного способа взлома очень легко – просто заходим в настройки роутера и отключаем функцию WPS. Взламывал я именно свой маршрутизатор, так как вообще против чего-то противозаконного. Но как видите – у меня удалось это сделать несмотря на то, что пароль – очень сложный и длинный.