- Как добавить сертификат Центра Сертификации (CA) в доверенные в Windows

- Как добавить корневой сертификат в доверенные в Windows на уровне системы

- Как добавить корневой сертификат в доверенные в Windows в веб браузеры

- Допустимые сертификаты корневого ЦС, распределенные с помощью GPO, могут периодически отображаться как ненадежие

- Симптомы

- Причина

- Сведения об основной причине

- Обходной путь

- Примеры альтернативных методов публикации сертификатов корневого ЦС

- Ошибка, когда пользователь запрашивает сертификат со страниц веб-регистрации в ЦС: шаблоны сертификатов не найдены

- Симптомы

- Причина

- Решение

Как добавить сертификат Центра Сертификации (CA) в доверенные в Windows

Как добавить корневой сертификат в доверенные в Windows на уровне системы

1. Мастер импорта сертификатов

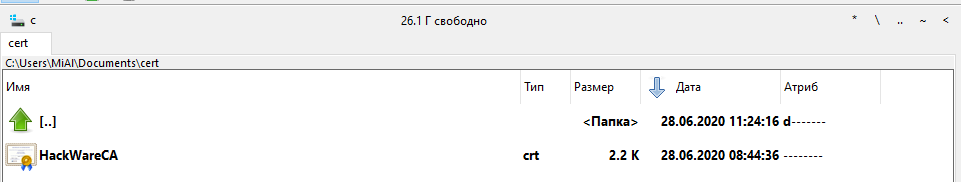

Если сертификат имеет расширение .crt, то его достаточно запустить двойным кликом:

В открывшемся окне нажмите кнопку «Установить сертификат»:

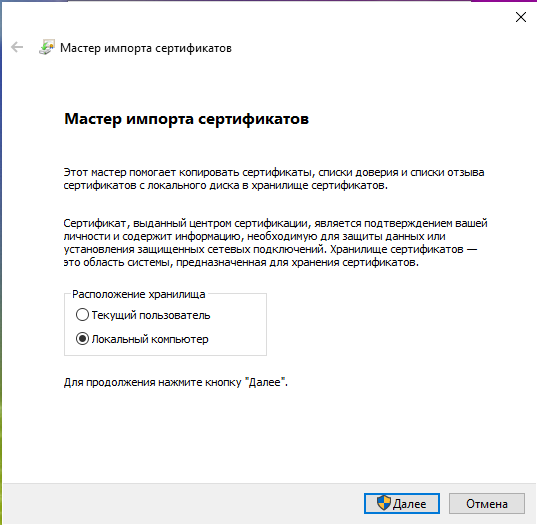

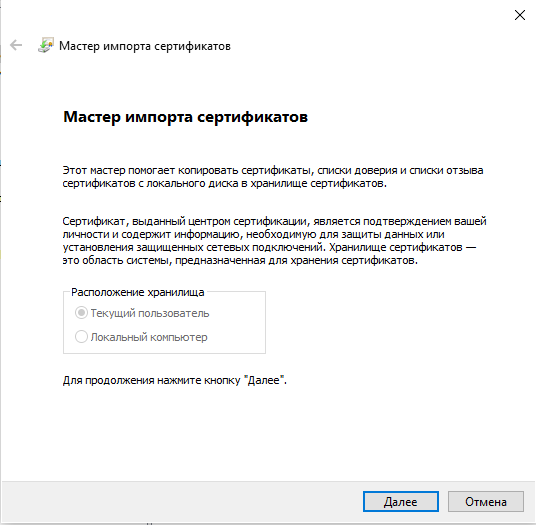

Выберите один из вариантов:

- «Текущий пользователь» — сертификат будет иметь эффект только для одного пользователя

- «Локальный компьютер» — сертификат будет иметь эффект для всех пользователей данного компьютера

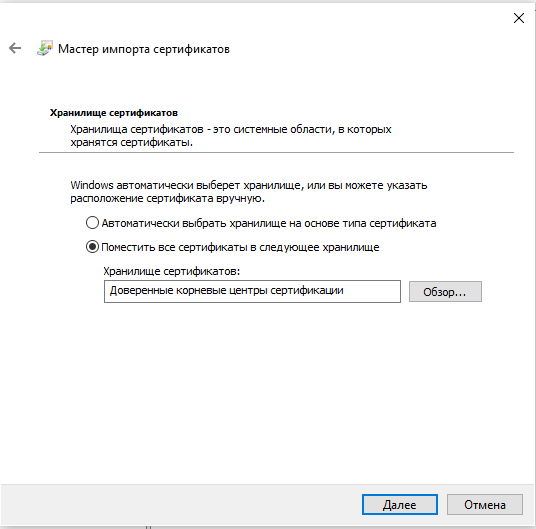

Выберите «Пометить все сертификаты в следующие хранилища»:

Нажмите кнопку «Обзор» и выберите «Доверенные корневые центры сертификации»:

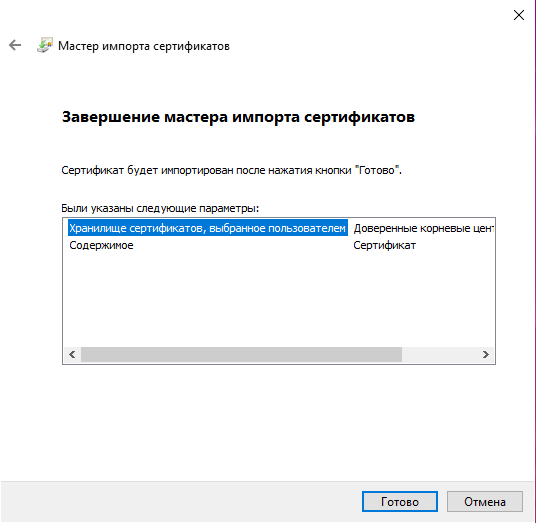

Нажмите «Далее»:

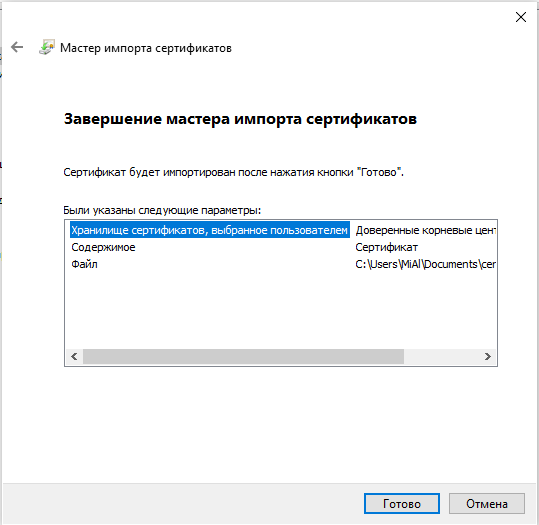

Нажмите «Готово»:

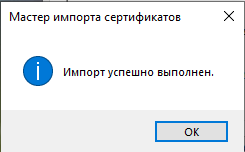

Сообщение об успешном импорте:

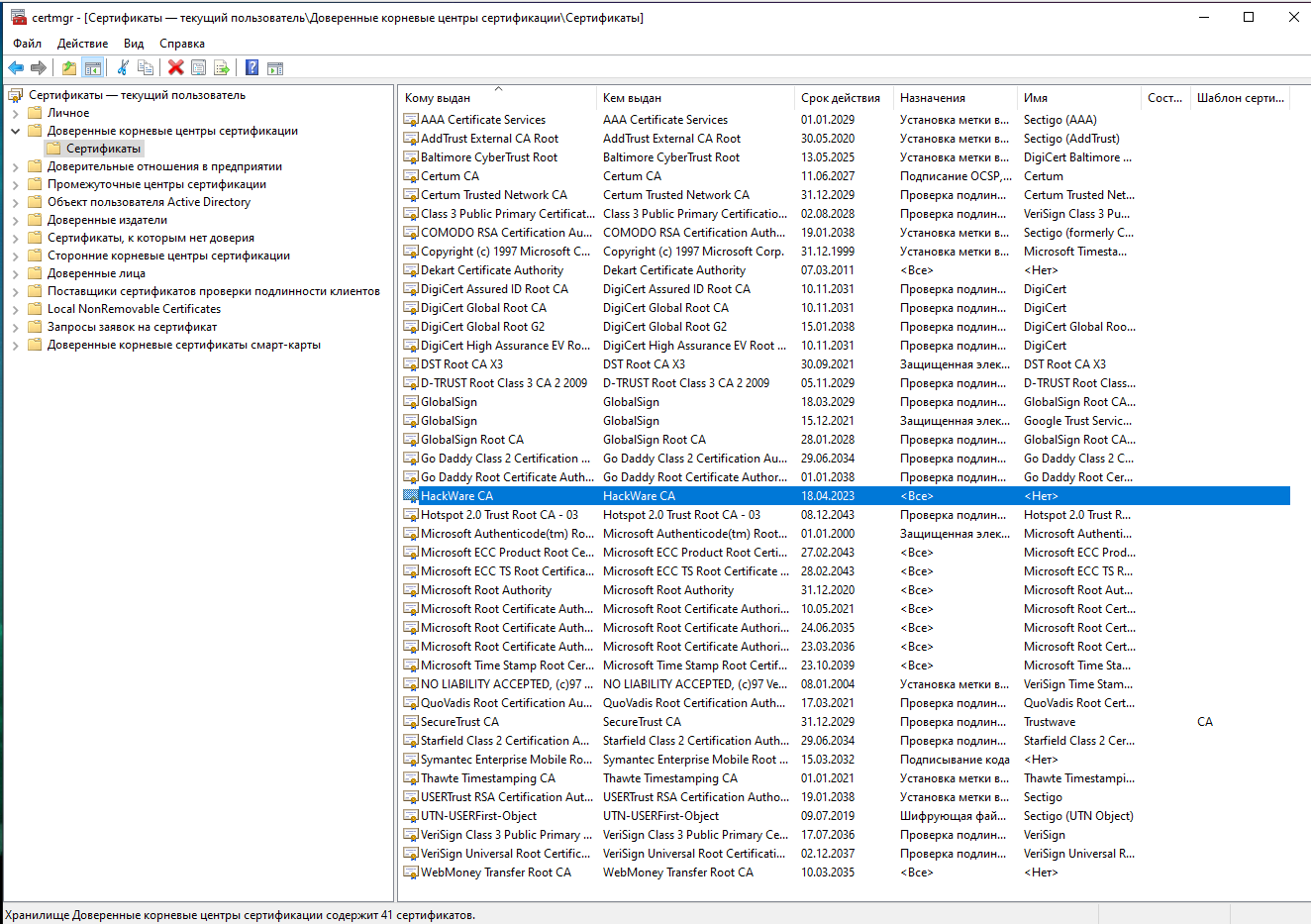

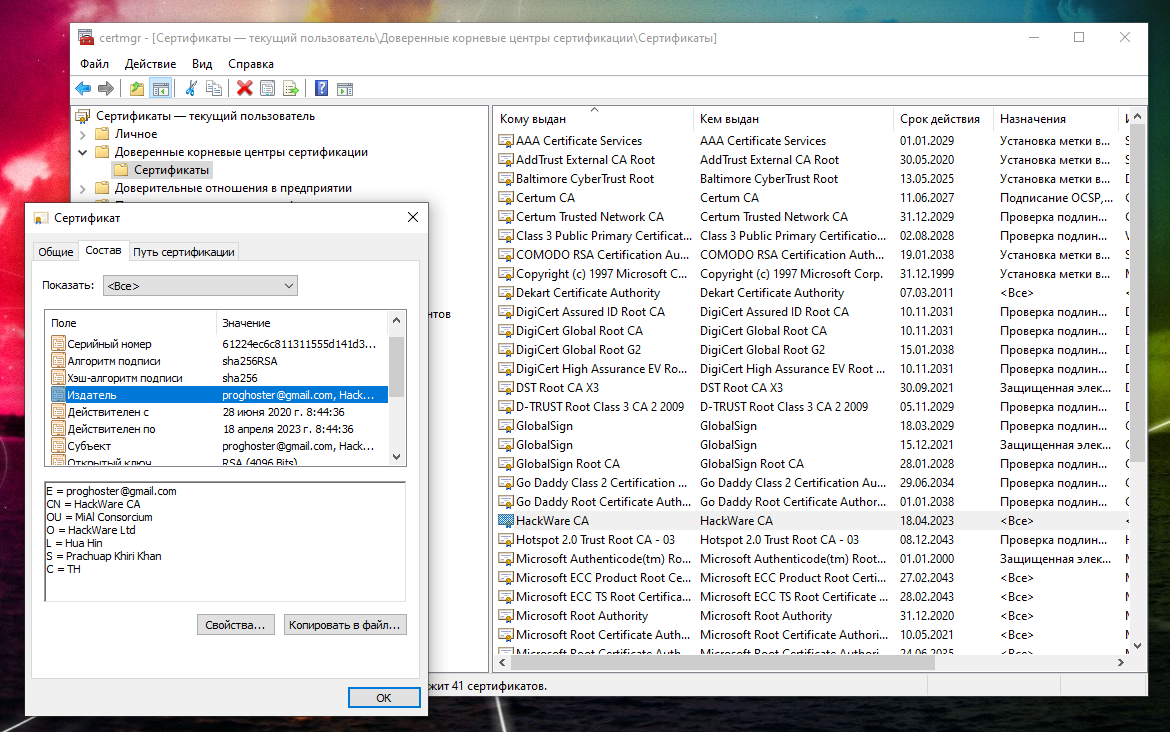

Теперь сертификат будет доступен в Менеджере Сертификатов:

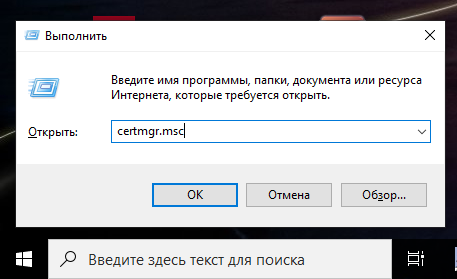

2. Добавление root CA сертификата в Менеджере Сертификатов

Чтобы открыть Менеджер Сертификатов нажмите Win+r, введите в открывшееся поле и нажмите Enter:

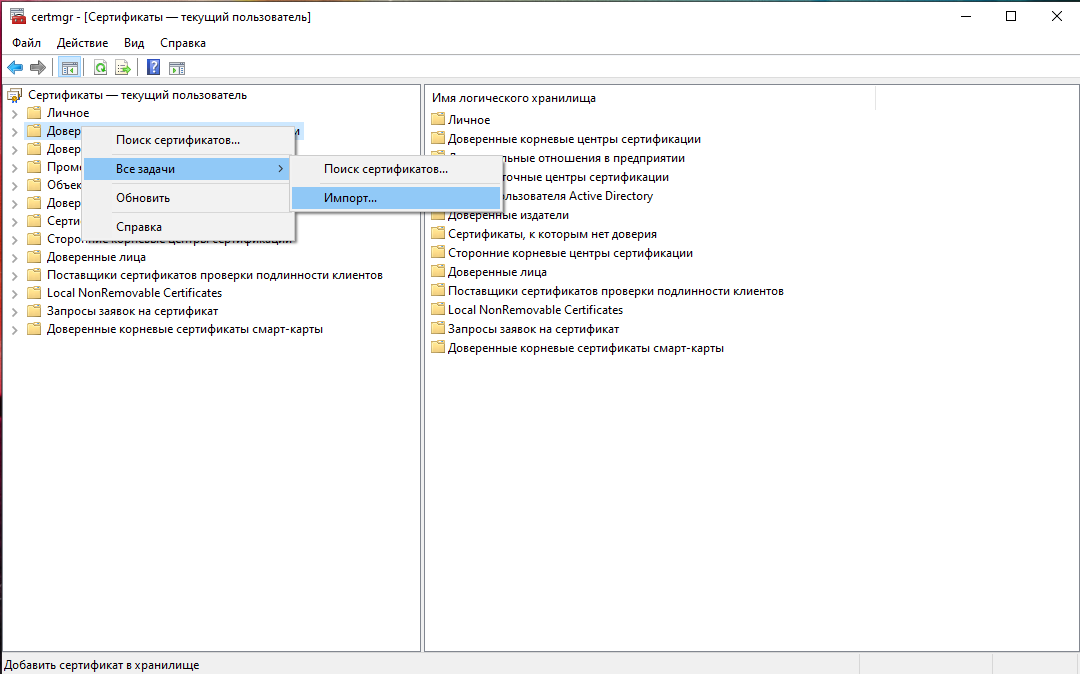

Кликните правой кнопкой мыши по пункту «Доверенные корневые центры сертификации», выберите пункт «Все задачи» → «Импорт»:

Нажмите «Далее»:

Укажите папку и имя файла:

Нажмите «Далее»:

Теперь действительно всё готово:

Только что импортированный сертификат в Менеджере Сертификатов:

Как добавить корневой сертификат в доверенные в Windows в веб браузеры

Chrome, Chromium, Opera и сделанные на их основе веб браузеры используют общесистемные корневые CA сертификаты. То есть для добавления новых доверенных CA достаточно добавить их в систему, как это показано выше.

Firefox использует исключительно своё хранилище. Для добавления корневых сертификатов CA в Firefox нужно сделать так:

- В настройках Firefox: Приватность и Защита → Сертификаты → Просмотр сертификатов → Центры сертификации:

Нажмите кнопку «Импортировать»:

Выберите файл с сертификатом.

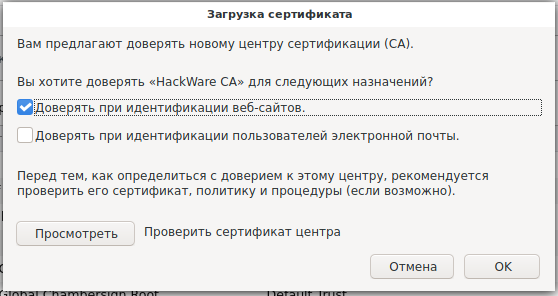

Укажите, какие полномочия вы даёте этому сертификату:

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

Допустимые сертификаты корневого ЦС, распределенные с помощью GPO, могут периодически отображаться как ненадежие

В этой статье приводится обходное решение проблемы, из-за которой действительные сертификаты корневых ЦС, распространяемых с помощью GPO, отображаются как ненадежие.

Исходная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 4560600

Симптомы

Неверная проблема с сертификатом корневого ЦС может быть вызвана множеством проблем конфигурации PKI. В этой статье проиллюстрирована только одна из возможных причин неверуемого корневого сертификата ЦС.

В различных приложениях, использующих сертификаты и инфраструктуру открытых ключей (PKI), могут возникнуть периодические проблемы, такие как ошибки подключения, один или два раза в день/неделю из-за неудачной проверки сертификата конечного объекта. Затронутые приложения могут возвращать различные ошибки подключения, но все они будут иметь неподтверщенные ошибки корневого сертификата. Ниже приводится пример такой ошибки:

| Hex | Десятичное число | Символичная символика | Текстовая версия |

|---|---|---|---|

| 0x800b0109 | -2146762487 | (CERT_E_UNTRUSTEDROOT) | Цепочка сертификатов обрабатывается, но завершается корневым сертификатом |

Любое приложение с поддержкой PKI, использующее системную архитектуру CryptoAPI, может быть подвержено периодическим потерям подключения или сбою в зависимых функциях PKI и сертификата. По данным на апрель 2020 г., список приложений, на которые влияет эта проблема, включает, но, скорее всего, не ограничивается:

- Citrix

- Служба удаленных рабочих стола (RDS)

- Skype

- веб-браузеры

Администраторы должны иметь возможность выявлять и устранять проблемы с сертификатами корневого ЦС, проверив журнал CAPI2.

Сосредоточьте свои усилия по устранению неполадок на ошибках цепочки сборки и проверки ошибок политики цепочки в журнале CAPI2, содержащего следующие подписи. Например:

Ошибка CAPI2 11 Цепочка сборки

Ошибка CAPI2 30 Проверка политики цепочки

В результате цепочка сертификатов обрабатывается, но завершается корневым сертификатом, которому не доверяет поставщик доверия.

[значение] 800b0109

Причина

Если сертификат корневого ЦС распространяется с помощью следующей групповой политики, могут возникнуть проблемы с сертификатом корневого ЦС:

Конфигурация компьютера > Параметры > Windows Параметры безопасности > Политики открытых ключей > Доверенные корневые органы сертификации

Сведения об основной причине

При распространении сертификата корневого ЦС с помощью GPO содержимое будет удалено HKLM\SOFTWARE\Policies\Microsoft\SystemCertificates\Root\Certificates и записано снова. Это удаление происходит по принципу разработки, так как именно так GP применяет изменения реестра.

Изменения в области реестра Windows, зарезервированного для сертификатов корневого ЦС, будут уведомлять компонент Crypto API клиентского приложения, и приложение начнет синхронизацию с изменениями реестра. Такая синхронизация — это то, как приложения хранятся в актуальных условиях и в курсе текущего списка действительных сертификатов корневого ЦС.

В некоторых случаях, например в сценариях, когда большое количество сертификатов корневого ЦС распространяется через GPO (аналогично многим политикам брандмауэра или Applocker), обработка групповой политики займет больше времени, и приложение может не получить полный список доверенных сертификатов корневого ЦС.

По этой причине сертификаты конечных сущений, связанные с отсутствующих сертификатами корневого ЦС, будут отрисованы как неподтверченные, и начнут возникать различные проблемы, связанные с сертификатами. Эта проблема периодически возникает и может быть временно устранена путем повторной обработки или перезагрузки GPO.

Если сертификат корневого ЦС публикуется с использованием альтернативных методов, проблемы могут не возникнуть из-за вышеугоданной ситуации.

Обходной путь

Корпорация Майкрософт знает об этой проблеме и работает над улучшением сертификата и криптографических API в будущей версии Windows.

Чтобы решить эту проблему, избегайте распространения сертификата корневого ЦС с помощью GPO. Это может включать ориентацию на расположение реестра (например, на доставку корневого HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\SystemCertificates\Root\Certificates сертификата ЦС клиенту).

При хранении корневого сертификата ЦС в другом физическом хранилище сертификатов корневого ЦС необходимо устранить проблему.

Примеры альтернативных методов публикации сертификатов корневого ЦС

Метод 1: Используйте средство командной строки certutil и корневой сертификат ЦС, хранимый в файле rootca.cer:

Эту команду могут выполнять только локальные администраторы, и она повлияет только на один компьютер

Метод 2: Запустите certlm.msc (консоль управления сертификатами для локального компьютера) и импортировать сертификат корневого ЦС в физическое хранилище реестра.

Консоль certlm.msc может быть запущена только локальными администраторами. Кроме того, импорт повлияет только на один компьютер.

Метод 3: Использование настроек GPO для публикации сертификата корневого ЦС, как описано в предпочтениях групповой политики

Чтобы опубликовать сертификат корневого ЦС, выполните следующие действия.

Вручную импортировать корневой сертификат на компьютер с помощью certutil -addstore root c:\tmp\rootca.cer команды (см. метод 1).

Откройте GPMC.msc на том компьютере, где импортировали корневой сертификат.

Отредактируете GPO, который вы хотите использовать для развертывания параметров реестра следующим образом:

- Изменение параметров групповой > конфигурации компьютера > параметров Windows > реестра >пути к корневому сертификату.

- Добавьте корневой сертификат в GPO, как по представлено на следующем снимке экрана.

Развернет новый GPO на компьютерах, где должен быть опубликован корневой сертификат.

Любой другой метод, средство или решение для управления клиентами, которое распространяет сертификаты корневого ЦС путем записи их в расположение, HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SystemCertificates\ROOT\Certificates будет работать.

Ошибка, когда пользователь запрашивает сертификат со страниц веб-регистрации в ЦС: шаблоны сертификатов не найдены

В этой статье содержится справка по решению ошибки «Шаблоны сертификатов не найдены», которая возникает при запросе сертификатов со страниц веб-регистрации ЦС.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 811418

Симптомы

Когда пользователь пытается запросить сертификат на страницах веб-регистрации в ЦС, он может получить следующее сообщение об ошибке:

Шаблоны сертификатов не найдены. У вас нет разрешения на запрос сертификата из этого центра сертификации или при доступе к Active Directory произошла ошибка.

Это происходит, если страницы веб-регистрации находятся в домене Active Directory на сервере корпоративного ЦС. Это происходит независимо от того, находятся ли страницы веб-регистрации на одном сервере или на другом рядовом сервере.

Причина

Страницы веб-регистрации ЦС выполняют сравнение строк с регистром двух значений. Одним из значений является значение sServerConfig в файле Certdat.inc в папке на сервере сертификатов, а другим значением является атрибут %systemroot%\System32\Certsrv dnsHostName объекта pkiEnrollmentService в Active Directory. Если две строки не совпадают, включая совпадение с регистром, регистрация не будет зарегистрирована.

Решение

Чтобы исправить это поведение, выполните следующие действия:

Просмотр атрибута dNSHostName Active Directory в объекте pkiEnrollmentService. Этот объект находится в следующем расположении:

CN= CertificateServer,CN=Enrollment Services,CN=Public Key Services,CN=Services,CN=Configuration,DC= MyDomain,DC=com

Чтобы просмотреть атрибут dNSHostName, используйте ADSIEdit.msc или LDP.exe.

Отредактировать файл Certdat.inc, чтобы значение для sServerConfig было таким же, как значение атрибута dNSHostName, за которым следует имя ЦС сертификата.

Значение sServerConfig должно быть в том же точном случае, что и атрибут dNSHostName. Если это не так, вы по-прежнему будете получать ту же ошибку.

Например, если DNS-имя хоста для ЦС — server1.domain.local, а имя — MYCA, убедитесь, что атрибут dNSHostName для CN=MYCA,CN=Enrollment Services,CN=Public Key Services,CN=Services ,CN=Configuration,DC= Domain,DC=local object is set to server1.domain.local and sServerConfig in the certdat.inc file in the %systemroot%\system32\certsrv folder on the Certification Authority should be set to server1.domain.local\MYCA.

Пользователь, который хочет запросить перезапуск сертификата Internet Explorer. Это позволяет передавать новые учетные данные в ЦС.

Кроме того, убедитесь, что пользователю предоставлены разрешения на чтение и регистрацию в шаблоне сертификата, который запрашивает пользователь. Вы можете предоставить эти разрешения с помощью оснастки ADSIEdit или оснастки шаблонов сертификатов.