- Burp Suite is the choice of security professionals worldwide

- «I need to automate and scale web vulnerability scanning, to protect my organization and customers.»

- «I need the toolkit trusted by the experts, to efficiently test web applications and find more vulnerabilities, faster.»

- A global leader in the fight against cybercrime

- «How can I get the most from Burp Suite?»

- Take control of your security career

- Burp Suite Enterprise Edition: web vulnerability scanning at scale

- Burp Suite Professional: the leading toolkit for web security testing

- Burp Suite Community Edition: manual security testing essentials

- Burp Suite: швейцарский армейский нож для тестирования веб-приложений

- Состав

- Intruder

- MobileAssistant

- Заключение

- Основы Burp Suite. Что это и как им пользоваться.

- Установка и запуск Burp Suite

- Интерфейс Burp Suite

- Настройка Burp Suite для работы с браузером

- Настройка Burp Suite

- Настройки браузера

- Intruder

Burp Suite is the choice of security professionals worldwide

Join the community of over 14,000 organizations using Burp Suite to secure the web and speed up software delivery.

Automated, scalable web vulnerability scanning.

«I need to automate and scale web vulnerability scanning, to protect my organization and customers.»

Chosen by AppSec leaders, engineering teams, and DevSecOps champions.

The leading web security and penetration testing toolkit.

«I need the toolkit trusted by the experts, to efficiently test web applications and find more vulnerabilities, faster.»

Trusted by over 50,000 penetration testers and bug bounty hunters.

Need help choosing?

A global leader in the fight against cybercrime

Burp Suite is developed alongside the cutting-edge work of PortSwigger Research. Because we regularly discover new vulnerabilities before criminals can exploit them, Burp Suite users gain unrivaled protection against these zero-day threats.

«How can I get the most from Burp Suite?»

Sign up to the Web Security Academy for free, to access our interactive labs. Take your cybersecurity skills to the next level with the latest learning materials from PortSwigger Research.

Take control of your security career

Turn self taught skills into an accreditation, showcase the high standard of your security testing, and advance your professional career.

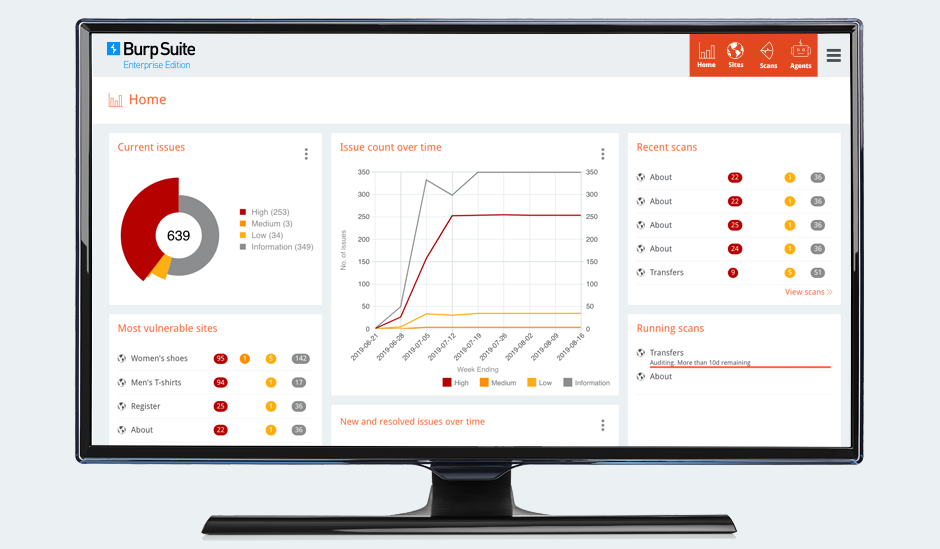

Burp Suite Enterprise Edition: web vulnerability scanning at scale

Burp Suite Enterprise Edition enables automated web vulnerability scanning across your whole portfolio. Remove bottlenecks and save AppSec teams time — with scheduled scans, CI/CD integrations, and intuitive remediation advice and reporting.

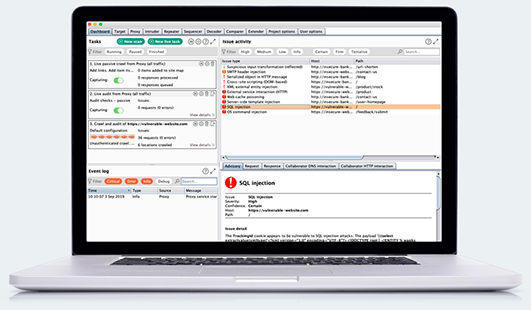

Burp Suite Professional: the leading toolkit for web security testing

Burp Suite Professional is used by over 50,000 penetration testers and bug bounty hunters, to find more vulnerabilities, faster. Find out why Burp Suite Professional has been the web security testing industry’s leading toolkit for over a decade.

Burp Suite Community Edition: manual security testing essentials

Burp Suite Community Edition makes the basics of web security testing accessible to everyone — nurturing the next generation of security professionals.

Источник

Burp Suite: швейцарский армейский нож для тестирования веб-приложений

Burp Suite – это мультитул для проведения аудита безопасности веб-приложений. Содержит инструменты для составления карты веб-приложения, поиска файлов и папок, модификации запросов, фаззинга, подбора паролей и многое другое. Также существует магазин дополнений BApp store, содержащий дополнительные расширения, увеличивающие функционал приложения. Стоит отметить и появление в последнем релизе мобильного помощника для исследования безопасности мобильных приложений — MobileAssistant для платформы iOS.

Burp Suite — это интегрированная платформа, предназначенная для проведения аудита веб-приложения, как в ручном, так и в автоматических режимах. Содержит интуитивно понятный интерфейс со специально спроектированными табами, позволяющими улучшить и ускорить процесс атаки. Сам инструмент представляет из себя проксирующий механизм, перехватывающий и обрабатывающий все поступающие от браузера запросы. Имеется возможность установки сертификата burp для анализа https соединений.

Если посмотреть статистику и репорты Bug Bounty программ — практически везде на скриншотах можно встретить использование этого инструмента. На ряду с OWASP ZAP это самый популярный набор утилит для тестирования веб-приложений.

На изображении использование Burp Scanner для анализа Damn Vulnerable Web Application (DVWA).

Существуют две версии Burp Suite: Professional и Free.

Хотя отличия по функционалу довольно существенны — Free версия является полноценным инструментом тестирования. Одно из главных отличий — отсутствие сканера в бесплатной версии и ограничение количества запросов за единицу времени. Также, в бесплатной версии отсутствуют встроенные пейлоады для интрудера, но вполне можно использовать и внешние, например: github.com/1N3/IntruderPayloads. Есть ограничения и по иcпользованию дополнений из BApp store. Существенным минусом также является отсутствие Burp Collaborator в бесплатной версии (использование внешней службы для выявления уязвимостей).

Состав

Основной функционал основан на следующих модулях:

- Proxy — перехватывающий прокси-сервер, работающий по протоколу HTTP(S) в режиме man-in-the-middle. Находясь между браузером и веб-приложением он позволит вам перехватывать, изучать и изменять трафик идущий в обоих направлениях.

- Spider — паук или краулер, позволяющий вам в автоматическом режиме собирать информацию о об архитектуре веб-приложения.

- Scanner — автоматический сканер уязвимостей ( OWASP TOP 10 и т.д.) Доступен в Professional версии, в бесплатной версии только описание возможностей.

- Intruder — утилита, позволяющая в автоматическом режиме производить атаки различного вида, такие как подбор пароля, перебор идентификаторов, фаззинг и так далее.

- Repeater — утилита для модифицирования и повторной отправки отдельных HTTP-запросов и анализа ответов приложения.

- Sequencer — утилита для анализа генерации случайных данных приложения, выявления алгоритма генерации, предиктивности данных.

- Decoder — утилита для ручного или автоматического преобразования данных веб-приложения.

- Comparer — утилита для выявления различий в данных.

- Extender — расширения в BurpSuite. Можно добавлять как готовые из BApp store, так и собственной разработки.

Использование совокупности инструментов позволяет наиболее глубоко и продуктивно исследовать веб-приложение.

Intruder

Одна из основных утилит для тестирования это Burp Intruder. Принцип его работы заключается в следующем: он обрабатывает каждый HTTP-запрос (называемый «базовым запросом»), изменяя параметры различными способами, выдавая каждую измененную версию запроса и анализируя ответы приложения для идентификации интересных функций или поведения веб-приложения.

Для каждой атаки существует возможность указать набор полезных нагрузок (пейлоадов) и их позиции в базовом запросе. Доступны многочисленные методы создания полезных нагрузок (в том числе простые списки строк, чисел, дат, брутфорс, битфлиппинг и многие другие). Для анализа результатов и выявления интересных вопросов для дальнейшего изучения доступны различные инструменты.

На изображении использование Burp Intruder — установка значений пейлоадов для подбора пароля.

Burp Intruder обладает очень гибкой системой настроек, благодаря чему может быть использован для автоматизации множества видов атак. Вы можете использовать его и для выполнения иных задач, например, подбора пользовательских идентификаторов, сбора важной информации или фаззинга.

Типы возможных атак зависят от особенностей конкретного приложения и могут включать: проверку на наличие SQL-инъекций, XSS, переполнение буфера, обход директории; bruteforce-атаки по различным схемам аутентификации, перебор значений, манипуляции с содержимым параметров; поиск скрытого содержимого и функционала, вычисление идентификаторов сессий и их перехвата, сбор данных, реализация DoS-атак связанных с особенностями веб-приложения.

На изображении использование Burp Intruder для выявления sql-инъекций — выбор пейлоадов.

Burp Intruder содержит (в Pro версии) множество заранее подобранных пейлоадов (строк, позволяющих выявить наличие уязвимостей). Кроме того, он содержит большое количество утилит для динамической генерации векторов атак, подходящих под конкретное приложение. Также в него могут быть загружены дополнительные пейлоды (например имена пользователей или пароли), либо специфичные фаззинг-запросы.

Основу работы каждой атаки составляет отсылка модифицированных HTTP-запросов. Их содержимое генерируется на основе первоначального запроса и установленными пейлоад-позициями. Результатом работы будет таблица с различными данными (статус, длина ответа и т.д.)

На изображении использование Burp Intruder для выявления sql-инъекций — атака.

Burp Intruder поддерживает следующие виды атак:

- Sniper — используется отдельный набор данных — одно поле (участок, отмеченный маркерами) — один пейлоад. Данный тип атак полезен при индивидуальном тестировании полей на наличие общих уязвимостей (таких как XSS).

- Battering ram — при таком виде атак используется принцип — все поля — один пейлоад. Это может пригодиться когда для осуществления атаки необходимо помещать одни и те же данные сразу во множество позиций.

- Pitchfork — этот вид атак использует несколько пейлодов для нескольких полей. Например, при первом запросе первая строка из первого проверочного набора будет помещена на первое место обозначенное маркерами. А первая строка из второго набора поместится на вторую позицию. При формировании второго запроса на первое место будет помещена вторая строка из первого набора, а на второе — вторая строка из второго набора. Такой вид атак может пригодиться в ситуациях, когда приложению нужно отсылать всё время разные, но каким-то образом взаимосвязанные данные. Например, если необходимо отправлять имя пользователя в одном поле и его ID в другом.

- Сluster bomb — этот вид атак использует перебор основного набора пейлоадов и добавление вторичных. Это удобно использовать к примеру для подбора паролей: при первом запросе Intruder поместит на первую позицию первую строку из первого набора пейлоадов, на вторую первую строку из второго. При втором запросе на первом месте останется первая строка первого набора, а на вторую будет помещена вторая строка второго набора. Потом третья, и так далее.

Окно результатов атаки позволяет контролировать ход атаки и сохранять её результаты.

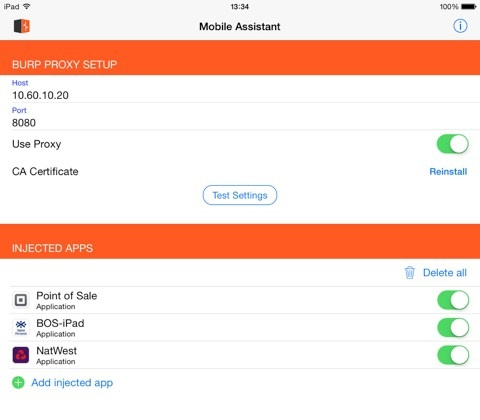

MobileAssistant

Burp Suite Mobile Assistant — это инструмент для облегчения тестирования приложений iOS с Burp Suite.

Он может изменять общесистемные параметры прокси-сервера устройств iOS, чтобы трафик HTTP(S) мог быть легко перенаправлен в Burp для анализа. Также он способен использовать SSL pinning — внедрение своего сертификата. Использовать мобильного помощника можно на джейлбрекнутых iOS устройствах, начиная от 8 версии iOS и до 10 (хотя на ней и не гарантируется стабильная работа). Для установки нужна Cydia и полноценный Burp на хост системе.

Появление данного инструмента значительно облегчит выявление уязвимостей OWASP Mobile Top 10.

Заключение

Burp Suite заслуженно является одним из популярнейших инструментов пентестеров по всему миру благодаря гибким возможностям, способам комбинировать ручные и автоматизированные методы анализа при проведении тестирования безопасности веб-приложений.

Примечание: как и любое программное обеспечение для тестирования безопасности, Burp Suite содержит функции, которые могут повредить веб-приложение. Тестирование безопасности по своей сути предполагает взаимодействие с веб-приложением нестандартными способами, которые могут вызвать проблемы у некоторых веб-приложений. Необходимо проявлять должную осторожность при использовании Burp Suite, создавать резервные копии перед проведением тестирования и не использовать Burp Suite против любых систем для которых вами не получено разрешение владельца ресурса.

Источник

Основы Burp Suite. Что это и как им пользоваться.

Привет, друг. Продолжаем изучать приблуды полезные в вопросах пентеста. И в этой статье разберемся что такое Burp Suite и для чего он вообще нужен. А это крайне полезная и мощная штука. И, наверное, одна из самых популярных утилит для пентеста. Причем это не просто какая-то утилита, которая умеет выполнять какие-то функции, это платформа содержащая целый набор инструментов для аудита безопасности.

Установка и запуск Burp Suite

Burp Suite уже установлен в таких дистрибутивах как Kali Linux или Parrot Securiti. Там установлена версия Community Edition. Это бесплатная версия с ограниченным функционалом, но, тем не менее, её вполне можно использовать, не смотря на ограничения.

Если есть желание использовать Burp Suite на другом дистрибутиве, то скачать его можно с официального сайта https://portswigger.net. Только предварительно нужно будет установить виртуальную машину Java.

При запуске мы увидим окно создания проекта.

Есть три варианта проектов:

Temporary project — временный проект. Полученные данные не сохраняются и удаляются после закрытия программы.

New project on disk — результаты работы и все настройки будут сохранятся в файл Burp Suite. К ним можно будет вернуться позже.

Open existing project — открывает сохраненный проект из файла Burp Suite.

К сожалению, в бесплатной версии доступен только вариант с временным проектом. А потому, не заморачиваясь, давим кнопку Next.

В следующем окне нам предложат выбрать вариант конфигурации для проекта. Можно выбрать стандартную конфигурацию, либо конфигурацию конкретного проекта, либо загрузить конфигурацию из файла. Тут нужно помнить, что загружаются именно настройки касающиеся проекта, на настройки самой программы это никак не влияет. Пункт с загрузкой настроек из файла удобен если нужно часто использовать какие-то однотипные настройки проекта. Т.е. чтобы каждый раз не шаманить с опциями, можно один раз сохранить их в файл и потом оттуда подгружать.

Определившись с настройками проекта, жмем кнопку Start Burp.

Интерфейс Burp Suite

При первом запуске интерфейс может показаться замороченным и непонятным. Это не удивительно, потому что каждая вкладка отвечает за отдельный инструмент. Чтобы стало проще нужно разобраться какая вкладка за что отвечает и как это использовать. Вначале просто познакомимся где тут что, а потом я более подробно опишу ключевые возможности.

Dashboard — тут, я думаю понятно, здесь мы видим общее состояние программы, лог событий, можем включать и отключать некоторые функции, но я, вот прям, не уверен что-то кто-то активно использует эту вкладку.

Target — здесь мы будем видеть все наши цели и подробную информацию о них.

Proxy — это, наверное, наиболее востребованная вкладка. Суть в том, что бы перехватывать трафик между твои браузером и сервером, к которому идет запрос. Причем не просто перехватывать, а также можно его изменять. Причем это работает в обоих направлениях.

Intruder — здесь можно автоматизировать некоторые задачи, необходимость в которых возникает при тестировании.

Repeater — здесь можно посмотреть отправленные запросы, отправить их повторно, а также увидеть полученные ответы.

Sequencer — нужен для анализа степени рандомности тех моментов которые должны быть рандомными, это например токен сеанса приложения.

Decoder — здесь можно закодировать или раскодировать данные. Например если в запросе есть что-то закодированое base64, то раскодировать его мы можем прям тут. Вроде мелочь, но порой очень экономит время.

Comparer — может сравнивать данные, например два запроса, и показывать различия между ними.

Extender — сюда загружаются всякие расширения для улучшения функционала и получения новых возможностей в Burp Suite. Расширения можно добавлять самому, а можно установить из каталога.

Дальше находятся вкладки настроек. В принципе, на первых парах туда лазить не обязательно, все и так будет работать из коробки.

Настройка Burp Suite для работы с браузером

С интерфейсом мы, вроде как, познакомились, но что делать с этим всем, по прежнему не понятно. А потому нужно углубляться в тему дальше.

Одно из основных предназначение Burp Suite — это работать совместно с браузером. А именно перехватывать весь входящий и исходящий трафик. Чтобы трафик проходил через наш прокси, браузер нужно соответствующим образом настроить. Я покажу на примере Firefox, но в других браузерах принцип будет точно такой же.

Настройка Burp Suite

Для начала в Burp открываем вкладку Proxy, и в ней переходив в Options. Здесь в столбце Interface должно быть написано: 127.0.0.1:8080. Это означает что программа будет использовать петлевой интерфейс, а прокси-слушатель будет открыт на порту 8080.

Настройки браузера

Теперь нужно немного подкрутить настройки браузера. В меню выбираем «Настройки», потом «Параметры сети» и жмем «Настроить». Ставим галку на пункт «Ручная настройка сервиса прокси». И там где HTTP прокси вписываем 127.0.0.1, а порт вписываем 8080. Короче переписываем все то что было в Burp Suite. Потом отмечаем «Также использовать этот прокси для FTP и HTTPS». Если в поле «Не использовать прокси для:» что-то написано, нужно это от туда удалить.

В принципе все готово. Остался один небольшой нюанс, при заходе на сайты которые используют SSL сертификат (т.е. почти на все) браузер будет ругаться на сертификат. Это происходит потому что Burp Suite генерирует свой сертификат и сам его подписывает. Потому, чтобы браузер не ругался, нужно сертификат Burp добавить в браузер как доверенный.

Для этого, с запущенным Burp Suite, переходим в браузере по адресу http://burp. И жмем CA Certificate и сохраняем сертификат. Теперь в Firefox открываем меню и переходим в «Настройки», выбираем вкладку «Приватность и защита», а в ней «Сертификаты» и жмем «Просмотр сертификатов». Там выбираем «Центры сертификации», жмем «Импортировать» и выбираем скачанный нами сертификат. Ставим галку «Доверять при идентификации веб-сайтов» и жмем «ОК». Все готово, можно работать. Теперь любой запрос от нас или к нам будет сначала проходить через Burp Suite, а значит мы можем просмотреть этот запрос и, если нужно, немного его подредактировать. При этом, как и что редактировать. зависит от конкретной ситуации и поставленной задачи. Как-то акцентировать на этом внимание я не буду, ввиду нереального количества возможных вариантов, да и это уже сильно выходит за пределы ознакомления с программой.

Intruder

Ещё один инструмент о котором обязательно стоит сказать это Intruder. Крайне полезная приблуда кстати. Но это если научится ей пользоваться.

Смысл заключается в том что Intruder обрабатывает запросы с разными параметрами. При этом показывая вариант запроса и ответ на него, анализируя ответ на предмет того как отреагирует цель на изменение запроса. Таким способом можно тестировать на предмет вообще всего чего угодно. Хочешь sql-инъекции, хочешь брутфорс, можно dos-атаки делать. Можно просто какие-то данные собирать, например идентификаторы сессий или какие-нибудь скрытые страницы.

В целом, если коротко, принцип работы Intruder можно описать так: мы создаем первоначальный запрос, в котором, с использованием маркеров, помечаем какие значение нужно впоследствии подменять. А потом варианты его модификации т.е. то что будет подставляться в запрос. Запускаем и получаем результат, т.е. какой ответ получен на кокой-то вариант запроса.

В платной версии есть куча предустановленных шаблонов, под разные ситуации. В бесплатной придется все делать ручками. Ну или искать шаблоны.

Ну, а на этом наше знакомство с Burp Suite можно заканчивать. Как видишь, это очень многофункциональный инструмент, но как любая подобная штука, требующий постоянной практики и глубоких знаний. А потому, если твоя деятельность непосредственно связана с информационной безопасностью, то тебе наверняка стоит изучить Burp Suite и его возможность подробно и в деталях.

Источник