- Как настроить Burp Suite в Кали Линукс.

- Для чего это делается?

- Как настроить Burp Suite в Кали Линукс: настраиваем браузер.

- Как настроить Burp в Кали: настраиваем Burp.

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Burp Suite

- Описание Burp Suite

- installation in kali linux

- Как пользоваться Burp Suite

- Установка Burp Suite

- Запуск Burp Suite

- Как пользоваться Burp Suite

- 1. Настройка прокси

- 2. Использование Intruder

- 3. Использование Repeater

- Выводы

Как настроить Burp Suite в Кали Линукс.

В статье рассмотрим вопрос о том как правильно настроить Burp Suite в Кали Линукс с целью подготовиться к анализу трафика и веб-приложений. В конце обзора избавимся от ошибки отсутствия необходимых сертификатов для анализа защищённого соединения через ваш браузер.

Всем привет, в продолжении статьи об установке DVWA в Кали дополним браузер корректными настройками программы Burp Suite дабы тот работал, не отвлекая тестера на ошибки. В статье я буду настраивать имеющийся по умолчанию в Кали Firefox, однако сразу посоветую поставить вторым браузером хотя бы Chromium, чтобы иметь фоном обычное соединение с сетью, пока Burp и Firefox взаимонастраиваются.

Для чего это делается?

Раз вы здесь, значит на этот вопрос ответ знаете. Платформа Burp Suite с огромным количеством встроенных инструментов позволяет знающему человеку правильно оценивать информацию, извлекаемую из цепочки «браузер-сервер» с единственной в итоге целью: обнаружить дыру в безопасности.

Burp Suite в Кали прошита; единственно, что может понадобиться, это обновить бесплатную версию. Диалоговое окно перебросит вас на сайт «разрабов», откуда можно будет скачать последний вариант Burp-а. У меня так и произошло. Я скачал последнюю версию:

Перед установкой удалю предыдущую версию:

В Загрузках же переименую файл в тот, что будет с именем покороче (просто для удобства):

Открою в папке терминал и сделаю скачанный файл исполнительным:

и даём сразу команду на установку:

Осталось следовать советам менеджера установки:

Затем найдём новый Burp через поисковик Кали и добавим в избранное.

Как настроить Burp Suite в Кали Линукс: настраиваем браузер.

Откроем Firefox. Проходим в Настройки ( Preferences )-Дополнительно ( Advanced )-Сеть ( Network ). Нам нужна кнопка Настройки ( Settings ). Делаем как у меня (проверяйте, где поля заполнены, а где — пусты):

Окно браузера сверните, но не закрывайте: нам ещё с сертификатами разбираться. Об этом в финишном абзаце.

Как настроить Burp в Кали: настраиваем Burp.

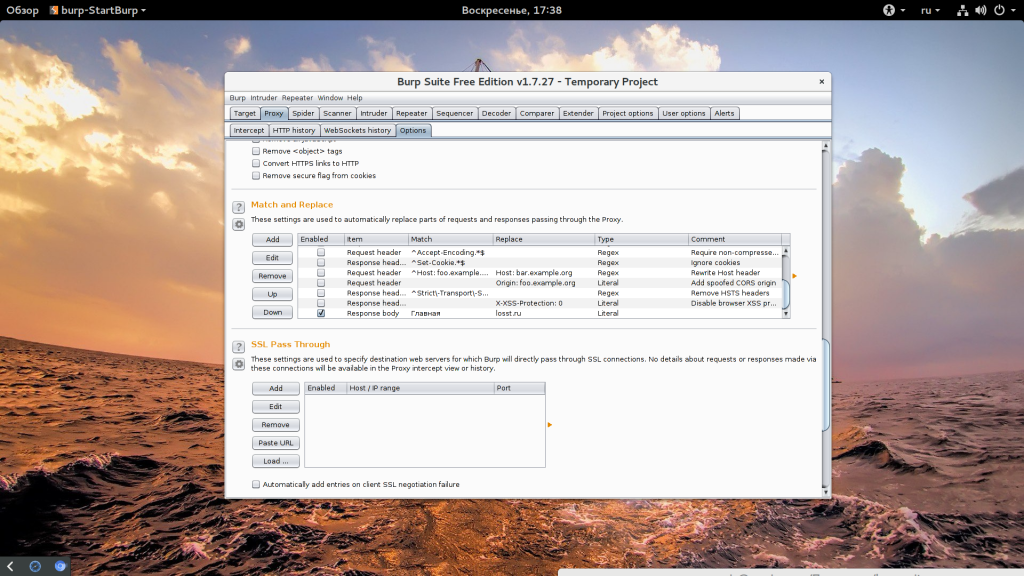

Запускаем: Next — Start Burp. Проверьте настройки во вкладках Proxy — Options. Смотрим, как у меня:

Заканчиваем с браузером: настраиваем защищённые соединения.

Чтобы не было проблем с беспрепятственным соединением, укажем дополнительные сертификаты безопасности. Разверните браузер и наберите в адресной строке адрес любого сайта. Firefox немедленно сообщит о том, что вы входите в зону сетевого риска: это нормальная реакция на любой прокси. Добавим сертификат. Жмём по кнопке Add Exception…

После того, как сертификат получен, укажем его браузеру. В настройках Advanced нажмём Certicates — View certificates:

Идём дальше до вкладки Details и выделим пункт

Сохраняем (хотя бы на Рабочий стол):

Во вкладке Authorities браузера спустимся до кнопки Import… и найдём сохранённый сертификат:

укажите на сохранённый сертификат безопасности

Сертификат теперь в списке. В случае чего, вы сможете повторить эту процедуру, исследую глобальное или локальное сетевое пространство.

Осталось немного: мы не нуждаемся в предупреждениях о посещении потенциально опасных ресурсов. Снимем галочку в настройках Security :

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Burp Suite

Описание Burp Suite

Burp Suite – это интегрированная платформа для выполнения тестов по безопасности веб-приложений. Её различные инструменты эффективно работают вместе для поддержки всего процесса тестирования, от составления карты сайта и анализа поверхности атаки приложения до поиска и эксплуатации уязвимостей безопасности.

Burp даёт вам полный контроль, позволяет комбинировать продвинутые ручные техники с доведённым до искусства автоматизмом, это делает вашу работу быстрее, более эффективной и более приятной.

Burp Suite содержит следующие ключевые компоненты:

- Перехватывающий прокси, который позволяет вам инспектировать и модифицировать траффик между вашим браузером и целевым приложением.

- Паук для приложений для обхода контента и функциональности.

- Продвинутый сканер веб-приложений для автоматизированного выявления ряда типов уязвимостей.

- Инструмент Intruder для выполнения мощный пользовательских атак для поиска и эксплуатирования необычных уязвимостей.

- Инструмент Repeater для манипуляций и повторной отправки индивидуальных запросов.

- Инструмент Sequencer для тестирования хаотичных сессионных токенов (маркеров).

- Возможность сохранять вашу работу и возобновлять рабочий процесс позже.

- Расширяемость, позволяющая вам легко писать ваши собственные плагины, для выполнения комплексных и высоко настраиваемых задач внутри Burp.

Burp прост и интуитивен, позволяет новичкам начать работу прямо сейчас. Burp также очень гибкий в настройке, содержит ряд мощных функций для помощи самым опытным тестером в их работе.

Источник

installation in kali linux

Massimo | Last updated: Apr 02, 2020 09:48PM UTC

I can’t install burp pro in kali linux, you could kindly tell me step by step how to proceed thanks

Ben, PortSwigger Agent | Last updated: Apr 03, 2020 08:39AM UTC

Hi, Once you have downloaded the installer (latest version will be burpsuite_pro_linux_v2020_2_1.sh) you then need to enter the following command from within a terminal in order to make the script executable: chmod +x burpsuite_pro_linux_v2020_2_1.sh With that done, you then need to run the following command in order to execute the script and initiate the installation wizard: ./burpsuite_pro_linux_v2020_2_1.sh You can then follow the installation wizard and complete the installation. Please let us know if you require any further assistance.

Mohammed | Last updated: Apr 21, 2020 09:19AM UTC

When I run the ./burpsuite_pro_linux_v2020_2_1.sh command in my Kali Linux, I get Exec format error

Ben, PortSwigger Agent | Last updated: Apr 21, 2020 11:25AM UTC

Hi, Are you using the 32 or 64-bit version of Kali Linux?

Tari | Last updated: May 19, 2020 02:06PM UTC

I had the same issue. I use linux 64bit. I installed java prior to installing burpsite and still showed the same error «exec format error» this happened only after the update of kali linux. Could you please give a solution to install burpsuite. Thanks

Tari | Last updated: May 19, 2020 02:06PM UTC

I had the same issue. I use linux 64bit. I installed java prior to installing burpsite and still showed the same error «exec format error» this happened only after the update of kali linux. Could you please give a solution to install burpsuite. Thanks

Ben, PortSwigger Agent | Last updated: May 20, 2020 10:19AM UTC

Hi, What output do you receive when you type the uname -a command into your Kali Linux machine? In addition, can you confirm the full name of the Burp installation file that you are trying to install?

Paulo | Last updated: Jun 18, 2020 08:22PM UTC

hello, I’m also having the same problem. Answering the question, when I use the command:uname -a, I have this answer: kali@kali:

/Downloads$ ./burpsuite_community_linux_v2020_2_1.sh Unpacking JRE . Starting Installer . ./burpsuite_community_linux_v2020_2_1.sh: 604: /home/kali/Downloads/burpsuite_community_linux_v2020_2_1.sh.3195.dir/jre/bin/java: Exec format error kali@kali:

/Downloads$ uname -a Linux kali 5.5.0-kali2-686-pae #1 SMP Debian 5.5.17-1kali1 (2020-04-21) i686 GNU/Linux Can you help me? please.

Ben, PortSwigger Agent | Last updated: Jun 19, 2020 08:44AM UTC

Hi Paulo, From the results of your uname -a command it looks like you are running a 32-bit version of Kali Linux. The later versions of Burp are only supported on 64-bit architecture so you would need to use to the 64-bit version of Kali in order to get this to work for you.

Paulo | Last updated: Jun 19, 2020 12:13PM UTC

Steve | Last updated: Aug 10, 2020 03:53AM UTC

When I attempt to download burp pro it stops at 232 mb. I have Linux 5.7.0-kali1-amd64 #1 SMP Debian 5.7.6-1kali2 (2020-07-01) x86_64 GNU/Linux I have burp on my virtualbox with Mac OS but wanted to move everything over Kali linux laptop instead. /dev/sda5 1.9G 5.7M 1.7G 1% /tmp /dev/sda3 2.3G 1.5G 705M 68% /var /dev/sda6 411G 150M 390G 1% /home /dev/sda1 511M 140K 511M 1% /boot/efi tmpfs 3.2G 8.0K 3.2G 1% /run/user/0 I have plenty of room for the install. I have moved my download files to root opt and downloads in firefox but nothing helps. Any help would be great.

Ben, PortSwigger Agent | Last updated: Aug 10, 2020 08:43AM UTC

Hi Steve, The Linux Burp Professional is only 189MB in size — is this the file that you are trying to download? We do not have any issues with our download servers currently — is there something blocking the download? Have you tried to download the file on another machine and copy it across to your Kali machine?

Sachin | Last updated: Aug 26, 2020 01:58PM UTC

How to update once I Downloaded this «burpsuite_community_linux_v2020_8_1.sh » file in kali linux in terminal? PS:I’m using kali linux latest version Thank you!!

Ben, PortSwigger Agent | Last updated: Aug 27, 2020 08:01AM UTC

Hi Sachin, Can you clarify what you are trying to update? Have you installed Burp using the burpsuite_community_linux_v2020_8_1.sh script?

Sachin | Last updated: Aug 27, 2020 03:37PM UTC

Yeah I have Downloaded the latest but (.sh)file but how do we install the it ? That’s my problem

Ben, PortSwigger Agent | Last updated: Aug 28, 2020 08:22AM UTC

Hi, You need to change the script so that it is executable by entering the following command: chmod +x burpsuite_community_linux_v2020_8_1.sh You can then install Burp using the following command: sudo ./burpsuite_community_linux_v2020_8_1.sh

Gaurav | Last updated: Nov 04, 2020 08:17PM UTC

Kali Linux does not use the BurpSuite installer, rather it uses the Burp Suite JAR file. The JAR file is kept in the /usr/bin folder. Navigate to /usr/bin cd /usr/bin Rename burp suite to old sudo mv burpsuite burpsuite_old Copy the last burp suite jar file to /usr/bin sudo cp /root/Downloads/burpsuite_community_*.jar /usr/bin/ Rename the new jar to burpsuite sudo mv burpsuite_community_*.jar burpsuite Give permissions to execute the file as program sudo chmod +x burpsuite Delete the old BurpSuite File sudo rm burp suite_old Hope this helps!!

Drone | Last updated: Dec 05, 2020 08:10AM UTC

I just downloaded and install the version 2020.3.1 of burpsuite and after installation when i ran burpsuite, it always open the old version not the the latest one. Any help regarding that. or do i have to uninstall the old verion then install this new one.

Ben, PortSwigger Agent | Last updated: Dec 07, 2020 08:41AM UTC

Hi, Are you running Burp from the shortcut on Kali Linux machine? If so, does this shortcut point to the location of the old version of Burp that came preinstalled?

Talha | Last updated: May 26, 2021 10:41AM UTC

Hi I download burpsuite_pro_linux_v2021_3_3.sh and give the permission chmod +x burp, that’s fine to me it download in /opt/bursuitepro/ i open in terminal and run the command burp-load.jar it want the license key and i find out that in my burp-pro file there is no key-gen.jar to get license key i am using parrot security OS Mate version 4.11 i change the java config java-11 to java-8 please solve my problem

Ben, PortSwigger Agent | Last updated: May 26, 2021 10:52AM UTC

Hi, Have you purchased a license key from us to use Burp Professional?

You need to Log in to post a reply. Or register here, for free.

Источник

Как пользоваться Burp Suite

Burp Suite — это мощный набор инструментов для тестирования безопасности веб-приложений и сайтов. С помощью этого инструмента можно протестировать буквально все, что вы захотите. Программу могут использовать не только профессионалы, но и новички с минимальным количеством усилий для ее освоения. Программа написана на Java, поэтому может работать на различных платформах, например, Windows, Linux или Mac.

Интерфейс Burp Suite интуитивно понятный, а среди инструментов есть прокси, паук, сканер, декодер, репитер, анализатор последовательностей и многое другое. В этой статье мы рассмотрим как пользоваться Burp Suite, основные возможности программы, а также как ее установить и настроить.

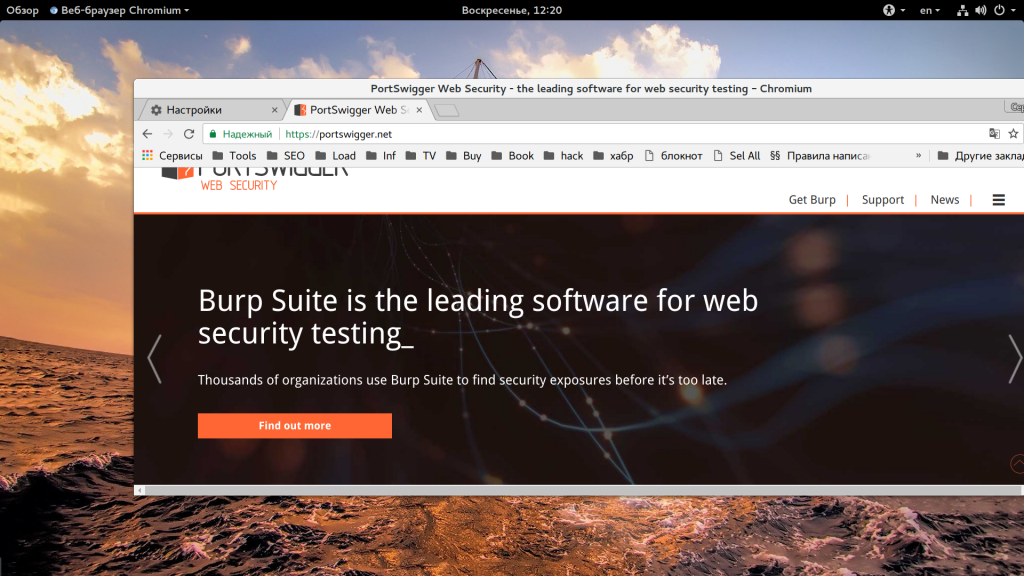

Установка Burp Suite

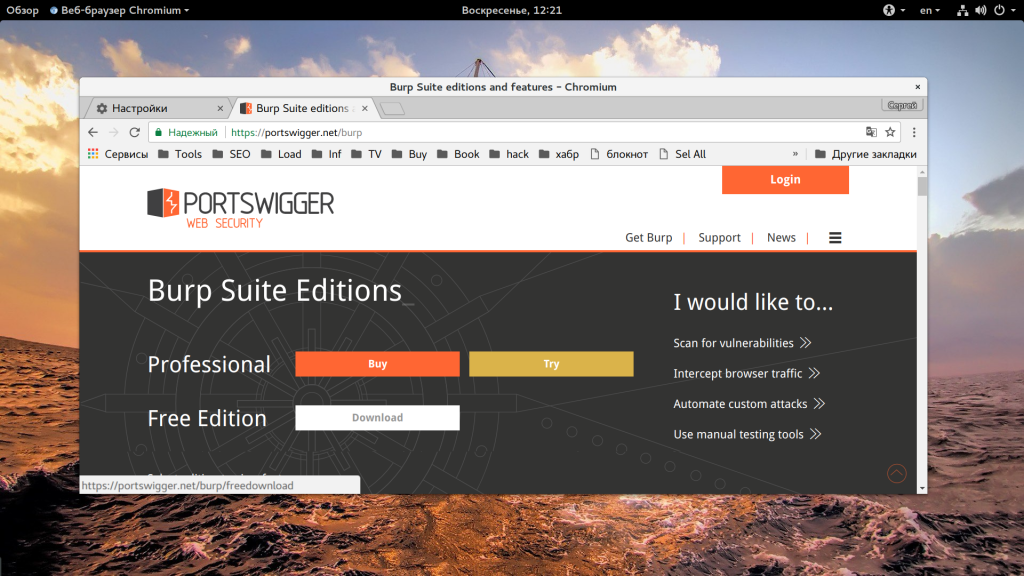

Вы можете загрузить программу из официального сайта. Для этого нажмите ссылку «Get Burp», затем выберите версию «Free»:

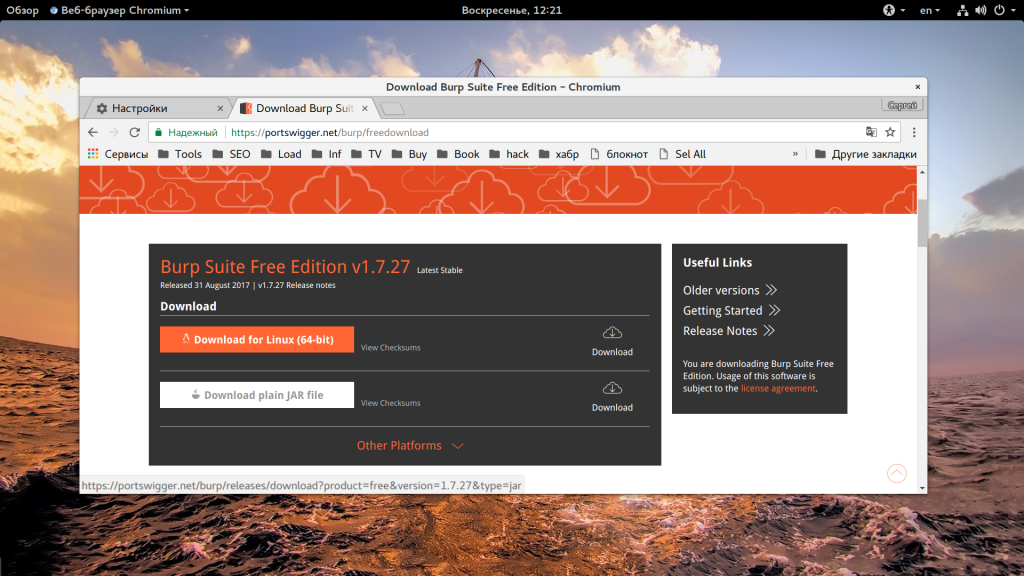

На следующем шаге вы можете выбрать версию в виде скрипта для Linux или же просто Jar файл, который можно запускать в любой операционной системе.

Теперь вы знаете как установить Burp Suite.

Запуск Burp Suite

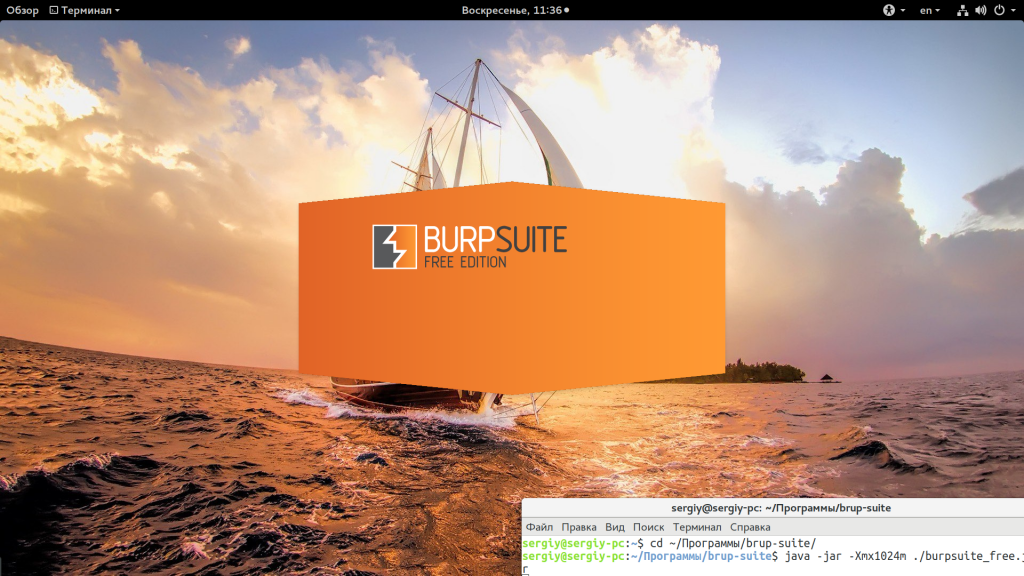

Для запуска программы вам понадобится установленная Java машина. Откройте командную строку в вашей системе:

- В Windows откройте меню «Пуск» и запустите «cmd.exe»;

- В Mac OS X откройте главное меню, затем «Приложения», «Утилиты» — «terminal.app»;

- В Linux запустите терминал из главного меню или нажмите Ctrl+Alt+T.

Затем наберите такую команду:

Если java установлена, то вы узнаете ее версию, если же нет, то вам будет нужно ее установить. Дальше вы можете запустить программу просто выполнив двойной клик по файлу .jar. Но можно запускать и через терминал:

java -jar -Xmx1024m /path/to/burp.jar

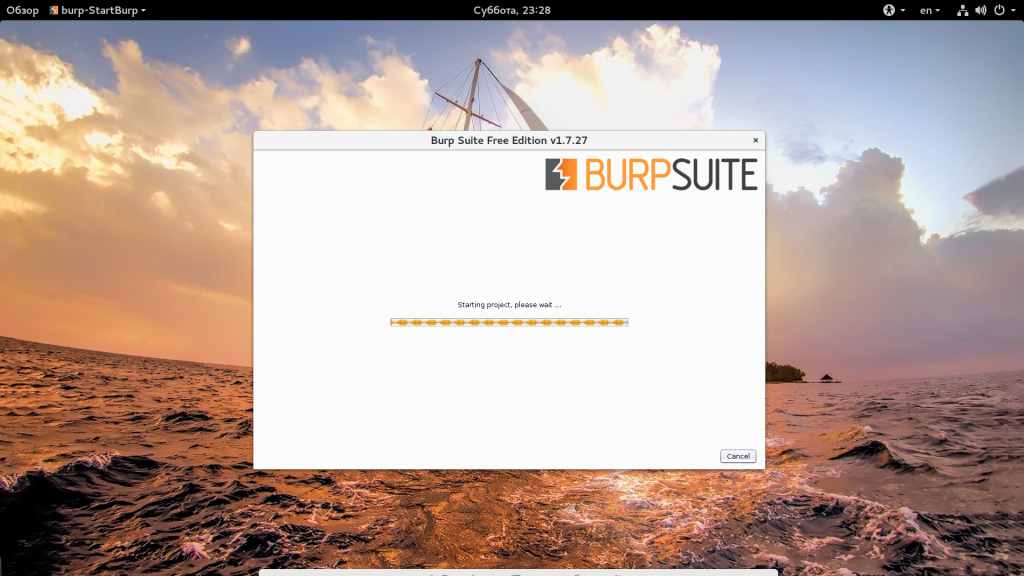

Здесь 1024 — это объем оперативной памяти, который компьютер выделит программе. Если все хорошо, то вы увидите заставку:

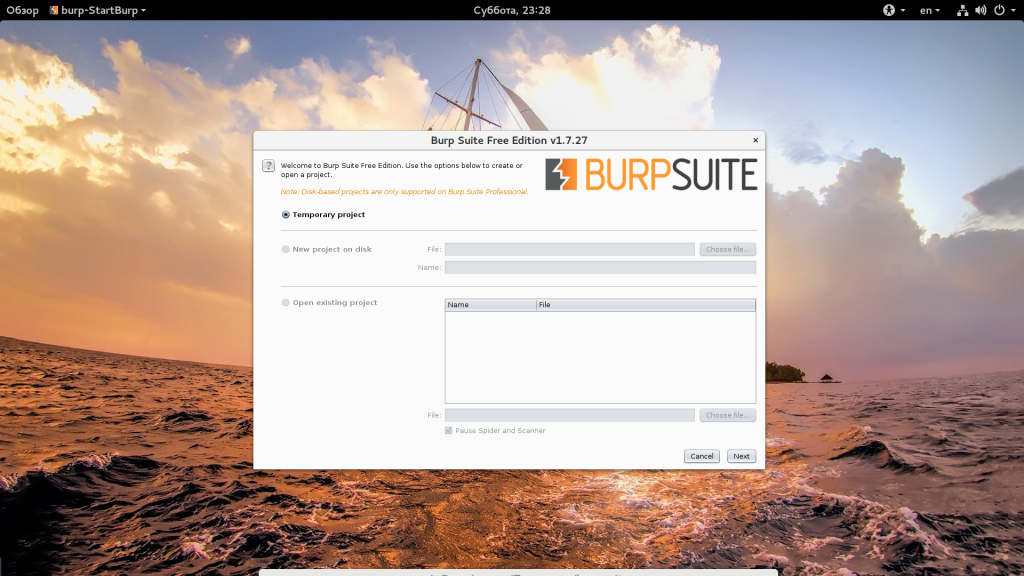

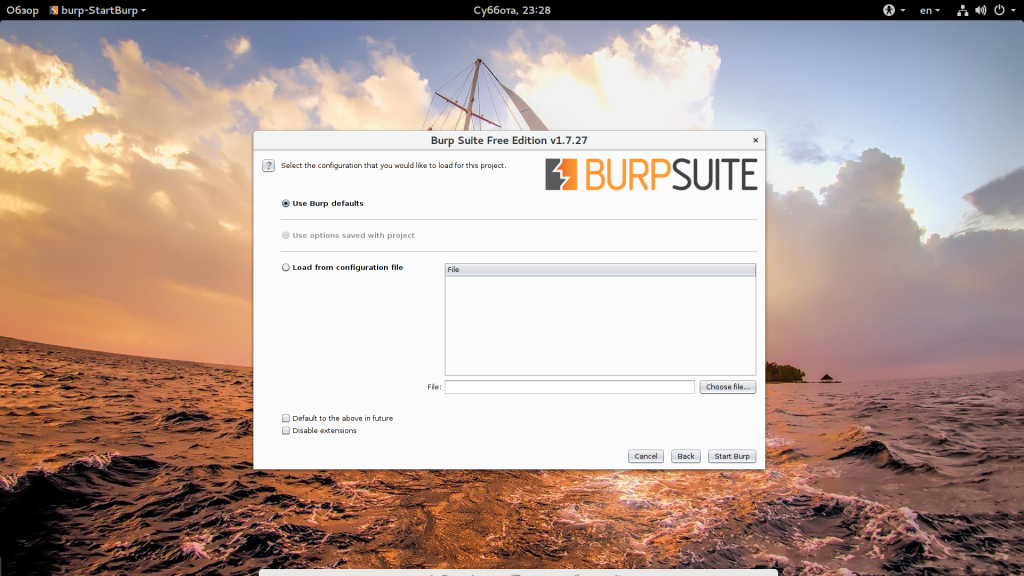

Дальше идет первоначальная настройка программы. В первом окне выберите «Temponary project»:

Затем выберите «Use Burp defaults»:

Настройка burp suite завершена.

Как пользоваться Burp Suite

В набор инструментов BurpSuite входят такие программы, дальше мы кратко рассмотрим как пользоваться каждым из них:

- Прокси (Proxy) — для обработки запросов и ответов от сервера;

- Spider — паук для сбора информации на сайтах;

- Repeater — инструмент для замены данных в запросах;

- Intruder —

- Scanner — автоматический сканер уязвимостей, работает только в Pro версии.

Чаще всего Burp Suite используется в качестве прокси, именно с него мы и начнем.

1. Настройка прокси

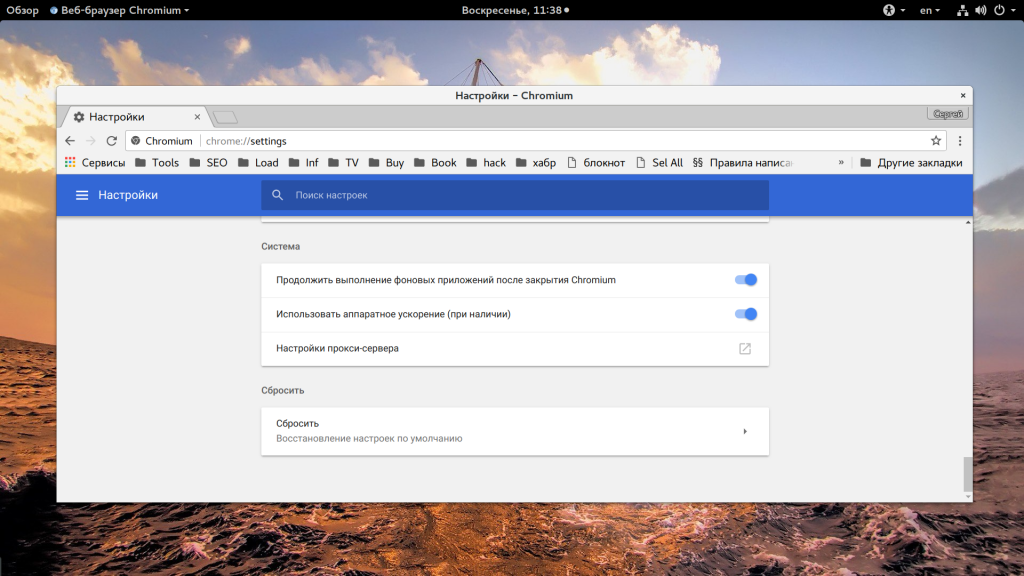

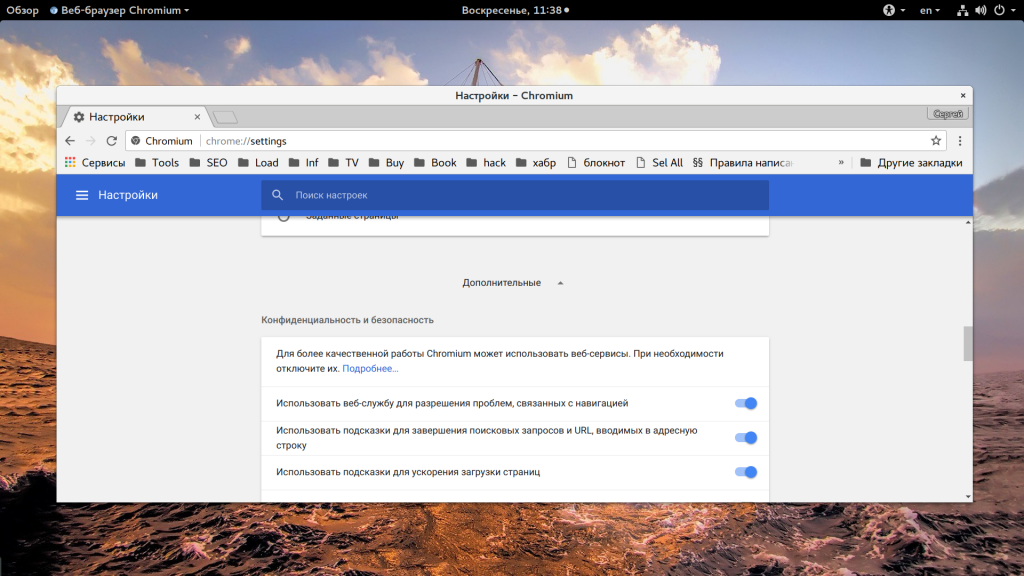

Когда вы пропускаете запросы к сайтам через прокси Burp Suite, то программа позволяет вам редактировать на лету любой из запросов или ответов, вы можете отслеживать все передаваемые заголовки и многое другое. Когда вы запускаете программу, прокси уже запущен, осталось только настроить браузер для работы с ним. Например, для Chrome, откройте «Настройки», затем «Дополнительно», а потом «Настроить прокси сервер»:

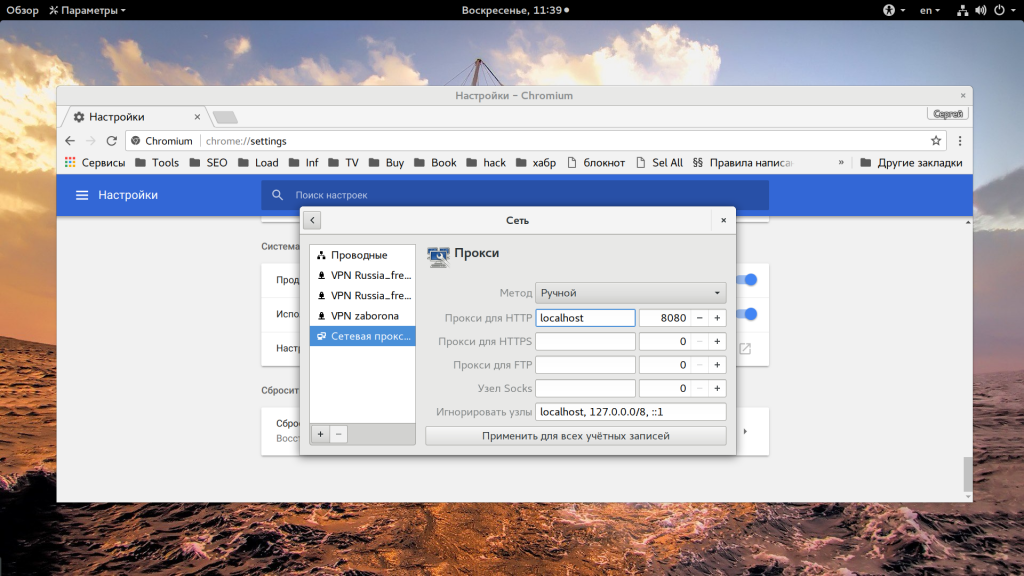

Дальше вам нужно указать адрес прокси localhost, а порт 8080:

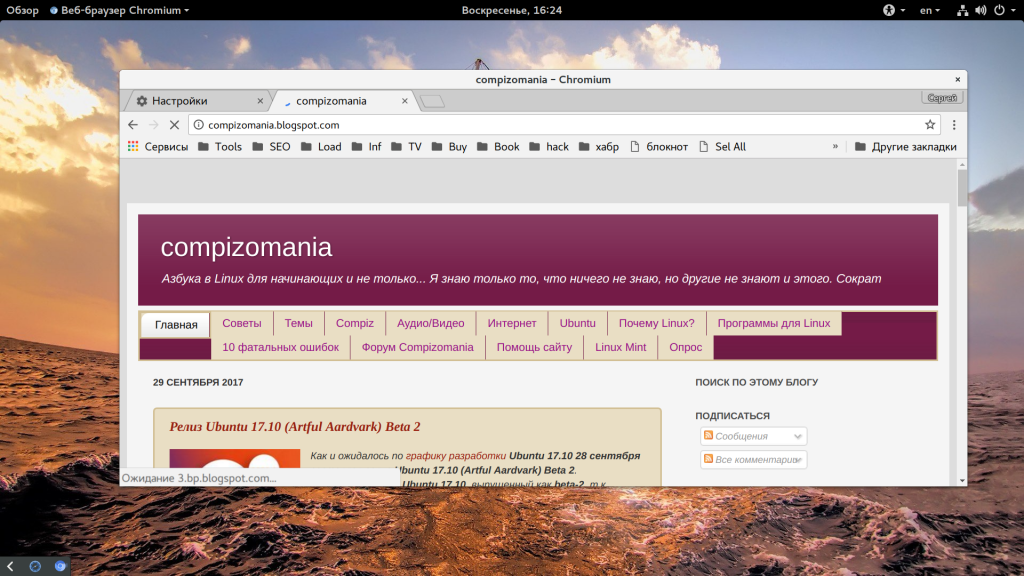

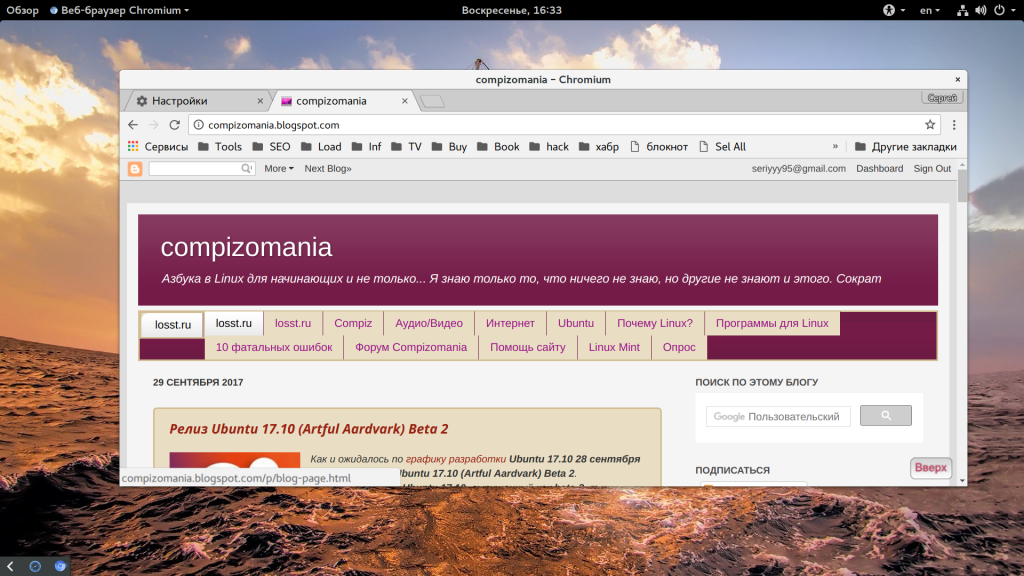

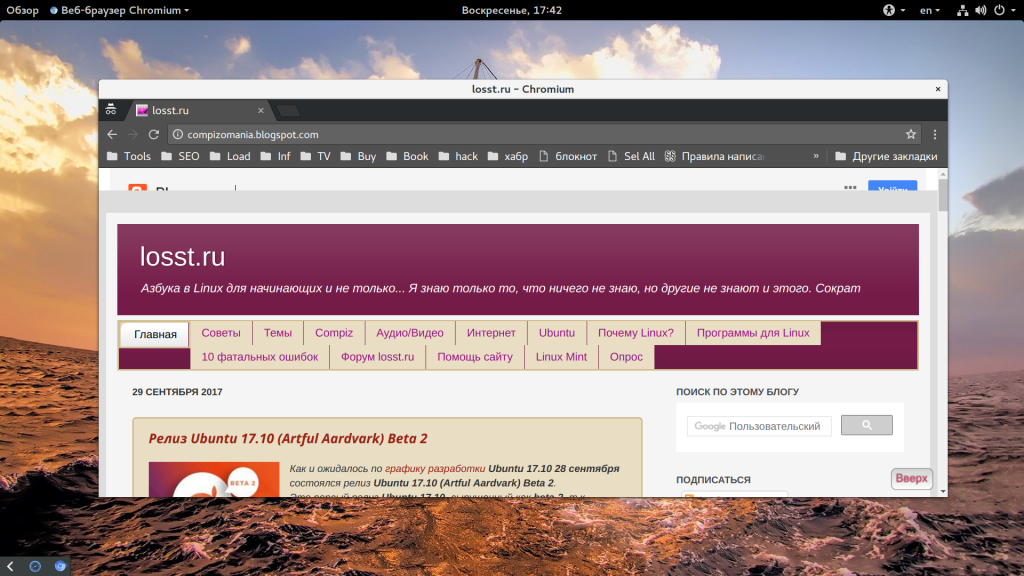

Данная настройка будет работать только для не SSL сайтов. Для обработки HTTPS вам понадобится импортировать сертификат в браузер, а это уже выходит за рамки данной статьи. Теперь откройте любую ссылку в браузере, например, http://compizomania.blogspot.com/.

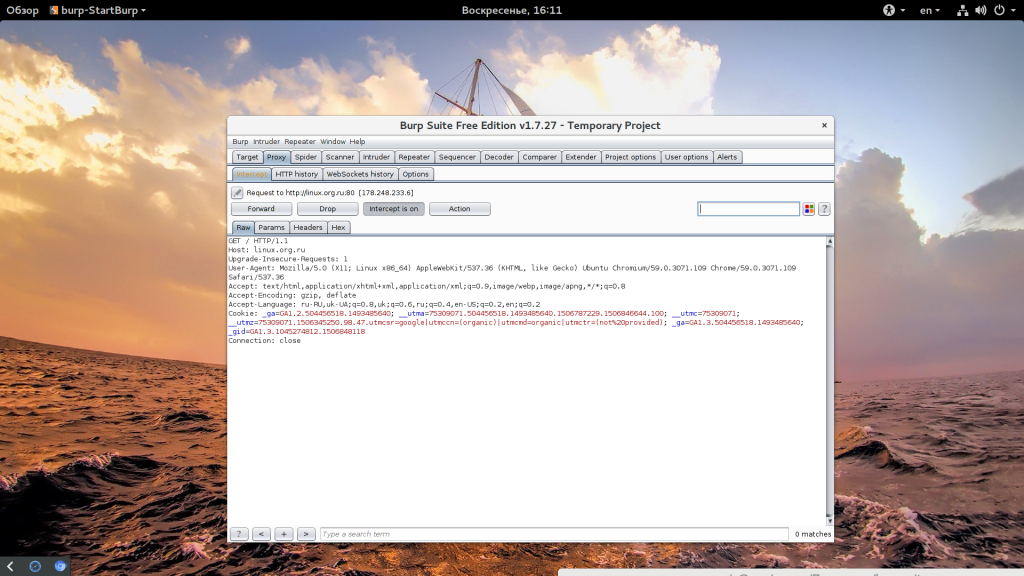

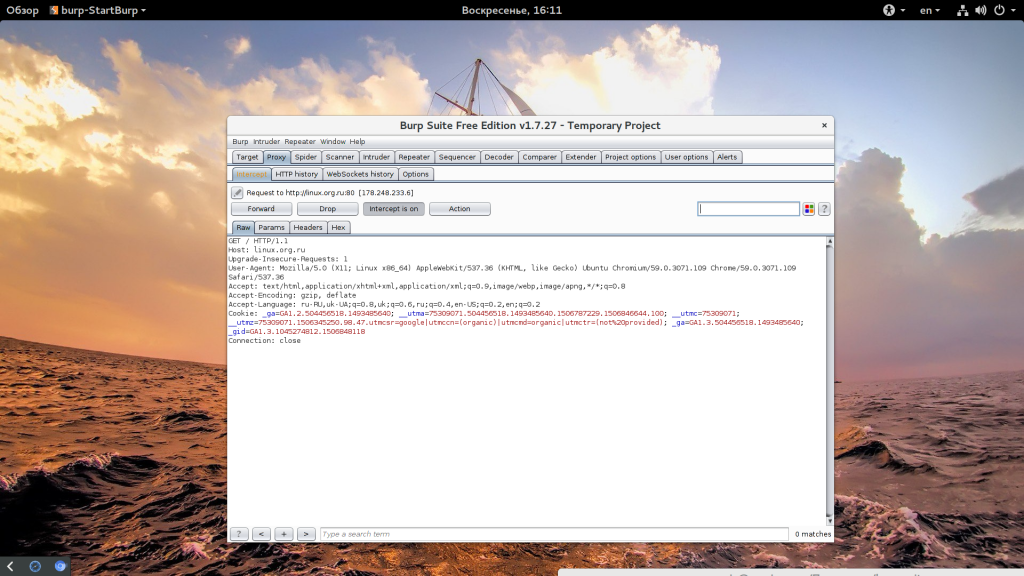

Страница не откроется, а на вкладке «Proxy», «Intercept» вы увидите запрос, отправленный браузером. Его можно отредактировать:

Если не сработало, убедитесь, что включена опция «Intercept is on». Дальше у вас есть три кнопки

- «Forward» — пропустить пакет дальше;

- «Drop» — отбросить пакет;

- «Action» — действия с пакетом.

Пока запрос не отправлен, вы можете отредактировать его так, как вам нужно. Например, изменим значение поля Accept-Encoding на text, чтобы не использовалось шифрование. Далее нажмите «Action» -> «Do intercept» -> «Responce to this request»:

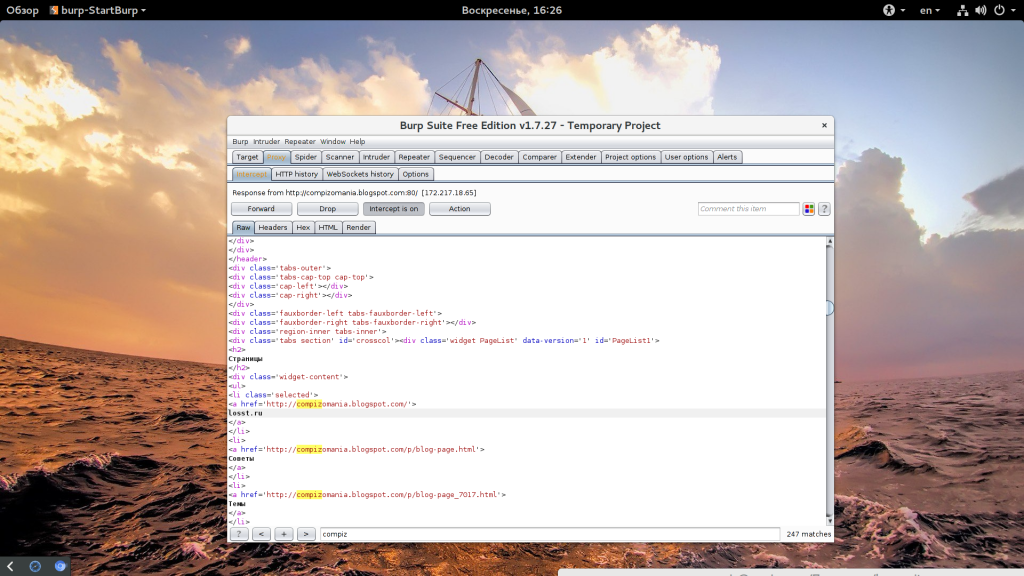

Здесь мы говорим, что хотим перехватить ответ на этот запрос, далее нажмите «Forward»:

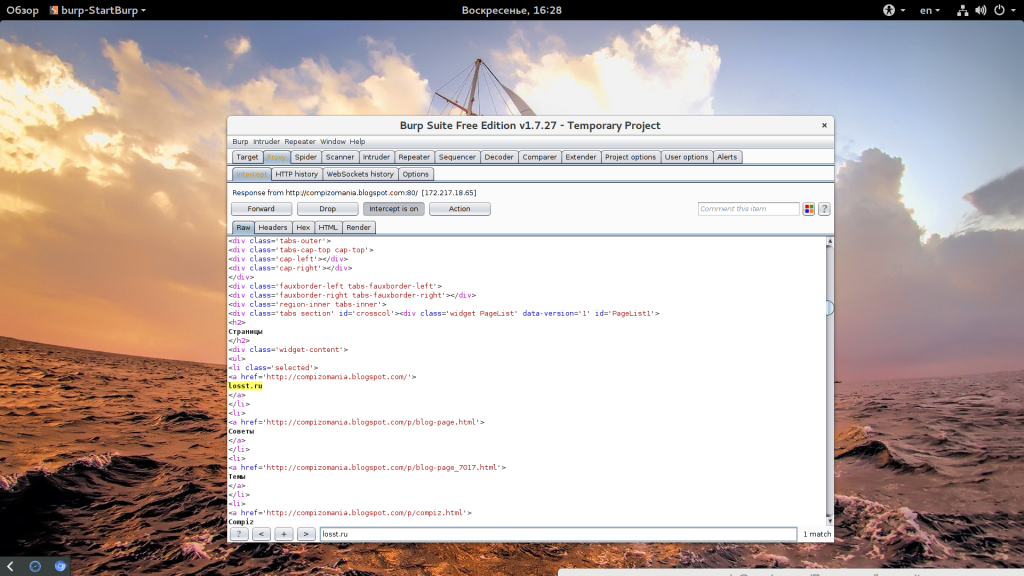

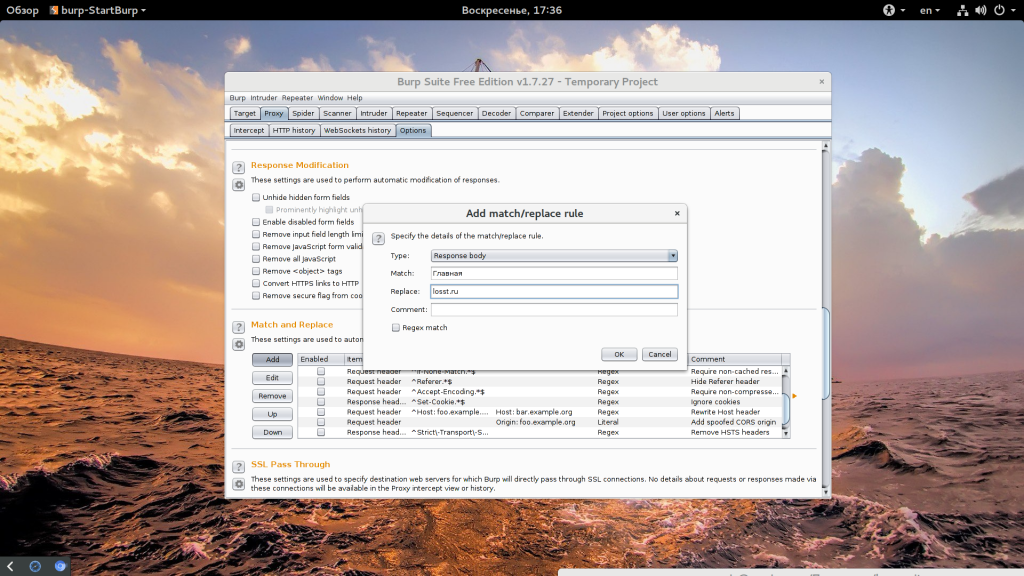

Затем вы увидите перехваченный ответ, его тоже можно редактировать, пока он не был отправлен в браузер, например, заменим слово «Главная» на losst.ru:

Для этого чтобы найти нужный участок текста, можно пользоваться полем поиска внизу страницы.

Дальше нажмите «Forward». Вам нужно будет нажать эту кнопку несколько раз поскольку страница будет пытаться загрузить много нужных ей ресурсов. Или же вы можете установить флажок «Intercept off» чтобы страница загрузилась сама без запросов.

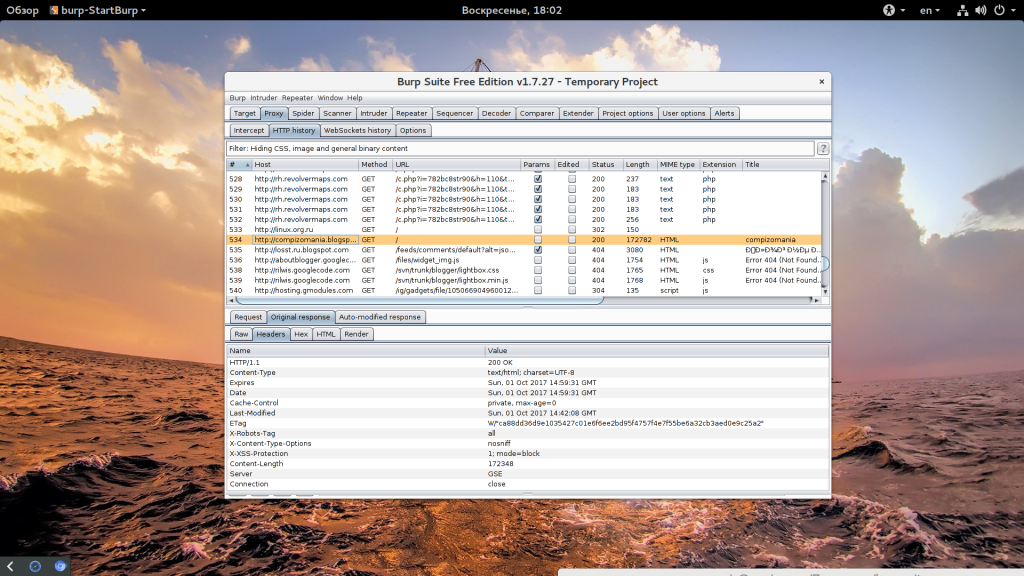

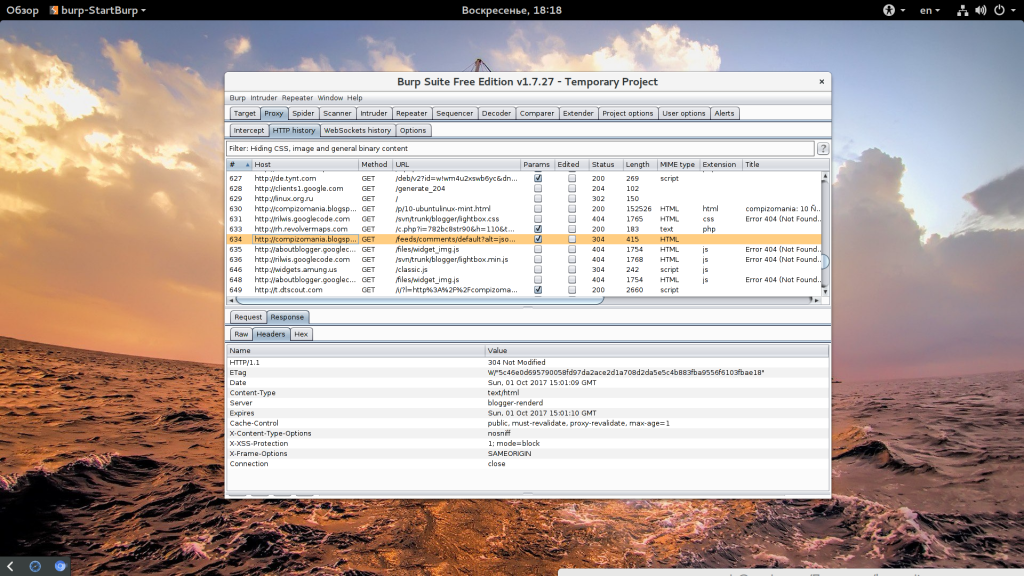

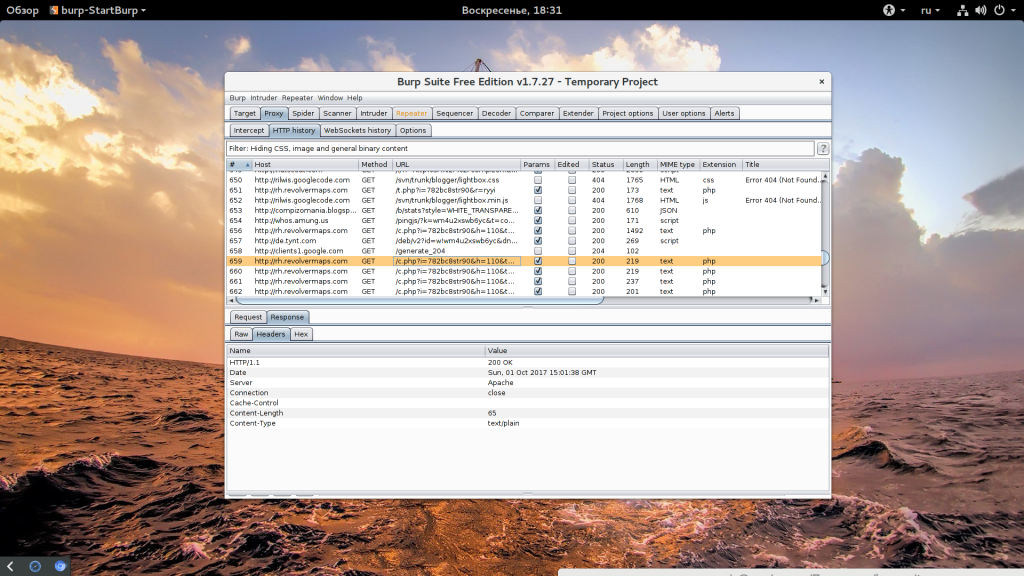

Все перехваченные запросы можно видеть на вкладке «HTTP history»:

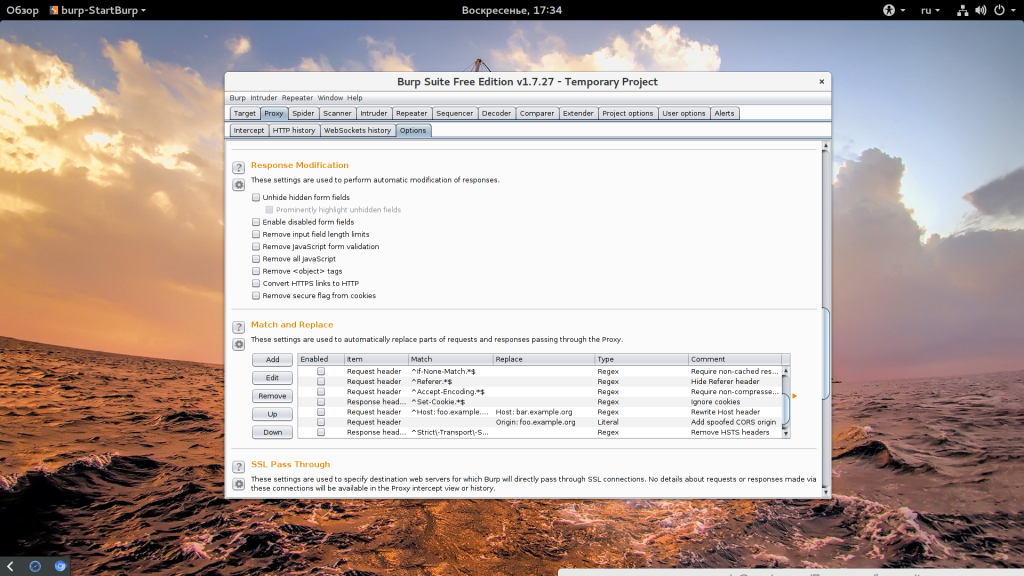

Отсюда их можно отправить в один из инструментов. Прокси может намного больше. Здесь есть автоматическая замена. Перейдите на вкладку «Options» и найдите «Match & Replace»:

Дальше нажмите «Add» чтобы добавить правило. Тут нужно указать место, где будет выполняться замена, например «Response Body» — в теле ответа. Затем слово или регулярное выражение, которое нужно заменить и на что заменить:

После сохранения правила, нужно поставить напротив него галочку, чтобы его активировать:

Теперь все вхождения указанного слова будут заменяться в получаемых ответах. Только не забудьте про кэш браузера и ответ 304 Not Modified.

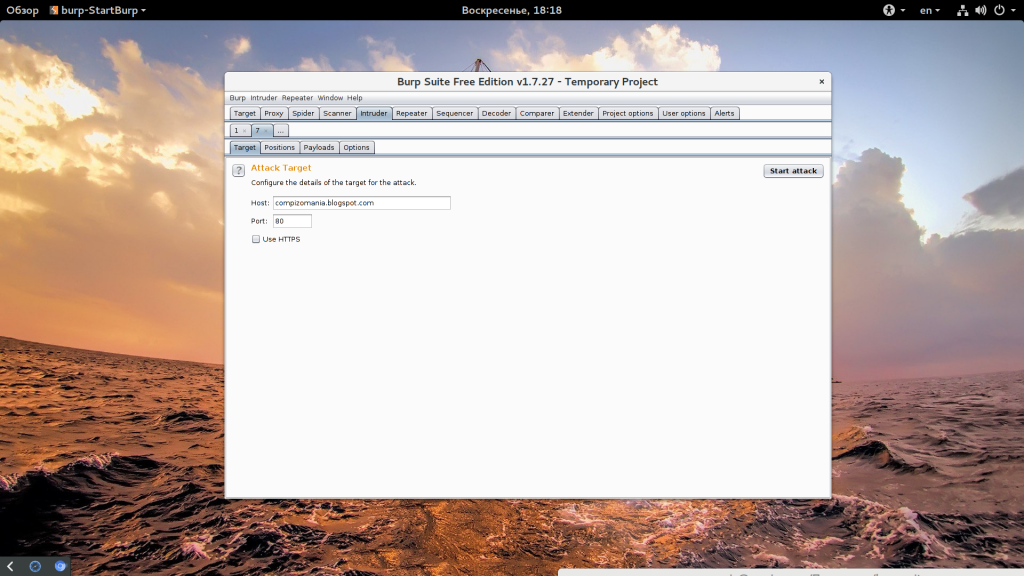

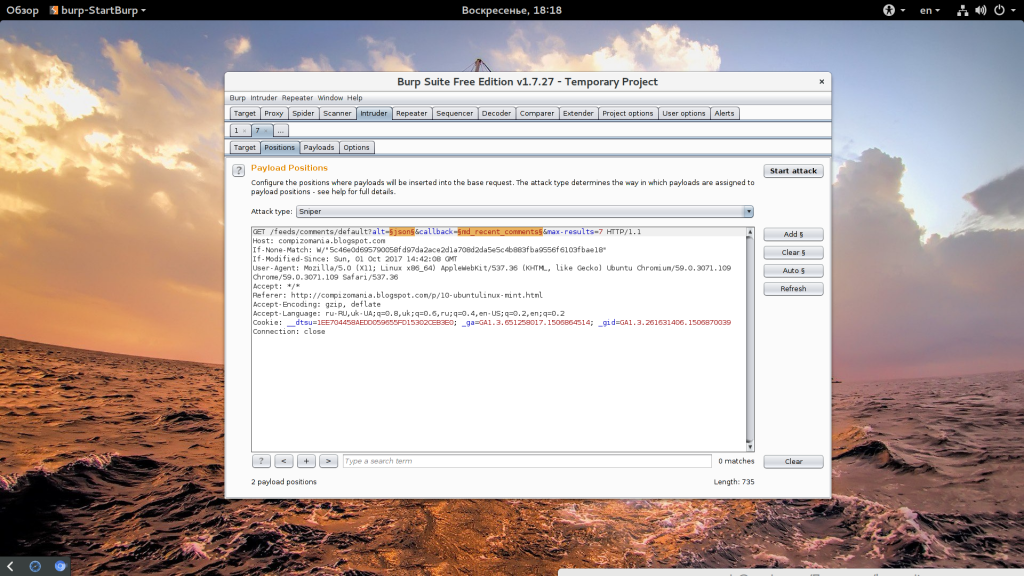

2. Использование Intruder

Замена — это самое простое, что можно сделать с помощью Intruder. Этот инструмент позволяет выполнять атаки различных видов, например, атаку перебора пароля, идентификаторов, фаззинг и многое другое. Например, выполним попытку простого анализа страницы на уязвимость к SQL инъекциям. Для этого сначала перейдите на вкладку «Intruder», затем введите в поле URL.

Но будет лучше, если вы возьмете цель на вкладке «Proxy», тогда программа автоматически заполнит тело запроса и вам не понадобится писать его вручную. Для этого откройте «Proxy» -> «HTTP history», а затем найдите нужную ссылку:

Осталось только нажать на ссылке правой кнопкой и выбрать «Send to Intruder». Затем запрос появится там, где нужно:

На вкладке «Positions» нужно отметить участки текста или позиции, в которые вы будете подставлять свои значения. Для этого отметьте участок текста и нажмите «Add $$»:

Еще, на этой же вкладке нужно выбрать тип атаки. Доступны такие варианты:

- Sniper — одно поле — один payload;

- Battering ram — все поля — один payload;

- Pitchfork — то же, что и первый вариант, но позволяет связывать между собой данные из разных полей;

- Сluster bomb — поочередно перебирает все данные по всем полям.

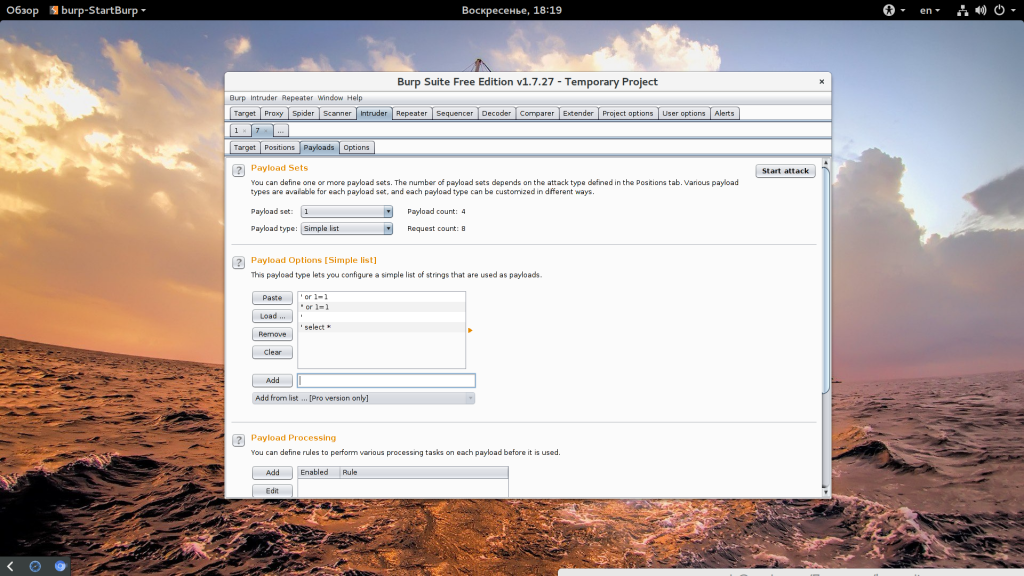

В нашем примере мы будем использовать Sniper. Осталось перейти на вкладку «Payloads» и установить варианты нагрузки, которые мы будем перебирать. Здесь выберите тип атаки «Simply List»:

А затем с помощью кнопки «Add» добавьте несколько пунктов. Осталось нажать кнопку «Start Attack» чтобы начать проверку:

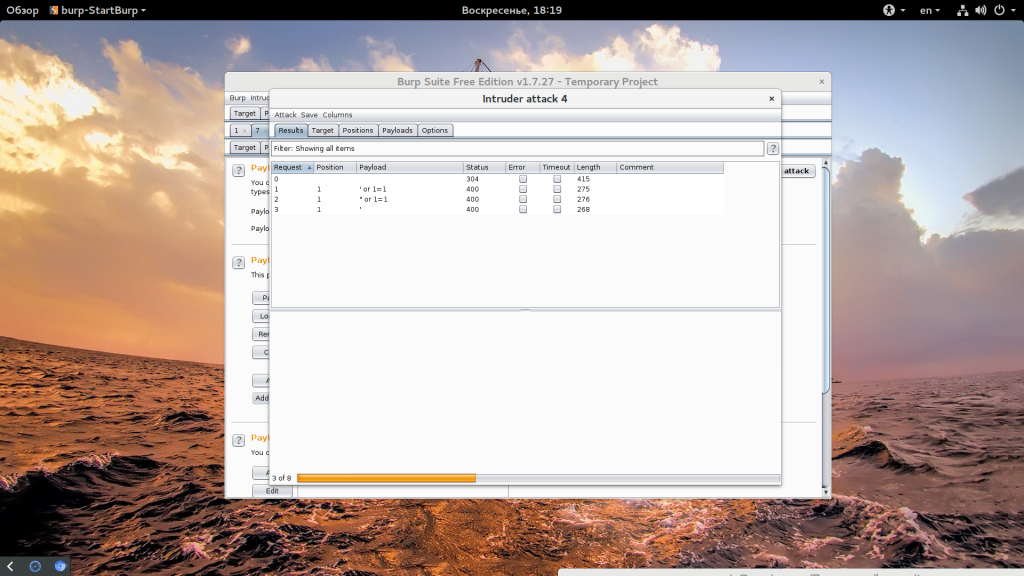

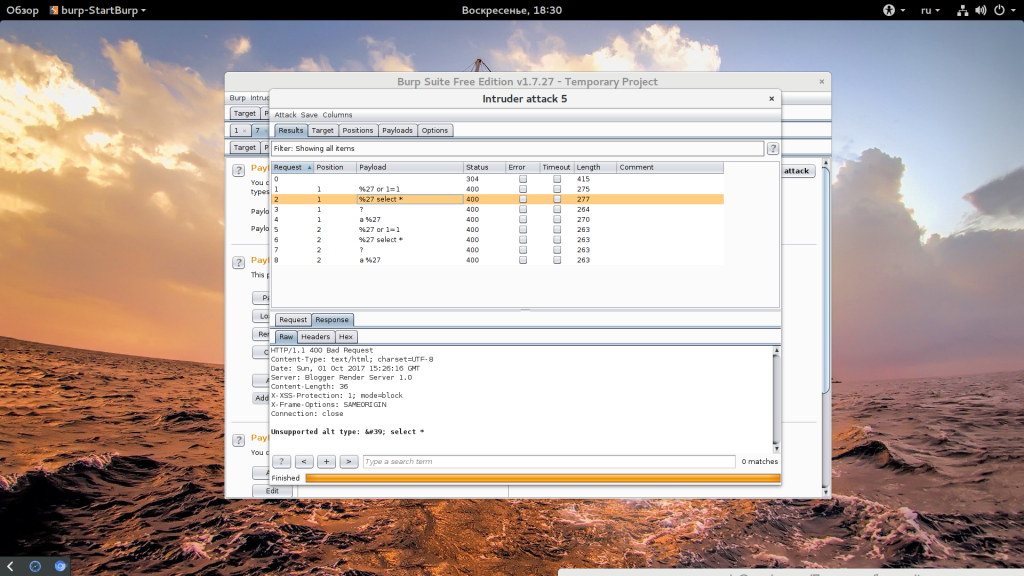

Атака откроется в новом окне, здесь вы сможете увидеть результат, в таблице сразу выводится статус код и размер ответа. Далее вы можете более подробно посмотреть ответ для интересующих вас запросов на вкладке «Response»:

Во всех вариантах мы получили ответ 400, неверный запрос, значит либо сайт хорошо защищен, либо просто я не там искал.

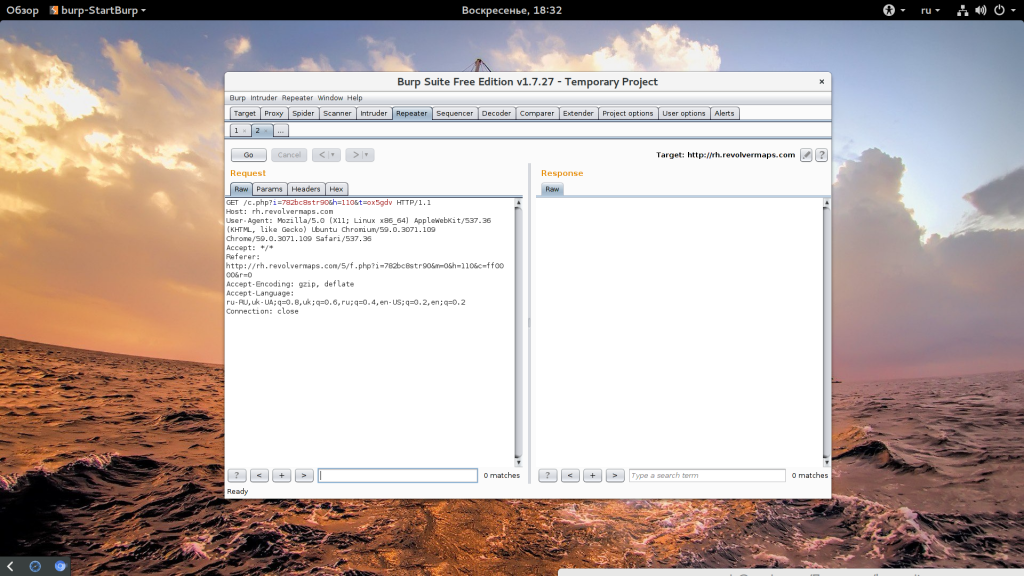

3. Использование Repeater

Того что мы рассмотрели уже достаточно чтобы знать как пользоваться Burp Suite на уровне новичка. Но мы рассмотрим еще один инструмент, который применяется для исследования одного запроса. Это Repeater. Чтобы добавить URL, вам нужно опять найти ее на вкладке «Proxy», а потом нажать «Send to Repeater»:

Дальше, на вкладке «Repeater» перед вами появится нужный запрос:

Настройте нужные параметры или измените необходимым образом ссылку и нажмите «Go» чтобы выполнять запрос. Так вам будет проще понять как правильно сделать перед тем, как переходить к массовым запросам в Intruder.

Выводы

В этой статье представлена небольшая инструкция Burp Suite, которая поможет вам освоить программу и проверять свои проекты на наличие проблем с безопасностью. Но не используйте программу в противозаконных целях! Если у вас остались вопросы, спрашивайте в комментариях!

Источник