- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- bWAPP

- Описание bWAPP

- Уязвимости в bWAPP

- Различия между bWAPP и bee-box

- Справка по bee-box

- Установка bWAPP

- Установка bWAPP в Web Security Dojo

- Установка bee-box в VirtualBox

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #2 bWAPP (Bee-Box) — первоначальная настройка.

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #43 Kali Linux для начинающих. Сниффим пароли.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

bWAPP

Описание bWAPP

bWAPP, или buggy web application (глючное веб-приложение), — это бесплатное, с открытым исходным кодом, намеренно небезопасное веб-приложение.

Оно помогает энтузиастам по безопасности, разработчикам и студентам обнаруживать и предотвращать веб-уязвимости.

bWAPP подготавливает для проведения успешных тестов на проникновение и участия в проектах этичного хакинга.

Автор: Malik Mesellem

Лицензия: CC BY-NC-ND 4.0

Уязвимости в bWAPP

bWAPP содержит более 100 веб-багов.

bWAPP охватывает все уязвимости из OWASP Top 10 project, включая:

- SQL, HTML, iFrame, SSI, OS Command, PHP, XML, XPath, LDAP, Host Header и SMTP инъекции

- Cross-Site Scripting (XSS), Cross-Site Tracing (XST) и Cross-Site Request Forgery (CSRF)

- Проблемы AJAX и веб-служб (jQuery/JSON/XML/SOAP/WSDL)

- Вопросы аутентификации, авторизации и сессий, уязвимость выгрузки файлов и файлов бэкдоров

- Произвольный доступ к файлам, лазание по директориями (directory traversals), локальное и удалённое внедрение файлов (LFI/RFI)

- Проблемы конфигурации: Man-in-the-Middle, файлы cross-domain policy, раскрытие информации,…

- HTTP parameter pollution, HTTP response splitting и HTTP verb tampering

- Небезопасные конфигурации DistCC, FTP, NTP, Samba, SNMP, VNC и WebDAV

- HTML5 ClickJacking, Cross-Origin Resource Sharing (CORS) и проблемы веб-хранилища

- XML External Entity attacks (XXE) и Server Side Request Forgery (SSRF)

- Уязвимости Heartbleed и Shellshock (OpenSSL), Атаки отказ-в-обслуживании (DoS)

- Parameter tampering, cookie и password reset poisoning

Различия между bWAPP и bee-box

bWAPP — это непосредственно набор веб-приложений для поиска и тестирования уязвимостей. А bee-box — это виртуальная машина Linux с предустановленным bWAPP.

С bee-box вы можете взламывать даже на уровне системы. Полный набор уязвимостей доступен именно в bee-box.

Справка по bee-box

Учётные данные Linux:

Учётные данные MySQL:

Измените настройки Postfix (relayhost,…) под ваше окружение.

- Файл конфигурации: /etc/postfix/main.cf

bee-box даёт вам сразу несколько возможностей взломать веб-сайт bWAPP. Возможно даже взломать bee-box для получения root доступа.

Сделайте снимок (snapshot) VM до взлома bee-box. Также резервная копия веб-сайта bWAPP размещена в /var/www/bWAPP_BAK.

Для переустановки базы данных bWAPP, удалите базу данных с помощью phpmyadmin (http://[IP]/phpmyadmin/). После этого, перейдите на страницу :ttps://[IP]/bWAPP/install.php

Не обновляйте операционную систему Linux — пропадёт всё веселье.

Установка bWAPP

Требования:

- Windows, Linux, Unix, Mac OS,…

- веб-сервер (Apache, Nginx, IIS,…)

- PHP расширения

- MySQL

Или вы можете установить WAMP или XAMPP.

Шаги установки bWAPP на веб-сервер:

- Подразумевается, что вы уже установили Apache/IIS, PHP и MySQL.

- Извлеките содержимое ‘zip’ файла. Команда в Linux:

- Переместите директорию ‘bWAPP’ (и всё содержимое) в корень вашего веб-сервера.

- Дайте полные разрешения для директорий ‘passwords’, ‘images’, ‘documents’ и ‘logs’. Этот шаг опциональный, но даст вам намного больше веселья при эксплуатации bWAPP такими инструментами как sqlmap и Metasploit.

Пример на Linux:

- Отредактируйте файл ‘admin/settings.php’ на ваши собственные настройки подключения к базе данных.

- Откройте в браузере файл ‘install.php’ в директории ‘bWAPP’.

Кликните на ‘here’ (Click ‘here’ to install bWAPP). Будет создана и заполнена база данных ‘bWAPP’.

Перейдите к странице входа. Если вы открыли в браузере корневую директорию bWAPP, то вы будете перенаправлены.

- Войдите с учётными данными по умолчанию, или создайте нового пользователя.

Учётные данные по умолчанию: bee/bug

Установка bWAPP в Web Security Dojo

bWAPP отсутствует в Web Security Dojo, но его можно с лёгкостью установить туда. Создайте файл install_bWAPP.sh следующего содержания:

Запустите этот скрипт командой:

Перейдите на страницу http://localhost/bwapp/install.php для установки. Кликните на ‘here’ (Click ‘here‘ to install bWAPP). Будет создана и заполнена база данных ‘bWAPP’.

Перейдите к странице входа http://localhost/bwapp/login.php

Теперь ‘bWAPP’ будет всегда доступен по ссылке http://localhost/bwapp/

Установка bee-box в VirtualBox

Требования

- Windows, Linux или Mac OS

- VMware Player, Workstation, Fusion или Oracle VirtualBox

Шаги установки bee-box в VirtualBox

Подразумевается, что вы уже установили VirtualBox.

Для установки в VirtualBox, создайте новую виртуальную машину без диска. Вместо запуска перейдите в настройки и подключите в качестве диска файл bee-box.vmdk из распакованного архива.

Перед запуском перейдите в настройки виртуальной машины в параметры сетевого адаптера. Измените «Тип подключения» на «Сетевой мост». А также «Неразборчивый режим» на «Разрешить всё»:

Узнайте IP адрес виртуальной машины:

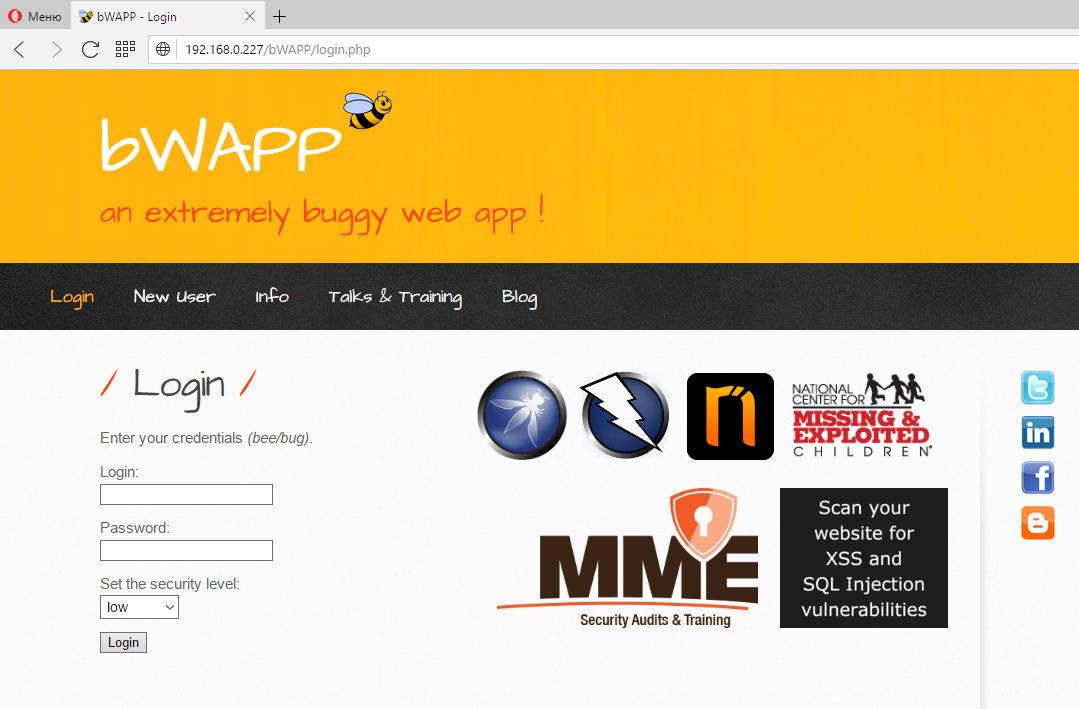

На скриншоте видно, что IP адрес машины 192.168.0.227.

В веб-браузере основной машины введите IP адрес виртуальной машины, например http://192.168.0.227/bWAPP/login.php.

Войдите с учётными данными bWAPP по умолчанию или создайте нового пользователя. Учётные данные по умолчанию: bee/bug. Теперь всё готово.

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#2 bWAPP (Bee-Box) — первоначальная настройка.

Здравствуйте, дорогие друзья.

Сегодня хотел бы затронуть тематику настройки уязвимой виртуальной машины, которая базируется на дистрибутиве Ubuntu. Она называется bWAPP (buggy web application) или кратко bee-box.

Устанавливать я буду (и уже это сделал), в среду виртуализации VirtualBox.

Скачать машину можно по ссылке: https://sourceforge.net/projects/bwapp/files/

Существует также набор скриптов, которые нужно устанавливать в ручную, но я не буду затрагивать данный процесс, а остановлюсь на первоначальной настройке виртуальной машины.

В процессе установки все интуитивно понятно будет, поэтому не возникнет вопросов, касаемо этих действий.

Для начала установим bWAPP. На рабочем столе у нас есть ярлык «bWAPP — Update».

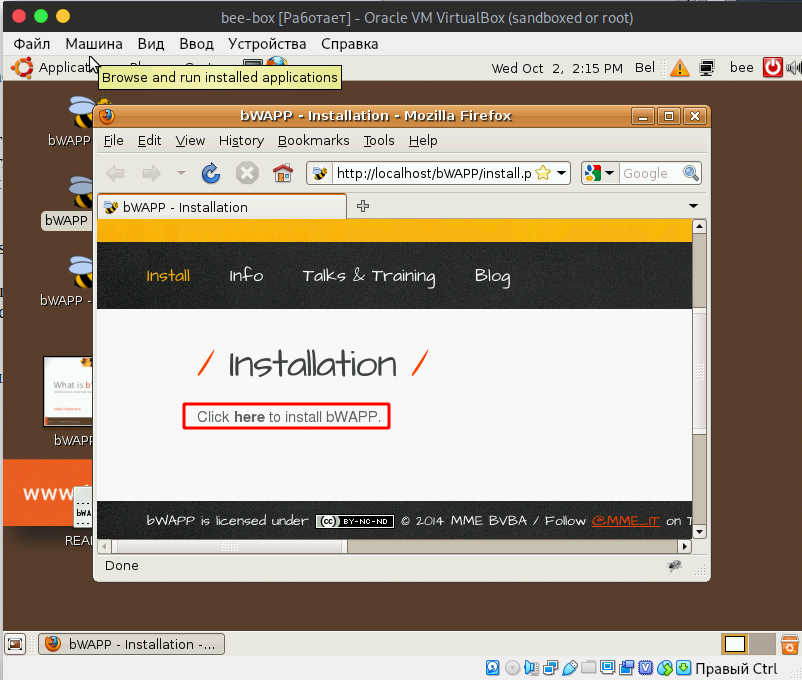

Далее переходим в открывшееся окно и жмем на текст «here»:

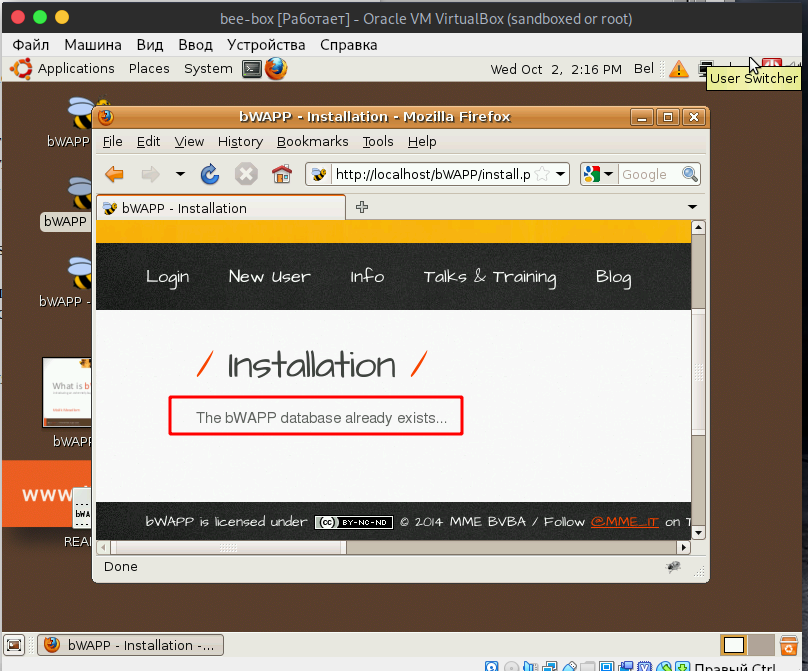

Получаем успешное отображение процесса инсталляции:

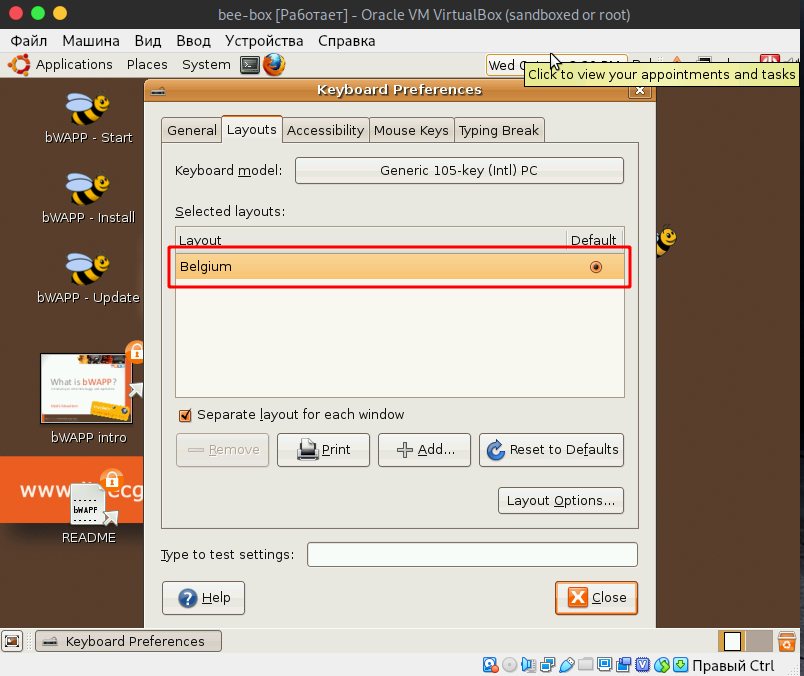

Также нужно сменить раскладку клавиатуры, на английскую, так как по-дефолту она Бельгийская:

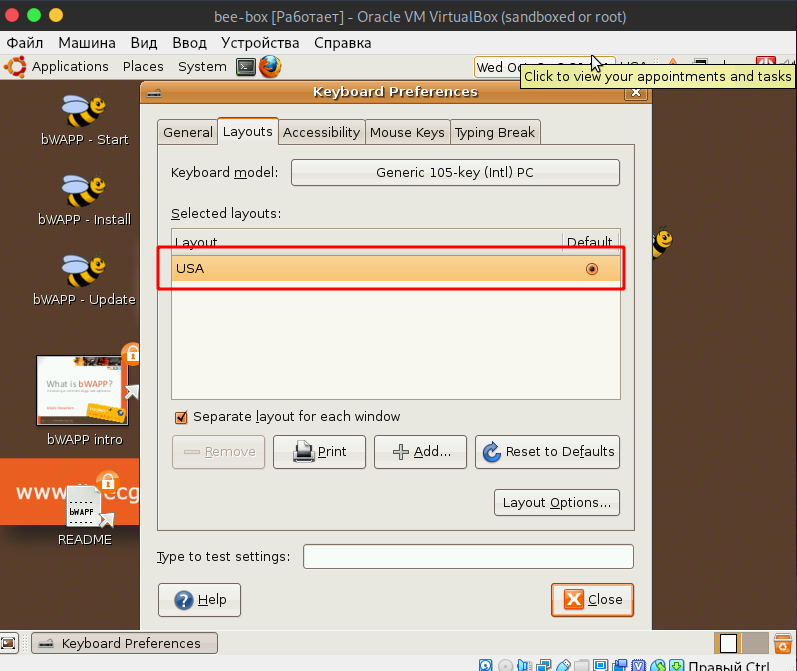

Меняем ее на USA:

Это первоначальные настройки данной машины, поэтому на этом я завершаю.

Увидимся в следующем уроке! Всем хорошего дня!

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#43 Kali Linux для начинающих. Сниффим пароли.

Я надеюсь, Вам понравилось взламывать. Давайте рассмотрим другие инструменты Kali Linux. Мы уже рассмотрели некоторый перечень инструментов, такие как «nmap», «netdiscover», «nessus» и т.д.

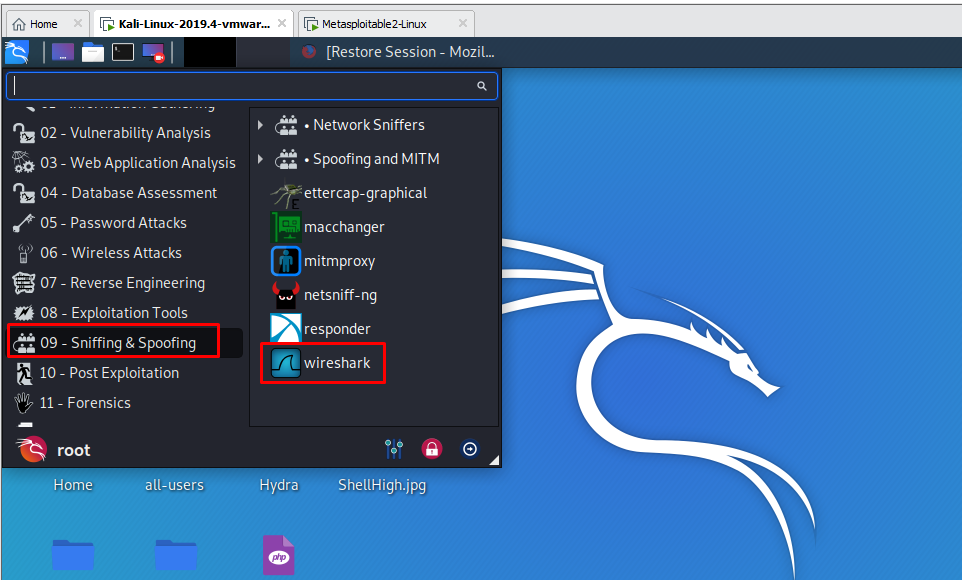

Также я упоминал «wpscan», «drupalscan». Мы рассмотрели анализ баз данных, и подобрали имя пользователя и пароль к ней. В рамках данного курса мы не будем рассматривать раздел беспроводных атак, а также реверс-инжиниринг. Это темы для отдельных курсов. Продолжим рассматривать инструменты Kali, и перейдем в раздел сниффинг и спуфинг. В частности нас будет интересовать инструмент для сниффинга, который называется «wireshark»:

Этот инструмент работает на нашем компьютере, анализируя сетевой трафик и перехватывая все пакеты. Также можно указать, какие пакеты перехватывать. В этом уроке мы рассмотрим wireshark более детально, и я покажу Вам, как искать имена пользователей и пароли, которые передаются в Вашей сети.

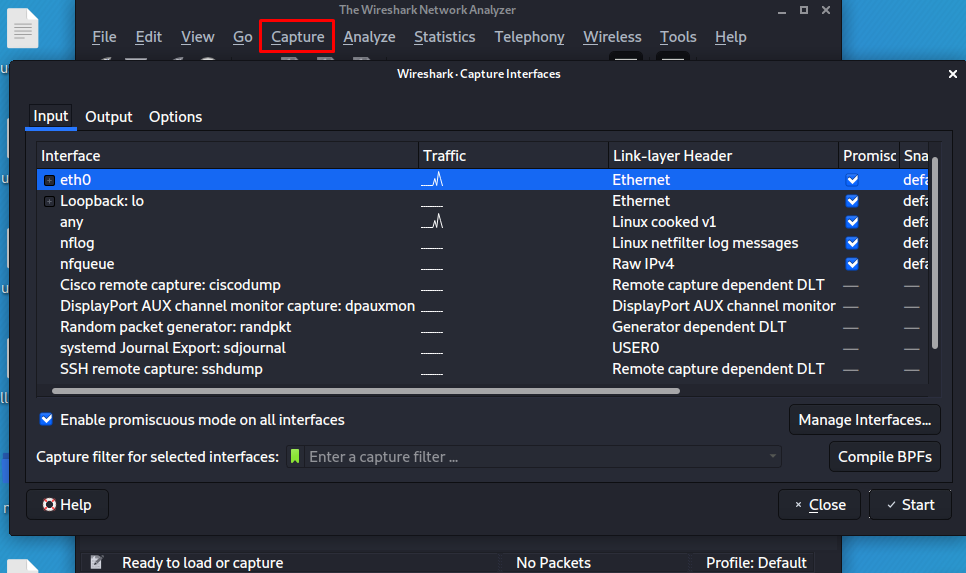

Для начала выбираем меню «Capture», далее «Options»:

Здесь нужно выбрать сетевой интерфейс, с которого Вы будете перехватывать трафик. Давайте я объясню подробнее. У большинства современных компьютеров или ноутбуков есть несколько сетевых интерфейсов. Как правило, это проводной и беспроводной интерфейс.

Например, если Вы используете стационарный компьютер в университете, то на не используется проводной интерфейс, т.е. к нему подключен сетевой кабель, который обеспечивает доступ к сети.

Если Вы работаете с ноутбука дома, то скорее всего у Вас беспроводной интерфейс.

Обратите внимание, что я использую Kali в качестве виртуальной машины. Виртуальная машина думает, что это проводное соединение, а не беспроводное, т.е. eth0. Мы проговаривали это в лекции по настройке сети. Имейте ввиду, что если бы использовалось беспроводное соединение, то сетевой интерфейс отображался как адаптер «wlan0», но так как у меня проводное соединение, то указан интерфейс «eth0».

Очень важно понимать разницу, так как если Вы используете виртуальную машину и пытаетесь найти беспроводной интерфейс, то у Вас ничего не получиться. Однако, если Вы установили Kali напрямую, то Вы используете беспроводной интерфейс, то ищите wlan. Надеюсь с этим нет вопросов.

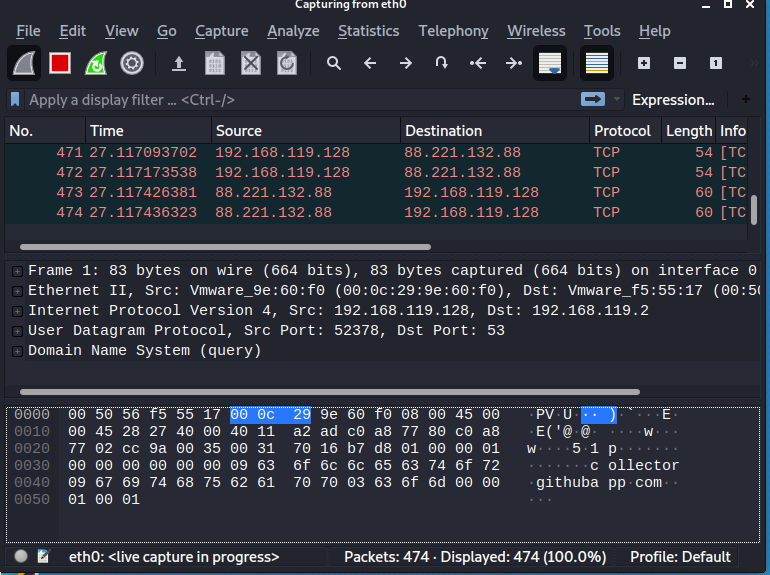

Нажимаем кнопку «start», чтобы начать мониторить или сниффить сеть:

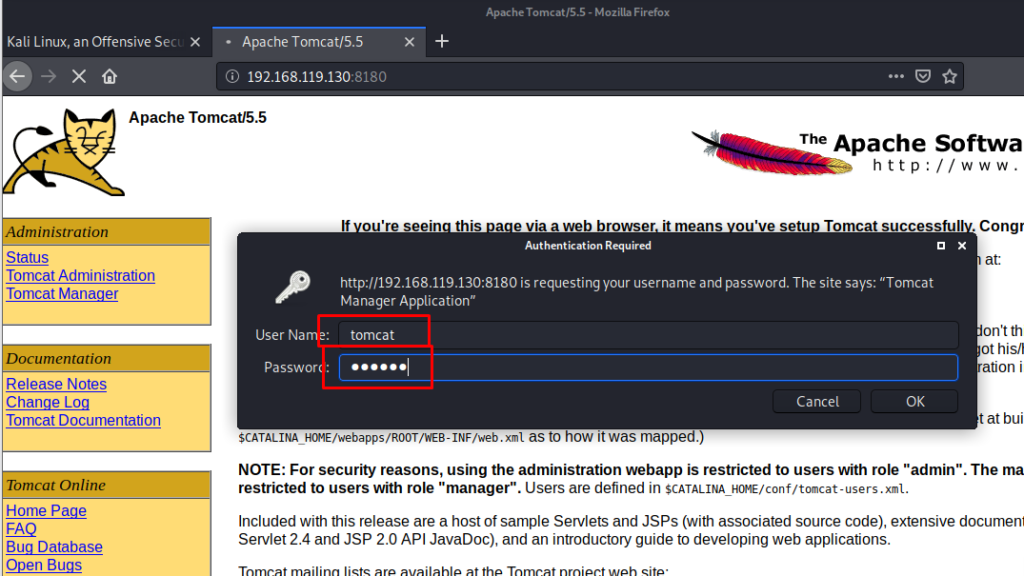

Итак, я вернулся на сервер TomCat, и авторизировался на нем. Таким образом, появляется сценарий, при котором пользователь admin, т.е. я, авторизируется в панеле управления, а хакер сидит в wireshark, и надеется получить учетные данные TomCat. После авторизации у нас будут появляться пакеты, и так как я использую закрытую сеть, то используется немного пакетов. Однако, если использовать другие инструменты, открытую сеть, то в Wireshark будет использовано больше пакетов.

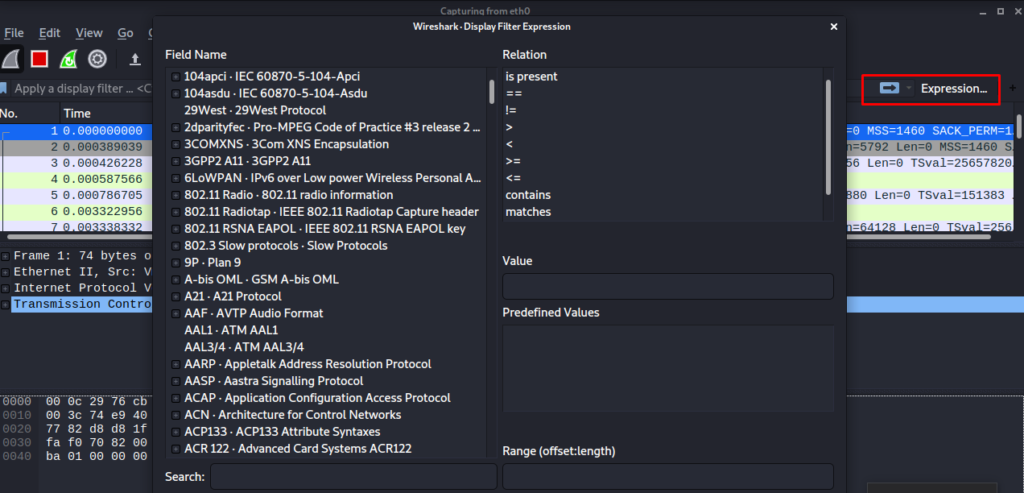

В этом потоке очень сложно найти нужную информацию, поэтому используются фильтры. По сути фильтр отображает то, что нам нужно, и он игнорирует все остальные пакеты, и отображает только нужные. Для редактирования используем кнопку «Expression»:

Вспомните, что мы говорили об HTTP, SSH, FTP. Но сетевых протоколов гораздо больше.

Сейчас нас интересует протокол HTTP, потому что я знаю, что в панель управления TomCat зашли через браузер, и эта панель находится на веб-сервере, и, скорее всего, к ней можно получить доступ через HTTP или HTTPS.

HTTPS – это безопасный и зашифрованный HTTP. И если бы мне не повезло, и админ использовал бы зашифрованный протокол HTTPS, я не смог бы расшифровать данные.

В качестве профилактики безопасности сохранения учетных данных, нужно проверять протоколы, которые находятся в адресной строке браузера, и если стоит HTTPS, то данные будут зашифрованы.

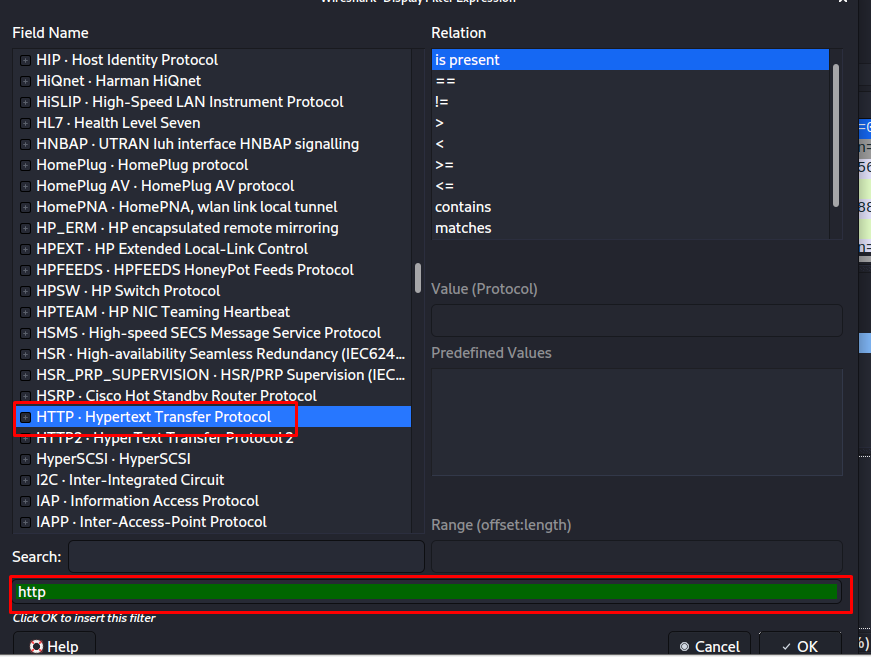

Нужно пролистать вниз, чтобы найти протокол HTTP:

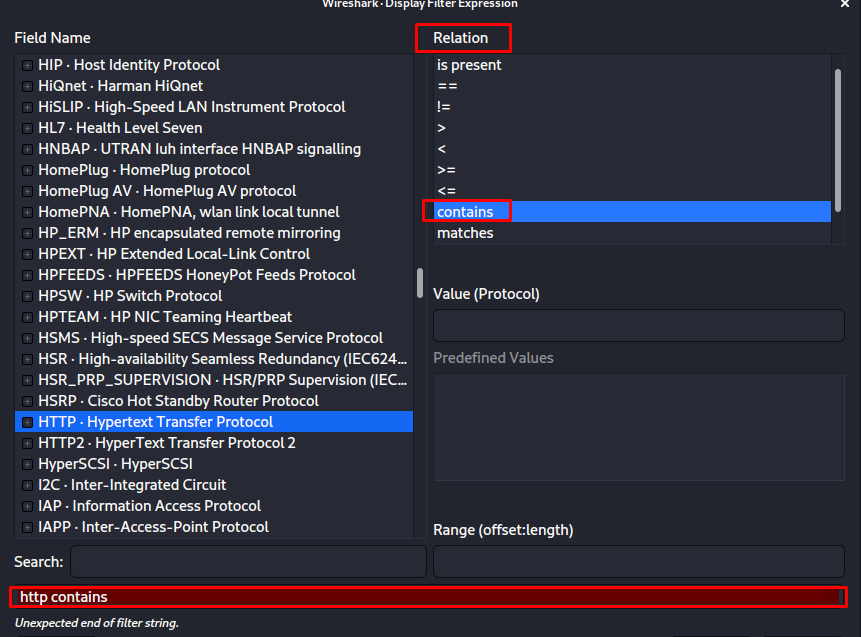

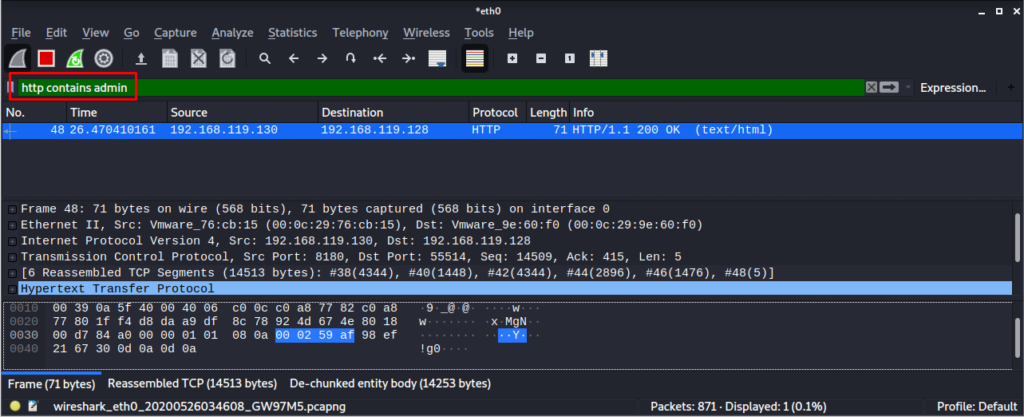

Обратите внимание на строку фильтра. Она выделена зеленым цветом. Это означает, что WireShark понимает то, что мне нужно. Выберем дополнительный параметр к http. Это contains, в правом верхнем углу:

WireShark не понимает то, что мне нужно. Если остановить курсор мыши на слове «contains», мы получим вывод более полного перечня информации.

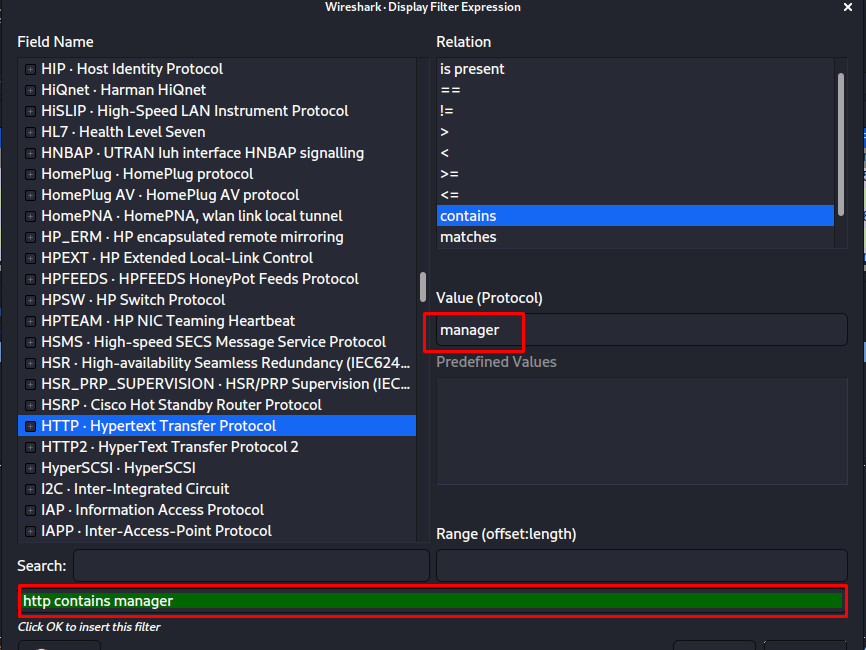

Иными словами, нам нужно дополнительно прописать еще значение, чтобы WireShark понимал его. Я хочу, чтобы программа отбрасывала все пакеты, кроме http-пакетов. Дополнительно введем слово manager, чтобы еще сузить список пакетов, которые будут выводиться:

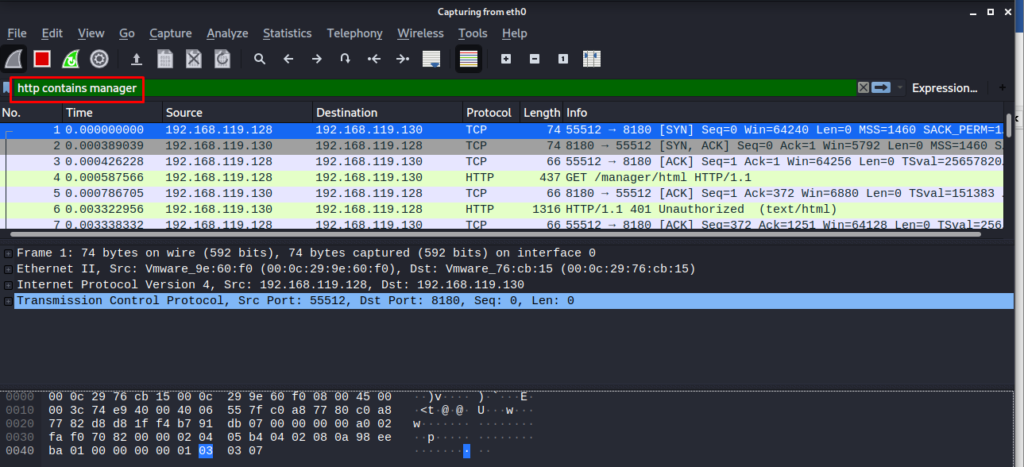

К примеру, если я зайду на какой-либо сайт через HTTPS, то эти пакеты будут проигнорированы, потому что я указал только HTTP. Слово «manager» я указываю для того, чтобы использовать его в фильтре, так как я знаю, что при авторизации в панели управления TomCat, пакет должен содержать слово «manager». Кликаем «Ok» и переходим в основное окно WireShark:

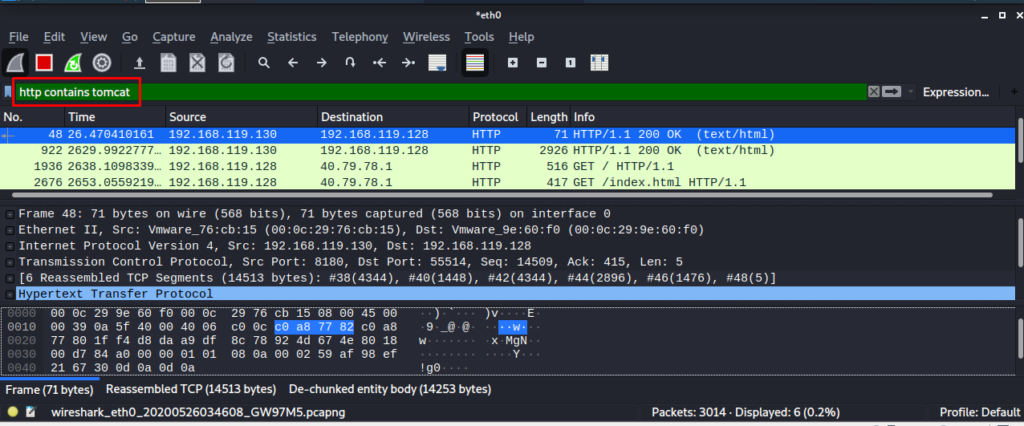

Мы можем поиграться с фильтром, выводя различные пакеты:

И если кликать по выведенным пакетам, то отображается их содержимое.

Например, я ищу TomCat:

Как видим, отображается HTTP-запрос, в котором админ заходил на страницу авторизации. Мы можем просмотреть абсолютно все пакеты и проанализировать их. Мы можем видеть, куда заходил пользователь и т.д.

В этом видео нас интересуют учетные данные (имя пользователя и пароль), который админ использовал при авторизации в панели управления. Они нам нужны для того, чтобы взломать систему.

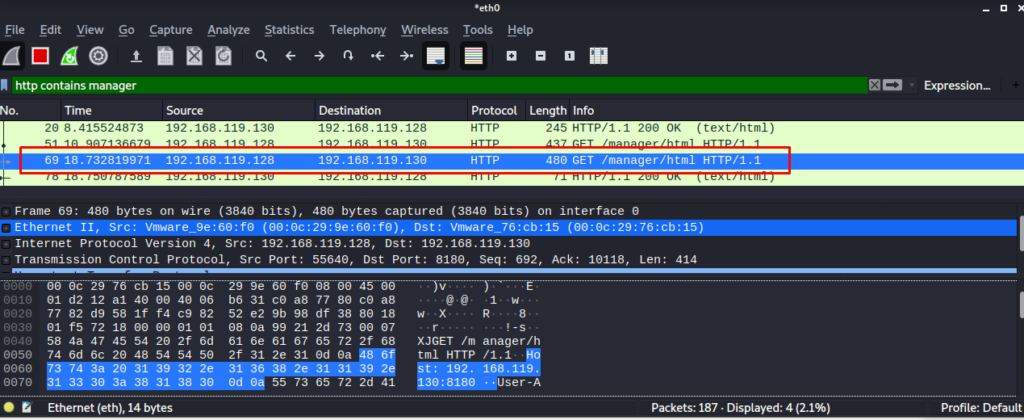

Давайте проанализируем пакет HTTP 480 GET:

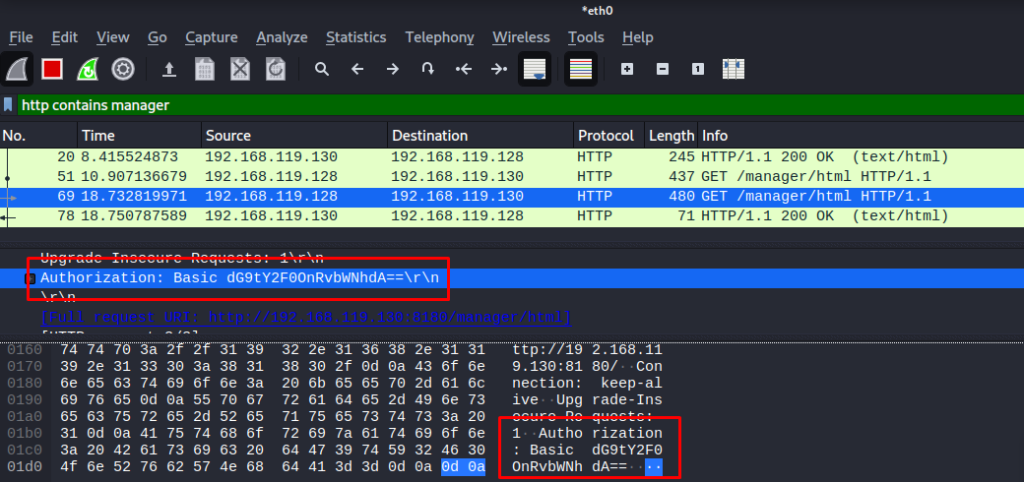

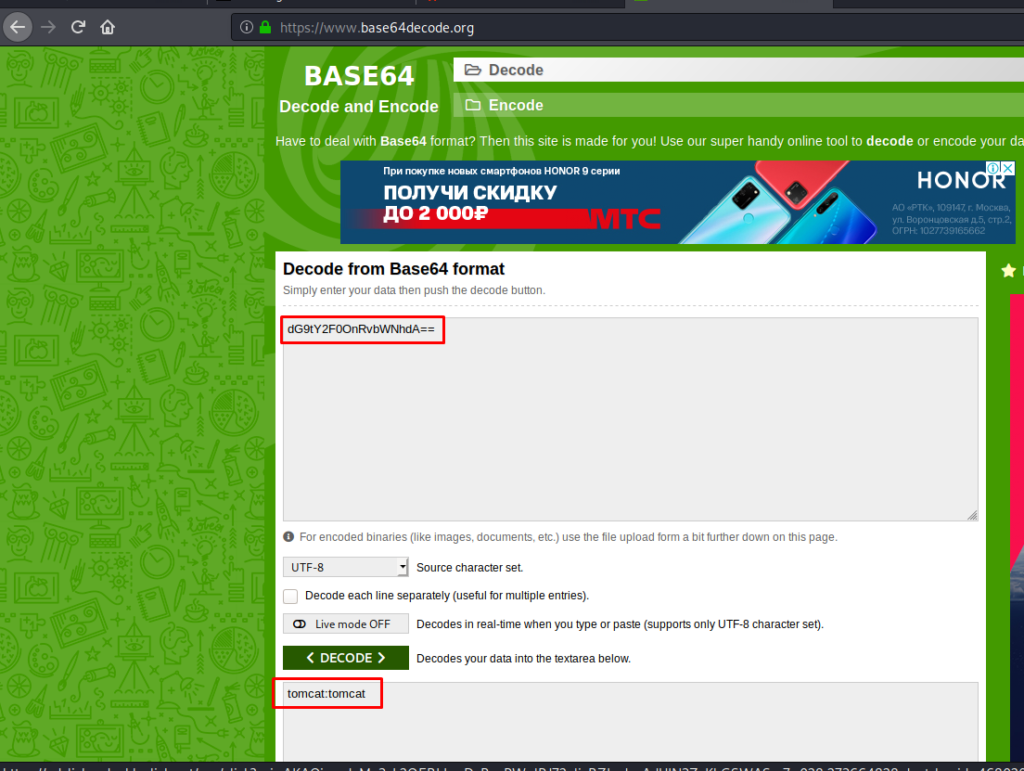

Пользователь, исходя из этих данных успешно авторизировался. Просматривая содержимое этого пакета мы можем увидеть информацию «Authorization: Basic»:

Итак, почему нам нужна именно эта строка? На самом деле – это есть имя пользователя и пароль, который использовал admin. Данная строка не зашифрована, а обфусцированна, и в данном случае она закодирована с помощью base64. Это тип кодирования, который можно определить по символу равно «=» в конце. На самом деле base64 – это один из самых простых методов кодировки, и его очень легко раскодировать.

Копируем данную запись, нажав правую клавишу мыши и далее «Copy» «Value».

В интернете ищем декодер base64:

Как видим, внизу страницы находятся имя пользователя и пароль, которые были закодированы.

Мы выбрали WireShark, потому что он самый популярный, и настроили его для перехвата трафика из сети, а затем использовали фильтры просмотра, чтобы получить закодированные учетные данные и раскодировали их.

Нам совершенно не важно какой длины будет пароль, так как мы можем перехватить любую его длину.

После того, как мы перехватили логин и пароль, нам нужно авторизироваться в панели управления, чтобы проверить наличие доступа, а затем вернуться в Metasploit, настроить эксплойт, и получить доступ к системе.

Источник