- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- bWAPP

- Описание bWAPP

- Уязвимости в bWAPP

- Различия между bWAPP и bee-box

- Справка по bee-box

- Установка bWAPP

- Установка bWAPP в Web Security Dojo

- Установка bee-box в VirtualBox

- Setup bWAPP in Kali Linux | Extremely Buggy Web Application

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- OWASP Broken Web Applications Project

- Описание OWASP Broken Web Applications Project

- Справка по OWASP Broken Web Applications Project

- Руководство по OWASP Broken Web Applications Project

- Состав OWASP Broken Web Applications Project

- Установка OWASP Broken Web Applications Project

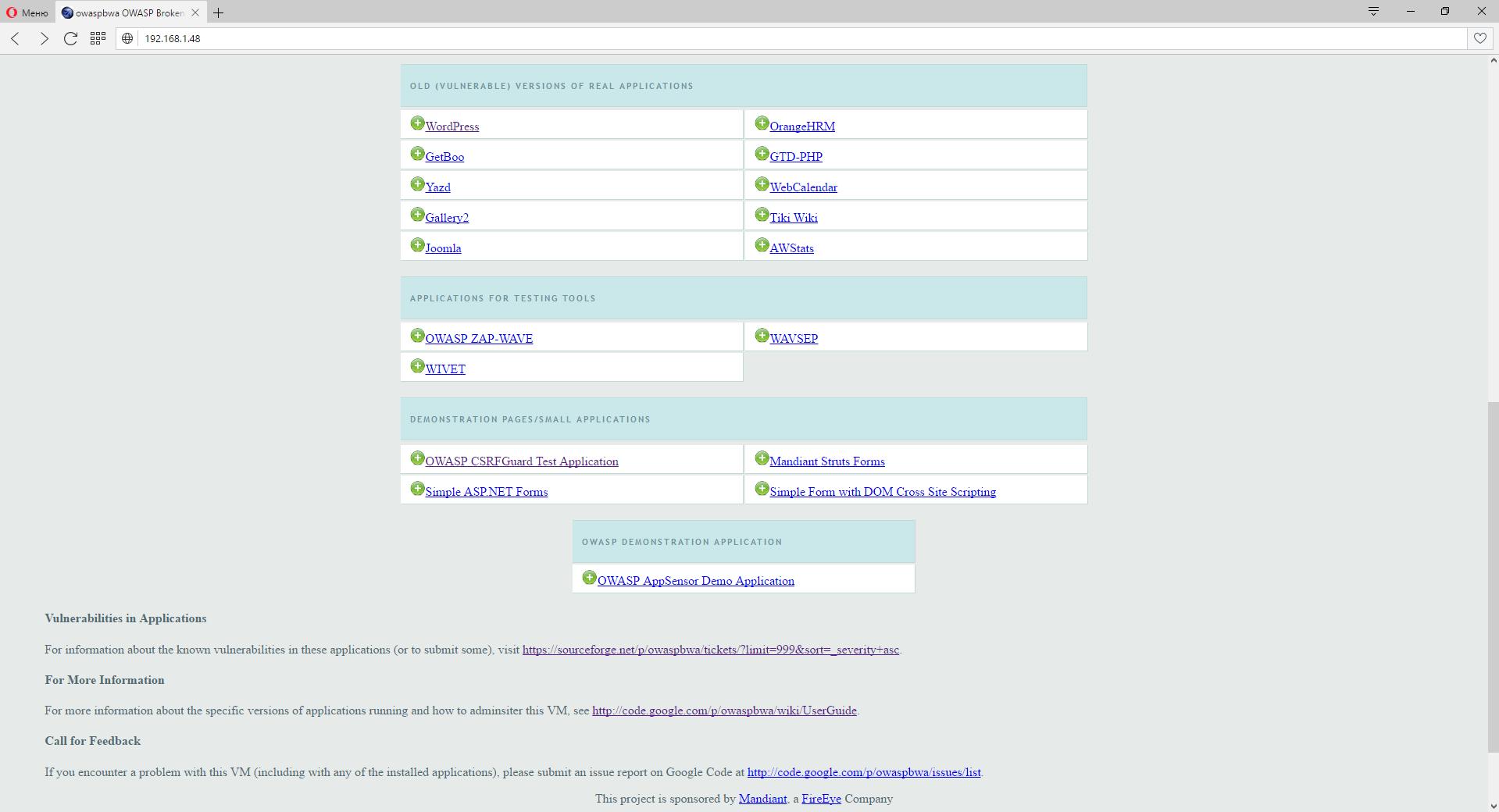

- Скриншоты OWASP Broken Web Applications Project

- Инструкции по OWASP Broken Web Applications Project

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

bWAPP

Описание bWAPP

bWAPP, или buggy web application (глючное веб-приложение), — это бесплатное, с открытым исходным кодом, намеренно небезопасное веб-приложение.

Оно помогает энтузиастам по безопасности, разработчикам и студентам обнаруживать и предотвращать веб-уязвимости.

bWAPP подготавливает для проведения успешных тестов на проникновение и участия в проектах этичного хакинга.

Автор: Malik Mesellem

Лицензия: CC BY-NC-ND 4.0

Уязвимости в bWAPP

bWAPP содержит более 100 веб-багов.

bWAPP охватывает все уязвимости из OWASP Top 10 project, включая:

- SQL, HTML, iFrame, SSI, OS Command, PHP, XML, XPath, LDAP, Host Header и SMTP инъекции

- Cross-Site Scripting (XSS), Cross-Site Tracing (XST) и Cross-Site Request Forgery (CSRF)

- Проблемы AJAX и веб-служб (jQuery/JSON/XML/SOAP/WSDL)

- Вопросы аутентификации, авторизации и сессий, уязвимость выгрузки файлов и файлов бэкдоров

- Произвольный доступ к файлам, лазание по директориями (directory traversals), локальное и удалённое внедрение файлов (LFI/RFI)

- Проблемы конфигурации: Man-in-the-Middle, файлы cross-domain policy, раскрытие информации,…

- HTTP parameter pollution, HTTP response splitting и HTTP verb tampering

- Небезопасные конфигурации DistCC, FTP, NTP, Samba, SNMP, VNC и WebDAV

- HTML5 ClickJacking, Cross-Origin Resource Sharing (CORS) и проблемы веб-хранилища

- XML External Entity attacks (XXE) и Server Side Request Forgery (SSRF)

- Уязвимости Heartbleed и Shellshock (OpenSSL), Атаки отказ-в-обслуживании (DoS)

- Parameter tampering, cookie и password reset poisoning

Различия между bWAPP и bee-box

bWAPP — это непосредственно набор веб-приложений для поиска и тестирования уязвимостей. А bee-box — это виртуальная машина Linux с предустановленным bWAPP.

С bee-box вы можете взламывать даже на уровне системы. Полный набор уязвимостей доступен именно в bee-box.

Справка по bee-box

Учётные данные Linux:

Учётные данные MySQL:

Измените настройки Postfix (relayhost,…) под ваше окружение.

- Файл конфигурации: /etc/postfix/main.cf

bee-box даёт вам сразу несколько возможностей взломать веб-сайт bWAPP. Возможно даже взломать bee-box для получения root доступа.

Сделайте снимок (snapshot) VM до взлома bee-box. Также резервная копия веб-сайта bWAPP размещена в /var/www/bWAPP_BAK.

Для переустановки базы данных bWAPP, удалите базу данных с помощью phpmyadmin (http://[IP]/phpmyadmin/). После этого, перейдите на страницу :ttps://[IP]/bWAPP/install.php

Не обновляйте операционную систему Linux — пропадёт всё веселье.

Установка bWAPP

Требования:

- Windows, Linux, Unix, Mac OS,…

- веб-сервер (Apache, Nginx, IIS,…)

- PHP расширения

- MySQL

Или вы можете установить WAMP или XAMPP.

Шаги установки bWAPP на веб-сервер:

- Подразумевается, что вы уже установили Apache/IIS, PHP и MySQL.

- Извлеките содержимое ‘zip’ файла. Команда в Linux:

- Переместите директорию ‘bWAPP’ (и всё содержимое) в корень вашего веб-сервера.

- Дайте полные разрешения для директорий ‘passwords’, ‘images’, ‘documents’ и ‘logs’. Этот шаг опциональный, но даст вам намного больше веселья при эксплуатации bWAPP такими инструментами как sqlmap и Metasploit.

Пример на Linux:

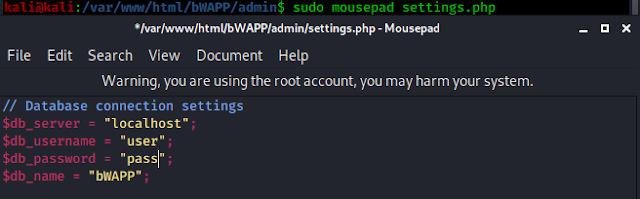

- Отредактируйте файл ‘admin/settings.php’ на ваши собственные настройки подключения к базе данных.

- Откройте в браузере файл ‘install.php’ в директории ‘bWAPP’.

Кликните на ‘here’ (Click ‘here’ to install bWAPP). Будет создана и заполнена база данных ‘bWAPP’.

Перейдите к странице входа. Если вы открыли в браузере корневую директорию bWAPP, то вы будете перенаправлены.

- Войдите с учётными данными по умолчанию, или создайте нового пользователя.

Учётные данные по умолчанию: bee/bug

Установка bWAPP в Web Security Dojo

bWAPP отсутствует в Web Security Dojo, но его можно с лёгкостью установить туда. Создайте файл install_bWAPP.sh следующего содержания:

Запустите этот скрипт командой:

Перейдите на страницу http://localhost/bwapp/install.php для установки. Кликните на ‘here’ (Click ‘here‘ to install bWAPP). Будет создана и заполнена база данных ‘bWAPP’.

Перейдите к странице входа http://localhost/bwapp/login.php

Теперь ‘bWAPP’ будет всегда доступен по ссылке http://localhost/bwapp/

Установка bee-box в VirtualBox

Требования

- Windows, Linux или Mac OS

- VMware Player, Workstation, Fusion или Oracle VirtualBox

Шаги установки bee-box в VirtualBox

Подразумевается, что вы уже установили VirtualBox.

Для установки в VirtualBox, создайте новую виртуальную машину без диска. Вместо запуска перейдите в настройки и подключите в качестве диска файл bee-box.vmdk из распакованного архива.

Перед запуском перейдите в настройки виртуальной машины в параметры сетевого адаптера. Измените «Тип подключения» на «Сетевой мост». А также «Неразборчивый режим» на «Разрешить всё»:

Узнайте IP адрес виртуальной машины:

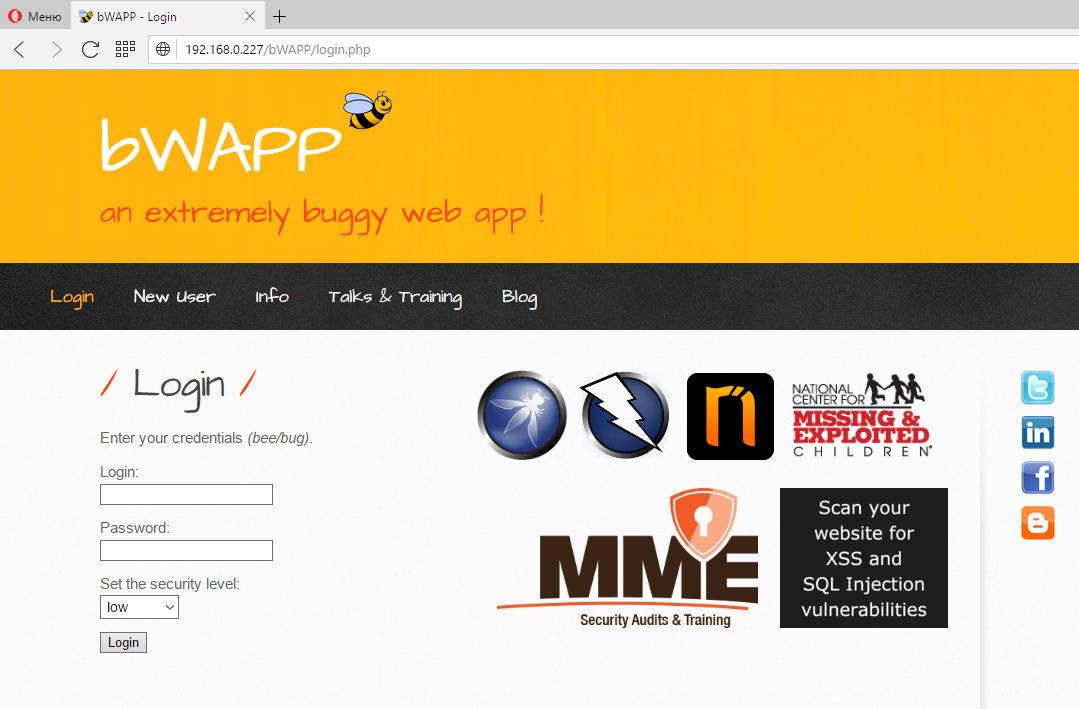

На скриншоте видно, что IP адрес машины 192.168.0.227.

В веб-браузере основной машины введите IP адрес виртуальной машины, например http://192.168.0.227/bWAPP/login.php.

Войдите с учётными данными bWAPP по умолчанию или создайте нового пользователя. Учётные данные по умолчанию: bee/bug. Теперь всё готово.

Источник

Setup bWAPP in Kali Linux | Extremely Buggy Web Application

We can’t directly attack any web application without proper legal permission. That will consider as a crime.

If we do not practice our penetration testing skills then we can’t improve our skills. So we need a place where we can test our attacks and run our tools.

The place is our home. Home is 127.0.0.1. Our localhost. We can do any activity here.

Previously we have installed Damn Vulnerable Web Application in our localhost. Today we are going to set bWAPP (Buggy Web App) in our Kali Linux machine.

bWAPP is extremely buggy. It is free and open-source. It helps students to test their skills, professionals run their tools in a safe environment. bWAPP has over 100+ web vulnerabilities.

first we need to download bWAPP from here.

|

| bWAPP download from sourceforge |

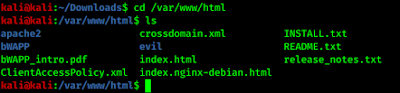

Then we open our terminal and change our directory to Downloads because there we have our downloaded zip file.

Now we unzip the zip file in directly in our apache web folder using following command:-

If it prompt for the password then we type our password and press Enter.

Then it will extract the zip file in our apache web folder.

|

| Here we extract bWAPP in apache web folder |

To check our apache web folder we go to the directory:-

Then we run ls to check the files here.

In the above screenshot we can see a folder named bWAPP, and we change the permission of that folder using following command:-

Now we start our required services applying following commands:-

Those commands will start Apache and mySQL services.

Then we configure the settings for mySQL. We run following command to go to the admin directory:-

Now we change the settings.php file using a text editor.

Now we change database connection settings.

Here we have changed the username to user and password to pass. Then we save and close it.

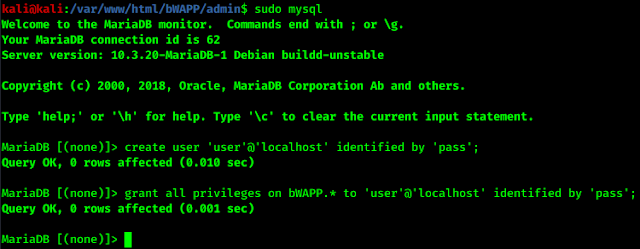

Now let’s login to mysql using following command:-

Now to setup a database, we start with creating a new user by applying following command:-

Here using this command we are creating a user called ‘user’ running server on localhost and the password is ‘pass’. Remember that this username and password should exactly same as the password and username we have entered in the configuration file bWAPP.

In the screenshot we can see the query is OK. That means the user is created.

Then we grant this user all the privileges over the database. For that we type following command:-

Then we open our browser and navigate to localhost/bWAPP/install.php

Then we go to login page clicking on the menu bar.

The default username is bee and the default password is bug. Using those we click on login with low security level.

| Successfully Installed |

We have logged in bWAPP portal with low security level. We can change the default password, create new user from the main menu. We can choose a bug for our practice testing from the menu.

To re-open it we should start apache2 and mySQL services and navigate to http://localhost/bWAPP/ from browser.

bWAPP covers all major known web vulnerabilities, including all risks from the OWASP top 10 project!

It is for security testing and educational purpose only.

Which bug do you want to hack today ? We are curious to know comment down please.

For more tutorials on Kali Linux and cyber security follow us on blogger and for updates follow us on Twitter and Medium.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

OWASP Broken Web Applications Project

Описание OWASP Broken Web Applications Project

OWASP Broken Web Applications Project — это коллекция уязвимых веб-приложений, которые размещены в виртуальной машине.

Broken Web Applications (BWA) Project может быть интересен при:

- изучении безопасности веб-приложений

- тестировании ручных методик оценки

- тестировании автоматизированных инструментов

- тестировании инструментов анализа исходного кода

- наблюдении за веб-атаками

- тестировании файерволов веб-приложений (WAF) и подобных технологий

Главная цель программы — сберечь время пентестеров и профессионалов в сфере безопасности, которое им бы пришлось потратить на компилирование, настройку и каталогизацию с нуля всех собранных этих проектом программ.

Кроме коллекции уязвимых веб-приложений для безопасной тренировки в тестировании на проникновение, виртуальная машина также имеет подборку для тестирования инструментов, предназначенных для анализа веб-приложений.

Автор: Chuck Willis

Лицензия: бесплатная, GPLv2, лицензии входящих в состав проекта других продуктов

Справка по OWASP Broken Web Applications Project

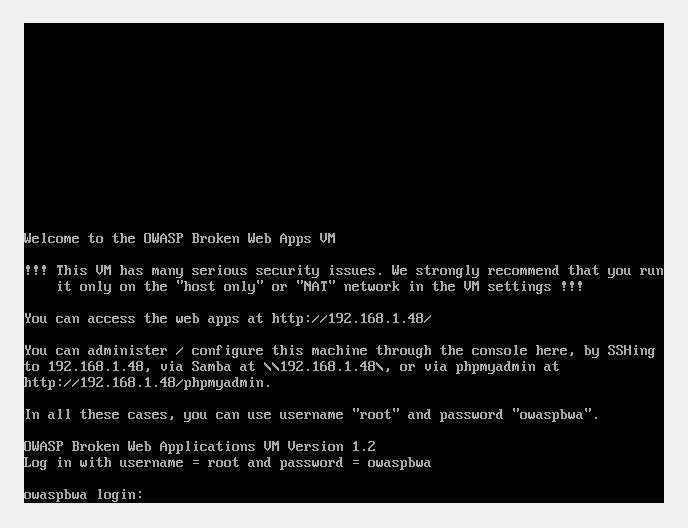

Учётные данные для входа в ОС root:owaspbwa.

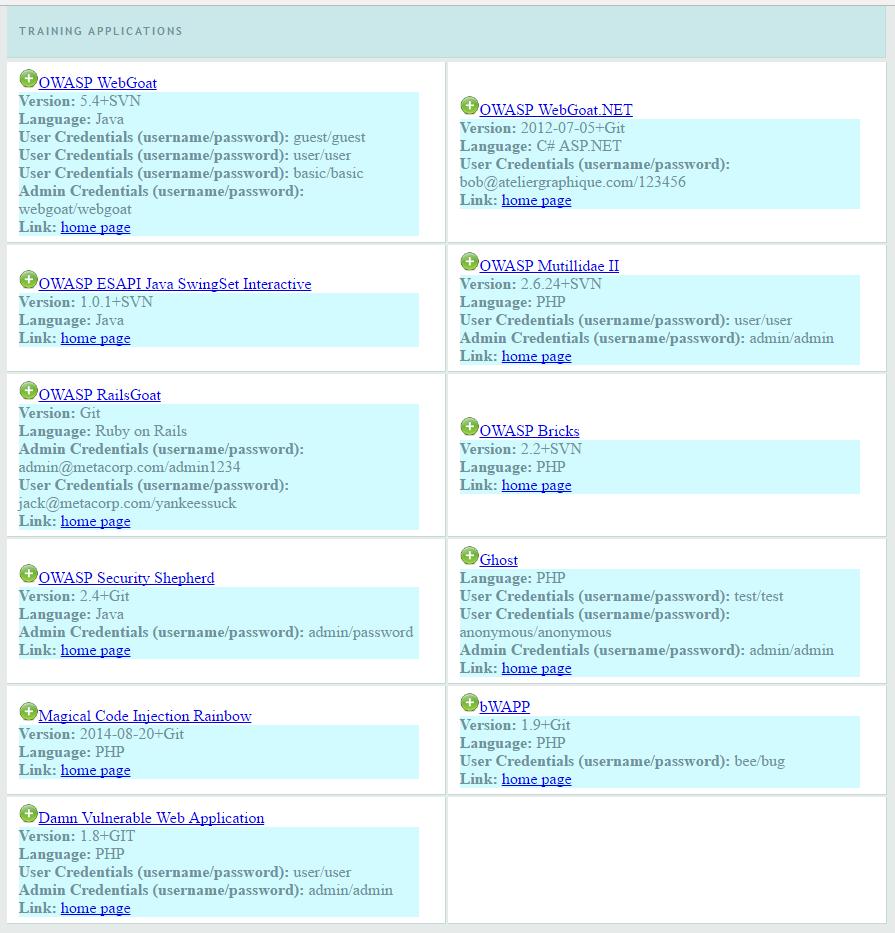

Имена пользователей и пароли приложений

Обычно приложения OWASP BWA настроены с административным аккаунтом, названным ‘admin’ с паролем ‘admin’, а аккаунт «обычного» пользователя назван ‘user’ с паролем ‘user’. В некоторых случаях невозможен или не нужен дополнительный аккаунт.

Чтобы увидеть все списки учётных данных в браузере перейдите на IP виртуальной машины и нажмите зелёный крестик:

Управление

После загрузки, виртуальную машину можно администрировать несколькими различными техниками.

- SSH

- Samba shares

- Консоль входа

- PHPMyAdmin (по адресу http://owaspbwa/phpmyadmin/)

Кстати, их присутствие не подразумевает их уязвимость — они там просто для обеспечения управления.

Во всех случаях используйте имя пользователя «root» и пароль «owaspbwa».

Руководство по OWASP Broken Web Applications Project

Включение и отключение основного набора правил ModSecurity в OWASP

Виртуальная машина поставляется с включённым Apache ModSecurity, но не используются наборы правил (поэтому ничего не блокируется и не записывается в журнал). Виртуальная машина обеспечивает простой механизм для включения и отключения OWASP ModSecurity Core Rule Set как это показано ниже. Цель этой функции — позволить пользователям из первых рук видеть эффективность (и ограничения) основных наборов правил (Core Rule Set) при ловле зловредных запросов.

Для ведения журнала (но не блокировки) любых запросов с использованием OWASP ModSecurity Core Rule Set, запустите следующую команду:

Сообщения журнала будут сохраняться в /var/log/apache2/error.log (общий с \owaspbwa\var\log\apache2\error.log).

Чтобы и блокировать, и вести журнал запросов с использованием OWASP ModSecurity Core Rule Set, запустите:

Для отключения всех правил ModSecurity (возвращение в исходное состояние, в котором виртуальная машина поставляется), запустите:

Пользователи могут отредактировать основной набор правил в /etc/apache2/modsecurity-crs/ (совместно с \owaspbwa\etc\apache2\modsecurity-crs). Пользователи также вольны изменять конфигурацию Apache для использования совершенно других правил ModSecurity.

Ведение нужнала

Настройка ведения жунрала для всех компонентов в виртуальной машине были оставлены на настройках по умолчанию, но пользователи вольны отредактировать конфигурацию логгирования, чтобы увидеть влияние изменений.

Логи располагаются в директории /var/log/ (совместно с \owaspbwa\var\log). Все логи в свежей виртуальной машине удалены, следовательно все записи журнала, которые увидят пользователи, относятся к их собственной активности на этой системе.

Обновление компонентов из репозиториев

Различные компоненты виртуальной машины OWASP BWA могутр быть обновлены из их публичных репозиториев. Все такие обновления несут риск сломать соответствующее приложение, но имеют потенциал принести дополнительные функции без ожидания следующего выпуска виртуальной машины OWASP BWA.

Обычно, пользователи, которые желают эту функцию, пробуют сначала обновить все компоненты.

Все компоненты

Чтобы обновить файлы для OWASP BWA, с кодом приложений, которые доступны из публичных репозиториев кода, запустите команду:

Это может привести к ошибкам приложения, по разным причинам. Часто это случается из-за изменения структуры используемой приложением базы данных. Если это произошло, проверьте инструкции приложения на предмет повторной постройки базы данных. Некоторые приложения включают страницу или ссылку для автоматического перестроения базы данных.

Специфичный контент OWASP BWA

Код и файлы, которые недоступны в каких-либо публичных репозиториях сохраняются в SVN репозитории для OWASP BWA в Google Code. Их можно обновить запуском:

Запуск этой команды также может обновить базы данных приложений, размещённых в виртуальной машине. Это обновление может принести проблемы с приложениями, которые имеют свои собственные репозитории, поскольку сами приложения этой командой не обновляются.

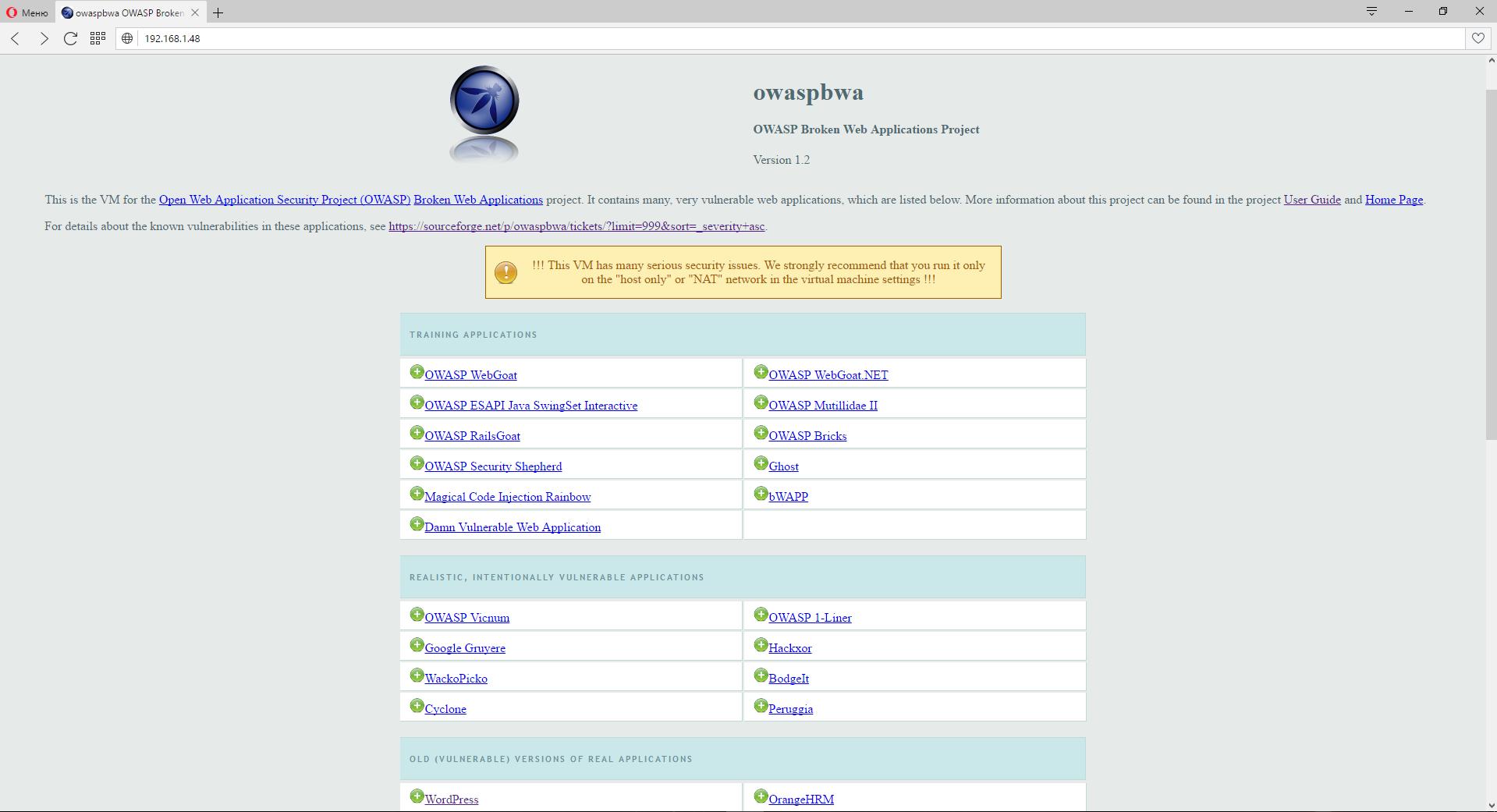

Состав OWASP Broken Web Applications Project

Приложения для тренировки

Приложения, разработанные для обучения, которые направляют пользователя к конкретным, намеренным уязвимостям:

- OWASP WebGoat версии 5.4+SVN (Java)

- OWASP WebGoat.NET версии 2012-07-05+GIT (ASP.NET)

- OWASP ESAPI Java SwingSet Interactive версии 1.0.1+SVN (Java)

- OWASP Mutillidae II версии 2.6.24+SVN (PHP)

- OWASP RailsGoat (Ruby on Rails)

- OWASP Bricks версии 2.2+SVN (PHP)

- OWASP Security Shepherd версии 2.4+GIT (Java)

- Ghost (PHP)

- Magical Code Injection Rainbow версии 2014-08-20+GIT (PHP)

- bWAPP версии 1.9+GIT (PHP)

- Damn Vulnerable Web Application версии 1.8+GIT (PHP)

Реалистичные, намеренно уязвимые приложения

Приложения, которые имеют большое количество намеренных уязвимостей безопасности, но они созданы выглядеть и работать как настоящие приложения:

- OWASP Vicnum версии 1.5 (PHP/Perl)

- OWASP 1-Liner (Java/JavaScript)

- Google Gruyere версии 2010-07-15 (Python)

- Hackxor версии 2011-04-06 (Java JSP)

- WackoPicko версии 2011-07-12+GIT (PHP)

- BodgeIt версии 1.3+SVN (Java JSP)

- Cyclone Transfers (Ruby on Rails)

- Peruggia версии 1.2 (PHP)

Старые версии реальных приложения

Приложения с открытым исходным кодом с одной или более известными проблемами безопасности:

- WordPress 2.0.0 (PHP, выпущен 31 декабря 2005 года) с плагинами: myGallery версии 1.2 и Spreadsheet for WordPress версии 0.6

- OrangeHRM версии 2.4.2 (PHP, выпущен 7 мая 2009 года)

- GetBoo версии 1.04 (PHP, выпущен 7 апреля 2008 года)

- gtd-php версии 0.7 (PHP, выпущен 30 сентября 2006 года)

- Yazd версии 1.0 (Java, выпущен 20 февраля 2002 года)

- WebCalendar версии 1.03 (PHP, выпущен 11 апреля 2006 года)

- Gallery2 версии 2.1 (PHP, выпущен 23 марта 2006 года)

- TikiWiki версии 1.9.5 (PHP, выпущен 5 сентября 2006 года)

- Joomla версии 1.5.15 (PHP, выпущен 4 ноября 2009 года)

- AWStats версии 6.4 (build 1.814, Perl, выпущен 25 февраля 2005 года)

Приложения для тестирования инструментов

Приложения, созданные для тестирования автоматизированных инструментов, таких как сканеров безопасности:

- OWASP ZAP-WAVE версии 0.2+SVN (Java JSP)

- WAVSEP версии 1.5 (Java JSP)

- WIVET версии 3+SVN (PHP)

Демонстрационные страницы / маленькие приложения

Маленькие приложения или страницы с намеренными уязвимостями для демонстрации конкретных концепций:

- OWASP CSRFGuard Test Application версии 2.2 (Java)

- Mandiant Struts Forms (Java/Struts)

- Simple ASP.NET Forms (ASP.NET/C#)

- Simple Form с DOM межсайтовым скриптингом (HTML/JavaScript)

Демонстрационные приложения OWASP

Демонстрация OWASP приложения. Не содержит преднамеренных уязвимостей:

- OWASP AppSensor Demo Application (Java)

Установка OWASP Broken Web Applications Project

Программа поставляется в виде трёх самостоятельных файлов. Два из них являются архивами .zip и .7z. Их содержание абсолютно идентично, но они различаются степенью сжатия. Меньший размер имеет .7z, поэтому для скачивания рекомендуется он.

Если вы планируете использовать OWASP Broken Web Applications в VirtualBox, то скачайте файл с расширением .ova.

После скачивания в VirtualBox перейдите в настройку Файл → Импорт конфигураций… и выберите скаченный файл.

Перед запуском перейдите в настройки виртуальной машины в параметры сетевого адаптера. Измените «Тип подключения» на «Сетевой мост». А также «Неразборчивый режим» на «Разрешить всё»:

После этого запустите виртуальную машину.

Виртуальная машина не имеет графического интерфейса:

Для доступа к веб-приложениям в браузере наберите адрес, который показан в консоли виртуальной машины.

Скриншоты OWASP Broken Web Applications Project

Инструкции по OWASP Broken Web Applications Project

Ссылки на инструкции будут добавлены позже.

Источник