- Трояны-блокировщики Windows: рецепты лечения

- 1. Самые общие рекомендации

- 2. Надеемся на честность вирусмейкеров

- 3. Если б я имел коня.

- 4. Военная хитрость

- 5. Если б конь имел меня.

- 6. Доктор, Вы меня вылечите.

- 7. Русский вирус влезет и BIOS

- 8. Сестра, стакан кефиру и скальпель, будем вскрывать больного!

- NexxDigital — компьютеры и операционные системы

- Svchost вирус лечение

- Svchost.exe: что это за процесс, какие у него функции и зачем нужен?

- Как отличить svchost.exe вирус от системного файла

- Как удалить svchost.exe с помощью программы AVZ

- Выявление

- Удаление

- Работа с реестром

- Вредоносный веб-сайт заблокирован svchost.exe вирус ?

- Как получить инфицированных от этой вредоносной программы?

- Почему опасно Тиза?

Трояны-блокировщики Windows: рецепты лечения

Продолжаем бороться с блокировщиками Windows, далее мы попытаемся дать несколько практических советов по борьбе с этим неприятным видом «троянов». Для начала напомним, что же такое троян блокировщик Windows. Итак, трояны («троянские кони») семейства Winlock, известные как «блокировщики Windows», семейство вредоносных программ, блокирующих или затрудняющих работу с операционной системой, и требующих перечисление денег злоумышленникам за восстановление работоспособности компьютера, частный случай Ransomware (программ-вымогателей). Впервые появились в конце 2007 года. Широкое распространение вирусы-вымогатели получили зимой 2009—2010 годов, по некоторым данным оказались заражены миллионы компьютеров, преимущественно среди пользователей русскоязычного Интернета. Второй всплеск активности такого вредоносного ПО пришёлся на май 2010 года.

Ранее для перевода денег обычно использовались короткие премиум-номера, в настоящее время подобные программы также могут требовать перечисления денег на электронные кошельки (например, «Яндекс.Деньги», WebMoney), либо на баланс мобильного номера. Необходимость перевести деньги часто объясняется тем, что «Вы получили временный бесплатный доступ к сайту для взрослых, необходимо оплатить продолжение его использования», либо тем, что «на Вашем компьютере обнаружена нелицензионная копия Windows». Также возможен вариант «за просмотр и копирование и тиражирование видео с насилием над детьми и педофилии». Пути распространения Trojan.Winlock и подобных вирусов разнообразны, в значительной части случаев инфицирование происходит через уязвимости браузеров при просмотре заражённых сайтов, либо при использовании мошенниками специальных «связок», позволяющих заражать только необходимые компьютеры также через браузер.

Пример баннера, особенно пугает неопытных пользователей

К настоящему времени представители этого класса вредоносных программ серьёзно эволюционировали и стали одной из самых частых проблем. Появление трояна в системе обычно происходит быстро и незаметно для пользователя. Человек выполняет привычный набор действий, просматривает веб-страницы и не делает чего-то особенного. В какой-то момент просто появляется полноэкранный баннер, который не удаётся убрать обычным способом. Картинка может быть откровенно порнографической, или наоборот – оформлена максимально строго и грозно. Итог один: в сообщении, расположенном поверх других окон, требуется перечислить указанную сумму на некий кошелек WebMoney или отправить платное SMS-сообщение. Часто оно дополняется угрозами уголовного преследования или уничтожения всех данных, если пользователь не поторопится с оплатой.

1. Самые общие рекомендации

Итак, это были общие рекомендации, а теперь перейдем к более детальному рассмотрению проблемы. Методики лечения основаны на понимании тех изменений, которые троян вносит в систему. Остаётся выявить их и отменить любым удобным способом. Если вы являетесь представителем бизнеса или столкнулись с подобной проблемой на офисной машине, рекомендуем обратиться к профессионалам для обслуживания компьютеров в офисе. И от троянов вылечат, и принтерр/МФУ настроят и другие проблемы решат.

2. Надеемся на честность вирусмейкеров

Для некоторых троянов действительно существует код разблокировки. В редких случаях они даже честно удаляют себя полностью после ввода верного кода. Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже. Но, как ни крути, такой метод работает все реже и реже — в практике Вашего покорного слуги разблокировать Windows с помощью кода разблокировки получается примерно один раз десяти-двенадцати заражений.

Сервис разблокировки Windows компании «Доктор Веб»

Сервис разблокировки Windows компании «Лаборатория Касперского»

Зайти в специализированные разделы сайтов «Доктор Веб», «Лаборатории Касперского» и других разработчиков антивирусного ПО можно с другого компьютера или телефона.

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt!, Eset NOD или Kaspersky Virus Removal Tool.

3. Если б я имел коня.

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш CTRL+ALT+DEL или CTRL+SHIFT+ESC. Если получилось, то мы имеем дело с примитивным трояном, борьба с которым не доставит проблем. Найдите его в списке процессов и принудительно завершите.

Подозрительный процесс в диспетчере задач

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

Если диспетчер задач не вызывается, попробуйте использовать сторонний менеджер процессов через команду «Выполнить», запускаемую нажатием клавиш Win+R. Вот как выглядит подозрительный процесс в System Explorer. Конечно, стоит сказать, что для этого нужен предустановленный сторонний менеджер процессов.

Расширенный менеджер запущенных процессов System Explorer

Скачать программу можно с другого компьютера или даже с телефона. Она занимает всего пару мегабайт. По ссылке «проверить» происходит поиск информации о процессе в онлайновой базе данных, но обычно и так всё понятно. После закрытия баннера часто требуется перезапустить «Проводник» (процесс explorer.exe). В диспетчере задач нажмите:

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

Типичное место локализации трояна – каталоги временных файлов пользователя, «Мои документы», системные каталоги (WINDOWS, system32 etc) и каталоги браузеров. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns. Также можно использовать очень популярный CCleaner.

AutoRuns покажет все объекты автозапуска (на скриншоте видна лишь малая часть)

4. Военная хитрость

Справиться с трояном на первом этапе поможет особенность в поведении некоторых стандартных программ. При виде баннера попробуйте запустить «вслепую» Блокнот или WordPad. Нажмите WIN+R, напишите notepad и нажмите ENTER. Под баннером откроется новый текстовый документ. Наберите любую абракадабру и затем коротко нажмите кнопку выключения питания на системном блоке. Все процессы, включая троянский, начнут завершаться, но выключения компьютера не произойдёт.

Блокнот — коня на скаку остановит и доступ админу вернёт!

Останется диалоговое окно «Сохранить изменения в файле?». С этого момента на время сеанса мы избавились от баннера и можем добить трояна до перезагрузки. Еще раз повторюсь — это относится к разряду довольно примитивных троянов, такой способ помогает в трети случаев.

5. Если б конь имел меня.

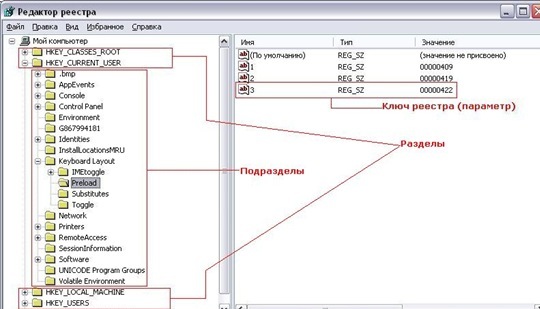

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты. В этом случае перезагрузите компьютер и удерживайте клавишу F8 в момент загрузки Windows. Появится окно выбора способа загрузки. Нам требуется «Безопасный режим с поддержкой командной строки» (Safe Mode with Command Prompt). После появления консоли пишем explorer и нажимаем ENTER – запустится проводник. Далее пишем regedit, нажимаем ENTER и видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Ключи реестра, часто модифицируемые троянами семейства Winlock

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

В «Shell» троян записывается вместо explorer.exe, а в «Userinit» указывается после запятой. Подробнее — тут. Копируем полное имя троянского файла в буфер обмена из первой обнаруженной записи. В командной строке пишем del, делаем пробел и вызываем правой клавишей мыши контекстное меню.

Удаление трояна из консоли (полное имя файла взято из реестра и скопировано в буфер обмена)

В нём выбираем команду «вставить» и нажимаем ENTER. Один файл трояна удалён, делаем тоже самое для второго и последующих.

Удаление трояна из консоли — файл находился во временной папке.

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Восстановление сетевых сервисов с помощью AVZ

6. Доктор, Вы меня вылечите.

Со случаями серьёзного заражения бесполезно бороться из-под инфицированной системы. Логичнее загрузиться с заведомо чистой и спокойно вылечить основную. Существуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk. Как и DrWeb LiveCD, он основан на Gentoo Linux. Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker. Также можно использовать ERD Commander или Windows XPE, такой пример будет рассмотрен позже.

Создание загрузочной флэшки из образа Kaspersky Rescue Disk

Предусмотрительные пользователи делают это заблаговременно, а остальные обращаются к друзьям или идут в ближайшее интернет-кафе уже во время заражения.

При включении заражённого компьютера удерживайте клавишу для входа в BIOS. Обычно это DEL или F2, а соответствующее приглашение отображается внизу экрана. Вставьте Kaspersky Rescue Disk или загрузочную флэшку. В настройках загрузки (Boot options) выберите первым загрузочным устройством привод оптических дисков или флэшку (иногда она может отображаться в раскрываемом списке HDD). Сохраните изменения F10 и выйдите из BIOS.

Современные версии BIOS позволяют выбирать загрузочное устройство на лету, без входа в основные настройки. Для этого требуется нажать F12, F11 либо сочетание клавиш – подробнее смотрите в сообщении на экране, в инструкции к материнской плате или ноутбуку. После перезагрузки начнётся запуск Kaspersky Rescue Disk.

Загрузка Kaspersky Rescue Disk

Kaspersky Rescue Disk в графическом режиме

Доступен русский язык, а лечение можно выполнить в автоматическом или ручном режиме – смотрите пошаговую инструкцию на сайте разработчика.

7. Русский вирус влезет и BIOS

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Троян семейства Winlock, заразивший MBR

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

8. Сестра, стакан кефиру и скальпель, будем вскрывать больного!

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Антивирусная проверка жёстких дисков на другом компьютере

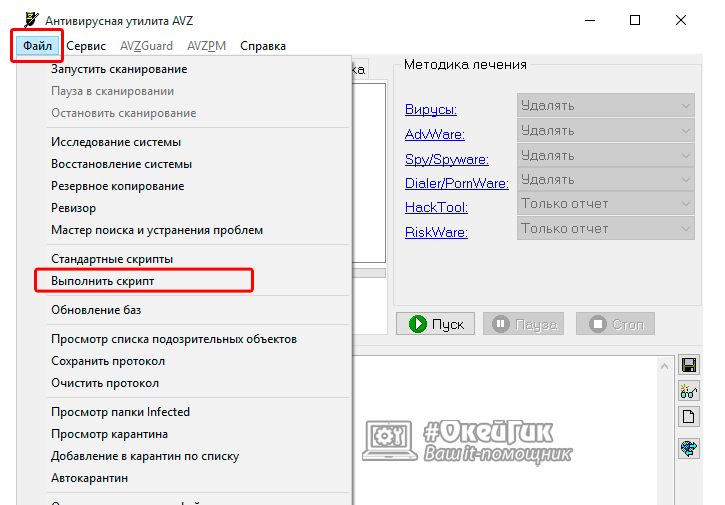

Чтобы не разносить заразу, предварительно отключаем на «лечащем» компьютере автозапуск с HDD (да и с других типов носителей не мешало бы). Сделать это удобнее всего бесплатной утилитой AVZ, но саму проверку лучше выполнять чем-то другим. Зайдите в меню «Файл», выберите «Мастер поиска и устранения проблем». Отметьте «Системные проблемы», «Все» и нажмите «Пуск». После этого отметьте пункт «Разрешён автозапуск с HDD» и нажмите «Исправить отмеченные проблемы».

Отключение автозапуска с помощью AVZ

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

NexxDigital — компьютеры и операционные системы

Svchost вирус лечение

Работа операционной системы Windows – сложный процесс, который возможен только при грамотном функционировании всех программных компонентов. Не менее сложно работает MacOS, но в ней пользователи не обладают возможностью следить за системными процессами. В Windows посмотреть все исполняемые файлы можно в «Диспетчере задач», и неопытных пользователей некоторые из них могут напугать. Ярким примером файла, который вызывает тревогу, является svchost.exe. Довольно часто в Windows svchost.exe грузит память или процессор, и возникает ощущение, что он является вирусом. Действительно ли это так? Давайте разбираться.

Svchost.exe: что это за процесс, какие у него функции и зачем нужен?

Распространенное мнение, что svchost.exe – это вирус имеет под собою основание, но на деле, чаще всего, никакой угрозы в себе данный процесс не несет. Если разбираться в функциональных обязанностях, возложенных на данный файл, он необходим чтобы подключать динамические библиотеки DLL для программ и служб, которые не могут без них работать. Каждая программа использует свой собственный файл svchost, который может быть расположен в различных папках операционной системы Windows.

Чаще всего файл svchost.exe можно найти по следующим адресам:

- C:\WINDOWS\system32

- C:\WINDOWS\Prefetch

- С:\WINDOWS\winsxs\ amd64_microsoft-window

- C:\WINDOWS\ServicePackFiles\i386

Если файл svchost.exe расположен в других папках – это повод забить тревогу, но далеко не показатель того, что он является вирусом. Действует данное правило и в обратном направлении, если svchost.exe даже и находится в одной из указанных выше папок, он вполне может оказаться вирусным программным обеспечением.

Определить в какой папке располагаются активные в данный момент процессы svchost.exe очень просто. Для этого выполните следующие действия:

В операционных системах Windows 8 и Windows 10 имеется возможность посмотреть через «Диспетчер задач» список служб, которые используют процесс svchost.exe. Сделать это просто — необходимо нажать на подозрительный процесс правой кнопкой и выбрать пункт «Перейти к службам». Стоит отметить, что названия многих служб навряд ли о чем-то смогут рассказать рядовому пользователю компьютера.

- Компьютер заражен вирусом, который рассылает спам, добывает криптовалюту для своих создателей или передает другие данные злоумышленникам;

- Из-за невнимательности пользователь не замечает, что вредоносный процесс лишь скрывается под личиной системной библиотеки svchost.exe, на самом деле таковой не являясь.

Если компьютер заражен вирусом, и из-за этого процесс svchost.exe грузит Windows 10 или более раннюю версию операционной системы, то следует проверить компьютер популярными антивирусами. Обязательно установите Firewall, который позволит обеспечить сетевую безопасность компьютера.

Во втором случае следует распознать зловредный файл svchost.exe, который таковым не является, а после его удалить.

Как отличить svchost.exe вирус от системного файла

Если процесс svchost.exe грузит память или центральный процессор, то следует удостовериться в достоверности файла, на который он ссылается. Для этого внимательно проверьте имя исполняемого процесса. Ниже мы приведем несколько уловок злоумышленников, которые подменяют процесс svchost.exe на другой, но близкий по названию. Чаще всего применяются следующие схемы, чтобы замаскировать вирус:

Выше перечислены лишь самые распространенные варианты замаскировать вирус, но могут быть и другие. Внимательно посмотрите, чтобы процесс назывался svchost.exe и все буквы были прописаны латиницей.

В случае если вы нашли процесс, который маскируется под svchost.exe, но таковым не является, его следует удалить. Сделать это довольно просто, если использовать программу AVZ.

Как удалить svchost.exe с помощью программы AVZ

Известная антивирусная утилита AVZ способна обнаруживать и удалять нежелательные программы, в том числе и вирусные. Она распространяется бесплатно и обладает множеством полезных функций. Плюс программы AVZ в том, что ее не надо устанавливать на системный диск. AVZ можно запустить с флешки, внешнего жесткого диска или прямо из скачанного архива.

Чтобы удалить файл svchost.exe с использованием утилиты AVZ, необходимо выполнить следующие действия:

Вместо выделенных красным слов «Путь к вирусу» необходимо прописать местоположение вирусного процесса svchost. Выше мы уже рассказывали как определить где находится вирусный файл, который маскируется под svchost.exe. Копируем путь к нему (или прописываем вручную) и вставляем вместо выделенным красным слов. Внимание: Кавычки из скрипта удалять нельзя – только буквы выделенные красным.

После успешного удаления файла, который выдавал себя за svchost.exe, настоятельно рекомендуем проверить компьютер на наличие вирусов. Велика вероятность, что одна из программ генерирует новые файлы, которые автоматически запускаются в процессах и выдают себя за svchost.exe.

Svchost.exe – это название системного процесса, под который маскируется целый ряд вирусов. В результате появления этого вредоносного ПО может пропасть подключение к интернету или произойти серьезный системный сбой. Поэтому важно знать,как удалить svchost exe, прежде чем компьютер перестанет работать.

Выявление

Обнаружить вирус svchost.exe на компьютере достаточно трудно. Проблема заключается в том, что svchost – это системный модуль Windows, с помощью которого запускаются службы. Отключение этих служб может привести к появлению ошибок и некорректной работе системы.

Различные же вирусы лишь присваивают себе это имя, скрываясь среди действительно полезных процессов в «Диспетчере задач».

Внимание! Факт наличия в «Диспетчере задач» процесса svchost.exe не говорит о заражении компьютера вирусом! Такие процессы должны быть запущены, так как без них не может корректно работать система!

Но как среди действующих процессов выявить вредоносный, если имя у них у всех одинаковое? Необходимо обратиться к полю «Имя пользователя», где указано, кто является инициатором запуска процесса.

Системные модули запускаются от имени «System», «Local Service» или «Network Service». Если вы видите, что процесс svchost.exe запущен от имени пользователя, знайте – перед вами вирус, действующий под прикрытием.

Удаление

К сожалению, вирус, маскирующийся под системный модуль, полностью удалить можно лишь двумя способами: полной переустановкой системы или очищением реестра.

Программы, позволяющие удалить вирус url mal, здесь не помогут. Не справится с задачей подобного рода и SpyHunter – утилита, с помощью, которой можно удалить ads by offerswizard.

Про переустановку отдельно рассказывать нет смысла: это крайняя мера, когда другие способы уже испробованы и признаны недействующими.

Лучше сразу переходить к чистке реестра, но сначала можно попробовать установить более мощный антивирусный пакет или использовать лечащую утилиту Dr.Web CureIt, которая помогает удалить trovi com и справиться с другими подобными вирусными приложениями.

Отлично, если есть возможность сделать и то, и другое – проверить систему с помощью антивируса с обновленными сигнатурами, а затем запустить Dr.Web CureIt и с её помощью просканировать жесткий диск повторно.

Не забудьте также проверить список автозагрузки Windows.

Нажмите Win+R, введите команду «msconfig» и перейдите на вкладку «Автозагрузка». Проверьте, чтобы в списке элементов автозагрузки не было svchost exe. При обнаружении вируса, снимите с него галочку, а затем удалите из списка.

Если указанные действия не помогли, переходите к чистке реестра.

Работа с реестром

Откройте системный реестр с помощью команды «regedit». Здесь придется изменить и удалить целый ряд записей, поэтому запаситесь терпением.

Перейдите последовательно HKEY_Local Machine → Sоftwаre → Micrоsоft → Windоws → CurrеntVеrsion → Run. Найдите ключ «PowerManager»=»%WinDir%svchost.exe» и удалите его.

Теперь необходимо удалить другие записи, относящиеся к вирусу. Перейдите по адресу HKLM→Software→Microsoft→Windows NT→CurrentVersion→WinLogon. Найдите ключ «Userinit» и проверьте его значение. Приведите его к виду «C:\Windows\system32\userinit.exe,». Для этого нажмите на ключ правой кнопкой и выберите пункт «Изменить».

Воспользуйтесь функцией поиска (Ctrl+F) и найдите другие записи со значением «svchost». Удалите их все.

Как видите, с реестровыми записями придется немного помучиться. Поэтому если есть возможность – переустановите систему или попробуйте откатить её прежнего состояния с помощью контрольной точки восстановления.

Написал в удаления на вторник, 9 февраля, 2016

Вредоносный веб-сайт заблокирован svchost.exe вирус ?

SvcHost стенды для узла службы. svchost.exe — это исполняемый файл, помечены как Generic Host Process для Win32 Услуги или, другими словами, runs процесс SvcHost кучу Windows услуг, каждая из которых обладает определенной цели. svchost.exe является не более чем исполняемый файл, который группирует связанные Windows услуг. Процесс используется для хранения одной или нескольких служб операционной системы, и это требует Windows файл, который приходит в сподручное когда загрузки необходимых файлов DLL. Пока все хорошо правда? Ничего заявил до настоящего времени влечет за собой реакцию «Ах, нет! Я нашел svchost.executable на моем компьютере!» Ну вот где он получает сложнее. Да, есть svchost.executable, который является законным и необходимым. Но есть один, который является поддельной, который только вредит вашей системы и ставит под угрозу вашу конфиденциальность. Так, как можете вы сказать, что есть что? Существует способ. Законное одно должно быть найдено только в папке C:WindowsSystem32. Если вы нашли файл с тем же именем нигде, это подделка один! Делаете все, что вы можете избавиться от поддельных файлов, размещенные на вашем компьютере! Чтобы избавиться от него как можно скорее! Но имейте в виду, что ручное удаление будет довольно трудно, если не невозможно. Подумайте о файле как чума, который отказывается идти. Он просто отказывается оставить вашей системы. Даже если вы уверены, что вы избавились от него сегодня, вы можете быть неприятно удивлен его внешний вид уже на следующий день. Они отказываются покидать. Самый простой способ сделать их — обратиться к помощи законным инструментом. Делаете то, что вы должны, но удалить файл поддельные, вредных как можно скорее.

Как получить инфицированных от этой вредоносной программы?

Поддельные SvcHost может представлять и computer троянский конь. Но как подлый, как это может быть, он не может просто всплывал на вашем экране один день как будто по мановению волшебной палочки. Там нет ничего магического о его внезапного появления. Инфекций, как один, используя поддельные.exe-файл как фронт, обычно показывают на вашем ПК, прибегая к старой, но золото методов проникновения. Их обычно выходки включают в себя наиболее распространенные методы, как Хитчинг ехать с freeware или поврежденные ссылки или сайтов. Кроме того надоедливых инфекции могут скользить свой путь в путем копирования свой исполняемый файл в папку Windows или Windows системы. После этого, он переходит к следующему шагу, который вносит изменения в реестр, чтобы запустить этот файл с каждый запуск единой системы. Какой бы метод инфекции, инфекции решит обратиться к, после того, как он вторгается в ваш компьютер, вы будете бомбардированы с вопросами. Не тратить массу времени и энергии, занимающихся своей повседневной столовых, остановив его попадание в первую очередь. Сделайте все возможное, чтобы держать его вдали от компьютера. Будьте осторожным и внимательным о том, что именно вы позволяя в вашу систему. Не торопитесь, когда вы устанавливаете инструмент или обновление и всегда делать ваши должной осмотрительности. Кто знает? Возможно с немного удачи, вы сможете сохранить поддельные svchost.executable от вашей системы.

Почему опасно Тиза?

SvcHost является компонентом Windows важное значение. Возможно, именно поэтому многие вредоносные инструменты выберите замаскировать себя как процесс SvcHost. Но не отчаивайтесь! Есть способы, вы можете определить подлинность этого процесса. Самый лучший это заглянуть в где расположен точно файл.exe. Исходный системный файл — это можно найти в папке C:WindowsSystem32 или c:winntsystem32, или даже в папке кэша DLL, в зависимости от Windows версию вы используете. Любой другой файл с тем же именем, расположенный в другом месте, является самозванцем. Это скорее вредоносных программ, используя имя как фронт спрятаться, и сеять хаос незамеченными. Ну как только вы определить.exe-файл на ваш компьютер является поддельной, не позволяйте ему остаться и сеять хаос. Плохо то, что любой вирус может загрузить себя в памяти с помощью процесса законных windows svchost.exe , самое важное для выявления всех служб, запущенных на вашем компьютере и определить, если есть один подлый.

Ваш компьютер является наиболее вероятно проникли вирус или троян. И сказал вирус или Троян за появление фиктивных Windows службы. После запуска службы, инфекции, вы застряли с, можно выбрать для подключения к вредоносный веб-сайт и либо передачи личной информации, которую он украл от вас или для загрузки дополнительных вредоносных программ. Таким образом, вопрос: готовы ли вы играть с вашей личной и финансовой информации? Являются ли вы готовы рисковать его попадания в руки неизвестных третьих сторон с скрытых повесток дня? Готовы ли вы открыть вашу систему более нежелательных вредоносных инструментов? И, как долго вы думаете, что это будет длиться, прежде чем он дает и приветствует вас с синий экран смерти? Вы готовы узнать? Вот подсказка: не. Защитите себя и вашей системы, и делать то, что лучше для вас и ваших ПК будущего: удалить поддельные исполняемый сразу! Это для самое лучшее.