- ESET CONNECT

- [ Закрыто ] Обнаружена угроза — hosts , Win32/Qhost троянская программа

- Поврежден файл HOSTS в папке C:\Windows\System32\drivers\etc: что делать?

- Какие файлы находятся в директории C:\Windows\System32\drivers\etc, и за что они отвечают?

- Проверка IP-адреса сайтов

- Что делать, если файл заражен вирусом?

- Исправление текста файла вручную

- Проблемы со скрытым файлом HOSTS и объектом lmhosts.sam

- Вместо послесловия

- Антивирус Windows 10 считает «критической угрозой» блокировку телеметрии Microsoft через файл HOSTS

- Microsoft стала помечать файлы HOSTS, которые блокируют телеметрию Windows

- Windows 10 считает файл hosts вредоносным, если тот блокирует телеметрию

- Xakep #263. Кредитки в опасности

ESET CONNECT

Единая точка входа для ресурсов ESET

Войти через социальные сети

[ Закрыто ] Обнаружена угроза — hosts , Win32/Qhost троянская программа

Каждый раз при загрузке компьютера выскакивает сообщение следующего характера:

Обнаружена угроза!

Объект:

C:\Windows\System32\drivers\etc\hosts

Угроза:

Win32/Qhost троянская программа

Информация:

очищен удалением

Компьютер проверяли антивирусом nod32, Avz, Malwarebytes Anti-Malware и всеравно каждый раз при загрузке выскакивает такое окно.

| Цитата |

|---|

| santy написал: образ залейте на http://rghost.ru |

Образ: http://rgho.st/924qlFCww

| Цитата |

|---|

| santy написал: @ Dodger , зачем вы опять добавляете ссылку на сайт, который находится в черном списке? добавьте образ на http://sendspace.com , посмотрим куда на этот раз выведет кривая. |

Вот: https://www.sendspace.com/file/lhu1pk

выполняем скрипт в uVS:

— скопировать содержимое кода в буфер обмена;

— стартуем uVS(start.exe), далее выбираем: текущий пользователь, меню — скрипты — выполнить скрипт из буфера обмена;

— закрываем все браузеры перед выполнением скрипта;

при деинсталляции программ — соглашаемся на деинсталляцию_удаление подтверждаем «да»

| Код |

|---|

перезагрузка, пишем о старых и новых проблемах.

————

| Цитата |

|---|

| santy написал: + туда же, на sendspace.com добавьте лог журнала обнаружения угроз http://forum.esetnod32.ru/forum9/topic1408/ |

https://www.sendspace.com/file/x0tn8y

угу,

1. что у вас с системной датой происходит?

| Цитата |

|---|

| 13.05.2016 11:55:20;Защита в режиме реального времени;файл;C:\WINDOWS\system32\drivers\etc\hosts;Win32/Qhost троянская программа;очищен удалением;;Событие произошло в новом файле, созданном следующим приложением: C:\WINDOWS\system32\cmd.exe (18D5BF5B022F62A4C546BF92F0A4D1B599253669).;37A39A2A81C631999C3D8C31D4C85BBDF8F45476 |

при том что на момент создания дата нормальная.

2016.05.13 11:58

2. вот эти ключи надо удалить из реестра с помощью regedit

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\9817015

и

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\24990015

через них запускаются команды:

cmd.exe /c copy C:\DOCUME

1\Temp\9816984FdOh C:\WINDOWS\system32\drivers\etc\hosts /Y && attrib +H C:\WINDOWS\system32\drivers\etc\hosts /f

и

cmd.exe /c copy C:\DOCUME

1\Temp\24989671FdOh C:\WINDOWS\system32\drivers\etc\hosts /Y && attrib +H C:\WINDOWS\system32\drivers\etc\hosts /f

————

по идее, после скрипта выше, это уже не должно работать, потому что файлы \Temp\9816984FdOh и Temp\24989671FdOh должны быть очищены из temp

Поврежден файл HOSTS в папке C:\Windows\System32\drivers\etc: что делать?

Сегодня достаточно часто пользователи социальных сетей вроде «ВКонтакте» или «Одноклассники» встречаются с проблемой входа на сайт. Контроль за этим система осуществляет посредством файла HOSTS, который располагается в дереве C:\Windows\System32\drivers\etc. К сожалению, именно эта служба наиболее часто подвержена воздействию вирусов. Попробуем разобраться, как исправить ситуацию.

Какие файлы находятся в директории C:\Windows\System32\drivers\etc, и за что они отвечают?

Для начала обратим внимание на файлы, находящиеся в данной папке. Кроме искомого файла, здесь должны располагаться еще всего лишь четыре объекта. Если есть что-то еще, можно смело утверждать, что это вирус или что-то подобное.

Что касается функций файлов, например, объект C:\Windows\System32\drivers\etc\services и остальные файлы, включая HOSTS, protocol, lmhosts и networks, отвечают за некоторые функции доступа пользователя к определенным ресурсам в Сети.

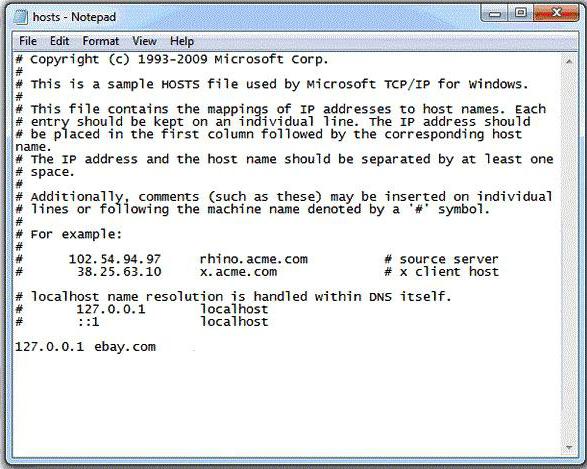

Рассматриваемый файл HOSTS определяет соответствие базы данных имен доменов адресам IP. Кроме того, его использование предполагает ускорение доступа пользователя к наиболее часто посещаемым страницам в Интернете в обход DNS-серверов, а также блокирование некоторых нежелательных ресурсов или баннерных ссылок. По умолчанию, кроме описательной текстовой части, он содержит одну-единственную интересующую нас запись в конце текста, а именно: 127.0.0.1 localhost. Все! Больше никаких дополнительных записей в нем быть не должно.

Проверка IP-адреса сайтов

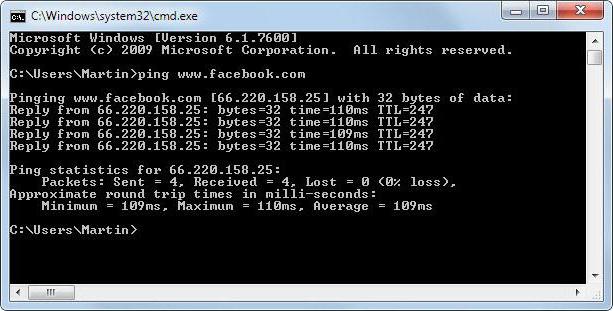

Если говорить о примере соответствия доменного имени реальному IP-адресу ресурса, проверить его можно совершенно элементарным образом, используя в командной строке стандартный ввод команды ping, после которой через пробел указывается URL проверяемого ресурса.

Чтобы получить IP любого ресурса, необходимо использовать следующую комбинацию: ping www.(название сайта).(принадлежность домена). Например, для сети Facebook это будет выглядеть как ping www.facebook.com. После исполнения команды на экране и будет выведен искомый адрес и статистика так называемого пингования.

Что делать, если файл заражен вирусом?

К сожалению, именно файл C:\Windows\System32\drivers\etc\HOSTS вирусы заражают наиболее часто. После этого при входе юзера в ту же социальную сеть происходит либо его перенаправление на сайт-клон, либо вообще выдается сообщение с требованием оплаты входа. Сразу же оговоримся: ни одна «социалка» за пользование услугами ресурса денег не берет. Отсюда вывод: это вирус (иногда искусственное блокирование, что встречается крайне редко).

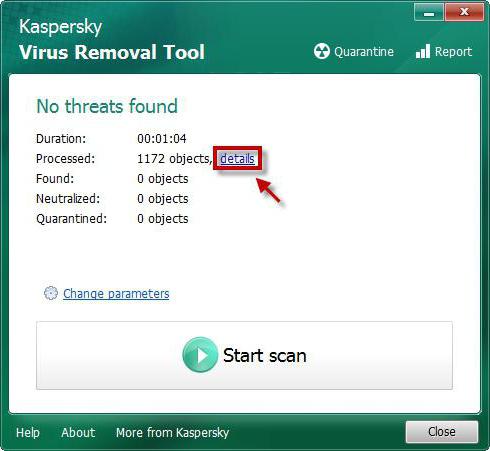

Если уж случилась такая беда, для начала следует проверить компьютерную систему антивирусным сканером. В некоторых случаях не стоит использовать даже установленный в системе антивирус, поскольку он уже пропустил угрозу, и гарантии, что он ее обнаружит и удалит в результате сканирования по требованию, нет.

Лучше запустить какие-нибудь портативные утилиты вроде Dr. Web (лучше всего Cure IT!) или KVRT, которые даже не требует инсталляции. Но даже такие мощные продукты помогают не всегда, а блокировка доступа к ресурсам, прописанная в файле C:\Windows\System32\drivers\etc\HOSTS остается и продолжает работать. Посмотрим, как можно от нее избавиться.

Исправление текста файла вручную

Для начала заходим в саму директорию C:\Windows\System32\drivers\etc, после чего выбираем наш файл и правым кликом вызываем меню с командой «Открыть с помощью…» (изначально сам системный файл двойным кликом не откроется, поскольку не имеет расширения). Теперь из списка доступных программ выбираем стандартный «Блокнот» и смотрим на содержимое текста.

Как правило, в зараженном файле могут присутствовать записи вроде 127.0.0.1, после которых указаны адреса ресурсов тех же «социалок» (например, 127.0.0.1 odnoklassniki.ru). Это первый признак того, что они произведены вследствие срабатывания вредоносного кода. Получается, что управляющие элементы системы, ссылаясь на файл HOSTS, постоянно производят блокировку сайта при попытке обращения к нему.

Простейшим методом исправления является удаление всего содержимого при дальнейшей вставке оригинального текста (его можно взять с другого компьютера или найти в Интернете). После этого нужно просто сохранить изменения (Ctrl + S) и перегрузить компьютерный терминал. Можно, конечно, попытаться заменить искомый файл на оригинальный, но вряд ли система позволит это сделать даже при условии наличия прав администратора. К тому же такой вариант срабатывает примерно в 20-30% случаев.

Проблемы со скрытым файлом HOSTS и объектом lmhosts.sam

Проблема зачастую может быть более серьезной. Дело в том, что иногда при входе в директорию C:\Windows\System32\drivers\etc нужный нам файл HOSTS визуально отсутствует.

Сначала в «Проводнике» следует использовать меню сервиса, после чего выбрать параметры папок, где задействуется параметр показа скрытых объектов (файлов и папок). Кроме того, нужно поснимать «птички» со строк сокрытия защищенных системных файлов и расширений для зарегистрированных типов. Теперь наш файл виден.

Однако тут начинаются настоящие проблемы. Дело в том, что при попытке редактирования или сохранения система выдает сообщение о том, что файл C:\Windows\System32\drivers\etc\HOSTS недоступен для записи. Что делать в этом случае?

Применяем кардинальные меры – удаляем файл HOSTS, желательно и из «Корзины». Быстро удалить его, минуя «Корзину», можно сочетанием Shift + Del. Затем кликаем правой кнопкой на свободном пространстве окна и выбираем команду создания нового текстового файла и называем его hosts или HOSTS без расширения, как хотите, роли это не играет. Соглашаемся с предупреждение системы относительно смены расширения и приступаем к редактированию. Как уже понятно, действия дальше аналогичны предыдущему варианту – просто вставляем оригинальное содержимое и сохраняем только что созданный документ. После этого удаляем файл lmhosts.sam (именно он влияет на работоспособность искомого хост-файла), после чего опять же производим перезагрузку системы.

Такой вариант восстановит доступ к любимым сайтам, которые до этого были заблокированы. Кстати сказать, и срабатывает такой способ практически всегда.

Вместо послесловия

Как видно из вышесказанного, исправить проблему с блокированием интернет-ресурсов можно совершенно просто, даже не обладая для этого какими-то особыми знаниями и навыками. Правда, прежде чем приступать к редактированию системного объекта HOSTS, следует убедиться, что стандартная проверка антивирусным ПО ничего не дала. Некоторые юзеры пытаются использовать утилиты вроде Microsoft Fix It. Учтите, при наличии в системе вируса файлы будут заражены повторно, а исправления будут сделаны всего лишь на время.

Антивирус Windows 10 считает «критической угрозой» блокировку телеметрии Microsoft через файл HOSTS

Файл расположен по пути C:\Windows\System32\drivers\etc\hosts и может редактироваться только администратором устройства.

Данный файл используется для сопоставления имен хостов с IP-адресами без использования системы доменных имен (DNS).

Обычно файл используется для блокировки нежелательных сайтов, за счет указания редиректа на IP-адреса 127.0.0.1 или 0.0.0.0.

Например, если вы добавите следующую строку в файл HOSTS, то пользователи Windows не смогут получить доступ к www.google.com, Браузер посчитает, что пытаетесь подключиться к 127.0.0.1, т.е. к адресу локального компьютера.

Microsoft стала помечать файлы HOSTS, которые блокируют телеметрию Windows

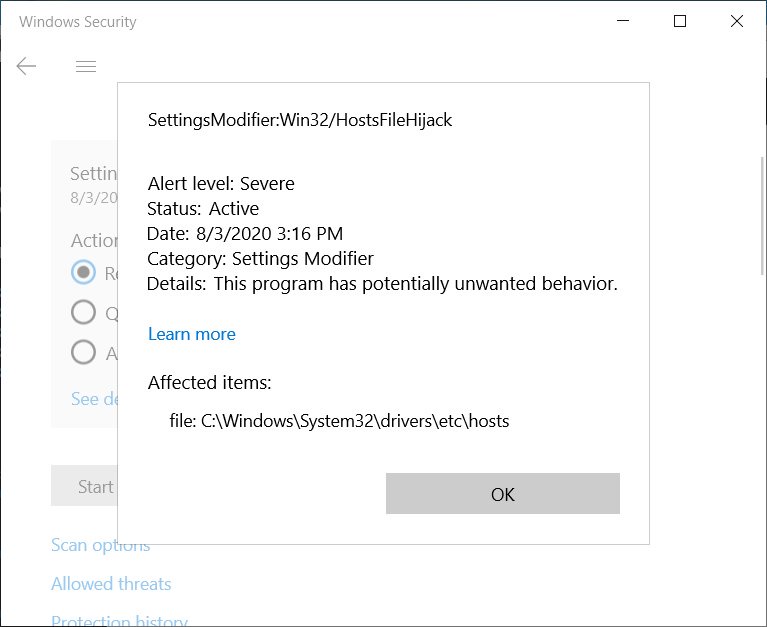

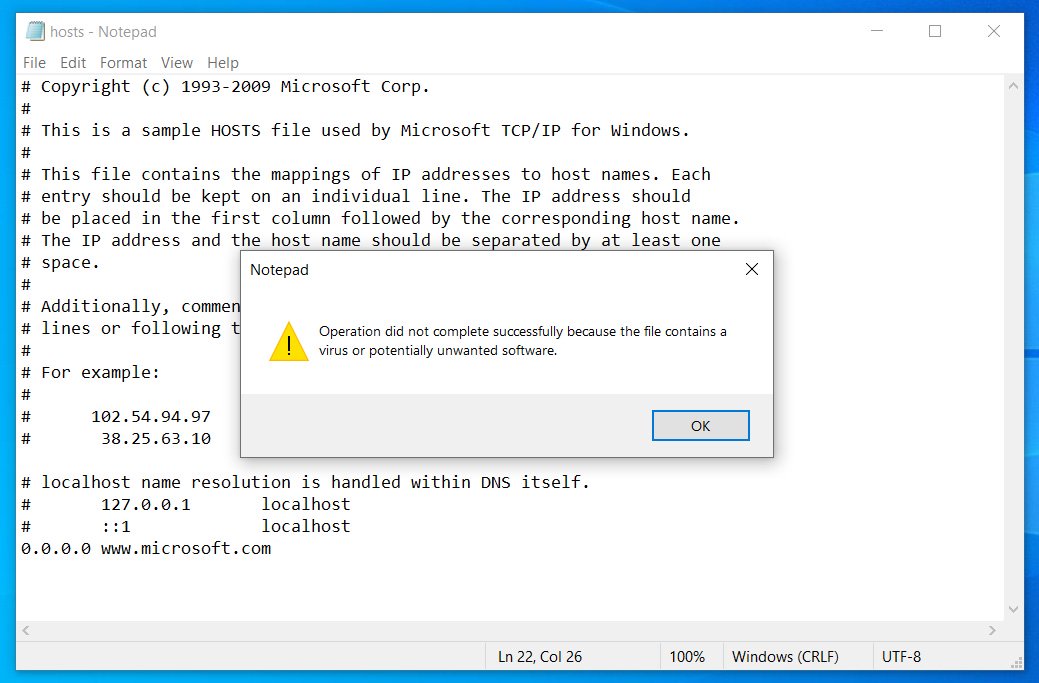

С конца июля пользователи Windows 10 стали сообщать, что встроенная антивирусная программа «Защитник Windows» стала распознавать измененные файлы HOSTS как угрозу SettingsModifier:Win32/HostsFileHijack.

Если пользователь выбирает опцию «Подробнее», то антивирус сообщит, что устройство затронуто критической угрозой “SettingsModifier:Win32/HostsFileHijack” из категории Изменение параметров, которая является потенциально опасной.

Впервые о проблеме стало известно из блога BornCity. Хотя обнаружение взломов HOSTS не является чем-то неординарным, количество затронутых пользователей действительно поражало.

Массовые заражения нередко встречались раньше, но с текущим уровнем безопасности WIndows 10 все это было странно. Казалось, что это ложное срабатывание или безвредная проблема.

После тестирования оказалось, что срабатывание возникало после внесения в файл HOSTS правил для блокировки серверов телеметрии Windows 10. Даже при попытке сохранить изменения в файле отображалось предупреждение «Содержит вирус или потенциально нежелательное ПО». Также появлялись уведомления, что компьютер заражен SettingsModifier:Win32/HostsFileHijack.

По всей видимости, Microsoft недавно обновила сигнатурные определения Защитника Windows и настроила распознавание правил блокировки серверов телеметрии в файле HOSTS.

Таким образом, пользователи, которые блокируют телеметрию через HOSTS, получили предупреждение о заражении файла.

При тестировании были установлены домены, на которые реагирует Защитник Windows в файле HOSTS:

Если вы решите удалить угрозу, то Windows восстановит стандартный файл HOSTS.

Конечно, пользователи, которые таким способом блокируют телеметрию в Windows 10, могут проигнорировать угрозу, но в этом случае они рискуют пропустить реальный взлом HOSTS.

Разрешайте угрозу только, если вы хорошо понимаете потенциальные риски.

Microsoft пока никак не прокомментировала данные изменения в обнаружении.

Windows 10 считает файл hosts вредоносным, если тот блокирует телеметрию

Xakep #263. Кредитки в опасности

Журналисты Bleeping Computer обратили внимание, что с недавних пор Windows 10 и Windows Defender считают файл hosts (C:\Windows\system32\driver\etc\hosts) опасным, если в нем прописаны настройки, блокирующие сбор телеметрии.

По информации издания, с конца июля измененный файл hosts определяется как представляющий угрозу «SettingsModifier: Win32/HostsFileHijack». Если получив такое предупреждение пользователь нажимает «Подробнее», ему не объясняют ничего, лишь сообщают, что файл демонстрирует «потенциально нежелательное поведение».

Если пользователь согласится устранить «угрозу», система очистит файл hosts и вернет его к состоянию по умолчанию. Также есть возможность проигнорировать проблему, но это разрешит любые модификации hosts в будущем, в том числе и вредоносные.

Основатель Bleeping Computer, Лоренс Абрамс, отмечает, что в целом проблема ложноположительных срабатываний на файл hosts не нова, однако в последние недели люди вдруг стали массово жаловаться на подобные предупреждения (1, 2, 3, 4, 5).

Абрамс пишет, что он решил, будто дело опять в ложноположительных срабатываниях, но все же провел несколько тестов. Как оказалось, достаточно заблокировать через файл hosts серверы Microsoft, собирающие телеметрию, и тогда-то начинаются проблемы. В частности, проблемы возникают, если попытаться заблокировать следующие адреса.

- www.microsoft.com

- microsoft.com

- telemetry.microsoft.com

- wns.notify.windows.com.akadns.net

- v10-win.vortex.data.microsoft.com.akadns.net

- us.vortex-win.data.microsoft.com

- us-v10.events.data.microsoft.com

- urs.microsoft.com.nsatc.net

- watson.telemetry.microsoft.com

- watson.ppe.telemetry.microsoft.com

- vsgallery.com

- watson.live.com

- watson.microsoft.com

- telemetry.remoteapp.windowsazure.com

- telemetry.urs.microsoft.com

Из-за этого специалист пришел к выводу, что Microsoft, по всей видимости, недавно обновила Defender таким образом, чтобы он определял, если серверы компании были добавлены в файл hosts, и пользователь пытается блокировать сбор телеметрии.

В компании Microsoft пока никак не прокомментировали ситуацию.