- Права администратора Windows 10: как включить, удалить и настроить

- Как получить права администратора в Windows 10

- С помощью Командной строки

- Утилитой Локальная политика безопасности

- Утилитой Управление компьютером

- Видео «права администратора Windows 10»

- Как включить встроенную учетную запись администратора в Windows 7?

- Ответы (25)

- Как получить права администратора в Windows.

- 1. Самый простой способ

- 2. С помощью командной строки

- 3. С помощью утилиты «Локальные пользователи и группы»

- 4. С помощью редактора реестра

- 5. С помощью локальных групповых политик

- Как получить права администратора в Windows 10 («программа просит права админа, а у меня их нет. Как мою учетку перевести из пользователя в админа»)

- Способы стать администратором (в Windows 10)

- Важные ремарки

- Вариант #1

- Вариант #2

-              Лаборатория информационной безопасности

- Как получить права администратора в windows

- Способ №1 (брутальный).

- Способ №2 (подмена seth.exe).

- Заключение

Права администратора Windows 10: как включить, удалить и настроить

Права Администратора в Windows 10 нужны пользователю для выполнения определенных действий: изменения конфигураций стандартных и установленных программ, оптимизации работы системы, доступа ко всем файлам, хранящимся на компьютере.

Как получить права администратора в Windows 10

Важно! Пользователи «домашних» версий не смогут использовать все нижеописанные доступные опции.

С помощью Командной строки

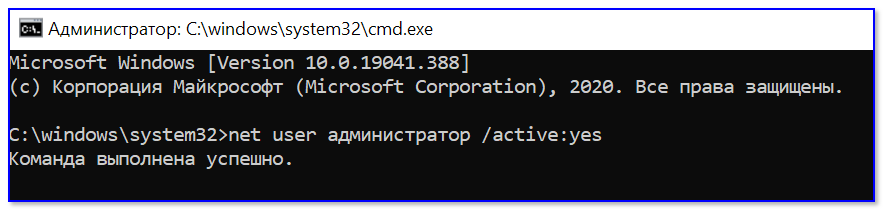

Этот способ универсальный для всех версий Windows и считается наиболее простым. Запустите Командную строку с повышенными привилегиями. В открывшемся окне введите: net user администратор /active:yes . При установленной англоязычной ОС команда прописывается следующим образом: net user administrator /active:yes .

Полезно! Для этой записи по умолчанию не установлен пароль, поэтому его стоит задать. Сделать это можно с помощью команды: net user Администратор * в Командной строке, дважды повторив ввод пароля.

Утилитой Локальная политика безопасности

В окне «Выполнить» введите команду secpol.msc .

Полезно! Альтернативный вариант запуска утилиты Локальная политика безопасности: Пуск –> Панель управления –> Администрирование.

После этого выполните следующие действия:

Откройте ветку «Локальные политики» –> Параметры безопасности –> выберите в правом окне «Учётные записи: Состояние «Администратор»»

Этот параметр по умолчанию отключен. Дважды кликните по нему и установите маркер в положение «включен».

Утилитой Управление компьютером

Запустите в окне «Выполнить» команду compmgmt.msc . В открывшемся окне в древовидном списке перейдите по пути:

Управление компьютером –> Служебные программы –> Локальные пользователи –> Пользователи –> выберите строку Администратор и дважды кликните по ней

В открывшемся окне снимите галочку с меню «Отключить учётную запись».

Видео «права администратора Windows 10»

На видео подробно показано, как включить права суперюзера с Помощью командной строки и утилиты Локальные пользователи и группы.

Как включить встроенную учетную запись администратора в Windows 7?

Было ли это обсуждение полезной?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько вы удовлетворены этим обсуждением?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько вы удовлетворены этим обсуждением?

Благодарим за отзыв.

Ответы (25)

* Попробуйте выбрать меньший номер страницы.

* Введите только числа.

* Попробуйте выбрать меньший номер страницы.

* Введите только числа.

Прежде всего необходимо понимать, что работа во встроенной учетной записи администратора подвергает компьютер риску. По умолчанию эта учетная запись отключена для обеспечения безопасности компьютера от вредоносных программ. Чтобы просто отключить запросы системы контроля учетных записей, измените ее настройки в Центре поддержки с помощью команды Изменение параметров контроля учетных записей.

Если же вы, невзирая на вышесказанное, предпочитаете включить встроенную учетную запись администратора, выполните указанные ниже действия.

1. Нажмите кнопку Пуск и введите в поле поиска строку cmd.

В списке результатов поиска щелкните правой кнопкой пункт cmd и выберите вариант Запуск от имени администратора.

2. В командной строке введите команду:

Для англоязычной Windows: net user administrator /active:yes и нажмите клавишу ВВОД .

Для русскоязычной Windows: net user администратор /active:yes и нажмите клавишу ВВОД .

3. В командной строке введите команду:

Для англоязычной Windows: net user administrator и нажмите клавишу ВВОД .

Для русскоязычной Windows: net user администратор и нажмите клавишу ВВОД .

Примечание. Тэг замените паролем, который следует установить для учетной записи администратора.

4. Введите команду exit и нажмите клавишу ВВОД. Выйдите из текущей учетной записи.

Как получить права администратора в Windows.

В процессе установки операционной системы Windows система предлагает создать пользовательскую учетную запись (аккаунт), которому по умолчанию не доступны все привилегии и возможности. Делается это для безопасности, чтобы неопытный пользователь не мог вносить в систему каких-либо глобальных изменений, которые приведут к необратимым последствиям, поломке системы. Правда учетная запись с правами администратора все же создается, но только в скрытом режиме, и по умолчанию она не доступна.

Если вы все таки решили получить для своей учетной записи права администратора (причины могут быть самые разные), то давайте рассмотрим 5 способов как это сделать.

1. Самый простой способ

Открываем Панель управления → Учетные записи пользователей → Изменение типа своей учетной записи.

В следующем окне помечаем пункт «Администратор» и нажимаем «Изменение типа учетной записи».

2. С помощью командной строки

Открываем командную строку от имени администратора (например, с зажатой клавишей Shift нажимаем правую кнопку мыши на свободном месте рабочего стола, в контекстном меню выбираем «Открыть командную строку»). В командной строке вводим net user и нажимаем Enter. Откроется список учетных записей пользователей и системных учетных записей. Запоминаем точное название учетной записи, которой хотим предоставить права администратора. Вводим команду net localgroup Администраторы имя_пользователя /add и нажимаем клавишу Enter.

Затем вводим net localgroup Пользователи Имя_пользователя /delete , где вместо «Имя_пользователя» вводим название учетной записи, нажимаем Enter. Если имя пользователя состоит из нескольких слов, необходимо заключить его в кавычки.

Можно попробовать ввести такую команду: net user Администратор /active:yes .

3. С помощью утилиты «Локальные пользователи и группы»

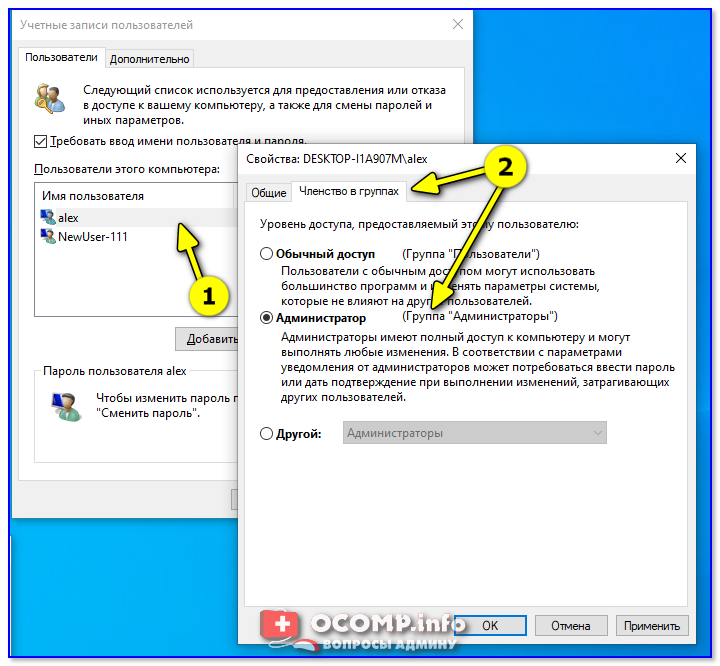

Открываем диалоговое окно «Выполнить» (Win + R), вводим команду lusrmgr.msc и нажимаем «ОК». Открываем папку «Пользователи», дважды кликаем по учетной записи, для которой хотим получить права администратора.

В открывшемся окне на вкладке «Членство в группах» нажимаем «Дополнительно».

В следующем окне в поле имен выбираемых объектов пишем Администраторы и нажимаем «ОК».

В предыдущем окне, в списке групп, удаляем лишние, чтобы осталась только группа «Администраторы».

4. С помощью редактора реестра

Открываем редактор реестра (Win + R → regedit → «ОК»). Открываем ветку HKEY_LOCAL_MACHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Policies\ System . Выделив раздел System, справа находим следующие параметры и задаем им такие значения:

«FilterAdministratorToken»=dword:00000001 «EnableLUA»=dword:00000001 «ConsentPromptBehaviorAdmin»=dword:00000000

5. С помощью локальных групповых политик

Открываем «Редактор локальных групповых политик» (Win + R → gpedit.msc → «ОК»). Открываем ветку: Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Параметры безопасности . В правой части окна находим параметр « Учетные записи: Состояние учетной записи Администратор ».

Двойным щелчком левой кнопки мыши открываем этот параметр, задаем значение «Включен», нажимаем «Применить» и «ОК».

Как получить права администратора в Windows 10 («программа просит права админа, а у меня их нет. Как мою учетку перевести из пользователя в админа»)

Мне необходимо установить одну программу, и для этого нужно поменять кое-какие файлы в system32. Windows 10 не позволяет этого сделать и требует права админа (а у меня их нет. ).

Как мою учетку перевести из обычного пользователя в админа? Помогите.

Наиболее логичный ответ — обратиться к вашему администратору, чтобы он расширил вам права 😉.

Но вообще, конечно, случаи бывают разные: некоторые по случайности удаляют профиль администратора; другие забывают пароль от этого профиля; у третьих — «админ» не вовремя уезжает, или еще что-то.

Ниже рассмотрю несколько вариантов решения подобного вопроса (для самых разных случаев). 👌

Способы стать администратором (в Windows 10)

Важные ремарки

1) Многие начинающие пользователи интересуются администраторскими правами, чтобы запустить под ними какое-нибудь приложение: ту же командную строку или игру (но самое интересное: у них у самих профиль «админа», а не «пользователя»).

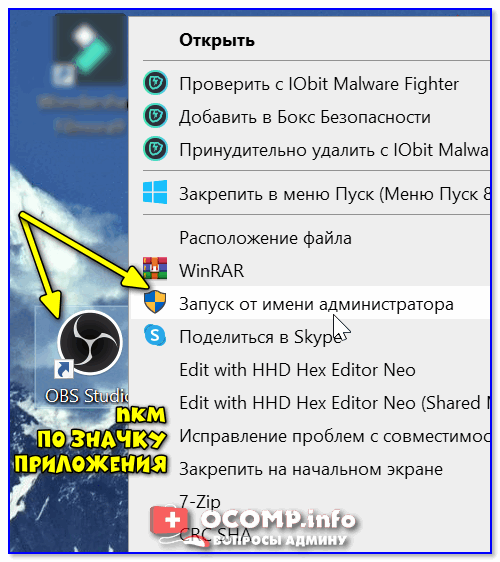

В общем, для начала рекомендую вам попробовать просто кликнуть правой кнопкой мыши по значку нужного приложения на рабочем столе (или исполняемому файлу EXE) и посмотреть, нет ли там заветного пункта. (👇)

Запуск от имени администратора

2) Если вы хотите включить встроенную учетную запись администратора, которая позволит не обращаться постоянно к функции » Запуск от имени администратора» (как в примере выше 👆) при каждом запуске программ (а будет всегда и всё делать от имени «админа») — можно поступить иначе.

- запустить командную строку с администраторскими правами;

- ввести команду net user администратор /active:yes и нажать Enter (если не сработает: net user administrator /active:yes );

Команда выполнена успешно

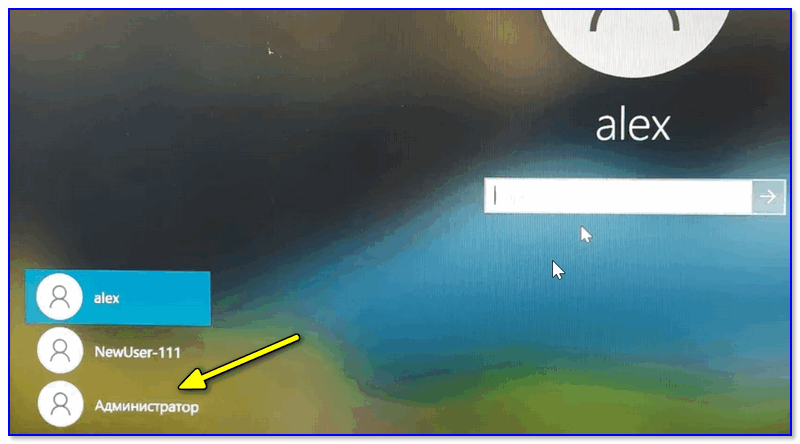

далее нужно нажать Win+L (это выход в меню выбора пользователя) и загрузиться под профилем администратора (👇);

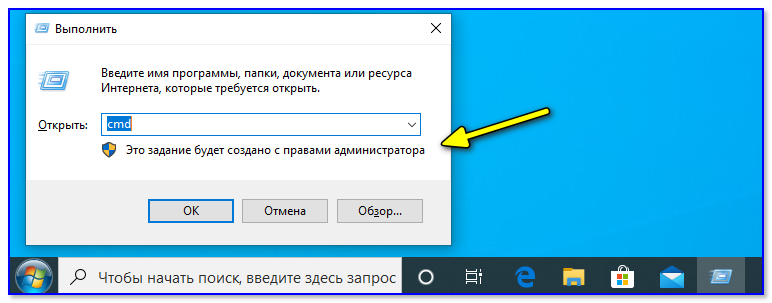

Важно! Обратите внимание, что постоянно сидеть и работать полностью с администраторскими правами может быть не безопасно! Даже просто нажав на Win+R — вы заметите, что любая ваша команда будет выполнена с наивысшими правами!

В любом случае я бы рекомендовал заходить под этим профилем только в случае необходимости что-то изменить.

Вариант #1

Теперь к сути : что делать, если нет доступа к профилю администратора и вы сидите под профилем обычного пользователя.

Для этого случая нам понадобиться 👉 загрузочная LiveCD-флешка (я рекомендую взять версию от Сергея Стрельца). Как ее правильно записать и создать — указано в той же статье, ссылка на которую в предыдущем предложении.

Причем, скорее всего (на 98% 😉), создать такую флешку у вас получиться даже с правами обычного пользователя (т.е. не придется искать другой ПК/ноутбук).

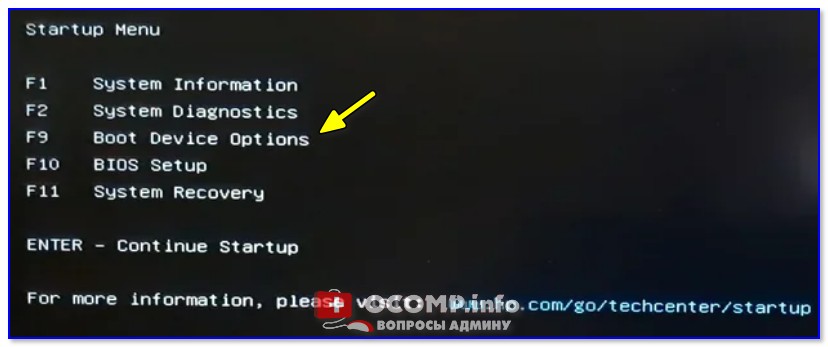

После, необходимо подключить эту флешку к USB-порту «проблемного» компьютера и загрузиться с нее (👉 как это сделать (ссылка в помощь для начинающих) ).

Входим в загрузочное меню и загружаемся с флешки

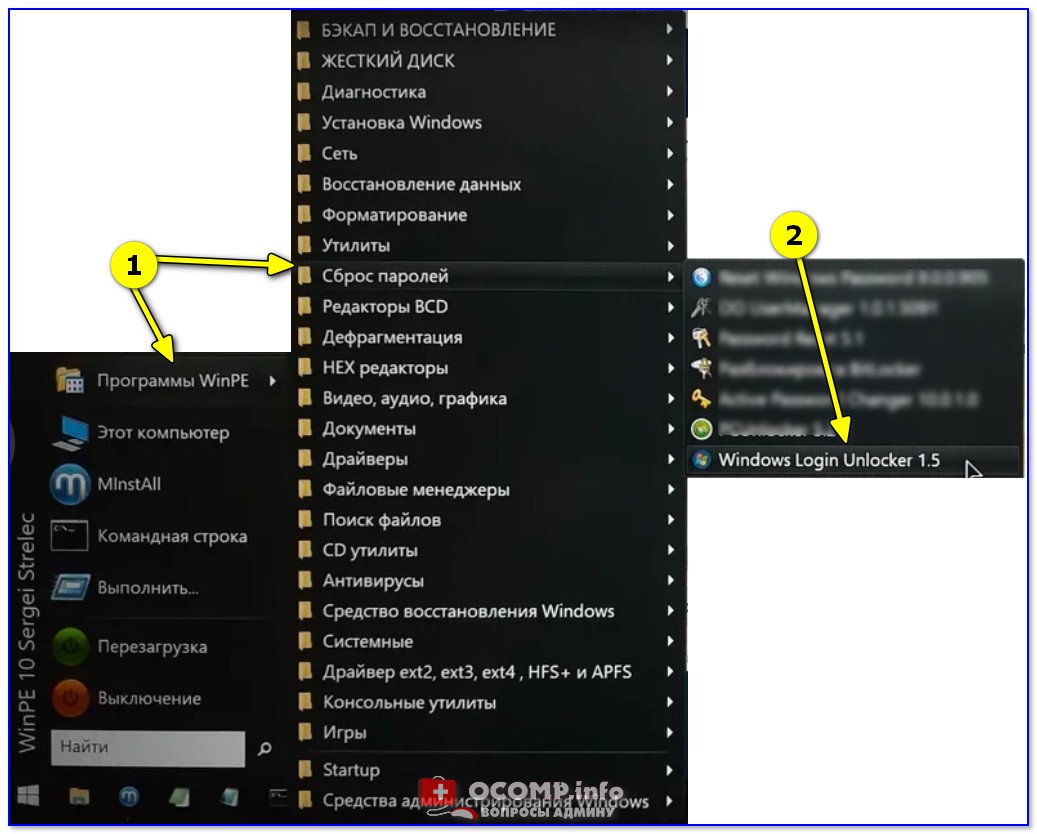

Далее дождаться загрузки Windows с LiveCD-флешки и в меню ПУСК найти и запустить утилиту Windows login Unlocker .

Примечание : если вы создадите LiveCD-флешку отличным способом (от рекомендованного мной выше) — эту утилиту вам придется загрузить отдельно (благо, что интернет в WinPE на LiveCD работает)!

Windows login Unlocker — запускаем утилиту

Затем выбираем проблемную Windows (актуально, если у вас их несколько) и создаем нового пользователя (он по умолчанию будет администратором!).

Создаем нового пользователя админа (new user)

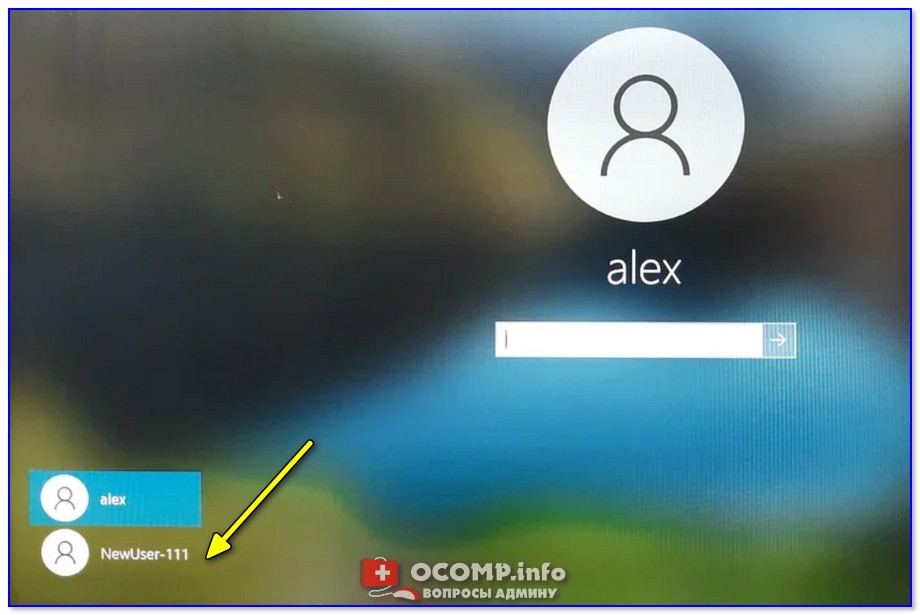

После, перезагружаем ПК/ноутбук — Windows нам предложит выбрать профиль для загрузки (т.к. их у нас будет по крайней мере уже 2).

Разумеется, входим под новым пользователем (под админом). 👇

Заходим под новым пользователем

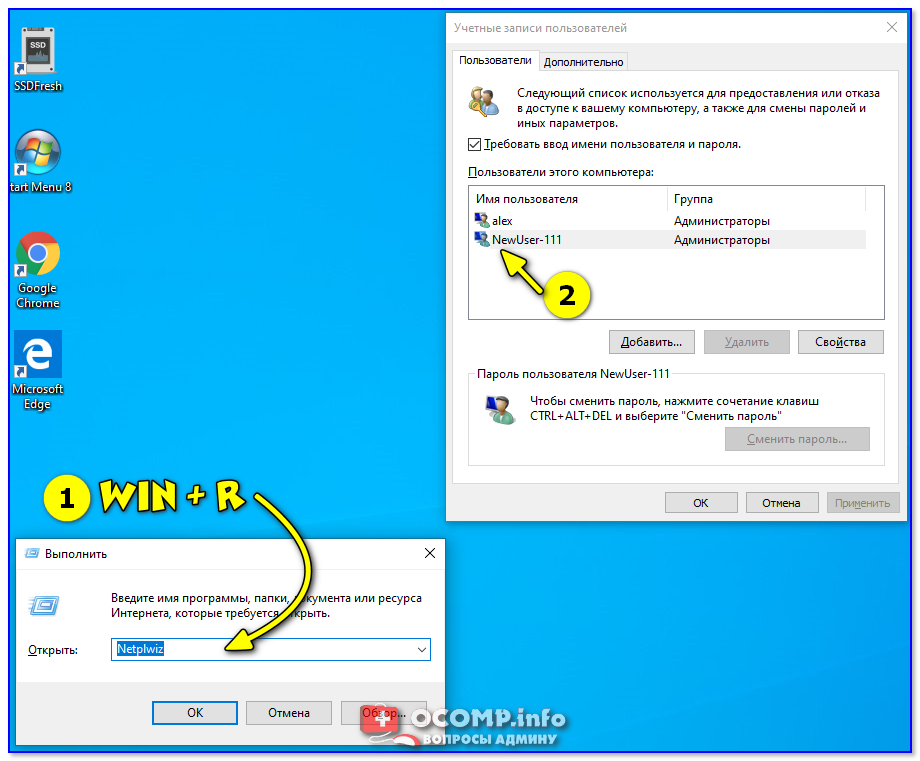

Далее можете нажать Win+R, и использовать команду NETPLWIZ в окне «Выполнить» .

После этого у вас откроется окно управления учетными записями — выберите свою и поменяйте у нее членство в группах (с пользователя -> в администраторы). Скрины ниже. 👇

Открываем список пользователей

Меняем членство в группах (делаем либо админом, либо простым пользователем)

Вариант #2

В некоторых случаях решить вопрос можно через безопасный режим ( отмечу : не всегда, зависит от ряда параметров вашей ОС. Но если под-рукой нет LiveCD-флешки — то почему не попробовать?).

Что делать по шагам:

- перезагружаем Windows 👉 в безопасном режиме;

- нажимаем Win+R и вводим в строку «открыть» команду NETPLWIZ ;

- далее появится список учетных записей;

- выбираем одну из них и открываем ее свойства ;

- во вкладке «Членство в группах» переводим ползунок в группу «Администраторы» ;

Членство в группах

Если вам помог какой-то способ — напишите об этом в комментариях (заранее благодарю).

Лаборатория информационной безопасности

Как получить права администратора в windows

Сегодня я бы хотел поговорить с Вами о простой — в некотором роде даже банальной, — но очень насущной проблеме многих российских граждан — о получении прав локального администратора в windows-системах. Они, как известно, бывают страшно необходимы простому представителям пролетариата на их рабочих местах для исполнения самых разнообразных желаний. Останавливаться на преимуществах, которые предоставляют админские права, я не буду: все, кто сталкивается с компьютером на работе, хорошо это знает. А остановлюсь я на другом.

В частности, на том, как же получить права локального администратора, имея изначально пользователя с ограниченными привиллегиями . В числе всего прочего будет обсуждаться вопрос сброса паролей пользователей Мы рассмотрим несколько наиболее удобных и простых подхода, которые вполне неплохо работают во всех системах от Win XP до Win 10.

Способ №1 (брутальный).

Его суть заключается в загрузке компьютера с некоего внешнего носителя — в простонародье просто LiveCD. Как же это сделать?

Шаг 1. Записываем LiveCD.

LiveCD — это CD/DVD-диск, флешка (наиболее удобно) или другой USB-накопитель, на котором установлена сильно урезанная версия нашей операционной системы, т.е. WIn 7/8. Сделать такой диск несложно. Просто скачиваем сборку WIndows PE или же ERD Commander. Первое — жто урезанная версия WIn 7 (PE — pre-installation evironment) с широким функционалом по восстановлению уже неработающей системы (в случае жуткой вирусни, сбоях на низком уровне или же сильной забывчивости хозяина админских учёток :)). Более подробно о них можно почитать тут и здесь. Итак, скачиваем образ WinPE или ERD Commander-а и записываем его на диск или флешку. Как сделать загрузочный диск знают все. А вот на USB-накопитель образ диска записать не так просто, как кажется. О том, как создать загрузочную флешку, можно почитать, к примеру, в этой статье.

Шаг 2. Загружаемся с LiveCD.

Итак, флешка создана. Теперь загружаемся с неё. Для этого нам может понадобиться войти в параметры BIOS и поменять там порядок загрузки накопителей. Разумеется, вначале надо выключить компьютер, потом воткнуть флешку, после чего включить и войти в BIOS. Очень повезёт, если при входе у Вас не спросят пароль. Если спросят, дела плохи: это значит, что Ваш работодатель не такой дурак, как Вы думали. Но спешу Вас утешить: в 99% случаев никакого пароля на BIOS-е не стоит, и Вы спокойно поставите Вашу флешку первой в списке BOOT-загрузки. А если повезёт, она там и так будет стоять первой. Далее просто сохраняем параметры, перегружаемся и наблюдаем процесс загрузки WIndows PE.

Шаг 3. Модифицируем реестр снаружи.

Итак, загрузились с внешнего носителя и видим примерно такое окно.

Окно может быть и другим: простой рабочий стол и обычная кнопка «Пуск». Это зависит от Вашей конкретной сборки с Windows PE. Кстати, есть ещё Windows RE (Recovery environment). Она тоже подойдёт для наших целей. Важно лишь, чтобы в ней была возможность запустить командрую строку (cmd) и возможность работы с внешним реестром. А эти две фичи есть практически в любой сборке win PE / RE / ERD Commander. Итак, увидели стартовое окно (никаких паролей тут, к счастью, у нас не спрашивают). Далее, нажимаем Command prompt (если окно типа того, что на рисунке) или же комбинацию Win+R и вводим cmd. В появившейся консоли вводим regedit. Жмём Enter и получаем окно реестра. Теперь заходим в HKEY_LOCAL_MACHINE (далее — HKLM) и переходим в Файл => Загрузить куст.

Далее в открывшемся диалоговом окне ищем диск с нашей истинной системой (в которой хотим обрести права локального админа) и ищем файл :\Windows\System32\config\SYSTEM. Жмём «Открыть» и вводим любое название куста. К примеру, test. В итоге, в HKLM у нас появился новый элемент — test — это отрезок реестра (одна из нужных нам веток) нашей искомой системы. Мы можем её менять, как вздумается и сохранять обратно в искому систему, что даёт нам просто безграничный просто для фантазии. 🙂

Теперь переходим в test-е в директорию Setup, там меняем параметр CmdLine: ставим туда «cmd.exe». Также меняем параметр SetupType на 2 (по умолчанию там стоит 0). Это позволит системе при загрузке подумать, что сейчас происходит первый запуск и потому надо выполнить то, что указано в CmdLine (обычно там указывается путь для установки низкоуровневых драйверов на этапе загрузки ОС), т.е. — в нашем случае — запустится консоль с правами SYSTEM, что не просто гуд — это всё, о чём мы могли мечтать (конечно, не права доменного админа, но всё же).

Теперь выделяем test и жмём Файл => Выгрузить куст. Всё, реестр в системе-жертве обновлён. Теперь перегружаемся.

Шаг 4. Сброс пароля локального админа.

В процессе перезагрузки заходим в BIOS и меняем все BOOT-параметры на прежние. Далее, в процессе загрузки ОС Вы увидите консольное окно, замущенное от SYSTEM. В нём Вы можете делать с Вашей ОС что угодно. Можете создать нового пользователя, можете сбросить пароль к имеющемуся, можете подредактировать группу Администраторы и т.д.

Пойдём наиболее простым путём — сделаем пользователя локального админа активным и сбросим ему пароль.

Итак, исполняем: net user и видим список всех локальных пользователей системы. Это гуд. Из них методом напряга интеллекта выбираем того, который по логике вещей должен являться локальным админом. Если юзеров типа Администратор, Administrator, Admin в списке нет (иногда злобые сисадмины переименовывают их, думая, что это сделает систему безопаснее: какая наивность :)), то есть другой способ: net localgroup — список групп. Там точно будет либо Administrators, либо Администраторы. Далее, пишем net localgroup Administrators (если в списке групп была Administrators, иначе — Администраторы). И видим список юзеров-админов.

Теперь выполняем простой набор:

net user Administrator Newpass — смена пароля для юзера Administrator (у Вас может быть свой) на Newpass.

net user Administrator /active:yes — делаем пользователя-админа активным (незаблокированным, ибо часто они заблокированы).

Вот, собственно и всё. Этот метод нехорош тем, что Вы меняете пароль и разблокируете локального админа, а этот факт может быть без особого труда вычислен нашими злейшими врагами — сисадминами. Потому можно сделать иначе:

net user superuser Superpass / add — создаём юзера superuser.

net localgroup Administrators Superuser /add — помещаем superuser в локальную группу админов.

Метод хорош тем, что позже, загрузившись с данным пользователем, Вы сможете без труда поместить своего доменного пользователя в группу Администраторы, после чего удалить временно созданную учётную запись.

Шаг 5. Чистка следов или что делать дальше.

Итак, мы создали или сбросили пароль на пользователя-админа. Загрузились с него, но не работать же всё время из-под него: риск не просто велик — он феноменально огромен. Есть два пути: можете работать из-под учётки с ограниченными правами, периодически пользуясь такой вещью, как «Запуск от имени». А можно просто поместить своего доменного пользователя в группу админов. Как это сделать, думаю, объяснять никому не надо (в cmd исполняем compmgmt.msc, переходим в управление локальными пользователями и группами, далее в Группы и там уже редактируем группу админов в красивом графическом интерфейсе).

А вот после всех этих манипуляций я настоятельно рекомендую почистить журнал событий: в cmd исполняем eventvwr.msc, далее идём по всем журналам и жмём справа очистить. В результате, все следы будут уничтожены. Делать это лучше под учёткой нового (созданнного) локального админа, который уже удалён (т.е. в системе его нет, но Вы ещё под ним залогинены), а после действий перегрузиться жёстким способом: через волшебную кнопочку reset (юзер-админ при этом будет уже уничтожен). В итоге, в локах останется запись о том, что такой-то юзер всё стёр, однако не будет ничего больше об этом пользователе: ни его входы-выходы, ни другие действия, ни даже его удаление кем-то, т.е. пользователь-фантом. В случае тщательного расследования каких-либо инцидентов, которые произойдут с Вашим участием, это вполне может спасти Вашу судьбу. 🙂

Конечно, есть ещё более надёжный способ: логи системы, дабы там не было записи о том, когда и кто их чистил, можно просто уничтожить, таким образом, чтобы они не запускались вообще. В простом варианте для этого достаточно удалить сам вьювер логов: eventvwr.msc, находящийся в директории :\windows\system32, однако делать это придётся либо под тем же LiveCD, либо с использованием консоли с правами SYSTEM (как её получить описано в способе 2 ниже). Но просмотрщик можно восстановить при сильном желании (хотя мало кто уже будет этим заниматься, и если Вы не собираетесь с этого компьютера хакерить банки, то можно не опасаться проблем). О том, как уничтожить саму базу логов, я в данной статье рассказывать не буду (тот, кому это реально может быть нужно, знает, как это сделать и сам :)).

Способ №2 (подмена seth.exe).

Данный способ, на самом деле, мало отличается от предыдущего. Шаги 1-3 первого способа полностью повторяем. Кстати, в качестве LiveCD в данном случае вполне можно использовать стандартный установочный диск / установочную флешку от Windows 7/8/10, выбрав после загрузки с онной пункт «Восстановление работоспособности системы» (ибо сейчас нам с реестром работать не придётся). А вот на шаге 4, когда получаем консоль, мы не сбрасываем пароли и не создаём новых юзеров, а делаем вот что:

copy :\windows\system32\sethc.exe seth2.exe — делаем резервную копию оригинального файла стандартной функции залипания клавиш seth.exe.

copy :\windows\system32\cmd.exe c:\windows\system32\sethc.exe — далее подтверждаем замену. Заменяем оригинальный seth на командную строку (cmd). Чуете, чем пахнет? 🙂

Теперь после загрузки системы — на любом этапе, когда Вы захотите, начиная с экрана входа, Вы можете вызвать консоль с правами SYSTEM, что очень гуд. Прсто быстро нажимаете 5 раз подряд Shift и всё.

А дальше хоть меняйте пароль, хоть создавайте пользователей, хоть чистите логи, хоть копируйте SAM-базы (для последующего брутфорса (перебора и узнавания) текущих паролей пользователей), хоть что-либо ещё, на что у Вас фантазии хватит, но делать всё это я не рекомендую, ибо суть тут в другом. Преимущество данного подхода в том, что Вы не меняете никаких паролей, никаких пользователей новых не создаёте, а просто вызываете системную консоль тогда, когда Вам реально нужны права, и запускаете при помощи неё что-либо, что требуется.

При таком подходе в логах системы не останется абсолютно никаких упоминаний о Вашей активности . Иногда могут встречаться запуски странных приложений / установщиков и т.д., на которые у Вашей доменной учётки вроде как не должно быть прав, но ведь прав у Вас действительно нет и никогда не было. 🙂 А все подозрительные запуски происходили от имени системы (SYSTEM), так что Вы остаётесь абсолютно чисты.

Заключение

Вот, собственно, два основных подхода, которые в числе всех прочих мне довелось использовать в своей обыкновенной практике. Они вполне сгодятся для цели облегчения жизни на работе путём снятия разного рода ограничений, которые так любят современные работодатели. Главное, не показывайте другим, что можете и не пользуйтесь этими правами без реальной надобности.

А вот если Вам хочется большего — например, права доменного админа или есть желание залезть в бухгалтерию Вашей компании, то тут нужны совсем другие подходы. Действуя на своей машине от своего доменного или локального пользователя Вы в любом случае рискуете, потому что работаете с сетью со своего компьютера, и все переданные Вами пакеты жёстко фиксирует в логах firewall и/или SIEM-системы, потому следует соблюдать некую осторожность. Для соблюдения анонимности в этом случае, к сожалению, совсем не достаточно почистить или уничтожить локальные логи: всё равно Вас вычислят очень быстро.

О том, как обеспечить анонимность высшей категории, а также о более продвинутых и аккуратных способах получения админских прав, включая способы получения прав доменного админа , я рассказал в своём недавно вышедшем в свет курсе по личной информационной безопасности.