- Adding trusted root certificates to the server

- Mac OS X

- Windows

- Linux (Ubuntu, Debian)

- Linux (CentOs 6)

- Linux (CentOs 5)

- Попович Алексей персональный сайт разработчика

- Основные направления моей деятельности

- Отзывы о работе веб-мастера

- Александра

- Максим

- Александр

- CMCDragonkai / trusted_certificate_stores_on_linux_os_and_applications.md

- Как мне создать CA-bundle из файлов CRT?

- Текстовые редакторы с графическим интерфейсом

- Командная строка

- Добавление корневого сертификата Letsencrypt

- ОС Ubuntu 16.04

- ОС Centos 7

- Перезапуск сервисов

- Windows 7

Adding trusted root certificates to the server

If you want to send or receive messages signed by root authorities and these authorities are not installed on the server, you must add a trusted root certificate A certificate issued by a trusted certificate authority (CA). In the SSL, anyone can generate a signing key and sign a new certificate. manually.

Use the following steps to add or remove trusted root certificates to/from a server.

Mac OS X

sudo security add-trusted-cert -d -r trustRoot -k /Library/Keychains/System.keychain

sudo security delete-certificate -c » «

Windows

certutil -addstore -f «ROOT» new-root-certificate.crt

certutil -delstore «ROOT» serial-number-hex

Linux (Ubuntu, Debian)

| Function | Method |

| Add |

|

| Remove |

|

Restart Kerio Connect to reload the certificates in the 32-bit versions or Debian 7.

Linux (CentOs 6)

| Function | Method |

| Add |

|

Restart Kerio Connect to reload the certificates in the 32-bit version.

Linux (CentOs 5)

Append your trusted certificate to file /etc/pki/tls/certs/ca-bundle.crt

cat foo.crt >>/etc/pki/tls/certs/ca-bundle.crt

Restart Kerio Connect to reload the certificates in the 32-bit version.

Источник

Попович Алексей персональный сайт разработчика

Основные направления моей деятельности

На битриксе можно реализовать что угодно. Как говорил один клиент — реализовать можно все, лишь бы было кому это оплатить 🙂

Созданием сайтов я занимаюсь с 2009-го года, а вообще основами алгоритмов и программированием занимаюсь еще со школьных лет, т.е. примерно с 2000-го года. За всю свою практику в создании приложений (а веб-решение — это также приложение, активно или пассивно взаимодействующее с пользователем) понял главное — нельзя охватить все, иначе не будешь знать ничего.

К основным направлениям моей деятельности относятся:

- Проектирование веб-решений разного уровня сложности (предпочитаю работать над неординарными проектами, позволяющими поломать голову над реализацией задачи);

- Создание предпроектного описания задачи (ТЗ) для создания сайта на базе продуктов 1С-Битрикс;

- Сопровождение и доработки действующих проектов на базе продуктов 1С-Битрикс;

- Создание сайтов с нуля с использованием готовых решений. Выбираем наиболее подходящее вам из готовых решений на Marketplace, устанавливаем его и потом уже его допиливаем;

- Перенос сайтов с любой другой CMS под управление 1С-Битрикс Управление сайтом;

- Анализ сайтов-конкурентов;

- Курирование работы сводной команды разработчиков над вашим веб-решением на базе 1С-Битрикс — могу выступать в роли Менеджера проекта с постановкой задач всем участникам проекта, оценкой качества выполненной работы, решением вопросов, возникающих в ходе работы над проектом;

- Настройка интеграции сайтов на базе 1С-Битрикс с любой другой системой через API систем или через обмен файлами с другой системой;

- Получение информации с публичных страниц сторонних сайтов, путем прямого парсинга данных;

- Доработка сайтов под требования сео-специалистов;

- Перенос сайтов с разделяемых хостингов на VPS;

Отзывы о работе веб-мастера

Александра

Алексей помог нам настроить нужные параметры выгрузки на яндекс-маркет и по другим задачам с сайтом Битрикс не раз нас выручал. Работает качественно в оговоренные сроки так что Всем рекомендую.

Максим

Работаем с Алексеем по проектам наших партнеров, выполняя различные технические задачи. Все делается четко, оперативно и доводится до конца даже если задача оказывается сложнее, чем была на первый взгляд. Однозначно могу рекомендовать!

Александр

Спасибо Алексею за создания для нас 2-х проектов, сначала начиналось с одного сайта, доработки и прикрутки, все происходило быстро в срок и без сложных технических заданий. Потом были вынуждены переезжать на другой хостинг. переживали сохраняться ли все наши наработки-дороботки, все было сделано опять на отлично. Спасибо, Алексею за его профессионализм, имеем опыт работы с ним более 5 лет и можем рекомендовать к сотрудничеству.

Источник

CMCDragonkai / trusted_certificate_stores_on_linux_os_and_applications.md

Trusted SSL/TLS Certificate Stores on Linux Operating Systems and Applications

The SSL/TLS store location is not standardised across operating systems or even Linux distros. It could be anywhere in:

- /etc/ssl/certs

- /etc/pki/tls/certs/ca-bundle.crt

- /etc/ssl/certs/ca-bundle.crt

- /etc/pki/tls/certs/ca-bundle.trust.crt

- /etc/pki/ca-trust/extracted/pem/tls-ca-bundle.pem

- /System/Library/OpenSSL (OSX)

It could be a file, or it could be a hashed directory.

Furthermore, not every single application uses the OS certificate store. Some applications like Firefox and HTTPIE bundle their own certificate store for use.

All of this means, updating the certificate store on your OS does not mean all applications can make use of the new updated certificates. Every application needs to be updated on a case by case basis.

Most applications that bundle their own certificates allows you to override the certificate path to a PEM file or a c_rehash hashed directory (a hashed directory option is rare). For curl this means using the

/.curlrc and setting: cacert = /certificates.pem . For libcurl in PHP, this means editing the php.ini . But some applications like Firefox does not allow you to point to the OS certificates, you have to update the certificates the Firefox way.

So beware of any application that uses the network, and uses SSL/TLS. Make sure to note of how it locates its certificates, whether it bundles its own, whether it allows you to override the certificate path, it can save you a lot of headaches later wondering why a particular application cannot access a certain URL.

Updating OS certificate stores are also OS/distro specific. Sometimes the distro packages will be out of date, and new CA changes may take a while to propagate. You can instead add certificates from curl ‘s main website, they keep it updated by ripping certificates from Firefox. This is how you would do it in Ubuntu:

Источник

Как мне создать CA-bundle из файлов CRT?

В полученном вами пакете присутствует несколько файлов *.crt:

- AddTrustExternalCARoot.crt — Корневой сертификат

- COMODORSAAddTrustCA.crt — Промежуточный сертификат 1

- COMODORSADomainValidationSecureServerCA.crt — Промежуточный сертификат 2

- yourDomain.crt — Ваш SSL сертификат

CA-bundle — файл, который содержит корневые и промежуточные сертификаты в определенном порядке. Порядок должен быть следующий:

— Промежуточный сертификат 2

— Промежуточный сертификат 1

Текстовые редакторы с графическим интерфейсом

1. Откройте все файлы в текстовом редакторе. (кроме Вашего SSL сертификата)

2. Создайте новый пустой документ.

3. Скопируйте содержимое файлов в указанном выше порядке и вставьте в пустой документ.

4. Сохраните созданный документ в файл, например ‘ВашДомен.ca-bundle’.

Командная строка

Linux или UNIX-подобные операционные системы:

— cat ComodoRSADomainValidationSecureServerCA.crt ComodoRSAAddTrustCA.crt AddTrustExternalCARoot.crt > yourDomain.ca-bundle

Windows или DOS:

— copy ComodoRSADomainValidationSecureServerCA.crt + ComodoRSAAddTrustCA.crt + AddTrustExternalCARoot.crt yourDomain.ca-bundle

Вы можете скачать готовый Comodo CA-bundle здесь .

Источник

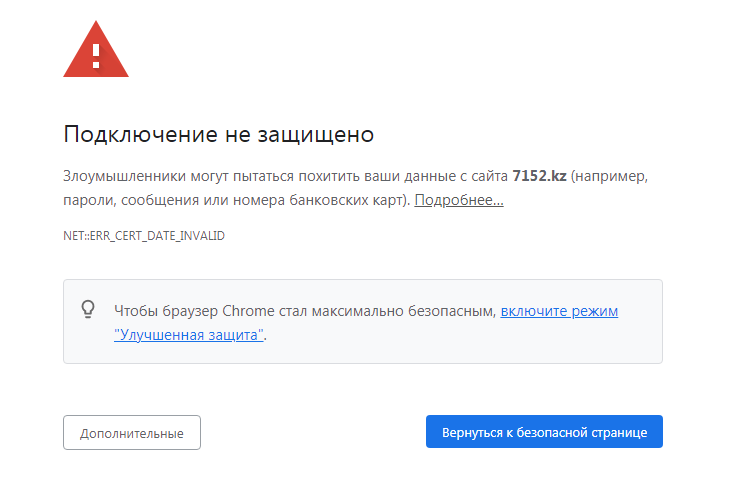

Добавление корневого сертификата Letsencrypt

Добавление корневых сертификатов Letsencrypt на Ubuntu, Centos, Windows 7

Ниже представлена инструкция для Windows 7, Ubuntu и Centos 7, которая позволит исправить ошибку letsencrypt.

1. Если у вас возникает ошибка доступа к сайтам, в связи с истечением сертифика IdenTrust DST Root CA X3 на старых системах.

2. Если вы получаете ошибки git:

3. Ошибка CERTIFICATE_VERIFY_FAILED

То следует установить корневые сертификаты Letsencrypt. Список корневых сертификатов представлен на странице https://letsencrypt.org/certificates/

ОС Ubuntu 16.04

Пропишите новые сертификаты в конфигурационном файле:

После выполнения команды должно вывести информацию об успешной установки трех новых сертификатов:

Сборка всех сертификатов находится в файле /etc/ssl/certs/ca-certificates.crt

ОС Centos 7

Установите программу для работы с сертификатами:

Сборка всех сертификатов находится в файле /etc/ssl/certs/ca-bundle.crt

Перезапуск сервисов

После настройки корневого сертификата следует перезапустить некоторые программы.

Windows 7

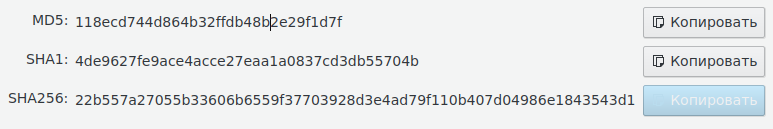

Контрольные суммы сертификата:

MD5: 118ecd744d864b32ffdb48b2e29f1d7f

SHA1: 4de9627fe9ace4acce27eaa1a0837cd3db55704b

SHA256: 22b557a27055b33606b6559f37703928d3e4ad79f110b407d04986e1843543d1

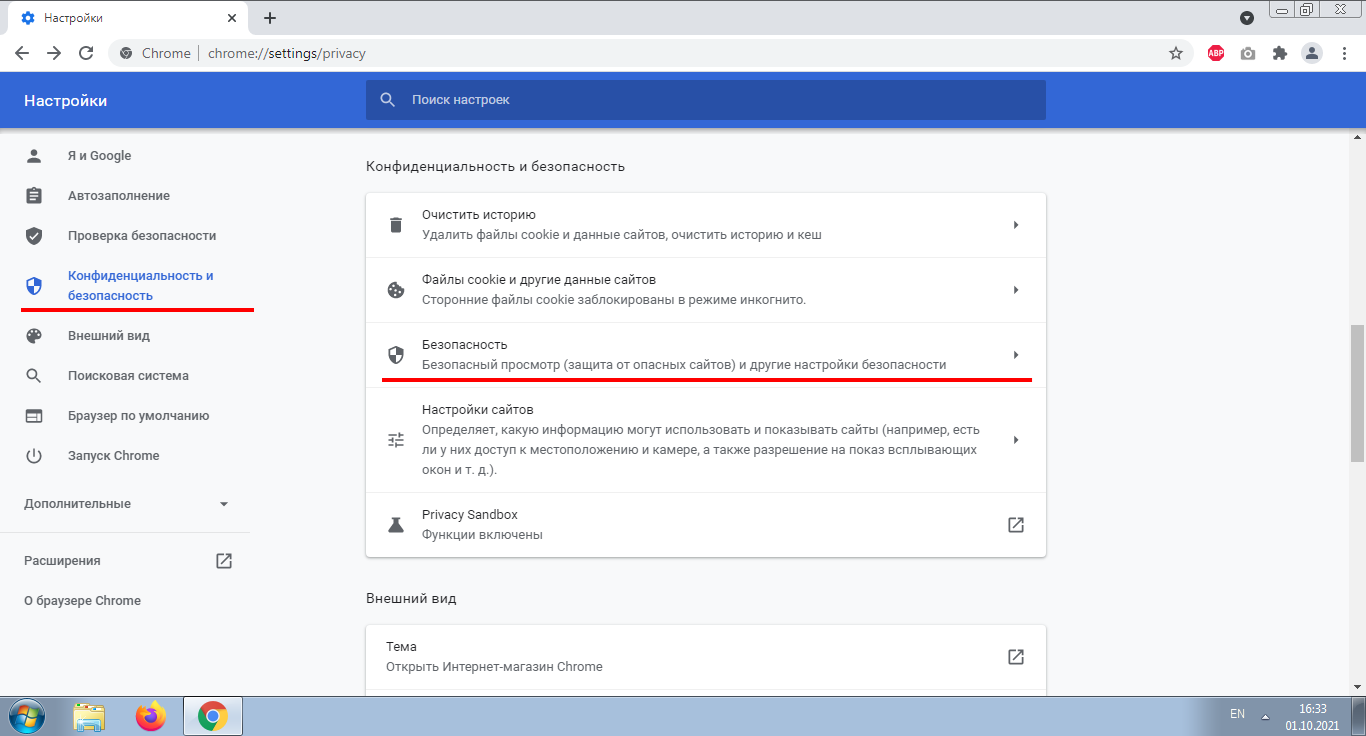

3.Откройте пункт Конфиденциальность и Безопасность и выберите раздел безопасность

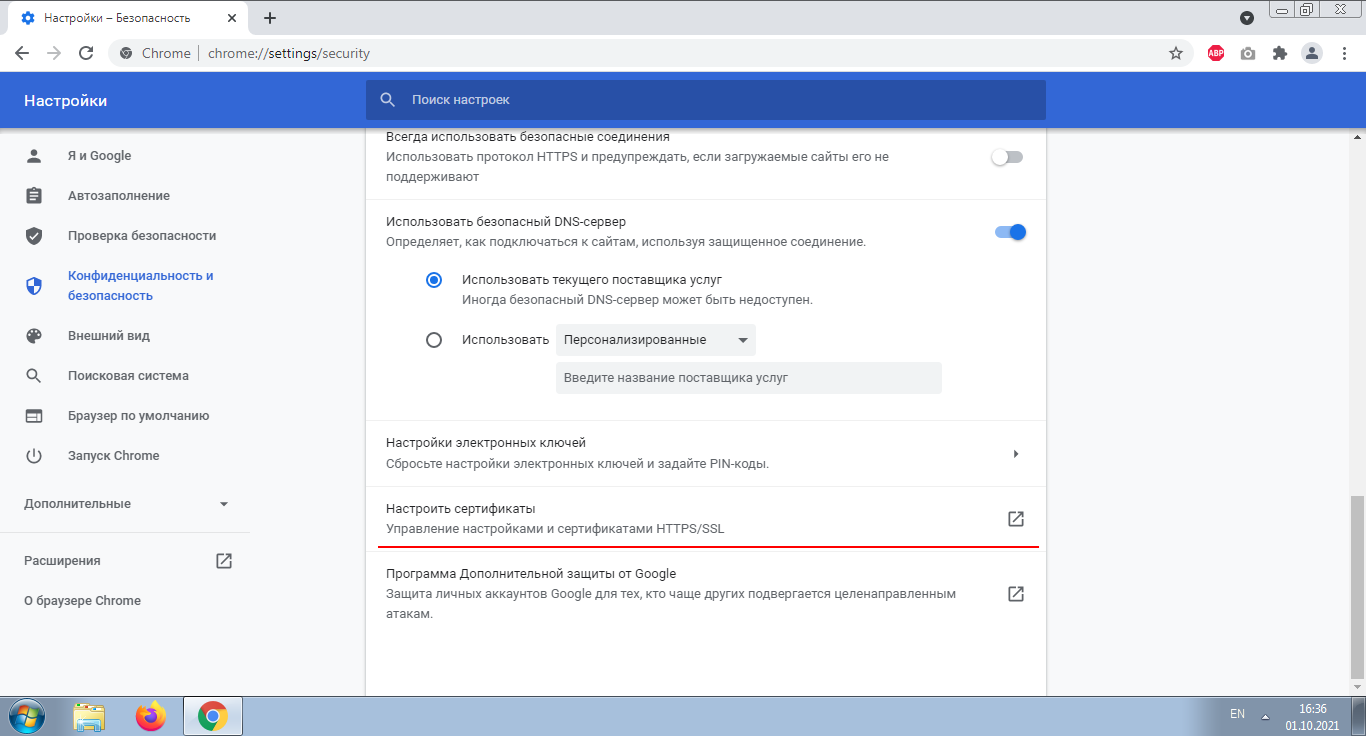

4. Откройте пункт Настроить сертификаты

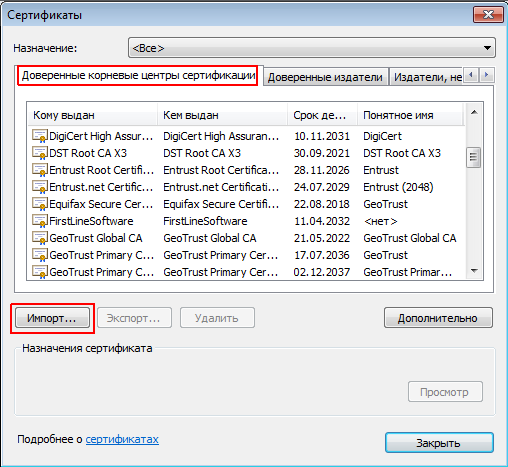

5. Выберите пункт Доверенные корневые центры сертификации

6. Нажмите на кнопку Импорт

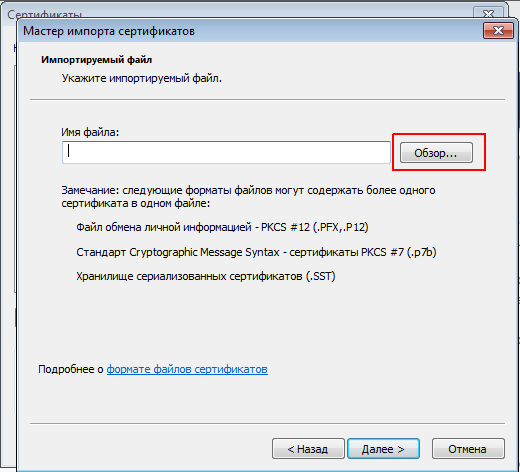

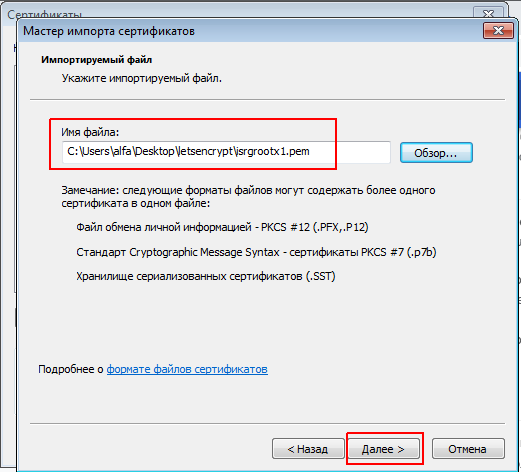

7. Нажмите обзор и выберите загруженный файл.

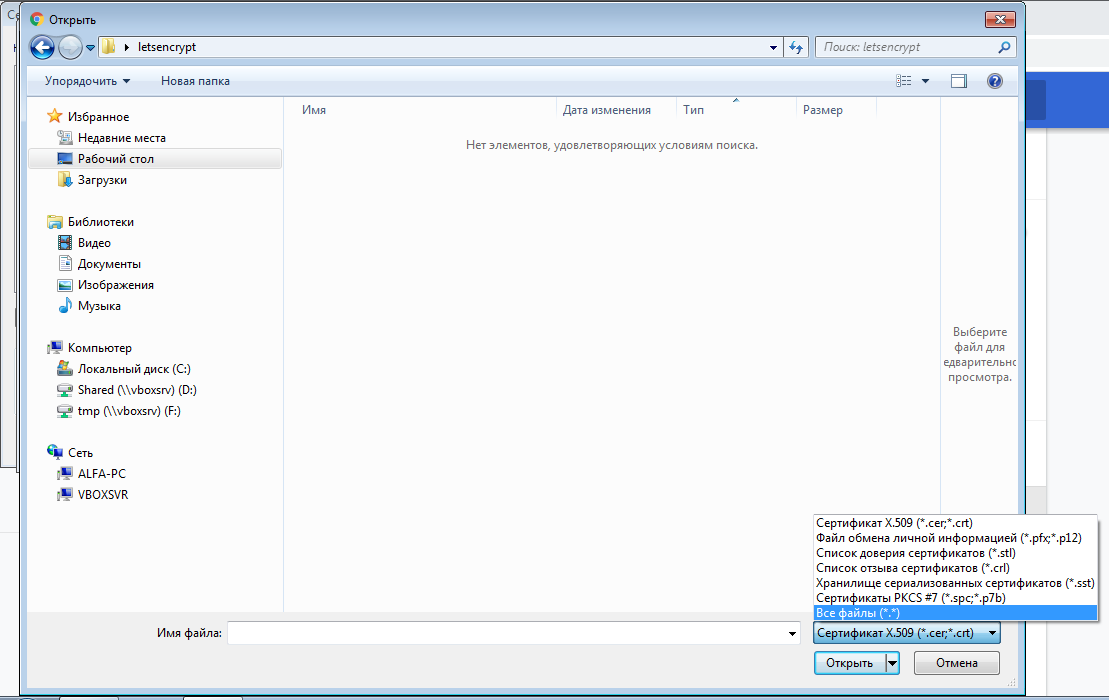

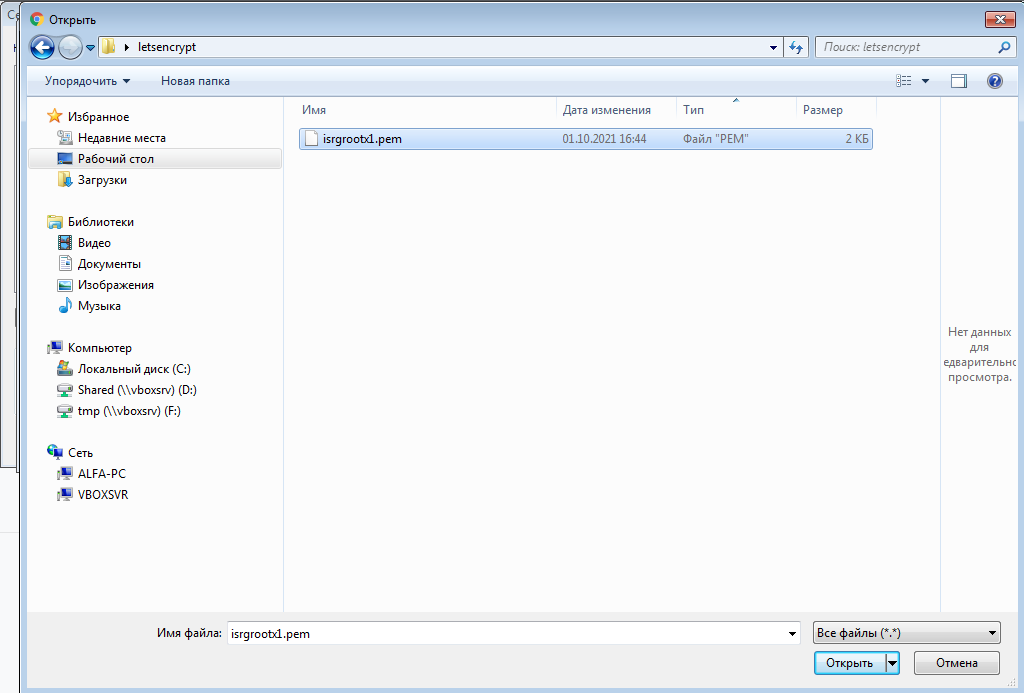

8. В выпадающем списке нужно выбрать все файлы

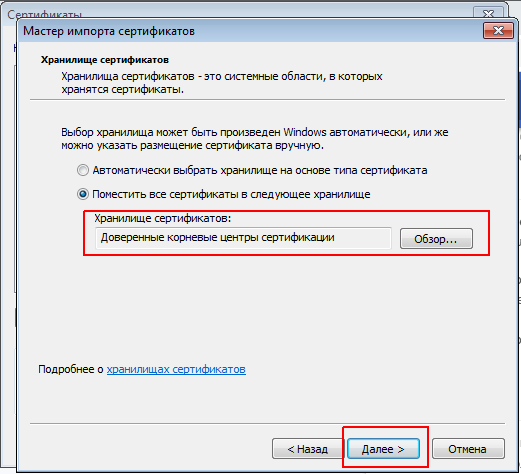

8. Убедитесь что установка идет в Доверенные корневые центры сертификации.

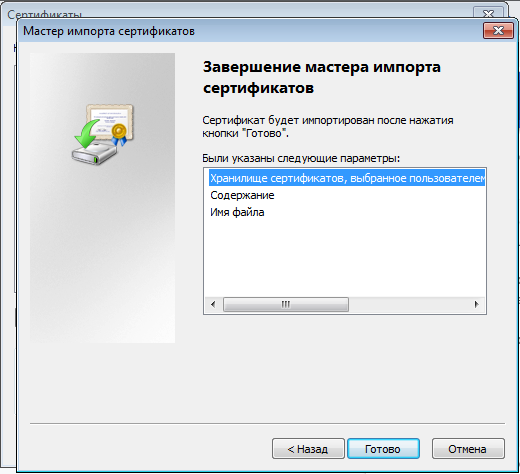

9. Нажмите готово

10. В окне предупреждения безопасности нужно ответить да

Источник