- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Описание CeWL

- Справка по CeWL

- Справка по FAB

- Руководство по CeWL

- Примеры запуска CeWL

- Установка CeWL

- Как взламывать пароли. Часть 5: создание вордлистов с CeWL

- Шаг 1. Запустите Kali и просмотрите справку по CeWL

- Шаг 2. Создание вордлиста с помощью CeWL

- Шаг 3. Объединение этого списка со списком, сгенерированным Crunch

- Статья Руководство по хакингу с помощью Kali Linux

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Описание CeWL

CeWL (Custom Word List generator, то есть генератор пользовательского списка слов) — это приложение на основе Ruby, которое просматривает указанный URL-адрес до указанной глубины и возвращает список слов, который затем может использоваться для взломщиков паролей, таких как John the Ripper. При желании CeWL может переходить по внешним ссылкам.

CeWL также может создать список адресов электронной почты, найденных в ссылках mailto. Эти адреса электронной почты могут использоваться в качестве имён пользователей в атаках брут-форса.

Другой инструмент, предоставляемый проектом CeWL, — это FAB (Files Already Bagged). FAB извлекает содержимое полей автора/создателя из метаданных некоторых файлов для создания списков возможных имён пользователей. Эти имена пользователей можно использовать в сочетании со списком паролей, созданным CeWL. FAB использует те же методы извлечения метаданных, что и CeWL. В настоящее время FAB обрабатывает форматы Office до 2007, Office 2007 и PDF.

CeWL полезен в тестах безопасности и криминалистических исследованиях. CeWL произносится как «cool».

Автор: Robin Wood (digininja)

Лицензия: Creative Commons Attribution-Share Alike 2.0 UK: England & Wales

Справка по CeWL

CeWL: генератор пользовательского списка слов.

CeWL просканирует целевой сайт и сгенерирует следующие списки:

- Список всех уникальных слов, найденных на целевом сайте

- Список всех адресов электронной почты, найденных в ссылках mailto

- Список имён пользователей/сведений об авторе из метаданных, найденных в любых документах на сайте

Программа группирует слова до указанного размера группы.

Справка по FAB

FAB: Files Already Bagged (файлы уже упакованы)

Этот скрипт можно запускать для файлов, уже загруженных с целевого сайта, для создания списка имён пользователей и адресов электронной почты на основе содержащихся в них метаданных.

В настоящее время FAB обрабатывает форматы Office до 2007, Office 2007 и PDF.

Руководство по CeWL

Страница man отсутствует.

Примеры запуска CeWL

Запуск сбора слов со страниц сайта https://site.ru, используя только страницы, ссылки на которые будут найдены на указанном адресе (-d 1), для составления словаря, который будет сохранён в файл dic.txt (-w dic.txt):

Запуск сбора слов со страниц сайта https://site.ru, используя страницы, ссылки на которые будут найдены на указанном адресе, а также на скаченных страницах (-d 2), для составления словаря, который будет сохранён в указанный файл (-w dic.txt), при этом для каждого слова будет показана частота, с которой он встречается (-c), также будет составлен список найденных email адресов (-e), которые будут сохраняться в указанный файл (—email_file emails.txt) и будет создан список на основе информации найденной в метатегах документов (-a), этот список будет сохранён в указанный файл (—meta_file meta.txt):

Запуск FAB, при котором будет проверен документ test.pdf, находящийся в текущей папке, из метаинформации этого документа будет извлечено поле, содержащее имя автора документа, данные будут выведены на экран:

Запуск FAB, при котором будут проверены все документы *.doc в директории /home/mial/Downloads/, из метаинформации этих документов будет извлечено поле, содержащее имя автора документа, данные будут выведены на экран:

Установка CeWL

Программа предустановлена в Kali Linux.

В минимальных версиях программа устанавливается следующим образом:

Но в поставляемом пакете отсутствует утилита FAB, если она вам нужна, то установите её следующим образом:

Также убедитесь, что установлена программа ExifTool и что она находится в вашей $PATH, для проверки выполните:

Установка в BlackArch

Программа предустановлена в BlackArch.

Программа FAB присутствует, запускать её нужно так:

Также убедитесь, что установлена программа ExifTool и что она находится в вашей $PATH, для проверки выполните:

Установка в Debian, Linux Mint, Ubuntu

Программа FAB присутствует, запускать её нужно так:

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Как взламывать пароли. Часть 5: создание вордлистов с CeWL

С возвращением, мои хакеры!

В нашей серии по взлому паролей мы начали с демонстрации основных принципов взлома паролей. Затем разработали эффективную стратегию взлома. Посмотрели, как использовать Hashcat — одну из самых мощных программ для взлома. Узнали, как создавать пользовательский вордлист (список слов) при помощи Crunch. В этой статье мы расскажем, как создать вордлист в теме промышленности и бизнеса при помощи CeWL.

Большинство программ для взлома паролей хороши настолько, насколько хороши те вордлисты, которые вы им подсовываете. Взлом паролей методом брутфорса слишком трудоемкий и долгий, но если вы сможете найти хорошо продуманный вордлист, характерный для того пользователя, чей пароль вы пытаетесь взломать, то сможете сэкономить себе часы, а может даже дни.

Crunch отлично подходит для создания вордлистов, основанных на определенном наборе правил, таких как количество символов, допустимые символы, используемые в пароле и т.д. Но Crunch не дает нам самим выбирать вордлист, который бы подходил для тематики бизнеса, промышленности и других интересов. Мы, люди, не всегда креативны и часто мыслим шаблонно, особенно это касается создания паролей. Поэтому было бы полезно найти потенциально возможные пароли и потом создать релевантный список паролей.

Например, сотрудники строительной компании с большой долей вероятности будут использовать для паролей слова, которые используются в их отрасли. Это может быть что-то вроде «пиломатериалы», «балка», «сборка», «софит», «карнизы». У людей в фармацевтической промышленности для паролей могут быть использованы такие слова, как «рецепт», «лекарство», «наркотики», «барбитураты». Думаем, что вы ухватили идею.

Просто такова человеческая натура, что слова, которые используются ежедневно, в первую очередь приходят на ум, когда нам приходится придумывать пароли. Вот почему так много людей используют имена своих домашних животных, имена супругов и детей, даты рождения, адрес, юбилеи. Они не очень оригинальны и используют те слова и цифры, которые приходят на ум первыми.

Мы можем использовать этот недостаток креативности для создания списка слов для конкретной компании или отрасли. Это то, что CeWL может сделать для нас. CeWL собирает слова с веб-сайта компании, а затем создает вордлист, подходящий именно для нее, который можно использовать для взлома паролей пользователей в этом бизнесе.

Шаг 1. Запустите Kali и просмотрите справку по CeWL

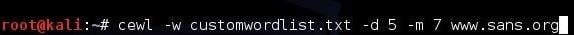

Сначала запустите Kali и откройте терминал. Затем введите команду «cewl» и получите файл справки.

Обратите внимание на параметры depth (-d) и min_word_length (-m). Параметр -d определяет, насколько глубоко (по умолчанию равно 2) CeWL будет сканировать сайт для парсинга слов, а параметр -m определяет минимальную длину слов, которые он захватит. Поскольку большинство фирм имеют минимальную длину пароля, нет необходимости брать короткие слова. В этом случае мы установим минимальную длину слова в 7 букв.

Шаг 2. Создание вордлиста с помощью CeWL

Чтобы создать пользовательский вордлист, нам нужно дать CeWL команду парсить слова с сайта наших друзей в SANS Institute. Мы можем сделать это, набрав в консоли:

Вот разбивка этой команды на составные части

- -w customwordlist.txt — флаг -w означает запись в последующее имя файла.

- -d 5 — это глубина (в данном случае 5), на которую CeWL будет опускаться для сканирования сайта.

- -m 7 — минимальная длина слова; в этом случае он будет собирать слова из 7 символов.

- www.sans.org — сайт, который мы будем сканировать.

Затем эта команда просканирует веб-сайт sans.org на глубину в 5 страниц, собирая по пути слова длиной не менее 7 букв. После нескольких часов парсинга веб-сайта CeWL запишет все найденные слова в файл customwordlist.txt. Затем можно будет открыть его с помощью любого текстового редактора. В этом случае мы будем использовать Leafpad.

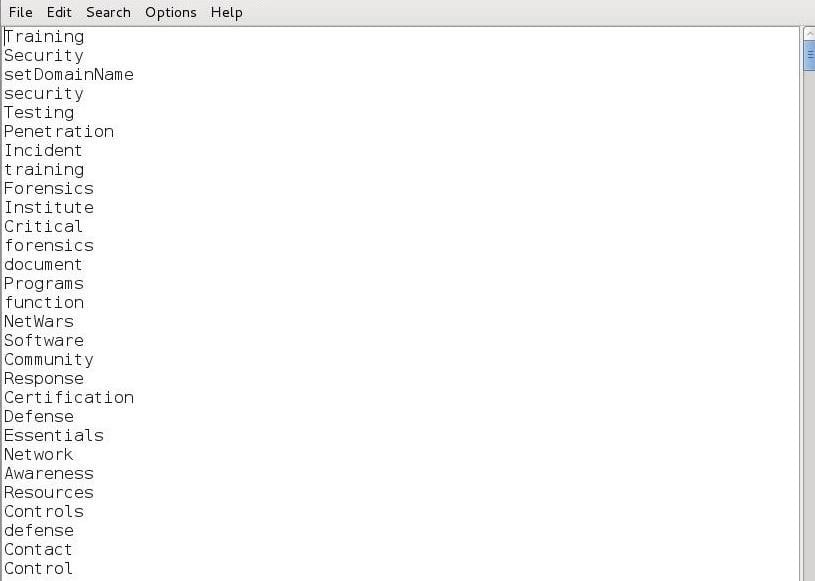

Это откроет файл, как показано на скриншоте ниже.

Обратите внимание, что эти слова являются, по сути, отражением всей отрасли, в которой SANS Institute ведет бизнес (информационная безопасность).

Шаг 3. Объединение этого списка со списком, сгенерированным Crunch

Теперь объедините этот вордлист с другим вордлистом или с тем, который сгенерировал Crunch. В первую очередь используйте именно эти слова, поскольку они относятся к этому пользователю или компании и, скорее всего, будут правильными.

Конечно, мы можем использовать CeWL для создания вордлистов для взлома паролей целей, отличных от сотрудников конкретных компаний. Например, если нашей целью является человек — поклонник футбола, то мы можем использовать CeWL для парсинга какого-нибудь футбольного сайта, чтобы собрать слова, связанные с футболом. То есть мы можем использовать CeWL для создания конкретных списков паролей, основанных на любой предметной области, просто собирая слова с определенных веб-сайтов.

В этой серии мы будем рассматривать новые и более совершенные способы взлома паролей, так что обязательно возвращайтесь!

Источник

Статья Руководство по хакингу с помощью Kali Linux

Хакинг с Kali Linux

Почему Kali Linux?

С Kali Linux хакинг становится гораздо проще, поскольку у вас есть все инструмент (более 300 предустановленных утилит) которые только могут для этого понадобиться. Кроме этого, вы с лёгкостью можете скачать дополнительные программы. Это руководство поможет вам освоиться, и вы сами не заметите, как начнёте заниматься взломом.

Проблема с новичками

Я уже долгое время общаюсь с новичками. Обычно им нужна магия. Простой инструмент, работающий под Windows, который можно скачать, поискав в Google и нажав на первую ссылку, и который всё будет делать автоматически, а пользователю надо только нажать на кнопку. К сожалению, подобных инструментов не существует. Хакинг — это искусство, и на его освоение необходимы многие годы практики. С чего же начать? Не иметь никакого представления о хакинге — это нормально, но вы не можете быть совершенным профаном, у которого просто есть компьютер. Под новичком я понимаю пользователя, не знакомого с программированием и методологиями хакинга, а не человека, которому нужно целое руководство только чтобы скачать инструмент. Если вы хотите быть хакером, то должны усердно трудиться. Итак, как же ступить на этот путь? Если вы уже установили Kali Linux, нажмите сюда, чтобы пропустить параграфы об установке и перейти непосредственно к разделу о хакинге.

Я не собираюсь утомлять вас теорией (как будто это всё не было теорией). Моя цель — как можно скорее довести вас до точки, откуда вы сможете приступить к хакингу с помощью Kali Linux. Так что я просто расскажу, что нужно делать. Процесс довольно прост:

- Если вам неизвестно, что такое Kali Linux, перейдите по этой ссылке и получите начальное представление об этой системе.

- Если вы ещё этого не сделали, откройте страницу загрузок и скачайте ISO файл Kali Linux..

Теперь начнутся настоящие сложности

Если у вас нет опыта работы с Linux, виртуальными машинами и другими подобными вещами, установка и запуск Kali Linux несколько усложнится. У вас есть 2 варианта:

1. Прочитайте официальную документацию Kali

Из неё вы узнаете, что такое виртуальная машина, как запустить ОС с USB-накопителя, а также как создать раздел и установить на компьютер сразу 2 ОС одновременно. Именно это я и рекомендую. Официальную документацию Kali можно найти здесь.

2. Прочитайте мою отредактированную версию документации Kali

Второй вариант — ознакомиться с этими постами, которые представляют собой несколько изменённую версию документации Kali. Это позволит вам сэкономить немного времени, поскольку в официальном тексте содержится много дополнительной информации, которую вам не нужно знать… пока. Даю ссылки на них здесь:

- Установка Kali Linux на жёсткий диск с помощью USB

- Загрузка Kali в качестве второй операционной системы (в дополнение к Windows)

- Подробное пошаговое руководство по установке Kali Linux на VmWare (прим.: пишется)

Интерфейс командной строки

Если вы действительно уверены, что хотите стать хакером, придётся привыкнуть к linux и, в частности, интерфейсу командной строки. Его часто сравнивают с командной строкой Windows, но терминал Linux гораздо лучше и эффективнее. Вам придётся выполнять все обычные задачи в командной строке Linux. Используйте cd для навигации, poweroff для выключения компьютера и так далее.

Материалы этого сайта займут вас на целый месяц, но вы можете продвигаться вперёд постепенно. Первые несколько руководств здесь написаны с учётом того, что читатель не очень хорошо знаком с командной строкой.

Несколько полезных команд:

Если вы не планируете изучать все команды linux, вот несколько полезных вещей, которые помогут вам удержаться на плаву.

- Стандартный логин и пароль — «root» и «toor».

- Введите «poweroff» в терминал, чтобы выключить компьютер.

- Команду «apt-get» можно использовать для установки инструментов и обновлений.

- «apt-get update» и «apt-get upgrade» позволят обновить все программы, установленные на вашей машине.

- «apt-get dist-upgrade» установит последний дистрибутив Kali (то есть обновит вашу ОС).

Примечание: Нажатие кнопки Tab во время печати заставит Kali завершать слова за вас. Двойное нажатие Tab приведёт к отображению всех возможных вариантов окончания незавершённого слова. Ctrl+c останавливает работу любого запущенного инструмента. Нажатие стрелки вверх показывает последнюю введённую команду.

Настоящий хакинг с Kali Linux

Если вы прошли все вышеописанные шаги и научились работать в новой среде, пришло время приступить к реальному хакингу с помощью Kali Linux. Я бы порекомендовал сначала взломать wifi, затем провести тестирование на проникновение, а в свободное время почитать об атаках отказа в обслуживании. Ссылки вы найдёте ниже.

Источник